Un logiciel espion est un type de logiciel malveillant (logiciel) qui effectue certaines actions à l'insu de l'utilisateur, par exemple, affiche des publicités, recueille des informations sensibles ou modifie les paramètres de l'appareil. Si la vitesse de connexion Internet diminue, le navigateur commence à fonctionner lentement ou il y a d'autres phénomènes inhabituels, l'ordinateur peut être infecté par des logiciels espions.

Étapes

Détecter et supprimer les logiciels espions sur un appareil Android

- Souvent, les logiciels espions génèrent des messages avec un jeu de caractères aléatoire ou avec une demande de saisie d'un code spécifique.

-

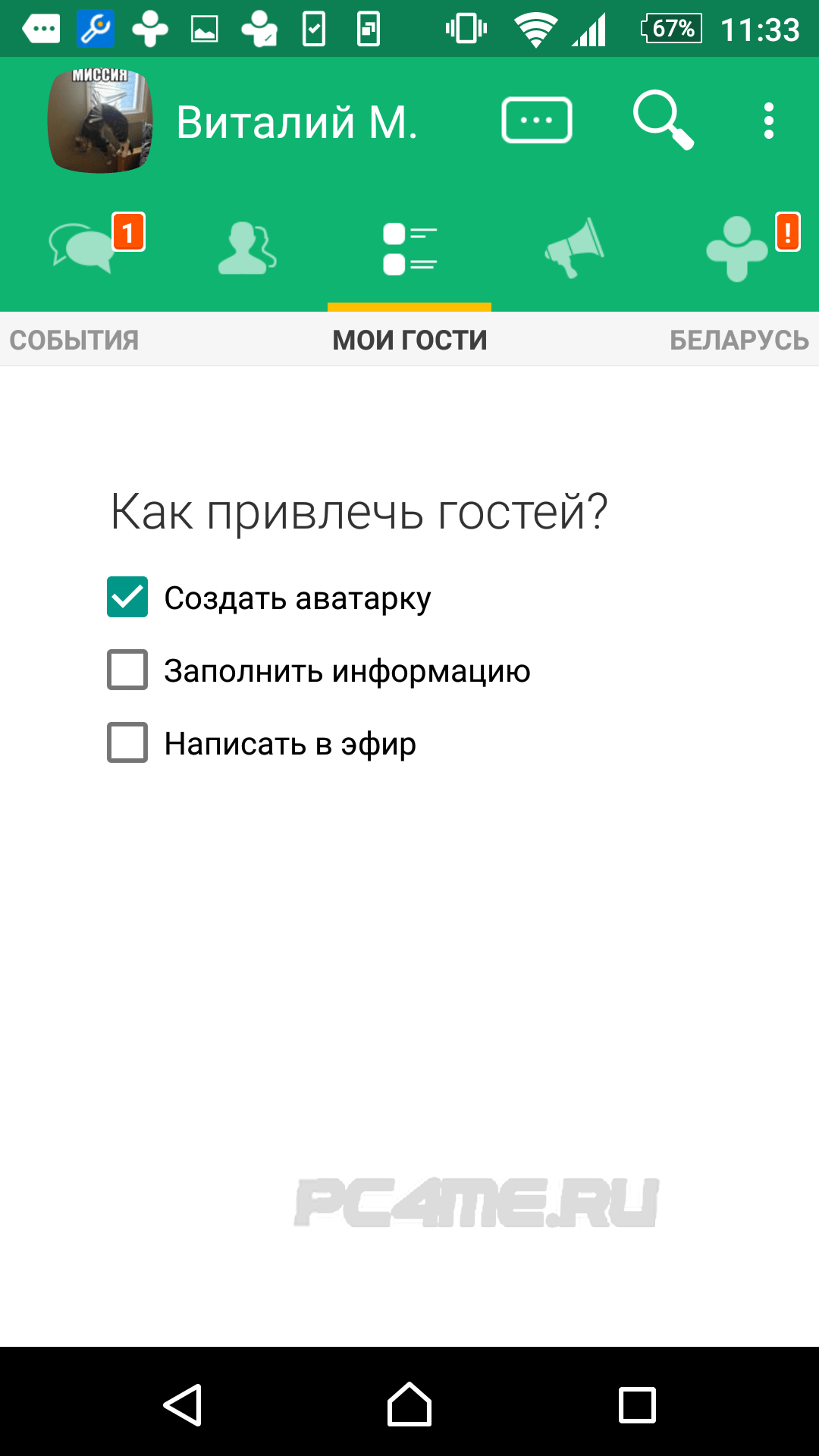

Vérifiez comment les applications consomment le trafic Internet. Ouvrez l'application Paramètres et cliquez sur Contrôle du trafic. Faites défiler l'écran et voyez quel trafic est consommé par telle ou telle application. Les logiciels espions dépensent généralement beaucoup de trafic.

Sauvegardez vos données. Connectez votre smartphone à l'ordinateur à l'aide d'un câble USB, puis faites glisser et déposez les fichiers importants (tels que des photos ou des contacts) sur le disque dur.

- Étant donné que l'appareil mobile et l'ordinateur exécutent des systèmes d'exploitation différents, l'ordinateur ne sera pas infecté.

-

Ouvrez l'application Paramètres et appuyez sur Restaurer et réinitialiser. Un écran s'ouvrira avec plusieurs options, y compris l'option de revenir aux paramètres d'usine de l'appareil.

Cliquez sur "Réinitialiser aux paramètres d'usine." Cette option est située au bas de l'écran Restaurer et réinitialiser.

Cliquez sur Réinitialiser les paramètres. Le smartphone redémarrera automatiquement et les données et applications utilisateur, y compris les logiciels espions, seront supprimées.

- Notez que la réinitialisation aux paramètres d'usine effacera toutes les données utilisateur. Par conséquent, assurez-vous de sauvegarder les informations importantes.

Utilisation de HijackThis (Windows)

-

Téléchargez et installez. Il s'agit d'un utilitaire conçu pour détecter les logiciels espions. Double-cliquez sur le fichier d'installation pour le lancer. Lorsque vous installez cet utilitaire, exécutez-le.

- Un logiciel similaire est Adaware ou MalwareBytes.

-

Cliquez sur "Config". Ce bouton est situé dans le coin inférieur droit de l'écran dans la section «Autres trucs». Les paramètres du programme s'ouvriront.

- Dans les paramètres, vous pouvez activer ou désactiver certaines fonctions, par exemple la sauvegarde de fichiers. Il est recommandé de sauvegarder si vous travaillez avec des fichiers ou des logiciels importants. La sauvegarde est petite; de plus, il peut être supprimé ultérieurement (du dossier dans lequel les sauvegardes sont stockées).

- Notez que la fonction «Faire des sauvegardes avant de réparer les éléments» est activée par défaut.

-

Cliquez sur «Retour» pour revenir au menu principal. Ce bouton remplace le bouton «Config» lorsque la fenêtre des paramètres est ouverte.

Cliquez sur "Numériser". Ce bouton est situé dans le coin inférieur gauche de l'écran, qui affiche une liste de fichiers potentiellement dangereux. Il est important de noter que HijackThis analysera rapidement les nœuds les plus vulnérables du système, par conséquent, tous les fichiers de la liste ne seront pas malveillants.

Cochez la case à côté du fichier suspect et cliquez sur «Info sur l'élément sélectionné». Une fenêtre s'ouvre avec des informations détaillées sur le fichier et la raison pour laquelle il se trouvait dans la liste spécifiée. Après avoir vérifié le fichier, fermez la fenêtre.

- L'emplacement du fichier, son utilisation possible et l'action qu'il est recommandé d'appliquer au fichier sont affichés à l'écran en tant qu'informations détaillées.

-

Cliquez sur «Corriger vérifié». Ce bouton est situé dans le coin inférieur gauche de l'écran; HijackThis utilitaire restaurera ou supprimera le fichier sélectionné (en fonction de l'action sélectionnée).

- Vous pouvez sélectionner plusieurs fichiers à la fois; Pour ce faire, cochez la case à côté de chacun d'eux.

- Avant d'effectuer toute action, HijackThis créera (par défaut) une copie de sauvegarde des données afin que l'utilisateur ait la possibilité d'annuler les modifications apportées.

-

Restaurez les données à partir de la sauvegarde. Pour annuler les modifications apportées par HijackThis, cliquez sur «Config» dans le coin inférieur droit de l'écran, puis cliquez sur «Backup». Dans la liste, sélectionnez le fichier de sauvegarde (son nom inclut la date et l'heure de création), puis cliquez sur «Restaurer».

- Les sauvegardes seront conservées jusqu'à ce que vous les supprimiez. Autrement dit, vous pouvez fermer HijackThis et restaurer les données plus tard.

Utilisation de Netstat (Windows)

-

Ouvrez une fenêtre d'invite de commande. Netstat est un utilitaire Windows intégré qui détecte les logiciels espions et autres fichiers malveillants. Cliquez sur ⊞ Gagner + R pour ouvrir la fenêtre Exécuter, puis tapez cmd. La ligne de commande fournit une interaction avec le système d'exploitation via des commandes texte.

- Utilisez cette méthode si vous ne souhaitez pas installer de logiciel supplémentaire ou souhaitez contrôler davantage le processus de suppression des logiciels malveillants.

-

Entrez la commande netstat -b et cliquez ↵ Entrez . Une liste des processus ayant accès à Internet s'affiche (peut ouvrir des ports ou utiliser une connexion Internet).

- Dans cette commande, l'opérateur -b signifie code binaire. Autrement dit, les fichiers binaires actifs (fichiers exécutables) et leurs connexions seront affichés à l'écran.

-

Cliquez sur Ctrl + Alt + Effacer . Le Gestionnaire des tâches de Windows s'ouvre et répertorie tous les processus actifs. Faites défiler la liste et trouvez-y le processus malveillant que vous avez trouvé en utilisant la ligne de commande.

Faites un clic droit sur le nom du processus et sélectionnez "Ouvrir l'emplacement de stockage des fichiers" dans le menu. Un dossier contenant un fichier malveillant s'ouvrira.

Faites un clic droit sur le fichier et sélectionnez «Supprimer» dans le menu. Le fichier malveillant sera envoyé à la corbeille, ce qui empêche le démarrage des processus.

- Si une fenêtre apparaît vous avertissant que le fichier ne peut pas être supprimé car il est utilisé, revenez à la fenêtre du Gestionnaire des tâches, mettez en surbrillance le processus et cliquez sur "Terminer le processus". Le processus sera terminé et vous pourrez supprimer le fichier correspondant.

- Si vous avez supprimé le mauvais fichier, double-cliquez sur la Corbeille pour l'ouvrir, puis faites glisser le fichier depuis la Corbeille pour le restaurer.

-

Faites un clic droit sur la Corbeille et sélectionnez «Effacer» dans le menu. Cela supprimera définitivement le fichier.

Utilisation d'un terminal (Mac OS X)

- L'icône du terminal se trouve dans Launchpad.

Ouvrez un terminal. Dans le terminal, vous pouvez exécuter un utilitaire qui détecte les logiciels espions (si, bien sûr, ils le sont). Cliquez sur "Applications" - "Utilitaires" et double-cliquez sur "Terminal". Le terminal fournit une interaction avec le système d'exploitation via des commandes texte.

-

Entrez la commande sudo lsof -i | grep LISTEN et cliquez ⏎ Retour . Une liste des processus actifs et des informations sur leur activité sur le réseau s'affichent.

- L'équipe sudo fournit un accès root à la commande suivante, c'est-à-dire qu'il vous permet d'afficher les fichiers système.

- lsof est l'abréviation de «liste des fichiers ouverts». Autrement dit, cette commande vous permet d'afficher les processus en cours d'exécution.

- Opérateur -i indique que la liste des processus actifs doit être accompagnée d'informations sur leur activité réseau, car les logiciels espions se connectent à Internet pour communiquer avec des sources externes.

- grep LISTEN - Cette équipe sélectionne les processus qui ouvrent des ports spécifiques (c'est ainsi que fonctionnent les logiciels espions).

-

Saisissez le mot de passe administrateur et cliquez sur ⏎ Retour . Ceci est requis par l'équipe sudo. Gardez à l'esprit que lors de la saisie du mot de passe, il n'apparaît pas dans le terminal.

-

Découvrez quels processus sont malveillants. Si vous ne connaissez pas le nom du processus ou s'il ouvre le port, il s'agit très probablement d'un programme malveillant. Si vous n'êtes pas sûr d'un processus ou d'un port, recherchez le nom du processus sur Internet. Très probablement, d'autres utilisateurs ont déjà rencontré des processus inhabituels et laissé des commentaires sur leur nature (malveillants ou inoffensifs). Si vous êtes sûr que le processus est malveillant, supprimez le fichier qui démarre ce processus.

- Si vous n'avez toujours pas compris la nature du processus, il est préférable de ne pas supprimer le fichier correspondant, car cela pourrait entraîner le blocage de certains programmes.

-

Entrez la commande lsof | grep cwd et cliquez ⏎ Retour . Les chemins d'accès aux dossiers avec les fichiers correspondant aux processus actifs sont affichés. Dans la liste, recherchez le processus malveillant et copiez le chemin d'accès.

- cwd indique le répertoire de travail actuel.

- Pour faciliter la lecture des listes, exécutez la dernière commande dans une nouvelle fenêtre de terminal; Pour ce faire, dans le terminal, cliquez sur ⌘ Cmd + N.

Rappelez-vous les signes des logiciels espions. Si la vitesse de votre connexion Internet diminue souvent ou si des messages texte étranges arrivent sur votre smartphone, y compris des messages provenant d'étrangers, l'appareil est très probablement infecté par des logiciels espions.

Table des matières

Les applications et programmes spéciaux sur smartphones sont de plus en plus utilisés par nous au quotidien. Nous nous habituons aux achats, aux transactions financières et aux conversations avec des amis du monde entier. Si vous devez également surveiller le cercle social de votre enfant, écouter les conversations des employés de l'entreprise ou des membres de la famille, vous aurez besoin d'un programme d'espionnage pour Android ou iOS, facile à télécharger et à installer sur votre smartphone. Il sera utile pour surveiller les enfants, les personnes âgées, le personnel domestique ou les employés.

Qu'est-ce qu'un programme espion?

Pour utiliser le service de contrôle téléphonique, une inscription personnelle est requise sur le site Web du développeur du programme. Lors de votre inscription, vous devez vous souvenir du nom d'utilisateur, du mot de passe pour accéder au service, confirmer votre téléphone ou votre adresse e-mail. Les logiciels espions diffèrent les uns des autres par les fonctions de contrôle, par les types de présentation des informations «supprimées» de l'appareil contrôlé pour vous. Cela peut être un écran, une table d'appels, des SMS, l'enregistrement de conversations. Le programme de suivi du téléphone Android doit être secrètement téléchargé depuis l'utilisateur, installé, activé sur le smartphone.

Types de logiciels espions

Les programmes de contrôle à distance pour smartphones sont divisés selon les types suivants:

Fonctionnalités d'espionnage

Exerçant un contrôle sur le smartphone, le programme d'espionnage sur Android implémente les fonctions de suivi et de journalisation de toutes les actions de l'objet. Le fait d'avoir collecté des informations, selon le type de fonctions que vous avez sélectionnées, sur votre smartphone ou votre ordinateur via l'utilitaire Internet vous permettra de recevoir des données:

- un journal des appels entrants, manqués et sortants des abonnés avec leurs noms, la durée de la conversation;

- enregistrements audio de conversations téléphoniques;

- une liste et des textes de tous les SMS, MMS avec l'heure à laquelle ils ont été reçus ou envoyés;

- informations photo et vidéo prises avec une caméra espion d'un appareil contrôlé;

- l'emplacement actuel de l'abonné avec suivi en ligne des mouvements par géolocalisation dans les stations de base de l'opérateur GSM ou navigation GPS;

- historique de navigation des pages du navigateur du smartphone;

- la comptabilité des applications téléchargées, installées et utilisées;

- contrôle du son de l'environnement à l'aide de la télécommande du microphone.

Spyware pour Android

Parmi la gamme de logiciels espions proposés, il existe des utilitaires gratuits qui, lorsqu'ils sont analysés et vérifiés, sont inefficaces. Pour obtenir des informations de qualité, il est nécessaire de dépenser des fonds pour collecter, stocker des informations photo, vidéo et audio. Après inscription sur le site du développeur, le client reçoit un compte personnel indiquant les fonctions de contrôle connectées, les informations collectées.

Le programme payant d'écoute électronique d'un téléphone mobile pour Android est développé en tenant compte de la nécessité de satisfaire les clients les plus exigeants de plusieurs manières:

- facilité d'installation;

- l'invisibilité d'être sur un smartphone contrôlé;

- commodité pour le client de recevoir et d'enregistrer les informations collectées.

Neospy

Neospy est l'un des logiciels espions les plus simples pour votre ordinateur ou votre smartphone. NeoSpy Mobile pour la plateforme Android est une application légale qui peut être téléchargée depuis Google Play. Lors du téléchargement d'une nouvelle version de NeoSpy Mobile v1.9 PRO avec l'installation, le téléchargement de l'archive apk, des paramètres sont possibles dans lesquels le programme ne sera pas affiché dans la liste des applications Google Play, pourra surveiller le clavier du smartphone, intercepter les photos de l'appareil photo. Le coût d'utilisation du programme dépend des fonctions sélectionnées et variera de 20 à 50 roubles par jour.

Journal des conversations

Plus sérieux est l'espion sur le téléphone Android Talklog. Avant de l'installer sur votre smartphone, vous devrez désactiver le logiciel antivirus. Vous devrez autoriser l'installation d'applications provenant d'autres sources dans les paramètres de sécurité du téléphone. Le service Talklog est un espion à part entière qui peut obtenir presque toutes les informations sur l'activité de l'objet de contrôle. L'utilitaire a un mode gratuit de familiarisation avec ses capacités et plusieurs fonctionnalités gratuites de base. Le coût sera de 10 à 50 roubles par jour, selon la fonctionnalité dont vous avez besoin.

Flexispy

Le logiciel d'espionnage Android Flexispy comprend un grand nombre de façons d'accéder à votre smartphone - interception de SMS, messages mms, écoutes téléphoniques, enregistrement de conversations téléphoniques, lecture de dialogues à partir de 14 chats internes (Facebook, WhatsApp, Viber, Skype, WeChat, Telegram, etc.) , interception d'un appel en temps réel, écoute de l'environnement du téléphone via un microphone, plus de 140 fonctions. Le coût d'utilisation de l'utilitaire est approprié - le forfait Premium minimum vous coûtera 6 000 roubles pour 3 mois, le maximum extrême - jusqu'à 12 000 roubles pour 3 mois d'utilisation.

Outil mobile

L'application d'espionnage MobileTool pour le système d'exploitation Android vous fournira des informations sur les appels, les SMS, les MMS, l'emplacement du téléphone et l'annuaire téléphonique. Il est capable de supprimer son raccourci de la liste des applications. Vous aurez accès à des fonctions - visualisation de photos, protection anti-vol en verrouillant l'appareil, allumant la sirène. Toutes les informations seront disponibles dans votre compte sur le site Web de l'application. Il existe un mode d'essai de deux jours pour vérifier la fonctionnalité, les remises dépendent de la période d'utilisation. Le paiement moyen pour l'utilisation de l'utilitaire sera d'environ 30 roubles par jour.

Surveillance mobile

L'espionnage mobile pour Android Mobile Monitoring (surveillance mobile) après inscription sur le site, choix d'un plan tarifaire et paiement, permettra de sauvegarder les conversations téléphoniques, la fonction d'un enregistreur vocal, de sauvegarder tous les SMS, la géolocalisation de l'emplacement du téléphone et la construction d'itinéraires de voyage. Le programme fonctionne sur les smartphones de tous les opérateurs mobiles en Russie. Le coût lors du choix de la géolocalisation sera de 800 roubles pour 3 mois, fonctionnalité complète - 1550 roubles pour 3 mois, avec une remise de 40% lors du paiement de l'année.

Comment installer un logiciel espion sur votre téléphone

L'installation d'un espion mobile commence par l'enregistrement via Internet sur le site Web du fabricant, le choix d'un plan tarifaire et le paiement des services. Ensuite, un lien est fourni qui doit être entré dans le navigateur du smartphone pour télécharger le programme. Certains programmes espions pour Android sont disponibles via Google Play, téléchargés comme des applications classiques. Lors de l'installation et de l'activation du programme, une autorisation sera nécessaire pour accéder à toutes les fonctions du smartphone nécessaires à son fonctionnement. Vous devrez peut-être l'autorisation d'utiliser des programmes obtenus à partir de sources inconnues.

Comment détecter les logiciels espions sur Android

La plupart des programmes espions pour Android ont pour fonction de masquer leur emplacement sur un smartphone. Ils peuvent s'exclure de la liste des applications, ne pas montrer leur activité pendant les périodes d'utilisation du téléphone. De nombreux programmes antivirus peuvent détecter de tels logiciels. Pour vous protéger contre les logiciels espions et les logiciels malveillants, il est utile de prendre l'habitude d'exécuter une analyse complète du téléphone une fois par semaine ou de la configurer pour qu'elle s'exécute automatiquement dans les délais. Les principaux signes de tels programmes fonctionnant au téléphone peuvent être:

- freiner le téléphone portable;

- vidange rapide de la batterie;

- manger inutilement du trafic Internet.

Vidéo

Vous avez trouvé une erreur dans le texte? Sélectionnez-le, appuyez sur Ctrl + Entrée et nous le corrigerons!Le terme Spyware fait référence à un programme de spyware installé secrètement sur un ordinateur et son but est de collecter des informations sur la configuration d'un système informatique et l'activité des utilisateurs. Autrement dit, toutes les informations sur vos actions sur le Web et à l'intérieur du système d'exploitation peuvent être mises à la disposition des attaquants.

Pour éviter un tel impact négatif de l'extérieur, il est nécessaire de contrôler le processus de mise en œuvre de programmes tiers à votre insu. Aujourd'hui, il existe plusieurs types principaux de logiciels espions qui peuvent causer des dommages inestimables aux utilisateurs.

Classification des logiciels espions

- Scanner de disque dur - un programme d'espionnage qui examine le contenu du disque dur pour identifier les informations précieuses qui sont ensuite transférées au propriétaire.

- Screen Spy - effectue des captures d'écran périodiques et transmet les données de capture d'écran au propriétaire. Des informations de ce type intéressent divers extorqueurs.

- Espion proxy - lorsqu'il est installé sur un ordinateur, il agit comme un serveur proxy, ce qui vous permet d'utiliser l'adresse IP de quelqu'un d'autre pour masquer vos actions.

- Espionnage des e-mails - collecte d'informations qui incluent des adresses e-mail, ce qui intéresse principalement les personnes qui envoient du spam.

- - la fixation de toutes les frappes sur le clavier, ce qui permet, par exemple, de voler des numéros de carte de crédit.

La liste des menaces ci-dessus est loin d'être complète, mais elle inclut les principaux types de logiciels espions.

Spyware Terminator 2012

Fondamentalement, les programmes qui vous permettent de trouver un espion sur votre ordinateur sont des versions payantes de ces produits. Dans le même temps, il existe un certain nombre de solutions logicielles dans lesquelles des fonctions gratuites sont disponibles qui permettent de nettoyer le système d'exploitation des composants malveillants.

Par exemple, la version gratuite de Spyware Terminator 2012, qui dans la version Freeware n'a pas de protection antivirus et de mises à jour de haute priorité. Dans le même temps, les fonctionnalités disponibles de cette solution logicielle vous permettent de rechercher et de supprimer des programmes qui sont considérés comme des espions.

Trouver un programme espion sur votre ordinateur: procédure

Pour vous protéger contre les logiciels espions à l'avenir, vous devez configurer l'analyse automatique du système informatique pour les logiciels espions dans le même onglet Analyse. Bien sûr, les antivirus diffèrent également dans ces fonctionnalités, mais en même temps, cela ne fait pas de mal de vérifier avec un outil spécialisé sous la forme du programme considéré.

Bonjour, chers lecteurs du site du blog. Nous continuons d'étudier façons de protéger votre ordinateur. Dans la dernière note signes d'un virus informatique Je t'ai parlé comment détecter un virussur votre ordinateur, puis détruisez. Aujourd'hui, aucun sujet moins pertinent ne sera examiné - suppression des logiciels malveillants espions Spyware. Vous avez peut-être un espion sur votre ordinateur. Voulez-vous l'attraper et le détruire? Vous souciez-vous de vos mots de passe, données personnelles? Si oui, lisez la suite.

Programmes SpyWare, quels dommages ils causent

Spyware — il s'agit d'un programme qui s'installe sur un ordinateur à votre insu et sans votre consentement. Traduit littéralement, signifie: Espion -espionner ware -produit. C'est-à-dire spyware en russe. Je ne veux pas charger l'utilisateur novice de la terminologie sur ce que c'est et pourquoi dans la description étendue. Juste quelques lignes, puis à pratiquer. Ainsi, les espions sont des types suivants :

- Adware - Ces modules d'espionnage, entrant dans votre PC, sont conçus pour afficher des publicités non sollicitées. Remplacement de la page de démarrage dans le navigateur, fenêtres contextuelles du navigateur avec diverses offres promotionnelles.

- Pirate de l'air - ce type de spyware qui effectue une reconfiguration utilisateur non confirmée du système, le plus souvent le navigateur.

- Dialer - ces choses désagréables les font composer à l'autre bout du globe. Ensuite, vous recevez des factures pour les montants cosmiques.

- Enregistreurs de frappe - suivre les frappes du clavier. Pour quoi? Pour apprendre les mots de passe de vos comptes, les portefeuilles électroniques par exemple.

- Grattoir d'écran - prenez des photos depuis l'écran de contrôle de votre PC et transférez-les à l'attaquant.

- Logiciel d'analyse de sécurité - Une variété de petits programmes de navigation installés spontanément.

Il existe encore de nombreuses variétés différentes, mais cela suffit pour comprendre une chose: vous devez combattre ces gars et les vaincre!

Comment SpyWare entre dans l'ordinateur

Vous pouvez demander comment ces espions pénètrent dans mon ordinateur? Très simple.

- À travers des trous dans le système d'exploitation.

- Via les clients de messagerie ( programmes de téléchargement et de visualisation du courrier) Vous ouvrez une lettre inconnue et à ce moment, une infection se produit.

- Lors de l'installation de divers programmes. Oui, ce n'est pas une faute de frappe. Les logiciels espions peuvent être installés avec certains programmes populaires. Contrairement aux créateurs de virus et de Troyans sales similaires, par exemple, l'auteur de logiciels espions a besoin de votre confirmation et de votre consentement pour installer son espion sur votre PC. De plus, à partir de cette procédure ( confirmation ou consentement) Comment peuvent-ils vous distraire. Les programmes installés (pas tous bien sûr) utilisent des fenêtres avec certificats et licences dans lesquelles vous devez confirmer la lecture. C'est-à-dire vous acceptez l'installation, mais vous ne remarquez pas qu'en plus du programme lui-même, un "cosaque filtré" est connecté à vous. Ces accords sont rarement lus par les utilisateurs, je n'en ai certainement pas encore lu. C'est la façon la plus simple d'installer des logiciels espions sur un ordinateur.

Comment trouver et supprimer un espion? Spybot - Antispyware

Nous commençons donc à pratiquer. Afin de trouver et supprimer les logiciels malveillants Spyware, vous devez utiliser le très beau programme Spybot. Le programme est gratuit, il y a un support pour la langue russe. Télécharger Spybot peut être ici. Nous installons, je vous rappelle que pour une installation complète vous avez besoin d'une connexion Internet, car le programme charge les dernières mises à jour.

- Après avoir démarré le programme d'installation, une fenêtre de téléchargement de fichiers supplémentaires apparaît.

- Si vous voyez une telle fenêtre, cochez la case, cliquez sur OK et continuez.

- Ensuite, après l'installation, avant de commencer le test, il vous sera demandé de sauvegarder une copie des paramètres du registre. Franchement, je ne l'ai pas fait. En général, aucun des deux n'a pas volé après cette décision.

- Nous continuons. Ensuite, nous procédons à la mise à jour de la base de données anti-spyware.

- Ensuite, sélectionnez un serveur de mise à jour. Collez au bouton Continuez et vérifiez toutes les mises à jour, cliquez sur le bouton Téléchargez. Nous attendons le téléchargement et l'installation des mises à jour.

D a presque oublié, avant de vérifier cette fenêtre peut apparaître comme ceci:

Cela signifie que votre disque dur contient un certain nombre de fichiers Internet temporaires et suggère donc de les supprimer pour réduire le temps nécessaire à l'analyse de votre ordinateur. Vous pouvez accepter ou refuser. Aucune différence de principe.

Êtes-vous fatigué? Eh bien, pas ce que nous finissons. La dernière étape est

Immunisation et protection

Après avoir retiré toute la boue, nous procédons à protéger notre ordinateur. Pour ce faire, sélectionnez l'onglet dans la fenêtre principale Immunisation (fermez tous les navigateurs avant cela), après avoir appuyé sur Immuniser

Cette fonction contient une liste de sites malveillants et toutes les ordures qui se faufilent dans le navigateur. La vaccination apprendra à votre navigateur quel type de boue il saura et ne le laissera plus entrer dans votre ordinateur.

Et le dernier. Spybot a un module résident TeaTimer,qui est engagé dans le blocage des adresses indésirables, remarque les changements dans le registre et informe si nécessaire si telle ou telle modification doit être apportée au registre. Le fait que votre module résident soit actif est indiqué par l'icône de plateau suivante:

Eh bien, c'est tout. Bonne chance pour apprendre de moins en moins problèmes de virus et de logiciels espions.

Temps de lecture: 6 minutes

Dans cette revue, nous vous parlerons de 6 logiciels espions populaires pour votre ordinateur / ordinateur portable, ainsi que de la façon de vous en protéger.

Parfois, il devient nécessaire de surveiller les actions d'une personne utilisant un ordinateur à son insu. Ce besoin peut concerner le chef d'entreprise qui souhaite vérifier si ses employés passent effectivement du temps assis devant le PC. Ou le conjoint jaloux voudra s'assurer que la moitié de lui n'a pas de passe-temps indésirable sur le Web. De plus, les parents bienveillants voudront connaître à temps les préférences désagréables de leur enfant et y répondre à l'avance.

Pour une telle question, une solution est fournie sous forme de spyware qui leur permet d'être installés en toute légalité sur les appareils des utilisateurs. Le principe de fonctionnement de ces utilitaires est la collecte cachée, l'analyse des actions des utilisateurs sur l'ordinateur et la fourniture des résultats de données. Il convient de noter qu'entre l'utilisation légale et l'espionnage malveillant à l'aide de ces programmes se trouve une ligne fine, éventuellement déterminée uniquement par le motif interne de leur utilisation.

Néo espion

Les développeurs de Neo Spy ont travaillé dur pour maximiser les fonctionnalités de ce programme. La liste des fonctions disponibles, même dans la version gratuite, satisfera l'utilisateur le plus exigeant. Quelles fonctionnalités d'espionnage sont disponibles:

- Contrôle de l'activité informatique de l'utilisateur, de l'heure de lancement et de la durée des programmes.

- Fonction "keylogger" - lecture de l'ordre des frappes et enregistrement ultérieur dans un fichier. Le document affiche tout ce que l'utilisateur a tapé - correspondance, mots de passe, données saisies.

- Les captures d'écran de l'écran du moniteur sont une autre occasion de détailler des informations sur le travail de l'utilisateur. Les paramètres standard vous permettent de faire avec une fréquence de 1 image en 12 secondes (un minimum valide de 1,2 seconde), tout en dessinant le comportement du curseur. La visualisation d'écran en ligne est également disponible.

- Connexion à la webcam avec Internet. C'est une excellente opportunité pour les fonctions de sécurité, le contrôle parental, le suivi des actions du personnel.

- Rapports sur les sites visités par l'utilisateur.

- Suivi des coordonnées GPS de l'appareil (ordinateur portable, smartphone, tablette) sur lequel Neo Spy est installé. Cette option vous permettra de connaître à tout moment l'emplacement de vos proches ou de vos employés. Si l'appareil est volé, son emplacement peut être suivi et le visage du voleur peut être photographié ou enregistré sur vidéo.

Ce n'est que la fonctionnalité incomplète de l'un des meilleurs logiciels espions, selon les utilisateurs. Selon les recommandations urgentes des développeurs de Neo Spy, lors de l'établissement du contrôle sur les employés, ces derniers doivent être informés. Ceci est fait pour des raisons éthiques, bien sûr. Les prix, selon la version, varient de 820 à 1990 roubles.

Avantages de Neo Spy:

- large fonctionnalité;

- interface russifiée;

- mode de fonctionnement absolument caché.

Moniteur d'espionnage réel

À l'aide de ce programme, vous pouvez surveiller l'activité active de l'utilisateur en surveillant et en recevant des rapports sur les actions entreprises. Étant donné que cet utilitaire peut également bloquer un certain nombre d'actions, il est idéal pour une utilisation dans le contrôle parental.

L'inconvénient est l'affichage du processus du programme dans le gestionnaire de tâches et le coût relativement élevé de la version payante. Étant donné que le Real Spy Monitor possède une interface utilisateur en anglais, pour certains, cela peut également sembler être un inconvénient.

Caractéristiques de Real Spy Monitor:

- Travaillez en mode "keylogger".

- Rapport sur l'exécution des programmes et des documents.

- Enregistrement de la correspondance utilisateur complète dans les messageries instantanées.

- Enregistrement de captures d'écran.

Espion réel

Actual Spy est essentiellement un enregistreur de frappe qui permet de collecter des informations essentielles de base. Grâce à ce programme, ainsi qu'au fait que son activité sur l'appareil est complètement masquée, vous pouvez le surveiller de manière absolument anonyme.

Étant donné que l'utilitaire peut fonctionner en modes normal et masqué, il est nécessaire de définir des paramètres pour le masquer complètement. Le programme peut ne pas apparaître dans les processus en cours et peut ne pas attirer l'attention, en restant complètement inaperçu.

Caractéristiques clés de Actual Spy:

- Suivez les frappes et le contenu du presse-papiers.

- Données sur le lancement et l'arrêt des applications et des programmes.

- Rapport sur les pages visitées dans le navigateur.

- Enregistrez systématiquement les captures d'écran.

Spygo

Spyware conçu pour surveiller et suivre les actions d'un utilisateur de PC. Son fonctionnement est basé sur le principe de la lecture des frappes. Cependant, en plus de cela, l'utilitaire a un certain nombre de fonctions utiles pour les gestionnaires, les parents et les conjoints jaloux.

Liste des fonctionnalités de SpyGo:

- Lecture des mots de passe de tous les services (courrier, réseaux sociaux, sites de rencontres) à l'aide d'un enregistreur de frappe.

- Suivi et rapport complet des visites de pages Web.

- Enregistrement de ce qui se passe sur le moniteur PC.

- Suivi en ligne à l'aide d'une webcam.

- Écouter ce qui se passe dans le rayon d'utilisation de l'appareil.

En plus de l'option gratuite, qui vous permet de surveiller seulement 20 minutes par jour, les développeurs proposent d'acheter des versions payantes de SpyGo. La fourchette de prix varie de 1980 à 3750 roubles. Le programme convient aux versions de Windows XP, 7, 8, Vista.

Vif d'or

Le programme dans sa fonctionnalité possède la liste complète des capacités nécessaires pour suivre et collecter des informations à partir d'un ordinateur. Cependant, une caractéristique distinctive de Snitch est la capacité de fonctionner efficacement même si le suivi ou les modules observés n'ont pas d'adresse IP statique. Cela vous permet d'utiliser l'utilitaire même en l'absence de connexion Internet. Le programme est facile à utiliser, ne consomme pas de grandes ressources PC, mais il est très efficace.

Avantages du vif d'or:

- Le fonctionnement du programme même sans accès à Internet.

- Lecture de texte par touches (correspondance, mots de passe).

- Signaler le trafic du navigateur.

- Analyse des informations dans le presse-papiers.

- Mode d'installation complètement masqué.

- Les petits programmes requis ne ralentissent pas du tout l'appareil.

Le programme est développé en une seule version et est opérationnel immédiatement après l'enregistrement. Dans le même temps, vous n'avez pas besoin de faire de réglages préliminaires pour commencer.

Enregistreur de frappe Ardamax

Un autre utilitaire conçu pour lire les informations des frappes est Ardamax Keylogger. Facile et facile à utiliser, le programme enregistrera les données saisies dans les fenêtres de tous les programmes, navigateurs, formulaires de remplissage et fournira un rapport détaillé sur la correspondance, les mots de passe et les demandes. Grâce à un mode d'invisibilité spécial, le programme n'apparaît pas dans le gestionnaire de tâches, les dossiers de démarrage de Windows, la barre d'état système et le menu Démarrer.

Caractéristiques d'Ardamax Keylogger:

- Lecture de textes dactylographiés de toutes les formes de remplissage, y compris les messageries instantanées populaires.

- Mode de fonctionnement complètement invisible.

- Observation visuelle avec la possibilité de prendre des captures d'écran et des photos.

- Enregistrement sonore de ce qui se passe avec le microphone.

Les développeurs proposent de télécharger une version d'essai pour examen. Si le client veut acheter la version complète, cela lui coûtera 48,96 $.

Comment vous protéger contre les logiciels espions

Le logiciel espion ci-dessus est un outil qui peut être utilisé à la fois au profit des personnes et au détriment. Si les parents veulent protéger leur enfant de la visite de sites malveillants et utiliser le programme pour répondre au danger à temps, c'est un bon motif. L'utilisation des enregistreurs de frappe par les chefs d'entreprise pour contrôler les employés est également utilisée au profit des entreprises. Bien que les développeurs recommandent fortement d'informer les employés de l'installation de ce logiciel sur leur PC.

Il est peu probable que quelqu'un souhaite être regardé à son insu. Même ceux qui installent des programmes similaires à d'autres sur des appareils. Vous devez savoir que tous les programmes de ce type sont classés comme virus de spyware. Par conséquent, afin de ne pas devenir la victime des cybercriminels eux-mêmes et de ne pas perdre de données personnelles, il est nécessaire d'installer un antivirus sur l'ordinateur, aiguisé par les logiciels espions, la reconnaissance des logiciels espions keylogger. Par exemple Spyware Terminator ou Super Anti Spyware.

4,7 (93,33%) 3 voix.