retechiamano un singolo complesso, incluso un sistema di computer geograficamente disperso, combinato in un unico sistema per mezzo della comunicazione utilizzando apparecchiature di comunicazione, software e protocolli per risolvere informazioni, gestione, elaborazione e / o altre attività.

Rete locale(Local Area Network - LAN) integra computer e periferiche all'interno di uno o più edifici adiacenti. Anche la rete organizzata all'interno dell'ufficio è locale. Lo scopo principale della rete localeè la condivisione di risorse da un computer a un altro computer. Pertanto, la rete locale consente di condividere file, applicazioni, periferiche (stampanti, scanner, ecc.), Lavorare con la posta elettronica, utilizzare il sistema di messaggistica istantanea, partecipare a conferenze elettroniche, ecc.

Viene chiamato il principio di costruzione (configurazione) delle connessioni di rete topologia.Secondo le caratteristiche topologiche, le reti locali possono essere rappresentate da tre topologie di base: bus comune, stella, anello.

Per topologia autobus comune(trunk) tutti i computer sono collegati a un cavo (Fig. 118).

Alle estremità del cavo sono terminatori(assorbitori di energia) utilizzati per prevenire la riflessione del segnale. Il messaggio inviato dalla workstation si estende a tutti i computer della rete. Ogni macchina verifica a chi è indirizzato il messaggio e, se lo è, lo elabora. Al fine di escludere l'invio simultaneo di dati, viene utilizzato un segnale "vettore" o uno dei computer è il principale e "dà la parola" ad altre stazioni.

Fig. 118.

i vantaggitale costruzione sono:

- - Una struttura semplice che consente di espandere la rete aggiungendo un numero aggiuntivo di computer;

- - basso costo di vendita;

- - La rete è facile da configurare e configurare.

svantaggi:

- - bassa efficienza dovuta alla perdita di produttività con l'aggiunta di nuove postazioni di lavoro;

- - problemi di rete, come una rottura del cavo, bloccano completamente il funzionamento dell'intera rete.

Questa topologia viene utilizzata nelle reti locali con architettura. Ethernet(tecnologia e architettura per la costruzione di grandi reti locali). La trasmissione di dati in reti di questo tipo è possibile tramite un cavo coassiale con una velocità di 10 Mbps (standard 10Base-5 e 10Base-2), cavo a doppino intrecciato (standard 10Base-T) e cavo in fibra ottica (standard 10Base-F).

Nella topologia dei tipi "Star"(Fig. 119) ogni computer è collegato tramite cavo (doppino intrecciato) a mozzo(Hub). L'hub fornisce una connessione parallela alle workstation e quindi tutti i computer collegati alla rete possono comunicare tra loro.

La workstation da cui si desidera inviare i dati li invia all'hub e quest'ultimo determina il destinatario e gli fornisce informazioni. A un certo punto nel tempo, solo una macchina sulla rete può inviare dati, se due pacchetti arrivano contemporaneamente all'hub, entrambi i pacchetti non vengono ricevuti e i mittenti dovranno attendere un periodo di tempo casuale per riprendere il trasferimento dei dati.

dignitàtopologia:

- - il guasto di un computer non influisce sul funzionamento dell'intera rete nel suo insieme;

- - buona scalabilità della rete - facile collegamento a un nuovo computer;

- - facile risoluzione dei problemi e interruzioni di rete;

- - elevate prestazioni di rete.

carenzetopologia a stella:

- - il guasto dell'hub centrale comporterà l'inoperabilità della rete (o del segmento di rete) nel suo insieme;

- - elevato consumo di cavi, soprattutto se l'hub non si trova al centro della topologia;

- - il numero finale di stazioni di lavoro nella rete (o segmento di rete) è limitato dal numero di porte nell'hub centrale.

Fig. 119 .

Online con topologia "Ring"(Fig. 120) tutti i nodi sono collegati da canali di comunicazione in un anello inestricabile, attraverso il quale vengono trasmessi i dati. Tutti i dati in questa rete vengono trasmessi da una stazione all'altra in una direzione. Ogni computer funziona come un ripetitore, eseguendo il recupero e l'amplificazione del segnale.

K vantaggile topologie ad anello includono:

- - facilità di installazione;

- - mancanza quasi completa di attrezzatura aggiuntiva;

- - la possibilità di un funzionamento stabile senza un calo significativo della velocità di trasferimento dei dati durante un carico di rete pesante.

carenzele topologie ad anello sono le seguenti:

- - in caso di guasto di un computer o rottura del cavo, l'anello “si rompe”;

- - la connessione di un nuovo computer comporta un arresto a breve termine della rete;

- - la complessità della configurazione e della configurazione;

- - la complessità della risoluzione dei problemi.

Fig. 120.

C'è due tipi principali di reti locali,computer basati sulla connessione: client / server e rete peer-to-peer.

illa rete basato su server(Fig. 121) c'è un dedicato server- Un computer specializzato che gestisce l'utilizzo delle risorse condivise tra workstation, ad esempio memoria esterna, stampanti, database, ecc.

Fig. 121.

Esistono diverse varietà di server, in particolare:

- - server di posta - gestisce la trasmissione di messaggi elettronici tra gli utenti della rete;

- - file server - gestisce la creazione e l'uso delle risorse informative della rete locale, incluso l'accesso ai suoi database e singoli file, nonché la loro protezione. Ad esempio, quando si lavora con un editor di test, il file viene archiviato su un file server e verrà caricato nella memoria del computer;

- - server delle applicazioni - gestisce il lavoro della rete locale durante l'esecuzione di qualsiasi applicazione. Esempi di tali compiti includono: fornire comunicazione con altri sistemi locali e / o di telecomunicazione, l'uso collettivo di dispositivi di stampa, ecc .;

- - proxy Server - Può salvare le informazioni richieste di frequente nella cache su un disco locale, consegnandole rapidamente agli utenti senza dover accedere nuovamente a Internet;

- - server di stampa - consentire a tutti i computer collegati alla rete di stampare documenti su una o più stampanti condivise. In questo caso, non è necessario dotare ciascun computer del proprio dispositivo di stampa. Inoltre, occupandosi della stampa dei documenti, il server di stampa libera i computer per altri lavori.

I vantaggi di una rete con un server dedicato includono, in particolare, i seguenti.

- 1. Prestazioni elevate, poiché un server ad alte prestazioni con quantità significative di memoria interna ed esterna, un potente processore centrale, ecc. È installato come server.

- 2. Supporto per un numero significativo di postazioni di lavoro.

- 3. La capacità di controllare l'accesso, che consiste nel fatto che è possibile limitare l'utente nel suo accesso a varie risorse, il che aumenta la sicurezza e la protezione dei dati.

- 4. La possibilità di archiviazione di backup, poiché i dati sono memorizzati sul server.

Non esiste un server dedicato in una rete peer-to-peer (Fig. 122), tutti i computer

sono uguali, ovvero ogni utente decide personalmente quali dati sul proprio computer fornire per uso generale.

Per l'organizzazione di una comunicazione costante tra i computer di una rete locale peer-to-peer, vengono combinati in gruppi di lavoro.

Gruppo di lavoro- Questo è un gruppo di persone (ad esempio, dipendenti dell'organizzazione) che sono impegnati in un progetto. I computer di ciascun gruppo di lavoro costituiscono un segmento separato.

Segmento LAN- parte del cavo di rete limitata router(un dispositivo progettato per fornire accesso a reti locali remote e Internet, nonché per organizzare la comunicazione tra le reti e la loro interazione), ripetitori, terminatori e altri dispositivi aggiuntivi.

In un gruppo separato, è possibile includere server di stampa con diverse stampanti convenzionali collegate tra loro, che allo stesso tempo acquisiscono funzionalità di rete e possono lavorare in rete indipendentemente dal fatto che supportino questa modalità operativa. In genere, i server di stampa hanno connettori LPT. Tali server sono utilizzati in grandi organizzazioni; a casa, è sufficiente avere una stampante su un computer collegato alla rete locale in modo che tutti i computer del gruppo di lavoro possano accedervi. Tutto quanto sopra può essere espresso in un solo termine - "Condivisione delle risorse".

Fig. 122.

Pertanto, è conveniente utilizzare una rete peer-to-peer in team di massimo dieci persone, tenendo conto del fatto che la rete non dovrebbe ridimensionarsi nel prossimo futuro.

I vantaggi di una rete peer-to-peer sono:

- 1. Il basso costo di costruzione di una rete grazie all'uso di stampanti condivise e altre periferiche.

- 2. Non è richiesto un software speciale o un computer potente come server.

- 3. Non è richiesta una qualifica elevata durante l'installazione e l'amministrazione della rete.

Gli svantaggi includono:

- 1. Bassa sicurezza, poiché una sicurezza insufficiente di una workstation può portare a infezioni da virus di altri computer.

- 2. Produttività piuttosto bassa, poiché alcuni requisiti speciali non sono imposti sulla workstation.

- 3. Gli utenti devono essere qualificati per risolvere i problemi che sorgono durante il lavoro.

Attualmente, in qualsiasi negozio, ufficio o impresa è impossibile lavorare rapidamente e completamente senza una rete locale in cui sono integrati tutti i computer dei dipendenti. Una rete locale viene utilizzata anche a casa o in altri luoghi in cui sono presenti più computer.

Per organizzare il lavoro dell'utente su una rete di computer locale, è necessario soddisfare una serie di requisiti, tra cui:

- 1. Un cavo di rete deve essere collegato al computer.

- 2. Come opzione, è installata una scheda di rete.

- 3. La connessione alla rete locale è configurata.

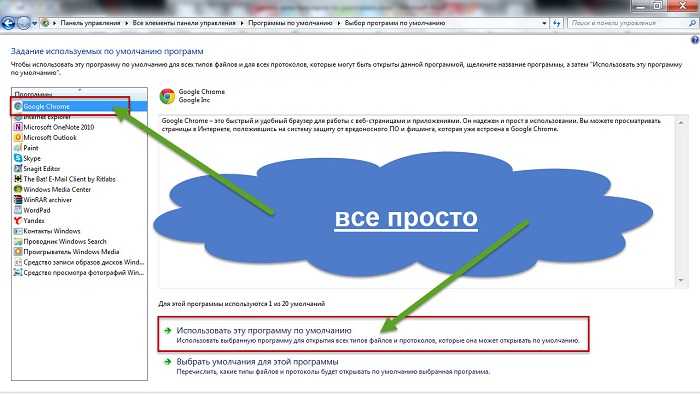

Altre impostazioni possono essere effettuate anche da un utente inesperto. In particolare, al fine di imposta il nome del gruppo di lavoro,quali altri computer hanno, per esempio, il tuo ufficio o organizzazione. Per fare ciò, fare clic sul pulsante Start,vai al punto computerpremendo il tasto destro del mouse vai alla voce di menu Proprietà.La finestra mostrata in fig. 123.

Fig. 123.

Prestare attenzione alla parte inferiore della finestra, firmata come Impostazioni nome computer, nome dominio e gruppo di lavoro.Sulla destra c'è il link Modifica impostazionifacendo clic su quale utente può modificare il nome del computer e il nome del gruppo di lavoro.

Un'altra impostazione è correlata a condivisione di cartelle.Per rendere visibile la cartella sulla rete, è necessario effettuare le seguenti operazioni:

- 1. Trova la cartella a cui concedi l'accesso, supponi la cartella Documenti.

- 2. Fai clic destro su di esso.

- 3. Vai al punto Utenti specificie nella finestra che si apre (vedi. Fig. 124) fare clic su Condivisione.

Fig. 124.

Successivamente, l'accesso condiviso alla cartella sarà aperto a tutti gli utenti della rete locale. Se si desidera negare l'accesso alla cartella a cui è stata precedentemente concessa, è necessario eseguire i passaggi precedenti, solo quando il passaggio 3 è completato, fare clic sul pulsante Ferma l'accesso.

Quando lavorano insieme su una rete locale, altri utenti possono utilizzare la stampante, lo scanner, il fax, ecc. Per fornire l'accesso alle tue risorse, devi eseguire i seguenti passaggi:

- 1. Abilitare la funzione di condivisione della stampante. Per fare ciò, eseguire il comando seguente Start / Pannello di controllo / Rete e Internet / Centro connessioni di rete e condivisione.Nella parte sinistra della finestra, selezionare Modifica le opzioni di condivisione avanzate.

- 2. Selezionare il profilo desiderato. Attiva opzione Abilita condivisione file e stampanti.Una situazione simile è presentata in Fig. 125.

Fig. 125.

- 3. Esegui il comando Start / Dispositivi e stampanti.Fare clic con il tasto destro del mouse sul dispositivo desiderato, selezionare Proprietà della stampante

- 4. Vai alla scheda accessoe seleziona la casella di opzione Condividere questa stampante.Qui è anche impostato il nome di rete della stampante.

- 5. Fare clic sul pulsante. OK.

- 1. Definire il concetto di "rete"? Qual è lo scopo principale delle reti locali?

- 2. Che cos'è una topologia?

- 3. Disegnare un diagramma della connessione dei computer sulla topologia del bus comune. Quali sono i vantaggi e gli svantaggi di una tale topologia? A cosa servono i terminatori?

- 4. Disegnare uno schema di collegamento al computer usando la topologia a stella. Elencare i vantaggi e gli svantaggi di tale topologia. Cosa fornisce un hub?

- 5. Disegnare un diagramma della connessione dei computer in base alla topologia ad anello. Parlaci dei vantaggi e degli svantaggi di questa topologia.

- 6. Disegna un diagramma della costruzione di una rete locale basata sul server e fornisci una descrizione.

- 7. Quali sono i tipi di server e dare loro una descrizione.

- 8. Elencare i vantaggi di una rete con un server dedicato.

- 9. Disegnare un diagramma di rete peer-to-peer e caratterizzarlo.

- 10. A quali scopi vengono creati i gruppi di lavoro? Che cos'è un segmento LAN?

- 11. Quali sono i vantaggi e gli svantaggi delle reti peer-to-peer.

- 12. Determina quale tipo di rete viene utilizzata nel tuo pubblico di computer. Disegna il suo contorno.

- 13. Insieme all'insegnante, prova a costruire graficamente il diagramma di rete della tua scuola.

- 14. Quali sono i requisiti per l'organizzazione dell'utente nella rete locale?

- 15. Mostra in pratica come viene impostato il nome del gruppo di lavoro e viene fornito l'accesso condiviso alle cartelle su un computer specifico.

- 16. Dimostrare come è possibile fornire l'accesso alle risorse del computer locale ad altri utenti.

lavoro pratico

Il concetto di amministrazione del sistema

Con l'uso crescente dei computer, l'amministrazione del sistema sta diventando un'area chiave in un numero crescente di organizzazioni. L'amministratore deve comprendere il suo sistema, conoscere i suoi utenti e la loro occupazione. La cosa principale nell'amministrazione è la capacità di pianificare, perché nelle condizioni di creazione, modernizzazione ed espansione dei sistemi, un tentativo di improvvisare e sviluppare soluzioni di rete al volo è destinato al fallimento.

Amministratore di rete (amministratore di sistema)- uno specialista le cui responsabilità comprendono le seguenti funzioni di base:

- - installazione del sistema operativo e dei programmi applicativi;

- - descrizione dell'ambiente informativo;

- - impostazione dell'ambiente operativo;

- - impostazione della stampa in rete;

- - monitoraggio della rete e gestione delle risorse di rete;

- - archiviazione e ripristino dei dati di rete.

Consideriamoli in modo più dettagliato.

installazione(Inglese, installazione, - installazione) - il processo di installazione del software su un computer. Durante l'installazione del sistema operativo, l'amministratore deve rispondere a una serie di domande online.

Descrizione dell'ambiente informativo- include le seguenti azioni:

- - creazione di directory utente;

- - assegnazione dei diritti di accesso in relazione a directory e file;

- - assegnazione di attributi a directory e file.

L'impostazione dell'ambiente operativo include:

- - installazione dei file di configurazione delle workstation;

- - sviluppo di procedure di sistema e utente per la connessione alla rete;

- - gestione delle postazioni di lavoro.

Impostazione della stampa in retesuggerisce una descrizione:

- - oggetti di stampa (code, stampanti, server di stampa);

- - forme di stampa (formato carta);

- - configurazioni dei lavori di stampa.

Monitoraggio della rete- valutazione delle sue prestazioni e caratteristiche di affidabilità. Utilizzando pacchetti software speciali, è possibile implementare:

- - monitoraggio di file server e segmenti di rete;

- - gestione di un file server, hub, workstation.

Archiviazione e ripristino dei dati di rete. ilcustodia ad alto volume

dati archiviati Tutti i computer coinvolti nel processo di archiviazione devono disporre di una connessione ad alta velocità (100 Mbit / se superiore) alla rete locale. Altrimenti, il processo di backup può richiedere molto tempo.

Oltre alle funzioni di cui sopra, l'amministratore di sistema deve conoscere le basi della sicurezza delle informazioni. Questo concetto include la protezione delle informazioni presenti sui personal computer e sui server della rete locale dell'azienda da accessi non autorizzati, distorsione intenzionale e danni. Questo concetto include anche l'implementazione della protezione antivirus della rete locale e dei singoli computer da attacchi di virus, tutti i tipi di programmi Trojan, macro dannose e segnalibri software.

Oltre alle conoscenze professionali elencate, l'amministratore deve avere socievolezza, non conflitto, pazienza, conoscere le basi della psicologia e della risoluzione dei conflitti, poiché è il collegamento tra la tecnologia informatica e coloro che vi lavorano.

I rischi di Internet sono connessi esclusivamente alla sua incontrollabilità. Essendo una colossale fonte di informazioni, Internet non li divide in buoni e cattivi o utili e inutili. Inoltre, Internet, alla fine, è una risorsa pagata, cioè il consumo di informazioni da essa deve essere pagato da qualcuno.

I principali svantaggi dell'uso incontrollato di Internet nelle organizzazioni sono i seguenti:

- - accesso dell'utente a informazioni dannose e inutili, che comportano una distrazione dal processo di lavoro;

- - la penetrazione di virus e worm nella rete dell'impresa;

- - sovraccarico di costi per attività non lavorative dell'attività su Internet degli utenti.

Per affrontare efficacemente i rischi sopra descritti, è necessario un sistema che svolga tre funzioni fondamentali:

- 1. Contabilità per il consumo di risorse Internet.Se i dipendenti sanno che ciascuno dei loro "passaggi" nella rete globale è controllato, ciò ridurrà il traffico e impedirà la spesa inappropriata dei fondi dell'istituzione. Puoi facilmente scoprire esattamente quali risorse sono visitate dagli utenti durante l'orario di lavoro.

- 2. Controllo di accesso a Internet.Al fine di essere in grado di indicare quale dei dipendenti, quando e dove possono avere accesso. Ciò ridurrà le perdite di manodopera e aumenterà la sicurezza.

- 3. Protezione della reteda perdita di informazioni, attacchi di hacker, virus e worm di rete. Questo componente è necessario per garantire la sicurezza della rete aziendale.

Differenziazione dei diritti di accesso in una rete

Fornire la sicurezza delle informazioni consente differenziazione dei diritti di accesso dell'utentea documenti di lavoro e domande. Ogni dipendente ha l'opportunità di lavorare solo con le risorse di cui ha bisogno, mentre tutti i documenti sono protetti dalla visualizzazione o modifica accidentale o intenzionale.

Attualmente sul mercato vengono presentati numerosi programmi che forniscono, in particolare, controllo e gestione dell'accesso a Internet, protezione degli utenti e della rete aziendale, contabilità del traffico, protezione antivirus e filtro dei contenuti del traffico web. Convenzionalmente, possono essere suddivisi in diverse categorie:

Software gratuitoche può essere scaricato da Internet. Ma, di norma, tali programmi sono progettati per risolvere singoli problemi. Esistono programmi per la raccolta di statistiche, ma non hanno la capacità di elaborare i dati per vari parametri. E viceversa, ci sono programmi per limitare le risorse che non hanno la funzione di raccogliere statistiche, ecc.

Un esempio è il programma BWMeter, progettato per visualizzare e contare graficamente il traffico trasmesso sulla rete locale. Utilizzando l'utilità, è possibile contare i pacchetti trasmessi, nonché scoprire dove e dove vengono inviati, mediante quale protocollo e a quale porta.

Soluzioni a pagamentoper la protezione e il controllo delle informazioni aziendali possono essere acquistati su CD-ROM sulla stessa Internet. Soluzioni professionali di questo tipo da noti produttori stranieri, di norma, soddisfano tutti i requisiti di cui sopra, ma sono costose. Questa categoria include programmi come Kerio WinRoute Firewall, Ideco ICS Standard Edition, server proxy UserGate, Windows Svr Ent 2008.

Sistemi hardware e softwareper controllare la tua connessione Internet. Sono convenienti in quanto sono rivolti specificamente all'utente finale, ovvero alle aziende di qualsiasi livello, soddisfano tutti i requisiti e sono convenienti da utilizzare. Il loro principale vantaggio è che non è necessario selezionare l'apparecchiatura e installare il programma. Un complesso hardware-software o solo un server si connette alla rete, è configurato per le sue funzionalità e funzioni. Un esempio è il pacchetto software Internet Control Server 2.x, che è installato su un computer e separa la rete aziendale da Internet, controllando tutti i flussi di informazioni e monitorando il traffico tra la rete dell'ente e Internet.

Alle attività di delimitazione dei diritti di accesso nella retepuò includere:

- 1. La distribuzione degli utenti in gruppi e la creazione di un account per ciascun gruppo e utente separatamente.

- 2. Autorizzazione degli utenti.

- 3. Negare l'accesso a determinati oggetti.

- 4. Impostazione di restrizioni sul consumo di risorse Internet.

Per distribuire gli utenti in gruppiè necessario creare una struttura di utenti con l'aiuto di un'analisi dell'organizzazione, diciamo che tutti i dipartimenti sono selezionati, i segni dovrebbero essere pensati per evidenziare i gruppi di utenti. Ad esempio, è possibile la seguente struttura: pianificazione e dipartimento finanziario, contabilità, risorse umane e gestione degli uffici, ecc. Per i dipartimenti selezionati, è necessario creare gruppi e creare utenti al loro interno o, in caso contrario, creare utenti senza gruppi. In linea di principio, non c'è molta differenza. L'unico vantaggio della creazione di gruppi è la capacità di tenere traccia dei consumi per l'intero gruppo. Utilizzando i profili di accesso, è possibile impostare facilmente gli stessi diritti di accesso per i singoli utenti che non sono raggruppati. Naturalmente, per i gruppi, non è necessario creare un profilo di accesso.

Come funziona l'autorizzazione dell'utente?Quando si apre una nuova finestra del browser e si richiede una risorsa da Internet, l'utente riceve una finestra che richiede login e password. In questa finestra dovresti inserire il nome utente e la password di questo utente, che gli sono stati impostati al momento della creazione. Se il nome utente e la password sono corretti, l'utente ottiene l'accesso a Internet.

Per implementare vietare l'accesso a determinati oggettiè necessario creare un sistema di blocco che funzioni secondo il seguente esempio:

Utente 1

Utente 2

Utente 3

Con questa struttura, "utente 3" sarà bandito da tutte e tre le risorse (www.yandex.ru, www.google.com e www.auto.ru), "utente 2" avrà solo i primi due - Yandex e Google, "Utente 1" avrà accesso a qualsiasi risorsa tranne www.yandex.ru.

Vale anche la pena notare che ciascuno degli utenti dell'esempio sopra dovrebbe avere un'autorizzazione scritta esplicita per accedere a qualsiasi (!) Risorsa. Le violazioni del lavoro non accadranno, poiché ad esso si applicheranno anche le regole dei gruppi superiori. Cioè, tenendo conto di questo, l'esempio sarà simile a questo.

Tutti gli utenti (escluso da www.yandex.ru)

Utente 1 (tutti consentiti)

Utente 2 (tutti consentiti)

Utente 3 (tutti consentiti)

La sequenza di aggiunta di regole influenza la priorità delle regole (maggiore è la regola, maggiore è la sua priorità rispetto alle altre).

L'amministratore di rete potrebbe dover impostare un insieme di regole proibitive / autorizzanti per un intero insieme di utenti che si trovano in gruppi diversi. Affinché non debba aggiungere manualmente questo insieme di regole separatamente per ciascun utente, è possibile creare il cosiddetto profilo di accessocon il set di regole appropriato e quindi aggiungerlo all'elenco delle regole di accesso per ogni singolo utente.

Come già accennato, Internet è una risorsa pubblica e a pagamento. Pertanto, il risparmio di denaro di un istituto di istruzione e, inoltre, la limitazione della capacità del canale per utenti specifici con l'obiettivo di una più equa distribuzione della capacità del canale tra tutti gli utenti sono di grande importanza. Per fare questo, impostare restrizioni sul consumo di risorseInternet

A questo proposito, viene introdotta la seguente caratteristica: il volume limite del consumo di traffico (quota), al di sopra del quale l'amministratore di rete può adottare varie misure punitive.

Dopo aver monitorato le dinamiche del consumo di traffico da parte degli utenti, l'amministratore di rete può determinare il volume limite medio del traffico, se superato, ad esempio, è possibile disconnettere l'utente che ha violato le regole da Internet senza preavviso.

Nessun amministratore della rete di una scuola consentirà agli utenti ordinari (studenti) di svolgere le funzioni sopra descritte di differenziazione dei diritti di accesso alla rete in classi pratiche. Tuttavia, su una normale scuola o un computer di casa, puoi considerare, in particolare, processo di creazione dell'account.Il fatto è che abbastanza spesso ci sono situazioni in cui diverse persone lavorano su un computer e, in questo caso, puoi assicurarti che ogni utente abbia le proprie impostazioni di Windows. Inoltre, è possibile che alcuni utenti forniscano l'opportunità di installare nuovi software e altri lo vietino. È anche possibile vietare l'uso di qualsiasi programma sul computer.

Esistono tre tipi di account. Ogni tipo offre all'utente diverse opzioni di controllo del computer:

- - gli account utente regolari sono progettati per il lavoro quotidiano;

- - Gli account amministratore forniscono il pieno controllo del computer e si applicano solo quando necessario;

- - Gli account degli ospiti sono progettati per l'accesso temporaneo a un computer.

In altre parole, quando si accede a Windows usando regolarmente

account, puoi eseguire le stesse azioni di un account amministratore, ma per apportare modifiche che interessano tutti gli utenti del computer (ad esempio, per installare software o modificare le impostazioni di sicurezza), Windows potrebbe richiedere una password amministratore.

Per creare un nuovo account, eseguire il comando Start / Pannello di controllo / Account utente e sicurezza della famiglia.La finestra mostrata in fig. 126.

Fig. 126.

Scegli l'oggetto Aggiunta e rimozione di account utente.il

la finestra che appare (Fig. 127) dovrebbe selezionare Crea un account

Fig. 127.

Fig. 128.

Successivamente, è necessario specificare il nome dell'account e i diritti di accesso (Admino Accesso normale)che il proprietario dell'account creato dovrà possedere (Fig. 128) e premere il pulsante Crea un account

L'account è stato creato e ora dovrebbe essere impostato. Per fare ciò, fai doppio clic sull'account creato.

Nella finestra mostrata in fig. 129, sono disponibili le seguenti voci:

- 1. Cambia il nome dell'account.

- 2. Creare una password.

- 3. Cambia l'immagine.

- 4. Stabilire il controllo parentale.

- 5. Cambia tipo di account.

- 6. Gestisci un altro account.

Fig. 129.

Commenteremo alcuni di essi. Innanzitutto, dopo aver creato l'account, è necessario creare una password per esso (Fig. 130). L'uso di una password migliora l'affidabilità del sistema. Il campo Inserisci il suggerimento per la passwordpuò essere lasciato in bianco. Dopo aver inserito la password e averla duplicata, premere il pulsante Crea una password

Fig. 130.

Stabilire il controllo parentale.La nuova funzionalità di Windows 7 consente di impostare l'ora in cui l'utente (bambino) può utilizzare il computer, nonché di determinare quali giochi e programmi saranno disponibili per lui. Utilizzando il controllo genitori, puoi:

- - limitare il tempo trascorso dall'utente (bambino) al computer. È possibile limitare il tempo durante il quale i bambini possono accedere al sistema. Per ogni giorno della settimana, è possibile riservare del tempo per accedere al sistema, anche se l'utente lavora al computer, si verificherà un logout automatico;

- - Imposta un divieto di accesso ai singoli giochi. Puoi controllare l'accesso ai giochi, selezionare una categoria di età valida, i tipi di contenuti che devono essere bloccati e impostare l'autorizzazione o il divieto di accesso a singoli giochi o giochi che non hanno una categoria;

- - stabilire un divieto di utilizzo da parte dell'utente (figlio) di singoli programmi.

Per implementare divieto di accesso a determinati oggetti,in particolare, alle risorse Internet, è necessario installare un modulo aggiuntivo "Family Security", che si trova in http: // windows. microsoft.com/ru-RU/ windows-live / essentials-altri-programmi (Fig. 131). Tuttavia, in questo caso, dovrai prima ottenere l'ID Windows Live dal servizio Windows Live all'indirizzo http://www.home.live.ru.

Installando i componenti di base del servizio Windows Live sul computer, è possibile espandere le funzionalità di foto, video ed e-mail. I componenti chiave di Windows Live sono gratuiti e includono Windows Live Messenger, Photo Album e Movie Studios. Usando Windows Live ID, puoi accedere a tutti i servizi di Windows Live, inclusi Hotmail, SkyDrive e Messenger, effettuando l'accesso una volta.

Fig. 131.

Dopo la registrazione e l'installazione del componente "Family Security", saranno disponibili opzioni per filtrare e bloccare le risorse di Internet, che, secondo te, sono indesiderabili per l'utente da visitare. Includono le seguenti sezioni:

- 1. Filtro Web.

- 2. Creare un rapporto di attività.

- 3. Gestione dei contatti.

- 4. Richieste.

- 5. Termini.

- 6. Limitazioni dei giochi.

- 7. Limitazioni dei programmi.

Le impostazioni saranno disponibili su http://familysafety.live.com se l'amministratore di sistema immette per la prima volta l'ID Windows Live e la password.

Dopo aver inserito la password, sullo schermo apparirà una finestra con i parametri sopra (Fig. 132).

Considera alcune delle opzioni.

Filtro Web.Con esso, puoi controllare quali tipi di siti Web (utenti) possono visualizzare e monitorare i siti che visitano (Fig. 133). In particolare, è possibile consentire le visite alle risorse Web solo dalla lista bianca, aggiunta dall'amministratore (genitore), bloccare i siti per adulti, consentire o vietare la comunicazione sui social network.

Fig. 132.

Fig. 133.

Elenchi di filtri Web.Con il loro aiuto (Fig. 134), è possibile gestire l'elenco di siti Web la cui visualizzazione è consentita o bloccata per l'utente (figlio). Avendo compilato un elenco di siti specifici in anticipo, l'amministratore (genitore) può consentire o bloccare l'accesso ad essi.

Limiti di tempo.In una finestra di dialogo speciale (Fig. 135), è possibile selezionare l'ora in cui l'utente (figlio) è autorizzato a utilizzare il computer. Nella griglia dell'orologio, i rettangoli bianchi indicano le ore di accesso al computer consentite, blu - proibito.

Fig. 134.

Fig. 135.

Limitazioni del gioco.Ogni gioco ha una propria valutazione, ovvero una valutazione della categoria di persone per cui è previsto, ad esempio, il gioco è consentito ai bambini dai 3 anni, dai 6 anni, oltre i 10 anni, ecc. In conformità con queste stime, è possibile abilitare / disabilitare una o un'altra categoria di giochi. La finestra per l'impostazione delle restrizioni di gioco è mostrata in Fig. 136.

Fig. 136.

Limitazioni dell'applicazioneLa finestra corrispondente (Fig. 137) elenca i programmi installati sul computer, tra i quali è possibile selezionare quelli che non possono essere utilizzati.

Connessione di un computer a una rete

Pertanto, abbiamo esaminato le questioni relative alla delimitazione dei diritti di accesso nella rete e sul computer dell'utente e ottenuto il concetto di amministrazione del sistema. Tuttavia, abbiamo proceduto dal fatto che la rete locale è già configurata e il computer con il sistema operativo installato è collegato alla rete locale. Ora è tempo di conoscere connessione di un computer a una retee relative impostazioni. Va notato che è molto probabile che tali azioni siano vietate dall'amministratore di rete dell'istituto di istruzione, pertanto i progressi generali della connessione possono essere visualizzati sul personal computer, in nessun caso modificandone le impostazioni.

In primo luogo, è necessario installare una scheda di rete sul computer collegato alla rete, in secondo luogo, un cavo di rete deve essere collegato ad essa e, in terzo luogo, un accordo con il fornitore di servizi di rete deve essere concluso in anticipo.

Esecuzione del comando Start / Pannello di controllo / Rete e Internet / Visualizza lo stato e le attività della rete,l'utente vedrà la finestra mostrata in fig. 138.

Fig. 138.

In genere, pochi secondi dopo l'accensione del computer, Windows 7 rileva e configura le impostazioni della rete domestica. Altrimenti (nel nostro esempio) la sezione di collegamento rossa di SERGEI-VAIO (questo computer) - Diverse reti verrebbero barrate con una croce rossa. Se una X rossa appare sul sito Rete - Internet(Fig. 139), ciò significa che non esiste una connessione Internet.

Fig. 139.

Se si posiziona il puntatore del mouse sulla X rossa, viene visualizzato il messaggio "Fare clic qui per la risoluzione dei problemi". Dopo un clic del mouse inizia Procedura guidata per la risoluzione dei problemi.Tuttavia, quelle raccomandazioni che Il maestrodarà alla fine del processo diagnostico, possono solo aiutare un utente esperto. Anche se si scollega forzatamente il cavo di rete, Il maestronon fornisce il messaggio "Il cavo di rete è disconnesso", ma segnala che è necessario riavviare il modem.

Per configurare la connessione del computer alla rete, nella finestra Centro connessioni di rete e condivisione(vedi fig. 138) seleziona la voce Opzioni / connessioni Internet.Una situazione simile è presentata su zis. 140. Quindi, fai clic su Aggiungi VPN ...

Fig. 140.

Che cos'è una VPN? Diverse compagnie di computer hanno spesso il problema di combinare diverse reti locali distanti tra loro su una lunga distanza. Inoltre, esiste il problema di connettere gli utenti remoti e fornire loro la protezione necessaria contro l'accesso non autorizzato. Nel caso in cui la società utilizzi i propri canali di comunicazione o linee telefoniche propri o in leasing, questa è una soluzione piuttosto costosa che solo le grandi aziende di successo possono permettersi. Ecco perché, al fine di ridurre il costo del trasferimento dei dati, è stata sviluppata una tecnologia di reti virtuali (Eng. Virtual Private Network VPN, virtual private network).

La caratteristica principale di questa tecnologia è che un canale speciale è organizzato in cima alla rete disponibile in una connessione che è già stata stabilita. Questo canale consente di fornire una protezione molto elevata e affidabile delle informazioni trasmesse attraverso questo canale (il cosiddetto tunnel) dall'abbonato al provider. Per questi scopi viene utilizzato protocollo PPTP(Point-to-Point Tunneling Protocol), che consente a un computer di stabilire una connessione sicura a un server creando un tunnel speciale in una rete standard e non sicura.

Torniamo alle impostazioni della connessione VPN. Premendo il pulsante Personalizzadovrebbe entrare Nome utente Passworde dominio.La finestra mostrata in fig. 141.

Tutti i dati devono essere precedentemente inviati all'utente dal fornitore di servizi di rete. Più lontano nella finestra Proprietà: Internetdovrebbe premere il pulsante Configurazione della reteSi aprirà una finestra Configurare le impostazioni LAN(Fig. 142), in cui dovrai selezionare la casella Utilizzare un server proxy per connettersi alla LAN.Alla fine devi cliccare OK.

Successivamente, è necessario impostare / perfezionare manualmente le impostazioni di rete. Per fare questo, nella finestra di Start / Pannello di controllo / Rete e connessioni Internet / di rete(Fig. 143) fare doppio clic sull'icona Connessione alla rete locale.

Fig. 141.

Fig. 142.

Fig. 143.

Tale azione porterà alla comparsa di una finestra in cui è necessario fare clic sul pulsante Proprietà. La finestra Connessione alla rete locale - Proprietà viene visualizzata come mostrato in Fig. 144.

Fig. 144.

Fig. 145.

Successivamente, dall'elenco dei componenti è necessario selezionare l'opzione Protocollo Internet versione 4 (TCP / IPv4)e premere il pulsante Proprietà.La finestra mostrata in fig. 145 in cui attivare le opzioni Ottieni l'indirizzo IP automaticamentee Ottieni l'indirizzo del server DNS automaticamente.

Ogni computer sulla rete deve avere il proprio indirizzo IP univocodeterminare la sua posizione su Internet. L'indirizzo IP è un sistema digitale a 32 bit progettato per identificare i computer di rete su Internet. È composto da quattro serie di numeri, in cui ogni numero può assumere un valore compreso tra 0 e 255 ed è separato da altri punti da un punto, ad esempio

Domain Name Systemsembra un elenco telefonico. L'utente trova il nome della persona o il nome dell'organizzazione con cui desidera contattare: il numero di telefono è indicato nelle vicinanze. Allo stesso modo, il computer accede al DNS (Domain Name System) utilizzando il nome di un altro computer o dominio e il server dei nomi emette un indirizzo 1P corrispondente a quel nome.

Il nome del dominio (regione) consente alla persona di lavorare non con gli indirizzi digitali dei computer, ma con i soliti nomi simbolici (indirizzi dei siti). Il nome di dominio viene letto da sinistra a destra da domini inferiori a domini di primo livello (in ordine di importanza crescente).

Ad esempio, il nome di dominio krf.ane.ru ha tre componenti chiamati livellie separati da punti:

ru- nome di dominio del 1 ° livello (superiore);

ane.ru- nome di dominio del 2 ° livello (dominio di secondo livello nella zona w); krf.ane.ru-dominio nome del 3 ° livello (dominio di terzo livello nella zona ane.ru). In termini di finalità, sono accettate le seguenti denominazioni di dominio:

Sot - per siti commerciali;

Informazioni: per aziende o siti che forniscono informazioni;

Rete - per le società di telecomunicazione o le società che operano nella rete;

Org - per le organizzazioni senza scopo di lucro;

Biz: una zona per i siti aziendali in alternativa a una zona.

Ru, .de, .tk, .cn, .us, .ca, ecc. - domini di diversi paesi (geografici). Torna alle impostazioni. Essere nella finestra mostrata in fig. 145, vai alla scheda Configurazione alternativa(vedi fig. 146). Indirizzo IP, server DNS, ecc. rilasciato da un fornitore di servizi di rete.

Quindi, in tutte le finestre aperte, viene premuto il pulsante. OK.La configurazione della connessione di rete del computer è completa, ma è necessario riavviare il computer. Dopo il riavvio, fare doppio clic sul collegamento al nome della connessione di rete (viene specificato durante la configurazione). La finestra mostrata in fig. 147.

Nome utente e password verranno specificati per impostazione predefinita e non è necessario immetterli nuovamente. Resta da premere il pulsante Connection.Dopo di che si considera stabilita la connessione Internet e l'utente accede alla home page (specificata nelle impostazioni).

Fig. 146.

Testare domande e attività

Fig. 147.

- 1. Quali funzioni svolge l'amministratore di sistema?

- 2. Elencare le azioni dell'amministratore per l'impostazione dell'ambiente operativo.

- 3. Qual è la configurazione della stampa in rete?

- 4. Descrivere l'azione dell'amministratore come il monitoraggio della rete.

- 5. Quali conoscenze dovrebbe avere un amministratore di rete in un'area come la sicurezza delle informazioni?

- 6. Quali sono gli svantaggi dell'uso incontrollato di Internet nelle organizzazioni? Cosa dovrebbe fornire un sistema che serve a ridurre tali carenze?

- 7. Quale software viene utilizzato per controllare e gestire l'accesso a Internet? Fai alcuni esempi.

- 8. Elencare le attività di delimitazione dei diritti di accesso alla rete.

- 9. Come funziona l'autorizzazione dell'utente?

- 10. Come funziona il sistema di chiusura, che viene utilizzato per limitare l'accesso a determinati oggetti?

- 11. Perché viene creato un profilo di accesso?

- 12. Quali sono tre tipi di account? Racconta di ciascuno.

- 13. Quali passi devono essere presi per creare un account?

- 14. Che cos'è una funzionalità di Windows 7 come il controllo genitori?

- 15. Parlaci di un'impostazione di sicurezza come un filtro web.

- 16. Cosa si deve fare per connettere il computer alla rete?

- 17. Mostra praticamente la sequenza di azioni necessarie per connettere il computer alla rete.

- 18. A quali scopi viene utilizzato il protocollo PPTP? Cosa rende speciale la tecnologia VPN?

- 19. Spiegare a cosa serve l'indirizzamento IP.

- 20. Parlaci del sistema dei nomi di dominio. Fornisci esempi di nomi di dominio. Spiegare in quali livelli è composto il nome di dominio.

Server locale - questo è un programma speciale che viene installato su un computer locale (leggi home, quindi chiamato LOCAL) che consente agli sviluppatori web (webmaster) di sviluppare siti su un computer (home) locale, senza la necessità di accesso a Internet. Questo non è nemmeno un programma, ma un insieme di programmi che svolgono varie funzioni. Il server locale è simile a un server reale ospitato su Internet da Hoster.

A cosa serve? Come già sapete, pagine html regolari con design CSS, i browser vengono elaborati senza problemi. ie se il tuo sito è creato da semplici pagine Web basate su HTML e CSS, tale sito può essere perfettamente sviluppato su un computer locale senza server. Basta fare clic sul file html come al solito con il pulsante sinistro del mouse e la pagina Web si apre nel browser. Abbiamo lavorato con il codice, il design, aggiunto o rimosso qualcosa, salvato, aggiornato (F5) e vedrai il risultato.

Ma se stai sviluppando un sito dinamico creato utilizzando, ad esempio, database PHP, Perl, MySQL, alcuni script già pronti, il per testare ed eseguire il debug di tali siti, devi assolutamente installare un server locale sul tuo computer.

Perché? Il fatto è che tali siti (pagine web di siti) prima di essere inviati al visitatore nel browser, pre-elaborato dal servere quindi sotto forma di normale codice HTML, vengono dati al browser. Questo accade molto rapidamente sul lato server, ad es. su Internet e i visitatori non notano nemmeno tale pre-elaborazione.

Ad esempio, i siti creati utilizzando PHP sono assemblati come da pezzi separati, file separati. Diamo un'occhiata a un diagramma semplificato di tale sito. Di norma, tale sito (qualsiasi pagina Web) contiene diversi componenti principali:

Intestazione del sito;

Sito seminterrato;

menu;

Il contenuto principale della pagina (contenuto).

Quando si crea un sito in PHP, ciascuno di questi pezzi è un file separato con estensione .php

Un diagramma del sito semplificato in PHP, presentato in figura 1qui di seguito:

Figura 1. Un diagramma del sito semplificato in PHP.

Naturalmente, questo non è un elenco completo di componenti (pezzi), a volte ci sono molti di questi pezzi (file). Ma il principio di funzionamento è sempre lo stesso. Sul server, da file separati, viene raccolta una pagina Web (in questo caso, header.php, footer.php, menu.php, content.php) e già al visitatore del sito viene fornito un risultato finale sotto forma di codice html. Hai già notato che tutti i file qui hanno l'estensione .php

Che cos'è PHP?

PHP è un linguaggio di programmazione appositamente progettato per la scrittura di applicazioni Web (script) eseguite su un server Web.

L 'acronimo PHP significa "Hypertext Preprocessor".. La sintassi del linguaggio proviene da C, Java e Perl. PHP è abbastanza semplice da imparare. PHP ha il vantaggio di consentire agli sviluppatori Web di creare rapidamente pagine Web generate dinamicamente. Il mio sito è stato creato usando il linguaggio PHP.

Pertanto, se si desidera visualizzare il codice per tale pagina PHP (pulsante destro, visualizza codice HTML), non si noterà la differenza con una normale pagina Web HTML. Ma conosci tutte le pagine web con estensione .php che funzionano in questo modo (assemblate in pezzi da file separati).

Inoltre, PHP ha un'altra grande caratteristica: lo script di codice PHP è perfettamente integrato in qualsiasi codice HTML.

Sul computer locale, per "costruire" ed elaborare file php, viene installato un server locale, che in questo caso funge da gestore.

Attualmente, la maggior parte delle pagine Web dinamiche: forum, blog, libri degli ospiti, la maggior parte dei moduli di feedback e solo script php, funzionerà sul computer di casa solo se esiste un server locale.

Nella mia pratica, utilizzo un server locale chiamato Denver. Scarica e consulta le istruzioni dettagliate per l'installazione sul sito ufficiale http://www.denwer.ru/ . O sul nostro sito Web nella sezione.

Nella mia pratica, utilizzo un server locale chiamato Denver. Scarica e consulta le istruzioni dettagliate per l'installazione sul sito ufficiale http://www.denwer.ru/ . O sul nostro sito Web nella sezione.

Qui puoi farlo gratuitamente. Che cos'è Zend Optimizer?

Zend Optimizer è un'utilità speciale che viene utilizzata per codificare e ottimizzare gli script (programmi PHP) crittografati tramite Zend Guard (gli script sono crittografati per proteggere il codice del programma dal plagio e dall'uso non autorizzato). Questa utility consente di ottimizzare il codice per l'esecuzione di script ancora più veloce (applicazioni PHP) e aumenta la velocità di caricamento del sito del 40%.

Se dici in un linguaggio "semplice", allora senza l'utilità Zend Optimizer installata sul tuo computer con Denver, molti script semplicemente non funzioneranno, poiché la maggior parte degli sviluppatori protegge i loro prodotti software (script, programmi, ecc.) da interferenze e furti non autorizzati.

Zend Optimizer si installa dopo l'installazione di Denver sul tuo computer di casa semplicemente sostituendo le cartelle: denwer, home, tmp e usr, incluse in questo assembly.

Server locale "Denver" - Questo è il progetto dell'autore del programmatore russo Dmitry Koterov. Pertanto, tutto qui è in russo, ci sono istruzioni e raccomandazioni molto dettagliate. Inoltre, tutto è assolutamente gratuito. Ci sono tutorial video tutorial. più Nome Denver - Gentleman Web Developer Suite.

Se si prevede di creare siti dinamici, scaricare, installare e utilizzare.

Leggi anche i nostri altri materiali.

Una rete locale è un gruppo di computer collegati insieme situati in una determinata area limitata, ad esempio in un edificio. Le dimensioni di tale rete possono variare. Può includere da due postazioni di lavoro situate in una stanza a diverse centinaia di postazioni di lavoro situate su piani diversi dello stesso edificio amministrativo. Nella maggior parte dei casi, è possibile utilizzare diversi tipi di cavi per combinare i computer in una singola rete. Tuttavia, è anche accettabile l'uso di canali wireless, che sarà anche discusso. Quindi, cerchiamo di capire cos'è una rete locale? È importante notare che se la rete lascia i confini di un edificio, sarebbe più corretto chiamarlo globale. In generale, dalla letteratura specializzata si può stabilire che la rete locale è limitata dai limiti della struttura e che non esistono restrizioni per quella globale.

La definizione letteraria non è sempre coerente con gli standard accettati, poiché la rete è generalmente determinata da caratteristiche funzionali piuttosto che fisiche. In questo senso, che è il più comune, tali reti sono un mezzo di comunicazione tra computer, che consente loro di accedere a varie apparecchiature. Cioè, tali computer ottengono l'accesso a vari tipi di risorse di rete, ad esempio stampanti, scanner, come se fossero installati localmente. Naturalmente, l'accesso alle apparecchiature implica anche l'accesso ai dati disponibili su questa apparecchiatura.

Quindi, nella questione di cosa sia una rete locale, tutto può già sembrare chiaro. Tuttavia, ci sono molte sfumature qui. Tutti i computer di tale rete non solo possono accedere ai componenti di rete installati, ma anche usarli allo stesso modo di un'installazione locale, il che implica un'implementazione obbligatoria obbligatoria dei dati.

Le prime generazioni di uffici locali collegati - mainframe alla rete, tuttavia, si decise di installare le prime macchine personali come dispositivi separati. Vale la pena menzionare la forma più primitiva della rete locale, quando l'utente li ha copiati su un disco floppy su un dispositivo, quindi è passato a un altro per stampare le informazioni o semplicemente salvarle lì. Questa decisione non può essere definita negativa, soprattutto considerando la capacità di copiare grandi quantità di informazioni. Tuttavia, ci sono anche dei difetti qui, e molto seri:

Il rischio di perdita di informazioni a causa di perdita o formattazione accidentale dei dati era molto elevato;

Le difficoltà sorsero con la sincronizzazione di diverse versioni del documento, quando diverse persone dovettero lavorarci simultaneamente;

La dimensione del dischetto era solo 1,44 MB e la dimensione del file di dati richiesto poteva superarlo in modo significativo;

Incapacità degli utenti di lavorare con i documenti quando utilizzano diverse applicazioni preinstallate sui computer;

I dati erano difficili da proteggere, poiché il floppy disk poteva essere rubato;

Una notevole quantità di tempo è dedicata ai processi di copia dei file, al loro trasferimento su un altro computer, nonché alle successive operazioni con esso.

Ecco perché tali reti erano adatte esclusivamente per risolvere problemi primitivi. Quindi cos'è una rete locale nel senso attuale? I moderni strumenti per ufficio devono soddisfare nuovi requisiti:

Accesso condiviso, protezione e trasferimento dati;

Le domande devono essere disponibili per la condivisione;

Dovrebbe essere conveniente per gli utenti interagire tra loro;

I dispositivi periferici devono essere resi disponibili a tutte le macchine.

Ora sai non solo cos'è una rete locale, ma anche quali sono i principi alla base di essa.

I progettisti e gli amministratori devono spesso apportare modifiche al lavoro e all'aspetto front-end del loro sito. E, come accade, tutto funziona sempre e non viene visualizzato come pianificato: lo sfondo si è spostato, l'icona è troppo grande, gli errori nel funzionamento degli script o delle query del database, in generale, il sito è inadeguato. In questi casi, non voglio ferire il pubblico, a nessuno piacerà sedersi in un progetto non redditizio, in cui le richieste sono ritardate, errori fatali. La possibilità di perdere parte dei visitatori durante tali "esperimenti" è molto alta, per non parlare del fatto che esiste il rischio di rompere completamente la struttura di lavoro e rendere inutilizzabile l'intero sistema.

Realizziamo un server locale da un normale computer

In questi casi, l'ingegneria ha creato la posizione locale dei server Web, una tecnologia completamente simile per comunicare tra un sito e un server reale, che ti consentirà di testare tutte le tue idee e innovazioni su una versione autonoma del tuo progetto, dove i rischi di perdita di dati e altri problemi.

Con una breve designazione della posizione locale dei siti, abbiamo capito, anche se ci sono molte altre ragioni per questo - ce ne sono molte altre.

La parte software rimane: esiste qualche software in grado di fornirci tale opportunità? Dovrebbe essere abbastanza facile da installare, ricco di funzionalità ed essere uno strumento completo per la gestione dei progetti (quando si gestiscono uno o più siti). Sì, esiste un prodotto del genere: XAMPP? per creare un server locale da un computer.

XAMPP - assemblaggio con strumenti già pronti, supporta multipiattaforma. Tutto ciò di cui abbiamo bisogno per completare il compito è in esso, soddisfacendo anche i punti di multifunzionalità.

L'installazione del programma è semplice e non differisce dall'algoritmo ordinario per la pressione del pulsante "Avanti", non darà alcuna scelta difficile durante l'installazione.

L'interfaccia visualizza tutte le informazioni necessarie: moduli collegati o non funzionanti, uscita / connessione errori di determinate librerie e loro avvio / arresto forzato.

Direttamente dal programma, è possibile eseguire phpMyAdmin nel browser predefinito, avviando il lavoro di amministrazione completo - tramite l'interfaccia Web, eseguendo le operazioni necessarie in MySQL, basta fare clic sul pulsante Ammin.

Analizzatore Webalizer integrato: statistiche del sito, visualizzate tramite grafici

Mercury Mail: ricezione e invio di posta su un computer o ad altri, attraverso una rete locale

FileZilla FTP - Server FTP con supporto per la tecnologia drag & drop e sincronizzazione delle directory

Tutti questi strumenti offrono una simulazione completa di un vero server web, risparmiando denaro: non hai bisogno di altro che un computer e sistemi operativi supportati per utilizzare la tecnologia di hosting locale (xampp supporta macOs e Linux), nel caso in cui decidi di affittare un server di prova per il tuo progetto, che richiederà lo stesso pagamento di capacità di un sito normale.

Le istruzioni di scripting in linguaggi web come: php e JavaScript funzionano bene nell'ambiente locale come plug-in e direttamente come file eseguibili.

A causa del fatto che il mio blog è assolutamente privo di cronologia, ho deciso di risolverlo. La prossima serie di articoli sarà dedicata alla creazione del tuo sito.

Questo articolo tratterà: cos'è un server locale, dove scaricarlo, come impostare, come impostare, come rendere disponibile un server locale su Internet.

Che cos'è un server locale?

Server locale - software che consente di eseguire il debug di un sito su un computer (domestico) locale, senza accesso a Internet. Il server locale imita completamente il funzionamento dell'hosting e ha funzionalità simili.

Coloro che erano impegnati nella costruzione di siti utilizzando solo html e css sanno che non è necessario un server locale, poiché il browser elabora e comprende perfettamente il linguaggio di markup ipertestuale e i fogli di stile a cascata. Ma vale la pena aggiungere alcuni script PHP e sarai immediatamente imbarazzato: il browser non darà il risultato di PHP. E questo accade perché i browser non capiscono PHP. E affinché l'utente possa vedere la pagina del sito nella forma in cui dovrebbe essere questa pagina, è necessario che il server elabori e converti il \u200b\u200bcodice PHP in HTML.

Tutti i CMS alla WordPress e Joomla contengono script PHP. Di conseguenza, per i siti creati utilizzando i sistemi di gestione dei contenuti per funzionare su un computer di casa, è necessario un server locale.

Il mio sito è stato creato utilizzando WordPress, devo costantemente testare alcuni plugin, estensioni, scavare nel codice PHP. È logico che prima o poi tali azioni possano portare alla perdita delle prestazioni del sito a causa di un errore. Naturalmente, la maggior parte dei servizi di hosting supporta il ripristino (backup) di un sito e di un database. E i webmaster competenti mantengono, nel caso, un pezzo di ricambio sul loro computer. Sono generalmente paranoico, oltre all'hosting e al mio computer, l'ho anche registrato su un'unità flash USB. Sarà necessario lanciare altrove su un servizio cloud \u003d).

E non dimenticare che non tutti gli sviluppatori di plug-in si preoccupano della corretta rimozione dei loro prodotti e spesso, anche eliminando un prodotto, si possono osservare le tracce di un plug-in non completamente cancellate nel database. E più a lungo il sito vive, più tale spazzatura si bloccherà nel database.

È un dato di fatto, il server locale aiuterà a far fronte alle attività e ai problemi elencati (e non solo).

Come creare un server locale?

In effetti, non è necessario creare un server, tutto è già stato creato, basta scaricare e installare un set già pronto di componenti necessari. Di seguito verranno discussi l'installazione e la configurazione di uno dei server locali più diffusi.

Come installare un server locale?

Uno dei server locali più popolari e stabili è Denver (Denwer). Il nome sta per: set di sviluppatori web per gentiluomini - D. n. a. p. Prenderemo in considerazione la sua installazione.

Il pacchetto base contiene:

- Installer.

- Server Apache.

- PHP 5.

- MySQL5 transazione di supporto.

- phpMyAdmin è un sistema di gestione MySQL che ti consente di lavorare con i database tramite un browser.

- Emulatore sendmail e server SMTP: simula la funzione di invio della posta. Tutte le lettere inviate si troveranno nella directory Z: \\ tmp \\! Sendmail nel formato .eml e non verranno inviate alla posta specificata.

Uno dei vantaggi è che il server può essere installato su un'unità flash. E ovunque tu sia, puoi lavorare sui tuoi progetti.

E, naturalmente, il vantaggio più importante: Denwer è assolutamente gratuito.

Installazione di Denwer

- 1. Esegui il file scaricato e accetta di installare il pacchetto di base.

- 2. Quindi, si aprirà una finestra del browser, che deve essere chiusa per continuare o annullare l'installazione.

- 3. Per continuare l'installazione, premere Invio.

- 4. Quindi, è necessario specificare la directory in cui si troveranno i file. Predefinito: C: \\ WebServers. Sentiti libero di premere Invio e continuare.

- 5. Seguendo le istruzioni, premere Invio.

- 6. Successivamente, il programma di installazione richiederà di selezionare la lettera del disco virtuale. Per impostazione predefinita, viene suggerita la lettera Z. Se sul computer non è presente alcun disco con lo stesso nome, è possibile continuare l'installazione in sicurezza premendo Invio, se presente, quindi selezionare un altro.

- 7. Dopo aver copiato tutti i file di distribuzione, offriranno una scelta di 2 opzioni per la creazione di un disco virtuale:

- Crea un disco virtuale quando accendi il computer.

- Crea un disco virtuale solo con una chiamata esplicita, ovvero facendo clic sul collegamento di avvio sul desktop (ho scelto questa opzione).

Questo è tutto, ecco dove l'installazione di Denver è finita.

Ora puoi testare il funzionamento del server locale. Se tutto è eseguito correttamente, sul desktop appariranno 3 scorciatoie: Avvia Denwer, Ferma Denwer, Riavvia Denwer.

Fai clic su Avvia Denwer per iniziare. Se accedi al mio computer, puoi vedere che è apparso il disco locale selezionato. E nel vassoio (vicino all'orologio) appariranno 2 icone sotto forma di cappello e penna.

Apri una finestra del browser e inserisci quanto segue nella barra degli indirizzi: http: // localhost /

Si apre una finestra con il messaggio: "Evviva, ha funzionato!", Che simboleggia che tutto è stato fatto correttamente e che puoi procedere in sicurezza al robot con il server locale.

La pagina che si apre contiene molte cose utili:

- Puoi trovare la documentazione necessaria per PHP, MySQL, Apache, Perl, PostgreSQL, usando la ricerca appropriata.

- Poiché Denver è un software gratuito, a supporto del progetto, i creatori accettano donazioni da parte di utenti riconoscenti. Bene, e ho notato un link di affiliazione all'hosting Gino.

- È possibile verificare il funzionamento dei componenti facendo clic sui seguenti collegamenti:

subdomain.localhost / ssl.php - controlla se SSL è attivo.

subdomain.localhost / - controlliamo domini di secondo livello "non Internet", nonché SSI

test1.ru/ - controllo domini di secondo livello.

subdomain.test1.ru/ - controlla i sottodomini (sottodomini)

localhost / Tests / phpnotice / index.php - puoi controllare l'intercettazione di PHP Notice.

localhost / Tests / PHP5 / index.php5 - informazioni su PHP 5.

localhost / Tools / phpMyAdmin - accesso a phpMyAdmin e MySQL.

custom-host: 8648 - controlla l'host con un indirizzo IP e una porta diversi (127.0.0.2:8648)

localhost / Tests / sendmail / index.php - controlliamo il funzionamento di sendmail (invio di posta).

Sito di Denver visualizzato in geroglifici

Il problema con i geroglifici a volte si verifica se si utilizza la codifica utf-8. In Opera e Chrome, invece del mio testo, sono state esposte inquietanti iscrizioni rock. E Internet Explorer, stranamente, ha mostrato tutto come dovrebbe. Comunque sia, il problema deve essere risolto. E puoi farlo nel modo seguente:

Crea un file .htaccess nella directory principale del sito (nella cartella www) e scrivi qui: AddDefaultCharset UTF-8

Se il file esiste già, aggiungi semplicemente questa riga lì.

Come rimuovere Denver?

Disinstalla tramite il pannello di controllo: Denver non può essere disinstallato, poiché non scrive file nella directory di Windows e non lascia voci nel registro; di conseguenza, non è necessario un programma di disinstallazione. Pertanto, eliminiamo semplicemente la cartella con i file del server locale (dopo aver arrestato Denver utilizzando il collegamento sul desktop): C: \\ WebServers, eliminiamo i collegamenti dal desktop e da Avvio.

Come rendere disponibile un server Denwer locale su Internet.

Prima di tutto, vale la pena capire che Denver è per uso locale. E gli sviluppatori avvertono che rendendo visibile il sito locale su Internet, è possibile mettere a rischio il computer locale da hacker, poiché Denwer non è un server affidabile e completo.

Denver funziona con privilegi di amministratore, quindi gli script incompleti possono rappresentare un potenziale pericolo, vale a dire l'apertura di un "buco" attraverso il quale un hacker può danneggiare un computer.

Se sei un amministratore competente e comprendi appieno cosa stai facendo, quindi per aprire l'accesso al sito locale:

- Prima di tutto, devi avere un indirizzo IP statico. Gli IP dinamici cambieranno al riavvio della macchina (router).

- Windows ha un antivirus integrato, un firewall che blocca l'accesso da computer esterni. Per rendere accessibile il sito locale, questo blocco deve essere disabilitato in Start - Windows Firewall. Dovrebbe essere chiaro che ciò ridurrà anche la protezione del computer.

- Bene, l'ultima cosa da fare è creare una struttura così gerarchica dalle cartelle sul disco virtuale di Denver: /home/192.168.0.1/www

Invece dell'indirizzo IP specificato nel paragrafo precedente, è necessario specificare il proprio emesso dal proprio provider Internet.

Se il provider fornisce, oltre all'IP, anche un dominio ad esso associato, il sito sarà disponibile su di esso.

Nel prossimo articolo, installeremo WordPress su un server locale.

TUTTO FELICE ANNO NUOVO 2014 !!!