Ethernet, non guardando

nonostante tutto il suo successo, non è mai stato elegante.

Le schede di rete hanno solo rudimentale

concetto di intelligenza. Loro davvero

invia prima un pacchetto e solo allora

vedere se qualcun altro ha trasmesso dati

contemporaneamente a loro. Qualcuno ha confrontato Ethernet a

una società in cui le persone possono comunicare

l'uno con l'altro solo quando tutti urlano

allo stesso tempo.

Come lui

predecessore, Fast Ethernet utilizza un metodo

CSMACD (Carrier Sense Multiple Access con

Rilevamento delle collisioni - Accesso a più supporti con

monitoraggio del vettore e rilevamento delle collisioni).

Dietro questo acronimo lungo e incomprensibile

nascondere una tecnologia molto semplice. quando

la scheda Ethernet dovrebbe quindi inviare un messaggio

prima aspetta il silenzio, poi

invia un pacchetto e allo stesso tempo ascolta, no

qualcuno ha inviato un messaggio

allo stesso tempo con lui. Se questo è successo, allora

entrambi i pacchetti non raggiungono la destinazione. se

non c'era conflitto e il consiglio dovrebbe continuare

trasmettere dati, lei aspetta ancora

ancora qualche microsecondo

proverà a inviare una nuova porzione. Lo è

fatto anche su altre schede

poteva funzionare e nessuno era in grado di catturare

il canale è esclusivo. In caso di conflitto, entrambi

i dispositivi si zittiscono su un piccolo

intervallo di tempo generato

casualmente e poi prendere

Un nuovo tentativo di trasferire dati.

Neanche a causa di collisioni

Ethernet o Fast Ethernet possono mai raggiungere

la sua prestazione massima 10

o 100 Mbps. Non appena inizia

aumentare temporaneamente il traffico di rete

ritardi tra i pacchetti di singoli pacchetti

sono ridotti e il numero di collisioni

aumenta. vero

Le prestazioni Ethernet non possono superare

70% della sua capacità effettiva

abilità e può anche abbassarsi se la linea

gravemente sovraccarico.

Ethernet utilizza

dimensione del pacchetto 1516 byte che va bene

è venuto fuori quando era appena stato creato.

Oggi questo è considerato uno svantaggio quando

Ethernet è utilizzata per l'interoperabilità

server perché server e linee di comunicazione

tendono a scambiare grandi

il numero di piccoli pacchetti che

sovraccarica la rete. Inoltre, Fast Ethernet

impone una restrizione sulla distanza tra

dispositivi collegati - non più di 100

metri e ti fa esercitare

ulteriore cura quando

progettare tali reti.

Ethernet è stata la prima

Progettato in base alla topologia del bus

quando tutti i dispositivi sono collegati a un comune

cavo, sottile o spesso. applicazione

twisted pair ha modificato solo parzialmente il protocollo.

Quando si utilizza il cavo coassiale

il conflitto è stato immediatamente determinato da tutti

stazioni. Nel caso di doppini

Il segnale "jam" viene utilizzato non appena

la stazione determina la collisione, quindi

invia un segnale all'hub, l'ultimo in

a sua volta invia marmellata a tutti

dispositivi collegati ad esso.

Per

ridurre la congestione, reti Ethernet

sono divisi in segmenti che

combinato usando ponti e

router. Questo ti permette di trasferire

tra i segmenti solo il traffico necessario.

Messaggio inviato tra due

le stazioni in un segmento no

trasferito a un altro e non può chiamarlo

sovraccarico.

Oggi alle

la costruzione dell'autostrada centrale,

uso dei server unificanti

Ethernet commutata. Gli switch Ethernet possono

considerato ad alta velocità

ponti multiporta che sono in grado

determinare indipendentemente quale dei suoi

pacchetto indirizzato alle porte. interruttore

guarda le intestazioni dei pacchetti e così

compila una tabella che definisce

dov'è questo o quell'abbonato con tale

indirizzo fisico. Permette

limitare la distribuzione dei pacchetti

e ridurre la possibilità di overflow,

inviandolo solo alla porta desiderata. solo

i pacchetti di trasmissione vengono inviati da

a tutte le porte.

100BaseT

- fratello maggiore 10BaseT

Idea di tecnologia

Fast Ethernet è nata nel 1992. Nel mese di agosto

l'anno prossimo un gruppo di produttori

fusa in Fast Ethernet Alliance (Fast Ethernet Alliance, FEA).

L'obiettivo di FEA era ottenerlo il prima possibile

approvazione formale Fast Ethernet da parte del comitato

802.3 Institute of Electrical Engineers e

elettronica radio (Institute of Electrical and Electronic

Ingegneri, IEEE), dal momento che è questo comitato

Si occupa di standard Ethernet. Buona fortuna

accompagnato da nuove tecnologie e

la sua alleanza: nel giugno 1995

tutte le procedure formali sono state completate e

Tecnologie Fast Ethernet denominate

802.3u.

Con una mano leggera IEEE

Fast Ethernet si chiama 100BaseT. Questo è spiegato

semplice: 100BaseT è un'estensione

Standard 10BaseT con larghezza di banda da

Da 10 M bps a 100 Mbit / s. Lo standard 100BaseT include

protocollo per l'elaborazione multipla

accesso all'identificazione del vettore e

Rilevamento di conflitti CSMA / CD (Carrier Sense Multiple

Accesso con Collision Detection), anch'esso utilizzato in

10BaseT. Inoltre, Fast Ethernet può funzionare

diversi tipi di cavi, incluso su

doppino. Entrambe queste proprietà sono nuove

gli standard sono molto importanti per il potenziale

acquirenti, ed è grazie a loro che 100BaseT

risulta essere un buon modo per migrare le reti

basato su 10BaseT.

Il principale

argomento commerciale per 100BaseT

è che si basa su Ethernet veloce

tecnologia ereditata. Dal momento che in Fast Ethernet

utilizza lo stesso protocollo di trasferimento

messaggi come nelle versioni precedenti di Ethernet e

sistemi di cavi di questi standard

compatibile, per passare a 100BaseT da 10BaseT

sono obbligatori

inferiore

investimento di capitale rispetto all'installazione

altri tipi di reti ad alta velocità. tranne

Facebook da 100BaseT rappresenta

continuazione del vecchio standard Ethernet, tutto

strumenti e procedure

analisi di rete, così come tutte

software in esecuzione

le reti Ethernet più vecchie dovrebbero rientrare in questo standard

continua a lavorare.

Di conseguenza, l'ambiente 100BaseT sarà familiare

amministratori di rete con esperienza

con Ethernet. Quindi ci vorrà la formazione del personale

meno tempo e costi in modo significativo

più economico.

SAVE

PROTOCOLLO

forse,

il più grande vantaggio pratico del nuovo

la tecnologia ha deciso di andarsene

protocollo di trasferimento messaggi invariato.

Protocollo di messaggistica, nel nostro caso

CSMA / CD, definisce il modo in cui i dati

trasmesso sulla rete da un nodo all'altro

attraverso il sistema via cavo. Nel modello ISO / OSI

Il protocollo CSMA / CD fa parte del layer

Media Access Control (MAC).

A questo livello, il formato è definito, in

quali informazioni sono trasmesse sulla rete e

il modo in cui riceve il dispositivo di rete

accesso alla rete (o gestione della rete) per

trasferimento dati.

Titolo CSMA / CD

può essere diviso in due parti: Carrier Sense Multiple Access

e rilevamento delle collisioni. Dalla prima parte del nome puoi

concludere come il nodo di rete

l'adattatore determina il momento in cui

dovrebbe inviare un messaggio. In conformità con

Protocollo CSMA, il nodo di rete prima "ascolta"

rete per determinare se non trasmesso

qualsiasi altro messaggio al momento.

Se viene emesso un tono di supporto,

significa che al momento la rete è occupata con un'altra

messaggio: il nodo di rete entra in modalità

in attesa e vi dimora fino alla rete

sarà libero. Quando arriva online

silenzio, il nodo inizia a trasmettere.

In effetti, i dati vengono inviati a tutti i nodi

rete o segmento, ma accettato solo

il nodo a cui sono indirizzati.

Rilevazione di collisioni -

la seconda parte del nome viene utilizzata per risolvere

situazioni in cui provano due o più nodi

inviare messaggi contemporaneamente.

Secondo il protocollo CSMA, tutti sono pronti per

il nodo di trasmissione deve prima ascoltare la rete,

per determinare se è libera. Tuttavia,

se due nodi sono in ascolto contemporaneamente,

entrambi decidono che la rete è libera e iniziano

Trasferisci i tuoi pacchetti contemporaneamente. In questo

situazioni di dati trasmessi

impilati uno sopra l'altro (in rete

gli ingegneri lo definiscono un conflitto) e non un singolo

dai messaggi non raggiunge il punto

destinazione. Il rilevamento delle collisioni richiede un nodo

ascoltato la rete anche dopo il trasferimento

pacchetto. Se viene rilevato un conflitto, quindi

il nodo ripete la trasmissione in modo casuale

modo selezionato e

Verifica nuovamente la presenza di un conflitto.

TRE TIPI DI ETHERNET VELOCE

Insieme a

mantenendo il protocollo CSMA / CD, un altro importante

la soluzione era progettare 100BaseT in quel modo

in modo che possa essere applicato

cavi di diverso tipo - come quelli

sono utilizzati nelle versioni precedenti di ethernet e

modelli più recenti. Lo standard definisce tre

modifiche per assicurarsi di lavorare

diversi tipi di cavi Fast Ethernet: 100BaseTX, 100BaseT4

e 100BaseFX. Modifiche 100BaseTX e 100BaseT4 calcolate

twisted pair, e 100BaseFX è stato progettato per

cavo ottico.

100BaseTX standard

richiede l'uso di due coppie di UTP o STP. uno

la coppia serve a trasmettere, l'altra a

ricezione. Due di questi requisiti sono soddisfatti.

Cavo principale standard: EIA / TIA-568 UTP

IBM Categoria 5 e STP Tipo 1. In 100BaseTX

fornire in modo attraente

modalità full duplex quando si lavora con

server di rete e utilizzo

solo due su quattro coppie a otto core

cavo: rimangono le altre due coppie

gratuito e può essere utilizzato in

ulteriormente per espandere le opportunità

rete.

Tuttavia, se tu

funzionerà con 100BaseTX usando per

di questo cablaggio di categoria 5, quindi è necessario

per conoscere le sue carenze. Questo cavo

più costoso di altri cavi a otto core (ad es.

Categoria 3). Anche per lavorare con lui

punchdown richiesto

blocchi), connettori e patch panel,

soddisfare i requisiti della categoria 5.

Devo aggiungerlo per supporto

la modalità full duplex dovrebbe

Installa switch full duplex.

100BaseT4 standard

differisce da requisiti più delicati a

cavo usato. Il motivo è questo

Il fatto che sia usato 100BaseT4

tutte e quattro le coppie di cavo a otto core: una

per la trasmissione, un altro per la ricezione e

le restanti due funzionano come una trasmissione,

e alla reception. Quindi in 100BaseT4 e ricezione,

e i dati possono essere trasmessi tramite

tre paia. Diffondere 100 Mbps in tre coppie,

100BaseT4 riduce quindi la frequenza del segnale

per il suo trasferimento è abbastanza e meno

cavo di alta qualità. Per implementare

Reti 100BaseT4, categoria UTP 3 e

5, nonché UTP Categoria 5 e STP Tipo 1.

vantaggio

100BaseT4 è meno rigido

requisiti di cablaggio. Categoria 3 e cavi

4 sono più comuni e inoltre

significativamente più economico dei cavi

Categoria 5, che non dovrebbe essere dimenticata prima

inizio dei lavori di installazione. svantaggi stessi

per 100BaseT4 sono necessari tutti e quattro

coppie e quella modalità full duplex da questo

protocollo non supportato.

Fast Ethernet include

anche standard per lavorare con multimodale

fibra con nucleo da 62,5 micron e 125 micron

shell. Lo standard 100BaseFX è orientato verso

principalmente in autostrada - per connettersi

Ripetitori Ethernet veloci all'interno di uno

costruzione. Vantaggi tradizionali

cavo ottico inerente e standard

100BaseFX: immunità elettromagnetica

rumore, protezione dei dati migliorata e di grandi dimensioni

distanze tra i dispositivi di rete.

RUNNER

DISTANZE BREVI

Sebbene Fast Ethernet e

è un'estensione dello standard Ethernet,

la transizione dalla rete 10BaseT a 100BaseT non è possibile

considerato come una sostituzione meccanica

attrezzature - per questo possono

sono necessarie modifiche alla topologia di rete.

teorico

Limite di diametro del segmento di rete Fast Ethernet

è di 250 metri; sono solo 10

percento del limite teorico di dimensione

Rete Ethernet (2500 metri). Questa limitazione

deriva dalla natura del protocollo CSMA / CD e

velocità di trasmissione di 100 Mbps.

Come già

dati di trasmissione precedentemente segnalati

la workstation deve ascoltare in rete

flusso di tempo per verificare

che i dati hanno raggiunto la stazione di destinazione.

Su una rete Ethernet con una larghezza di banda di 10

Mbps (ad esempio 10Base5) periodo di tempo,

workstation necessaria per

ascoltando la rete per conflitti,

determinato dalla distanza di 512 bit

frame (dimensione del frame specificata nello standard Ethernet)

passerà durante l'elaborazione di questo frame

postazione di lavoro. Per Ethernet con larghezza di banda

con una capacità di 10 Mbps, questa distanza è

2500 metri.

D'altra parte

stesso frame da 512 bit (standard 802.3u

imposta quindi la cornice alle stesse dimensioni di 802.3, quindi

ci sono 512 bit) trasmessi dal funzionamento

stazione nella rete Fast Ethernet, passerà solo 250 m,

prima che la workstation lo completi

elaborazione. Se la stazione ricevente fosse

rimosso dalla stazione trasmittente a

distanza oltre 250 m, quindi il telaio potrebbe

entrare in conflitto con un altro frame acceso

le linee sono da qualche parte più avanti e la trasmissione

la stazione, dopo aver completato il trasferimento, non è più

accetterebbe questo conflitto. pertanto

Il diametro massimo della rete 100BaseT è

250 metri.

che

Usa una distanza valida

saranno necessari due ripetitori per la connessione

tutti i nodi. Secondo lo standard,

distanza massima tra nodo e

il ripetitore è di 100 metri; in Fast Ethernet,

come in 10BaseT, la distanza tra

hub e workstation no

deve superare i 100 metri. come

dispositivi di collegamento (ripetitori)

introdurre ritardi aggiuntivi, reali

distanza di lavoro tra i nodi può

essere ancora più piccolo. pertanto

sembra ragionevole prendere tutto

distanze con un certo margine.

Su cui lavorare

le lunghe distanze devono acquistare

cavo ottico. Ad esempio, attrezzature

Il mezzo duplex 100BaseFX lo consente

collegare l'interruttore a un altro interruttore

o stazione finale situata a

distanza fino a 450 metri l'una dall'altra.

Installando 100BaseFX full duplex, è possibile

collegare due dispositivi di rete

distanza fino a due chilometri.

Come

INSTALLARE 100BASET

Oltre ai cavi,

di cui abbiamo già discusso, per l'installazione di Fast

Ethernet richiederà schede di rete per

stazioni di lavoro e server, hub

100BaseT e forse alcuni

Interruttori 100BaseT.

adattatori,

necessario per il collegamento in rete 100BaseT,

sono chiamati adattatori Ethernet 10/100 Mbps.

Questi adattatori sono in grado (questo requisito

standard 100BaseT) distinguere indipendentemente 10

Mbps da 100 Mbps. Per servire il gruppo

server e workstation tradotti in

100BaseT, avrai anche bisogno di un hub 100BaseT.

Quando acceso

server o personal computer con

l'adattatore 10/100 dà un ultimo segnale,

avvertimento che può fornire

100 Mbps di throughput. se

stazione ricevente (molto probabilmente questa

ci sarà un hub) è anche progettato per

funziona con 100BaseT, fornirà un segnale in risposta,

che è un hub e un PC o un server

passa automaticamente alla modalità 100BaseT. se

l'hub funziona solo con 10BaseT, non funziona

fornisce un segnale di risposta e il PC o il server

passerà automaticamente alla modalità 10BaseT.

In caso di

configurazioni su piccola scala della lattina 100BaseT

applicare un bridge o un interruttore 10/100 che

fornirà parte della comunicazione con la rete che lavora con

100BaseT, con una rete esistente

10BaseT.

ingannevolmente

VELOCE

Riassumendo tutto

quanto sopra, notiamo che, a nostro avviso,

Fast Ethernet è la soluzione migliore per la risoluzione dei problemi.

alti carichi di picco. Ad esempio, se

uno degli utenti lavora con CAD o

programmi di elaborazione delle immagini e

deve aumentare la produttività

abilità allora Fast Ethernet potrebbe rivelarsi essere

una buona via d'uscita. Tuttavia, se

problemi causati dall'eccesso

utenti online, quindi 100BaseT si avvia

rallentare lo scambio di informazioni a circa il 50 percento

caricamento in rete - in altre parole, sullo stesso

livello come 10BaseT. Ma alla fine lo è

non è altro che un'estensione.

La più diffusa tra le reti standard è la rete Ethernet. È apparso per la prima volta nel 1972 (lo sviluppatore era la nota società Xerox). La rete si rivelò abbastanza efficace e, di conseguenza, fu supportata nel 1980 da importanti aziende come DEC e Intel (l'unione di queste società fu chiamata DIX con le prime lettere dei loro nomi). I loro sforzi nel 1985, la rete Ethernet è diventata uno standard internazionale, è stata adottata dalle principali organizzazioni internazionali di standardizzazione: il Comitato IEEE 802 (Istituto di ingegneri elettrici ed elettronici) e ECMA (European Computer Manufacturers Association).

Lo standard si chiama IEEE 802.3 (letto in inglese come otto o due punti tre). Definisce l'accesso multiplo a un canale mono come bus con rilevamento dei conflitti e controllo della trasmissione, ovvero con il già citato metodo di accesso CSMA / CD. Questo standard è stato soddisfatto anche da alcune altre reti, poiché il suo livello di dettaglio è basso. Di conseguenza, le reti IEEE 802.3 erano spesso incompatibili sia in termini di design che di caratteristiche elettriche. Di recente, tuttavia, lo standard IEEE 802.3 è considerato lo standard della rete Ethernet.

Caratteristiche principali dello standard IEEE 802.3 originale:

- la topologia è un autobus;

- mezzo di trasmissione - cavo coassiale;

- velocità di trasferimento - 10 Mbps;

- lunghezza massima della rete - 5 km;

- numero massimo di abbonati - fino a 1024;

- lunghezza del segmento di rete - fino a 500 m;

- il numero di abbonati su un segmento - fino a 100;

- metodo di accesso - CSMA / CD;

- trasmissione a banda stretta, cioè senza modulazione (canale mono).

A rigor di termini, ci sono lievi differenze tra gli standard IEEE 802.3 ed Ethernet, ma di solito preferiscono non ricordarli.

Oggi Ethernet è la rete più popolare al mondo (oltre il 90% del mercato) e si prevede che rimarrà tale nei prossimi anni. In larga misura, ciò è stato facilitato dal fatto che fin dall'inizio sono state aperte le caratteristiche, i parametri e i protocolli di rete, a seguito dei quali un numero enorme di produttori in tutto il mondo ha iniziato a produrre apparecchiature Ethernet completamente compatibili tra loro.

La classica rete Ethernet utilizzava due tipi di cavo coassiale da 50 ohm (spesso e sottile). Tuttavia, recentemente (dall'inizio degli anni '90), la versione Ethernet è stata ampiamente utilizzata, usando coppie intrecciate come mezzo di trasmissione. È stato inoltre definito uno standard per l'uso in una rete in fibra ottica. Sono state apportate aggiunte adeguate per incorporare queste modifiche nello standard IEEE 802.3 originale. Nel 1995, è apparso uno standard aggiuntivo per una versione più veloce di Ethernet, che funziona a una velocità di 100 Mbps (il cosiddetto Fast Ethernet, standard IEEE 802.3u), usando un cavo a doppino intrecciato o un cavo in fibra ottica come mezzo di trasmissione. Nel 1997 apparve una versione da 1000 Mbps (Gigabit Ethernet, standard IEEE 802.3z).

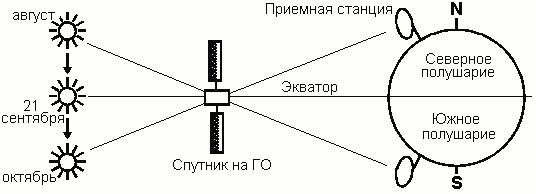

Oltre alla topologia di bus standard, vengono sempre più utilizzate topologie come la stella passiva e l'albero passivo. Allo stesso tempo, si propone di utilizzare ripetitori e hub ripetitori che collegano varie parti (segmenti) della rete. Di conseguenza, una struttura ad albero può formarsi su segmenti di diversi tipi (Fig. 7.1).

Fig. 7.1. Topologia Ethernet classica

Un segmento (parte di una rete) può essere un bus classico o un singolo abbonato. Il cavo coassiale viene utilizzato per segmenti di bus, mentre il cavo a doppino intrecciato e il cavo in fibra ottica vengono utilizzati per le travi a stella passive (per collegare singoli computer a un hub). Il requisito principale per la topologia risultante è che non abbia percorsi chiusi (loop). In effetti, risulta che tutti gli abbonati sono collegati al bus fisico, poiché il segnale proveniente da ciascuno di essi si propaga immediatamente in tutte le direzioni e non torna indietro (come nel ring).

La lunghezza massima del cavo di rete nel suo insieme (percorso massimo del segnale) può teoricamente raggiungere i 6,5 chilometri, ma praticamente non supera i 3,5 chilometri.

La rete Fast Ethernet non ha una topologia di bus fisico; viene utilizzata solo una stella passiva o un albero passivo. Fast Ethernet ha anche requisiti molto più rigorosi per i limiti di lunghezza della rete. Dopotutto, se si aumenta la velocità di trasmissione di 10 volte e si salva il formato del pacchetto, la sua lunghezza minima diventa dieci volte più breve. Pertanto, il valore consentito del tempo di trasmissione del doppio segnale sulla rete è ridotto di un fattore 10 (5,12 μs contro 51,2 μs in Ethernet).

Per trasmettere informazioni su una rete Ethernet, viene utilizzato un codice Manchester standard.

L'accesso alla rete Ethernet viene effettuato secondo il metodo casuale CSMA / CD, che garantisce pari diritti agli abbonati. La rete utilizza pacchetti a lunghezza variabile con la struttura mostrata in Fig. 7.2. (i numeri mostrano il numero di byte)

Fig. 7.2. Struttura del pacchetto Ethernet

La lunghezza del frame Ethernet (ovvero un pacchetto senza un preambolo) deve essere di almeno 512 bit di intervallo o 51,2 μs (questo è esattamente il limite per il doppio tempo di transito sulla rete). Viene fornito l'indirizzamento individuale, di gruppo e di trasmissione.

I seguenti campi sono inclusi nel pacchetto Ethernet:

- Il preambolo è composto da 8 byte, i primi sette sono 10101010 e l'ultimo byte è 10101011. In IEEE 802.3, l'ottavo byte è chiamato Start of Frame Delimiter (SFD) e forma un campo pacchetto separato.

- Gli indirizzi del destinatario (destinatario) e del mittente (trasmettitore) comprendono 6 byte ciascuno e sono costruiti secondo lo standard descritto nella sezione Indirizzamento dei pacchetti nella lezione 4. Questi campi di indirizzi vengono elaborati dalle apparecchiature degli abbonati.

- Il campo di controllo (L / T - Lunghezza / Tipo) contiene informazioni sulla lunghezza del campo dati. Può anche determinare il tipo di protocollo utilizzato. È generalmente accettato che se il valore di questo campo non è superiore a 1500, indica la lunghezza del campo dati. Se il suo valore è superiore a 1500, determina il tipo di frame. Il campo di controllo viene elaborato a livello di codice.

- Il campo dati deve includere da 46 a 1500 byte di dati. Se il pacchetto deve contenere meno di 46 byte di dati, il campo dati è integrato da byte di riempimento. Secondo lo standard IEEE 802.3, un campo di padding speciale (dati pad - dati insignificanti) è allocato nella struttura del pacchetto, che può avere lunghezza zero quando ci sono abbastanza dati (più di 46 byte).

- Il campo Frame Check Sequence (FCS) contiene un checksum di pacchetti ciclico a 32 bit (CRC) e viene utilizzato per verificare che il pacchetto sia stato trasmesso correttamente.

Pertanto, la lunghezza minima del frame (pacchetto senza un preambolo) è 64 byte (512 bit). È questo valore che determina il doppio ritardo massimo consentito della propagazione del segnale sulla rete a intervalli di 512 bit (51,2 μs per Ethernet o 5,12 μs per Fast Ethernet). Lo standard presuppone che il preambolo possa diminuire quando il pacchetto passa attraverso vari dispositivi di rete, quindi non viene preso in considerazione. La lunghezza massima del frame è di 1518 byte (12144 bit, ovvero 1214,4 μs per Ethernet, 121,44 μs per Fast Ethernet). Ciò è importante per scegliere la dimensione della memoria buffer delle apparecchiature di rete e per valutare il carico complessivo della rete.

La scelta del formato del preambolo non è casuale. Il fatto è che una sequenza di alternanza di zeri (101010 ... 10) nel codice di Manchester è caratterizzata dal fatto che ha transizioni solo nel mezzo di intervalli di bit (vedi sezione 2.6.3), cioè solo transizioni di informazioni. Naturalmente, il ricevitore viene semplicemente sintonizzato (sincronizzato) con questa sequenza, anche se per qualche motivo viene accorciato di alcuni bit. Gli ultimi due singoli bit del preambolo (11) differiscono significativamente dalla sequenza 101010 ... 10 (le transizioni compaiono anche al limite degli intervalli di bit). Pertanto, un ricevitore già sintonizzato può selezionarli facilmente e quindi rilevare l'inizio di informazioni utili (l'inizio del frame).

Per una rete Ethernet che funziona a una velocità di 10 Mbit / s, lo standard definisce quattro tipi principali di segmenti di rete, orientati a diversi supporti di trasmissione delle informazioni:

- 10BASE5 (cavo coassiale spesso);

- 10BASE2 (cavo coassiale sottile);

- 10BASE-T (doppino);

- 10BASE-FL (cavo in fibra ottica).

Il nome del segmento comprende tre elementi: il numero 10 indica la velocità di trasmissione di 10 Mbit / s, la parola BASE indica la trasmissione nella banda di frequenza principale (ovvero, senza modulare un segnale ad alta frequenza) e l'ultimo elemento - la lunghezza del segmento ammissibile: 5 - 500 metri, 2 - 200 metri (più precisamente, 185 metri) o il tipo di linea di comunicazione: T - doppino intrecciato (dall'inglese doppino intrecciato), F - cavo in fibra ottica (dall'inglese in fibra ottica).

Allo stesso modo, per una rete Ethernet che funziona a una velocità di 100 Mbps (Fast Ethernet), lo standard definisce tre tipi di segmenti che differiscono nei tipi di mezzo di trasmissione:

- 100BASE-T4 (quad twisted pair);

- 100BASE-TX (doppia coppia intrecciata);

- 100BASE-FX (cavo in fibra ottica).

Qui, il numero 100 indica una velocità di trasmissione di 100 Mbps, la lettera T è una coppia intrecciata, la lettera F è un cavo in fibra ottica. I tipi 100BASE-TX e 100BASE-FX sono talvolta combinati con il nome 100BASE-X, e 100BASE-T4 e 100BASE-TX con il nome 100BASE-T.

Più in dettaglio, le funzionalità delle apparecchiature Ethernet, nonché l'algoritmo di controllo dello scambio CSMA / CD e l'algoritmo di calcolo del checksum ciclico (CRC) saranno esaminate più avanti in sezioni speciali del corso. Qui va notato solo che la rete Ethernet non si distingue per caratteristiche record o algoritmi ottimali, è inferiore in un numero di parametri ad altre reti standard. Ma grazie al potente supporto, al più alto livello di standardizzazione, all'enorme volume di apparecchiature tecniche, Ethernet si distingue tra le altre reti standard e, pertanto, è consuetudine confrontare qualsiasi altra tecnologia di rete con Ethernet.

Lo sviluppo della tecnologia Ethernet è sulla strada di un allontanamento sempre maggiore dallo standard originale. L'uso di nuovi mezzi di trasmissione e switch può aumentare significativamente le dimensioni della rete. Il rifiuto del codice Manchester (nelle reti Fast Ethernet e Gigabit Ethernet) fornisce un aumento della velocità di trasferimento dei dati e una riduzione dei requisiti dei cavi. Il rifiuto del metodo di controllo CSMA / CD (con modalità di scambio full duplex) consente di aumentare drasticamente l'efficienza del lavoro e rimuovere le restrizioni sulla lunghezza della rete. Tuttavia, tutti i nuovi tipi di reti sono anche chiamati reti Ethernet.

Token-Ring Network

La rete Token-Ring (token ring) fu proposta da IBM nel 1985 (la prima opzione apparve nel 1980). Doveva integrare tutti i tipi di computer prodotti da IBM in una rete. Il fatto che sia supportato da IBM, il più grande produttore di apparecchiature informatiche, suggerisce che necessita di un'attenzione speciale. Ma non meno importante è il fatto che Token-Ring è attualmente lo standard internazionale IEEE 802.5 (sebbene vi siano lievi differenze tra Token-Ring e IEEE 802.5). Ciò pone questa rete alla pari con lo stato Ethernet.

Token-Ring è stato sviluppato come alternativa affidabile a Ethernet. Sebbene Ethernet stia ora affollando tutte le altre reti, Token-Ring non può essere considerato irrimediabilmente obsoleto. Più di 10 milioni di computer in tutto il mondo sono collegati da questa rete.

IBM ha fatto tutto il possibile per distribuire la propria rete nel modo più ampio possibile: è stata rilasciata una documentazione dettagliata fino al concetto di adattatori. Di conseguenza, molte aziende, ad esempio 3COM, Novell, Western Digital, Proteon e altre, hanno iniziato a produrre adattatori. A proposito, il concetto di NetBIOS è stato sviluppato appositamente per questa rete, così come per un'altra rete di PC IBM. Se i programmi NetBIOS erano memorizzati nell'adattatore di memoria integrato nella rete PC precedentemente creata, il programma NetBIOS emulato era già utilizzato nella rete Token-Ring. Ciò ha permesso di rispondere in modo più flessibile alle funzionalità hardware e mantenere la compatibilità con programmi di livello superiore.

La rete Token-Ring ha una topologia ad anello, sebbene esternamente assomigli di più a una stella. Ciò è dovuto al fatto che i singoli abbonati (computer) non si connettono direttamente alla rete, ma tramite hub speciali o dispositivi di accesso multi-stazione (MSAU o MAU - Multistation Access Unit). Fisicamente, la rete forma una topologia a stella (Fig. 7.3). In realtà, gli abbonati sono comunque uniti in un anello, cioè ciascuno di essi trasmette informazioni a un abbonato vicino e riceve informazioni dall'altro.

Fig. 7.3. Topologia di rete Token-Ring Star Ring Network

L'hub (MAU) allo stesso tempo consente di centralizzare l'attività di configurazione, disconnettere gli abbonati difettosi, monitorare il funzionamento della rete, ecc. (Fig. 7.4). Non elabora alcuna informazione.

Fig. 7.4. Connetti gli abbonati Token-Ring a un ring usando un hub (MAU)

Per ogni abbonato nell'hub, viene utilizzata una speciale unità di connessione trunk (TCU - Trunk Coupling Unit), che assicura che l'abbonato venga automaticamente incluso nell'anello se è collegato all'hub ed è operativo. Se l'abbonato si disconnette dall'hub o è difettoso, la TCU ripristina automaticamente l'integrità dell'anello senza la partecipazione di questo abbonato. TCU è attivato da un segnale di corrente continua (la cosiddetta corrente fantasma), che proviene da un abbonato che vuole unirsi al ring. L'abbonato può anche disconnettersi dall'anello ed eseguire l'autotest (abbonato più a destra in Fig. 7.4). La corrente fantasma non influisce in alcun modo sul segnale di informazione, poiché il segnale nell'anello non ha una componente costante.

Strutturalmente, l'hub è un'unità autonoma con dieci connettori sul pannello frontale (Fig. 7.5).

Fig. 7.5. Hub token ring (8228 MAU)

Otto connettori centrali (1 ... 8) sono progettati per collegare abbonati (computer) mediante cavi adattatori o radiali. Due connettori estremi: l'ingresso RI (Ring In) e l'uscita RO (Ring Out) vengono utilizzati per il collegamento ad altri hub mediante cavi speciali (cavo Path). Sono disponibili opzioni a parete e desktop.

Esistono hub MAU sia attivi che passivi. L'hub attivo ripristina il segnale proveniente dall'abbonato (ovvero funziona come un hub Ethernet). L'hub passivo non esegue il recupero del segnale, ricollega solo le linee di comunicazione.

Un hub nella rete può essere l'unico (come in Fig. 7.4), in questo caso solo gli abbonati ad esso collegati sono chiusi sul ring. Esternamente, una tale topologia sembra una stella. Se è necessario connettere più di otto abbonati alla rete, diversi hub sono collegati tramite cavi trunk e formano una topologia a stella.

Come già notato, la topologia degli anelli è molto sensibile agli anelli dei cavi rotti. Per aumentare la sopravvivenza della rete, la cosiddetta modalità di piegatura dell'anello è fornita in Token-Ring, che consente di bypassare il sito di scogliera.

In modalità normale, gli hub sono collegati in un anello da due cavi paralleli, ma le informazioni vengono trasmesse solo in uno di essi (Fig. 7.6).

Fig. 7.6. Unisci hub MAU in modalità normale

In caso di un singolo cavo danneggiato (interruzione), la rete trasmette su entrambi i cavi, bypassando così la sezione danneggiata. Allo stesso tempo, viene mantenuta la procedura per bypassare gli abbonati collegati agli hub (Fig. 7.7). È vero, la lunghezza totale dell'anello aumenta.

In caso di danni multipli al cavo, la rete si divide in più parti (segmenti) che non sono interconnessi, ma mantengono la piena operatività (Fig. 7.8). La parte massima della rete rimane connessa contemporaneamente, come in precedenza. Naturalmente, ciò non salva più la rete nel suo insieme, ma consente di conservare una parte significativa delle funzioni di rete danneggiate se gli abbonati sono distribuiti correttamente tra i concentratori.

Diversi hub possono essere combinati in modo costruttivo in un gruppo, un cluster, all'interno del quale anche gli abbonati sono collegati in un anello. L'uso dei cluster consente di aumentare il numero di abbonati collegati a un centro, ad esempio, fino a 16 (se il cluster include due hub).

Fig. 7.7. Comprimere l'anello quando il cavo è danneggiato

Fig. 7.8. Rottura dell'anello dovuta a danni multipli del cavo

In primo luogo, il cavo a doppino intrecciato, sia non schermato (UTP) sia schermato (STP), è stato utilizzato come mezzo di trasmissione nella rete Token-Ring IBM, ma sono apparse opzioni hardware per cavo coassiale, nonché per cavo in fibra ottica nello standard FDDI.

Le principali caratteristiche tecniche della classica rete Token-Ring:

- il numero massimo di hub di tipo IBM 8228 MAU è 12;

- il numero massimo di abbonati nella rete è 96;

- la lunghezza massima del cavo tra l'abbonato e l'hub è di 45 metri;

- la lunghezza massima del cavo tra i mozzi è di 45 metri;

- la lunghezza massima del cavo che collega tutti i mozzi è di 120 metri;

- velocità di trasferimento dati - 4 Mbit / se 16 Mbit / s.

Tutte le specifiche illustrate si applicano all'uso di cavi a doppino intrecciato non schermati. Se viene utilizzato un supporto di trasmissione diverso, le prestazioni della rete possono variare. Ad esempio, quando si utilizza la doppino intrecciato schermato (STP), il numero di abbonati può essere aumentato fino a 260 (anziché 96), la lunghezza del cavo fino a 100 metri (anziché 45), il numero di hub fino a 33 e la lunghezza totale dell'anello che collega gli hub fino a 200 metri . Il cavo in fibra ottica consente di estendere la lunghezza del cavo fino a due chilometri.

Per trasmettere informazioni al Token-Ring, viene utilizzato un codice bifasico (più precisamente, la sua versione con una transizione obbligatoria al centro dell'intervallo di bit). Come per qualsiasi topologia a forma di stella, non sono richieste ulteriori misure di coordinamento elettrico o di messa a terra esterna. Il coordinamento viene eseguito dalle apparecchiature di adattatori e hub di rete.

Per collegare i cavi nel Token-Ring, vengono utilizzati i connettori RJ-45 (per coppie twistate non schermate), oltre a MIC e DB9P. I fili nel cavo collegano i pin del connettore con lo stesso nome (ovvero vengono utilizzati i cosiddetti cavi diritti).

La rete Token-Ring nella versione classica è inferiore alla rete Ethernet sia nella dimensione consentita che nel numero massimo di abbonati. Per quanto riguarda la velocità di trasmissione, esistono attualmente versioni di Token-Ring a una velocità di 100 Mbit / s (Token-Ring ad alta velocità, HSTR) e 1000 Mbit / s (Gigabit Token-Ring). Le aziende che supportano Token-Ring (tra cui IBM, Olicom, Madge) non intendono abbandonare la propria rete, considerandola un degno concorrente di Ethernet.

Rispetto alle apparecchiature Ethernet, le apparecchiature Token-Ring sono notevolmente più costose, poiché utilizzano un metodo più sofisticato di gestione degli scambi, quindi la rete Token-Ring non è così diffusa.

Tuttavia, a differenza di Ethernet, la rete Token-Ring mantiene molto elevato il livello di carico elevato (oltre il 30-40%) e garantisce tempi di accesso garantiti. Ciò è necessario, ad esempio, nelle reti industriali in cui un ritardo nella risposta a un evento esterno può portare a gravi incidenti.

La rete Token-Ring utilizza il classico metodo di accesso token, ovvero un token circola costantemente attorno all'anello a cui gli abbonati possono collegare i loro pacchetti di dati (vedere la Fig. 7.8). Ciò implica un vantaggio così importante di questa rete come l'assenza di conflitti, ma ci sono anche degli svantaggi, in particolare la necessità di controllare l'integrità del marcatore e la dipendenza del funzionamento della rete da ciascun abbonato (in caso di malfunzionamento, l'abbonato deve essere escluso dall'anello).

Il limite di tempo di trasmissione del pacchetto Token-Ring è di 10 ms. Con un numero massimo di abbonati di 260, il ciclo completo dell'anello è 260 x 10 ms \u003d 2,6 s. Durante questo periodo, tutti i 260 abbonati saranno in grado di trasferire i loro pacchetti (a meno che, ovviamente, non abbiano qualcosa da trasferire). Allo stesso tempo, un marcatore gratuito raggiungerà sicuramente ogni abbonato. Lo stesso intervallo è il limite superiore del tempo di accesso Token-Ring.

Ogni abbonato della rete (la sua scheda di rete) deve svolgere le seguenti funzioni:

- identificazione degli errori di trasmissione;

- controllo della configurazione di rete (ripristino della rete in caso di guasto dell'abbonato che lo precede sul ring);

- controllo di numerose relazioni temporali adottate nella rete.

Un gran numero di funzioni, ovviamente, complica e aumenta il costo dell'hardware dell'adattatore di rete.

Per controllare l'integrità del token nella rete, viene utilizzato uno degli abbonati (il cosiddetto monitor attivo). Inoltre, le sue apparecchiature non sono diverse dalle altre, ma i suoi strumenti software monitorano le relazioni temporali nella rete e, se necessario, formano un nuovo marker.

Il monitor attivo svolge le seguenti funzioni:

- lancia un segnalino sul ring all'inizio del lavoro e quando scompare;

- regolarmente (ogni 7 s) segnala la sua presenza con uno speciale pacchetto di gestione (AMP - Active Monitor Present);

- rimuove un pacchetto dall'anello che non è stato eliminato dall'abbonato che lo ha inviato;

- controlla il tempo di trasmissione del pacchetto valido.

Il monitor attivo viene selezionato durante l'inizializzazione della rete, può essere qualsiasi computer sulla rete, ma, di regola, diventa il primo abbonato connesso alla rete. L'abbonato che è diventato un monitor attivo include il proprio buffer (registro a scorrimento) nella rete, il che assicura che il marker si adatti all'anello anche con una lunghezza minima dell'anello. La dimensione di questo buffer è di 24 bit per una velocità di 4 Mbit / se 32 bit per una velocità di 16 Mbit / s.

Ogni abbonato controlla costantemente come il monitor attivo svolge le sue funzioni. Se il monitor attivo non funziona per qualche motivo, viene attivato un meccanismo speciale tramite il quale tutti gli altri abbonati (monitor di riserva, di riserva) decidono sulla nomina di un nuovo monitor attivo. Per fare ciò, l'abbonato che rileva un errore del monitor attivo trasmette un pacchetto di controllo (pacchetto di richiesta token) con il suo indirizzo MAC lungo l'anello. Ogni abbonato successivo confronta l'indirizzo MAC dal pacchetto con il proprio. Se il suo indirizzo è inferiore, trasmette il pacchetto senza modifiche. Se più, quindi imposta il suo indirizzo MAC nel pacchetto. Il monitor attivo sarà l'abbonato il cui indirizzo MAC è maggiore del resto (deve ricevere un pacchetto con il suo indirizzo MAC tre volte). Un segno di errore del monitor attivo è la sua incapacità di eseguire una delle seguenti funzioni.

Il token di rete Token-Ring è un pacchetto di controllo contenente solo tre byte (Fig. 7.9): inizio delimitatore byte (SD), controllo accessi byte (AC) e fine delimitatore byte (ED). Tutti e tre questi byte sono inclusi anche nel pacchetto di informazioni, tuttavia le loro funzioni nel marker e nel pacchetto sono leggermente diverse.

I delimitatori iniziale e finale non sono solo una sequenza di zeri e di uno, ma contengono segnali di un tipo speciale. Ciò è stato fatto in modo che i delimitatori non potessero essere confusi con nessun altro byte di pacchetto.

Fig. 7.9. Formato token di rete Token-Ring

Il separatore iniziale SD contiene quattro intervalli di bit non standard (Fig. 7.10). Due di essi, indicati con J, rappresentano un livello di segnale basso per l'intero intervallo di bit. Gli altri due bit, indicati con K, rappresentano un livello di segnale elevato per l'intero intervallo di bit. Resta inteso che tali malfunzionamenti nella sincronizzazione sono facilmente rilevabili dal ricevitore. I bit J e K non possono mai essere trovati tra bit di informazioni utili.

Fig. 7.10. Formati di separazione iniziale (SD) e finale (ED)

Il delimitatore finale ED contiene anche quattro bit di un tipo speciale (due bit di J e due bit di K), nonché due bit singoli. Inoltre, include anche due bit di informazioni, che hanno senso solo nella composizione del pacchetto di informazioni:

- Il bit I (intermedio) è un segno di un pacchetto intermedio (1 corrisponde al primo di una catena o un pacchetto intermedio, 0 - all'ultimo di una catena o un singolo pacchetto).

- Il bit E (Errore) è un segno di un errore rilevato (0 corrisponde all'assenza di errori, 1 alla loro presenza).

Il byte di controllo accessi (AC - Access Control) è diviso in quattro campi (Fig. 7.11): campo prioritario (tre bit), bit marker, bit di monitoraggio e campo di ridondanza (tre bit).

Fig. 7.11. Formato byte controllo accessi

I bit di priorità (campo) consentono all'utente di assegnare la priorità ai propri pacchetti o marker (la priorità può essere compresa tra 0 e 7, con 7 corrispondente alla priorità più alta e 0 al più basso). Un abbonato può allegare il suo pacco al segnalino solo quando la sua priorità (la priorità dei suoi pacchi) è uguale o superiore alla priorità del segnalino.

Il bit del marker determina se il pacchetto è attaccato o meno al marker (uno corrisponde al marker senza il pacchetto, zero al marker con il pacchetto). Un bit monitor impostato su uno indica che questo marker è trasmesso dal monitor attivo.

I bit di prenotazione (campo) consentono all'abbonato di riservarsi il diritto di acquisire ulteriormente la rete, ovvero di mettere in coda il servizio. Se la priorità dell'abbonato (priorità dei suoi pacchetti) è superiore al valore corrente del campo di prenotazione, allora può scrivere lì la sua priorità anziché quella precedente. Dopo aver fatto il giro del ring, la massima priorità di tutti gli abbonati verrà registrata nel campo della prenotazione. I contenuti del campo di prenotazione sono simili ai contenuti del campo di priorità, ma indicano una priorità futura.

Come risultato dell'utilizzo dei campi priorità e prenotazione, è possibile accedere alla rete solo agli abbonati che hanno pacchetti per la trasmissione con la massima priorità. I pacchetti con meno priorità verranno serviti solo dopo l'esaurimento dei pacchetti con priorità più alta.

Il formato del pacchetto di informazioni Token-Ring (frame) è mostrato in Fig. 7.12. Oltre ai separatori di inizio e fine, nonché al byte di controllo dell'accesso, questo pacchetto include anche il byte di controllo del pacchetto, gli indirizzi di rete del ricevitore e del trasmettitore, i dati, il checksum e il byte di stato del pacchetto.

Fig. 7.12. Formato del pacchetto (frame) di rete Token-Ring (la lunghezza del campo è espressa in byte)

Assegnazione di campi pacchetto (frame).

- Il delimitatore iniziale (SD) è un segno dell'inizio del pacchetto, il formato è lo stesso del marcatore.

- Il byte di controllo di accesso (AC) ha lo stesso formato del token.

- Il byte di controllo del pacchetto (FC - Frame Control) determina il tipo di pacchetto (frame).

- Gli indirizzi MAC a sei byte del mittente e del destinatario del pacchetto sono nel formato standard descritto nel Capitolo 4.

- Il campo dati (Dati) include i dati trasmessi (nel pacchetto informativo) o le informazioni per il controllo dello scambio (nel pacchetto di controllo).

- Il campo Frame Check Sequence (FCS) è un checksum di pacchetti ciclici a 32 bit (CRC).

- Il separatore di estremità (ED), come nel marcatore, indica la fine del pacchetto. Inoltre, determina se un determinato pacchetto è intermedio o finale nella sequenza dei pacchetti trasmessi e contiene anche un segno di errore del pacchetto (vedere Fig. 7.10).

- Il byte di stato del pacchetto (FS - Frame Status) indica cosa è successo a questo pacchetto: se è stato visto dal destinatario (cioè se esiste il destinatario con l'indirizzo indicato) e copiato nella memoria del destinatario. Usandolo, il mittente del pacchetto scopre se il pacchetto ha raggiunto la sua destinazione e senza errori o se deve essere nuovamente trasmesso.

Va notato che la dimensione maggiore consentita dei dati trasmessi in un pacchetto rispetto alla rete Ethernet può essere un fattore decisivo per aumentare le prestazioni della rete. Teoricamente, per velocità di trasmissione di 16 Mbit / se 100 Mbit / s, il campo dati può persino raggiungere 18 Kbyte, il che è importante quando si trasferiscono grandi quantità di dati. Ma anche a una velocità di 4 Mbit / s, grazie al metodo di accesso token, la rete Token-Ring fornisce spesso una velocità di trasmissione effettiva superiore rispetto a una rete Ethernet (10 Mbit / s). Il vantaggio Token-Ring è particolarmente evidente a carichi elevati (oltre il 30-40%), poiché in questo caso il metodo CSMA / CD richiede molto tempo per risolvere i conflitti ripetuti.

Un abbonato che desidera trasmettere un pacchetto attende l'arrivo di un token gratuito e lo cattura. L'indicatore acquisito si trasforma in un riquadro del pacchetto di informazioni. Quindi l'abbonato passa il pacchetto di informazioni sul ring e attende il suo ritorno. Successivamente, libera il token e lo rimanda alla rete.

Oltre al token e al pacchetto normale nella rete Token-Ring, è possibile trasmettere un pacchetto di controllo speciale che serve ad interrompere la trasmissione (Abort). Può essere inviato in qualsiasi momento e ovunque nel flusso di dati. Questo pacchetto è composto da due campi a byte singolo: separatori di inizio (SD) e fine (ED) del formato descritto.

È interessante notare che nella versione più veloce di Token-Ring (16 Mbit / se superiori), viene utilizzato il cosiddetto metodo di rilascio dei token precoci (ETR). Ti consente di evitare un uso improduttivo della rete mentre il pacchetto di dati non ritorna al mittente in un anello.

Il metodo ETR si riduce al fatto che immediatamente dopo la trasmissione del suo pacchetto collegato al token, qualsiasi abbonato emette un nuovo token gratuito alla rete. Altri abbonati possono iniziare a trasmettere i loro pacchetti immediatamente dopo la fine del pacchetto dell'abbonato precedente, senza attendere fino a quando non completa il bypass dell'intero anello di rete. Di conseguenza, potrebbero esserci più pacchetti contemporaneamente sulla rete, ma non ci sarà sempre più di un token gratuito. Questo trasportatore è particolarmente efficace nelle reti a lungo raggio con un significativo ritardo di propagazione.

Quando l'abbonato è collegato all'hub, esegue la procedura di autotest e test dei cavi (non accende ancora l'anello, poiché non è presente alcun segnale di corrente fantasma). L'abbonato invia una serie di pacchetti a se stesso e verifica la correttezza del loro passaggio (il suo input è direttamente collegato al suo output dal TCU, come mostrato in Fig. 7.4). Successivamente, l'abbonato si trasforma in un anello, inviando una corrente fantasma. Al momento dell'accensione, il pacchetto trasmesso sull'anello potrebbe essere danneggiato. Successivamente, l'abbonato imposta la sincronizzazione e verifica la presenza di un monitor attivo nella rete. Se non è presente alcun monitor attivo, l'abbonato avvia un concorso per il diritto a diventarlo. Quindi l'abbonato verifica l'unicità del proprio indirizzo sul ring e raccoglie informazioni su altri abbonati. Dopo di che diventa un partecipante completo allo scambio sulla rete.

Durante lo scambio, ciascun abbonato controlla lo stato dell'abbonato precedente (in un anello). Se sospetta un errore del precedente abbonato, avvia la procedura di recupero automatico dell'anello. Un pacchetto di controllo speciale (beacon) informa l'abbonato precedente della necessità di eseguire un autotest e, possibilmente, di disconnettersi dall'anello.

La rete Token-Ring prevede anche l'uso di bridge e switch. Sono utilizzati per dividere un anello di grandi dimensioni in diversi segmenti di anelli che hanno la capacità di scambiare pacchetti tra di loro. Ciò consente di ridurre il carico su ciascun segmento e aumentare la percentuale di tempo fornita a ciascun abbonato.

Di conseguenza, è possibile formare un anello distribuito, cioè l'unione di più segmenti di anello con un grande anello del tronco (Fig. 7.13) o una struttura ad anello a stella con un commutatore centrale, a cui sono collegati i segmenti dell'anello (Fig. 7.14).

Fig. 7.13. Collegamento di segmenti con un anello del tronco mediante ponti

Fig. 7.14. Commutazione del segmento di collegamento centrale

La rete Arcnet (o ARCnet della rete inglese di risorse collegate, una rete di computer di risorse connesse) è una delle reti più vecchie. È stato sviluppato da Datapoint Corporation nel 1977. Non esistono standard internazionali per questa rete, sebbene sia considerata la progenitrice del metodo di accesso token. Nonostante la mancanza di standard, la rete Arcnet fino a poco tempo fa (tra il 1980 e il 1990) era popolare, anche se seriamente in competizione con Ethernet. Un gran numero di aziende (ad esempio Datapoint, Standard Microsystems, Xircom, ecc.) Ha prodotto apparecchiature per questo tipo di rete. Ma ora la produzione di apparecchiature Arcnet è quasi interrotta.

Tra i principali vantaggi della rete Arcnet rispetto a Ethernet vi sono la quantità limitata di tempi di accesso, l'elevata affidabilità della comunicazione, la facilità di diagnosi e anche il costo relativamente basso degli adattatori. Gli svantaggi più significativi della rete includono una bassa velocità di trasferimento delle informazioni (2,5 Mbps), il sistema di indirizzamento e il formato dei pacchetti.

Per trasmettere informazioni sulla rete Arcnet, viene utilizzato un codice piuttosto raro in cui due impulsi corrispondono a un'unità logica durante un intervallo di bit e un impulso corrisponde a uno zero logico. Ovviamente, questo è un codice auto-sincronizzante che richiede ancora più larghezza di banda del cavo rispetto a Manchester.

Come mezzo di trasmissione nella rete, viene utilizzato un cavo coassiale con impedenza d'onda di 93 Ohm, ad esempio del marchio RG-62A / U. Le opzioni a coppie intrecciate (schermate e non schermate) non sono ampiamente utilizzate. Furono proposte opzioni in fibra ottica, ma non salvarono Arcnet.

Come topologia, la rete Arcnet utilizza il bus classico (Arcnet-BUS), nonché una stella passiva (Arcnet-STAR). La stella utilizza hub (hub). È possibile combinare segmenti bus e stella con un hub in una topologia ad albero (come in Ethernet). Il limite principale è che nella topologia non dovrebbero esserci percorsi chiusi (loop). Un'altra limitazione: il numero di segmenti collegati da una catena in serie mediante hub non deve superare tre.

Gli hub sono di due tipi:

- Hub attivi (ripristina la forma dei segnali in entrata e li amplifica). Il numero di porte va da 4 a 64. Gli hub attivi possono essere interconnessi (in cascata).

- Hub passivi (basta mescolare i segnali in entrata senza amplificazione). Il numero di porte è 4. Gli hub passivi non possono interconnettersi. Possono solo collegare hub attivi e / o adattatori di rete.

I segmenti di bus possono essere collegati solo a hub attivi.

Anche gli adattatori di rete sono disponibili in due forme:

- Alta impedenza (bus) progettata per l'uso in segmenti di bus:

- Bassa impedenza (stella) progettata per l'uso in una stella passiva.

Gli adattatori a bassa impedenza differiscono da quelli ad alta impedenza in quanto contengono terminatori da 93 ohm corrispondenti. Quando vengono applicati, non è necessario un coordinamento esterno. Nei segmenti di bus, gli adattatori di bassa impedenza possono essere utilizzati come adattatori di terminazione per la corrispondenza bus. Gli adattatori ad alta impedenza richiedono terminatori esterni da 93 ohm. Alcuni adattatori di rete hanno la capacità di passare da uno stato di alta impedenza a uno di bassa impedenza; possono funzionare sia nel bus che nella stella.

Pertanto, la topologia della rete Arcnet è la seguente (Fig. 7.15).

Fig. 7.15. Tipo di bus Topologia di rete Arcnet (B - Adattatori di bus, S - Adattatori a stella)

Le principali specifiche tecniche per la rete Arcnet sono le seguenti.

- Mezzo di trasmissione - cavo coassiale, doppino intrecciato.

- La lunghezza massima della rete è di 6 chilometri.

- La lunghezza massima del cavo dall'abbonato all'hub passivo è di 30 metri.

- La lunghezza massima del cavo dall'abbonato all'hub attivo è di 600 metri.

- La lunghezza massima del cavo tra gli hub attivi e passivi è di 30 metri.

- La lunghezza massima del cavo tra gli hub attivi è di 600 metri.

- Il numero massimo di abbonati nella rete è 255.

- Il numero massimo di abbonati sul segmento degli autobus è 8.

- La distanza minima tra gli abbonati nel bus è di 1 metro.

- La lunghezza massima del segmento di autobus è di 300 metri.

- La velocità di trasferimento dei dati è di 2,5 Mbps.

Quando si creano topologie complesse, è necessario assicurarsi che il ritardo di propagazione dei segnali nella rete tra gli abbonati non superi i 30 μs. L'attenuazione massima del segnale nel cavo a una frequenza di 5 MHz non deve superare gli 11 dB.

La rete Arcnet utilizza un metodo di accesso token (un metodo di trasferimento dei diritti), ma differisce in qualche modo dallo stesso nella rete Token-Ring. Questo metodo è il più vicino a quello fornito dallo standard IEEE 802.4. La sequenza di azioni degli abbonati con questo metodo:

1. Un abbonato che desidera trasmettere è in attesa dell'arrivo del token.

2. Dopo aver ricevuto il token, invia una richiesta per trasmettere informazioni al destinatario-abbonato (chiede se il destinatario è pronto a ricevere il suo pacchetto).

3. Il destinatario, dopo aver ricevuto la richiesta, invia una risposta (conferma la sua disponibilità).

4. Dopo aver ricevuto una conferma di disponibilità, l'abbonato-trasmettitore invia il suo pacchetto.

5. Alla ricezione del pacchetto, il destinatario invia una conferma del pacchetto.

6. Il trasmettitore, dopo aver ricevuto un riconoscimento di pacchetto, termina la sessione di comunicazione. Successivamente, il token viene trasmesso al successivo abbonato in ordine decrescente di indirizzi di rete.

Pertanto, in questo caso, il pacchetto viene trasmesso solo quando vi è fiducia nella prontezza del ricevitore a riceverlo. Ciò aumenta significativamente l'affidabilità della trasmissione.

Come con Token-Ring, i conflitti in Arcnet sono completamente eliminati. Come ogni rete di token, Arcnet mantiene bene il carico e garantisce i tempi di accesso alla rete (al contrario di Ethernet). Il tempo di bypass totale di tutti gli abbonati con il marker è 840 ms. Di conseguenza, lo stesso intervallo definisce il limite superiore del tempo di accesso alla rete.

Il marker è formato da un abbonato speciale: il controller di rete. È un abbonato con un indirizzo minimo (zero).

Se l'abbonato non riceve un token gratuito entro 840 ms, invia una sequenza di bit lunghi alla rete (per garantire la distruzione del vecchio token danneggiato). Successivamente, vengono eseguite la procedura di controllo della rete e l'appuntamento (se necessario) del nuovo controller.

La dimensione del pacchetto di rete Arcnet è 0,5 Kbyte. Oltre al campo dati, include anche indirizzi di ricevitori e trasmettitori a 8 bit e un checksum ciclico a 16 bit (CRC). Un pacchetto di dimensioni così ridotte non è molto conveniente con un tasso di cambio elevato sulla rete.

Le schede di rete Arcnet si differenziano dalle altre schede di rete in quanto devono essere configurate con i propri switch o jumper per utilizzare il proprio indirizzo di rete (potrebbero esserne 255, poiché l'ultimo, 256 ° indirizzo viene utilizzato sulla rete per la modalità di trasmissione). Il controllo dell'unicità di ciascun indirizzo di rete spetta interamente agli utenti della rete. Allo stesso tempo, la connessione di nuovi abbonati diventa piuttosto difficile, poiché è necessario impostare l'indirizzo che non è stato ancora utilizzato. La scelta di un formato di indirizzo a 8 bit limita il numero di abbonati sulla rete a 255, il che potrebbe non essere sufficiente per le grandi aziende.

Di conseguenza, tutto ciò ha portato ad un abbandono quasi completo della rete Arcnet. C'erano opzioni di rete Arcnet progettate per una velocità di trasferimento di 20 Mbps, ma non erano ampiamente utilizzate.

Leggi articoli:

Lezione 6: Segmenti di rete standard Ethernet / Fast Ethernet

Fast Ethernet: la specifica IEEE 802.3 u adottata ufficialmente il 26 ottobre 1995 definisce lo standard del protocollo di collegamento dati per le reti che funzionano sia con cavi in \u200b\u200brame che in fibra ottica a una velocità di 100 Mb / s. La nuova specifica è il successore dello standard Ethernet IEEE 802.3, utilizzando lo stesso formato di frame, meccanismo di accesso ai supporti CSMA / CD e topologia a stella. L'evoluzione ha toccato diversi elementi della configurazione delle strutture di livello fisico, che ha aumentato il throughput, inclusi i tipi di cavo utilizzati, la lunghezza dei segmenti e il numero di hub.

Livello fisico

Lo standard Fast Ethernet definisce tre tipi di supporti Ethernet a 100 Mbps.

· 100Base-TX: due coppie di fili intrecciati. Il trasferimento viene effettuato in conformità con lo standard per la trasmissione dei dati in un ambiente fisico contorto sviluppato da ANSI (American National Standards Institute - American National Standards Institute). Il cavo dati attorcigliato può essere schermato o non schermato. Utilizza l'algoritmo di codifica dei dati 4V / 5V e il metodo di codifica fisica MLT-3.

· 100Base-FX - due conduttori, cavo in fibra ottica. La trasmissione viene inoltre eseguita in conformità con lo standard per la trasmissione di dati in un supporto in fibra ottica sviluppato da ANSI. Utilizza l'algoritmo di codifica dei dati 4V / 5V e il metodo di codifica fisica NRZI.

· 100Base-T4 è una specifica speciale sviluppata dal comitato IEEE 802.3u. Secondo questa specifica, i dati vengono trasmessi su quattro coppie intrecciate di un cavo telefonico, chiamato cavo UTP di categoria 3. Utilizza un algoritmo di crittografia dei dati 8V / 6T e un metodo di codifica fisica NRZI.

Cavo multimodale

Questo tipo di cavo in fibra ottica utilizza una fibra con un diametro del nucleo di 50 o 62,5 micrometri e una guaina esterna con uno spessore di 125 micrometri. Tale cavo è chiamato cavo ottico multimodale con fibre micrometriche 50/125 (62,5 / 125). Per trasmettere un segnale luminoso attraverso un cavo multimodale, viene utilizzato un ricetrasmettitore a LED con una lunghezza d'onda di 850 (820) nanometri. Se un cavo multimodale collega due porte switch che funzionano in modalità full duplex, può essere lungo fino a 2.000 metri.

Cavo monomodale

Un cavo a fibra ottica monomodale ha un diametro del nucleo inferiore di 10 micrometri rispetto a un cavo multimodale e un ricetrasmettitore laser viene utilizzato per la trasmissione su un cavo monomodale, che insieme fornisce una trasmissione efficiente su lunghe distanze. La lunghezza d'onda del segnale luminoso trasmesso è vicina al diametro del nucleo, che è pari a 1300 nanometri. Questo numero è noto come lunghezza d'onda di dispersione zero. In un cavo monomodale, la dispersione e la perdita di segnale sono molto piccole, il che consente la trasmissione di segnali luminosi su lunghe distanze rispetto al caso di una fibra multimodale.

38. Tecnologia Gigabit Ethernet, caratteristiche generali, specifiche dell'ambiente fisico, concetti di base.

3.7.1. Caratteristica generale della norma

Abbastanza rapidamente, dopo la comparsa sul mercato dei prodotti Fast Ethernet, gli integratori di rete e gli amministratori hanno avvertito alcuni limiti durante la costruzione di reti aziendali. In molti casi, i server collegati tramite un canale da 100 megabit hanno sovraccaricato i backbone di rete, che funzionano anche a una velocità di 100 Mbps: backbone FDDI e Fast Ethernet. Era necessario il livello successivo della gerarchia della velocità. Nel 1995, solo gli switch ATM potevano fornire un livello di velocità più elevato e in assenza di mezzi convenienti per migrare questa tecnologia alle reti locali in quel momento (sebbene l'emulazione LAN - specifica LANE fosse adottata all'inizio del 1995, la sua implementazione pratica era in anticipo) per implementarli in quasi nessuno ha osato sulla rete locale. Inoltre, la tecnologia ATM ha un costo molto elevato.

Pertanto, il passo successivo dell'IEEE appariva logico: 5 mesi dopo l'adozione finale dello standard Fast Ethernet nel giugno 1995, al gruppo di ricerca della tecnologia ad alta velocità IEEE fu ordinato di considerare la possibilità di sviluppare uno standard Ethernet con un bit rate ancora più alto.

Nell'estate del 1996, il gruppo 802.3z fu annunciato per sviluppare un protocollo il più simile possibile a Ethernet, ma con una velocità di trasmissione di 1000 Mbps. Come per Fast Ethernet, il messaggio è stato ricevuto con entusiasmo dai sostenitori di Ethernet.

Il motivo principale dell'entusiasmo era la prospettiva dello stesso trasferimento regolare di backbone di rete su Gigabit Ethernet, simile al modo in cui i segmenti di sovraccarico Ethernet situati ai livelli inferiori della gerarchia di rete venivano trasferiti su Fast Ethernet. Inoltre, l'esperienza del trasferimento di dati a velocità gigabit esisteva già, sia nelle reti territoriali (tecnologia SDH) che nelle reti locali - tecnologia Fibre Channel, che viene principalmente utilizzata per collegare periferiche ad alta velocità a computer di grandi dimensioni e trasmette i dati tramite cavo a fibre ottiche con quasi alla velocità di gigabit, attraverso un codice ridondante 8V / 10V.

La prima versione dello standard è stata presa in considerazione nel gennaio 1997 e infine lo standard 802.3z è stato adottato il 29 giugno 1998 in una riunione del comitato IEEE 802.3. Il lavoro sull'implementazione di Gigabit Ethernet su cavi a doppino intrecciato di categoria 5 è stato trasferito al comitato speciale 802.3ab, che aveva già preso in considerazione diverse opzioni per la stesura di questo standard e dal luglio 1998 il progetto è diventato abbastanza stabile. L'adozione finale dello standard 802.3ab è prevista per settembre 1999.

Senza aspettare l'adozione dello standard, alcune aziende hanno rilasciato la prima apparecchiatura Gigabit Ethernet su cavo in fibra ottica entro l'estate del 1997.

L'idea principale degli sviluppatori dello standard Gigabit Ethernet è quella di massimizzare la conservazione delle idee della classica tecnologia Ethernet, raggiungendo un bit rate di 1000 Mbps.

Poiché quando si sviluppa una nuova tecnologia è naturale aspettarsi alcune innovazioni tecniche che vanno nella direzione generale dello sviluppo delle tecnologie di rete, è importante notare che Gigabit Ethernet, così come le sue controparti più lente, a livello di protocollo nosupportare:

- qualità del servizio;

- connessioni eccessive;

- test delle prestazioni di nodi e apparecchiature (in quest'ultimo caso, ad eccezione dei test di comunicazione porta-porta, come avviene per Ethernet 10Base-T e 10Base-F e Fast Ethernet).

Tutte e tre queste proprietà sono considerate molto promettenti e utili nelle reti moderne, e specialmente nelle reti del prossimo futuro. Perché gli autori di Gigabit Ethernet li stanno abbandonando?

L'idea principale degli sviluppatori della tecnologia Gigabit Ethernet è che ci sono e saranno molte reti in cui sarà sufficiente un trunk ad alta velocità e la capacità di assegnare pacchetti prioritari agli switch per garantire la qualità dei servizi di trasporto per tutti i client di rete. E solo in quei rari casi in cui il bagagliaio è piuttosto occupato e i requisiti per la qualità del servizio sono molto severi, è necessario utilizzare la tecnologia ATM, che in realtà a causa dell'elevata complessità tecnica offre una garanzia di qualità del servizio per tutti i principali tipi di traffico.

39. Sistema di cavi strutturali utilizzato nelle tecnologie di rete.

Structured Cabling System (SCS) è un insieme di elementi di commutazione (cavi, connettori, connettori, pannelli trasversali e armadi), nonché un metodo di utilizzo congiunto, che consente di creare strutture di comunicazione regolari e facilmente espandibili nelle reti di computer.

Un sistema di cablaggio strutturato è una sorta di "designer", con l'aiuto del quale il progettista di rete costruisce la configurazione di cui ha bisogno a partire da cavi standard collegati da connettori standard e accesi pannelli incrociati standard. Se necessario, è possibile modificare facilmente la configurazione delle connessioni: aggiungere un computer, segmentare, cambiare, rimuovere le apparecchiature non necessarie e modificare la connessione tra computer e hub.

Quando si costruisce un sistema di cablaggio strutturato, è inteso che ogni ambiente di lavoro dell'impresa deve essere dotato di prese per il collegamento di un telefono e un computer, anche se questo non è attualmente richiesto. Cioè, un buon sistema di cablaggio strutturato è costruito in modo ridondante. In futuro, ciò può far risparmiare denaro, poiché è possibile apportare modifiche alla connessione di nuovi dispositivi ricollegando i cavi già posati.

Una tipica struttura gerarchica di un sistema di cablaggio strutturato include:

- sottosistemi orizzontali (all'interno del pavimento);

- sottosistemi verticali (all'interno dell'edificio);

- sottosistema campus (all'interno dello stesso territorio con più edifici).

Sottosistema orizzontalecollega un armadio a pavimento alle prese degli utenti. Sottosistemi di questo tipo corrispondono ai piani dell'edificio. Sottosistema verticalecollega gli armadietti trasversali di ciascun piano all'edificio hardware centrale. Il prossimo passo nella gerarchia è sottosistema campusche collega diversi edifici all'hardware principale dell'intero campus. Questa parte del sistema via cavo è generalmente chiamata la spina dorsale.

L'uso di un sistema di cablaggio strutturato al posto di cavi instradati in modo casuale offre all'azienda molti vantaggi.

· Versatilità.Con un'organizzazione ben ponderata, un sistema di cablaggio strutturato può diventare un mezzo unificato per la trasmissione di dati informatici in una rete locale, l'organizzazione di una rete telefonica locale, la trasmissione di informazioni video e persino la trasmissione di segnali da sensori di sicurezza antincendio o sistemi di sicurezza. Ciò consente di automatizzare molti processi di controllo, monitoraggio e gestione dei servizi economici e dei sistemi di supporto vitale dell'impresa.

· Aumenta la durata.Il periodo di obsolescenza di un sistema di cavi ben strutturato può essere di 10-15 anni.

· Riduci i costi di aggiunta di nuovi utenti e modifica dei loro posizionamenti.È noto che il costo del sistema via cavo è significativo ed è determinato principalmente non dal costo del cavo, ma dal costo di posa. Pertanto, è più redditizio eseguire un singolo lavoro di posa dei cavi, possibilmente con un ampio margine di lunghezza, piuttosto che posare più volte, aumentando la lunghezza del cavo. Con questo approccio, tutto il lavoro sull'aggiunta o lo spostamento di un utente si riduce alla connessione del computer a una presa esistente.

· Possibilità di facile espansione della rete.Il sistema di cablaggio strutturato è modulare e quindi facile da espandere. Ad esempio, è possibile aggiungere una nuova sottorete al backbone senza influire sulle sottoreti esistenti. È possibile sostituire il tipo di cavo in una sottorete separata, indipendentemente dal resto della rete. Un sistema di cablaggio strutturato è la base per dividere la rete in segmenti logici facilmente gestibili, poiché essa stessa è già divisa in segmenti fisici.

· Fornire un servizio più efficiente.Un sistema di cablaggio strutturato semplifica la manutenzione e la risoluzione dei problemi rispetto a un sistema di cablaggio bus. Con l'organizzazione del bus del sistema via cavo, un guasto di uno dei dispositivi o degli elementi di collegamento porta a un guasto difficile da localizzare dell'intera rete. Nei sistemi di cablaggio strutturati, il guasto di un segmento non influisce sugli altri, poiché i segmenti vengono combinati mediante hub. I concentratori diagnosticano e localizzano un'area difettosa.

· Affidabilità.Il sistema di cablaggio strutturato ha una maggiore affidabilità, poiché il produttore di tale sistema garantisce non solo la qualità dei suoi singoli componenti, ma anche la loro compatibilità.

40. Hub e adattatori di rete, principi, uso, concetti di base.

Gli hub insieme agli adattatori di rete, nonché un sistema via cavo rappresentano il minimo di apparecchiature con cui è possibile creare una rete locale. Tale rete costituirebbe un ambiente condiviso e condiviso.

Scheda di interfaccia di rete (NIC)insieme al suo driver, implementa il secondo modello a livello di canale di sistemi aperti nel nodo finale della rete: il computer. Più precisamente, in un sistema operativo di rete, una coppia di adattatori e driver svolge solo le funzioni dei livelli fisico e MAC, mentre il livello LLC è solitamente implementato dal modulo del sistema operativo, che è lo stesso per tutti i driver e gli adattatori di rete. In realtà, è così che dovrebbe essere conforme al modello di stack del protocollo IEEE 802. Ad esempio, in Windows NT, il livello LLC è implementato nel modulo NDIS, comune a tutti i driver della scheda di rete, indipendentemente dalla tecnologia supportata dal driver.

La scheda di rete, insieme al driver, esegue due operazioni: trasmissione e ricezione del frame.

Negli adattatori per computer client, una parte significativa del lavoro viene trasferita al driver, il che rende l'adattatore più semplice ed economico. Lo svantaggio di questo approccio è l'elevato grado di carico sul processore centrale del computer con il normale lavoro di trasferimento dei frame dalla RAM del computer alla rete. Il processore centrale è costretto a fare questo lavoro invece di eseguire le attività dell'utente.

La scheda di rete deve essere configurata prima di installarla su un computer. Quando si configura l'adattatore, vengono generalmente impostati l'IRQ utilizzato dall'adattatore, il numero del canale DMA diretto (se l'adattatore supporta la modalità DMA) e l'indirizzo di base delle porte I / O.

In quasi tutte le moderne tecnologie delle reti locali, viene definito un dispositivo con diversi nomi uguali - concentratore (concentratore), hub (hub), ripetitore (ripetitore). A seconda del campo di applicazione di questo dispositivo, la composizione delle sue funzioni e il design sono notevolmente modificati. Solo la funzione principale rimane invariata: questa ripetizione framesu tutte le porte (come definito nello standard Ethernet) o solo su determinate porte, secondo l'algoritmo definito dallo standard corrispondente.

Un hub di solito ha diverse porte a cui i nodi terminali della rete - i computer, sono collegati usando segmenti fisici separati del cavo. L'hub combina i singoli segmenti di rete fisica in un unico supporto condiviso, il cui accesso viene effettuato in conformità con uno dei protocolli di rete locale considerati: Ethernet, Token Ring, ecc. Poiché la logica di accesso al supporto condiviso dipende in modo significativo dalla tecnologia, per ogni tipo Le tecnologie producono i loro hub - Ethernet; Token ring; FDDI e 100VG-AnyLAN. Per un protocollo particolare, viene talvolta utilizzato il proprio nome altamente specializzato di questo dispositivo, che riflette in modo più accurato le sue funzioni o viene utilizzato dalla tradizione, ad esempio il nome MSAU è tipico per i concentratori Token Ring.

Ciascun hub esegue alcune funzioni di base definite nel protocollo corrispondente della tecnologia che supporta. Sebbene questa funzione sia sufficientemente dettagliata nello standard tecnologico, quando implementata, gli hub di produttori diversi possono differire in dettagli come il numero di porte, il supporto per diversi tipi di cavi, ecc.

Oltre alla funzione principale, il concentratore può eseguire una serie di funzioni aggiuntive, che non sono affatto definite nella norma o sono opzionali. Ad esempio, un hub Token Ring può svolgere la funzione di disabilitazione delle porte malfunzionanti e il passaggio a un anello di backup, sebbene le sue capacità non siano descritte nello standard. L'hub si è rivelato un dispositivo conveniente per eseguire funzioni aggiuntive che facilitano il monitoraggio e il funzionamento della rete.

41. Utilizzo di ponti e interruttori, principi, caratteristiche, esempi, limitazioni

Strutturare con ponti e interruttori

la rete può essere divisa in segmenti logici utilizzando due tipi di dispositivi: bridge (bridge) e / o switch (switch, hub di commutazione).

Il bridge e l'interruttore sono gemelli funzionali. Entrambi questi dispositivi avanzano i frame in base agli stessi algoritmi. I bridge e gli switch utilizzano due tipi di algoritmi: un algoritmo ponte trasparentedescritto nello standard IEEE 802.1D o in un algoritmo bridge di routing di origineda IBM per le reti Token Ring. Questi standard sono stati sviluppati molto prima del primo switch, quindi usano il termine "bridge". Quando nacque il primo modello industriale dello switch per la tecnologia Ethernet, eseguiva lo stesso algoritmo di promozione del frame IEEE 802.ID, che era stato elaborato per oltre dieci anni da ponti di reti locali e globali

La differenza principale tra lo switch e il bridge è che il bridge elabora i frame in sequenza e lo switch in parallelo. Questa circostanza è dovuta al fatto che i ponti sono apparsi in un momento in cui la rete era divisa in un piccolo numero di segmenti e il traffico tra segmenti era piccolo (obbediva alla regola 80 del 20%).

Oggi i bridge funzionano ancora su reti, ma solo su connessioni globali piuttosto lente tra due LAN remote. Tali bridge sono chiamati bridge remoti e il loro algoritmo di funzionamento non è diverso dallo standard 802.1D o Source Routing.

Oltre a trasmettere frame all'interno della stessa tecnologia, i bridge trasparenti possono trasmettere protocolli di rete locale come Ethernet to Token Ring, FDDI to Ethernet, ecc. Questa proprietà dei bridge trasparenti è descritta nello standard IEEE 802.1H.

In futuro, chiameremo un dispositivo che promuove i frame secondo l'algoritmo bridge e funziona sulla rete locale con il termine moderno "switch". Nel descrivere gli stessi algoritmi 802.1D e Source Routing, nella sezione successiva chiameremo tradizionalmente il dispositivo un ponte, come viene chiamato in questi standard.

42. Switch per reti locali, protocolli, modalità operative, esempi.

Ciascuna delle 8 porte 10Base-T è servita da un singolo processore di pacchetti Ethernet - EPP (Ethernet Packet Processor). Inoltre, lo switch ha un modulo di sistema che coordina il funzionamento di tutti i processori EPP. Il modulo di sistema mantiene la tabella degli indirizzi generali dello switch e fornisce la gestione dello switch tramite SNMP. Per trasferire i frame tra le porte, viene utilizzata una matrice di commutazione, simile a quelle che funzionano nei centralini telefonici o nei computer multiprocessore, collegando diversi processori con diversi moduli di memoria.

La matrice di commutazione funziona secondo il principio dei canali di commutazione. Per 8 porte, la matrice può fornire 8 canali interni simultanei in modalità half-duplex di funzionamento delle porte e 16 in modalità full-duplex, quando il trasmettitore e il ricevitore di ciascuna porta operano indipendentemente l'uno dall'altro.

Quando un frame arriva a una qualsiasi porta, il processore EPP esegue il buffering dei primi byte del frame per leggere l'indirizzo di destinazione. Dopo aver ricevuto l'indirizzo di destinazione, il processore decide immediatamente di trasferire il pacchetto, senza attendere l'arrivo dei byte rimanenti del frame.