Dipartimento ____________________________________________________________

il nome del dipartimento che fornisce la pratica

APPROVO:

Capo Dipartimento ___________________________

"_____" _______________________20__

ESERCIZIO

Per pratica industriale

studente/i del gruppo ______ ______________________________________

Nome e cognome. studenti)

Specialità (direzione)

Date di pratica dal _____ 20__. fino al _______ 20___

____________________________________________________________________

dichiarazione di attività generalizzata

Programma per l'attività

| Il nome delle attività (attività) che compongono l'attività | Data di completamento dell'attività (evento) | Firma del capo dello studio dell'organizzazione |

| 1 | 2 | 3 |

| Parte teorica | ||

| parte pratica | ||

| Pratica relazione difesa |

Responsabile della pratica dell'università

_________________ ___________________

firma, nome completo, posizione

Razionale per la necessità di una rete aziendale 4

1.1 Il valore dell'informazione, dell'informatica 4

1.2 Inconvenienti in assenza di LAN 4

1.3 Compiti risolti dalla presenza di una LAN 5

Descrizione della rete aziendale dell'organizzazione 6

1.4 Topologia di rete 6

1.5 Modello di rete 7

1.6 Protocollo 9

Hardware e software 10

1.7 Hardware server e computer da ufficio 10

1.8 Apparecchiature di rete 12

1.9 Cablaggio di rete 13

1.10 Software 14

1.11 Garantire la sicurezza delle informazioni 17

Conclusione 18

Elenco delle fonti utilizzate 19

introduzione

Oggi l'informatizzazione sul posto di lavoro non è rara. La presenza di soli computer in ufficio con un ampio flusso di informazioni e volume di lavoro con documenti rallenta il processo di lavoro dei dipendenti e crea disagi. Il successo di quasi ogni impresa, organizzazione è associato o dipende dalla disponibilità e dal buon funzionamento del sistema di informatizzazione. Tali sistemi sono sistemi informatici locali (LAN), che ora vengono spesso indicati come reti aziendali.La creazione di una rete aziendale consente:

- organizzare lo scambio di dati ad alta velocità tra i dipendenti;

- ridurre le pratiche burocratiche all'interno dell'organizzazione;

- aumentare la produttività del lavoro;

- ridurre i tempi di elaborazione delle informazioni.

I supporti rimovibili non sono più necessari per lo scambio di dati, non è necessario stampare documenti su carta che devono essere familiarizzati da più utenti.

Una stampante di rete, un modem, uno scanner può essere installato sulla rete, il server di rete viene utilizzato come server delle applicazioni.

Inoltre, tali reti sono reti di tipo chiuso, l'accesso ad esse è consentito solo a una determinata cerchia di utenti, che determina la protezione delle informazioni. Tutte queste funzionalità non possono essere realizzate utilizzando solo sistemi operativi (SO) e programmi applicativi. Pertanto, la maggior parte delle aziende moderne utilizza una LAN.

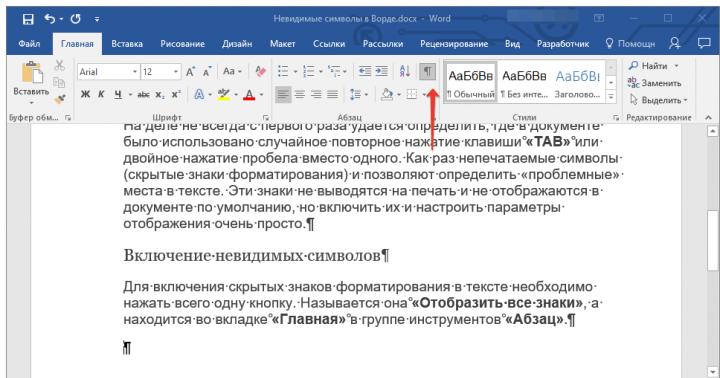

^

Razionale per la necessità di una rete aziendale

1.1 Il significato di informazione, tecnologia dell'informazione

La redazione del quotidiano "Lavoro in città" sta predisponendo (materiale di scrittura, accettazione annunci, progetto pubblicitario, impaginazione) del giornale per la stampa in tipografia. Cioè, le attività di un'organizzazione sono associate all'uso e alla generazione di una grande quantità di informazioni. La minima violazione durante la sua conservazione ed elaborazione influirà sulla diminuzione dell'efficienza della redazione nel suo insieme. Le informazioni sono una sorta di materia del lavoro e un processo di gestione delle risorse informative ben organizzato consente a un'impresa di condurre efficacemente le proprie attività e risolvere compiti con un grado di rischio inferiore. L'uso di una rete di computer locale consente di eliminare il flusso di lavoro cartaceo, aumenta la produttività del lavoro e riduce i tempi di elaborazione delle informazioni.

Con l'introduzione della rete è avvenuta la personalizzazione degli strumenti informatici, sono state organizzate postazioni di lavoro automatizzate, che hanno permesso di risolvere efficacemente le relative problematiche.

^

1.2 Inconvenienti senza LAN

La mancanza di una rete complicherebbe il lavoro dei dipendenti, causerebbe disagi, comporterebbe costi:

- il trasferimento di informazioni da un computer all'altro verrebbe effettuato utilizzando supporti di memorizzazione rimovibili, con perdite di tempo;

- l'accesso alla rete globale è stato effettuato solo da un computer dotato di modem;

- non tutti i computer sono dotati di periferiche (stampanti) (per utilizzare tale dispositivo è necessario un supporto di memorizzazione rimovibile, il computer a cui è collegato il dispositivo deve essere libero per qualche tempo);

- il costo per l'acquisto di vari dispositivi per ogni computer (hard disk, stampante, CD-ROM, modem) e software costosi.

^

1.3 Compiti risolti dalla presenza di una LAN

LAN --- - un insieme di hardware e algoritmi che assicurano la connessione di computer e dispositivi periferici situati a breve distanza (un'azienda, un ufficio), e consentono un rapido scambio di dati, condivisione di risorse informative, dispositivi periferici.

Funzionalità fornite agli utenti LAN:

- salvare e archiviare il proprio lavoro sul server per non occupare spazio prezioso sull'hard disk del proprio PC;

- facile accesso alle applicazioni sul server;

- lavoro congiunto con documenti;

- semplificazione del flusso documentale (la possibilità di visualizzare, correggere e commentare documenti senza allontanarsi dal posto di lavoro, senza organizzare riunioni e riunioni che richiedono molto tempo);

- Facilitare la condivisione di risorse costose tra le organizzazioni, come stampanti, unità CD-ROM, dischi rigidi e applicazioni (come elaboratori di testi o software di database).

^

Descrizione della rete aziendale dell'organizzazione

1.4 Topologia di rete

La topologia della rete di computer è un modo per connettere i suoi singoli componenti (computer, server, stampanti, ecc.).

La LAN dell'edizione si basa su una topologia "a stella" basata su un server: tutti i computer sono collegati al componente centrale tramite segmenti di cavo, le informazioni tra i client di rete vengono trasmesse attraverso un unico nodo centrale e un server funge da nodo centrale . In questo caso anche le due stampanti installate nell'edizione sono collegate al server e sono in rete.

Edizione diagramma di rete locale (tipo di topologia "stella")

La "stella" è nata agli albori dell'informatica, quando i computer erano collegati a un computer centrale, principale. I vantaggi di questa topologia sono i seguenti:

- elevate prestazioni della rete, poiché le prestazioni complessive della rete dipendono solo dalle prestazioni del nodo centrale - il server;

- i calcoli interni dei client non influiscono sulla velocità del processore del server;

- vi è un unico responsabile dell'amministrazione delle risorse di rete;

- fornisce la possibilità di limitare e controllare l'accesso alle risorse di rete;

- nessuna collisione dei dati trasmessi, poiché i dati tra la workstation e il server vengono trasmessi tramite un canale separato, senza influenzare altri computer.

Svantaggi della topologia a stella:

- l'affidabilità dell'intera rete è determinata dall'affidabilità del nodo centrale, se il computer centrale si guasta, il funzionamento dell'intera rete si interromperà;

- il costo della posa dei cavi è elevato, soprattutto quando il sito centrale è geograficamente lontano dal centro della topologia; quando si espandono le reti di computer, non è possibile utilizzare collegamenti via cavo precedentemente realizzati: un cavo separato deve essere posato sul nuovo posto di lavoro dal centro della rete.

Il criterio principale per la scelta di questa topologia era il fatto che se un solo computer si guasta (o il cavo che lo collega al server), solo questo computer non sarà in grado di trasmettere o ricevere dati sulla rete, questo non influirà sul resto dei computer in rete.

^

1.5 Modello di rete

Il tipo di LAN in esame è il tipo client-server, c'è un computer principale: il server. Al server sono collegati nove computer e due stampanti di rete. I compiti principali del server:

- memorizzazione dei dati di lavoro degli utenti;

- conservazione di banche dati contabili, archivi, ecc.;

- archiviazione delle banche dati dei servizi e dei programmi del dipartimento;

- memorizzazione delle cartelle home degli utenti.

Il server è progettato per fornire l'accesso a più file e stampanti fornendo al contempo elevate prestazioni e sicurezza. L'accesso ai dati è amministrato e gestito centralmente. Le risorse sono inoltre ubicate in posizione centrale, facilitando la ricerca e la manutenzione.

Schema di un modello di rete client-server

I vantaggi di questo modello:

- alta velocità della rete;

- disponibilità di una base informativa unificata;

- disponibilità di un sistema di sicurezza unificato.

Poiché tutte le informazioni importanti si trovano centralmente, ovvero concentrate su un server, non è difficile garantire che venga eseguito regolarmente il backup. Pertanto, in caso di danni all'area di archiviazione dei dati principale, le informazioni non andranno perse: è facile utilizzare una copia duplicata.

Questo modello ha anche degli svantaggi. Il principale è che il costo per creare e mantenere una rete client-server è significativamente più alto a causa della necessità di acquistare un server speciale.

Il fattore decisivo nella scelta di una rete basata su server è stato l'alto livello di protezione dei dati. In tali reti, i problemi di sicurezza possono essere affrontati da un amministratore: crea una politica di sicurezza e la applica a ciascun utente della rete.

1.6 Protocollo

Un protocollo è un insieme di regole e procedure tecniche che regolano la comunicazione tra computer su una rete.Il processo di trasferimento dei dati in rete è suddiviso in più fasi. Allo stesso tempo, l'ordine in cui vengono eseguiti questi passaggi è strettamente definito. Lo scopo dei protocolli è identificare tali passaggi e monitorarne l'attuazione. La rete editoriale utilizza il Transmission Control Protocol/Internet Protocol - TCP/IP.

TPP/IP è un insieme di protocolli standard del settore che consentono la comunicazione in ambienti eterogenei, garantendo la compatibilità tra diversi tipi di computer. La compatibilità è il principale vantaggio di TPP/IP, la maggior parte delle LAN lo supportano. TPP / IP fornisce anche l'accesso alle risorse Internet, nonché un protocollo instradabile per reti a livello aziendale. Poiché TPP/IP supporta il routing, è comunemente usato come protocollo Internet.

Il TP/IP ha due principali inconvenienti: le dimensioni e la mancanza di velocità. Ma per una rete, la redazione è abbastanza adatta.

^

Hardware e software

1.7 Server e hardware desktop

Ci sono due parametri che distinguono il server dai normali computer. Il primo è una prestazione molto elevata (questo vale anche per uno scambio efficiente con dispositivi periferici), un sottosistema di dischi abbastanza potente (principalmente con un'interfaccia SCSI); il secondo - maggiore affidabilità (il server, di regola, funziona 24 ore su 24).

Le prestazioni del server vengono spesso misurate in transazioni. Una transazione è intesa come una combinazione di tre azioni sequenziali: lettura dei dati, elaborazione dei dati e scrittura dei dati. Applicata, ad esempio, a un file server, una transazione può essere considerata il processo di modifica di un record sul server quando una workstation apporta una modifica a un file memorizzato sul server.

Di grande interesse è la quantità massima di RAM che può essere utilizzata su un determinato server, la possibilità di installare un processore più potente, nonché un secondo processore (se si prevede di utilizzare un sistema operativo che supporta una configurazione a doppio processore) .

Anche la domanda su quale configurazione del sottosistema del disco può essere utilizzata su questo server è importante, prima di tutto, qual è il volume dei dischi, il numero massimo di essi.

Un ruolo importante è giocato dalla possibilità di espandere il sistema e dalla facilità della sua modernizzazione, poiché questo è ciò che consente di fornire le prestazioni richieste non solo nel momento attuale, ma anche in futuro. Una circostanza importante nel funzionamento del server è la sua alimentazione di alta qualità e ininterrotta.

Nel nostro caso, il server è implementato su un normale computer standard con una configurazione con caratteristiche abbastanza buone.

Per fornire il server, è stato scelto un processore di INTEL basato su tecnologie dual-core Core 2 Duo, che ha prestazioni elevate, funzionamento affidabile, buon consumo energetico e indicatori di temperatura.

Per l'hardware delle workstation, il vantaggio è stato dato a processori AMD con un valore prestazionale medio e un prezzo contenuto.

Scheda madre del server - ABIT P-35 su socket 775. È ottimale in termini di rapporto qualità-prezzo, ha una buona larghezza di banda, architettura dual-channel per RAM, è dotata di una scheda di rete integrata con una larghezza di banda fino a 1 Gb / s. Questa scheda supporta molti processori moderni di INTEL, che, se necessario, aumenteranno le prestazioni del sistema sostituendo il processore. Ci sono anche un gran numero di slot per l'espansione del sistema.

Scheda madre del server - ABIT IP-35

La RAM per il server è implementata su due kit OCZ Gold Series (4 strip da 512 MB ciascuno).

Quando si scelgono i dispositivi di archiviazione, viene prestata particolare attenzione alla sua affidabilità, questo è particolarmente vero per l'hardware del server. Durante la progettazione della rete, le redazioni hanno tenuto conto dell'organizzazione di un ampio database, quindi hanno deciso di utilizzare un array RAID-5. I blocchi di dati e i checksum in questo array vengono scritti ciclicamente su tutti i dischi. Questo è il più popolare dei livelli, principalmente per la sua efficacia in termini di costi.

La scrittura di informazioni su un volume RAID 5 richiede risorse aggiuntive, poiché sono necessari calcoli aggiuntivi, ma durante la lettura (rispetto a un disco rigido separato) c'è un guadagno, perché i flussi di dati da diverse unità nell'array sono parallelizzati. Il numero minimo di dischi utilizzati è tre, quindi per organizzare il RAID abbiamo scelto tre dischi di un produttore affidabile Segate, ciascuno con una capacità di 150 Gb.

Per le workstation, abbiamo scelto i dischi rigidi più piccoli disponibili nel negozio: 80,0 Gb di Hitachi. Questo volume è abbastanza sufficiente per l'installazione di varie applicazioni professionali e programmi per ufficio. E la dimensione della memoria cache di 8 MB ti consentirà di organizzare il lavoro senza ritardi.

^

1.8 Apparecchiature di rete

Nella LAN dell'edizione sono installate apparecchiature aggiuntive: due stampanti di rete e un modem.

Una stampante di rete elimina la necessità di acquistare un gran numero di dispositivi per tutti i dipendenti che ne hanno bisogno. Durante la creazione della rete, sono state scelte le stampanti laser a colori Samsung CLP-300 A4.

Il modem è connesso a un server LAN. È selezionato il modem D-Link DSL-2540U.

Il componente più importante di una rete di computer sono le schede di rete. Le NIC fungono da interfaccia fisica tra il computer e il cavo di rete. Lo scopo principale della scheda di rete:

- preparazione dei dati provenienti da un computer per la trasmissione su cavo di rete;

- trasferire i dati su un altro computer;

- controllo del flusso di dati tra il computer e il sistema via cavo.

^

1.9 Sistema di cavi di rete

Le linee dei cavi sono complesse. Il cavo è costituito da conduttori racchiusi in più strati di isolamento: elettrico, elettromagnetico, meccanico. Inoltre, il cavo può essere dotato di connettori che consentono di collegarsi rapidamente a varie apparecchiature. Nella rete informatica considerata, non è necessario posare la base di comunicazione dal PC al server ad una distanza superiore a 100 metri; pertanto, viene utilizzato un cavo a doppino intrecciato di categoria 5e UTP, che supporta una velocità di trasmissione di 100 Mbit / S.

Cavo a doppino intrecciato

Il cavo a doppino intrecciato è costituito da coppie di fili attorcigliati tra loro e contemporaneamente attorcigliati attorno ad altre coppie, all'interno di una guaina. Ogni coppia è composta da un filo chiamato "Ring" e un filo chiamato "Tip". Ogni coppia nel guscio ha il proprio numero. L'arricciatura dei fili elimina il rumore elettrico. Il cavo a doppino intrecciato schermato è intrecciato con rame per una maggiore protezione contro le interferenze. La lunghezza massima di un cavo a doppino intrecciato non schermato è di 100 m.

Vantaggi del doppino intrecciato:

- elevate prestazioni nella velocità di trasferimento dati;

- basso costo;

- installazione facile;

- elevata immunità ai disturbi;

- le dimensioni delle aree consentono di mantenere la lunghezza minima effettiva del cavo.

Per collegare il doppino ai computer, vengono utilizzati connettori RJ-45.

^

1.10 Software

Le versioni server del sistema operativo Windows sono oggi ampiamente utilizzate, principalmente grazie alla facilità di amministrazione e al basso costo totale di proprietà. La famiglia Windows Server 2003 si differenzia dai suoi predecessori per la presenza di Microsoft .NET Framework. Windows Server 2003 è disponibile in quattro edizioni. L'edizione utilizza Windows Server 2003 Standard Edition. È un sistema operativo di rete per l'esecuzione del back-end di soluzioni aziendali ed è progettato per l'uso in piccole aziende e dipartimenti. Fornisce la condivisione delle risorse e l'implementazione centralizzata di applicazioni desktop, nonché il supporto per un massimo di 4 GB di RAM e multiprocessing simmetrico utilizzando due processori.

Le workstation sono computer che utilizzano risorse di rete ma non dispongono di risorse proprie. Tali computer funzionano sotto il controllo di un sistema operativo. Per le postazioni di lavoro dell'edizione è stato installato il sistema operativo Microsoft Windows XP Professional. Questo sistema ha una gamma più ampia di funzionalità di configurazione, amministrazione e LAN rispetto a Windows XP Home Edition. Windows XP Professional ha molti vantaggi:

- stabilità. Un prerequisito per l'affidabilità del sistema è che le applicazioni vengano eseguite nei propri spazi di memoria. Questo li protegge da conflitti e problemi che sorgono in relazione ad essi;

- Compatibilità. Capacità di lavorare con applicazioni che non sono state progettate specificamente per l'ambiente Windows XP Professional;

- Ripristino del sistema . Se il computer si blocca, entra in modalità provvisoria, il sistema operativo offre un'opzione di rollback chiamata Ripristino configurazione di sistema. Ciò consente all'utente di ripristinare le impostazioni che erano sul computer prima dell'incidente. I cosiddetti punti di ripristino possono essere creati dall'utente in qualsiasi momento. Inoltre, il sistema operativo crea periodicamente i propri punti di ripristino e ogni volta che viene installato un nuovo programma. Quando si ripristina il computer a un punto di ripristino, il sistema operativo utilizza le informazioni di installazione che corrispondono all'ora in cui il sistema funzionava normalmente.

OpenOffice.org è installato come una suite di programmi per ufficio, che può funzionare con le estensioni del piuttosto costoso Microsoft Office. Questo programma piuttosto potente ha una serie di altre proprietà utili ed è completamente gratuito sia per uso domestico che commerciale. È una suite di software per ufficio versatile in grado di funzionare su tutti i principali sistemi operativi.

La suite OpenOffice.org include sei applicazioni software. Editor di testo Writer ha un'interfaccia intuitiva simile a quella dell'editor di Word. Pertanto, qualsiasi utente che abbia familiarità con Word si troverà facilmente a proprio agio con Writer. Lo stesso si può dire per l'editor di fogli di calcolo Calc, proprio come Excel. C'è anche un programma per creare e visualizzare presentazioni di Impress, l'editor vettoriale Draw, il database manager di Base e un editor per creare e modificare le formule matematiche. Lo svantaggio di OpenOffice.org è la velocità di lavoro: si carica e funziona un po' lentamente, ma abbastanza accettabile.

L'organizzazione di operazioni LAN sicure non è possibile senza l'uso di software antivirus. Pertanto, Kaspersky Anti-Virus 7.0 è installato come protezione antivirus, un sistema affidabile e relativamente economico.

Kaspersky Anti-Virus ha tre livelli di protezione contro le minacce Internet note e nuove: una scansione dei database delle firme, un analizzatore euristico e un blocco comportamentale.

La protezione di Kaspersky Anti-Virus contro i virus è completa e include:

- protezione della posta elettronica. Kaspersky Anti-Virus esegue la scansione antivirus del traffico di posta a livello di protocollo di trasferimento dati (POP3, IMAP e NNTP per i messaggi in entrata e SMTP per i messaggi in uscita) indipendentemente dal programma di posta utilizzato;

- controllo del traffico internet. Kaspersky Anti-Virus fornisce la scansione antivirus del traffico Internet ricevuto tramite il protocollo HTTP in tempo reale e indipendentemente dal browser utilizzato. Ciò consente di prevenire l'infezione anche prima che i file vengano salvati sul disco rigido del computer;

- scansione del file system. È possibile scansionare qualsiasi singolo file, directory e disco. Inoltre, puoi avviare la scansione solo delle aree critiche del sistema operativo e degli oggetti caricati all'avvio di Windows.

Kaspersky Anti-Virus protegge il tuo computer dai trojan e da tutti i tipi di keylogger, impedendo il trasferimento di dati riservati agli hacker.

^

1.11 Garantire la sicurezza delle informazioni

Considerando il problema della protezione dei dati in rete, evidenzieremo tutti i possibili guasti e violazioni che possono portare alla distruzione o alla modifica indesiderata dei dati.

Tra queste potenziali "minacce" ci sono:

- guasti alle apparecchiature: guasti al sistema di cablaggio; interruzioni di corrente; arresti anomali dei sistemi disco; guasti dei sistemi di archiviazione dei dati; guasti di server, workstation, schede di rete, ecc.;

- perdita di informazioni per errato funzionamento del software: perdita o modifica dei dati in caso di errori del software; perdite quando il sistema è infetto da virus informatici;

- perdite associate ad accessi non autorizzati: copia non autorizzata, distruzione o contraffazione di informazioni; familiarizzazione con informazioni riservate che costituiscono un segreto di persone non autorizzate;

- errori dell'utente: distruzione o modifica accidentale dei dati; uso scorretto di software e hardware, con conseguente distruzione o alterazione dei dati.

Per garantire l'affidabilità dell'archiviazione dei dati e per prevenire la perdita di informazioni a seguito di interruzioni di corrente, l'edizione dispone di un gruppo di continuità (UPS) Ippon Back Office 600. La sua presenza consente, in caso di interruzione di corrente, almeno di spegnere il sistema operativo e spegnere il server.

Il programma antivirus "Kaspersky Anti-Virus" viene utilizzato per la protezione dai virus.

Conclusione

Il risultato del tirocinio è stato:- conoscenza dettagliata della rete locale dell'organizzazione;

- acquisire nuove conoscenze sul funzionamento e la manutenzione della LAN;

- studiato i programmi utilizzati nell'organizzazione.

Dopo aver studiato la rete e aver analizzato il lavoro della redazione, è stato proposto di creare un nuovo posto di lavoro: un amministratore di sistema a tempo pieno. Da oggi i problemi quotidiani del funzionamento della rete, i computer sono risolti dagli stessi dipendenti, non avendo tutte le conoscenze necessarie ed essendo distratti dai loro doveri diretti.

^

Elenco delle fonti utilizzate

Akulov O. A. Informatica: un corso di base [Testo] - M .: Omega-L, 2004. - 552 p.

Olifer V. G., Olifer N. A. Reti di calcolatori [Testo]: libro di testo per le università. - Pietro, 2007, 960 p.

Pyatibratov AP, Gudyno LP, Kirichenko AA Sistemi informatici, reti e telecomunicazioni [Testo] / Under. ed. A.P. Pyatibratova. M .: Finanza e statistica, 2001 .-- 512 p.

Ministero dell'Istruzione e della Scienza della Federazione Russa

Agenzia federale per l'istruzione

GOU SPO "Kirov Aviation College"

sulla pratica industriale

230106.PP0344.001D1

Gruppo VP-44 studente P.Yu. Belyaev

Responsabile dello studio dall'impresa

D.S. Emelyanov

Capo pratica della scuola tecnica

D.M. Epifanova

- 1. Introduzione

- 4. Hardware di rete

- 4.1 Server

- 4.2 Postazioni di lavoro

- 4.3 Interruttori

- 4.4 Adattatori di rete

- 4.5 Modem

- 4.6 Cablaggio

- 5. Software di rete e amministrazione di rete

- 6. Protezione delle informazioni

- 9. Misure per la manutenzione degli impianti VT

- 10. Strumenti diagnostici e manutenzione

- 10.1 Diagnostica software e hardware

- 10.2 Strumenti e dispositivi

- 10.3 Tecniche di risoluzione dei problemi

- 11. Garantire le condizioni per il funzionamento sicuro e la riparazione delle attrezzature militari

- Conclusione

- Bibliografia

1. Introduzione

Nella nostra era della tecnologia informatica, nessuna azienda può fare a meno dell'uso del computer. E se ci sono più computer, di norma sono combinati in una rete locale (LAN).

Una rete di computer è un sistema di computer interconnessi, nonché, eventualmente, altri dispositivi, che sono chiamati nodi (stazioni di lavoro) della rete. Tutti i computer della rete sono collegati tra loro e possono scambiarsi informazioni.

Come risultato della combinazione di computer in una rete, sorgono opportunità: aumentare la velocità di trasferimento dei messaggi informativi, scambiare rapidamente informazioni tra gli utenti, ampliare l'elenco dei servizi forniti agli utenti combinando una notevole potenza di calcolo con un'ampia gamma di vari software e periferiche nella rete. L'utilizzo di risorse distribuite (stampanti, scanner, CD-ROM, ecc.), la disponibilità di informazioni strutturate e la ricerca efficiente dei dati desiderati. Le reti offrono enormi vantaggi che non possono essere ottenuti utilizzando solo i computer. Tra questi: condivisione delle risorse del processore. Dividendo le risorse del processore, è possibile utilizzare la potenza di calcolo per l'elaborazione simultanea dei dati da parte di tutte le stazioni della rete. Separazione dei dati. La condivisione dei dati consente di gestire i database da qualsiasi postazione di lavoro che necessita di informazioni. Accesso a Internet condiviso. La LAN consente di fornire l'accesso a Internet a tutti i suoi client utilizzando un solo canale di accesso. Condivisione di risorse. Una LAN consente di utilizzare in modo economico risorse costose (stampanti, plotter, ecc.) e di accedervi da tutte le postazioni di lavoro collegate. Capacità multimediali. Le moderne tecnologie ad alta velocità consentono di trasmettere informazioni audio e video in tempo reale, il che consente la videoconferenza e la comunicazione di rete senza lasciare il posto di lavoro.

Al giorno d'oggi, nessuna grande impresa può fare a meno di una LAN.

Lo scopo di questa pratica professionale industriale è studiare le caratteristiche del funzionamento e della manutenzione delle apparecchiature informatiche e delle reti informatiche.

2. Storia della creazione e prospettive di sviluppo della rete

All'inizio, l'impresa LEPSE ha acquistato 200 pezzi di 386 personal computer (PC), nel 1996 è stata presa la decisione di passare ai PC per l'elaborazione dei dati. Da questo lotto 20 pz. fornito ai servizi di ingegneria e 20 pz. per la contabilizzazione e l'attuazione del piano di produzione. Il resto è stato installato nei negozi per tenere traccia dei prodotti fabbricati e del costo delle materie prime consumate. La LAN a quel tempo non esisteva ancora nell'azienda, le informazioni venivano trasmesse utilizzando dischi magnetici floppy (unità floppy disk) al centro informazioni. Dallo stesso anno, l'azienda ha iniziato ad automatizzare l'elaborazione delle informazioni: marketing, vendite, software. Le postazioni di lavoro erano collegate tra loro tramite modem e i dati venivano trasmessi tramite un doppino telefonico. Quindi tutti i computer sono stati collegati con un cavo coassiale spesso. Quindi siamo passati a un cavo coassiale sottile. Il numero di computer è rimasto lo stesso. Nel 1998 è stata presa la decisione di creare un'unica LAN ed è stato installato il server NETWARE 4.11. Il sistema operativo Windows2000 funzionava come servizio di sistema. Questo server è stato utilizzato per accedere a Internet e gestire l'amministrazione della rete. Successivamente, sulla base del PC, è stata eseguita l'installazione e il progetto della futura LAN già esistente al momento. Fino al 2004, è stato effettuato lo sviluppo e l'installazione di una LAN. I nodi commutati (CU) sono stati consegnati in ogni edificio, dove c'erano PC che utilizzano la tecnologia 100 Base FX, è stato utilizzato un cavo in fibra ottica per collegare le CU tra loro ed è stata utilizzata una topologia a stella. Le postazioni di lavoro sono state collegate utilizzando la tecnologia Fast Ethernet, fornita utilizzando un cavo a doppino intrecciato di categoria 5e. C'era un server che fornisce 2000 Mb / s a cui erano collegati tutti i reparti dell'impresa LEPSE con un PC.

Ora l'azienda LEPSE impiega circa 1000 postazioni di lavoro e tutte sono collegate a un'unica rete locale.

Prospettive di ammodernamento della rete aziendale:

Attualmente, la rete dell'impresa continua a svilupparsi. Nuovi computer vengono aggiunti nei luoghi di lavoro, a seguito dei quali aumenta il numero di richieste ai server. Pertanto, la direzione principale della modernizzazione della rete è sostituire i server con altri più moderni. I primi passi sono stati compiuti all'inizio del 2004, quando Bali ha sostituito uno dei server di posta e l'hub di informazioni TKIIP. Anche la maggior parte dei lavori nelle stazioni hub richiede un ammodernamento.

3. Descrizione della topologia e dell'architettura di rete

Nel 1998, l'azienda ha utilizzato una topologia a bus per costruire una rete, ad es. tutti i computer erano collegati in serie uno dopo l'altro, utilizzando un sistema di cavi. In questo caso è stata utilizzata la tecnologia dello standard "Ethernet".

Ethernet è lo standard più utilizzato per le reti locali. Ethernet è generalmente intesa come una qualsiasi delle varianti di questa tecnologia: Ethernet, Fast Ethernet, Gigabit Ethernet. Tutti i tipi di standard Ethernet utilizzano lo stesso metodo di separazione dei supporti — CSMA / CD — Carrier Sense Multiple Access e Collision Detection.

In senso stretto, Ethernet è uno standard di rete con una velocità di trasferimento dati di 10 Mbps. Le prime storiche reti di tecnologia Ethernet furono costruite su cavo coassiale. Successivamente, sono state definite altre specifiche del livello fisico per questo standard. Le specifiche fisiche per la tecnologia Ethernet oggi includono i seguenti supporti:

10 Base-5 - Un cavo coassiale da 0,5 "denominato "spessore" coassiale. Ha un'impedenza d'onda di 50 ohm. La lunghezza massima del segmento è di 500 metri senza ripetitori;

10 Base-2 è un cavo coassiale da 0,25 "denominato coassiale "sottile". Ha un'impedenza d'onda di 50 ohm. La lunghezza massima del segmento è di 185 metri senza ripetitori;

10 Base-T è un cavo a doppino intrecciato non schermato (UTP) di categoria 3. Forma una topologia a stella basata su hub. La distanza tra l'hub e il nodo finale non è superiore a 100 metri;

10 Base-F - cavo in fibra ottica. La topologia è simile a quella dello standard 10 Base-T. Ci sono diverse opzioni per questa specifica: FAIRL (distanza fino a 1000 metri), 10 Base-FL (fino a 2000 metri), 10 Base-FB (fino a 2000 metri).

Il numero 10 in questi nomi indica la velocità in bit della trasmissione dei dati di questi standard - 10 Mbit / s.

Un fenomeno importante nelle reti Ethernet è la collisione, una situazione in cui due stazioni tentano contemporaneamente di trasmettere un frame di dati su un supporto comune. Questa è una conseguenza del metodo di accesso casuale adottato.

Ma nel tempo, il numero di computer è aumentato e la trasmissione dei dati sul bus è diventata impossibile a causa della perdita di velocità. In questo caso, l'azienda ha deciso di utilizzare la topologia di rete ZVEZDA. In questo caso esiste un server al quale sono direttamente collegati tutti i computer che fanno parte della rete informatica locale. Per la realizzazione della rete è stata scelta e applicata la tecnologia “Fast Ethernet” ed ora è già in uso “Gigabit Ethernet”.

Fast Ethernet: nel 1995, il comitato IEEE 802.3 ha adottato la specifica Fast Ethernet come standard 802.3u, che non è uno standard autonomo, ma un'aggiunta allo standard 802.3 esistente. I livelli MAC e LLC in Fast Ethernet rimangono esattamente gli stessi di Ethernet. Anche il metodo di accesso rimane lo stesso: CSMA / CD. Ciò ha garantito la continuità e la consistenza delle reti a 10 Mbps e 100 Mbps. Tutte le differenze tra la tecnologia Fast Ethernet ed Ethernet sono focalizzate sul livello fisico. La struttura più complessa dello strato fisico della tecnologia è causata dal fatto che utilizza tre opzioni per i sistemi di cavi:

Cavo multimodale in fibra ottica, utilizza due fibre;

Il cavo coassiale non è incluso nel numero di supporti di trasmissione dati approvati della tecnologia Fast Ethernet. Le reti basate su questa tecnologia hanno sempre una struttura gerarchica ad albero basata su hub. Il diametro della rete è stato ridotto a 200 m (per una rete basata su hub). La velocità, rispetto a Ethernet, è aumentata di 10 volte a causa della diminuzione della latenza interframe. La tecnologia funziona in modalità full duplex. Lo standard 802.3u ha stabilito 3 diverse specifiche per il livello fisico Fast Ethernet, assegnando loro i seguenti nomi:

100Base-TX per cavo a due coppie su cavo a doppino intrecciato non schermato di categoria 5 UTP o cavo a doppino intrecciato schermato di tipo STP 1. La lunghezza massima del segmento è 100 m;

100Base-T4 per un cavo a quattro coppie su un doppino intrecciato non schermato categoria UTP 3.4 o 5. Lunghezza massima del segmento - 100 m;

100Base-FX per cavo in fibra ottica multimodale, utilizza due fibre. La lunghezza massima del segmento è di 412 m (half duplex), 2 km (full duplex).

Gigabit Ethernet: subito dopo l'introduzione dei prodotti Fast Ethernet sul mercato, gli integratori di rete e gli amministratori hanno avvertito alcune limitazioni durante la creazione di reti aziendali. In molti casi, i server collegati su un collegamento da 100 megabit hanno sovraccaricato le dorsali di rete. C'era bisogno del livello successivo della gerarchia della velocità. A questo proposito, nel giugno 1995, è stato ordinato all'IEEE High Speed Technology Research Group di esaminare la possibilità di sviluppare uno standard Ethernet con un bit rate ancora più elevato. Lo standard finale dei doppini intrecciati di categoria 5 è stato adottato nel 1999. La velocità di trasmissione in Gigabit Ethernet è di 1000 Mbps. Gli sviluppatori hanno mantenuto un grande grado di continuità con le tecnologie Ethernet e Fast Ethernet: gli stessi formati di frame operano in modalità half-duplex e full-duplex, supportando lo stesso metodo di accesso CSMA/CD su un supporto condiviso con modifiche minime. Nell'estate del 1998 è stato adottato lo standard 802.3z, che definisce l'utilizzo di tre tipologie di cavo come supporto fisico: fibra ottica multimodale (distanza fino a 500 m), fibra ottica monomodale (distanza fino a 5000 m) e doppio coassiale (twin ax), attraverso il quale i dati vengono trasmessi su due conduttori schermati in rame fino a una distanza di 25 metri.

Uno speciale gruppo di lavoro 802.3ab ha sviluppato una variante di Gigabit Ethernet su UTP categoria 5. Per fornire una velocità di 1000 Mbps, la trasmissione dati simultanea viene utilizzata su quattro doppini non schermati, una velocità di 250 Mbps.

4 ... Hardware di rete

4.1 Server

Un server è un computer in rete che consente a più utenti di condividere varie risorse di rete, come file o stampanti.

L'azienda utilizza i seguenti tipi di server:

a) file server: offre la possibilità di archiviare centralmente i file utilizzati da un gruppo di utenti.

Caratteristica:

Processore Intel 2 * Xeon 2,6 GHz, 533 FSB, 512 Kb L2 HT;

Controller SCSI PCI 133 MHz SRCU42X, 2 * LAN 1000 BASE-T;

RAM 2Gb;

Disco rigido RAID5 10 * 36 Gb 15000 giri/min, sostituibile a caldo.

b) server di servizi e gestione elettronica dei documenti (DNS, DHCP, GroupWise)

Caratteristica:

Processore Intel 2 * Xeon 2,4 GHz, 533 FSB, 512 Kb L2 HT;

Controller PCI SRCU 100 MHz SRCU42L, 2 * LAN 1000 BASE-T;

RAM 2Gb;

Disco rigido RAID5 4 * 36 Gb 15000 giri/min, sostituibile a caldo.

c) Server di sistema ERP - Sistema ERP MAX + per la pianificazione delle risorse aziendali.

Il server del sistema ERP ha le seguenti caratteristiche:

Processore Intel 2 * Xeon 3.0 GHz, 533 FSB, 512 Kb L2 HT;

Controller SCSI PCIe 133 MHz SRCU42E, 2 * LAN 1000 BASE-T;

RAM 8 Gb DDR2 533 ECC;

Disco rigido RAID5 10 * 72 Gb 15000 giri/min, sostituibile a caldo.

4.2 Postazioni di lavoro

Le workstation sono tutti i computer che accedono alle risorse archiviate su un server attraverso una rete locale.

sostanzialmente tutte le postazioni di lavoro dell'impresa hanno la seguente configurazione:

Processore Intel Pentium III da 1,3 GHz;

RAM 256Mb;

LAN 10/100Mb/s;

Disco rigido IDE da 40 GB.

Alcune workstation hanno un'unità CD-ROM, scheda audio e altoparlanti, stampanti HP 1200.

4.3 Interruttori

Uno switch è un dispositivo di collegamento dati multiporta che "apprende" gli indirizzi MAC e li memorizza in una tabella di ricerca interna. Viene creata una connessione remota temporanea tra il mittente e il destinatario previsto del frame, su cui viene trasmesso il frame.

Per collegare i computer in una rete, vengono utilizzati gli switch 3Com Super Stack 4900, 4924, 4400 SE e moduli ottici 1000BASE-SX a 4 porte per il collegamento dei collegamenti trunk.

Distribuzione centrale 3Com Super Stack Switch 4900, 4900SX:

IEEE 802.1р, standard 1000Base-TX;

Capacità produttiva 23 mln. pacchetti/s (24x porta);

Metodo di accesso CSMA / CD;

Dimensioni 6.6*44*37 (cm), peso 6.5kg;

Umidità ambiente 10% ~ 90%;

Switch 3Com Super Stack 3 Switch 4400SE Network Border Switch

IEEE 802.3ad, standard 1000Base-SX;

Forma uno stack fino a 192 porte 10/100Mbit/s;

Throughput 6,6 milioni di pacchetti/s (24 porte);

Supporto fisico UTP categoria 5e;

Alimentazione da rete 100-240V (50-60Hz);

Dimensioni 6,6 * 44 * 41 (cm), peso 6,3 kg;

Temperatura ambiente consentita 00C ~ 40C;

L'umidità ambientale ammessa è del 10% ~ 90%.

Adotta la commutazione Gigabit Ethernet non bloccante alla massima velocità possibile, l'utilizzo della tecnologia XRN può aumentare le prestazioni fino a 48 Gbps.

Utilizza anche la commutazione di livello 3, il supporto per il routing IP unicast e i protocolli OSPF. RIP / RIPv2 e disponibilità CIDR della funzione di controllo del traffico UDP. Sfrutta la sicurezza avanzata, il supporto client RADIUS e gli elenchi di controllo degli accessi instradati per fornire agli utenti automatizzati l'accesso alle risorse di rete. Supporta il software 3Com Gigabit Multilayer Switching (GMS) e fornisce una commutazione Layer 2 avanzata. Avere una funzione di gestione della rete avanzata. Il software utilizzato 3Com Network Supervisor (semplifica le attività di amministrazione della rete) rileva i dispositivi collegati alla rete, ne visualizza lo stato sotto forma di diagramma grafico e la loro gestione.

4.4 Adattatori di rete

Gli adattatori di rete sono progettati per ricevere e trasmettere dati sulla rete. Principalmente, i computer del reparto utilizzano schede di rete D-Link 530TX 10/100 Mbit/s. Supporta bus PCI a 32 bit in modalità Lokal Bus, rilevamento automatico Nway, conforme allo standard IEEE 802.3u/8702.3, supporta Plug and Play, ACPI, Wol e gestione dell'alimentazione.

4.5 Modem

Il modem è un dispositivo funzionale che fornisce modulazione e demodulazione dei segnali; un dispositivo che converte i segnali digitali in forma analogica e viceversa per la trasmissione su linee di comunicazione di tipo analogico. Caratteristiche di un modem ADSL esterno:

Ricezione ad una velocità di 8 Mb/s e trasmissione fino a 1 Mb/s;

connettore RJ-11 per connessione di linea;

Interfaccia Ethernet 10/100Mb/s con rilevamento automatico del cavo;

Lavorare in modalità bridge e router, instradando utilizzando una politica di supporto di più indirizzi;

Conformità agli standard G.PMT (G.992.1);

Gestione della qualità del servizio (UBR / CBR / VBR);

Configurazione tramite interfaccia WEB o Telnet;

Amministrazione e SNMP;

Requisiti di sistema;

PC con interfaccia Ethernet 10/100 Mb/s;

unità CD o DVD;

Linea telefonica con servizio di accesso ADSL da un provider Internet.

4.6 Cablaggio

Altrettanto importante nella progettazione di una rete locale è la scelta del sottosistema di cablaggio, poiché una LAN affidabile fornisce connessioni affidabili. In altre parole, tutte le connessioni nella rete devono essere di alta qualità, contatti inaffidabili e altri danni fisici sono inaccettabili. Questo è così importante perché è ancora un'attività che richiede molto tempo trovare una connessione aperta o danneggiata in una rete difettosa.

La risposta agli elevati requisiti di qualità del sistema di cablaggio sono stati i sistemi di cablaggio strutturato, che sono un insieme di elementi di commutazione (cavi, connettori, connettori, pannelli incrociati e armadi), nonché una tecnica per il loro uso congiunto, che consente di creare strutture di comunicazione regolari e facilmente espandibili nelle reti di computer. ...

Versatilità;

Aumento della durata di servizio;

Affidabilità.

Revisione dell'attrezzatura via cavo.

Il doppino intrecciato (UTP/STP, doppino non schermato/schermato) è attualmente il mezzo più comune per la segnalazione nelle reti locali. I cavi UTP/STP sono utilizzati nelle reti Ethernet, Token Ring e ARCnet. Si differenziano per categoria (a seconda della larghezza di banda) e tipo di conduttore (flessibile o solido). In un cavo della 5a categoria, di regola, ci sono otto conduttori, intrecciati a coppie (cioè quattro coppie).

Tutti i cavi sono composti da 4 coppie (due per il trasferimento di file, le altre due per la voce). Le spine e le prese RJ-45 vengono utilizzate per collegare i cavi alle apparecchiature. Sono comparsi anche cavi di categoria 6, con una frequenza fino a 200 MHz, e categoria 7, con una frequenza fino a 600 MHz, che sono necessariamente schermati.

Il cablaggio strutturato a doppino intrecciato di categoria 5 è molto flessibile nell'uso. La sua idea è la seguente.

Il sistema di cablaggio strutturato è costruito in maniera gerarchica, con la dorsale principale e numerose diramazioni da essa. Una tipica struttura gerarchica di un sistema di cablaggio strutturato comprende:

Sottosistemi orizzontali (all'interno di un piano);

Sottosistemi verticali (all'interno dell'edificio);

Sottosistema del campus (all'interno dello stesso territorio con più edifici).

L'uso di un sistema di cablaggio strutturato invece di cavi posati in modo caotico offre a un'impresa molti vantaggi:

Versatilità;

Aumento della durata di servizio;

Ridurre il costo per l'aggiunta di nuovi utenti e la modifica delle loro posizioni;

Possibilità di facile espansione in rete;

Fornire un servizio più efficiente;

Affidabilità.

Il sottosistema orizzontale è caratterizzato da un elevato numero di rami di cavo, in quanto deve essere instradato verso ciascuna presa di utenza. Pertanto, per il cavo utilizzato nel cablaggio orizzontale, vengono imposti requisiti maggiori sulla comodità di creare rami, nonché sulla comodità di posarlo all'interno. Quando si sceglie un cavo, vengono prese in considerazione le seguenti caratteristiche: larghezza di banda, distanza, sicurezza fisica, immunità alle interferenze elettromagnetiche, costo.

Il sottosistema orizzontale, cioè quello al piano, può essere suddiviso in tre parti:

La parte dell'abbonato è costituita da prese RJ-45 collegate da un cavo patch;

La parte stazionaria è un cavo patch che collega le prese all'armadio con le apparecchiature di rete;

La parte di collegamento è il cavo di collegamento tra l'interruttore e le prese sul pannello di collegamento.

Il sottosistema verticale, il cavo che collega i piani dell'edificio, deve trasmettere dati su lunghe distanze e ad una velocità maggiore rispetto al cavo del sottosistema orizzontale. Consiste in cavi più lunghi, il numero di rami è molto inferiore rispetto al sottosistema orizzontale.

La fibra ottica, come suggerisce il nome, trasmette segnali utilizzando impulsi di radiazione luminosa. Laser a semiconduttore e LED sono utilizzati come sorgenti luminose. La fibra ottica è classificata in modalità singola e multimodale.

La fibra monomodale è molto sottile, con un diametro di circa 10 micron. A causa di ciò, l'impulso luminoso che passa attraverso la fibra viene riflesso meno spesso dalla sua superficie interna, il che fornisce una minore attenuazione. Di conseguenza, la fibra monomodale fornisce una portata più lunga senza l'uso di ripetitori. La larghezza di banda teorica della fibra monomodale è di 10 Gbps. I suoi principali svantaggi sono l'alto costo e l'elevata complessità di installazione. La fibra monomodale viene utilizzata principalmente nella telefonia.

La fibra multimodale ha un diametro maggiore di 50 o 62,5 micron. Questo tipo di fibra è più comunemente utilizzato nelle reti di computer. La maggiore attenuazione nella fibra multimodale è spiegata dalla maggiore dispersione della luce al suo interno, a causa della quale il suo throughput è significativamente inferiore - teoricamente è 2,5 Gbit / s.

Tutte le apparecchiature di commutazione attive si trovano in appositi armadietti in plastica trasparente, che consentono di vedere chiaramente tutte le apparecchiature. Vengono utilizzati patch panel, convertitori, interruttori, hub, ecc.. Nei reparti, i cavi sono fissati alle pareti tramite scatole speciali o al soffitto sotto controsoffitti. Tutto è organizzato in modo semplice, comodo e ordinato. Per collegare un cavo ottico con apparecchiature attive, vengono utilizzati connettori speciali.

5 ... Software di rete e amministrazione di rete

L'ampia varietà di tipi di computer utilizzati nelle reti di computer comporta una varietà di sistemi operativi: per workstation, per server di rete a livello di reparto e server a livello aziendale in generale. Possono avere requisiti diversi per prestazioni e funzionalità, è auspicabile che abbiano la proprietà di compatibilità, che consentirebbe l'interoperabilità di diversi sistemi operativi.

I sistemi operativi di rete possono essere suddivisi in due gruppi: a livello di reparto e a livello di azienda. Il sistema operativo per reparti o gruppi di lavoro fornisce una serie di servizi di rete, inclusa la condivisione di file, applicazioni e stampanti. Devono inoltre fornire proprietà di tolleranza agli errori, ad esempio, lavorare con array RAID, supportare architetture cluster. I sistemi operativi di rete dipartimentali sono generalmente più facili da installare e gestire rispetto ai sistemi operativi di rete aziendale. Sono meno funzionali, meno sicuri e hanno un'interoperabilità più debole con altri tipi di reti, oltre a prestazioni inferiori.

Un sistema operativo di rete a livello aziendale, prima di tutto, deve avere le proprietà di base di qualsiasi prodotto aziendale, tra cui:

- scalabilità, ovvero la capacità di lavorare ugualmente bene in un'ampia gamma di diverse caratteristiche quantitative della rete;

- interoperabilità con altri prodotti, ovvero la capacità di operare in un ambiente inter-rete complesso ed eterogeneo in modalità plug-and-play.

I criteri per la scelta di un sistema operativo a livello aziendale sono le seguenti caratteristiche:

- supporto organico per una rete multi-server, alta efficienza delle operazioni sui file;

- la possibilità di un'efficace integrazione con altri sistemi operativi, la presenza di un help desk centralizzato e scalabile, buone prospettive di sviluppo;

- lavoro efficiente degli utenti remoti, servizi vari: servizio file, servizio stampa, sicurezza dati e tolleranza ai guasti, archiviazione dati, servizio messaggistica, database vari e altri;

- una varietà di piattaforme host software e hardware: IBM SNA, DEC NSA, UNIX;

- vari protocolli di trasporto: TCP/IP, IPX/SPX, NetBIOS, Appletalk;

- Supporto per una varietà di sistemi operativi per gli utenti finali: DOS, UNIX, OS/2, Mac;

- supporto per standard di apparati di rete Ethernet, Token Ring, FDDI, ARCnet;

- Disponibilità di interfacce applicative diffuse e meccanismi di chiamata di procedura remota RPC;

- la capacità di interagire con il sistema di controllo e gestione della rete, supporto per gli standard di gestione della rete SNMP.

Naturalmente, nessuno dei sistemi operativi di rete esistenti soddisfa pienamente i requisiti elencati, quindi la scelta di un sistema operativo di rete, di norma, viene effettuata tenendo conto della situazione e dell'esperienza di produzione.

Il sistema operativo server consente di semplificare e rendere il networking accessibile e comprensibile. A seconda dei computer dei reparti, possono avere diversi sistemi operativi di rete. È necessario un sistema operativo di rete per controllare il flusso di messaggi tra workstation e server. Può consentire a qualsiasi workstation di lavorare con un'unità di rete condivisa o una stampante che non è fisicamente collegata a quella workstation. La maggior parte dei server esegue il sistema operativo Microsoft, Windows 2000 Server. Questa scelta è dovuta al fatto che la maggior parte dei prodotti software utilizzati in azienda sono sviluppati per la piattaforma Windows, quindi questo sistema operativo diventa la scelta ottimale per una rete aziendale sufficientemente ampia. I suoi principali vantaggi sono: piena compatibilità con le workstation e il loro software; la maggior parte delle workstation lavora con il sistema operativo della famiglia Windows, una politica di sicurezza più flessibile rispetto ad altri sistemi server (in relazione ai sistemi operativi della famiglia Windows).

L'installazione iniziale di Windows 2000 Server è quasi identica all'installazione di Windows 2000 Pro. La differenza sta solo in due cose: viene richiesto il numero di licenze di connessione, così come la scelta dei componenti per l'installazione, tra le quali si può parlare soprattutto del Terminal Service, che permette a più utenti di lavorare contemporaneamente sul server, attraverso un interfaccia denominata Terminal Services Client (MSTSC - Microsoft Terminal Services Client).

Dopo l'installazione iniziale del server, il sistema operativo è simile a Windows 2000 Professional, con solo leggermente più opzioni di configurazione e sicurezza.

È necessario installare un controller di dominio per acquisire l'amministrazione di rete completa e la connettività per i lavoratori al server. Apparirà una finestra di dialogo dove potrai selezionare il tipo di dominio da installare. Per installare un server indipendente, è necessario selezionare i primi parametri. Lì si propone di impostare il nome DNS del dominio da installare nel formato (<имя вашего домена>.<полное имя родительского домена>), nome di dominio NetBios (questo nome verrà visualizzato al momento dell'accesso, non è consigliabile modificarlo), password dell'amministratore (utilizzata all'avvio del sistema in modalità di ripristino del servizio di directory). Successivamente, ti verrà chiesto di installare un server DNS sul tuo computer o l'installazione di un controller di dominio inizierà immediatamente. Dopo aver completato tutte le operazioni, ti verrà chiesto di riavviare il computer.

Dopo l'accesso, il set di impostazioni del server verrà notevolmente ampliato. L'interfaccia di amministrazione è unificata tramite l'utilità MMC - Microsoft Management Console. Snap-in di base: Active Directory - Utenti e computer - utilizzato per gestire gruppi, utenti, reparti e criteri di gruppo. Un criterio di gruppo può essere assegnato solo a un'unità organizzativa e viene applicato a quegli utenti che sono inseriti direttamente in un'unità organizzativa o che la loro unità organizzativa ha un genitore ed eredita il criterio da esso. Per creare un elemento dei criteri di gruppo, è necessario chiamare le proprietà dell'unità e selezionare la scheda Criteri di gruppo.

Computer Management - utilizzato per la gestione generale del sistema:

- creando risorse di rete condivise (localmente o per un'altra stazione), è necessario selezionare il comando Connetti a un altro computer dal menu contestuale della root della console, dove si specifica il nome o si seleziona dall'elenco dei registrati in questo dominio);

Quando si creano risorse di rete, si consiglia di crearle nel file system NTFS: questo metodo fornisce più opzioni per configurare la sicurezza dell'accesso alla risorsa allocata. In generale, si consiglia di concedere a tutti l'accesso completo alla risorsa (scheda Condivisione della finestra delle proprietà della cartella o del disco) e quindi configurare in modo molto flessibile l'accesso per ogni utente o gruppo utilizzando NTFS (scheda Sicurezza).

Local Security Policy, Domain Security Policy, Domain Controller Security Policy (politica di sicurezza locale, policy di sicurezza del dominio, policy di sicurezza del controller di dominio) - vengono utilizzati per impostare i parametri di sicurezza del sistema nel suo insieme (a cui gli utenti hanno il diritto di accedere computer, spegnimento, accesso dalla rete, ecc.). Gli snap-in differiscono solo per l'ambito: il primo riguarda solo il computer su cui è installato (non influisce sul controller di dominio), il secondo - a tutti i computer inclusi in questo dominio, il terzo - solo al computer del dominio controllore.

- DNS - utilizzato per gestire gli account DNS sul server;

- Configurazione Servizi Terminal - impostazione dei parametri dell'ambiente di lavoro per gli utenti che si connettono al server tramite MSTSC;

- Active Directory - Trust e relazioni - utilizzato per stabilire relazioni di fiducia tra domini diversi;

- Servizi - utilizzato per gestire i servizi.

Per i file server, il sistema operativo è Novell NetWare 4.1. Le sue caratteristiche principali:

Un sistema operativo specializzato ottimizzato per funzionare come file server e server di stampa. Risorse limitate per l'utilizzo come server delle applicazioni: nessuna memoria virtuale o multitasking preventivo e nessun supporto per il multiprocessing simmetrico fino a poco tempo fa. Non sono presenti API per i principali ambienti operativi utilizzati per lo sviluppo di applicazioni: UNIX, Windows, OS/2 Piattaforme server: computer basati su Intel, workstation IBM RS/6000 che eseguono il sistema operativo AIX utilizzando NetWare per UNIX. Fornito con una shell per client: DOS, Macintosh, OS / 2, UNIX, Windows (Una shell per Windows NT è attualmente in fase di sviluppo da parte di Novell, sebbene Microsoft abbia già implementato il client NetWare su Windows NT). La comunicazione peer-to-peer è possibile utilizzando PersonalWare OS. Dispone di NetWare Directory Services (NDS), che è gestito centralmente, distribuito, completamente replicato, sincronizzato automaticamente e ha un'eccellente scalabilità.

Viene fornito con un potente servizio di gestione dei messaggi (MHS), completamente integrato (a partire dalla versione 4.1) con il servizio di assistenza. Protocolli di rete supportati: TCP/IP, IPX/SPX, NetBIOS, Appletalk Supporto utente remoto: ISDN, linee dial-up, frame relay, X.25 tramite NetWare Connect (opzionale). Sicurezza: Autenticazione tramite metodo di crittografia RSA con chiavi pubbliche; certificato al livello C2. Buon server di comunicazione. Funzione di compressione del disco integrata.

6. Protezione delle informazioni

Uno dei compiti principali dell'impresa JSC Lepse è la protezione delle informazioni.

I mezzi di protezione delle informazioni includono:

- password installate sui computer;

- programmi antivirus;

- protezione dell'alimentazione sui server e su alcune workstation.

Il primo dipartimento è stato creato presso l'impresa, che è responsabile dell'archivio delle informazioni classificate. Prima di assumere un nuovo dipendente per lavoro o pratica (che lavorerà direttamente con un computer e dati), una persona deve conoscere le istruzioni sulla protezione delle informazioni. Dovrà anche ottenere un certificato dal primo dipartimento.

Le informazioni memorizzate direttamente sui computer sono protette delimitando l'accesso per amministratori e ospiti, ognuno dei quali ha un nome utente e una password separati. I gruppi di utenti vengono creati con determinati diritti e autorizzazioni (ad esempio: utente) di accesso alle risorse di rete. Cioè, per un dipendente con una certa posizione, vengono forniti determinati diritti di accesso e la quantità di informazioni relative esclusivamente alle sue attività. Pertanto, più diritti ha l'utente, più informazioni ha l'utente. L'amministratore può eseguire tutte le azioni: inserire nuovi dati nel database, eliminare record dal database, effettuare varie impostazioni di sistemi e programmi. E gli utenti ordinari possono eseguire solo determinate azioni. Ad esempio, la visualizzazione e la ricerca delle informazioni necessarie.

La protezione antivirus può essere garantita utilizzando comuni programmi antivirus come Kaspersky Anti-Virus, Dr.Web e altri McAfee. L'azienda utilizza principalmente McAfee.

Al fine di proteggere le informazioni dai virus e dalla loro fuoriuscita, il lavoro su Internet avviene su computer separati non collegati alla rete.

7. Dispositivi di protezione dell'alimentazione

Per proteggere i server, così come una serie di semplici workstation da sbalzi di tensione, l'azienda utilizza gruppi di continuità. I gruppi di continuità (UPS) forniscono tutti i livelli di protezione per l'alimentazione elettrica del computer. Sono anche i più costosi di tutti i dispositivi di protezione dell'alimentazione. Mentre gli alimentatori di backup (BPS) forniscono alimentazione al computer solo in caso di interruzione dell'alimentazione CA, i gruppi di continuità (UPS) forniscono alimentazione CC modulata continua dalla batteria al computer. L'alimentazione CA dalla rete non viene fornita direttamente all'alimentatore del computer, ma carica costantemente solo la batteria del gruppo di continuità. Di conseguenza, il computer è isolato da qualsiasi anomalia nella tensione di linea CA. Come un alimentatore di backup, un gruppo di continuità può garantire il funzionamento del computer solo per un certo periodo di tempo (a seconda del carico), che consente all'utente di salvare i risultati del suo lavoro e spegnere il sistema operativo in modo regolare. Il gruppo di continuità fornisce alimentazione al computer in modo continuo, quindi quando lo si utilizza, non ci sono problemi con la durata del passaggio alla modalità batteria. I gruppi di continuità di alta qualità forniscono alimentazione ininterrotta al computer, nonché correzione dell'abbassamento e protezione da picchi e picchi di linea CA.

L'azienda utilizza gruppi di continuità APC Smart-UPS 5000VA 230V.

Le caratteristiche tecniche dei gruppi di continuità APC Smart-UPS 5000VA 230V sono riportate nella Tabella 1.

Tabella 1 - caratteristiche tecniche dei gruppi di continuità APC Smart-UPS 5000VA 230V.

|

Ingresso consentito "tensione |

0 - 325 VAC |

|

|

Tensione di uscita |

196 - 253 VAC |

|

|

Protezione ingresso |

Interruttore automatico (con reset) |

|

|

Limiti di frequenza (funzionamento da rete) |

||

|

Tempo di commutazione |

2 ms (tipico), 4 ms (massimo) |

5000 VA / 3750 W |

|

Tensione di uscita durante il funzionamento a batteria |

220.225.230 o 240 VAC |

|

|

Frequenza della batteria |

50 o 60 Til ± 0,1 Hz: se Sincronizzato con alimentazione di rete durante la disconnessione parziale |

|

|

Forma d'onda della tensione per il funzionamento a batteria |

Onda sinusoidale a bassa distorsione |

|

|

Protezione da sovraccarico (durante il funzionamento a batteria) |

Protezione da sovracorrente e cortocircuito, spegnimento bloccabile a sovraccarico |

|

|

Filtro del rumore |

Soppressione delle interferenze elettromagnetiche e di radiofrequenza durante il funzionamento normale e congiunto, 100 kHz - 10 MHz |

|

|

Tipo di batteria |

Batteria a prova di schizzi, sigillata, al piombo, esente da manutenzione |

|

|

Durata tipica della batteria |

dai 3 ai 6 anni. a seconda del numero di cicli di scarica e della temperatura ambiente |

|

|

Tempo di ricarica tipico |

Da 2 a 5 ore circa dal momento della scarica completa |

|

|

Temperatura di lavoro |

0 a 40 ° C (+ 32 a + 104 ° F) |

|

|

Temperatura di conservazione |

da -15 a + 45 ° C (da + 5 a + 113 ° F) |

|

|

Umidità relativa di esercizio e di stoccaggio |

0 - 95%. nessuna condensa |

|

|

Altezza del terreno durante il funzionamento |

da 0 a +3000 m |

|

|

Altezza di stoccaggio |

da 0 a +15.000 m |

|

|

Compatibilità elettromagnetica |

||

|

Interferenza elettromagnetica (EMI) |

EN55022 classe A |

|

|

Approvazione di sicurezza |

GS. Certificazione VDE secondo gli standard EN50091-1-1 e 60950 |

|

8. Studio di fattibilità della rete

Il fattore principale nello studio di fattibilità di una rete è l'indicatore del costo totale della creazione di una LAN. L'indicatore dei costi totali è composto dalle seguenti parti:

costi di sviluppo LAN;

Costi di attrezzature e materiali;

Costi per ricerche di mercato.

Il costo totale della creazione di una LAN è determinato dalla formula (1):

Il costo totale della creazione di una LAN;

costi di sviluppo LAN;

Tasse incluse nel costo di creazione di una LAN;

Costi per attrezzature e materiali (calcolati durante la progettazione di una LAN);

I costi della ricerca di mercato possono essere presi nella misura del 10-20% di.

L'importo delle imposte viene calcolato utilizzando la formula (2):

Paghe generali per i lavoratori coinvolti nella realizzazione della LAN;

L'aliquota fiscale generale (oltre al trasporto), che comprende i costi di realizzazione di una LAN, può essere presa al 10%.

La cassa salariale generale per i lavoratori coinvolti nella creazione di una LAN è determinata dalla formula (3):

Il tempo di partecipazione di uno specialista di una certa qualifica alla creazione di una LAN (i dati sono presi dalla tabella 3);

Il numero di specialisti di una determinata qualifica;

Lo stipendio mensile di un dipendente secondo la sua categoria o la categoria tariffaria dell'UTS della sfera di bilancio;

Durata del turno (8 ore);

Numero medio di giorni lavorativi in un mese (21 giorni);

Il bonus previsto per i dipendenti è del 20-25% di;

Pagamenti secondo il coefficiente regionale (Kirov 15% di (+ P)).

I costi di sviluppo di una LAN sono calcolati utilizzando la formula (4):

Costi di sviluppo del progetto e della documentazione;

Costi di installazione e installazione;

Costi di messa in servizio;

Altri costi legati alla realizzazione di una LAN (studio dell'incarico, letteratura, brevetti, calcoli economici, ecc.);

I costi di sviluppo di un progetto e della documentazione sono determinati dalla formula (5):

Il costo del pagamento degli stipendi ai lavoratori coinvolti nello sviluppo della LAN;

Bonus ai dipendenti che partecipano allo sviluppo del progetto e della documentazione;

Coefficiente distrettuale per i lavoratori coinvolti nello sviluppo del progetto e della documentazione (15%);

Tasso generale delle detrazioni per bisogni sociali (26%);

Il fondo salari per i lavoratori coinvolti nello sviluppo del progetto e della documentazione (comprende un premio di stipendio e pagamenti secondo il coefficiente regionale);

Costi di attivazione dell'organizzazione che sta creando la LAN. Possono essere accettati nella misura del 100-200% di.

Altri costi di creazione di una LAN sono il 15-20% dei costi e sono calcolati dalla formula (7):

I costi dei materiali e delle apparecchiature sono calcolati durante la progettazione della LAN e il loro prezzo è preso dalla progettazione della LAN.

La stima del costo totale è presentata nella tabella 2.

Tavolo 2.