Molti siti nel nostro paese sono bloccati da Roskomnadzor! E in questa versione, ti mostrerò come bypassare il blocco di qualsiasi sito utilizzando un browser TORUS (TOR).

Recentemente, aumentiamo sempre più delle restrizioni su Internet. I governi di diversi paesi proibiscono l'accesso ai loro cittadini alle risorse contenenti errato, secondo i deputati, i contenuti.

Gli operatori sono costretti a trasferire informazioni sugli utenti e nessun anonimato su Internet non va. Allo stesso tempo, non sempre i siti bloccati da una soluzione a quelle o altre autorità contengono veramente materiali che possono danneggiare gli utenti.

"Il frutto proibito è dolce", e varie restrizioni su Internet ha generato non solo modi per aggirarli, ma anche una rete segreta intera, per entrare in cui è possibile utilizzare solo mezzi speciali che nascondono le informazioni sull'utente. Una rete anonima è stata nominata Tor, ed è disponibile assolutamente libero da tutti.

Scarica Browser Torus dal sito ufficiale di questo link

VIDEO:Browser Thor. Come scaricare e configurare il browser TORUS in russo

Bene, maggiori dettagli per conoscere l'internet scuro e immersivi in \u200b\u200besso.

Bene, oggi tutto! Si prega di scrivere nei commenti? Hai girato il blocco qualsiasi sito proibito?

E anche se ti è piaciuto questo video, supportalo con il tuo dito e non dimenticare iscriviti al mio canale YouTube E Avvertenza facendo clic sulla campana accanto al pulsante di abbonamento!

Il browser di rete TOR è uno dei mezzi più comuni per aggirare i blocchi di elusione: usano più di 200.000 russi ogni giorno, e in cinque anni il loro numero è aumentato 3 volte. Il principale vantaggio del TOR - non lascia tracce su Internet - né dati personali, né siti visitati o inviati messaggi. Ma può essere intrappolato e bloccarlo.

Come può essere bloccato?

Roskomnadzor può rendere gli indirizzi IP della rete "input" pubblici, nonché gli indirizzi IP dei siti con espansione .onion (disponibile solo in TOR) nel registro dei proibito. Inoltre, il regolatore ha il diritto di obbligare i fornitori di limitare l'accesso al tor. Questo non è facile da fare, ma è stata introdotta una tale procedura, ad esempio, in Cina. Tuttavia, non significa che funzioni.

È possibile aggirare il blocco?

Inoltre, la rete TOR può essere collegata riconfigurando il browser a nodi non pubblici che sono molto più complicati. Nell'accesso pubblico, non ci sono indirizzi IP e gli indirizzi in forma crittografati vengono trasmessi. Puoi anche bypassare il blocco TOR acquistando un indirizzo IP estero da un servizio VPN straniero, gli esperti. La legge non si applica agli indirizzi estranei.

In molti uffici, i social network, i servizi video, le condivisioni di file e i siti di intrattenimento sono stati bloccati per un lungo periodo. Alcuni bloccano anche gli anonimi popolari. In questo modo, i datori di lavoro stanno cercando di costringere i dipendenti a impegnarsi nelle loro immediate responsabilità e non trascorrere del tempo di lavoro sull'intrattenimento. In questo articolo, parlerò passo dopo passo, come noi, utenti ordinari, bypassare questo blocco e goditi l'accesso a Internet illimitato.

In effetti, tutti sono già in mostra con noi e useremo una soluzione già pronta.

Incontrare è tor.

Tor è un sistema che consente di stabilire una connessione di rete anonima che organizza la trasmissione dei dati in un modulo crittografato. attraverso Torment Gli utenti possono salvare l'anonimato durante la visita di siti Web, pubblica materiali, invio di messaggi e quando si lavora con altre applicazioni utilizzando il protocollo TCP. Tecnologia Torment Fornisce inoltre protezione contro i meccanismi di analisi del traffico che sono minacciati non solo dall'anonimato dell'utente, ma anche la riservatezza dei dati.

Sistema Torment È stato creato nel laboratorio di ricerca sulla forza navale degli Stati Uniti per l'ordine federale. Nel 2002, questo sviluppo è stato deciso di decidere e i codici di origine sono stati trasferiti a sviluppatori indipendenti che hanno creato software client e ha pubblicato il codice sorgente sotto la licenza GRATUITA in modo che tutti possano controllarlo in assenza di bug e backdor.

Con la teoria su questo, finiremo e procederemo all'installazione e alla configurazione del sistema.

Andiamo sulla pagina del caricamento del sistema TOR, in cui si sceglie l'opzione con l'interfaccia russa e scarica il file di installazione. Dimensione del file circa 25 megabyte.

Eseguire il file scaricato, seleziona la posizione di installazione e fai clic sul pulsante Estrai

Dopo aver completato l'installazione, non ci saranno nuove scorciatoie sul nostro desktop, quindi apriamo la directory in cui mettiamo il sistema e avvia il file Start Tor Browser.exe

Verrà aperta una finestra del programma in cui verrà visualizzato il processo di connessione.

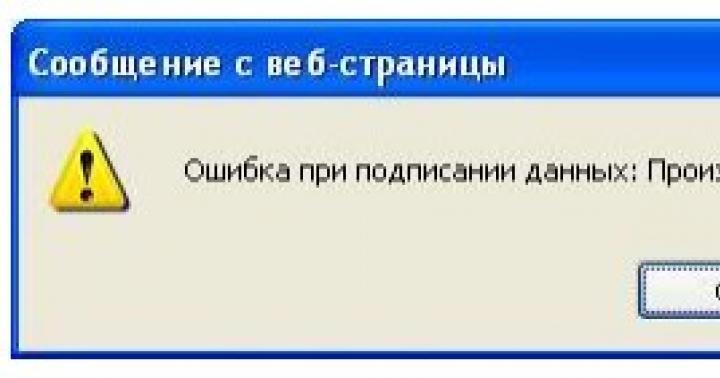

Se la rete ha accesso a Internet tramite un server proxy, il processo di connessione si fermerà nella fase di connessione crittografata.

Fare clic sul pulsante Impostazioni

Nella finestra che appare, vai alla scheda Rete

Configurare tutto come mostrato nella figura, specificando il tuo indirizzo e porta proxy

Fare clic sul pulsante di uscita

Ri-lancio Avvia Tor Browser.exe

Stiamo aspettando un po 'di collegamento al sistema Tor.

Dopodiché, avrai un browser Firefox integrato, attraverso il quale è possibile partecipare in modo anonimo a qualsiasi sito.

Il desiderio di bypassare la censura e i siti di blocco, nonché il divieto di utilizzare VPN inserito da Roskomnadzor, è ora fornito, o estensioni installate in esse per modificare gli indirizzi IP. Se hai già un noto browser "TR", allora Ahalo - questo non significa che tu sia assicurato contro l'ingresso non solo per te, ma i siti proibiti, ma anche da blocco del lavoro del browser.

Deve essere ricordato che Tor anonima la fonte del tuo traffico e crittografa tutto il traffico all'interno della rete TOR, ma non può crittografare il traffico tra la rete TOR e l'indirizzo della destinazione. Se si passano preziose informazioni sulla rete utilizzando questo browser "segreto", dovresti anche essere attento come quando si utilizzano i browser convenzionali - Utilizzare HTTPS per i propri siti o altri metodi di crittografia e di autenticazione. Tuttavia, anche con tali piccoli fattori incoraggianti. Segreti durante il Uso di questo browser, è ancora sul territorio della Federazione Russa ora proibire e bloccare. Se notato che il tuo provider Internet sta tentando di bloccare TOR, prova a utilizzare il metodo qui sotto. L'uscita (almeno parziale) è ancora lì. Diamo un'occhiata al modo ...

Come posso aggirare il browser di blocco

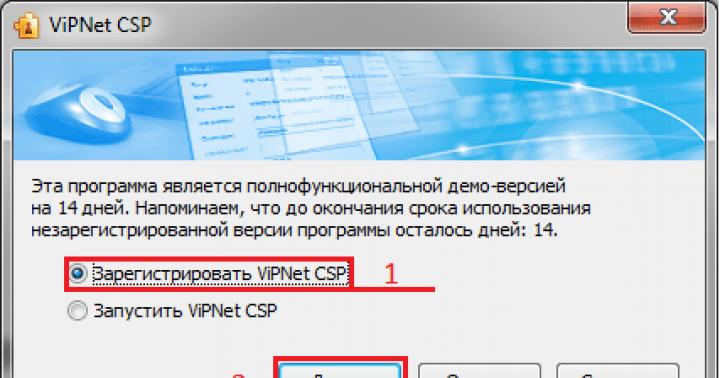

1. Avviare il browser e ottenere ponti

Partire al sito web ed eseguire le azioni necessarie. Se non è stato ancora installato un browser di chiamata, quindi fai clic sul pulsante "Passaggio 1" per scaricare il file di installazione. In tabelle speciali con i collegamenti da scaricare, è necessario scegliere un sistema operativo adatto, così come la lingua di cui hai bisogno. C'è russo.

Quindi, naturalmente, eseguire il file e installa il programma. Se hai già questo browser disponibile, vai al pulsante sito tramite "Get Bridges" .

Importante! Per implementare le seguenti azioni, è necessario aggiornare TOR Browser all'ultima versione.

Quando si fa clic sul terzo pulsante, ti verranno fornite piccole istruzioni e suggerimenti sull'installazione di ponti nel browser sulla stessa pagina. I ponti sono Tor ripetitori che ti consentono di bypassare la censura..

Quindi, hai installato Tor Browser, ottenuto ponti (ripetitori) dopo la transizione corrispondente:

Clicca sul pulsante "Dammi solo indirizzi di ponte" E dopo aver superato il Capcha, andiamo alla pagina della loro ricevuta.

2. Installa i browser nel browser Tor

Così come gli screenshots mostrati di seguito.

1. Copia dei ponti:

2. Immettere alle impostazioni del browser:

3. Installare un segno di spunta in base alle istruzioni, selezionare Modalità manuale e inserire ponti nella finestra delle impostazioni appropriate. Confermare l'operazione premendo il pulsante "OK" e termini l'installazione di ripetitori. Ecco!

Goditi il \u200b\u200btuo lavoro, gli amici! E Internet gratuito!

(Visitato 1 volte, 1 visite oggi)

Cosa succede se vuoi andare alla rete senza restrizioni inventate, ma non vogliono sostituire il proxy ogni volta nel browser? Cosa succede se vuoi andare ai siti proibiti e sul solito, e così che la velocità da cui si aprono i siti ordinari, non ha sofferto? E se sei interessato a sapere cosa sta succedendo in parti remote della rete globale?

Sulla base di queste considerazioni, abbiamo bisogno di:

- Siti convenzionali aperti come al solito

- Siti proibiti aperti tramite TOR senza impostazioni

- Tutti i siti in zona.Inion sono anche aperti senza impostazioni.

Da un lato, i requisiti sono contraddittori. E l'altro lato, che non puoi fare per comodità!

Sarebbe possibile ricordare vari metodi e strumenti per bypassare DPI, ma se non vuoi pensare a nulla, ma voglio anche configurare e dimenticare, allora Tor Analogs per risolvere l'attività nella parte del semplice accesso ai siti bloccati non lo sono.

Non riceverai completamente l'anonimato in seguito a queste istruzioni. L'anonimato senza misure OPSec è impossibile. Le istruzioni implicano solo bypassare le restrizioni.

Ciò che ci serve?

Per cominciare, abbiamo bisogno di un router o di un server che funziona come un ponte trasparente che trasmette tutto il traffico. Potrebbe essere un server esistente, potrebbe essere una scatola con Raspberry PI. I router compatti convenzionali con Linux, se possono in linea di principio, è possibile mettere i pacchetti necessari.

Se hai già un router adatto, non è necessario configurare un ponte separato e puoi.

Se l'installazione Tor al router rappresenta il problema, quindi è necessario qualsiasi computer con due interfacce di rete e Debian Linux a bordo. Alla fine lo collegherai alla pausa di rete tra il router, che guarda nel mondo esterno e la tua rete locale.

Se non ai server e ai router, è possibile.

Conosci il ponte

La creazione del ponte nei problemi di Debian non rappresenta. Avrai bisogno di un programma BRTL che si trova nel pacchetto Bridge-Utils:

apt Install Bridge-Utils

La configurazione costante per il bridge è impostata su / etc / rete / interfacce. Se fai il ponte dalle interfacce ETH0 e ETH1, la configurazione sarà simile a questo:

# Miscelare le interfacce come IFACE personalizzato IFACE IFACE IFACE MANUAL MANUALE IFACE SOGGIORNAMENTO AUTO ANTICIMENTO dopo il riavvio automatico Br0 # Bridge con IP di DHCP IFACE BR0 INET DHCP Bridge_Ports Eth0 Eth1 # Bridge con IP statico IFACE BR0 Imet Static Bridge_Ports Eth0 Eth1 Indirizzo 192.168. 1.2 NetMask 255.255.255.0 Gateway 192.168.1.1

È necessario scegliere una singola configurazione per il ponte: con IP o statico dinamico.

Si prega di notare che in questa fase non è necessario includere il server nella rottura della rete. Puoi fare con un'interfaccia collegata.

Chiediamo al sistema di applicare nuove impostazioni:

rete del servizio Ricarica.

Ora puoi controllare l'esistenza del ponte dal comando BRTL Show:

# BRTL Mostra nome Bridge Bridge ID STP Interfacce abilitata BR0 8000.0011CC4433FF No Eth0 Eth1

Vedere l'indirizzo IP emesso e controllare il fatto di rilasciare un po 'di IP da DHCP o staticamente, è possibile comandare IP:

# IP - Family inet Addr Show Dev Br0 Scope Global 4: BR0:

Se tutto è in ordine con gli indirizzi IP, puoi già provare a abilitare il server di interrompere la rete ...

Alla fine, tutti i dispositivi sulla rete, essendo inclusi attraverso il server, dovrebbero avere pieno accesso alla rete globale che non è disponibile tra loro e il router esterno. Lo stesso vale per il lavoro di DHCP e altre cose. Tutto ciò dovrebbe essere controllato prima di andare alla configurazione TOR.

Se qualcosa funziona non è uguale a prima, o non funziona affatto, è necessario prima risolvere i problemi, solo allora vai alla configurazione del TOR effettivo.

Configura il demone del TOR

L'installazione di Tor viene solitamente eseguita. Stabiliamo anche un database vincolante per i paesi:

aPT installa tor-geoipdb

Alla fine del file di configurazione / ETC / TOR / TORRC, è necessario aggiungere direttive per attivare la funzione Proxy:

Virtualmenteddrnetworkipv4 10.0.0.0/8 AutomaphostsonResolve 1 Trasporto 0.0.0.0:0740 DNSport 0.0.0.0:5300

Riavvia Tor e controlla che DNS nella nostra configurazione funziona su un sito noto:

# Service Tor Riavvia # Dig + Short FacebookColewwwi.Inion @Localhost -P 5300 10/10 / 127.156

L'ultimo comando dovrebbe visualizzare IP dalla sottorete 10.0.0.0/8.

Quando si riavvia il TOR nel caso giura sull'uso di un IP pubblico per il trasporto e DNSport, che può essere effettivamente disponibile per estraneo. Correggere questo malinteso, consentendo solo connessioni dalla rete locale (nel mio caso è 192.168.1.0/24):

iptables -a input -s -s 192.168.1.0/224 -P TCP --Dport 9040 -H Accetta Iptables -A Input -s 192.168.1.0/24 -P UDP --Dport 5300 -J Accetta Iptables -A Input -P TCP - -Dport 9040 -J Drop Iptables -a Input -p UDP --Dport 5300 -J Drop

Le ultime due regole possono essere saltate se si dispone di una regola predefinita per la catena di ingresso.

Configura l'accesso per l'intera rete locale

In modo che tutti i dispositivi sulla rete siano stati in grado di andare ai siti TOR. Dobbiamo inoltrare tutte le richieste alla rete assegnata 10.0.0.0/8 alla porta del server proxy incorporato TOR:

iptables -t -t -a prereouting -p tcp -d 10.0.0.0/8 -j redirect --to-porto 9040 iptables -t -T -A output -P -P TCP -D 10.0.0.0/8 -J reindirizzamento - Port 9040.

Due regole per le catene di prelievo e di produzione, aggiungiamo schemi di lavorare non solo dai dispositivi sulla rete, ma anche dal server stesso. Se non richiesto per questo schema da lavorare dal server stesso, aggiungere le regole alla catena di uscita può essere saltata.

Inoltro delle richieste DNS per Zone.Inion

Questo problema potrebbe essere risolto in sostituzione del server DNS sulle risposte DHCC ai client, o se non si utilizza il server DNS locale sulla rete, intercettazione di tutto il traffico DNS. Nel secondo caso, non sarà necessario configurare nulla anche conto, ma tutti i tuoi clienti, e tu, incluso, perde la possibilità di effettuare richieste arbitrarie a server arbitrari. Questo è un ovvio inconveniente.

Inoltre, inoltreremo le richieste DNS che menzionano dominio.Inione, alla porta del server DNS integrato, lasciando tutte le altre richieste:

iptables -t NAT -Aprorouting -p UDP --Dport 53 -m String \\ --Hex-String "| 056F6E696F6E00 |" --Algo BM -J reindirizzamento - porti-porti 5300 iptables -t nat -a output -p udp --Dport 53 -m String \\ --Hex-string "| 056F6E696F6E00 |" --Algo BM -J reindirizza - porti-porti 5300

Magic String 056F6E696F6E00 è associata alle funzionalità della trasmissione del punto nelle richieste DNS: viene trasmessa come la lunghezza della riga successiva dopo di esso. Pertanto, all'inizio della nostra linea magica costa 0x05 per cinque personaggi della parola cipolla. Alla fine della linea è uno zero byte 0x00 perché il dominio root (punto) ha una lunghezza zero.

Questo approccio consente ai tuoi utenti (e tu stesso) di utilizzare ciò che è conveniente per i server DNS, nonché informazioni su qualsiasi server DNS senza intermediari. Allo stesso tempo, nessuna richiesta in Zone.ONION non cadrà in un Internet aperto.

Ora prova a raggiungere un sito popolare sulla rete TOR da qualsiasi dispositivo sulla rete locale. Ad esempio, quindi:

$ Curl -i facebookCortwwwi.onon http / 1.1 301 spostato in modo permanente posizione: https://facebookcorwwwi.onion/

Debug e risolvere possibili problemi

Se si desidera assicurarsi che nessuna richiesta DNS K.ONION non vada oltre il server, la loro assenza può essere controllata in questo modo:

ngrep -Q -D BR0 -Q -W Byline Onion UDP Port 53

Normalmente, questo comando, fatto sul server, deve mostrare l'assenza completa di pacchetti - cioè, non emetterà nulla in modo da non farlo.

Se Firefox non vede .onion

Se interferisce per te, e la prospettiva di denyonimizzazione casuale non si cura (dopotutto, non abbiamo più lasciato che DNS richiede K..ONION in Internet Open), è possibile disabilitare questa impostazione in merito a: Config sulla rete Key Network.dns.blockDotonion .

Mobile Safari I.ONION.

Programmi sotto iOS, incluso Safari e Chrome, in linea di principio ignora. Giunto quando si lavora su tale schema. Come risolvere questo problema all'interno di un tale schema sono sconosciuto.

Provider sostituisce IP in DNS

Alcuni fornitori di considerazioni economiche, invece di bloccare i siti IP o tramite DPI, sostituire solo IP per le richieste DNS per l'elenco dei siti proibiti.

La soluzione più semplice a questo problema sarà la transizione verso il server DNS pubblico di Google. Se non aiuta, il che significa che il tuo provider reindirizza l'intero traffico DNS al suo server in generale, quindi è possibile andare all'uso di Tor DNS, a sua volta reindirizzato tutto il traffico:

iptables -t nat -a prereouting -p udp --dport 53 -j reindirizzamento - porti-porti 5300 iptables -t nat -a output -p udp --dport 53 -j reindirizzamento - porti-porte 5300

La mia rete utilizza IP da 10.0.0.0/8

Nessun problema! In tutte le direttive sopra, utilizzare alcune altre sottorete da quelle progettate per questo, escluse riservate. Seriamente, prestare attenzione al riservato.

Inoltre, non è necessario utilizzare immediatamente l'intero intervallo - puoi limitarci alla sottorete. Ad esempio, sarà adatto al 10.192.0.0/10.

Blocco attraverso Tor.

Per accedere ai siti bloccati attraverso Tor, prima di tutto, è necessario assicurarsi di non modificare la fognatura sul sapone utilizzando i nodi di uscita soggetti allo stesso limite che si è dovuto alla posizione geografica. Questo può essere fatto puntando nei nodi di uscita Torc in cui i paesi non possono essere utilizzati.

Excludeexitnodes (ru), (UA), (da)

Aggiorniamo il registro

Il registro non è fermo e l'elenco dei siti bloccati è rifornita. Pertanto, è necessario di volta in volta per caricare l'elenco IP corrente e aggiungerlo a IPSET. È meglio farlo senza scaricare l'intero elenco di tutto il tempo e pompare solo le modifiche, ad esempio da qui c GitHub.

#! / BASH Set -E MKDIR -P / VAR / LOCALE / BLACKLIST CD / VAR / LOCALE / BLACKLIST GIT PULL -Q || Git clone https://github.com/zapret-info/z-i.git. IPSET FLUSH BLACKLIST Coda +2 dump.csv | tagliare -f1 -d \\; | Grep -eo. "{1,3}\.{1,3}\.{1,3}\.{1,3}" | tee /var/local/blacklist/blacklist.txt |. Xargs -n1 iSet Aggiungi Blacklist

È possibile eliminare e aggiungere solo il cambiamento nell'elenco IP, per il quale è possibile entrare con Git whatchambing.

Se lo script ti si adatta sopra, allora il posto è in /etc/cron.daily/blacklist-update. Non dimenticare di dare questo file all'esecuzione.

chmod + x /etc/cron.daily/blacklist-update

Salva le impostazioni

apt installa iptables-persistent

dpkg-riconfigura iptables-persistentent

Sfortunatamente, non esiste lo stesso pacchetto conveniente per IPSET, ma questo problema è risolto da uno script /etc/network/if-pre-up.d/ipset:

#! / Bin / SH IPSET -Exist Crea Blacklist Hash: IP Cat /var/Local/Blacklist/Blacklist.txt | Xargs -n1 IPSET Aggiungi -Exist Blacklist

Assicurati di dare a questo script all'esecuzione:

chmod + x /etc/network/if-pre-up.d/ipset

Al riavvio successivo, questo script viene eseguito e ripristinato l'elenco di IP bloccato.

Se ti dimentichi dei server ...

Ok, dimmi, beh, cosa succede se voglio ottenere lo stesso comodo accesso a K.ONION, ma senza server - localmente, su un computer?

Nessun problema! In questo caso, tutto è ancora più facile. Lode Aggiungi queste tre linee a Torc:

AutomaphostsonResolve 1 Trasporto 9040 DNSport 5300

Quindi queste due regole per iptables:

iptables -t -T -A output -P -P TCP -D 127.192.0.0/10 -J reindirizzamento - porto-porto 9040 iptables -t nat -a output -p UDP --Dport 53 -m String \\ --Hex-String | 056F6E696F6E00 | " --Algo BM -J reindirizza - porti-porti 5300

E puoi controllare. L'accesso ai siti bloccati è configurato in base alle istruzioni sopra riportate.

Un cucchiaio di catrame

Nonostante la semplicità e la convenienza, questo approccio eredita parte delle carenze della rete TOR.

Sui siti proibiti online vieni a nome nodi di uscitaCiò che fornisce agli amministratori di uscita una capacità fondamentale di osservare il traffico e le tue password, se la crittografia non viene utilizzata per accedere al sito di destinazione (ci deve essere https all'inizio dell'indirizzo o del blocco verde 🔒 nella barra degli indirizzi).

Sarebbe necessario sperare che gli amministratori di tali nodi non ti seguiranno da considerazioni del proprio sonno notturno forte, ma ...

Se vai in una specie di connessione sconosciuta, via Tor direttamente, dovresti sempre tenere presente che i tuoi login e password fondamentalmente Può essere nella cartella con linee letterale in una persona nella ricerca.

È tutto!

Qualcosa è ancora incomprensibile? Qualcosa deve essere corretto o fatto qualcosa di particolarmente simile? Scrivi di seguito nei commenti.