Jeśli marzysz o anonimowości w Internecie, ale nie wiesz absolutnie nic o komputerach, musisz pobrać. Chociaż programiści starali się, aby przeglądarka była jak najbardziej przejrzysta, rodzi to również problemy i pytania. Zaczęły więc pojawiać się ulepszenia przeglądarek innych firm, ale nie wszystkie z nich są bezpieczne lub lepsze niż sama przeglądarka. Ale jest jeden dodatek - Vidalia Bundle, który przekształca przeglądarkę Tor i zamienia ją w wygodne i zrozumiałe narzędzie do anonimowości. Możesz bezpiecznie pobrać pakiet Vidalia Bridge dla systemu Windows 10 i zainstalować oprogramowanie przez przeglądarkę. Ten dodatek był wielokrotnie testowany i ostatecznie potwierdził, że nie tracisz swojego bezpieczeństwa.

Pobierz pakiet Vidalia Bridge dla przeglądarki Tor

Pakiet Vidalia Bridge jest rozpowszechniany jako darmowy dodatek do przeglądarki Tor. W niektórych witrynach przeglądarka jest początkowo oferowana z interfejsem Vidalia Bundle. A niektórzy użytkownicy nawet nie wiedzą, jak wygląda przeglądarka bez tego interfejsu. Eksperci ds. bezpieczeństwa komputerowego są zgodni, że w nadchodzących latach ten interfejs stanie się jedynym oficjalnym interfejsem dla Thora. A to jest ułatwione dzięki zaletom pakietu Vidalia:- Ładny i intuicyjny interfejs;

- Szybkie ustawienia;

- Statystyki przeglądarki;

Interfejs Vidalia Bundle nie tylko zmienia wygląd, ale także dodaje kilka interesujących opcji. Na przykład za pomocą tego dodatku możesz ręcznie zarejestrować adres i port połączenia TCP. Administratorzy systemu mogą również polecić to oprogramowanie. Mogą bezpłatnie pobrać pakiet Vidalia dla systemu Windows 10 32/64 bit i kontrolować przepustowość lub zmieniać konfigurację połączenia za pomocą plików zewnętrznych.

Tor (skrót od The Onion Router) to darmowe oprogramowanie dla drugiej generacji routingu cebulowego. Jest to system, który pozwala na nawiązanie anonimowego połączenia sieciowego, zabezpieczonego przed podsłuchem. Uważana za anonimową sieć, która zapewnia szyfrowaną transmisję danych.

Przedmowa

Niestety anonimowość w Internecie jest potrzebna nie tylko złoczyńcom i chuligani, ale także normalnym uczciwym ludziom, aby uniknąć prześladowań za prawo do po prostu wyrażania swojej opinii lub publikowania faktów, przed którymi starają się ukryć istniejące władze każdego kraju ludzie.

Dlatego jeśli nie chcesz niepotrzebnych problemów, to nadszedł czas, aby ponownie przemyśleć swoje nieostrożne podejście do korzystania z Internetu - nauczyć się ukrywać i szyfrować swoje działania w Internecie. Ten artykuł proponuje jedno z rozwiązań problemu bezpiecznego korzystania z Internetu - przezwyciężenie blokowania jego zasobów przez dostawców, zapewnienie anonimowości podczas komunikacji oraz podczas odwiedzania stron, blogów, forów itp. Jest to system Słup.

Dziś Słup- jedno z najlepszych narzędzi do anonimowej pracy w Internecie. Również, używając Słup Absolutnie wolny. Wszystko czego potrzebujesz to komputer i chęć.

Niestety, obecnie jest bardzo mało literatury na temat instalowania i używania systemu Tor. A ta, która istnieje, jest daleka od ukończenia. Na oficjalnej stronie programistów Słup- tylko kilka stron zostało przetłumaczonych na język rosyjski.

1. Ogólne uwagi dotyczące anonimowości w Internecie

Osoba napisała i wysłała list e-mailem, odwiedziła witrynę, zostawiła swoją wiadomość na forum itp. Każda z tych czynności pozwala znaleźć tę osobę i dowiedzieć się, kim ona jest. I, jeśli chcesz, i postaw przed sądem. Okazuje się, że pakiety przechwycone w Internecie mogą służyć jako dowód w sądzie. (Precedensy już miały miejsce!)

Jak znaleźć osobę po jego działaniach w Internecie?

Głównym „zdrajcą” jest Twój adres IP. Adres IP - adres sieciowy komputera w sieci zbudowanej przy użyciu protokołu IP. Jest to konieczne do routingu danych, innymi słowy, jeśli chcesz otrzymywać informacje z dowolnego serwera, musisz podać swój adres jako adres odbiorcy. Ale po adresie IP zawsze można znaleźć komputer, z którego wysłano żądanie informacji lub podjęto jakiekolwiek inne działania. Możesz również ustalić dostawcę, który zapewnił dostęp do Internetu, swoją rzeczywistą lokalizację i szereg innych informacji. Nie ma możliwości "nie wyświetlać żadnego adresu IP"!

Dlatego nowicjusze często zadają pytanie: „Jak możesz zmienić swój adres IP?”

Odpowiedź na to pytanie będzie bardzo krótka - ” Nie ma mowy!"

Ale możesz wsunąć kogoś zainteresowanego zamiast swojego adresu IP z dowolnym innym adresem, a tym samym wysłać go, aby znalazł się w nieznanym kierunku. Alternatywnie możesz użyć adresu IP, który nie prowadzi bezpośrednio do Ciebie. Ta ścieżka jest trudniejsza.

Istnieje wiele sposobów na podszycie się pod Twój adres IP. Wszystkie są w jakiś sposób związane z wykorzystaniem serwerów proxy (proxy). Serwer proxy to serwer pośredniczący. Te. wszystkie pakiety przechodzą od użytkownika do źródła przez pośredni serwer proxy. Niektóre proxy mogą być anonimowe (nie wszystkie). Podczas pracy przez anonimowy serwer proxy odwiedzany zasób będzie miał adres IP serwera proxy, a nie użytkownika.

Po prostu nie wszystko jest tak proste, jak mogłoby się wydawać na pierwszy rzut oka. Po pierwsze, nie wszystkie proxy są anonimowe. A anonimowość może być inna. Znalezienie dobrego, niezawodnego anonimowego serwera, a także darmowego, wcale nie jest łatwe.

Po drugie, na samym serwerze proxy z reguły przechowywane są logi (dziennik odwiedzin), które zawierają adresy IP wszystkich odwiedzających oraz czas wizyty. Po uzyskaniu dostępu do logów znalezienie Twojego adresu nie będzie trudne. Oznacza to, że wydaje się, że istnieje anonimowość, ale z silnym pragnieniem cię znajdą.

Oprócz adresu IP istnieją inne sposoby identyfikacji osoby w Internecie. Jeśli wykorzystywany jest otwarty (nieszyfrowany) kanał przesyłania informacji, to przesyłane pakiety mogą zawierać adres e-mail, numer konta, loginy i hasła do wejścia do odpowiednich zasobów i wiele więcej. Takie informacje z reguły wystarczają, aby znaleźć osobę, która z nich korzysta.

Należy mieć świadomość, że żadne środki nie dają 100% gwarancji anonimowości. Wszystko zależy od tego, jak trudne będą poszukiwania. Jeśli na przykład zepsułeś serwer bankowy i przelałeś gdzieś kilka milionów, to będą szukać długo i uważnie, być może z udziałem specjalistów z Interpolu. I najprawdopodobniej to znajdą. A jeśli koszt problemu nie jest tak wysoki - penetracja (bez włamania) do zamkniętego zasobu lub umieszczanie w Internecie informacji, których ktoś nie lubi, lub jeśli użytkownik po prostu woli nie "błyszczeć" jako gość ten zasób. W takich przypadkach mogą nie znaleźć lub w ogóle nie będą szukać.

Z grubsza jak w dowcipie o nieuchwytnym Joe, który był nieuchwytny, bo nikt tego nie potrzebuje.

Tak więc prawdziwa anonimowość w Internecie zależy od wiarygodności zastosowanych metod oraz od tego, jak ciężko (i kto) będzie szukać.

Wymiana wiadomości informacyjnych w Internecie z konieczności odbywa się za pośrednictwem dostawcy - organizacji zapewniającej dostęp. W przypadku braku odpowiedniej ochrony dostawca będzie wiedział wszystko: kto wysłał (adres IP), gdzie i co zostało wysłane. Co więcej, może zamknąć (zablokować) niektóre zasoby internetowe od Ciebie. W Chinach władze generalnie wymyśliły filtrowanie prawie całego ruchu internetowego, nie pozwalając współobywatelom na dostęp do szkodliwych ideologicznie zasobów.

Nawiasem mówiąc, fakt, że Rosja posiada system środków operacyjno-rozpoznawczych o nazwie SORM-2, który ma na celu kontrolę Internetu, nie jest zbyt szeroko znany. Rosyjscy dostawcy są zobowiązani do współpracy z władzami i w związku z tym przekazują im wszelkie informacje, które przez nie przechodzą.

A jeśli czasami odwiedzasz „wywrotowe” opozycyjne zasoby internetowe, możliwe, że baza danych odpowiednich organizacji już gromadzi informacje o tobie.

Najnowsze trendy w prawie i technologii zagrażają anonimowości jak nigdy dotąd, zabijając w zarodku możliwość swobodnego czytania, pisania lub po prostu wypowiadania się w sieci.

Powyższe pozwoli Ci znaleźć poprawną odpowiedź na pytanie: „Czy potrzebujesz anonimowości w Internecie?”

Po znalezieniu odpowiedzi nadszedł czas, aby zacząć eksplorować system Tor.

2. Co to jest Tor?

Pomimo tego, że nazwa pochodzi od akronimu, zwyczajowo pisze się „Tor”, a nie „TOR”. Tylko pierwsza litera jest pisana wielką literą.

Tor to darmowe oprogramowanie i otwarta sieć, która pomoże ci bronić się przed inwigilacją sieci, znaną jako analiza ruchu, która zagraża wolności osobistej i prywatności, poufności kontaktów biznesowych i komunikacji oraz bezpieczeństwu rządowemu.(Definicja ze strony internetowej programu http://www.torproject.org)

Tak więc Tor to nie tylko oprogramowanie, ale także rozproszony system serwerów, pomiędzy którymi ruch przechodzi w postaci zaszyfrowanej. (Czasami serwery Tora nazywane są węzłami.) Na ostatnim węźle serwera w łańcuchu przesyłane dane są odszyfrowywane i przesyłane do serwera docelowego w postaci zwykłego tekstu. Dodatkowo po określonym przedziale czasu (około 10 minut) następuje okresowa zmiana łańcucha (zmiana trasy pakietów). Dzięki takiemu podejściu kanał można otworzyć tylko wtedy, gdy wszystkie serwery w łańcuchu zostaną zhakowane, co jest praktycznie nierealne, ponieważ znajdują się w różnych krajach, a sam łańcuch ciągle się zmienia. Od kwietnia 2011 r. sieć Tor obejmuje ponad 2500 węzłów rozsianych po wszystkich kontynentach Ziemi. Wszystkie węzły działają przy użyciu protokołu SOCKS.

Szyfrowanie odbywa się w następujący sposób. Przed wysłaniem pakiet jest sekwencyjnie szyfrowany trzema kluczami: najpierw dla trzeciego węzła, potem dla drugiego i wreszcie dla pierwszego. Gdy pierwszy węzeł odbiera pakiet, odszyfrowuje „górną” warstwę szyfru i wie, gdzie wysłać pakiet następny. Drugi i trzeci serwer robią to samo. To właśnie te warstwy szyfrowania przypomniały autorom Cebuli. Stąd wzięła się nazwa i logo.

Znana organizacja ochrony swobód obywatelskich ogłosiła wsparcie dla projektu Tor Fundacja Electronic Frontier, które zaczęły aktywnie promować nowy system i podejmować znaczne wysiłki w celu maksymalizacji rozbudowy sieci węzłów.

Wiele organizacji społeczeństwa obywatelskiego wspiera teraz rozwój Tora, ponieważ postrzega go jako mechanizm ochrony podstawowych praw i wolności obywatelskich w Internecie.

Najczęstszym zarzutem przeciwko sieci Tor jest to, że może być wykorzystana do celów przestępczych. Jednak w rzeczywistości cyberprzestępcy znacznie częściej wykorzystują do tego własne narzędzia, czy to VPN, zhakowane sieci, komunikację bezprzewodową czy inne metody.

Tor może działać nie tylko z przeglądarkami internetowymi, ale także z wieloma istniejącymi aplikacjami opartymi na TCP. Aplikacje do pracy w sieci, w najprostszym przypadku jest to przeglądarka, również muszą być skonfigurowane do pracy z Torem.

System Tor pozwala ukryć przed dostawcą adresy końcowe (docelowe), tym samym przełamując możliwą blokadę dostępu do zablokowanych przez niego zasobów sieciowych. Ponadto system Tor niezawodnie ukrywa adres nadawcy przed docelowymi zasobami.

Tor umożliwia jednak przechwycenie samej treści wiadomości (bez identyfikowania nadawcy) ze względu na konieczność ich odszyfrowania w węźle wyjściowym! Jednak do takiego przechwycenia należy zainstalować analizator ruchu (sniffer) w węzłach wyjściowych, co nie zawsze jest łatwe. Zwłaszcza jeśli weźmiesz pod uwagę, że węzły wyjściowe ciągle się zmieniają.

Jak wiesz, żaden system nie może być w 100% bezpieczny. Społeczność programistów Tora nieustannie analizuje możliwe sposoby deanonimizacji swoich klientów (tzw. ataki) i szuka sposobów na ich zwalczanie.

Kolejną zaletą Tora jest to, że jest wolnym oprogramowaniem. Te. jego dystrybucja jest całkowicie darmowa i open source.

Projekt Tor jest organizacją non-profit (charytatywną), która wspiera i rozwija oprogramowanie Tor.

System Tor został pierwotnie opracowany w laboratorium Marynarki Wojennej Stanów Zjednoczonych na zamówienie federalne. W 2002 roku rozwój został odtajniony, a kody źródłowe przekazano niezależnym programistom, którzy stworzyli oprogramowanie klienckie i opublikowali kod źródłowy na wolnej licencji, aby każdy mógł sprawdzić, czy nie ma błędów i innych luk. (Według twórców systemu, do stycznia 2009 r. liczba błędów spadła do zera.)

3. Dodatkowe komponenty

Należy rozumieć, że sam fakt zainstalowania Tora nie anonimizuje połączeń sieciowych komputera. Wymagane są dodatkowe składniki oprogramowania i ustawienia. Tor zarządza tylko szyfrowaniem i określa ścieżkę pakietów przez sieć przekaźnikową.

1. Przede wszystkim potrzebujemy wirtualnego serwera proxy zainstalowanego na komputerze użytkownika. Jest czasami określany jako „filtr proxy”. Taki serwer proxy jest pośrednim łączem między aplikacjami internetowymi użytkownika a siecią Tor.

Istnieją dwie główne opcje filtrującego serwera proxy - są to Prywatność oraz Polipo.

Kilka lat temu programiści Tora zalecali używanie Prywatność... Teraz we wszystkich złożeniach zamieszczonych na stronie torproject.org znajdują się tylko Polipo.

Trudno je porównać według ich cech. Polipo uważana za miniaturę - mniej niż 200K. Wszystkie jego ustawienia są zawarte w pliku polipo.conf... Nie znalazłem szczegółowej literatury na temat jego ustawień. Możliwe, że nie jest potrzebna.

Aby pracować z systemem Tor, musisz użyć wersji proxy polipo nie mniej niż 1.0.4, ponieważ wcześniejsze wersje nie obsługują protokołu SOCKS i dlatego nie są odpowiednie dla systemu Tor.

Prywatność to darmowy serwer proxy z zaawansowanym filtrowaniem treści internetowych w celu ochrony prywatności użytkowników Internetu. Najnowsza wersja 3.0.17. (2011) Chociaż Privoxy jest często używany jako pośrednik między aplikacjami a programem Tor, nie należy zapominać, że Privoxy może być również całkowicie niezależnym programem, który chroni interesy swoich użytkowników na poziomie protokołu HTTP.

Istnieje wystarczająca obszerna literatura na temat instalacji i konfiguracji proxy filtrującego w Internecie. Prywatność.

Pozwól każdemu zdecydować, którego z dwóch serwerów proxy użyje na swoim komputerze. Zdecydowanie odradza się ich jednoczesne stosowanie. oba serwery proxy używają portu 8118 i podczas wspólnej pracy mogą wystąpić nakładanie się.

Najprostsza rada: dla tych, którzy nie chcą zbytnio się przejmować, lepiej skorzystać Polipo, który jest zawarty we wszystkich najnowszych kompilacjach w witrynie torproject.org. Ci, którzy chcą mieć więcej dodatkowych opcji dostosowywania, powinni pobrać i zainstalować Prywatność, a następnie, podczas instalacji zespołu, wyklucz Polipo z instalacji.

2. Aby kontrolować pobieranie i działanie systemu Tor, używany jest program Vidalia... Jest często określany jako graficzny interfejs Tora.

W ustawieniach Vidalia możliwe jest uruchomienie Tora i filtrującego proxy podczas uruchamiania Vidalia, uruchamiaj i zatrzymuj Tora, gdy jest uruchomiony, przeglądaj mapę sieci Tora i nie tylko. Praca z Vidalia zostanie omówione w 8. Konfiguracja ustawień Tora z powłoką Vidalia.

Podczas uruchamiania programu Vidalia powinna pojawić się ikona cebuli Vidalia. W Windows pojawia się w zasobniku systemowym (obok zegara) (patrz zdjęcie), w Ubuntu pojawia się na pasku zadań. Możesz otworzyć okno Vidalii, klikając lewym przyciskiem myszy jego ikonę.

Na pierwszym obrazku Tor jest wyłączony, na drugim jest włączony.

Teraz, dzięki Torowi, filtrującemu serwerowi proxy i Vidalii, możesz skonfigurować aplikacje do pracy z Torem lub, jak mówią, "aplikacje Torify".

3. TorButton- wtyczka filtra do przeglądarki Nozilla FireFox. Zawarte w wielu zespołach.

Taki pakiet jest dobry, ponieważ czasami znacznie zwiększa anonimowość użytkownika. Torbutton blokuje wtyczki przeglądarki, takie jak Java, Flash, ActiveX itp., które teoretycznie mogą zostać użyte do ujawnienia Twojego adresu IP. Torbutton stara się również bezpiecznie obsługiwać pliki cookie, co również zwiększa anonimowość. Ponadto może być używany do włączania lub wyłączania Tora w przeglądarce. Te. w pierwszym przypadku FireFox będzie działał przez Tora, aw drugim bezpośrednio.

4. Niektóre zespoły zawierają Pidgin- wieloprotokołowy (icq, jabber, ...) komunikator. Praktyczna wartość anonimowości stronicowania w Internecie ma niewielką wartość. Dlatego nie będzie dalej rozważany.

5. FirefoxPrzenośny- przenośna przeglądarka oparta na FireFox. Jest zawarty tylko w pakiecie! Przeglądarka Tor. FirefoxPrzenośny to przenośna wersja przeglądarki Firefox skonfigurowana do współpracy z Torem wraz z rozszerzeniem Torbutton... Uruchamia się automatycznie natychmiast po nawiązaniu połączenia w systemie Tor.

4. Pakiety (zespoły) systemu Tor

Oprogramowanie Tor jest opracowywane dla różnych systemów operacyjnych:

Rodzina systemów operacyjnych Microsoft Windows

System operacyjny Linux/Unix

Oraz na smartfony (Android OS, iPhone, iPad itp.)

Dla każdego z systemów operacyjnych istnieją różne opcje niestandardowych zestawów (pakietów) oprogramowania, aby zapewnić działanie systemu Tor. Możesz pobrać dowolną z możliwych opcji na rosyjskojęzycznej stronie witryny programistów https://www.torproject.org/download.html.ru

Zazwyczaj istnieją dwie wersje każdego pakietu, wersja stabilna i wersja alfa. Wersje stabilne są publikowane, gdy programiści uważają, że kod i dostarczona funkcjonalność nie ulegną już zmianie. Tworzone są wersje alfa lub niestabilne, dzięki czemu możesz pomóc w testowaniu i dostosowywaniu nowych funkcji. Nawet jeśli mają wyższy numer wersji niż y ze stabilnych wersji wymienionych powyżej, istnieje znacznie większa szansa na poważne problemy z niezawodnością i bezpieczeństwem z powodu błędów w wersjach niestabilnych, a zatem nie w pełni przetestowanych.

Rozważ istniejące pakiety dla Microsoft Windows (jako najpopularniejsze).

Dostępne są cztery stabilne opcje pakietów:

- Budowanie przeglądarki Tor zawiera wszystko, czego potrzebujesz, aby bezpiecznie surfować po Internecie. Ten pakiet nie wymaga instalacji. Po prostu rozpakuj go i uruchom.

Plastikowa torba Pakiet Vidalii zawiera Tor, Vidalia, Polipo, oraz Torbutton do instalacji na komputerze. Wymagany jest również Firefox. Aby używać Tora, będziesz musiał torify aplikacje.

Plastikowa torba Pakiet Bridge-by-Default Vidalia to pakiet Vidalia, który jest skonfigurowany jako pomost, aby pomóc ocenzurowanym użytkownikom dotrzeć do sieci Tor. (Vidalia Bundl, który jest skonfigurowany jako pomost, który pomaga zablokowanym (dosłownie ocenzurowanym) użytkownikom dotrzeć do sieci Tor.)

- Pakiet ekspercki zawiera tylko Tor i nic więcej. Musisz ręcznie zainstalować i skonfigurować swój zestaw dodatków, a także torify aplikacje.

montaż Pakiet ekspercki używany głównie do testowania i rozwijania ulepszonych wersji oprogramowania Tor. Nazwa mówi sama za siebie.

Oczywiście dla tych, którzy stawiają pierwsze kroki w korzystaniu z systemu Tor, interesujące są dwie pierwsze opcje pakietów.

montaż Przeglądarka Tor pozwoli Ci pracować bez instalacji i ustawień. To prawda, że praca z nim ogranicza się zwykle do korzystania z wbudowanej przenośnej przeglądarki FireFox (FirefoxPortable). Jeśli chodzi o anonimowość, jest ona zapewniona w całości.

montaż Pakiet Vidalii zapewni więcej opcji dostosowywania i używania różnych aplikacji (toryfikacji), a tym samym szerszy zakres działań w systemie Tor.

Istnieją również zestawy skompilowane przez deweloperów innych firm. Na przykład montaż Operator... Zawiera przeglądarkę Opera, klienta Tor i wirtualny serwer proxy Polipo ( Vidalia- nieobecny). Tylko praca nad protokołami HTTP i HTTPS jest anonimowa.

Po zakończeniu sesji Operator wszystkie informacje o nim są usuwane. Ostatnia wersja Operator Wersja 3.5 została wydana 6 stycznia 2010 roku i zawiera: Opera v. 10.10 i Tor v. 0.2.1.21. (Ogólnie rzecz biorąc, nie jest to najlepszy przypadek użycia dla systemu Tor.)

5. Pierwsze kroki z Torem - pakietem Tor Browser

Najprostszym i najwygodniejszym dla początkujących użytkowników systemu Tor jest użycie przenośnego zestawu do anonimizacji Przeglądarka Tor.

Ogólnie rzecz biorąc, istnieją dwie wersje przeglądarki Tor: Paczka Tora z przeglądarką dla Windows z Firefoksem(wersja 1.3.26, 16 MB) i Pakiet przeglądarki Tor IM dla systemu Windows z Firefoksem i Pidgin(wersja 1.3.21, 25 MB). (Pidgin to wieloprotokołowy pager internetowy.) Jeśli nie planujesz używać pagera internetowego, lepiej pobrać pierwszą wersję.)

Pakiet nie wymaga instalacji. Wystarczy pobrać rosyjską wersję zestawu przeglądarki Tor http://www.torproject.org/dist/torbrowser/tor-browser-1.3.26_ru.exe ze strony programisty. Jest to samorozpakowujące się archiwum. Rozpakuj go do wskazanego katalogu i uruchom z niego plik Uruchom Tor Browser.exe... Obrazowy przykład pracy na zasadzie „ Zainstalowałem i wszystko działa!"

Pakiet zawiera wszystkie komponenty niezbędne do anonimowej pracy w sieci (Tor, filtrujący serwer proxy Polipo i Vidalia) oraz dodatkowo przenośną (przenośną) przeglądarkę FireFox w wersji 3.6. z wbudowaną wtyczką TorButton.

Po odpaleniu Uruchom Tor Browser.exe Tor, Vidalia i Polipo są uruchamiane automatycznie. W tym samym czasie (jeśli oczywiście istnieje połączenie z Internetem) rozpoczyna się nawiązywanie połączenia z siecią Tor i powstaje łańcuch serwerów pośrednich. Proces trwa od jednej do kilku minut.

Gdy Tor działa, a łańcuch pomostowy działa, Vidalia wygląda tak:

Gdy Tor jest wyłączony,

Po utworzeniu łańcucha przeglądarka FirefoxPortable jest uruchamiana automatycznie. To wszystko! Możesz zacząć surfować po Internecie anonimowo.

Przy normalnym połączeniu internetowym pierwsza linia strony będzie zawierać komunikat:

Gratulacje. Twoja przeglądarka jest skonfigurowana do korzystania z Tor

Oznacza to, że Twoja przeglądarka jest skonfigurowana do anonimowego korzystania z Tora.

Poniżej będzie komunikat taki jak:

Dodatkowe informacje:

Twój adres IP: 87.84.208.241

To jest adres IP jednego z serwerów wyjściowych Tora, który podszywa się pod Twój prawdziwy adres.

Więc wszystko jest w porządku, a ty już pracujesz anonimowo przez sieć Tor.

Aby mieć pewność swojej anonimowości, musisz znać swój prawdziwy adres IP. W tym celu możesz najpierw przejść do strony testowej witryny Tor nie anonimowo lub do innej witryny, która pozwala określić adres IP.

Podsumowując, oto kilka praktycznych wskazówek dotyczących pracy z pakietem Tor Browser:

Jeśli przeglądarka FirefoxPortable nie uruchamia się automatycznie, powinieneś uruchomić plik ... \<каталог TorBrowser>\ FirefoxPortable \ FirefoxPortable.exe

Przenośna przeglądarka FirefoxPortable nie może działać jednocześnie z innymi wersjami przeglądarek Mozilla FireFox.

Do zwykłej (nie anonimowej) pracy w Internecie wskazane jest używanie not FirefoxPrzenośny i jakaś inna przeglądarka, na przykład Opera.

Czasami przydatne może być zapisanie (rozpakowanie) paczki w celu zwiększenia spisku. Przeglądarka Tor(rozmiar około 64M) nie na dysku twardym komputera, ale na dysku flash i stamtąd uruchamiany tylko wtedy, gdy wymagana jest anonimowa praca. Jednocześnie na dysku twardym nie pozostaną żadne ślady Twojej anonimowej pracy. Wszystkie ustawienia i parametry wprowadzone dla Tora, FirefoxPortable i TorButton zostaną również zapisane tylko na dysku flash.

6. Instalowanie Tora w systemie Windows — pakiet Vidalia

w odróżnieniu Przeglądarka Tor wszystkie inne zespoły (pakiety) instalują Tora i dodatkowe komponenty.

Komponenty działają w podobny sposób jak w Przeglądarka Tor, ale są pewne niuanse. Na przykład, jeśli nie masz zainstalowanej przeglądarki Mozilla FireFox, nie zainstaluje się ona i TorButton... Dlatego zaleca się zainstalowanie FireFox przed instalacją Vidalia Bundle.

Poniższe rysunki przedstawiają proces instalacji pakietu Pakiet Vidalii B>:

montaż Pakiet Vidalii dla Windows zawiera Tor, Vidalia, Polipo i Torbutton (numery wersji są widoczne na ostatnim rysunku).

Jak widać na drugim rysunku, jeśli przeglądarka FireFox nie jest zainstalowana na komputerze, program instalacyjny ostrzega o tym, zaleca zainstalowanie i ponowną instalację.

Wszystkie komponenty standardowej konfiguracji są instalowane domyślnie tak, aby ze sobą współpracowały.

Jeśli użytkownik chce użyć innej konfiguracji, na przykład użyć filtrującego proxy Privoxy lub innej przeglądarki do anonimowej pracy, należy usunąć pola wyboru z niepotrzebnych komponentów. W takim przypadku należy wcześniej zainstalować Privoxy i przeglądarkę.

Tor jest instalowany jako domyślny program klienta. Wykorzystuje wbudowany plik konfiguracyjny i większość użytkowników nie musi zmieniać żadnych ustawień. Jednak sekcje 8 i 9 opisują wiele dodatkowych ustawień systemu Tor na twoim komputerze.

Zacznę od notatki.

Panie i Panowie!

Doskonale rozumiem, że stale i chronicznie nie masz czasu. I na pewno nie będziesz w stanie spędzić 5 minut. Chociaż napisać coś w stylu „Dziękuję! Przyda się! Sam się tym zajmę! masz czas (z reguły masz). Ale zrozum mnie też: nie mam też czasu na sprawdzanie wszystkich moich wiadomości pod kątem trafności. Ale gdybyś NATYCHMIAST poświęcił 5 minut swojego czasu, nie marnowałbyś czasu na pisanie tej wiadomości. Dziękuję za uwagę!

Niedawno napisałem wiadomość „”. Ale (jak się okazało) nie jest to do końca poprawne. Ponieważ zmiany zostały wprowadzone w nowej wersji TORa. Dlatego jeśli tak, to powinieneś mieć jakieś ustawienia proxy, a jeśli, to nieco inne.

Niestety, sam się o tym dowiedziałem dopiero innego dnia, po zaktualizowaniu oprogramowania dla TORa na moim komputerze służbowym. Z tego powodu mogą wystąpić problemy podczas konfigurowania programów do pracy przez sieć TOR. Jeśli masz takie problemy lub jesteś po prostu ciekawy, przeczytaj poniżej.

Jak to wygląda dla całego systemu (ustawienia przeglądarki Internet Explorer):

Jak to wygląda w przeglądarce Opera:

Jak to wygląda w przeglądarce Mozilla Firefox:

Jak to wygląda:

Numer części 3. Ustawienia niestandardowe dla TOR

Najbardziej uważni (z tych, którzy doczytali do tego momentu) mogli zauważyć, że ustawienia w częściach 1 i 2 różnią się tylko jedną cyfrą numeru portu „9 1

50 "i" 9 0

50".

Czy można ustawić własny port w ustawieniach przeglądarki TOR lub Vidalii? Pewny. Są na to 2 sposoby.

Metoda numer 1.

Przejdź do ustawień przeglądarki TOR lub Vidalii. Aby to zrobić, przesuń mysz nad „cebulowy” TOR w zasobniku systemowym i naciśnij prawy przycisk myszy. Z rozwijanego menu wybierz „Ustawienia”:

W otwartych ustawieniach wybierz zakładkę „Zaawansowane” i kliknij przycisk „Edytuj bieżący torrc”:

Ale teraz musisz być szczególnie ostrożny i zrobić tak, jak napisałem poniżej:

1. Wpisz wiersz "" Numer portu SocksPort "(na przykład: "SocksPort 8008").

2. Wybierz tę linię za pomocą myszy.

3. Zaznacz pole wyboru „Zastosuj wybrane”.

4. Kliknij przycisk „OK”.

Dlaczego? Nie wiem, ale poza tym mój program nie chciał zapisać zmian.

Metoda numer 2.

Wystarczy spojrzeć, gdzie znajduje się plik ustawień, otworzyć go dowolnym edytorem tekstu i wprowadzić wiersz poniższego formularza: „Numer portu SocksPort”. Na przykład: „SocksPort 8008”. Najlepiej zrobić to, gdy TOR nie jest uruchomiony.

Jak znaleźć ten plik ustawień? Jego adres jest zapisany w sekcji „Zaawansowane” ustawień (patrz metoda nr 1 powyżej).

Na przykład dla mojej przeglądarki TOR:

A dla Vidalii tak:

Co więcej, możesz napisać własną ścieżkę do pliku i użyć tych samych ustawień dla obu programów (jeśli nagle użyjesz obu na tym samym komputerze). Ale nie zapomnij zmienić numeru portu na ten, który określiłeś w razie potrzeby (patrz część #1 lub #2).

Numer części 4. Jak i gdzie zobaczyć ustawienia proxy dla przeglądarki TOR

Po przeczytaniu wszystkich powyższych informacji wielu zada pytanie: „Jak mogę sprawdzić, jakich ustawień proxy używa moja przeglądarka TOR?”.

Bardzo prosta!

Wchodzimy w ustawienia Firefoksa dostarczanego z przeglądarką TOR:

Tam przechodzimy do zakładki „Dodatkowe” i znajdujemy podzakładkę „Sieć”:

I tam możesz zobaczyć, jakie ustawienia proxy ma Twoja przeglądarka TOR:

Jak i co? teraz do zrobienia, jeśli potrzebujesz użyć http (s) -proxy do pracy przez TOR, może napiszę wkrótce.

PS Gwarantuję aktualność tej wiadomości w ciągu 2 tygodni. Jeśli coś Ci nie zadziała od 15 sierpnia 2013, możesz zadać sobie pytanie: „Dlaczego nie skonfigurowałem tego wcześniej?” Chociaż od razu mogę napisać odpowiedź: „Bo nie miałam czasu! Ale teraz mam czas, żeby wszystko rozgryźć sama”. Powodzenia!

Powiedzieliśmy Ci, jak korzystać z VPN w codziennej pracy.

Dzisiaj chcę opowiedzieć szczegółowo o rozproszonej anonimowej sieci Tor.

Ostatnio, wraz z pojawieniem się rządowych regulatorów i zaostrzeniem ich stanowiska wobec zwykłych użytkowników Internetu (zobacz nasze artykuły na temat rządowych regulacji Internetu: i), toczy się dyskusja na temat losu sieci Tor i innych usług anonimizacji.

W prasie pojawiły się już informacje o „zakazie Tora” na sugestię rosyjskich funkcjonariuszy bezpieczeństwa:

Rada Publiczna przy FSB Rosji uważa za konieczne ulepszenie prawnej regulacji działalności osób prawnych i osób fizycznych, które rozpowszechniają informacje w Internecie. W związku z tym rada skierowała do ustawodawców propozycje dotyczące konieczności zakazania stosowania anonimizatorów - programów maskujących dane informacyjne i adres IP użytkowników.

Faktem jest, że jeśli na mocy orzeczenia sądu dostęp internautów do określonej witryny zostanie zablokowany, ci ostatni, przy pomocy anonimizatorów, będą mogli odwiedzać strony zablokowanej witryny. Na przykład za pomocą tych programów użytkownicy w Chinach i Białorusi bardzo chętnie odwiedzają te witryny, do których dostęp blokują władze lokalne.

Inicjatywa sił bezpieczeństwa oznacza zakaz oprogramowania lub przeglądarek z wbudowanym anonimizatorem (takich jak przeglądarka Tor). Ponadto narzędzia maskujące obejmują serwery WWW - samodzielne witryny, za pomocą których użytkownicy mogą przejść ze zmienionym adresem IP do zablokowanej witryny bez instalowania specjalnych programów.

Podobne zmiany zostaną wprowadzone do ustawy federalnej „O informacji, technologiach informacyjnych i ochronie informacji”.

Jednak stanowisko regulatorów państwowych w tym zakresie nie zostało jeszcze ostatecznie przesądzone:

Rada Społeczna przy FSB Rosji zaprzeczyła doniesieniom o opracowywaniu zaleceń ograniczających wolność w Internecie. Zostało to zgłoszone 5 czerwca przez TASS-Telecom.

Rada wyjaśniła, że na spotkaniu na temat bezpieczeństwa w Internecie wyrażono różne poglądy, ale nie zapadły żadne konkretne decyzje dotyczące ograniczeń w Internecie.

Rada, jak mówi oświadczenie, „nigdy nie przedstawiła takich propozycji, nie składała takich oświadczeń ani nie przedstawiała żadnych zaleceń ustawodawcy”.

Jaki jest cel rozproszonej sieci Tor dla zwykłego użytkownika Internetu? Wydawałoby się, że każdy praworządny obywatel powinien zadać pytanie: „Dlaczego powinienem ukrywać (anonimizować) swoją tożsamość w Internecie? Nie zamierzam robić niczego przestępczego, na przykład włamywać się na strony internetowe, rozpowszechniać złośliwego oprogramowania ani kraść haseł innych osób?” Zasadniczo odpowiedzieliśmy już na to pytanie w naszych artykułach, a także w naszych artykułach.

Ale chciałbym też dać bardzo ciekawą opinię jednego z twórców wolnego oprogramowania Tor, który podkreślił w swoim wywiadzie ( Twórca usługi anonimowości online powiedział, dlaczego musisz ukryć swoje dane w Internecie ”):

Dlaczego w ogóle zwykli internauci potrzebują anonimowości, ci, którzy podobno nie mają nic do ukrycia?

Problem w tym, że „nic do ukrycia” to nie to samo, co pełna kontrola nad wszelką aktywnością użytkowników w Internecie przez agencje rządowe, w których pracują najzwyklejsi głupcy, kierując się prawami napisanymi przez innych głupców. Jeśli takim głupcom coś się nie spodoba, będą musieli poświęcić zdrowie, czas i pieniądze, aby udowodnić swoją niewinność, i to z nieuzasadnionym skutkiem. Po co ryzykować, skoro można użyć prostego narzędzia technicznego, które wspierają inni – tym razem mądrzy – ludzie?

Dodatkowo wraz z anonimowością otrzymujemy również opór wobec cenzury sieci na poziomie państwa. Dlaczego zwykły obywatel miałby myśleć, która strona zostanie dziś zbanowana przez zastępcę Pupkina? To nie jest sprawa Pupkina, zwłaszcza jeśli Pupkin nigdy nie dowie się o tym, gdzie obywatel poszedł dzisiaj w swoich sprawach sieciowych. Z drugiej strony obywatel nie wchodzi w życie osobiste Pupkina.

Uważamy więc, że nasz czytelnik otrzymał już wyczerpujące odpowiedzi na pytanie „dlaczego powinien używać Tora”.

Cóż, teraz nadszedł czas, aby przejść do czysto praktycznych pytań, jak działa sieć Tor oraz jak ją zainstalować i skonfigurować na swoim komputerze.

1. Jak działa Tor?

Tor to wirtualna sieć tunelowa, która pozwala lepiej chronić Twoją prywatność i bezpieczeństwo w Internecie. Działa to tak: Tor łączy twój komputer z Internetem nie bezpośrednio, ale przez łańcuch trzech losowych komputerów (tak zwanych przekaźników), które należą do sieci Tor.

Wszystko, co wysyłasz do Internetu przez Tora, staje się po pierwsze anonimowy (ukrywanie źródła) , i po drugie, pozostaje zaszyfrowany przez całą drogę między komputerem a ostatnim przemiennikiem ... Ale po tym, jak dane opuszczą ostatni przekaźnik i trafią na adres internetowy swojego miejsca przeznaczenia - idzie już nie zaszyfrowane, ale w zwykłej, prostej formie.

Jeśli przesyłasz szczególnie ważne dane – np. wpisujesz nazwę użytkownika i hasło, aby wejść na stronę internetową – upewnij się, że protokół HTTPS działa (np. pasek adresu mówi np. https: //torproject.org/, nie http: //torproject.org/).

2. Jak pobrać i zainstalować Tor

Różne dystrybucje pakietu Tor można pobrać ze strony internetowej projektu.

Szczegółowe informacje na temat ustawień tej wersji znajdziesz w naszym artykule:

Jeśli sam chcesz wziąć udział w projekcie Tor, powinieneś przeczytać o konfigurowaniu „przekaźnika” przekaźnika https://www.torproject.org/docs/tor-doc-relay.html.en

Jeśli twój dostawca (lub administrator systemu) z jakiegoś powodu zablokował dostęp do strony projektu sieci Tor, wówczas o dystrybucję Tora można poprosić e-mailem (żądanie musi być wysłane ze skrzynki pocztowej gmail):

aby uzyskać pakiet angielskiej przeglądarki Tor dla systemu Windows, wyślij e-mail na swój adres e-mail [e-mail chroniony] ze słowem okna w treści wiadomości. Pole „Temat” można pozostawić puste.

Podobnie możesz poprosić o pakiet Tor Browser Package dla systemu Mac OS ( pismo macos-i386), i dla Linuksa (pisząc linux-i386 dla systemów 32-bitowych lub linux-x86_64 dla systemów 64-bitowych)

Jeśli potrzebujesz przetłumaczonej wersji Tora, napisz w e-mailu Wsparcie... Otrzymasz list z odpowiedzią z instrukcjami i listą dostępnych języków.

4. Jeśli już zainstalowałeś Tora i nie działa on dla Ciebie, może to wynikać z następujących powodów:

Jeśli twoje normalne połączenie internetowe działa, ale Tor nie może połączyć się z siecią, spróbuj wykonać następujące czynności: otwórz Panel sterowania Vidalia, naciskać Dziennik wiadomości i wybierz zakładkę Zaawansowane ustawienia... Możliwe, że Tor nie łączy się z siecią, ponieważ:

a) Twój zegar systemowy jest wyłączony: Upewnij się, że data i godzina na Twoim komputerze są ustawione poprawnie i uruchom ponownie Tora. Może być konieczne zsynchronizowanie zegara systemowego z serwerem.

b) Jesteś za zaporą sieciową: aby powiedzieć Torowi, aby używał tylko portów 80 i 443, otwórz Panel sterowania Vidalia, Kliknij Ustawienia i sieci „Moja zapora pozwala mi łączyć się tylko z określonymi portami”.

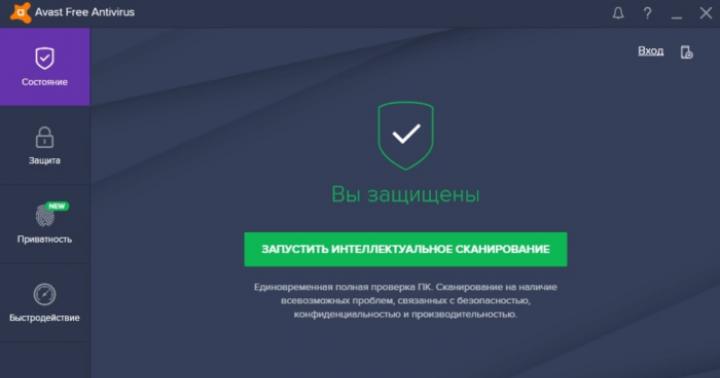

c) Twój program antywirusowy blokuje Tora: Upewnij się, że Twój program antywirusowy nie blokuje Torowi połączenia z siecią.

d) Jeśli Tor nadal nie działa, prawdopodobnie Twój dostawca usług internetowych blokuje Tora. Bardzo często można to ominąć za pomocą Mostki Tora - ukryte przekaźniki które nie są łatwe do zablokowania.

Jeśli chcesz dowiedzieć się, dlaczego Tor nie może się połączyć, wyślij programistom e-mail [e-mail chroniony] z odpowiednimi informacjami z dziennika logów.

Jak znaleźć most?

Aby skorzystać z mostu, musisz go najpierw znaleźć; można to zrobić na bridges.torproject.org lub wysłać e-mail na adres [e-mail chroniony]... Jeśli wysłałeś e-mail, upewnij się, że piszesz zdobyć mosty w treści listu. Bez tego nie otrzymasz odpowiedzi. Pamiętaj, że musisz wysłać tę wiadomość e-mail z gmail.com lub yahoo.com.

Skonfigurowanie wielu mostków sprawi, że połączenie z Torem będzie bardziej stabilne w przypadku, gdy niektóre mostki staną się niedostępne. Nie ma gwarancji, że używany dzisiaj most będzie działał jutro, dlatego należy stale aktualizować listę mostów.

Jak korzystać z mostu

Jeśli możesz użyć wielu mostów, otwórz Panel sterowania Vidalia, Kliknij Ustawienia, następnie Sieci i zaznacz pole, w którym jest napisane „Mój dostawca usług internetowych blokuje połączenie z siecią Tor”... Wpisz listę mostów w polu poniżej, kliknij OK i uruchom ponownie Tora.

Jak korzystać z otwartego proxy

Jeśli mostkowanie nie działa, spróbuj skonfigurować Tora, aby używał proxy HTTPS lub SOCKS, aby uzyskać dostęp do sieci Tor. Oznacza to, że nawet jeśli Tor jest zablokowany w Twojej sieci lokalnej, możesz bezpiecznie używać otwartych serwerów proxy do łączenia się z siecią Tor i wolnym od cenzury Internetem.

Aby wykonać następujące czynności, musisz mieć funkcjonalne konfiguracje Tor / Vidalia, oraz listę serwerów proxy HTTPS, SOCKS4 lub SOCKS5.

Otworzyć Panel sterowania Vidalia i naciśnij Ustawienia.

Kliknij Sieci... Proszę wybrać „Korzystam z serwera proxy, aby uzyskać dostęp do Internetu”.

W terenie Adres, wpisz adres otwórz proxy... Może to być nazwa serwera proxy lub adres IP.

Wejść Port proxy.

Generalnie nie musisz wchodzić Nazwa użytkownika i hasło... Jeśli nadal potrzebujesz takich informacji, wpisz je w odpowiednich polach.

Proszę wybrać Typ proxy takie jak HTTP/HTTPS, SOCKS4 lub SOCKS5.

Kliknij ok... Vidalia i Tor są teraz skonfigurowane do używania serwerów proxy w celu uzyskania dostępu do reszty sieci Tor.

Dziś na stronie projektu Tor można znaleźć o wiele więcej z szerokiej gamy produktów dla szerokiej gamy systemów operacyjnych (Windows, Linux, Mac OS).

5. Wdrożyliśmy już rozwiązanie do anonimizacji za pomocą Tor i dla platform mobilnych, na przykład dla Androida:

Tor na smartfony

Możesz skonfigurować Tora na swoim urządzeniu z Androidem, instalując pakiet o nazwie Orbot... Pomoc dotycząca pobierania i instalacji jest dostępna na stronie projektu Tor.

Istnieją pakiety eksperymentalne dla Nokii Maemo / N900 i Apple iOS.

6. Zespół programistów Tora uruchomił kolejny szereg projektów i usług anonimizacji, na przykład Tails to dystrybucja Live CD / USB wstępnie skonfigurowana do bezpiecznego korzystania z Tora, tj. anonimizujący system operacyjny oparty na Linuksie, który zapewnia całkowicie bezpieczne i anonimowe surfowanie po sieci.

Możesz dowiedzieć się o innych produktach i projektach sieci Tor na stronie.

Tor umożliwia także klientom i serwerom świadczenie usług ukrytych. Oznacza to, że możesz udostępnić serwer WWW, serwer SSH itp. bez pokazywania użytkownikom swojego adresu IP.

Oczywiście ta funkcja nie jest potrzebna większości zwykłych internautów, ale jeśli nadal jesteś zainteresowany, możesz o niej przeczytać tutaj:

Vidalia służy jako graficzny interfejs dla systemu Tor. Działa na prawie wszystkich platformach, w tym Windows, Mac OS, Linux lub innych systemach Unix.

Jeśli używany jest zestaw przeglądarki Tor, Vidalia jest uruchamiana przez plik Uruchom Tor Browser.exe z katalogu

Jeśli używany jest pakiet Vidalia Bundle, jest on uruchamiany przez plik vidalia.exe z katalogu: <каталог установки Vidalia-bundle\Vidalia>

Po uruchomieniu powinna pojawić się ikona cebuli Vidalia. W systemie Ubuntu OS pojawia się na pasku zadań. W systemie Windows pojawia się w zasobniku systemowym (obok zegara)

Wywołaj „Panel sterowania Vidalia”, klikając lewym przyciskiem myszy jego ikonę.

Ustawienia Vidalii są przejrzyste i proste. Wymienimy je jednak pokrótce:

Uruchom / Zatrzymaj Tor

Dostrajanie serwera. (Udostępnianie) Ustawia tryb działania (klient, serwer lub most)

Mapa sieci

Pokazuje mapę sieci Tor:

W normalnym działaniu Tora używane łańcuchy powinny być wymienione w dolnym środkowym oknie. W takim przypadku w oknie sąsiadującym z prawej strony należy wymienić serwery wybranego łańcucha i ich charakterystykę. W górnym oknie wyświetlane jest ich położenie geograficzne.

Korzystając z mapy sieci, możesz wybrać serwery według ich przynależności lub prędkości.

Zmień tożsamość (Nowa tożsamość). Zmienia łańcuch Tora, a tym samym wyjściowy adres IP.

Wykres ruchu

Pokazuje ruch przychodzący i wychodzący oraz kurs wymiany Tora:

Dziennik wiadomości. Umożliwia przeglądanie dzienników Tora:

Ustawienia Otwiera okno „Ustawienia”:

Karta ” Ogólny"pozwala ustawić tryby uruchamiania komponentów Tora

Karta ” Sieć„(Sieć) umożliwia zarejestrowanie zewnętrznego serwera proxy („Używam serwera proxy, aby uzyskać dostęp do Internetu”) lub / i mostu („Mój dostawca usług internetowych blokuje dostęp do sieci Tor”) (Patrz Blokowanie Tora i jak sobie z tym poradzić.)

Karta ” Przedłużony"(Zaawansowane) pozwala ustawić (sprawdzić) parametry połączenia TCP (127.0.0.1 port 9051). Ustawia również (kontroluje) lokalizację pliku konfiguracyjnego torrc i katalogu danych. Poza tym możesz edytować plik konfiguracyjny torrc z tutaj.

Karta ” Pomoc"wywołuje panel pomocy Vidalii. Jednak w wersji rosyjskiej jest on nadal dość ograniczony.

Jak widać z powyższego, za pomocą powłoki Vidalia sporo parametrów systemu Tora można skonfigurować i monitorować.