Oraz inne złośliwe oprogramowanie, odpowiednio skonfigurowana przeglądarka z instalacją niezbędnych dodatków i wtyczek. Jedną z najlepszych ochrony przed wszelkiego rodzaju programami szpiegującymi jest najnowsza wersja zainstalowanej przeglądarki, na przykład Internet Explorer 11.

Aby chronić przeglądarkę IE, zaleca się wyłączenie niepotrzebnych (lub nieużywanych) ustawień przeglądarki, które mogą być podatne na ataki zewnętrzne. Aby uzyskać zaawansowane ustawienia zabezpieczeń, wykonaj następujące kroki:

Włącz blokowanie wyskakujących okienek w nieznanych witrynach. Ta funkcja bezpieczeństwa pozwala wybrać żądany poziom blokady. Podczas odwiedzania stron internetowych będziesz otrzymywać wyskakujące wiadomości blokujące. Możesz również wcześniej utworzyć listę witryn, w których wyskakujące okienka nie będą blokowane.

Witryny z Twojej listy, jak zwykle, będą wyświetlać wyskakujące okienka. Aby włączyć blokowanie wyskakujących okienek, kliknij przycisk „Narzędzia” i wybierz „Opcje internetowe”. Następnie karta „Prywatność”, sekcja „Blokowanie wyskakujących okienek”, w której zaznacz pole wyboru „Włącz blokowanie wyskakujących okienek” i zaakceptuj zmiany przyciskiem OK.

Pamiętaj, że ta funkcja nie blokuje wyskakujących okienek ze stron internetowych w lokalnym intranecie lub zaufanych witrynach.

Aby zablokować absolutnie wszystkie wyskakujące okienka, przesuń suwak bezpieczeństwa w górę. Oprócz domyślnego trybu „Średniego” istnieją jeszcze trzy wyższe stopnie ochrony.

Tryb obronny.

Kolejnym ustawieniem zabezpieczeń przeglądarki jest tryb chroniony. Ta funkcja pomoże zapobiec uruchamianiu złośliwego oprogramowania w przeglądarce. Aby włączyć tryb chroniony, ponownie kliknij ikonę „Usługa”, pozycję „Opcje internetowe”. Na karcie Zabezpieczenia zaznacz pole obok „Włącz tryb chroniony” i kliknij OK.

Tryb chroniony jest konfigurowany osobno dla wszystkich stref: Internet, lokalny intranet, zaufane strony i niebezpieczne strony.

Wyłączanie ActiveX.

Istotnym ulepszeniem bezpieczeństwa dla Internet Explorera jest wyłączenie ActiveX, aktywnych skryptów i Java. Ale w tym przypadku zaufane witryny, które również używają tych funkcji, nie będą mogły poprawnie się załadować. Dodaj je do listy zaufanych. Aby ustawić Internet Explorer na najwyższy poziom bezpieczeństwa, przesuń suwak do góry i zaakceptuj zmiany przyciskiem OK.

Jak włączyć ActiveX dla zaufanych witryn.

Kliknij przycisk „Narzędzia”, przejdź do opcji „Bezpieczeństwo” i zaznacz pole „Filtrowanie ActiveX”. Teraz, gdy odwiedzasz stronę internetową z kontrolkami ActiveX, Internet Explorer je zablokuje. Ikona filtra ActiveX jest wyświetlana na pasku adresu przeglądarki. Kliknięcie ikony włączy ActiveX dla tej konkretnej strony internetowej.

Wyłączanie skryptów Java.

Skrypty Java tworzą interaktywne strony internetowe, ale są również otwartymi bramami dla złośliwego oprogramowania. Dołącz skrypty Java tylko dla zaufanych stron internetowych. Aby je wyłączyć - zakładka „Bezpieczeństwo”. Kliknij przycisk „Inne” i przewiń w dół do nagłówka „Uruchom skrypty ... Java”.

Jeśli Twoja przeglądarka działa wolno, słabe połączenie internetowe niekoniecznie jest winne. Paski narzędzi innych firm, niektóre dodatki, pliki cookie lub nie najlepsze ustawienia mogą również obniżać wydajność przeglądarki.

Oto kilka prostych kroków, które możesz podjąć, aby zoptymalizować Internet Explorera:

Więcej pomysłów, które mogą być pomocne:

Usuwanie pasków narzędzi

Wiele pasków narzędzi, które są pobierane i osadzane w przeglądarce, nie tylko wpływa na jej wygląd, ale także spowalnia ruch w Internecie.

Pasek narzędzi przeglądarki to dodatek (rozszerzenie) dodany do interfejsu. Podczas gdy niektóre dodatki do przeglądarki mogą ulepszać funkcje online i mogą być bardzo przydatne, inne prowadzą do negatywnych konsekwencji. Mogą łatwo ustawić się w stan domyślny, łącząc się z szeroko rozpowszechnionymi darmowymi aplikacjami, a czasem zakłócają lub konfliktują z innym oprogramowaniem na komputerze.

Każdy pasek narzędzi ma swoje wyspecjalizowane funkcje, na przykład funkcje wyszukiwania, emotikony, odtwarzacz muzyki itp., Więc wymagają dodatkowych zasobów do pracy.

Aby usunąć niektóre paski narzędzi, musisz otworzyć listę zainstalowanych programów (w Windows 7 kliknij Początek (Start)\u003e Panel sterowania (Panel sterowania) oraz w sekcji Programy(Programy) kliknij Odinstaluj program („Odinstaluj program”) - odinstaluj programy, których nigdy nie używasz).

Kliknij prawym przyciskiem myszy każdy pasek narzędzi na liście, który chcesz usunąć, i wybierz Usunąć(Odinstaluj). Po zakończeniu tego procesu paski narzędzi zostaną całkowicie usunięte.

Wyłączanie pasków narzędzi i dodatków bezpośrednio w przeglądarce

2. Kliknij przycisk Usługa(w postaci koła zębatego) w prawej górnej części okna, a następnie wybierz Skonfiguruj dodatki (Zarządzaj dodatkami).

3. Pod napisem Pokaz(Pokaż) wybierz Wszystkie dodatki („Wszystkie dodatki”).

4. Wybierz każdy dodatek, który chcesz wyłączyć, i kliknij Wyłączyć (Wyłączyć).

5. Po zakończeniu zamknij okno i uruchom ponownie przeglądarkę.

Usuwanie pliku cookie i czyszczenie pamięci podręcznej przeglądarki

Niewiele osób pamięta, aby to zrobić, a ostatecznie dysk twardy jest zapełniony dużą ilością danych przechowywanych przez lata przez przeglądarkę.

Aby wyczyścić pamięć podręczną przeglądarki:

1. Otwórz Internet Explorera.

2. Kliknij przycisk Usługa(Narzędzia), najedź kursorem na Bezpieczeństwo (Bezpieczeństwo) i wybierz Usuń historię przeglądarki (Usuń historię przeglądania). Jeśli nie chcesz usuwać plików cookie i plików witryn z listy ulubionych, zaznacz pole wyboru Zapisz ulubione dane witryny (Zachowaj dane strony ulubionych).

3. Zaznacz pola obok typów danych, które chcesz usunąć.

4. Kliknij Usunąć (Usunąć).

Zresetuj ustawienia przeglądarki

Czasami podczas instalowania programu może on zmienić ustawienia przeglądarki bez Twojej wiedzy. Możesz zauważyć, że Twoja przeglądarka zachowuje się jakoś nietypowo.

Jeśli program Internet Explorer przestaje odpowiadać na polecenia lub działa ogólnie, jeśli pojawią się komunikaty o błędach informujące, że program Internet Explorer zostanie zamknięty, lub jeśli wystąpi zauważalne spowolnienie, możesz zresetować ustawienia programu Internet Explorer. Aby to zrobić, wykonaj poniższe czynności.

1. Uruchom przeglądarkę Internet Explorer.

2. Kliknij przycisk Usługa(Narzędzia), a następnie wybierz Właściwości przeglądarki (Opcje internetowe).

3. W oknie Właściwości przeglądarki (Opcje internetowe) kliknij kartę dodatkowo(Zaawansowane).

4. Kliknij Resetowanie(Resetowanie).

5. W dialogu Resetowanie parametry ustawienia Internet Explorerkliknij Resetowanie

Sprawdź pudełko Usuń ustawienia osobiste (Usuń ustawienia osobiste) tylko wtedy, gdy chcesz jednocześnie usunąć dziennik odwiedzanych stron, konfigurację usług wyszukiwania, akceleratorów, stron głównych, ochrony śledzenia i danych filtrowania ActiveX. Zaznaczając to pole, zasadniczo uruchamiasz najnowszą wersję Internet Explorera.

6. Kiedy Internet Explorer zakończy przejście do ustawień domyślnych, kliknij Blisko (Zamknij), a następnie Ok.

7. Zamknij program Internet Explorer i uruchom go ponownie.

Zainstaluj nową wersję Internet Explorera

Przejście na najnowszą wersję Internet Explorera przyspieszy dostęp do Internetu. Ponadto komputer będzie bezpieczniejszy i bardzo prawdopodobne jest, że problemy występujące w starej przeglądarce znikną.

Korzystając z poniższej tabeli, możesz dowiedzieć się, której najnowszej wersji programu Internet Explorer możesz użyć w połączeniu z systemem operacyjnym:

Aby uzyskać najnowszą wersję programu Internet Explorer, kliknij ten link.

Przełącz na inną przeglądarkę

Istnieje wiele przeglądarek internetowych, z których każda różni się nieco od innych. Niektóre przeglądarki mają wiele funkcji, inne w tym sensie są dość proste. Niektóre działają trochę lepiej niż inne. Ale wszystkie przeglądarki internetowe zasadniczo wykonują tę samą funkcję: pozwalają nam przeglądać strony internetowe.

Najpopularniejsze przeglądarki to Google Chrome, Mozilla Firefox, Internet Explorer, Safari i Opera. Istnieją również inne, mniej popularne przeglądarki, takie jak RockMelt, Avant Browser, Maxthon, Deepnet Explorer, Flock, SeaMonkey, AOL Explorer itp.

W większości przypadków przełączanie się między przeglądarkami jest najszybszym i najłatwiejszym sposobem na rozwiązanie wielu napotkanych problemów. Jeśli przeglądarka jest przepełniona paskami narzędzi i wtyczkami, jeśli nie otwiera niektórych stron internetowych lub ładuje treści zbyt długo, możesz spróbować zainstalować inną i sprawdzić, czy działa lepiej.

Aby zainstalować nową przeglądarkę internetową, musisz użyć tej, którą już masz, aby znaleźć i pobrać inną. Po prostu użyj wyszukiwarki, takiej jak Google lub Bing, aby znaleźć przeglądarkę, którą chcesz zainstalować, i kliknij link pobierania.

Oto strony w naszej witrynie najpopularniejszych przeglądarek, których można używać zamiast Internet Explorera:

Możesz także znaleźć pomoc dotyczącą optymalizacji szybkości i wydajności przeglądania w Chrome i Firefox.

Według materiałów portalu internetowego. Tłumaczenie na rosyjski: Alexander Ryabov

Głównym celem przeglądarki jest przeglądanie Internetu. Nawet mały program, który zajmuje tylko kilkadziesiąt kilobajtów, może poradzić sobie z tym zadaniem. Takie były pierwsze przeglądarki. Jednak podczas ostrej konkurencji, która wybuchła między wiodącymi programami Netscape Navigator i Microsoft Internet Explorer, oba programy zyskały mnóstwo dodatkowych, dostosowywanych funkcji. W szczególności Internet Explorer, wychodząc z walki jako zwycięzca, zamienił się w ogromny pakiet oprogramowania, który pozwala dostosować program do indywidualnych wymagań najbardziej stronniczego użytkownika. W tym artykule omówimy większość ustawień obecnych w szóstej wersji programu Internet Explorer. Te ustawienia pozwalają zmienić interfejs programu, dodać niezbędne panele i przyciski, zmienić ustawienia wyświetlania żądanych stron. W artykule omówiono sposoby konfigurowania różnych trybów wyświetlania, w tym wyłączanie grafiki, zmianę rozmiaru czcionki, zmianę koloru i kodowanie tekstu na przeglądanych stronach. W tym artykule dowiesz się również, jak skonfigurować niezbędny tryb prywatności i bezpieczeństwa, jak korzystać z certyfikatów, jak wybrać rozmiar folderu do przechowywania tymczasowych plików internetowych, określić połączenie z określonym serwerem proxy i wiele więcej.

Dostosowywanie paska narzędzi

przede wszystkim przechodzimy do sedna Widok Menu sterowania, które zapewnia dostęp do najczęściej używanych ustawień.

W menu Widok Możesz dodawać i usuwać panele według własnego uznania (ryc. 1).

Aby dodać lub usunąć przyciski na standardowych paskach narzędzi, zmienić ich rozmiar i rozmieszczenie, uruchom polecenie Paski narzędzi à Dostosowywaniew rezultacie pojawi się panel (ryc. 2), na którym możesz zmieniać ikony.

W menu Widok Możesz także skonfigurować różne panele przeglądarki: Wyszukiwanie, Ulubione itp. (rys. 3).

Zazwyczaj twórcy witryn internetowych określają rozmiar i styl czcionek na stronie. Te opcje mogą jednak nie być dla Ciebie optymalne. Możesz ustawić własny tryb wyświetlania tekstu w ustawieniach przeglądarki. Aby to zrobić, w menu Widok wskaż kursorem myszy Rozmiar czcionki i wybierz żądany rozmiar (ryc. 4).

Być może natrafiłeś na sytuację, w której zamiast tekstu strony przeglądarka wyświetla zestaw nieczytelnych sekwencji znaków. W takim przypadku należy sprawdzić, czy przeglądarka wybiera prawidłowe kodowanie strony. Często mylone kodowania cyrylicy (KOI8-R) i cyrylicy (Windows).

Większość stron internetowych zawiera informacje, na podstawie których przeglądarka może ustawić niezbędne kodowanie języka.

Jeśli takie informacje nie są dostępne na stronie internetowej, a funkcja automatycznego wyboru jest skonfigurowana w Internet Explorerze, kodowanie zostanie wybrane automatycznie.

Aby włączyć funkcję automatycznego wyboru kodowania, jest to konieczne w menu Widok Internet Explorer (ryc. 5) zaznacz to pole Automatyczny wybór.

Jeśli korzystasz z automatycznego wyboru, nie było możliwe określenie prawidłowego kodowania języka, ale wiadomo, które kodowanie jest konieczne w konkretnym przypadku, można je wybrać ręcznie za pomocą polecenia dodatkowo.

Karta Ogólne

i tab Są pospolite (Ryc. 6) możesz zdefiniować tak zwaną „stronę główną”, czyli stronę, od której zaczniesz przeglądać zasoby sieciowe.

Tymczasowe pliki internetowe

jak wiesz, aby przyspieszyć przeglądanie stron, które już odwiedziłeś, są one buforowane na dysku twardym komputera i przechowywane przez pewien czas w folderze tymczasowych plików internetowych. Taki układ przechowywania przyspiesza wyświetlanie często odwiedzanych stron internetowych, ponieważ przeglądarka może je otwierać z dysku twardego, zamiast żądać ich ponownie z Internetu.

Aby ocenić, jakie zasoby są dostępne bezpośrednio z komputera, otwórz folder Ulubione uruchom polecenie Plik à Praca offline i zwróć uwagę na swój panel Ulubione.Nazwy witryn, które nie są dostępne offline, zmienią kolor na szary, a te, których informacje są buforowane na dysku twardym, zostaną podświetlone na czarno (ryc. 7).

Oczywiście im więcej miejsca w komputerze udostępniasz na buforowane strony, tym bardziej prawdopodobne jest, że nowo żądane informacje zostaną zapisane na dysku. Aby zwiększyć pamięć podręczną Internetu, przejdź do karty Są pospolite do sekcji Tymczasowe pliki internetowe i wybierz ParametryW rezultacie pojawi się panel o tej samej nazwie (ryc. 8), w którym możesz skonfigurować maksymalny dopuszczalny rozmiar folderu do przechowywania tymczasowych plików internetowych.

Zwiększenie miejsca zarezerwowanego dla folderu przechowującego pliki tymczasowe może zwiększyć prawdopodobieństwo znalezienia wcześniej przeglądanych stron sieci Web w pamięci podręcznej komputera, ale jest oczywiste, że zmniejsza to ilość wolnego miejsca na dysku.

Na następnym ekranie kreatora (ryc. 10) możesz ustawić tryb, w którym subskrypcja będzie się odbywać również na tych stronach, do których prowadzą łącza do stron podstawowych. Możesz ustawić głębokość łącza.

Następnie zostaniesz poproszony o wybranie metody synchronizacji stron (ryc. 11). Istnieją dwie opcje: polecenie „synchronizuj” lub użycie nowego harmonogramu.

Jeśli wybierzesz tryb „nowego harmonogramu”, Kreator wyświetli monit o określenie częstotliwości synchronizacji i wskazanie godziny synchronizacji (na przykład codziennie o 23:00).

Karta Prywatność

Internet Explorer zapewnia prywatność użytkownika i bezpieczeństwo jego osobistych danych identyfikacyjnych.

Narzędzia do ochrony prywatności w programie Internet Explorer obejmują:

- ustawienia bezpieczeństwa określające tryb przetwarzania plików cookie;

- alerty dotyczące prywatności informujące, że otwierana witryna internetowa nie odpowiada ustawieniom prywatności;

- możliwość przeglądania polityki prywatności witryny P3P (format ochrony danych osobowych użytkowników - Platform for Preferencje prywatności, P3P.

Ze względu na obsługę REE serwery, które zbierają informacje o odwiedzających (głównie sklepy internetowe) i ignorują ten format, mogą zostać zablokowane.

Kategoria informacji poufnych chronionych przez P3P obejmuje dane osobowe użytkownika: jego prawdziwe nazwisko, adres e-mail itp. Informacje chronione to także informacje o odwiedzanych zasobach sieci, zapisane w plikach cookie.

Aby zapewnić zgodność z protokołem P3P, zasób sieci Web musi opisać swoją politykę prywatności, to znaczy określić, jakie informacje o użytkownikach rejestruje, jak je przechowuje i jakie pliki cookie tworzy. Opis ten jest sformalizowany zgodnie ze specyfikacją P3P i znajduje się w katalogu głównym witryny. Internet Explorer czyta ten plik i otrzymuje niezbędne informacje.

Głównymi kanałami wycieku poufnych informacji są strony trzecie (zwane są również stronami stron trzecich), to znaczy strony, do których użytkownik jest kierowany równolegle z odwiedzaną witryną. Witryna innej firmy to każda witryna sieci Web, która nie jest wyświetlana w oknie przeglądarki. Witryna, którą przeglądasz, może przechowywać treści z witryn stron trzecich, które z kolei mogą wykorzystywać pliki cookie.

W Internet Explorerze 6.0 ustawiony jest domyślny poziom ochrony, który obejmuje blokowanie plików cookie z witryn stron trzecich, które:

- niezgodne z P3P, tzn. nie zadeklarowały swojej polityki prywatności;

- żądać danych osobowych bez wyraźnej zgody użytkownika;

- żądać danych osobowych bez domyślnej zgody użytkownika.

Aby zmienić ustawienia prywatności, na karcie Poufność przesuń suwak w górę, aby zwiększyć poziom ochrony, i w dół, aby ustawić niższy poziom ochrony (ryc. 14). Opis trybów niestandardowych podano w tabeli.

Należy zauważyć, że zmiana trybu prywatności nie wpływa na pliki cookie już przechowywane na komputerze.

Klikając przycisk dodatkowo w panelu (ryc. 14) przejdziesz do panelu, w którym możesz zdefiniować dodatkowe ustawienia prywatności: zablokuj automatyczne przetwarzanie plików cookie i określ tryb akceptacji podstawowych i zewnętrznych plików cookie (ryc. 15).

Karta bezpieczeństwa

Internet Explorer dzieli Internet na strefy o różnych poziomach bezpieczeństwa, co pozwala przypisać wymagany poziom ochrony do każdej witryny sieci Web.

Lokalny intranet (strefa lokalna)

Zazwyczaj ta strefa zawiera wszystkie adresy, dla których serwer proxy nie jest wymagany. Domyślna lokalna strefa intranetowa to średnie bezpieczeństwo. W ten sposób Internet Explorer pozwoli na przechowywanie plików cookie na komputerze ze stron internetowych w tej strefie i ich odczytanie przez strony internetowe, na których zostały utworzone.

Ustawienia prywatności programu Internet Explorer pozwalają ustawić sposób przetwarzania plików cookie dla wszystkich witryn lub dla każdej witryny osobno.

Zaufane strony

W strefie Zaufane witryny domyślnym ustawieniem jest niski poziom bezpieczeństwa. Internet Explorer pozwoli na przechowywanie plików cookie na komputerze ze stron internetowych w tej strefie i ich odczytanie przez strony internetowe, na których zostały utworzone.

Ograniczone strony

Ta strefa jest domyślnie ustawiona na wysokie bezpieczeństwo. Internet Explorer zablokuje wszystkie pliki cookie z witryn sieci Web w tej strefie.

Zakładka Spis treści

Ograniczenie dostępu

Jeśli korzystasz z komputera w domu i obawiasz się, że Twoje dzieci mogą przeglądać strony, do których chcesz ograniczyć dostęp, możesz skorzystać z ustawień znajdujących się na karcie Zadowolony na panelu opcje internetowe (rys. 19).

Możesz ograniczyć dostęp do grup tematycznych witryn lub surowo zabronić dostępu do określonych witryn.

Trudno jest chronić swoje dziecko przed odwiedzaniem wszystkich stron określonego tematu, ale jeśli masz informacje o konkretnych witrynach, do których chcesz zablokować dostęp, jest to oczywiście o wiele łatwiejsze. Na przykład na karcie Dozwolone węzły Możesz określić listę witryn, których przeglądanie jest zabronione (ryc. 20).

Problem uwierzytelniania

Uwierzytelnianie jest podstawą bezpieczeństwa komunikacji. Użytkownicy muszą być w stanie udowodnić, że są dokładnie tym, za kogo się podają, a jednocześnie muszą mieć pewność, że ich korespondenci z kolei nie podszywają się pod inną osobę. Jest to trudniejsze w sieci niż w zwykłym życiu, przede wszystkim dlatego, że z reguły nie możemy osobiście spotkać się z partnerem, który zapewnia określoną usługę sieciową. Jednak nawet w przypadku spotkania z partnerem problem identyfikacyjny nie znika - dlatego są paszporty, prawa jazdy itp. Aby uwierzytelnić partnerów w sieci, musisz mieć odpowiednie certyfikaty. Przed omówieniem ustawień przypomnij sobie cel certyfikatów.

Certyfikaty

Certyfikat to dokument potwierdzający tożsamość właściciela lub bezpieczeństwo strony internetowej. Jest to zestaw danych, który pozwala zidentyfikować korespondenta. Certyfikaty służą do ochrony tożsamości osobistych w Internecie i ochrony komputera przed niebezpiecznym oprogramowaniem.

Organizacja o wysokim zaufaniu może wydawać certyfikaty, które pozwalają powiązać klucz publiczny z tożsamością jego właściciela. Taka organizacja nazywa się urzędem certyfikacji (CA) lub urzędem certyfikacji.

Internet Explorer używa dwóch rodzajów certyfikatów: certyfikatów osobistych i certyfikatów witryn sieci Web.

Certyfikat osobisty służy do weryfikacji tożsamości użytkownika, który uzyskał dostęp do strony internetowej wymagającej certyfikatu. Certyfikat witryny sieci Web potwierdza jej autentyczność dla klientów, którzy uzyskują do niej dostęp w celu uzyskania usługi.

Wymagany jest certyfikat potwierdzający „tożsamość” witryny internetowej, na przykład przy wysyłaniu poufnych informacji przez Internet do witryny internetowej lub podczas pobierania oprogramowania z witryny internetowej.

Podstawą uwierzytelnienia jest szyfrowanie kluczem publicznym. Certyfikat odwzorowuje identyfikator na klucz publiczny. Odpowiedni klucz prywatny jest znany tylko posiadaczowi certyfikatu, który z jego pomocą składa podpis cyfrowy lub odszyfrowuje dane zaszyfrowane odpowiednim kluczem publicznym.

Podpis cyfrowy wskazany w certyfikacie jest elektroniczną identyfikacją użytkownika, która informuje odbiorcę, że informacje te rzeczywiście pochodzą od konkretnego korespondenta i nie zostały zmienione na etapie dostawy. Gdy użytkownik uzyskuje dostęp do bezpiecznej witryny sieci Web, ta ostatnia automatycznie wyśle \u200b\u200bużytkownikowi certyfikat. W rezultacie użytkownik otrzyma powiadomienie, że połączenie jest bezpieczne, a dane przesyłane przez użytkownika nie będą dostępne dla stron trzecich (ryc. 21), a podczas żądania bardziej szczegółowych informacji z przeglądarki IE poda wyjaśnienia dotyczące trybu odwiedzania chronionej strony (ryc. 22) .

Aby móc samodzielnie wysyłać zaszyfrowane lub podpisane cyfrowo wiadomości, użytkownik musi uzyskać certyfikat osobisty i skonfigurować program Internet Explorer do pracy z nim.

Podczas pobierania oprogramowania sprawdź certyfikat witryny internetowej

Może być kilka sytuacji, w których ważne jest, aby wiedzieć, że serwer, z którym zamierzasz wymieniać dane, należy do firmy, do której należy. Typowym przykładem jest kupowanie lub pobieranie bezpłatnego oprogramowania z Internetu.

Kupując oprogramowanie w pudełku w zwykłym (nieelektronicznym) sklepie, dostajesz zapieczętowane pudełko z produktem, dzięki czemu możesz śledzić, czy opakowanie nie jest zepsute, aw większości przypadków nie masz wątpliwości, kto wyprodukował oprogramowanie. Inną rzeczą jest pobieranie produktu z sieci. W takim przypadku nie wiesz, czy dostawca tego oprogramowania jest tym, za kogo się podaje, a pobrane oprogramowanie nie zawiera wirusów, jest kompletne, niezawodne itp.

Rozwiązaniem tego problemu jest wprowadzenie kodu uwierzytelniającego (Authenticode) do rozproszonego produktu. Technologia ta umożliwia twórcom oprogramowania włączanie informacji o programistach do programów rozproszonych za pomocą podpisów cyfrowych. Gdy użytkownicy pobierają oprogramowanie podpisane kodem uwierzytelniającym i certyfikowane przez urząd certyfikacji, mogą być pewni, że otrzymują oprogramowanie od firmy, która je podpisała, i że oprogramowanie nie zostało zmienione po podpisaniu.

Taki system stanowi podstawę ochrony praw konsumentów, na przykład w przypadku wirusów w kodzie. W oparciu o uwierzytelnianie kodu użytkownicy mogą bezpiecznie uzyskać podpisane kontrolki ActiveX, podpisane aplety Java i inne aplikacje.

Twórcy oprogramowania są również zainteresowani uwierzytelnianiem produktu rozpowszechnianego w Internecie, ponieważ utrudnia to sfałszowanie ich oprogramowania.

Każda firma, która chce rozpowszechniać oprogramowanie lub treści przez Internet, potrzebuje podobnego systemu.

Programy klienckie Microsoft, takie jak Internet Explorer, Exchange, Outlook, Outlook Express, są dostarczane z systemami bezpieczeństwa, które już zawierają system uwierzytelniania kodu oprogramowania pobranego przez Internet. Jest to konieczne przede wszystkim dlatego, że powyższe systemy są zaprojektowane do uzupełniania z sieci. Zgodnie z modelem komponentu, elementy takie jak aplety ActiveX lub Java można pobrać na komputer podczas przeglądania strony internetowej. Gdy użytkownik uzyskuje dostęp do strony internetowej wymagającej animacji lub dźwięku, kod programu jest często pobierany na komputer kliencki w celu zaimplementowania niezbędnej funkcji. W takim przypadku użytkownik ryzykuje pobraniem wirusa lub innego niebezpiecznego kodu. Aby zabezpieczyć użytkownika, istnieje system podpisanych aplikacji.

Jeśli użytkownik powyższych aplikacji klienckich napotka komponent dystrybuowany bez podpisu, nastąpi:

- jeśli system bezpieczeństwa aplikacji jest ustawiony na tryb wysokiego bezpieczeństwa, aplikacja kliencka odmówi pobrania kodu;

- jeśli system bezpieczeństwa aplikacji jest ustawiony na „Średni poziom bezpieczeństwa” - aplikacja kliencka wyświetli ostrzeżenie (ryc. 23);

- jeśli przeciwnie, użytkownik napotka podpisany aplet, program kliencki wyświetli inny komunikat (ryc. 24).

Po otrzymaniu potwierdzenia autentyczności pobranego oprogramowania użytkownik rozumie, że po pierwsze oprogramowanie, które zamierza pobrać, naprawdę należy do wydawcy, a po drugie, wie, że uwierzytelnianie jest zapewniane przez takie i takie centrum i przedstawia, gdzie można uzyskać dodatkowe informacje w celu poświadczenie. W tej sesji użytkownicy mogą zaufać dalszej procedurze pobierania. Użytkownicy mogą również wybrać polecenie Zawsze ufaj procesowi pobierania z tego polecenia wydawcy, aby przyspieszyć proces weryfikacji.

Użytkownicy mogą zawsze uzyskać dodatkowe informacje o certyfikacie (ryc. 25).

Zainstaluj certyfikaty wydawcy

Wydawcy certyfikatów tworzą dla siebie specjalne, tzw. Root, certyfikaty potwierdzające autentyczność ich kluczy prywatnych. Każdy konkretny typ certyfikatu ma swój własny certyfikat główny: jeden dla certyfikatów e-mail, drugi dla pełnych certyfikatów osobistych, a trzeci dla serwerów. Zazwyczaj przeglądarki są dostarczane z zestawem takich certyfikatów.

Jeśli podczas przeglądania zasobów internetowych napotkasz serwer z certyfikatem wydanym przez nieznanego wydawcę, zostaniesz poproszony o zaakceptowanie tego certyfikatu, a jeśli zawiera on certyfikat główny tego samego wydawcy, zaoferowana zostanie możliwość zainstalowania tego certyfikatu i przypisania działań do serwerów z certyfikatami otrzymanymi od ten wydawca.

Korzystanie z certyfikatów cyfrowych może zapewnić bezpieczeństwo transakcji w Internecie, ponieważ pozwala powiązać tożsamość właściciela certyfikatu z parą kluczy (publicznych i prywatnych).

Uzyskanie osobistego certyfikatu

Do tej pory mówiliśmy o potrzebie udowodnienia przez serwery ich autentyczności. Jednak w niektórych przypadkach serwery wymagają potwierdzenia tożsamości klienta. Dlatego teraz skupimy się na osobistych certyfikatach. Istnieje kilka kategorii wiarygodności certyfikatów, które są wydawane przez niezależne urzędy certyfikacji.

Certyfikaty osobiste służą do potwierdzenia tożsamości użytkownika na żądanie niektórych witryn, które świadczą określoną usługę. Certyfikaty są wydawane przez tych samych wydawców certyfikatów, tj. Podmiot zewnętrzny, któremu ufa zarówno użytkownik, jak i operator usługi.

Aby uzyskać certyfikat, musisz zarejestrować się u wybranego wydawcy certyfikatu.

Zwykle w celu uzyskania certyfikatu należy dostarczyć wydawcy certyfikatu pocztę, a czasem osobiście zdefiniowane dokumenty, a następnie zapłacić za certyfikat.

Procedura uzyskiwania certyfikatu jest następująca: idziesz do serwera WWW wydawcy certyfikatu, wypełniasz dane niezbędne do uzyskania określonego certyfikatu i wybierasz długość klucza prywatnego (najlepiej co najmniej 1024 bity). Przed przesłaniem formularza przeglądarka wygeneruje parę kluczy: publiczny (publiczny) i prywatny (prywatny) - i wprowadzi je do chronionej hasłem bazy danych. Klucz prywatny jest znany tylko tobie - nie powinien być znany nikomu innemu, w tym centrum certyfikacji. Przeciwnie, klucz publiczny jest wysyłany wraz z innymi wprowadzonymi danymi do centrum certyfikacji w celu włączenia do certyfikatu. Nie można ustalić jej pary - klucza prywatnego - na podstawie klucza publicznego.

Po wydaniu certyfikatu centrum certyfikacji zwykle wysyła certyfikat lub wskazuje adres URL, pod którym można go pobrać. Po pobraniu certyfikatu od wydawcy certyfikatu przeglądarka automatycznie rozpoczyna procedurę instalacji.

Zainstaluj i usuń certyfikaty

Internet Explorer ma menedżera certyfikatów - Menedżera certyfikatów Internet Explorer (Rysunek 26).

Umożliwia instalowanie i usuwanie certyfikatów klientów i certyfikatów urzędów certyfikacji lub, jak są one również wyznaczone, urzędów certyfikacji (z angielskiego. Center Authority). Wiele urzędów certyfikacji ma już zainstalowane certyfikaty główne w programie Internet Explorer. Możesz wybrać dowolny z tych wstępnie zainstalowanych certyfikatów, aby zweryfikować autentyczność kodu, ważność datownika w dokumentach, bezpieczną pocztę itp. Aby zainstalować lub usunąć certyfikaty, przejdź do zakładki Zadowolony. Wybierz przedmiot Certyfikaty, a następnie odpowiednią kartę. Dostępne są następujące karty: Osobiste, Inni użytkownicy, Pośrednie urzędy certyfikacji, Zaufane główne urzędy certyfikacji itp.

Certyfikaty w kategorii Osobisty mają odpowiednie klucze prywatne. Informacje podpisane za pomocą certyfikatów osobistych są identyfikowane przez klucz prywatny użytkownika. Domyślnie Internet Explorer umieszcza wszystkie certyfikaty identyfikujące użytkownika (przy użyciu klucza prywatnego) w kategorii Osobisty.

W zakładce Zaufane główne urzędy certyfikacjizwykle certyfikaty główne są już wstępnie zainstalowane, które można wyświetlić i uzyskać wszystkie informacje na ich temat: kto je wystawił, okres ważności itp. (rys. 27).

Klikając jeden z certyfikatów, można uzyskać dodatkowe informacje na jego temat, w tym skład i ścieżkę certyfikacji (ryc. 28).

Konfigurowanie serwera proxy w Internet Explorerze

Jak wiadomo, nowoczesne przeglądarki, takie jak Internet Explorer i Netscape Navigator, mają wewnętrzne ustawienia pamięci podręcznej, które pozwalają określić ilość miejsca na dysku na komputerze, które zostanie wykorzystane do buforowania dokumentów, które już przeglądałeś. Przeglądarka okresowo aktualizuje dokumenty w pamięci podręcznej, aby zachować ich świeżość. Jednak wolumen pamięci podręcznej na komputerze jest zwykle niewielki, ponieważ użytkownicy komputerów rzadko przydzielają więcej niż gigabajt miejsca na dysku do buforowania, a zatem objętość przechowywanych dokumentów jest niewielka. Przydzielenie dużej ilości pamięci na komputerze lokalnym jest trudne, można to jednak zrobić na serwerze proxy dostawcy - komputerze, na którym działa specjalny program, który buforuje dane żądane przez wszystkich klientów tego dostawcy. Duzi dostawcy mogą przydzielić swoim klientom dziesiątki, a nawet setki gigabajtów. Niektórzy użytkownicy obawiają się jednak, że korzystając z buforowanych dokumentów z serwera proxy otrzymają nieaktualne dokumenty, ale istnieje technologia pozwalająca tego uniknąć.

Istnieje szereg kryteriów, według których podejmowana jest decyzja o buforowaniu na serwerze proxy. Na przykład, jeśli obiekt jest oznaczony jako poufny, to nie będzie buforowany. Podobnie istnieją kryteria, według których podejmowana jest decyzja o możliwości wysłania dokumentu z pamięci podręcznej na żądanie klienta. Na przykład, jeśli dokument wygasł, serwer nie wyśle \u200b\u200bgo do klienta, ale poprosi o nowy dokument. W ten sposób nowe dokumenty (o nieokreślonym okresie ważności) są dostarczane natychmiast, a jeśli serwer proxy ma wątpliwości, czy dokument jest nowy, może zapytać serwer WWW, czy ten dokument się zmienił. Możliwe, że wygasły dokument nie jest w rzeczywistości nieaktualny, ponieważ nie został zaktualizowany, w którym to przypadku serwer sieci Web odpowie serwerowi proxy, że dokument ten jeszcze nie „pogorszył się” i może zostać przesłany na żądanie klienta. Innymi słowy, istnieje każdy powód, aby używać serwera proxy.

Aby skonfigurować połączenie przez serwer proxy, przejdź do zakładki Znajomości na panelu opcje internetowe (Ryc. 32) i zamiast akapitu Nigdy nie używaj (który prawdopodobnie skonfigurowałeś, jeśli nie działałeś przez serwer proxy) wybierz Zawsze używaj domyślnego połączenia.

Następnie zapoznaj się z Dostosowywanie, co doprowadzi do pojawienia się panelu pokazanego na ryc. 32

Sprawdź pudełko Użyj serwera proxy dla tego połączenia i wprowadź adres i port serwera proxy - adresy te należy uzyskać od usługodawcy. Korzystam z usług Zenon iw moim przypadku jest to proxy.aha.ru. Następnie przejdź do dodatkowo (rys. 33) i wskazać Jeden serwer proxy dla wszystkich protokołów.

Należy zauważyć, że praca za pośrednictwem serwera proxy nie zawsze jest optymalna. Najbardziej oczywistym przykładem jest to, że jeśli dostęp do jakiegoś serwera WWW jest szybszy niż serwer proxy, to nie ma sensu, aby uzyskać dostęp przez serwer proxy. Lub, na przykład, jeśli debugujesz aplety Java na jakimś serwerze i musisz stale obserwować, jak oprogramowanie działa poprawnie, wtedy oczywiście nie będziesz zadowolony z pobrania poprzedniej wersji apletu. Na panelu pokazanym na rys. 33 Dodatkowo Odtwórz wideow rezultacie strony będą ładować się szybciej.

Po usunięciu wyświetlania obrazów i załadowaniu strony zostanie ona wyświetlona w formie „przyciętej”, jak pokazano na ryc. 37 Zamiast zdjęć pojawią się ikony. Klikając taką ikonę prawym przyciskiem myszy, możesz wywołać menu kontekstowe i wyświetlić żądane zdjęcie.

ComputerPress 11 "2002

Dawno temu nie pisałem na moim blogu, nie możesz tego zrobić. Nie możesz prowadzić bloga, musisz pisać tak często, jak to możliwe. I oczywiście mam wyrzuty sumienia z tego powodu. Ale były tego poważne powody.

Przygotowywałem się do webinaru, a ponieważ zacząłem je ostatnio prowadzić, oczywiście potrzebuję na to dużo czasu. I nie tylko czas, musisz włączyć się do webinaru. W końcu musisz zwrócić się do dużej liczby osób, w końcu potrzebujesz odwagi. Czy nie mam racji?

Ale mój dzisiejszy artykuł nie dotyczy tego. Wczoraj znalazłem wtyczkę, dzięki której możesz przeglądać wszystkie szablony z naszego bloga bez ich aktywowania.

Po co mi to? Faktem jest, że postanowiłem opublikować kilka szablonów, które zrobiłem na sprzedaż. Ale na tym etapie możesz je pobrać całkowicie za darmo! Aby można było oglądać motywy w trybie demonstracyjnym, zainstalowałem na blogu wtyczkę paska motywów motywu WordPress. Bardzo ciekawa wtyczka, o której napiszę później.

Zrobiłem więc demo dla moich szablonów i zacząłem je oglądać w różnych przeglądarkach. I co mnie zaskoczyło, oczywiście smutne. Mój blog nie wyglądał dobrze Eksplorator Intrenet. Oto zrzut ekranu tej hańby

Blogerzy mnie zrozumieją. Zacząłem od odłączania wtyczek po kolei i oglądania mojego bloga w Eksploratorze, myślałem, że jakiś rodzaj wtyczki może uniemożliwić normalne wyświetlanie bloga w tej przeglądarce. Ale nie, to nie pomogło.

Poszukałem odpowiedzi w Internecie. A oto co tam czytam. Faktem jest, że mniej osób korzysta z tej przeglądarki, a jej ustawienia, z jakiegoś powodu, różnią się od wszystkich innych popularnych przeglądarek. I tak wiele witryn, nawet bardzo popularnych i dobrze znanych, jest niepoprawnie odzwierciedlonych w IE.

Spotkałem się nawet przed napisami na stronach: W przeglądarce IE strona jest wyświetlana niepoprawnie i wyświetl ją w innej przeglądarce.

Ale nie zwracałem na to uwagi, dopóki mnie nie dotknęło. Szczerze mówiąc, nie rozumiem właścicieli tej przeglądarki, ponieważ jeśli duża liczba witryn jest wyświetlana niepoprawnie, coraz więcej osób przełączy się na inne przeglądarki. Czy naprawdę nie można zmienić ustawień przeglądarki? Dziwne ale prawdziwe. Najprawdopodobniej mają ku temu powody.

Ale wciąż istnieje wyjście. A kiedy go znalazłem, byłem po prostu śmieszny. Okazuje się, że wystarczy przejść do IE, otworzyć zakładkę Narzędzia i zaznaczyć pole Widok zgodności. Oto zrzut ekranu

Gdy tylko to zrobiłem, mój ulubiony blog został idealnie wyświetlony w tej wspaniałej przeglądarce. Ale frustrujące jest to, że nie wszyscy o tym wiedzą, dlatego moje i inne dobre blogi mogą znaleźć odzwierciedlenie w nieprzyzwoitej formie.

Nawiasem mówiąc, filmy dostarczane z hostingu wideo Vimeo nie zaczynają się tam, ale wyświetlany jest tylko czarny ekran. I wideo, które umieściłem, raz z sieci społecznościowej VKontakte, również się nie uruchamia. Cóż, umieszczam napis, że wideo w przeglądarce IE nie jest odtwarzane, przejdź do innej przeglądarki do oglądania!

Ale nadal postanowiłem spróbować, zrobić coś i poszedłem na stronę https://windows.microsoft.com. Tam zacząłem czytać ich wskazówki dotyczące optymalizacji eksploratora przeglądarki. I znalazłem funkcję Wyłącz przyspieszenie sprzętowe. Zgodnie z obietnicą ta funkcja powinna pomóc w wyświetlaniu klipów wideo. I zrobiła tak, jak napisano:

Wybierz z menu przeglądarki -\u003e Narzędzia -\u003e Właściwości przeglądarki -\u003e Na karcie Zaawansowane wybierz opcję Użyj renderowania programowego zamiast GPU -\u003e Kliknij OK, zamknij Internet Explorer i uruchom ponownie program, aby zmiany odniosły skutek.

Nie pomogło! Ale wciąż znalazłem wyjście. Musisz kliknąć -\u003e Narzędzia -\u003e sprawdzić ActiveX. Och, cud! Pojawiło się wideo, ale pojawiło się okno:

Aby wyświetlić, potrzebujesz najnowszej wersji Flash Playera. Kliknąłem tam i pobrałem najnowszą wersję odtwarzacza Flash na mój komputer. Uruchomiony w imieniu administratora. Ale wideo się nie zaczęło i pojawiła się prośba o pobranie Flash Playera. Pobiegłem poszukać odpowiedzi w Internecie, ale nie ma odpowiedzi. Przepraszamy, odwiedzający mojego bloga, ale piszę jak jest.

A jednak, kiedy przełączyłem się na inne artykuły, z których filmy zostały pobrane z hostingu wideo YouTube, teraz czarne okno było już w miejscu tych filmów! I śmiech i grzech. Co to za przeglądarka? Szczerze mówiąc, nigdy go nie użyłem. I nie zrobię tego, zwłaszcza po dzisiejszych nieszczęściach i czasie.

A więc życzliwa prośba do moich czytelników: podczas odwiedzania mojego bloga używaj innych przeglądarek! Na przykład stale używam Google Chrome i nie wymienię go na nic, nawet Mazilla Firefox, ponieważ jest on znacznie wolniejszy niż Chrome. W Chrome każde okno działa jako samodzielna przeglądarka, stąd dobra prędkość.

Z jakich przeglądarek korzystasz? Osobiście nie mam już stopy w IE!

Według większości użytkowników Internet Explorer nie jest najlepszą przeglądarką, ponieważ powoli ładuje strony, ponieważ wyświetla stronę tylko wtedy, gdy jest już w pełni załadowana. Niemniej jednak nie przeszkadza mu to pozostać jedną z najpopularniejszych przeglądarek na świecie (ale jest to bardziej prawdopodobne, ponieważ jest on wbudowany w system Windows i niektóre programy często mogą na nim polegać).

Zainstaluj program Internet Explorer 8

Instalacja przeglądarki jest prosta, poradzi sobie nawet początkujący. Chociaż w rzeczywistości nie instalujemy przeglądarki, ale ją aktualizujemy. Jeśli chcesz zainstalować program Internet Explorer 8, najprawdopodobniej masz starszą wersję, na przykład Internet Explorer 6.

Instaluję programy za pomocą programu Uninstall Tool i radzę ci to zrobić, nigdy nie wiesz, nagle chcesz to później usunąć

Wybieramy, czy chcemy pomóc, czy nie, i klikamy przycisk „Dalej”.

To Ty decydujesz, czy zainstalować aktualizacje, czy nie, nie zaznaczyłem tego pola osobiście, ponieważ mogę ręcznie pobierać aktualizacje z oficjalnej strony.

Po instalacji będziesz musiał zrestartować komputer. Jeśli zainstalowałeś przeglądarkę za pomocą programu Uninstall Tool, musisz odmówić ponownego uruchomienia, w przeciwnym razie program Uninstall Tool po prostu nie będzie mógł zapisać danych, ponieważ restart rozpocznie się natychmiast. Po zapisaniu danych przez narzędzie do odinstalowywania uruchom ponownie.

Po ponownym uruchomieniu możesz już otworzyć przeglądarkę (za pomocą menu Start) i surfować po Internecie.

Skonfiguruj Internet Explorera 8

Po zainstalowaniu przeglądarki, przy pierwszym otwarciu, pojawi się okno dialogowe, że tak powiem, asystent - możesz wybrać preferowane ustawienia lub zamknąć okno, ponieważ wszystkie te parametry można skonfigurować osobno.

Element w panelu sterowania, a mianowicie Opcje internetowe, jest odpowiedzialny za konfigurację programu Internet Explorer 8.

Zobaczmy więc niektóre ustawienia Internet Explorera 8.

Jak zmienić stronę główną przeglądarki Internet Explorer?

Zmiana strony głównej jest dość prosta, musisz przejść do karty „Ogólne” (we właściwościach przeglądarki), a w polu „Strona główna” wpisz witrynę, którą chcesz, aby była, ale jeśli nie chcesz, aby strona ładowała się po otwarciu przeglądarki następnie wpisz about: blank.

Aby zmiany weszły w życie, musisz kliknąć przycisk „Zastosuj”.

Jak usunąć elementy historii programu Internet Explorer?

Czasami zdarza się, że po przeglądaniu stron internetowych konieczne jest usunięcie historii tych stron, to znaczy, aby inni nie wiedzieli, które strony odwiedziłeś (na przykład w przypadku wybrania prezentu). Nie jest to takie trudne i można to zrobić w tej samej zakładce, klikając przycisk „Usuń” w podelem „Usuń historię”.

Również w oknie, które zostanie otwarte, zaznacz pola, które chcesz usunąć - na przykład hasła, pliki tymczasowe, usuwanie historii przeglądania.

Jak wyłączyć zdjęcia z Internet Explorera?

Załóżmy, że masz wolne połączenie z Internetem lub z jakiegoś innego powodu musisz wyłączyć zdjęcia, aby się nie pojawiły, a Internet nie był na nich zużyty (ważne, gdy ruch jest ograniczony lub płatny).

Przechodzimy do zakładki (we właściwościach przeglądarki) na „Zaawansowane” i widzimy listę wielu elementów (znaczniki wyboru), musimy znaleźć podsekcję „Multimedia” i usunąć niezbędne znaczniki wyboru, osobiście radzę usunąć wszystko, jeśli zdecydujesz się wyłączyć obrazy.

Jak zmienić ustawienia proxy w Internet Explorerze?

Jeśli potrzebujesz dostępu do Internetu za pośrednictwem serwera proxy, tak jak dzieje się to w pracy, lub jeśli na przykład chcesz skorzystać z usługi strony trzeciej, na przykład usługi Toonel, możesz określić serwer proxy dla programu Internet Explorer, za pośrednictwem którego będzie działać przeglądarka.

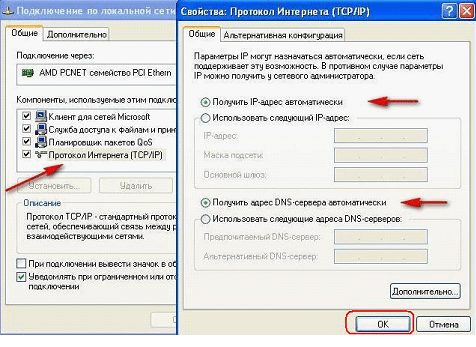

Aby zmienić ustawienia proxy przeglądarki, przejdź do zakładki „Połączenia” w Opcjach internetowych i wybierz połączenie, którego używasz do łączenia się z Internetem, lub kliknij „Ustawienia sieciowe” w podpunkcie „Konfigurowanie lokalnych ustawień sieci”, jeśli korzystasz z Internetu przez sieć lokalną .

Następnie pojawi się okno przed Tobą, w którym musisz wprowadzić ustawienia. Serwer proxy z reguły składa się z adresu IP i portu, które należy wprowadzić osobno.

Używanie Internet Explorera jako domyślnej przeglądarki

Zdarza się, że z jakiegoś powodu domyślną przeglądarką jest Internet Explorer. W każdym razie, jeśli chcesz ustawić domyślną przeglądarkę w systemie, musisz przejść do zakładki „Programy” (we właściwościach przeglądarki) i kliknąć przycisk „Użyj domyślnej”.

Tryb InPrivate w Internet Explorerze 8

Tryb prywatny jest wygodny, gdy nie musisz zostawiać żadnych śladów podczas przeglądania stron w Internecie, jest to szczególnie wygodne, na przykład, gdy nie ma Cię w domu, na imprezie.

Podczas korzystania z trybu InPrivate w dzienniku bezpieczeństwa nie będą wyświetlane rekordy, nie będą też zapisywane dane, pliki cookie („ciasteczka”), a zatem hasła i loginy.

Jak włączyć tryb InProvate? To bardzo proste - wystarczy wykonać kombinację kalvish (to znaczy, przytrzymaj) Ctrl + Shift + P, po czym zobaczysz prywatne okno Internet Explorera.

Wszystkie karty, które otworzysz w tym oknie, będą również prywatne, co jest dość wygodne.

Klawisze uruchamiania programu Internet Explorer 8

Uruchamianie przeglądarki z okna „Uruchamianie programu”

Ponadto przeglądarkę IE (proces iexplore.exe) można uruchomić za pomocą klawiszy. Aby to sprawdzić, musisz otworzyć okno „Uruchom program” z kombinacją Win + R i wpisać „iexplore.exe” (bez cudzysłowów) w oknie, a jeśli masz otwartą przeglądarkę, możesz uruchomić Internet Explorera za pomocą klawiszy.

Na przykład uruchomimy przeglądarkę bez dodatków, do tego służy klawisz -extoff, to znaczy, że musimy wprowadzić iexplore.exe -extoff.

Uruchamianie przeglądarki z wiersza poleceń (konsoli)

Ponadto, jeśli chcesz, możesz uruchomić przeglądarkę za pomocą klawiszy z wiersza polecenia, ale w tym przypadku musisz podać pełną ścieżkę do przeglądarki, przykład uruchamiania programu Internet Explorer z wiersza polecenia za pomocą klawisza „-nohome”:

„C: \\ Program Files \\ Internet Explorer \\ iexplore.exe” -nohome

Ten wiersz należy wprowadzić w wierszu polecenia, można go wywołać za pomocą kombinacji klawiszy Win + R, a następnie w oknie „Uruchom program” wpisz cmd.

Klawisze do uruchomienia programu Internet Explorer 8 (w systemie Windows XP)

Podajemy klucze, które w razie potrzeby mogą uprościć pracę z Internet Explorerem.

URL Iexplore.exe, w tym przypadku przeglądarka o określonym adresie zostanie po prostu otwarta, np. Iexplore.exe /

- iexplore.exe -extoff pozwala na uruchomienie przeglądarki bez dodatków

- iexplore.exe - nowy klucz uruchomi nowe okno IE w osobnym procesie

- iexplore.exe -nohome z tym kluczem, przeglądarka uruchomi się bez żadnych stron, co jest interesujące, uruchomienie jest szybsze, nawet gdy około: pusta strona jest wskazana jako strona główna

- iexplore.exe -nomerge ten klucz służy do rozpoczęcia nowej sesji, na przykład, aby być jednocześnie na dwóch kontach sieci społecznościowej

- iexplore.exe -k umożliwi uruchomienie przeglądarki na pełnym ekranie (tryb kiosku)

- iexplore.exe -slf, jeśli rozumiem, ten klucz służy do wymuszenia otwarcia strony głównej

- iexplore.exe -embedding klucz umożliwia uruchomienie obiektu przeglądarki IE bez wyświetlania strony wizualnie

- iexplore.exe -prywatne uruchamianie przeglądarki w trybie prywatnym, dość wygodny klucz

Cóż, to wszystko, mam nadzieję, że ten materiał był dla ciebie przydatny.