من انواع آسیب پذیری ها را به تفصیل به شما معرفی کردم، اما اکنون وقت آن رسیده که با اسکنرهای این آسیب پذیری ها آشنا شوید.

اسکنرهای آسیبپذیری ابزارهای نرمافزاری یا سختافزاری هستند که برای تشخیص و نظارت بر رایانههای شبکه استفاده میشوند و به شما امکان میدهند شبکهها، رایانهها و برنامهها را برای مشکلات امنیتی احتمالی اسکن کنید، آسیبپذیریها را ارزیابی و رفع کنید.

اسکنرهای آسیبپذیری به شما امکان میدهند برنامههای مختلف سیستم را برای وجود «حفرههایی» که میتوانند توسط مهاجمان مورد سوء استفاده قرار گیرند، بررسی کنید. ابزارهای سطح پایین مانند اسکنر پورت نیز می توانند برای شناسایی و تجزیه و تحلیل برنامه ها و پروتکل های احتمالی در حال اجرا بر روی سیستم استفاده شوند.

بنابراین، هدف اسکنرها حل مشکلات زیر است:

- شناسایی و تجزیه و تحلیل آسیب پذیری ها؛

- فهرستی از منابع مانند سیستم عامل، نرم افزار و دستگاه های شبکه؛

- تولید گزارشهایی که حاوی شرحی از آسیبپذیریها و گزینههایی برای حذف آنها هستند.

چگونه کار می کند؟

اسکنرهای آسیب پذیری از دو مکانیسم اصلی در کار خود استفاده می کنند.

اولین- صدا - نه خیلی سریع، اما دقیق. این یک مکانیسم تجزیه و تحلیل فعال است که حملات شبیه سازی شده را راه اندازی می کند و در نتیجه آسیب پذیری را آزمایش می کند. هنگام کاوش، از روشهایی برای اجرای حملات استفاده میشود که به تأیید وجود یک آسیبپذیری کمک میکند و «شکافهای» قبلاً شناسایی نشده را شناسایی میکند.

دومینمکانیسم - اسکن - سریعتر، اما نتایج دقیق کمتری می دهد. این یک تحلیل غیرفعال است که در آن اسکنر با استفاده از علائم غیرمستقیم به دنبال آسیبپذیری بدون تأیید وجود آن میگردد. اسکن پورت های باز را شناسایی کرده و هدرهای مرتبط با آنها را جمع آوری می کند. آنها بیشتر با جدولی از قوانین برای تعیین دستگاه های شبکه، سیستم عامل و "حفره های" ممکن مقایسه می شوند. پس از مقایسه، اسکنر امنیت شبکه وجود یا عدم وجود یک آسیب پذیری را گزارش می دهد.

اکثر اسکنرهای امنیتی شبکه مدرن بر اساس اصول زیر کار می کنند:

- مجموعه ای از اطلاعات در مورد شبکه، شناسایی تمام دستگاه های فعال و خدمات در حال اجرا بر روی آنها؛

- تشخیص آسیب پذیری های احتمالی؛

- تایید آسیب پذیری های انتخاب شده، که برای آن از روش های خاصی استفاده می شود و حملات شبیه سازی می شوند.

- تولید گزارش؛

- حذف خودکار آسیب پذیری ها این مرحله همیشه در اسکنرهای امنیتی شبکه اجرا نمی شود، اما اغلب در اسکنرهای سیستم یافت می شود.

بهترین اسکنرهای آسیب پذیری

اکنون بیایید نگاهی به مرتبطترین اسکنرهایی که رتبهبندی متخصصان را رهبری میکنند بیاندازیم.

نسوس

این پروژه در سال 1998 راه اندازی شد و در سال 2003 توسعه دهنده Tenable Network Security یک اسکنر امنیتی شبکه را تبلیغ کرد. به روز رسانی منظم پایگاه داده از آسیب پذیری ها، سهولت نصب و استفاده، سطح دقت بالا از مزایای آن نسبت به رقبا است. یک ویژگی کلیدی استفاده از افزونه ها است. یعنی هر تست نفوذی محکم به برنامه دوخته نمی شود بلکه به صورت پلاگین ساخته می شود. افزونه ها به 42 نوع مختلف تقسیم می شوند: برای انجام تست نفوذ، می توانید هم پلاگین های فردی و هم همه پلاگین های یک نوع خاص را فعال کنید - به عنوان مثال، برای انجام تمام بررسی های محلی در یک سیستم اوبونتو. نکته جالب این است که کاربران می توانند تست های خود را با استفاده از یک زبان برنامه نویسی خاص بنویسند.

Nessus یک اسکنر آسیب پذیری عالی است. اما دو عیب هم دارد. اولین مورد این است که وقتی گزینه "بررسی ایمن" غیرفعال است، برخی از تست های آسیب پذیری می تواند منجر به تخلف در عملکرد سیستم های اسکن شده شود. دومی قیمت است. یک مجوز سالانه می تواند 114 هزار روبل هزینه داشته باشد.

بررسی امنیت سیمانتک

اسکنر رایگان همان سازنده. توابع اصلی - تشخیص ویروس ها و تروجان ها، کرم های اینترنتی، بدافزارها، جستجوی آسیب پذیری ها در شبکه محلی. این یک محصول آنلاین است که از دو بخش تشکیل شده است: اسکن امنیتی، که امنیت سیستم را بررسی می کند و تشخیص ویروسکه اسکن کامل کامپیوتر شما را برای ویروس ها انجام می دهد. به سرعت و به راحتی نصب می شود، از طریق مرورگر کار می کند. با توجه به بررسی های اخیر، این اسکنر شبکه به بهترین وجه برای تأیید بیشتر استفاده می شود.

XSpider

برنامه XSpider که به گفته سازنده می تواند یک سوم آسیب پذیری های فردا را آشکار کند. ویژگی کلیدی این اسکنر توانایی تشخیص حداکثر تعداد "شکست ها" در شبکه حتی قبل از مشاهده توسط هکرها است. در این حالت، اسکنر بدون نیاز به نصب نرم افزار اضافی، از راه دور کار می کند. پس از کار، اسکنر گزارش کاملی را برای متخصص امنیتی ارسال می کند و در مورد نحوه از بین بردن "سوراخ ها" مشاوره می دهد. هزینه مجوز برای این اسکنر از 11 هزار روبل برای چهار میزبان در سال شروع می شود.

QualysGuard

اسکنر آسیب پذیری چند منظوره گزارش های گسترده ای را ارائه می دهد که عبارتند از:

- ارزیابی سطح بحرانی آسیب پذیری ها؛

- تخمینی از زمان لازم برای حذف آنها؛

- بررسی میزان تأثیر آنها بر تجارت؛

- تجزیه و تحلیل روندهای امنیتی

پلتفرم ابری QualysGuard و مجموعهای از برنامههای کاربردی داخلی، شرکتها را قادر میسازد تا فرآیند امنیتی را ساده کرده و هزینههای انطباق را کاهش دهند، در حالی که اطلاعات امنیتی حیاتی را ارائه میکنند و طیف کاملی از وظایف را برای ممیزی، نظارت و حفاظت از سیستمهای فناوری اطلاعات و برنامههای کاربردی وب خودکار میکنند. با استفاده از این نرم افزار می توانید وب سایت های شرکت ها را اسکن کنید و هشدارها و گزارش های خودکار را برای شناسایی و حذف به موقع تهدیدها دریافت کنید.

Rapid 7 NeXpose

Rapid 7 یکی از سریع ترین شرکت های در حال رشد امنیت اطلاعات در جهان است. این او بود که اخیراً پروژه Metasploit Framework را خریداری کرد و این کار دست اوست - پروژه NeXpose. هزینه "ورودی" برای استفاده از نسخه تجاری تقریبا 3000 دلار است، اما برای علاقه مندان یک نسخه Community با ویژگی های کمی کاهش یافته وجود دارد. این نسخه رایگان به راحتی با Metasploit ادغام می شود. طرح کار بسیار مشکل است: ابتدا NeXpose راه اندازی می شود، سپس کنسول Metasploit (msfconsole)، پس از آن می توانید فرآیند اسکن را شروع کرده و با استفاده از تعدادی دستور (expose_connect، nexpose_scan، nexpose_discover، nexpose_dos و غیره) آن را پیکربندی کنید. شما می توانید عملکرد NeXpose و سایر ماژول های Metasploit را ترکیب کنید.

اسکن ایکس

از نظر ظاهری، X-Scan بیشتر شبیه یک محصول خانگی است که توسط شخصی برای نیازهای خود ساخته شده و برای شنای رایگان در دسترس عموم قرار داده شده است. شاید اگر پشتیبانی از اسکریپت های Nessus که با استفاده از ماژول Nessus-Attack-Scripts فعال می شوند، چنین محبوبیتی به دست نمی آورد. از طرف دیگر، ارزش نگاه کردن به گزارش اسکن را دارد و تمام شک و تردیدها در مورد مفید بودن اسکنر در پس زمینه محو می شود. بر اساس یکی از استانداردهای رسمی امنیت اطلاعات طراحی نخواهد شد، اما قطعا چیزهای زیادی در مورد شبکه خواهد گفت.

به طور معمول، اولین گام در یک آزمایش نفوذ کامل، بررسی شبکه از نظر آسیبپذیری است. اسکنرهای نرم افزاری از پایگاه داده های ویژه آسیب پذیری ها (باید به روز باشند) برای جستجوی مشکلات در یک شبکه خاص استفاده می کنند. اما وظیفه اصلی کمی متفاوت است. هدف ما تعیین این است که آیا این تهدیدها واقعاً خطرناک هستند، زیرا اغلب اسکنرها هشدارهای نادرست می دهند.

بسیاری از کارشناسان Nessus Professional (NP) را انتخاب می کنند که به نوعی استاندارد کیفیت در بین اسکنرهای آسیب پذیری تبدیل شده است. در ابتدا، NP از ایده منبع باز استفاده کرد، اما بعدا توسط Tenable خریداری شد. در حال حاضر، NP یک محصول نیمه تجاری است: این فقط برای نسخه حرفه ای اعمال می شود. در عین حال، نسخه Home رایگان نیز وجود دارد که دارای محدودیت 16 آدرس IP است.

پس از اسکن، برنامه گزارشی از آسیب پذیری های یافت شده ارائه می دهد که هنوز خطر واقعی آن بررسی می شود. اکثر اسکنرها کاملاً "درهم و برهم" کار می کنند، بنابراین یک مدیر به ویژه توجه به سرعت متوجه آن می شود. اما همه شرکت ها چنین متخصصانی ندارند.

به چند جزئیات مهم در مورد استفاده از اسکنرها توجه کنید: آنها آسیب پذیری های روز صفر را پیدا نمی کنند و همچنین باید به طور مداوم پایگاه های داده را برای دقیق ترین کار به روز کنند.

هر کسی که درگیر پنتستینگ است باید بتواند Nessus Scanner (NS) را مدیریت کند، زیرا تعداد زیادی از شرکت ها در سراسر جهان به طور فعال از NS در زیرساخت فناوری اطلاعات خود استفاده می کنند. توجه داشته باشید که حتی سازمان های دولتی ایالات متحده از آن برای یافتن مشکلات در شبکه های خود استفاده می کنند. این بدان معنی است که تقریباً تمام سازمان های فدرال و نظامی ایالات متحده از نزدیک با فناوری Nessus آشنا هستند.

پس این چه نوع جانوری است، بیایید نصب کنیم و با عملکرد آن آشنا شویم؟

مرحله 1: یک مجوز خریداری کنید و اسکنر Nessus را نصب کنید

برای دریافت مجوز خود، باید یک آدرس ایمیل بخرید و کد فعال سازی ارسال شود.

قبل از شروع دانلود، نوع و بیت سیستم عامل مورد استفاده خود را انتخاب کنید (سیستم عامل پشتیبانی شده: WinServer، MacOS X، Linux، FreeBSD، کلیدهای GPG).

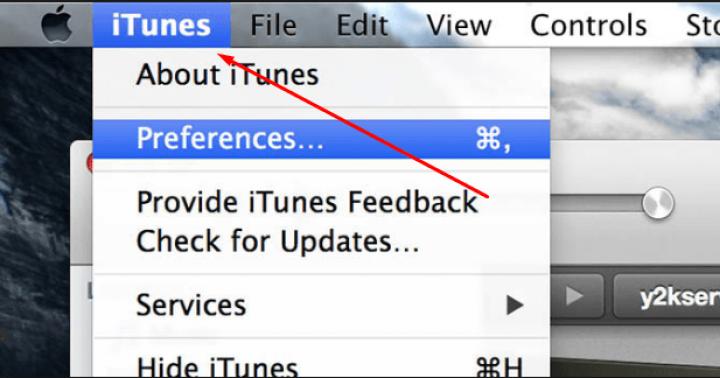

مرحله 2: شروع کار با Nessus

پس از اتمام مراحل نصب، مرورگر پیش فرض به طور خودکار برای نمایش یک پیام استاندارد راه اندازی می شود. Nessus از مدل مشتری-سرور استفاده می کند. کلاینت مرورگر شماست و سرور روی لوکال هاست نصب شده است.

مطمئناً پیام حاوی این متن خواهد بود: "اتصال شما امن نیست." Advanced را انتخاب کنید.

پس از آن، یک استثنا برای اتصال Nessus در پورت 8834 قرار دهید.

مرحله 3: راه اندازی اولیه

فقط چند مورد برای سرگرمی واقعی باقی مانده است! پس از وارد کردن لاگین و رمز عبور مجوز خود را فعال کنید. برای فعال کردن، به یک کلید ویژه نیاز دارید که در یک ایمیل به صندوق پستی شما ارسال شده است. اکنون کافی است آن را در قسمت مورد نیاز در صفحه سیستم Nessus وارد کنید. برنامه از قبل فعال شده شروع به دانلود آخرین به روز رسانی ها و افزونه هایی می کند که برای اسکن شبکه ها مورد نیاز است. این سریعترین فرآیند نیست.

مرحله 4: شروع به اسکن کنید

هنگامی که به روز رسانی به پایان رسید، Nessus به طور خودکار صفحه اسکن اولیه را باز می کند. با خیال راحت روی "اسکن جدید" کلیک کنید.

صفحه جدیدی باز می کنیم که در آن می توانید نوع اسکن را مشخص کنید.

"اسکن شبکه اصلی" را انتخاب کنید.

این صفحه دیگری را باز می کند که به پیکربندی اسکن انتخاب شده اختصاص داده شده است. شناسه فرآیند را مشخص کنید (برای اولین بار، می توانید چیزی قابل فهم تر انتخاب کنید، مثلا MyFirstScan). گره های شبکه ای را که می خواهید اسکن کنید انتخاب کنید (حتی می توانید کل زیر شبکه آدرس های IP را از طریق 192.168.1.0/24 انتخاب کنید). ما روی "ذخیره" کلیک می کنیم.

برای شروع اسکنر، باید روی "راه اندازی" کلیک کنید.

مرحله 5: نتایج

در نتیجه، Nessus لیستی از آدرسهای IP و تهدیدات مربوطه را ارائه میکند که دارای نشانگر رنگی هستند.

برای مشاهده لیست کاملی از مشکلات موجود در شبکه آزمایش شده، روی "آسیب پذیری" کلیک کنید.

برای دریافت اطلاعات دقیق در مورد مشکل مورد علاقه، فقط روی آن کلیک کنید.

لطفاً توجه داشته باشید که این برنامه نه تنها توضیحاتی در مورد آسیب پذیری ها، بلکه راه هایی برای از بین بردن آنها نیز ارائه می دهد (آنها در تب Solution قرار دارند).

خلاصه کردن

اسکنر Nessus، که می توانید از لینک خریداری کنید، ابزاری مناسب و موثر است که به شما امکان می دهد حتی در صورت استفاده به نتایج عالی برسید نسخه رایگان آن. مزیت اصلی آن یک پایگاه داده دائماً به روز از تهدیدهای مختلف سوء استفاده شده است که برای حضور آنها می تواند به راحتی شبکه لازم را بررسی کند.

و بخاطر داشته باش کلید امنیت هر سیستم IT ممیزی منظم آن است!

P.S.با اسکن شبکه های دیگران بدون رضایت صاحب آنها با قانون بازی نکنید!

اسکنرهای آسیبپذیری، ممیزی امنیتی را خودکار میکنند و میتوانند با اسکن شبکه و وبسایتها برای خطرات امنیتی مختلف، نقش مهمی در امنیت فناوری اطلاعات شما ایفا کنند. این اسکنرها همچنین میتوانند فهرست اولویتبندیشدههایی از مواردی را که باید اصلاح کنید، ایجاد کنند، همچنین آسیبپذیریها را توصیف کرده و اقدامات اصلاحی را ارائه میکنند. همچنین ممکن است برخی از آنها بتوانند فرآیند رفع آسیبپذیریها را خودکار کنند

10 ابزار برتر ارزیابی آسیب پذیری

- Comodo HackerProof

- OpenVAS

- Nexpose Community

- نیکتو

- Tripwire IP360

- Wireshark

- کرک هوایی

- Nessus حرفه ای

- انجمن شبکیه CS

- مایکروسافت Baseline Security Analyzer (MBSA)

- Comodo HackerProof

Comodo HackerProof به عنوان یک ابزار اسکن آسیب پذیری انقلابی در نظر گرفته می شود که به شما امکان می دهد بر مشکلات امنیتی غلبه کنید. در زیر برخی از مزایای اصلی وجود دارد که می توانید از HackerProof دریافت کنید:

- اسکن آسیب پذیری روزانه

- ابزار اسکن PCI گنجانده شده است

- پیشگیری از حمله رانندگی

این یک ابزار منبع باز است که به عنوان یک سرویس مرکزی عمل می کند که ابزارهای ارزیابی آسیب پذیری را برای اسکن آسیب پذیری و مدیریت آسیب پذیری ارائه می دهد.

- OpenVAS از سیستم عامل های مختلف پشتیبانی می کند

- موتور اسکن OpenVAS به طور مداوم با تست های آسیب پذیری شبکه به روز می شود

- OpenVAS Scanner یک ابزار جامع ارزیابی آسیب پذیری است که مسائل مربوط به امنیت را در سرورها و سایر دستگاه های شبکه شناسایی می کند.

- خدمات OpenVAS رایگان هستند و معمولاً تحت مجوز عمومی عمومی گنو (GPL) مجوز دارند.

Nexpose Vulnerability Scanner که توسط Rapid7 توسعه یافته است، یک ابزار منبع باز است که برای اسکن آسیب پذیری ها و انجام طیف گسترده ای از بررسی های شبکه استفاده می شود.

- Nexpose را می توان در چارچوب Metaspoilt قرار داد

- سن آسیبپذیری را در نظر میگیرد، مانند مجموعه بدافزاری که استفاده میکند، از چه مزایایی استفاده میکند و غیره و بر اساس اولویت آن مشکل را برطرف میکند.

- این می تواند به طور خودکار دستگاه های جدید را شناسایی و اسکن کند و آسیب پذیری ها را هنگام دسترسی به شبکه ارزیابی کند

- این آسیبپذیریها را در زمان واقعی رصد میکند و با دادههای جدید با آخرین خطرات آشنا میشود

- اکثر اسکنرهای آسیب پذیری معمولاً خطرات را با استفاده از مقیاس متوسط یا زیاد یا پایین دسته بندی می کنند

Nikto یک خزنده وب منبع باز بسیار محبوب است که برای ارزیابی مسائل و آسیب پذیری های احتمالی استفاده می شود.

- همچنین برای بررسی نسخه های قدیمی سرور و همچنین بررسی هر مشکل خاصی که بر عملکرد سرور تأثیر می گذارد استفاده می شود.

- نیکتو برای اجرای تست های مختلف بر روی سرورهای وب برای اسکن موارد مختلف مانند چندین فایل خطرناک استفاده می شود.

- این یک ابزار "بی صدا" در نظر گرفته نمی شود و برای آزمایش یک وب سرور در حداقل زمان استفاده می شود.

- این ابزار برای اسکن پروتکل های مختلف مانند HTTPS، HTTP و غیره استفاده می شود. این ابزار به شما امکان می دهد چندین پورت یک سرور خاص را اسکن کنید.

Tripwire IP360 که توسط Tripwire Inc توسعه یافته است، بهترین راه حل ارزیابی آسیب پذیری است که توسط شرکت های مختلف برای مدیریت خطرات امنیتی خود استفاده می شود.

- از دید گسترده ای از شبکه ها برای آشکار کردن تمام آسیب پذیری ها، پیکربندی ها، برنامه ها، میزبان های شبکه و موارد دیگر استفاده می کند.

- از استانداردهای باز برای کمک به ادغام مدیریت ریسک و آسیب پذیری در چندین فرآیند تجاری استفاده می کند.

Wireshark یک تحلیلگر پروتکل شبکه است که به طور گسترده مورد استفاده قرار می گیرد و قوی ترین ابزار در جعبه ابزار حرفه ای امنیتی محسوب می شود.

- Wireshark در جریانهای مختلفی مانند سازمانهای دولتی، شرکتها، مؤسسات آموزشی و غیره برای همتاسازی شبکهها در سطح پایین استفاده میشود.

- مشکلات را به صورت آنلاین برطرف می کند و تجزیه و تحلیل را به صورت آفلاین انجام می دهد

- بر روی پلتفرم های مختلف مانند Linux، masOS، Windows، Solaris و غیره اجرا می شود.

Aircrack که با نام Aircrack-NG نیز شناخته می شود، مجموعه ای از ابزارهایی است که برای ارزیابی امنیت شبکه WiFi استفاده می شود.

- ابزارهای مورد استفاده در ممیزی شبکه

- از چندین سیستم عامل مانند لینوکس، OS X، Solaris، NetBSD، ویندوز و غیره پشتیبانی می کند.

- این برنامه بر روی حوزه های مختلف امنیت WiFi مانند نظارت بر بسته ها و داده ها، تست راننده و کارت، حملات مجدد، هک و غیره تمرکز دارد.

- Aircrack می تواند کلیدهای گم شده را با گرفتن بسته های داده بازیابی کند

ابزار Nessus یک اسکنر آسیب پذیری اختصاصی و اختصاصی است که توسط Tenable Network Security ایجاد شده است.

- با ارزیابی آسیب پذیری ها در اسرع وقت از نفوذ هکرها به شبکه ها جلوگیری می کند.

- میتواند آسیبپذیریهایی را اسکن کند که اجازه میدهند دادههای حساس از راه دور از سیستم هک شوند.

- از طیف گسترده ای از سیستم عامل، Dbs، برنامه ها و چندین دستگاه دیگر در میان زیرساخت های ابری، شبکه های مجازی و فیزیکی پشتیبانی می کند.

- این برنامه توسط میلیون ها کاربر در سراسر جهان برای ارزیابی آسیب پذیری ها، مشکلات پیکربندی و غیره نصب و استفاده شده است.

Retina CS یک کنسول منبع باز و داشبورد وب است که به ساده سازی و متمرکز کردن مدیریت آسیب پذیری کمک کرده است.

- رتینا CS با قابلیتهایی مانند گزارش انطباق، وصلهسازی و انطباق با پیکربندی، ارزیابی آسیبپذیری بین پلتفرمی را ارائه میکند.

- این شامل ارزیابی خودکار آسیب پذیری برای پایگاه های داده، برنامه های کاربردی وب، ایستگاه های کاری و سرورها است

- Retina CS یک برنامه متن باز است که از محیط های مجازی مانند ادغام vCenter، اسکن برنامه های مجازی و غیره پشتیبانی کامل می کند.

MBSA یک ابزار رایگان مایکروسافت است که برای ایمن سازی رایانه ویندوز بر اساس مشخصات یا دستورالعمل های تعیین شده توسط مایکروسافت ایده آل است.

- MBSA به شما این امکان را میدهد تا با بررسی گروهی از رایانهها برای هرگونه پیکربندی نادرست، بهروزرسانیهای گمشده و هرگونه وصله امنیتی و غیره، سطح امنیت را افزایش دهید.

- فقط میتواند بهروزرسانیهای امنیتی، بستههای خدمات و بهروزرسانیهای تجمعی را اسکن کند و بهروزرسانیهای حیاتی و اختیاری را کنار بگذارد.

- توسط سازمان های متوسط و کوچک برای مدیریت امنیت شبکه های خود استفاده می شود.

- پس از اسکن سیستم، MBSA چندین راه حل یا پیشنهاد در رابطه با رفع آسیب پذیری ها ارائه خواهد کرد.

اسکنر امنیتی یک ابزار نرم افزاری برای تشخیص از راه دور یا محلی عناصر مختلف شبکه به منظور شناسایی آسیب پذیری های مختلف در آنها است. کاربران اصلی چنین سیستم هایی حرفه ای هستند: مدیران، متخصصان امنیتی و غیره. کاربران عادی نیز می توانند از اسکنرهای امنیتی استفاده کنند، اما اطلاعات ارائه شده توسط این گونه برنامه ها معمولاً خاص است که امکان استفاده از آن توسط افراد آموزش ندیده را محدود می کند. اسکنرهای امنیتی با کاهش کل زمان صرف شده برای جستجوی آسیبپذیریها، کار متخصصان را تسهیل میکنند.

برای مقایسه، پنج اسکنر مختلف در بازههای قیمتی مختلف و با قابلیتهای متفاوت انتخاب شدند: اسکنر اینترنت ISS, XSpider, لنگ گارد, ShadowSecurityScanner, اسکن ایکس.

برای مقایسه سیستم های مشابه، تنها اجرای آنها کافی نیست. تعداد آسیبپذیریهای ظاهراً بررسی شده یا تنظیمات آنها و همچنین اندازه برنامه یا ظاهر آن نمیتواند معیاری برای ارزیابی کیفیت و عملکرد یک اسکنر خاص باشد. بنابراین، به منظور ایجاد تصویری کامل از کار اسکنرهای امنیتی مختلف، تصمیم گرفته شد تا یک آزمایش مقایسه ای برای شناسایی آسیب پذیری ها در هفت سیستم عامل مختلف که اغلب توسط بانک ها و مؤسسات مالی بزرگ استفاده می شود انجام شود: AS/400، Solaris 2.5.1. ، Compaq/Tandem himalaya K2006 (OS D35)، سرور Windows 2000، Windows XP Professional، Linux RedHat 5.2، روتر Bay Networks.

نسخه های اسکنرهای آزمایش شده (آخرین موجود در زمان آزمایش):

- ISS Internet Scanner 6.2.1 با آخرین به روز رسانی ها

- XSpider 6.01

- LanGuard 2.0

- اسکنر امنیتی سایه 5.31

- رابط کاربری گرافیکی XFocus X-Scan v1.3

آزمایش هر اسکنر دو بار انجام شد، در نتیجه خطاهای احتمالی ناخواسته مرتبط، به عنوان مثال، با یک مشکل موقت شبکه حذف شد. تمام داده های به دست آمده در جدولی قرار گرفتند که به وضوح نشان می دهد که چه آسیب پذیری هایی توسط این یا آن اسکنر پیدا شده است. رنگ زرد نشاندهنده آسیبپذیریهای با شدت متوسط است که تحت شرایط خاص میتواند منجر به خسارات جدی شود و قرمز نشاندهنده آسیبپذیریهای جدی است که میتواند نه تنها منجر به خسارات جدی، بلکه به نابودی کامل سیستم شود. بعد از جدول، ارزیابی اسکنرها با محاسبه نتایج اسکن است.

جدول آسیب پذیری های یافت شده:

| ISS | XSpider | لنگ گارد | SSS | XF | |

| AS/400 | |||||

| کل پورت ها پیدا شد | 16 | 25 | 6 | 15 | 8 |

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | |

| ایکس | ایکس | ایکس | |||

| 23/tcp: شبکه راه دور | ایکس | ایکس | ایکس | ایکس | ایکس |

| 25/tcp:smtp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 80/tcp:httpd IBM-HTTP-SERVER/1.0 |

ایکس | ایکس | ایکس | ایکس | ایکس |

| 81/tcp:httpd IBM-HTTP-SERVER/1.0 |

ایکس | ||||

| 80/tcp: httpd - مشاهده اسکریپت ها | ایکس | ||||

| 139/tcp:netbios | ایکس | ایکس | ایکس | ایکس | ایکس |

| 449/tcp: as-servermap - نقشه پورت را مشاهده کنید | ایکس | ||||

| 2001/tcp: httpd IBM-HTTP-SERVER/1.0 |

ایکس | ایکس | |||

| 2001/tcp: httpd - مشاهده اسکریپت ها | ایکس | ||||

| 9090/tcp: httpd JavaWebServer/1.1 |

ایکس | ایکس | |||

| 9090/tcp: httpd - دایرکتوری های سیستم | ایکس | ||||

| 500/udp:isakmp | ایکس | ||||

| مهر زمانی icmp | ایکس | ||||

| سولاریس 2.5.1 | ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 18 | 47 | 13 | 27 | 9 |

| 7/tcp:echo | ایکس | ایکس | ایکس | ایکس | |

| 7/udp:echo | ایکس | ایکس | |||

| 9/tcp: دور انداختن | ایکس | ایکس | ایکس | ایکس | |

| 13/tcp:در طول روز | ایکس | ایکس | ایکس | ایکس | ایکس |

| 13/udp:روزانه | ایکس | ایکس | |||

| 19/tcp:chargen | ایکس | ایکس | ایکس | ایکس | |

| 19/udp:chargen | ایکس | ایکس | ایکس | ||

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 21/tcp: ftp - پسورد brute force | ایکس | ایکس | ایکس | ||

| 23/tcp: شبکه راه دور | ایکس | ایکس | ایکس | ایکس | ایکس |

| 25/tcp:smtp | ایکس | ایکس | ایکس | ایکس | ایکس |

| ایکس | ایکس | ||||

| 37/tcp:time | ایکس | ایکس | ایکس | ایکس | |

| 53/udp:dns | ایکس | ||||

| 53 /udp:dns - سرور از بازگشت پشتیبانی می کند | ایکس | ||||

| 162/tcp:snmptrap | ایکس | ایکس | ایکس | ||

| 161/udp:snmp | ایکس | ایکس | |||

| 161/udp: snmp - دسترسی توسط هر جامعه | ایکس | ||||

| 161/udp: snmp - دریافت رابط | ایکس | ||||

| 161/udp: snmp - مسیرها را دریافت کنید | ایکس | ||||

| 512/tcp:exec | ایکس | ایکس | ایکس | ایکس | |

| 513/tcp:login | ایکس | ایکس | ایکس | ایکس | |

| 514/tcp: پوسته | ایکس | ایکس | ایکس | ایکس | |

| 515/tcp: چاپگر | ایکس | ایکس | ایکس | ایکس | |

| ایکس | |||||

| 540/tcp:uucp | ایکس | ایکس | ایکس | ایکس | |

| 2049/tcp:nfsd | ایکس | ایکس | ایکس | ایکس | |

| 4045/tcp: nfsd - شناسایی | ایکس | ||||

| 6000/tcp: X | ایکس | ایکس | ایکس | ||

| 6790/tcp: httpd Jigsaw/1.0a |

ایکس | ||||

| 10000/tcp: httpd MiniServ/0.01 |

ایکس | ایکس | |||

| 32771 / tcp: وضعیت - شناسایی | ایکس | ||||

| 32772/tcp: rusersd - شناسایی | ایکس | ||||

| 32773 /tcp: ttdbserverd - شناسایی و به دست آوردن امتیازات ریشه | ایکس | ||||

| 32774 /tcp: kcms_server - احراز هویت | ایکس | ||||

| 32780/tcp: mountd - شناسایی و دریافت لیستی از منابع | ایکس | ||||

| 32781 / tcp: bootparam - شناسایی | ایکس | ||||

| 65363/tcp:RPC | ایکس | ||||

| مهر زمانی icmp | ایکس | ||||

| موارد مثبت کاذب | |||||

| 32771 /tcp: status - امتیازات ریشه را دریافت کنید | ایکس | ||||

| سرریز انگشت - بافر | ایکس | ||||

| ایکس | |||||

| Compaq/Tandem himalaya K2006 (OS D35) |

ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 4 | 5 | 3 | 5 | 4 |

| 7/tcp:echo | ایکس | ایکس | ایکس | ایکس | |

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 23/tcp: شبکه راه دور | ایکس | ایکس | ایکس | ایکس | ایکس |

| 23/tcp: telnet - ورود فقط با رمز عبور | ایکس | ||||

| 79/tcp: انگشت | ایکس | ایکس | ایکس | ایکس | ایکس |

| ماسک شبکه icmp | ایکس | ||||

| مهر زمانی icmp | ایکس | ||||

| ویندوز 2000 سرور | ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 9 | 9 | 7 | 7 | 8 |

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | ایکس |

| ایکس | |||||

| 21/tcp: ftp - ورود ناشناس | ایکس | ایکس | ایکس | ایکس | ایکس |

| 21/tcp: ftp - پسورد brute force | ایکس | ایکس | ایکس | ||

| 21/tcp: ftp - دسترسی به نوشتن داشته باشید | ایکس | ایکس | |||

| 21/tcp: ftp - می تواند آمار جمع آوری کند | ایکس | ایکس | |||

| 80/tcp:httpd MS IIS/5.0 |

ایکس | ایکس | ایکس | ایکس | ایکس |

| 80/tcp: httpd - سرریز بافر | ایکس | ||||

| 135/tcp: Rpc | ایکس | ایکس | ایکس | ایکس | ایکس |

| 500/udp:isakmp | ایکس | ||||

| 1027 /tcp: sqlserver.exe - شناسایی | ایکس | ||||

| 1433/tcp: MS SQL | ایکس | ایکس | ایکس | ایکس | |

| 3389/tcp: خانم RDP | ایکس | ایکس | ایکس | ایکس | |

| مهر زمانی icmp | ایکس | ||||

| موارد مثبت کاذب | |||||

| 1433/tcp: MsSQL - رهگیری جلسات اداری | ایکس | ||||

| ویندوز XP Professional | ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 20 | 15 | 4 | 11 | 8 |

| 7/tcp:echo | ایکس | ایکس | ایکس | ایکس | |

| 7/udp:echo | ایکس | ایکس | |||

| 9/tcp: دور انداختن | ایکس | ایکس | ایکس | ایکس | |

| 9/udp: دور انداختن | ایکس | ||||

| 13/tcp:در طول روز | ایکس | ایکس | ایکس | ایکس | ایکس |

| 13/udp:روزانه | ایکس | ایکس | |||

| 17/tcp:qotd | ایکس | ایکس | ایکس | ایکس | |

| 17/udp:qotd | ایکس | ایکس | |||

| 19/tcp:chargen | ایکس | ایکس | ایکس | ایکس | |

| 19/udp:chargen | ایکس | ایکس | |||

| 135/tcp: Rpc | ایکس | ایکس | ایکس | ایکس | ایکس |

| 139/tcp: NetBios | ایکس | ایکس | ایکس | ایکس | ایکس |

| 139/tcp: NetBios - اطلاعات | ایکس | ||||

| 445/tcp: MS Ds | ایکس | ایکس | ایکس | ایکس | ایکس |

| 500/udp:isakmp | ایکس | ||||

| 540/udp:روتر | ایکس | ||||

| 1025/tcp: Rpc | ایکس | ایکس | ایکس | ||

| IcqClient | ایکس | ||||

| 1900/udp: upnp - سرریز بافر | ایکس | ||||

| 123/udp:ntp | ایکس | ایکس | |||

| 5000/tcp: httpd | ایکس | ایکس | |||

| مهر زمانی icmp | ایکس | ||||

| موارد مثبت کاذب | |||||

| 19/tcp:chargen - حمله احتمالی DOS | ایکس | ایکس | |||

| لینوکس RedHat 5.2 | ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 14 | 14 | 12 | 12 | 10 |

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 21/tcp: ftp - سرریز بافر | ایکس | ایکس | ایکس | ||

| 21/tcp: ftp - حساب پیش فرض با دسترسی کامل | ایکس | ایکس | |||

| 23/tcp: شبکه راه دور | ایکس | ایکس | ایکس | ایکس | ایکس |

| 23/tcp: telnet - حساب پیش فرض با دسترسی کامل | ایکس | ||||

| 25/tcp:smtp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 25/tcp: smtp - ارسال نامه های غیرمجاز | ایکس | ||||

| 25/tcp: smtp - گرفتن سوکت محلی | ایکس | ایکس | |||

| 53/tcp:dns | ایکس | ایکس | ایکس | ایکس | |

| 53/tcp:dns - تشخیص نسخه bind | ایکس | ایکس | |||

| 110/tcp: httpd | ایکس | ایکس | |||

| 139/tcp: NetBios | ایکس | ایکس | ایکس | ایکس | |

| 139/tcp: NetBios - گرفتن اطلاعات | ایکس | ||||

| 513/tcp:login | ایکس | ایکس | ایکس | ||

| 513/udp: rwhod | ایکس | ایکس | ایکس | ||

| 514/tcp: پوسته | ایکس | ایکس | ایکس | ||

| 515/tcp: چاپگر | ایکس | ایکس | ایکس | ||

| 2049/tcp:nfsd | ایکس | ایکس | ایکس | ||

| 7000/tcp: httpd اتاق کنفرانس/IRC |

ایکس | ایکس | ایکس | ||

| 8080/tcp: httpd Apache/1.3.3 (یونیکس) (Red Hat/Linux) |

ایکس | ایکس | ایکس | ایکس | |

| 8080/tcp: httpd - فهرست دایرکتوری | ایکس | ایکس | |||

| 54321/tcp: httpd اتاق کنفرانس/IRC |

ایکس | ایکس | |||

| مهر زمانی icmp | ایکس | ||||

| موارد مثبت کاذب | |||||

| 513/udp: rwhod - سرریز بافر | ایکس | ||||

| 515/tcp: چاپگر - سرریز بافر | ایکس | ||||

| روتر Bay Networks | ISS | XSpider | لنگ گارد | SSS | XF |

| کل پورت ها پیدا شد | 3 | 3 | 2 | 2 | 3 |

| 7/udp:echo | ایکس | ایکس | |||

| 21/tcp:ftp | ایکس | ایکس | ایکس | ایکس | ایکس |

| 23/tcp: شبکه راه دور | ایکس | ایکس | ایکس | ایکس | ایکس |

| موارد مثبت کاذب | |||||

| 9/udp: دور انداختن | ایکس | ||||

| 21/tcp: ftp - سرریز بافر | ایکس | ||||

| 69/udp:tftp | ایکس | ||||

| 123/udp:ntp | ایکس | ||||

| 161/udp:snmp | ایکس | ||||

| 520/udp: مسیریابی | ایکس | ||||

| زمین DOS | ایکس | ||||

برای درک نتایج و نتیجهگیری، سیستم امتیازدهی زیر پیشنهاد شده است که کم و بیش بهینه است (گزینههای دیگری ممکن است، اما همه مشابه هستند): برای هر آسیبپذیری یافت شده، تعداد معینی امتیاز محاسبه میشود. بسته به میزان خطر این آسیبپذیری اضافه میشود و بالعکس، برای صدور آسیبپذیری کاذب امتیاز کسر میشود:

- آسیب پذیری شدید (+3 امتیاز)

- آسیب پذیری متوسط (+2 امتیاز)

- اطلاعات (+1 امتیاز)

- آسیب پذیری شدید کاذب (-3 امتیاز)

- آسیب پذیری کاذب با شدت متوسط (-2 امتیاز)

- اطلاعات نادرست (-1 امتیاز)

جدول نهایی:

| ISS | XSpider | لنگ گارد | SSS | اسکن ایکس | |

| AS/400 | 9 | 14 | 6 | 9 | 7 |

| سولاریس 2.5.1 | 26 | 39-(3) | 11-(2) | 23-(2) | 11 |

| Compaq/Tandem himalaya K2006 (OS D35) | 9 | 5 | 4 | 5 | 5 |

| ویندوز 2000 سرور | 9 | 16-(2) | 6 | 8 | 7 |

| ویندوز XP Professional | 19-(2) | 18 | 5 | 10-(2) | 7 |

| لینوکس RedHat 5.2 | 24-(3) | 24-(2) | 7 | 21 | 12 |

| روتر Bay Networks | 4-(8) | 4 | 3 | 3 | 3 |

| 100-(13) | 120-(7) | 42-(2) | 79-(4) | 52 | |

| جمع | 87 | 113 | 40 | 75 | 52 |

نتیجه چیست؟

اسکنر اینترنت ISS نیازی به توضیح ندارد. او مثل همیشه خود را در سطح بالایی نشان داد، اگرچه این بار کف دست را به XSpider از دست داد.

XSpider به یک رهبر بی چون و چرا تبدیل شد و بسیار جلوتر از رقبای خود بود، به خصوص در هنگام جستجوی آسیب پذیری ها در ویندوز و سولاریس، که با توجه به اندازه کوچک و توزیع رایگان آن بسیار خوب است. یک منفی بزرگ وجود دارد: هنگام صدور لیستی از آسیب پذیری ها، اطلاعات بسیار کمی نمایش داده می شود، که حاکی از سطح بالایی از دانش و حرفه ای بودن متخصص با استفاده از این برنامه است.

LanGuard را به سختی می توان یک اسکنر امنیتی نامید. با NetBios، فهرست کردن منابع، خدمات و کاربران بسیار خوب کار می کند. این توانایی اسکنر را از بقیه متمایز می کند، اما این فقط همین یکی است. اینجاست که مزایای LanGuard به پایان می رسد.

ShadowSecurityScanner عملا از ISS عقب نمانده است. و این با تفاوت بسیار زیادی در قیمت آنها است. این برنامه دارای یک رابط ساده شبیه به یک اسکنر شبکیه چشم است. نکات و ترفندهای دقیق برای رفع آسیب پذیری ها، مقابله با مشکلات را آسان می کند. معایب: تعداد کمی از آسیب پذیری های شناسایی شده، مصرف بسیار بیشتر منابع سیستم هنگام کار در مقایسه با سایر اسکنرها.

X-Scan یک اسکنر رایگان شبیه به LanGuard است، اما کمی برتر است. معایب: رابط برنامه بسیار خوانا نیست، عدم وجود هرگونه نظر در مورد آسیب پذیری های یافت شده.

اسکنر امنیتی: آسیبپذیریهای شبکه را شناسایی میکند، بهروزرسانیها و وصلهها را مدیریت میکند، به طور خودکار مشکلات را برطرف میکند، نرمافزار و سختافزار را ممیزی میکند. GFI امنیت شبکه"> امنیت شبکه 2080

اسکنر امنیت شبکه و مدیریت به روز رسانی متمرکز

GFI LanGuard به عنوان یک مشاور امنیت مجازی کار می کند:

- بهروزرسانیها را برای Windows®، Mac OS® و Linux® مدیریت میکند

- آسیب پذیری های رایانه ها و دستگاه های تلفن همراه را تشخیص می دهد

- دستگاه ها و نرم افزارهای شبکه را ممیزی می کند

GFI Languard - اسکنر امنیتی برای شبکهها در هر مقیاس: پورت شبکه و اسکنر آسیبپذیری، اسکنر امنیتی، حفرههای شبکه را بهطور خودکار پیدا میکند.

GFI Languard - اسکنر امنیتی برای شبکهها در هر مقیاس: پورت شبکه و اسکنر آسیبپذیری، اسکنر امنیتی، حفرههای شبکه را بهطور خودکار پیدا میکند.GFI LanGuard چیست؟

بیشتر از یک اسکنر آسیب پذیری!

GFI LanGuard یک اسکنر امنیتی شبکه است: آسیبپذیریهای شبکه را شناسایی، شناسایی و رفع میکند. اسکن کامل پورت، بهروزرسانیهای نرمافزار حفاظت از شبکه، و ممیزیهای نرمافزار و سختافزار همگی از طریق یک کنترل پنل در دسترس هستند.

اسکنر پورت

چندین پروفایل اسکن از پیش تعیین شده به شما این امکان را می دهد که اسکن کامل همه پورت ها را انجام دهید و همچنین به سرعت فقط آنهایی را که معمولاً توسط نرم افزارهای ناخواسته و مخرب استفاده می شود بررسی کنید. GFI LanGuard چندین هاست را به طور همزمان اسکن می کند و زمان مورد نیاز را به میزان قابل توجهی کاهش می دهد و سپس نرم افزار یافت شده در پورت های شلوغ را با نرم افزار مورد انتظار مقایسه می کند.

به روز رسانی ها و وصله ها

تا زمانی که آخرین بهروزرسانیها نصب نشوند، گرههای شما کاملاً محافظت نمیشوند، زیرا این آخرین آسیبپذیریها هستند که توسط وصلهها و بهروزرسانیهای فعلی بسته میشوند که توسط هکرها برای نفوذ به شبکه شما استفاده میشوند. برخلاف ابزارهای تعبیه شده در سیستم عامل، GFI LanGuard نه تنها خود سیستم عامل، بلکه نرم افزارهای محبوب را نیز بررسی می کند که آسیب پذیری های آن معمولاً برای هک استفاده می شود: Adobe Acrobat/Reader، Flash Player، Skype، Outlook، مرورگرها، پیام رسان های فوری.

حسابرسی گره

GFI LanGuard لیست دقیقی از نرم افزارها و سخت افزارهای نصب شده بر روی هر یک از رایانه های شما، شناسایی برنامه های ممنوعه یا گم شده و همچنین دستگاه های متصل غیر ضروری را برای شما آماده می کند. نتایج اسکن های متعدد را می توان برای شناسایی تغییرات در ترکیب نرم افزار و سخت افزار مقایسه کرد.

آخرین داده های تهدید

هر اسکن پس از به روز رسانی داده ها در مورد آسیب پذیری ها انجام می شود که تعداد آنها در پایگاه داده GFI LanGuard از 50000 فراتر رفته است. اطلاعات تهدید توسط خود فروشندگان نرمافزار و همچنین لیستهای SANS و OVAL ارائه میشود، بنابراین شما همیشه در برابر آخرین تهدیدات، از جمله خونریزی، مخفیانه، صدف، پودل، کرم شنی و غیره محافظت میشوید.

تعمیر خودکار

پس از دریافت گزارش اسکن دقیق با شرح هر آسیبپذیری و پیوندهایی به ادبیات اضافی، میتوانید با یک کلیک روی دکمه «Remediate» اکثر تهدیدات را برطرف کنید: پورتها بسته میشوند، کلیدهای رجیستری رفع میشوند، وصلهها نصب میشوند، نرمافزار بهروزرسانی میشود، ممنوع میشود. برنامه ها حذف شده و برنامه های از دست رفته نصب خواهند شد.