Se sogni l'anonimato su Internet, ma non sai assolutamente nulla di computer, allora devi scaricare. Sebbene gli sviluppatori abbiano cercato di rendere il browser il più chiaro possibile, solleva anche problemi e domande. Quindi, hanno iniziato a comparire miglioramenti del browser di terze parti, ma non tutti sono sicuri o migliori del browser stesso. Ma c'è un'aggiunta: Vidalia Bundle, che trasforma il browser Tor e lo trasforma in uno strumento comodo e comprensibile per l'anonimato. Puoi scaricare in sicurezza Vidalia Bridge Bundle per Windows 10 e installare il software sul tuo browser. Questo componente aggiuntivo è stato testato numerose volte e alla fine è stato confermato che non si perde la sicurezza.

Scarica Vidalia Bridge Bundle per Tor Browser

Il Vidalia Bridge Bundle è distribuito come componente aggiuntivo gratuito per il browser Tor. Su alcuni siti, il browser viene inizialmente offerto con l'interfaccia Vidalia Bundle. E alcuni utenti non sanno nemmeno come appare il browser senza questa interfaccia. Gli esperti di sicurezza informatica concordano sul fatto che nei prossimi anni questa interfaccia diventerà l'unica ufficiale per Tor. E questo è facilitato dai vantaggi di Vidalia Bundle:- Interfaccia piacevole e intuitiva;

- Impostazioni rapide;

- Statistiche del browser;

L'interfaccia di Vidalia Bundle non solo cambia il design, ma aggiunge anche alcune opzioni interessanti. Ad esempio, con l'aiuto di questo componente aggiuntivo, è possibile registrare manualmente l'indirizzo e la porta di una connessione TCP. Anche gli amministratori di sistema possono consigliare questo software. Possono scaricare gratuitamente il bundle Vidalia per Windows 10 a 32/64 bit e controllare la larghezza di banda o modificare la configurazione della connessione utilizzando file esterni.

Tor (abbreviazione di The Onion Router) è un software gratuito per la seconda generazione di onion routing. È un sistema che consente di stabilire una connessione di rete anonima, protetta dalle intercettazioni. Considerato come una rete anonima che fornisce la trasmissione di dati crittografati.

Prefazione

Sfortunatamente, l'anonimato su Internet è necessario non solo per i criminali e i teppisti, ma anche per le persone normali e oneste, al fine di evitare la persecuzione per il diritto di esprimere semplicemente la propria opinione o pubblicare fatti che le autorità esistenti di qualsiasi paese stanno cercando di nascondere da la gente.

Pertanto, se non vuoi problemi inutili, allora è tempo di riconsiderare il tuo atteggiamento negligente nei confronti dell'uso di Internet - per imparare a nascondere e crittografare le tue attività su Internet. Questo articolo propone una delle soluzioni al problema dell'uso sicuro di Internet: superare il blocco delle sue risorse da parte dei provider, garantire l'anonimato durante la comunicazione e la visita di siti, blog, forum, ecc. Questo è un sistema Tor.

Oggi Tor- uno dei migliori strumenti per il lavoro anonimo su Internet. Inoltre, usando Tor assolutamente gratuito. Tutto ciò di cui hai bisogno è un computer e il desiderio.

Sfortunatamente, attualmente c'è pochissima letteratura sull'installazione e l'utilizzo del sistema Tor. E quello che esiste è lungi dall'essere completo. Sul sito ufficiale degli sviluppatori Tor- solo poche pagine sono state tradotte in russo.

1. Considerazioni generali sull'anonimato su Internet

Una persona ha scritto e inviato una lettera via e-mail, ha visitato un sito, ha lasciato un messaggio sul forum, ecc. Ognuna di queste azioni ti consente di trovare questa persona e scoprire chi è. E, se lo si desidera, e portare alla giustizia. Si scopre che i pacchetti intercettati su Internet possono essere utilizzati come prove in tribunale. (I precedenti si sono già verificati!)

Come puoi trovare una persona in base alle sue attività su Internet?

Il principale "traditore" è il tuo indirizzo IP. Indirizzo IP: l'indirizzo di rete di un computer in una rete costruita utilizzando il protocollo IP. È necessario per l'instradamento dei dati, in altre parole, se si desidera ricevere informazioni da qualsiasi server, è necessario specificare il proprio indirizzo come indirizzo del destinatario. Ma dall'indirizzo IP, puoi sempre trovare il computer da cui è stata inviata la richiesta di informazioni o è stata intrapresa qualsiasi altra azione. Puoi anche stabilire il provider che ha fornito l'accesso a Internet, la tua posizione reale e una serie di altre informazioni. Non c'è modo di "non visualizzare alcun indirizzo IP"!

Pertanto, i neofiti pongono spesso la domanda: "Come puoi cambiare il tuo indirizzo IP?"

La risposta a questa domanda sarà molto breve - " Non c'è modo!"

Ma puoi inserire qualche altro indirizzo in coloro che sono interessati invece del tuo indirizzo IP, e quindi inviarli alla ricerca di se stessi in una direzione sconosciuta. In alternativa, puoi utilizzare un indirizzo IP che non porti direttamente a te. Questo percorso è più difficile.

Esistono molti modi per falsificare il tuo indirizzo IP. Tutti sono in qualche modo collegati all'uso di server proxy (proxy). Un server proxy è un server intermedio. Quelli. tutti i pacchetti passano dall'utente alla sorgente attraverso un server proxy intermedio. Alcuni proxy possono essere anonimi (non tutti). Quando si lavora tramite un proxy anonimo, la risorsa visitata avrà l'indirizzo IP del server proxy, non l'utente.

Non tutto è così semplice come potrebbe sembrare a prima vista. Innanzitutto, non tutti i proxy sono anonimi. E l'anonimato può essere diverso. Trovare un server anonimo buono, affidabile, e anche gratuito, non è per niente facile.

In secondo luogo, sul server proxy stesso, di norma, vengono conservati i registri (registro delle visite), che contengono gli indirizzi IP di tutti i visitatori e l'ora della visita. Avendo ottenuto l'accesso ai log, non sarà molto difficile trovare il tuo indirizzo. Cioè, l'anonimato sembra esserci, ma con un forte desiderio ti troveranno.

Oltre all'indirizzo IP, esistono altri modi per identificare una persona su Internet. Se viene utilizzato un canale di trasferimento delle informazioni aperto (non crittografato), i pacchetti trasmessi possono contenere un indirizzo e-mail, un numero di account, accessi e password per l'inserimento delle risorse corrispondenti e molto altro. Tali informazioni, di regola, sono abbastanza sufficienti per trovare una persona che le utilizza.

Dovresti essere consapevole del fatto che nessun mezzo fornisce una garanzia di anonimato al 100%. Tutto dipende da quanto sarà difficile la ricerca. Se, ad esempio, hai rotto un server bancario e trasferito diversi milioni da qualche parte, cercheranno a lungo e in modo approfondito, possibilmente con la partecipazione di specialisti dell'Interpol. E molto probabilmente lo troveranno. E se il costo del problema non è così alto: penetrazione (senza hacking) in una risorsa chiusa o pubblicazione di informazioni su Internet che a qualcuno non piacciono o se l'utente preferisce semplicemente non "brillare" se stesso come visitatore di questa risorsa. In questi casi, potrebbero non trovare o non cercheranno affatto.

Più o meno come nella battuta sull'inafferrabile Joe, che era inafferrabile, perché nessuno ne ha bisogno.

Pertanto, il vero anonimato su Internet dipende dall'affidabilità dei metodi utilizzati e dall'intensità (e da chi) della ricerca.

Lo scambio di messaggi informativi su Internet avviene necessariamente attraverso un provider - un'organizzazione che fornisce l'accesso. In assenza di un'adeguata protezione, il provider saprà tutto: chi ha inviato (indirizzo IP), dove è stato inviato e cosa è stato inviato. Inoltre, può chiudere (bloccare) determinate risorse Internet da te. In Cina, le autorità sono generalmente riuscite a filtrare quasi tutto il traffico Internet, impedendo ai concittadini di accedere a risorse ideologicamente dannose.

A proposito, il fatto che la Russia disponga di un sistema di misure di ricerca operativa chiamato SORM-2, progettato per controllare Internet, non è molto noto. I fornitori russi sono obbligati a collaborare con le autorità e, di conseguenza, forniranno loro tutte le informazioni che passano attraverso di loro.

E se a volte visiti le risorse Internet dell'opposizione "sediosa", è possibile che il database delle organizzazioni pertinenti stia già accumulando informazioni su di te.

Le ultime tendenze nel campo della legge e della tecnologia minacciano l'anonimato come mai prima d'ora, uccidendo sul nascere la capacità di leggere, scrivere o semplicemente parlare online liberamente.

Quanto sopra ti consentirà di trovare la risposta corretta alla domanda: "Hai bisogno dell'anonimato su Internet?"

Una volta trovata la risposta, è il momento di iniziare a esplorare il sistema Tor.

2. Cos'è Tor?

Nonostante il nome derivi da un acronimo, è consuetudine scrivere "Tor", non "TOR". Solo la prima lettera è maiuscola.

Tor è un software gratuito e una rete aperta per aiutarti a difenderti dalla sorveglianza della rete nota come analisi del traffico che minaccia la libertà personale e la privacy, la riservatezza dei contatti e delle comunicazioni aziendali e la sicurezza del governo.(Definizione dal sito web del programma http://www.torproject.org)

Tor non è quindi solo un software, ma anche un sistema distribuito di server, tra i quali il traffico passa in forma crittografata. (A volte i server Tor sono chiamati nodi.) All'ultimo nodo server della catena, i dati trasmessi vengono decifrati e trasmessi al server di destinazione in chiaro. Inoltre, dopo un intervallo di tempo specificato (circa 10 minuti), si verifica un cambio di catena periodico (modifica del percorso dei pacchetti). Con questo approccio, il canale può essere aperto solo quando tutti i server della catena vengono violati, il che è praticamente irrealistico, dal momento che si trovano in diversi paesi e la catena stessa è in continua evoluzione. Ad aprile 2011, la rete Tor comprende oltre 2.500 nodi sparsi in tutti i continenti della Terra. Tutti i nodi funzionano utilizzando il protocollo SOCKS.

La crittografia viene eseguita come segue. Prima dell'invio, il pacchetto viene crittografato in sequenza con tre chiavi: prima per il terzo nodo, poi per il secondo e, infine, per il primo. Quando il primo nodo riceve il pacchetto, decifra il livello "superiore" del codice e sa dove inviare il pacchetto successivo. Il secondo e il terzo server fanno lo stesso. Erano questi strati di crittografia che ricordavano gli autori di Onion. Da qui derivano il nome e il logo.

Una nota organizzazione per la tutela delle libertà civili ha annunciato il sostegno al progetto Tor Fondazione Frontiera Elettronica, che ha iniziato a promuovere attivamente il nuovo sistema ea compiere sforzi significativi per massimizzare l'espansione della rete di nodi.

Molte organizzazioni della società civile ora supportano lo sviluppo di Tor perché lo vedono come un meccanismo per proteggere i diritti civili e le libertà fondamentali su Internet.

L'accusa più comune contro la rete Tor è che può essere utilizzata per scopi criminali. Ma in realtà, è molto più probabile che i criminali informatici utilizzino i propri strumenti per questo, che si tratti di VPN, reti hackerate, comunicazione wireless o altri metodi.

Tor può funzionare non solo con i browser web, ma con molte applicazioni esistenti basate su TCP. Anche le applicazioni per lavorare su Internet, nel caso più semplice si tratta di un browser, devono essere configurate per funzionare con Tor.

Il sistema Tor consente di nascondere gli indirizzi finali (di destinazione) al provider, sfondando così un possibile blocco dell'accesso alle risorse di rete bloccate da esso. Inoltre, il sistema Tor nasconde in modo affidabile l'indirizzo del mittente dalle risorse di destinazione.

Tuttavia, Tor consente l'intercettazione del contenuto del messaggio stesso (senza identificare il mittente) a causa della necessità di decifrarli al nodo di uscita! Tuttavia, per tale intercettazione, è necessario installare un analizzatore di traffico (sniffer) nei nodi di uscita, operazione non sempre facile. Soprattutto se si considera che i nodi di output cambiano continuamente.

Come sai, nessun sistema può essere sicuro al 100%. La comunità di sviluppo di Tor analizza costantemente i possibili modi per rendere anonimi i propri client (i cosiddetti attacchi) e cerca modi per combatterli.

Un altro vantaggio di Tor è che è un software gratuito. Quelli. la sua distribuzione è completamente gratuita e open source.

Il Tor Project è un'organizzazione (di beneficenza) senza scopo di lucro che supporta e sviluppa il software Tor.

Il sistema Tor è stato originariamente sviluppato nel laboratorio della Marina degli Stati Uniti per un ordine federale. Nel 2002, lo sviluppo è stato declassificato e i codici sorgente sono stati trasferiti a sviluppatori indipendenti, che hanno creato il software client e pubblicato il codice sorgente con una licenza gratuita in modo che tutti potessero verificarlo per bug e altre vulnerabilità. (Secondo gli sviluppatori di sistema, entro gennaio 2009, il numero di bug era diventato zero.)

3. Componenti aggiuntivi

Dovrebbe essere chiaro che il solo fatto di installare Tor non rende anonime le connessioni di rete del computer. Sono necessari componenti software e impostazioni aggiuntivi. Tor gestisce solo la crittografia e determina il percorso dei pacchetti attraverso la rete di inoltro.

1. Prima di tutto, abbiamo bisogno di un server proxy virtuale installato sul computer dell'utente. A volte viene indicato come "proxy filtro". Tale proxy è un collegamento intermedio tra le applicazioni Internet dell'utente e la rete Tor.

Ci sono due opzioni principali per un server proxy di filtraggio: queste sono Privoxy e Polipo.

Diversi anni fa, gli sviluppatori di Tor consigliarono di usare Privoxy... Ora in tutte le assemblee pubblicate sul sito torproject.org includono solo Polipo.

È piuttosto difficile confrontarli in base alle loro caratteristiche. Polipo considerato in miniatura - meno di 200K. Tutte le sue impostazioni sono contenute nel file polipo.conf... Non ho trovato letteratura dettagliata sulle sue impostazioni. È possibile che non sia necessaria.

Per lavorare con il sistema Tor, usa la versione proxy polipo non meno di 1.0.4, poiché le versioni precedenti non supportano il protocollo SOCKS, e quindi non sono adatte al sistema Tor.

Privoxyè un proxy web gratuito con filtro avanzato dei contenuti Internet per proteggere la privacy degli utenti di Internet. Ultima versione 3.0.17. (2011) Sebbene Privoxy sia spesso utilizzato come intermediario tra le applicazioni e il programma Tor, non va dimenticato che Privoxy può anche essere un programma completamente indipendente che protegge gli interessi dei suoi utenti a livello di protocollo HTTP.

Esiste una letteratura abbastanza completa sull'installazione e la configurazione di un proxy di filtraggio su Internet. Privoxy.

Lascia che tutti decidano quale dei due proxy utilizzare sul proprio computer. È fortemente sconsigliato usarli contemporaneamente, perché entrambi i proxy utilizzano la porta 8118 e possono verificarsi sovrapposizioni quando si lavora insieme.

Il consiglio più semplice: per chi non vuole infastidire troppo, meglio usare Polipo, che è incluso in tutte le build più recenti sul sito torproject.org. Coloro che desiderano avere più opzioni aggiuntive per la personalizzazione dovrebbero scaricare e installare Privoxy, quindi, durante l'installazione del gruppo, escludere Polipo dall'impianto.

2. Per gestire il download e il funzionamento del sistema Tor, viene utilizzato il programma Vidalia... Viene spesso definito front-end grafico Tor.

Nelle impostazioni Vidaliaè possibile avviare Tor e un proxy di filtraggio all'avvio Vidalia, avvia e arresta Tor mentre è in esecuzione, visualizza la mappa della rete Tor e altro ancora. Lavorando con Vidalia sarà trattato in 8. Configurazione delle impostazioni di Tor con la shell Vidalia.

Quando si avvia il programma Vidalia dovrebbe apparire l'icona della cipolla di Vidalia. In Windows appare nella barra delle applicazioni (accanto all'orologio) (vedi immagine), in Ubuntu appare nella barra delle applicazioni. Puoi aprire la finestra di Vidalia facendo clic con il tasto sinistro sulla sua icona.

Nella prima figura Tor è disabilitato, nella seconda è abilitato.

Ora, con Tor, un server proxy di filtraggio e Vidalia, puoi configurare le applicazioni per lavorare con Tor, o come si dice "Torify applicazioni".

3. TorButton- plugin di filtri per il browser Nozilla FireFox. Incluso in molti assemblaggi.

Un tale pacchetto è buono in quanto a volte aumenta significativamente l'anonimato dell'utente. Torbutton blocca i plugin del browser come Java, Flash, ActiveX, ecc. che potrebbero teoricamente essere utilizzati per rivelare il tuo indirizzo IP. Torbutton cerca anche di gestire i cookie in modo sicuro, il che aumenta anche l'anonimato. Inoltre, può essere utilizzato per abilitare o disabilitare Tor nel browser. Quelli. nel primo caso, FireFox funzionerà tramite Tor e, nel secondo, direttamente.

4. Alcuni gruppi contengono pidgin- messaggistica istantanea multiprotocollo (icq, jabber, ...). Il valore pratico dell'anonimato di paging su Internet è di scarso valore. Pertanto, non sarà considerato ulteriormente.

5. FirefoxPortatileè un browser portatile basato su FireFox. È incluso solo nel pacchetto Tor browser. FirefoxPortatileè una versione portatile del browser Firefox configurata per funzionare con Tor, insieme a un'estensione Torbutton... Si avvia automaticamente subito dopo aver stabilito una connessione nel sistema Tor.

4. Pacchetti (assiemi) del sistema Tor

Il software Tor è sviluppato per vari sistemi operativi:

Famiglia di sistemi operativi Microsoft Windows

Sistema operativo Linux/Unix

E per smartphone (sistema operativo Android, iPhone, iPad, ecc.)

Per ciascuno dei sistemi operativi, ci sono diverse opzioni per assemblaggi personalizzati (pacchetti) di software per garantire il funzionamento del sistema Tor. Puoi scaricare una qualsiasi delle possibili opzioni sulla pagina in lingua russa del sito Web degli sviluppatori https://www.torproject.org/download.html.ru

Di solito ci sono due versioni di ogni pacchetto, una versione stabile e una versione alpha. Le versioni stabili vengono rilasciate quando gli sviluppatori ritengono che il codice e le funzionalità fornite non cambieranno più. Vengono realizzate versioni alfa o unstable in modo da poter aiutare a testare e modificare nuove funzionalità. Anche se hanno un numero di versione più alto di y delle versioni stabili di cui sopra, c'è una possibilità molto più alta di seri problemi di affidabilità e sicurezza a causa di bug nelle versioni instabili e quindi non completamente testate.

Considera i pacchetti esistenti per Microsoft Windows (come i più comuni).

Ci sono quattro opzioni di pacchetto stabile:

- Costruire Tor Browser contiene tutto il necessario per navigare in sicurezza in Internet. Questo pacchetto non richiede installazione. Basta decomprimerlo ed eseguirlo.

Sacchetto di plastica Pacchetto Vidalia contiene Tor, Vidalia, Polipo, e Torbutton per l'installazione su un computer. Ho anche bisogno di Firefox. E per usare Tor, dovrai torificare le applicazioni.

Sacchetto di plastica Pacchetto Vidalia Bridge-by-Defaultè un pacchetto Vidalia configurato per essere un bridge per aiutare gli utenti censurati a raggiungere la rete Tor. (Vidalia Bundl, che è configurato per fungere da ponte per aiutare gli utenti bloccati (letteralmente censurati) a raggiungere la rete Tor.)

- Pacchetto esperto contiene solo Tor e nient'altro. È necessario installare e configurare manualmente il set di componenti aggiuntivi, nonché le applicazioni torify.

Assemblea Pacchetto esperto utilizzato principalmente per testare e sviluppare versioni migliorate del software Tor. Il nome parla da solo.

Ovviamente, per chi sta muovendo i primi passi nell'utilizzo del sistema Tor, le prime due opzioni del pacchetto sono interessanti.

Assemblea Tor browser ti permetterà di lavorare senza installazioni e impostazioni. È vero, lavorarci di solito è limitato all'uso del browser portatile integrato FireFox (FirefoxPortable). Per quanto riguarda l'anonimato, è previsto integralmente.

Assemblea Pacchetto Vidalia fornirà più opzioni per la personalizzazione e l'utilizzo di varie applicazioni (torificazione), e quindi una gamma più ampia di azioni nel sistema Tor.

Ci sono anche assembly compilati da sviluppatori di terze parti. Ad esempio l'assemblea Operatore... Include il browser Opera, il client Tor e il server proxy virtuale Polipo ( Vidalia- assente). Solo il lavoro sui protocolli HTTP e HTTPS è reso anonimo.

Dopo la fine della sessione Operatore tutte le informazioni su di lui vengono cancellate. Ultima versione Operatore 3.5 è stato rilasciato il 6 gennaio 2010 e include: Opera v. 10.10 e Tor v. 0.2.1.21. (In generale, questo è lontano dal miglior caso d'uso per il sistema Tor.)

5. Primi passi con Tor - Pacchetto Tor Browser

Il più semplice e conveniente per gli utenti Tor alle prime armi è utilizzare l'assembly di anonimizzazione portatile Tor browser.

In generale, ci sono due versioni di Tor Browser: Pacchetto Tor Browser per Windows con Firefox(versione 1.3.26, 16 MB) e Pacchetto Tor IM Browser per Windows con Firefox e Pidgin(versione 1.3.21, 25 MB). (Pidgin è un cercapersone Internet multiprotocollo.) Se non si prevede di utilizzare un cercapersone Internet, è meglio scaricare la prima versione.)

Il pacchetto non richiede installazione. Tutto ciò che serve è scaricare la versione in lingua russa dell'assembly Tor Browser http://www.torproject.org/dist/torbrowser/tor-browser-1.3.26_ru.exe dal sito dello sviluppatore. È un archivio autoestraente. Decomprimilo nella directory specificata ed esegui il file da esso Avvia Tor Browser.exe... Un esempio illustrativo di lavorare sul principio " L'ho installato e funziona tutto!"

Il pacchetto contiene tutti i componenti necessari per il lavoro anonimo sulla rete (Tor, server proxy di filtraggio Polipo e Vidalia) e inoltre un browser portatile (Portable) FireFox versione 3.6. con il plug-in TorButton integrato.

Dopo il lancio Avvia Tor Browser.exe Tor, Vidalia e Polipo vengono lanciati automaticamente. Allo stesso tempo (se, ovviamente, esiste una connessione a Internet), inizia l'instaurazione di una connessione con la rete Tor e si forma una catena di server intermedi. Il processo richiede da uno a diversi minuti.

Con Tor in esecuzione e la catena di staging installata, Vidalia si presenta così:

Quando Tor è spento,

Dopo che la catena è stata formata, il browser FirefoxPortable si avvia automaticamente. È tutto! Puoi iniziare a navigare in Internet in modo anonimo.

Con una normale connessione Internet, la prima riga della pagina conterrà il messaggio:

Congratulazioni. Il tuo browser è configurato per utilizzare Tor

Ciò significa che il tuo browser è configurato per utilizzare Tor in modo anonimo.

Di seguito sarà visualizzato un messaggio del tipo:

Informazioni aggiuntive:

Il tuo indirizzo IP: 87.84.208.241

Questo è l'indirizzo IP di uno dei server di uscita Tor, che falsifica il tuo vero indirizzo.

Quindi tutto è in ordine e stai già lavorando in modo anonimo attraverso la rete Tor.

Per essere sicuro del tuo anonimato, devi conoscere il tuo vero indirizzo IP. Per questo, puoi prima andare alla pagina di test del sito Tor non anonimamente, o a qualche altro sito che ti permetta di determinare l'indirizzo IP.

In conclusione, ecco alcuni consigli pratici per lavorare con il pacchetto Tor Browser:

Se il browser FirefoxPortable non si avvia automaticamente, è necessario eseguire il file ... \<каталог TorBrowser>\ FirefoxPortable \ FirefoxPortable.exe

Il browser portatile FirefoxPortable non può essere eseguito contemporaneamente ad altre versioni dei browser Mozilla FireFox.

Per il lavoro ordinario (non anonimo) su Internet, si consiglia di utilizzare not FirefoxPortatile e qualche altro browser, ad esempio Opera.

A volte può essere utile annotare (decomprimere) il pacchetto per aumentare la cospirazione. Tor browser(circa 64 M di dimensione) non sul disco rigido del computer, ma su un'unità flash ed eseguito da lì solo quando è richiesto un lavoro anonimo. Allo stesso tempo, nessuna traccia del tuo lavoro anonimo rimarrà sul disco rigido. Tutte le impostazioni e i parametri effettuati per Tor, il browser portatile FirefoxPortable e TorButton verranno salvati solo sull'unità flash.

6. Installazione di Tor su Windows - Pacchetto Vidalia

a differenza di Tor browser tutti gli altri assembly (pacchetti) installano Tor e componenti aggiuntivi.

I componenti funzionano più o meno come in Tor browser, ma ci sono alcune sfumature. Quindi, ad esempio, se non hai installato il browser Mozilla FireFox, non verrà installato e TorButton... Pertanto, si consiglia di installare FireFox prima di installare Vidalia Bundle.

Le seguenti figure mostrano il processo di installazione del pacchetto Pacchetto Vidalia B>:

Assemblea Pacchetto Vidalia per Windows contiene Tor, Vidalia, Polipo e Torbutton (i numeri di versione sono visibili nell'ultima figura).

Come si può vedere dalla 2a figura, se il browser FireFox non è installato sul computer, il programma di installazione lo avverte, consiglia di installarlo e ripetere l'installazione.

Tutti i componenti di configurazione standard sono installati configurati per funzionare insieme per impostazione predefinita.

Se l'utente desidera utilizzare una configurazione diversa, ad esempio utilizzare un proxy di filtraggio Privoxy o un altro browser per il lavoro anonimo, è necessario rimuovere le caselle di controllo dai componenti non necessari. In questo caso, Privoxy e il browser devono essere installati preventivamente.

Tor è installato come programma client predefinito. Utilizza un file di configurazione integrato e la maggior parte degli utenti non ha bisogno di modificare alcuna impostazione. Tuttavia, le sezioni 8 e 9 descrivono molte impostazioni aggiuntive per il sistema Tor sul tuo computer.

Inizierò con una nota.

Signore e signori!

Capisco perfettamente che tu costantemente e cronicamente non hai tempo. E sicuramente non potrai spendere 5 minuti. Anche se scrivere qualcosa come "Grazie! Ti tornerà utile! Lo prendo io! Lo scoprirò!" hai tempo (di regola, hai). Ma capisci anche me: anche io non ho tempo per controllare la pertinenza di tutti i miei messaggi. Ma se avessi impiegato 5 minuti del tuo tempo IMMEDIATAMENTE, non avresti perso tempo a scrivere questo messaggio. Grazie per l'attenzione!

Recentemente ho scritto un messaggio "". Ma (come si è scoperto) non è del tutto corretto. Perché sono state apportate modifiche nella nuova versione di TOR. Pertanto, se lo sei, dovresti avere alcune impostazioni proxy e, se, un po' diverse.

Sfortunatamente, l'ho scoperto da solo solo pochi giorni fa, dopo aver aggiornato il software per TOR sul mio computer di lavoro. Per questo motivo, potrebbero verificarsi problemi durante la configurazione dei programmi affinché funzionino attraverso la rete TOR. Se hai questi problemi o sei solo curioso, leggi di seguito.

Come appare per l'intero sistema (impostazioni del browser Internet Explorer):

Come appare il browser Opera:

Come appare il browser Mozilla Firefox:

Come cerca:

Numero parte 3. Impostazioni personalizzate per TOR

I più attenti (tra coloro che hanno letto fino a questo punto) avranno notato che le impostazioni nelle parti #1 e #2 differiscono per una sola cifra del numero di porta "9 1

50 "e" 9 0

50".

È possibile impostare la propria porta nel browser TOR o nelle impostazioni di Vidalia? Sicuro. E ci sono 2 modi per farlo.

Metodo numero 1.

Vai al browser TOR o alle impostazioni di Vidalia. Per fare ciò, sposta il mouse sulla "cipolla" TOR nella barra delle applicazioni e premi il tasto destro del mouse. Dal menu a tendina, seleziona "Impostazioni":

Nelle impostazioni aperte, seleziona la scheda "Avanzate" e fai clic sul pulsante "Modifica torrc corrente":

Ma ora devi stare particolarmente attento e fare come ho scritto di seguito:

1. Scrivi la riga "" Numero porta SocksPort "(ad esempio:" SocksPort 8008 ").

2. Selezionare questa riga con il mouse.

3. Metti un segno di spunta su "Applica selezionato".

4. Fare clic sul pulsante "OK".

Perché? Non lo so, ma per il resto il mio programma non voleva salvare le modifiche.

Metodo numero 2.

Basta guardare dove si trova il file delle impostazioni, aprirlo con qualsiasi editor di testo e inserire una riga come "Numero di porta SocksPort" in basso. Ad esempio: "SocksPort 8008". È meglio farlo quando il tuo TOR non è in esecuzione.

Come trovo questo file di impostazioni? Il suo indirizzo è scritto nella sezione "Avanzate" delle impostazioni (vedi metodo n. 1 sopra).

Ad esempio, per il mio browser TOR:

E per Vidalia così:

Inoltre, puoi scrivere il tuo percorso al file e utilizzare le stesse impostazioni per entrambi i programmi (se li usi improvvisamente entrambi sullo stesso computer). Ma non dimenticare di cambiare il numero di porta con quello specificato se necessario (vedi parte # 1 o # 2).

Numero parte 4. Come e dove vedere le impostazioni proxy per TOR Browser

Dopo aver letto tutto quanto sopra, molti faranno la domanda: "Come posso vedere quali impostazioni proxy utilizza il mio browser TOR?"

Molto semplice!

Entriamo nelle impostazioni di Firefox che viene fornito con il browser TOR:

Lì andiamo alla scheda "Ulteriori" e troviamo la sottoscheda "Rete":

E lì puoi vedere quali impostazioni proxy ha il tuo browser TOR:

Come e cosa? Ora da fare, se hai bisogno di usare http (s) -proxy per lavorare attraverso TOR, forse lo scriverò presto.

P.S. Garantisco la pertinenza di questo messaggio entro 2 settimane. Se qualcosa non funziona per te dal 15 agosto 2013, puoi porti la domanda: "Perché non ho configurato tutto questo prima?" Anche se posso scrivere subito la risposta: "Perché non ho avuto tempo! Ma ora ho tempo per capire tutto da solo". Buona fortuna!

Ti abbiamo spiegato come utilizzare la VPN nel tuo lavoro quotidiano.

Oggi voglio parlarvi in dettaglio della rete anonima distribuita Tor.

Di recente, con l'arrivo delle autorità di regolamentazione del governo e l'inasprimento della loro posizione contro i normali utenti di Internet (vedi i nostri articoli sulla regolamentazione governativa di Internet: i), c'è una discussione sul destino della rete Tor e di altri servizi di anonimizzazione.

La notizia è già apparsa sulla stampa sul "ban Tor" su suggerimento dei funzionari della sicurezza russi:

Il Consiglio pubblico sotto l'FSB della Russia ritiene necessario migliorare la regolamentazione legale delle attività delle persone giuridiche e degli individui che distribuiscono informazioni su Internet. A questo proposito, il consiglio ha formulato proposte ai legislatori sulla necessità di vietare l'uso di anonimizzatori - programmi che mascherano i dati informativi e l'indirizzo IP degli utenti.

Il fatto è che se, per decisione del tribunale, viene bloccato l'accesso degli utenti di Internet a un determinato sito, questi ultimi potranno visitare le pagine del sito bloccato con l'ausilio di anonymizer. Ad esempio, con l'aiuto di questi programmi, gli utenti in Cina e Bielorussia vanno molto volentieri a quei siti a cui le autorità locali bloccano l'accesso.

L'iniziativa delle forze di sicurezza implica il divieto di software o browser con un anonymizer integrato (come il browser Tor). Inoltre, gli strumenti di mascheramento includono server Web: siti autonomi, con l'aiuto dei quali gli utenti possono passare con un indirizzo IP modificato a un sito bloccato senza installare programmi speciali.

Modifiche analoghe saranno apportate alla legge federale "Sull'informazione, la tecnologia dell'informazione e la protezione dell'informazione".

Tuttavia, la posizione dei regolatori statali al riguardo non è stata ancora definitivamente determinata:

Il Consiglio pubblico sotto l'FSB della Russia ha negato i rapporti sullo sviluppo di raccomandazioni per limitare la libertà su Internet. Lo ha riferito il 5 giugno TASS-Telecom.

Il Consiglio ha spiegato che alla riunione sulla questione della sicurezza in Internet sono state espresse diverse opinioni, ma non sono state prese decisioni specifiche in merito alle restrizioni su Internet.

Il Consiglio, come si legge nella nota, "non ha mai fatto tali proposte, né fatto dichiarazioni del genere né formulato raccomandazioni al legislatore".

Qual è lo scopo della rete Tor distribuita per un normale utente Internet? Sembrerebbe che ogni cittadino rispettoso della legge dovrebbe porsi la domanda: “Perché dovrei nascondere (anonimizzare) la mia identità su Internet? Non ho intenzione di fare nulla di criminale, hackerare siti Web, ad esempio, o distribuire malware o rubare le password di altre persone? " In linea di principio, abbiamo già risposto a questa domanda nei nostri articoli, così come nei nostri articoli.

Ma vorrei citare anche un'opinione molto interessante di uno degli sviluppatori del software gratuito Tor, che ha evidenziato nella sua intervista ( Lo sviluppatore del servizio di anonimato online ha spiegato perché è necessario nascondere i dati su Internet "):

Perché i normali utenti di Internet hanno bisogno dell'anonimato, quelli che dovrebbero non avere nulla da nascondere?

Il problema è che "niente da nascondere" non è affatto la stessa cosa del controllo completo su tutta l'attività degli utenti su Internet da parte delle agenzie governative, in cui lavorano i più comuni imbecilli, guidati da leggi scritte di storto da altri imbecilli. Se a questi sciocchi non piace qualcosa, dovranno sprecare salute, tempo e denaro per dimostrare la loro innocenza, e con un risultato ingiustificato. Perché rischiare quando puoi utilizzare un semplice strumento tecnico supportato da altre persone, questa volta intelligenti?

Inoltre, oltre all'anonimato, otteniamo anche resistenza alla censura della rete a livello statale. Perché un comune cittadino dovrebbe pensare quale sito sarà vietato oggi dal vice Pupkin? Questo non è affare di Pupkin, specialmente se Pupkin non viene mai a sapere dove il cittadino è andato oggi nei suoi affari di rete. Il cittadino, invece, non entra nella vita personale di Pupkin.

Quindi, pensiamo che il nostro lettore abbia già ricevuto risposte esaurienti alla domanda "perché dovrebbe usare Tor".

Bene, ora è il momento di passare alle domande puramente pratiche, come funziona la rete Tor e come installarla e configurarla sul tuo computer.

1. Come funziona Tor

Tor è una rete di tunnel virtuali che ti permette di proteggere al meglio la tua privacy e la tua sicurezza online. Funziona così: Tor connette il tuo computer a Internet non direttamente, ma attraverso una catena di tre computer casuali (i cosiddetti relay) che appartengono alla rete Tor.

Tutto ciò che invii a Internet tramite Tor diventa, in primo luogo anonimo (nascondendo la fonte) , e in secondo luogo, rimane crittografato per tutto il percorso tra il tuo computer e l'ultimo ripetitore ... Ma dopo che i dati lasciano l'ultimo relè e vanno all'indirizzo Internet della loro destinazione, va non più crittografato, ma in forma semplice.

Se trasferisci dati particolarmente importanti, ad esempio inserisci username e password per entrare in un sito web, assicurati che il protocollo HTTPS funzioni (es. la barra degli indirizzi dice, ad esempio, https: //torproject.org/, non http: //torproject.org/).

2. Come scaricare e installare Tor

Varie distribuzioni del pacchetto Tor possono essere scaricate dal sito web del progetto.

Per i dettagli sulle impostazioni di questa versione, leggi il nostro articolo:

Se vuoi prendere parte tu stesso al progetto Tor, allora dovresti leggere come configurare un "relay" Relay https://www.torproject.org/docs/tor-doc-relay.html.en

Se il tuo provider (o amministratore di sistema) per qualche motivo ha bloccato l'accesso al sito del progetto di rete Tor, allora la distribuzione Tor può essere richiesta via e-mail (la richiesta deve essere effettuata dalla casella di posta Gmail):

per ottenere il Tor Browser English Package per Windows, invia un'e-mail al tuo indirizzo di posta elettronica [e-mail protetta] con la parola finestre nel corpo del messaggio. Il campo "Oggetto" può essere lasciato vuoto.

Allo stesso modo, puoi richiedere il pacchetto Tor Browser per Mac OS ( scrivere macos-i386), e per Linux (scrivendo linux-i386 per sistemi a 32 bit o linux-x86_64 per sistemi a 64 bit)

Se hai bisogno di una versione tradotta di Tor, scrivi in un'email aiuto... Riceverai una lettera di risposta con le istruzioni e un elenco delle lingue disponibili.

4. Se hai già installato Tor e non funziona per te, ciò potrebbe essere dovuto ai seguenti motivi:

Se la tua normale connessione Internet funziona, ma Tor non riesce a connettersi alla rete, prova quanto segue: apri Pannello di controllo Vidalia, premere Registro messaggi e seleziona la scheda Impostazioni avanzate... È possibile che Tor non si connetta alla rete perché:

a) L'orologio del tuo sistema è spento: assicurati che la data e l'ora sul tuo computer siano impostate correttamente e riavvia Tor. Potrebbe essere necessario sincronizzare l'orologio di sistema con il server.

b) Sei dietro un firewall: per dire a Tor di usare solo le porte 80 e 443, apri Pannello di controllo Vidalia, clicca Impostazioni e reti "Il mio firewall mi consente di connettermi solo a determinate porte."

c) Il tuo programma antivirus sta bloccando Tor: assicurati che il tuo programma antivirus non impedisca a Tor di connettersi alla rete.

d) Se Tor continua a non funzionare, è probabile che il tuo ISP stia bloccando Tor. Molto spesso questo può essere aggirato con Ponti Tor - relè nascosti che non sono facili da bloccare.

Se hai bisogno di scoprire perché Tor non riesce a connettersi, invia un'e-mail agli sviluppatori [e-mail protetta] con le informazioni corrispondenti dal registro dei registri.

Come trovare un ponte

Per usare il ponte, devi prima trovarlo; questo può essere fatto su bridges.torproject.org, oppure puoi inviare un'e-mail a [e-mail protetta]... Se hai inviato un'e-mail, assicurati di scrivere ottenere ponti nel corpo della lettera. Senza questo, non riceverai una risposta. Tieni presente che devi inviare questa email da gmail.com o yahoo.com.

L'impostazione di più bridge renderà la tua connessione Tor più stabile nel caso in cui alcuni bridge non siano disponibili. Non vi è alcuna garanzia che il bridge in uso oggi funzioni domani, quindi è necessario aggiornare costantemente l'elenco dei bridge.

Come usare il ponte

Se puoi usare più bridge, apri Pannello di controllo Vidalia, clicca Impostazioni, poi Reti, e metti un segno di spunta dove dice "Il mio ISP sta bloccando la connessione alla rete Tor"... Inserisci l'elenco dei bridge nella casella sottostante, fai clic su OK e riavvia Tor.

Come usare il proxy aperto

Se il bridging non funziona, prova a configurare Tor in modo che utilizzi un proxy HTTPS o SOCKS per ottenere l'accesso alla rete Tor. Ciò significa che anche se Tor è bloccato sulla tua rete locale, puoi tranquillamente utilizzare server proxy aperti per connetterti alla rete Tor e a Internet senza censura.

Per le seguenti azioni, è necessario disporre di funzionalità Configurazioni Tor/Vidalia, e un elenco di proxy HTTPS, SOCKS4 o SOCKS5.

Aprire Pannello di controllo Vidalia e premere Impostazioni.

Clicca su Reti... Si prega di selezionare "Sto usando un proxy per accedere a Internet".

in campo Indirizzo, inserisci l'indirizzo apri proxy... Può essere un nome proxy o un indirizzo IP.

accedere porta proxy.

In genere, non è necessario entrare nome utente e password... Se hai ancora bisogno di tali informazioni, inseriscile negli appositi campi.

Si prega di selezionare Tipo di proxy come HTTP/HTTPS, SOCKS4 o SOCKS5.

Clicca su ok... Vidalia e Tor sono ora configurati per utilizzare i proxy per accedere al resto della rete Tor.

Oggi, sul sito Web del progetto Tor, puoi trovare molti più prodotti diversi per un'ampia varietà di sistemi operativi (Windows, Linux, Mac OS).

5. Abbiamo già implementato una soluzione per l'anonimizzazione utilizzando Tor e per piattaforme mobili, ad esempio per Android:

Tor per smartphone

Puoi configurare Tor sul tuo dispositivo Android installando un pacchetto chiamato Orbot... L'aiuto per scaricarlo e installarlo è disponibile sul sito del progetto Tor.

Sono disponibili pacchetti sperimentali per Nokia Maemo/N900 e Apple iOS.

6. Il team di sviluppo di Tor ne ha lanciato un altro una serie di progetti e servizi anonimi, ad esempio, Tails è una distribuzione Live CD/USB preconfigurata per utilizzare Tor in sicurezza, ad es. un sistema operativo anonimo basato su Linux che fornisce una navigazione in rete completamente sicura e anonima.

Puoi scoprire altri prodotti e progetti della rete Tor sulla pagina.

Tor consente inoltre a client e server di fornire servizi nascosti. Cioè, puoi fornire un server web, un server SSH, ecc. senza mostrare il tuo indirizzo IP ai tuoi utenti.

Naturalmente, la maggior parte degli utenti di Internet non ha bisogno di questa funzione, ma se sei ancora interessato, puoi leggerla qui:

Vidalia funge da front-end grafico per il sistema Tor. Funziona su quasi tutte le piattaforme, inclusi Windows, Mac OS, Linux o altri sistemi Unix.

Se viene utilizzato l'assembly Tor Browser, Vidalia viene avviato dal file Avvia Tor Browser.exe dal catalogo

Se viene utilizzato il pacchetto Vidalia Bundle, viene avviato dal file vidalia.exe dalla directory: <каталог установки Vidalia-bundle\Vidalia>

L'icona della cipolla di Vidalia dovrebbe apparire all'avvio. Su Ubuntu OS, appare sulla barra delle applicazioni. In Windows appare nella barra delle applicazioni (accanto all'orologio)

Chiama il "Pannello di controllo Vidalia" facendo clic con il tasto sinistro del mouse sulla sua icona.

Le impostazioni di Vidalia sono trasparenti e dirette. Tuttavia, li elencheremo brevemente:

Avvia / Arresta Tor

Ottimizzazione del server. (Condivisione) Imposta la modalità operativa (client, server o bridge)

Mappa di rete

Mostra una mappa della rete Tor:

Nel normale funzionamento di Tor, le catene in uso dovrebbero essere elencate nella finestra in basso al centro. In questo caso, nella finestra adiacente a destra, dovrebbero essere elencati i server della catena selezionata e le loro caratteristiche. La finestra in alto mostra la loro posizione geografica.

Utilizzando la mappa di rete, puoi selezionare i server per appartenenza o per velocità.

Cambia identità (Nuova identità). Modifica la catena Tor e quindi l'indirizzo IP di uscita.

Grafico del traffico

Mostra il traffico in entrata e in uscita e il tasso di cambio Tor:

Registro messaggi Consente di visualizzare i log di Tor:

Impostazioni Apri la finestra "Impostazioni":

Scheda " Generale"ti permette di impostare le modalità di avvio dei componenti Tor

Scheda " Rete"(Rete) ti consente di registrare un server proxy esterno ("Sto usando un proxy per accedere a Internet") o / e un bridge ("Il mio ISP sta bloccando l'accesso alla rete Tor") (Vedi Blocco di Tor e come affrontare.)

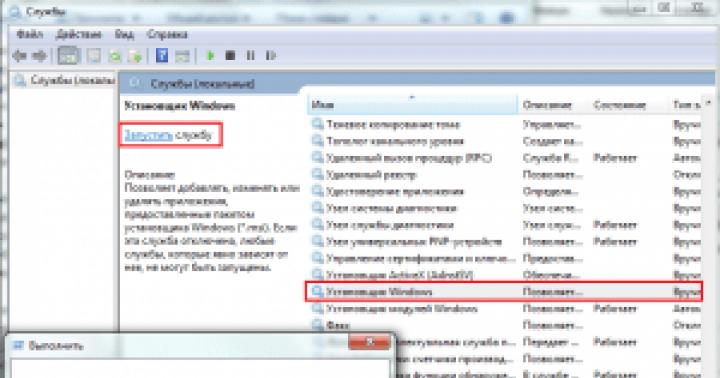

Scheda " esteso"(Avanzato) consente di impostare (verificare) i parametri di connessione TCP (127.0.0.1 porta 9051). Inoltre imposta (controlla) la posizione del file di configurazione di torrc e la directory dei dati. Inoltre, è possibile modificare il file di configurazione di torrc da qui.

Scheda " Aiuto"richiama il pannello di aiuto di Vidalia. Tuttavia, nella versione russa è ancora piuttosto limitato.

Come puoi vedere da quanto sopra, usando la shell Vidalia parecchi parametri del sistema Tor possono essere configurati e monitorati.