Virus macro.

I virus macro più diffusi per l'applicazione Office integrata Microsoft Office (Word, Excel, PowerPoint e Access). I virus macro sono in realtà macro (macro) nel linguaggio di programmazione incorporato Visual Basic, Applications Edition (VBA), che vengono inseriti in un documento.

Quando si lavora con un documento, l'utente esegue varie azioni: apre il documento, salva, stampa, chiude, ecc. Allo stesso tempo, l'applicazione cerca ed esegue le macro standard corrispondenti. I virus macro contengono macro standard, vengono invece chiamati e infettano ogni documento che viene aperto o salvato. Le azioni dannose dei virus macro vengono implementate utilizzando le macro integrate (inserimento di testi, divieto di esecuzione dei comandi del menu dell'applicazione, ecc.).

I virus macro sono residente limitato

Nell'agosto 1995 è iniziata l'epidemia del primo macro virus "Concept" per il word processor Microsoft Word. Il "concetto" di macro virus è ancora molto diffuso e oggi sono note circa 100 delle sue modifiche.

La protezione preventiva contro i macro virus è impedire l'avvio del virus. Quando apri un documento nelle applicazioni di Microsoft Office, segnala la presenza di macro (potenziali virus) e suggerisce di vietarne il download. La selezione di un divieto di download di macro proteggerà in modo affidabile il computer dalle infezioni da virus macro, ma disabiliterà anche macro utili contenute nel documento.

Un tipo speciale di virus sono gli elementi attivi (programmi) in JavaScript o VBScript, che possono essere contenuti nei file delle pagine Web. L'infezione del computer locale si verifica quando vengono trasferiti sul World Wide Web dai server Internet al browser del computer locale.

Nel novembre 1998, è apparso il primo virus di script VBScript.Rabbit, infettando script di pagine Web e, un anno e mezzo dopo, nel maggio 2000, ha colpito un'epidemia globale del virus di script LoveLetter. Ora questo tipo di virus detiene saldamente il primo posto nell'elenco dei virus più comuni e pericolosi.

La protezione preventiva contro i virus degli script è che nel browser è possibile impedire la ricezione di elementi attivi sul computer locale.

CONOSCERE

Virus informaticisono programmi dannosi che possono "moltiplicarsi" e incorporare segretamente le loro copie in file eseguibili, settori di avvio di dischi e documenti. L'attivazione di un virus informatico può causare la distruzione di programmi e dati.

Gli effetti dei virus sono diversi. In base all'entità degli effetti dannosi dei virus può essere suddiviso in:

- non pericoloso, il cui effetto è limitato a una diminuzione della memoria libera su disco, grafica, audio e altri effetti esterni;

- pericoloso, che può causare crash e blocchi durante il funzionamento del computer;

- molto pericoloso, l'attivazione di ciò può portare alla perdita di programmi e dati (modifica o eliminazione di file e directory), formattazione del disco rigido, ecc.

Attualmente, ci sono diverse decine di migliaia di virus che infettano i computer di vari sistemi operativi. Con il metodo di salvataggio ed esecuzione del loro codice, i virus possono essere suddivisi in avvio, file, macro viruse virus di script.

Virus di avvio infettare il settore di avvio di un floppy o di un disco rigido. Il principio di funzionamento dei virus di avvio si basa sugli algoritmi per l'avvio del sistema operativo all'accensione o al riavvio del computer.

Virus dei file In vari modi, sono incorporati in file eseguibili e di solito vengono attivati \u200b\u200ball'avvio. Dopo l'avvio del file infetto, il virus si trova nella RAM del computer e rimane attivo fino allo spegnimento del computer o al riavvio del sistema operativo.

Virus macro siamo residente limitatocioè, sono nella RAM e infettano i documenti mentre l'applicazione è aperta. Inoltre, i virus macro infettano i modelli di documento e pertanto vengono attivati \u200b\u200ball'avvio di un'applicazione infetta.

domande di prova

1. Quali tipi di virus informatici esistono, in che modo differiscono l'uno dall'altro e quale dovrebbe essere la prevenzione dell'infezione?

2. Perché anche un dischetto formattato pulito può diventare una fonte di infezione da virus?

3. Utilizzando l'Enciclopedia dei virus, acquisire familiarità con la classificazione dei metodi di protezione antivirus e antivirus.

La diffusione di virus simile a una valanga è diventata un grosso problema per la maggior parte delle aziende e agenzie governative. Attualmente sono noti oltre 45.000 virus informatici e ogni mese compaiono oltre 300 nuove specie.

Virus informatico - Questo è un programma appositamente scritto che può "attribuirsi" ad altri programmi, ad es. "infettarli" per eseguire varie azioni indesiderate sul computer e sulla rete. Quando un programma infetto da un virus inizia a funzionare, quindi prima, di norma, il virus riceve il controllo. Il virus può agire da solo, eseguendo determinate azioni dannose (modifica dei file o una tabella di allocazione dei file su un disco, intasamento della RAM, modifica dell'indirizzamento delle chiamate a dispositivi esterni, ecc.) O infetta altri programmi. I programmi infetti possono essere trasferiti su un altro computer utilizzando floppy disk o una rete locale.

Le forme di organizzazione degli attacchi virali sono molto diverse, ma in generale si distinguono le seguenti categorie:

■ penetrazione remota in un computer: programmi che ottengono l'accesso non autorizzato a un altro computer tramite Internet (o rete locale);

■ penetrazione locale nel computer - programmi che ottengono l'accesso non autorizzato al computer su cui successivamente lavorano;

■ blocco remoto del computer - programmi che bloccano il funzionamento dell'intero computer remoto o un programma separato su di esso via Internet (o rete);

■ blocco del computer locale: programmi che bloccano il funzionamento del computer su cui lavorano;

■ scanner di rete: programmi che raccolgono informazioni sulla rete per determinare quali computer e programmi in esecuzione su di essi sono potenzialmente vulnerabili agli attacchi;

■ programmi per la scansione di vulnerabilità: programmi che eseguono la scansione di grandi gruppi di computer su Internet alla ricerca di computer vulnerabili a un particolare tipo di attacco;

■ password cracker: programmi che rilevano password facilmente indovinabili in file di password crittografati;

■ sniffer di rete: programmi in ascolto sul traffico di rete. Spesso hanno la possibilità di estrarre automaticamente dal traffico nomi utente, password e numeri di carte di credito;

■ modifica dei dati trasmessi o sostituzione delle informazioni;

■ sostituzione di un oggetto attendibile di una rete informatica distribuita (opera per suo conto) o del suo oggetto falso;

■ "ingegneria sociale" - NSD alle informazioni è diverso dal software di hacking. L'obiettivo è indurre in errore i dipendenti (amministratori di rete o di sistema, utenti, gestori) di ottenere password per il sistema o altre informazioni utili a violare la sicurezza del sistema.

Il software dannoso include worm di rete, virus di file classici, trojan, strumenti di hacking e altri programmi che causano danni noti al computer su cui sono in esecuzione o altri computer della rete.

Vermi di rete

Il principale segno con cui i tipi di worm differiscono tra loro è il modo in cui il worm si diffonde - come trasferisce la sua copia ai computer remoti. Altri segni della differenza tra i worm dei computer tra loro sono i metodi per lanciare una copia del worm sul computer infetto, i metodi per introdurli nel sistema, nonché il polimorfismo, la "stele" e altre caratteristiche comuni ad altri tipi di malware (virus e trojan). Un esempio è Email-Worm, ad es. worm di posta. Questa categoria di worm include quelli che usano l'e-mail per diffondersi. In questo caso, il worm invia la sua copia come allegato a un'e-mail o un collegamento al suo file situato su una risorsa di rete (ad esempio, l'URL a un file infetto situato su un sito Web compromesso o hacker). Nel primo caso, il codice worm viene attivato quando viene aperto (avviato) l'allegato infetto, nel secondo - quando viene aperto il collegamento al file infetto. In entrambi i casi, l'effetto è lo stesso: il codice worm è attivato.

I worm di posta utilizzano vari metodi per inviare messaggi infetti. I più comuni sono:

■ connessione diretta al server SMTP tramite la libreria di posta integrata nel codice worm;

■ utilizzo dei servizi di MS Outlook;

■ Utilizzo delle funzionalità MAPI di Windows.

I worm di posta utilizzano vari metodi per cercare gli indirizzi di posta a cui verranno inviati i messaggi infetti. Mail Worms:

■ inviare se stessi a tutti gli indirizzi presenti nella rubrica di MS Outlook;

■ leggere gli indirizzi dal database degli indirizzi WAB;

■ scansionare i file "adatti" sul disco e selezionare le linee che sono indirizzi e-mail;

■ inviare se stessi a tutti gli indirizzi presenti nelle lettere nella casella di posta (allo stesso tempo, alcuni worm di posta "rispondono" alle lettere presenti nella casella di posta).

Molti worm usano molti di questi metodi contemporaneamente. Esistono anche altri modi per trovare gli indirizzi e-mail.

Esistono altri tipi di worm: IM-Worm - worm che utilizzano cercapersone su Internet, IRC-Worm - worm nei canali IRC, Net-Worm - altri worm di rete.

Virus informatici classici

PERquesta categoria include programmi che distribuiscono le loro copie alle risorse del computer locale per il successivo avvio del loro codice con qualsiasi azione dell'utente o ulteriore implementazione in altre risorse del computer.

A differenza dei worm, i virus non utilizzano i servizi di rete per penetrare in altri computer. Una copia del virus arriva ai computer remoti solo se, per qualche motivo, l'oggetto infetto viene attivato su un altro computer, ad esempio:

■ quando si infettano i dischi accessibili, il virus penetra nei file presenti in una condivisione di rete;

■ il virus si è copiato su un supporto rimovibile o su file infetti;

■ L'utente ha inviato un'e-mail con l'allegato infetto.

Alcuni virus contengono le proprietà di altri tipi di software dannoso, come una procedura backdoor o un componente Trojan, che distruggono le informazioni su un disco.

Molti editor di tabelle e grafici, sistemi di progettazione, elaboratori di testi hanno i loro linguaggi macro per automatizzare l'esecuzione di azioni ripetitive. Questi macro linguaggi hanno spesso una struttura complessa e un insieme sviluppato di comandi. I virus macro sono programmi di linguaggio macro incorporati in tali sistemi di elaborazione dati. Per la loro propagazione, i virus di questa classe utilizzano le capacità dei linguaggi macro e, con il loro aiuto, si trasferiscono da un file infetto (documento o tabella) ad altri.

Virus degli script

I virus script sono un sottoinsieme di virus file. Questi virus sono scritti in vari linguaggi di scripting (VBS, JS, BAT, PHP, ecc.). Infettano altri programmi di script (file di comando e di servizio di MS Windows o Linux) o fanno parte di virus multicomponente. Questi virus possono anche infettare file di altri formati (ad esempio HTML), se è possibile creare script in essi.

Programmi Trojan

Aquesta categoria include programmi che eseguono varie azioni non autorizzate dall'utente: raccolta di informazioni e trasmissione ad un utente malintenzionato, distruzione o modifica dannosa, interruzione delle prestazioni del computer, uso delle risorse del computer per scopi non appariscenti. Alcune categorie di cavalli di Troia danneggiano i computer e le reti remote senza compromettere la salute del computer infetto (ad esempio, i cavalli di Troia progettati per attacchi DoS di massa a risorse di rete remote).

I cavalli di Troia sono diversi e si differenziano tra loro per le azioni che svolgono su un computer infetto:

■ Backdoor: utility Trojan per l'amministrazione remota;

■ Trojan-PSW - furto di password;

■ Trojan-AOL: una famiglia di programmi Trojan che "ruba" i codici di accesso alla rete AOL (America Online). Assegnato a un gruppo speciale a causa del suo numero elevato;

■ Trojan-Clicker: clicker di Internet. Una famiglia di programmi Trojan la cui funzione principale è organizzare l'accesso non autorizzato alle risorse di Internet (di solito pagine Web). Ciò si ottiene inviando i comandi appropriati al browser o sostituendo i file di sistema che specificano gli indirizzi "standard" delle risorse Internet (ad esempio il file hosts in MS Windows);

■ Trojan-Downloader - consegna di altro malware;

■ Trojan-Dropper: installatori di altri programmi dannosi. I trojan di questa classe sono scritti allo scopo di installare in modo nascosto altri programmi e sono quasi sempre usati per "mandare via" virus o altri trojan su un computer vittima;

■ Trojan-Proxy: proxy Trojan. Una famiglia di programmi Trojan che esegue segretamente l'accesso anonimo a varie risorse Internet. Comunemente utilizzato per inviare spam;

■ Trojan-Spy - spyware. Questi Trojan eseguono spionaggio elettronico per un utente di un computer infetto: le informazioni immesse da tastiera, schermate, un elenco di applicazioni attive e le azioni dell'utente con esse vengono salvate in un file sul disco e periodicamente inviate all'attaccante. Trojan di questo tipo vengono spesso utilizzati per rubare informazioni agli utenti di vari sistemi di pagamento online e sistemi bancari;

■ Trojan: altri programmi trojan. In questa categoria ci sono anche trojan "multiuso", ad esempio quelli che spiano contemporaneamente un utente e forniscono un servizio proxy a un attaccante remoto;

■ Trojan ArcBomb - "bombe" negli archivi. Sono archivi appositamente progettati in modo tale da causare comportamenti anomali degli archivi quando provano a decomprimere i dati - blocco o rallentamento significativo di un computer o riempimento di un disco con una grande quantità di dati "vuoti". Le bombe d'archivio sono particolarmente pericolose per i server di file e mail se il server utilizza una sorta di sistema di elaborazione automatica per le informazioni in arrivo - la bomba dell'archivio può semplicemente arrestare il server;

■ Trojan-Notifier: notifica di un attacco riuscito. I trojan di questo tipo sono progettati per informare il loro "host" su un computer infetto. In questo caso, le informazioni sul computer vengono inviate all'indirizzo dell '"host", ad esempio l'indirizzo IP del computer, il numero della porta aperta, l'indirizzo e-mail, ecc. L'invio viene effettuato in vari modi: via e-mail, un appello appositamente progettato alla pagina web dell'host o un messaggio ICQ. Questi trojan sono usati nei trojan multicomponente per informare il loro "padrone" sulla corretta installazione dei trojan nel sistema attaccato.

Strumenti per hacker e altro malware

■ Utilità per automatizzare la creazione di virus, worm e trojan (costruttori);

■ librerie di software progettate per creare software dannoso;

■ hacking di utility per nascondere il codice dei file infetti dalla scansione anti-virus (file crittografatori);

■ "battute malvagie" che rendono difficile lavorare con un computer;

■ programmi che informano l'utente di informazioni consapevolmente false sulle loro azioni nel sistema;

■ altri programmi che in un modo o nell'altro causano intenzionalmente danni diretti o indiretti a questo o ai computer remoti.

Altri programmi dannosi includono vari programmi che non rappresentano una minaccia direttamente per il computer su cui vengono eseguiti, ma sono progettati per creare altri virus o trojan, organizzare attacchi DoS su server remoti, hackerare altri computer, ecc.

Questi programmi includono:

■ DoS, DdoS - attacchi di rete;

■ Exploit, HackTool - hacker di computer remoti. Gli strumenti di hacking di questa classe sono progettati per penetrare nei computer remoti allo scopo di gestirli ulteriormente (utilizzando metodi di programmi Trojan come backdoor) o per introdurre altri programmi dannosi in un sistema compromesso;

■ Flooder - "sporca" la rete. Queste utilità di hacking vengono utilizzate per "intasare" i canali Internet (messaggi inutili): canali IRC, reti di cercapersone, e-mail, ecc .;

■ Costruttore - costruttori di virus e trojan. Queste sono utility progettate per creare nuovi virus informatici e trojan. Esistono noti designer di virus per DOS, Windows e macro virus. Consentono di generare codici sorgente di virus, moduli oggetto e / o file direttamente infetti;

■ Nuker - attacchi di rete fatali. Utilità che inviano richieste appositamente predisposte ai computer attaccati sulla rete, a seguito dei quali il sistema attaccato smette di funzionare. Sfruttano le vulnerabilità del software e del sistema operativo, a seguito delle quali un tipo speciale di richiesta di rete provoca un errore critico nell'applicazione attaccata;

■ Bad-Joke, Hoax: "scherzi malvagi", che inducono in errore l'utente. Questi includono programmi che non causano alcun danno diretto al computer, ma visualizzano messaggi che tale danno è già stato fatto, o che sarà fatto in qualsiasi condizione, o avvisano l'utente di un pericolo inesistente. Ad esempio, "scherzi dannosi" includono programmi che "spaventano" l'utente con messaggi sulla formattazione del disco (anche se in realtà non si verifica alcuna formattazione), rilevano virus in file non infetti, visualizzano strani messaggi simili a virus, ecc. - a seconda del senso dell'umorismo dell'autore di tale programma;

■ FileCryptor, PolyCryptor - nascosto da programmi antivirus. Strumenti di pirateria informatica utilizzati per crittografare altri programmi dannosi al fine di nascondere i loro contenuti alla scansione antivirus;

■ PolyEngine - generatori polimorfici. Non sono virus nel senso letterale della parola, perché il loro algoritmo non include funzioni di riproduzione, ad es. apertura, chiusura e scrittura su file, settori di lettura e scrittura, ecc. La funzione principale di tali programmi è quella di crittografare il corpo del virus e generare il decriptatore corrispondente;

■ VirTool: utilità progettate per facilitare la scrittura di virus informatici e il loro studio a scopi di hacker.

Cosa dovrebbe essere protetto prima di tutto?Prima di tutto, si tratta di virus (virus, worm) e di tutti i tipi di informazioni praticamente inutili (di solito annunci pubblicitari) inviati con la forza agli abbonati e-mail (spam). Secondo varie fonti, nel 2008 l'80-85% delle aziende di tutto il mondo era esposta ad attacchi di virus. E questa cifra continua a crescere.

In secondo luogo, programmi come "Cavallo di Troia" possono essere impercettibilmente per il proprietario installato sul suo computer e anche impercettibilmente funzionare su di esso. Le versioni semplici del cavallo di Troia svolgono una sola funzione, come il furto di password. Tuttavia, ci sono istanze più "avanzate" che implementano una vasta gamma di funzioni per il controllo remoto del computer, tra cui la visualizzazione del contenuto delle directory, l'intercettazione di tutti i comandi immessi dalla tastiera, il furto o la distorsione di dati e informazioni, la modifica di file e contenuti dei campi del database.

Un altro tipo comune di attacco sono le azioni volte a disabilitare un particolare nodo di rete. Questi attacchi sono chiamati Denial of Service (DoS). Ad oggi, sono note più di cento diverse opzioni per queste azioni. In precedenza è stato notato che la disabilitazione di un host per diverse ore può portare a conseguenze molto gravi. Ad esempio, il fallimento del server del sistema di pagamento della banca comporterà l'impossibilità di effettuare pagamenti e, di conseguenza, grandi perdite finanziarie e di rating dirette e indirette.

Attacchi e minacce di questo tipo sono i più frequenti, ma ci sono altre minacce che possono portare a gravi conseguenze. Ad esempio, il sistema di rilevamento degli attacchi RealSecure rileva più di 600 eventi diversi che incidono sulla sicurezza e sono correlati ad attacchi esterni.

US-CERT, un'organizzazione americana per la sicurezza informatica, ha suggerito di utilizzare nomi standard per worm Internet e altri programmi dannosi. I membri degli US-CERT hanno nominato il loro programma Common Classification of Malware (CME). Lo scopo del programma non è quello di indurre in errore gli utenti utilizzando nomi diversi per gli stessi virus. Ad esempio, il worm W32.

Zotob.E di Symantec nella classificazione di McAfee si chiama W32 / IRCbot.worm! MS05-039, un "Trend Micro" chiama questo programma WORM_RBOT.CBQ.

Ora molti virus ottengono i loro nomi in base alla descrizione o alle informazioni incluse nel codice del programma dai loro creatori. Nel nuovo sistema, i virus useranno i numeri CME. Il primo virus si chiamerà CME-1.

Un sistema di classificazione simile esiste già per descrivere le vulnerabilità nel software. L'identificatore comune della vulnerabilità include il numero progressivo e l'anno in cui è stata identificata la vulnerabilità. L'identificatore del virus non include la data, poiché gli utenti spesso fraintendono queste informazioni. Credono che una vulnerabilità di data precedente sia meno pericolosa di una vulnerabilità successiva.

Gli iniziatori della proposta CME consentono l'uso di vecchi nomi virali, ma sperano che il loro sistema migliorerà lo scambio di informazioni tra gli sviluppatori antivirus e la comunità antivirus nel suo insieme. Il progetto è già stato supportato da Computer Associates, McAfee, Microsoft, Symantec e F-Secure.

Come proteggerti?I metodi generali di protezione da virus sono necessariamente parte integrante della politica di sicurezza delle informazioni di un'azienda. Le sezioni pertinenti della politica descrivono i principi di protezione antivirus, gli standard applicabili e i documenti normativi che determinano le azioni dell'utente durante il lavoro in reti locali ed esterne, le sue credenziali e gli strumenti antivirus utilizzati. Gli insiemi di regole obbligatorie possono essere abbastanza diversi. Tuttavia, le seguenti regole possono essere formulate in termini generali per gli utenti:

■ cerca virus tutti i floppy disk, i CD-RW, i dischi ZIP presenti su un altro computer, tutti i CD acquistati;

■ utilizzare programmi antivirus di rinomate società fidate, aggiornare regolarmente (idealmente, quotidianamente) i loro database;

■ non scaricare la parte residente (monitor) del programma antivirus dalla RAM del computer;

■ utilizzare solo programmi e dati ottenuti da fonti affidabili: il più delle volte copie piratate di programmi sono infettate da virus;

■ Non aprire mai i file allegati alle e-mail ricevute da mittenti sconosciuti e non accedere ai siti pubblicizzati tramite posta indesiderata (secondo Kaspersky Lab, attualmente circa il 90% dei virus si diffonde in questo modo).

Allo stesso modo, è possibile formulare diversi requisiti generali per un buon programma antivirus. Tale programma dovrebbe:

■ fornire una protezione efficace in tempo reale: la parte residente (monitor) del programma deve essere costantemente nella RAM del computer e controllare tutte le operazioni sui file (durante la creazione, modifica, copia dei file, avvio per l'esecuzione), messaggi di posta elettronica, dati e programmi proveniente da Internet;

■ Consentire di controllare "on demand" l'intero contenuto dei dischi locali, avviando manualmente o automaticamente la scansione secondo una pianificazione o all'accensione del computer;

■ proteggere il computer anche da virus sconosciuti: il programma dovrebbe includere tecnologie per la ricerca di virus sconosciuti basate sui principi dell'analisi euristica;

■ essere in grado di controllare e disinfettare i file archiviati;

■ consentire un aggiornamento regolare (preferibilmente giornaliero) dei database antivirus (via Internet, da floppy disk o CD).

Attualmente, la Russia utilizza principalmente due pacchetti antivirus di qualità comprovata: Dr.WEB e Kaspersky Anti-Virus. Ognuno di questi prodotti ha una propria linea, focalizzata su diverse aree di applicazione - per l'uso su computer locali, per piccole e medie imprese, grandi clienti aziendali, per la protezione di reti locali, posta, file server, server applicazioni. Entrambi i prodotti, ovviamente, soddisfano tutti i requisiti di cui sopra.

- Enciclopedia dei virus. [Risorsa elettronica] Modalità di accesso: wvvw. viruslist.com/en/viruses/encyclopedia.

- Modalità di accesso: vww.vnunet.com/vnunet/news/2143314/ security-industry-gather.

Va inoltre notato che i virus degli script, che sono un sottoinsieme dei virus dei file. Questi virus sono scritti in vari linguaggi di scripting (VBS, JS, BAT, PHP, ecc.). Infettano altri programmi di script (file di comando e di servizio di MS Windows o Linux) o fanno parte di virus multicomponente. Inoltre, questi virus possono infettare file di altri formati (ad esempio HTML), se è possibile creare script in essi.

Programmi Trojan.

I cavalli di Troia si differenziano per le azioni che svolgono su un computer infetto.

Backdoor - Utilità di amministrazione remota di Trojan

I trojan di questa classe sono utility per l'amministrazione remota dei computer su una rete. Nella loro funzionalità, ricordano ampiamente i vari sistemi di amministrazione sviluppati e distribuiti dalle società di software.

L'unica caratteristica di questi programmi li rende classificati come trojan dannosi: l'assenza di un avviso sull'installazione e l'avvio. All'avvio, il "Trojan" si installa nel sistema e quindi lo monitora, mentre l'utente non riceve alcun messaggio sulle azioni del Trojan nel sistema. Inoltre, il collegamento al Trojan potrebbe non essere nell'elenco delle applicazioni attive. Di conseguenza, l '"utente" di questo Trojan potrebbe non essere consapevole della sua presenza nel sistema, mentre il suo computer è aperto per il controllo remoto.

Le utility di gestione nascoste ti consentono di fare con il computer tutto ciò che l'autore ha inserito: ricevere o inviare file, avviarli e distruggerli, visualizzare messaggi, cancellare informazioni, riavviare il computer, ecc. Di conseguenza, questi Trojan possono essere utilizzati per rilevare e trasmettere informazioni riservate, per lanciare virus, distruggere dati, ecc. - i computer interessati sono aperti a hacker malintenzionati.

Pertanto, i trojan di questo tipo sono uno dei tipi più pericolosi di malware, poiché contengono la possibilità di una vasta gamma di azioni dannose inerenti ad altri tipi di trojan.

Separatamente, va notato un gruppo di backdoor che possono diffondersi sulla rete e infiltrarsi in altri computer, come fanno i worm. Ciò che distingue questi "Trojan" dai worm è il fatto che non si diffondono spontaneamente sulla rete (come i worm), ma solo da un comando speciale dell '"host" che controlla questa copia del Trojan.

Trojan-PSW - furto di password

Questa famiglia combina trojan che rubano varie informazioni da un computer infetto, in genere password di sistema (PSW - Password-Stealing-Ware). Una volta lanciati, i Trojan PSW cercano file di sistema che memorizzano varie informazioni riservate (solitamente numeri di telefono e password di accesso a Internet) e le inviano all'indirizzo e-mail o agli indirizzi specificati nel codice di Trojan.

Esistono trojan PSW che forniscono altre informazioni sul computer infetto, ad esempio informazioni sul sistema (dimensioni della memoria e spazio su disco, versione del sistema operativo), tipo di client di posta utilizzato, indirizzo IP, ecc. Alcuni trojan di questo tipo "rubano" informazioni di registrazione per vari software, codici di accesso per giochi di rete e altro.

Trojan-AOL è una famiglia di programmi Trojan che "rubano" i codici di accesso alla rete AOL (America Online). Assegnato a un gruppo speciale a causa del suo numero elevato.

Trojan-Clicker - Clicker Internet

Una famiglia di programmi Trojan la cui funzione principale è l'organizzazione dell'accesso non autorizzato alle risorse di Internet (di solito pagine Web). Ciò si ottiene inviando i comandi appropriati al browser o sostituendo i file di sistema che specificano gli indirizzi "standard" delle risorse Internet (ad esempio, il file hosts in MS Windows).

Un utente malintenzionato può avere i seguenti obiettivi per tali azioni:

aumentare il traffico verso qualsiasi sito al fine di aumentare le impressioni degli annunci;

organizzazione di un attacco DoS (Denial of Service) su qualsiasi server;

attrazione di potenziali vittime per infezione da virus o trojan.

Trojan-Downloader: consegna di altri malware

I trojan di questa classe sono progettati per scaricare e installare nuove versioni di malware sul computer della vittima, installare trojan o sistemi adware. I programmi scaricati da Internet vengono quindi lanciati per l'esecuzione o registrati dal "Trojan" per l'avvio in conformità con le capacità del sistema operativo. Queste azioni si verificano all'insaputa dell'utente.

Le informazioni sui nomi e sulla posizione dei programmi scaricati sono contenute nel codice e nei dati del Trojan o scaricate dal Trojan dalla risorsa Internet "gestionale" (di solito da una pagina Web).

Trojan-Dropper - installatori di altro malware

I trojan di questa classe sono scritti allo scopo di installare in modo nascosto altri programmi e sono quasi sempre utilizzati per "mandare via" virus o altri trojan su un computer vittima.

Questi Trojan di solito senza messaggi (o con messaggi falsi su un errore nell'archivio o una versione errata del sistema operativo) scaricano altri file sul disco in alcune directory (nella radice dell'unità C:, nella directory temporanea, nelle directory di Windows) ed eseguono loro per soddisfare.

In genere, la struttura di tali programmi è la seguente:

Codice principale

Il "codice principale" seleziona i componenti rimanenti dal suo file (file 1, file 2,.), Li scrive sul disco e li apre (avvia l'esecuzione).

Di solito uno (o più) componenti sono trojan e almeno un componente è un "trucco": un programma di scherzi, un gioco, un'immagine o qualcosa di simile. Il "trucco" dovrebbe distrarre l'attenzione dell'utente e / o dimostrare che il file eseguibile fa davvero qualcosa di "utile", mentre il componente Trojan è installato sul sistema.

Come risultato dell'utilizzo di programmi di questa classe, gli hacker raggiungono due obiettivi:

installazione segreta di trojan e / o virus;

protezione contro i programmi antivirus, perché non tutti sono in grado di scansionare tutti i componenti all'interno di file di questo tipo.

Trojan-Proxy - Proxy trojan

Una famiglia di programmi Trojan che esegue segretamente l'accesso anonimo a varie risorse Internet. Comunemente utilizzato per inviare spam.

Trojan-Spy - spyware

Questi Trojan eseguono spionaggio elettronico per un utente di un computer infetto: le informazioni immesse da tastiera, schermate, un elenco di applicazioni attive e le azioni dell'utente con esse vengono salvate in un file sul disco e periodicamente inviate all'attaccante.

Trojan di questo tipo vengono spesso utilizzati per rubare informazioni agli utenti di vari sistemi di pagamento online e sistemi bancari.

Trojan - altri trojan

Questi Trojan includono quelli che eseguono altre azioni che rientrano nella definizione di Trojan, ad es. distruzione o modifica dannosa dei dati, interruzione del computer e così via.

Questa categoria contiene anche trojan "multiuso", ad esempio quelli che spiano l'utente contemporaneamente e forniscono un servizio proxy a un aggressore remoto.

Rootkit: nasconde la presenza nel sistema operativo

Il concetto di rootkit ci è venuto da UNIX. Inizialmente, questo concetto veniva utilizzato per indicare l'insieme di strumenti utilizzati per ottenere i privilegi di root.

Poiché strumenti come rootkit hanno finora messo radici su altri sistemi operativi (incluso Windows), si dovrebbe riconoscere che tale definizione di rootkit è moralmente obsoleta e non corrisponde alla situazione reale.

Pertanto, rootkit è un codice o una tecnica di programma che mira a nascondere la presenza nel sistema di oggetti specifici (processi, file, chiavi di registro, ecc.).

Per quanto riguarda il comportamento di Rootkit, la classificazione di Kaspersky Lab ha regole di assorbimento: Rootkit è il comportamento più giovane tra i malware. Cioè, se il programma Rootkit ha un componente Trojan, viene rilevato come Trojan.

ArcBomb - "bombe" negli archivi

Sono archivi appositamente progettati in modo tale da causare comportamenti anomali degli archivi quando provano a decomprimere i dati - blocco o rallentamento significativo di un computer o riempimento di un disco con una grande quantità di dati "vuoti". Le bombe di archivio sono particolarmente pericolose per i server di file e posta, se il server utilizza un sistema per elaborare automaticamente le informazioni in arrivo, la bomba dell'archivio può semplicemente arrestare il server.

Esistono tre tipi di tali "bombe": un'intestazione di archivio errata, dati duplicati e file identici nell'archivio.

Un'intestazione dell'archivio errata o dati danneggiati nell'archivio possono portare a un malfunzionamento di un particolare archiviatore o a un algoritmo di decompressione durante l'analisi del contenuto dell'archivio.

Un file significativo contenente dati duplicati consente di archiviare tale file in un piccolo archivio (ad esempio, 5 GB di dati vengono impacchettati in un RAR da 200 KB o in un archivio ZIP da 480 KB).

Un numero enorme di file identici nell'archivio praticamente non influisce sulla dimensione dell'archivio usando metodi speciali (ad esempio, ci sono tecniche per impacchettare 10.100 file identici in un archivio RAR da 30 KB o 230 KB).

Trojan-Notifier: notifica di un attacco riuscito

I trojan di questo tipo sono progettati per informare il loro "host" su un computer infetto. In questo caso, le informazioni sul computer vengono inviate all'indirizzo dell '"host", ad esempio l'indirizzo IP del computer, il numero della porta aperta, l'indirizzo e-mail, ecc. L'invio viene effettuato in vari modi: via e-mail, un appello appositamente progettato alla pagina web dell'host o un messaggio ICQ.

Questi trojan sono usati nei trojan multicomponente per informare il loro "padrone" sulla corretta installazione dei trojan nel sistema attaccato.

In effetti, i macro virus descritti nel capitolo precedente non sono una "specie" indipendente, ma solo una delle varietà di una vasta famiglia di programmi dannosi: i virus degli script. Il loro isolamento è collegato solo al fatto che sono stati i macro virus a gettare le basi per l'intera famiglia, inoltre i virus "acuiti" per i programmi di Microsoft Office hanno ricevuto la maggiore distribuzione da tutto il clan.

Una caratteristica comune dei virus degli script è vincolante per uno dei linguaggi di programmazione "integrati". Ognuno di essi è legato a un "buco" specifico nella protezione di uno dei programmi Windows e non è un programma indipendente, ma un insieme di istruzioni che rendono il "motore" generalmente innocuo del programma eseguono azioni distruttive inusuali per esso.

Dalla fine degli anni '90, i virus degli script sono riusciti a "sellare" un gran numero di programmi. Oltre alla già nota famiglia di macro virus, ci sono piccoli animali che possono attaccare Internet Explorer o Windows Media Player con varie modifiche.

Come nel caso dei documenti di Word, l'uso di microprogrammi (script, applet Java e così via) in sé non è un crimine - la maggior parte di essi funziona in modo abbastanza pacifico, rendendo la pagina più attraente per gli occhi o più comoda. Chat, libro degli ospiti, sistema di voto, contro - con tutta questa comodità le nostre pagine devono microprogrammi a "script". Per quanto riguarda le applet Java, anche la loro presenza sulla pagina è giustificata: consentono, ad esempio, di visualizzare un menu comodo e funzionale che si svolge sotto il cursore del mouse ...

Convenienza con servizi, ma non dimenticare, tutti questi applet e script sono programmi reali a tutti gli effetti. Inoltre, molti di loro vengono lanciati e funzionano non da qualche parte lì, "in una bellissima lontana", su un server sconosciuto, ma direttamente sul tuo computer! E incorporando contenuti dannosi in essi, i creatori della pagina saranno in grado di accedere ai contenuti del tuo disco rigido. Le conseguenze sono già note: dal semplice rubare una password alla formattazione di un disco rigido.

Ovviamente, dovrai fare i conti con "script killer" cento volte meno spesso che con i normali virus. A proposito, in questo caso c'è poca speranza per i normali antivirus, tuttavia, un programma dannoso aperto con la pagina dovrà superare la protezione del browser stesso, i cui creatori sono ben consapevoli di tali cose.

Torniamo per un momento alle impostazioni di Internet Explorer, vale a dire nel menu Servizio Opzioni Internet Sicurezza .

Come puoi vedere, Internet Explorer ci offre diversi livelli di sicurezza. Oltre al livello standard di protezione (zona la rete ) possiamo rafforzare (zona Limite ) o indebolire la vigilanza (zona Siti attendibili ). Premendo il tasto Altro , possiamo regolare manualmente la protezione del browser consentendo o disabilitando il funzionamento di vari "elementi attivi" delle pagine.

Sebbene il sistema di sicurezza dello stesso Internet Explorer sia pieno di "buchi" di cui gli aggressori possono trarre vantaggio, se usati correttamente, ti assicurerai contro la maggior parte delle spiacevoli sorprese. Diciamo, entrando in un sito "hacker" incerto, la protezione può essere rafforzata ...

Tuttavia, la maggior parte dei virus di script viene diffusa via e-mail (ricorda che tali virus sono spesso chiamati "Internet worm"). Forse i rappresentanti più importanti di questa famiglia sono i virus LoveLetter e Anna Kournikova, i cui attacchi sono avvenuti nella stagione 2001-2002. Entrambi questi "animali" hanno usato lo stesso trucco, basato non solo sulla protezione debole del sistema operativo, ma anche sull'ingenuità degli utenti.

Ricordiamo che i portatori di virus nella maggior parte dei casi sono messaggi di posta elettronica contenenti file allegati. Ricordiamo inoltre che l'infezione può penetrare nel computer tramite programmi (ovvero file eseguibili con estensione * .exe o * .com) o documenti Microsoft Office, che possono contenere sezioni di codice dannose. Sappiamo anche che dal lato delle immagini o dei file audio nessun danno potrebbe sembrare minacciare. E così, dopo aver scoperto inaspettatamente una lettera nella cassetta postale con un'immagine allegata (a giudicare dal nome del file e dall'estensione), la lanciamo immediatamente felicemente ... E scopriamo che sotto la maschera dell'immagine un "script" di virus dannoso è stato nascosto. Va bene se lo rileviamo immediatamente e non dopo che il virus ha completamente distrutto tutti i tuoi dati.

Il trucco dei creatori del virus è semplice: il file che ci sembrava una foto aveva una doppia estensione! per esempio

AnnaCournikova.jpg.vbs

Questa è la seconda estensione che è il vero tipo di file, mentre la prima è solo una parte del suo nome. E dall'estensione vBSWindows è familiare, senza pensarci due volte, lo nasconde agli occhi degli utenti, lasciando solo un nome sullo schermo

AnnaCournikova.jpg

Questo è esattamente ciò che fa Windows con tutti i tipi di file registrati: l'autorizzazione viene scartata e la sua icona dovrebbe indicare il tipo di file. A cui, purtroppo, prestiamo raramente attenzione.

Una trappola è buona?

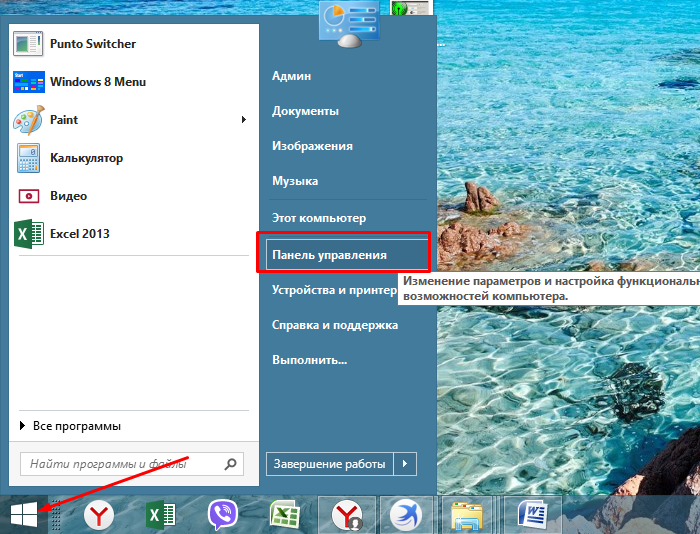

Buona. Ma distinguerlo è più facile che semplice: un trucco con una "doppia estensione" non funziona se attiviamo in anticipo la modalità di visualizzazione del tipo di file. Puoi farlo usando il menu. Proprietà della cartella sul pannello di controllo di Windows: fare clic su questa icona, quindi aprire il segnalibro Visualizza e decollarespunta dalla linea Nascondi le estensioni per i tipi di file registrati .

Tuttavia, non è affatto necessario che i virus ritengano necessario mascherarsi. A volte i file exe sono "incorporati" nella lettera in modo completamente aperto. E, a quanto pare, è già chiaro a uno sciocco che si tratta di un attacco di virus (specialmente se la lettera ti viene da uno sconosciuto). Tuttavia, questi programmi sono anche prontamente lanciati dagli utenti: uno di loro, i furbi autori di virus promettono di mostrare immagini inspiegabilmente belle (che, a proposito, lo fanno), altri promettono un programma per l'hacking di Internet, e il terzo sembra essere un aggiornamento del popolare programma. Esistono molti modi per spolverare l'utente con il cervello. Ma succede anche che un amico o un conoscente ti mandi un file infetto con una coscienza pulita ... Infine, puoi ottenere virus insieme ai programmi stessi, specialmente se li scarichi da server a te sconosciuti.

RICORDA: solo alcuni tipi di file sono consentiti come "allegato" a una lettera. I file relativamente sicuri (tranne i trucchi con la "doppia estensione") txt, jpg, gif, bmp, tif, mp3, wma "Condizionalmente commestibili" possono essere riconosciuti come documenti di Microsoft Office (doc, xls) e archivi zip e rar. Naturalmente, possono contenere un virus, ma possono essere completamente neutralizzati con un programma antivirus, a condizione che si aggiornino regolarmente i suoi database. In ogni caso, tale file può essere aperto per la visualizzazione.

Ed ecco un elenco di tipi di file assolutamente pericolosi: dopo averli trovati nell'e-mail che ti è stata inviata, sentiti libero di inviarlo nel cestino ... che vale la pena ripulire.

Di per sé, questi file sono creature abbastanza pacifiche, quindi non imbrogliare freneticamente il computer, eliminandoli a destra e a sinistra. No: il pericolo è solo la presenza di questi file nella lettera, poiché ognuno di essi porta quasi sicuramente un riempimento di virus.

L'elenco dei potenziali "portatori di virus" comprende più di una dozzina di tipi di file. Ma questi sono più comuni di altri.

Tipi di virus informatici

Oggi non esiste una persona simile che non abbia sentito parlare di virus informatici. Che cos'è, cosa sono tipi di virus informaticie malware, prova a capire questo articolo. Pertanto, i virus informatici possono essere suddivisi nei seguenti tipi:

Per programmi pubblicitari e informativi si intendono tali programmi che, oltre alla loro funzione principale, visualizzano anche banner pubblicitari e tutti i tipi di annunci pop-up. Talvolta tali messaggi pubblicitari sono piuttosto difficili da nascondere o disabilitare. Tali programmi pubblicitari si basano sul comportamento degli utenti di computer e sono piuttosto problematici per motivi di sicurezza.

backdoor

Le utility di amministrazione nascosta consentono di bypassare i sistemi di protezione per controllare il computer dell'utente installato. Un programma che funziona in modalità invisibile offre all'hacker diritti illimitati per controllare il sistema. Con l'aiuto di tali programmi backdoor è possibile accedere ai dati personali e personali dell'utente. Spesso tali programmi vengono utilizzati per infettare il sistema con virus informatici e per l'installazione invisibile di programmi dannosi all'insaputa dell'utente.

Virus di avvio

Spesso, il principale settore di avvio dell'HDD è influenzato da speciali virus di avvio. Virus di questo tipo sostituiscono le informazioni necessarie per eseguire il sistema senza problemi. Una delle conseguenze di un programma così dannoso è l'incapacità di caricare il sistema operativo ...

Rete bot

Una rete bot è una rete Internet a pieno titolo soggetta all'amministrazione di un utente malintenzionato e costituita da numerosi computer infetti che interagiscono tra loro. Il controllo su tale rete viene ottenuto utilizzando virus o trojan che penetrano nel sistema. Durante il lavoro, i programmi dannosi non si manifestano in alcun modo, in attesa di un comando da un utente malintenzionato. Tali reti vengono utilizzate per inviare messaggi SPAM o per organizzare attacchi DDoS sul server desiderato. È interessante notare che gli utenti di computer infetti possono essere completamente inconsapevoli di ciò che sta accadendo sulla rete.

Sfruttare

Un exploit (letteralmente una violazione della sicurezza) è uno script o un programma che utilizza specifici buchi e vulnerabilità del sistema operativo o di qualsiasi programma. Allo stesso modo, i programmi si infiltrano nel sistema utilizzando i diritti di accesso dell'amministratore che possono essere ottenuti.

Una bufala (letteralmente una barzelletta, una bugia, una bufala, una barzelletta, una bufala)

Da diversi anni ormai, molti utenti di Internet hanno ricevuto messaggi elettronici sui virus, che presumibilmente sono distribuiti via e-mail. Tali avvisi vengono inviati in blocco con una lacrima richiesta di inviarli a tutti i contatti dal tuo foglio personale.

trappole

Honeypot (honey pot) è un servizio di rete che ha il compito di monitorare l'intera rete e registrare gli attacchi quando si verifica un focus. Un semplice utente non è completamente a conoscenza dell'esistenza di tale servizio. Se l'hacker esamina e controlla la presenza di lacune nella rete, può trarre vantaggio dai servizi offerti da tale trappola. In questo caso, verrà creato un record nei file di registro e funzionerà anche un allarme automatico.

Virus macro

I macro virus sono programmi molto piccoli scritti nel linguaggio macro delle applicazioni. Tali programmi sono distribuiti solo tra quei documenti creati appositamente per questa applicazione.

Per attivare tale malware, è necessario avviare l'applicazione, nonché l'esecuzione di un file macro infetto. La differenza rispetto ai normali virus macro è che l'infezione si verifica nei documenti dell'applicazione e non nei file di avvio dell'applicazione.

agricoltura

L'agricoltura è una manipolazione nascosta del file host del browser per indirizzare l'utente a un sito falso. I truffatori contengono server di grandi dimensioni, questi server archiviano un ampio database di pagine Web false. Quando si manipola un file host con un trojan o un virus, è del tutto possibile manipolare un sistema infetto. Di conseguenza, il sistema infetto scaricherà solo siti falsi, anche se si immette correttamente l'indirizzo nella barra del browser.

Phishing

Il phishing si traduce letteralmente come "estrazione" delle informazioni personali dell'utente su Internet. Un utente malintenzionato nelle sue azioni invia un'email a una potenziale vittima dichiarando che è necessario inviare informazioni personali per la conferma. Spesso si tratta del nome e del cognome dell'utente, delle password necessarie, dei codici PIN per accedere agli account dell'utente online. Utilizzando tali dati rubati, un hacker può impersonare un'altra persona e intraprendere qualsiasi azione per suo conto.

Virus polimorfici

I virus polimorfici sono virus che usano il travestimento e la trasformazione nel lavoro. Nel processo, possono cambiare da soli il loro codice di programma, e quindi sono molto difficili da rilevare perché la firma cambia nel tempo.

Virus del software

Un virus informatico è un normale programma che ha la capacità di collegarsi autonomamente ad altri programmi di lavoro, colpendo così il loro lavoro. I virus diffondono le loro copie da soli, il che li distingue in modo significativo dai trojan. Inoltre, la differenza tra un virus e un worm è che per far funzionare il virus, è necessario un programma a cui può assegnare il suo codice.

rootkit

Un rootkit è un determinato insieme di strumenti software che viene installato di nascosto nel sistema dell'utente, garantendo al contempo l'occultamento dell'accesso personale del criminale informatico e vari processi, mentre si eseguono copie dei dati.

Script virus e worm

Questi tipi di virus sono abbastanza semplici da scrivere e diffondersi principalmente tramite e-mail. I virus di scripting utilizzano i linguaggi di scripting per funzionare al fine di aggiungersi agli script appena creati o diffondersi attraverso le funzioni della rete operativa. Spesso, l'infezione si verifica tramite e-mail o come risultato della condivisione di file tra utenti. Un worm è un programma che si riproduce da solo, ma che infetta altri programmi. Durante la propagazione, i worm non possono far parte di altri programmi, il che li distingue dai normali tipi di virus informatici.

spyware

Le spie possono inoltrare i dati personali di un utente a sua insaputa a terzi. Allo stesso tempo, i programmi spyware analizzano il comportamento degli utenti su Internet e, sulla base dei dati raccolti, mostrano all'utente un annuncio o pop-up (pop-up) che sicuramente interesseranno l'utente.