Istruzioni

Oggi, un cavallo di Troia è chiamato cavallo di Troia dannoso che penetra in un computer, mascherandosi da programmi innocui e persino utili. L'utente di un programma del genere non sospetta nemmeno che il suo codice contenga funzioni ostili. Quando il programma viene avviato, viene introdotto nel sistema informatico e inizia a creare tutti gli oltraggi per i quali è stato creato dagli aggressori. Le conseguenze di un'infezione da trojan possono essere molto diverse: dal blocco snervante ma del tutto innocuo alla trasmissione dei vostri dati ai truffatori fino al grave danno materiale. La differenza tra un Trojan è che un Trojan non è in grado di autocopiarsi, il che significa che ognuno di essi è stato introdotto nel sistema dall'utente stesso. Gli antivirus possono tenere traccia dei cavalli di Troia, ma i programmi speciali fanno un lavoro molto migliore.

Inoltre, quasi tutti i produttori di antivirus offrono utilità gratuite per individuare i trojan sui propri siti web. Eset NOD, Dott. Web, Kaspersky: ognuno di questi produttori può offrire l'ultima versione del programma in grado di catturare i tuoi ospiti non invitati. È molto importante utilizzare le utilità più recenti, perché l'esercito dei troiani viene rifornito ogni giorno con nuovi rappresentanti più astuti e il programma dell'altro ieri potrebbe semplicemente non riconoscerli. A volte ha senso scaricare diversi programmi ed eseguire il sistema tramite essi. Oltre alle utilità prodotte dalle società antivirus, su Internet è possibile trovare anche anti-Trojan di produttori meno conosciuti, ma non per questo meno efficaci nella ricerca. Ad esempio AntiSpyWare, Ad-Aware, SpyBot e molti altri. Se i tentativi indipendenti di trattare il tuo computer non portano il risultato desiderato, è meglio portare il computer da uno specialista che possa applicare misure più serie.

Ma, come sapete, la migliore cura è la prevenzione. Come accennato in precedenza, i trojan non compaiono dal nulla; sono gli utenti stessi a scaricarli sul proprio computer. Ciò può accadere quando si scaricano file sconosciuti, si seguono collegamenti dubbi o si aprono file con contenuto sconosciuto nella posta. I programmi hackerati sono particolarmente pericolosi in termini di potenziale infezione: il nucleo di un tale programma sarà infetto al 99% da un virus Trojan, ahimè, non esiste formaggio gratuito. Pertanto, vigilanza e cautela: queste due qualità saranno più affidabili di qualsiasi antivirus. Un buon antivirus, con nuovi database e un controllo regolare del tuo computer con programmi speciali colmeranno l'ultima lacuna attraverso la quale un cavallo di Troia potrebbe insinuarsi in te.

cavallo di Troiaè un programma utilizzato dagli aggressori per estrarre, distruggere e modificare informazioni, nonché per causare malfunzionamenti del dispositivo.

Questo programma è dannoso. Tuttavia, un Trojan non è un virus in termini di metodo di penetrazione nel dispositivo e di principio di funzionamento, poiché non ha la capacità di auto-replicarsi.

Il nome del programma “Trojan” deriva dalla frase “cavallo di Troia”. Come dice la leggenda, gli antichi greci regalarono agli abitanti di Troia un cavallo di legno in cui si nascondevano i guerrieri. Di notte scesero e aprirono ai Greci le porte della città. Allo stesso modo, un moderno programma Trojan è pericoloso e nasconde i reali obiettivi dello sviluppatore del programma.

Un programma Trojan viene utilizzato per penetrare in un sistema di sicurezza. Tali programmi possono essere avviati manualmente o automaticamente. Ciò porta al fatto che il sistema diventa vulnerabile e gli aggressori possono accedervi. Per l'avvio automatico, lo sviluppo ha un nome accattivante o è mascherato da altri programmi.

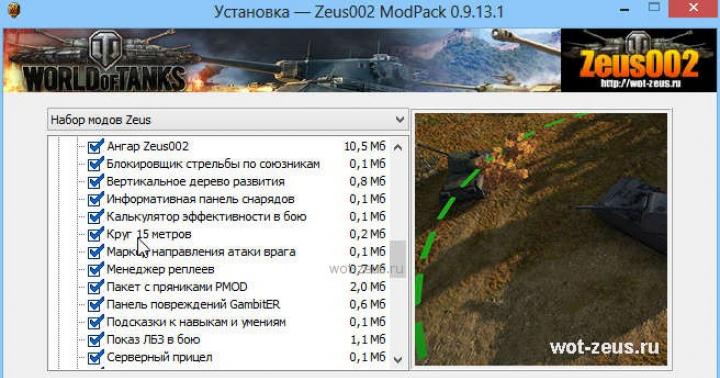

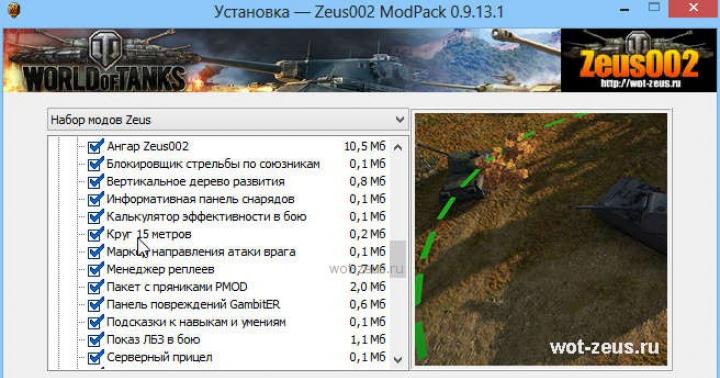

Spesso ricorrono ad altri metodi. Ad esempio, le funzioni Trojan vengono aggiunte al codice sorgente di un programma già scritto e sostituite con l'originale. Ad esempio, un Trojan può essere mascherato da salvaschermo desktop gratuito. Quindi, durante l'installazione, vengono caricati comandi e programmi nascosti. Ciò può avvenire con o senza il consenso dell'utente.

Esistono molti tipi diversi di Trojan. Per questo motivo, non esiste un modo per distruggerli. Anche se ora quasi tutti gli antivirus possono trovare e distruggere automaticamente i programmi Trojan. Se il programma antivirus non riesce ancora a rilevare il Trojan, può essere utile caricare il sistema operativo da una fonte alternativa. Ciò aiuterà il programma antivirus a trovare e distruggere il Trojan. Non dimenticare di aggiornare costantemente il database antivirus. La qualità del rilevamento dei trojan dipende direttamente dalla regolarità degli aggiornamenti. La soluzione più semplice è trovare manualmente il file infetto ed eliminarlo in modalità provvisoria o ripulire completamente la directory dei file temporanei Internet.

Un programma trojan che si maschera da giochi, applicazioni, file di installazione, immagini, documenti è in grado di imitarne abbastanza bene (e in alcuni casi anche completamente) i loro compiti. Simili funzioni di mascheramento e pericolose vengono utilizzate anche nei virus informatici, ma questi, a differenza dei trojan, possono diffondersi da soli. Oltre a questo, un Trojan può essere un modulo antivirus.

Potresti anche non sospettare che sul tuo computer sia presente un programma Trojan. I trojan possono essere combinati con file normali. Quando si avvia un file o un'applicazione di questo tipo, viene attivato anche il programma Trojan. Succede che i trojan vengono lanciati automaticamente dopo aver acceso il computer. Ciò avviene al momento dell'iscrizione nel Registro.

I programmi trojan vengono posizionati su dischi, unità flash, risorse aperte, file server o inviati tramite e-mail e servizi di messaggistica. La scommessa è che funzioneranno su un PC specifico, soprattutto se quel computer fa parte di una rete.

Fai attenzione, perché i trojan potrebbero essere solo una piccola parte di un attacco più ampio e multilivello contro un sistema, una rete o singoli dispositivi.

Quanto ritieni che la navigazione in Internet sia sicura per i tuoi dati personali? Dopotutto, più una persona trasferisce le sue attività quotidiane, che si tratti di comunicazione, lavoro, studio o intrattenimento, nello spazio virtuale, più informazioni personali deve fidarsi di Internet. E il tuo stato finanziario o mentale personale dipende da questo. In questo articolo tratterò un fattore così pericoloso su Internet associato al furto di identità come i programmi Trojan o, in poche parole, i Trojan.

L'obiettivo di questi piccoli mostri della rete è penetrare silenziosamente nel sistema dell'utente e monitorare le sue azioni o scansionare i file del computer alla ricerca di dati relativi alle password per vari servizi, nonché rubare informazioni su carte di credito e portafogli elettronici. Esistono anche trojan che danno ai loro proprietari il controllo completo sulla macchina infetta, consentendo loro di operare quasi inosservati sulla rete per conto dell'utente stesso. Ad esempio, puoi effettuare diverse operazioni finanziarie per prelevare e trasferire denaro dai conti di proprietà dell'utente. Diamo uno sguardo più da vicino a cosa sono i trojan e come puoi proteggerti da loro.

Due tipi principali di Trojan

Questo tipo di Trojan finge di essere una normale applicazione client-server. La parte server, che controlla il programma dannoso, è impiantata nel computer della vittima. Un tale modulo, solitamente di piccole dimensioni, apre una porta di rete sul sistema dell'utente per l'accesso gratuito a un hacker. Pertanto, appare un certo passaggio attraverso il quale, successivamente, l'aggressore, senza inutili difficoltà, entrerà nel sistema dell'utente. Ma l'hacker deve ancora essere informato dell'apertura di questa scappatoia. Per fare ciò, di solito avvia un programma di scansione che squillerà un certo numero di indirizzi di rete e segnalerà quelli a cui sarà possibile accedere al sistema a seguito di un'infezione da Trojan riuscita (ovvero, le porte aperte dal Trojan nel sistema verrà ritrovato). È anche possibile che, se implementati con successo, i trojan stessi informino il proprietario del computer infetto e del suo indirizzo Internet. In questo caso, però, aumenta anche il rischio di rilevare un trojan.

Questo tipo di Trojan finge di essere una normale applicazione client-server. La parte server, che controlla il programma dannoso, è impiantata nel computer della vittima. Un tale modulo, solitamente di piccole dimensioni, apre una porta di rete sul sistema dell'utente per l'accesso gratuito a un hacker. Pertanto, appare un certo passaggio attraverso il quale, successivamente, l'aggressore, senza inutili difficoltà, entrerà nel sistema dell'utente. Ma l'hacker deve ancora essere informato dell'apertura di questa scappatoia. Per fare ciò, di solito avvia un programma di scansione che squillerà un certo numero di indirizzi di rete e segnalerà quelli a cui sarà possibile accedere al sistema a seguito di un'infezione da Trojan riuscita (ovvero, le porte aperte dal Trojan nel sistema verrà ritrovato). È anche possibile che, se implementati con successo, i trojan stessi informino il proprietario del computer infetto e del suo indirizzo Internet. In questo caso, però, aumenta anche il rischio di rilevare un trojan.

In ogni caso, l’aggressore deve solo eseguire la seconda parte del programma, chiamata client, che si collegherà al programma server del computer della vittima e trasferirà il controllo del sistema direttamente nelle mani dell’hacker. Qui, a seconda della funzionalità del programma trojan, sarà possibile fare nel sistema dell'utente tutto ciò che lui stesso può fare.

Un tipo altrettanto pericoloso di spyware Trojan è chiamato mailer. Differiscono dalle backdoor per la loro maggiore indipendenza e segretezza. I mailer non aprono scappatoie nel sistema, raccolgono essi stessi informazioni sui dati a cui è interessato il loro proprietario, ad esempio su varie password. Questi tipi di trojan possono scansionare silenziosamente e gradualmente il tuo sistema alla ricerca delle informazioni necessarie, oppure possono semplicemente monitorare tutte le azioni dell'utente, come premere i tasti della tastiera in determinati momenti.

Un tipo altrettanto pericoloso di spyware Trojan è chiamato mailer. Differiscono dalle backdoor per la loro maggiore indipendenza e segretezza. I mailer non aprono scappatoie nel sistema, raccolgono essi stessi informazioni sui dati a cui è interessato il loro proprietario, ad esempio su varie password. Questi tipi di trojan possono scansionare silenziosamente e gradualmente il tuo sistema alla ricerca delle informazioni necessarie, oppure possono semplicemente monitorare tutte le azioni dell'utente, come premere i tasti della tastiera in determinati momenti.

Al termine della raccolta dei dati, tutte le informazioni verranno inviate a una determinata risorsa sulla rete di proprietà dell'hacker. In genere, una tale risorsa è la buona vecchia posta elettronica, da cui il nome di questo tipo di Trojan: mailer, dalla parola mail o mail, che significa posta.

Come i trojan entrano nel computer di un utente

Una delle tecniche più efficaci oggi è quella di inserire codice dannoso in prodotti software rari o costosi e presentarli all'utente come regalo gratuito per il download. Molto spesso, agli hacker piace nascondere i propri virus in quelle risorse informative, il cui accesso gratuito è solitamente limitato per un motivo o per l'altro. Ciò vale anche per i siti web con cataloghi di programmi gratuiti, che di solito sono piuttosto costosi sugli scaffali. Non è necessario cercare l'accesso gratuito a quei prodotti che sono distribuiti ufficialmente solo per scopi commerciali. Fornendo la possibilità di scaricare tali prodotti gratuitamente, i truffatori intrappolano nelle loro reti molti ingenui amanti del formaggio gratis.

Va detto che è possibile catturare un trojan su Internet anche se si è completamente inattivi su Internet. È sufficiente solo il fatto che in questo momento il tuo sistema abbia una connessione Internet attiva. Il codice dannoso stesso può penetrare nel sistema di un utente sfortunato attraverso i cosiddetti buchi che riesce a individuare al suo interno. In questo caso, i buchi possono essere considerati errori nel sistema operativo e nei prodotti software in esso eseguiti, grazie ai quali un hacker può avviare autonomamente Torjan o qualsiasi altro programma dannoso per infettare il sistema. Ma la questione è quali regole seguirai quando creerai informazioni e protezione tecnica dei tuoi dati.

Come proteggersi dai trojan

Mi affretto ad informarti che non tutto è così cupo come potrebbe sembrare a prima vista. Seguendo le regole di sicurezza di base quando ti connetti alla rete e navighi in Internet, puoi ridurre notevolmente il rischio di infezione del tuo sistema. Non vi è alcun motivo per cui gli aggressori vadano a caccia specificatamente dei vostri dati segreti; sono piuttosto soddisfatti di quegli utenti che, con il loro disprezzo per la sicurezza delle informazioni, cadono nelle loro trappole. Fornirò un elenco di raccomandazioni sulla sicurezza delle informazioni che dovrebbero essere seguite da chiunque interagisca con Internet o altre reti e desideri proteggere i propri dati e il proprio sistema dalla penetrazione di trojan e altri malware.

Mi affretto ad informarti che non tutto è così cupo come potrebbe sembrare a prima vista. Seguendo le regole di sicurezza di base quando ti connetti alla rete e navighi in Internet, puoi ridurre notevolmente il rischio di infezione del tuo sistema. Non vi è alcun motivo per cui gli aggressori vadano a caccia specificatamente dei vostri dati segreti; sono piuttosto soddisfatti di quegli utenti che, con il loro disprezzo per la sicurezza delle informazioni, cadono nelle loro trappole. Fornirò un elenco di raccomandazioni sulla sicurezza delle informazioni che dovrebbero essere seguite da chiunque interagisca con Internet o altre reti e desideri proteggere i propri dati e il proprio sistema dalla penetrazione di trojan e altri malware.

1. Installa e aggiorna periodicamente il tuo antivirus.

Ora quasi tutti gli antivirus supportano gli aggiornamenti automatici giornalieri e anche altri sanno come aggiornare i propri moduli software quando vengono rilasciate nuove versioni. Dopo l'installazione, assicurati di controllare le impostazioni di aggiornamento automatico. Niente dovrebbe interferire con il programma durante il download dei database dei virus aggiornati dalla rete. Una volta alla settimana, si consiglia di eseguire una scansione completa dell'intero sistema alla ricerca di virus. I buoni antivirus commerciali affrontano con successo qualsiasi trojan.

2. Mantieni il firewall sempre attivo.

Naturalmente il firewall standard di Windows è meglio di niente, ma l'ideale sarebbe installare un firewall di terze parti con una funzione che ti avvisi quando un programma tenta di inviare dati su Internet.

3. Aggiorna il tuo sistema operativo.

I moduli obsoleti del sistema operativo sono bocconcini gustosi per tutti i tipi di virus, compresi i trojan. Gli sviluppatori di sistemi operativi migliorano costantemente la loro protezione e aggiornano i loro moduli per fornire una migliore protezione contro le infezioni di rete. Sarà molto più sicuro se il tuo sistema operativo è configurato per l'aggiornamento automatico. Se per qualche motivo non hai la possibilità di utilizzare una versione del sistema operativo con licenza commerciale e devi lavorare con una sua copia illegale, ti esponi al pericolo perché tale sistema non può essere aggiornato in modo efficiente. In questo caso, consiglio di apprendere le basi per lavorare su qualsiasi sistema gratuito simile a Linux e di passare ad esso.

4. Aggiorna il tuo software non appena diventano disponibili nuove versioni.

Ciò è particolarmente vero per i programmi che, in un modo o nell'altro, interagiscono con Internet. Ciò vale innanzitutto per browser, programmi di posta elettronica, downloader e motori per la riproduzione di video Flash. Nella maggior parte dei casi, tutti questi programmi sono configurati per avvisare l'utente in modo indipendente sulla disponibilità di nuove versioni e alcuni possono eseguire tali aggiornamenti in modo indipendente in modalità nascosta. Tieni però presente che le offerte di aggiornamento dei programmi che puoi vedere su vari siti non devono essere accettate affatto. Il fatto è che tali messaggi di aggiornamento possono essere facilmente falsificati su una risorsa Web compromessa. Un utente inesperto in tali questioni potrebbe semplicemente non notare la falsificazione e lanciare un virus allegato insieme all'aggiornamento. Tuttavia sarebbe del tutto stupido rifiutare gli aggiornamenti, quindi se non sei sicuro della fonte che offre la nuova versione, è meglio andare sul sito ufficiale del programma desiderato e scaricare l'aggiornamento da lì.

5. Utilizzare software solo da fonti attendibili.

Si tratta di siti di sviluppatori ufficiali o di portali software di grandi dimensioni e consolidati. Prima di avviare un nuovo programma, assicurati di scansionarlo con un antivirus. Ho già espresso la mia opinione sui programmi compromessi sopra.

6. Non visitare mai siti Web discutibili.

Ciò è particolarmente vero per i siti i cui link promettono offerte allettanti come “intrattenimento gratuito per adulti”, “programmi commerciali gratuiti”, “non hai mai visto niente di simile prima” e simili. Se vuoi navigare in Internet senza meta, utilizza i collegamenti da grandi directory Internet oppure puoi utilizzare il mio collaudato.

7. Gli indirizzi dei siti in cui è archiviato il tuo account con informazioni preziose sono migliori inserire manualmente.

A causa dell'uso diffuso di metodi di phishing per il furto di informazioni, un utente che segue un collegamento rischia di accedere a una copia esatta di un sito falso e di fornire la propria password agli aggressori. Con un attacco di phishing ben eseguito l’utente non se ne accorgerà nemmeno. Allena la tua memoria e utilizza l'inserimento manuale degli indirizzi più importanti nella barra degli indirizzi del browser.

8. Non utilizzare le stesse password per servizi diversi.

Idealmente, ti consiglio di cambiare periodicamente le password sulle risorse Internet che sono particolarmente importanti per te. Quando ti registri per un nuovo servizio che richiede di fornire un indirizzo e-mail, non utilizzare mai una password simile a quella dell'indirizzo e-mail specificato, se è importante per te. Se hai accumulato molte password, puoi utilizzare programmi specializzati per la memorizzazione delle password o scriverle su un taccuino di carta separato.

9. Non lavorare con un account amministrativo nel sistema operativo.

Ricorda che una volta che un Trojan è penetrato nel tuo sistema, può eseguire solo le azioni consentite dalle regole del conto corrente. Se l'account amministratore è attivo in questo momento, il codice del virus sarà in grado di intercettare tutte le risorse disponibili nel sistema per rendere il suo lavoro più fruttuoso e nascondersi dagli antivirus. Naturalmente l'account amministrativo deve avere una password complessa.

Queste sono in realtà tutte regole abbastanza semplici, in base alle quali difficilmente incontrerai un fenomeno come i trojan su Internet. Per quegli utenti che sospettano la presenza di virus, compresi i trojan, nel proprio sistema, suggerisco di leggere l'articolo,

Troiano(Cavallo di Troia, programma Trojan, Trojan) - un tipo di malware il cui scopo principale è causare effetti dannosi su un sistema informatico. Questa categoria include programmi che eseguono varie azioni non autorizzate dall'utente: raccolta di informazioni e trasmissione a un utente malintenzionato, distruzione o modifica dannosa, danneggiamento del computer e utilizzo delle risorse informatiche per scopi indecorosi.

Peculiarità

Alcune categorie di programmi Trojan causano danni a computer e reti remoti senza interrompere il funzionamento del computer infetto (ad esempio, programmi Trojan progettati per attacchi DoS distribuiti su risorse di rete remote). I trojan si distinguono per l'assenza di un meccanismo per creare le proprie copie.

Alcuni trojan sono in grado di superare autonomamente la protezione di un sistema informatico per penetrare e infettare il sistema. In generale, un Trojan entra nel sistema insieme a un virus o worm, a seguito di azioni imprudenti dell'utente o di azioni attive di un utente malintenzionato.

La maggior parte dei programmi Trojan sono progettati per raccogliere informazioni riservate. Il loro compito, molto spesso, è eseguire azioni che consentano l'accesso a dati che non siano soggetti ad ampia pubblicità. Tali dati includono password degli utenti, numeri di registrazione dei programmi, informazioni sui conti bancari, ecc. Altri trojan vengono creati per causare danni diretti a un sistema informatico, rendendolo inutilizzabile.

Tipi di trojan

I tipi più comuni di Trojan sono:

- Keylogger (Trojan-SPY)- Trojan che sono permanentemente memorizzati e salvano tutti i dati provenienti dalla tastiera per poi trasmetterli a un utente malintenzionato. In genere, questo è il modo in cui un utente malintenzionato tenta di scoprire password o altre informazioni riservate

- Ladri di password (Trojan-PSW)- Trojan, anch'essi progettati per ottenere password, ma non utilizzano il tracciamento della tastiera. In genere, tali Trojan implementano metodi per estrarre le password dai file in cui tali password sono archiviate da varie applicazioni.

- Utilità di controllo remoto (Backdoor)- Trojan che forniscono il controllo remoto completo sul computer dell'utente. Esistono utilità legittime con le stesse proprietà, ma differiscono in quanto indicano il loro scopo durante l'installazione o sono fornite con documentazione che ne descrive le funzioni. Le utility di controllo remoto trojan, al contrario, non rivelano in alcun modo il loro vero scopo, quindi l'utente non sospetta nemmeno che il suo computer sia sotto il controllo di un utente malintenzionato. L'utilità di controllo remoto più popolare è Back Orifice

- Server e proxy SMTP anonimi (Trojan-Proxy)- Trojan che svolgono le funzioni di server di posta o proxy e vengono utilizzati nel primo caso per invii di spam e nel secondo per coprire le proprie tracce da parte degli hacker

- Modificatori delle impostazioni del browser (Trojan-Cliker)- Trojan che modificano la pagina iniziale del browser, la pagina di ricerca o altre impostazioni per organizzare l'accesso non autorizzato alle risorse Internet

- Installatori di altri programmi dannosi (Trojan-Dropper)- Trojan che consentono a un utente malintenzionato di installare di nascosto altri programmi

- Downloader di trojan- Trojan progettati per scaricare nuove versioni di malware o sistemi pubblicitari sul computer della vittima

- Notifiche di attacchi riusciti (Trojan-Notifier)- I trojan di questo tipo sono progettati per informare il loro "padrone" di un computer infetto

- "Bombe" negli archivi (ARCBomb)- Trojan, che sono archivi appositamente progettati in modo tale da provocare comportamenti anomali degli archiviatori quando tentano di estrarre i dati, bloccando o rallentando significativamente il computer, riempiendo il disco con una grande quantità di dati "vuoti"

- Bombe logiche- spesso non tanto Trojan quanto componenti Trojan di worm e virus, la cui essenza è eseguire una determinata azione in determinate condizioni (data, ora del giorno, azioni dell'utente, comando esterno): ad esempio, la distruzione dei dati

- Utilità di composizione- un tipo relativamente nuovo di Trojan, che sono utilità per l'accesso remoto a Internet tramite servizi di posta elettronica a pagamento. Tali trojan vengono registrati nel sistema come utilità di chiamata predefinita e comportano costi elevati per l'utilizzo di Internet.

Come funzionano i Trojan

Tutti i cavalli di Troia sono composti da due parti: client e server. Il client controlla la parte server del programma utilizzando il protocollo TCP/IP. Il client può avere un'interfaccia grafica e contenere una serie di comandi per l'amministrazione remota.

La parte server del programma è installata sul computer della vittima e non contiene un'interfaccia grafica. La parte server è progettata per elaborare (eseguire) i comandi dalla parte client e trasferire i dati richiesti all'aggressore. Dopo essere entrati nel sistema e aver preso il controllo, la parte server del Trojan resta in ascolto su una porta specifica, controlla periodicamente la connessione a Internet e, se la connessione è attiva, attende i comandi dalla parte client. L’aggressore, utilizzando il client, esegue il ping di una porta specifica dell’host infetto (il computer della vittima). Se la parte server è stata installata, risponderà al ping con una conferma che è pronta per funzionare e, dopo la conferma, la parte server dirà all'hacker l'indirizzo IP del computer e il nome della sua rete, dopodiché la connessione è considerato stabilito. Non appena viene stabilita la connessione con il Server, il Client può inviargli dei comandi, che il Server eseguirà sulla macchina vittima. Inoltre, molti trojan si collegano al computer dell'aggressore, che è impostato per accettare connessioni, invece che l'aggressore stesso tenta di connettersi alla vittima.

Troiani conosciuti

2019

Il trojan Android aiuta gli aggressori a iscrivere gli utenti alle notifiche pubblicitarie

Queste notifiche sono supportate nei browser di PC, laptop e dispositivi mobili. Di solito, la vittima finisce su una dubbia risorsa spammer facendo clic su un collegamento appositamente generato o su un banner pubblicitario. Android.FakeApp.174 è uno dei primi trojan che "aiuta" gli aggressori ad aumentare il numero di visitatori di questi siti e ad iscrivere specificamente gli utenti di smartphone e tablet a tali notifiche.

Android.FakeApp.174 viene distribuito sotto forma di programmi utili, ad esempio software ufficiali di marchi noti. All'inizio di giugno gli analisti dei virus Doctor Web hanno scoperto due di queste varianti del trojan nel catalogo di Google Play. Dopo aver contattato Google, il malware è stato rimosso, ma più di 1.100 utenti sono riusciti a scaricarlo.

Quando viene lanciato, il trojan carica nel browser Google Chrome un sito web, il cui indirizzo è specificato nelle impostazioni dell'applicazione dannosa. Da questo sito, secondo i suoi parametri, vengono eseguiti uno ad uno diversi reindirizzamenti alle pagine di vari programmi di affiliazione. Su ciascuno di essi viene chiesto all'utente di consentire la ricezione delle notifiche. Per essere convincente, alla vittima viene detto che è in corso un qualche tipo di verifica (ad esempio, che l'utente non è un robot) o semplicemente viene dato un suggerimento su quale pulsante nella finestra di dialogo deve essere premuto. Questo viene fatto per aumentare il numero di abbonamenti riusciti.

Dopo aver attivato l'abbonamento, i siti iniziano a inviare all'utente numerose notifiche di contenuti dubbi. Arrivano anche se il browser è chiuso e il trojan stesso è già stato rimosso e vengono visualizzati nella barra di stato del sistema operativo. Il loro contenuto può essere qualsiasi cosa. Ad esempio, false notifiche sulla ricezione di determinati bonus o trasferimenti in denaro, sui messaggi ricevuti sui social network, pubblicità di oroscopi, casinò, beni e servizi e persino varie "notizie".

Molti di loro sembrano vere e proprie notifiche provenienti da servizi online e applicazioni reali che potrebbero essere installati sul dispositivo. Ad esempio, mostrano il logo di una banca, di un sito di incontri, di un'agenzia di stampa o di un social network, oltre a un banner accattivante. I proprietari di dispositivi Android possono ricevere decine di messaggi di spam di questo tipo al giorno.

Nonostante queste notifiche indichino anche l'indirizzo del sito da cui provengono, un utente impreparato potrebbe semplicemente non notarlo o non attribuirgli molta importanza.

Facendo clic su tale notifica, l'utente viene reindirizzato a un sito con contenuti discutibili. Potrebbe trattarsi della pubblicità di casinò, bookmaker e varie applicazioni su Google Play, che offrono sconti e coupon, falsi sondaggi online ed estrazioni di premi fittizie, un sito aggregatore di link di affiliazione e altre risorse online che variano a seconda del paese di residenza dell'utente.

Molte di queste risorse sono coinvolte in truffe note per il furto di denaro, ma gli aggressori possono lanciare attacchi per rubare dati sensibili in qualsiasi momento. Ad esempio, inviando una notifica “importante” tramite un browser per conto di una banca o di un social network. Una potenziale vittima può scambiare una notifica falsa per una vera, fare clic su di essa e accedere a un sito di phishing, dove gli verrà chiesto di fornire nome, login, password, indirizzo e-mail, numero di carta bancaria e altre informazioni riservate.

Gli specialisti Doctor Web ritengono che gli aggressori utilizzeranno sempre più questo metodo per promuovere servizi dubbi, quindi gli utenti di dispositivi mobili quando visitano i siti web dovrebbero leggere attentamente il loro contenuto e non iscriversi alle notifiche se la risorsa non è familiare o sembra sospetta. Se sei già iscritto alle notifiche di spam indesiderato, devi eseguire i seguenti passaggi:

- andare nelle impostazioni di Google Chrome, selezionare l'opzione “Impostazioni Sito” e poi “Notifiche”;

- nell'elenco dei siti Web e delle notifiche visualizzato, trova l'indirizzo della risorsa che ti interessa, fai clic su di esso e seleziona l'opzione "Cancella e ripristina".

Questo trojan non è stato ancora rilevato dai software antivirus di nessun fornitore di software di sicurezza. È stato distribuito attraverso una serie di exploit basati su sequenze di comandi del centro di comando, inclusa l'ottava vulnerabilità più sfruttata: l'iniezione di comandi nelle intestazioni HTTP. I ricercatori di Check Point considerano Speakup una seria minaccia perché può essere utilizzato per scaricare e distribuire qualsiasi malware.

A gennaio i primi quattro posti nella classifica dei malware più attivi erano occupati dai cryptominer. Coinhive rimane il principale malware, attaccando il 12% delle organizzazioni in tutto il mondo. XMRig è stato ancora una volta il secondo malware più comune (8%), seguito dal cryptominer Cryptoloot (6%). Sebbene il rapporto di gennaio presentasse quattro cryptominer, la metà di tutte le forme dannose tra le prime dieci potrebbero essere utilizzate per scaricare ulteriore malware su macchine infette.

| Gennaio ha visto un leggero cambiamento nelle forme di malware che prendono di mira le organizzazioni di tutto il mondo, ma stiamo trovando altri modi per diffondere il malware. Minacce come queste sono un serio avvertimento delle minacce future. Backdoor come Speakup possono eludere il rilevamento e quindi diffondere malware potenzialmente pericoloso sulle macchine infette. Poiché Linux è ampiamente utilizzato sui server aziendali, ci aspettiamo che Speakup diventi una minaccia per molte aziende, una minaccia che aumenterà in portata e gravità nel corso dell’anno. Inoltre, per il secondo mese consecutivo BadRabbit figura tra i tre malware più attivi in Russia, per cui gli aggressori sfruttano tutte le possibili vulnerabilità per trarre profitto. |

I malware più attivi di gennaio 2019:

(Le frecce mostrano il cambio di posizione rispetto al mese precedente.)

- ↔ Coinhive (12%) - un cryptominer progettato per il mining online della criptovaluta Monero all'insaputa dell'utente quando visita una pagina web. JavaScript incorporato utilizza una grande quantità di risorse di elaborazione sui computer degli utenti finali per il mining e può causare arresti anomali del sistema.

- ↔ XMRig (8%) - Software open source scoperto per la prima volta a maggio 2017. Utilizzato per estrarre la criptovaluta Monero.

- Cryptoloot (6%) - un cryptominer che utilizza la potenza della CPU o della scheda video della vittima e altre risorse per estrarre criptovaluta, il malware aggiunge transazioni alla blockchain ed emette nuova valuta.

HeroRat è un RAT Trojan (Remote Administration Tool) per la gestione remota di dispositivi compromessi. Gli autori lo offrono in affitto utilizzando il modello Malware-as-a-Service (malware as a service). Sono disponibili tre configurazioni (bronzo, argento e oro), che differiscono per le funzioni e il prezzo: rispettivamente 25, 50 e 100 dollari. Il codice sorgente del malware viene venduto a 650 dollari. Viene fornito un canale di supporto tecnico video.

HeroRat è alla ricerca di vittime attraverso negozi di applicazioni Android non ufficiali, social network e messaggistica istantanea. Gli aggressori mascherano i Trojan come applicazioni che promettono Bitcoin in regalo, Internet mobile gratuito o aumentano gli abbonati sui social network. Tuttavia, questa minaccia non è stata rilevata su Google Play. La maggior parte dei contagi è stata registrata in Iran.

Quando l'utente installa ed esegue l'applicazione dannosa, sullo schermo verrà visualizzata una finestra pop-up. Ti informa che il programma non può essere eseguito sul dispositivo e verrà rimosso. In Eset sono stati osservati campioni con messaggi in inglese e persiano (a seconda delle impostazioni della lingua). Dopo la "disinstallazione" l'icona dell'applicazione scomparirà e il trojan continuerà a funzionare nascosto all'utente.

Gli operatori di HeroRat controllano i dispositivi infetti tramite Telegram utilizzando un bot. Il Trojan consente di intercettare e inviare messaggi, rubare contatti, effettuare chiamate, registrare audio, acquisire schermate, determinare la posizione del dispositivo e modificare le impostazioni. Per controllare le funzioni, nell'interfaccia del bot di Telegram sono forniti pulsanti interattivi: l'utente riceve una serie di strumenti in base alla configurazione selezionata.

La trasmissione di comandi e il furto di dati da dispositivi infetti viene implementata nell'ambito del protocollo Telegram: questa misura consente di contrastare il rilevamento del Trojan.

I prodotti antivirus Eset rilevano minacce come Android/Spy.Agent.AMS e Android/Agent.AQO.

Rapporto sull'intelligence sulla sicurezza Microsoft

Come distinguere le app false da quelle autentiche

- Le applicazioni ufficiali saranno distribuite solo tramite Google Play; I link per il download sono pubblicati sui siti web delle banche stesse. Se le app sono ospitate altrove, molto probabilmente sono false.

- Particolare attenzione dovrebbe essere prestata ai nomi di dominio da cui ti viene offerto di scaricare l'applicazione. Spesso gli aggressori utilizzano domini i cui nomi sono simili a quelli ufficiali, ma differiscono di uno o due caratteri, oppure utilizzano domini di secondo livello e inferiori.

- Gli smartphone sono dotati di misure di protezione contro le minacce più comuni e se su uno smartphone viene visualizzato un messaggio che informa che una determinata applicazione è pericolosa, non dovresti mai installarla. Se scopri applicazioni bancarie false, ti consigliamo vivamente di avvisare i servizi di sicurezza bancaria. In questo modo, gli utenti salveranno se stessi e gli altri da molti problemi.

- Se noti qualcosa di sospetto sul sito da cui ti viene offerto di scaricare l'applicazione, segnalalo immediatamente al servizio di sicurezza della banca o al gruppo ufficiale della banca sui social network, senza dimenticare di allegare uno screenshot.

Un trojan ransomware ha paralizzato il lavoro di un’intera città negli Stati Uniti

La contea di Licking, Ohio, è stata costretta a chiudere i propri server e sistemi telefonici a febbraio per fermare la diffusione di un trojan ransomware.

Si è saputo che negli Stati Uniti sono stati infettati più di mille computer appartenenti alle reti dell'amministrazione di uno dei distretti americani. Tutti i sistemi sono stati chiusi per bloccare l'ulteriore diffusione del malware, prevenire la perdita di dati e preservare le prove per le indagini.

Tutte le istituzioni di accoglienza e amministrative sono aperte, ma lavorare con loro è possibile solo con una visita personale.

I funzionari amministrativi non rivelano l’importo del riscatto richiesto; si rifiutano inoltre di commentare la probabilità del pagamento. Secondo il commissario della contea di Licking, Tim Bubb, sono in corso consultazioni con esperti di sicurezza informatica e forze dell’ordine.

Modalità manuale

La chiusura delle linee telefoniche e delle comunicazioni di rete significa che tutti i servizi provinciali che si basano sulla tecnologia dell'informazione sono passati alla "modalità manuale". Questo vale anche per il centro assistenza 911: i telefoni e le radio dei soccorritori funzionano, ma non c'è accesso ai computer. Almeno le chiamate della polizia, dei vigili del fuoco e delle ambulanze vengono ancora accettate, ma come ha affermato il direttore del centro di soccorso, Sean Grady, il servizio è rimasto indietro di un quarto di secolo in termini di velocità di elaborazione delle chiamate.

E privare il college dell’opportunità di riottenere l’accesso ai dati.

È diventato subito chiaro che era impossibile ripristinare i dati dalle copie di backup. Dopo un incontro con gli esperti di sicurezza coinvolti, l'amministrazione universitaria è giunta alla conclusione che non aveva altra scelta se non quella di pagare l'importo richiesto.

28mila dollari è il riscatto più grande, le cui informazioni sono entrate nello spazio pubblico. Secondo alcuni rapporti si verificano anche pagamenti più consistenti, ma le vittime, solitamente di grandi dimensioni, preferiscono non pubblicizzarli. Nel 2016, la “tariffa” media applicata dagli estorsori informatici era di 679 dollari, mentre l’anno prima era di 294 dollari.

L’aumento più che raddoppiato sembra essere dovuto a un numero maggiore di incidenti che hanno comportato il pagamento di un riscatto e a importi significativamente superiori al “tasso medio”. Nel febbraio 2016, l’Hollywood Presbyterian Medical Center ha pagato un riscatto di 17.000 dollari a seguito di un attacco ransomware.

| Questo è un pessimo precedente: quando una struttura ufficiale segue l'esempio dei criminali, paga un riscatto e, inoltre, lo denuncia pubblicamente. Ora i prezzi continueranno ad aumentare, afferma Dmitry Gvozdev, amministratore delegato della società Security Monitor. - Se le organizzazioni sono disposte a pagare somme a cinque cifre, anche i requisiti aumenteranno. L'unico modo efficace per contrastare il ransomware è il regolare backup "a freddo" dei dati, la corretta configurazione dell'accesso agli stessi durante il lavoro e la stretta collaborazione con le forze dell'ordine.

|

Consideriamo in un linguaggio accessibile cos'è un Trojan e cosa rende unico questo parassita.

Molto spesso gli utenti incontrano un concetto come Troiano Cos'è e a cosa serve, perché è pericoloso?

Quindi, un Trojan è un programma parassita in qualche modo simile a un virus, anche se a differenza di esso, il Trojan non si diffonde da solo, ma con l'aiuto delle persone. Questo tipo di software ha preso il nome in onore del famoso cavallo di Troia, con l'aiuto del quale le truppe di Acaia catturarono Troia con l'inganno, costruendo un enorme cavallo, presumibilmente in una corsa.

I Troiani, non sospettando nulla, trasformarono la struttura in quella che era considerata una fortezza inespugnabile. Sotto la copertura dell'oscurità, i guerrieri achei ne uscirono strisciando e aprirono le porte dell'inespugnabile Troia per il resto del loro esercito. Così, Troiano, cavallo troniano- da quel momento in poi cominciò a implicare una sorta di piano segreto mascherato da qualcosa di innocuo.

BInoltre, non provoca danni di per sé, ma fornisce semplicemente l'accesso al tuo computer al suo proprietario (creatore) e lui, a sua volta, provoca danni di vari gradi di complessità.

Si cominciò a parlare seriamente di loro per la prima volta nel 1998, quando fu creata la prima utility trojan prodotta in serie chiamata Back Orifice.

Utilizzandolo, era possibile controllare il personal computer (PC) della vittima da remoto, cioè attraverso Internet o la rete locale (ovviamente, questo potrebbe essere utilizzato anche a fin di bene, ad esempio per aiutare gli utenti a distanza, ma non sarebbe è anche possibile rubare facilmente qualcosa da un computer, ad esempio le password).

Fu dopo la comparsa di questo trojan che molti iniziarono a preoccuparsi di tali programmi. Dopotutto, possono causare danni enormi a un'azienda o ad un'azienda; con il loro aiuto gli hacker possono rubare importanti password di accesso, dati dei clienti, ecc., cosa che, in generale, oggi accade costantemente nel mondo.

Ripetiamo, il Trojan in sé non è pericoloso: è solo un modo per accedere a qualcosa, un computer, la posta, un sito web. Tutto il danno può iniziare quando il suo proprietario inizia a fare qualcosa, ad usarlo, ad esempio, rubando le tue password.

I trojan possono essere suddivisi in:

BackDoor (porta sul retro)- utilizzato per accedere al PC della vittima in modo indiretto, cosa che lei non intende nemmeno, per così dire - entra dalla porta sul retro (ad esempio attraverso un buco nel browser o nel sistema operativo).

Il principio di funzionamento è il seguente:

- Si include nell'avvio del sistema per avviarsi automaticamente all'avvio del PC

- Verifica la connessione Internet a determinati intervalli

- Una volta effettuato l’accesso alla rete globale, invia i dati di accesso del proprietario al PC della vittima

- Successivamente, il proprietario del trojan può eseguire varie azioni su questo computer, incluso il furto o la cancellazione di tutti i dati

MailSender (mittente della posta)- questo parassita viene registrato nel sistema operativo, dopodiché raccoglie tutte le password e i codici immessi sul PC della vittima. Successivamente, le informazioni raccolte vengono inviate (solitamente tramite e-mail) all'aggressore. Questa è una situazione comune, spesso è così che vengono rubate le password per l'accesso ai social network, alla posta elettronica, alle carte di credito, ecc.

LogWriter (registrazione del registro)- la particolarità di questo tipo di trojan è che scrivono tutto ciò che viene digitato sulla tastiera in un file speciale. Quindi viene inviato in qualche modo (via posta, ftp) agli aggressori, i quali, a loro volta, analizzano questi record e da lì selezionano le informazioni necessarie.

Pertanto, in un linguaggio accessibile, abbiamo discusso in termini generali cos'è un Trojan e quali funzioni hanno.

Se hai domande, il team sarà felice di rispondere nei commenti.

- mi piace

- non mi è piaciuto

- 20 ottobre 2015

- Sito web di Alex