W ciągu ostatnich kilku miesięcy kilkakrotnie musiałem rozwiązywać dość podobne problemy - regularnie uzyskując dostęp do komputerów "ukrytych" za NAT-em. Chociaż był to jeden komputer stacjonarny, wszystko zostało rozwiązane przez przekierowanie portów na routerze domowym plus DynDNS. Następnie dodano laptopa. I jeszcze jeden. Laptopy mogą łączyć się z domową siecią Wi-Fi lub mogą znajdować się na przykład w miejscu pracy. Nasza firma świadczy usługi VPN, ale w tym okresie z jakiegoś powodu VPN nie działał stabilnie. Wykorzystano tunele VPS i odwrócone ssh. Kiedy konfiguracja przestała mi pasować do głowy, wpadłem na pomysł zmniejszenia liczby podmiotów korzystających z usługi Tor Hidden Service.

Jak wiecie, Tor zapewnia możliwość tworzenia "ukrytych" usług - nazw sieciowych z przestrzeni .onion, do których połączenie jest możliwe za pośrednictwem dowolnego klienta Sieci Tor... Jednocześnie, w celu anonimizacji serwera, na którym znajdują się te usługi, połączenie nawiązywane jest przez punkty spotkań - komputery, które nie są zamykane przez NAT. Komputer hostujący usługę ukrytą może znajdować się za NAT, zaporą ogniową itp., ale nadal można uzyskać do niego dostęp przez sieć Tor.

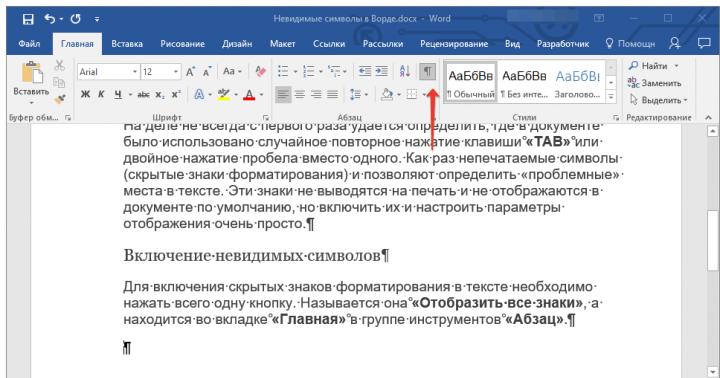

Nie wcześniej powiedziane, niż zrobione. Zainstaluj klienta Tora. V plik konfiguracyjny dodaj dwie linie:

HiddenServiceDir / var / lib / tor / hidden_service / HiddenServicePort 22 127.0.0.1:22

Jako HiddenServiceDir określamy dowolne miejsce, w którym Tor może utworzyć sam katalog (jeśli nie istnieje) i kilka plików konfiguracyjnych.

W wierszu HiddenServicePort pierwsza liczba to numer portu, do którego uzyskujemy dostęp przez Tora. Teoretycznie można określić nie 22, ale np. 1234.

Uruchom ponownie Tora. W katalogu pojawią się dwa pliki:

- private_key to klucz prywatny Twojej usługi. Tor używa tego klucza z tego pliku do pracy. Pamiętaj, że znając ten klucz, atakujący może przedstawić się jako twoja usługa i nikt niczego nie zrozumie;

- hostname to automatycznie generowany plik z nazwą Twojej usługi. Jeśli usuniesz lub zmienisz ten plik, wszystko będzie nadal działać.

Plik hostname zawiera nazwę Twojej usługi w postaci xxxxxxxxxxxxxxxx.onion.

Potem na dowolnej maszynie mogę powiedzieć torsocks ssh xxxxxxxxxxxxxxxx.onion i dostać się do mojego laptopa.

W przypadku usługi ukrytej możesz wybrać mniej losową nazwę. W tym celu używany jest program Scallion. Wygenerowany klucz jest umieszczany w folderze odpowiadającym usłudze ukrytej.

Jeden klient Tora może obsługiwać kilka usług ukrytych (wystarczy podać te linie kilka razy). Każda usługa ukryta "obsługuje" jeden lub więcej portów przekazanych przez Tora (określamy kilka linii z HiddenServicePort z rzędu).

W ostatnim czasie stale rośnie zainteresowanie anonimową siecią. A powodów tego jest wiele…

„Reformy demokratyczne” na świecie idą pełną parą. Rządy prawie wszystkich krajów teraz szczerze uważają się za uprawnione do decydowania o tym, dokąd mają iść ich obywatele, co oglądać i co czytać. Wiązki ustaw „z najlepszymi intencjami” wybijane przez dumy, rady i parlamenty coraz wyraźniej wyznaczają granice zastrzeżeń, w ramach których obecnie możliwe jest tylko istnienie użytkowników w globalnej sieci.

„Nie idź tam – idź tutaj. A potem głowa spadnie - będziesz całkowicie martwy "©" Gentlemen of Fortune ".

Kolejnym bolesnym momentem są nieustanne rewelacje Edwarda Snowdena, z których jasno wynika, że całkowita inwigilacja przez służby specjalne wszystkich i wszystkich osiągnęła już prawdziwie światową skalę. Oczywiście przytłaczająca większość ludzi nie ma nic do ukrycia, ale niezwykle nieprzyjemne jest uświadomienie sobie, że jesteś pod stałą kontrolą sił specjalnych, każdy Twój krok jest monitorowany i rejestrowany, a ktoś regularnie próbuje głębiej wkopać się w Twoje „brudne”. pranie” swoimi psotnymi rączkami. I absolutnie nie ma znaczenia, w jakim celu to robi, czy ma dobre intencje, czy nie.

Dlaczego jest potrzebny ten Tor?

Wszystko więcej ludzi próbując uchronić nienaruszalność życia prywatnego przed długim nosem służb specjalnych. Coraz więcej osób próbuje pozbyć się „ojcowskiej opieki” urzędników państwa i chce skorzystać z konstytucyjnego prawa do samodzielnego decydowania, gdzie się udać, co wybrać, gdzie szukać i co robić.

I tu z pomocą przychodzi im anonimowa sieć Tor. Ponieważ może zapewnić jednostce znaczne osłabienie obsesyjnej uwagi, jednocześnie usuwając prawie wszystkie ograniczenia w poruszaniu się wokół Sieć ogólnoświatowa. Tor ukryje Twoją tożsamość online, ukryje wszystko, co zrobiłeś w Internecie i gdzie byłeś.

Ponadto sieć Tor ma jeszcze jeden mały praktyczny bonus. Dość często pozwala ominąć tak irytującą rzecz, jak banowanie przez IP na różnych stronach. Drobiazg, ale fajnie.

Czym jest Tor i jak działa

Czym więc jest anonimowa sieć Tor. Tor to skrót od The Onion Router (nie znając burżuazyjnego, ale ciekawy - zobacz tłumaczenie w). Jeśli ktoś jest zainteresowany żmudnymi szczegółami technicznymi, niech wejdzie na stronę Tor Wikipedia i się zorientuje. Chciałbym trochę prościej - do tej samej strony na Lurkomorye. Postaram się szybko wytłumaczyć „na palcach”.

Chociaż sieć ta działa w oparciu o zwykły internet, ale w nim wszystkie dane nie trafiają bezpośrednio od Ciebie na serwer iz powrotem, jak w „dużej” sieci, ale wszystko jest przepuszczane przez długi łańcuch specjalnych serwerów i jest wielokrotnie szyfrowane na każdym etapie. W rezultacie ostateczny odbiorca, czyli Ty, dla stron staje się całkowicie anonimowy - zamiast Twojego prawdziwego adresu wyświetlany jest absolutnie lewy adres IP, który nie ma z Tobą nic wspólnego. Wszystkie twoje ruchy stają się niemożliwe do wyśledzenia, podobnie jak to, co zrobiłeś. A przechwytywanie ruchu również staje się całkowicie bezużyteczne.

Tak jest w teorii. W praktyce czasami nie wszystko jest takie różowe. Ale o wszystkim możliwe problemy porozmawiamy trochę później. Masz już dość długiego i nudnego wstępu, prawda? Nie możesz się doczekać, aby jak najszybciej założyć i wypróbować ten cud? Dobrze chodźmy!

Zacznijmy używać Tora?

Tor to dość skomplikowane urządzenie pod względem instalacji i konfiguracji. A w nie tak dawnych czasach podłączenie do niego zwykłego „czajniczka” nie stało się wcale trywialnym zadaniem. Jednak dzisiaj sprawy są znacznie prostsze. Sprytni i uprzejmi ludzie wzięli wszystkie niezbędne moduły, zebrali je w uzgodniony stos, ustawili wszystko tak, jak należy i wepchnęli do pojedynczy pakiet... Ten pakiet nazywa się. A po pobraniu całe zamieszanie z tym sprowadza się do zwykłego rozpakowywania i późniejszego deptania przycisku „Chcę Tora!”. I pojawia się Tor.

Oczywiście maniacy komputerowi i ci, którzy nie mają nic do roboty lub nie chcą bawić się swoim CSV, jak poprzednio, mogą pobrać wszystkie niezbędne moduły osobno i pożreć wielostronicową techniczną „Kama Sutrę”, próbując połączyć to wszystko w jedną całość i jakoś skonfigurować i uruchomić powstałą konstrukcję. Życzmy im powodzenia, a my sami wykonamy bardziej satysfakcjonującą pracę.

Radzę na tej zakładce zwrócić uwagę na link " Sprawdzanie ustawień internetowych Tora”. Kliknięcie go pomoże ci w końcu upewnić się, że faktycznie jesteś teraz w anonimowej sieci. Nawiasem mówiąc, jest też link do przewodnika szybkiego startu.

Więc jesteś teraz niewidzialny. Jednak dopóki twoja głowa nie będzie całkowicie kręcona w głowie z powodu anonimowości i wyimaginowanej bezkarności, pośpieszę trochę zepsuć ci nastrój. Tak po prostu, wyłącznie z osobistej krzywdy.

Muszę tylko opowiedzieć o niektórych „pułapkach” sieci Tor, abyś w poszukiwaniu przygody na swoich „dolnych półkulach” nie uderzał ich o te kamienie.

Trochę bezpieczeństwa w Tor

Więc przed czym Tor nie może się ochronić. Tor nie może chronić osoby przed własną głupotą. Jeśli ktoś ma tylko trociny w szyjce macicy zamiast mózgu lub celowo szuka problemów dla siebie, na pewno je znajdzie. I żaden Tor nie pomoże tutaj. Naucz się korzystać z mózgu i zachowaj podstawową opiekę. Tor nie będzie też w stanie chronić Cię przed rozmownymi programami na Twoim komputerze. Każda wtyczka lub dodatek w przeglądarce może „pomnożyć przez zero” całą Twoją anonimowość w jednym momencie. A sama przeglądarka ...

Dlatego w rozważanym przez nas pakiecie zastosowano specjalnie domieszkowaną wersję Ognelisa. Przy okazji, czy musisz przypominać komuś innemu, że sam system Windows to jeden wielki trojan i oprogramowanie szpiegujące? ( Użytkownicy Linuksa mogą tu swobodnie oddychać – ich dziecinne problemy z „wentylatorami” nie przeszkadzają im ani razu). Tor nie może również chronić Cię przed wirusami i hakerami. Cóż, nie jest do tego przeznaczony! Zdobądź normalny program antywirusowy i zaporę ogniową, skonfiguruj je poprawnie i naucz się z nich korzystać – i śpij dobrze.

Główne problemy anonimowej sieci Tor

Dobra, zakończę moją liryczną dygresję i przejdę bezpośrednio do problemów samej sieci Tor. Pierwszą rzeczą, która rzuca się w oczy, jest prędkość. Szybkość ładowania strony. Chociaż słowa „prędkość” i „pędy” są tutaj wyraźnie nieodpowiednie. Strony ładują się znacznie wolniej niż zwykle. To cena za anonimowość. Strona, o którą prosiłeś przed przejściem do przeglądarki, długi czas wisi między serwerami na całym świecie. Trzeba jednak przyznać, że sytuacja jest teraz znacznie lepsza niż kilka lat temu i całkiem możliwe jest życie w takim tempie. Jeśli się do tego trochę przyzwyczaisz. Mimo wszystko sieć rozwija się i umacnia.

Usługi specjalne

Innym - i być może głównym - problemem sieci Tor są służby wywiadowcze. Po prostu nie mogą pogodzić się z faktem, że tłumy użytkowników swobodnie i w niekontrolowany sposób wędrują po sieci bez ich „wszechwidzącego oka”. I nieustannie podejmują różnego rodzaju próby zmiany sytuacji. Próby są bardzo różne, wręcz przestępcze. Przed wirusowym, ataki hakerów hakerstwo, ukierunkowane infekowanie oprogramowania i serwerów trojanami. Choć nieczęsto, czasami ich wysiłki kończą się dla nich sukcesem, A z sieci „cebulowych” odpadają całe segmenty, a niektórzy z najbardziej pechowych (albo najgłupszych, albo najbardziej aroganckich) „pativanów” opuszczają sieć. Ale nie zamierzasz zrobić czegoś przestępczego w Tor, prawda? Wszystko po to, abyś nie odpoczywał zbyt szczerze i stale pamiętał, że Tor nie jest panaceum, a każda anonimowość jest względna. A jeśli już zdecydowałeś się na grę z państwem, to kwestia twojego schwytania jest tylko kwestią czasu.

Urzędnicy

Oprócz służb specjalnych reprezentujących interesy państw, problemem dla anonimowej sieci Tor są często urzędnicy państwowi. Pragnienie „zatrzymać i nie odpuścić” u ludzi, którzy przejęli władzę, jest nie do wykorzenienia. Czasami, w odniesieniu do niektórych rzeczy, to pragnienie jest całkowicie uzasadnione i sprawiedliwe, ale częściej tak nie jest. A odrobina wolności, którą daje Tor, działa na nich jak czerwona szmata. W niektórych krajach sieć Tor jest już zbanowana. Ustawodawczo. W Rosji też była taka próba. Na razie tylko w wersji projektu. Czy ten projekt stanie się prawem i kiedy, nie wiem. Na ten moment sieć Tor w Rosji działa bez ograniczeń. Banned - zamiast tego będzie coś innego. Nie będę tu przedstawiał w tej sprawie dosłownie mądrości ludowej, ale powiem nieco łagodniej i bardziej zwięźle: „Każdy czyn ma swój własny sprzeciw”.

Hakerzy

Innym problemem Tora są hakerzy. Niektóre z nich są ideologiczne. a niektórzy są po prostu ukamienowani do *** (przepraszam za wyrażenie pozaparlamentarne). Od czasu do czasu, najczęściej w okresie wiosennego lub jesiennego zaostrzenia, organizują „krucjaty”, próbując „oczyścić świat z brudu”. Jednocześnie opinia samego świata wcale im nie przeszkadza. Wydaje im się, że mają prawo decydować za wszystkich. Nie tak dawno temu w sieci Tor odbyła się „kampania” przeciwko, powiedzmy, niekonwencjonalnemu porno. Sprawa w tym przypadku jest dość pobożna. Jednak wraz z pornografią wycięto kilka całkowicie białych stron. Tak po prostu, mimochodem. A kto powiedział, że następnym razem ograniczą się tylko do tego? Więc wiesz, jeśli twoja ulubiona strona „cebula” nagle przestała się otwierać, to całkiem możliwe, że są to działania jednego z nich z zapaleniem mózgu.

Zainfekowane pliki

Hakerzy są ściśle powiązani z problemem z zainfekowanymi plikami Przeglądarka Tor-a. I tutaj często zaglądają uszy różnych służb specjalnych, próbujących umieścić swojego trojana zamiast anonimowej sieci. Na przykład w Sklep z aplikacjami nadal oferują pobranie zainfekowanej przeglądarki Tor. Co więcej, jesienią wielokrotnie informowano o tym administrację App Store. Jednak trojan wciąż tam jest. Dziwna sytuacja i dziwna powolność. To prawda, cała dziwność znika natychmiast, gdy przypomnisz sobie, że delikatna i drżąca przyjaźń między Apple a amerykańską NSA rośnie z dnia na dzień. Więc pobieraj pliki samego Tora wyłącznie z oficjalnej strony, lub w rzeczywistości nasz silnik poda Ci plik bezpośrednio z oficjalnej strony.

Tor drobne wady

Przegląd mniej lub bardziej poważnych problemów sieci Tor dobiegł końca. Przejdźmy do drobnych niedogodności. Mówiłem już o okresowo znikających stronach. Teraz o rosyjskich witrynach w tej anonimowej sieci. Jest ich niewielu. Ale one już istnieją i jest ich coraz więcej. A nawet na wielu forach obcojęzycznych pojawiają się sekcje dla Rosjan. Gdzie więc wędrować iz kim się tam komunikuje. Jednak głównym językiem w sieci Tor jest nadal angielski, a wszystkie najsmaczniejsze rzeczy w tej sieci są po burżuazji. Chociaż do Twojej dyspozycji są zawsze wszelkiego rodzaju słowniki i.

Dalej. Należy pamiętać, że sieć Tor zasadniczo nie jest przez nikogo moderowana ani kontrolowana. Czasami w poszczególnych witrynach istnieje pewien rodzaj kontroli, gdy ich właściciele ustalają zasady dla odwiedzających. Ale nie więcej. Dlatego możesz natknąć się na rzeczy, które cię szokują. Przygotuj się na to. Również w tej sieci są rozmaici bandyci, wręcz schizoidzi, maniacy i inni dziwacy. W „dużym” internecie jest ich sporo, ale w anonimowej sieci czują się bardziej komfortowo i nie są szczególnie nieśmiałe. Ich odsetek jest znacznie mniejszy, niż próbują nam o tym powiedzieć urzędnicy z władz, ale są. A jeśli masz nieletnie dzieci, polecam chronić je przed Torem.

I ogólnie bardzo domagam się ochrony Internetu przed dziećmi! Przyniesie to korzyści tylko Internetowi. Dzięki temu będzie znacznie bezpieczniejszy.

Ogólnie rzecz biorąc, opowiadał wszystkie horrory. Przypomnę tylko o wirusach, przed którymi Tor cię nie ochroni - chroń się. Cóż, znowu o anonimowości - nigdy nie zdarza się to w stu procentach, częściej używaj szarej istoty.

A na deser mała lista witryn „cebulowych”, że tak powiem, do podkręcania.

Smaki i bonusy - mała lista witryn „cebulowych”

Nawiasem mówiąc, jeśli jeszcze nie zrozumiałeś, to w przeglądarce Tor możesz otwierać zarówno zwykłe witryny „dużego” Internetu, omijając pewne niedogodności, jak i specjalne witryny anonimowej sieci „cebula”. Witryny te znajdują się w specjalnej strefie pseudodomeny .cebula(uważnie spójrz na adres). Nie otwierają się ze zwykłego Internetu. Ogólnie. Tylko z działającej i połączonej przeglądarki Tor.

- Tor Wiki(http://torwikignoueupfm.onion/) - Katalog łączy Tora.

- Ukryta wiki(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) to pierwsza strona, na którą powinien zajrzeć każdy nowy użytkownik Tora. Zawiera łącza do prawie wszystkich zasobów sieci cebulowej. Często niedostępne ze względu na ogromny napływ odwiedzających.

- Nieocenzurowana Ukryta Wiki(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - kopia lustrzana The Hidden Wiki. Umiar jest minimalny.

- TORDIR(http://dppmfxaaccucguzpc.onion/) - duży katalog stron cebulowych.

- Wyszukiwanie Tor(http://kbhpodhnfxl3clb4.onion/), Torgle(http://zw3crggtadila2sg.onion/torgle), POCHODNIA(http://xmh57jrzrnw6insl.onion/) i Otchłań(http://nstmo7lvh4l32epo.onion/) - wyszukiwarki w sieci Tor, przynajmniej jedna z nich działa.

- Flibusta(http://flibustahezeous3.onion/) - lustro słynnej biblioteki w sieci „onion” (język RU).

- OnionNet(http://onionnetrtpkrc4f.onion/) - sieć IRC. Głównym językiem komunikacji jest język angielski. Różne kanały dyskusji, aż do nielegalnych. Dodatkowe serwery: ftwircdwyhghzw4i.onion, renko743grixe7ob.onion, nissehqau52b5kuo.onion.

- vTOR „e(http://da36c4h6gxbckn32.onion/) - serwis społecznościowy. kluby zainteresowań, blogi, forum.

- RAMPA(http://ramp2bombkadwvgz.onion/) jest obecnie największą platformą handlową w rosyjskojęzycznym segmencie sieci Tor. W ostatnim czasie pojawiło się wiele skarg na działania administracji i coraz częstsze przypadki oszustów. (Więc nie klikaj dziobem i miej oczy i uszy otwarte) duży wybór w całej sieci. I najwyższe ceny.

- RUForum(http://ruforumqewhlrqvi.onion/) - rosyjskojęzyczne forum z komunikacją i sprzedażą wszystkiego, co nie jest dozwolone. Niedawno zamknięte dla osób postronnych. Rejestracja jest płatna - 10 USD

- Amberoad(http://amberroadychffmyw.onion/) to jedna z największych platform handlu cieniami.

- Rynek zabójstw(http://assmkedzgorodn7o.onion/) - torba na odgadywanie daty śmierci złych ludzi. Każdy może dodać osobę do listy lub zwiększyć stawkę na istniejących pozycjach. Obecnie prowadzą Barack Obama i Ben Bernanke.

- Zhakuj IT(http://tuwrg72tjmay47uv.onion/) to usługa na żywo do zatrudniania hakerów.

- WikiLeaks(http://zbnnr7qzaxlk5tms.onion/) - Mam nadzieję, że nie musisz wyjaśniać, co to jest? Lustro w Sieci Cebuli (ENG).

- Portal cebulowy(http://ximqy45aat273ha5.onion/) - przewodnik po sieci cebuli (RU).

- http://k4bmdpobhqdguh2y.onion/ - blog o nowych ukrytych usługach sieciowych (ENG).

- Lukochan(http://562tqunvqdece76h.onion/Lukochan/) - duża tablica (ENG, RU).

- Jedwabny Szlak(http://silkroadvb5piz3r.onion) to kolejna duża anonimowa platforma handlowa (ENG).

- Klucze otwierają drzwi(http://wdnqg3ehh3hvalpe.onion/) - strona o hakowaniu konsole gier oraz wszelkiego rodzaju gadżety (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html - zasób o hakowaniu portale społecznościowe itp. (ENG).

Nie przytaczam tu celowo żadnych środków polityczno-rewolucyjno-partyzanckich. Ktokolwiek tego potrzebuje, sam to znajdzie.

Potrzebujemy pliku konfiguracyjnego, więc utwórz go w katalogu C: \ Tor \, ten plik musi mieć nazwę torc:

Echo (> C: \ Tor \ torrc

Możesz sprawdzić, czy usługa jest uruchomiona z plikiem ustawień (czy zawiera błędy) poleceniem:

Teraz zainstalujmy usługę Tor, która odczyta ustawienia z pliku C: \ Tor \ torrc:

Pamiętaj, że opcje można określić po fladze -opcje w przeciwnym razie zostaną zignorowane.

Aby uruchomić i zatrzymać usługę, użyj poleceń:

C: \ Tor \ tor.exe --service start C: \ Tor \ tor.exe --service stop

Aby usunąć usługę:

C: \ Tor \ tor.exe --service stop C: \ Tor \ tor.exe --service remove

Pamiętaj, że musisz najpierw zatrzymać usługę, a następnie ją usunąć.

Domyślnie usługa Tor nasłuchuje na porcie 9050 więc możesz sprawdzić, czy jest uruchomiony za pomocą polecenia, które pokazuje, czy port 9050 nasłuchuje:

Netstat -aon | znajdźstr ": 9050"

Możesz także użyć następującego polecenia:

For / f "tokens = 1,2,3,4,5 *"% i in ("netstat -aon ^ | findstr": 9050 "^ | findstr / i nasłuchiwanie") wykonaj echo% j% l & @tasklist | findstr% m

Teraz, gdy usługa Tor jest zainstalowana i uruchomiona, pokaże Ci kilka przepisów, jak można z niej korzystać.

Używanie Tora w systemie Windows do pobierania plików z zablokowanych witryn

Niektóre witryny z treściami multimedialnymi umożliwiają ich przeglądanie, ale nie pozwalają na samodzielne pobieranie plików. dysk twardy... Przykładem takiej strony jest YouTube.

YouTube nie jest (jeszcze) u nas zablokowany, ale myślę, że są wśród was tacy, którzy muszą przejść do swojej ulubionej zablokowanej witryny przez przeglądarkę Tor, ale z której nie mogą pobierać filmów, ponieważ program do pobierania nie używa Tor i oczywiście nie ma do niego dostępu.

Pokażę na przykładzie JDownloader(bezpłatny, z otwartym kod źródłowy, obsługuje ogromną liczbę witryn i usług hostingu plików, wieloplatformowych), ale ta instrukcja jest odpowiednia dla wszystkich podobnych programów, jeśli obsługują SOCKS 5 lub SOCKS 4. Witryna JDownloadera, bezpośredni link do pobrania.

W JDownloaderze przejdź do Ustawienia, następnie zakładka Menedżer połączeń i kliknij przycisk Dodać... Zamień typ na Skarpety5, w terenie Host/port wejść Lokalny Gospodarz oraz 9050 :

Kliknij ok aby zapisać ustawienia i zamknąć okno.

JDownloader obraca połączenia. Dlatego jeśli pobierasz z zablokowanej strony, odznacz połączenie Brak proxy:

Teraz możesz znowu nie tylko przeglądać, ale także pobierać z zablokowanych witryn!

Konfigurowanie usługi ukrytej w systemie Windows

Istotą ukrytej usługi jest to, że na twoim komputerze (może to być wynajęty) VPS lub Twój komputer domowy) serwer WWW jest uruchomiony. Twój komputer musi mieć dostęp do sieci Tor. Za pośrednictwem tej sieci każdy, kto ma adres Twojej ukrytej usługi (domena taka jak * .onion), może uzyskać dostęp do Twojej witryny, która obsługuje Twój serwer sieciowy. Nie musisz martwić się zakupem nazwy domeny (podanej za darmo), DNS, białych adresów IP itp. - zajmie się tym sieć Tor. Aby uruchomić ukrytą usługę, wystarczą tylko dwie rzeczy:

- uruchomiony serwer WWW

- łączenie się z siecią Tor

Jeśli masz Linuksa, artykuł „Konfigurowanie usługi ukrytej Tora w Arch Linux / BlackArch” może być dla Ciebie odpowiedni. Jeśli chcesz uruchomić ukrytą usługę z systemu Windows, oto jak to zrobić.

Musimy mieć działający serwer WWW. Aby go skonfigurować, zapoznaj się z instrukcją „”.

Teraz, gdy serwer WWW został zainstalowany i jego funkcjonalność została zweryfikowana, zacznijmy konfigurować usługę ukrytą w systemie Windows.

Twoja witryna dla usługi ukrytej powinna już działać i otwierać się z lokalnego hosta. Stworzę stronę skrótową, aby zademonstrować, jak to działa. W folderze C: \ Serwer \ dane \ htdocs \ tworzę nowy folder ukryty, a w nim plik index.htm z następującymi połączonymi:

Dlatego ten plik jest dostępny z serwer lokalny pod adresem http://localhost/ukryty/:

Teraz otwórz plik konfiguracyjny Apache C:\Serwer\bin\Apache24\conf\httpd.conf i dodaj tam:

Posłuchaj 127.0.0.1:9475

Zasadniczo wystarczy edytować w nim linię DocumentRoot "C: / Serwer / dane / htdocs / ukryty /"- pokazuje ścieżkę do Twojej witryny, która będzie ukrytą usługą Tora.

Zrestartuj serwer WWW Apache, aby zmiany zaczęły obowiązywać:

C: \ Serwer \ bin \ Apache24 \ bin \ httpd.exe -k restart

Twoja witryna dla usługi ukrytej powinna być teraz dostępna z lokalny komputer pod adresem http://lokalny host: 9475

Przejdźmy do konfiguracji Tora.

Otwórz w dowolnym Edytor tekstu plik C: \ Tor \ torrc i skopiuj do niego:

HiddenServiceDir "C: / Tor / hidden_service /" HiddenServicePort 80 127.0.0.1:9475

Zwróć uwagę, jak zapisaliśmy C: \ Tor \ ukryta_usługa \- zamiast \ Używamy / ... Musisz także użyć cudzysłowów.

Uruchom ponownie usługę Tor:

C: \ Tor \ tor.exe --service stop C: \ Tor \ tor.exe --service start

Folder zostanie wygenerowany automatycznie ukryta_usługa i dwa pliki w nim. W pliku C: \ Tor \ ukryta_usługa \ nazwa hosta zobaczysz Nazwa domeny za twoją ukrytą usługę:

W moim przypadku jest to 77pam5zhvzu5jhst.onion, próbujemy otworzyć go w przeglądarce Tor:

Otwarcie usługi ukrytej w przeglądarce może potrwać kilka minut.

Aby zmienić ustawienia w Firefoksie, przejdź do Ustawienia -> Zaawansowane -> Sieć -> Konfiguruj... W oknie, które się otworzy, włącz przełącznik Ustawienie ręczne Serwer proxy... W terenie SOCKS węzeł wejść 127.0.0.1 i pole Port- 9050 ... Włącz przełącznik SKARPETKI 5... Kliknij ok aby zapisać ustawienia.

Ogólnosystemowe ustawienia proxy w systemie Windows

Windows ma program proxy WinHTTP. Pozwala na ustawienie ustawień proxy dla systemu jako całości. Logicznie rzecz biorąc, oczekuje się, że wszystkie aplikacje będą używać ustawień systemowych, ale tak nie jest. Windows używa WinHTTP dla niektórych usług, takich jak boot Aktualizacje systemu Windows oraz przeprowadzanie kontroli unieważnionych certyfikatów. Jednak możesz znaleźć dla tego zastosowanie.

Korzystanie z polecenia

Źródło proxy importu Netsh winhttp = ie

możesz zaimportować ustawienia z Internet Explorera.

Za pomocą następujących poleceń możesz wyświetlić / zresetować użycie ustawień ogólnosystemowych:

Netsh winhttp pokaż proxy netsh winhttp reset proxy

Uzyskiwanie dostępu do Tora z programu PHP

Jeśli zainstalowałeś usługę Tor i zainstalowałeś serwer sieciowy do konfiguracji usługi ukrytej, możesz również odbierać dane z sieci Tor w swoim programie PHP (używając cURL). Przykładowy kod roboczy:

Używanie Tora z narzędziami do penetracji Windows

Jeśli program obsługuje SOCKS 5 lub SOCKS 4, określ jako serwer proxy 127.0.0.1 , a jako port - 9050 .

Jeśli program obsługuje tylko serwery proxy HTTP, musisz również włączyć Privoxy. Jak to zrobić na przykładzie z wykorzystaniem jSQL Injection jako przykładu.

Jak zapobiegać wyciekom DNS w systemie Windows

Aby połączyć się z witrynami i hostami w Internecie, komputer stale wysyła zapytania DNS. Istota tych próśb jest następująca:

„Który adres IP ma nazwę ya.ru” „który adres IP ma nazwę super-site.ru” „który adres IP ma nazwę any-site.ru” ............. ...................................

Ponadto żądania te są przesyłane w postaci niezaszyfrowanej. Jeśli ktoś podsłuchuje (podsłuchuje) Twój ruch podczas korzystania z sieci Tor za pośrednictwem zwykłej przeglądarki internetowej, może pośrednio dowiedzieć się, na podstawie żądań DNS wychodzących z Twojego komputera, które witryny odwiedzasz. Nawiasem mówiąc, ponieważ te żądania i odpowiedzi DNS nie są szyfrowane, atakujący może modyfikować otrzymywane odpowiedzi. W rezultacie może zostać wykonany jeden z ataków typu man-in-the-middle lub możesz zostać „zablokowany” przed dostępem do niektórych witryn.

Ponadto, wiedząc, z jakiego serwera DNS korzystasz, możesz założyć, z jakiego kraju pochodzisz, a nawet z jakiego dostawcy Internetu korzystasz:

Możliwe jest dokonanie ustawień, dzięki którym żądania DNS będą przesyłane przez sieć Tor. Dzięki temu: te żądania będą wysyłane do Ciebie z innego komputera, a także te żądania będą przesyłane częścią ścieżki (z Twojego komputera do węzła wyjściowego - węzła Tor) za pośrednictwem zaszyfrowanego połączenia.

Zacznijmy od sprawdzenia, który serwer nazw jest używany domyślnie. Aby to zrobić, uruchom w wierszu poleceń:

Nslookup.exe ya.ru

W wynikowym wyniku ważna jest dla nas informacja o serwerze DNS, a dokładniej jego adres:

Serwer: google-public-dns-a.google.com Adres: 8.8.8.8

Jeśli masz już uruchomioną usługę Tor, zatrzymaj ją i usuń z automatycznego uruchamiania.

Aby przekierować żądania DNS przez Tora, otwórz (lub utwórz, jeśli go brakuje) plik C: \ Tor \ torrc i dodaj do niego linię:

Port DNS 53

Sprawdź, czy usługa uruchamia się z plikiem ustawień (jeśli zawiera błędy):

C:\Tor\tor.exe -f "C:\Tor\torc"

Teraz zainstalujmy usługę Tor, która odczyta ustawienia z pliku C:\Tor\torrc:

C:\Tor\tor.exe --service install -options -f "C:\Tor\torrc"

Przejdź do ustawień karty sieciowej:

Znaleźliśmy " Protokół internetowy w wersji 4 (TCP/IPv4)", W menu ustawień, które się otworzy, zaznacz niestandardowy serwer DNS i wprowadź adres 127.0.0.1 :

Zapisujemy ustawienia.

Sprawdź ponownie, który serwer nazw jest używany:

Nslookup.exe ya.ru

Teraz informacja jest określona jako serwer nazw:

Serwer: Nieznany Adres: 127.0.0.1

Świetnie, więc nasze ustawienia zadziałały.

Aby sprawdzić ustawienia anonimowości, w tym wycieki DNS, możesz skorzystać z następujących usług:

Przy okazji, pamiętaj, że nie ma wycieku DNS, adres IP został sfałszowany, ale istnieje poważny problem z anonimowością: mój prawdziwy adres IP jest ujawniany przez WebRTC:

I to pomimo tego, że przy tych samych ustawieniach 2ip.ru pokazuje:

Wyciek IP przez WebRTC nie

Bądź bardzo ostrożny! Lokalny adres IP również wycieka przez WebRTC. Co ciekawe, jeśli przejdę na OpenVPN, teraz mój prawdziwy adres IP (to ten, który jest tajlandzki) nie zostanie ujawniony.

Bardzo trudno jest przezwyciężyć WebRTC (jednym z kardynalnych środków jest całkowite wyłączenie JavaScript) - dlatego, gdy naprawdę potrzebujesz wysokiego stopnia anonimowości (a nie tylko udać się na stronę, aby ominąć blokowanie), zaleca się użyj przeglądarki Tor, która ma wbudowane dodatkowe wtyczki i ustawienia zwiększające poziom anonimowości.

Użytkownicy codziennie przeglądają tysiące stron internetowych w poszukiwaniu informacji. Wielu z nich nie ma pojęcia, że w sieci istnieje sieć. W głębokiej sieci znajdują się informacje o społecznościach, które nie chcą wzbudzać zainteresowania władz.

Aby dostać się do zamkniętej sieci, musisz użyć. Zanim zaczniesz szukać interesujących Cię informacji, musisz zadbać o swoje bezpieczeństwo i anonimowość, dlatego ważne jest, aby poprawnie skonfigurować Tora. Może to zająć 10-15 minut. Po dokładnym skonfigurowaniu przeglądarki internetowej możesz uruchomić Tora i wyszukać żądane witryny.

Przeszukaj sieć Tor

Każdy użytkownik, który chce przeniknąć „głęboki Internet”, powinien znać 3 funkcje wyszukiwania, które zasadniczo różnią się od pracy konwencjonalnej wyszukiwarki:

- W większości przypadków nie ma linków zwrotnych między stronami cebulowymi;

- Każda witryna w ciemnej sieci okresowo zmienia swój adres;

- Przeglądanie zawartości całej witryny zajmuje trochę czasu, ponieważ przeglądarka Tor jest wolniejsza niż zwykłe przeglądarki internetowe.

Należy wziąć pod uwagę fakt, że wśród serwisów może znajdować się zasób stworzony przez służby specjalne. Odbywa się to w celu identyfikacji grup przestępczych. Dlatego musisz być bardzo ostrożny podczas odwiedzania tego lub innego zasobu „głębokiej sieci”.

Wyszukiwarki Tor

W głębokiej sieci znajdują się tysiące stron internetowych, które zawierają przydatne informacje. Użytkownik nie może znać wszystkich zasobów w języku rosyjskim lub angielskim. Dlatego wystarczy znaleźć adres wyszukiwarki, a wtedy będzie można znaleźć dowolne interesujące informacje.

Wyszukiwarka Candle

Candle jest uważana za jedną z popularnych wyszukiwarek internetowych. Wyszukiwarka znajduje się pod adresem: "gjobqjj7wyczbqie.onion". Po otwarciu strony użytkownicy zobaczą przeprojektowaną wyszukiwarkę Google.

Warto zauważyć, że wyszukiwarka jest w stanie generować zapytania zarówno w języku rosyjskim, jak i angielskim. Ogólnie rzecz biorąc, witryna działa jak wyszukiwarka znana użytkownikowi.

Wyszukiwarka Ahmia

Strona została opracowana przez jedną organizację non-profit, która wspiera głęboką sieć i projekty takie jak Tor2Web i Globaleaks. Wyszukiwarka jest dostępna pod adresem „msydqstlz2kzerdg.onion”.

Zaletą wyszukiwarki jest to, że jest ona dostępna nie tylko w „głębokim Internecie”. Użytkownicy mogą uzyskać dostęp do serwisu za pomocą zwykłej przeglądarki. Podobnie jak w powyższej wyszukiwarce, Ahmia umożliwia wpisywanie zapytań w języku rosyjskim.

Wyszukiwarka nie zła

Całkiem dobra wyszukiwarka, która pozwala na wyszukiwanie dowolnych witryn tor. Zewnętrznie strona nie wyróżnia się. Zasób „nie jest zły” znajduje się pod adresem: „hss3uro2hsxfogfq.onion”.

Wyszukiwarka pochodni

Torch to dobry zasób hostowany w sieci Tor. Wyszukiwarka posiada dużą bazę zaindeksowanych stron internetowych. Zasób znajduje się pod adresem: „http://xmh57jrzrnw6insl.onion/”. Strona główna zawiera pasek wyszukiwania i reklamy.

Według statystyk zasóbowi udało się zindeksować ponad milion stron internetowych. Ogólnie wyszukiwarka nie jest zła, ale czasami można zauważyć „spowolnienia”. Kolejną wadę można uznać za wyniki wyszukiwania, a mianowicie małe, niedawno utworzone zasoby są czasami umieszczane na pierwszym miejscu.

Katalogi sieciowe Tor

Po raz pierwszy użytkownicy głębokiego internetu nie wiedzą, jak znaleźć interesujące strony Tora. Oczywiście możesz korzystać z wyszukiwarek, ale w tym celu musisz wiedzieć, które zapytanie wyszukiwania lepiej wpisać. Zaawansowani użytkownicy zalecają początkującym zwrócenie uwagi na katalogi zawierające adresy i opisy popularnych zasobów.

Ukryty katalog Wiki

Zasób sieciowy jest analogiczny do Wikipedii, dostępnej w głębokim Internecie. Zasób znajduje się pod adresem: „gxamjbnu7uknahng.onion/wiki/index.php/Main_Page”. Witryna zawiera adresy różnych witryn.

Wadę katalogu można uznać za to, że zasób zawiera jedynie linki do stron anglojęzycznych. W razie potrzeby każdy użytkownik może edytować informacje na stronach ukrytej Wikipedii. Aby to zrobić, po prostu się zarejestruj.

Katalog TorWIKI

Obszerny katalog Top, składający się z 15 grup. Każda pojedyncza grupa zawiera określoną liczbę witryn. Katalog zasobów internetowych znajduje się pod adresem: "http://torwikignoueupfm.onion/index.php?title=Main_Page".

Zaletą katalogu jest jego struktura. Dzięki podziałowi na tematy, użytkownikowi łatwiej jest znaleźć interesujące go informacje. Wadą jest angielski język zasobu. Użytkownicy, którzy nie mówią po angielsku, będą mieli trudności z poruszaniem się po katalogu.

Runion Wiki katalog

Mały katalog stron Tora. Zasób znajduje się pod adresem: „doe6ypf2fcyznaq5.onion.cab”. Twórcy nie zawracali sobie głowy interfejsem. Mimo to zaletą katalogu jest to, że na jego stronach można znaleźć zasoby w języku rosyjskim.

Aby szybko znaleźć wymagany zasób, możesz skorzystać z wyszukiwania znajdującego się u góry strony. Należy zauważyć, że czasami wyszukiwanie nie działa całkiem poprawnie.

Katalog OnionDir

Prosty w konstrukcji, ale zawierający około 200 linków do ukrytych stron. Możesz przejść do katalogu, klikając hiperłącze „dirnxxdraygbifgc.onion”. Na stronie, która się otworzy, zobaczysz dużą liczbę linków podzielonych na grupy.

Wadą katalogu jest brak linków prowadzących do zasobów rosyjskojęzycznych. Reszta minusów nie jest zauważana.

Wniosek

Każdy użytkownik musi sam zdecydować, czy powinien podbić „ciemny Internet”. Szczególnie musisz być ostrożny podczas dokonywania transakcji, ponieważ możesz zostać bez pieniędzy.

Recenzja wideo: strony Thor