Jednym z najlepszych pakietów zwiększających anonimowość surfowania jest aplikacja. Jest to darmowe i otwarte oprogramowanie. To nie przypadek, że sympatyzują z nim tacy godni uwagi libertarianie, jak Electronic Frontier Foundation. Aby efektywnie korzystać z Tora, musisz dobrze rozumieć jego możliwości, zalety i wady, ponieważ nie jest to magiczna różdżka ani czapka niewidzialności, ale prawdziwe narzędzie z własną niszą i zakresem.

Jak działa Tor

Projekt Tor to dość duże przedsięwzięcie, a pakiet, który możesz zainstalować na swoim komputerze, to tylko niewielka część systemu. W rzeczywistości nazwa „Tor” jest skrótem od „”. Tak więc pakiet Tor jest środkiem do łączenia się z siecią danych chronioną przed wzrokiem ciekawskich. Ta „cebulowa” sieć składa się ze znacznej ilości, która służy do ukrywania informacji o użytkowniku. Informacje przesyłane w tej sieci są szyfrowane i przechodzą przez kilka serwerów, co znacznie komplikuje analizę ruchu i odpowiednio zwiększa bezpieczeństwo użytkownika. Ponadto Tor może stać się skutecznym narzędziem do organizowania dostępu do lokalnych zablokowanych lub zamkniętych zasobów internetowych zapory sieciowej.

Po podłączeniu do sieci Onion powstaje łańcuch serwerów, przez który podczas sesji będą przesyłane informacje, podczas gdy żaden serwer z osobna nie posiada informacji o łańcuchu jako całości. Wszystkie dane przesyłane w sieci są szyfrowane, a pomiędzy poszczególnymi węzłami używane są klucze prywatne. System okresowo zmienia łańcuchy transmisji danych. Tor jest więc środkiem zapewniającym bezpieczeństwo kanałów transmisji informacji, rodzajem „czarnej skrzynki”, która maksymalnie utrudnia określenie sposobów przesyłania danych. W związku z tym możliwe jest określenie głównego słabe punkty aplikacje, o których należy pamiętać.

Po pierwsze, Tor w żaden sposób nie zastępuje programów antywirusowych i innych narzędzi bezpieczeństwa sieci. Zapewnia po prostu bezpieczny transfer danych, a jeśli przypadkowo pobierzesz jakiś trojan, zostanie on bezbłędnie dostarczony na Twój komputer. Tor nie ma kontroli nad informacjami, które udostępniasz witrynom zewnętrznym. Jeśli więc na przykład sam zostawisz poufne dane osobowe, żadne szyfrowanie i łańcuchy proxy nie pomogą.

Jeżeli jesteś zalogowany w serwisie gromadzącym statystyki zachowań użytkowników, wszystkie Twoje działania na Twoim koncie mogą być rejestrowane przez właścicieli takiego zasobu. To, co naprawdę potrafi Tor, to ukrywanie powiązania konta z określonym adresem IP, a to może być bardzo ważne dla prywatności użytkownika. W końcu jest to jedno z oryginalnych zadań aplikacji. Jednocześnie należy pamiętać, że taka ochrona staje się efemeryczna, jeśli zdecydujesz się czasami wejść na taką stronę bez użycia Tora, narażając w ten sposób swój .

Inna dobrze znana luka znajduje się między użytkownikiem a pierwszym serwerem w łańcuchu Tor, a także między siecią Tor a odbiorcą pakietów. Twórcy aplikacji zdecydowanie zalecają korzystanie w miarę możliwości z bezpiecznego protokołu HTTPS i sugerują użytkownikom instalowanie dodatku HTTPS Everywhere w przeglądarce. Został zaprojektowany, aby automatycznie przełączać się na bezpieczną wersję przeglądanej strony internetowej, jeśli oczywiście docelowa witryna zapewnia taką opcję połączenia.

Należy tutaj zrobić jedno ważne zastrzeżenie: ze względu na pewne funkcje API najpopularniejszych nowoczesnych przeglądarek, HTTPS Everywhere może działać w pełni tylko w przeglądarce Firefox. Wersje dla innych przeglądarek nadal umożliwiają krótkoterminowy dostęp do niezabezpieczonej strony wcześniej automatyczne ładowanie jego wersja HTTPS. Na koniec nie zapominajmy o banalnym nagrywaniu naciśnięć klawiszy, więc jeśli twój robak paranoi jest wystarczająco nakarmiony, nie zapominaj o istnieniu wirtualne klawiatury a także korzystaj z aktualnego programu antywirusowego.

Pakiet Vidalia

Istnieje kilka opcji pakietu: od „czystej” konsoli Tora, którą musisz sam skonfigurować, po zestawy o różnym stopniu automatyzacji, które upraszczają jego działanie. Być może najbardziej wszechstronnym rozwiązaniem jest kompilacja Vidalia, dostępna na tej samej oficjalnej stronie internetowej. Zawiera kilka elementów. Po pierwsze, jest to właściwa aplikacja Tor, która zapewnia połączenie z siecią Onion i przesyłanie danych.

Po drugie, jest to panel sterowania Vidalia, który pozwala komunikować się z Torem w graficznym interfejsie znanym większości użytkowników. Kolejnym członkiem zespołu jest oprogramowanie Polipo HTTP proxy (www.pps.jussieu.fr/~jch/software/polipo). Nie wchodząc w szczegóły techniczne zauważamy, że jego celem jest głównie poprawa wydajności pakietu. Faktem jest, że Tor używa SOCKS, a użycie proxy HTTP pozwala na użycie szeregu technologii (na przykład buforowanie), które przyspieszają pracę z przeglądarką. Ponadto, określając adres Polipo jako adres proxy w ustawieniach aplikacji, której potrzebujesz, możesz zmusić tę aplikację do używania Tora do wysyłania danych. Inne serwery proxy są również odpowiednie do interakcji z Torem, takie jak Privoxy .

Ostatnim składnikiem pakietu jest Torbutton . Jest to dodatek do przeglądarki Firefox, który pozwala łatwo przełączyć się na bezpieczne przeglądanie za pomocą Tora. Niestety, inne przeglądarki nie są jeszcze obsługiwane. Co więcej, z tym komponentem nawet w Firefoksie będziesz musiał trochę majstrować. Powodem jest to, że obecna wersja Torbuttona nie obsługuje Firefoksa 4. Dlatego właściciele nowoczesnych wersji tej przeglądarki będą musieli ręcznie zainstalować wersję alfa Torbuttona. Jest to powszechny dodatek w formacie XPI, do którego link można znaleźć w sekcji pobierania na oficjalnej stronie Projektu Tor.

Po zainstalowaniu Torbuttona, przycisk uruchamiania Tora pojawi się na pasku stanu (Firefox 3) lub pasku adresu (Firefox 4). Takie narzędzie jest bardzo wygodne, ponieważ pozwala jednym kliknięciem wybrać tryb przeglądarki bezpośrednio podczas surfowania bez zmiany jej podstawowych ustawień. Co ciekawe, Torbutton domyślnie oferuje również zwiększenie prywatności w celu załadowania angielskich wersji stron, niezależnie od ustawień językowych przeglądarki internetowej. Instalacja Vidalii jest prosta, prowadzona w języku rosyjskim i nie będzie trudna nawet dla niedoświadczonego użytkownika. Jeśli masz włączoną zaporę sieciową na swoim komputerze, nie zapomnij zezwolić Vidalii i Torowi na dostęp do sieci.

Tor to sposób na połączenie się z bezpieczną siecią danych. Składa się ze znacznej liczby serwerów proxy, które służą do ukrywania informacji o użytkownikach.

Głównym elementem interfejsu panelu sterowania Vidalii jest oczywiście przycisk do uruchamiania Tora i Polipo. Przycisk o nazwie „Change Disguise”, który nie jest najbardziej eufoniczny dla naszych uszu, pozwala ręcznie rozpocząć proces odbudowy zaangażowanego łańcucha proxy. W rezultacie otrzymasz nowe IP. Nawiasem mówiąc, czasami taka restrukturyzacja pozwala nieznacznie zwiększyć szybkość pracy z Torem, jeśli początkowo masz w swoim łańcuchu powolne serwery. Przycisk „Przeglądaj sieć” otworzy mapę z listą serwerów zawartych w bieżącym łańcuchu. Możesz tam również wyświetlić krótkie informacje na ich temat i, jeśli to konieczne, zamknąć połączenie. "Ustawienia serwera" włączy tryb, w którym twój Tor będzie akceptował połączenia od innych użytkowników. W ten sposób twój komputer zamieni się w jeden z węzłów sieci Onion. Z możliwości tej należy korzystać ostrożnie, po uprzednim przestudiowaniu odpowiedniej dokumentacji i dokładnym zrozumieniu sytuacji.

Sekcja "Ustawienia" zawiera kilka zakładek z opcjami dla Tora i Vidalii. Karta Ogólne zawiera ustawienia automatycznego uruchamiania Tora i Polipo podczas uruchamiania systemu operacyjnego. Będziesz potrzebować zakładki "Sieć", jeśli w lokalna sieć lub sieć dostawcy usług internetowych próbuje zablokować Tora. Tutaj możesz określić serwer proxy używany do uzyskania dostępu do Internetu i wyświetlić listę portów dozwolonych dla połączenia.

Interfejs Vidalia przetłumaczony na duża liczba Języki. Możesz wybrać najwygodniejszy, a także zmienić styl wyglądu zewnętrznego programu, w zakładce „Wygląd”.

Na uwagę zasługuje blok „Ustawienia mostu”. Jednym ze sposobów radzenia sobie z Torem jest zablokowanie dostępu do znanych węzłów sieciowych. Mosty to serwery, których listy nie są w pełni opublikowane. Dlatego prawdopodobieństwo, że wszystkie zostaną zablokowane, jest niewielkie. Bezpośrednie połączenia z mostami, które znasz, są obsługiwane, na przykład te uruchomione przez Twoich znajomych. Publiczne listy aktualizowalne są publikowane na stronie bridges.torproject.org.

Inną opcją uzyskania listy jest wysłanie e-maila na adres: z frazą get bridges. To prawda, że akceptowane są tylko żądania wysłane za pomocą Gmaila – chroni to system przed próbami automatyczne pobieranie adresy mostów. Ponieważ ich wydajność nie jest gwarantowana, zaleca się jednoczesne określenie kilku takich adresów w ustawieniach Tora. Nawiasem mówiąc, włączenie trybu mostu jest skuteczne, nawet jeśli nie określisz pojedynczego adresu: Tor zacznie szyfrować swój dostęp do katalogów hostów, co może poważnie utrudnić działanie programów blokujących. Jeśli chcesz, możesz skonfigurować własny komputer do pracy w trybie mostka Tora - w tym celu wystarczy zaznaczyć odpowiednie pole na karcie „Wymiana”.

Zakładka „Usługi” służy do dostrajania tzw. ukrytych Usługi Tor. Z ich pomocą możesz uruchomić własną usługę internetową na swoim komputerze bez ujawniania jej adresu IP odwiedzającym. Co więcej, usługa ukryta, dzięki wykorzystaniu technologii „cebulowych” i możliwości Tora, jest dostępna nawet wtedy, gdy Komputer osobisty jest za zaporą.

Zacznijmy od zainstalowania serwera WWW lub innego programu, który chcesz udostępnić użytkownikom zdalnym. Cechą instalacji takiej usługi w naszym przypadku jest to, że nie powinna ona mieć adresu publicznego: należy ją skonfigurować tak, aby akceptowała połączenia tylko z własnego komputera (localhost). Nie zapominaj też, że działające serwery mogą dawać użytkownikom wiele interesujących informacji w ich wiadomościach serwisowych, więc zwracaj uwagę na te niuanse podczas konfigurowania programów, ponieważ nieuważna konfiguracja może zniweczyć wszystkie twoje wysiłki, aby dotrzeć do serwera za pomocą Tora.

Następnie przechodzimy do zakładki „Usługi” paska narzędzi Vidalia, tworzymy nową „ukrytą usługę” i wprowadzamy niezbędne dane do jej tabeli cech. Tor sam wygeneruje „tajny” adres. Kolumny „Port wirtualny” i „Ścieżka do katalogu” są obowiązkowe. W pierwszym przypadku będziesz musiał określić numer portu, na którym Twój program serwera jest skonfigurowany do nasłuchiwania, a w drugim ścieżkę do folderu, w którym Tor umieści plik zawierający adres Twojej usługi w sieci Onion. Zauważ, że musi to być oddzielny katalog do przechowywania informacji Tora, a nie katalog pliki niestandardowe twój program. Innymi słowy, jeśli używasz serwera WWW, nie musisz tutaj podawać ścieżki do katalogu „domowego” jego plików. Aby uniknąć nieporozumień, najlepiej od razu utworzyć taki katalog w samym folderze Tor.

Wróćmy do „zwykłej” aplikacji. Aby skonfigurować dowolną aplikację do przesyłania danych za pośrednictwem Tora, musisz określić adres proxy HTTP Polipo w ustawieniach swojego programu. Jego adres IP to lokalny, 127.0.0.1, a domyślny port to 9050. Jeśli aplikacja wymaga podania typu używanego serwera proxy, określ SOCKS 5. Zapisując te ustawienia jako adres proxy, na przykład w komunikatorze internetowym klienta, otrzymasz bezpieczne połączenie prywatne. W tym samym czasie Tor i Polipo muszą oczywiście działać, w przeciwnym razie Twój program po prostu nie będzie mógł przejść do trybu online. Mała uwaga: podczas łączenia się z serwerami ICQ i niektórymi innymi popularnymi usługami może pojawić się komunikat, że liczba połączeń z bieżącego IP użytkownika została przekroczona. Tę przeszkodę można zwykle obejść, przeładowując łańcuch proxy za pomocą przycisku „Zmień tożsamość”. Kończąc opowieść o Vidalii, przypominamy, że wszystkie komponenty tego pakietu są projektami open source. Możesz oczywiście pobrać źródła w odpowiedniej sekcji strony internetowej Projektu Tor.

Gotowe kompilacje

Jak wspomniano powyżej, jednym z głównych zagrożeń prywatności podczas korzystania z Tora są błędy konfiguracji, a także uruchamianie programów w trybie niezabezpieczonym. Bardzo wygodnym rozwiązaniem tego problemu jest pakiet Tor Browser. Jest to gotowa i bardzo przydatna przenośna aplikacja, która zapewnia bezpieczne surfowanie. Zawiera wszystkie komponenty opisane powyżej, a także przenośną wersję Firefoksa 3.6. Ponieważ system jest początkowo domyślnie skonfigurowany do pracy z Torem, użytkownik może być pewien, że nic nie zostanie zapomniane, a poziom bezpieczeństwa zbliża się do maksymalnego osiągalnego.

Zacznę od notatki.

Panie i Panowie!

Doskonale rozumiem, że ciągle i chronicznie nie masz czasu. I na pewno nie będziesz w stanie spędzić 5 minut. Chociaż napisać coś w stylu „Dziękuję! Przyda się! Wezmę to dla siebie! masz czas (zazwyczaj). Ale ty też mnie rozumiesz: nie mam też czasu na sprawdzanie wszystkich moich wiadomości pod kątem trafności. Ale jeśli NATYCHMIAST poświęcisz 5 minut swojego czasu, nie będziesz tracić czasu na pisanie tej wiadomości. Dziękuję za uwagę!

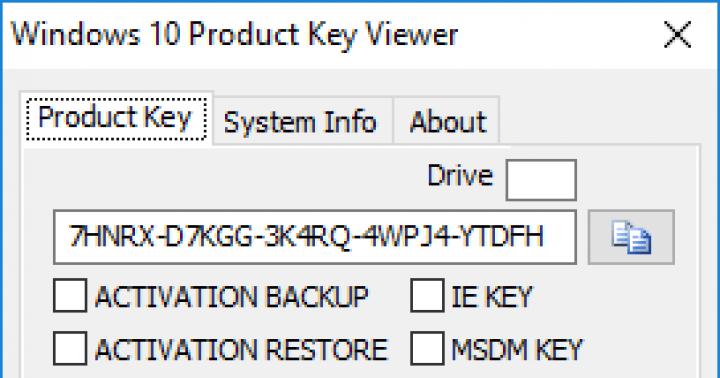

Niedawno napisałem wiadomość „”. Ale (jak się okazało) nie jest to do końca poprawne. Ponieważ zmiany zostały wprowadzone w nowej wersji TORa. Dlatego jeśli tak, to powinieneś mieć jakieś ustawienia proxy, a jeśli, to trochę inaczej.

Niestety sam dowiedziałem się o tym dopiero innego dnia, po zaktualizowaniu oprogramowania TOR na moim komputerze służbowym. Z tego powodu mogą wystąpić problemy podczas konfigurowania programów do pracy przez sieć TOR. Jeśli masz takie problemy lub jesteś po prostu ciekawy, przeczytaj poniżej.

Jak to wygląda dla całego systemu (ustawienia przeglądarka internetowa poszukiwacz):

Jak to wygląda w przeglądarce Opera:

Jak to wygląda w przeglądarce Mozilla Firefox:

Jak to wygląda dla:

Numer części 3. Ustawienia niestandardowe dla TOR

Najbardziej uważni (z tych, którzy doczytali do tego momentu) mogli zauważyć, że ustawienia w częściach #1 i #2 różnią się tylko jedną cyfrą numeru portu „9 1

50” i „9 0

50".

Czy można ustawić swój port w ustawieniach przeglądarki TOR lub Vidalii? Oczywiście. Są na to 2 sposoby.

Metoda numer 1.

Wchodzimy w ustawienia przeglądarki TOR lub Vidalia. Aby to zrobić, najedź myszą na „cebulę” TOR w zasobniku systemowym i kliknij prawy przycisk myszy. Z rozwijanego menu wybierz „Ustawienia”:

W otwartych ustawieniach wybierz zakładkę „Zaawansowane” i kliknij przycisk „Edytuj bieżący torrc”:

Ale teraz musisz być szczególnie ostrożny i zrobić tak, jak napisałem poniżej:

1. Wpisz ciąg ""Numer portu SocksPort" (na przykład: "SocksPort 8008").

2. Wybierz tę linię za pomocą myszy.

3. Zaznacz pole "Zastosuj wybrane".

4. Kliknij przycisk „OK”.

Dlaczego? Nie wiem, ale poza tym mój program nie chciał zapisać zmian.

Metoda numer 2.

Wystarczy spojrzeć, gdzie znajduje się plik ustawień, otworzyć go dowolnym edytorem tekstu i wpisać poniżej wiersz: „Numer portu SocksPort”. Na przykład: „SocksPort 8008”. Lepiej to zrobić, gdy TOR nie jest uruchomiony.

Jak znaleźć ten plik ustawień? Jego adres jest zapisany w sekcji „Zaawansowane” ustawień (patrz metoda nr 1 powyżej).

Na przykład dla mojej przeglądarki TOR:

A dla Vidalii tak:

Co więcej, możesz napisać własną ścieżkę do pliku i użyć tych samych ustawień dla obu programów (jeśli nagle użyjesz obu na tym samym komputerze). Ale nie zapomnij zmienić numeru portu na ten, który określiłeś w razie potrzeby (patrz część #1 lub #2).

Numer części 4. Jak i gdzie wyświetlić ustawienia proxy dla przeglądarki TOR

Wielu, po przeczytaniu wszystkiego powyżej, zada pytanie: „Jak mogę sprawdzić, jakich ustawień proxy używa moja przeglądarka TOR?”.

Bardzo prosta!

Wchodzimy w ustawienia Firefoksa dostarczanego z przeglądarką TOR:

Tam przechodzimy do zakładki „Zaawansowane” i znajdujemy podzakładkę „Sieć”:

Tam możesz zobaczyć, jakie ustawienia proxy ma Twoja przeglądarka TOR:

jak i co? Teraz zrobić, jeśli potrzebujesz użyć http(s)-proxy do pracy przez TOR, może napiszę wkrótce.

PS Gwarantuję aktualność tej wiadomości w ciągu 2 tygodni. Jeśli coś nie zadziała od 15 sierpnia 2013 r., możesz zadać sobie pytanie: „Dlaczego nie założyłem tego wcześniej?”. Chociaż mogę od razu napisać odpowiedź: "Bo nie miałem czasu! Ale teraz mam czas, aby wszystko rozgryźć samodzielnie". Powodzenia!

Tor (w skrócie The Onion Router) to darmowe oprogramowanie do implementacji drugiej generacji tak zwanego „onion routing”. Jest to system, który umożliwia nawiązanie anonimowego połączenia sieciowego, które jest chronione przed nasłuchiwaniem. Uważana za anonimową sieć, która zapewnia szyfrowany transfer danych.

Przedmowa

Niestety anonimowość w Internecie potrzebna jest nie tylko złoczyńcom i chuligani, ale także normalnym, uczciwym ludziom, aby uniknąć prześladowań za prawo do prostego wyrażania swojej opinii lub publikowania faktów, które dotychczasowe władze jakiegokolwiek państwa starają się ukryć przed ludzie.

Dlatego jeśli nie chcesz zbędnych problemów, to czas przemyśleć swoje nieostrożne podejście do korzystania z Internetu - naucz się ukrywać i szyfrować swoje działania w sieci. Ten artykuł proponuje jedno z rozwiązań problemu bezpieczne użytkowanie Internet - przezwyciężenie blokowania jego zasobów przez dostawców, zapewnienie anonimowości podczas komunikowania się i odwiedzania stron, blogów, forów itp. Jest to system Słup.

Spotykać się z kimś Słup- jedno z najlepszych narzędzi do anonimowej pracy w Internecie. Ponadto zastosowanie Słup Absolutnie wolny. Wszystko czego potrzebujesz to komputer i chęć.

Niestety, obecnie jest bardzo mało literatury na temat instalowania i używania systemu Tor. A ten, który jest dostępny, jest daleki od ukończenia. Na oficjalnej stronie programistów Słup- Tylko kilka stron zostało przetłumaczonych na język rosyjski.

1. Ogólne uwagi na temat anonimowości w Internecie

Osoba napisała i wysłała wiadomość e-mail, odwiedziła stronę internetową, zostawiła wiadomość na forum itp. Każda z tych czynności pozwala znaleźć tę osobę i dowiedzieć się, kim ona jest. A jeśli chcesz postawić przed wymiarem sprawiedliwości. Okazuje się, że pakiety przechwycone w sieci mogą służyć jako dowód w sądzie. (Precedensy już miały miejsce!)

Jak znaleźć osobę po jego działaniach w Internecie?

Głównym „zdrajcą” jest Twój adres IP. Adres IP - adres sieciowy komputera w sieci zbudowanej przy użyciu protokołu IP. Jest to konieczne do routingu danych, innymi słowy, jeśli chcesz otrzymywać informacje z dowolnego serwera, musisz podać swój adres jako adres odbiorcy. Ale po adresie IP zawsze możesz znaleźć komputer, z którego wysłano żądanie informacji lub wykonano jakiekolwiek inne działania. Możesz również zainstalować dostawcę, który zapewnił dostęp do Internetu, swoją rzeczywistą lokalizację i szereg innych informacji. Sposoby „Aby nie wyświetlał się żaden adres IP” - nie istnieje!

Dlatego początkujący często zadają pytanie: „Jak mogę zmienić swój adres IP?”

Odpowiedź na to pytanie będzie bardzo krótka - " Nie ma mowy!"

Ale możesz podsunąć zainteresowanym inny adres zamiast swojego adresu IP, a tym samym wysłać ich w poszukiwaniu siebie w nieznanym kierunku. Możesz też użyć adresu IP, który nie prowadzi bezpośrednio do Ciebie. Ta ścieżka jest trudniejsza.

Istnieje wiele sposobów zmiany adresu IP. Wszystkie one są połączone w taki czy inny sposób za pomocą serwerów proxy (proxy). Serwer proxy to serwer pośredniczący. Tych. wszystkie pakiety przechodzą od użytkownika do źródła przez pośredni serwer proxy. Niektóre proxy mogą być anonimowe (nie wszystkie). Podczas pracy przez anonimowy serwer proxy odwiedzany zasób będzie zawierał adres IP serwera proxy, a nie użytkownika.

Ale nie wszystko jest tak proste, jak mogłoby się wydawać na pierwszy rzut oka. Po pierwsze, nie wszystkie proxy są anonimowe. Tak, a anonimowość może być inna. Znajdź dobry niezawodny anonimowy serwer, a poza tym to nic nie kosztuje, wcale nie jest łatwe.

Po drugie, na samym serwerze proxy z reguły przechowywane są logi (dziennik wizyt), które zawierają adresy IP wszystkich odwiedzających oraz czas wizyty. Mając dostęp do logów, znalezienie Twojego adresu nie będzie trudne. Oznacza to, że wydaje się, że istnieje anonimowość, ale z silnym pragnieniem znajdą cię.

Oprócz adresu IP istnieją inne sposoby identyfikacji osoby w Internecie. Jeżeli wykorzystywany jest otwarty (nieszyfrowany) kanał transmisji informacji, to przesyłane pakiety mogą zawierać adres E-mail, numer konta, loginy i hasła dostępu do odpowiednich zasobów i wiele więcej. Takie informacje z reguły wystarczają, aby znaleźć osobę, która z nich korzysta.

Należy mieć świadomość, że żadna metoda nie daje 100% gwarancji anonimowości. Wszystko zależy od tego, jak ciężko szukają. Jeśli np. zhakowałeś serwer banku i przesłałeś gdzieś kilka milionów, to będą szukać długo i uważnie, być może z udziałem specjalistów z Interpolu. I najprawdopodobniej to zrobią. A jeśli cena problemu nie jest tak wysoka - penetracja (bez włamania) do zamkniętego zasobu lub umieszczenie w sieci informacji, której ktoś nie lubi, lub jeśli użytkownik po prostu woli nie "błyszczeć" jako gość ten zasób. W takich przypadkach mogą nie znaleźć lub w ogóle nie będą szukać.

Coś jak w dowcipie o nieuchwytnym Joe, który był nieuchwytny, ponieważ nikt niczego nie potrzebował.

Tak więc prawdziwa anonimowość w Internecie zależy od wiarygodności stosowanych metod oraz od tego, jak intensywnie (i przez kogo) je przeszukuje.

Wymiana wiadomości informacyjnych w Internecie z konieczności odbywa się za pośrednictwem dostawcy - organizacji zapewniającej dostęp. W przypadku braku odpowiedniego zabezpieczenia dostawca będzie wiedział wszystko: kto wysłał (adres IP), gdzie i co zostało wysłane. Co więcej, może zamknąć (zablokować) przed Tobą niektóre zasoby internetowe. W Chinach władzom udało się na ogół odfiltrować prawie cały ruch internetowy, uniemożliwiając współobywatelom dostęp do zasobów ideologicznie szkodliwych.

Nawiasem mówiąc, fakt, że w Rosji istnieje system działań operacyjno-rozpoznawczych o nazwie SORM-2, który ma na celu kontrolę Internetu, nie jest zbyt szeroko znany. Rosyjscy dostawcy są zobowiązani do współpracy z władzami i odpowiednio przekazują im wszelkie przekazywane przez nie informacje.

A jeśli czasami odwiedzasz „burzliwe” opozycyjne zasoby internetowe, możliwe, że baza danych odpowiednich organizacji już gromadzi informacje o tobie.

Najnowsze trendy w prawie i technologii zagrażają anonimowości jak nigdy dotąd, zabijając u podstaw możliwość swobodnego czytania, pisania lub po prostu wyrażania opinii w sieci.

Powyższe pozwoli Ci znaleźć poprawną odpowiedź na pytanie: „Czy potrzebuję anonimowości w Internecie?”

Jeśli odpowiedź zostanie znaleziona, czas zacząć studiować system Tor.

2. Co to jest Tor?

Pomimo tego, że nazwa pochodzi od akronimu, zwyczajowo pisze się „Tor”, a nie „TOR”. Tylko pierwsza litera jest pisana wielką literą.

Tor to darmowe oprogramowanie i otwarta sieć, która pomaga chronić się przed inwigilacją sieciową, znaną jako analiza ruchu, która zagraża wolności osobistej i prywatności, poufności kontaktów biznesowych i komunikacji oraz bezpieczeństwu narodowemu.(Definicja ze strony internetowej programu http://www.torproject.org)

Tak więc Tor to nie tylko oprogramowanie, ale także rozproszony system serwerów, pomiędzy którymi ruch przechodzi w postaci zaszyfrowanej. (Czasami serwery systemu Tor są nazywane węzłami.) Na ostatnim węźle serwera w łańcuchu przesyłane dane są odszyfrowywane i przesyłane do serwera docelowego w postaci zwykłego tekstu. Dodatkowo po określonym przedziale czasu (około 10 minut) następuje okresowa zmiana łańcucha (zmiana trasy pakietów). Dzięki takiemu podejściu możliwe jest otwarcie kanału tylko wtedy, gdy wszystkie serwery w łańcuchu zostaną zhakowane, co jest praktycznie nierealne, ponieważ. znajdują się w różnych krajach, a sam łańcuch ciągle się zmienia. Od kwietnia 2011 r. sieć Tor obejmuje ponad 2500 węzłów rozsianych po wszystkich kontynentach Ziemi. Wszystkie węzły pracują na protokole SOCKS.

Szyfrowanie odbywa się w następujący sposób. Przed wysłaniem pakiet jest sekwencyjnie szyfrowany trzema kluczami: najpierw dla trzeciego węzła, potem dla drugiego i wreszcie dla pierwszego. Kiedy pierwszy węzeł odbiera pakiet, odszyfrowuje „górną” warstwę szyfru i wie, gdzie wysłać pakiet następny. Drugi i trzeci serwer robią to samo. To właśnie te warstwy szyfrowania przypomniały autorom cebuli (Cebula). Stąd pochodzi nazwa i logo.

Znana organizacja wolności obywatelskich ogłosiła swoje wsparcie dla projektu Tor Fundacja Electronic Frontier która zaczęła aktywnie promować nowy system i podjąć znaczące wysiłki, aby zmaksymalizować rozbudowę sieci węzłów.

Obecnie wiele organizacji społeczeństwa obywatelskiego wspiera rozwój Tora, ponieważ postrzegają go jako mechanizm ochrony podstawowych praw i wolności obywatelskich w Internecie.

Najczęstszym zarzutem przeciwko sieci Tor jest to, że może być wykorzystana do celów przestępczych. Ale w rzeczywistości przestępcy komputerowi znacznie częściej używają do tego własnych narzędzi, czy to VPN, zhakowanych sieci, połączenie bezprzewodowe lub w inny sposób.

Tor może współpracować nie tylko z przeglądarkami internetowymi, ale także z wieloma istniejącymi aplikacjami opartymi na protokole TCP. Aplikacje do pracy w sieci, w najprostszym przypadku jest to przeglądarka, również muszą być skonfigurowane do pracy z Torem.

System Tor pozwala ukryć adresy końcowe (docelowe) przed dostawcą, tym samym przełamując możliwą blokadę dostępu do zablokowanych przez niego zasobów sieciowych. Ponadto system Tor niezawodnie ukrywa adres nadawcy przed zasobami docelowymi.

Tor pozwala jednak na przechwycenie treści samych wiadomości (bez identyfikowania nadawcy) ze względu na konieczność ich odszyfrowania w węźle wyjściowym! Jednak do takiego przechwytywania należy zainstalować analizator ruchu (sniffer) na węzłach wyjściowych, co nie zawsze jest łatwe. Zwłaszcza jeśli weźmiesz pod uwagę, że węzły wyjściowe ciągle się zmieniają.

Jak wiesz, żaden system nie może być w 100% bezpieczny. Społeczność programistów Tora stale przegląda możliwe sposoby deanonimizacja swoich klientów (tzw. ataki) i szukanie sposobów radzenia sobie z nimi.

Kolejną zaletą Tora jest to, że jest wolnym oprogramowaniem. Tych. rozpowszechnianie jest całkowicie bezpłatne i otwarte.

Projekt Tor jest organizacją non-profit (charytatywną), która utrzymuje i rozwija oprogramowanie Tor.

Początkowo system Tor został opracowany w laboratorium Marynarki Wojennej USA na zamówienie federalne. W 2002 roku rozwój został odtajniony, a kody źródłowe przekazano niezależnym programistom, którzy stworzyli oprogramowanie klienckie i opublikowali źródło na wolnej licencji, aby każdy mógł go sprawdzić pod kątem błędów i innych luk. (Według twórców systemu do stycznia 2009 liczba błędów wynosiła zero.)

3. Dodatkowe komponenty

Należy rozumieć, że sam fakt zainstalowania Tora nie anonimizuje połączeń sieciowych komputera. Wymaga dodatkowych składników oprogramowania i ustawień. Program Tor zarządza tylko szyfrowaniem i określa ścieżkę pakietów przez sieć przekaźników.

1. Przede wszystkim potrzebujemy wirtualnego serwera proxy zainstalowanego na komputerze użytkownika. Czasami jest określany jako „filtrujący serwer proxy”. Taki proxy jest pośrednim ogniwem między aplikacje użytkownika do pracy w Internecie i sieci Tor.

Istnieją dwie główne opcje proxy filtrującego - są to Prywatność I Polipo.

Kilka lat temu twórcy systemu Tor zalecali używanie Prywatność. Teraz obejmują tylko Polipo.

Porównywanie ich pod względem cech jest dość trudne. Polipo uważany za miniaturowy - rozmiar to mniej niż 200K. Wszystkie jego ustawienia są zawarte w pliku polipo.conf. Nie znalazłem szczegółowej literatury na temat jego ustawień. Możliwe, że nie jest potrzebna.

Aby pracować z systemem Tor, musisz użyć wersji proxy polipo nie mniej niż 1.0.4, bo więcej wczesne wersje nie obsługują protokołu SOCKS i dlatego nie są odpowiednie dla systemu Tor.

Prywatność to darmowy serwer proxy z zaawansowanym filtrowaniem treści internetowych w celu ochrony prywatności użytkowników Internetu. Ostatnia wersja 3.0.17. (2011) Chociaż Privoxy jest często używany jako pośrednik między aplikacjami a programem Tor, nie należy zapominać, że Privoxy może być całkowicie niezależny program chroniącej interesy swoich użytkowników na poziomie protokołu HTTP.

W Internecie jest wystarczająca wyczerpująca literatura na temat instalowania i konfigurowania proxy filtrującego Prywatność.

Którego z dwóch serwerów proxy użyć na swoim komputerze, niech każdy sam zdecyduje. Zdecydowanie nie zaleca się używania ich w tym samym czasie, ponieważ. oba serwery proxy używają portu 8118 i kiedy wspólna praca mogą wystąpić nakładanie się.

Najprostsza rada: dla tych, którzy nie chcą zbytnio się przejmować, lepiej skorzystać Polipo, który jest dołączony do wszystkich najnowszych kompilacji na torproject.org. Dla tych, którzy chcą mieć więcej dodatkowe funkcje skonfigurować, pobrać i zainstalować Prywatność, a następnie, podczas instalacji zespołu, wyklucz Polipo z instalacji.

2. Do zarządzania pobieraniem i działaniem systemu Tor służy program Vidalia. Jest często określany jako powłoka graficzna dla Tora.

W ustawieniach Vidalia istnieją opcje uruchamiania Tora i proxy filtrującego podczas uruchamiania Vidalia, uruchamiaj i zatrzymuj Tora podczas jego działania, wyświetlaj mapę sieci Tor i nie tylko. Aby uzyskać więcej informacji, pracuj z Vidalia zostanie omówione w 8. Konfigurowanie ustawień Tora przy użyciu powłoki Vidalia.

Podczas uruchamiania programu Vidalia powinna pojawić się ikona Vidalii w kształcie cebuli. W systemie Windows pojawia się w zasobniku systemowym (obok zegara) (patrz zdjęcie), w Ubuntu pojawia się na pasku zadań. Możesz otworzyć okno Vidalii, klikając lewym przyciskiem myszy jego ikonę.

Na pierwszym obrazku Tor jest wyłączony, na drugim jest włączony.

Teraz, za pomocą Tora, proxy filtrującego i Vidalii, możesz skonfigurować aplikacje do pracy z Torem lub, jak to się mówi, "aplikacje Torify".

3. TorButton- wtyczka filtra do przeglądarki Nozilla FireFox. Zawarte w wielu kompilacjach.

Taki pakiet jest dobry, ponieważ czasami znacznie zwiększa anonimowość użytkownika. Torbutton blokuje wtyczki przeglądarki, takie jak Java, Flash, ActiveX itp., które teoretycznie mogą zostać wykorzystane do ujawnienia Twojego adresu IP. Torbutton stara się również bezpiecznie przetwarzać pliki cookie, co również poprawia anonimowość. Ponadto może być używany do włączania lub wyłączania Tora w przeglądarce. Tych. w pierwszym przypadku FireFox będzie działał przez Tora, aw drugim bezpośrednio.

4. Niektóre zespoły zawierają Pidgin- wieloprotokołowy (icq, jabber, ...) pager internetowy. Praktyczna wartość anonimizacji stronicowania w Internecie nie jest duża. Dlatego nie będzie dalej rozważany.

5. FirefoxPrzenośny- przenośna przeglądarka oparta na FireFox. Jest zawarty tylko w pakiecie. Przeglądarka Tor. FirefoxPrzenośny- jest skonfigurowany do pracy z Tor przenośna wersja Przeglądarka Firefox z rozszerzeniem Torbutton. Uruchamia się automatycznie natychmiast po nawiązaniu połączenia w systemie Tor.

4. Pakiety (zespoły) systemu Tor

Oprogramowanie Tor jest opracowywane dla różnych system operacyjny:

Rodzinny system operacyjny Microsoft Windows

System operacyjny rodziny Linux/Unix

Oraz na smartfony (Android OS, iPhone, iPad itp.)

Dla każdego z systemów operacyjnych istnieją różne opcje niestandardowych zestawów (pakietów) oprogramowania, aby zapewnić działanie systemu Tor. Możesz pobrać dowolną z możliwych opcji na rosyjskiej stronie witryny programistów https://www.torproject.org/download.html.ru

Zazwyczaj istnieją dwie wersje każdego z pakietów, wersja stabilna i wersja alfa. Wersje stabilne są publikowane, gdy programiści uważają, że dostarczony kod i funkcjonalność nie ulegną już zmianie. Tworzone są wersje alfa lub niestabilne, dzięki czemu możesz pomóc w testowaniu i dostosowywaniu nowych funkcji. Nawet jeśli mają wyższy numer wersji niż powyższe wersje stabilne, istnieje znacznie większa szansa na poważne problemy z niezawodnością i bezpieczeństwem z powodu błędów w wersjach niestabilnych, a zatem nie w pełni przetestowanych.

Rozważ istniejące pakiety dla Microsoft Windows (jako najpopularniejsze).

Istnieją cztery warianty stabilnych pakietów:

- Budowanie przeglądarki Tor zawiera wszystko, czego potrzebujesz, aby bezpiecznie surfować po Internecie. Ten pakiet nie wymaga instalacji. Po prostu rozpakuj go i uruchom.

Pakiet Pakiet Vidalii zawiera Tor, Vidalia, Polipo, I Torbutton zainstalować na komputerze. Potrzebujesz także Firefoksa. Aby używać Tora, konieczne będzie toryfikacja aplikacji.

Pakiet Pakiet Bridge-by-Default Vidalia to pakiet Vidalia, który jest skonfigurowany jako pomost, aby pomóc ocenzurowanym użytkownikom dotrzeć do sieci Tor. (Pakiet Vidalia, który jest skonfigurowany do pracy jako pomost, aby pomóc zablokowanym (dosłownie ocenzurowanym) użytkownikom dotrzeć do sieci Tor.)

- Pakiet eksperta zawiera tylko Tor i nic więcej. Musisz ręcznie zainstalować i skonfigurować swój zestaw dodatkowych komponentów, a także torify aplikacje.

montaż Pakiet eksperta używany głównie do testowania i rozwijania ulepszonych wersji oprogramowania Tor. Nazwa mówi sama za siebie.

Oczywiście dla tych, którzy stawiają pierwsze kroki w korzystaniu z systemu Tor, interesujące są dwie pierwsze opcje pakietów.

montaż Przeglądarka Tor pozwoli Ci pracować bez instalacji i ustawień. To prawda, że praca z nim ogranicza się zwykle do korzystania z wbudowanej przenośnej przeglądarki FireFox (FirefoxPortable). Jeśli chodzi o anonimowość, jest ona zapewniona w całości.

montaż Pakiet Vidalii zapewni więcej opcji konfiguracji i korzystania z różnych aplikacji (toryfikacji), a tym samym szerszy zakres działań w systemie Tor.

Istnieją również zestawy skompilowane przez programistów innych firm. Na przykład montaż Operator. Obejmuje przeglądarkę Opera, klienta Tor i wirtualny serwer proxy Polipo ( Vidalia- zaginiony). Tylko praca za pośrednictwem protokołów HTTP i HTTPS jest anonimowa.

Po zakończeniu sesji Operator wszystkie informacje na ten temat są usuwane. Ostatnia wersja Operator Wersja 3.5 została wydana 6 stycznia 2010 i zawiera: Opera v. 10.10 i Torv. 0.2.1.21. (Ogólnie rzecz biorąc, nie jest to najlepszy przypadek użycia dla systemu Tor.)

5. Pierwsze kroki z Torem — pakietem przeglądarki Tor

Najłatwiejszym i najwygodniejszym dla początkujących użytkowników systemu Tor jest użycie przenośnego zestawu do anonimizacji. Przeglądarka Tor.

Ogólnie rzecz biorąc, istnieją dwie wersje przeglądarki Tor: Pakiet przeglądarki Tor dla Windowsa z Firefoksem(wersja 1.3.26, 16 MB) i Pakiet przeglądarki Tor IM dla systemu Windows z Firefoksem i Pidgin(wersja 1.3.21, 25 MB). (Pidgin jest wieloprotokołowym pagerem internetowym.) Jeśli nie planujesz używać pagera internetowego, najlepiej pobrać pierwszą wersję.)

Pakiet nie wymaga instalacji. Wystarczy pobrać rosyjskojęzyczną wersję zestawu przeglądarki Tor http://www.torproject.org/dist/torbrowser/tor-browser-1.3.26_ru.exe ze strony programisty. To jest samorozpakowujące się archiwum. Rozpakuj go do wskazanego katalogu i uruchom z niego plik Uruchom Tor Browser.exe. Obrazowy przykład pracy na zasadzie „ Zainstalowany i wszystko działa!"

Pakiet zawiera wszystkie komponenty niezbędne do anonimowego przeglądania (filtrowanie proxy Tor, Polipo i Vidalia) oraz dodatkowo przenośną (przenośną) przeglądarkę FireFox w wersji 3.6. z wbudowaną wtyczką TorButton.

Po odpaleniu Uruchom Tor Browser.exe Tor, Vidalia i Polipo są uruchamiane automatycznie. W tym samym czasie (jeśli oczywiście istnieje połączenie z Internetem) rozpoczyna się połączenie z siecią Tor i powstaje łańcuch serwerów pośrednich. Proces trwa od jednej do kilku minut.

Gdy Tor działa i zainstalowany jest łańcuch serwerów pośrednich, Vidalia wygląda tak:

Kiedy Tor jest wyłączony, wtedy

Po uformowaniu łańcucha - uruchamia się automatycznie Przeglądarka Firefox przenośny. To wszystko! Możesz zacząć surfować po Internecie anonimowo.

Przy normalnym połączeniu internetowym pierwsza linia strony będzie zawierać komunikat:

Gratulacje. Twoja przeglądarka jest skonfigurowana do korzystania z Tor

Oznacza to, że twoja przeglądarka jest skonfigurowana do anonimowej pracy z Torem.

Poniżej komunikat taki jak:

Dodatkowe informacje:

Twój adres IP: 87.84.208.241

Jest to adres IP jednego z serwerów wyjściowych sieci Tor, który zastępuje Twój prawdziwy adres.

Więc wszystko jest w porządku, a ty już pracujesz anonimowo przez sieć Tor.

Aby być pewnym swojej anonimowości, musisz znać swój prawdziwy adres IP. Dlaczego możesz najpierw przejść do strony testowej witryny Tor nie anonimowo lub do innej witryny, która pozwala określić adres IP.

Podsumowując, kilka praktycznych wskazówek dotyczących pracy z pakietem Tor Browser:

Jeśli przeglądarka FirefoxPortable nie uruchamia się automatycznie, należy uruchomić plik ...\<каталог TorBrowser>\FirefoxPortable\FirefoxPortable.exe

Przeglądarka FirefoxPortable nie może działać jednocześnie z innymi wersjami przeglądarek Mozilla FireFox.

Do normalnej (nie anonimowej) pracy w Internecie wskazane jest używanie not FirefoxPrzenośny, ale jakaś inna przeglądarka, taka jak Opera.

Czasami przydatne może być napisanie (rozpakowanie) paczki w celu zwiększenia konspiracji Przeglądarka Tor(rozmiar ok. 64M) nie włączony twardy dysk komputer, ale na dysku flash i uruchamiaj stamtąd tylko wtedy, gdy musisz pracować anonimowo. Jednocześnie na twardym dysku nie pozostaną żadne ślady Twojej anonimowej pracy. Wszystkie ustawienia i parametry wprowadzone dla Tora, przeglądarki przenośnej FirefoxPortable i TorButton zostaną również zapisane tylko na dysku flash.

6. Instalowanie Tora w systemie Windows — pakiet Vidalia

w odróżnieniu Przeglądarka Tor wszystkie inne zespoły (pakiety) instalują Tora i dodatkowe komponenty.

Komponenty działają w podobny sposób jak w Przeglądarka Tor, ale są pewne niuanse. Na przykład, jeśli nie masz zainstalowanej przeglądarki Mozilla FireFox, nie zainstaluje się ona i TorButton. Dlatego zaleca się zainstalowanie FireFox przed zainstalowaniem pakietu Vidalia.

Poniższe zdjęcia przedstawiają proces instalacji pakietu. Pakiet Vidalii B>:

montaż Pakiet Vidalii dla Windows zawiera Tor, Vidalia, Polipo i Torbutton (numery wersji możesz zobaczyć na ostatnim obrazku).

Jak widać na 2 rysunku, jeśli przeglądarka FireFox nie jest zainstalowana na komputerze, program instalacyjny ostrzega o tym, zaleca zainstalowanie i ponowną instalację.

Wszystkie komponenty standardowej konfiguracji są instalowane domyślnie tak, aby ze sobą współpracowały.

Jeśli użytkownik chce użyć innej konfiguracji, na przykład korzystania z proxy filtrującego Privoxy lub innej przeglądarki do anonimowego przeglądania, usuń niepotrzebne składniki. W takim przypadku należy wcześniej zainstalować Privoxy i przeglądarkę.

Program Tor jest instalowany jako domyślny program klienta. Wykorzystuje wbudowany plik konfiguracyjny i większość użytkowników nie musi zmieniać żadnych ustawień. Jednak sekcje 8 i 9 opisują wiele zaawansowanych ustawień systemu Tor na twoim komputerze.

Vidalia Bundle to piękny interfejs graficzny napisany specjalnie dla aplikacji Tor, który z kolei służy do anonimowego odwiedzania różnych stron internetowych, korespondencji biznesowej i tak dalej. Tor regularnie zmienia Twój adres IP podczas działania, co nie pozwala na śledzenie użytkownika. Ponadto stosowane przez narzędzie mechanizmy skutecznie chronią przed analizą ruchu, pozwalając w pełni zachować poufność przesyłanych informacji.

Dzięki interfejsowi Vidalia Bundle nawet niedoświadczony użytkownik może pracować z aplikacją. Obsługuje zestaw opcji, które pozwalają ustawić adres i port połączenia TCP, ustawić hasło do uwierzytelniania, ustawić ścieżkę do pliku zawierającego konfigurację, a także włączyć automatyczne uruchamianie narzędzia przy starcie systemu. Istnieje specjalne okno graficzne, które wyświetla przepustowość w czasie rzeczywistym. Warto zauważyć, że aplikacja Tor jest dystrybuowana wraz z interfejsem Vidalia Bundle całkowicie za darmo.

Uruchom pobrany plik (jest to samorozpakowujące się archiwum) i wszystko, co musisz zrobić, to określić katalog, w którym Tor powinien zostać rozpakowany (Rysunek 2.3). Przeglądarka Tor dla systemu Windows może działać w systemach Windows 7, Windows Vista i Windows XP.

Ryż. 2.3. Rozpakowywanie przeglądarki Tor

Przejdź do katalogu, w którym rozpakowałeś przeglądarkę Tor i uruchom Start Tor Browser.exe (Rysunek 2.4).

Otworzy się okno panelu sterowania Vidalia - będziesz musiał trochę poczekać podczas łączenia się z siecią Tor (rys. 2.5). Po nawiązaniu połączenia Vidalia uruchomi przeglądarkę Firefox dołączoną do przeglądarki Tor. Aby sprawdzić stan połączenia sieciowego, przeglądarka przełączy się na skrypt https://check.torproject.org/?lang=en-US&small=1, który zgłosi stan połączenia (rys. 2.6). Jak widzisz, połączenie z siecią Tor zostało ustanowione i jesteś teraz anonimowy. Skrypt stanu połączenia zgłasza również nowy adres IP, w tym przypadku: 192.251.226.205.

Możesz kontrolować, czy Tor działa w inny sposób - w procesie anonimowego surfowania. Aby to zrobić, przesuń wskaźnik myszy nad przycisk z logo Tora (rys. 2.7) — podpowiedź pokaże stan połączenia z Torem. Kliknięcie tego przycisku otworzy menu. W nim, oprócz innych poleceń, będzie polecenie Ustawienia, który pozwala skonfigurować wtyczkę Torbutton.

Uwaga!Co zrobic nastepnie? Wystarczy wpisać adres żądanego węzła i cieszyć się anonimowym surfowaniem. Szybkość połączenia zależy od węzła, z którym się łączysz, oraz od wygenerowanego łańcucha.

Bądź ostrożny - w większości przypadków ustawienia Torbuttona nie muszą być zmieniane, ale złe parametry może prowadzić do utraty anonimowości. Jednak w następnym rozdziale zapoznamy się z niektórymi ustawieniami.

2.4.2. Panel sterowania Vidalia

Czas spojrzeć na panel sterowania Vidalii pokazany na ryc. 2.5. W oknie Vidalia znajdziesz następujące przyciski:

✓ Zatrzymaj Tor- służy do zatrzymania Tora, następnie ten sam przycisk może być użyty do uruchomienia Tora. W większości przypadków nie musisz ponownie uruchamiać Tora, ale jeśli chcesz zmienić adres IP i cały łańcuch, lepiej nacisnąć przycisk zmień przebranie;

✓ Przegląd sieci- pozwala wizualnie ocenić utworzony łańcuch (ryc. 2.8);

✓ Konfiguracja serwera(ona jest Ustawienia) - wywołuje okno ustawień, rozważymy to trochę później;

✓ Zmień przebranie- przed (o godz. poprzednie wersje Vidalia) ten przycisk został nazwany Zmień łańcuch, dlaczego trzeba było zmienić jego nazwę, nie wiem. Zmiana łańcucha pozwala na zmianę listy węzłów przez które dane będą wymieniane oraz zmianę końcowego adresu IP;

✓ Wykres ruchu- małe okno pokazujące, ile informacji zostało odebranych i przesłanych przez sieć Tor;

✓ Pomoc– otwiera okno pomocy;

✓ Pomoc - pokazuje informacje o wersji Vidalii i Tora. Chociaż bardziej poprawne byłoby wywołanie tego przycisku O programie.

✓ Wyjście - zamyka Tora i zamyka okna Vidalia i Firefox.

Naciśnij przycisk Ustawienia. Nie wszystkie ustawienia Tora są ważne. Najważniejsze ustawienia znajdują się w sekcjach Internet I Giełda. Zacznijmy od pierwszej sekcji (ryc. 2.9):

✓ Korzystam z serwera proxy, aby uzyskać dostęp do Internetu– jeśli uzyskujesz dostęp do Internetu przez serwer proxy, który zwykle określasz w ustawieniach przeglądarki, włącz tę opcję i określ ustawienia proxy: nazwę hosta, port, nazwę użytkownika i hasło (jeśli to konieczne);

✓ Mój firewall pozwala mi łączyć się tylko z określonymi portami– służy do ominięcia zapory. Po włączeniu tej opcji pojawi się pole, w którym należy wpisać dozwolone porty oddzielone przecinkami. Ten wiersz nie może zawierać spacji. Przykład: 80 443 3128;

✓ Mój dostawca usług internetowych blokuje dostęp do sieci Tor - niektórzy dostawcy blokują dostęp do Tora. W takim przypadku włącz opcję i określ mosty, przez które będzie można uzyskać dostęp do Tora (rys. 2.10). Lista mostów dostępna jest na https://bridges.torproject.org. Możesz także kliknąć przycisk Znajdź mosty aby automatycznie znaleźć mostki Tora. Jednak dostawca może również użyć tej funkcji i zablokować odebrane węzły ... Więc nie ma gwarancji, że Tor będzie dla Ciebie działał, jeśli dostawca go zablokuje.

W sekcji Giełda(rys. 2.11) możesz wybrać sposób działania Tora:

✓ Tryb pracy tylko jako klient- używane domyślnie, łączysz się z Torem i korzystasz z jego zasobów, ale nie dajesz niczego w zamian;

✓ Ruch na serwerze sieciowym Tor- możesz zmienić się z prostego laika w węzeł sieci Tor. W tym celu wybierz ten tryb pracy i na zakładce podstawowe ustawienia wprowadź informacje o sobie - Twój pseudonim (pole Nacięcie) oraz adres e-mail postu;

✓ zakładka Limity przepustowości możesz ustawić limit korzystania z twojego kanału komunikacji, w przeciwnym razie Tor przywłaszczy sobie cały twój kanał internetowy;

✓ zakładka Zasady wyjścia umożliwia zdefiniowanie zasobów internetowych, do których inni użytkownicy Tora mogą uzyskać dostęp za pośrednictwem twojego komputera (strony internetowe, bezpieczne strony, poczta, wiadomości błyskawiczne itp.);

✓ Pomóż zablokowanym użytkownikom uzyskać dostęp do sieci Tor- jeśli w poprzednim przypadku stajesz się tylko serwerem (węzłem) sieci Tor, to w tym przypadku zamieniasz się w most, przez który inni użytkownicy będą wchodzić do Tora.

Pomóc czy nie pomóc sieci Tor? Z jednej strony pomaga za darmo. Z drugiej strony, jeśli któryś z użytkowników popełni nielegalne działanie, a Twój węzeł okaże się punktem wyjścia, podejrzenie spadnie na Ciebie. Jeśli więc zdecydujesz się zostać wolontariuszem, to:

✓ Ogranicz przepustowość- nie potrzebujesz Tora, aby zająć cały kanał internetowy, potrzebujesz go również;

✓ zakładka Zasady wyjścia wyłącz opcje Otrzymuj pocztę I Inne usługi- więc przynajmniej twój komputer nie będzie używany do wysyłania spamu.

Pozostaje jeszcze jedna kwestia do rozważenia, a mianowicie wybór węzłów wyjściowych, co jest ważne, jeśli chcesz uzyskać adres IP danego kraju przy wyjściu. Podkatalog Data\Tor katalogu instalacyjnego pakietu Tor Browser zawiera plik konfiguracyjny torrc. Otwórz go i dodaj dwie linie:

Węzły wejściowe $odcisk palca,$odcisk palca….

Węzły wyjściowe $odcisk palca,$odcisk palca….

Pierwszy parametr określa listę węzłów wejściowych, a drugi węzłów wyjściowych. Zamiast zmiennej $fingerprint możesz ustawić:

✓ identyfikator węzła w sieci Tor (można go znaleźć za pomocą mapy);

✓ Adres IP węzła (ale musisz mieć pewność, że jest to serwer sieci Tor, można go również znaleźć za pomocą mapy);

✓ Kod kraju ISO, np. (de) dla Niemiec, (ru) dla Rosji itp. Do określenia kodu kraju potrzebny będzie poniższy link: http://www.perfekt.ru/dict/cc.html.

Notatka

Twórcy Tora nie zalecają używania parametrów EntryNodes i ExitNodes (to jest złe dla anonimowości), ale możesz to zrobić w skrajnych przypadkach - kiedy potrzebujesz łańcucha z zakodowanymi węzłami wejściowymi i wyjściowymi.

2.4.3. Konfigurowanie klienta poczty Mozilla Thunderbird

Rozważ ustawienie klient poczty za pracę z siecią Tor na przykładzie Programy Mozilli Thunderbird. Wykonaj następujące czynności:

1. Uruchom Tora i użyj Vidalii, aby upewnić się, że masz połączenie z siecią Tor.

2. Uruchom Mozillę Thunderbird

3. Wybierz drużynę Narzędzia | Ustawienia.

4. Przejdź do sekcji do tego, następnie przejdź do zakładki Sieć i przestrzeń dyskowa(rys. 2.12).

5. Naciśnij przycisk Pogarszać. W oknie, które się otworzy, ustaw parametry, jak pokazano na ryc. 2.13.

2.4.4. Konfigurowanie programu telefonii internetowej Skype

Popularny program telefonii internetowej Skype można również skonfigurować do korzystania z Tora. Aby to zrobić, uruchom polecenie Narzędzia | Ustawienia, przejdź do sekcji Dodatki | Pogarszać i ustaw parametry, jak pokazano na rys. 2.14.

Ze Skype jest tylko jeden problem. W rzeczywistości Skype jest programem o zamkniętym kodzie źródłowym. Algorytmy szyfrowania Skype'a są bardzo silne (do tej pory nikt ich nie odszyfrował) i teoretycznie możesz używać Skype'a bez Tora. Oczywiście będzie działać dobrze przez Tora, ale wątpię, by miało to sens, skoro po przejęciu Skype'a przez Microsoft zaczęły krążyć plotki, że tajne służby mogą podsłuchiwać Skype'a.

Prawda czy nie, tylko służby specjalne wiedzą, ale na wszelki wypadek sprawdź poniższy link i wyciągnij odpowiednie wnioski: http://dkws.net/archives/2017. W każdym razie nikt nie da Ci gwarancji, że jutro kod Skype nie pojawi się (o ile już się nie pojawił) „tylnymi drzwiami” dla służb specjalnych lub kogoś innego.

2.4.5. Konfiguracja klienta FTP FileZilla

Aby nie powodować niepotrzebnego obciążenia sieci Tor, zaleca się, aby nie przesyłać za jej pośrednictwem dużych plików przez FTP. Ale nadal używaj Tora do wymiany plików przez Protokół FTP możesz - w końcu, kiedy aktualizujesz swoją witrynę, w większości przypadków rozmiar każdego z przesyłanych plików wynosi tylko kilka kilobajtów i rzadko osiąga megabajt. Oczywiście lepiej nie rozpowszechniać obrazów ISO dystrybucji systemów operacyjnych za pośrednictwem Tora (duże ilości ruchu zmniejszają wydajność całej sieci - to nie dziw się, że Tor jest wolny). Nie mówię jednak, że nie można przenieść, powiedzmy, obrazu ISO o wielkości 650 MB lub nawet 4 GB przez Tora. Technicznie jest to możliwe, ale przed rozpoczęciem transferu przeczytaj ust. 2,7. Ale do przesyłania małych plików Tor poradzi sobie dobrze.

Aby skonfigurować FileZilla do korzystania z Tora, uruchom polecenie menu Edycja | Ustawienie. W oknie, które się otworzy, przejdź do sekcji Bazowy serwer proxy(rys. 12.15), ustaw typ proxy SKARPETKI5, wpisz w polu Serwer proxy hosta nazwa proxy - Lokalny Gospodarz i port 9050

. Nie zapomnij kliknąć ok aby zapisać ustawienia.

2.4.6. Konfigurowanie przeglądarki Opera

W celu zapewnienia anonimowości nie zaleca się używania przeglądarek zastrzeżonych (jedną z nich jest Opera). Czemu? Odpowiedź na to pytanie znajdziesz od rozdział 12. Ale jeśli naprawdę chcesz „toryfikować” Operę, to wszystko jest możliwe.

Uruchom przeglądarkę i wykonaj polecenie menu Opera | Ustawienia | Ustawienia główne. Przejdź do zakładki Przedłużony do sekcji Internet(Rys. 2.16). Naciśnij przycisk Serwery proxy aw oknie, które się otworzy (rys. 2.17), podaj nazwę localhost serwera proxy i jego port 9050.

Następnie możesz używać Opery za pośrednictwem Tora. Oczywiście musisz się upewnić, że Tor działa (wcześniej powiedziano, jak to zrobić).

2.5. Kiedy Tor jest bezsilny. Dodatkowe rozszerzenia dla Firefoksa

Nie musisz myśleć, że jeśli zainstalowałeś Tora, jesteś teraz całkowicie anonimowy. Początkujący użytkownicy często popełniają szereg błędów, które prowadzą do ich odtajnienia. Jest kilka rzeczy, o których należy pamiętać podczas korzystania z Tora:

✓ Tor chroni te programy, które przez niego działają. Jeśli zainstalowałeś przeglądarkę Tor, ale nie skonfigurowałeś innych programów sieciowych (innych przeglądarek, ICQ, Skype itp.) do pracy za pośrednictwem Tora, nie możesz marzyć o jakiejkolwiek anonimowości. Najczęstszy błąd użytkownika jest następujący. Użytkownik instaluje i uruchamia przeglądarkę Tor, a następnie uruchamia inną przeglądarkę (nie tę uruchomioną przez Vidalię), taką jak Opera lub Internet Explorer, i myśli, że jego ruch jest anonimowy. Ale tak nie jest, ponieważ te przeglądarki nie są skonfigurowane do korzystania z Tora;

✓ Twórcy Tora zalecają używanie przeglądarki Firefox z wtyczką Torbutton. Ta wtyczka monitoruje stan sieci Tor i wyłącza potencjalnie niebezpieczne wtyczki (Flash, ActiveX, Java itp.). W ustawieniach Torbuttona możesz uniemożliwić wyłączanie wtyczek, ale w tym przypadku Tor nie gwarantuje anonimowości. Czasami różne wtyczki mogą ominąć Tora i przekazywać prywatne informacje. Najlepiej korzystać z dwóch przeglądarek, m.in. Google Chrome dla normalna praca w Internecie i przeglądarce Tor (Firefox z Torbuttonem) - do anonimowej pracy;

✓ Bądź bardzo ostrożny z plikami cookie. Najlepiej wyłączyć pliki cookie w ustawieniach przeglądarki, a jeszcze lepiej zainstalować rozszerzenia NoScript i CookieSafe lub Permit Cookies, które jeszcze bardziej zwiększą anonimowość;

✓ Pamiętaj, że Tor szyfruje ruch od Ciebie do sieci Tor i w samej sieci, ale ruch między punktem wyjścia a węzłem końcowym nie jest szyfrowany. Jeśli to możliwe, połącz się z hostem końcowym za pomocą protokołu HTTPS. Niestety nie wszystkie witryny obsługują bezpieczne połączenia;

✓ Nie używaj BitTorrenta przez Tora. Jeśli istnieje potrzeba anonimowego skontaktowania się z trackerami, użyj Ogonów ( http://tails.boum.org/).

2.6. Ograniczenia i wady sieci Tor

Tor nie jest bezbłędny. Wszystko ma swoje wady, oto wady Tora:

✓ niektóre zasoby internetowe zabraniają dostępu z anonimowej sieci Tor;

✓ szybkość dostępu do zasobów internetowych przez Tora jest znacznie niższa niż bezpośrednio, ale jest to cena za anonimowość;

✓ Chociaż Tor można skonfigurować do pracy z dowolnym połączeniem TCP, wiele portów jest zamkniętych w polityce wyjścia Tora, więc niektórych działań nie można wykonać za pośrednictwem Tora. Bardzo często port 25 jest zamknięty - wysyłanie poczty nie będzie działać. Odbywa się to celowo, aby komputery nie były wykorzystywane do wysyłania spamu;

✓ Niektóre witryny blokują dostęp użytkownikom z innych krajów. Jeśli wyjściowy adres IP należy do innego kraju, nie będziesz mógł uzyskać dostępu do witryny. Możesz częściowo rozwiązać problem, wybierając węzeł wyjściowy we właściwym kraju, ale stwarza to niewielką niedogodność.

2.7. Etyka korzystania z sieci Tor

Używając Tora, przestrzegaj następujących zasad:

✓ Nie używaj Tora do czynności, które nie wymagają anonimowości: gry online, radio internetowe, filmy online, pobieranie dużych plików. Wszystkie te działania powodują niepotrzebne i bezużyteczne obciążenie sieci Tor, co jest dla niej trudne do radzenia sobie z takim obciążeniem;

✓ Nie używaj Tora do szkodzenia stronom internetowym, wysyłania spamu lub innych złośliwych działań. W przeciwnym razie administratorzy różnych zasobów będą mieli powody, aby zamknąć dostęp z sieci Tor i stanie się on bezużyteczny. W ten sposób zaszkodzisz użytkownikom na całym świecie, którzy naprawdę potrzebują anonimowości.

Rozdział 3. Sieć I2P — alternatywa dla Tor

3.1. Co to jest I2P?

W Rozdział 2 zapoznaliśmy się z siecią rozproszoną Tor, która pozwala na szyfrowanie i anonimizację ruchu. Tutaj rozważymy kolejny projekt anonimizacji - I2P (Invisible Internet Project, projekt „Invisible Internet”). I2P to tzw. narzuta sieć, to znaczy działająca nad zwykłym Internetem. Okazuje się, że I2P jest jak sieć w sieci.

Sieć I2P zapewnia funkcjonowanie wielu usługi sieciowe: strony (technologia eepsite), poczta, komunikatory, a nawet trackery torrentów (BitTorrent, EDonkey, Kad, Gnutella itp.). A jeśli chodzi o to drugie, I2P to po prostu niebo, nadal nie rozumiem, dlaczego wszystkie trackery torrentowe nie przeszły jeszcze na I2P. Najprawdopodobniej dlatego, że wielu użytkowników nie wie o I2P i nie rozumie, jak w nim pracować. Teraz wypełnimy tę lukę w Twojej wiedzy, a to, czy użyjesz I2P, czy nie, zależy od Ciebie.

3.1.1. Korzyści z I2P

Jak więc I2P jest przydatne dla zwykłych użytkowników? Zacznijmy od trackerów torrentów. Pobierając film (program, kompozycję muzyczną itp.) z trackera torrentów (nie wspominając o dystrybucji tych treści), naruszasz prawo autorskie. A podczas pobierania (udostępniania) treści za pomocą trackera torrentów Twój adres IP jest widoczny dla wszystkich. Teoretycznie w najbardziej niekorzystnym dla Ciebie scenariuszu organy ścigania mogą złożyć Ci bardzo nieprzyjemną wizytę.

Jednak nigdy nie stanie się to podczas pracy w I2P, ponieważ Twój adres IP zostanie zaszyfrowany, a routing odbywa się zgodnie z tzw. tunele. Innymi słowy, prawie niemożliwe jest udowodnienie, że to ty pobrałeś film tam i tam. Oczywiście nie można powiedzieć, że to w ogóle niemożliwe. Ze szczególnym pragnieniem możesz to udowodnić, ale na to będziesz musiał poświęcić tyle czasu, pieniędzy i innych zasobów, że łatwiej będzie zrobić kolejny film niż udowodnić, że pobrałeś ten z trackera (a ty sam rozumiesz, nie jesteś jedynym takim użytkownikiem).

W sieci I2P każdy może stworzyć własną stronę internetową i to zupełnie za darmo - nie musisz płacić ani za rejestrację nazwy, ani za nazwę domeny, np. nazwa.i2p. A hosting można wdrożyć na komputerze, instalując pakiet Apache + PHP + MySQL (jeśli nie rozumiesz, jak to zrobić, po prostu zainstaluj XAMPP - dzięki temu produktowi ten pakiet jest bardzo łatwy w instalacji). Witryny w sieci I2P są ukryte - to znaczy, aby dowiedzieć się, na którym komputerze „leży” dana witryna, ponownie musisz wydać dużo zasobów.

Ukrytą witrynę można również utworzyć w sieci Tor, jednak zamiast wygodnej nazwy formularza nazwa.i2p zostanie wygenerowany długi hash, który będziesz musiał przechowywać w osobnym pliku tekstowym - nie będziesz w stanie go zapamiętać.

Oprócz ukrytych witryn i anonimowych torrentów, I2P działa z anonimową pocztą, możesz także organizować anonimową komunikację za pośrednictwem popularnych klientów wiadomości błyskawicznych, a nawet skonfigurować Skype do pracy przez I2P. Zauważyliśmy wcześniej, że Skype używa zastrzeżonych i bardzo złożonych algorytmów szyfrowania. To, czy obsługują podsłuchiwanie, czy nie, jest znane niektórym programistom Skype (ostatnio pojawia się coraz więcej plotek, że możliwe jest podsłuchiwanie rozmów w Skypie). Kiedy wysyłasz ruch Skype przez I2P (lub przez Tora, jak pokazano w Rozdział 2), zanim dotrą do rozmowy Skype, ci, którzy chcą słuchać twoich rozmów, będą musieli otworzyć kilka warstw szyfrowania w I2P. Tak więc użycie I2P (lub Tora) znacznie komplikuje zadanie podsłuchu.

Dwie dodatkowe premie zapewniane przez sieć I2P zwykłym użytkownikom to obsługa języka rosyjskiego, a także wieloplatformowość - odkąd do stworzenia oprogramowania I2P wykorzystano Javę, oprogramowanie I2P może działać zarówno na Windowsie, jak i na Linux, Mac OS, Solaris i inne systemy operacyjne.

3.1.2. niedogodności

A teraz mucha w maści - o wadach I2P. Nic nie jest idealne, a I2P też nie jest idealne. Zacznijmy od samej koncepcji I2P. Anonimizacja i szyfrowanie ruchu odbywa się tylko w obrębie tej sieci. Podczas pracy z I2P możesz uzyskać dostęp tylko do zasobów I2P (strony I2P, poczta, trackery itp.). Jeśli uzyskujesz dostęp do zasobu innego niż I2P, ochrona nie jest zapewniona. Z tym samym Torem wszystko jest znacznie wygodniejsze, ponieważ możesz uzyskać dostęp do dowolnych zasobów internetowych, a jednocześnie ruch będzie anonimowy i chroniony.

To jest główna wada I2P. Ale są jeszcze dwa negatywne punkty, o których również powinieneś wiedzieć. Przede wszystkim w sieci I2P jest bardzo mało rosyjskich zasobów. Jest bardziej popularny w Niemczech - w I2P jest wiele niemieckich zasobów i stron anglojęzycznych, ale jest tylko kilka rosyjskojęzycznych. To, czy interesuje Cię I2P, zależy od Twojej znajomości języka angielskiego i niemieckiego oraz oczywiście od informacji, które chcesz znaleźć w I2P.

Kolejną wadą jest znaczny przepływ ruchu przechodzący przez Twój komputer. Gdybyś mógł pracować tylko jako klient w Tor, to w sieci I2P ruch innych użytkowników I2P jest przesyłany przez twój komputer. Ruch jest zaszyfrowany, nie ma się czym martwić, ale jeśli Twoja taryfa internetowa uwzględnia natężenie ruchu, to raczej nie będzie Ci odpowiadać I2P, ponieważ będziesz musiał płacić zarówno za własny ruch, jak i za ruch innych użytkowników przechodząc przez twój komputer. Możesz przejść do I2P, posiedzieć przez godzinę, aby przeczytać niektóre witryny, aw tym czasie przez Twój komputer przejdzie kilka gigabajtów ruchu.

3.1.3. Szyfrowanie informacji w I2P

Cały ruch w sieci I2P, w przeciwieństwie do Tora, jest szyfrowany od nadawcy do odbiorcy. W sumie używane są cztery poziomy szyfrowania (szyfrowanie end-to-end, czosnek, tunelowanie i szyfrowanie warstwy transportowej). Przed szyfrowaniem I2P dodaje losową liczbę arbitralnych bajtów do wysyłanego pakietu, aby jeszcze trudniej było przeanalizować zawartość pakietu i zablokować go.

Jako adresy sieciowe wykorzystywane są identyfikatory kryptograficzne (publiczne klucze kryptograficzne), które nie mają logicznego połączenia z rzeczywistym komputerem. Sieć I2P nie używa nigdzie adresów IP, więc niemożliwe jest określenie prawdziwego adresu IP węzła, a tym samym jego zlokalizowanie.

Każda aplikacja sieciowa pracująca przez I2P buduje dla siebie anonimowe szyfrowane tunele - zwykle jednokierunkowe, gdy ruch wychodzący przechodzi przez jeden tunel, a ruch przychodzący przez inne. Nie da się również dowiedzieć, która aplikacja stworzyła ten lub inny tunel (a dokładniej, jest to bardzo trudne, więc założymy, że jest to praktycznie niemożliwe).

Wszystkie pakiety przesyłane przez sieć mogą rozchodzić się przez różne tunele, co sprawia, że próba przechwycenia (nasłuchu) danych nie ma sensu. W rzeczywistości, ponieważ dane są przesyłane przez różne tunele, analiza strumienia danych nie będzie działać nawet za pomocą sniffera. Co 10 minut już utworzone tunele są zastępowane nowymi z nowymi podpisami cyfrowymi i kluczami szyfrującymi (każdy tunel ma swój własny klucz szyfrujący i własny podpis cyfrowy).

Nie musisz się martwić o aplikacje zapewniające szyfrowanie ruchu. Jeśli istnieje nieufność do programów, które mają zamknięty kod źródłowy (weź ten sam Skype), możesz spróbować, aby te programy działały przez I2P, lub poszukać alternatywnych programów z otwarte źródło. Więc zamiast Skype możesz użyć Ekigi - prosty program dla telefonii IP. Co prawda nie wie, jak zaszyfrować dane (są one przesyłane w sposób jawny), ale I2P zajmie się szyfrowaniem. Oczywiście Twój rozmówca musi również korzystać z I2P, w przeciwnym razie wszystkie te czynności (konfigurowanie Skype'a do pracy przez I2P lub instalowanie i używanie Ekigi) nie będą miały sensu.

Szyfrowanie i deszyfrowanie pakietów odbywa się odpowiednio po stronie nadawcy (szyfrowanie) i po stronie odbiorcy (deszyfrowanie). W przeciwieństwie do Tora żaden z pośrednich uczestników wymiany nie może przechwycić zaszyfrowanych danych i żaden z uczestników nie wie, kto w rzeczywistości jest nadawcą, a kto jest odbiorcą, ponieważ węzeł transmitujący pakiety może być zarówno nadawcą, jak i węzłem pośrednim.

Węzeł pośredni nie może znaleźć punktów końcowych (kto wysłał pakiety i dokąd one trafiają), ani nie może określić, co stało się z pakietem właśnie przesłanym do następnego węzła: zaakceptował go dla siebie (to znaczy, że następny węzeł jest odbiorcą) lub przekazał go do następnego węzła.

I2P wykorzystuje następujące metody szyfrowania (algorytmy):

✓ AES (256 bitów);

✓ Schemat ElGamala (2048 bitów);

✓ Algorytm Diffiego-Hellmana (2048 bitów);

✓ DSA (1024 bity);

✓ HMAC (256 bitów);

✓ SHA256 (256 bitów).

3.1.4. Jak pracować z I2P?

Wszystko jest bardzo, bardzo proste. Zasada działania I2P z punktu widzenia niedoświadczonego użytkownika jest taka sama jak w przypadku Tora. Instalujesz I2P na swoim komputerze, zmieniasz ustawienia domyślne jeśli uważasz za stosowne (chociaż w 99% przypadków nie będziesz musiał tego robić, bo I2P to program, który działa od razu, czyli nie wymaga konfiguracji) i skonfiguruj swoje programy sieciowe – w ich ustawieniach należy określić użycie serwera proxy o adresie IP 127.0.0.1 (port 4444). Podobne działania wykonaliśmy podczas konfigurowania programów sieciowych do użycia Serwery proxy Tor(tylko numer portu był inny).

Następnie możesz przejść do stron I2P sieci, na przykład do http://i2p2.i2p to oficjalna strona internetowa projektu I2P.

Na podstawie ruchu, który Twój komputer wysyła do Internetu, bardzo trudno jest zrozumieć, co pochodzi od Ciebie - czy jest to Twój ruch, czy jest to ruch tranzytowy innych klientów sieci I2P. Innymi słowy, bardzo trudno jest udowodnić czyjeś zaangażowanie w konkretną aktywność sieciową.

3.1.5. Tor czy I2P?

W Rozdział 2 zapoznaliśmy się z rozproszoną siecią Tor. Tutaj rozważamy podobny projekt - I2P. Więc co jest lepsze: Tor czy I2P? Takie pytanie prędzej czy później zostanie zadane przez każdego użytkownika, który przynajmniej raz pracował z Torem lub I2P. Spieszę się zawieść, I2P i Tora nie da się porównać - to jak porównywanie pomarańczy z jabłkami. Niektórzy lubią pomarańcze, inni jabłka. Jabłka nie wytwarzają soku pomarańczowego i odwrotnie. Każda z sieci została zaprojektowana tak, aby rozwiązywać własne problemy, więc musisz wybrać między I2P a Torem w oparciu o ustawione zadania.

Sieć I2P to wyizolowana, zamknięta sieć bez dostępu do „zewnętrznego” Internetu. I choć I2P ma „proxy”, które pozwala na dostęp do Internetu, to jednak nie wpływa to szczególnie na funkcjonowanie sieci I2P jako całości. I2P nie jest przeznaczony do normalnego surfowania w otwartym Internecie. I2P jest idealny do anonimowego i bezpiecznego udostępniania plików, anonimowej komunikacji, anonimowego hostingu witryn w sieci I2P.

Koncepcja Tora jest nieco inna. Tor został pierwotnie zaprojektowany do pracy z otwartym Internetem. Z jego pomocą, jak pokazano na Rozdział 2, możesz łatwo odwiedzać zablokowane witryny, odwiedzać zwykłe witryny anonimowo itp.

Podsumujmy:

✓ potrzebujesz anonimowa komunikacja(na przykład przez Skype lub ICQ)? Wtedy lepiej użyć I2P. Jednocześnie osoba, z którą będziesz się komunikować, musi również korzystać z I2P;

✓ jeśli potrzebujesz odwiedź anonimowo tej lub innej witryny lub odwiedź witrynę zablokowaną przez „złego” administratora, powinieneś użyć Tora. Korzystanie z Tora można porównać do przebrania, ale I2P to rodzaj podziemnej sieci WWW.

Jeśli chodzi o zalety i wady, każda sieć je ma, ale nie wymienimy ich, ponieważ te wady są nieistotne, a podczas korzystania z określonej sieci zgodnie z jej przeznaczeniem nawet ich nie pamiętasz.

3.2. Instalowanie oprogramowania I2P

3.2.1. Instalacja maszyny Java

Oprogramowanie do pracy z I2P jest napisane w Javie, dlatego jeśli Twój komputer nie posiada maszyna wirtualna Java, czas ją zainstalować.

Koniec bezpłatnego okresu próbnego