چندین رایانه در یک شبکه باید رسانه انتقال را به اشتراک بگذارند. با این وجود ، اگر دو رایانه بخواهند همزمان داده را انتقال دهند ، برخوردی رخ داده و داده ها از بین می روند.

همه چيز کامپیوترهای شبکهباید از همان روش دسترسی استفاده کند ، در غیر این صورت شبکه از کار می افتد. رایانه های منفرد ، که روش های آنها غالب خواهد بود ، از انتقال دیگران جلوگیری می کند. روش های دسترسی برای جلوگیری از دسترسی همزمان چندین کامپیوتر به کابل با توالی انتقال و دریافت داده ها از طریق شبکه و اطمینان از اینکه فقط یک کامپیوتر می تواند همزمان انتقال یابد ، استفاده می شود.

در Carrier Sense Multiple Access with Collision Detection (به اختصار CSMA / CD) ، همه رایانه های موجود در شبکه - کلاینت ها و سرورها - روی کابل برای تشخیص انتقال (یعنی ترافیک) گوش می دهند.

1) کامپیوتر "می فهمد" که کابل آزاد است (یعنی هیچ ترافیکی وجود ندارد).

2) کامپیوتر می تواند انتقال داده را شروع کند.

3) تا زمانی که کابل آزاد نشود (هنگام انتقال داده) ، هیچ یک از رایانه های شبکه قادر به انتقال نیستند.

هنگامی که بیش از یک دستگاه شبکه سعی دارد به طور همزمان به رسانه انتقال دسترسی پیدا کند ، برخوردی رخ می دهد. رایانه ها وقوع تصادف را ثبت می کنند ، خط انتقال را برای برخی از بازه های زمانی تصادفی مشخص شده (در محدوده های تعیین شده توسط استاندارد) آزاد می کنند و پس از آن تلاش انتقال تکرار می شود. اولین رایانه ای که خط انتقال را تصرف می کند ، انتقال داده را آغاز می کند.

CSMA / CD به عنوان خصمانه شناخته می شود زیرا رایانه های شبکه برای حق انتقال داده ها با یکدیگر "رقابت" می کنند (رقابت می کنند).

تشخیص برخورد دلیلی است که دامنه CSMA / CD خود را محدود می کند. به دلیل سرعت محدود انتشار سیگنال در سیمها در فاصله بیش از 2500 متر (1.5 مایل) ، مکانیزم تشخیص برخورد موثر نیست. اگر فاصله تا رایانه انتقال دهنده از این حد بیشتر باشد ، بعضی از رایانه ها وقت ندارند بار کابل را تشخیص دهند و انتقال داده را شروع می کنند ، که منجر به برخورد و نابودی بسته های داده می شود.

نمونه هایی از پروتکل های CDSMA / CD عبارتند از: اترنت نسخه 2 DEC و IEEE 802.3.

مشخصات رسانه فیزیکی اترنت

برای فناوری اترنت ، گزینه های مختلف لایه فیزیکی ایجاد شده است ، که نه تنها در نوع کابل و پارامترهای الکتریکی پالس ها متفاوت است ، همانطور که در فناوری اترنت 10 مگابایت بر ثانیه انجام می شود ، بلکه همچنین در روش کدگذاری سیگنال و تعداد آنها متفاوت است. هادی های مورد استفاده در کابل. بنابراین ، لایه فیزیکی اترنت ساختار پیچیده تری نسبت به اترنت کلاسیک دارد.

مشخصات فن آوری اترنت امروزه شامل رسانه انتقال زیر است.

- 10Base-2- کابل کواکسیال با قطر 0.25 اینچ ، کواکسیال نازک نامیده می شود. دارای امپدانس موج 50 اهم است. حداکثر طول قطعه 185 متر (بدون تکرار کننده) است.

- 10 پایه 5- کابل کواکسیال با قطر 0.5 "کواکسیال" ضخیم "نامیده می شود. دارای امپدانس موج 50 اهم است. حداکثر طول قطعه بدون تکرار کننده 500 متر است.

- 10Base-T- کابل مبتنی بر جفت پیچ خورده بدون محافظ (UTP). یک توپولوژی ستاره ای مبتنی بر توپی تشکیل می دهد. فاصله بین توپی و گره انتهایی بیش از 100 متر نیست.

- 10Base-F- کابل فیبر نوری. توپولوژی مشابه استاندارد 10Base-T است. چندین گزینه برای این مشخصات وجود دارد - FOIRL (فاصله تا 1000 متر) ، 10Base-FL (فاصله تا 2000 متر).

قالب های قاب اترنت

همانند تولید ، فریم ها همه چیز در اترنت هستند. آنها به عنوان یک ظرف برای همه بسته های سطح بالا خدمت می کنند ، بنابراین برای درک یکدیگر ، فرستنده و گیرنده باید از همان نوع قاب اترنت استفاده کنند. استاندارد فناوری اترنت که در IEEE802.3 تعریف شده است ، توصیفی از یک قالب فریم لایه MAC را ارائه می دهد. فریم ها می توانند فقط چهار قالب مختلف باشند و همچنین تفاوت چندانی با یکدیگر ندارند. علاوه بر این ، فقط دو قالب اصلی فریم وجود دارد (در اصطلاحات انگلیسیآنها "فرمت های خام" نامیده می شوند) - Ethernet_II و Ethernet_802.3 ، و فقط در یک زمینه متفاوت هستند.

- قاب اترنت DIX (اترنت II). این در نتیجه کار کنسرسیومی از سه شرکت دیجیتال ، اینتل و زیراکس در سال 1980 ظاهر شد که نسخه اختصاصی استاندارد اترنت را به عنوان پیش نویس استاندارد بین المللی به کمیته 802.3 ارائه کرد.

- 802.3 / LLC ، 802.3 / 802.2یا نوول 802.2... به تصویب کمیته 802.3 استانداردی را اتخاذ کرد که در برخی جزئیات با Ethernet DIX متفاوت است.

- قاب خام 802.3، یا نوول 802.3- در نتیجه تلاش های نوول برای سرعت بخشیدن به پشته پروتکل خود بر روی اترنت پدیدار شد

هر فریم با یک مقدمه 7 بیتی پر از الگوی 0b10101010 (برای همگام سازی منبع و مقصد) شروع می شود. بعد از مقدمه ، بایت Start Frame Delimiter (SFD) می آید که حاوی توالی 0b10101011 است و آغاز فریم خود را نشان می دهد. قسمتهای بعدی قسمتهای Destination Address (DA) و Source Source (SA) هستند. اترنت از آدرس لایه 48 بیتی IEEE MAC استفاده می کند.

قسمت بعدی بسته به نوع قاب معانی مختلف و طول های مختلفی دارد.

در انتهای قاب یک قسمت 32 بیتی Frame Check Sequence (FCS) قرار دارد. مجموع چک با استفاده از الگوریتم CRC-32 محاسبه می شود. اندازه فریم اترنت از 64 تا 1518 بایت (به استثنای مقدمه ، اما با احتساب قسمت چک کن)

نوع قاب اترنت DIX

یک قاب اترنت DIX ، که فریم اترنت II نیز نامیده می شود ، شبیه به یک قاب خام 802.3 است زیرا از هدرهای زیر لایه LLC نیز استفاده نمی کند ، اما تفاوت آن در این است که به جای قسمت طول ، یک فیلد نوع پروتکل (فیلد نوع) را تعریف می کند . این قسمت با همان هدف DSAP و قسمتهای SSAP فریم LLC کار می کند - برای نشان دادن نوع پروتکل لایه فوقانی که بسته خود را در قسمت داده این قاب قرار داده است. مقادیر بیش از حداکثر طول فیلد داده از 1500 برای رمزگذاری نوع پروتکل استفاده می شود ، بنابراین فریم های Ethernet II و 802.3 به راحتی قابل تشخیص هستند.

نوع قاب Raw 802.3.

به دنبال آدرس منبع ، این قسمت شامل یک قسمت طول 16 بیتی (L) است که تعداد بایت های دنباله قسمت طول را مشخص می کند (به استثنای قسمت چک کن). یک بسته IPX همیشه در این نوع قاب تعبیه شده است. دو بایت اول از سرآیند IPX حاوی مجموع چک اطلاعات داده IPX است. اما به طور پیش فرض از این قسمت استفاده نمی شود و مقدار 0xFFFF دارد.

نوع قاب 802.3.LLC

قسمت آدرس منبع با یک قسمت طول 16 بیتی دنبال می شود که تعداد بایت های زیر این قسمت را مشخص می کند (به استثنای قسمت چک کن) و به دنبال عنوان LLC. سرصفحه فریم 802.3 / LLC نتیجه همزمانی قسمت های هدر قاب تعریف شده در استاندارد 802.3 و 802.2 است.

استاندارد 802.3 هشت قسمت هدر را تعریف می کند:

زمینه مقدمهشامل هفت بایت داده همگام سازی است. هر بایت شامل همان توالی بیت است - 10101010. در کدگذاری منچستر ، این ترکیب در محیط فیزیکی به عنوان یک شکل موج دوره ای نشان داده می شود. مقدمه استفاده می شود تا فرصت و فرصت برای همگام سازی مدارهای فرستنده و گیرنده با سیگنال های ساعت دریافت شده استفاده شود.

جدا کننده اولیهقاب از یک بایت با مجموعه بیت 10101011 تشکیل شده است. شکل ظاهری این ترکیب نشان دهنده استقبال قریب الوقوع از قاب است.

آدرس گیرنده- می تواند 2 یا 6 بایت باشد (آدرس MAC مقصد). اولین بیت آدرس گیرنده نشانگر این است که آیا آدرس فردی است یا گروهی: اگر 0 باشد ، آدرس نشان دهنده یک ایستگاه خاص است ، اگر 1 ، پس این آدرس گروه چندین (احتمالاً همه) ایستگاه های شبکه است. برای آدرس دهی پخش ، تمام بیت های قسمت آدرس روی 1 تنظیم شده اند. استفاده از آدرس های 6 بایت روال متداول است.

آدرس فرستنده- قسمت 2 یا 6 بایت حاوی آدرس ایستگاه فرستنده. بیت اول همیشه 0 است.

دو بایت میدان طولطول فیلد داده را در کادر تعریف می کند.

قسمت دادهمی تواند از 0 تا 1500 بایت باشد. اما اگر طول فیلد کمتر از 46 بایت باشد ، پس از قسمت بعدی استفاده می شود - قسمت بالشتک برای تکمیل قاب در حداقل طول مجاز.

فیلد را پر کنیدشامل تعداد بایت های padding به اندازه حداقل طول فیلد داده مشخص شده (46 بایت) است. این اطمینان حاصل می کند که مکانیسم تشخیص برخورد به درستی کار می کند. اگر طول فیلد داده کافی باشد ، پس فیلد padding در قاب ظاهر نمی شود.

قسمت Checksum- 4 بایت حاوی مقداری که طبق یک الگوریتم خاص (چند جمله ای CRC-32) محاسبه می شود. پس از دریافت قاب ایستگاه کارمحاسبه جمع چک خود را برای این فریم انجام می دهد ، مقدار دریافت شده را با مقدار قسمت چک چک مقایسه می کند و بنابراین خراب بودن قاب دریافتی را تعیین می کند.

قاب 802.3 یک قاب زیر لایه MAC است ، مطابق با استاندارد 802.2 ، یک قاب زیر لایه LLC با حذف پرچم های شروع و پایان در قسمت داده خود تعبیه شده است.

قاب حاصل از 802.3 / LLC در پایین به تصویر کشیده شده است. از آنجا که قاب LLC دارای یک هدر 3 بایت است ، حداکثر اندازه قسمت داده به 1497 بایت کاهش می یابد.

نوع اسنپ اترنت

قاب اترنت SNAP (پروتکل دسترسی SubNetwork) با معرفی یک عنوان اضافی SNAP ، فرمت فریم 802.3 / LLC است. سرصفحه از یک فیلد شناسایی 3 بیتی سازمان (OUI) و یک فیلد نوع 2 بایت (نوع ، نوع دیگر) تشکیل شده است. نوع پروتکل را مشخص می کند سطح بالا، و قسمت OUI شناسه سازمانی را تعیین می کند که تخصیص کدهای نوع پروتکل را کنترل می کند. کدهای پروتکل استاندارد IEEE 802 توسط IEEE کنترل می شوند که دارای کد OUI 0x000000 است. برای این OUI ، قسمت Ethernet SNAP همان مقدار نوع Ethernet DIX است.

جدول خلاصه استفاده از انواع مختلف فریم ها توسط پروتکل های سطح بالاتر.

|

یک نوعقاب |

اترنت II |

اترنت خام 802.3 |

اترنت 802.3 / LLC |

اترنت اسنپ |

|

شبکهپروتکل ها |

IPX ، IP ، AppleTalk فاز I |

IPX ، IP ، AppleTalk Phase II |

اترنت سریع

تفاوت بین فناوری Fast Ethernet و Ethernet

تمام تفاوتهای بین اترنت و فناوری اترنت سریع بر روی لایه فیزیکی متمرکز شده است. هدف فناوری سریعاترنت در حالی که همان روش دسترسی ، فرمت فریم و سیستم ضبط را حفظ می کند ، در مقایسه با 10 Base T Ethernet - IEEE 802.3 ، سرعت قابل توجهی بالاتر و سرعت بیشتری بدست می آورد. سطح MAC و LLC در اترنت سریع کاملاً یکسان است.

سازماندهی لایه فیزیکی فناوری Fast Ethernet پیچیده تر است ، زیرا از سه گزینه برای سیستم های کابلی استفاده می کند:

- کابل چند حالته فیبر نوری (دو الیاف)

- دسته 5 جفت پیچ خورده (دو جفت)

- جفت پیچ خورده دسته 3 (چهار جفت)

از کابل کواکسیال در اترنت سریع استفاده نمی شود. شبکه های مشترک اترنت سریع ، مانند شبکه های 10Base-T / 10Base-F ، دارای ساختار درختی سلسله مراتبی بر اساس هاب ها هستند. تفاوت اصلی در پیکربندی شبکه های Fast Ethernet کاهش قطر تا 200 متر است که با کاهش زمان انتقال یک فریم با حداقل طول 10 برابر در مقایسه با شبکه 10 مگابایتی اترنت توضیح داده می شود.

اما هنگام استفاده از سوئیچ ها ، پروتکل Fast Ethernet می تواند در حالت دوبلکس کامل عمل کند ، که در آن هیچ محدودیتی در طول کل شبکه وجود ندارد ، بلکه فقط در بخشهای فیزیکی جداگانه وجود دارد.

مشخصات محیط فیزیکیشبکه محلی کابلی

- 100BASE-T- اصطلاحی کلی برای یکی از سه استاندارد 100 مگابیت در ثانیه اترنت ، با استفاده از جفت تابیده به عنوان رسانه انتقال داده. طول قطعه تا 200-250 متر است. شامل 100BASE-TX ، 100BASE-T4 و 100BASE-T2.

- 100BASE-TX, IEEE 802.3u- توسعه فناوری 10BASE-T ، از توپولوژی ستاره ای استفاده می شود ، از کابل جفت تابیده دسته 5 استفاده می شود که در واقع از 2 جفت هادی استفاده می شود ، حداکثر سرعت انتقال داده 100 مگابیت در ثانیه است.

- 100BASE-T4- 100 مگابیت در ثانیه اترنت از طریق کابل Cat-3. هر 4 جفت درگیر هستند. اکنون عملا استفاده نمی شود. انتقال داده در حالت نیمه دوبلکس است.

- 100BASE-T2- استفاده نشده. 100 مگابیت در ثانیه اترنت از طریق کابل دسته 3. فقط از 2 جفت استفاده می شود. وقتی سیگنالها در جهات مخالف روی هر جفت پخش می شوند ، از حالت انتقال کامل دو طرفه پشتیبانی می شود. سرعت انتقال در یک جهت 50 مگابیت در ثانیه است.

- 100BASE-FX- 100 مگابیت در ثانیه اترنت با استفاده از کابل فیبر نوری. حداکثر طول قطعه در حالت نیمه دوبلکس 400 متر (برای تشخیص برخورد تضمینی) یا 2 کیلومتر در حالت دوبلکس کامل بر روی فیبر چند حالته و تا 32 کیلومتر در حالت تک است.

اترنت گیگابیت

- 1000BASE-T ، IEEE 802.3ab- استاندارد اترنت 1 گیگابیت بر ثانیه. یک جفت پیچ خورده از دسته 5e یا دسته 6. استفاده می شود. هر 4 جفت در انتقال داده نقش دارند. سرعت انتقال داده 250 مگابیت بر ثانیه بر روی یک جفت است.

- 1000BASE-TX، - استاندارد 1 گیگابیت بر ثانیه اترنت فقط با استفاده از جفت پیچ خورده دسته 6. عملا استفاده نشده.

- 1000Base-X- یک اصطلاح عمومی برای فناوری اترنت گیگابیت که از کابل فیبر نوری به عنوان یک رسانه انتقال داده استفاده می کند ، شامل 1000BASE-SX ، 1000BASE-LX و 1000BASE-CX است.

- 1000BASE-SX ، IEEE 802.3z- فناوری 1 گیگابیت بر ثانیه اترنت ، از فیبر چند حالته با دامنه انتقال سیگنال بدون تکرار کننده تا 550 متر استفاده می کند.

- 1000BASE-LX ، IEEE 802.3z- فناوری 1 گیگابیت بر ثانیه اترنت ، از فیبر چند حالته با دامنه انتقال سیگنال بدون تکرار کننده تا 550 متر استفاده می کند. بهینه شده برای مسافت طولانی با استفاده از فیبر تک حالت (حداکثر 10 کیلومتر).

- 1000BASE-CX- فناوری اترنت گیگابیتی برای مسافت های کوتاه (تا 25 متر) ، استفاده از کابل مسی مخصوص (جفت پیچ خورده محافظ (STP)) با امپدانس مشخصه 150 اهم. با استاندارد 1000BASE-T جایگزین شده و اکنون استفاده نشده.

- 1000BASE-LH (مسافت طولانی)- فناوری 1 گیگابیت بر ثانیه اترنت ، از کابل نوری تک حالت استفاده می کند ، دامنه انتقال سیگنال بدون تکرار کننده تا 100 کیلومتر است.

مشکلات گیگابیت اترنت

- اطمینان از قطر قابل قبول شبکه برای کار در یک محیط مشترک... با توجه به محدودیت های اعمال شده توسط روش CSMA / CD در طول کابل ، نسخه اترنت گیگابیتبرای یک محیط مشترک ، طول یک قطعه فقط 25 متر را مجاز می داند. حل این مشکل ضروری بود.

- دستیابی به نرخ بیت 1000Mbps در کابل نوری... فن آوری فیبر کانال ، لایه فیزیکی آن مبنای نسخه فیبر نوری گیگابیت اترنت قرار گرفت ، سرعت انتقال داده را فقط 800 مگابیت بر ثانیه فراهم می کند.

- به عنوان کابل جفت پیچ خورده استفاده کنید.

برای حل این مشکلات ، لازم بود که نه تنها در لایه فیزیکی ، بلکه در لایه MAC نیز تغییراتی ایجاد شود.

به معنای اطمینان از قطر شبکه 200 متر در یک محیط مشترک است

برای گسترش حداکثر قطر شبکه اترنت گیگابیت در حالت نیمه دوبلکس تا 200 متر ، توسعه دهندگان این فناوری اقدامات کاملاً طبیعی را بر اساس نسبت شناخته شده زمان انتقال حداقل طول فریم و زمان گردش دو برابر انجام دادند.

حداقل اندازه فریم (به استثنای مقدمه) از 64 به 512 بایت یا 4096 bt افزایش یافته است. بر این اساس ، اکنون می توان زمان گردش دو برابر را به 4095 bt افزایش داد ، که باعث می شود هنگام استفاده از تکرار کننده واحد ، قطر شبکه در حدود 200 متر مجاز باشد. با تاخیر سیگنال مضاعف 10 bt / m ، کابل های فیبر نوری 100 متری در یک چرخش 1000 bt دو برابر کمک می کنند ، و اگر تکرار کننده و آداپتورهای شبکه همان تأخیرهایی را در فناوری Fast Ethernet ایجاد کنند (داده هایی که در بخش قبلی آورده شده است) ) ، سپس تاخیر تکرار کننده 1000 bt و یک جفت آداپتور شبکه 1000 bt به زمان گردش دو برابر 4000 bt اضافه می شود که شرایط تشخیص برخورد را تأمین می کند. برای افزایش طول فریم به مقدار مورد نیاز در فناوری جدید ، آداپتور شبکه باید قسمت داده را به طول 448 بایت با اصطلاح Extend ، که فیلدی است پر از نویسه های کد 8B / 10B ممنوع است و نمی تواند اضافه کند به اشتباه با کد داده ها

برای کاهش سربار هنگام استفاده از فریم های خیلی طولانی برای انتقال دریافت های کوتاه ، توسعه دهندگان استاندارد اجازه دادند گره های انتهایی چندین فریم را پشت سر هم منتقل کنند ، بدون اینکه محیط را به ایستگاه های دیگر منتقل کنند. این حالت حالت انفجار نامیده می شود - حالت انفجاری انفجار. یک ایستگاه می تواند چندین فریم را پشت سر هم با طول کلی بیش از 65536 بیت یا 8192 بایت منتقل کند. اگر یک ایستگاه نیاز به انتقال چندین فریم کوچک دارد ، ممکن است آنها را به اندازه 512 بایت اضافه نکند ، اما پشت سر هم منتقل می کند تا زمانی که حد 8192 بایت تمام شود (این محدوده شامل تمام بایت های قاب ، از جمله مقدمه ، عنوان ، داده ها و چک کن) ... حد 8192 بایت BurstLength نامیده می شود. اگر ایستگاه شروع به انتقال یک قاب می کند و حد BurstLength در وسط قاب رسیده است ، پس قاب اجازه دارد تا انتها منتقل شود.

افزایش فریم "اشتراکی" به 8192 بایت دسترسی به رسانه مشترک سایر ایستگاه ها را تا حدی تأخیر می دهد ، اما با سرعت 1000 مگابیت در ثانیه این تاخیر چندان قابل توجه نیست

ادبیات

- شبکه های کامپیوتری V.G.Olifer، N.A.Olifer

1000Base-X

مشخصات 1000BASE-X استفاده از رسانه های فیبر نوری را فراهم می کند. این استاندارد براساس فناوری مبتنی بر استاندارد ANSI Fiber Channel (ANSI X3T11) ساخته شده است.

فناوری 1000BASE-X اجازه استفاده از سه مورد را می دهد محیط های مختلفانتقال ، از این رو سه نوع: 1000BASE-SX ، 1000BASE-LX و 1000BASE-CX.

1000Base-SX

متداول ترین و ارزانترین فناوری مبتنی بر فیبر چند حالته استاندارد. حداکثر فاصله برای 1000BASE-SX 220 متر است. طول موج مورد استفاده 850 نانومتر است ، S مخفف کلمه کوتاه موج است.

بدیهی است که این مقدار تنها با انتقال داده های دو طرفه قابل دستیابی است ، زیرا زمان گردش سیگنال دو برابر در دو بخش 220 متری 4400 bt است که حتی بدون در نظر گرفتن تکرار کننده و آداپتورهای شبکه از مرز 4095 bt فراتر می رود . برای انتقال نیمه دو طرفه ، حداکثر مقادیر بخش فیبر باید همیشه کمتر از 100 متر باشد.

1000Base-LX

1000BASE-LX به طور معمول با الیاف تک حالته ، با فاصله 5 کیلومتر استفاده می شود. مشخصات 1000Base-LX می تواند روی کابل چند حالته نیز کار کند. در این حالت ، حداکثر مسافت کم - 550 متر به نظر می رسد.

برای مشخصات 1000Base-LX ، لیزر نیمه هادی 1300 نانومتری همیشه به عنوان منبع نور استفاده می شود.

1000Base-СX

فناوری 1000BASE-CX از متمایزترین محیط در این سه استفاده می کند. این یک راه حل مبتنی بر برنامه است که از جفت های پیچ خورده و محافظت شده پیش ساخته استفاده می کند.

اتصال یک اتصال ساده RJ-45 نیست که معمولاً در 10/100 / 1000Base-T استفاده می شود. در عوض ، DB-9 یا HSSDS برای خاتمه دادن به این دو جفت سیم استفاده می شود. فناوری 1000BASE-CX در فواصل حداکثر 25 متر کار می کند که استفاده از آن را به مناطق کوچک محدود می کند.

1000Base-T

مشخصات 1000Base-T از طریق کابل جفت تاب خورده دسته 5 عمل می کند.

هر جفت کابل دسته 5 دارای پهنای باند تضمین شده تا 100 مگاهرتز است. برای انتقال داده ها از طریق چنین کابلی با سرعت 1000 مگابیت در ثانیه ، تصمیم گرفته شد انتقال موازی به طور همزمان در هر 4 جفت کابل سازماندهی شود.

این بلافاصله سرعت انتقال داده در هر جفت را به 250 مگابیت در ثانیه کاهش داد.

برای رمزگذاری داده ها ، از کد PAM5 با استفاده از 5 سطح بالقوه استفاده شد: -2 ، -1 ، 0 ، +1 ، +2. بنابراین ، در یک چرخه ساعت ، 2،322 بیت اطلاعات از طریق یک جفت منتقل می شود. بنابراین می توان فرکانس ساعت را به جای 250 مگاهرتز به 125 مگاهرتز کاهش داد. در عین حال ، اگر از همه کدها استفاده نکنید ، اما 8 بیت در هر ساعت را انتقال دهید (در 4 جفت) ، سرعت انتقال مورد نیاز 1000 مگابیت در ثانیه حفظ می شود و همچنان کد های بلااستفاده وجود دارد ، زیرا کد PAM5 شامل 5 ترکیب 4 = 625 است و اگر 8 بیت داده در یک چرخه ساعت در هر چهار جفت منتقل شود ، این فقط به 2 ترکیب 256 = 8 نیاز دارد. گیرنده می تواند از ترکیبات باقی مانده برای کنترل اطلاعات دریافتی و تخصیص استفاده کند ترکیبات صحیحدر برابر پس زمینه سر و صدا. کد PAM5 در 125 مگاهرتز در پهنای باند 100 مگاهرتز کابل دسته 5 قرار دارد.

برای تشخیص برخوردها و سازماندهی حالت دوبلکس ، مشخصات از روشی استفاده می کند که در آن هر دو فرستنده برای هر 4 جفت در یک بازه فرکانسی به سمت یکدیگر کار می کنند ، زیرا از کد بالقوه PAM5 یکسان استفاده می کنند (شکل 12) ... طرح جداسازی ترکیبی H به فرستنده و گیرنده همان گره اجازه می دهد تا از جفت تابیده برای انتقال و دریافت همزمان استفاده کند.

شکل 12. انتقال دو طرفه از 4 جفت UTP cat5 در گیگابیت

برای جدا کردن سیگنال دریافتی از سیگنال دریافت کننده ، سیگنال شناخته شده خود را از سیگنال حاصل کم می کند. این یک کار ساده و پردازنده های سیگنال دیجیتال ویژه نیست - DSP ( سیگنال دیجیتالپردازنده)

توسعه فن آوری های چندرسانه ای به افزایش نیاز منجر شده است پهنای باندخطوط ارتباطی در همین راستا ، فناوری اترنت گیگابیتی توسعه یافته است که انتقال داده را با سرعت 1 گیگابایت در ثانیه فراهم می کند. در این فناوری ، و همچنین در اترنت سریع ، تداوم با فناوری اترنت حفظ شده است: قالب های فریم عملا تغییر نکرده اند ، زنده ماندروش دسترسی CSMA/ سی دیدر حالت نیمه دوبلکس. در سطح منطقی ، از کدگذاری استفاده می شود 8 ب/10 ب... از آنجا که سرعت انتقال در مقایسه با Fast Ethernet 10 برابر افزایش یافت ، لازم بود یاقطر شبکه را به کاهش دهید 20 - 25 متر, یا حداقل طول قاب را افزایش دهید... در فناوری اترنت گیگابیت ، آنها مسیر دوم را انتخاب کردند و حداقل طول فریم را به حداکثر رساندند 512 بایت به جای 64 بایت در فناوری اترنت و سریع اترنت. قطر تور است 200 متر ، مانند در اترنت سریع. افزایش طول قاب را می توان به دو روش انجام داد. روش اول شامل پر کردن قسمت داده یک قاب کوتاه با نمادهایی از ترکیب کد ممنوع است ، و بار غیر مثبتی در شبکه وجود خواهد داشت. طبق روش دوم ، انتقال چندین قاب کوتاه پشت سر هم با طول کلی حداکثر مجاز است 8192 بایت

شبکه های اترنت گیگابیتی امروزی معمولاً مبتنی بر سوئیچ هستند و در حالت دوبلکس کامل کار می کنند. در این حالت ، نه در مورد قطر شبکه ، بلکه در مورد طول قطعه ، که با استفاده از ابزار فنی لایه فیزیکی تعیین می شود ، اول از همه ، توسط رسانه فیزیکی انتقال داده ها صحبت می شود. گیگابیت اترنت امکان استفاده از موارد زیر را فراهم می کند:

کابل فیبر نوری تک حالت ؛ 802.3 z

کابل فیبر نوری چند حالته 802.3 z

کابل UTP متعادل دسته 5 ؛ 802.3 اب

کابل هممحور.

هنگام انتقال داده ها از طریق کابل فیبر نوری ، از هر دو LED که در طول موج کار می کنند به عنوان ساطع کننده استفاده می شود 830 nm یا لیزر - در یک طول موج 1300 نانومتر طبق این استاندارد 802.3 zدو مشخصات تعریف شده 1000 پایه- SXو 1000 پایه- LX... حداکثر طول قطعه اجرا شده در کابل چند حالته 62.5 / 125 از مشخصات 1000Base-SX 220 متر و در کابل 50/125 - بیش از 500 متر نیست. حداکثر طول قطعه در مشخصات تک حالته 1000Base-LX اجرا شده است است 5000 متر طول قطعه روی کابل کواکسیال از 25 متر بیشتر نیست.

برای استفاده از کابلهای UTP متعادل دسته 5 ، استانداردی تدوین شده است. 802.3 اب... از آنجا که در فناوری اترنت گیگابیت داده ها باید با سرعت 1000 مگابیت در ثانیه منتقل شوند و جفت پیچ خورده دسته 5 دارای پهنای باند 100 مگاهرتز است ، تصمیم گرفته شد داده ها به صورت موازی از طریق 4 جفت پیچ خورده انتقال داده شوند و از UTP دسته 5 یا 5e استفاده شود با پهنای باند 125 مگاهرتز. بنابراین ، برای هر جفت پیچ خورده ، انتقال داده ها با سرعت 250 مگابیت در ثانیه ضروری است که 2 برابر بیشتر از توانایی های UTP رده 5e است. برای از بین بردن این تناقض ، از کد 4D-PAM5 با پنج سطح بالقوه (-2 ، -1 ، 0 ، +1 ، +2) استفاده می شود. هر جفت سیم به طور همزمان داده ها را با سرعت 125 مگابیت در ثانیه در هر جهت انتقال و دریافت می کند. در این حالت ، برخوردهایی رخ می دهد که در آن سیگنال هایی از یک شکل پیچیده از پنج سطح تشکیل می شود. جداسازی جریان های ورودی و خروجی با استفاده از طرح های جداسازی ترکیبی انجام می شود ح(شکل 5.4). به عنوان چنین طرح هایی استفاده می شود پردازنده های سیگنال... برای استخراج سیگنال دریافتی ، گیرنده سیگنال ارسالی خود را از سیگنال کل (ارسال و دریافت) کم می کند.

بنابراین ، فناوری گیگابیت اترنت تبادل داده با سرعت بالا را فراهم می کند و عمدتا برای انتقال داده بین شبکه های فرعی و همچنین برای تبادل اطلاعات چندرسانه ای مورد استفاده قرار می گیرد.

شکل. 5.4 انتقال داده از طریق 4 جفت از گروه 5 UTP

استاندارد IEEE 802.3 توصیه می کند که فیبر اترنت گیگابیت باید ستون فقرات باشد. تایم لات ، فرمت فریم و انتقال در همه نسخه های 1000 مگابیت بر ثانیه مشترک است. لایه فیزیکی توسط دو طرح کدگذاری سیگنال تعیین می شود (شکل 5.5). طرح 8 ب/10 باستفاده شده توسط برای فیبر نوریو کابلهای محافظ مس. برای کابلهای متعادل UTPاز مدولاسیون دامنه پالس استفاده می شود (کد PAM5 ) فن آوری 1000 پایه- ایکساز کدگذاری بولی استفاده می کند 8 ب/10 بو کدگذاری خطی ( NRZ).

شکل 5.5 مشخصات فناوری اترنت گیگابیت

سیگنالها NRZبا استفاده از موج کوتاه از طریق فیبر منتقل می شود ( کوتاه- طول موج) ، یا موج بلند ( طولانی- طول موج) منابع نور. LED هایی با طول موج 850 نانومتر برای انتقال از طریق فیبر نوری چند حالته (1000BASE-SX). این گزینه کم هزینه برای انتقال از راه دور استفاده می شود. منابع لیزر موج بلند ( 1310 nm) از فیبر نوری تک حالته یا چند حالته (1000BASE-LX) استفاده کنید. منابع لیزر فیبر تک حالته قادر به انتقال اطلاعات از فاصله حداکثر هستند 5000 متر

در اتصالات نقطه به نقطه ( نقطه- به- نقطه) برای انتقال ( Tx) و پذیرایی ( Rx) ، الیاف جداگانه استفاده می شود ، بنابراین ، دوبلکس کاملارتباطات فناوری گیگابیت اترنت فقط به شما امکان نصب می دهد تکرار تکبین دو ایستگاه. در زیر پارامترهای فن آوری های 1000BASE آورده شده است (جدول 5.2).

جدول 5.2

مشخصات مقایسه ای مشخصات گیگابیت اترنت

شبکه های اترنت گیگابیتی در اطراف سوئیچ هایی ساخته می شوند که فاصله کامل دوبلکس فقط توسط محیط محدود می شود و نه زمان رفت و برگشت. در این حالت ، به عنوان یک قاعده ، توپولوژی " ستاره" یا " ستاره طولانی"و مشکلات توسط توپولوژی منطقی و جریان داده تعیین می شود.

استاندارد 1000BASE-T تقریباً از کابل UTP استاندارد 100BASE-T و 10BASE-T استفاده می کند. کابل 1000BASE-T UTP همان کابل 10BASE-T و 100BASE-TX است با این تفاوت که کابل رده 5e توصیه می شود. با طول کابل 100 متر ، تجهیزات 1000BASE-T در حد مجاز کار می کنند.

ما سه عنصر اصلی استاندارد را از هم متمایز می کنیم: قالب فریم ، سیستم سیگنالینگ بین ایستگاه های کاری هنگام انتقال داده با استفاده از پروتکل CSMA / CD و مجموعه ای از رسانه های فیزیکی: کابل کواکسیال ، جفت پیچ خورده ، کابل فیبر نوری.

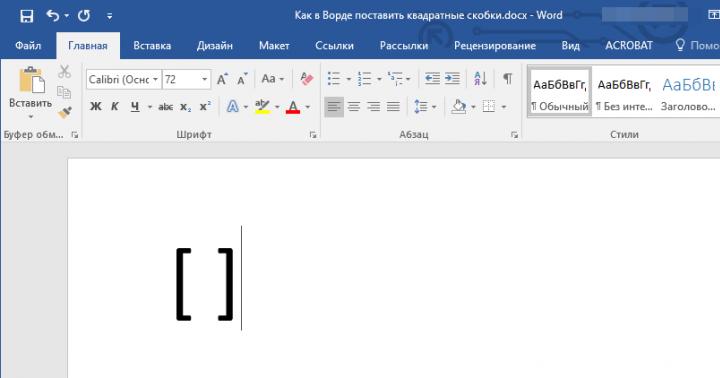

قالب قاب اترنت

در شکل 7-2 قالب قاب اترنت را نشان می دهد. این زمینه ها اهداف زیر را دارند:

- مقدمه: 7 بایت ، که هر یک از آنها جایگزینی یک و صفرهای 10101010 را نشان می دهد. مقدمه به شما امکان می دهد هماهنگی بیت را در قسمت دریافت کننده تنظیم کنید.

- شروع کننده جداکننده قاب (SFD): 1 بایت ، دنباله 10101011. نشان می دهد که قسمتهای اطلاعات بیشتر قاب دنبال خواهند شد. می توان از این بایت به عنوان مقدمه یاد کرد.

- آدرس مقصد (DA ، آدرس مقصد): 6 بایت ، نشانگر آدرس MAC ایستگاه (آدرس های MAC ایستگاه ها) است كه این قاب برای آنها در نظر گرفته شده است. این می تواند یک آدرس فیزیکی منفرد (unicast) ، آدرس چندپخشی یا آدرس پخش باشد.

- آدرس منبع (SA): بایت ، نشانگر آدرس MAC ایستگاه ارسال کننده فریم است.

- فیلد از نوع یا طول قاب (T یا L ، نوع یا طول): 2 بایت. دو قالب اصلی فریم اترنت (در اصطلاحات انگلیسی اصطلاحات خام) وجود دارد - Ethernet II و IEEE 802.3 (شکل 7.2) ، و این زمینه مورد نظر است که هدف دیگری دارد. برای یک فریم EthernetII ، این قسمت شامل اطلاعات مربوط به نوع فریم است. در زیر مقادیر هگزادسیمال این قسمت برای برخی از پروتکل های رایج شبکه آورده شده است: 0x0800 برای IP ، 0x0806 برای ARP ، 0x809B برای AppleTalk ، 0x0600 برای XNS و 0x8137 برای IPX / SPX. با نشان دادن در این قسمت از یک مقدار خاص (یکی از موارد ذکر شده) ، فریم یک قالب واقعی به دست می آورد و در این قالب می توان قاب را از قبل در شبکه توزیع کرد.

- برای یک قاب IEEE 802.3 ، این قسمت شامل اندازه بایت قسمت بعدی ، قسمت LLC داده است. اگر این عدد به طول کلی فریم کمتر از 64 بایت منجر شود ، پس از قسمت LLC LLC یک قسمت Pad اضافه می شود. برای یک پروتکل لایه بالاتر ، با تعریف نوع قاب هیچ سردرگمی وجود ندارد ، زیرا برای یک قاب IEEE 802.3 ، مقدار این قسمت نمی تواند بیش از 1500 (0x05DC) باشد. بنابراین ، هر دو قالب قاب می توانند آزادانه در یک شبکه زندگی کنند ، علاوه بر این ، یک آداپتور شبکه می تواند از طریق پشته پروتکل با هر دو نوع ارتباط برقرار کند.

- Data (LLC Data): یک قسمت داده ای است که توسط زیر لایه LLC پردازش می شود. قاب IEEE 802.3 به خودی خود هنوز نهایی نشده است. بسته به مقادیر چند بایت اول این قسمت ، می توان سه قالب نهایی برای این فریم IEEE 802.3 وجود دارد:

- Ethernet_802.3 (یک قالب استاندارد نیست ، در حال حاضر منسوخ شده توسط Novell استفاده می شود) - دو بایت اول LLC اطلاعات با 0xFFFF برابر است.

- EthernetSNAP (قالب استاندارد IEEE 802.2 SNAP ، که بیشترین قالب را در شبکه های مدرن ، به ویژه برای پروتکل TCP / IP ، ترجیح می دهد) - اولین بایت LLC LLC 0xAA است.

- Ethernet_802.2 (قالب استاندارد IEEE 802.2 ، استفاده شده توسط Novell در NetWare 4.0) - اولین بایت LLC Data نه 0xFF (11111111) و نه 0xAA (10101010) است.

قسمت اضافی (پد - پرکننده) - فقط در صورت کوچک بودن قسمت داده ، برای طولانی شدن طول قاب تا حداقل اندازه 64 بایت پر می شود - مقدمه در نظر گرفته نمی شود. حد پایین در حداقل طول فریم برای وضوح تصحیح برخورد ضروری است.

توالی بررسی فریم (FCS): فیلدی با 4 بایت که مشخص می کند جمع چک کنیدمحاسبه شده با استفاده از چک افزونگی حلقوی در زمینه های قاب ، به استثنای مقدمه های SDF و FCS.

شکل. 7.2 دو فرمت اصلی فریم MAC Ethernet

انواع اصلی الگوریتم ها برای دسترسی تصادفی به محیط

پروتکل CSMA / CD ماهیت تعامل ایستگاه های کاری در شبکه با یک رسانه انتقال داده واحد برای همه دستگاه ها را تعریف می کند. همه ایستگاه ها شرایط یکسانی برای انتقال داده دارند. توالی خاصی وجود ندارد که ایستگاه ها بتوانند به رسانه برای انتقال دسترسی پیدا کنند. از این نظر است که به طور تصادفی به محیط دسترسی پیدا می شود. به نظر می رسد اجرای الگوریتم های دسترسی تصادفی کار بسیار ساده تری نسبت به اجرای الگوریتم های دسترسی قطعی است. از آنجا که در حالت دوم یا پروتکل خاصی مورد نیاز است که عملکرد همه دستگاه های شبکه را کنترل می کند (به عنوان مثال پروتکل گردش رمز موجود در شبکه ها) انگشترو FDDI) ، یا یک توپی اختصاصی مخصوص دستگاه اصلی ، که در یک توالی خاص امکان انتقال همه ایستگاههای دیگر را فراهم می کند (شبکه های Arcnet ، 100VG AnyLAN).

با این وجود ، یک شبکه با دسترسی تصادفی یک اشکال دارد که شاید اصلی ترین آن باشد - این در حالی است که مدت زمان کافی طولانی قبل از انتقال یک ایستگاه داده شده نمی تواند تحت بار سنگین ، عملکرد شبکه کاملاً پایدار نیست. این امر به دلیل برخوردهایی است که بین ایستگاههایی بوجود می آید که همزمان یا تقریباً همزمان انتقال می یابند. در صورت برخورد ، داده های منتقل شده به گیرنده ها نمی رسند و ایستگاه های انتقال دهنده باید انتقال را دوباره راه اندازی کنند.

بیایید تعریفی ارائه دهیم: مجموعه تمام ایستگاههای شبکه که انتقال همزمان هر جفت منجر به برخورد می شود ، دامنه برخورد نامیده می شود. به دلیل برخورد (درگیری) ، هنگام انتشار فریم ها روی شبکه ، تأخیرهای غیرقابل پیش بینی می تواند اتفاق بیفتد ، به ویژه هنگامی که شبکه به شدت بارگیری شده است (بسیاری از ایستگاه ها سعی در انتقال همزمان در دامنه برخورد دارند ،> 20-25>) و زمانی که دامنه برخورد بزرگ (> 2 کیلومتر) بنابراین ، هنگام ساخت شبکه ها توصیه می شود از چنین حالت های کاری شدید خودداری کنید.

مشکل ساخت پروتکل با قابلیت حل کارآمدترین برخورد و بهینه سازی شبکه بارهای بزرگ، یکی از کلیدهای مرحله شکل گیری استاندارد Ethernet IEEE 802.3 بود. در ابتدا ، سه روش اصلی به عنوان نامزدهای اجرای دسترسی تصادفی به استاندارد محیط در نظر گرفته شد (شکل 7.3): غیر پایدار ، 1 پایدار و پایدار.

شکل. 7.3 الگوریتم های دسترسی تصادفی چندگانه (CSMA) و برگشت برگشت

الگوریتم غیر پایدار. با استفاده از این الگوریتم ، ایستگاه مایل به انتقال توسط قوانین زیر هدایت می شود.

1. به محیط گوش می دهد و اگر محیط آزاد باشد (یعنی اگر انتقال دیگری وجود نداشته باشد یا سیگنال برخورد وجود نداشته باشد) ، آن را منتقل می کند ؛ در غیر این صورت ، رسانه مشغول است ، به مرحله 2 بروید

2. اگر محیط شلوغ باشد ، منتظر زمان تصادفی (طبق منحنی توزیع احتمال مشخص) می ماند و به مرحله 1 برمی گردد.

استفاده از مقدار انتظار تصادفی در یک محیط شلوغ احتمال برخورد را کاهش می دهد. در واقع ، در غیر این صورت فرض کنید که دو ایستگاه تقریباً همزمان انتقال می یابند ، در حالی که ایستگاه سوم در حال انتقال است. اگر دو نفر اول قبل از شروع انتقال زمان انتظار تصادفی نداشته باشند (در صورت شلوغ بودن محیط) ، اما فقط به محیط گوش می دهند و منتظر می مانند تا آزاد شود ، پس از آن ایستگاه سوم انتقال را متوقف می کند ، دو نفر اول انتقال همزمان را شروع می کنند ، که ناگزیر منجر به برخورد می شود. بنابراین ، انتظار تصادفی احتمال چنین برخوردهایی را از بین می برد. با این حال ، ناراحتی این روش در استفاده ناکارآمد از پهنای باند کانال آشکار می شود. از آنجا که ممکن است تا زمان آزاد شدن رسانه ، ایستگاه مایل به انتقال همچنان منتظر بماند تا زمانی تصادفی قبل از تصمیم به گوش دادن به رسانه ، زیرا قبلاً به رسانه گوش داده بود ، که مشخص بود شلوغ است . در نتیجه ، کانال برای مدتی بیکار خواهد بود ، حتی اگر فقط یک ایستگاه منتظر انتقال باشد.

الگوریتم 1-پایدار. برای کاهش زمان شلوغ بودن محیط ، می توان از الگوریتم 1 پایدار استفاده کرد. با استفاده از این الگوریتم ، ایستگاه مایل به انتقال توسط قوانین زیر هدایت می شود.

1. به محیط گوش می دهد ، و اگر محیط شلوغ نیست ، انتقال می دهد ، در غیر این صورت به مرحله 2 می رود.

2. اگر رسانه مشغول باشد ، تا زمانی که رسانه آزاد نشود ، به گوش دادن به رسانه ادامه می دهد و به محض آزاد شدن رسانه ، بلافاصله شروع به انتقال می کند.

با مقایسه الگوریتم های غیر پایدار و 1 پایدار می توان گفت که در الگوریتم 1 پایدار ، ایستگاهی که مایل به انتقال است ، "خودخواهانه تر" رفتار می کند. بنابراین ، اگر دو یا چند ایستگاه منتظر انتقال هستند (تا زمان آزاد شدن محیط منتظر بمانید) ، می توان برخورد را تضمین کرد. پس از تصادم ، ایستگاه ها تصمیم می گیرند که در مرحله بعد چه تصمیماتی بگیرند.

الگوریتم ماندگار P قوانین این الگوریتم به شرح زیر است:

1. اگر محیط آزاد باشد ، ایستگاه با احتمال p بلافاصله شروع به انتقال می کند یا با احتمال (1-p) منتظر یک فاصله زمانی T است. فاصله T معمولاً برابر با حداکثر زمان انتشار سیگنال از انتها به انتها است شبکه؛

2. اگر رسانه شلوغ است ، ایستگاه به شنیدن ادامه می دهد تا وقتی رسانه آزاد شود ، سپس به مرحله 1 می رود.

3. اگر انتقال با یک شکاف T به تأخیر بیفتد ، ایستگاه به مرحله 1 برمی گردد.

و در اینجا سوال از انتخاب موثرترین مقدار پارامتر p ایجاد می شود. مشکل اصلی این است که چگونه از بی ثباتی در بارهای زیاد جلوگیری کنیم. شرایطی را در نظر بگیرید که n ایستگاه قصد انتقال فریم را دارند در حالی که انتقال در حال انجام است. در پایان انتقال ، تعداد ایستگاه های مورد انتظار برای انتقال برابر با حاصل تعداد ایستگاه هایی است که مایل به انتقال هستند با احتمال انتقال ، یعنی اگر np> 1 باشد ، به طور متوسط چندین ایستگاه سعی کنید یک باره انتقال دهید ، که باعث برخورد می شود. علاوه بر این ، به محض تشخیص برخورد ، تمام ایستگاه ها به مرحله 1 برمی گردند ، که باعث برخورد دوم می شود. در بدترین حالت ممکن است ایستگاه های جدیدی که مایل به انتقال هستند به n اضافه شوند و این وضعیت را وخیم تر می کند و در نهایت منجر به برخورد مستمر و توان صفر می شود. برای جلوگیری از چنین فاجعه ای ، pr باید کمتر از یک فاجعه باشد. اگر شبکه هنگامی که بسیاری از ایستگاه ها می خواهند همزمان انتقال پیدا کنند ، مستعد وقوع حالت ها است ، کاهش p لازم است. از طرف دیگر ، وقتی p خیلی کوچک می شود ، حتی یک ایستگاه منفرد می تواند به طور متوسط (1 - p) / p اسلات T قبل از انتقال صبر کند. بنابراین اگر p = 0.1 باشد ، متوسط زمان بیکار قبل از انتقال 9T خواهد بود.

استاندارد اترنت گیگابیت با استفاده از کابل دسته 5 (جفت پیچ خورده بدون محافظ) به عنوان رسانه انتقال ، که در بخش IEEE 802.3ab شرح داده شد ، سرانجام در 28 ژوئن 1999 تصویب شد.

زمان گذشته است و اکنون می توان گفت که اترنت گیگابایتی بیش از "مس" کاملاً به تاریخ توسعه شبکه های محلی وارد شده است. افت شدید قیمت هم برای آداپتورهای شبکه گیگابیتی 1000Base-T و هم برای ماژول های سوئیچ گیگابیتی به تدریج منجر به این واقعیت شده است که نصب چنین آداپتورهایی در سرورها به یک استاندارد واقعی تبدیل می شود. به عنوان مثال ، برخی از تولیدکنندگان سرور از قبل ادغام آداپتورهای گیگابیتی 1000Base-T را در سرور آغاز کرده اند مادربردها، و تعداد شرکتهای تولید کننده چنین آداپتورهایی در ابتدای سال جاری به 25 رسید. علاوه بر این ، آداپتورهای طراحی شده برای نصب در ایستگاه های کاری شروع به تولید کردند (آنها از نظر طراحی برای یک باس PCI 32 بیتی 33 مگاهرتز متفاوت هستند). همه اینها به ما این امکان را می دهد که با اطمینان بگوییم در عرض یک یا دو سال ، آداپتورهای شبکه گیگابیتی به همان اندازه آداپتورهای Fast Ethernet گسترده می شوند.

نوآوریهای اساسی مندرج در استاندارد IEEE 802.3ab را در نظر بگیرید که دستیابی به چنین سرعت انتقال بالایی را ممکن می سازد ، در حالی که فاصله حداکثر یکسان بین دو کامپیوتر 100 متر را حفظ می کند ، همانطور که در استاندارد اترنت سریع بود.

اول از همه ، یادآوری کنید که آداپتورهای شبکه در لایه های فیزیکی و پیوند داده ای مدل هفت لایه OSI (اتصال سیستم باز) کار می کنند. لایه پیوند معمولاً به دو زیر لایه تقسیم می شود: MAC و LCC. زیر لایه MAC (کنترل دسترسی رسانه) زیر لایه ای برای کنترل دسترسی رسانه است که با استفاده از الگوریتم خاصی که در اختیار یک ایستگاه قرار دارد ، اشتراک صحیح یک رسانه انتقال داده مشترک را تضمین می کند. زیر لایه LCC (کنترل پیوند منطقی) وظیفه انتقال فریم بین گره ها با درجات مختلف اطمینان را بر عهده دارد و همچنین عملکردهای رابط را با لایه سوم (شبکه) مجاور پیاده سازی می کند.

تمام تفاوت های اترنت و اترنت سریع فقط بر روی لایه فیزیکی است. در عین حال ، MAC و LCC هیچ تغییری نکرده اند.

لایه فیزیکی را می توان تقریباً به سه عنصر تقسیم کرد: لایه مذاکره ، رابط مستقل رسانه (MII) و دستگاه لایه فیزیکی (PHY). دستگاه لایه فیزیکی همچنین می تواند به چندین زیر لایه تقسیم شود: زیر لایه کدگذاری فیزیکی ، زیر لایه پیوست فیزیکی متوسط ، زیر لایه وابسته متوسط فیزیکی و زیر لایه خودکار مذاکره.

اگر تفاوت بین اترنت و اترنت سریع کم باشد و بر لایه MAC تأثیری نگذارد ، بنابراین هنگام توسعه استاندارد Gigabit Ethernet 1000Base-T ، توسعه دهندگان نه تنها باید در لایه فیزیکی تغییراتی ایجاد کنند بلکه بر روی لایه MAC نیز تأثیر بگذارند (شکل . 1)

با این وجود ، شباهت های زیادی بین هر سه فناوری وجود دارد. اول از همه ، این یک روش دسترسی به رسانه انتقال داده CSMA / CD ، حالت های عملکرد نیمه دوبلکس و دو طرفه و همچنین قالب های قاب اترنت است. در همان زمان ، استفاده از کابل جفت تابیده از گروه 5 نیاز به تغییرات اساسی در اجرای لایه فیزیکی آداپتور داشت.

اولین مشکل در درک سرعت 1 گیگابایت در ثانیه اطمینان از قطر قابل قبول شبکه هنگام کار در حالت نیمه دوبلکس بود. همانطور که می دانید ، حداقل اندازه قاب در شبکه های اترنتو Fast Ethernet 64 بایت است. با این حال ، اندازه فریم 64 بایت با سرعت انتقال 1 گیگابایت در ثانیه منجر به این واقعیت می شود که برای تشخیص قابل اعتماد برخورد ، ضروری است که حداکثر قطر شبکه (فاصله بین دو رایانه از یکدیگر) حداکثر 25 باشد متر که تشخیص برخورد موفقیت آمیز تنها در صورتی امکان پذیر است که زمان بین ارسال دو فریم متوالی با حداقل طول بیش از دو برابر زمان انتشار سیگنال بین دو گره در شبکه باشد که فاصله بیشتری از یکدیگر داشته باشند. بنابراین ، برای تهیه حداکثر قطر شبکه 200 متر (دو کابل 100 متری و یک سوئیچ) ، حداقل طول فریم در استاندارد اترنت گیگابیت به 512 بایت افزایش یافت. برای افزایش طول فریم به اندازه مورد نیاز ، آداپتور شبکه فیلد داده را به طول 448 بایت با اصطلاح Extenden مکمل می کند. قسمت پسوند فیلدی است که با نویسه های ممنوع پر شده است و نمی توان آنها را با کد داده اشتباه گرفت (شکل 2). در همان زمان ، افزایش در حداقل طول فریم بر روی انتقال پیام های کوتاه خدمات ، به عنوان مثال ، رسیدها تأثیر منفی می گذارد ، زیرا اطلاعات مفید انتقال یافته به طور قابل توجهی کمتر از کل اطلاعات ارسال شده است. به منظور کاهش سربار هنگام استفاده از فریم های طولانی برای انتقال دریافت های کوتاه توسط استاندارد Gigabit Ethernet ، امکان انتقال چندین فریم متوالی در حالت اختصاصی ضبط رسانه وجود دارد ، یعنی بدون انتقال رسانه به ایستگاه های دیگر. این حالت اختصاصی ثبت حالت Burst Mode نامیده می شود. در این حالت ، ایستگاه می تواند چندین فریم را پشت سر هم با طول کلی بیش از 8192 بایت (BurstLength) منتقل کند.

همانطور که قبلاً اشاره شد ، همراه با تغییر در لایه MAC ، دستیابی به سرعت انتقال گیگابیت به دلیل تغییر قابل توجهی در لایه فیزیکی ، یعنی همان فن آوری نمایش داده ها (کدگذاری) هنگام انتقال داده ها از طریق جفت پیچ خورده ، امکان پذیر شد.

به منظور درک تغییرات ایجاد شده در سطح فیزیکی ، بیایید به یاد داشته باشیم که کابل داده چیست و چه تداخلی هنگام انتقال سیگنال رخ می دهد.

کابل بدون محافظ دسته 5 از چهار جفت سیم تشکیل شده است که هر جفت به هم تابیده شده اند. این کابل برای کار با سرعت 100 مگاهرتز طراحی شده است (شکل 3).

از دوره فیزیک مشخص شده است که هر کابل علاوه بر مقاومت فعال ، خازنی و القایی نیز دارد که دو مورد اخیر به فرکانس سیگنال بستگی دارد. هر سه نوع مقاومت اصطلاحاً امپدانس مدار را تعریف می کنند. وجود امپدانس منجر به این واقعیت می شود که وقتی سیگنال از طریق کابل پخش می شود ، به تدریج ضعیف می شود و بخشی از توان اصلی خود را از دست می دهد.

اگر القا mutual متقابل در ابتدای کابل محاسبه شود ، نوع تداخل مربوطه NEXT (از دست دادن کراس کلاک نزدیک پایان) نامیده می شود. اگر تداخل ناشی از القا mutual متقابل در انتهای کابل در نظر گرفته شود ، آنگاه آنها را FEXT می نامند (از دست دادن کراس کلاک Far-end - شکل 4).

علاوه بر این ، نوع دیگری از تداخل هنگام انتشار سیگنال بوجود می آید ، که با عدم تطابق امپدانس ورودی مرتبط است. آداپتور شبکهو کابل در نتیجه این عدم تطابق ، بازتاب سیگنال رخ می دهد که منجر به تشکیل نویز نیز می شود.

انتقال سیگنال تحت شرایط تداخلی که در بالا توضیح داده شد ، نیاز به استفاده از روشهای مبتکرانه برای اطمینان از سرعت انتقال مورد نیاز و در عین حال تضمین تشخیص بدون خطای سیگنال های منتقل شده دارد.

اول از همه ، بیایید یادآوری کنیم که چه روش هایی برای نشان دادن سیگنال های اطلاعاتی استفاده می شود.

هنگام رمزگذاری دیجیتالی "صفر" و "یک" ، از کد پتانسیل یا پالس استفاده می شود. در کدهای بالقوه (شکل 5) ، فقط مقدار پتانسیل سیگنال برای نشان دادن صفر و یک منطقی استفاده می شود. به عنوان مثال ، یکی به عنوان یک پتانسیل سطح بالا و صفر به عنوان یک پتانسیل سطح پایین نشان داده می شود. کدهای پالس اجازه می دهد تا بیت ها با افت احتمالی در یک جهت خاص نشان داده شوند. بنابراین ، افت بالقوه از سطح پایین به سطح بالا می تواند با صفر منطقی مطابقت داشته باشد.

هنگام استفاده از پالس های مستطیلی برای انتقال داده ها ، لازم است روشی کدگذاری را انتخاب کنید که همزمان چندین نیاز را برآورده کند.

ابتدا کمترین عرض طیف سیگنال حاصل را با همان نرخ بیت خواهد داشت.

ثانیا ، این توانایی تشخیص خطاها را دارد.

سوم ، هماهنگی بین گیرنده و فرستنده را فراهم می کند.

کد NRZ

در ساده ترین حالت کدگذاری بالقوه ، یک منطقی را می توان با یک پتانسیل بالا نشان داد ، و یک صفر منطقی را - با یک پتانسیل کم. این روش برای نشان دادن یک سیگنال "کدگذاری عدم بازگشت به صفر ، یا کدگذاری NRZ (بدون بازگشت به صفر)" است. اصطلاح "بدون بازگشت" در این حالت به این معنی است که در کل فاصله ساعت تغییری در سطح سیگنال ایجاد نمی شود. روش NRZ پیاده سازی ساده است ، تشخیص خطای خوبی دارد ، اما خاصیت همگام سازی خود را ندارد. عدم همگام سازی خود منجر به این واقعیت می شود که وقتی توالی های طولانی صفر یا یک ظاهر می شوند ، گیرنده قادر نیست از زمان سیگنال ورودی ، لحظه های لازم را برای خواندن مجدد داده ها تعیین کند. بنابراین ، اگر گیرنده داده ها را در زمان نامناسب بخواند ، در صورت لزوم ، عدم تطابق جزئی بین فرکانس های ساعت گیرنده و فرستنده می تواند منجر به خطا شود. این پدیده به ویژه در سرعت انتقال بالا بسیار مهم است ، زمانی که زمان یک پالس بسیار کوتاه است (با سرعت انتقال 100 مگابیت در ثانیه ، زمان یک پالس 10 ns است). از دیگر معایب کد NRZ وجود یک جز component با فرکانس پایین در طیف سیگنال است که توالی های طولانی صفر یا یک ظاهر می شود. بنابراین ، کد NRZ به شکل خالص خود برای انتقال داده استفاده نمی شود.

کد NRZI

نوع دیگر رمزگذاری ، کد NRZ کمی اصلاح شده به نام NRZI (بازگشت به صفر با یک وارونه نیست). کد NRZI ساده ترین اجرای اصل کدگذاری سطح مجدد یا کدگذاری دیفرانسیل است. با چنین کدگذاری ، هنگام انتقال صفر ، سطح سیگنال تغییر نمی کند ، یعنی پتانسیل سیگنال همان چرخه قبلی است. وقتی یکی را منتقل می کنید ، پتانسیل آن برعکس می شود. مقایسه کدهای NRZ و NRZI نشان می دهد که کد NRZI در صورت وجود رمزهای منطقی بیشتر از صفرهای منطقی ، از خود هماهنگ سازی بهتری برخوردار است. بنابراین ، این کد به شما امکان می دهد تا با توالی های طولانی یک "مبارزه" کنید ، اما در صورت ظاهر شدن توالی های طولانی صفرهای منطقی ، همگام سازی خودکار مناسبی را ایجاد نمی کند.

کد منچستر

کد منچستر از یک افت احتمالی برای رمزگذاری صفر و یک استفاده می کند ، یعنی رمزگذاری توسط لبه نبض انجام می شود. افت پتانسیل در وسط نبض ساعت اتفاق می افتد ، در حالی که یک قطره با افت از پتانسیل کم به پتانسیل بالا رمزگذاری می شود و برعکس صفر است. در ابتدای هر اندازه گیری ، اگر چندین صفر یا یک عدد در یک ردیف ظاهر شوند ، ممکن است افت پتانسیل سرویس رخ دهد.

از بین همه کدهایی که در نظر گرفتیم ، منچستر بهترین هماهنگ سازی خود را دارد ، زیرا انتقال سیگنال حداقل یک بار در هر ساعت اتفاق می افتد. به همین دلیل کد منچستر در شبکه های اترنت با سرعت انتقال 10 مگابیت در ثانیه (10Base 5 ، 10Base 2 ، 10Base-T) استفاده می شود.

کد MLT-3

کد МLТ-3 (انتقال چند سطح -3) مشابه کد NRZI اجرا می شود. تغییر در سطح سیگنال خطی فقط در صورت دریافت یونیت در ورودی رمزگذار اتفاق می افتد ، با این وجود برخلاف کد NRZI ، الگوریتم شکل گیری به گونه ای انتخاب می شود که دو تغییر مجاور همیشه جهت مخالف داشته باشند. عیب کد MLT-3 همان کد NRZI است - عدم هماهنگی مناسب هنگام ظاهر شدن توالی های طولانی صفرهای منطقی.

همانطور که قبلا ذکر شد ، کدهای مختلفنه تنها از نظر درجه همزمانی ، بلکه از نظر عرض طیف با یکدیگر متفاوت هستند. عرض طیف سیگنال در درجه اول توسط آن هارمونیک هایی که سهم اصلی انرژی را در تشکیل سیگنال دارند ، تعیین می شود. محاسبه هارمونیک اساسی برای هر نوع کد آسان است. در کد NRZ یا NRZI ، حداکثر فرکانس هارمونیک اساسی (شکل 6) مربوط به یک توالی ادواری از صفرهای منطقی و یک است ، یعنی وقتی چندین صفر یا یک در یک ردیف اتفاق نمی افتد. در این حالت ، دوره بنیادی برابر است با فاصله زمانی دو بیت ، یعنی با سرعت انتقال 100 مگابیت در ثانیه ، فرکانس بنیاد باید 50 هرتز باشد.

در کد منچستر ، حداکثر فرکانس هارمونیک اساسی با شرایطی که یک دنباله طولانی از صفر به ورودی رمزگذار می رسد ، مطابقت دارد. در این حالت ، دوره هارمونیک بنیادی برابر است با فاصله زمانی یک بیت ، یعنی با سرعت انتقال 100 مگابیت در ثانیه ، حداکثر فرکانس هارمونیک بنیادی 100 هرتز خواهد بود.

در کد MLT-3 ، حداکثر فرکانس هارمونیک اساسی (شکل 7) زمانی حاصل می شود که توالی های طولانی منطقی بر ورودی رمزگذار اعمال شود. در این حالت ، دوره هارمونیک اساسی با یک فاصله زمانی چهار بیتی مطابقت دارد. بنابراین ، با سرعت انتقال 100 Mbps ، حداکثر فرکانس اساسی 25 مگاهرتز خواهد بود.

همانطور که قبلاً اشاره شد ، کدگذاری منچستر در شبکه های 10 مگابیت در ثانیه Ethrnet استفاده می شود ، که هم با خواص خوب خودتنظیم کد و هم با حداکثر فرکانس مجاز هارمونیک اساسی مرتبط است ، که هنگام کار با سرعت 10 مگابیت در ثانیه ، 10 مگاهرتز خواهد بود. این مقدار برای کابل نه تنها از نوع 5 بلکه از نوع 3 که برای فرکانس 20 مگاهرتز طراحی شده است ، کافی است.

در عین حال ، استفاده از کدگذاری منچستر برای شبکه های با سرعت بالاتر (100 مگابیت در ثانیه ، 1 گیگابیت بر ثانیه) غیر قابل قبول است ، زیرا کابل ها برای کار در چنین فرکانس های بالا طراحی نشده اند. بنابراین ، کدهای دیگری استفاده می شود (NRZI و MLT-3) ، اما برای بهبود خصوصیات خودتنظیم کد ، تحت پردازش اضافی قرار می گیرند.

کدهای اضافی

چنین پردازش اضافی شامل کدگذاری بلوک منطقی است ، هنگامی که یک گروه از بیت ها با توجه به الگوریتم خاصی توسط گروه دیگری جایگزین می شود. رایج ترین انواع این کدگذاری ها کد های اضافی 4B / 5B ، 8B / 6T و 8B / 10T هستند.

در این کدها ، گروه های اصلی بیت ها با گروه های جدید اما طولانی تر جایگزین می شوند. در کد 4B / 5B ، یک گروه چهار بیتی به یک گروه پنج بیتی اختصاص داده شده است. این س arال مطرح می شود - همه این عوارض برای چیست؟ نکته این است که چنین کدگذاری زائد است. به عنوان مثال ، در کد 4B / 5B ، در توالی اولیه چهار بیت ، 16 ترکیب بیت مختلف از صفر و یک وجود دارد و در یک گروه پنج بیتی در حال حاضر 32 چنین ترکیب وجود دارد. بنابراین ، در کد حاصل ، شما می توانید 16 چنین ترکیبی را انتخاب کنید که تعداد زیادی صفر ندارند (به یاد بیاورید که در کد منبع NRZI و MLT-3 ، توالی های طولانی صفر منجر به از دست دادن هماهنگ سازی می شود). در این حالت ، ترکیبات استفاده نشده باقی مانده را می توان توالی ممنوع در نظر گرفت. بنابراین ، علاوه بر بهبود خواص هماهنگ سازی خود کد منبعبرنامه نویسی زائد به گیرنده اجازه می دهد تا خطاها را تشخیص دهد ، زیرا وقوع یک توالی بیت غیرقانونی نشان دهنده بروز خطا است. مطابقت منبع و کدهای حاصل در جدول آورده شده است. یکی

از جدول می توان دریافت که پس از استفاده از کد افزونگی 4B / 5B ، در توالی های حاصل بیش از دو صفر در یک ردیف وجود ندارد که خود همگام سازی توالی بیت را تضمین می کند.

در کد 8B / 6T دنباله ای از هشت بیت اطلاعات اصلی با توالی شش سیگنال جایگزین می شود که هر کدام می توانند سه حالت داشته باشند. در توالی هشت بیتی 256 حالت مختلف وجود دارد و در حال حاضر 729 حالت در دنباله شش سیگنال سه سطح وجود دارد (3 6 = 729) ، بنابراین 473 حالت ممنوع در نظر گرفته می شوند.

در کد 8B / 10T ، هر دنباله هشت بیتی با یک دنباله ده بیتی جایگزین می شود. در این حالت ، توالی اصلی شامل 256 ترکیب مختلف صفر و یک است و توالی حاصل شامل 1024 است. بنابراین ، 768 ترکیب ممنوع است.

همه کدهای زائد در نظر گرفته شده در شبکه های اترنت استفاده می شوند. بنابراین ، کد 4B / 5B در استاندارد 100Base-TX و کد 8B / 6T در استاندارد 100Base-4T استفاده می شود که اکنون عملاً دیگر استفاده نمی شود. کد 8B / 10T در استاندارد 1000Base-X (زمانی که از فیبر به عنوان محیط انتقال استفاده می شود) استفاده می شود.

علاوه بر استفاده از برنامه نویسی زائد ، روش دیگری برای بهبود خصوصیات اصلی کدها به طور گسترده ای استفاده می شود - این اصطلاحاً تقلا نامیده می شود.

تقلا کردن

مخلوط کردن (مخلوط کردن - مخلوط کردن) شامل مخلوط کردن توالی اصلی صفر و یک به منظور بهبود خصوصیات طیفیو خواص همگام سازی خود از توالی بیت حاصل. تقارن توسط انحصاری bit (یا OR) X توالی اصلی با توالی شبه تصادفی انجام می شود. نتیجه یک جریان "رمزگذاری شده" است که با استفاده از دستگاه رمز شکن در قسمت گیرنده بازیابی می شود.

از نظر سخت افزاری ، scrambler متشکل از چندین دروازه XOR و رجیسترهای شیفت است. به یاد بیاورید که دروازه XOR (منحصر به فرد OR) عملی منطقی را بر اساس جدول حقیقت روی دو عملوند بولی x و y انجام می دهد که می تواند مقدار 0 یا 1 را بدست آورد (جدول 2).

ویژگی اصلی عملیات انحصاری OR مستقیماً از این جدول حاصل می شود:

علاوه بر این ، به راحتی می توان فهمید که قانون ترکیبی برای عملیات منحصر به فرد OR قابل اجرا است:

در نمودارها ، دروازه XOR معمولاً مطابق شکل نشان داده شده است. هشت

همانطور که اشاره شد ، بنای دیگر سازنده تقلا ، ثبت شیفت است. رجیستر شیفت شامل چندین سلول حافظه ابتدایی است که به صورت سری با یکدیگر متصل شده اند و بر اساس مدارهای محرک ساخته شده و سیگنال اطلاعاتی را از ورودی به خروجی مطابق با سیگنال کنترل - پالس زمان بندی - منتقل می کنند. ثبت کننده های شیفت می توانند هم به لبه مثبت پالس ساعت (یعنی وقتی سیگنال کنترل از حالت 0 به حالت 1 منتقل شود) و هم به یک لبه منفی پاسخ دهند.

ساده ترین سلول حافظه ثبت شیفت را در نظر بگیرید که توسط لبه مثبت پالس زمان بندی C کنترل می شود (شکل 9).

در لحظه تغییر پالس ساعت از حالت 0 به حالت 1 ، سیگنالی که در لحظه قبلی زمان ورودی آن بود به خروجی سلول منتقل می شود ، یعنی زمانی که سیگنال کنترل C برابر 0. باشد پس از آن ، تا رسیدن لبه مثبت بعدی پالس زمان ، وضعیت خروجی تغییر نمی کند (سلول قفل شده است).

با استفاده از یک زنجیره متشکل از چندین سلول حافظه متوالی متصل با سیگنال کنترل یکسان ، می توان یک رجیستر شیفت ایجاد کرد (شکل 10) ، که در آن بیت های اطلاعاتی به طور همزمان از یک سلول به سلول دیگر به طور همزمان در لبه مثبت نبض ساعت

عنصر جدایی ناپذیر هر تقویم کننده یک تولید کننده توالی شبه تصادفی است. چنین ژنراتوری هنگام ایجاد بازخورد بین ورودی و خروجی سلولهای ذخیره سازی ثبت شیفت با استفاده از دروازه های XOR از رجیستر شیفت تشکیل می شود.

مولد توالی شبه تصادفی نشان داده شده در شکل را در نظر بگیرید. یازده بگذارید در لحظه ابتدایی زمان هر چهار سلول ذخیره سازی حالت از پیش تعیین شده ای را ذخیره کنند. به عنوان مثال ، می توانیم فرض کنیم Q1 = 1 ، Q2 = 0 ، Q3 = 0 و Q4 = 1 و در ورودی سلول اول D = 0. پس از رسیدن پالس زمان بندی ، همه ارقام یک بیت تغییر می کنند و یک سیگنال به ورودی D می رسد که مقدار آن با فرمول تعیین می شود:

با استفاده از این فرمول ، تعیین مقادیر خروجی سلولهای ذخیره در هر چرخه ساعت تولید کننده آسان است. جدول 3 وضعیت خروجی سلولهای ذخیره سازی مولد توالی شبه تصادفی را در هر چرخه عملکرد نشان می دهد. در همان زمان ، به راحتی می توان فهمید که در لحظه اولیه زمان و پس از 15 سیکل ساعت ، حالت مولد کاملاً تکرار می شود ، یعنی 15 سیکل ساعت ، دوره تکرار توالی شبه تصادفی ما است (آن از حضور دوره تکرار است که دنباله را شبه تصادفی می نامند). به طور کلی ، اگر ژنراتور از سلول های n تشکیل شده باشد ، دوره تکرار:

ژنراتوری که ما در نظر گرفته ایم از حالت اولیه دلخواه سلول ها استفاده می کند ، یعنی از پیش تعیین شده دارد. با این حال ، به جای چنین تنظیم از پیش تعیین شده ای ، scramblers اغلب از دنباله اصلی خود استفاده می کنند ، که در معرض تقابل قرار می گیرد. به چنین دست و پا گیرهایی گفته می شود که خود همزمان سازی شوند. نمونه ای از چنین تقلا در شکل نشان داده شده است. 12

اگر رقم باینری کد مبدأ را که به سیکل یکم کار در ورودی scrambler وارد می شود با A i و رقم باینری کد بدست آمده را در چرخه یکم کار توسط B i نشان دهیم ، به راحتی می توان فهمید که scrambler در نظر گرفته شده عملیات منطقی زیر را انجام می دهد: ، جایی که B i -3 و B i -4 ارقام دودویی کد حاصل شده در چرخه های ساعت قبلی scrambler هستند ، به ترتیب 3 و 4 چرخه ساعت زودتر از لحظه فعلی است.

پس از رمزگشایی توالی بدست آمده از این طریق ، در سمت گیرنده از یک رسوب دهنده استفاده می شود. شگفت انگیزترین چیز این است که طرح رسوب زدایی کاملاً شبیه به طرح تقویم کننده است. به راحتی می توان با یک استدلال ساده متقاعد شد که این واقعاً چنین است. اگر با B i رقم باینری کد منبع را که در سیکل یکم کار در ورودی رسوب گیرنده وارد می شود ، و رقم باینری کد بدست آمده را در چرخه یکم کار مشخص کنیم با C i ، سپس descrambler ، با توجه به همان طرح scrambler کار می کند باید الگوریتم زیر را اجرا کند:

بنابراین ، اگر طرح descrambler همان طرح scrambler باشد ، descrambler توالی اصلی بیت های اطلاعات را به طور کامل بازسازی می کند.

مدار چهار بیتی در نظر گرفته شده از ساده ترین مدارها است. فناوری 1000Base-T از یک پیچیدگی پیچیده تر 33 بیتی استفاده می کند ، که دوره تکرار را به 8 589 934 591 بیت (2 33-1) افزایش می دهد ، یعنی توالی شبه تصادفی تولید شده پس از 72/68 ثانیه تکرار می شود.

رمزگذاری PAM-5

بعد از اینکه فهمیدیم کدهایی برای نمایش داده ها استفاده می شوند و روشهایی را برای بهبود خواص همزمان سازی و طیفی این کدها در نظر گرفته ایم ، سعی خواهیم کرد بفهمیم که آیا این اقدامات برای اطمینان از انتقال داده با سرعت 1000 مگابیت در ثانیه با استفاده از یک کابل چهار جفت دسته 5.

همانطور که قبلاً اشاره شد ، کدگذاری منچستر از ویژگیهای خودتنظیم همزمان خوبی برخوردار است و از این نظر به هیچ گونه تغییری نیاز ندارد ، با این حال ، حداکثر فرکانس هارمونیک بنیادی از نظر عددی برابر با سرعت انتقال داده است ، یعنی تعداد بیت های منتقل شده در ثانیه . این برای انتقال داده با سرعت 10 مگابیت بر ثانیه کافی است ، زیرا کابل دسته 3 (و در استاندارد 10Base-T از چنین کابلی می توان استفاده کرد) به فرکانسهای 16 مگاهرتز محدود می شود. با این حال ، کدگذاری منچستر برای سرعت انتقال داده از 100 مگابیت بر ثانیه یا بالاتر مناسب نیست.

استفاده از کد NRZI ، پس از تصفیه اضافی با یک بلوک اضافی کد 4B / 5B و مخلوط کردن ، و همچنین یک کد MLT-3 سه موقعیت (به منظور کاهش حداکثر فرکانس هارمونیک اساسی) ، اجازه می دهد تا داده ها با سرعت 100 مگابیت در ثانیه از طریق کابل دسته 5 منتقل می شود. در واقع ، هنگام استفاده از کد MLT-3 ، حداکثر فرکانس هارمونیک بنیادی از نظر عددی برابر با یک چهارم سرعت انتقال داده است ، یعنی با سرعت انتقال 100 مگابیت در ثانیه ، فرکانس اساسی از 25 مگاهرتز بیشتر نیست ، که برای کابل رده 5 کاملاً کافی است. اما این روش برای انتقال داده با سرعت 1000 مگابیت بر ثانیه مناسب نیست.

بنابراین ، استاندارد 1000Base-T از یک روش رمزگذاری کاملاً متفاوت استفاده می کند. برای کاهش فرکانس ساعت به مقداری که امکان انتقال داده از طریق جفت های پیچیده رده 5 را فراهم می کند ، داده های روی خط در اصطلاح کد PAM-5 نشان داده می شود (شکل 13). در آن ، سیگنال منتقل شده دارای پنج سطح ثابت است (–2 ، –1 ، 0 ، 1+ ، 2). از چهار مورد آنها برای رمزگذاری بیت های اطلاعات استفاده می شود و پنجم برای اصلاح خطا است. در مجموعه ای از چهار سطح ثابت ، یک حالت سیگنال گسسته می تواند همزمان دو بیت اطلاعات را رمزگذاری کند ، زیرا ترکیبی از دو بیت دارای چهار ترکیب ممکن است (اصطلاحاً دی بیت) - 00 ، 01 ، 10 و 11.

پرش به دبیت میزان بیت را دو برابر می کند. برای تشخیص بیت یا اطلاعات ، میزان و نرخ حالت های مختلف سیگنال گسسته ، مفهوم نرخ باود معرفی شده است. Baud تعداد حالتهای گسسته مختلف سیگنال در واحد زمان است. بنابراین ، اگر دو بیت در یک حالت گسسته رمزگذاری شوند ، نرخ بیت دو برابر نرخ باود است ، یعنی 1 Baud = 2 بیت در ثانیه.

اگر در نظر بگیریم که کابل دسته 5 برای فرکانس 125 مگاهرتز طراحی شده است ، یعنی قادر به کار با نرخ باود 125 مگابایت است ، در این صورت نرخ اطلاعات بیش از یک جفت پیچ خورده 250 مگابیت خواهد بود s به یاد بیاورید که کابل دارای چهار جفت پیچ خورده است ، بنابراین اگر از هر چهار جفت استفاده می کنید (شکل 14) ، می توانید سرعت انتقال را به 250 مگابیت / cx4 = 1000 مگابیت در ثانیه افزایش دهید ، یعنی به سرعت دلخواه برسید.

همانطور که اشاره شد ، در کدگذاری PAM-5 پنج لایه گسسته وجود دارد ، اما فقط چهار لایه برای انتقال دی بیت استفاده می شود. پنجمین سطح کد زائد (Forward Error Correction، FEC) برای مکانیسم ساخت تصحیح خطا استفاده می شود. توسط رمزگذار Trellis و رمزگشای Viterbi اجرا می شود. استفاده از مکانیزم تصحیح خطا امکان افزایش میزان ایمنی گیرنده تا 6 دسی بل را فراهم می کند.

برنامه نویسی Trellis

اصول کدگذاری نرده را بر اساس ساده ترین رمزگذار ، متشکل از دو سلول حافظه و عناصر XOR در نظر بگیرید (شکل 15). بگذارید دنباله ای از بیت های 0101110010 با سرعت k bit / s به ورودی چنین رمزگذار وارد شود. اگر سلول خروجی در خروجی رمزگذار نصب شده باشد ، با دو برابر فرکانس نرخ بیت ورودی ورودی کار می کند رمزگذار ، سپس نرخ جریان خروجی دو برابر بیشتر از جریان جریان ورودی خواهد بود ... در این حالت ، سلول خواندن نیمه اول چرخه ساعت رمزگذار ابتدا داده ها را از دروازه XOR 2 و نیمه دوم ساعت را از دروازه XOR 3 می خواند. در نتیجه ، به هر بیت ورودی دو اختصاص داده می شود بیت های خروجی ، یعنی یک دی بیت ، که بیت اول آن عنصر XOR 2 و دومین آن عنصر XOR 3 تشکیل شده است. به راحتی می توان از نمودار زمانبندی حالت رمزگذار فهمید که با توالی بیت ورودی 0101110010 ، توالی خروجی 00 11 10 00 01 10 01 01 11 11 10 خواهد بود.

بگذارید یک ویژگی مهم در اصل تشکیل دیبیت را یادداشت کنیم. مقدار هر دیبیت تشکیل شده نه تنها به بیت اطلاعات ورودی بلکه به دو بیت قبلی نیز بستگی دارد که مقادیر آن در دو سلول حافظه ذخیره می شود. در واقع ، اگر پذیرفته شود که A i یک بیت ورودی است ، در این صورت مقدار عنصر XOR 2 با بیان ، و مقدار عنصر XOR 3 - با عبارت تعیین می شود. بنابراین ، dibit از یک جفت بیت تشکیل می شود ، مقدار اولین آنها برابر است ، و دومی -. بنابراین ، مقدار dibit به سه حالت بستگی دارد: مقدار بیت ورودی ، مقدار سلول ذخیره سازی اول و مقدار سلول ذخیره سازی دوم. به چنین رمزگذارهایی رمزگذار کانولشن سه حالته (K = 3) گفته می شود که نرخ خروجی آن است.

مشاهده کار رمزگذار بر اساس نمودار به اصطلاح حالت و نه نمودارهای زمان بندی مناسب است. حالت رمزگذار با استفاده از دو مقدار نشان داده می شود - مقادیر سلول های ذخیره سازی اول و دوم. به عنوان مثال ، اگر سلول اول مقدار 1 (Q1 = 1) و دوم - 0 (Q2 = 0) ذخیره می کند ، سپس حالت رمزگذار با مقدار 10 توصیف می شود. در کل چهار حالت مختلف رمزگذار وجود دارد: 00 ، 01 ، 10 و 11

بگذارید حالت رمزگذار در یک لحظه مشخص از زمان 00 باشد. ما علاقه مند هستیم که در لحظه بعدی در زمان حالت رمزگذار چگونه باشد و در این حالت چه dibit تشکیل شود. بسته به اینکه کدام بیت به ورودی رمزگذار می آید ، دو نتیجه ممکن وجود دارد. اگر 0 به ورودی رمزگذار برسد ، حالت بعدی رمزگذار نیز 00 خواهد بود ، اگر 1 وارد شود ، سپس حالت بعدی (یعنی بعد از شیفت) 10 خواهد بود. مقدار دیبیت ها در این شکل گرفته شده است مورد با فرمول محاسبه می شود و. اگر 0 به ورودی رمزگذار برسد ، سپس dibit 00 () تولید می شود ، اما اگر 1 به ورودی برسد ، سپس dibit 11 () تشکیل می شود. ارائه استدلال فوق با کمک یک نمودار حالت (شکل 16) ، که در آن دایره ها حالت های رمزگذار را نشان می دهند ، و بیت ورودی و دیبیت تولید شده با یک بریدگی نوشته می شوند ، راحت است. به عنوان مثال ، اگر بیت ورودی 1 باشد ، و بیت تولید شده 11 باشد ، پس می نویسیم: 1/11.

با ادامه استدلال مشابه برای سایر حالت های ممکن رمزگذار ، ساخت نمودار حالت کاملی آسان است که بر اساس آن مقدار دیبیت تشکیل شده توسط رمزگذار به راحتی محاسبه می شود.

با استفاده از نمودار حالت رمزگذار ، ساخت نمودار زمان انتقال برای توالی بیت ورودی 0101110010 که قبلاً در نظر گرفتیم ، آسان است. برای این ، یک جدول ساخته شده است ، در ستون هایی که حالت های رمزگذار احتمالی آن مشخص شده است ، و در ردیف ها - لحظه های زمان. انتقالهای احتمالی بین حالتهای مختلف رمزگذار با فلش نشان داده می شوند (بر اساس نمودار کامل حالتهای رمزگذار - شکل 17) ، که بالای آن بیت ورودی مربوط به این انتقال و دیبیت مربوطه نشان داده شده است. به عنوان مثال ، برای دو نقطه اول در زمان ، نمودار حالت رمزگذار مانند آنچه در شکل نشان داده شده است ، به نظر می رسد. هجده . پیکان قرمز انتقال مربوط به توالی بیت های مورد نظر را نشان می دهد.

در ادامه نمایش انتقالهای ممکن و واقعی بین حالت های مختلف رمزگذار ، مربوط به نقاط مختلف زمان (شکل 19 ،) ، یک نمودار زمان بندی کامل از حالت های رمزگذار بدست می آوریم (شکل 22).

مزیت اصلی روش برنامه نویسی نرده فوق ، مصونیت صوتی آن است. همانطور که بعدا نشان داده خواهد شد ، به دلیل افزونگی برنامه نویسی (به یاد داشته باشید که به هر بیت اطلاعات یک عدد دیبیت اختصاص داده شده است ، یعنی افزونگی کد برابر با 2 است) حتی در مورد خطاهای دریافت (مثلاً به جای dybit 11 ، dybit 10 به اشتباه دریافت شد) ، توالی بیت اصلی را می توان بدون هیچگونه اشتباه دیگری بازیابی کرد.

از رمزگشای Viterbi برای بازسازی توالی بیت اصلی در سمت گیرنده استفاده می شود.

رسیور Viterbi

رسیور Viterbi ، در صورت دریافت بدون خطای کل دنباله dibits 00 11 10 00 01 10 01 11 11 10 ، اطلاعاتی در مورد این توالی ، و همچنین در مورد ساختار رمزگذار (یعنی در مورد نمودار حالت آن) و در مورد حالت اولیه آن (00). بر اساس این اطلاعات ، او باید توالی بیت اصلی را بازسازی کند. بیایید نحوه بازیابی اطلاعات اصلی را بررسی کنیم.

با دانستن حالت اولیه رمزگذار (00) ، و همچنین تغییرات احتمالی در این حالت (00 و 10) ، برای دو نقطه اول از زمان یک نمودار زمان می سازیم (شکل 22). در این نمودار ، از حالت 00 ، فقط دو مسیر ممکن وجود دارد که مربوط به دیبیت های ورودی مختلف است. از آنجا که dibit ورودی رمزگشای 00 است ، بنابراین ، با استفاده از نمودار حالت رمزگذار Trellis ، متوجه می شویم که حالت بعدی رمزگذار 00 خواهد بود ، که با بیت اصلی 0 مطابقت دارد.

با این حال ، ما تضمین 100 درصدی برای درست بودن dibit 00 نداریم ، بنابراین ارزش ندارد که دومین مسیر ممکن را از حالت 00 به حالت 10 کنار بگذارید ، مربوط به dibit 11 و بیت اصلی 1. این دو مسیرهای نشان داده شده در نمودار با یکدیگر متفاوت هستند. یک دوست با اصطلاح معیار خطا ، که برای هر مسیر به شرح زیر محاسبه می شود. برای انتقال مربوط به dibit دریافت شده (یعنی برای انتقالی که صحیح در نظر گرفته می شود) ، معیار خطا صفر و برای سایر انتقال ها با تعداد بیت های مختلف در dibit دریافت شده و dibit محاسبه می شود مربوط به گذار مورد نظر است. به عنوان مثال ، اگر dibit دریافت شده 00 باشد و dibit مربوط به انتقال مورد بررسی 11 باشد ، در این صورت معیار خطای این انتقال 2 است.

برای دفعه بعدی که مربوط به dibit 11 دریافت شده است ، دو حالت اولیه رمزگذار امکان پذیر است: 00 و 10 و حالت های نهایی چهار: 00 ، 01 ، 10 و 11 خواهد بود (شکل 23). بر این اساس ، برای این حالات نهایی ، چندین مسیر ممکن وجود دارد که در معیار خطا با یکدیگر متفاوت هستند. هنگام محاسبه معیار خطا ، لازم است که متریک حالت قبلی را در نظر بگیرید ، یعنی اگر برای لحظه قبلی در زمان ، متریک برای حالت 10 برابر با 2 بود ، پس از انتقال از این حالت به حالت 01 ، متریک خطای حالت جدید (معیار کل مسیر) برابر با 2 + 1 = 3 خواهد شد ...

برای لحظه بعدی که مربوط به dibit 10 دریافت شده است ، توجه می کنیم که حالت های 00 ، 01 و 11 در امتداد دو مسیر هدایت می شوند (شکل 24). در این حالت ، لازم است فقط آن انتقالهایی را که متریک خطای کمتری با آنها مطابقت دارد ، ترک کنید. علاوه بر این ، از آنجا که انتقال از حالت 11 به حالت 11 و به حالت 01 کنار گذاشته می شود ، انتقال از حالت 10 به حالت 11 مطابق با زمان قبلی ادامه ندارد ، بنابراین می توان آن را نیز کنار گذاشت. به همین ترتیب ، انتقال مربوط به زمان قبلی فوری از حالت 00 به 00 کنار گذاشته می شود.

با ادامه این استدلال ، می توانیم معیار همه مسیرهای ممکن را محاسبه کرده و تمام مسیرهای ممکن را به تصویر بکشیم.

در این حالت ، تعداد مسیرهای ممکن به خودی خود به اندازه ای که به نظر می رسد زیاد نیست ، زیرا بیشتر آنها در مراحل ساخت به دلیل ادامه نداشتن کنار گذاشته می شوند (شکل 25). به عنوان مثال ، در ساعت ششم عملیات رمزگشایی با توجه به الگوریتم توصیف شده ، فقط چهار مسیر ممکن وجود دارد.

به همین ترتیب ، در آخرین چرخه ساعت رسیور ، فقط چهار مسیر ممکن وجود دارد (شکل 26) ، و مسیر واقعی که توالی بیت اصلی 0101110010 را به طور منحصر به فرد بازیابی می کند ، با معیار خطای برابر با 0 مطابقت دارد.

هنگام ساخت نمودارهای زمان بندی در نظر گرفته شده ، مناسب است که متریک خطاهای انباشته شده برای حالت های مختلف رمزگذار به صورت جدول نمایش داده شود. این جدول است که منبع اطلاعاتی است که بر اساس آن می توان توالی بیت اصلی را بازیابی کرد (جدول 4).

در موردی که در بالا توضیح داده شد ، تصور ما بر این است که همه دیبیت های دریافت شده توسط رسیور حاوی خطا نیست. بیایید بیشتر وضعیت را در نظر بگیریم که دنباله دریافتی دیبیت شامل دو خطا باشد. بگذارید ، به جای توالی صحیح 00 11 10 00 01 10 01 11 11 10 ، رسیور توالی 00 11 11 00 11 10 01 01 11 11 10 را دریافت کند ، که در آن جریان جریان سوم و پنجم معیوب است. بیایید سعی کنیم الگوریتم Viterbi را که در بالا در نظر گرفته شد ، بر اساس انتخاب مسیر با کوچکترین معیار خطا ، به این دنباله اعمال کنیم و دریابیم که آیا می توانیم توالی بیت اصلی را به شکل صحیح بازیابی کنیم ، یعنی خطاهای معیوب را اصلاح کنیم.

تا زمانی که دیبیت سوم (بد) بدست نیاید ، الگوریتم محاسبه متریک خطا برای تمام انتقال های ممکن با موردی که قبلاً در نظر گرفته شد تفاوتی ندارد. تا این مرحله ، مسیری که در شکل 2 مشخص شده است دارای کمترین معیار خطاهای جمع شده بود. 27 در قرمز. پس از دریافت چنین dibit ، دیگر مسیری با متریک خطاهای انباشته برابر با 0 وجود ندارد. با این حال ، در این حالت ، دو مسیر جایگزین با متریک برابر با 1 وجود دارد ، بنابراین ، در این مرحله ، غیرممکن است برای پیدا کردن اینکه کدام بیت از توالی اصلی با دیبیت دریافتی مطابقت دارد.

هنگام دریافت دیبیت پنجم (همچنین معیوب) نیز وضعیت مشابهی بوجود خواهد آمد (شکل 28). در این حالت ، در حال حاضر سه مسیر با یک معیار مساوی از خطاهای انباشته وجود خواهد داشت و تنها در صورت دریافت دیبیت های بعدی امکان ایجاد مسیر واقعی وجود دارد.

پس از دریافت دیبیت دهم ، تعداد مسیرهای ممکن با معیارهای مختلف خطاهای انباشته کاملاً بزرگ خواهد شد (شکل 29) ، اما در نمودار داده شده (با استفاده از جدول 5 ، که متریک خطاهای انباشته شده برای مسیرهای مختلف را نشان می دهد) ، انتخاب تنها مسیر با کوچکترین معیار آسان است (در شکل 29)

مثال در نظر گرفته شده از یک رمزگذار کانولوشن فقط چهار حالت مختلف داشت: 00 ، 01 ، 10 و 11. فناوری 1000Base-T از یک رمزگذار کانولوشن برای هشت حالت مختلف (با سه عنصر تأخیر) استفاده می کند ، بنابراین به آن رمزگذار هشت موقعیتی گفته می شود . علاوه بر این ، از آنجا که نمادها با استفاده از برنامه نویسی پنج سطح PAM-5 به طور همزمان از طریق چهار جفت پیچ خورده کابل منتقل می شوند ، این کدگذاری چهار بعدی 4D / PAM-5 نامیده می شود.

تفاوت قابل توجه دیگر رمزگذار Trellis که در فناوری 1000Base-T استفاده می شود الگوریتم انتقال بین حالت های مختلف رمزگذار است. در ساده ترین مثالی که در نظر گرفتیم ، حالت رمزگذار در لحظه بعدی زمان منحصراً توسط وضعیت فعلی و بیت ورودی تعیین می شود. بنابراین ، اگر حالت فعلی 00 باشد و بیت ورودی 1 باشد ، حالت بعدی ، یعنی میدان تغییر بیت در سلولهای ذخیره سازی ، مطابق با 10 خواهد بود. در یک رمزگذار واقعی هشت موقعیتی Trellis ، دو حالت وجود دارد بیت های کنترل (ورودی) و انتقال بین حالت های مختلف توسط الگوریتم بیشترین فاصله بین نقاط صورت فلکی تعیین می شود. به شرح زیر از شکل 30 ، رمزگذار Trellis رابطه را پیاده سازی می کند:

جایی که d 6 ، d 7 و d 8 به ترتیب بیت های داده در سطرهای 6 ، 7 و 8 هستند.

بگذارید این را با یک مثال خاص توضیح دهیم.

به یاد بیاورید که PAM-5 از پنج سطح سیگنالینگ استفاده می کند: –2 ، –1 ، 0 ، +1 ، +2. در این حالت ، سطح + 2 / –2 مربوط به ولتاژ + 1 / –1 ولت و سطح + 1 / –1 مربوط به ولتاژ + 0/5 / –0.5 ولت است. با توجه به اینکه چهار جفت پیچ خورده همزمان چهار سطح سیگنال را انتقال می دهند این سطح می تواند یکی از پنج مقدار را بگیرد ، در مجموع 625 (5x5x5x5) ترکیب سیگنال مختلف بدست می آوریم. به تصویر کشیدن حالت های مختلف سیگنال ممکن در صفحه اصطلاحاً سیگنال راحت است. در این صفحه ، هر حالت سیگنال ممکن توسط یک نقطه سیگنال نشان داده می شود ، و مجموعه تمام نقاط سیگنال را صورت فلکی سیگنال می نامند. به طور طبیعی ، امکان ترسیم یک فضای چهار بعدی وجود ندارد ، بنابراین ، برای وضوح ، اجازه دهید یک صورت فلکی سیگنال دو بعدی 5x5 را در نظر بگیریم. چنین صورت فلکی می تواند به طور رسمی با دو جفت پیچ خورده مطابقت داشته باشد. در امتداد نقاط محور X مربوط به یک جفت پیچ خورده و در امتداد محور Y - دیگری رسم کنید. سپس صورت فلکی 2 بعدی ما مانند آنچه در شکل نشان داده شده است ، به نظر می رسد. 31

توجه داشته باشید که حداقل فاصله بین دو نقطه از چنین صورت فلکی 1 است.

تحت تأثیر نویز و میرایی سیگنال ، صورت فلکی سیگنال دچار تحریف می شود (شکل 32) ، در نتیجه موقعیت هر نقطه سیگنال گسترش می یابد و فاصله بین آنها کاهش می یابد. در نتیجه ، تشخیص نقاط در صورت فلکی سیگنال دشوار می شود و احتمال سردرگمی آنها زیاد است.

بنابراین ، یکی از وظایف رمزگذار Trellis ، شکل گیری صورت فلکی سیگنال است که حداکثر فاصله را بین نقاط مختلف سیگنال فراهم می کند. برای درک نحوه انجام این کار ، اجازه دهید سطح سیگنالها را از 1 و 1+ تا X و سطوح –2 ، 0 ، +2 تا Y را تعیین کنیم. سپس صورت فلکی اصلی را می توان به شکل نشان داده شده در شکل نشان داد. 33

اگر این صورت فلکی را به دو زیر صورت فلکی تقسیم کنید ، یکی از نقاط XX و YY و دیگری از نقاط XY و YX تشکیل شده است ، می توانید فاصله بین نقاط سیگنال را افزایش دهید (شکل 34).

هنگام استفاده از دو جفت پیچ خورده ، وظیفه رمزگذار Trellis ارسال بیش از یک جفت پیچ خورده فقط نمادهای متعلق به یکی از صورت های فلکی سیگنال است ، به عنوان مثال D0 = XX + YY ، و در جفت پیچ خورده دوم - نمادهایی که متعلق به صورت فلکی دیگری هستند ، به عنوان مثال D1 = XY + YX. سپس فاصله بین نمادهای ارسالی دو برابر بیشتر از صورت فلکی اصلی خواهد بود. در نتیجه ، تشخیص نقاط در صورت فلکی سیگنال بهبود می یابد ، یعنی ایمنی نویز افزایش می یابد.

یک رمزگذار واقعی در فلکه تقریباً به همین روش کار می کند ، نمادهایی را که از چهار جفت پیچ خورده ارسال می شوند تشکیل می دهد ، اما از آنجا که هر نقطه از صورت فلکی مربوط به چهار مختصات است (برای هر جفت یک) و هر نقطه می تواند مقدار X یا Y را بدست آورد ، 16 ترکیب مختلف است که از آنها هشت زیر صورت فلکی می تواند تشکیل شود:

در زیر صورت های فلکی حاصل ، حداقل فاصله بین نقاط دو برابر صورت فلکی اصلی است. بعلاوه ، حداقل فاصله بین دو نقطه از دو صورت فلکی متفاوت نیز 2 است. این هشت صورت فلکی سیگنال هستند که نمودار حالت رمزگذار نازک را تشکیل می دهند. به عنوان مثال ، حالت رمزگذار 000 به ترکیبی از نقاط صورتهای فلکی D0D2D4D6 مربوط می شود به این معنا که نقاط حاصل از صورت فلکی D0 در امتداد جفت اول منتقل می شوند ، نقاط صورت فلکی D2 در امتداد جفت دوم و غیره منتقل می شوند. حالت احتمالی بعدی رمزگذار مربوط به چنین ترکیبی است که در آن حداقل فاصله نمادهای ارسالی برای هر جفت برابر با 2 باشد.

با استفاده از برنامه نویسی توریس مطابق با طرح شرح داده شده ، می توان نسبت سیگنال به نویز (SNR) را 6 دسی بل کاهش داد ، یعنی ایمنی نویز را در حین انتقال داده به طور قابل توجهی افزایش دهد.

ComputerPress 2 "2002