/ رمزگشایی پیام ها، ایجاد و تأیید امضای دیجیتال، محاسبه کدهای اصالت (MAC). هنگام استفاده از الگوریتم مشابه، نتیجه رمزگذاری به کلید بستگی دارد. برای الگوریتم های رمزنگاری قوی مدرن، از دست دادن یک کلید رمزگشایی اطلاعات را عملا غیرممکن می کند.

- کلیدهای جلسه (جلسه).- کلیدهای تولید شده بین دو کاربر، معمولا برای محافظت از یک کانال ارتباطی. به طور معمول کلید جلسه است راز مشترک- اطلاعاتی که بر اساس کلید مخفی یک طرف و کلید عمومی طرف دیگر تولید می شود. چندین پروتکل برای تولید کلیدهای جلسه و اسرار مشترک وجود دارد که از جمله آنها می توان به الگوریتم دیفی-هلمن اشاره کرد.

- اتصال- اطلاعات کلیدی تولید شده در طول عملیات یک الگوریتم رمزنگاری بر اساس یک کلید. اغلب، کلیدهای فرعی بر اساس یک روش بسط کلید ویژه تولید می شوند.

همچنین ببینید

وظیفه دوم نیاز به ایجاد مکانیسم هایی است که جایگزینی هر یک از شرکت کنندگان را غیرممکن کند. مورد نیاز است امضای دیجیتالی. هنگامی که ارتباطات برای طیف وسیعی از اهداف مانند اهداف تجاری و خصوصی استفاده می شود، پیام ها و اسناد الکترونیکی باید معادل امضای موجود در اسناد کاغذی باشند. باید روشی ایجاد شود تا اطمینان حاصل شود که همه شرکت کنندگان متقاعد شده اند که ایمیل توسط یک شرکت کننده خاص ارسال شده است. این یک نیاز قوی تر از احراز هویت است.

دیفی و هلمن با پیشنهاد راهی برای حل هر دو مشکل که به طور اساسی با تمام رویکردهای قبلی رمزگذاری متفاوت است، به نتایج قابل توجهی دست یافتند.

بیایید ابتدا ویژگی های کلی را بررسی کنیم الگوریتم های رمزگذاریبا کلید عمومی و الزامات این الگوریتم ها. اجازه دهید الزاماتی را که باید توسط یک الگوریتم برآورده شود که از یک کلید برای رمزگذاری و کلید دیگر برای رمزگشایی استفاده می کند و از نظر محاسباتی غیرممکن است که کلید رمزگشایی را فقط با دانستن الگوریتم رمزگذاری و کلید رمزگذاری تعیین کنیم.

علاوه بر این، برخی از الگوریتمها مانند RSA دارای ویژگیهای زیر هستند: هر یک از دو کلید میتوانند هم برای رمزگذاری و هم برای رمزگشایی استفاده شوند.

ابتدا الگوریتم هایی را در نظر می گیریم که هر دو ویژگی را دارند و سپس به سراغ الگوریتم های کلید عمومی می رویم که خاصیت دوم را ندارند.

هنگام توصیف رمزگذاری متقارنو رمزگذاری کلید عمومی ما از اصطلاحات زیر استفاده خواهیم کرد. کلید استفاده شده در رمزگذاری متقارن، تماس خواهیم گرفت کلید مخفی. دو کلید مورد استفاده در رمزگذاری کلید عمومی فراخوانی خواهند شد کلید عمومیو کلید خصوصی. کلید خصوصی مخفی نگه داشته می شود، اما ما آن را به جای کلید مخفی، کلید خصوصی می نامیم تا از اشتباه گرفتن با کلید استفاده شده در رمزگذاری متقارن. کلید خصوصی با KR و کلید عمومی با KU نشان داده می شود.

ما فرض می کنیم که همه شرکت کنندگان به کلیدهای عمومی یکدیگر دسترسی دارند و کلیدهای خصوصی به صورت محلی توسط هر شرکت کننده ایجاد می شوند و بنابراین نباید توزیع شوند.

در هر زمان، یک شرکتکننده میتواند کلید خصوصی خود را تغییر دهد و کلید عمومی جفت را منتشر کند و جایگزین کلید عمومی قدیمی شود.

دیفی و هلمن الزاماتی را که باید برآورده شوند، توصیف می کنند الگوریتم رمزگذاریبا کلید عمومی

- از نظر محاسباتی ایجاد یک جفت (کلید عمومی KU، کلید خصوصی KR) آسان است.

- از نظر محاسباتی، با داشتن یک کلید عمومی و یک پیام رمزگذاری نشده M، ایجاد یک پیام رمزگذاری شده مربوطه آسان است:

- رمزگشایی یک پیام با استفاده از کلید خصوصی از نظر محاسباتی آسان است:

M = D KR [C] = D KR ]

- از نظر محاسباتی، با دانستن کلید عمومی KU، تعیین KR کلید خصوصی غیرممکن است.

- با دانستن کلید عمومی KU و پیام رمزگذاری شده C، بازیابی پیام اصلی M از نظر محاسباتی غیرممکن است.

نیاز ششم را می توان اضافه کرد، اگرچه برای همه الگوریتم های کلید عمومی وجود ندارد:

- توابع رمزگذاری و رمزگشایی را می توان به هر ترتیبی استفاده کرد:

M = E KU]

اینها الزامات کاملاً قوی ای هستند که این مفهوم را معرفی می کنند. عملکرد یک طرفهتابعی است که در آن هر آرگومان یک مقدار معکوس دارد، در حالی که محاسبه خود تابع آسان است، اما محاسبه تابع معکوس دشوار است.

به طور معمول "آسان" به این معنی است که مشکل را می توان در یک زمان چند جمله ای از طول ورودی حل کرد. بنابراین، اگر طول ورودی n بیت داشته باشد، زمان محاسبه تابع با n a متناسب است، جایی که a یک ثابت ثابت است. بنابراین، گفته می شود که این الگوریتم به کلاس الگوریتم های چند جمله ای P تعلق دارد. اصطلاح "سخت" به معنای مفهوم پیچیده تر است. به طور کلی، فرض می کنیم که اگر تلاش برای حل آن بیشتر از زمان چند جمله ای مقدار ورودی باشد، مشکل قابل حل نیست. به عنوان مثال، اگر طول ورودی n بیت باشد و زمان محاسبه تابع متناسب با 2n باشد، آنگاه یک مشکل محاسباتی غیر ممکن در نظر گرفته می شود. متأسفانه، تعیین اینکه آیا یک الگوریتم خاص چنین پیچیدگی را نشان می دهد یا خیر، دشوار است. علاوه بر این، دیدگاههای سنتی پیچیدگی محاسباتی بر روی بدترین حالت یا پیچیدگی متوسط یک الگوریتم تمرکز دارند. این برای رمزنگاری غیرقابل قبول است، که مستلزم ناتوانی در معکوس کردن یک تابع برای همه یا تقریباً همه مقادیر ورودی است.

برگردیم به تعریف عملکرد یک طرفه با دریچه، که مانند عملکرد یک طرفه، محاسبه در یک جهت آسان و محاسبه در جهت مخالف دشوار است مگر اینکه اطلاعات اضافی در دسترس باشد. با این اطلاعات اضافی، وارونگی را می توان در زمان چند جمله ای محاسبه کرد. بدین ترتیب، عملکرد یک طرفهبا دریچه متعلق به خانواده است توابع یک طرفه f k طوری که

می بینیم که توسعه یک الگوریتم کلید عمومی خاص به کشف الگوریتم مربوطه بستگی دارد عملکرد یک طرفه با دریچه.

تحلیل رمز الگوریتم های کلید عمومی

همانطور که در مورد رمزگذاری متقارن, الگوریتم رمزگذاریبا یک کلید عمومی در برابر حمله پیشانی آسیب پذیر است. اقدام متقابل استاندارد است: از کلیدهای بزرگ استفاده کنید.

یک سیستم رمزنگاری کلید عمومی از معکوسناپذیر خاصی استفاده میکند توابع ریاضی. پیچیدگی محاسباتی چنین توابعی با تعداد بیت های کلید خطی نیست، اما سریعتر از کلید افزایش می یابد. بنابراین، اندازه کلید باید به اندازه کافی بزرگ باشد تا حمله brute force غیرعملی باشد، اما به اندازه کافی کوچک باشد تا امکان رمزگذاری عملی را فراهم کند. در عمل، اندازه کلید به گونه ای ساخته می شود که حمله brute force غیرعملی است، اما سرعت رمزگذاری حاصل به اندازه کافی آهسته است تا الگوریتم برای اهداف عمومی مورد استفاده قرار گیرد. بنابراین، رمزگذاری کلید عمومی در حال حاضر به طور عمده محدود به برنامه های مدیریت کلید و امضا است که نیاز به رمزگذاری یک بلوک کوچک از داده ها دارند.

شکل دیگر حمله یافتن راهی برای محاسبه کلید خصوصی با دانستن کلید عمومی است. غیرممکن است که از نظر ریاضی ثابت کنیم که یک شکل مشخص از حمله برای یک الگوریتم کلید عمومی خاص مستثنی شده است. بنابراین هر الگوریتمی، از جمله الگوریتم پرکاربرد RSA، مشکوک است.

در نهایت، نوعی از حمله خاص به روش استفاده از سیستم های کلید عمومی وجود دارد. این یک حمله پیامی احتمالی است. به عنوان مثال، فرض کنید که پیام ارسال شده صرفاً از یک کلید جلسه 56 بیتی برای یک الگوریتم رمزگذاری متقارن تشکیل شده است. حریف می تواند تمام کلیدهای ممکن را با استفاده از کلید عمومی رمزگذاری کند و می تواند هر پیامی را که با متن رمز ارسال شده مطابقت دارد رمزگشایی کند. بنابراین، صرف نظر از اندازه کلید طرح کلید عمومی، این حمله برابر با یک حمله brute force به 56 بیتی است. کلید متقارن. دفاع در برابر چنین حمله ای اضافه کردن تعداد معینی بیت تصادفی به پیام های ساده است.

کاربردهای اساسی الگوریتم های کلید عمومی

کاربردهای اصلی الگوریتم های کلید عمومی رمزگذاری/رمزگشایی، ایجاد و تأیید امضا و تبادل کلید است.

رمزگذاریبا کلید عمومی شامل مراحل زیر است:

برنج. 7.1.

- کاربر B یک جفت کلید KU b و KR b ایجاد می کند که برای رمزگذاری و رمزگشایی پیام های ارسال شده استفاده می شود.

- کاربر B کلید رمزگذاری خود را به روشی قابل اعتماد در دسترس قرار می دهد، یعنی. کلید عمومی KU b. کلید خصوصی جفت شده KR b مخفی نگه داشته می شود.

- اگر A بخواهد برای B پیامی ارسال کند، پیام را با استفاده از کلید عمومی B KU b رمزگذاری می کند.

- وقتی B پیام را دریافت می کند، آن را با استفاده از کلید خصوصی خود KR b رمزگشایی می کند. هیچ کس دیگری نمی تواند پیام را رمزگشایی کند، زیرا فقط B این کلید خصوصی را می داند.

اگر کاربر (سیستم نهایی) به طور ایمن کلید خصوصی خود را ذخیره کند، هیچ کس نمی تواند از پیام های ارسال شده جاسوسی کند.

ایجاد و تأیید امضا شامل مراحل زیر است:

برنج. 7.2.

- کاربر A یک جفت کلید KR A و KU A ایجاد می کند که برای ایجاد و تأیید امضای پیام های ارسال شده استفاده می شود.

- کاربر A کلید تأیید خود را به روشی قابل اعتماد در دسترس قرار می دهد، یعنی.

(مک). هنگام استفاده از الگوریتم مشابه، نتیجه رمزگذاری به کلید بستگی دارد. برای الگوریتم های رمزنگاری قوی مدرن، از دست دادن یک کلید رمزگشایی اطلاعات را عملا غیرممکن می کند.

برای الگوریتم های متقارن مدرن (AES، CAST5، IDEA، Blowfish، Twofish)، مشخصه اصلی قدرت رمزنگاری طول کلید است. رمزگذاری با کلیدهای 128 بیتی یا بالاتر در نظر گرفته شده است قوی، از آنجایی که رمزگشایی اطلاعات بدون کلید به سالها ابررایانه قدرتمند نیاز دارد. برای الگوریتم های نامتقارن مبتنی بر مسائل تئوری اعداد (مسئله فاکتورسازی - RSA، مسئله لگاریتم گسسته - الگامال)، با توجه به ویژگی های آنها، حداقل طول کلید قابل اعتماد در حال حاضر 1024 بیت است. برای الگوریتم های نامتقارن مبتنی بر استفاده از تئوری منحنی بیضی (ECDSA, GOST R 34.10-2001, DSTU 4145-2002)، حداقل طول کلید قابل اعتماد 163 بیت است، اما طول های 191 بیت و بالاتر توصیه می شود.

طبقه بندی کلید

کلیدهای رمزنگاری با توجه به الگوریتم هایی که در آن استفاده می شوند متفاوت هستند.

- کلیدهای مخفی (متقارن).- کلیدهای مورد استفاده در الگوریتم های متقارن (رمزگذاری، تولید کدهای اصالت). ویژگی اصلی کلیدهای متقارن: برای انجام هر دو تبدیل رمزنگاری رو به جلو و معکوس (رمزگذاری / رمزگشایی، محاسبه MAC / تأیید MAC)، باید از همان کلید استفاده کنید (یا کلید تبدیل معکوس را می توان به راحتی از کلید برای محاسبه کرد. تبدیل مستقیم و بالعکس). این امر از یک سو محرمانگی بیشتر پیام ها را تضمین می کند و از سوی دیگر مشکلاتی را در توزیع کلید در سیستم هایی با تعداد کاربر زیاد ایجاد می کند.

- کلیدهای نامتقارن- کلیدهای مورد استفاده در الگوریتم های نامتقارن (رمزگذاری، امضای دیجیتال). به طور کلی، هستند جفت کلید، زیرا از دو کلید تشکیل شده است:

- کلید خصوصی(en:Private key) - کلیدی که فقط صاحب آن می شناسد. فقط کاربری که کلید خصوصی خود را مخفی نگه می دارد تضمین می کند که مهاجم نمی تواند یک سند و یک امضای دیجیتال را از طرف گواهی کننده جعل کند.

- کلید عمومی(en:Public key) - کلیدی است که می تواند منتشر شود و برای تأیید صحت سند امضا شده و همچنین برای جلوگیری از تقلب از طرف شخص تأیید کننده در قالب امتناع وی از امضای سند استفاده می شود. کلید عمومی امضا به عنوان مقدار برخی از عملکردهای کلید خصوصی محاسبه می شود، اما آگاهی از کلید عمومی امکان تعیین کلید خصوصی را فراهم نمی کند.

ویژگی اصلی یک جفت کلید این است که کلید عمومی را می توان به راحتی با استفاده از کلید مخفی محاسبه کرد، اما با استفاده از یک کلید عمومی شناخته شده محاسبه کلید مخفی تقریبا غیرممکن است. در الگوریتمهای امضای دیجیتال، امضا معمولاً روی کلید خصوصی کاربر قرار میگیرد و روی کلید عمومی تأیید میشود. به این ترتیب، هر کسی می تواند بررسی کند که آیا یک کاربر مشخص واقعاً یک امضای مشخص را امضا کرده است یا خیر. بنابراین، الگوریتم های نامتقارن نه تنها یکپارچگی اطلاعات، بلکه صحت آن را نیز تضمین می کنند. با رمزگذاری، برعکس، پیام ها با استفاده از یک کلید عمومی رمزگذاری می شوند و با استفاده از یک کلید مخفی رمزگشایی می شوند. بنابراین، فقط گیرنده و هیچ کس دیگری (از جمله فرستنده) نمی توانند پیام را رمزگشایی کنند. استفاده از الگوریتم های نامتقارن مشکل توزیع کلیدهای کاربر در سیستم را از بین می برد، اما مشکلات جدیدی را ایجاد می کند: قابلیت اطمینان کلیدهای دریافتی. این مشکلات کم و بیش با موفقیت در چارچوب زیرساخت کلید عمومی (PKI) حل می شوند.

- کلیدهای جلسه (جلسه).- کلیدهای تولید شده بین دو کاربر، معمولا برای محافظت از یک کانال ارتباطی. به طور معمول کلید جلسه است راز مشترک- اطلاعاتی که بر اساس کلید مخفی یک طرف و کلید عمومی طرف دیگر تولید می شود. چندین پروتکل برای تولید کلیدهای جلسه و اسرار مشترک وجود دارد که از جمله آنها می توان به الگوریتم دیفی-هلمن اشاره کرد.

- اتصال- اطلاعات کلیدی تولید شده در طول عملیات یک الگوریتم رمزنگاری بر اساس یک کلید. اغلب، کلیدهای فرعی بر اساس یک روش بسط کلید ویژه تولید می شوند.

همچنین ببینید

بنیاد ویکی مدیا 2010.

ببینید «کلید (رمز نگاری)» در فرهنگهای دیگر چیست:

کلید: ویکیواژه دارای مقالهای است «کلید» کلید، چشمه جایی که آب زیرزمینی به سطح زمین میریزد ... ویکیپدیا

کلید ابزاری برای باز کردن قفل است. آچار، آچار قابل تنظیم، ابزاری برای باز کردن اتصالات پیچ و مهره. اطلاعات کلیدی (رمز نگاری) که توسط یک الگوریتم برای تبدیل یک پیام هنگام رمزگذاری یا رمزگشایی استفاده می شود. کلید... ... ویکی پدیا

این اصطلاح معانی دیگری دارد، به کلید (معانی) مراجعه کنید. کلید در سوراخ کلید B ... ویکی پدیا

- (یونانی، از kryptos secret، و grapho من می نویسم). نوشتن با علائم متعارف (رمزگذاری شده) که فقط برای افرادی شناخته می شود که یک کلید ویژه برای خواندن دریافت می کنند. فرهنگ لغات کلمات خارجی موجود در زبان روسی. Chudinov A.N., 1910. رمزنگاری... ... فرهنگ لغت کلمات خارجی زبان روسی

دستگاه رمزنگاری لورنز آلمان در طول جنگ جهانی دوم برای رمزگذاری مخفی ترین پیام ها استفاده شد رمزنگاری (از یونانی باستان ... ویکی پدیا

نوشتار اصلی: تاریخچه رمزنگاری فتوکپی تلگرام زیمرمن در طول جنگ جهانی اول، رمزنگاری و بهویژه رمزنگاری به یکی از ابزارهای جنگ تبدیل شد. حقایق شناخته شده ... ویکی پدیا

مطالب 1 امپراتوری روسیه 1.1 ارتش 1.2 نیروی دریایی 2 امپراتوری بریتانیا 3 F ... ویکی پدیا

رمزنگاری- (از یونانی "cryptos" راز، پنهان) هنر نوشتن با رمزهای مخفی و رمزگشایی آنها. مفهوم «کریپتوگرام» از اینجا سرچشمه میگیرد، یعنی چیزی نوشته شده در یک کد یا به شکل دیگری که فقط برای کسانی که کلید آنچه نوشته شده است قابل درک است. که در… … نمادها، نشانه ها، نشان ها. دایره المعارف

رمزنگاری کلید عمومی / رمزنگاری کلید عمومی- توسعه یافته توسط Whitfielf Diffi. از یک جفت کلید استفاده می کند و هر جفت دارای ویژگی های زیر است: هر چیزی که توسط یکی از آنها رمزگذاری شده است را می توان با استفاده از دیگری رمزگشایی کرد. داشتن یک کلید از یک جفت به نام عمومی... فرهنگ لغت توضیحی جامعه اطلاعاتی و اقتصاد جدید

این اصطلاح معانی دیگری دارد، به کلید مراجعه کنید. کلید در سوراخ کلید است... ویکی پدیا

(مک). هنگام استفاده از الگوریتم مشابه، نتیجه رمزگذاری به کلید بستگی دارد. برای الگوریتم های رمزنگاری قوی مدرن، از دست دادن یک کلید رمزگشایی اطلاعات را عملا غیرممکن می کند.

برای الگوریتم های متقارن مدرن (AES، CAST5، IDEA، Blowfish، Twofish)، مشخصه اصلی قدرت رمزنگاری طول کلید است. رمزگذاری با کلیدهای 128 بیتی یا بالاتر در نظر گرفته شده است قوی، از آنجایی که رمزگشایی اطلاعات بدون کلید به سالها ابررایانه قدرتمند نیاز دارد. برای الگوریتم های نامتقارن مبتنی بر مسائل تئوری اعداد (مسئله فاکتورسازی - RSA، مسئله لگاریتم گسسته - الگامال)، با توجه به ویژگی های آنها، حداقل طول کلید قابل اعتماد در حال حاضر 1024 بیت است. برای الگوریتم های نامتقارن مبتنی بر استفاده از تئوری منحنی بیضی (ECDSA, GOST R 34.10-2001, DSTU 4145-2002)، حداقل طول کلید قابل اعتماد 163 بیت است، اما طول های 191 بیت و بالاتر توصیه می شود.

طبقه بندی کلید

کلیدهای رمزنگاری با توجه به الگوریتم هایی که در آن استفاده می شوند متفاوت هستند.

- کلیدهای مخفی (متقارن).- کلیدهای مورد استفاده در الگوریتم های متقارن (رمزگذاری، تولید کدهای اصالت). ویژگی اصلی کلیدهای متقارن: برای انجام هر دو تبدیل رمزنگاری رو به جلو و معکوس (رمزگذاری / رمزگشایی، محاسبه MAC / تأیید MAC)، باید از همان کلید استفاده کنید (یا کلید تبدیل معکوس را می توان به راحتی از کلید برای محاسبه کرد. تبدیل مستقیم و بالعکس). این امر از یک سو محرمانگی بیشتر پیام ها را تضمین می کند و از سوی دیگر مشکلاتی را در توزیع کلید در سیستم هایی با تعداد کاربر زیاد ایجاد می کند.

- کلیدهای نامتقارن- کلیدهای مورد استفاده در الگوریتم های نامتقارن (رمزگذاری، امضای دیجیتال). به طور دقیق تر، آنها هستند جفت کلید، زیرا از دو کلید تشکیل شده است:

- کلید خصوصی(en:Private key) - کلیدی که فقط مالک آن می شناسد. فقط کاربری که کلید خصوصی خود را مخفی نگه می دارد تضمین می کند که مهاجم نمی تواند یک سند و یک امضای دیجیتال را از طرف گواهی کننده جعل کند.

- کلید عمومی(en:Public key) - کلیدی است که می تواند منتشر شود و برای تأیید صحت یک سند امضا شده و همچنین برای جلوگیری از تقلب از طرف شخص تأیید کننده در قالب امتناع وی از امضای سند استفاده می شود. کلید عمومی امضا به عنوان مقدار برخی از عملکردهای کلید خصوصی محاسبه می شود، اما آگاهی از کلید عمومی امکان تعیین کلید خصوصی را فراهم نمی کند.

ویژگی اصلی یک جفت کلید این است که کلید عمومی را می توان به راحتی با استفاده از کلید مخفی محاسبه کرد، اما با استفاده از یک کلید عمومی شناخته شده محاسبه کلید مخفی تقریبا غیرممکن است. در الگوریتمهای امضای دیجیتال، امضا معمولاً روی کلید خصوصی کاربر قرار میگیرد و روی کلید عمومی تأیید میشود. به این ترتیب، هر کسی می تواند بررسی کند که آیا یک کاربر مشخص واقعاً یک امضای مشخص را امضا کرده است یا خیر. بنابراین، الگوریتم های نامتقارن نه تنها یکپارچگی اطلاعات، بلکه صحت آن را نیز تضمین می کنند. با رمزگذاری، برعکس، پیام ها با استفاده از یک کلید عمومی رمزگذاری می شوند و با استفاده از یک کلید مخفی رمزگشایی می شوند. بنابراین، فقط گیرنده و هیچ کس دیگری (از جمله فرستنده) نمی توانند پیام را رمزگشایی کنند. استفاده از الگوریتم های نامتقارن مشکل توزیع کلیدهای کاربر در سیستم را از بین می برد، اما مشکلات جدیدی را ایجاد می کند: قابلیت اطمینان کلیدهای دریافتی. این مشکلات کم و بیش با موفقیت در چارچوب زیرساخت کلید عمومی (PKI) حل می شوند.

- کلیدهای جلسه (جلسه).- کلیدهای تولید شده بین دو کاربر، معمولا برای محافظت از یک کانال ارتباطی. به طور معمول کلید جلسه است راز مشترک- اطلاعاتی که بر اساس کلید مخفی یک طرف و کلید عمومی طرف دیگر تولید می شود. چندین پروتکل برای تولید کلیدهای جلسه و اسرار مشترک وجود دارد که از جمله آنها می توان به الگوریتم دیفی-هلمن اشاره کرد.

- اتصال- اطلاعات کلیدی تولید شده در طول عملیات یک الگوریتم رمزنگاری بر اساس یک کلید. اغلب، کلیدهای فرعی بر اساس یک روش بسط کلید ویژه تولید می شوند.

از منظر امنیت اطلاعات، کلیدهای رمزنگاری داده های حیاتی هستند. اگر قبلاً برای سرقت از یک شرکت، مهاجمان مجبور بودند وارد قلمرو آن شرکت می شدند، اماکن و گاوصندوق را باز می کردند، اکنون کافی است یک توکن را با یک کلید رمزنگاری سرقت کرده و از طریق سیستم مشتری-بانک اینترنتی انتقال دهند. اساس تضمین امنیت با استفاده از سیستم های حفاظت از اطلاعات رمزنگاری (CIPS) حفظ محرمانه بودن کلیدهای رمزنگاری است.

چگونه می توانید از محرمانه بودن چیزی که نمی دانید وجود دارد اطمینان حاصل کنید؟ برای قرار دادن ژتون با کلید در گاوصندوق، باید از وجود ژتون و گاوصندوق اطلاع داشته باشید. اگرچه ممکن است متناقض به نظر برسد، تعداد کمی از شرکتها تصوری از تعداد دقیق اسناد کلیدی مورد استفاده خود دارند. این می تواند به دلایل مختلفی رخ دهد، به عنوان مثال، دست کم گرفتن تهدیدات امنیت اطلاعات، عدم وجود فرآیندهای تجاری تثبیت شده، صلاحیت ناکافی پرسنل در مسائل امنیتی و غیره. آنها معمولاً این کار را بعد از حوادثی مانند این یکی به یاد می آورند.

این مقاله اولین گام را برای بهبود امنیت اطلاعات با استفاده از ابزارهای رمزنگاری توصیف میکند، یا به طور دقیقتر، یکی از رویکردهای انجام ممیزی کلیدهای CIPF و کریپتو را در نظر خواهیم گرفت. روایت از طرف یک متخصص امنیت اطلاعات انجام می شود و ما فرض می کنیم که کار از ابتدا انجام می شود.

اصطلاحات و تعاریف

در ابتدای مقاله، برای اینکه خواننده ناآماده را با تعاریف پیچیده نترسانیم، به طور گسترده از اصطلاحات کلید رمزنگاری یا کلید رمزنگاری استفاده کردیم. این یک گام بسیار مهم است، زیرا به شما امکان می دهد اطلاعات به دست آمده از نتایج حسابرسی را به طور مؤثر ساختار دهید.

- کلید رمزنگاری (کریپتوکلید)- مجموعه ای از داده ها که انتخاب یک تبدیل رمزنگاری خاص را از بین همه موارد ممکن در یک سیستم رمزنگاری معین فراهم می کند (تعریف از "دستورالعمل صورتی - دستور شماره 152 FAPSI در 13 ژوئن 2001، که از این پس FAPSI 152 نامیده می شود).

- اطلاعات کلیدی- مجموعه ای خاص از کلیدهای رمزنگاری سازماندهی شده برای ارائه حفاظت رمزنگاری از اطلاعات برای مدت زمان معین [FAPSI 152].

با استفاده از مثال زیر می توانید تفاوت اساسی بین کلید رمز و اطلاعات کلیدی را درک کنید. هنگام سازماندهی HTTPS، یک جفت کلید عمومی و خصوصی ایجاد می شود و یک گواهی از کلید عمومی و اطلاعات اضافی دریافت می شود. بنابراین، در این طرح، ترکیب گواهی و کلید خصوصی، اطلاعات کلید را تشکیل میدهند و هر کدام به صورت جداگانه یک کلید رمزنگاری هستند. در اینجا می توانید با قانون ساده زیر راهنمایی شوید: کاربران نهایی هنگام کار با CIPF از اطلاعات کلیدی استفاده می کنند و کلیدهای رمزنگاری معمولاً از CIPF به صورت داخلی استفاده می کنند. در عین حال، درک این نکته مهم است که اطلاعات کلیدی ممکن است از یک کلید رمزنگاری تشکیل شده باشد. - اسناد کلیدی- اسناد الکترونیکی در هر رسانه و همچنین اسناد کاغذی حاوی اطلاعات کلیدی با دسترسی محدود برای تبدیل رمزنگاری اطلاعات با استفاده از الگوریتم هایی برای تبدیل رمزنگاری اطلاعات (کلید رمزنگاری) در ابزارهای رمزگذاری (رمز نگاری). (تعریف از فرمان شماره 313 دولت مورخ 16 آوریل 2012، که از این پس به عنوان PP-313 نامیده می شود)

به زبان ساده، یک سند کلیدی اطلاعات کلیدی است که روی یک رسانه ثبت می شود. هنگام تجزیه و تحلیل اطلاعات کلیدی و اسناد کلیدی، باید مشخص شود که اطلاعات کلیدی مورد سوء استفاده قرار می گیرد (یعنی برای تحولات رمزنگاری - رمزگذاری، امضای الکترونیکی و غیره استفاده می شود)، و اسناد کلیدی حاوی آن به کارکنان منتقل می شود. - ابزارهای حفاظت از اطلاعات رمزنگاری شده (CIPF)- وسایل رمزگذاری، وسایل حفاظت تقلیدی، ابزارهای امضای الکترونیکی، وسایل رمزگذاری، وسایل تولید اسناد کلیدی، اسناد کلیدی، ابزارهای رمزگذاری سخت افزاری (رمز نگاری)، ابزارهای رمزگذاری نرم افزاری و سخت افزاری (رمز نگاری). [PP-313]

هنگام تجزیه و تحلیل این تعریف، می توانید در آن وجود اصطلاح اسناد کلیدی را بیابید. این عبارت در مصوبه دولت آمده است و ما حق نداریم آن را تغییر دهیم. در عین حال، توضیحات بیشتر بر این اساس انجام خواهد شد که CIPF فقط شامل ابزارهایی برای اجرای تحولات رمزنگاری خواهد شد. این رویکرد حسابرسی را ساده می کند، اما در عین حال بر کیفیت آن تأثیر نمی گذارد، زیرا ما همچنان اسناد کلیدی را در نظر می گیریم، اما در بخش خودمان و با استفاده از روش های خودمان.

روش حسابرسی و نتایج مورد انتظار

ویژگی های اصلی روش حسابرسی پیشنهادی در این مقاله، فرضیه هایی است که:

- هیچ یک از کارکنان شرکت نمی توانند به طور دقیق به سؤالات مطرح شده در حین حسابرسی پاسخ دهند.

- منابع داده موجود (فهرست ها، رجیسترها، و غیره) نادرست یا ساختار ضعیفی هستند.

در اینجا وابستگی های اصلی وجود دارد که به ما در این امر کمک می کند:

- اگر CIPF وجود دارد، اطلاعات کلیدی وجود دارد.

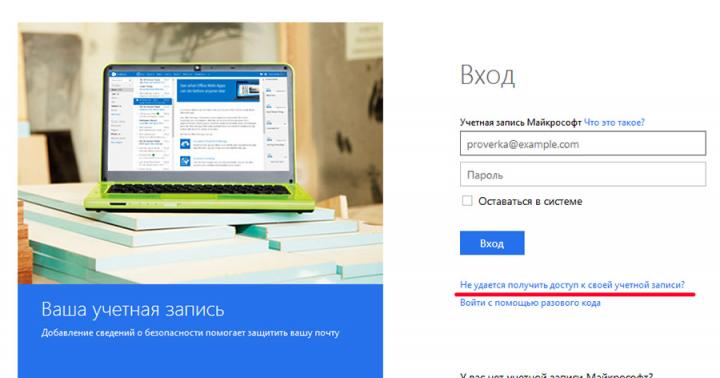

- اگر جریان اسناد الکترونیکی وجود داشته باشد (از جمله با طرف مقابل و تنظیم کننده)، به احتمال زیاد از یک امضای الکترونیکی و در نتیجه از CIPF و اطلاعات کلیدی استفاده می کند.

- مدیریت اسناد الکترونیکی در این زمینه باید به طور گسترده درک شود، یعنی هم شامل مبادله مستقیم اسناد الکترونیکی مهم قانونی و هم ارائه گزارش ها و کار در سیستم های پرداخت یا معاملات و غیره می شود. لیست و اشکال مدیریت اسناد الکترونیکی توسط فرآیندهای تجاری شرکت و همچنین قوانین جاری تعیین می شود.

- اگر کارمندی درگیر مدیریت اسناد الکترونیکی باشد، به احتمال زیاد او اسناد کلیدی دارد.

- هنگام سازماندهی مدیریت اسناد الکترونیکی با طرف مقابل، اسناد سازمانی و اداری (سفارش) معمولاً با انتصاب افراد مسئول صادر می شود.

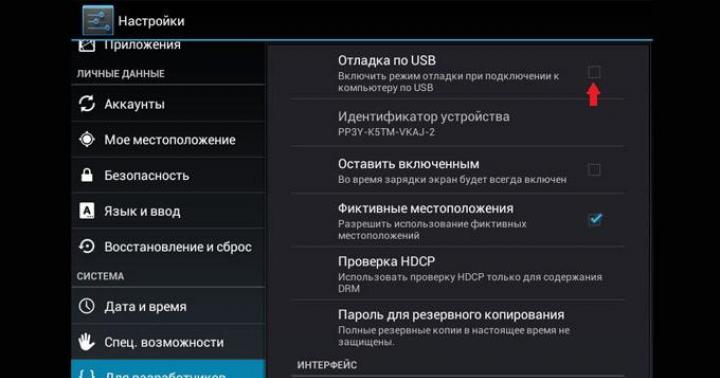

- اگر اطلاعات از طریق اینترنت (یا سایر شبکه های عمومی) منتقل شود، به احتمال زیاد رمزگذاری شده است. این در درجه اول برای VPN ها و سیستم های مختلف دسترسی از راه دور اعمال می شود.

- اگر پروتکل هایی در ترافیک شبکه شناسایی شوند که ترافیک را به صورت رمزگذاری شده انتقال می دهند، از CIPF و اطلاعات کلیدی استفاده می شود.

- اگر تسویه حساب با طرف مقابل درگیر در موارد زیر انجام شود: تامین تجهیزات امنیت اطلاعات، دستگاه های مخابراتی، ارائه خدمات برای انتقال اطلاعات، خدمات مراکز صدور گواهینامه، در این تعامل می توان CIPF یا اسناد کلیدی را خریداری کرد.

- اسناد کلیدی میتوانند روی رسانههای قابل انتقال (فلاپی دیسک، درایوهای فلش، توکنها، ...) یا در رایانهها و سیستمهای حفاظت اطلاعات رمزنگاری سختافزاری ثبت شوند.

- هنگام استفاده از ابزار مجازی سازی، اسناد کلیدی را می توان هم در داخل ماشین های مجازی ذخیره کرد و هم با استفاده از هایپروایزر روی ماشین های مجازی نصب کرد.

- سخت افزار CIPF را می توان در اتاق های سرور نصب کرد و برای تجزیه و تحلیل از طریق شبکه در دسترس نباشد.

- برخی از سیستم های مدیریت اسناد الکترونیکی ممکن است به صورت غیرفعال یا غیرفعال باشند، اما در عین حال حاوی اطلاعات کلید فعال و CIPF باشند.

- اسناد نظارتی و سازمانی داخلی ممکن است حاوی اطلاعاتی در مورد سیستم های مدیریت اسناد الکترونیکی، CIPF و اسناد کلیدی باشد.

- مصاحبه با کارکنان؛

- تجزیه و تحلیل اسناد شرکت، از جمله اسناد نظارتی و اداری داخلی، و همچنین دستورات پرداخت خروجی؛

- انجام تجزیه و تحلیل بصری اتاق های سرور و کابینت های ارتباطی؛

- انجام تجزیه و تحلیل فنی محتویات ایستگاه های کاری خودکار (AWS)، سرورها و ابزارهای مجازی سازی.

لیست CIPF:

- مدل CIPF. به عنوان مثال، CIPF Crypto CSP 3.9 یا OpenSSL 1.0.1

- شناسه نمونه CIPF. به عنوان مثال، شماره سریال، مجوز (یا ثبت نام طبق PKZ-2005) CIPF

- اطلاعات مربوط به گواهی FSB روسیه برای حفاظت از اطلاعات رمزنگاریاز جمله تعداد و تاریخ شروع و پایان اعتبار.

- اطلاعات مربوط به محل فعالیت CIPF. به عنوان مثال، نام رایانه ای که نرم افزار CIPF روی آن نصب شده است، یا نام ابزار فنی یا مکانی که سخت افزار CIPF در آن نصب شده است.

- آسیب پذیری ها را در CIPF مدیریت کنید، یعنی به سرعت آنها را شناسایی و اصلاح کنید.

- دوره های اعتبار گواهینامه ها را برای CIPF نظارت کنید و همچنین بررسی کنید که آیا CIPF گواهی شده مطابق با قوانین تعیین شده توسط اسناد استفاده می شود یا خیر.

- هزینه های برنامه ریزی برای CIPF، با دانستن اینکه چقدر در حال حاضر در حال بهره برداری است و چه مقدار وجوه تلفیقی هنوز در دسترس است.

- ایجاد گزارش نظارتی

برای هر عنصر از لیست داده های زیر را ثبت می کنیم:

- نام یا شناسه اطلاعات کلیدی. به عنوان مثال، «کلید یک امضای الکترونیکی واجد شرایط. شماره سریال گواهی 31:2D:AF" و شناسه باید به گونه ای انتخاب شود که کلید توسط آن پیدا شود. به عنوان مثال، هنگام ارسال اعلانها، مقامات صدور گواهینامه معمولاً کلیدها را با شماره گواهی شناسایی میکنند.

- مرکز کنترل سیستم کلید (KSUC)، که این اطلاعات کلیدی را منتشر کرد. این ممکن است سازمانی باشد که کلید را صادر کرده است، به عنوان مثال، یک مرجع صدور گواهینامه.

- شخصی، که اطلاعات کلیدی به نام او منتشر شد. این اطلاعات را می توان از فیلدهای CN گواهی های X.509 استخراج کرد

- فرمت اطلاعات کلیدی. به عنوان مثال، CIPF CryptoPRO، CIPF Verba-OW، X.509، و غیره (یا به عبارت دیگر برای استفاده با CIPF این اطلاعات کلیدی در نظر گرفته شده است).

- تخصیص اطلاعات کلیدی. به عنوان مثال، "مشارکت در تجارت در سایت Sberbank AST"، "امضای الکترونیکی واجد شرایط برای گزارش" و غیره. از نقطه نظر فنی، در این زمینه می توانید محدودیت های ثبت شده در فیلدهای استفاده از کلید توسعه یافته و سایر گواهینامه های X.509 را ثبت کنید.

- شروع و پایان دوره های اعتبار اطلاعات کلیدی.

- رویه انتشار مجدد اطلاعات کلیدی. یعنی دانش در مورد آنچه که باید انجام شود و چگونه هنگام انتشار مجدد اطلاعات کلیدی. حداقل توصیه میشود که تماسهای مسئولان مرکز کنترل مرکزی که اطلاعات کلیدی را منتشر کردهاند، ثبت شود.

- فهرستی از سیستم های اطلاعاتی، خدمات یا فرآیندهای تجاری که اطلاعات کلیدی در آنها استفاده می شود. به عنوان مثال، «سیستم خدمات بانکداری از راه دور اینترنت مشتری-بانک».

- تاریخ انقضای اطلاعات کلیدی را پیگیری کنید.

- در صورت لزوم به سرعت اطلاعات کلیدی را دوباره منتشر کنید. این ممکن است برای انتشار مجدد برنامه ریزی شده و برنامه ریزی نشده مورد نیاز باشد.

- هنگام اخراج کارمندی که برای او صادر شده است، استفاده از اطلاعات کلیدی را مسدود کنید.

- حوادث امنیت اطلاعات را با پاسخ به این سؤالات بررسی کنید: "چه کسی کلید پرداخت را داشت؟" و غیره.

برای هر عنصر از لیست داده های زیر را ثبت می کنیم:

- اطلاعات کلیدیموجود در سند کلیدی

- حامل اطلاعات کلیدی، که اطلاعات کلیدی روی آن ثبت می شود.

- صورت، مسئول ایمنی سند کلید و محرمانه بودن اطلاعات کلیدی موجود در آن است.

- انتشار مجدد اطلاعات کلیدی در موارد: اخراج کارکنان دارای اسناد کلیدی و همچنین در صورت به خطر افتادن رسانه ها.

- از محرمانه بودن اطلاعات کلیدی با فهرست بندی رسانه های حاوی آن اطمینان حاصل کنید.

طرح حسابرسی

زمان بررسی ویژگی های عملی انجام حسابرسی فرا رسیده است. بیایید این کار را با استفاده از مثال یک موسسه مالی یا به عبارت دیگر با استفاده از مثال یک بانک انجام دهیم. این نمونه تصادفی انتخاب نشده است. بانک ها از تعداد نسبتاً زیادی از سیستم های مختلف حفاظت رمزنگاری استفاده می کنند که در تعداد زیادی از فرآیندهای تجاری دخیل هستند و علاوه بر این، تقریباً همه بانک ها دارای مجوز FSB روسیه برای رمزنگاری هستند. در ادامه مقاله، یک طرح حسابرسی برای CIPF و کلیدهای رمزنگاری در رابطه با بانک ارائه خواهد شد. در عین حال، این طرح را می توان در هنگام انجام حسابرسی تقریباً هر شرکتی به عنوان مبنایی در نظر گرفت. برای سهولت درک، طرح به مراحلی تقسیم می شود که به نوبه خود به اسپویلر تبدیل می شود.

مرحله 1. جمع آوری داده ها از بخش های زیرساخت شرکت

| № | عمل | |

| منبع - همه کارکنان شرکت | ||

| 1 | ما یک ایمیل شرکتی برای همه کارمندان شرکت ارسال می کنیم و از آنها می خواهیم که سرویس امنیت اطلاعات را در مورد تمام کلیدهای رمزنگاری که استفاده می کنند مطلع کنند. | ما ایمیل هایی دریافت می کنیم که بر اساس آن لیستی از اطلاعات کلیدی و لیستی از اسناد کلیدی ایجاد می کنیم |

| منبع – رئیس سرویس فناوری اطلاعات | ||

| 1 | ما فهرستی از اطلاعات کلیدی و اسناد کلیدی را درخواست می کنیم | به احتمال زیاد، خدمات فناوری اطلاعات اسناد مشابهی را حفظ می کند، ما از آنها برای تولید و شفاف سازی لیستی از اطلاعات کلیدی، اسناد کلیدی و CIPF استفاده خواهیم کرد |

| 2 | ما لیستی از CIPF را درخواست می کنیم | |

| 3 | ما درخواست ثبت نرم افزار نصب شده بر روی سرورها و ایستگاه های کاری را داریم | در این رجیستری به دنبال نرم افزار CIPF و اجزای آن هستیم. به عنوان مثال CryptoPRO CSP، Verba-OW، Signal-COM CSP، Signature، PGP، ruToken، eToken، KritoARM و غیره بر اساس این داده ها، لیستی از CIPF را تشکیل می دهیم. |

| 4 | ما فهرستی از کارمندان (احتمالاً پشتیبانی فنی) را درخواست می کنیم که به کاربران در استفاده از CIPF و انتشار مجدد اطلاعات کلیدی کمک می کنند. | ما از این افراد همان اطلاعاتی را که از مدیران سیستم درخواست می کنیم |

| منبع – مدیران سیستم سرویس فناوری اطلاعات | ||

| 1 | ما لیستی از دروازه های رمزنگاری داخلی (VIPNET، Continent، S-terra، و غیره) را درخواست می کنیم. | در مواردی که شرکت فرآیندهای تجاری منظمی را برای مدیریت فناوری اطلاعات و امنیت اطلاعات پیادهسازی نمیکند، چنین سؤالاتی میتواند به مدیران سیستم در یادآوری وجود یک دستگاه یا نرمافزار خاص کمک کند. ما از این اطلاعات برای به دست آوردن فهرستی از CIPF استفاده می کنیم. |

| 2 | ما لیستی از نرم افزارهای داخلی CIPF (CIPF MagPro CryptoPacket، VIPNET CSP، CryptonDisk، SecretDisk، ...) را درخواست می کنیم. | |

| 3 | ما لیستی از روترهایی را درخواست می کنیم که VPN را برای موارد زیر پیاده سازی می کنند: الف) ارتباطات بین دفاتر شرکت؛ ب) تعامل با پیمانکاران و شرکا. |

|

| 4 | ما فهرستی از خدمات اطلاعاتی منتشر شده در اینترنت (قابل دسترسی از اینترنت) را درخواست می کنیم. اینها ممکن است شامل موارد زیر باشد: الف) ایمیل شرکتی؛ ب) سیستم های پیام فوری؛ ج) وب سایت های شرکتی؛ د) خدمات تبادل اطلاعات با شرکا و پیمانکاران (اکسترانت)؛ ه) سیستم های بانکداری از راه دور (در صورتی که شرکت یک بانک باشد). و) سیستم های دسترسی از راه دور به شبکه شرکت. برای بررسی کامل بودن اطلاعات ارائه شده، آن را با لیست قوانین Portforwarding فایروال های لبه مقایسه می کنیم. |

با تجزیه و تحلیل اطلاعات دریافتی، به احتمال زیاد با استفاده از CIPF و کلیدهای رمزنگاری مواجه خواهید شد. ما از داده های به دست آمده برای تولید فهرستی از CIPF و اطلاعات کلیدی استفاده می کنیم. |

| 5 | ما لیستی از سیستم های اطلاعاتی مورد استفاده برای گزارش را درخواست می کنیم (Taxcom، Kontur، و غیره) | این سیستم ها از کلیدهای امضای الکترونیکی واجد شرایط و CIPF استفاده می کنند. از طریق این لیست، ما یک لیست از CIPF، لیستی از اطلاعات کلیدی ایجاد می کنیم و همچنین کارکنانی را که از این سیستم ها برای ایجاد لیستی از اسناد کلیدی استفاده می کنند، می یابیم. |

| 6 | ما لیستی از سیستم های مدیریت اسناد الکترونیکی داخلی (Lotus، DIRECTUM، 1C: Document Management، و غیره) و همچنین لیستی از کاربران آنها را درخواست می کنیم. | کلیدهای امضای الکترونیکی را می توان در سیستم های مدیریت اسناد الکترونیکی داخلی یافت. بر اساس اطلاعات دریافتی، فهرستی از اطلاعات کلیدی و فهرستی از اسناد کلیدی ایجاد می کنیم. |

| 7 | ما لیستی از مراکز صدور گواهینامه داخلی را درخواست می کنیم. | وسایل مورد استفاده برای سازماندهی مراکز صدور گواهینامه در لیست CIPF ثبت می شود. در آینده، محتویات پایگاههای داده مرجع صدور گواهینامه را برای شناسایی اطلاعات کلیدی تجزیه و تحلیل خواهیم کرد. |

| 8 | ما اطلاعاتی در مورد استفاده از فناوریها درخواست میکنیم: IEEE 802.1x، WiFiWPA2 Enterprise و سیستمهای نظارت تصویری IP | اگر از این فناوریها استفاده شود، ممکن است اسناد کلیدی را در دستگاههای درگیر پیدا کنیم. |

| منبع – رئیس منابع انسانی | ||

| 1 | لطفا مراحل استخدام و اخراج کارکنان را توضیح دهید. ما روی این سوال تمرکز می کنیم که چه کسی اسناد کلیدی را از کارمندان استعفا می گیرد | ما اسناد (برگ های بای پس) را برای وجود سیستم های اطلاعاتی در آنها تجزیه و تحلیل می کنیم که در آنها می توان از CIPF استفاده کرد. |

مرحله 2. جمع آوری داده ها از واحدهای تجاری شرکت (با استفاده از مثال بانک)

| № | عمل | نتیجه مورد انتظار و استفاده از آن |

| منبع – رئیس سرویس تسویه حساب (روابط خبرنگار) | ||

| 1 | لطفاً طرحی برای سازماندهی تعامل با سیستم پرداخت بانک روسیه ارائه دهید. به ویژه، این امر برای بانک هایی که دارای شبکه شعب توسعه یافته هستند، که در آن شعب می توانند مستقیماً به سیستم پرداخت بانک مرکزی متصل شوند، مرتبط خواهد بود. | بر اساس داده های دریافتی، ما محل درگاه های پرداخت (AWC KBR، UTA) و لیست کاربران درگیر را تعیین می کنیم. ما از اطلاعات دریافتی برای ایجاد فهرستی از CIPF، اطلاعات کلیدی و اسناد کلیدی استفاده می کنیم. |

| 2 | ما فهرستی از بانکهایی را درخواست میکنیم که ارتباط مستقیم با آنها برقرار شده است و همچنین میخواهیم به ما بگوییم چه کسانی در انجام نقل و انتقالات نقش دارند و از چه ابزارهای فنی استفاده میشود. | |

| 3 | ما فهرستی از سیستمهای پرداختی را که بانک در آن مشارکت دارد (سوئیفت، ویزا، مسترکارت، NSPK و غیره) و همچنین مکان پایانههای ارتباطی درخواست میکنیم. | همانند سیستم پرداخت بانک روسیه |

| منبع – رئیس بخش مسئول ارائه خدمات بانکداری از راه دور | ||

| 1 | ما لیستی از سیستم های بانکداری از راه دور را درخواست می کنیم. | در این سیستم ها، استفاده از CIPF و اطلاعات کلیدی را تجزیه و تحلیل می کنیم. بر اساس دادههای دریافتی، فهرستی از CIPF و اطلاعات کلیدی و اسناد کلیدی ایجاد میکنیم. |

| منبع - رئیس بخش مسئول عملکرد پردازش کارت پرداخت | ||

| 1 | درخواست رجیستری HSM | بر اساس اطلاعات دریافتی، فهرستی از CIPF، اطلاعات کلیدی و اسناد کلیدی ایجاد می کنیم. |

| 2 | ما درخواست ثبت نام افسران امنیتی را داریم | |

| 4 | ما اطلاعاتی در مورد اجزای LMK HSM درخواست می کنیم | |

| 5 | ما اطلاعاتی در مورد سازماندهی سیستم هایی مانند 3D-Secure و سازماندهی شخصی سازی کارت های پرداخت درخواست می کنیم | |

| منبع – روسای ادارات انجام وظایف خزانه داری و سپرده گذاری | ||

| 1 | فهرست بانک هایی که با آنها روابط خبرنگاری برقرار شده و در اعطای وام بین بانکی مشارکت دارند. | ما از اطلاعات دریافتی برای شفاف سازی داده های دریافتی قبلی از سرویس تسویه و همچنین ثبت اطلاعات در مورد تعامل با صرافی ها و سپرده گذاران استفاده می کنیم. بر اساس اطلاعات دریافتی، لیستی از CIPF و اطلاعات کلیدی ایجاد می کنیم. |

| 2 | فهرست صرافی ها و سپرده گذاری های تخصصی که بانک با آنها کار می کند | |

| منبع - روسای خدمات نظارت مالی و بخش های مسئول ارائه گزارش به بانک روسیه | ||

| 1 | ما در مورد نحوه ارسال اطلاعات و دریافت اطلاعات از بانک مرکزی اطلاعات درخواست می کنیم. فهرست افراد و ابزار فنی درگیر. | تعامل اطلاعات با بانک روسیه به شدت توسط اسناد مربوطه تنظیم می شود، به عنوان مثال، 2332-U، 321-I و بسیاری دیگر، ما مطابقت با این اسناد را بررسی می کنیم و لیست هایی از CIPF، اطلاعات کلیدی و اسناد کلیدی ایجاد می کنیم. |

| منبع – حسابدار ارشد و کارکنان حسابداری که در پرداخت قبوض برای نیازهای درون بانکی شرکت دارند | ||

| 1 | ما اطلاعاتی در مورد نحوه تهیه و ارسال گزارشات به بازرسان مالیاتی و بانک روسیه درخواست می کنیم | ما اطلاعات دریافتی قبلی را روشن می کنیم |

| 2 | ما درخواست ثبت اسناد پرداخت برای پرداخت نیازهای درون بانکی را داریم | در این ثبت به دنبال اسنادی خواهیم بود که در آنها: 1) مراکز صدور گواهینامه، اپراتورهای تخصصی مخابرات، تولید کنندگان CIPF و تامین کنندگان تجهیزات مخابراتی به عنوان گیرندگان پرداخت مشخص می شوند. نام این شرکت ها را می توان از ثبت CIPF تایید شده FSB روسیه، لیست مراکز صدور گواهینامه معتبر وزارت مخابرات و ارتباطات جمعی و سایر منابع دریافت کرد. 2) به عنوان رمزگشایی پرداخت، کلمات "CIPF"، "امضا"، "ژتون"، "کلید"، "BKI" و غیره وجود دارد. |

| منبع – روسای بدهی های معوق و خدمات مدیریت ریسک | ||

| 1 | ما فهرستی از دفاتر تاریخ اعتبار و آژانس های جمع آوری که بانک با آنها کار می کند درخواست می کنیم. | همراه با سرویس فناوری اطلاعات، داده های دریافتی را به منظور شفاف سازی سازماندهی جریان اسناد الکترونیکی تجزیه و تحلیل می کنیم که بر اساس آن لیست های CIPF، اطلاعات کلیدی و اسناد کلیدی را روشن می کنیم. |

| منبع – روسای خدمات مدیریت اسناد، کنترل داخلی و حسابرسی داخلی | ||

| 1 | درخواست ثبت اسناد داخلی سازمانی و اداری (سفارش) داریم. | در این اسناد ما به دنبال اسناد مربوط به CIPF هستیم. برای انجام این کار، وجود کلمات کلیدی "امنیت"، "فرد مسئول"، "مدیر"، "امضای الکترونیکی"، "امضای دیجیتال"، "امضای دیجیتال"، "امضای دیجیتال"، "امضای دیجیتال دیجیتال"، "ASP"، "CIPF" و مشتقات آنها. سپس لیست کارکنان بانک را که در این اسناد ثبت شده است شناسایی می کنیم. ما با کارمندان درباره استفاده از ارزهای دیجیتال مصاحبه می کنیم. اطلاعات دریافتی در لیست های CIPF، اطلاعات کلیدی و اسناد کلیدی منعکس می شود. |

| 2 | ما لیستی از توافقات با طرف مقابل را درخواست می کنیم | ما در تلاش هستیم تا توافق نامه هایی را در زمینه مدیریت اسناد الکترونیکی و همچنین قراردادهایی با شرکت های ارائه دهنده محصولات امنیت اطلاعات یا ارائه خدمات در این زمینه و همچنین شرکت هایی که خدمات مرکز صدور گواهینامه و خدمات گزارش دهی را از طریق اینترنت ارائه می دهند، شناسایی کنیم. |

| 3 | ما فناوری ذخیره اسناد روزانه را به صورت الکترونیکی تجزیه و تحلیل می کنیم | هنگام اجرای ذخیره سازی اسناد روز به صورت الکترونیکی، باید از حفاظت اطلاعات رمزنگاری استفاده شود |

مرحله 3. ممیزی فنی

| № | عمل | نتیجه مورد انتظار و استفاده از آن |

| 1 | ما یک فهرست فنی از نرم افزارهای نصب شده روی رایانه ها انجام می دهیم. برای انجام این کار از: · قابلیت های تحلیلی سیستم های حفاظتی ضد ویروس شرکتی (به عنوان مثال، آنتی ویروس کسپرسکی می تواند یک رجیستری مشابه بسازد). · اسکریپت های WMI برای نظرسنجی رایانه های دارای سیستم عامل ویندوز. · قابلیت های مدیران بسته برای نظرسنجی *سیستم های nix; · نرم افزار تخصصی موجودی. |

در بین نرم افزارهای نصب شده به دنبال نرم افزار CIPF، درایور برای سخت افزار CIPF و کلید مدیا هستیم. بر اساس اطلاعات دریافتی، لیست CIPF را به روز می کنیم. |

| 2 | ما برای اسناد کلیدی در سرورها و ایستگاه های کاری جستجو می کنیم. برای این · با استفاده از اسکریپت های Logon، ایستگاه های کاری در دامنه را برای وجود گواهینامه ها با کلیدهای خصوصی در پروفایل های کاربر و پروفایل های رایانه جویا می شویم. · در تمام رایانه ها، سرورهای فایل، هایپروایزرها، ما به دنبال فایل هایی با پسوندهای: crt، cer، key، pfx، p12، pem، pse، jks و غیره می گردیم. · در هایپروایزر سیستم های مجازی سازی، ما به دنبال درایوهای دیسک نصب شده و تصاویر فلاپی دیسک می گردیم. |

اغلب اسناد کلیدی به شکل کانتینرهای کلید فایل و همچنین ظروف ذخیره شده در رجیستری رایانه های دارای سیستم عامل ویندوز ارائه می شوند. اسناد کلیدی یافت شده در فهرست اسناد کلیدی و اطلاعات کلیدی موجود در آنها در فهرست اطلاعات کلیدی ثبت می شود. |

| 3 | ما محتوای پایگاههای اطلاعات مرجع صدور گواهی را تجزیه و تحلیل میکنیم | پایگاه های داده مقامات صدور گواهینامه معمولاً حاوی داده هایی در مورد گواهی های صادر شده توسط این مقامات است. اطلاعات دریافتی را در لیست اطلاعات کلیدی و لیست اسناد کلیدی وارد می کنیم. |

| 4 | ما یک بازرسی بصری از اتاقهای سرور و کمد سیمکشی انجام میدهیم، به دنبال CIPF و رسانههای کلید سختافزاری (توکنها، درایوهای دیسک) هستیم. | در برخی موارد، انجام موجودی CIPF و اسناد کلیدی از طریق شبکه غیرممکن است. سیستم ها ممکن است در بخش های شبکه ایزوله قرار داشته باشند یا اصلاً اتصال شبکه ای نداشته باشند. برای انجام این کار، ما یک بازرسی بصری انجام می دهیم که نتایج آن باید نام و اهداف تمام تجهیزات ارائه شده در اتاق سرور را مشخص کند. ما اطلاعات دریافتی را در لیست CIPF و اسناد کلیدی وارد می کنیم. |

| 5 | ما ترافیک شبکه را به منظور شناسایی جریان های اطلاعات با استفاده از تبادل رمزگذاری شده تجزیه و تحلیل می کنیم | پروتکل های رمزگذاری شده - HTTPS، SSH و غیره به ما این امکان را می دهند که گره های شبکه را که روی آنها تبدیل رمزنگاری شده انجام می شود و در نتیجه حاوی CIPF و اسناد کلیدی هستند، شناسایی کنیم. |

نتیجه

در این مقاله به بررسی تئوری و عمل حسابرسی CIPF و رمزارزها پرداختیم. همانطور که مشاهده کردید، این روش بسیار پیچیده و زمان بر است، اما اگر به درستی به آن نزدیک شوید، کاملا امکان پذیر است. امیدواریم این مقاله در زندگی واقعی به شما کمک کند. با تشکر از توجه شما، منتظر نظرات شما هستیمبرچسب ها: اضافه کردن برچسب