Au cours des derniers mois, j'ai dû résoudre plusieurs fois des problèmes assez similaires - en accédant régulièrement à des ordinateurs "cachés" derrière le NAT. Alors qu'il s'agissait d'un ordinateur fixe, tout a été résolu par la redirection de port sur le routeur domestique plus DynDNS. Ensuite, un ordinateur portable a été ajouté. Et un de plus. Les ordinateurs portables pourraient se connecter au Wi-Fi domestique, ou ils pourraient être, par exemple, sur le lieu de travail. Notre société fournit des services VPN, mais c'est pendant cette période que le VPN n'a pas fonctionné de manière stable pour une raison quelconque. Des tunnels VPS et ssh inversés ont été utilisés. Lorsque la configuration ne rentrait plus dans ma tête, j'ai eu l'idée de réduire le nombre d'entités utilisant le service Tor Hidden.

Comme vous le savez, Tor offre la possibilité de créer des services "cachés" - des noms de réseau à partir de l'espace .onion, auxquels la connexion est possible via n'importe quel client Réseaux Tor... Dans le même temps, afin d'anonymiser le serveur sur lequel se trouvent ces services, la connexion s'effectue via des points de rendez-vous - des ordinateurs qui ne sont pas fermés par NAT. L'ordinateur lui-même hébergeant le service caché peut se trouver derrière un NAT, un pare-feu, etc., mais il est toujours accessible via le réseau Tor.

À peine dit que c'était fait. Installez le client Tor. V fichier de configuration ajouter deux lignes :

HiddenServiceDir/var/lib/tor/hidden_service/HiddenServicePort 22 127.0.0.1:22

En tant que HiddenServiceDir, nous spécifions n'importe quel endroit dans lequel Tor peut créer le répertoire lui-même (s'il n'existe pas) et plusieurs fichiers de configuration.

Dans la ligne HiddenServicePort, le premier numéro est le numéro de port auquel nous accédons via Tor. Théoriquement, vous pouvez spécifier non pas 22, mais, par exemple, 1234.

Redémarrez Tor. Deux fichiers apparaîtront dans le répertoire :

- private_key est la clé privée de votre service. Tor utilise cette clé de ce fichier pour fonctionner. Veuillez noter que connaissant cette clé, un attaquant peut se présenter comme votre service et personne n'y comprendra rien ;

- hostname est un fichier généré automatiquement avec le nom de votre service. Si vous supprimez ou modifiez ce fichier, tout fonctionnera toujours.

Le fichier de nom d'hôte contient le nom de votre service sous la forme xxxxxxxxxxxxxxx.onion.

Après cela, sur n'importe quelle machine, je peux dire torsocks ssh xxxxxxxxxxxxxxx.onion et accéder à mon ordinateur portable.

Pour un service caché, vous pouvez choisir un nom moins aléatoire. Pour cela, le programme Scallion est utilisé. La clé générée est placée dans le dossier correspondant au service caché.

Un client Tor peut servir plusieurs services cachés (il suffit de spécifier plusieurs fois ces lignes). Chaque service caché « dessert » un ou plusieurs ports transférés via Tor (spécifiez plusieurs lignes avec HiddenServicePort d'affilée).

Récemment, l'intérêt pour le réseau anonyme n'a cessé de croître. Et il y a plusieurs raisons à cela..

Les "réformes démocratiques" dans le monde battent leur plein. Les gouvernements de presque tous les pays se considèrent maintenant sincèrement autorisés à décider où vont leurs citoyens, quoi regarder et quoi lire. Des faisceaux de lois, « avec les meilleures intentions » éradiquées par les dumas, les conseils et les parlements, définissent de plus en plus nettement les limites des réserves, à l'intérieur desquelles seule l'existence des utilisateurs dans le réseau mondial est désormais possible.

« N'y allez pas, allez ici. Et puis la tête va neiger - vous serez complètement mort "©" Gentlemen of Fortune ".

Autre moment tendu, les révélations incessantes d'Edward Snowden, d'où il ressort que la surveillance totale par les services spéciaux de tout un chacun a déjà acquis une ampleur véritablement mondiale. Bien sûr, l'écrasante majorité des gens n'ont rien à cacher, mais il est extrêmement désagréable de se rendre compte que vous êtes constamment sous la tutelle des forces spéciales, que chacun de vos pas est surveillé et enregistré, et que quelqu'un essaie régulièrement de creuser plus profondément dans votre « sale linge » avec leurs petites mains espiègles. Et peu importe dans quel but il le fait, qu'il ait de bonnes intentions ou non.

Pourquoi est-il nécessaire, ce Tor ?

Tout plus de gens essayant de préserver l'inviolabilité de leur vie privée du long nez des services spéciaux. De plus en plus de gens essaient de se débarrasser de la « protection paternelle » des fonctionnaires de l'État et veulent exercer leur droit constitutionnel de décider de manière indépendante où aller, quoi choisir, où chercher et quoi faire.

Et ici, le réseau anonyme Tor vient à leur secours. Puisqu'il peut fournir à un individu un affaiblissement significatif de l'attention obsessionnelle, en supprimant en même temps presque toutes les restrictions de mouvement autour Le World Wide Web. Tor cachera votre identité en ligne, cachera tout ce que vous avez fait sur Internet et où vous êtes allé.

De plus, le réseau Tor a un autre petit bonus pratique. Cela vous permet assez souvent de contourner une chose aussi ennuyeuse que l'interdiction par IP sur divers sites. Un peu, mais sympa.

Qu'est-ce que Tor et comment ça marche

Alors, qu'est-ce que le réseau anonyme Tor. Tor est l'abréviation de The Onion Router (ne sachant pas bourgeois, mais curieux - voir la traduction en). Si quelqu'un est intéressé par des détails techniques fastidieux, laissez-le piétiner la page Wikipédia de Tor et le découvrir. Je voudrais un peu plus simple - à la même page sur Lurkomorye. Je vais essayer d'expliquer rapidement "sur les doigts".

Bien que ce réseau fonctionne sur la base de internet régulier, mais toutes les données ne vont pas directement de vous au serveur et inversement, comme dans un "grand" réseau, mais tout passe par une longue chaîne de serveurs spéciaux et est crypté à plusieurs reprises à chaque étape. En conséquence, le destinataire final, c'est-à-dire vous, pour les sites devient complètement anonyme - au lieu de votre véritable adresse, une IP absolument à gauche s'affiche, qui n'a rien à voir avec vous. Tous vos mouvements deviennent impossibles à suivre, ainsi que ce que vous avez fait. Et l'interception de votre trafic devient aussi complètement inutile.

C'est en théorie. Dans la pratique, parfois tout n'est pas si rose. Mais à propos de tout problèmes possibles nous parlerons un peu plus tard. Vous en avez déjà marre de l'intro longue et ennuyeuse, n'est-ce pas ? Vous avez hâte d'enfiler et d'essayer ce miracle dès que possible ? Eh bien, allons-y !

Commençons à utiliser Tor ?

Tor est un appareil assez compliqué en termes d'installation et de configuration. Et dans des temps pas si anciens, y connecter une "théière" ordinaire n'était en aucun cas une tâche triviale. Cependant, les choses sont beaucoup plus simples aujourd'hui. Des gens intelligents et gentils ont pris tous les modules nécessaires, les ont rassemblés dans une pile convenue, ont tout configuré comme il se doit et l'ont poussé dans paquet unique... Ce paquet est appelé. Et après le téléchargement, tout le problème se résume au déballage habituel et au piétinement ultérieur du bouton "Je veux Tor!". Et Tor apparaît.

Bien sûr, les geeks de l'informatique et ceux qui n'ont rien à faire ou veulent amuser leur CSV, comme avant, peuvent télécharger tous les modules nécessaires séparément et ronger le "Kama Sutra technique de plusieurs pages", en essayant de connecter tout cela en un seul tout , et en quelque sorte configurer et exécuter la construction résultante. Souhaitons-leur bonne chance, et nous ferons nous-mêmes un travail plus gratifiant.

Je conseille sur cet onglet de faire attention au lien " Vérifier les paramètres Internet de Tor". Cliquer dessus vous aidera enfin à vous assurer que vous êtes bien maintenant sur le réseau anonyme. Soit dit en passant, il y a aussi un lien vers le guide de démarrage rapide.

Donc, vous êtes maintenant invisible. Cependant, jusqu'à ce que votre tête soit complètement étourdie par l'anonymat et l'impunité imaginaire, je m'empresserai de gâcher un peu votre humeur. Juste comme ça, uniquement par préjudice personnel.

Je dois juste vous parler de quelques-uns des "pièges" du réseau Tor, afin que dans votre quête d'aventure dans vos "hémisphères inférieurs", vous ne les heurtiez pas à ces pierres.

Un peu de sécurité dans Tor

Alors contre quoi Tor ne peut pas se protéger. Tor ne peut pas protéger une personne de sa propre stupidité. Si une personne n'a que de la sciure de bois dans sa croissance cervicale au lieu de cerveaux, ou si elle cherche délibérément des problèmes pour elle-même, alors elle trouvera certainement ces problèmes. Et aucun Tor n'aidera ici. Apprenez à utiliser votre cerveau et prenez soin de vous. Tor ne pourra pas non plus vous protéger des programmes bavards sur votre ordinateur. N'importe quel plug-in ou add-on dans le navigateur peut "multiplier par zéro" tout votre anonymat à un moment donné. Et le navigateur lui-même...

C'est pourquoi une version spécialement dopée d'Ognelis est utilisée dans le package que nous envisageons. Au fait, avez-vous besoin de rappeler à quelqu'un d'autre que Windows lui-même est un énorme cheval de Troie et un logiciel espion ? ( Les utilisateurs de Linux peuvent respirer librement ici - leurs problèmes enfantins de "ventilations" ne les dérangent pas une seule fois). Tor ne peut pas non plus vous protéger contre les virus et les pirates. Eh bien, il n'est pas destiné à ça ! Procurez-vous un antivirus et un pare-feu normaux, configurez-les correctement et apprenez à les utiliser - et dormez bien.

Les principaux problèmes du réseau anonyme Tor

Bon, je vais terminer ma digression lyrique et passer directement aux problèmes du réseau Tor lui-même. La première chose qui attire votre attention est la vitesse. Vitesse de chargement des pages. Bien que les mots "vitesse" et "rushes" soient clairement inappropriés ici. Les pages se chargent beaucoup plus lentement que d'habitude. C'est le prix à payer pour l'anonymat. La page que vous avez demandée avant d'accéder à votre navigateur, pendant longtemps se balance entre les serveurs du monde entier. Cependant, il faut admettre que la situation est bien meilleure maintenant qu'il y a quelques années, et il est tout à fait possible de vivre avec une telle vitesse. Si vous vous y habituez un peu. Malgré tout, le réseau se développe et se renforce.

Services spéciaux

Un autre - et peut-être le principal - problème du réseau Tor est celui des services de renseignement. Ils ne peuvent tout simplement pas accepter le fait que des foules d'utilisateurs parcourent librement et de manière incontrôlable le réseau sans leur "œil qui voit tout". Et ils font constamment toutes sortes de tentatives pour changer la situation. Les tentatives sont très différentes, voire franchement criminelles. Avant virale, attaques de pirates et le piratage, infection ciblée de logiciels et de serveurs par des chevaux de Troie. Bien que rarement, leurs efforts se terminent parfois avec succès pour eux, et des segments entiers abandonnent le réseau « oignon », et un « pativan » vient à certains des plus mécontents (ou des plus stupides, ou des plus arrogants). Mais vous n'allez pas faire quelque chose de criminel à Tor, n'est-ce pas ? Tout cela pour s'assurer que vous ne vous détendez pas trop franchement et rappelez-vous constamment que Tor n'est pas une panacée, et que tout anonymat est relatif. Et si vous avez déjà décidé de jouer avec l'État, la question de votre capture n'est qu'une question de temps.

Fonctionnaires

En plus des services spéciaux représentant les intérêts des États, les fonctionnaires de l'État sont souvent un problème pour le réseau Tor anonyme. Le désir de « garder et ne pas lâcher » chez les personnes qui ont pris le pouvoir est indéracinable. Parfois, par rapport à certaines choses, ce désir est tout à fait justifié et juste, mais le plus souvent il ne l'est pas. Et le peu de liberté donné par Tor agit sur eux comme un chiffon rouge. Dans certains pays, le réseau Tor est déjà interdit. Législativement. Il y a eu une telle tentative en Russie aussi. Jusqu'à présent, uniquement dans la version du projet. Je ne sais pas si ce projet deviendra loi et quand. Sur le ce moment le réseau Tor en Russie fonctionne sans restrictions. Interdit - il y aura autre chose à la place. Je n'exposerai pas ici littéralement la sagesse populaire sur cette partition, mais je dirai un peu plus doucement et plus rationnellement : « Pour chaque action, il y aura sa propre opposition.

Les pirates

Un autre problème pour Tor est celui des pirates. Certains d'entre eux sont idéologiques. et certains sont simplement lapidés à *** (désolé pour l'expression non parlementaire). De temps en temps, le plus souvent lors de l'exacerbation du printemps ou de l'automne, ils organisent des « croisades », essayant de « nettoyer le monde des ordures ». En même temps, l'opinion du monde lui-même ne les dérange pas du tout. Il leur semble qu'ils ont le droit de décider pour tout le monde. Il n'y a pas si longtemps, il y avait une "campagne" contre, dirons-nous, le porno non conventionnel, sur le réseau Tor. Le cas dans ce cas est assez pieux. Cependant, avec le porno, un tas de sites complètement blancs ont été coupés. Juste comme ça, en passant. Et qui a dit que la prochaine fois ils se limiteraient à ça ? Donc, vous savez, si votre site "oignon" préféré a soudainement cessé de s'ouvrir, il est alors tout à fait possible que ce soient les actions de l'un d'entre eux avec un cerveau enflammé.

Fichiers infectés

Les pirates sont étroitement liés au problème des fichiers infectés du Navigateur Tor-une. Et ici, les oreilles de divers services spéciaux piquent souvent, essayant de planter leur cheval de Troie au lieu d'un réseau anonyme. Par exemple, dans Magasin d'applications proposent toujours de télécharger le navigateur Tor infecté. De plus, l'administration de l'App Store en a été informée à plusieurs reprises à l'automne. Cependant, le cheval de Troie est toujours là. Situation étrange et lenteur étrange. Certes, toute l'étrangeté disparaît instantanément lorsque l'on se souvient que la tendre et frémissante amitié entre Apple et la NSA américaine se renforce de jour en jour. Alors téléchargez les fichiers de Tor lui-même exclusivement à partir du site officiel, ou notre moteur, en fait, vous donnera également le fichier directement à partir du site officiel.

Tor défauts mineurs

Le tour d'horizon des problèmes plus ou moins graves du réseau Tor est terminé. Passons aux petits désagréments. J'ai déjà parlé de sites qui disparaissent périodiquement. Parlons maintenant des sites russes de ce réseau anonyme. Ils sont peu nombreux. Mais ils existent déjà, et ils sont de plus en plus nombreux. Et même sur de nombreux forums de langue étrangère, des sections pour les Russes apparaissent. Alors où flâner et avec qui vous y trouverez pour communiquer. Cependant, la langue principale du réseau Tor est toujours l'anglais, et toutes les choses les plus savoureuses de ce réseau sont en bourgeois. Bien qu'à votre service, il existe toujours toutes sortes de dictionnaires et.

Davantage. Il ne faut pas oublier que le réseau Tor n'est fondamentalement ni modéré ni contrôlé par qui que ce soit. Parfois, une sorte de contrôle est trouvé sur des sites individuels lorsque leurs propriétaires définissent les règles pour leurs visiteurs. Mais pas plus. Par conséquent, vous pourriez bien tomber sur des choses qui vous choquent. Soyez prêt pour cela. Également dans ce réseau, il y a divers voyous, des schizoïdes purs et simples, des maniaques et d'autres monstres. Ils sont nombreux dans le "grand" Internet, mais dans le réseau anonyme, ils se sentent plus à l'aise et ne sont pas particulièrement timides. Leur pourcentage est bien inférieur à ce que les responsables des autorités tentent de nous en dire, mais ils sont là. Et si vous avez des enfants mineurs, je vous recommande de les protéger de Tor.

Et de manière générale, j'exige fortement qu'Internet soit protégé des enfants ! Cela ne profitera qu'à Internet. Cela le rendra beaucoup plus sûr.

Eh bien, en général, il a raconté toutes les histoires d'horreur. Permettez-moi de vous rappeler les virus contre lesquels Tor ne vous protégera pas - protégez-vous. Eh bien, encore une fois à propos de l'anonymat - cela n'arrive jamais à cent pour cent, utilisez votre matière grise plus souvent.

Et pour le dessert, une petite liste de sites "oignons", pour ainsi dire, pour l'overclocking.

Goûts et bonus - une petite liste de sites "oignons"

Soit dit en passant, si vous n'avez pas encore compris, dans le navigateur Tor, vous pouvez ouvrir à la fois des sites ordinaires du «grand» Internet, en contournant certains inconvénients, et des sites spéciaux du réseau anonyme «oignon». Ces sites sont situés dans une zone spéciale de pseudo-domaine .oignon(regarde bien l'adresse). Ils ne s'ouvrent pas à partir de l'Internet habituel. En général. Uniquement à partir d'un navigateur Tor en cours d'exécution et connecté.

- Wiki de Tor(http://torwikignoueupfm.onion/) - Répertoire des liens Tor.

- Le wiki caché(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) est le premier site que tout nouvel utilisateur de Tor devrait visiter. Contient des liens vers presque toutes les ressources du réseau de l'oignon. Souvent indisponible en raison de l'afflux massif de visiteurs.

- Le wiki caché non censuré(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - miroir de The Hidden Wiki. La modération est minimale.

- TORDIR(http://dppmfxaacucguzpc.onion/) - un grand catalogue de sites sur l'oignon.

- Recherche Tor(http://kbhpodhnfxl3clb4.onion/), Tortiller(http://zw3crggtadila2sg.onion/torgle), TORCHE(http://xmh57jrzrnw6insl.onion/) et Les abysses(http://nstmo7lvh4l32epo.onion/) - moteurs de recherche sur le réseau Tor, au moins l'un d'entre eux fonctionne.

- Flibusta(http://flibustahezeous3.onion/) - un miroir de la célèbre bibliothèque du réseau "oignon" (langue RU).

- OignonNet(http://onionnetrtpkrc4f.onion/) - Réseau IRC. La principale langue de communication est l'anglais. Divers canaux de discussion, jusqu'à illégaux. Serveurs supplémentaires : ftwircdwyhghzw4i.onion, renko743grixe7ob.onion, nissehqau52b5kuo.onion.

- vTOR "e(http://da36c4h6gxbckn32.onion/) - réseau social. clubs d'intérêt, blogs, forum.

- RAMPE(http://ramp2bombkadwvgz.onion/) est aujourd'hui la plus grande plateforme de trading du segment russophone du réseau Tor. Récemment, il y a eu beaucoup de plaintes concernant les actions de l'administration et les cas plus fréquents d'escrocs. (Alors ne claque pas ton bec et garde les yeux et les oreilles ouverts) grand choix dans tout le réseau. Et les prix les plus élevés.

- RUForum(http://ruforumqewhlrqvi.onion/) - Forum en langue russe avec communication et vente de tout ce qui n'est pas autorisé. Récemment fermé aux étrangers. L'inscription est payante - 10$.

- Amberoad(http://amberoadychffmyw.onion/) est l'une des plus grandes plateformes de trading parallèle.

- Marché des assassinats(http://assmkedzgorodn7o.onion/) - un sac pour deviner la date de la mort de toute mauvaise personne. N'importe qui peut ajouter une personne à la liste ou augmenter l'offre sur les postes existants. Barack Obama et Ben Bernanke sont actuellement en tête.

- Piratage informatique(http://tuwrg72tjmay47uv.onion/) est un service en direct pour embaucher des pirates.

- WikiLeaks(http://zbnnr7qzaxlk5tms.onion/) - J'espère que vous n'avez pas besoin d'expliquer ce que c'est ? Miroir dans l'Oignon Net (ENG).

- Portail de l'oignon(http://ximqy45aat273ha5.onion/) - un guide du réseau de l'oignon (RU).

- http://k4bmdpobhqdguh2y.onion/ - blog sur les nouveaux services réseau cachés (ENG).

- Lukochan(http://562tqunvqdece76h.onion/Lukochan/) - grand tableau (ENG, RU).

- Route de la soie(http://silkroadvb5piz3r.onion) est une autre grande plateforme de trading anonyme (ENG).

- Les clés ouvrent les portes(http://wdnqg3ehh3hvalpe.onion/) - site sur le piratage consoles de jeux et toutes sortes de gadgets (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html - ressource sur le piratage réseaux sociaux etc. (ANG).

Je ne cite délibérément aucune ressource politico-révolutionnaire-partisane ici. Celui qui en a besoin, il le trouvera lui-même.

Nous avons besoin d'un fichier de configuration, alors créez-le dans le répertoire C:\Tor\, ce fichier doit être nommé torrc:

Echo (> C:\Tor\torrc

Vous pouvez vérifier si le service est démarré avec le fichier de paramètres (s'il contient des erreurs) avec la commande suivante :

Installons maintenant le service Tor, qui lira les paramètres du fichier C:\Tor\torrc:

N'oubliez pas que les options peuvent être spécifiées après le drapeau -options sinon ils seront ignorés.

Pour démarrer et arrêter le service, utilisez les commandes :

C:\Tor\tor.exe --service start C:\Tor\tor.exe --service stop

Pour supprimer un service :

C:\Tor\tor.exe --service stop C:\Tor\tor.exe --service remove

Veuillez noter que vous devez d'abord arrêter le service, puis le supprimer.

Par défaut, le service Tor écoute sur un port 9050 vous pouvez donc vérifier s'il est démarré avec une commande qui indique si le port 9050 écoute :

Netstat -aon | findstr " : 9050"

Vous pouvez également utiliser la commande suivante :

Pour / f "tokens = 1,2,3,4,5 *"% i in ("netstat -aon ^ | findstr": 9050 "^ | findstr / i listening") faire echo% j% l & @tasklist | findstr% m

Maintenant que le service Tor est installé et en cours d'exécution, il vous montrera quelques recettes sur la façon dont il peut être utilisé.

Utiliser Tor sous Windows pour télécharger des fichiers à partir de sites bloqués

Certains sites avec un contenu multimédia vous permettent de le visualiser, mais ne vous permettent pas de télécharger des fichiers pour vous-même. Disque dur... Un exemple d'un tel site est YouTube.

YouTube n'est pas (encore) bloqué chez nous, mais je pense que certains d'entre vous doivent se rendre sur leur site bloqué préféré via le navigateur Tor, mais à partir duquel ils ne peuvent pas télécharger de vidéos car le programme de téléchargement n'utilise pas Tor et, naturellement, ne peuvent pas y accéder.

je vais montrer avec un exemple JDownloader(gratuit, avec ouverture code source, prend en charge un grand nombre de sites et de services d'hébergement de fichiers, multiplateforme), mais cette instruction convient à tous les programmes similaires s'ils prennent en charge SOCKS 5 ou SOCKS 4. Site Web de JDownloader, lien de téléchargement direct.

Dans JDownloader, accédez à Réglages, puis l'onglet Gestionnaire de connexion et cliquez sur le bouton Ajouter... Remplacez le type par Chaussettes5, dans le champ Port hôte Entrer hôte local et 9050 :

Cliquer sur d'accord pour enregistrer les paramètres et fermer la fenêtre.

JDownloader fait tourner les connexions. Par conséquent, si vous téléchargez à partir d'un site bloqué, décochez la connexion Pas de procuration:

Maintenant, vous pouvez à nouveau non seulement afficher, mais également télécharger à partir de sites bloqués !

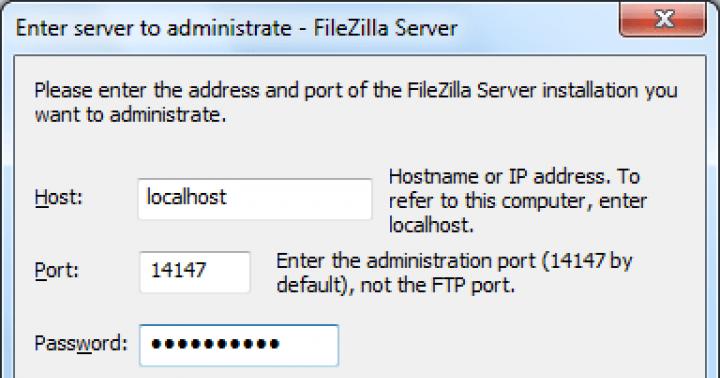

Configuration d'un service caché sous Windows

L'essence du service caché est que sur votre ordinateur (il peut s'agir d'un VPS ou votre ordinateur de famille) le serveur Web est en cours d'exécution. Votre ordinateur doit pouvoir accéder au réseau Tor. Grâce à ce réseau, toute personne ayant l'adresse de votre service caché (domaine comme * .onion) peut accéder à votre site, qui sert votre serveur Web. Vous n'avez pas à vous soucier d'acheter un nom de domaine (donné gratuitement), un DNS, des IP blanches, etc. - le réseau Tor s'en chargera. Il suffit de deux choses pour démarrer le service caché :

- serveur web en cours d'exécution

- connexion au réseau Tor

Si vous avez Linux, l'article "Configuration du service Tor Hidden dans Arch Linux / BlackArch" peut vous convenir. Si vous souhaitez démarrer un service caché à partir de Windows, voici comment procéder.

Nous devons avoir un serveur Web fonctionnel. Pour le configurer, reportez-vous à la notice "".

Maintenant que le serveur Web a été installé et que sa fonctionnalité a été vérifiée, commençons à configurer le service caché dans Windows.

Votre site pour le service caché devrait déjà fonctionner et s'ouvrir à partir de l'hôte local. Je vais créer une page de talon pour montrer comment cela fonctionne. Dans le dossier C:\Serveur\données\htdocs\ je crée nouveau dossier caché, et dedans le fichier index.htm avec les éléments suivants connectés :

Ce fichier est donc disponible avec serveur localà http://localhost/caché/:

Ouvrez maintenant le fichier de configuration Apache C:\Serveur\bin\Apache24\conf\httpd.conf et ajoutez-y :

Écouter 127.0.0.1:9475

Fondamentalement, vous avez juste besoin d'éditer la ligne qu'il contient DocumentRoot "C:/Serveur/données/htdocs/caché/"- il montre le chemin d'accès à votre site Web, qui sera un service caché de Tor.

Redémarrez le serveur Web Apache pour que les modifications prennent effet :

C:\Serveur\bin\Apache24\bin\httpd.exe -k redémarrer

Votre site pour le service caché devrait maintenant être accessible à partir de ordinateur localà http://localhost: 9475

Passons à la configuration de Tor.

Ouvert avec n'importe quel éditeur de texte déposer C:\Tor\torrc et copiez-y :

HiddenServiceDir "C:/Tor/hidden_service/" HiddenServicePort 80 127.0.0.1:9475

Notez comment nous avons écrit C:\Tor\service_caché\- à la place de \ nous utilisons / ... Vous devez également utiliser des guillemets.

Redémarrez le service Tor :

C:\Tor\tor.exe --service stop C:\Tor\tor.exe --service start

Un dossier sera généré automatiquement service_caché et deux fichiers dedans. Dans le fichier C: \ Tor \ service_caché \ nom d'hôte tu verras Nom de domaine pour votre service caché :

Dans mon cas, il s'agit de 77pam5zhvzu5jhst.onion, nous essayons de l'ouvrir dans le navigateur Tor :

L'ouverture du service caché dans le navigateur peut prendre quelques minutes.

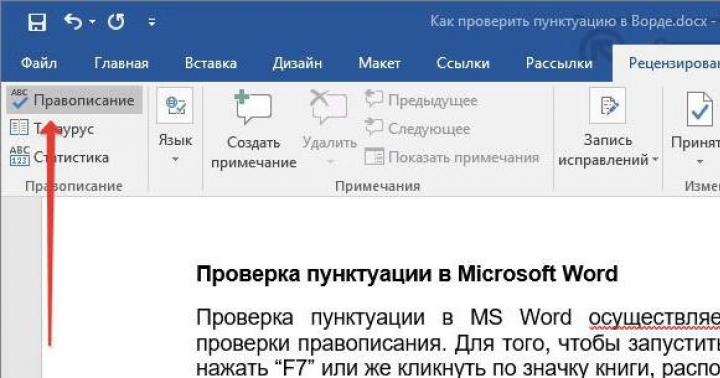

Pour modifier les paramètres dans Firefox, accédez à Paramètres -> Avancé -> Réseau -> Configurer... Dans la fenêtre qui s'ouvre, mettez l'interrupteur sur Réglage manuel Serveur proxy... Dans le champ Nœud CHAUSSETTES Entrer 127.0.0.1 et le terrain Port- 9050 ... Mettez l'interrupteur sur CHAUSSETTES 5... Cliquer sur d'accord pour enregistrer les paramètres.

Paramètres de proxy à l'échelle du système sous Windows

Windows a un programme proxy WinHTTP. Il vous permet de définir les paramètres de proxy pour le système dans son ensemble. Logiquement, toutes les applications sont censées utiliser des paramètres à l'échelle du système, mais ce n'est pas le cas. Windows utilise WinHTTP pour certains services, tels que le démarrage Mises à jour Windows et effectuer des vérifications pour les certificats révoqués. Cependant, vous pouvez trouver une utilité à cela.

Utilisation de la commande

Netsh winhttp import proxy source = c'est-à-dire

vous pouvez importer des paramètres depuis Internet Explorer.

Et avec les commandes suivantes, vous pouvez afficher/réinitialiser l'utilisation des paramètres à l'échelle du système :

Netsh winhttp afficher le proxy netsh winhttp réinitialiser le proxy

Accéder à Tor depuis un programme PHP

Si vous avez installé le service Tor et que vous avez installé un serveur Web pour configurer le service caché, vous pouvez également recevoir des données du réseau Tor dans votre programme PHP (en utilisant cURL). Exemple de code fonctionnel :

Utiliser Tor avec les outils de pénétration de Windows

Si le programme prend en charge SOCKS 5 ou SOCKS 4, alors spécifiez comme serveur proxy 127.0.0.1 , et comme port - 9050 .

Si le programme ne prend en charge que les proxys HTTP, vous devez également activer Privoxy. Comment le faire à l'aide d'un exemple utilisant l'injection jSQL comme exemple est montré.

Comment empêcher les fuites DNS sur Windows

Pour se connecter à des sites et à des hôtes sur Internet, votre ordinateur effectue en permanence des requêtes DNS. L'essence de ces demandes est la suivante :

"Quelle adresse IP a le nom ya.ru" "quelle adresse IP a le nom super-site.ru" "quelle adresse IP a le nom any-site.ru" ............. ... .........................

De plus, ces demandes sont transmises sous forme non cryptée. Si quelqu'un renifle (écoute) votre trafic lorsque vous utilisez le réseau Tor via un navigateur Web classique, il peut alors découvrir indirectement à partir des requêtes DNS provenant de votre ordinateur les sites que vous visitez. D'ailleurs, puisque ces requêtes et réponses DNS ne sont pas cryptées, un attaquant peut modifier les réponses qui vous parviennent. En conséquence, l'une des attaques de l'homme du milieu peut être effectuée ou vous pouvez être « bloqué » d'accéder à certains sites.

De plus, sachant quel serveur DNS vous utilisez, vous pouvez supposer de quel pays vous venez et même quel fournisseur Internet vous utilisez :

Il est possible de définir des paramètres en raison desquels les requêtes DNS seront transmises via le réseau Tor. Grâce à cela : ces demandes seront faites pour vous depuis un autre ordinateur, et ces demandes seront également transmises sur une partie du chemin (de votre ordinateur au nœud de sortie - le nœud Tor) via une connexion cryptée.

Commençons par vérifier quel serveur de noms est utilisé par défaut. Pour ce faire, exécutez sur la ligne de commande :

Nslookup.exe ya.ru

Dans la sortie résultante, les informations sur le serveur DNS sont importantes pour nous, plus précisément son adresse :

Serveur : google-public-dns-a.google.com Adresse : 8.8.8.8

Si vous avez déjà le service Tor en cours d'exécution, arrêtez-le et supprimez-le de l'exécution automatique.

Pour rediriger les requêtes DNS via Tor, ouvrez (ou créez, s'il est manquant) le fichier C:\Tor\torrc et ajoutez-y la ligne :

DNSPort 53

Vérifiez si le service démarre avec le fichier de paramètres (s'il contient des erreurs) :

C:\Tor\tor.exe -f "C:\Tor\torrc"

Installons maintenant le service Tor, qui lira les paramètres du fichier C:\Tor\torrc :

C:\Tor\tor.exe --service install -options -f "C:\Tor\torrc"

Accédez aux paramètres de la carte réseau :

Nous trouvons " Protocole Internet version 4 (TCP/IPv4)", dans le menu des paramètres qui s'ouvre, cochez le serveur DNS personnalisé et entrez l'adresse 127.0.0.1 :

Nous sauvegardons les paramètres.

Vérifiez à nouveau quel serveur de noms est utilisé :

Nslookup.exe ya.ru

Maintenant, les informations sont spécifiées en tant que serveur de noms :

Serveur : Adresse inconnue : 127.0.0.1

Super, donc nos paramètres ont fonctionné.

Pour vérifier les paramètres d'anonymat, y compris les fuites DNS, vous pouvez utiliser les services suivants :

Au fait, veuillez noter qu'il n'y a pas de fuite DNS, l'adresse IP a été usurpée, mais il y a un problème d'anonymat fatal : mon adresse IP réelle est exposée via WebRTC:

Et ce malgré le fait qu'avec les mêmes réglages 2ip.ru montre:

Fuite IP via WebRTC non

Soyez très prudent à ce sujet ! L'adresse IP locale fuit également via WebRTC. Fait révélateur, si je passe à OpenVPN, maintenant ma véritable IP (c'est celle qui est thaïlandaise) n'est pas divulguée.

Il est très difficile de surmonter WebRTC (l'une des mesures cardinales est de désactiver complètement JavaScript) - c'est pourquoi lorsque vous avez vraiment besoin d'un degré élevé d'anonymat (et pas seulement d'aller sur le site pour contourner le blocage), alors il est recommandé d'utiliser le navigateur Tor, qui intègre des plugins et des paramètres supplémentaires pour augmenter le niveau d'anonymat.

Les utilisateurs parcourent des milliers de sites Web chaque jour pour obtenir des informations. Beaucoup d'entre eux n'ont aucune idée qu'il existe un réseau dans un réseau. Le deep web contient des informations sur les communautés qui ne veulent pas attirer l'intérêt des autorités.

Pour entrer dans un réseau fermé, vous devez utiliser. Avant de commencer à rechercher des informations d'intérêt, vous devez prendre soin de votre sécurité et de votre anonymat, pour cela, il est important de configurer Tor correctement. Cela peut prendre 10 à 15 minutes. Après avoir soigneusement configuré votre navigateur Web, vous pouvez lancer Tor et rechercher les sites que vous souhaitez.

Rechercher dans le réseau Tor

Tout utilisateur qui souhaite pénétrer « l'Internet profond » doit connaître 3 fonctionnalités de recherche, qui sont fondamentalement différentes du travail d'un moteur de recherche classique :

- Dans la plupart des cas, il n'y a pas de backlinks entre les sites d'oignons ;

- Chaque site sur le dark web change périodiquement d'adresse ;

- Il faut du temps pour visualiser le contenu de l'ensemble du site, car le navigateur Tor est plus lent que les navigateurs Internet habituels.

Il est important de prendre en compte le fait que parmi les sites Web, il peut y avoir une ressource créée par des services spéciaux. Ceci est fait afin d'identifier les groupes criminels. Par conséquent, vous devez être très prudent lorsque vous visitez telle ou telle ressource « deep web ».

Moteurs de recherche Tor

Il existe des milliers de sites Web sur le Web profond qui contiennent des informations utiles. L'utilisateur ne peut pas connaître toutes les ressources en russe ou en anglais. C'est pourquoi il suffit de connaître l'adresse du moteur de recherche, et il sera alors possible de trouver toute information d'intérêt.

Moteur de recherche Bougie

Candle est considéré comme l’un des moteurs de recherche Web profonds les plus populaires. Le moteur de recherche se trouve à l'adresse : "gjobqjj7wyczbqie.onion". Après avoir ouvert la page, les utilisateurs verront une recherche Google repensée.

Il est à noter que le moteur de recherche est capable d'émettre des requêtes en russe et en anglais. En général, le site Web fonctionne comme un moteur de recherche familier à l'utilisateur.

Moteur de recherche Ahmia

Le site Web a été développé par une organisation à but non lucratif qui soutient le Web profond et des projets tels que Tor2Web et Globaleaks. Le moteur de recherche est disponible sur "msydqstlz2kzerdg.onion".

L'avantage du moteur de recherche est qu'il n'est pas disponible uniquement sur "l'Internet profond". Les utilisateurs peuvent accéder au site Web à l'aide d'un navigateur classique. Comme dans le moteur de recherche ci-dessus, Ahmia vous permet de saisir des requêtes en russe.

Moteur de recherche pas mal

Un très bon moteur de recherche qui vous permet de rechercher n'importe quel site tor. Extérieurement, le site Web est banal. La ressource "not Evil" se trouve à : "hss3uro2hsxfogfq.onion".

Détecteur de torche

Torch est une bonne ressource hébergée sur le réseau Tor. Le moteur de recherche dispose d'une large base de pages Web indexées. La ressource se trouve à l'adresse : "http://xmh57jrzrnw6insl.onion/". La page principale contient une barre de recherche et des publicités.

Selon les statistiques, la ressource a réussi à indexer plus d'un million de pages Web. En général, le moteur de recherche n'est pas mauvais, mais parfois vous pouvez remarquer des "ralentissements". Un autre inconvénient peut être considéré comme des résultats de recherche, à savoir que de petites ressources récemment créées sont parfois placées en premier lieu.

Répertoires du réseau Tor

Les nouveaux utilisateurs de l'Internet profond ne savent pas comment trouver des sites Tor intéressants. Bien sûr, vous pouvez utiliser des moteurs de recherche, mais pour cela, vous devez savoir quelle requête de recherche est préférable d'entrer. Les utilisateurs avancés recommandent aux débutants de porter leur attention sur les répertoires contenant des adresses et des descriptions de ressources populaires.

Répertoire Wiki caché

La ressource Web est analogue à Wikipédia, disponible sur l'Internet profond. La ressource se trouve à l'adresse : "gxamjbnu7uknahng.onion/wiki/index.php/Main_Page". Le site contient les adresses de différents sites.

L'inconvénient de l'annuaire peut être considéré que la ressource ne propose que des liens vers des sites anglophones. S'il le souhaite, tout utilisateur peut modifier les informations sur les pages de la Wikipédia cachée. Pour cela, il suffit de s'inscrire.

Catalogue TorWIKI

Un Top-catalogue volumineux, composé de 15 groupes. Chaque groupe individuel contient un certain nombre de sites. Le répertoire des ressources Internet se trouve à l'adresse : "http://torwikignoueupfm.onion/index.php?title=Main_Page".

L'avantage du catalogue est sa structure. En raison de la division en thèmes, il est plus facile pour l'utilisateur de trouver les informations qui l'intéressent. L'inconvénient est la langue anglaise de la ressource. Les utilisateurs qui ne parlent pas anglais auront du mal à naviguer dans le répertoire.

Annuaire Wiki de La Réunion

Un petit répertoire de sites Tor. La ressource se trouve à l'adresse : "doe6ypf2fcyznaq5.onion.cab". Les développeurs ne se sont pas souciés de l'interface. Malgré cela, l'avantage de l'annuaire est que vous pouvez trouver des ressources en russe sur ses pages.

Pour trouver rapidement la ressource recherchée, vous pouvez utiliser la recherche située en haut du site. Il convient de noter que parfois la recherche ne fonctionne pas tout à fait correctement.

Répertoire OnionDir

De conception simple, mais contenant environ 200 liens vers des sites cachés. Vous pouvez accéder au répertoire en cliquant sur le lien hypertexte "dirnxxdraygbifgc.onion". Sur la page qui s'ouvre, vous pouvez voir un grand nombre de liens divisés en groupes.

Les inconvénients de l'annuaire incluent le manque de liens menant à des ressources en russe. Le reste des inconvénients ne sont pas remarqués.

Conclusion

Chaque utilisateur doit décider lui-même s'il doit ou non conquérir « l'Internet sombre ». En particulier, vous devez être prudent lorsque vous effectuez des transactions, car vous pouvez vous retrouver sans argent.

Revue vidéo : les sites Thor