Negli ultimi mesi, ho dovuto risolvere più volte problemi abbastanza simili, ottenendo regolarmente l'accesso a computer "nascosti" dietro NAT. Mentre era un computer fisso, tutto è stato risolto tramite il port forwarding sul router di casa più DynDNS. Quindi è stato aggiunto un laptop. E uno in più. I laptop potrebbero connettersi al WiFi di casa o potrebbero essere, ad esempio, sul posto di lavoro. La nostra azienda fornisce servizi VPN, ma è stato durante questo periodo che la VPN non ha funzionato stabilmente per qualche motivo. Sono stati utilizzati tunnel VPS e reverse ssh. Quando la configurazione non si adattava più alla mia testa, mi è venuta l'idea di ridurre il numero di entità che utilizzano il servizio Tor Hidden.

Come sai, Tor offre la possibilità di creare servizi "nascosti" - nomi di rete dallo spazio .onion, la cui connessione è possibile tramite qualsiasi client Reti Tor... Allo stesso tempo, al fine di rendere anonimo il server su cui si trovano questi servizi, la connessione viene effettuata tramite punti di rendezvous, computer che non sono chiusi da NAT. Il computer stesso che ospita il servizio nascosto potrebbe trovarsi dietro NAT, firewall, ecc., ma è comunque possibile accedervi tramite la rete Tor.

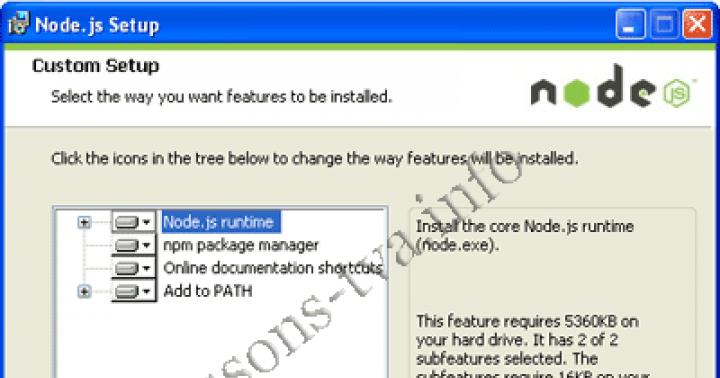

Detto fatto. Installa il client Tor. V file di configurazione aggiungi due righe:

HiddenServiceDir / var / lib / tor / hidden_service / HiddenServicePort 22 127.0.0.1:22

Come HiddenServiceDir, specifichiamo qualsiasi luogo in cui Tor può creare la directory stessa (se non esiste) e diversi file di configurazione.

Nella riga HiddenServicePort, il primo numero è il numero di porta a cui accediamo tramite Tor. In teoria, puoi specificare non 22, ma, ad esempio, 1234.

Riavvia Tor. Nella directory appariranno due file:

- private_key è la chiave privata del tuo servizio. Tor usa questa chiave da questo file per funzionare. Tieni presente che conoscendo questa chiave, un utente malintenzionato può presentarsi come tuo servizio e nessuno capirà nulla;

- hostname è un file generato automaticamente con il nome del tuo servizio. Se elimini o modifichi questo file, tutto funzionerà ancora.

Il file hostname contiene il nome del servizio nella forma xxxxxxxxxxxxxxxx.onion.

Dopodiché, su qualsiasi macchina posso dire torsocks ssh xxxxxxxxxxxxxxxx.onion e arrivare al mio laptop.

Per un servizio nascosto, puoi scegliere un nome meno casuale. Per questo, viene utilizzato il programma Scallion. La chiave generata viene inserita nella cartella corrispondente al servizio nascosto.

Un client Tor può servire diversi servizi nascosti (basta specificare queste righe più volte). Ogni servizio nascosto "serve" una o più porte inoltrate tramite Tor (specificiamo diverse righe con HiddenServicePort di fila).

Di recente, l'interesse per la rete anonima è cresciuto costantemente. E ci sono molte ragioni per questo..

Le "riforme democratiche" nel mondo sono in pieno svolgimento. I governi di quasi tutti i paesi ora si considerano sinceramente autorizzati a decidere dove vanno i loro cittadini, cosa guardare e cosa leggere. Grappoli di leggi, “con le migliori intenzioni” bocciate da dume, consigli e parlamenti, definiscono sempre più nettamente i confini delle riserve, all'interno delle quali ormai è possibile solo l'esistenza di utenti nella rete globale.

“Non andare lì, vai qui. E poi la testa nevicherà - sarai completamente morto "©" Gentlemen of Fortune ".

Altro momento di tensione sono le incessanti rivelazioni di Edward Snowden, dalle quali si evince che la sorveglianza totale da parte dei servizi speciali di tutti e di tutti ha già acquisito una portata veramente mondiale. Certo, la stragrande maggioranza delle persone non ha nulla da nascondere, ma è estremamente spiacevole rendersi conto che sei costantemente sotto il controllo delle forze speciali, ogni tuo passo viene monitorato e registrato e qualcuno cerca regolarmente di scavare più a fondo nel tuo "sporco bucato” con le loro manine maliziose. E non importa assolutamente per quale scopo lo fa, se ha buone intenzioni o meno.

Perché è necessario, questo Tor?

Tutto quanto più persone cercando di mantenere l'inviolabilità della loro vita privata dal naso lungo dei servizi speciali. Sempre più persone stanno cercando di sbarazzarsi della "cura paterna" dei funzionari dello stato e vogliono esercitare il loro diritto costituzionale di decidere autonomamente dove andare, cosa scegliere, dove guardare e cosa fare.

E qui viene in loro aiuto l'anonima rete Tor. Poiché può fornire a un individuo un significativo indebolimento dell'attenzione ossessiva, rimuovendo allo stesso tempo quasi tutte le restrizioni al movimento intorno Il world wide web. Tor nasconderà la tua identità online, nasconderà tutto ciò che hai fatto su Internet e dove sei andato.

Inoltre, la rete Tor ha un altro piccolo vantaggio pratico. Abbastanza spesso ti consente di aggirare una cosa così fastidiosa come il divieto tramite IP su vari siti. Un po', ma carino.

Cos'è Tor e come funziona

Allora, qual è la rete anonima Tor. Tor è l'abbreviazione di The Onion Router (non conoscendo il borghese, ma curioso - vedi la traduzione in). Se qualcuno è interessato a noiosi dettagli tecnici, lascialo andare sulla pagina di Tor Wikipedia e scoprirlo. Vorrei un po 'più semplice - alla stessa pagina su Lurkomorye. Cercherò di spiegare rapidamente "sulle dita".

Sebbene questa rete operi sulla base di internet normale, ma in esso tutti i dati non vanno direttamente da te al server e viceversa, come in una "grande" rete, ma tutto passa attraverso una lunga catena di server speciali e viene ripetutamente crittografato in ogni fase. Di conseguenza, il destinatario finale, ovvero tu, per i siti diventa completamente anonimo: invece del tuo vero indirizzo, viene visualizzato un IP assolutamente sinistro, che non ha nulla a che fare con te. Tutti i tuoi movimenti diventano impossibili da tracciare, così come quello che hai fatto. E anche l'intercettazione del tuo traffico diventa completamente inutile.

Questo è in teoria. In pratica, a volte non tutto è così roseo. Ma su tutto possibili problemi parleremo un po' più tardi. Sei già stanco della lunga e noiosa intro, vero? Non vedi l'ora di indossare e provare questo miracolo il prima possibile? Bene, andiamo!

Iniziamo a usare Tor?

Tor è un dispositivo piuttosto complicato in termini di installazione e configurazione. E in tempi non così antichi, collegare una normale "teiera" ad essa non era affatto un compito banale. Tuttavia, oggi le cose sono molto più semplici. Le persone intelligenti e gentili hanno preso tutti i moduli necessari, li hanno raccolti in una pila concordata, hanno sistemato tutto come dovrebbe e lo hanno infilato in pacchetto singolo... Questo pacchetto si chiama. E dopo il download, tutto il trambusto si riduce al solito disimballaggio e al successivo calpestamento del pulsante "Voglio Tor!". E compare Tor.

Naturalmente, i fanatici del computer e coloro che non hanno nulla da fare o vogliono divertirsi con il loro CSV, come prima, possono scaricare separatamente tutti i moduli necessari e rosicchiare il "Kama Sutra" tecnico di più pagine, cercando di collegare tutto questo in un unico insieme , e in qualche modo impostare ed eseguire la costruzione risultante. Auguriamo loro buona fortuna e noi stessi faremo un lavoro più gratificante.

Consiglio su questa scheda di prestare attenzione al collegamento " Controllo delle impostazioni Internet di Tor". Fare clic su di esso ti aiuterà ad assicurarti finalmente di essere effettivamente sulla rete anonima. A proposito, c'è anche un link alla guida rapida.

Quindi, ora sei invisibile. Tuttavia, finché la tua testa non sarà completamente stordita dall'anonimato e dall'impunità immaginaria, mi affretterò a rovinare un po' il tuo umore. Proprio così, solo per danni personali.

Non mi resta che raccontarvi alcune delle "insidie" della rete Tor, così che nella vostra ricerca dell'avventura nei vostri "emisferi inferiori" non li urtate contro queste pietre.

Un po' di sicurezza a Tor

Quindi da cosa Tor non può proteggersi. Tor non può proteggere una persona dalla propria stupidità. Se una persona ha solo segatura nella sua crescita cervicale invece del cervello, o sta cercando intenzionalmente problemi per se stesso, allora troverà sicuramente questi problemi. E nessun Tor aiuterà qui. Impara a usare il cervello e prenditi le cure di base. Tor inoltre non sarà in grado di proteggerti dai programmi chiacchieroni sul tuo computer. Qualsiasi plug-in o componente aggiuntivo nel browser può "moltiplicare per zero" tutto il tuo anonimato in un momento. E il browser stesso...

Ecco perché nel pacchetto che stiamo considerando viene utilizzata una versione appositamente drogata di Ognelis. A proposito, hai bisogno di ricordare a qualcun altro che Windows stesso è un enorme Trojan e uno spyware? ( Gli utenti Linux possono respirare liberamente qui - i loro problemi infantili di "sfiati" non li infastidiscono nemmeno una volta). Tor inoltre non può proteggerti da virus e hacker. Beh, non è destinato a questo! Procurati un antivirus e un firewall normali, configurali correttamente e impara a usarli e dormi bene.

I principali problemi della rete Tor anonima

Ok, concludo la mia digressione con i testi e vado direttamente ai problemi della rete Tor stessa. La prima cosa che salta all'occhio è la velocità. Velocità di caricamento della pagina. Sebbene le parole "velocità" e "corsa" siano chiaramente inappropriate qui. Le pagine si stanno caricando molto più lentamente del solito. Questo è un prezzo da pagare per l'anonimato. La pagina che hai richiesto prima di accedere al tuo browser, a lungo penzola tra i server di tutto il mondo. Tuttavia, bisogna ammettere che la situazione è molto migliore ora rispetto a un paio di anni fa, ed è del tutto possibile vivere con una tale velocità. Se ti ci abitui un po'. Nonostante tutto, la rete si sta sviluppando e rafforzandosi.

Servizi speciali

Un altro - e forse il principale - problema della rete Tor sono i servizi di intelligence. Non riescono proprio a fare i conti con il fatto che folle di utenti vagano liberamente e in modo incontrollabile per la rete senza il loro "occhio onniveggente". E fanno costantemente ogni tipo di tentativo per cambiare la situazione. I tentativi sono molto diversi, anche francamente criminali. Prima virale, attacchi hacker e hacking, infezione mirata di software e server con trojan. Sebbene non spesso, a volte i loro sforzi finiscono con successo per loro, e interi segmenti escono dalla rete "cipolla" e alcuni dei "pativan" più sfortunati (o più stupidi o più arroganti) lasciano la rete. Ma non farai qualcosa di criminale in Tor, vero? Tutto questo per assicurarti di non rilassarti troppo francamente e di ricordare costantemente che Tor non è una panacea e che qualsiasi anonimato è relativo. E se hai già deciso di giocare con lo stato, allora la questione della tua cattura è solo una questione di tempo.

Funzionari

Oltre ai servizi speciali che rappresentano gli interessi degli stati, i funzionari dello stato sono spesso un problema per la rete Tor anonima. Il desiderio di "mantenere e non lasciar andare" nelle persone che hanno preso il potere è inestirpabile. A volte, in relazione ad alcune cose, questo desiderio è del tutto giustificato ed equo, ma più spesso non lo è. E il briciolo di libertà dato da Tor agisce su di loro come uno straccio rosso. In alcuni paesi, la rete Tor è già vietata. Legislativamente. Anche in Russia c'è stato un tentativo del genere. Finora, solo nella versione del progetto. Se questo progetto diventerà legge e quando, non lo so. Sopra questo momento la rete Tor in Russia funziona senza restrizioni. Bannato - ci sarà qualcos'altro invece. Non esporrò qui letteralmente la saggezza popolare su questo argomento, ma dirò in modo un po' più morbido e snello: "Per ogni azione c'è la sua opposizione".

Hacker

Un altro problema per Tor sono gli hacker. Alcuni di loro sono ideologici. e alcuni sono semplicemente lapidati a *** (scusate l'espressione non parlamentare). Di tanto in tanto, il più delle volte durante l'esacerbazione primaverile o autunnale, organizzano "crociate", cercando di "ripulire il mondo dalla sporcizia". Allo stesso tempo, l'opinione del mondo stesso non li disturba affatto. A loro sembra di avere il diritto di decidere per tutti. Non molto tempo fa, sulla rete Tor è stata lanciata una "campagna" contro, diciamo, il porno non convenzionale. Il caso in questo caso è piuttosto pio. Tuttavia, insieme al porno, sono stati tagliati un sacco di siti completamente bianchi. Proprio così, di passaggio. E chi ha detto che la prossima volta si limiteranno solo a questo? Quindi sai, se il tuo sito "cipolla" preferito ha improvvisamente smesso di aprirsi, allora è del tutto possibile che queste siano le azioni di uno di questi con il cervello infiammato.

File infetti

Gli hacker sono strettamente legati al problema con i file infetti del Tor browser-un. E qui le orecchie di vari servizi speciali spesso fanno capolino, cercando di piantare il loro Trojan invece di una rete anonima. Ad esempio, in App Store offrono ancora di scaricare il Tor Browser infetto. Inoltre, l'amministrazione dell'App Store ne è stata ripetutamente informata in autunno. Tuttavia, il Trojan è ancora lì. Strana situazione e strana lentezza. È vero, tutta la stranezza scompare all'istante quando si ricorda che la tenera e tremante amicizia tra Apple e la NSA statunitense si rafforza di giorno in giorno. Quindi scaricate i file di Tor stesso esclusivamente dal sito ufficiale, oppure il nostro motore, infatti, vi darà anche il file direttamente dal sito ufficiale.

Tor piccoli difetti

La panoramica sui problemi più o meno gravi della rete Tor è finita. Passiamo ai fastidi minori. Ho già parlato di siti che periodicamente scompaiono. Ora sui siti russi in questa rete anonima. Sono pochi. Ma esistono già e sono sempre di più. E anche su molti forum di lingua straniera compaiono sezioni per i russi. Quindi dove vagare e con chi ti troverai lì a comunicare. Tuttavia, la lingua principale della rete Tor è ancora l'inglese e tutte le cose più gustose di questa rete sono in borghese. Sebbene al tuo servizio ci siano sempre tutti i tipi di dizionari e.

Ulteriore. Va ricordato che la rete Tor non è fondamentalmente moderata o controllata da nessuno. A volte si trova una sorta di controllo sui singoli siti quando i loro proprietari stabiliscono le regole per i loro visitatori. Ma non di più. Pertanto, potresti imbatterti in cose che ti scioccano. Sii pronto per questo. Anche in questa rete ci sono vari teppisti, schizoidi veri e propri, maniaci e altri mostri. Ce ne sono molti nella "grande" Internet, ma nella rete anonima si sentono più a loro agio e non sono particolarmente timidi. La loro percentuale è molto inferiore a quella che stanno cercando di dirci i funzionari delle autorità, ma ci sono. E se hai figli minorenni, ti consiglio di proteggerli da Tor.

E in generale, chiedo fortemente che Internet sia protetto dai bambini! Questo andrà solo a vantaggio di Internet. Lo renderà molto più sicuro.

Beh, in generale, ha raccontato tutte le storie dell'orrore. Lascia che ti ricordi solo i virus da cui Tor non ti proteggerà: proteggiti. Bene, ancora una volta sull'anonimato: non succede mai al cento per cento, usa la tua materia grigia più spesso.

E per dessert, un piccolo elenco di siti "a cipolla", per così dire, per l'overclocking.

Gusti e bonus: un piccolo elenco di siti "cipolla"

A proposito, se non hai ancora capito, nel Tor Browser puoi aprire sia i normali siti della "grande" Internet, aggirando alcuni inconvenienti, sia i siti speciali della rete anonima "cipolla". Questi siti si trovano in una speciale zona di pseudo-dominio .cipolla(guardare bene l'indirizzo). Non si aprono dalla solita Internet. In genere. Solo da un Tor Browser in esecuzione e connesso.

- Tor Wiki(http://torwikignoueupfm.onion/) - Directory dei collegamenti Tor.

- La wiki nascosta(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) è il primo sito che ogni nuovo utente Tor dovrebbe guardare. Contiene collegamenti a quasi tutte le risorse della rete Onion. Spesso non disponibile a causa dell'enorme afflusso di visitatori.

- Il Wiki nascosto senza censure(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - specchio di The Hidden Wiki. La moderazione è minima.

- TORDIR(http://dppmfxaacucguzpc.onion/) - un ampio catalogo di siti di cipolla.

- Ricerca Tor(http://kbhpodhnfxl3clb4.onion/), Torgle(http://zw3crggtadila2sg.onion/torgle), TORCIA(http://xmh57jrzrnw6insl.onion/) e L'abisso(http://nstmo7lvh4l32epo.onion/) - motori di ricerca sulla rete Tor, almeno uno di essi funziona.

- Flibusta(http://flibustahezeous3.onion/) - un mirror della famosa biblioteca nella rete "onion" (lingua RU).

- OnionNet(http://onionnetrtpkrc4f.onion/) - Rete IRC. La lingua principale di comunicazione è l'inglese. Vari canali di discussione, fino all'illegalità. Server aggiuntivi: ftwircdwyhghzw4i.onion, renko743grixe7ob.onion, nissehqau52b5kuo.onion.

- vTOR “e(http://da36c4h6gxbckn32.onion/) - rete sociale. club di interesse, blog, forum.

- RAMPA(http://ramp2bombkadwvgz.onion/) è la più grande piattaforma di trading nel segmento di lingua russa della rete Tor oggi. Di recente, ci sono state molte lamentele sulle azioni dell'amministrazione e sui casi più frequenti di truffatori. (Quindi non fare clic sul becco e tieni gli occhi e le orecchie aperti) grande scelta in tutta la rete. E i prezzi più alti.

- RUForum(http://ruforumqewhlrqvi.onion/) - Forum in lingua russa con comunicazione e vendita di tutto ciò che non è consentito. Recentemente chiuso agli estranei. La registrazione è pagata - $ 10.

- Amberoad(http://amberoadychffmyw.onion/) è una delle più grandi piattaforme di trading ombra.

- Mercato dell'assassinio(http://assmkedzgorodn7o.onion/) - una borsa per indovinare la data di morte di qualsiasi persona cattiva. Chiunque può aggiungere una persona alla lista o aumentare l'offerta su posizioni esistenti. Barack Obama e Ben Bernanke sono attualmente in testa.

- Hack IT(http://tuwrg72tjmay47uv.onion/) è un servizio live per assumere hacker.

- WikiLeaks(http://zbnnr7qzaxlk5tms.onion/) - Spero che non sia necessario spiegare di cosa si tratta? Specchio nella rete di cipolle (ITA).

- Portale Cipolla(http://ximqy45aat273ha5.onion/) - una guida alla rete delle cipolle (RU).

- http://k4bmdpobhqdguh2y.onion/ - blog sui nuovi servizi di rete nascosti (ENG).

- Lukochan(http://562tqunvqdece76h.onion/Lukochan/) - tavola grande (ENG, RU).

- Via della Seta(http://silkroadvb5piz3r.onion) è un'altra grande piattaforma di trading anonima (ENG).

- Le chiavi aprono le porte(http://wdnqg3ehh3hvalpe.onion/) - sito sull'hacking console di gioco e tutti i tipi di gadget (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html - risorsa sull'hacking social networks eccetera. (ITA).

Qui non cito deliberatamente alcuna risorsa politico-rivoluzionaria-partigiana. Chi ne ha bisogno, lo troverà da solo.

Abbiamo bisogno di un file di configurazione, quindi crealo nella directory C: \ Tor \, questo file deve essere nominato Torce:

Eco (> C: \ Tor \ torc

Puoi verificare se il servizio è stato avviato con il file delle impostazioni (se contiene errori) con il seguente comando:

Ora installiamo il servizio Tor, che leggerà le impostazioni dal file C: \Tor \torrc:

Ricorda che le opzioni possono essere specificate dopo il flag -opzioni altrimenti verranno ignorati.

Per avviare e interrompere il servizio utilizzare i comandi:

C: \ Tor \ tor.exe --service start C: \ Tor \ tor.exe --service stop

Per rimuovere un servizio:

C: \ Tor \ tor.exe --service stop C: \ Tor \ tor.exe --service remove

Tieni presente che devi prima interrompere il servizio e poi eliminarlo.

Per impostazione predefinita, il servizio Tor è in ascolto su una porta 9050 quindi puoi verificare se è stato avviato con un comando che mostra se la porta 9050 è in ascolto:

Netstat -aon | trovastr ": 9050"

Puoi anche usare il seguente comando:

Per / f "tokens = 1,2,3,4,5 *"% i in ("netstat -aon ^ | findstr": 9050 "^ | findstr / i in ascolto") do echo% j% l & @tasklist | findstr% m

Ora che il servizio Tor è installato e funzionante, ti mostrerà alcune ricette su come può essere utilizzato.

Usare Tor su Windows per scaricare file da siti bloccati

Alcuni siti con contenuti multimediali ti consentono di visualizzarli, ma non ti consentono di scaricare file per te stesso. disco fisso... Un esempio di tale sito è YouTube.

YouTube non è (ancora) bloccato con noi, ma penso che ci sia chi tra voi deve accedere al proprio sito bloccato preferito tramite il browser Tor, ma dal quale non può scaricare video a causa del fatto che il programma di download non utilizza Tor e, naturalmente, non può accedervi.

Mostrerò con un esempio JDownloader(gratuito, con aperto codice sorgente, supporta un numero enorme di siti e servizi di file hosting, multipiattaforma), ma questa istruzione è adatta a qualsiasi programma simile se supportano SOCKS 5 o SOCKS 4. Sito web JDownloader, link per il download diretto.

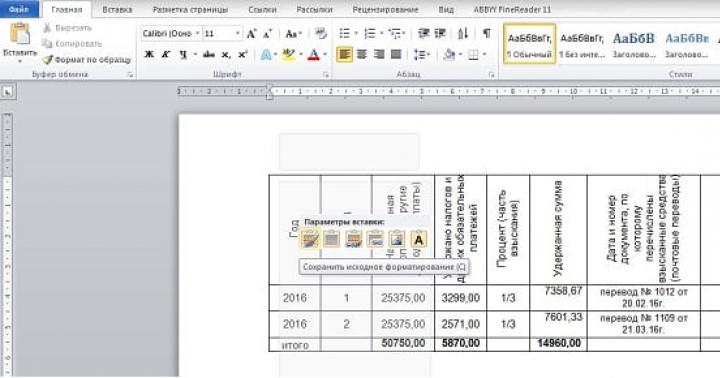

In JDownloader vai a Impostazioni, quindi la scheda Gestore della connessione e clicca sul pulsante Aggiungere... Sostituisci il tipo con calzini5, in campo Porta ospite accedere localhost e 9050 :

Clicca su ok per salvare le impostazioni e chiudere la finestra.

JDownloader ruota le connessioni. Pertanto, se scarichi da un sito bloccato, deseleziona la connessione Nessun proxy:

Ora puoi di nuovo non solo visualizzare, ma anche scaricare da siti bloccati!

Configurazione di un servizio nascosto in Windows

L'essenza del servizio nascosto è che sul tuo computer (potrebbe essere a noleggio VPS o il tuo computer di casa) il server Web è in esecuzione. Il tuo computer deve essere in grado di accedere alla rete Tor. Attraverso questa rete, chiunque abbia l'indirizzo del tuo servizio nascosto (dominio come * .onion) può accedere al tuo sito, che serve il tuo server web. Non devi preoccuparti di acquistare un nome di dominio (dato gratuitamente), DNS, IP bianchi, ecc. - se ne occuperà la rete Tor. Sono necessarie solo due cose per avviare il servizio nascosto:

- server web in esecuzione

- connessione alla rete Tor

Se hai Linux, l'articolo "Configurazione di Tor Hidden Service in Arch Linux / BlackArch" potrebbe essere adatto a te. Se vuoi avviare un servizio nascosto da Windows, ecco come farlo.

Abbiamo bisogno di un web server funzionante. Per configurarlo, fare riferimento alle istruzioni "".

Ora che il web server è stato installato e la sua funzionalità è stata verificata, iniziamo a configurare il servizio nascosto in Windows.

Il tuo sito per il servizio nascosto dovrebbe già funzionare e aprirsi da localhost. Creerò una pagina stub per dimostrare come funziona. Nella cartella C:\Server\dati\htdocs\ sto creando nuova cartella nascosto, e in esso il file index.htm con i seguenti collegati:

Quindi questo file è disponibile con server locale su http: // localhost / nascosto /:

Ora apri il file di configurazione di Apache C:\Server\bin\Apache24\conf\httpd.conf e aggiungi qui:

Ascolta 127.0.0.1:9475

Fondamentalmente, devi solo modificare la riga al suo interno DocumentRoot "C: / Server / data / htdocs / nascosto /"- mostra il percorso del tuo sito web, che sarà un servizio nascosto di Tor.

Riavvia il server Web Apache per rendere effettive le modifiche:

C:\Server\bin\Apache24\bin\httpd.exe -k restart

Il tuo sito per il servizio nascosto dovrebbe ora essere accessibile da computer locale su http: // host locale: 9475

Passiamo alla configurazione di Tor.

Apri con qualsiasi editor di testo file C: \Tor \torrc e copiaci dentro:

HiddenServiceDir "C: / Tor / hidden_service /" HiddenServicePort 80 127.0.0.1:9475

Nota come abbiamo scritto C: \ Tor \ servizio_nascosto \- invece di \ noi usiamo / ... È inoltre necessario utilizzare le virgolette.

Riavvia il servizio Tor:

C: \ Tor \ tor.exe --service stop C: \ Tor \ tor.exe --service start

Verrà generata automaticamente una cartella servizio_nascosto e due file in esso. In file C: \ Tor \ hidden_service \ hostname vedrai Nome del dominio per il tuo servizio nascosto:

Nel mio caso, questo è 77pam5zhvzu5jhst.onion, proviamo ad aprirlo nel browser Tor:

Potrebbero essere necessari alcuni minuti prima che il servizio nascosto si apra nel browser.

Per modificare le impostazioni in Firefox vai su Impostazioni -> Avanzate -> Rete -> Configura... Nella finestra che si apre, metti l'interruttore su Impostazione manuale server proxy... In campo nodo CALZINI accedere 127.0.0.1 e il campo Porta- 9050 ... Accendi l'interruttore CALZINI 5... Clicca su ok per salvare le impostazioni.

Impostazioni proxy a livello di sistema in Windows

Windows ha un programma proxy WinHTTP. Ti consente di impostare le impostazioni proxy per il sistema nel suo insieme. Logicamente, tutte le applicazioni dovrebbero utilizzare le impostazioni a livello di sistema, ma non lo fanno. Windows utilizza WinHTTP per alcuni servizi, come l'avvio Aggiornamenti di Windows e l'esecuzione di controlli per i certificati revocati. Tuttavia, potresti trovare un uso per questo.

Usando il comando

Netsh winhttp import proxy source = ie

puoi importare le impostazioni da Internet Explorer.

E con i seguenti comandi, puoi visualizzare / ripristinare l'uso delle impostazioni a livello di sistema:

Netsh winhttp mostra proxy netsh winhttp reset proxy

Accedere a Tor da un programma PHP

Se hai installato il servizio Tor e hai installato un server web per configurare il servizio nascosto, puoi anche ricevere dati dalla rete Tor nel tuo programma PHP (usando cURL). Esempio di codice funzionante:

Utilizzo di Tor con gli strumenti di penetrazione di Windows

Se il programma supporta SOCKS 5 o SOCKS 4, specificare come server proxy 127.0.0.1 , e come porto - 9050 .

Se il programma supporta solo i proxy HTTP, devi abilitare anche Privoxy. Viene mostrato come farlo usando un esempio usando jSQL Injection come esempio.

Come prevenire perdite DNS su Windows

Per connettersi a siti e host su Internet, il tuo computer effettua costantemente query DNS. L'essenza di queste richieste è la seguente:

"Quale indirizzo IP ha il nome ya.ru" "quale indirizzo IP ha il nome super-site.ru" "quale indirizzo IP ha il nome any-site.ru" ............. ... ................................

Inoltre, queste richieste vengono trasmesse in forma non crittografata. Se qualcuno fiuta (intercetta) il tuo traffico quando usi la rete Tor tramite un normale browser web, può scoprire indirettamente tramite le richieste DNS in uscita dal tuo computer quali siti visiti. A proposito, poiché queste richieste e risposte DNS non sono crittografate, un utente malintenzionato può modificare le risposte che ti arrivano. Di conseguenza, è possibile eseguire uno degli attacchi man-in-the-middle oppure essere "bloccato" dall'accesso a determinati siti.

Inoltre, sapendo quale server DNS stai utilizzando, puoi presumere da quale paese provieni e persino quale provider Internet stai utilizzando:

È possibile effettuare impostazioni grazie alle quali le richieste DNS verranno trasmesse attraverso la rete Tor. Grazie a questo: queste richieste verranno fatte per te da un altro computer, e anche queste richieste verranno trasmesse parte del percorso (dal tuo computer al nodo di uscita - il nodo Tor) su una connessione crittografata.

Iniziamo controllando quale server dei nomi viene utilizzato di default. Per fare ciò, esegui sulla riga di comando:

Nslookup.exe ya.ru

Nell'output risultante, le informazioni sul server DNS sono importanti per noi, più precisamente il suo indirizzo:

Server: google-public-dns-a.google.com Indirizzo: 8.8.8.8

Se hai già il servizio Tor in esecuzione, fermalo e rimuovilo dall'esecuzione automatica.

Per reindirizzare le richieste DNS tramite Tor, apri (o crea, se manca) il file C: \Tor \torrc e aggiungi la riga:

Porta DNS 53

Controlla se il servizio si avvia con il file delle impostazioni (se contiene errori):

C: \ Tor \ tor.exe -f "C: \ Tor \ torc"

Ora installiamo il servizio Tor, che leggerà le impostazioni dal file C:\Tor\torrc:

C: \ Tor \ tor.exe --service install -options -f "C: \ Tor \ torc"

Vai alle impostazioni della scheda di rete:

Noi troviamo " Protocollo Internet versione 4 (TCP / IPv4)", Nel menu delle impostazioni che si apre, metti un segno di spunta per il server DNS personalizzato e inserisci l'indirizzo 127.0.0.1 :

Salviamo le impostazioni.

Controlla di nuovo quale server dei nomi viene utilizzato:

Nslookup.exe ya.ru

Ora le informazioni sono specificate come nameserver:

Server: Indirizzo sconosciuto: 127.0.0.1

Ottimo, quindi le nostre impostazioni hanno funzionato.

Per verificare le impostazioni di anonimato, comprese le perdite DNS, è possibile utilizzare i seguenti servizi:

A proposito, tieni presente che non c'è perdita di DNS, l'indirizzo IP è stato falsificato, ma c'è un problema di anonimato fatale: il mio vero indirizzo IP è esposto tramite WebRTC:

E questo nonostante il fatto che con le stesse impostazioni 2ip.ru mostra:

Perdita IP tramite WebRTC no

Stai molto attento a questo! L'indirizzo IP locale perde anche attraverso WebRTC. Significativamente, se passo a OpenVPN, ora il mio vero IP (questo è quello tailandese) non viene divulgato.

È molto difficile superare WebRTC (una delle misure cardinali è disabilitare completamente JavaScript) - ecco perché quando hai davvero bisogno di un alto grado di anonimato (e non solo andare al sito per aggirare il blocco), allora è consigliato per utilizzare Tor Browser, che ha plug-in aggiuntivi e impostazioni integrati per aumentare il livello di anonimato.

Gli utenti navigano ogni giorno in migliaia di siti Web per ottenere informazioni. Molti di loro non hanno idea che ci sia una rete all'interno di una rete. Il deep web contiene informazioni su comunità che non vogliono attirare l'interesse delle autorità.

Per entrare in una rete chiusa devi usare. Prima di iniziare a cercare informazioni di interesse, devi prenderti cura della tua sicurezza e anonimato, per questo è importante configurare Tor correttamente. Questo può richiedere 10-15 minuti. Dopo aver configurato attentamente il tuo browser web, puoi avviare Tor e cercare i siti che desideri.

Cerca nella rete Tor

Ogni utente che vuole penetrare nel "profondo Internet" dovrebbe conoscere 3 funzionalità di ricerca, che sono fondamentalmente diverse dal lavoro di un motore di ricerca convenzionale:

- Nella maggior parte dei casi, non ci sono backlink tra i siti onion;

- Ogni sito del dark web cambia periodicamente il proprio indirizzo;

- Ci vuole tempo per visualizzare i contenuti dell'intero sito, poiché il browser Tor è più lento dei normali browser Internet.

È importante tenere conto del fatto che tra i siti Web potrebbe esserci una risorsa creata da servizi speciali. Questo viene fatto per identificare i gruppi criminali. Pertanto, è necessario prestare molta attenzione quando si visita questa o quella risorsa del "deep web".

Motori di ricerca Tor

Ci sono migliaia di siti web nel deep web che contengono informazioni utili. L'utente non può conoscere tutte le risorse in russo o in lingua inglese. Ecco perché è sufficiente scoprire l'indirizzo del motore di ricerca e quindi sarà possibile trovare qualsiasi informazione di interesse.

Motore di ricerca Candela

Candle è considerato uno dei popolari motori di ricerca del deep web. Il motore di ricerca si trova all'indirizzo: "gjobqjj7wyczbqie.onion". Dopo aver aperto la pagina, gli utenti vedranno una ricerca Google ridisegnata.

È interessante notare che il motore di ricerca è in grado di emettere query sia in lingua russa che in lingua inglese. In generale, il sito web funziona come un motore di ricerca familiare all'utente.

Motore di ricerca Ahmia

Il sito web è stato sviluppato da un'organizzazione no-profit che supporta il deep web e progetti come Tor2Web e Globaleaks. Il motore di ricerca è disponibile su "msydqstlz2kzerdg.onion".

Il vantaggio del motore di ricerca è che è disponibile non solo su "Deep Internet". Gli utenti possono accedere al sito Web utilizzando un normale browser. Come nel motore di ricerca sopra, Ahmia ti consente di inserire query in lingua russa.

Motore di ricerca non malvagio

Abbastanza un buon motore di ricerca che ti permette di cercare qualsiasi sito tor. Esternamente, il sito Web è insignificante. La risorsa "not Evil" si trova in: "hss3uro2hsxfogfq.onion".

Trova torcia

Torch è una buona risorsa ospitata sulla rete Tor. Il motore di ricerca ha un ampio database di pagine web indicizzate. La risorsa si trova in: "http://xmh57jrzrnw6insl.onion/". La pagina principale contiene una barra di ricerca e annunci pubblicitari.

Secondo le statistiche, la risorsa è riuscita a indicizzare oltre un milione di pagine web. In generale il motore di ricerca non è male, ma a volte si possono notare dei "rallentamenti". Un altro inconveniente può essere considerato i risultati della ricerca, vale a dire che a volte vengono messe in primo piano piccole risorse create di recente.

Directory di rete Tor

Gli utenti di Internet profondo per la prima volta non sanno come trovare siti Tor interessanti. Certo, puoi usare i motori di ricerca, ma per questo devi sapere quale query di ricerca è meglio inserire. Gli utenti avanzati consigliano ai principianti di rivolgere la loro attenzione alle directory che contengono indirizzi e descrizioni di risorse popolari.

Directory Wiki nascosta

La risorsa web è analoga a Wikipedia, disponibile su Internet profondo. La risorsa si trova in: "gxamjbnu7uknahng.onion/wiki/index.php/Main_Page". Il sito contiene gli indirizzi di vari siti.

Lo svantaggio della directory può essere considerato che la risorsa fornisce solo collegamenti a siti in lingua inglese. Se lo si desidera, qualsiasi utente può modificare le informazioni sulle pagine della Wikipedia nascosta. Per farlo basta registrarsi.

Catalogo TorWIKI

Un voluminoso Top-catalogo, composto da 15 gruppi. Ogni singolo gruppo contiene un certo numero di siti. La directory delle risorse Internet si trova all'indirizzo: "http://torwikignoueupfm.onion/index.php?title=Main_Page".

Il vantaggio del catalogo è la sua struttura. A causa della suddivisione in argomenti, è più facile per l'utente trovare le informazioni a cui è interessato. Lo svantaggio è la lingua inglese della risorsa. Gli utenti che non parlano inglese avranno difficoltà a navigare nella directory.

Directory Wiki di Runion

Una piccola directory di siti Tor. La risorsa si trova in: "doe6ypf2fcyznaq5.onion.cab". Gli sviluppatori non si sono preoccupati dell'interfaccia. Nonostante ciò, il vantaggio della directory è che puoi trovare risorse in lingua russa sulle sue pagine.

Per trovare rapidamente la risorsa richiesta, puoi utilizzare la ricerca situata nella parte superiore del sito. Va notato che a volte la ricerca non funziona correttamente.

Directory OnionDir

Semplice nel design, ma contenente circa 200 link a siti nascosti. È possibile accedere alla directory facendo clic sul collegamento ipertestuale "dirnxxdraygbifgc.onion". Nella pagina che si apre, puoi vedere un gran numero di link divisi in gruppi.

Gli svantaggi della directory includono la mancanza di collegamenti che conducano a risorse in lingua russa. Il resto degli svantaggi non viene notato.

Conclusione

Ogni utente deve decidere da solo se conquistare o meno la "dark Internet". Soprattutto è necessario prestare attenzione quando si effettuano transazioni, poiché si può rimanere senza soldi.

Recensione video: siti Thor