La distribuzione Kali Linux sta guadagnando un'enorme popolarità ultimamente. L'hacking e i test di sicurezza stanno diventando parte della nostra cultura e sempre più persone ne sono interessate. Forse questo processo è stato facilitato dalla serie TV "Mr. Robot".

Kali Linux è una delle distribuzioni Linux progettate per hacker e professionisti della sicurezza informatica. Pertanto, non sorprende che questa serie stia aumentando la sua popolarità e molti principianti e persone che non hanno alcuna conoscenza della sicurezza informatica stiano cercando di utilizzare questa distribuzione come sistema principale. Ma Kali Linux non è affatto progettato per questo. Nell'articolo di oggi vedremo cos'è Kali Linux, perché è necessario e forniremo una panoramica di Kali Linux.

Kali Linux è stato sviluppato da Offensive Security, un'azienda specializzata in sicurezza. È basato su Debian e contiene gli sviluppi del kit di distribuzione per la digital forensics e i test di sicurezza BackTrack.

La prima versione di BackTrack è stata rilasciata nel 2006; combinava diversi progetti il cui scopo principale era il penetration testing. La distribuzione doveva essere utilizzata come LiveCD.

Nel 2012, una distribuzione come BackTrack cessò di esistere e al suo posto apparve Kali Linux, che riprese tutti i vantaggi della versione precedente e tutto il software. È stato il risultato della fusione di due progetti: WHAX e Auditor Security Collection. Ora la distribuzione si sta sviluppando costantemente e gli sforzi degli sviluppatori sono mirati a correggere gli errori e ad espandere il set di strumenti.

2. Scopo

Sul sito ufficiale c'è la seguente descrizione della distribuzione: “Penetration Testing and Ethical Hacking Linux Distribution” ovvero, secondo noi, una distribuzione per penetration test e hacking etico. In poche parole, questa distribuzione contiene una varietà di strumenti di sicurezza e di rete rivolti agli esperti di sicurezza informatica.

Una distribuzione Linux non è altro che un kernel e un insieme di utilità di base, applicazioni e impostazioni predefinite. Kali Linux non fornisce nulla di unico a questo riguardo. La maggior parte dei programmi può essere semplicemente installata su qualsiasi altra distribuzione o anche su Windows.

La differenza tra Kali Linux è che è pieno di strumenti e impostazioni necessari per testare la sicurezza e non per garantire il normale funzionamento dell'utente medio. Se vuoi usare Kali invece della distribuzione principale, stai commettendo un errore. Questa è una distribuzione specializzata per risolvere una certa gamma di problemi, il che significa che sarà più difficile risolvere problemi per i quali non era prevista, ad esempio la stessa ricerca di programmi. Le capacità di Kali Linux si concentrano sui test di sicurezza.

3. Installazione

Puoi scaricare l'immagine di installazione sul sito ufficiale, devi solo selezionare l'architettura. Dopo l'avvio, assicurati di controllare eventuali danni al disco confrontando il checksum SHA256. Poiché questa distribuzione è destinata ai test di sicurezza, non voglio che venga compromessa in alcun modo. Come farlo è descritto in un articolo separato.

Altrimenti, l'installazione di Kali Linux non è molto diversa da Debian. A seconda del metodo e della potenza del computer, l'operazione può richiedere da alcuni minuti a mezz'ora. Abbiamo esaminato tutto in dettaglio nell'articolo.

4. Caratteristiche

Molti rimarranno sorpresi, ma l'utente predefinito in Kali Linux è root. Ciò è necessario perché molti programmi richiedono diritti di superutente per funzionare. Questo è uno dei motivi per cui non dovresti usare Kali per le attività quotidiane, come navigare in Internet o utilizzare le applicazioni per ufficio.

Se parliamo di software, tutti i programmi forniti sono orientati alla sicurezza. Esistono programmi di grafica e comandi da terminale e il sistema include anche diverse utilità di base, come un visualizzatore di immagini, una calcolatrice e un editor di testo. Ma qui non troverai programmi per ufficio, e-reader, programmi di posta elettronica o organizzatori.

Kali Linux è basato su Debian e nulla ti impedisce di installare un programma dai repository, ad esempio Thunderbird, per raccogliere la posta. Ma visualizzare la posta come superutente non è una buona idea. Naturalmente nessuno ti impedisce di creare un utente senza privilegi, ma questo è un lavoro extra.

Nella schermata di accesso di Kali Linux, potresti vedere il motto "Più diventi silenzioso, più riesci a sentire" o "Più sei silenzioso, più puoi sentire". Se osservi i pacchetti inviati alla rete da un sistema Debian, noterai che alcuni pacchetti vengono inviati regolarmente alla rete. Alcuni di essi vengono inviati dalle applicazioni utente, altri vengono inviati da servizi in background.

Ad esempio, se esegui la scansione del tuo computer Linux con , potresti vedere diverse porte aperte. Ad esempio, potrebbe trattarsi di una porta VNC mai utilizzata e di un server HTTP. Alcuni di questi programmi sono forniti per impostazione predefinita, altri sono stati installati e dimenticati.

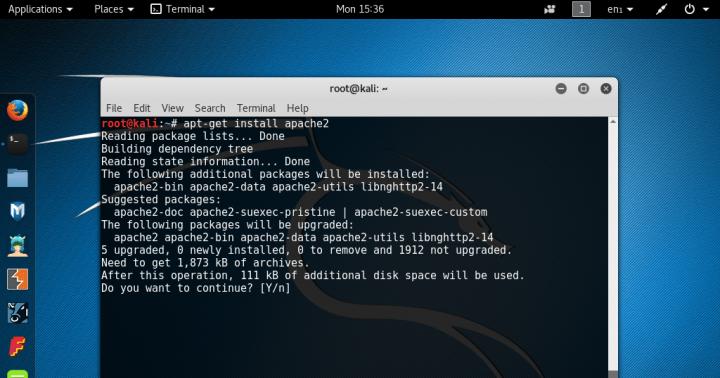

Kali Linux si sforza di essere il più silenzioso possibile. Ciò è necessario per nascondere la tua presenza nella rete attaccata e proteggerti da potenziali attacchi. Per raggiungere questo obiettivo, Kali disabilita molti servizi abilitati per impostazione predefinita in Debian. Naturalmente puoi installare il servizio che desideri dai repository Debian. Ad esempio, apache2:

Tuttavia, successivamente l'utilità non si avvierà automaticamente e non verrà aggiunta all'avvio. Se ne hai bisogno, dovrai avviarlo manualmente. Ogni volta che riavvii, tutti i servizi non necessari vengono disabilitati. Puoi adottare una soluzione alternativa e inserire nella whitelist il servizio in /usr/sbin/update-rc.d, ma questo non è del tutto sicuro poiché esponi il percorso di sistema. Nessuno sa se ci sono vulnerabilità lì.

Kali Linux è una distribuzione specializzata, se non altro perché è progettata per funzionare in un ambiente aggressivo. E se hai installato un server web e alcuni altri programmi e li hai aggiunti all'avvio, potresti aver già danneggiato Kali e ridotto la sua sicurezza.

5. Programmi

Come accennato in precedenza, la distribuzione Kali Linux contiene solo software specifici per testare la sicurezza. Puoi trovare un elenco dei programmi più popolari nell'articolo. Ma molti dei programmi necessari per il lavoro normale non sono disponibili. E non c'è alcuna garanzia che li troverai nei repository, anche se sono disponibili su Debian.

Potresti voler aggiungere repository di terze parti e origini di applicazioni per installare ciò di cui hai bisogno o aggiungere un repository che contenga la versione più recente del programma. Puoi, ma non dovresti. Anche per Debian non è consigliabile farlo; gli sviluppatori chiamano questo fenomeno FrankenDebian e dicono che può compromettere la stabilità del sistema.

Con Kali Linux è ancora più complicato. Rischi non solo di danneggiare il sistema, ma anche di renderlo insicuro. I pacchetti dai repository sono stati controllati e contengono ulteriori modifiche, ad esempio Apache non viene aggiunto all'avvio. I pacchetti di terze parti non avranno tali precauzioni.

conclusioni

La nostra recensione delle funzionalità di Kali Linux sta per concludersi. La scelta o meno di questa distribuzione dipende da te e dai compiti che stai cercando di risolvere con l'aiuto del sistema. Se ti servono solo pochi strumenti, allora è meglio scegliere una distribuzione più semplice, come Ubuntu o Debian. Puoi installare tutti gli strumenti necessari al suo interno. La stessa opzione è più adatta ai nuovi utenti.

Ma se sei già esperto di Linux e sei disposto a dedicare molto tempo alla comprensione della sicurezza informatica, forse questo sistema fa per te. Ma non affrettarti a installarlo sul tuo computer. Utilizza una macchina virtuale, quindi installala come secondo sistema aggiuntivo.

Forse non sei d'accordo con l'opinione descritta nell'articolo, lascia commenti e raccontaci il tuo punto di vista.

Gli sviluppatori della famosa distribuzione pentesting hanno realizzato la loro release più significativa dal 2013. Il rilascio di Kali Linux 2.0 è stato annunciato ufficialmente. La distribuzione si basa sul kernel Linux 4.0, il numero di driver per il supporto hardware e Wi-Fi è stato notevolmente aumentato, è stato implementato il supporto per vari ambienti desktop (KDE, GNOME3, Xfce, MATE, e17, lxde e i3wm), e l'elenco delle utilità incluse è stato aggiornato. Ma soprattutto, Kali Linux è ora distribuito in modalità di distribuzione continua.

Modalità di aggiornamento continuo

Kali 2.0 verrà continuamente aggiornato attraverso l'infrastruttura Debian Testing man mano che vengono rilasciati nuovi pacchetti stabili.

Controllo delle versioni dell'utilità

La distribuzione dispone di un sistema integrato per il controllo delle versioni delle principali utilità. Verranno inoltre tempestivamente aggiornati non appena verranno rilasciate nuove versioni.

Nuovo design

È stato implementato il supporto nativo per gli ambienti desktop KDE, GNOME3, Xfce, MATE, e17, lxde e i3wm. Il sistema è passato a GNOME 3, dopo un lungo periodo in cui si era astenuto da tali eccessi. Se lo desiderano, gli utenti possono attivare menu multilivello, una console trasparente e molte altre funzionalità di GNOME 3. Tuttavia, per questo motivo, i requisiti di RAM sono aumentati: nella versione completa Gnome necessita di 768 MB di RAM. Per i computer a basso consumo è stata rilasciata una build minima di Kali 2.0 ISO, in cui il consumo di memoria è molto inferiore e viene utilizzato il leggero ambiente Xfce.

Supporto ARM e NetHunter 2.0

Kali Linux 2.0 funziona ufficialmente su Raspberry Pi, Chromebook, Odroid, ecc. I sorgenti del kernel sono pubblicati nella sezione delle immagini ARM per facilitare la compilazione di nuovi driver.

Anche la piattaforma per il pentest da dispositivi mobili NetHunter è stata aggiornata e gira su Kali Linux 2.0. Sono state rilasciate diverse nuove immagini, anche per Nexus 5, 6, 7, 9 e 10.

Immagini aggiornate per VMware e VirtualBox

Se esegui Kali Linux in una macchina virtuale, puoi ottenere le immagini più recenti da questo collegamento. Esistono versioni a 32 e 64 bit con un ambiente GNOME 3 completo.

Aggiornamento a Kali Linux 2.0

Ci sono due opzioni: scaricare l'ultima versione e installare il sistema da zero, oppure avviare la procedura di aggiornamento dalla 1.0 alla 2.0. Nel secondo caso, dovresti modificare source.list ed eseguire la seguente procedura.

Cat /etc/apt/sources.list deb http://http.kali.org/kali sana contrib principale non libero deb http://security.kali.org/kali-security/ sana/updates contrib principale non libero EOF apt-get update apt-get dist-upgrade # prendi un caffè o 10. riavvia

Metaploit

Purtroppo, su richiesta dell'azienda Rapid7, il pacchetto Metasploit Community/Pro è stato escluso da Kali Linux, lasciando solo il framework base metasploit-framework. La versione Metasploit Community/Pro dovrà essere scaricata manualmente dal sito Rapid7 dopo la registrazione e l'ottenimento della licenza.

Le questioni di sicurezza dei sistemi operativi delle reti organizzative costruite sono sempre state l'aspetto più importante dell'amministrazione. La diagnosi della presenza di vulnerabilità ha richiesto molto lavoro e spesso anche dopo ciò rimanevano delle scappatoie per gli aggressori. Tali manipolazioni sono diventate molto più semplici con l'avvento di Kali Linux. Le istruzioni per l'uso sono per lo più disponibili solo in inglese. Questo sistema non è adatto per l'uso domestico regolare, soprattutto sconsigliato ai principianti. Questo è uno strumento professionale che devi imparare a usare e richiede una messa a punto. E ciò richiede esperienza sufficiente e una comprensione completa delle azioni eseguite.

Avvertenze importanti

Le capacità del sistema operativo Kali Linux sono così ampie che non tutti le utilizzano per migliorare la sicurezza del proprio sistema. Diventa spesso uno strumento utile per azioni illegali degli aggressori. Pertanto, è importante capire già nella fase iniziale della conoscenza che alcune manipolazioni consentite dal sistema potrebbero essere illegali. Anche installare Kali Linux e provarlo a scopo didattico in alcuni paesi può portare a conseguenze spiacevoli.

Come piccolo consiglio, ti consigliamo di installare il sistema e di lavorare tramite una VPN se non vuoi limitarti ad uno studio superficiale. All'avvio è necessario utilizzare anche le chiavi per evitare problemi con la legge.

Cos'è Kali Linux

Il predecessore di Kali è BackTrack Linux, piuttosto famoso in ambienti ristretti. Il secondo è basato su Debian e fornisce supporto per pacchetti e applicazioni sviluppati per questo sistema operativo, il che rende il lavoro abbastanza confortevole attraverso l'uso di strumenti familiari. Se necessario, sarà abbastanza facile trovare programmi per Kali Linux.

La distribuzione include tutti i tipi di utilità che consentono di condurre un controllo di sicurezza completo per prevenire intrusioni. I servizi in esecuzione, l'accesso a un computer tramite la rete, le applicazioni web in uso e molto altro ancora possono essere analizzati utilizzando gli strumenti disponibili in Kali Linux.

Come puoi già capire dal nome, il sistema è costruito sul kernel Linux. La prima versione della distribuzione è stata rilasciata più di due anni fa. Conteneva tutte le cose più basilari, l'enfasi principale era sulla funzionalità piuttosto che sull'attrattiva visiva. Ma la grande popolarità del sistema e il suo utilizzo attivo in un ambiente professionale hanno portato alla necessità di apportare modifiche alla distribuzione.

Le recensioni degli utenti su Kali sono per lo più positive. Il sistema è diventato più stabile rispetto a BackTrack, il set di programmi e utilità si è ampliato, ma su alcuni laptop a volte il sistema operativo smette di vedere l'adattatore Wi-Fi integrato. Ciò accade quando si utilizza il lancio Live da un'unità flash; il problema viene corretto utilizzando un adattatore esterno o installando il sistema operativo sul disco rigido.

Modifiche nella nuova versione

Alla fine dell'estate scorsa è stato rilasciato Kali Linux 2. Grazie all'aggiornamento rilasciato, il sistema è diventato molto più stabile e l'interfaccia operativa più attraente. Inoltre, molte utility sono diventate obsolete in un periodo così lungo rispetto agli standard della tecnologia dell'informazione. Se prima dovevi cercare e installare tu stesso le nuove versioni, ora questo lavoro viene eseguito dal sistema stesso, che ti consente di mantenerle aggiornate senza troppi sforzi. Inoltre, il sistema stesso ha ricevuto il supporto per la modalità di distribuzione continua.

Caratteristiche tecniche

La nuova distribuzione è basata sulla versione Linux Kernel 4.0, inclusa nella versione Debian Jessie. Attualmente è utilizzato Gnome 3.14 e l'area di lavoro ha acquisito uno stile e un'interfaccia aggiornati, il menu è leggermente cambiato in alcune voci.

Build disponibili

Al momento esistono vari kit di distribuzione che sono convenienti per lavorare in determinate condizioni. Puoi trovare facilmente build live, immagini per le macchine virtuali più diffuse e pacchetti di installazione. Inoltre, vengono fornite le istruzioni che è possibile seguire per preparare i propri assemblaggi. Se necessario, la tua immagine può essere assemblata per funzionare con ARM; il lavoro con questa architettura è perfettamente supportato, garantendo un sistema multipiattaforma. Quindi sarà possibile, ad esempio, installare Kali Linux su un tablet o uno smartphone.

Per chi ha già installato la prima versione è possibile effettuare l'aggiornamento alla seconda all'interno del sistema. È sufficiente utilizzare una serie di comandi, incluso ottenere una nuova distribuzione e installarla. I dettagli possono essere trovati nei documenti ufficiali di accompagnamento.

Iniziare con il sistema. Base teorica

È difficile comprendere le ampie capacità del sistema senza studiare la documentazione di Kali Linux. Le istruzioni per l'uso, purtroppo, sotto forma di manuali dettagliati per la messa a punto, sono disponibili sul sito ufficiale principalmente in inglese, come nella maggior parte delle altre fonti. Tuttavia, un gran numero di fan ha dato origine alla nascita di manuali dettagliati in lingua russa nella comunità consolidata, basati sulla propria pratica. Inoltre, ci sono corsi di formazione per specialisti in russo, sia entry-level che più avanzati, per il lavoro aziendale professionale.

Sviluppo pratico

Per studiare il sistema, è sufficiente installarlo in qualsiasi modo accessibile e comodo, soprattutto perché l'ampia selezione di distribuzioni Kali Linux 2 disponibili lo consente. Tuttavia, per scopi didattici, soprattutto nelle fasi iniziali, è meglio utilizzare una macchina virtuale. Questo sarà sufficiente per studiare l'insieme di utilità incluse nel pacchetto, abituarsi e iniziare a navigare con sicurezza nel sistema.

Quando si impara a lavorare con Kali Linux, le istruzioni per l'uso sono obbligatorie. Oltre al fatto che il sistema operativo ha funzionalità avanzate che sono difficili da apprendere senza documentazione, durante l'installazione avrai bisogno di una configurazione che ti consentirà di utilizzarle nel modo più efficace.

È meglio acquisire padronanza pratica degli strumenti sulla propria attrezzatura per prevenire possibili problemi con la legge se le azioni eseguite sono contrarie ad essa e in qualche modo il fatto della loro attuazione viene a conoscenza di terzi.

Esegui da un'unità flash

Dopo aver completato la fase di padronanza del funzionamento del sistema, vorrai utilizzarlo per analizzare la sicurezza ed eliminare i punti deboli rilevati nelle reti esistenti in azienda o a casa. Il modo più semplice è avere sempre con sé un kit di distribuzione, pronto per funzionare, se necessario. Questo è abbastanza facile da fare se usi programmi specializzati per il sistema operativo funzionante, ad esempio Rufus. Spesso può essere utile il supporto per il salvataggio dei file su un sistema installato su un'unità USB anche dopo il riavvio. Viene fornita anche questa opzione, ma è importante ricordare che per la modalità di persistenza descritta sarà necessario specificare la modalità appropriata all'inizio di ogni avvio in modo che la normale modalità live non si avvii. Inoltre, se nella versione semplice è sufficiente un'unità flash da 2 GB, in quest'ultimo caso sarà necessario spazio aggiuntivo per creare una partizione separata in cui verranno archiviati i dati necessari.

Perché è utile usare Kali Linux?

Nel loro lavoro gli aggressori utilizzano strumenti specializzati che possono ridurre significativamente il tempo necessario per l'accesso non autorizzato alla rete. Ad esempio, con l'aiuto di Kali Linux, l'hacking diventa molto più semplice e conveniente, soprattutto quando le password e le impostazioni hardware predefinite non vengono modificate. Sfortunatamente, anche nelle grandi aziende ciò accade abbastanza spesso. Successivamente, ottenere i dati necessari è una questione di tecnologia, per uno specialista qualificato l'intero processo non presenta particolari difficoltà. È ancora più importante utilizzare gli stessi strumenti per identificare le vulnerabilità nelle proprie difese per rendere più difficile per quelle persone svolgere il proprio lavoro. Un semplice esempio pratico è l'hacking dei router Wi-Fi, che oggigiorno sono installati in quasi tutti gli appartamenti, per non parlare delle organizzazioni.

Penetrazione della rete tramite Wi-Fi

Per hackerare un router Wi-Fi è sufficiente forzare le password. Ma anche su apparecchiature veloci ciò richiede molto tempo. I router moderni utilizzano il protocollo WPS, progettato per semplificare la configurazione della rete. Non tutti gli utenti comprendono la sicurezza delle reti wireless; hanno bisogno di tutta l'assistenza possibile per configurarle. Con l'utilizzo di questo protocollo non è più necessario impostare manualmente i parametri di crittografia WPA/WEP che proteggono da accessi indesiderati; essi, come il nome della rete, vengono impostati automaticamente premendo un pulsante sul router. Sembrerebbe un'ottima idea ma, come spesso accade, sono state trovate delle vulnerabilità che potrebbero essere sfruttate per craccare una password in poche ore.

Non solo il codice PIN WPS è composto da 8 caratteri, l'ultimo dei quali è sufficiente per controllarlo in blocchi, e non nel suo insieme, per cui il numero di combinazioni possibili si riduce a 10998. Utilizzando Kali Linux, esso è abbastanza semplice hackerare una rete Wi-Fi tramite WPS abilitato e non ci vorrà molto tempo. È sufficiente un'utilità che monitori la rete e una che cerchi direttamente il codice PIN. Per maggiore chiarezza puoi verificare con quanta facilità e rapidità ciò avviene sul tuo router di casa.

Quindi, per proteggersi, è meglio disattivare il WPS sul router, dove questa opzione è attiva di default. Altrimenti ogni vicino, anche uno scolaro, potrà connettersi alla rete e utilizzarla. Le istruzioni per l'uso sono abbastanza semplici; questo è uno degli esempi più comuni su tutte le risorse dedicate a questo sistema operativo.

Kali Linux WiFi: hackerare

In breve, utilizzando il comando iwconfig determiniamo l'interfaccia di rete disponibile (di solito si chiama wlan0, ma potrebbe differire).

Successivamente, iniziamo a monitorare l'interfaccia attiva:

airmon-ngstartwlan0

Per scoprire quali reti rientrano nell'ambito, eseguire il comando seguente:

Dove mon0 è il nome del monitor precedentemente in esecuzione.

Dall'intero elenco visualizzato, interessano solo le reti con WPS abilitato. Per definirli utilizzare il comando

Ora puoi selezionare qualsiasi obiettivo che preferisci e iniziare a selezionare un codice PIN:

Reaver -I mon0 -b -a -vv

Il BSSID del risultato del comando precedente viene scritto qui. Se tutto è stato eseguito correttamente, verrà avviata la ricerca della password. In media, una rete impiega dalle quattro alle sei ore per essere violata. Ma alcuni nuovi modelli di router dispongono di protezione contro gli attacchi WPS e disattivano la forza bruta dopo un certo numero di tentativi falliti.

E questo è solo un lato di Kali Linux. Le istruzioni per l'uso forniranno un'idea completa delle capacità del sistema.

Kali Linux è una distribuzione sviluppata da Offensive Security, diventata molto popolare tra coloro che sono interessati alla sicurezza del sistema e alla ricerca di varie vulnerabilità.

Di seguito puoi scaricare l'ultima versione di Kali Linux per sistemi a 64 bit e 32 bit.

Viene anche utilizzato attivamente dagli hacker. La distribuzione è progettata per determinate categorie di utenti e specialisti nel campo delle reti di informazione e pertanto non è adatta come sistema principale per principianti e principianti. Kali Linux è stato sviluppato sulla base di Debian e utilizza la shell grafica Gnome come desktop.

Utilizza una serie di sviluppi progettati per l'analisi forense digitale e contiene anche un gran numero di impostazioni e strumenti relativi alla sicurezza della rete e del sistema.

La distribuzione non rappresenta molto valore per l'utente Linux medio: contiene solo il kernel e le utilità di base. Tuttavia, Kali Linux è prezioso proprio per l'abbondanza di strumenti e impostazioni per testare la sicurezza del sistema.

Ci sono una serie di funzionalità qui: ad esempio, l'utente predefinito nel sistema è root.

Dato che Kali è basato su Debian, puoi installare applicazioni dai repository disponibili. La distribuzione si installa senza particolari difficoltà, utilizzando un semplice installer. Puoi anche eseguire l'installazione da LiveCD.

Collegamenti per il download di Kali Linux:

| Nome | Profondità di bit | Immagine | Misurare | Collegamento |

|---|---|---|---|---|

| Kali Linux 2018.4 | 64 bit | ISO | 2,92 GB |

Kali Linux è uno strumento per il controllo dei sistemi informativi. Questa distribuzione ha dozzine di programmi integrati che possono aiutarti a rilevare le vulnerabilità in vari servizi.

Spero che tu ricordi che l'utilizzo di questa distribuzione per scopi dannosi è punibile dal codice penale della Federazione Russa.

Poiché non stiamo cercando modi semplici, lo installeremo da soli, scarichiamo l'immagine kali-linux-2.0-amd64.iso, di 3,09 GB.

Quindi creiamo una macchina virtuale in WMvare o virtualbox e iniziamo l'installazione.

La prima cosa che vediamo è la selezione delle opzioni di installazione. Queste sono diverse opzioni di installazione live, come:

- a prova di errore

- persistenza – versione live con modifiche salvate su disco,

- persistenza crittografata - con crittografia

- modalità forense, “modalità giudiziaria”, quando utilizzata non viene apportata alcuna modifica ai dispositivi collegati

- Installazione con sintesi vocale – installazione con suono

Siamo interessati al menu di installazione grafico: installazione con una shell grafica.

L'installazione sull'SSD non ha richiesto più di 10 minuti. Al termine dell'installazione, non verrà richiesto di utilizzare l'archivio di rete. Ovviamente siamo d'accordo, dopodiché i pacchetti vengono aggiornati automaticamente.

Il passo successivo è configurare il bootloader GRUB, nel mio caso è l'unico disco con un sistema operativo, quindi inseriamo il bootloader all'inizio dell'unico disco.

Riavviamo e accediamo utilizzando l'utente root e la password inserita durante il processo di installazione, siamo nel sistema.

Descrizione di TUTTE le utilità Kali Linux qui – Elenco degli strumenti Kali Linux

01 – Raccolta delle informazioni – Innanzitutto ci sono la console e le utilità grafiche per la raccolta delle informazioni, puoi testare le porte.

Le utility più popolari sono nmap (console) e zenmap, anch'esse con shell grafica.

02 – La sezione successiva è l'analisi delle vulnerabilità o, a nostro avviso, gli scanner delle vulnerabilità. Ad esempio, "OpenVAS", come analogo del noto scanner Xspider.

L'installazione richiede molto tempo.

03 – Analisi delle applicazioni web – test delle applicazioni web.

04 – Valutazione del database – tutto per lavorare con i database.

05 – Attacchi con password – indovinare la password tramite hash, forza bruta.

06 – Wireless Attack – una serie di utilità per il controllo delle reti wireless.

07 – Reverse engineering – vari debugger e debugger.

08 – Strumento di sfruttamento – sfruttamento di vari exploit.

09 – Utilità di sniffing e spoofing per lavorare con il traffico, principalmente traffico estero.

10 – Post Exploitation un'altra porzione di exploit.

11 – Le “utilità forensi” ti aiuteranno a estrarre informazioni preziose.

12 – Strumenti di reporting – creazione di report

13 – Servizi di sistema – avvia e arresta i servizi applicativi.

In generale, decine di applicazioni per forza bruta, ricerca di hash di password, ricerca di vulnerabilità nei server web, reti Wi-Fi e applicazioni web.

Per utilizzare questo sistema avrai bisogno di esperienza nell'uso del sistema operativo Linux e nel lavoro con la console. Non utilizzare questo software per scopi illegali.

Articolo 272. Accesso illegale alle informazioni informatiche

1. Accesso illegale a informazioni informatiche protette dalla legge, vale a dire informazioni su supporti informatici, in un computer elettronico (computer), sistema informatico o nella loro rete, se questo atto comporta la distruzione, il blocco, la modifica o la copia di informazioni, l'interruzione di il funzionamento del computer, del sistema informatico o delle loro reti è punibile con una multa fino a duecentomila rubli o con l'importo del salario o di altri redditi della persona condannata per un periodo fino a diciotto mesi, o con il lavoro correzionale per un periodo da sei mesi a un anno, o con la reclusione per un periodo fino a due anni.

2. Il medesimo fatto, commesso da un gruppo di persone coesistenti o da un gruppo organizzato o da una persona che si avvale della sua carica ufficiale, nonché l'accesso ad un computer, a un sistema informatico o alla loro rete, è punito con la multa. per un importo da centomila a trecentomila rubli o l'importo del salario o di altri redditi della persona condannata per un periodo da uno a due anni, o lavoro correzionale per un periodo da uno a due anni, o arresto per un periodo da tre a sei mesi o con la reclusione fino a cinque anni.

Se hai domande, chiedile a o qui sotto nei commenti.