Dział ____________________________________________________________

nazwa wydziału prowadzącego praktykę

POPIERAM:

Głowa dział ___________________________

„_____” ________________________20__

ĆWICZENIE

Według praktyki przemysłowej

uczeń(-cy) grupy ______ ____________________________________

Pełne imię i nazwisko. student (e)

Specjalność (kierunek)

Daty praktyk od _____ 20__. do _______ 20___

____________________________________________________________________

uogólnione zestawienie zadań

Harmonogram zadania

| Nazwa zadań (czynności) składających się na zadanie | Data zakończenia zadania (zdarzenia) | Podpis kierownika praktyki z organizacji |

| 1 | 2 | 3 |

| Część teoretyczna | ||

| Część praktyczna | ||

| Raport z praktyki obronnej |

Kierownik praktyki z uczelni

_________________ ___________________

podpis, imię i nazwisko, stanowisko

Uzasadnienie potrzeby sieci korporacyjnej 4

1.1 Wartość informacji, technologia informacyjna 4

1.2 Niedogodność w przypadku braku sieci LAN 4

1.3 Zadania rozwiązywane przez obecność sieci LAN 5

Opis sieci korporacyjnej organizacji 6

1.4 Topologia sieci 6

1.5 Model sieci 7

1.6 Protokół 9

Sprzęt i oprogramowanie 10

1.7 Sprzęt serwerowy i stacjonarny 10

1.8 Sprzęt sieciowy 12

1.9 Okablowanie sieciowe 13

1.10 Oprogramowanie 14

1.11 Zapewnienie bezpieczeństwa informacji 17

Wniosek 18

Lista wykorzystanych źródeł 19

Wstęp

Dziś komputeryzacja w miejscu pracy nie jest rzadkością. Obecność w biurze tylko komputerów o dużym przepływie informacji i nakładzie pracy z dokumentami spowalnia proces pracy pracowników i stwarza niedogodności. Sukces niemal każdego przedsiębiorstwa, organizacji jest powiązany lub zależy od dostępności i dobrego funkcjonowania systemu informatyzacji. Takie systemy to lokalne systemy komputerowe (LAN), które obecnie często określa się mianem sieci korporacyjnych.Stworzenie sieci firmowej umożliwia:

- organizować szybką wymianę danych między pracownikami;

- zredukować papierkową robotę w organizacji;

- zwiększenie wydajności pracy;

- skrócić czas przetwarzania informacji.

Wymienne nośniki nie są już potrzebne do wymiany danych, nie ma potrzeby drukowania dokumentów na papierze, które muszą być znane kilku użytkownikom.

W sieci można zainstalować drukarkę sieciową, modem, skaner, serwer sieciowy służy jako serwer aplikacji.

Ponadto takie sieci są sieciami typu zamkniętego, dostęp do nich jest dozwolony tylko dla określonego kręgu użytkowników, co decyduje o ochronie informacji. Wszystkich tych funkcji nie da się zrealizować wyłącznie za pomocą systemów operacyjnych (OS) i aplikacji. Dlatego większość nowoczesnych firm korzysta z sieci LAN.

^

Uzasadnienie potrzeby sieci korporacyjnej

1.1 Znaczenie informacji, technologia informacyjna

Redakcja gazety „Praca w Mieście” przygotowuje (materiały do pisania, przyjmowanie ogłoszeń, projekt reklamy, layout) gazety do druku w drukarni. Oznacza to, że działalność organizacji wiąże się z wykorzystaniem i generowaniem dużej ilości informacji. Najmniejsze naruszenie podczas jego przechowywania i przetwarzania wpłynie na zmniejszenie wydajności redakcji jako całości. Informacja jest rodzajem przedmiotu pracy, a dobrze zorganizowany proces zarządzania zasobami informacyjnymi pozwala przedsiębiorstwu efektywnie prowadzić swoją działalność i rozwiązywać zadania o mniejszym stopniu ryzyka. Wykorzystanie lokalnej sieci komputerowej pozwala pozbyć się papierowego obiegu, zwiększa wydajność pracy i skraca czas przetwarzania informacji.

Wraz z wprowadzeniem sieci nastąpiła personalizacja narzędzi obliczeniowych, zorganizowano zautomatyzowane stacje robocze, co umożliwiło efektywne rozwiązywanie związanych z nimi problemów.

^

1.2 Niedogodności bez sieci LAN

Brak sieci komplikowałby pracę pracowników, powodował niedogodności, pociągałby za sobą koszty:

- przekazywanie informacji z jednego komputera na drugi odbywałoby się za pomocą wymiennych nośników pamięci, co byłoby stratą czasu;

- dostęp do sieci globalnej został dokonany tylko z komputera z modemem;

- nie wszystkie komputery są wyposażone w urządzenia peryferyjne (drukarki) (aby korzystać z takiego urządzenia potrzebny jest wymienny nośnik danych, komputer, do którego urządzenie jest podłączone, musi być przez pewien czas wolny);

- koszt zakupu różnych urządzeń do każdego komputera (dysk twardy, drukarka, CD-ROM, modem) oraz drogiego oprogramowania.

^

1.3 Zadania rozwiązywane przez obecność sieci LAN

LAN --- - zestaw sprzętu i algorytmów zapewniających połączenie komputerów i urządzeń peryferyjnych znajdujących się w niewielkiej odległości (jedno przedsiębiorstwo, biuro) oraz umożliwiających szybką wymianę danych, współdzielenie zasobów informacyjnych, urządzeń peryferyjnych.

Funkcje udostępniane użytkownikom sieci LAN:

- zapisywanie i archiwizowanie pracy na serwerze, aby nie zajmować cennego miejsca na dysku komputera;

- łatwy dostęp do aplikacji na serwerze;

- wspólna praca z dokumentami;

- uproszczenie przepływu pracy (możliwość przeglądania, poprawiania i komentowania dokumentów bez wychodzenia z miejsca pracy, bez organizowania spotkań i spotkań, które zajmują dużo czasu);

- Ułatwienie współdzielenia kosztownych zasobów między organizacjami, takich jak drukarki, napędy CD-ROM, dyski twarde i aplikacje (takie jak edytory tekstu lub oprogramowanie baz danych).

^

Opis sieci korporacyjnej organizacji

1.4 Topologia sieci

Topologia sieci komputerowej to sposób łączenia jej poszczególnych elementów (komputerów, serwerów, drukarek itp.).

Sieć LAN edycji oparta jest na topologii „gwiazdy” opartej na serwerze: wszystkie komputery są połączone z komponentem centralnym za pomocą segmentów kablowych, informacje pomiędzy klientami sieci są przesyłane przez pojedynczy węzeł centralny, a serwer pełni rolę węzła centralnego . W tym przypadku dwie drukarki zainstalowane w edycji są również podłączone do serwera i połączone w sieć.

Schemat sieci lokalnej wydania (typ topologii „gwiazda”)

„Gwiazda” pojawiła się u zarania informatyki, kiedy komputery były podłączone do centralnego, głównego komputera. Zalety tej topologii są następujące:

- wysoka wydajność sieci, ponieważ ogólna wydajność sieci zależy tylko od wydajności węzła centralnego - serwera;

- wewnętrzne obliczenia klienta nie wpływają na szybkość procesora serwera;

- istnieje jedna osoba odpowiedzialna za administrowanie zasobami sieci;

- zapewnia możliwość ograniczania i kontrolowania dostępu do zasobów sieciowych;

- brak kolizji przesyłanych danych, ponieważ dane pomiędzy stacją roboczą a serwerem są przesyłane osobnym kanałem, bez wpływu na inne komputery.

Wady topologii gwiazdy:

- niezawodność całej sieci zależy od niezawodności węzła centralnego, jeśli komputer centralny ulegnie awarii, działanie całej sieci zostanie zatrzymane;

- koszt układania kabli jest wysoki, zwłaszcza gdy centralna lokalizacja jest geograficznie oddalona od centrum topologii; przy rozbudowie sieci komputerowych nie można stosować wcześniej wykonanych połączeń kablowych: do nowego miejsca pracy należy poprowadzić osobny kabel ze środka sieci.

Głównym kryterium wyboru tej topologii był fakt, że jeśli tylko jeden komputer ulegnie awarii (lub kabel łączący go z serwerem), to tylko ten komputer nie będzie mógł przesyłać ani odbierać danych przez sieć, nie wpłynie to na resztę komputerów w sieci.

^

1.5 Model sieci

Rozważany typ sieci LAN to typ klient-serwer, istnieje jeden główny komputer - serwer. Do serwera podłączonych jest dziewięć komputerów i dwie drukarki sieciowe. Główne zadania serwera:

- przechowywanie danych roboczych użytkowników;

- przechowywanie baz danych księgowych, archiwów itp.;

- przechowywanie serwisowych baz danych i programów wydziału;

- przechowywanie folderów domowych użytkowników.

Serwer został zaprojektowany tak, aby zapewnić dostęp do wielu plików i drukarek, zapewniając jednocześnie wysoką wydajność i bezpieczeństwo. Dostęp do danych jest administrowany i zarządzany centralnie. Zasoby są również zlokalizowane centralnie, co ułatwia ich wyszukiwanie i utrzymanie.

Schemat modelu sieci klient-serwer

Zalety tego modelu:

- wysoka prędkość sieci;

- dostępność jednolitej bazy informacji;

- dostępność jednolitego systemu bezpieczeństwa.

Ponieważ wszystkie ważne informacje znajdują się centralnie, to znaczy skoncentrowane na jednym serwerze, nie jest trudno zapewnić ich regularne tworzenie kopii zapasowych. Dlatego w przypadku uszkodzenia głównego obszaru przechowywania danych informacje nie zostaną utracone - łatwo jest użyć duplikatu.

Ten model ma również wady. Głównym z nich jest to, że koszt stworzenia i utrzymania sieci klient-serwer jest znacznie wyższy ze względu na konieczność zakupu specjalnego serwera.

Decydującym czynnikiem przy wyborze sieci opartej na serwerze był wysoki poziom ochrony danych. W takich sieciach problemami bezpieczeństwa może zająć się jeden administrator: tworzy politykę bezpieczeństwa i stosuje ją do każdego użytkownika w sieci.

1.6 Protokół

Protokół to zestaw reguł i procedur technicznych regulujących komunikację między komputerami w sieci.Proces przesyłania danych przez sieć podzielony jest na kilka etapów. Jednocześnie kolejność tych kroków jest ściśle określona. Celem protokołów jest identyfikacja takich kroków i monitorowanie ich realizacji. Sieć redakcyjna korzysta z protokołu Transmission Control Protocol/Internet Protocol – TCP/IP.

TP/IP to zestaw protokołów zgodny ze standardami branżowymi, które umożliwiają komunikację w środowiskach heterogenicznych, zapewniając kompatybilność między różnymi typami komputerów. Kompatybilność jest główną zaletą TP/IP, większość sieci LAN ją obsługuje. Ponadto TPP / IP zapewnia dostęp do zasobów internetowych, a także routowalny protokół dla sieci korporacyjnych. Ponieważ TPP/IP obsługuje routing, jest powszechnie używany jako protokół internetowy.

TP/IP ma dwie główne wady: rozmiar i brak szybkości. Ale dla sieci redakcja jest całkiem odpowiednia.

^

Sprzęt i oprogramowanie

1.7 Sprzęt serwerowy i stacjonarny

Istnieją dwa parametry, które odróżniają serwer od zwykłych komputerów. Pierwsza to bardzo wysoka wydajność (dotyczy to również sprawnej wymiany z urządzeniami peryferyjnymi), dość mocny podsystem dyskowy (głównie z interfejsem SCSI); drugi to zwiększona niezawodność (serwer z reguły działa przez całą dobę).

Wydajność serwera jest często mierzona w transakcjach. Transakcja jest rozumiana jako połączenie trzech następujących po sobie czynności: odczytywanie danych, przetwarzanie danych i zapisywanie danych. W zastosowaniu na przykład do serwera plików, transakcję można uznać za proces zmiany rekordu na serwerze, gdy stacja robocza dokonuje modyfikacji pliku przechowywanego na serwerze.

Bardzo ciekawa jest maksymalna ilość pamięci RAM, jaką można wykorzystać na danym serwerze, możliwość zainstalowania mocniejszego procesora, a także drugiego procesora (jeśli planujesz używać systemu operacyjnego obsługującego konfigurację dwuprocesorową) .

Ważne jest również pytanie, jaka konfiguracja podsystemu dyskowego może być zastosowana na tym serwerze, przede wszystkim jaka jest wielkość dysków, ich maksymalna liczba.

Ważną rolę odgrywa możliwość rozbudowy systemu i łatwość jego modernizacji, gdyż to pozwala zapewnić wymaganą wydajność nie tylko w chwili obecnej, ale iw przyszłości. Istotną okolicznością w działaniu serwera jest jego wysokiej jakości i nieprzerwane zasilanie.

W naszym przypadku serwer jest zaimplementowany na zwykłym, standardowym komputerze o konfiguracji o dość dobrych parametrach.

Do serwera wybrano procesor firmy INTEL oparty na dwurdzeniowej technologii Core 2 Duo, który charakteryzuje się wysoką wydajnością, niezawodnością, dobrymi wskaźnikami zużycia energii i temperatury.

W przypadku sprzętu stacji roboczych przewagę uzyskały procesory AMD o średniej wartości wydajności i niskiej cenie.

Płyta główna serwera to ABIT P-35 na gnieździe 775. Jest optymalna pod względem ceny do wydajności, ma dobrą przepustowość, dwukanałową architekturę pamięci RAM i jest wyposażona w zintegrowaną kartę sieciową o przepustowości do 1Gb/s . Ta płyta obsługuje wiele nowoczesnych procesorów firmy INTEL, co pozwoli na zwiększenie wydajności systemu poprzez wymianę procesora w razie potrzeby. Istnieje również duża liczba gniazd do rozbudowy systemu.

Serwerowa płyta główna - ABIT IP-35

Pamięć RAM dla serwera jest zaimplementowana na dwóch zestawach OCZ Gold Series (4 paski po 512 MB każdy).

Przy wyborze urządzeń pamięci masowej szczególną uwagę zwraca się na ich niezawodność, dotyczy to zwłaszcza sprzętu serwerowego. Przy projektowaniu sieci redakcje brały pod uwagę organizację dużej bazy danych, dlatego zdecydowały się na wykorzystanie macierzy RAID-5. Bloki danych i sumy kontrolne w tej tablicy są cyklicznie zapisywane na wszystkich dyskach. To najpopularniejszy z poziomów, przede wszystkim ze względu na efektywność kosztową.

Zapisywanie informacji na woluminie RAID 5 wymaga dodatkowych zasobów, ponieważ wymagane są dodatkowe obliczenia, ale podczas odczytu (w porównaniu z oddzielnym dyskiem twardym) występuje zysk, ponieważ strumienie danych z kilku dysków w macierzy są równoległe. Minimalna liczba używanych dysków to trzy, dlatego do organizacji macierzy RAID wybraliśmy trzy dyski niezawodnego producenta Segate, każdy o pojemności 150 Gb.

Do stacji roboczych wybraliśmy najmniejsze dyski twarde dostępne w sklepie - 80,0 Gb firmy Hitachi. Ta objętość jest wystarczająca do instalacji różnych profesjonalnych aplikacji i programów biurowych. A wielkość pamięci podręcznej wynosząca 8 MB pozwoli Ci zorganizować pracę bez opóźnień.

^

1.8 Sprzęt sieciowy

W sieci LAN edycji zainstalowane jest dodatkowe wyposażenie: dwie drukarki sieciowe i modem.

Drukarka sieciowa eliminuje konieczność zakupu dużej liczby urządzeń dla wszystkich pracowników, którzy ich potrzebują. Podczas tworzenia sieci wybrano kolorowe drukarki laserowe Samsung CLP-300 A4.

Modem jest podłączony do serwera LAN. Wybrano modem D-Link DSL-2540U.

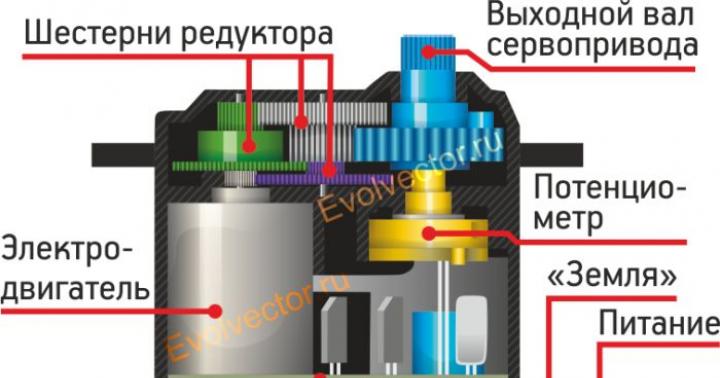

Najważniejszym elementem sieci komputerowej są karty sieciowe. Karty sieciowe pełnią funkcję fizycznego interfejsu między komputerem a kablem sieciowym. Główne przeznaczenie karty sieciowej:

- przygotowanie danych pochodzących z komputera do transmisji kablem sieciowym;

- przesyłanie danych do innego komputera;

- kontrola przepływu danych pomiędzy komputerem a systemem kablowym.

^

1.9 System kabli sieciowych

Linie kablowe są złożone. Kabel składa się z przewodników zamkniętych w kilku warstwach izolacji: elektrycznej, elektromagnetycznej, mechanicznej. Dodatkowo kabel może być wyposażony w złącza, które pozwalają na szybkie podłączenie do różnego sprzętu. W rozważanej sieci komputerowej nie jest wymagane układanie bazy komunikacyjnej od komputera PC do serwera w odległości większej niż 100 metrów, dlatego stosuje się skrętkę UTP kategorii 5e, obsługującą szybkość transmisji 100 Mbit / s.

Skrętka

Skrętka składa się z par przewodów skręconych wokół siebie i jednocześnie skręconych wokół innych par w jednej powłoce. Każda para składa się z drutu o nazwie „Ring” i drutu o nazwie „Tip”. Każda para w powłoce ma swój numer. Zwijanie przewodów eliminuje szum elektryczny. Ekranowany kabel ze skrętki dwużyłowej jest opleciony miedzią, co zapewnia dodatkową ochronę przed zakłóceniami. Maksymalna długość nieekranowanej skrętki dwużyłowej wynosi 100 m.

Zalety skrętki:

- wysoka wydajność w szybkości przesyłania danych;

- niska cena;

- łatwa instalacja;

- wysoka odporność na hałas;

- wymiary obszarów pozwalają na zachowanie minimalnej efektywnej długości kabla.

Złącza RJ-45 służą do podłączenia skrętki do komputerów.

^

1.10 Oprogramowanie

Wersje serwerowe systemu operacyjnego Windows są dziś szeroko stosowane, głównie ze względu na łatwość administrowania i niski całkowity koszt posiadania. Rodzina Windows Server 2003 różni się od swoich poprzedników obecnością Microsoft .NET Framework. Windows Server 2003 jest dostępny w czterech edycjach. Wydanie korzysta z systemu Windows Server 2003 Standard Edition. Jest to sieciowy system operacyjny do obsługi zaplecza rozwiązań biznesowych i przeznaczony do użytku w małych firmach i oddziałach. Zapewnia udostępnianie zasobów i scentralizowane wdrażanie aplikacji komputerowych, a także obsługę do 4 GB pamięci RAM i symetrycznego przetwarzania wieloprocesowego przy użyciu dwóch procesorów.

Stacje robocze to komputery korzystające z zasobów sieciowych, ale nie posiadające własnych zasobów. Takie komputery działają pod kontrolą systemu operacyjnego. Na stacjach roboczych edycji został zainstalowany system operacyjny Microsoft Windows XP Professional. Ten system ma szerszy zakres możliwości konfiguracji, administracji i sieci LAN niż Windows XP Home Edition. Windows XP Professional ma wiele zalet:

- stabilność. Warunkiem wstępnym niezawodności systemu jest to, że aplikacje działają we własnych przestrzeniach pamięci. Chroni to ich przed konfliktami i problemami powstającymi w związku z nimi;

- zgodność. Możliwość pracy z aplikacjami, które nie zostały zaprojektowane specjalnie dla środowiska Windows XP Professional;

- Przywracanie systemu . Jeśli komputer ulegnie awarii, przejdzie w tryb awaryjny, system operacyjny oferuje opcję wycofania o nazwie Przywracanie systemu. Pozwala to użytkownikowi na przywrócenie ustawień, które były na komputerze przed incydentem. Tak zwane punkty przywracania mogą być tworzone przez użytkownika w dowolnym momencie. Ponadto system operacyjny okresowo tworzy własne punkty przywracania i za każdym razem, gdy instalowany jest nowy program. Po przywróceniu komputera do punktu przywracania system operacyjny używa informacji o instalacji zgodnych z czasem, w którym system działał normalnie.

OpenOffice.org jest instalowany jako pakiet programów biurowych, który może współpracować z rozszerzeniami dość drogiego pakietu Microsoft Office. Ten dość potężny program ma wiele innych przydatnych funkcji i jest całkowicie darmowy zarówno do użytku domowego, jak i komercyjnego. Jest to wszechstronny pakiet oprogramowania biurowego, który może działać we wszystkich głównych systemach operacyjnych.

Pakiet OpenOffice.org zawiera sześć aplikacji. Edytor tekstu Writer ma przyjazny dla użytkownika interfejs podobny do edytora Word. Dlatego każdy użytkownik zaznajomiony z programem Word z łatwością zaznajomi się z programem Writer. To samo można powiedzieć o edytorze arkuszy kalkulacyjnych Calc, podobnie jak Excel. Dostępny jest również program do tworzenia i wyświetlania prezentacji Impress, edytor wektorowy Draw, narzędzie do zarządzania bazą danych Base oraz edytor do tworzenia i edycji formuł matematycznych. Wadą OpenOffice.org jest szybkość pracy: ładuje się i działa trochę wolno, ale całkiem do przyjęcia.

Organizacja bezpiecznej pracy sieci LAN nie jest możliwa bez użycia oprogramowania antywirusowego. Dlatego Kaspersky Anti-Virus 7.0 jest instalowany jako ochrona antywirusowa - niezawodny i stosunkowo tani system.

Kaspersky Anti-Virus oferuje trzy poziomy ochrony przed znanymi i nowymi zagrożeniami internetowymi: skanowanie w oparciu o bazy danych sygnatur, analizator heurystyczny i blokadę behawioralną.

Ochrona Kaspersky Anti-Virus przed wirusami jest kompleksowa i obejmuje:

- ochrona poczty. Kaspersky Anti-Virus wykonuje skanowanie antywirusowe ruchu pocztowego na poziomie protokołu przesyłania danych (POP3, IMAP i NNTP dla wiadomości przychodzących oraz SMTP dla wiadomości wychodzących) niezależnie od używanego programu pocztowego;

- sprawdzanie ruchu internetowego. Kaspersky Anti-Virus zapewnia skanowanie antywirusowe ruchu internetowego odbieranego za pośrednictwem protokołu HTTP w czasie rzeczywistym i niezależnie od używanej przeglądarki. Pozwala to zapobiec infekcji nawet przed zapisaniem plików na dysku twardym komputera;

- skanowanie systemu plików. Można skanować dowolne pojedyncze pliki, katalogi i dyski. Ponadto można rozpocząć skanowanie tylko krytycznych obszarów systemu operacyjnego i obiektów ładowanych podczas uruchamiania systemu Windows.

Kaspersky Anti-Virus chroni Twój komputer przed trojanami i wszelkiego rodzaju keyloggerami, zapobiegając przekazywaniu poufnych danych hakerom.

^

1.11 Zapewnienie bezpieczeństwa informacji

Rozważając problem ochrony danych w sieci, zwrócimy uwagę na wszelkie możliwe awarie i naruszenia, które mogą doprowadzić do zniszczenia lub niechcianej modyfikacji danych.

Wśród tych potencjalnych „zagrożeń” są:

- awarie sprzętu: awarie systemu kablowego; przerwy w dostawie prądu; awarie systemów dyskowych; awarie systemów archiwizacji danych; awarie serwerów, stacji roboczych, kart sieciowych itp.;

- utrata informacji z powodu nieprawidłowego działania oprogramowania: utrata lub zmiana danych w przypadku błędów oprogramowania; straty, gdy system jest zainfekowany wirusami komputerowymi;

- straty związane z nieuprawnionym dostępem: nieuprawnione kopiowanie, niszczenie lub fałszowanie informacji; zapoznanie się z informacjami poufnymi stanowiącymi tajemnicę osób nieuprawnionych;

- błędy użytkownika: przypadkowe zniszczenie lub modyfikacja danych; nieprawidłowe korzystanie z oprogramowania i sprzętu, prowadzące do zniszczenia lub zmiany danych.

Aby zapewnić niezawodność przechowywania danych i zapobiec utracie informacji w wyniku awarii zasilania, edycja posiada zasilacz awaryjny (UPS) Ippon Back Office 600. Jego obecność umożliwia, w przypadku awarii zasilania, przynajmniej aby poprawnie zamknąć system operacyjny i wyłączyć serwer.

Program antywirusowy „Kaspersky Anti-Virus” służy do ochrony przed wirusami.

Wniosek

Efektem praktyki było:- szczegółowa znajomość lokalnej sieci organizacji;

- zdobycie nowej wiedzy na temat obsługi i utrzymania sieci LAN;

- studiował programy stosowane w organizacji.

Po przestudiowaniu sieci i przeanalizowaniu pracy redakcji zaproponowano utworzenie nowego miejsca pracy - etatowego administratora systemu. Od tej pory codzienne problemy związane z działaniem sieci komputery rozwiązują sami pracownicy, którzy nie posiadają niezbędnej wiedzy i są oderwani od swoich bezpośrednich obowiązków.

^

Lista wykorzystanych źródeł

Akulov O. A. Informatyka: kurs podstawowy [Tekst] - M .: Omega-L, 2004. - 552 s.

Olifer V.G., Olifer NA. Sieci komputerowe [Tekst]: podręcznik dla uniwersytetów. - Piotr, 2007, 960 s.

Pyatibratov AP, Gudyno LP, Kirichenko AA Systemy komputerowe, sieci i telekomunikacja [Tekst] / Under. wyd. A.P. Pyatibratova. M .: Finanse i statystyka, 2001 .-- 512 s.

Ministerstwo Edukacji i Nauki Federacji Rosyjskiej

Federalna Agencja ds. Edukacji

GOU SPO „Wyższa Szkoła Lotnicza w Kirowie”

w sprawie praktyki przemysłowej

230106.PP0344.001D1

Grupa VP-44 student P.Yu. Bielajew

Kierownik praktyki z przedsiębiorstwa

D.S. Emelyanov

Lider praktyki ze szkoły technicznej

D.M. Epifanova

- 1. Wstęp

- 4. Sprzęt sieciowy

- 4.1 Serwery

- 4.2 Stacje robocze

- 4.3 Przełączniki

- 4.4 Karty sieciowe

- 4.5 Modemy

- 4.6 Okablowanie

- 5. Oprogramowanie sieciowe i administracja siecią

- 6. Ochrona informacji

- 9. Środki utrzymania urządzeń VT

- 10. Narzędzia diagnostyczne i konserwacja

- 10.1 Diagnostyka oprogramowania i sprzętu

- 10.2 Narzędzia i urządzenia

- 10.3 Techniki rozwiązywania problemów

- 11. Zapewnienie warunków bezpiecznej eksploatacji i naprawy wyposażenia statku powietrznego

- Wniosek

- Bibliografia

1. Wstęp

W dobie technologii komputerowej żadna firma nie może obejść się bez komputerów. A jeśli jest kilka komputerów, to z reguły są one połączone w sieć lokalną (LAN).

Sieć komputerowa to system połączonych komputerów, a także ewentualnie innych urządzeń zwanych węzłami (stacjami roboczymi) sieci. Wszystkie komputery w sieci są ze sobą połączone i mogą wymieniać informacje.

W wyniku połączenia komputerów w sieć pojawiają się możliwości: zwiększenie szybkości przesyłania wiadomości informacyjnych, szybka wymiana informacji między użytkownikami, poszerzenie listy usług świadczonych użytkownikom poprzez połączenie znacznej mocy obliczeniowej z szeroką gamą różnego oprogramowania i urządzeń peryferyjnych sprzęt w sieci. Wykorzystanie rozproszonych zasobów (drukarek, skanerów, CD-ROM-ów itp.), dostępność uporządkowanych informacji i sprawne wyszukiwanie żądanych danych. Sieci oferują ogromne korzyści, których nie można osiągnąć za pomocą samych komputerów. Wśród nich: współdzielenie zasobów procesora. Dzieląc zasoby procesorów możliwe jest wykorzystanie mocy obliczeniowej do jednoczesnego przetwarzania danych przez wszystkie stacje w sieci. Separacja danych. Udostępnianie danych umożliwia zarządzanie bazami danych z dowolnych stacji roboczych, które potrzebują informacji. Współdzielony dostęp do Internetu. LAN pozwala na zapewnienie dostępu do Internetu wszystkim swoim klientom przy użyciu tylko jednego kanału dostępu. Udostępnianie zasobów. Sieć LAN umożliwia ekonomiczne korzystanie z drogich zasobów (drukarek, ploterów itp.) i dostęp do nich ze wszystkich podłączonych stacji roboczych. Możliwości multimedialne. Nowoczesne, szybkie technologie umożliwiają transmisję informacji audio i wideo w czasie rzeczywistym, co pozwala na wideokonferencje i komunikację sieciową bez wychodzenia z miejsca pracy.

W dzisiejszych czasach żadne duże przedsiębiorstwo nie może obejść się bez sieci LAN.

Celem tej przemysłowej praktyki zawodowej jest zbadanie cech działania i konserwacji sprzętu komputerowego i sieci komputerowych.

2. Historia powstania i perspektywy rozwoju sieci

Na samym początku przedsiębiorstwo "LEPSE" zakupiło 200 sztuk 386 komputerów osobistych (PC), w 1996 roku podjęto decyzję o przejściu na komputery osobiste do przetwarzania danych. Z tej partii 20 szt. świadczone na usługi inżynierskie i 20 szt. do rozliczania i realizacji planu produkcyjnego. Resztę zainstalowano w warsztatach do rozliczania wytwarzanych produktów i kosztów zużytych surowców. Sieć LAN w tym czasie jeszcze nie istniała w przedsiębiorstwie, informacje były przesyłane za pomocą dyskietek magnetycznych (dysków dyskietek) do centrum informacyjnego. Od tego samego roku przedsiębiorstwo zaczęło automatyzować przetwarzanie informacji: marketing, sprzedaż, oprogramowanie. Stacje robocze były połączone ze sobą za pomocą modemu, a dane były przesyłane parą telefoniczną. Następnie wszystkie komputery zostały połączone grubym kablem koncentrycznym. Następnie przeszliśmy na cienki kabel koncentryczny. Liczba komputerów pozostała bez zmian. W 1998 roku podjęto decyzję o utworzeniu jednej sieci LAN i zainstalowano serwer NETWARE 4.11. System operacyjny Windows2000 działał jako usługa systemowa. Serwer ten służył do uzyskiwania dostępu do Internetu i zarządzania administracją sieci. Następnie, w oparciu o komputer PC, wykonano instalację i plan przyszłej sieci LAN już istniejącej w chwili obecnej. Do 2004 roku prowadzono rozwój i instalację sieci LAN. Węzły przełączane (CU) zostały dostarczone w każdym budynku, w którym znajdowały się komputery PC wykorzystujące technologię 100 Base FX, do połączenia jednostek CU użyto kabla światłowodowego oraz zastosowano topologię gwiazdy. Stacje robocze zostały połączone za pomocą technologii Fast Ethernet, która została dostarczona za pomocą skrętki dwużyłowej kategorii 5e. Był jeden serwer zapewniający 2000 Mb/s, do którego podłączone były wszystkie działy przedsiębiorstwa LEPSE z komputerem PC.

Obecnie przedsiębiorstwo LEPSE zatrudnia około 1000 stacji roboczych, a wszystkie są połączone w jedną lokalną sieć.

Perspektywy modernizacji sieci firmowej:

Obecnie sieć przedsiębiorstw nadal się rozwija. W miejscach pracy dodawane są nowe komputery, w wyniku czego wzrasta liczba zapytań do serwerów. Dlatego głównym kierunkiem modernizacji sieci jest wymiana serwerów na nowsze. Pierwsze kroki zostały podjęte na początku 2004 roku, kiedy Bali zastąpiło jeden z serwerów pocztowych i centrum informacyjne TKIIP. Większość miejsc pracy na stacjach węzłowych również wymaga modernizacji.

3. Opis topologii i architektury sieci

W 1998 roku przedsiębiorstwo wykorzystało do budowy sieci topologię magistrali, tj. wszystkie komputery zostały połączone szeregowo jeden po drugim za pomocą systemu kablowego. W tym przypadku zastosowano technologię standardu „Ethernet”.

Ethernet jest najczęściej używanym standardem w sieciach lokalnych. Przez Ethernet rozumie się zwykle dowolny z wariantów tej technologii: Ethernet, Fast Ethernet, Gigabit Ethernet. Wszystkie typy standardów Ethernet wykorzystują tę samą metodę separacji nośników — CSMA/CD — Carrier Sense Multiple Access i Collision Detection.

W węższym sensie Ethernet jest standardem sieciowym z szybkością przesyłania danych 10 Mb/s. Historyczne pierwsze sieci w technologii Ethernet zostały zbudowane na kablu koncentrycznym. Następnie zdefiniowano inne specyfikacje warstw fizycznych dla tego standardu. Dzisiejsze fizyczne specyfikacje technologii Ethernet obejmują:

10 Base-5 - Kabel koncentryczny 0,5" zwany "grubym" koncentrycznym. Ma impedancję falową 50 omów. Maksymalna długość segmentu to 500 metrów bez repeaterów;

10 Base-2 to kabel koncentryczny 0,25” zwany „cienkim” kablem koncentrycznym. Ma impedancję falową 50 omów. Maksymalna długość segmentu to 185 metrów bez repeaterów;

10 Base-T to nieekranowana skrętka (UTP) kategorii 3. Tworzy topologię gwiaździstą opartą na koncentratorze. Odległość między piastą a węzłem końcowym nie przekracza 100 metrów;

10 Base-F - kabel światłowodowy. Topologia jest podobna do standardu 10 Base-T. Istnieje kilka opcji dla tej specyfikacji - FOIRL (odległość do 1000 metrów), 10 Base-FL (do 2000 metrów), 10 Base-FB (do 2000 metrów).

Liczba 10 w tych nazwach oznacza przepływność tych standardów - 10 Mb/s.

Ważnym zjawiskiem w sieciach Ethernet jest kolizja – sytuacja, w której dwie stacje jednocześnie próbują przesłać ramkę danych przez wspólne medium. Jest to konsekwencja przyjętej metody dostępu swobodnego.

Ale z biegiem czasu liczba komputerów wzrosła, a transmisja danych przez magistralę stała się niemożliwa z powodu utraty prędkości. W tym przypadku przedsiębiorstwo zdecydowało się na wykorzystanie topologii sieci ZVEZDA. W tym przypadku istnieje serwer, do którego bezpośrednio podłączone są wszystkie komputery należące do lokalnej sieci komputerowej. Do budowy sieci wybrano i zastosowano technologię „Fast Ethernet”, a obecnie „Gigabit Ethernet” jest już w użyciu.

Fast Ethernet: W 1995 roku komitet IEEE 802.3 przyjął specyfikację Fast Ethernet jako standard 802.3u, który nie jest samodzielnym standardem, ale dodatkiem do istniejącego standardu 802.3. Warstwy MAC i LLC w Fast Ethernet pozostają dokładnie takie same jak w sieci Ethernet. Metoda dostępu również pozostaje taka sama - CSMA / CD. Zapewniło to ciągłość i spójność sieci 10 Mb/s i 100 Mb/s. Wszystkie różnice między technologią Fast Ethernet i Ethernet koncentrują się na warstwie fizycznej. Bardziej złożona struktura warstwy fizycznej technologii jest spowodowana tym, że wykorzystuje ona trzy opcje dla systemów kablowych:

Kabel światłowodowy wielomodowy, wykorzystuje dwa włókna;

Kabel koncentryczny nie jest zawarty w liczbie zatwierdzonych mediów transmisji danych technologii Fast Ethernet. Sieci oparte na tej technologii zawsze mają hierarchiczną strukturę drzewa opartą na koncentratorach. Średnica sieci została zmniejszona do 200 m (dla sieci opartej na koncentratorze). Szybkość w porównaniu z Ethernetem wzrasta dziesięciokrotnie ze względu na zmniejszenie opóźnień międzyramkowych. Technologia działa w trybie pełnego dupleksu. Standard 802.3u ustanowił 3 różne specyfikacje warstwy fizycznej Fast Ethernet i nadał im następujące nazwy:

100Base-TX dla dwuparowego kabla na skrętce nieekranowanej kategorii 5 UTP lub skrętce ekranowanej STP typu 1. Maksymalna długość segmentu wynosi 100 m;

100Base-T4 dla kabla czteroparowego na skrętce nieekranowanej kategorii 3.4 lub 5. Maksymalna długość segmentu - 100 m;

100Base-FX dla wielomodowego kabla światłowodowego wykorzystującego dwa włókna. Maksymalna długość segmentu to 412 m (półdupleks), 2 km (pełny dupleks).

Gigabit Ethernet: Dość szybko po wprowadzeniu na rynek produktów Fast Ethernet integratorzy sieci i administratorzy poczuli pewne ograniczenia podczas budowy sieci korporacyjnych. W wielu przypadkach serwery połączone łączem 100 megabitów przeciążały szkielety sieci. Potrzebny był kolejny poziom hierarchii szybkości. W związku z tym w czerwcu 1995 roku IEEE High Speed Technology Research Group zlecono zbadanie możliwości opracowania standardu Ethernet o jeszcze wyższej przepływności. Ostateczny standard skrętki kategorii 5 został przyjęty w 1999 roku. Szybkość transmisji w Gigabit Ethernet wynosi 1000 Mb/s. Twórcy zachowali duży stopień ciągłości z technologiami Ethernet i Fast Ethernet: te same formaty ramek działają w trybach half-duplex i full-duplex, obsługując tę samą metodę dostępu CSMA / CD na współdzielonym nośniku przy minimalnych zmianach. Latem 1998 roku przyjęto standard 802.3z, który definiuje użycie jako medium fizycznego trzech rodzajów kabli: światłowodu wielomodowego (odległość do 500 m), światłowodu jednomodowego (odległość do 5000 m). m) i podwójnego koncentrycznego (twin topór), przez które dane są przesyłane dwoma ekranowanymi przewodami miedzianymi o długości do 25 metrów.

Specjalna grupa robocza 802.3ab opracowała wariant Gigabit Ethernet na UTP kategorii 5. Aby zapewnić prędkość 1000 Mb/s, wykorzystywana jest jednoczesna transmisja danych przez cztery nieekranowane skrętki z prędkością 250 Mb/s.

4 ... Sprzęt sieciowy

4.1 Serwery

Serwer to komputer w sieci, który umożliwia wielu użytkownikom współużytkowanie różnych zasobów sieciowych, takich jak pliki lub drukarki.

Przedsiębiorstwo korzysta z następujących typów serwerów:

a) serwer plików - zapewnia możliwość centralnego przechowywania plików używanych przez grupę użytkowników.

Charakterystyka:

Procesor Intel 2 * Xeon 2,6 GHz, magistrala FSB 533, 512 Kb L2 HT;

Kontroler SCSI PCI 133 MHz SRCU42X, 2 * LAN 1000 BASE-T;

pamięć RAM 2Gb;

Dysk twardy RAID5 10*36Gb 15000rpm, hot-swap.

b) usługi serwerowe i zarządzanie dokumentami elektronicznymi (DNS, DHCP, GroupWise)

Charakterystyka:

Procesor Intel 2 * Xeon 2,4 GHz, magistrala FSB 533, 512 Kb L2 HT;

Kontroler SRCU PCI 100 MHz SRCU42L, 2 * LAN 1000 BASE-T;

pamięć RAM 2Gb;

Dysk twardy RAID5 4 * 36 Gb 15000 obr./min, z możliwością wymiany podczas pracy.

c) Serwer systemu ERP - system ERP MAX + do planowania zasobów przedsiębiorstwa.

Serwer systemu ERP ma następujące cechy:

Procesor Intel 2 * Xeon 3,0 GHz, magistrala FSB 533, 512 Kb L2 HT;

Kontroler SCSI PCIe 133 MHz SRCU42E, 2 * LAN 1000 BASE-T;

RAM 8 Gb DDR2 533 ECC;

Dysk twardy RAID5 10*72Gb 15000rpm, hot-swap.

4.2 Stacje robocze

Stacje robocze to dowolne komputery, które uzyskują dostęp do zasobów przechowywanych na serwerze za pośrednictwem sieci lokalnej.

w zasadzie wszystkie stacje robocze przedsiębiorstwa mają następującą konfigurację:

Procesor Intel Pentium III 1,3 GHz;

pamięć RAM 256 MB;

LAN 10/100Mb/s;

Dysk twardy IDE 40 GB.

Niektóre stacje robocze mają napęd CD-ROM, kartę dźwiękową i głośniki, drukarki HP 1200.

4.3 Przełączniki

Przełącznik to wieloportowe urządzenie łącza danych, które „uczy się” adresów MAC i przechowuje je w wewnętrznej tabeli wyszukiwania. Pomiędzy nadawcą a zamierzonym odbiorcą ramki, przez którą ramka jest przesyłana, tworzone jest tymczasowe połączenie telefoniczne.

Do łączenia komputerów w sieć służą przełączniki 3Com Super Stack 4900, 4924, 4400 SE oraz 4-portowe moduły optyczne 1000BASE-SX do łączenia łączy trunkingowych.

Centralna dystrybucja Przełącznik 3Com Super Stack 4900, 4900SX:

IEEE 802.1р, standard 1000Base-TX;

Zdolność przeładunkowa 23 mln. pakiety/s (port 24x);

metoda dostępu CSMA / CD;

Rozmiar 6,6 * 44 * 37 (cm), waga 6,5 kg;

Wilgotność otoczenia 10% ~ 90%;

Przełącznik 3Com Super Stack 3 Przełącznik graniczny sieci 4400SE

IEEE 802.3ad, standard 1000Base-SX;

Tworzą stos do 192 portów 10/100Mbit/s;

Przepustowość 6,6 mln pakietów/s (24 porty);

Nośniki fizyczne UTP kategorii 5e;

Zasilanie z sieci 100-240V (50-60Hz);

Rozmiar 6,6 * 44 * 41 (cm), waga 6,3 kg;

Dopuszczalna temperatura otoczenia 00C ~ 40C;

Dopuszczalna wilgotność otoczenia to 10% ~ 90%.

Zastosuj nieblokujące przełączanie Gigabit Ethernet z największą możliwą prędkością, przy użyciu technologii XRN może zwiększyć wydajność do 48 Gb/s.

Wykorzystuje również przełączanie w warstwie 3, obsługuje routing IP typu unicast i protokoły OSPF. Dostępność RIP / RIPv2 i CIDR funkcji kontroli ruchu UDP. Wykorzystuje zaawansowane funkcje bezpieczeństwa, obsługę klienta RADIUS i listy kontroli dostępu routowanego, aby zapewnić automatycznym użytkownikom dostęp do zasobów sieciowych. Obsługuje oprogramowanie 3Com Gigabit Multilayer Switching (GMS) i zapewnia zaawansowane przełączanie w warstwie 2. Posiadają zaawansowaną funkcję zarządzania siecią. Zastosowane oprogramowanie 3Com Network Supervisor (ułatwia administrowanie siecią) wykrywa urządzenia podłączone do sieci, wyświetla ich stan w postaci diagramu graficznego oraz zarządzanie nimi.

4.4 Karty sieciowe

Karty sieciowe są przeznaczone do odbierania i przesyłania danych przez sieć. Głównie komputery wydziałowe wykorzystują karty sieciowe D-Link 530TX 10/100 Mbit/s. Obsługuje 32-bitową magistralę PCI w trybie magistrali lokalnej, automatyczne wykrywanie Nway, jest zgodny ze standardem IEEE 802.3u/8702.3, obsługuje Plug and Play, ACPI, Wol i zarządzanie energią.

4.5 Modemy

Modem to funkcjonalne urządzenie, które zapewnia modulację i demodulację sygnałów; urządzenie, które konwertuje sygnały cyfrowe na postać analogową i odwrotnie w celu transmisji przez analogowe linie komunikacyjne. Charakterystyka zewnętrznego modemu ADSL:

Odbiór z prędkością 8 Mb/s i transmisja do 1 Mb/s;

złącze RJ-11 do podłączenia linii;

Interfejs Ethernet 10/100Mb/s z automatycznym wykrywaniem kabli;

Pracuj w trybie mostu i routera, routing przy użyciu polityki obsługi wielu adresów;

Zgodność ze standardami G.PMT (G.992.1);

Zarządzanie jakością usług (UBR/CBR/VBR);

Konfiguracja przez interfejs WWW lub Telnet;

Administracja i SNMP;

Wymagania systemowe;

PC z interfejsem Ethernet 10/100 Mb/s;

napęd CD lub DVD;

Linia telefoniczna z usługą dostępu ADSL od dostawcy Internetu.

4.6 Okablowanie

Równie ważny przy projektowaniu sieci lokalnej jest wybór podsystemu okablowania, ponieważ niezawodna sieć LAN zapewnia niezawodne połączenia. Innymi słowy, wszystkie połączenia w sieci muszą być wysokiej jakości, zawodne kontakty i inne fizyczne uszkodzenia są niedopuszczalne. Jest to tak ważne, ponieważ znalezienie otwartego lub uszkodzonego połączenia w wadliwej sieci nadal jest bardzo czasochłonnym zadaniem.

Odpowiedzią na wysokie wymagania co do jakości systemu okablowania były systemy okablowania strukturalnego, które stanowią zestaw elementów łączeniowych (kable, złącza, złącza, panele krosowe i szafy), a także technika ich wspólnego użytkowania, co pozwala na tworzenie regularnych, łatwo rozszerzalnych struktur komunikacyjnych w sieciach komputerowych...

Wszechstronność;

Zwiększona żywotność;

Niezawodność.

Przegląd osprzętu kablowego.

Skrętka (UTP / STP, skrętka nieekranowana / ekranowana) jest obecnie najpopularniejszym medium do sygnalizacji w sieciach lokalnych. Kable UTP/STP stosowane są w sieciach Ethernet, Token Ring i ARCnet. Różnią się one kategorią (w zależności od szerokości pasma) oraz rodzajem przewodnika (elastyczny lub lity). Kabel kategorii 5 ma zwykle osiem przewodników skręconych parami (tj. cztery pary).

Wszystkie kable składają się z 4 par (dwie do przesyłania plików, pozostałe dwie do głosu). Wtyki i gniazda RJ-45 służą do podłączania kabli do urządzeń. Pojawiły się również kable kategorii 6 o częstotliwości do 200 MHz i kategorii 7 o częstotliwości do 600 MHz, które są koniecznie ekranowane.

Okablowanie strukturalne ze skrętki kategorii 5 jest bardzo elastyczne w użyciu. Jego idea jest następująca.

System okablowania strukturalnego jest zbudowany hierarchicznie, z głównym szkieletem i licznymi odgałęzieniami. Typowa hierarchiczna struktura systemu okablowania strukturalnego obejmuje:

Podsystemy poziome (w obrębie stropu);

Podsystemy pionowe (wewnątrz budynku);

Podsystem kampusu (na tym samym terytorium z kilkoma budynkami).

Zastosowanie systemu okablowania strukturalnego zamiast chaotycznie ułożonych kabli daje przedsiębiorstwu wiele korzyści:

Wszechstronność;

Zwiększona żywotność;

Zmniejszenie kosztów dodawania nowych użytkowników i zmiany ich lokalizacji;

Możliwość łatwej rozbudowy sieci;

Zapewnienie wydajniejszej obsługi;

Niezawodność.

Podsystem poziomy charakteryzuje się dużą liczbą odgałęzień kablowych, ponieważ musi być poprowadzony do każdego gniazda użytkownika. Dlatego w przypadku kabla stosowanego w okablowaniu poziomym nałożone są zwiększone wymagania dotyczące wygody wykonywania rozgałęzień, a także wygody układania go w pomieszczeniu. Przy wyborze kabla brane są pod uwagę następujące cechy: przepustowość, odległość, bezpieczeństwo fizyczne, odporność na zakłócenia elektromagnetyczne, koszt.

Podsystem poziomy, czyli kondygnacyjny, można podzielić na trzy części:

Część abonencka składa się z gniazd RJ-45 połączonych patchcordem;

Część stacjonarna to patchcord, który łączy gniazda z szafką ze sprzętem sieciowym;

Część krosowa to kabel krosowy między przełącznikiem a gniazdami na panelu krosowym.

Podsystem pionowy, czyli kabel łączący podłogi budynku, musi przesyłać dane na duże odległości iz większą szybkością niż kabel podsystemu poziomego. Składa się z dłuższych kabli, liczba rozgałęzień jest znacznie mniejsza niż w podsystemie poziomym.

Światłowód, jak sama nazwa wskazuje, przesyła sygnały za pomocą impulsów promieniowania świetlnego. Jako źródła światła wykorzystywane są lasery półprzewodnikowe i diody LED. Światłowód dzieli się na jednomodowy i wielomodowy.

Włókno jednomodowe jest bardzo cienkie, ma średnicę około 10 mikronów. Dzięki temu impuls świetlny przechodzący przez włókno jest rzadziej odbijany od jego wewnętrznej powierzchni, co zapewnia mniejsze tłumienie. W konsekwencji światłowód jednomodowy zapewnia większy zasięg bez użycia wzmacniaczy. Teoretyczna przepustowość światłowodu jednomodowego wynosi 10 Gb/s. Jego główne wady to wysoki koszt i duża złożoność instalacji. Światłowód jednomodowy jest używany głównie w telefonii.

Włókno wielomodowe ma większą średnicę 50 lub 62,5 mikronów. Ten rodzaj światłowodu jest najczęściej używany w sieciach komputerowych. Większe tłumienie w światłowodzie wielomodowym wynika z większej dyspersji w nim światła, przez co jego przepustowość jest znacznie niższa – teoretycznie wynosi ona 2,5 Gbit/s.

Cały aktywny sprzęt przełączający znajduje się w specjalnych szafkach wykonanych z przezroczystego tworzywa sztucznego, co pozwala wyraźnie zobaczyć cały sprzęt. Stosowane są krosownice, konwertery, przełączniki, koncentratory itp. W oddziałach przewody mocuje się do ścian za pomocą specjalnych puszek lub do sufitu pod sufitami podwieszanymi. Wszystko jest zorganizowane prosto, wygodnie i schludnie. Do połączenia kabla optycznego z aktywnym sprzętem stosuje się specjalne złącza.

5 ... Oprogramowanie sieciowe i administracja siecią

Duża różnorodność typów komputerów używanych w sieciach komputerowych pociąga za sobą różnorodność systemów operacyjnych: dla stacji roboczych, dla serwerów sieciowych na poziomie działów i ogólnie dla serwerów na poziomie przedsiębiorstwa. Mogą mieć różne wymagania dotyczące wydajności i funkcjonalności, pożądane jest, aby posiadały właściwość kompatybilności, która pozwoliłaby na interoperacyjność różnych systemów operacyjnych.

Sieciowe systemy operacyjne można podzielić na dwie grupy: obejmujące cały dział i całe przedsiębiorstwo. System operacyjny dla działów lub grup roboczych zapewnia zestaw usług sieciowych, w tym udostępnianie plików, aplikacji i drukarek. Muszą również zapewniać właściwości odporności na awarie, na przykład pracować z macierzami RAID, obsługiwać architektury klastrowe. Sieciowe systemy operacyjne dla wydziałów są generalnie łatwiejsze w instalacji i zarządzaniu niż sieciowe systemy operacyjne w przedsiębiorstwie. Są mniej funkcjonalne, mniej bezpieczne i mają słabszą interoperacyjność z innymi typami sieci, a także gorszą wydajność.

Sieciowy system operacyjny obejmujący całe przedsiębiorstwo powinien przede wszystkim mieć podstawowe właściwości dowolnego produktu korporacyjnego, w tym:

- skalowalność, czyli zdolność do równie dobrej pracy w szerokim zakresie różnych ilościowych charakterystyk sieci;

- interoperacyjność z innymi produktami, czyli zdolność do działania w złożonym heterogenicznym środowisku międzysieciowym w trybie plug-and-play.

Kryteriami wyboru systemu operacyjnego dla całego przedsiębiorstwa są następujące cechy:

- organiczne wsparcie dla sieci wieloserwerowej, wysoka wydajność operacji na plikach;

- umiejętność efektywnej integracji z innymi systemami operacyjnymi, obecność scentralizowanego skalowalnego help desku, dobre perspektywy rozwoju;

- wydajna praca zdalnych użytkowników, różnorodne usługi: obsługa plików, usługa drukowania, bezpieczeństwo danych i odporność na błędy, archiwizacja danych, obsługa wiadomości, różne bazy danych i inne;

- różne platformy programowe i sprzętowe hosta: IBM SNA, DEC NSA, UNIX;

- różne protokoły transportowe: TCP/IP, IPX/SPX, NetBIOS, Appletalk;

- Wsparcie dla różnych systemów operacyjnych użytkownika końcowego: DOS, UNIX, OS/2, Mac;

- obsługa standardów urządzeń sieciowych Ethernet, Token Ring, FDDI, ARCnet;

- Dostępność popularnych interfejsów aplikacji i mechanizmów zdalnego wywoływania procedur RPC;

- możliwość interakcji z systemem sterowania i zarządzania siecią, wsparcie dla standardów zarządzania siecią SNMP.

Oczywiście żaden z istniejących sieciowych systemów operacyjnych nie spełnia w pełni wymienionych wymagań, dlatego wybór sieciowego systemu operacyjnego z reguły odbywa się z uwzględnieniem sytuacji produkcyjnej i doświadczenia.

System operacyjny serwera pozwala na uproszczenie oraz udostępnienie i zrozumiałość sieci. W zależności od komputerów w oddziałach mogą mieć różne sieciowe systemy operacyjne. Do zarządzania przepływem wiadomości między stacjami roboczymi a serwerami wymagany jest sieciowy system operacyjny. Może zezwolić dowolnej stacji roboczej na pracę z udostępnionym dyskiem sieciowym lub drukarką, która nie jest fizycznie podłączona do tej stacji roboczej. Większość serwerów działa pod kontrolą systemu operacyjnego Microsoft Windows 2000 Server. Wybór ten wynika z faktu, że większość oprogramowania używanego w przedsiębiorstwie jest opracowywana dla platformy Windows, więc ten system operacyjny staje się optymalnym wyborem dla wystarczająco dużej sieci korporacyjnej. Jego główne zalety to: pełna kompatybilność ze stacjami roboczymi i ich oprogramowaniem; większość stacji roboczych pracuje pod systemem operacyjnym z rodziny Windows, bardziej elastyczna polityka bezpieczeństwa w porównaniu z innymi systemami serwerowymi (w stosunku do systemów operacyjnych z rodziny Windows).

Początkowa instalacja systemu Windows 2000 Server jest prawie identyczna z instalacją systemu Windows 2000 Pro. Różnica polega tylko na dwóch rzeczach: liczbie wymaganych licencji na połączenie, a także doborze komponentów do instalacji, wśród których możemy szczególnie powiedzieć o usłudze terminalowej, która pozwala kilku użytkownikom na jednoczesną pracę na serwerze, za pośrednictwem jednego interfejs zwany Klientem Usług Terminalowych (MSTSC - Microsoft Terminal Services Client).

Po początkowej instalacji serwera system operacyjny jest podobny do Windows 2000 Professional, z tylko nieznacznie większą konfiguracją i funkcjami bezpieczeństwa.

Aby uzyskać pełną administrację sieciową i łączność między pracownikami a serwerem, należy zainstalować kontroler domeny. Pojawi się okno dialogowe, w którym możesz wybrać typ domeny do zainstalowania. Aby zainstalować niezależny serwer, musisz wybrać pierwsze parametry. Tam proponuje się ustawić nazwę DNS domeny do zainstalowania w formacie (<имя вашего домена>.<полное имя родительского домена>), nazwa domeny NetBios (nazwa ta będzie wyświetlana podczas logowania, nie zaleca się zmiany tej nazwy), hasło administratora (używane podczas uruchamiania systemu w trybie odzyskiwania usługi katalogowej). Następnie zostaniesz poproszony o zainstalowanie serwera DNS na swoim komputerze lub natychmiast rozpocznie się instalacja kontrolera domeny. Po wykonaniu wszystkich operacji zostaniesz poproszony o ponowne uruchomienie komputera.

Po zalogowaniu zestaw ustawień serwera zostanie znacznie rozszerzony. Interfejs administracyjny jest ujednolicony za pomocą narzędzia MMC — Microsoft Management Console. Podstawowe przystawki: Active Directory — Użytkownicy i komputery — używane do zarządzania grupami, użytkownikami, działami i zasadami grup. Zasady grupy można przypisać tylko do jednostki organizacyjnej i są one stosowane do tych użytkowników, którzy są bezpośrednio umieszczeni w jednostce organizacyjnej lub ich jednostka ma nadrzędną i dziedziczy z niej zasady. Aby utworzyć element zasad grupy, musisz wywołać właściwości jednostki i wybrać kartę Zasady grupy.

Zarządzanie komputerem - używane do ogólnego zarządzania systemem:

- tworzenie udostępnionych zasobów sieciowych (lokalnie lub dla innej stacji), z menu kontekstowego roota konsoli wybierz polecenie Połącz z innym komputerem, gdzie określasz jego nazwę lub wybierasz z listy zarejestrowanych w tej domenie);

Przy tworzeniu zasobów sieciowych zaleca się tworzenie ich w systemie plików NTFS – ta metoda daje więcej możliwości konfiguracji bezpieczeństwa dostępu do przydzielonego zasobu. Generalnie zaleca się dać pełny dostęp do zasobu dla wszystkich (zakładka Udostępnianie okna właściwości folderu lub dysku), a następnie bardzo elastycznie skonfigurować dostęp dla każdego użytkownika lub grupy za pomocą NTFS (zakładka Zabezpieczenia).

Polityka bezpieczeństwa lokalnego, polityka bezpieczeństwa domeny, polityka bezpieczeństwa kontrolera domeny (lokalna polityka bezpieczeństwa, polityka bezpieczeństwa domeny, polityka bezpieczeństwa kontrolera domeny) - służą do ustawiania parametrów bezpieczeństwa systemu jako całości (do których użytkownicy mają prawo się zalogować komputer, wyłączenie, dostęp z sieci itp.). Przystawki różnią się tylko zakresem: pierwsza dotyczy tylko komputera, na którym jest zainstalowana (nie dotyczy kontrolera domeny), druga dotyczy wszystkich komputerów należących do tej domeny, a trzecia dotyczy tylko komputera kontrolera domeny .

- DNS - służy do zarządzania kontami DNS na serwerze;

- Konfiguracja usług terminalowych – ustawianie parametrów środowiska pracy dla użytkowników łączących się z serwerem przez MSTSC;

- Active Directory - Trusts and Relationships - służy do ustanawiania relacji zaufania między różnymi domenami;

- Usługi - służy do zarządzania usługami.

W przypadku serwerów plików systemem operacyjnym jest Novell NetWare 4.1. Jego główne cechy:

Specjalistyczny system operacyjny zoptymalizowany do działania jako serwer plików i serwer wydruku. Ograniczone zasoby do wykorzystania jako serwer aplikacji: brak pamięci wirtualnej lub wielozadaniowości z wywłaszczaniem, a do niedawna brak było obsługi symetrycznego przetwarzania wieloprocesowego. Nie ma interfejsów API dla głównych środowisk operacyjnych wykorzystywanych do tworzenia aplikacji - UNIX, Windows, OS / 2 Platformy serwerowe: komputery z procesorami Intel, stacje robocze IBM RS / 6000 z systemem operacyjnym AIX z wykorzystaniem NetWare for UNIX. Dostarczany z powłoką dla klientów: DOS, Macintosh, OS/2, UNIX, Windows (powłoka dla Windows NT jest obecnie rozwijana przez Novella, chociaż Microsoft zaimplementował już klienta NetWare na Windows NT). Komunikacja peer-to-peer jest możliwa przy użyciu PersonalWare OS. Posiada usługi NetWare Directory Services (NDS), które są centralnie zarządzane, rozproszone, w pełni replikowane, automatycznie synchronizowane i charakteryzują się doskonałą skalowalnością.

Zawiera potężną usługę obsługi wiadomości (MHS), w pełni zintegrowaną (od wersji 4.1) z usługą pomocy. Obsługiwane protokoły sieciowe: TCP/IP, IPX/SPX, NetBIOS, Appletalk Zdalna obsługa użytkowników: ISDN, linie dial-up, frame relay, X.25 przez NetWare Connect (opcjonalnie). Bezpieczeństwo: Uwierzytelnianie przy użyciu kluczy publicznych metoda szyfrowania RSA; certyfikowany do poziomu C2. Dobry serwer komunikacyjny. Wbudowana funkcja kompresji dysku.

6. Ochrona informacji

Bezpieczeństwo informacji jest jednym z głównych zadań w przedsiębiorstwie JSC Lepse.

Środki ochrony informacji obejmują:

- hasła zainstalowane na komputerach;

- programy antywirusowe;

- ochrona zasilania na serwerach i niektórych stacjach roboczych.

W przedsiębiorstwie utworzono pierwszy dział, który zajmuje się archiwizacją informacji niejawnych. Przed zatrudnieniem nowego pracownika do pracy lub praktyki (który będzie bezpośrednio pracował z komputerem i danymi) dana osoba musi zapoznać się z instrukcjami ochrony informacji. Będzie musiał również uzyskać zaświadczenie z pierwszego działu.

Informacje przechowywane bezpośrednio na komputerach są chronione poprzez delimitację dostępu dla administratorów i gości, z których każdy ma osobną nazwę użytkownika i hasło. Tworzone są grupy użytkowników z określonymi prawami i uprawnieniami (na przykład: użytkownik) dostępem do zasobów sieciowych. Oznacza to, że pracownikowi na określonym stanowisku zapewnione są określone prawa dostępu i ilość informacji związanych wyłącznie z jego działalnością. Zatem im więcej praw ma użytkownik, tym więcej informacji ma użytkownik. Administrator może wykonywać wszystkie czynności: wprowadzać nowe dane do bazy, usuwać rekordy z bazy, dokonywać różnych ustawień systemów i programów. A zwykli użytkownicy mogą wykonywać tylko określone czynności. Na przykład przeglądanie i wyszukiwanie niezbędnych informacji.

Ochronę przed wirusami można zapewnić za pomocą popularnych programów antywirusowych, takich jak Kaspersky Anti-Virus, Dr.Web i McAfee innych. Przedsiębiorstwo korzysta głównie z McAfee.

W celu ochrony informacji przed wirusami i ich wyciekiem praca w Internecie odbywa się na osobnych komputerach, które nie są połączone z siecią.

7. Urządzenia zabezpieczające zasilanie

Zasilacze bezprzerwowe służą do ochrony serwerów, a także szeregu prostych stacji roboczych przed przepięciami w przedsiębiorstwie. Zasilacz bezprzerwowy (UPS) zapewnia wszystkie poziomy ochrony zasilania komputera. Są też najdroższym ze wszystkich urządzeń ochrony zasilania. Podczas gdy zapasowe zasilacze (BPS) dostarczają zasilanie do komputera tylko w przypadku awarii zasilania prądem zmiennym, zasilacze bezprzerwowe (UPS) zapewniają ciągłe modulowane zasilanie prądem stałym z akumulatora do komputera. Prąd zmienny z sieci nie jest podawany bezpośrednio do zasilacza komputera, a jedynie stale ładuje akumulator zasilacza awaryjnego. W rezultacie komputer jest odizolowany od wszelkich anomalii w napięciu sieciowym AC. Podobnie jak zasilacz awaryjny, zasilacz awaryjny może zapewnić pracę komputera tylko przez określony czas (w zależności od obciążenia), co pozwala użytkownikowi na zapisanie wyników jego pracy i wyłączenie systemu operacyjnego w regularny sposób. Zasilacz bezprzerwowy dostarcza napięcie do komputera w sposób ciągły, dzięki czemu podczas korzystania z niego nie ma problemu z czasem przejścia do trybu bateryjnego. Wysokiej jakości zasilacze bezprzerwowe zapewniają bezprzerwowe zasilanie komputera, a także korekcję ugięcia i ochronę przed przepięciami i szczytami napięcia prądu przemiennego.

Przedsiębiorstwo korzysta z zasilaczy awaryjnych APC Smart-UPS 5000VA 230V.

Charakterystyki techniczne zasilaczy bezprzerwowych APC Smart-UPS 5000VA 230V przedstawiono w tabeli 1.

Tabela 1 - dane techniczne zasilaczy bezprzerwowych APC Smart-UPS 5000VA 230V.

|

Dopuszczalne napięcie wejściowe |

0 - 325 V AC |

|

|

Napięcie wyjściowe |

196 - 253 VAC |

|

|

Ochrona wejścia |

Wyłącznik automatyczny (z resetem) |

|

|

Granice częstotliwości (zasilanie sieciowe) |

||

|

Czas przełączania |

2 ms (typowo), 4 ms (maksymalnie) |

5000 VA / 3750 W |

|

Napięcie wyjściowe podczas pracy na baterii |

220.225.230 lub 240 VAC |

|

|

Częstotliwość baterii |

50 lub 60 Til ± 0,1 Hz: jeśli zsynchronizowany z zasilaniem sieciowym podczas częściowego odłączenia |

|

|

Przebieg napięcia akumulatora |

Fala sinusoidalna o niskim poziomie zniekształceń |

|

|

Ochrona przed przeciążeniem (podczas pracy na baterii) |

Zabezpieczenie nadprądowe i zwarciowe, blokowane wyłączenie w przeciążać |

|

|

Filtr hałasu |

Tłumienie zakłóceń elektromagnetycznych i częstotliwości radiowych podczas normalnej i wspólnej pracy, 100 kHz - 10 MHz |

|

|

Typ Baterii |

Odporny na zachlapanie, szczelny akumulator kwasowo-ołowiowy, bezobsługowy |

|

|

Typowa żywotność baterii |

3 do 6 lat. w zależności od liczby cykli rozładowania i temperatury otoczenia |

|

|

Typowy czas ładowania |

Około 2 do 5 godzin od momentu pełnego rozładowania |

|

|

Temperatura pracy |

0 do 40°C (+32 do +104°F) |

|

|

Temperatura przechowywania |

-15 do +45°C (+5 do +113°F) |

|

|

Wilgotność względna podczas pracy i przechowywania |

0 - 95%. bez kondensacji |

|

|

Wysokość terenu podczas pracy |

0 do +3000 m² |

|

|

Wysokość przechowywania |

0 do +15000 m² |

|

|

Zgodność elektromagnetyczna |

||

|

Zakłócenia elektromagnetyczne (EMI) |

EN55022 klasa A |

|

|

Zatwierdzenie bezpieczeństwa |

GS. Certyfikat VDE zgodnie z normami EN50091-1-1 i 60950 |

|

8. Studium wykonalności sieci

Głównym czynnikiem w studium wykonalności sieci jest wskaźnik całkowitego kosztu stworzenia sieci LAN. Wskaźnik kosztów całkowitych składa się z następujących części:

koszty rozwoju sieci LAN;

Koszty sprzętu i materiałów;

Koszty badań marketingowych.

Całkowity koszt stworzenia sieci LAN określa wzór (1):

Całkowity koszt stworzenia sieci LAN;

koszty rozwoju sieci LAN;

Podatki wliczone w koszt stworzenia sieci LAN;

Koszty sprzętu i materiałów (obliczane podczas projektowania sieci LAN);

Koszty badań marketingowych można podjąć w wysokości 10-20%.

Wysokość podatków oblicza się według wzoru (2):

Ogólna lista płac pracowników zaangażowanych w tworzenie sieci LAN;

Ogólna stawka podatku (oprócz transportu), która obejmuje koszt stworzenia sieci LAN, może wynosić 10%.

Ogólny fundusz płac pracowników uczestniczących w tworzeniu sieci LAN określa wzór (3):

Czas udziału specjalisty o określonych kwalifikacjach w tworzeniu sieci LAN (dane pochodzą z Tab. 3);

Liczba specjalistów o określonej kwalifikacji;

Miesięczne wynagrodzenie pracownika zgodnie z jego kategorią lub kategorią taryfową UTS sfery budżetowej;

Czas trwania zmiany (8 godzin);

Średnia liczba dni roboczych w miesiącu (21 dni);

Premia przewidziana dla pracowników wynosi 20-25%;

Płatności według współczynnika regionalnego (Kirov 15% z (+ P)).

Koszt budowy sieci LAN obliczamy według wzoru (4):

Koszty opracowania projektu i dokumentacji;

Koszty instalacji i instalacji;

Koszty uruchomienia;

Inne koszty związane z tworzeniem sieci LAN (opracowanie zlecenia, literatura, patenty, obliczenia ekonomiczne itp.);

Koszty opracowania projektu i dokumentacji określa wzór (5):

Koszt wypłaty wynagrodzeń pracownikom zaangażowanym w rozwój sieci LAN;

Premia dla pracowników biorących udział w opracowaniu projektu i dokumentacji;

Współczynnik powiatowy dla pracowników zaangażowanych w opracowanie projektu i dokumentacji (15%);

Ogólna stawka odliczeń na potrzeby społeczne (26%);

Fundusz płac dla pracowników zaangażowanych w opracowanie projektu i dokumentacji (zawiera premię płacową i płatności według współczynnika regionalnego);

Koszty konfiguracji organizacji, która tworzy sieć LAN. Można je przyjąć w wysokości 100-200%.

Pozostałe koszty stworzenia sieci LAN to 15-20% kosztów i obliczane są według wzoru (7):

Koszty materiałów i sprzętu są obliczane podczas projektowania sieci LAN, a ich cena jest brana z projektu sieci LAN.

Całkowity kosztorys przedstawia tabela 2.

Tabela 2.

WPROWADZENIE Cele praktyki: 1. Utrwalenie wiedzy teoretycznej uzyskanej w dyscyplinach: organizacja komputerów i systemów, oprogramowanie systemowe, bazy danych, sieci komputerowe i telekomunikacja, urządzenia peryferyjne biurowe; 2. Zapoznanie się z procesami produkcyjnymi, w tym z wykorzystaniem komputerów i technologii informatycznych; 3. Badanie metod tworzenia, przetwarzania, gromadzenia i wykorzystywania przepływów informacji w procesie produkcyjnym; 4. Nabycie umiejętności posługiwania się autonomicznymi i złożonymi systemami obliczeniowymi; 5. Analiza osiągnięć i niedociągnięć w działalności organizacji. Temat ćwiczenia: 1. Poznanie zasad budowy i funkcjonowania sieci lokalnej w danej organizacji. Jako miejsce przekazania praktyki przemysłowej i technologicznej wybrałem organizację Snegovik Plus LLC. Staż trwa cztery tygodnie, od 15 czerwca do 13 lipca 2004 roku. Struktura przedsiębiorstwa: dyrektor Evgeny Nikovaevich Masov. Pod jego podległością znajduje się 20 osób: księgowy, ładowacze, kierowcy, technicy, handlowcy. CZĘŚĆ PODSTAWOWA W wyniku zaliczenia praktyki przemysłowej i technologicznej student musi znać: Ogólne zasady budowy i architektury komputerów; Zasady, metody i sposoby integracji sprzętu i oprogramowania przy tworzeniu systemów, kompleksów i sieci obliczeniowych; Modele, metody i formy organizacji procesu tworzenia produktu programowego, produktu technicznego; Główne możliwości systemów zarządzania bazami danych i ich wykorzystanie. Ponadto musi nauczyć się: 1. Korzystać z literatury technicznej i referencyjnej, zestawów norm dotyczących rozwoju oprogramowania, produktów technicznych; 2. Wykorzystywać wiedzę i umiejętności nabyte w procesie uczenia się do kompetentnego i technicznie poprawnego opracowania produktu programowego, produktu technicznego; 3. Zaprojektować oprogramowanie, produkt techniczny; 4. Opracowywać programy o budowie modułowej; 5. Stosować metody i narzędzia do testowania i testowania oprogramowania, produktu technicznego; 6. Użyj narzędzi do debugowania; LLC „Snegovik plus” Prowadzi sprzedaż hurtową produktów w Uljanowsku. Odbyłem staż w dziale technicznym pod kierunkiem programisty Vorlamova N.F. Zarządzanie bazą danych o dostawach i ilościach towarów w magazynach odbywa się na komputerach z systemem operacyjnym Windows 95 lub Windows 98. Aby skrócić czas przenoszenia informacji z jednego komputera na drugi, dyrektor tej firmy postanowił stworzyć w swojej organizacji sieć lokalną. Dział inżynieryjny otrzymał zadanie stworzenia sieci do każdego komputera w firmie. Dział techniczny rozpoczął zadanie. Najpierw musieliśmy na miejscu zaprojektować, jaka sieć jest dla nas lepsza, gdybyśmy korzystali z sieci lokalnej z centralnym serwerem. Patrz Załącznik 1. Najprostszą opcją dla takiej sieci jest połączenie komputerów przez porty równoległe lub szeregowe. W takim przypadku nie jest potrzebne żadne dodatkowe wyposażenie. Powinny być tylko przewody łączące. Taka komunikacja między komputerami jest konfigurowana w jednym lub kilku pokojach. Służy do przesyłania danych z jednego komputera na drugi. W takim przypadku możesz przesyłać dane bez użycia dyskietek. Każda nowoczesna powłoka systemu operacyjnego ma oprogramowanie, które zapewnia taki transfer danych. W lokalnych sieciach komputerowych typu peer-to-peer komputery są połączone z siecią za pomocą specjalnych kart sieciowych, a funkcjonowanie sieci wspiera sieciowy system operacyjny. Przykładami takich systemów operacyjnych są: Novell Personal Net Ware, Net Ware Line, Windows for Workgroups. Wszystkie komputery i ich systemy operacyjne w lokalnych sieciach komputerowych typu peer-to-peer muszą być tego samego typu. Użytkownicy tej sieci mogą przesyłać między sobą dane, korzystać z udostępnionych drukarek, dysków magnetycznych i optycznych itp. W lokalnej wielopoziomowej sieci komputerowej używany jest jeden mocniejszy komputer, który nazywa się serwerem, a inne, mniej wydajne, nazywane są stacjami roboczymi. Serwery korzystają ze specjalnego oprogramowania systemowego, które różni się od oprogramowania systemowego stacji roboczych. Główne części sieci. W naszej sieci użyliśmy skrętki lub kabla koncentrycznego Twisted Pair 10BaseT. Złącza skrętkowe Sieci skrętkowe obejmują sieci 10BaseT, 100BaseTX, 100BaseT4 i najprawdopodobniej zostanie przyjęty standard 1000BaseT. W kartach sieciowych komputerów, w koncentratorach i na ścianach znajdują się gniazda (jack), w które wpina się wtyczki. Złącza skrętkowe 8-pinowe złącze modułowe (Plug) Popularna nazwa „RJ-45” Wtyczka „RJ-45” jest podobna do wtyczki z telefonów importowanych, tylko nieco większa i posiada osiem pinów. 1 - styki 8 szt. 2 - zacisk złącza 3 - zacisk przewodu Widok od strony styków Pin 1 2 3 4 5 6 7 Pin 8 Widok od strony kabla Widok od przodu Na nowej, nieużywanej wtyczce styki wystają poza obudowę. ) przewody i wbić w rdzeń (1). Wtyki dzielą się na ekranowane i nieekranowane, z wkładką i bez, do kabli okrągłych i płaskich, do kabli jednożyłowych i wielożyłowych, z dwoma i trzema bolcami. Przydatne jest założenie na kabel wraz z wtyczką nasadki ochronnej Wtyczka z wkładką Przewody kabla, nieplecione i ułożone zgodnie z wybraną metodą, wkłada się we wkładkę do oporu, nadmiar jest odcinany , a następnie wynikowa struktura jest wstawiana do wtyczki. Wtyczka jest zaciśnięta. Dzięki tej metodzie instalacji długość odkręcania jest minimalna, instalacja jest łatwiejsza i szybsza niż przy użyciu konwencjonalnej wtyczki bez wkładki. Taka wtyczka jest nieco droższa niż zwykła. Wymiary przyłącza (w mm) Złącza dla 10Base-T 8-stykowe złącze modułowe. Gniazda i gniazda są instalowane w kartach sieciowych, koncentratorach, nadajnikach-odbiornikach i innych urządzeniach. Samo złącze to rząd (8 szt.) styków sprężynowych i wgłębienie na uchwyt wtyczki. Jeśli spojrzysz na gniazdo od strony styków, gdy znajdują się poniżej, liczenie idzie od prawej do lewej. Gniazdo to gniazdo (wtyczka) konektora z pewnego rodzaju uchwytem do mocowania kabla i obudową ułatwiającą instalację. Zawiera również wtyczkę. Gniazda i kable dzielą się na różne kategorie. Zwykle na korpusie sklepu jest napisane, do jakiej kategorii należy. Budując sieci 10Base-2, musisz użyć gniazd kategorii 3 (Cat.3) lub lepszej 5 (Cat.5). A w przypadku sieci 100Base-TX wystarczy użyć Cat.5. Gniazda piątej kategorii są również podzielone zgodnie z metodą instalacji kabla w samym gniazdku. Istnieje dość duża liczba rozwiązań, zarówno obsługiwanych przez jedną konkretną firmę, jak i dość ogólnie przyjętych - "typ 110", "typ KRONE". Należy zauważyć, że KRONE również jest taką firmą. Generalnie produkuje się ogromną liczbę różnych rodzajów gniazd, ale do domu trzeba użyć najtańszego - zewnętrznego. Zwykłe gniazdo to małe plastikowe pudełko, które jest dostarczane ze śrubą i dwustronną naklejką do montażu na ścianie. Jeśli okładzina ścienna na to pozwala, łatwiej jest użyć naklejki, jeśli nie, trzeba będzie przewiercić ścianę i przykręcić gniazdo śrubą. Z jednej strony obudowy znajduje się złącze do podłączenia wtyczki RJ-45; Nawiasem mówiąc, w obudowie są gniazda z dwoma lub więcej złączami.Aby zdjąć pokrywę z puszki i dostać się do wnętrza gniazdka, trzeba wykazać się dużą cierpliwością i pomysłowością. Wieko jest przytrzymywane przez wewnętrzne zatrzaski, zwykle nieoznaczone na zewnątrz. Moim zdaniem producenci konkurują ze sobą i z użytkownikiem, którego gniazdko jest trudniejsze do otwarcia. Konieczne jest znalezienie tych zatrzasków, wtedy są dwie możliwości: zatrzaski otwierają się do wewnątrz (co jest mniej powszechne) lub na zewnątrz. Konieczne jest naciśnięcie zatrzasków otwierających się do wewnątrz i podważenie czymś, co otwiera się na zewnątrz. Podczas zakupów warto poprosić o pokazanie, jak otwiera się gniazdko. Po zdjęciu osłony, w zależności od rodzaju gniazdka, w którym się znajdujesz, znajdziesz zapięcie na przewód oraz złącze.Karty sieciowe służą do podłączenia sieci do komputera. Karta sieciowa PCI Karta sieciowa Combo (BNC + RJ45), magistrala PCI Jednoczesne używanie dwóch złączy nie jest dozwolone. 1 - Złącze skrętki (RJ-45) 2 - Złącze przewodu koncentrycznego (BNC) 3 - Magistrala danych PCI 4 - Gniazdo dla układu BootROM 5 - Układ kontrolera płyty (chip lub chipset) Złącze PCI Istnieje również magistrala danych PCI (złącza biały). Karty sieciowe specyficzne dla PCI muszą być włożone do gniazda PCI. Na komputerze Ustawienia serwera. Serwery Funkcje serwera Windows95 (Windows98) Wejdź do „Panel sterowania” (Start->Ustawienia->Panel sterowania) Wybierz „Sieć” W zakładce „Konfiguracja” kliknij przycisk „Dodaj” Menu „Wybierz typ komponentu” Wybierz „Usługa” i kliknij Dodaj.Wybierz: Okno usługi sieciowej. Określ „Producenci” — „Microsoft” i „Usługi sieciowe” — „Usługa udostępniania plików i drukarek w sieciach Microsoft”. Należy pamiętać, że na początku ten napis nie jest w pełni widoczny i należy go przewinąć w lewo, aby się nie pomylić. Kliknij „OK". Jeśli chcesz również dodać dostęp do swojego komputera przez http (lub www), przejdź ponownie do okna „Wybierz: Usługa sieciowa" i wybierz „Microsoft", „Osobisty serwer WWW". Kliknij „OK” Okno „Sieć”. Upewnij się, że dystrybucja jest dostępna. Kliknij „OK”. Pojawi się okno pokazujące proces kopiowania plików. Na koniec zostaniesz poproszony o ponowne uruchomienie systemu, klikając „Tak”. Po ponownym uruchomieniu wejdź do sieci i wybierz ikonę (ikona) „Mój komputer” W wyświetlonym oknie kliknij prawym przyciskiem myszy dysk, który chcesz udostępnić w sieci. Jeśli chcesz udostępnić nie cały dysk, ale część jego katalogu (katalogu), kliknij dwukrotnie ten dysk lewym przyciskiem, kliknij prawym przyciskiem myszy żądany katalog.W wyświetlonym menu wybierz Dostęp. Pojawi się okno „Właściwości: ..” „W którym wskazano, że ten zasób jest lokalny. Wybierz element „Udostępnij”, nazwa sieci stanie się literą dysku lub nazwą katalogu. Możesz to zmienić, jak chcesz, z zastrzeżeniem pewnych ograniczeń dotyczących używanych znaków. Zwykle zostawiam to tak, jak jest, żeby się później nie pomylić. Tutaj możesz również zmienić rodzaj dostępu i ograniczyć to wszystko za pomocą haseł. Kliknij „OK” Za chwilę Twój zasób stanie się dostępny w sieci. DZIENNIK PRAKTYKI 15 czerwca - Zapoznanie się z Programistą, egzamin z miejsca praktyk; 16 czerwca - zapoznanie się z regulacjami wewnętrznymi firmy; 17 czerwca - wybrałem literaturę na temat zadania, studiowałem oprogramowanie (Novell Personal Net Ware, Net Ware Line, Windows for Workgroups.); 18 czerwca - Oprogramowanie do nauki; 21 czerwca - Oprogramowanie do nauki; 22 czerwca - Inspekcja obiektu; 23 czerwca - Projektowanie sieci; 24 czerwca - Zakup materiałów i narzędzi; 25 czerwca - Przygotowanie obiektu do pracy; 28 czerwca - Przygotowanie obiektu do pracy; 29 czerwca - Układanie sieci; 30 czerwca - Układanie sieci; 1 lipca - Sprawdzenie działania przepustowości sieci (Breaking); 2 lipca - Instalacja sprzętu i podłączenie urządzeń; 5 lipca - Instalacja sprzętu i podłączenie urządzeń; 6 lipca - Instalacja systemu operacyjnego, sterowniki na komputerach; 7 lipca - Instalacja systemu operacyjnego, sterowniki na komputerach; 8 lipca - Konfiguracja systemu; 9 lipca - Konfiguracja głównego serwera; 12 lipca - Testowanie systemu i sieci; 13 lipca - Pisanie dziennika ćwiczeń; WNIOSKI: Będąc w tym przedsiębiorstwie: 1. Przestrzegam zasad ochrony i bezpieczeństwa pracy; 2. Wypełnił zasady ustalone dla pracowników przedsiębiorstwa, w tym dotyczące przepisów pracy, bezpieczeństwa przeciwpożarowego, zachowania poufności, odpowiedzialności za bezpieczeństwo mienia; 3. Zapoznał się z obowiązującymi normami, warunkami technicznymi, obowiązkami zawodowymi, przepisami i instrukcjami eksploatacji statków powietrznych; 4. zapoznał się z zasadami eksploatacji i obsługi wyposażenia statku powietrznego, zaplecza badawczego dostępnego w jednostce; 5. Opanował niektóre programy komputerowe używane w branży zawodowej (Novell Personal Net Ware, Net Ware Line, Windows for Workgroups); 6. Opanował pracę z wydawnictwami periodycznymi, abstraktowymi i informacyjnymi z zakresu informatyki i informatyki; Wykonał zadania określone w programie ćwiczeń. 1

Sieć komputerowa. Klasyfikacja sieci komputerowych. ……………4

Szybka sieć Ethernet. …………………………………………………………..5

Topologia sieci. ……………………………………………………...….osiem

Zapewnienie bezpieczeństwa pracy w Centrum Informatycznym. ……….12

Sieć komputerowa. Klasyfikacja sieci komputerowych.

Zgodnie z zasadami budowy sieci komputerowe dzielą się na lokalne i zdalne (rys. 1).

Sieci lokalne są zwykle tworzone w jednej organizacji lub w jednym pomieszczeniu.

Najprostszą wersją takiej sieci jest połączenie komputerów przez porty równoległe lub szeregowe. W takim przypadku nie jest potrzebne żadne dodatkowe wyposażenie. Powinny być tylko przewody łączące. Taka komunikacja między komputerami jest konfigurowana w tym samym pomieszczeniu. Służy do przesyłania danych z jednego komputera na drugi. W takim przypadku możesz przesyłać dane bez użycia dyskietek. Każda nowoczesna powłoka systemu operacyjnego ma oprogramowanie, które zapewnia taki transfer danych.

W lokalnych sieciach komputerowych typu peer-to-peer komputery są połączone z siecią za pomocą specjalnych kart sieciowych, a funkcjonowanie sieci wspiera sieciowy system operacyjny. Przykładami takich systemów operacyjnych są: Novell Personal Net Ware, Net Ware Line, Windows for Workgroups.

Wszystkie komputery i ich systemy operacyjne w lokalnych sieciach komputerowych typu peer-to-peer muszą być tego samego typu. Użytkownicy tej sieci mogą przesyłać między sobą dane, korzystać z udostępnionych drukarek, dysków magnetycznych i optycznych itp.

W lokalnej wielopoziomowej sieci komputerowej używany jest jeden mocniejszy komputer, który nazywa się serwerem, a inne, mniej wydajne, nazywane są stacjami roboczymi. Serwery korzystają ze specjalnego oprogramowania systemowego, które różni się od oprogramowania systemowego stacji roboczych.

Zdalne sieci komputerowe dzielą się na regionalne i międzynarodowe. Regionalne są tworzone w określonych regionach, na przykład stanowe, a międzynarodowe zapewniają komunikację między komputerem użytkownika a innym komputerem w sieci ogólnoświatowej. Przykładami takich sieci są Relcom (dla krajów WNP) i Internet (dla całego świata). W zasadzie możliwe jest łączenie się z Internetem z regionalnych sieci komputerowych.

Komunikację komputerów w sieciach regionalnych zapewniają zwykłe sieci telefoniczne lub specjalnie dedykowane sieci za pośrednictwem specjalnych urządzeń zwanych modemami. Modem konwertuje sygnały kodu binarnego na sygnały audio dla zakresu językowego i odwrotnie.

Komputery określonego obszaru (miasta) poprzez modemy i linie komunikacyjne są podłączone do mocniejszego komputera zwanego dostawcą. Na Ukrainie działa obecnie ponad 100 dostawców.

Każdemu użytkownikowi komputera, który jest podłączony do sieci, przypisywane są dane (adres). Dostawcy, korzystając z rekwizytów, zapewniają połączenie komputerów odpowiednich użytkowników.

Komunikacja między komputerami różnych kontynentów odbywa się za pomocą satelitarnych kanałów komunikacyjnych.

Wstęp ……………………………………………………………………… ...... 3

1. Ogólna charakterystyka przedsiębiorstwa ……………………………… ................... 4

2. Zadanie ćwiczeniowe ……………………………………………………………… 6

3. Informacje teoretyczne ……………………………………………………… .7

3.1 Informacje teoretyczne o głównych produktach programowych stosowanych w ZPH "TEKHOL" LLP .................................................. ........... 7

3.2. Informacje teoretyczne dotyczące bezprzewodowej sieci LAN opartej na technologii bezprzewodowej transmisji danych Wi-Fi ………………………………………………………………………………………………… ……………… 14

4.Wyniki głównych zadań ………………………………………… .17

Wniosek ………………………………………………………………………… .20

Wykaz wykorzystanej literatury …………………………………………… ... 21

załącznik A

Wstęp

Praktyka przemysłowa jest ważnym etapem szkolenia wykwalifikowanych specjalistów. Jest to rodzaj procesu edukacyjno-pomocniczego, podczas którego wiedza teoretyczna jest utrwalana w produkcji, nabywane są praktyczne umiejętności i kompetencje oraz doskonalone są zaawansowane doświadczenia. Praktyka to ostatni etap w procesie przygotowania specjalisty do samodzielnej działalności produkcyjnej.

Ta praktyka przemysłowa odbywała się na bazie ZPH "TEHOL" od 3 czerwca 2014 do 5 lipca 2014 jako stażysta. Prace prowadzono w siedzibie przedsiębiorstwa.

Celem praktyki przemysłowej jest utrwalenie zdobytej wiedzy teoretycznej oraz zdobycie umiejętności praktycznych.

Aby osiągnąć ten cel, konieczne jest rozwiązanie następujących zadań:

1. Uzyskanie ogólnego wyobrażenia o działalności przedsiębiorstwa;

2. Zapoznanie z głównymi zadaniami i funkcjami informatycznego centrum obliczeniowego;

3. Znajomość oprogramowania przedsiębiorstwa;

4. Zdobycie praktycznych umiejętności realnej pracy w tym dziale, utrwalenie i zastosowanie wiedzy zdobytej podczas szkoleń.

1. Ogólna charakterystyka przedsiębiorstwa