Nasza biblioteka przykładów wykrywania i neutralizacji programów szpiegujących zgromadziła już sporo artykułów i postanowiliśmy sklasyfikować ten materiał.

Klasyfikacja opiera się na subiektywnej ocenie specjalistów technicznych naszego laboratorium testowego. Ponieważ planujemy kontynuować testowanie popularnych programów szpiegujących, uważamy, że ta klasyfikacja pomoże użytkownikom kamuflażu COVERT i odwiedzającym naszą witrynę lepiej wyobrazić sobie miejsce każdego oprogramowania szpiegującego w mozaice współczesnych zagrożeń.

Dla każdego szpiega dajemy trzy oceny:

Pierwszy to design i funkcjonalność.. Im wyższy wynik, tym więcej możliwości program zapewnia kradzież danych i śledzenie użytkowników.

Drugim jest ukrywanie się w systemie. Jak trudno można go znaleźć na komputerze. Im wyższy wynik, tym lepiej program sam się ukrywa.

Po trzecie - ocenia ochronę szpiega przed oprogramowaniem szpiegującym i trudność jego zneutralizowania. Im wyższy wynik, tym ostrożniej program przylgnie do swojego istnienia na komputerze i tym więcej kroków należy podjąć, aby go całkowicie usunąć. Niektórych programów nie można usunąć po prostu przez usunięcie folderów plików z dysku.

- RLM: 5/5/4

Szpieg VkurSe do dyskretnego monitorowania wszystkich działań użytkownika na komputerze i wysyłania zebranych danych na specjalny serwer. Zapewnia możliwość potajemnego monitorowania komputera w trybie online, tworzenia zrzutów ekranu, przechwytywania danych z klawiatury, schowka i wielu innych.

- RLM: 1/1/0

Windows Spy Keylogger jest dość klasycznym przykładem keyloggera - usuwa wszystkie dane z klawiatury i zapisuje je w plikach dziennika. Ma tryb niewidoczny, praktycznie nie zużywa zasobów systemu operacyjnego, jest łatwy w instalacji i można go zainstalować na komputerze bez uprawnień administratora.

- RLM: 3/6/1

Spytector działa potajemnie na komputerze, zapisuje hasła wprowadzone w przeglądarkach i komunikatorach Internet Explorer, Google Chrome, Opera, FireFox, Safari, Outlook, GoogleTalk, Windows Live Messenger i inne aplikacje. Keylogger może przechwytywać całe czaty w popularnych komunikatorach internetowych - MSN Messenger, Yahoo Messenger, ICQ, AIM. Spytector Keylogger szyfruje przechwycone informacje i wysyła je pocztą elektroniczną lub na serwer FTP.

- RLM: 8/3/2

JETLOGGER pozwala monitorować aktywność użytkownika na komputerze, zbiera informacje o uruchomionych programach, odwiedzanych witrynach i używanych kombinacjach klawiszy, porządkuje otrzymane dane i wyświetla je w postaci wykresów i wykresów. Możesz włączyć automatyczne tworzenie zrzutów ekranu w określonych odstępach czasu. Ukrywa to fakt zbierania informacji o aktywności na urządzeniu.

- RLM: 4/0/1

Yaware.TimeTracker - system śledzenia czasu i oceny efektywności pracowników przy komputerze.

- RLM: 5/2/3

Award Keylogger to dość popularny program szpiegujący, który jest opisywany na wielu stronach jako potężne narzędzie do śledzenia w czasie rzeczywistym z bogatą funkcjonalnością. Ale nie widzieliśmy wszystkich wymienionych funkcji, chociaż przetestowaliśmy najnowszą w pełni funkcjonalną wersję. Program był niewiele lepszy od przeciętnego szpiega.

- RLM: 5/0/0

Real Spy Monitor służy do śledzenia aktywności na komputerze i umożliwia zapisywanie informacji o uruchomionych programach, otwieranie plików i okien, robienie zrzutów ekranu, monitorowanie witryn odwiedzanych przez użytkowników, przechwytywanie i zapisywanie danych z klawiatury.

- RLM: 5/1/1

LightLogger - ma dość standardowy zestaw funkcji - monitoruje odwiedzane strony internetowe, robi zrzuty ekranu z określoną częstotliwością, przechwytuje dane z klawiatury w aplikacjach, przeglądarkach i wiadomościach e-mail, zapamiętuje wszystkie uruchomione programy, kopiuje zawartość bufora systemu.

- RLM: 7/1/0

REFOG Personal Monitor zapewnia pełną kontrolę nad systemem, rejestruje wszelkie naciśnięcia klawiszy. Ponadto okresowo wykonuje zrzuty ekranu, aby obserwator miał pełny obraz tego, co dzieje się na komputerze. Wszystkie raporty są wysyłane na podany adres e-mail. Praca szpiega nie jest zauważalna na komputerze: nie zdradza się i zużywa bardzo mało zasobów systemowych.

- RLM: 5/3/3

TheRat można zainstalować na komputerze za pomocą socjotechniki. Oprócz tradycyjnych funkcji keyloggera program może śledzić działania w oknach aplikacji i odpowiadać na słowa, a także robić zrzuty ekranu za każdym razem, gdy naciśniesz klawisz Enter. Funkcja keyloggera to zasada wirusów bezcielesnych.

- RLM: 6/2/1

Snitch zbiera dane o aktywności użytkownika i przenosi je na swój serwer, z którego już wchodzi do modułu sterującego i jest wyświetlany w interfejsie.

- RLM: 2/0/0

Hide Trace to typowy przedstawiciel programistów, który monitoruje działania użytkownika, tworzy szczegółowy raport otwartych okien, robi zrzuty ekranu.

- RLM: 6/8/6

WebWatcher rejestruje całą aktywność na komputerze: wiadomości e-mail, wiadomości z komunikatorów internetowych, informacje o odwiedzanych witrynach, aktywność w sieciach Facebook / MySpace i wszystko, co użytkownik drukuje w czasie rzeczywistym. Wykonuje zrzuty ekranu i śledzi wszystkie zapytania. Wszystkie zebrane informacje przesyłane są na specjalne serwery, na których obserwator może zdalnie zapoznać się z wynikami nadzoru.

- RLM: 6/0/2

Serwer zdalnego sterowania DameWare Mini pozwala łączyć i kontrolować zdalne urządzenia za pośrednictwem Internetu lub sieci lokalnej. Może potajemnie, niewidocznie dla obserwowanych, kontrolować wszystkie swoje działania.

— RLM: 7/2/2

Kickidler - Program ma dobrą funkcjonalność, ale można go łatwo wykryć i usunąć. Istnieje funkcja blokowania wejścia na bezpieczną platformę COVERT, którą można łatwo ominąć za pomocą przebrania.

- RLM: 3/1/0

Total Spy - interfejs jest niezwykle prosty, program jest mały i nie wpływa na wydajność systemu. Ale funkcjonalność programu jest tylko podstawowa.

- RLM: 7/8/5

PC Pandora- Ukrywanie się w systemie i kontrolowanie całego ruchu komputerowego i internetowego. Wykonuje zrzuty ekranu, odbiera dane z klawiatury, działania na odwiedzanych stronach internetowych, wiadomości e-mail, wiadomości błyskawiczne komunikatorów internetowych i zbiera wiele innych informacji o pracy użytkownika. Program nie ma folderu, w którym przechowuje swoje dane. Wszystko jest ładowane do systemu operacyjnego, a każda nowa instalacja na tym samym lub innym komputerze jest wykonywana z nowymi nazwami plików.

- RLM: 5/7/4

Micro keylogger - dobrze ukryty program szpiegujący, który nie jest widoczny w menu Start, na pasku zadań, w programach panelu sterowania, na liście procesów, na liście startowej Msconfig oraz w innych miejscach na komputerze, na których można monitorować uruchomione aplikacje. Nie wykazuje oznak obecności i nie wpływa na wydajność systemu, potajemnie wysyła raport na adres e-mail lub serwer FTP. Jego działalność prowadzona jest za pośrednictwem bibliotek DLL.

- RLM: 4/0/0

Dom eksperta - Wielofunkcyjny program do tajnego nadzoru i szczegółowego rejestrowania wszystkich działań wykonywanych na komputerze z funkcją zdalnego śledzenia, która umożliwia przeglądanie raportów i zrzutów ekranu w dowolnym miejscu, z dowolnego urządzenia, jeśli masz dostęp do Internetu.

- RLM: 7/0/0

Monitoruje komputer zdalny w czasie rzeczywistym, robi zdjęcia użytkownika z kamery internetowej komputera, nagrywa dźwięki w pomieszczeniu, w którym komputer jest zainstalowany, przegląda system plików, zdalnie pobiera pliki, przegląda i usuwa procesy systemowe oraz inne standardowe funkcje programu szpiegującego.

- RLM: 5/1/1

System Surveillance Pro zapewnia wszystko, czego potrzebujesz do monitorowania komputera w trybie niewidzialności. Narzędzie rejestruje wprowadzanie tekstu, wiadomości błyskawiczne, używane aplikacje i odwiedzane witryny, a także wykonuje zrzuty ekranu z określonym interwałem czasowym lub zdarzeniem.

RLM: 3/0/0

KidLogger PRO, jest to keylogger typu open source, który może nagrywać dźwięk z mikrofonu, robić zrzuty ekranu. Dzienniki / zrzuty ekranu można dostarczyć na pocztę lub na stronę internetową producenta, gdzie można je już wyświetlić. Może także lokalnie przechowywać dzienniki ze zrzutami ekranu.

- RLM: 7/0/0

System zdalnego manipulatora - zdalne monitorowanie i kontrola, pozwala połączyć się ze zdalnym komputerem i zarządzać nim tak, jakbyś siedział bezpośrednio przed jego ekranem.

- RLM: 6/2/1

Spy NeoSpy - program do śledzenia komputera, pozwala na tajne monitorowanie systemu. Monitoruje wszystkie czynności wykonywane przez użytkowników na ekranie monitora za pośrednictwem Internetu z komputera, smartfona i tabletu.

- RLM: 6/5/3

SoftActivity Keylogger monitoruje i rejestruje wszystkie działania użytkownika na komputerze.

Działa w tajemnicy i niewidocznie nawet dla doświadczonych użytkowników, ani jednego procesu w menedżerze zadań, w systemie nie widać żadnych plików.

Narzędzie konfiguracyjne i opcja odinstalowania są chronione hasłem.

- RLM: 4/1/0

Snooper to szpieg audio przeznaczony do rejestrowania dźwięków odbieranych przez mikrofon podłączony do komputera, w trybie nagrywania nie pojawia się na pasku zadań, nie jest widoczny na liście procesów w menedżerze zadań systemu Windows. Tak długo, jak mikrofon nie przechwytuje dźwięków, szpieg jest w trybie uśpienia.

- RLM 5/0/0

Najlepszy KeyLogger - program, który zapewnia zawsze pełną kontrolę nad komputerem.

Program pozwala odczytać całą historię działań na komputerze podczas Twojej nieobecności.

Za pomocą tego programu można przeglądać dzienniki czatu, a także pocztę i sprawdzać, które strony odwiedził użytkownik.

- RLM: 5/1/1

SpyAgent - program zapewniający pełną kontrolę nad działaniami użytkowników. Monitoruje działanie systemu, w tym rejestruje naciśnięcia klawiszy, uruchamiane programy, otwierane pliki i wiele więcej. Umożliwia rejestrowanie całej aktywności online - FTP, HTTP, POP3, czatu i innej komunikacji TCP / UDP, w tym odwiedzanych stron internetowych. Wykonuje zrzuty ekranu, wysyła zebrane dane na podany adres e-mail, możliwe jest zdalne sterowanie programem.

- RLM: 6/2/0

Ardamax Keylogger - wykonuje zrzuty ekranu, przechwytuje schowek i naciska klawisze na klawiaturze. Szpieg ma tryb ukryty i nie jest widoczny w menedżerze zadań. Program tworzy dziennik wszystkich działań do późniejszej analizy.

- RLM: 8/1/0

Spyrix Personal Monitor umożliwia prowadzenie ukrytego monitorowania dowolnej aktywności na twoim komputerze - w sieciach społecznościowych (VKontakte, Odnoklassniki, Facebook itp.), Na czacie i e-mailu, odwiedzając strony i zapytania w wyszukiwarkach (Yandex, Google). Spyrix Personal Monitor Spy został zaprojektowany do centralnego monitorowania wszystkich działań użytkownika.

- RLM: 2/6/6

Keylogger All In One rejestruje wszystkie naciśnięcia klawiszy, w tym znaki języka, konwersacje i wiadomości konwersacji, hasła, wiadomości e-mail, informacje ze schowka, dźwięki mikrofonu, zrzuty ekranu, działania w Internecie. Szpieg nie pojawia się w uruchomionych procesach.

- RLM: 8/6/7

Mipko Personal Monitor - monitoruje aktywność na komputerze, monitoruje strony odwiedzane w Internecie, zapisuje wszystkie działania użytkownika - naciśnięcia klawiszy, odwiedzane strony, uruchamianie aplikacji, zrzuty ekranu na dysk twardy. Podczas pracy w trybie niewidzialnym nie jest to widoczne za pomocą standardowego systemu i nie jest wyświetlane na liście procesów. Działa absolutnie niezauważalnie, podobnie jak niewidzialność, jest przyjazny dla programów antywirusowych iw 95% przypadków pozostaje niewykryty.

- RLM: 3/1/0

Darmowy Keylogger Remote może przechwytywać naciśnięcia klawiszy i kopiować tekst z dowolnej aplikacji. Może także rejestrować nazwy uruchomionych aplikacji, odwiedzanych stron internetowych, robić zrzuty ekranu po określonym czasie. Szpieg działa w trybie niewidocznym i nie można uzyskać do niego dostępu. Istnieje funkcja zdalnego monitorowania i codziennego wysyłania raportów pocztą elektroniczną.

- RLM: 7/1/0

SpyGo to pakiet oprogramowania do ukrytego monitorowania i śledzenia aktywności użytkownika na komputerze. Jest kontrolowany zdalnie i umożliwia monitorowanie w czasie rzeczywistym. Działa w trybie ukrytym i pozostaje niewidoczny podczas procesu monitorowania.

- RLM: 3/1/0

Ukryty agent Actual Spy jest w stanie monitorować wszystkie zdarzenia występujące w systemie: przechwytywać wszystkie naciśnięcia klawiszy, ustalać rejestr i rosyjski układ, robić zrzuty ekranu (zrzuty ekranu), zapamiętywać uruchamianie i zamykanie programów, monitorować zawartość schowka, rejestrować połączenia internetowe, rejestruj odwiedzane strony i wiele więcej.

- RLM: 5/1/1

Elite Keylogger - zaprojektowany do prowadzenia tajnego monitorowania wszystkich rodzajów aktywności użytkownika. Funkcje keyloggera obejmują śledzenie wszystkich rodzajów korespondencji od ICQ do wiadomości e-mail, witryn odwiedzanych przez użytkowników, wpisywanych haseł i używanych programów. Szpieg generuje zrzuty ekranu z ekranu głównego użytkownika. Może wysłać raport o działaniach użytkownika na skrzynkę e-mail po określonym czasie.

- RLM: 6/0/2

Za pomocą narzędzia Power Spy możesz robić zrzuty ekranu z ekranu w regularnych odstępach czasu, rejestrować naciśnięcia klawiszy i odwiedzane strony internetowe. Możesz także przeglądać wiadomości e-mail czytane za pomocą Microsoft Outlook i Microsoft Outlook Express oraz dokumenty otwierane w programach Word i Notatnik. Zgodnie z określonymi parametrami program wysyła raport na adres e-mail lub zapisuje w ukrytym pliku dziennika.

- RLM: 6/5/5

Kompleks oprogramowania STAH @ NOVETS przeznaczony jest do monitorowania sieci komputerowej przedsiębiorstwa. Daje pełne informacje o każdym pracowniku. Monitorowanie personelu firmy można prowadzić w trybie całkowicie ukrytym.

- RLM: 6/0/3

StaffCop monitoruje działające programy, aplikacje i strony internetowe na działających komputerach. Przechwytuje wiadomości w ICQ, Skype, e-mail i innych komunikatorach internetowych. Wykonuje zrzuty ekranu monitora, rejestruje naciśnięcia klawiszy i wiele więcej, co jest zawarte w koncepcji „sterowania komputerem”.

(KGB) - RLM: 7/1/0

KGB SPY to jeden z najpopularniejszych programów zaprojektowanych do szpiegowania użytkowników komputerów osobistych. Przechwytuje i zapisuje na twardym dysku szczegółowy dziennik działań użytkownika, wykonuje zrzuty ekranu, rejestruje uruchomienie oprogramowania itp.

- RLM: 1/1/0

Punto Switcher, zaprojektowany do zmiany układów klawiatury w trybie automatycznym na komputerze. Jednocześnie może być używany jako keylogger, jeśli dokonasz pewnych zmian w ustawieniach.

KGB SPY to jeden z najpopularniejszych programów zaprojektowanych do szpiegowania użytkowników komputerów osobistych. W tym celu szpieg KGB musi zostać zainstalowany na komputerze przez innego użytkownika, który ma uprawnienia administratora na tym komputerze.

To oprogramowanie pozwala niezauważalnie użytkownikowi na wysyłanie raportów pocztowych na temat wyników wszystkich jego działań na wskazany adres (z reguły jest to adres pocztowy osoby, która go zainstalowała). Wykrywanie tego oprogramowania nie jest łatwe w zwykły sposób (jeśli osoba, która go zainstalowała, korzystała z trybu „ukrywania”). Antywirus nie reaguje na to narzędzie (zwłaszcza jeśli jest uwzględnione w wyjątkach), nie znajduje się na liście zainstalowanych programów; jeśli otworzysz C: \\ Program Files, będzie nieobecny (lub ukryty).

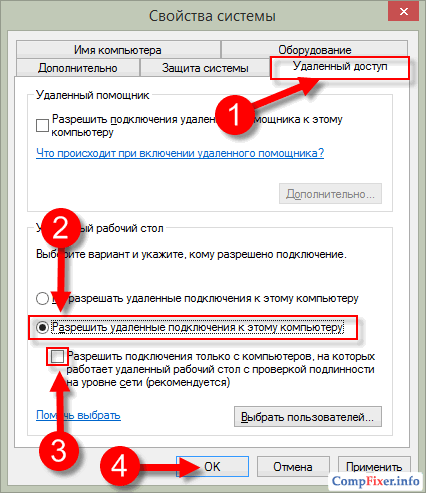

Tak więc, gdy zaczniesz podejrzewać, że jesteś obserwowany i masz założenie, że odbywa się to za pomocą KGB SPY, musisz:

1. Sprawdź, czy program jest faktycznie zainstalowany na komputerze. Ta metoda działa, gdy oprogramowanie szpiegujące jest instalowane domyślnie. Wybierz kombinację klawiszy, naciśnij SHIFT + ALT + CTRL + K. Otworzy się okno szpiegowskiego monitorowania KGB. Jeśli nic się nie stanie, mogą istnieć 2 opcje: to narzędzie nie jest zainstalowane na komputerze lub ktoś zmienił klawisze skrótu.

2. Poniższa metoda działa również tylko wtedy, gdy oprogramowanie zostało zainstalowane domyślnie. Kliknij przycisk „START” -\u003e „WYKONAJ” (lub „START” -\u003e „WSZYSTKIE PROGRAMY” -\u003e „STANDARD” -\u003e „LINIA POLECEŃ”) i wpisz wiersz „uruchom kgb”, a następnie naciśnij klawisz „ENTER” na klawiaturze „. Otworzy się okno monitorowania narzędzia KGB SPY.

3. Jak usunąć szpiega kgb. Ta metoda jest odpowiednia, gdy oprogramowanie zostało zainstalowane domyślnie. Otwieramy menedżera zadań, naciskając kombinację klawiszy „Ctrl + Alt + Del”, a następnie przechodzimy do zakładki „Procesy”, a następnie próbujemy znaleźć tam proces MPK.exe, zakończyć go, wszystko, narzędzie jest wyłączone, dopóki system operacyjny nie zostanie ponownie uruchomiony.

4. Poniższa metoda działa również wtedy, gdy podczas instalacji domyślny katalog instalacyjny nie został zmieniony. Na komputerze instalujemy menedżera plików, na przykład Total Commander. Pobierz to. Widoczne są wszystkie ukryte pliki, klikając: Konfiguracja -\u003e Ustawienia -\u003e Ekran (zawartość panelu) -\u003e pokaż ukryte lub systemowe pliki. Przy użyciu ustawień domyślnych KGB SPY jest instalowany w folderze C: \\ Program Files. Po przejściu tam szukamy folderu „KGB”. Wchodzimy w to i uruchamiamy plik „unins000.exe”. I to wszystko, program został usunięty.

5. Możesz także spróbować znaleźć plik wykonywalny o nazwie „unins000.exe” (KGB SPY jest odpowiedzialny za odinstalowanie narzędzia) za pomocą funkcji wyszukiwania eksploratora lub funkcji wyszukiwania „Total Commander”, uruchom go, a oprogramowanie szpiegujące zostanie usunięte. Przed rozpoczęciem upewnij się, że plik „unins000.exe” znajduje się w wymaganym folderze.

6. Możesz także wyszukać folder KGB za pomocą wyszukiwania (explorer lub total commander), a następnie otworzyć go i uruchomić „unins000.exe”.

I na samym końcu:

Zabraniamy wszystkich procesów MPK.exe w zaporze ogniowej, a także wszelkich działań w folderze, w którym zainstalowano szpiega KGB !!!

KGB Spy jest szpiegiem na klawiaturze. Pracując w trybie niewidzialnym, program nie pokazuje odpowiednio swojej obecności, tajemnica nadzoru jest utrzymywana na wysokim poziomie. Będzie rejestrować informacje, które zostały wprowadzone z klawiatury, kopiować informacje ze schowka i śledzić, które strony były odwiedzane podczas korzystania z komputera osobistego.

Aplikacja zapisze informacje zebrane podczas monitorowania w bazie danych, do której dostęp ma wyłącznie użytkownik, który ją zainstalował. Dostępna jest opcja wysłania raportu działań użytkownika pocztą e-mail. Raport wyświetla najbardziej szczegółowe informacje. Produkt jest w stanie „zapamiętać” wykonane zrzuty ekranu. Sygnał zostanie wysłany do skrzynki pocztowej, jeśli jeden z użytkowników wpisze zabronione słowo, a także powiadomienia z innych powodów.

Pobierz za darmo pełną rosyjską wersję KGB Spy z oficjalnej strony bez rejestracji i SMS-ów.

Wymagania systemowe

- Obsługiwane systemy operacyjne: Windows 7, 10, 8.1, 8, Vista, XP

- Bit: 32-bitowy, x86, 64-bitowy

Osobisty monitor

TWOJA DECYZJA

do kontroli rodzicielskiej

Zniżka dla tych, którzy pamiętają. Skorzystaj z kuponu KGBSPY na stronie kasy i uzyskaj 70% zniżki!

UWAGA! Program nazywa się teraz Mipko Personal Monitor!

Obecnie prawie niemożliwe jest znalezienie komputera, do którego ma dostęp tylko jedna osoba. Dotyczy to nie tylko urządzeń biurowych, szkolnych itp., Ale także najbardziej zwyczajnych komputerów domowych. W końcu są używane przez całą rodzinę. Oczywiście obserwowanie żony / męża prawdopodobnie nie jest zbyt etyczne. Jednak w niektórych przypadkach jest to dopuszczalne, na przykład, gdy druga połowa lubi podróżować w podejrzanych witrynach, jednocześnie zagrażając bezpieczeństwu komputera. Ale wciąż są dzieci.

Ochrona twojego dziecka

osobisty monitor dla systemu Windows

Darmowa wersja

przez 3 dni

Dzisiaj uczniowie posługujący się umiejętnością obsługi komputera często przewyższają swoich rodziców. Dlatego raczej trudno jest kontrolować ich pracę za pomocą komputera, a tym bardziej ją ograniczyć. Tymczasem czasem jest to po prostu konieczne. Jak inaczej rodzice mogą dowiedzieć się, co dokładnie ich dziecko zrobiło po południu przy komputerze: w dobrej wierze napisali esej, czytali dowcipy w Internecie lub grali? To samo pytanie prawdopodobnie martwi kierownictwo firmy. Co robią pracownicy w czasie, gdy ich działań nie można kontrolować? Czy raporty i umowy są ważne? Znajdź odpowiedź na wszystkie takie pytania i rozwiń ostatnie wątpliwości, które pomogą programowi szpiegowskiemu KGB.

Bardzo interesujący program, KGB Spy również zaczął z niego korzystać. Przydatny w aplikacji i niezbędny zarówno w pracy, jak i poza nią.

U podstaw KGB Spy jest keylogger. Przechwytuje i zapisuje na twardym dysku szczegółowy dziennik działań użytkownika, wykonuje zrzuty ekranu, przechwytuje uruchomienie różnych programów itp. Dlatego podczas instalowania i korzystania z niego program antywirusowy zainstalowany na komputerze może wyświetlać ostrzeżenie. Jednak nie należy się tego bać. W rzeczywistości KGB Spy nie należy do złośliwego oprogramowania i nie kradnie informacji. Jednak na wszelki wypadek użytkownik może uniemożliwić temu narzędziu dostęp do Internetu, umożliwiając mu tylko zbieranie danych (odpowiednio ustawiając system bezpieczeństwa komputera). W takim przypadku może być pewien bezpieczeństwa swoich haseł i innych poufnych informacji. Główną cechą programu KGB Spy, który natychmiast rzuca się w oczy przy pierwszym uruchomieniu, jest niezwykle prosty i bardzo wygodny interfejs.

Prawie cała praca z tym narzędziem odbywa się w jednym oknie, podzielonym na dwie części. Po lewej stronie znajdują się łącza do dostępu do informacji zebranych przez program i wszystkich ustawień procesu monitorowania. Wszystkie zgrupowane są w drzewie, co zapewnia wygodny dostęp do każdej potrzebnej sekcji. Prawa część okna służy bezpośrednio do przeglądania dzienników i ustawień monitorowania. Ponadto, właśnie tam podczas instalacji parametrów wyświetla szczegółową wskazówkę. To rozwiązanie wygląda na całkiem udane, ponieważ znacznie ułatwia rozwój programu. Na koniec warto zauważyć, że interfejs KGB Spy jest wielojęzyczny: użytkownik może niezależnie wybrać angielski, niemiecki lub rosyjski.\u003e

Teraz możesz rozważyć funkcjonalność KGB Spy. I zaczniemy oczywiście od tego, jakie rodzaje monitorowania są wdrażane w tym programie. W sumie jest ich sześć, a każdy z nich można włączać i wyłączać niezależnie od pozostałych. Pierwszym z nich jest rejestracja naciśnięć klawiszy użytkownika. Ponadto program może rejestrować użycie klawiszy funkcyjnych (F1-F12, wszelkiego rodzaju kombinacje z przyciskami Alt i Ctrl). Ponadto, oprócz samych bezpośrednich kliknięć, ich czas, program, w którym zostały wykonane, oraz tytuł aktywnego okna są zapisywane w logach. Wszystko to pozwala dowiedzieć się nie tylko, co użytkownik wprowadził, ale także w jakim oprogramowaniu, w którym otwartym pliku to zrobił. Drugi rodzaj monitorowania polega na robieniu zrzutów ekranu. Są one niezbędne, aby wyraźnie zobaczyć, co zrobił użytkownik pod nieobecność właściciela komputera. Program może wykonywać zrzuty ekranu zarówno według timera (po określonej liczbie minut), jak i otwierając każde nowe okno. Ponadto administrator może określić, których zdjęć potrzebuje (cały ekran lub tylko aktywne okno) i jaka powinna być ich jakość.

Kolejnym rodzajem monitorowania, które może wykonywać KGB Spy, jest monitorowanie aktywności oprogramowania. Podczas korzystania z tego narzędzia narzędzie zapisuje wszystkie uruchomione i zamknięte programy w dzienniku. Tak więc właściciel komputera zawsze będzie wiedział, które programy były używane podczas jego nieobecności. Czwarty rodzaj monitorowania polega na śledzeniu, jakie informacje były przechowywane w schowku.

Śmiało Piątym typem informacji, które dane narzędzie może zapisać w dziennikach, są adresy odwiedzanych stron internetowych. Jest to bardzo ważne, ponieważ kontrola korzystania z Internetu jest bardzo istotna. Wizyta w niektórych witrynach może nie tylko odwrócić uwagę pracowników od pracy i wpłynąć na psychikę dzieci, ale także poważnie zagrozić bezpieczeństwu komputera. Dlatego kontrola w tym obszarze jest po prostu konieczna. I wreszcie ostatni rodzaj monitorowania pozwala śledzić procesy włączania, wyłączania i ponownego uruchamiania komputera. Ważną cechą programu KGB Spy jest funkcja pracy ukrytej, po aktywacji niemożliwe jest wykrycie narzędzia za pomocą standardowych narzędzi systemu operacyjnego. Co ciekawe, użytkownik może go włączyć lub wyłączyć. W pierwszym przypadku nadzór będzie prowadzony potajemnie. Po drugie, użytkownicy będą wiedzieć, że właściciel komputera kontroluje ich działania. Będzie to dla nich sprawiedliwe i zapobiegnie próbom niewłaściwego korzystania z komputera. Należy jednak zrozumieć, że widoczna praca ma sens tylko wtedy, gdy dostęp do ustawień danego programu i przechowywanych dzienników jest ograniczony za pomocą wbudowanej ochrony hasłem.

Inną ciekawą funkcją produktu KGB Spy jest selektywne monitorowanie. Po pierwsze, właściciel komputera może włączyć lub wyłączyć różne rodzaje kontroli dla każdego użytkownika, aż do całkowitego odrzucenia monitorowania działań niektórych osób. Takie podejście pozwala elastycznie konfigurować system sterowania i minimalizować rozmiar rejestrowanych dzienników. Ta funkcja może być bardzo przydatna, na przykład w domu. Rodzice mogą tworzyć specjalne konta dla dzieci (co w rzeczywistości jest normalną praktyką) i włączać tylko je do monitorowania. Po drugie, program szpiegujący KGB umożliwia określenie listy oprogramowania, które będzie monitorowane lub, przeciwnie, nie będzie monitorowane. Korzystanie z tej funkcji pomoże zmniejszyć rozmiar dzienników bez zmniejszania zawartości informacji.

Nawiasem mówiąc, można kontrolować rozmiar dzienników zapisywanych przez KGB Spy. Właściciel komputera ma możliwość ustawienia maksymalnego rozmiaru dziennika dla każdego użytkownika i włączenia automatycznego usuwania informacji, jeśli limit zostanie osiągnięty. Pomaga to zapobiec przepełnieniu dysku twardego i spowolnieniu komputera z powodu nadmiernie dużych dzienników danego narzędzia.

Kolejną przydatną funkcją zaimplementowaną w programie KGB Spy jest możliwość zdalnego sterowania. Aby go użyć, użytkownik musi go skonfigurować: ustawić parametry dostępu do serwera FTP lub wprowadzić swój adres e-mail. Następnie narzędzie, o którym mowa, będzie niezależnie wysyłać zebrane informacje w ustalonym przedziale czasu. Ponadto właściciel komputera ma możliwość wyboru rodzaju tego raportu (w formacie HTML lub jako archiwum ZIP), a także danych, które zostaną w nim zawarte (na przykład wszystko oprócz zrzutów ekranu, tylko naciśnięte przyciski itp.). Specjalne wyróżnienie zasługuje na system alarmowy. Istota tej funkcji jest następująca. Po pierwsze, właściciel komputera musi podać listę niepożądanych słów. W przyszłości, jeśli kontrolowany użytkownik wprowadzi którekolwiek z nich, odpowiednie powiadomienie i, w razie potrzeby, zapisany dziennik zostanie wysłany na adres e-mail określony w ustawieniach. zapobiegać wyciekom poufnych informacji itp.

Nie można również porozmawiać o wyświetlaniu informacji zebranych przez program KGB Spy. Musisz zacząć od tego, że dane mogą być prezentowane na dwa sposoby. Pierwszy to stół. W nim właściciel komputera może szybko wyświetlić wszystkie rekordy i ich główne cechy: czas, tytuł okna, rodzaj zdarzenia itp. (Dla każdego rodzaju monitorowania jego własny zestaw cech). Dla wygody narzędzie to może sortować listę według dowolnego pola, a także używać filtrów (na przykład przeglądać klawisze, które zostały naciśnięte tylko w przeglądarce Internet Explorer). Drugi rodzaj prezentacji informacji to raport. Ma to na celu wydrukowanie zebranych informacji, na przykład w celu przedstawienia ich jako dowodu nieprawidłowej pracy pracownika. Ponadto w sekcji przeglądania dziennika znajduje się filtr czasu, dzięki któremu można przeglądać tylko nieprzeczytane rekordy lub rekordy wykonane w dowolnym czasie. Jest to bardzo wygodne, ponieważ przy aktywnej pracy dzienniki mogą osiągnąć znaczne rozmiary.

08

grudzień

2010

KGB Spy 4.2.1.804

Rok premiery: 2009

Rok premiery: 2009

Gatunek: Monitorowanie komputera, kontrola rodzicielska

Deweloper: MIPKO

Strona programisty: http://www.kgbspy.ru/

Język interfejsu: Wielojęzyczny (rosyjski)

Platforma: Windows XP, Vista, 7

Wymagania systemowe: Procesor: 1 GHz, pamięć RAM: 256 MB

Opis: KGB SPY 4.2.1.804 to zbawienie dla tych, którzy chcą zobaczyć, co ich pracownik (mąż, żona, dziecko,

itp.) jest włączony na komputerze, gdy nie ma Cię w pobliżu. Program ma wiele funkcji, które można dostosowywać

pod użytkownikiem. W tym: naciśnięcia klawiszy, zrzuty ekranu, aktywność programu, schowek,

odwiedzane strony internetowe, aktywność komputerowa. Istnieje dwupoziomowa ochrona hasłem.

08

jul

2015

Bandicam 2.2.3.804 RePack firmy KpoJIuK

Rok premiery: 2015

Gatunek: Robienie zrzutów ekranu, zrzut ekranu

Deweloper: Bandisoft

Strona programisty: http://www.bandisoft.com/

Typ kompilacji: RePack

Głębia bitowa: 32/64-bit

System operacyjny: Windows XP, Vista, 7, 8.1, 10

Opis: Bandicam pozwala nagrywać określony obszar na ekranie komputera lub w programie korzystającym z technologii graficznej DirectX / OpenGL. Bandicam może pomóc w wykonywaniu wysoce skompresowanych nagrań wideo, utrzymując jakość obrazu bliższą oryginalnej pracy i zapewniając wydajność znacznie przewyższającą inne ...

26

jul

2017

Przepakowanie KMPlayer 4.2.1.4 przez cuta (build 2)

Rok premiery: 2017

Gatunek: odtwarzacz multimedialny

Deweloper: autor: cuta

Strona programisty: kmplayer.com

Język interfejsu: wielojęzyczny (rosyjski jest obecny)

Typ kompilacji: RePack

Głębia bitowa: 32/64-bit

System operacyjny:

System operacyjny: Windows XP, Vista, 7, 8, 10

Wymagania systemowe: Miejsce na dysku: 200 MB

Pamięć RAM: 256 MB dla SVP 1 Gb

Procesor: Pentium 4 i wyższa Karta graficzna z obsługą: DirectX 9.0

Opis: KMPlayer to potężny odtwarzacz multimedialny przeznaczony do odtwarzania plików audio / wideo w prawie wszystkich możliwych formatach. Upewnij się o tym i przekonaj się o tym w ...

03

jul

2012

Galaxy on Fire 2 1.0.4.4 POL

Rok premiery: 2010

Gatunek: arkada

Twórca: Fishlabs

Strona programisty: http://www.fishlabs.net/en/

Język interfejsu: angielski

Platforma: Android

Wymagania systemowe: Android 2.3. Gra działa na wszystkich urządzeniach z procesorem graficznym Adreno 200/205 (Snapdragon) (Qualcomm QSD8x50, MSM7x27, QSD8x50A, MSM7x30, MSM8x55)

Opis: Galaxy on Fire 2 ™ ustanawia nowe kryteria dla gier wideo i oferuje jakość i głębię gry, które nie mają sobie równych w gatunku science fiction. Odkryj galaktykę złożoną z ponad 20 układów słonecznych i 100 stacji kosmicznych na trójwymiarowym obrazie. Epicki, kompletny ...

01

paź

2012

LS 2-NDFL ADV-6-2 RSV-1 4-FSS 2.00 z dnia 30.09.2012

Rok premiery: 2012

Gatunek: Księgowość

Deweloper: Lugasoft

Strona programisty: www.lugasoft.ru

Język: rosyjski

Typ kompilacji: Standard

Głębia bitowa: 32/64-bit

System operacyjny: Windows XP, Vista, 7

Opis: Przygotowanie i generowanie informacji w formie elektronicznej zgodnie z formularzami 2-NDFL, ADV-6-4, SZV-6-3, ADV-6-2, SZV-6-1, SZV-6-2, RSV-1 i 4 -FSS. Wprowadzane są zapytania dotyczące dochodów osób fizycznych, informacje o spersonalizowanej rachunkowości oraz obliczenia dotyczące naliczonych i opłaconych składek ubezpieczeniowych, a także generowane są pliki do przekazywania informacji przez agentów podatkowych i płatników składek ubezpieczeniowych ...

03

lut

2010

Rok premiery: 2009

Gatunek: Nagrywanie płyt

Deweloper: Nero AG

Strona programisty: http://www.nero.com/

Język interfejsu: wielojęzyczny (rosyjski jest obecny)

Opis: Nero 9 to pakiet oprogramowania cyfrowej multimedialnej i domowej rozrywki nowej generacji, który cieszy się największym zaufaniem na świecie. Posiada najnowocześniejszą funkcjonalność, dzięki której korzystanie z multimediów cyfrowych jest tak łatwe. Ten łatwy w użyciu, ale potężny pakiet multimedialny daje swobodę tworzenia, czytania, kopiowania, pisania, edytowania ...

21

sierpnia

2012

Native Instruments - Kontakt 4.2.3 + Aktualizacja 4.2.4 RePack

Rok premiery: 2011

Gatunek: Sampler

Deweloper: Native Instruments GmbH.

Strona programisty: http://www.native-instruments.com

Język interfejsu: angielski

Typ kompilacji: RePack

Głębia bitowa: 32/64-bit

Wymagania systemowe: Intel Core Duo lub AMD Athlon 64, 2 GB pamięci RAM

Opis: Native Instruments Kontakt 4.2.3 to nowa wersja legendarnego profesjonalnego samplera, który od wielu lat jest uważany za najbardziej idealne rozwiązanie do produkcji wysokiej klasy produktów muzycznych od Native Instruments. Pod tym samplerem wydawana jest muzyka ...

19

może

2011

HTC Home 2 2.4.223.1 Portable

Rok premiery: 2011

Gatunek: Widżety

Deweloper: Stealth

Strona programisty: http://www.htchome.org

Język: rosyjski

Typ kompilacji: Przenośny

Głębia bitowa: 32/64-bit

System operacyjny: Windows Vista, 7

Wymagania systemowe: połączenie internetowe (ewentualnie przez serwer proxy), zainstalowany Microsoft .NET Framework 4

Opis: HTC Home 2 - widget z zegarem, prognozą pogody i realistyczną animacją.

Dodaj Informacje: Szybki dostęp HTC Home 2 korzysta z funkcji paska zadań systemu Windows 7 - wyświetla aktualną pogodę na pasku zadań bez przechodzenia do okna programu. Aby poznać tempo ...

11

lut

2013

Overloud - Breverb 2 2.1.4 Zapakuj

Rok premiery: 2013

Gatunek: Reverb

Twórca: Overloud

Strona programisty: Overloud

Język interfejsu: angielski

Typ kompilacji: RePack by R2R

Głębia bitowa: 32/64-bit

Format: VST, RTAS

System operacyjny: Windows 2000, XP, 2003, Vista, 2008, 7

Wymagania systemowe: Aplikacja Host wspierająca VST.

Opis: Overloud - Breverb 2 to wysokiej jakości pogłos programowy wzorowany na znanych urządzeniach. Zawiera siedem różnych algorytmów pogłosu - Hall, Room, Plate, Inverse, Spaces small, Spaces large i Sources, z których każdy jest dokładnie modelowany i ...

07

jan

2010

Gatunek: synteza mowy

Deweloper: Shoitov-Kharitanovsky

Strona programisty: http://www.mp3book2005.ru/

Język: rosyjski

Platforma: Windows XP, Vista, 7

Opis: Wielu użytkowników komputerów nawet nie podejrzewa, że \u200b\u200bkomputer może mówić, a jakość zsyntetyzowanego głosu komputerowego jest nawet lepsza niż w wielu filmach science fiction i jest prawie nie do odróżnienia od zwykłej ludzkiej mowy. Książki audio stały się ostatnio popularne na całym świecie. W różnych krajach przypisano im różne nazwy: Audiobook, MP3-book, „e-book”, „speak ...

28

może

2017

KMPlayer 4.2.1.2 RePack (+ Portable)

Rok premiery: 2014

Rok premiery: 2014 Gatunek: oprogramowanie układowe

Twórca: Highscreen

Strona programisty: http://highscreen.ru/

Język interfejsu: wielojęzyczny (rosyjski jest obecny)

Platforma: Android

Wymagania systemowe: 1 GB pamięci wewnętrznej, 1 GB pamięci RAM

Opis: Zaktualizowano oprogramowanie wewnętrzne dla Highscreen Zera_S (wer. A) Instalowanie oprogramowania wewnętrznego 1. Pobierz narzędzie oprogramowania układowego https://yadi.sk/d/Dim7kjZePPcie 2. Pobierz i zainstaluj sterownik PreLoader USB VCOM https://yadi.sk/d/ZLbie_WQPPcxE 3. Uruchom narzędzie SP Flash, wybierz plik w polu Ładowanie rozproszone MT6582_Android_scatter.txt, który jest w pa ...

29

listopad

2010

CoolBook 2.1.4

Rok premiery: 2009

Gatunek: Strojenie systemu, optymalizacja systemu

Twórca: Coolbook

Strona programisty: http://www.coolbook.se/

Język interfejsu: angielski

Platforma: tylko Intel

Opis: Program został stworzony, aby zapobiec przegrzaniu MacBooka. Program może regulować temperaturę, moc wentylacji i wiele więcej ... CoolBook pozwala monitorować częstotliwość, napięcie i temperaturę procesora. Zarejestrowani użytkownicy mogą ręcznie ustawić napięcie i częstotliwość. Może to znacznie zmniejszyć rozpraszanie ciepła i hałas wentylatora. Używaj swojego MacBooka z pełną wydajnością w ...

30

listopad

2010

VirtualHostX 2.4.1

Rok premiery: 2010

Gatunek: Wirtualizacja

Deweloper: Tyler Hall

Strona programisty: http://clickontyler.com/virtualhostx/

Język: rosyjski

Platforma: PPC / Intel universal

Wymagania systemowe: Mac OS X 10.5 i wyższy

Opis: VirtualHostX ułatwia hostowanie wielu witryn na komputerze Mac. Jest to idealne rozwiązanie dla projektantów stron internetowych pracujących nad więcej niż jednym projektem na raz. Dzięki VirtualHostX możesz łatwo tworzyć wirtualne hosty i zarządzać nimi za pomocą zaledwie kilku kliknięć. VirtualHostX oferuje teraz większą kontrolę nad ustawieniami Apache i ...