Dystrybucja Kali Linux zyskuje ostatnio ogromną popularność. Hakowanie i testowanie bezpieczeństwa stają się częścią naszej kultury i interesuje się nimi coraz więcej osób. Być może proces ten ułatwił serial „Pan Robot”.

Kali Linux to jedna z dystrybucji Linuksa przeznaczona dla hakerów i specjalistów ds. bezpieczeństwa informacji. Nic więc dziwnego, że ta seria cieszy się coraz większą popularnością i wielu początkujących oraz osób niemających żadnej wiedzy na temat bezpieczeństwa informacji próbuje wykorzystać tę dystrybucję jako swój główny system. Ale Kali Linux w ogóle nie jest do tego przeznaczony. W dzisiejszym artykule przyjrzymy się, czym jest Kali Linux, dlaczego jest potrzebny i przedstawimy przegląd Kali Linux.

Kali Linux został opracowany przez Offensive Security, firmę specjalizującą się w bezpieczeństwie. Opiera się na Debianie i zawiera rozwinięcia pakietu dystrybucyjnego do kryminalistyki cyfrowej i testowania bezpieczeństwa BackTrack.

Pierwsza wersja BackTrack została wydana w 2006 roku i łączyła w sobie kilka projektów, których głównym celem były testy penetracyjne. Dystrybucja miała być używana jako LiveCD.

W 2012 roku przestała istnieć dystrybucja typu BackTrack, a na jej miejscu pojawił się Kali Linux, który przejął wszystkie zalety poprzedniej wersji i całe oprogramowanie. Powstał w wyniku połączenia dwóch projektów: WHAX i Auditor Security Collection. Obecnie dystrybucja stale się rozwija, a wysiłki twórców mają na celu poprawianie błędów i poszerzanie zestawu narzędzi.

2. Cel

Na oficjalnej stronie internetowej znajduje się następujący opis dystrybucji: „Dystrybucja Linuksa do testów penetracyjnych i etycznego hakowania” lub, naszym zdaniem, dystrybucja przeznaczona do testów penetracyjnych i etycznego hakowania. Mówiąc najprościej, ta dystrybucja zawiera różnorodne narzędzia związane z bezpieczeństwem i siecią, przeznaczone dla ekspertów ds. bezpieczeństwa komputerowego.

Dystrybucja Linuksa to nic innego jak jądro oraz zestaw podstawowych narzędzi, aplikacji i ustawień domyślnych. Kali Linux nie zapewnia niczego wyjątkowego w tym zakresie. Większość programów można po prostu zainstalować w dowolnej innej dystrybucji, a nawet w systemie Windows.

Różnica między Kali Linuxem polega na tym, że jest on wypełniony narzędziami i ustawieniami, które są potrzebne do testowania bezpieczeństwa, a nie do zapewnienia normalnego działania przeciętnego użytkownika. Jeśli chcesz używać Kali zamiast głównej dystrybucji, popełniasz błąd. Jest to dystrybucja wyspecjalizowana do rozwiązywania określonego zakresu problemów, co oznacza, że rozwiązywanie problemów, dla których nie była przeznaczona, będzie trudniejsze, np. samo wyszukiwanie programów. Możliwości Kali Linux skupiają się na testowaniu bezpieczeństwa.

3. Instalacja

Możesz pobrać obraz instalacyjny na oficjalnej stronie internetowej, wystarczy wybrać architekturę. Po uruchomieniu sprawdź dysk pod kątem uszkodzeń, porównując sumę kontrolną SHA256. Ponieważ ta dystrybucja jest przeznaczona do testowania bezpieczeństwa, nie chcę, aby została w jakikolwiek sposób naruszona. Jak to zrobić, opisano w osobnym artykule.

W przeciwnym razie instalacja Kali Linux nie różni się zbytnio od Debiana. W zależności od metody i mocy komputera może to zająć od kilku minut do pół godziny. Wszystko szczegółowo omówiliśmy w artykule.

4. Funkcje

Wielu będzie zaskoczonych, ale domyślnym użytkownikiem Kali Linux jest root. Jest to konieczne, ponieważ wiele programów do działania wymaga uprawnień administratora. To jeden z powodów, dla których nie warto używać Kali do codziennych zadań, takich jak surfowanie po Internecie czy korzystanie z aplikacji biurowych.

Jeśli mówimy o oprogramowaniu, wszystkie dostarczane programy są zorientowane na bezpieczeństwo. Istnieją programy graficzne i są polecenia terminalowe, a w systemie znajduje się także kilka podstawowych narzędzi, takich jak przeglądarka obrazów, kalkulator i edytor tekstu. Ale tutaj nie znajdziesz programów biurowych, e-czytników, programów pocztowych ani organizerów.

Kali Linux opiera się na Debianie i nic nie stoi na przeszkodzie, aby zainstalować program z repozytoriów, np. Thunderbirda do zbierania poczty. Ale przeglądanie poczty jako superużytkownik nie jest dobrym pomysłem. Oczywiście nikt nie zabrania Ci tworzenia nieuprzywilejowanego użytkownika, ale jest to dodatkowa praca.

Na ekranie logowania Kali Linux możesz zobaczyć motto „Im jesteś cichszy, tym więcej jesteś w stanie usłyszeć” lub „Im jesteś cichszy, tym więcej możesz usłyszeć”. Jeśli zaobserwujesz pakiety wysyłane do sieci przez system Debian, zauważysz, że niektóre pakiety są regularnie wysyłane do sieci. Niektóre z nich są wysyłane przez aplikacje użytkownika, inne są wysyłane przez usługi działające w tle.

Na przykład, jeśli przeskanujesz swój komputer z systemem Linux za pomocą , możesz zobaczyć kilka otwartych portów. Może to być na przykład nigdy nieużywany port VNC i serwer HTTP. Niektóre z tych programów są dostarczane domyślnie, inne zainstalowałeś i zapomniałeś.

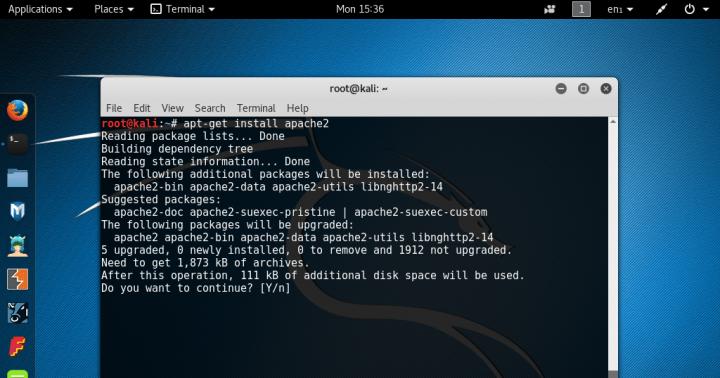

Kali Linux stara się być tak cichy, jak to tylko możliwe. Jest to konieczne, aby ukryć swoją obecność w atakowanej sieci i uchronić się przed potencjalnymi atakami. Aby osiągnąć ten cel, Kali wyłącza wiele usług, które są domyślnie włączone w Debianie. Oczywiście możesz zainstalować żądaną usługę z repozytoriów Debiana. Na przykład Apache2:

Jednak po tym narzędzie nie uruchomi się automatycznie i nie zostanie dodane do uruchamiania. Jeśli tego potrzebujesz, będziesz musiał uruchomić go ręcznie. Przy każdym ponownym uruchomieniu wszystkie niepotrzebne usługi są wyłączane. Możesz obejść ten problem i dodać usługę do białej listy w /usr/sbin/update-rc.d, ale nie jest to całkowicie bezpieczne, ponieważ ujawniasz ścieżkę systemową. Nikt nie wie, czy są tam jakieś luki.

Kali Linux jest dystrybucją wyspecjalizowaną, choćby dlatego, że została zaprojektowana do pracy w agresywnym środowisku. A jeśli zainstalowałeś serwer WWW i kilka innych programów, dodałeś je do uruchamiania, być może już złamałeś Kali i zmniejszyłeś jego bezpieczeństwo.

5. Programy

Jak wspomniano powyżej, dystrybucja Kali Linux zawiera tylko określone oprogramowanie do testowania bezpieczeństwa. Listę najpopularniejszych programów znajdziesz w artykule. Ale wiele programów potrzebnych do normalnej pracy nie jest dostępnych. Nie ma też gwarancji, że znajdziesz je w repozytoriach, nawet jeśli są dostępne w Debianie.

Możesz dodać repozytoria i źródła aplikacji innych firm, aby zainstalować to, czego potrzebujesz, lub dodać repozytorium zawierające najnowszą wersję programu. Możesz, ale nie powinieneś. Nawet w przypadku Debiana nie jest to zalecane; programiści nazywają to zjawisko FrankenDebian i twierdzą, że może to zakłócić stabilność systemu.

W przypadku Kali Linux jest to jeszcze bardziej skomplikowane. Ryzykujesz nie tylko uszkodzeniem systemu, ale także uczynieniem go niebezpiecznym. Pakiety z repozytoriów zostały sprawdzone i zawierają dodatkowe zmiany, np. Apache nie jest dodawany do startu. Pakiety stron trzecich nie będą miały takich środków ostrożności.

wnioski

Nasz przegląd funkcji Kali Linux dobiega końca. To, czy wybrać tę dystrybucję, czy nie, zależy od Ciebie i zadań, które próbujesz rozwiązać za pomocą systemu. Jeśli potrzebujesz tylko kilku narzędzi, lepiej wybrać prostszą dystrybucję, taką jak Ubuntu lub Debian. Można w nim zainstalować wszystkie niezbędne narzędzia. Ta sama opcja jest lepiej dostosowana dla nowych użytkowników.

Jeśli jednak jesteś już dobrze zaznajomiony z Linuksem i chcesz poświęcić dużo czasu na zrozumienie bezpieczeństwa informacji, być może ten system jest dla Ciebie. Ale nie spiesz się, aby zainstalować go na swoim komputerze. Skorzystaj z maszyny wirtualnej, a następnie zainstaluj ją jako dodatkowy, drugi system.

Być może nie zgadzasz się z opinią opisaną w artykule, zostaw komentarz i opowiedz nam o swoim punkcie widzenia.

Twórcy słynnej dystrybucji pentestingowej wydali swoje najważniejsze wydanie od 2013 roku. Oficjalnie ogłoszono wydanie Kali Linux 2.0. Dystrybucja oparta jest na jądrze Linux 4.0, znacznie zwiększono liczbę sterowników do obsługi sprzętu i Wi-Fi, zaimplementowano obsługę różnych środowisk graficznych (KDE, GNOME3, Xfce, MATE, e17, lxde i i3wm), a lista dołączonych narzędzi została zaktualizowana. Ale co najważniejsze, Kali Linux jest teraz dystrybuowany w trybie dystrybucji ciągłej.

Tryb ciągłej aktualizacji

Kali 2.0 będzie stale aktualizowana poprzez infrastrukturę testową Debiana w miarę wydawania nowych stabilnych pakietów.

Sprawdzanie wersji narzędzi

Dystrybucja posiada zintegrowany system sprawdzania wersji głównych narzędzi. Zostaną one również niezwłocznie zaktualizowane, gdy tylko zostaną wydane nowe wersje.

Nowy design

Zaimplementowano natywną obsługę środowisk graficznych KDE, GNOME3, Xfce, MATE, e17, lxde i i3wm. Po długim okresie powstrzymywania się od takich ekscesów, system domyślnie korzystał z GNOME 3. W razie potrzeby użytkownicy mogą aktywować wielopoziomowe menu, przezroczystą konsolę i wiele innych funkcji GNOME 3. Jednak z tego powodu wzrosły wymagania dotyczące pamięci RAM: w pełnej wersji Gnome potrzebuje 768 MB pamięci RAM. Dla komputerów o niskim poborze mocy wydano minimalną wersję Kali 2.0 ISO, w której zużycie pamięci jest znacznie mniejsze i wykorzystywane jest lekkie środowisko Xfce.

Obsługa ARM i NetHunter 2.0

Kali Linux 2.0 oficjalnie działa na Raspberry Pi, Chromebookach, Odroidzie itp. Źródła jądra są zamieszczone w sekcji obrazów ARM, aby ułatwić kompilację nowych sterowników.

Zaktualizowano także platformę do pentestowania z urządzeń mobilnych NetHunter, która działa na systemie Kali Linux 2.0. Opublikowano kilka nowych zdjęć, w tym Nexusa 5, 6, 7, 9 i 10.

Zaktualizowano obrazy dla VMware i VirtualBox

Jeśli uruchomisz Kali Linux na maszynie wirtualnej, najnowsze obrazy możesz pobrać pod tym linkiem. Istnieją wersje 32- i 64-bitowe z pełnym środowiskiem GNOME 3.

Aktualizacja do Kali Linux 2.0

Możliwości są dwie: pobierz najnowszą wersję i zainstaluj system od zera lub rozpocznij procedurę aktualizacji z wersji 1.0 do wersji 2.0. W drugim przypadku należy dokonać edycji source.list i wykonać poniższą procedurę.

Cat /etc/apt/sources.list deb http://http.kali.org/kali sana main non-free contrib deb http://security.kali.org/kali-security/ sana/updates main contrib non-free EOF apt-get update apt-get dist-upgrade # wypij kawę lub 10. uruchom ponownie komputer

Metasploit

Niestety na prośbę firmy Rapid7 pakiet Metasploit Community/Pro został wyłączony z Kali Linux, pozostawiając jedynie podstawowy framework metasploit-framework. Wersję Metasploit Community / Pro należy pobrać ręcznie ze strony Rapid7 po rejestracji i uzyskaniu licencji.

Kwestie bezpieczeństwa systemów operacyjnych budowanych sieci organizacyjnych zawsze były najważniejszym aspektem administracji. Zdiagnozowanie obecności luk wymagało dużo pracy i często nawet po tym, osoby atakujące pozostawały z lukami. Takie manipulacje stały się znacznie łatwiejsze wraz z pojawieniem się Kali Linux. Instrukcje jego użycia są w większości dostępne wyłącznie w języku angielskim. System ten nie nadaje się do regularnego użytku domowego, szczególnie nie jest zalecany dla początkujących. Jest to profesjonalne narzędzie, którego obsługi trzeba się nauczyć i wymaga dopracowania. A to wymaga wystarczającego doświadczenia i pełnego zrozumienia wykonywanych działań.

Ważne przestrogi

Możliwości systemu operacyjnego Kali Linux są na tyle szerokie, że nie każdy korzysta z nich w celu poprawy bezpieczeństwa własnego systemu. Często staje się wygodnym narzędziem do nielegalnych działań napastników. Dlatego ważne jest, aby już na początkowym etapie znajomości zrozumieć, że pewne manipulacje, na które pozwala system, mogą być nielegalne. Nawet instalacja Kali Linux i wypróbowanie go w celach edukacyjnych w niektórych krajach może prowadzić do nieprzyjemnych konsekwencji.

Jako mała rada, zalecamy zainstalowanie systemu i pracę przez VPN, jeśli nie chcesz ograniczać się do powierzchownego studiowania go. Podczas uruchamiania konieczne jest również użycie kluczy, aby uniknąć problemów z prawem.

Czym jest Kali Linux

Poprzednikiem Kali jest BackTrack Linux, który jest dość znany w wąskich kręgach. Drugi oparty jest na Debianie i zapewnia obsługę pakietów i aplikacji opracowanych dla tego systemu operacyjnego, co sprawia, że praca jest dość komfortowa dzięki wykorzystaniu znanych narzędzi. W razie potrzeby znalezienie programów dla Kali Linux będzie dość łatwe.

Dystrybucja zawiera wszelkiego rodzaju narzędzia umożliwiające przeprowadzenie pełnego audytu bezpieczeństwa w celu zapobiegania włamaniom. Uruchomione usługi, dostęp do komputera przez sieć, używane aplikacje internetowe i wiele więcej można analizować za pomocą narzędzi dostępnych w Kali Linux.

Jak już można zrozumieć z nazwy, system zbudowany jest na jądrze Linuksa. Pierwsza wersja dystrybucji została wydana ponad dwa lata temu. Zawierało wszystkie najbardziej podstawowe rzeczy, główny nacisk położono na funkcjonalność, a nie na atrakcyjność wizualną. Jednak duża popularność systemu i jego aktywne wykorzystanie w środowisku profesjonalnym spowodowały konieczność wprowadzenia zmian w dystrybucji.

Recenzje użytkowników Kali są w większości pozytywne. System stał się bardziej stabilny w porównaniu do BackTrack, zestaw programów i narzędzi rozszerzył się, ale na niektórych laptopach czasami system operacyjny przestaje widzieć wbudowany adapter Wi-Fi. Dzieje się tak podczas korzystania z uruchamiania na żywo z dysku flash; problem można rozwiązać za pomocą zewnętrznego adaptera lub instalując system operacyjny na dysku twardym.

Zmiany w nowej wersji

Pod koniec zeszłego lata wypuszczono Kali Linux 2. Dzięki wydanej aktualizacji system stał się znacznie stabilniejszy, a interfejs operacyjny bardziej atrakcyjny. Ponadto wiele narzędzi stało się przestarzałych przez tak długi okres czasu ze względu na standardy technologii informatycznych. Jeśli wcześniej trzeba było samodzielnie wyszukiwać i instalować nowe wersje, teraz tę pracę wykonuje sam system, co pozwala na ich aktualność bez większego wysiłku. Dodatkowo sam system otrzymał wsparcie dla trybu dystrybucji kroczącej.

Właściwości techniczne

Nowa dystrybucja oparta jest na jądrze Linuksa w wersji 4.0, zawartym w wydaniu Debian Jessie. Obecnie używany jest Gnome 3.14, a obszar roboczy zyskał zaktualizowany styl i interfejs, menu w niektórych elementach uległo niewielkim zmianom.

Dostępne kompilacje

W tej chwili dostępne są różne zestawy dystrybucyjne, które są wygodne w pracy w określonych warunkach. Możesz łatwo znaleźć kompilacje na żywo, obrazy popularnych maszyn wirtualnych i pakiety instalacyjne. Ponadto dostępne są instrukcje, które można wykonać, aby przygotować własne zespoły. W razie potrzeby można zmontować własny obraz do pracy z ARM, praca z tą architekturą jest doskonale obsługiwana, zapewniając system wieloplatformowy. Wtedy będzie można np. zainstalować Kali Linux na tablecie czy smartfonie.

Dla tych, którzy zainstalowali już pierwszą wersję, istnieje możliwość aktualizacji do drugiej w systemie. Wystarczy użyć zestawu poleceń, łącznie z uzyskaniem nowej dystrybucji i jej instalacją. Szczegóły można znaleźć w oficjalnych dokumentach towarzyszących.

Rozpoczęcie pracy z systemem. Podstawy teoretyczne

Trudno zrozumieć rozbudowane możliwości systemu bez zapoznania się z dokumentacją Kali Linux. Instrukcje obsługi, niestety, w postaci szczegółowych instrukcji dostrajania, dostępne są na oficjalnej stronie głównie w języku angielskim, jak w większości innych źródeł. Jednak duża liczba fanów doprowadziła do pojawienia się w ustalonej społeczności szczegółowych podręczników w języku rosyjskim, opartych na własnej praktyce. Ponadto prowadzone są szkolenia dla specjalistów w języku rosyjskim, zarówno na poziomie podstawowym, jak i bardziej zaawansowanym, do profesjonalnej pracy w korporacji.

Praktyczny rozwój

Aby zapoznać się z systemem, wystarczy zainstalować go w dowolny dostępny i najwygodniejszy sposób, zwłaszcza że pozwala na to duży wybór dostępnych dystrybucji Kali Linux 2. Jednak w celach edukacyjnych, zwłaszcza na początkowych etapach, lepiej jest skorzystać z maszyny wirtualnej. To wystarczy, aby przestudiować zestaw narzędzi zawartych w pakiecie, przyzwyczaić się do niego i zacząć pewnie poruszać się po systemie.

Podczas nauki pracy z Kali Linux instrukcja obsługi jest koniecznością. Oprócz tego, że system operacyjny ma bogate możliwości, których trudno się nauczyć bez żadnej dokumentacji, podczas jego instalacji będziesz potrzebować konfiguracji, która pozwoli Ci najefektywniej z nich korzystać.

Lepiej jest przeprowadzić praktyczne opanowanie narzędzi na własnym sprzęcie, aby zapobiec ewentualnym problemom z prawem, jeśli podejmowane działania są z nim sprzeczne, a o fakcie ich stosowania w jakiś sposób dowiadują się osoby trzecie.

Uruchom z dysku flash

Po zakończeniu etapu doskonalenia pracy z systemem będziesz chciał za jego pomocą analizować bezpieczeństwo i eliminować wykryte słabości w istniejących sieciach w firmie lub w domu. Najłatwiej jest mieć zawsze przy sobie zestaw dystrybucyjny, gotowy do uruchomienia, jeśli zajdzie taka potrzeba. Jest to dość łatwe, jeśli używasz wyspecjalizowanych programów dla działającego systemu operacyjnego, na przykład Rufus. Często przydatna może być obsługa zapisywania plików w systemie zainstalowanym na dysku USB nawet po ponownym uruchomieniu. Ta opcja jest również dostępna, ale należy pamiętać, że dla opisanego trybu trwałości konieczne będzie określenie odpowiedniego trybu na początku każdego rozruchu, aby nie uruchomił się normalny tryb na żywo. Dodatkowo, jeśli w prostej wersji wystarczy pendrive o pojemności 2 GB, to w tym drugim przypadku potrzebne będzie dodatkowe miejsce na utworzenie osobnej partycji, na której będą przechowywane niezbędne dane.

Dlaczego warto używać Kali Linux?

W swojej pracy atakujący korzystają ze specjalistycznych narzędzi, które mogą znacznie skrócić czas potrzebny na nieautoryzowane przedostanie się do sieci. Na przykład za pomocą Kali Linux hakowanie staje się znacznie łatwiejsze i wygodniejsze, zwłaszcza gdy hasła i domyślne ustawienia sprzętu nie są zmieniane. Niestety nawet w dużych korporacjach zdarza się to dość często. Po tym, uzyskanie niezbędnych danych jest kwestią technologii, dla wykwalifikowanego specjalisty cały proces nie nastręcza żadnych szczególnych trudności. Tym ważniejsze jest używanie tych samych narzędzi do identyfikowania słabych punktów w zabezpieczeniach, aby utrudnić tym osobom wykonywanie ich pracy. Prostym praktycznym przykładem jest hakowanie routerów Wi-Fi, które obecnie są instalowane w prawie każdym mieszkaniu, nie mówiąc już o organizacjach.

Penetracja sieci poprzez Wi-Fi

Aby zhakować router Wi-Fi, wystarczy użyć hasła metodą brute-force. Ale nawet na szybkim sprzęcie zajmuje to dużo czasu. Nowoczesne routery korzystają z protokołu WPS, który ma na celu uproszczenie konfiguracji sieci. Nie wszyscy użytkownicy rozumieją bezpieczeństwo sieci bezprzewodowych; potrzebują wszelkiej możliwej pomocy przy ich konfigurowaniu. Dzięki zastosowaniu tego protokołu nie ma już konieczności ręcznego ustawiania parametrów szyfrowania WPA/WEP, które zapewniają ochronę przed niepożądanym dostępem; parametry te, podobnie jak nazwa sieci, ustawiane są automatycznie po naciśnięciu przycisku na routerze. Wydawało się to świetnym pomysłem, ale jak to często bywa, wykryto luki, które można wykorzystać do złamania hasła w ciągu kilku godzin.

Nie dość, że kod PIN WPS składa się z 8 znaków, z czego ostatni wystarczy, żeby sprawdzić go blokami, a nie całością, to w efekcie liczba możliwych kombinacji zmniejsza się do 10998. Używając Kali Linux, to zhakowanie sieci Wi-Fi za pomocą włączonej funkcji WPS jest dość łatwe i nie zajmie dużo czasu. Wystarczy narzędzie monitorujące sieć i bezpośrednio wyszukujące kod PIN. Dla większej przejrzystości możesz sprawdzić, jak łatwo i szybko dzieje się to na routerze domowym.

Dlatego, aby się zabezpieczyć, lepiej wyłączyć WPS na routerze, gdzie ta opcja jest domyślnie aktywna. W przeciwnym razie każdy sąsiad, nawet uczeń, będzie mógł podłączyć się do sieci i z niej korzystać. Instrukcje użytkowania są dość proste, jest to jeden z najczęstszych przykładów we wszystkich zasobach poświęconych temu systemowi operacyjnemu.

Kali Linux WiFi: hack

W skrócie za pomocą polecenia iwconfig ustalamy dostępny interfejs sieciowy (zwykle nazywa się to wlan0, ale może się różnić).

Następnie zaczynamy monitorować aktywny interfejs:

airmon-ngstartwlan0

Aby dowiedzieć się, które sieci są objęte zakresem, uruchom następującą komendę:

Gdzie mon0 jest nazwą poprzednio uruchomionego monitora.

Z całej wyświetlonej listy interesujące będą tylko te sieci, które mają włączoną funkcję WPS. Aby je zdefiniować, użyj polecenia

Teraz możesz wybrać dowolny cel i rozpocząć wybieranie kodu PIN:

Reaver -I mon0 -b -a -vv

Tutaj zapisywany jest identyfikator BSSID z wyniku poprzedniego polecenia. Jeśli wszystko zostało wykonane poprawnie, rozpocznie się wyszukiwanie hasła. Włamanie do sieci zajmuje średnio od czterech do sześciu godzin. Ale niektóre nowe modele routerów mają ochronę przed atakami WPS i wyłączają brutalną siłę po określonej liczbie nieudanych prób.

A to tylko jedna strona Kali Linux. Instrukcje użytkowania dają kompleksowe wyobrażenie o możliwościach systemu.

Kali Linux to dystrybucja opracowana przez firmę Offensive Security, która stała się bardzo popularna wśród osób zainteresowanych bezpieczeństwem systemu i poszukiwaniem różnych luk w zabezpieczeniach.

Poniżej możesz pobrać najnowszą wersję Kali Linux dla systemów 64-bitowych i 32-bitowych.

Jest również aktywnie wykorzystywany przez hakerów. Dystrybucja jest przeznaczona dla określonych kategorii użytkowników i specjalistów w dziedzinie sieci informatycznych, dlatego nie nadaje się jako główny system dla początkujących i początkujących. Kali Linux został opracowany na bazie Debiana i jako pulpit wykorzystuje powłokę graficzną Gnome.

Wykorzystuje szereg rozwiązań przeznaczonych dla kryminalistyki cyfrowej, a także zawiera dużą liczbę ustawień i narzędzi związanych z bezpieczeństwem sieci i systemu.

Dystrybucja nie przedstawia dużej wartości dla przeciętnego użytkownika Linuksa - zawiera jedynie jądro i podstawowe narzędzia. Jednak Kali Linux jest cenny właśnie ze względu na bogactwo narzędzi i ustawień do testowania bezpieczeństwa systemu.

Jest tu wiele funkcji - na przykład domyślnym użytkownikiem w systemie jest root.

Dzięki temu, że Kali bazuje na Debianie, możesz instalować aplikacje z dostępnych repozytoriów. Dystrybucję można zainstalować bez większych trudności za pomocą prostego instalatora. Możesz także uruchomić instalację z LiveCD.

Linki do pobrania Kali Linux:

| Nazwa | Głębia bitowa | Obraz | Rozmiar | Połączyć |

|---|---|---|---|---|

| Kali Linux 2018.4 | 64-bitowy | ISO | 2,92 Gb |

Kali Linux to narzędzie do audytowania systemów informatycznych. Ta dystrybucja zawiera dziesiątki wbudowanych programów, które mogą pomóc w wykryciu luk w zabezpieczeniach różnych usług.

Mam nadzieję, że pamiętasz, że używanie tej dystrybucji do szkodliwych celów jest karalne zgodnie z Kodeksem karnym Federacji Rosyjskiej.

Ponieważ nie szukamy łatwych sposobów, zainstalujemy go sami, pobierz obraz kali-linux-2.0-amd64.iso o rozmiarze 3,09 GB.

I tak tworzymy maszynę wirtualną w WMvare lub virtualboxie i rozpoczynamy instalację.

Pierwszą rzeczą, którą widzimy, jest wybór opcji instalacji. Istnieje kilka opcji instalacji na żywo, takich jak:

- zabezpieczenie przed awarią

- trwałość – wersja live ze zmianami zapisanymi na dysku,

- szyfrowana trwałość - z szyfrowaniem

- tryb kryminalistyczny, „tryb sądowy”, jeśli jest używany, nie wprowadza się żadnych zmian w podłączonych urządzeniach

- Instalacja z syntezą mowy – instalacja z dźwiękiem

Nas interesuje graficzne menu instalacji - instalacja z powłoką graficzną.

Instalacja na dysku SSD zajęła nie więcej niż 10 minut. Po zakończeniu instalacji nie pojawi się monit o skorzystanie z repozytorium sieciowego. Oczywiście się zgadzamy, po czym pakiety są automatycznie aktualizowane.

Następnym krokiem jest ustawienie bootloadera GRUB-a, w moim przypadku jest to jedyny dysk z jednym systemem operacyjnym, dlatego też bootloader umieszczamy na początku jedynego dysku.

Uruchamiamy ponownie i logujemy się przy użyciu użytkownika root i hasła wprowadzonego podczas procesu instalacji, jesteśmy w systemie.

Opis WSZYSTKICH narzędzi Kali Linux tutaj – Lista narzędzi Kali Linux

01 – Gromadzenie informacji – Najpierw są narzędzia konsolowe i graficzne do zbierania informacji, możesz przetestować porty.

Najpopularniejsze narzędzia to nmap (konsola) i zenmap, również z powłoką graficzną.

02 – Następną sekcją jest Analiza Podatności, czyli naszym zdaniem skanery podatności. Na przykład „OpenVAS” jako analog znanego skanera Xspider.

Instalacja zajmuje dość dużo czasu.

03 – Analiza aplikacji webowych – testowanie aplikacji webowych.

04 – Ocena baz danych – wszystko do pracy z bazami danych.

05 – Ataki na hasła – odgadywanie haseł za pomocą skrótu, brutalnej siły.

06 – Wireless Attack – zestaw narzędzi do audytu sieci bezprzewodowych.

07 – Inżynieria odwrotna – różne debuggery i debuggery.

08 – Narzędzie exploitów – wykorzystanie różnych exploitów.

09 – Narzędzia do wykrywania i fałszowania danych do pracy z ruchem, głównie zagranicznym.

10 – Post Exploitation kolejna porcja exploitów.

11 – „Narzędzia kryminalistyczne” pomogą Ci wydobyć cenne informacje.

12 – Narzędzia raportowania – tworzenie raportów

13 – Usługi systemowe – uruchamiają i zatrzymują usługi aplikacyjne.

Ogólnie rzecz biorąc, dziesiątki aplikacji wykorzystujących brutalną siłę, szukające skrótów haseł, szukające luk w zabezpieczeniach serwerów internetowych, sieci Wi-Fi i aplikacji internetowych.

Aby korzystać z tego systemu, będziesz potrzebować doświadczenia w obsłudze systemu operacyjnego Linux i pracy z konsolą. Nie używaj tego oprogramowania do celów nielegalnych.

Artykuł 272. Nielegalny dostęp do informacji komputerowych

1. Bezprawny dostęp do informacji komputerowych chronionych prawem, to jest informacji znajdujących się na nośnikach komputerowych, w komputerze elektronicznym (komputerze), systemie informatycznym lub w ich sieci, jeżeli czyn ten polegał na niszczeniu, blokowaniu, modyfikowaniu lub kopiowaniu informacji, zakłóceniu eksploatacja komputera, systemu Komputerów lub ich sieci podlega karze grzywny w wysokości do dwustu tysięcy rubli albo w wysokości wynagrodzenia lub innego dochodu skazanego na okres do osiemnastu miesięcy, lub pracą poprawczą na okres od sześciu miesięcy do jednego roku lub karą pozbawienia wolności na okres do dwóch lat.

2. Ten sam czyn, popełniony przez grupę osób w wyniku wcześniejszego spisku albo przez grupę zorganizowaną, albo przez osobę korzystającą ze swojego stanowiska służbowego, a także posiadającą dostęp do komputera, systemu komputerowego lub ich sieci, podlega karze grzywny w wysokości od stu tysięcy do trzystu tysięcy rubli lub wysokości wynagrodzenia lub innego dochodu skazanego na okres od roku do dwóch lat lub pracy poprawczej na okres od roku do dwóch lat lub aresztu na okres od trzech do sześciu miesięcy lub pozbawienia wolności do lat pięciu.

Jeśli masz pytania, zadaj je pod adresem lub poniżej w komentarzach.