Przesłuch na bliskim końcu linii - określa odporność kabla na zakłócenia wewnętrzne. Zwykle ocenia się je w odniesieniu do kabla składającego się z kilku zakręcona para, gdy wzajemne odbiory jednej pary na drugiej mogą osiągnąć znaczne wartości i stworzyć wewnętrzne zakłócenia współmierne do użytecznego sygnału.

Niezawodność transmisji danych(lub bitowa stopa błędów) charakteryzuje prawdopodobieństwo zniekształcenia dla każdego przesyłanego bitu danych. Przyczyną zniekształceń sygnałów informacyjnych są zakłócenia na linii, a także ograniczona szerokość pasma jej przepustowości. Dlatego wzrost niezawodności transmisji danych uzyskuje się poprzez zwiększenie stopnia odporności linii na zakłócenia, zmniejszenie poziomu przesłuchów w kablu oraz wykorzystanie większej liczby szerokopasmowych łączy komunikacyjnych.

Do konwencjonalnych linii komunikacji kablowej bez dodatkowe fundusze zabezpieczenie przed błędami, niezawodność transmisji danych wynosi z reguły 10 -4 -10 -6 . Oznacza to, że średnio na 10 4 lub 10 6 przesyłanych bitów wartość jednego bitu zostanie uszkodzona.

Wyposażenie linii komunikacyjnej(data transmission equipment – ATD) to sprzęt brzegowy, który bezpośrednio łączy komputery z linią komunikacyjną. Jest częścią linii komunikacyjnej i zwykle działa na poziomie fizycznym, zapewniając transmisję i odbiór sygnału o pożądanym kształcie i mocy. Przykładami ADF są modemy, adaptery, przetworniki analogowo-cyfrowe i cyfrowo-analogowe.

DTE nie obejmuje urządzenia końcowego danych (DTE) użytkownika, które generuje dane do transmisji przez linię komunikacyjną i jest podłączone bezpośrednio do DTE. DTE obejmuje na przykład router LAN. Należy zauważyć, że podział sprzętu na klasy APD i OOD jest raczej warunkowy.

Na dalekobieżnych liniach komunikacyjnych stosuje się sprzęt pośredni, który rozwiązuje dwa główne zadania: poprawę jakości sygnałów informacyjnych (ich kształtu, mocy, czasu trwania) oraz stworzenie stałego kanału kompozytowego (kanał end-to-end) komunikacji między dwiema sieciami abonenci. W LCN sprzęt pośredni nie jest używany, jeśli długość medium fizycznego (kable, radio) nie jest duża, dzięki czemu sygnały z jednej karty sieciowej do drugiej mogą być przesyłane bez pośredniego przywracania ich parametrów.

W globalne sieci zapewniona jest transmisja sygnału wysokiej jakości na setki i tysiące kilometrów. Dlatego wzmacniacze są instalowane w określonych odległościach. Aby utworzyć linię przelotową między dwoma abonentami, stosuje się multipleksery, demultipleksery i przełączniki.

Pośrednie wyposażenie kanału komunikacyjnego jest dla użytkownika przezroczyste (nie zauważa tego), chociaż w rzeczywistości się tworzy złożona sieć zwany sieć podstawowa i służąc jako podstawa do budowy sieci komputerowych, telefonicznych i innych.

Wyróżnić analogowe i cyfrowe linie komunikacyjne, które wykorzystują różnego rodzaju urządzenia pośrednie. W liniach analogowych sprzęt pośredni jest przeznaczony do wzmacniania sygnałów analogowych, które mają ciągły zakres wartości. W szybkich kanałach analogowych technika ta jest realizowana multipleksowanie częstotliwości gdy kilka analogowych kanałów abonenckich o niskiej szybkości jest multipleksowanych w jeden kanał o dużej szybkości. W cyfrowych kanałach komunikacyjnych, gdzie prostokątne sygnały informacyjne mają skończoną liczbę stanów, urządzenia pośredniczące poprawiają kształt sygnałów i przywracają okres ich powtarzania. Zapewnia tworzenie dużych prędkości kanały cyfrowe, działający na zasadzie multipleksowania czasowego kanałów, gdy każdemu kanałowi o małej szybkości przydzielany jest pewien ułamek czasu kanału o dużej szybkości.

Podczas przesyłania dyskretnych danych komputerowych przez linie cyfrowe komunikacji protokół warstwy fizycznej jest określony, ponieważ parametry sygnałów informacyjnych przesyłanych linią są zestandaryzowane, a przy transmisji analogowej nie jest zdefiniowany, ponieważ sygnały informacyjne mają dowolny kształt i nie ma wymagań co do metoda reprezentacji jedynek i zer przez sprzęt do transmisji danych.

Następujące są używane w sieciach komunikacyjnych tryby przesyłania informacji:

simplex, gdy nadajnik i odbiornik są połączone jednym kanałem komunikacyjnym, przez który informacje są przesyłane tylko w jednym kierunku (jest to typowe dla telewizyjnych sieci komunikacyjnych);

półdupleks, gdy dwa węzły komunikacyjne są również połączone jednym kanałem, przez który informacje są przesyłane naprzemiennie w jednym kierunku, a następnie w przeciwnym kierunku (jest to typowe dla systemów informacyjno-referencyjnych, żądanie-odpowiedź);

dupleks, gdy dwa węzły komunikacyjne są połączone dwoma kanałami (kanał komunikacyjny do przodu i kanał zwrotny), przez które informacje są jednocześnie przesyłane w przeciwnych kierunkach. Kanały dupleksowe są wykorzystywane w systemach ze sprzężeniem zwrotnym decyzji i informacji.

Przełączane i dedykowane kanały komunikacji. W STS wyróżnia się kanały komunikacyjne dedykowane (niekomutowane) oraz z komutacją na czas transmisji informacji tymi kanałami.

Podczas korzystania z dedykowanych kanałów komunikacyjnych urządzenia nadawczo-odbiorcze węzłów komunikacyjnych są ze sobą stale połączone. Zapewnia to wysoki stopień gotowości systemu do przesyłania informacji, więcej wysoka jakość komunikacja, obsługa dużej ilości ruchu. Ze względu na relatywnie wysokie koszty eksploatacji sieci z dedykowanymi kanałami komunikacyjnymi, ich opłacalność osiągana jest tylko przy pełnym obciążeniu kanałów.

Komutowane kanały komunikacji, tworzone tylko na czas transmisji ustalonej ilości informacji, charakteryzują się dużą elastycznością i relatywnie niskim kosztem (przy niewielkim natężeniu ruchu). Wady takich kanałów: strata czasu na przełączanie (w celu nawiązania komunikacji między abonentami), możliwość blokowania z powodu zajętości poszczególnych odcinków linii komunikacyjnej, więcej niska jakość komunikacja, wysokie koszty przy znacznym natężeniu ruchu.

Początkowa informacja, która musi zostać przesłana przez linię komunikacyjną, może być dyskretna (dane wyjściowe komputera) lub analogowa (mowa, obraz telewizyjny).

Dyskretna transmisja danych opiera się na wykorzystaniu dwóch rodzajów kodowania fizycznego:

a) modulacja analogowa gdy kodowanie odbywa się poprzez zmianę parametrów sinusoidalnego sygnału nośnego;

b) kodowanie cyfrowe poprzez zmianę poziomów sekwencji prostokątnych impulsów informacyjnych.

Modulacja analogowa prowadzi do znacznie mniejszego widma sygnału wynikowego niż przy kodowaniu cyfrowym, przy tej samej szybkości przesyłania informacji, ale jej realizacja wymaga bardziej złożonego i droższego sprzętu.

Obecnie dane początkowe, które mają postać analogową, coraz częściej przesyłane są kanałami komunikacyjnymi w postaci dyskretnej (w postaci ciągu jedynek i zer), tj. dyskretna modulacja sygnały analogowe.

Modulacja analogowa. Służy do przesyłania dyskretnych danych kanałami o wąskim paśmie, których typowym przedstawicielem jest kanał częstotliwości głosowej udostępniany użytkownikom sieci telefonicznych. Przez ten kanał transmitowane są sygnały o częstotliwości od 300 do 3400 Hz, czyli jego szerokość pasma wynosi 3100 Hz. Takie pasmo jest w zupełności wystarczające do transmisji mowy o akceptowalnej jakości. Ograniczenie szerokości pasma kanału tonowego jest związane ze stosowaniem urządzeń multipleksujących i przełączających obwody w sieciach telefonicznych.

Przed transmisją danych dyskretnych po stronie nadawczej za pomocą modulatora-demodulatora (modemu) przeprowadzana jest modulacja sinusoidy nośnej pierwotnego ciągu cyfr binarnych. Konwersja odwrotna (demodulacja) jest wykonywana przez modem odbierający.

Istnieją trzy sposoby konwersji danych cyfrowych do postaci analogowej lub trzy metody modulacji analogowej:

Modulacja amplitudy, gdy tylko amplituda nośnika oscylacji sinusoidalnych zmienia się zgodnie z sekwencją przesyłanych bitów informacyjnych: na przykład podczas przesyłania jednego amplituda oscylacji jest ustawiona na dużą, a podczas przesyłania zera jest mała lub występuje całkowity brak sygnału nośnego;

modulacja częstotliwości, gdy pod wpływem sygnałów modulujących (przesyłanych bitów informacyjnych) zmienia się tylko częstotliwość nośnej oscylacji sinusoidalnych: na przykład, gdy transmitowane jest zero, jest ono niskie, a gdy transmitowane jest jedynka, jest wysokie;

modulacja fazy, gdy zgodnie z sekwencją przesyłanych bitów informacyjnych zmienia się tylko faza nośnika oscylacji sinusoidalnych: przy przełączaniu z sygnału 1 na sygnał 0 lub odwrotnie, faza zmienia się o 180 °.

W czystej postaci modulacja amplitudy jest rzadko stosowana w praktyce ze względu na niską odporność na zakłócenia. Modulacja częstotliwości nie wymaga złożone schematy w modemach i jest zwykle używany w modemach o niskiej szybkości działających z szybkością 300 lub 1200 bps. Zwiększenie szybkości transmisji danych zapewnia zastosowanie połączonych metod modulacji, częściej modulacji amplitudy w połączeniu z fazą.

Analogowa metoda dyskretnej transmisji danych zapewnia transmisję szerokopasmową przy użyciu sygnałów o różnych częstotliwościach nośnych w jednym kanale. Gwarantuje to interakcję dużej liczby abonentów (każda para abonentów działa na własnej częstotliwości).

Kodowanie cyfrowe. Podczas cyfrowego kodowania informacji dyskretnych stosowane są dwa rodzaje kodów:

a) kody potencjału, gdy do reprezentacji jednostek informacyjnych i zer używana jest tylko wartość potencjału sygnału, a jego spadki nie są brane pod uwagę;

b) kody impulsów, gdy dane binarne są reprezentowane przez impulsy o określonej polaryzacji lub przez spadki potencjału o określonym kierunku.

Następujące wymagania są nałożone na metody cyfrowego kodowania informacji dyskretnych przy użyciu prostokątnych impulsów do reprezentacji sygnałów binarnych:

zapewnienie synchronizacji między nadajnikiem a odbiornikiem;

Zapewnienie jak najmniejszej szerokości widma sygnału wynikowego przy tej samej przepływności (ponieważ węższe widmo sygnałów pozwala na osiągnięcie większej szybkości transmisji danych na linii o tej samej przepustowości);

możliwość rozpoznawania błędów w przesyłanych danych;

Stosunkowo niski koszt wdrożenia.

Za pomocą warstwy fizycznej realizowane jest jedynie rozpoznawanie uszkodzonych danych (wykrywanie błędów), co oszczędza czas, gdyż odbiornik, nie czekając na całkowite umieszczenie odebranej ramki w buforze, natychmiast ją odrzuca, gdy rozpozna błędne bity w ramce. Bardziej złożoną operację - korektę uszkodzonych danych - wykonują protokoły wyższego poziomu: kanał, sieć, transport lub aplikacja.

Synchronizacja nadajnika i odbiornika jest konieczna, aby odbiornik dokładnie wiedział, kiedy odczytać przychodzące dane. Sygnały zegarowe dostrajają odbiornik do nadawanej wiadomości i utrzymują synchronizację odbiornika z przychodzącymi bitami danych. Problem synchronizacji można łatwo rozwiązać przy przesyłaniu informacji na krótkie odległości (między blokami wewnątrz komputera, między komputerem a drukarką) za pomocą oddzielnej linii komunikacji czasowej: informacja jest odczytywana dopiero w momencie nadejścia kolejnego impulsu zegarowego. W sieciach komputerowych odchodzi się od stosowania impulsów zegarowych z dwóch powodów: ze względu na oszczędność przewodów w drogich kablach oraz ze względu na niejednorodność charakterystyki przewodów w kablach (na dużych odległościach nierównomierna prędkość propagacji sygnału może prowadzić do rozsynchronizowanie impulsów zegarowych w linii zegarowej i impulsów informacyjnych w linii głównej, w wyniku czego bit danych zostanie pominięty lub odczytany ponownie).

Obecnie synchronizacja nadajnika i odbiornika w sieciach odbywa się za pomocą samosynchronizujące się kody(SK). Kodowanie transmitowanych danych z wykorzystaniem SC ma zapewnić regularne i częste zmiany (przejścia) poziomów sygnału informacyjnego w kanale. Każde przejście poziomu sygnału z wysokiego na niski lub odwrotnie służy do strojenia odbiornika. Najlepsze są te SC, które zapewniają zmianę poziomu sygnału przynajmniej raz w przedziale czasu wymaganym do odebrania jednego bitu informacyjnego. Im częstsze są zmiany poziomów sygnału, tym bardziej niezawodna jest synchronizacja odbiornika i tym pewniejsza jest identyfikacja odbieranych bitów danych.

Te wymagania dotyczące metod cyfrowego kodowania informacji dyskretnych są w pewnym stopniu wzajemnie sprzeczne, dlatego każda z rozważanych poniżej metod kodowania ma swoje zalety i wady w porównaniu z innymi.

Kody samosynchronizujące się. Najczęstsze są następujące SC:

kod potencjału bez powrotu do zera (NRZ - Non Return to Zero);

kod impulsu bipolarnego (kod RZ);

Kodeks Manchesteru

· kod bipolarny ze zmienną inwersją poziomów.

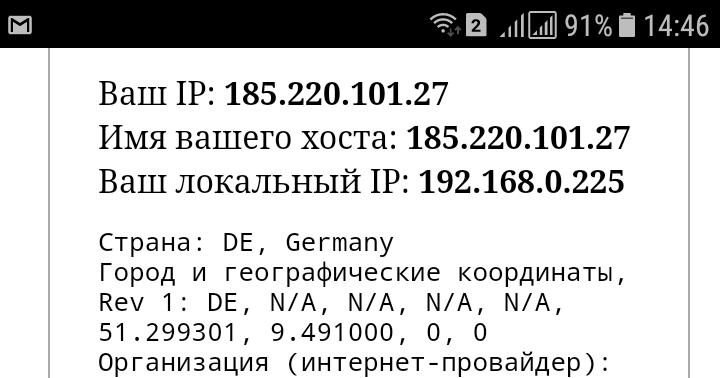

na ryc. 32 przedstawia schematy kodowania dla wiadomości 0101100 z wykorzystaniem tych CK.

Ryż. 32. Schematy kodowania wiadomości z wykorzystaniem kodów samosynchronizujących się

7. WARSTWA FIZYCZNA

7.2. Dyskretne metody transmisji danych

Podczas przesyłania danych dyskretnych kanałami komunikacyjnymi stosowane są dwa główne typy kodowania fizycznego - oparte na sinusoidalnym sygnale nośnym oraz oparte na sekwencji prostokątnych impulsów. Często nazywana jest również pierwsza metoda modulacja lub modulacja analogowa , podkreślając fakt, że kodowanie odbywa się poprzez zmianę parametrów sygnału analogowego. Drugi sposób to tzw kodowanie cyfrowe . Metody te różnią się szerokością widma sygnału wynikowego oraz złożonością sprzętu wymaganego do ich realizacji.

W przypadku stosowania impulsów prostokątnych widmo sygnału wynikowego jest bardzo szerokie. Zastosowanie sinusoidy skutkuje węższym widmem przy tej samej szybkości informacyjnej. Jednak realizacja modulacji wymaga bardziej złożonego i droższego sprzętu niż realizacja impulsów prostokątnych.

Obecnie coraz częściej dane, które początkowo mają postać analogową - mowa, obraz telewizyjny - transmitowane są kanałami komunikacyjnymi w postaci dyskretnej, czyli w postaci ciągu jedynek i zer. Nazywa się proces przedstawiania informacji analogowych w postaci dyskretnej dyskretna modulacja .

Modulacja analogowa służy do przesyłania dyskretnych danych kanałami o wąskim paśmie częstotliwości - kanale częstotliwości głosu (publiczne sieci telefoniczne). Kanał ten transmituje częstotliwości w zakresie od 300 do 3400 Hz, więc jego szerokość pasma wynosi 3100 Hz.

Nazywa się urządzenie, które wykonuje funkcje modulacji sinusoidy nośnej po stronie nadawczej i demodulacji po stronie odbiorczej modem (modulator-demodulator).

Modulacja analogowa to metoda fizycznego kodowania, w której informacja jest kodowana poprzez zmianę amplitudy, częstotliwości lub fazy sinusoidalnego sygnału o częstotliwości nośnej (ryc. 27).

Na modulacja amplitudy (Ryc. 27, b) dla jednostki logicznej wybiera się jeden poziom amplitudy sinusoidy częstotliwości nośnej, a dla logicznego zera inny. Ta metoda jest rzadko stosowana w czystej postaci w praktyce ze względu na niską odporność na zakłócenia, ale często jest stosowana w połączeniu z innym rodzajem modulacji - modulacją fazową.

Na modulacja częstotliwości (Ryc. 27, c) wartości 0 i 1 danych początkowych są przekazywane przez sinusoidy o różnych częstotliwościach - f 0 i f 1,. Ta metoda modulacji nie wymaga stosowania skomplikowanych obwodów w modemach i jest zwykle stosowana w modemach o niskiej szybkości działających z szybkością 300 lub 1200 bps.

Na modulacja fazy (Ryc. 27, d) wartości danych 0 i 1 odpowiadają sygnałom o tej samej częstotliwości, ale z inną fazą, na przykład 0 i 180 stopni lub 0, 90, 180 i 270 stopni.

W szybkich modemach często stosuje się połączone metody modulacji, z reguły amplituda w połączeniu z fazą.

Ryż. 27. różne rodzaje modulacja

Widmo otrzymanego zmodulowanego sygnału zależy od rodzaju i szybkości modulacji.

W celu kodowania potencjału widmo uzyskuje się bezpośrednio ze wzorów Fouriera dla funkcji okresowej. Jeżeli dyskretne dane są transmitowane z szybkością N bitów/s, to widmo składa się ze składowej stałej o częstotliwości zerowej i nieskończonego szeregu harmonicznych o częstotliwościach f 0 , 3f 0 , 5f 0 , 7f 0 , ... , gdzie fa 0 = N/2. Amplitudy tych harmonicznych zmniejszają się dość powoli - ze współczynnikami 1/3, 1/5, 1/7, ... amplitudy harmonicznej f 0 (ryc. 28, a). W rezultacie potencjalne widmo kodu wymaga szerokiego pasma dla transmisji wysokiej jakości. Ponadto należy wziąć pod uwagę, że w rzeczywistości widmo sygnału stale się zmienia w zależności od charakteru danych. Dlatego widmo wynikowego potencjalnego sygnału kodu podczas transmisji dowolnych danych zajmuje pasmo od pewnej wartości bliskiej 0 Hz do około 7f 0 (harmoniczne o częstotliwościach powyżej 7f 0 można pominąć ze względu na ich niewielki udział w sygnale wynikowym) . Dla kanału częstotliwości głosu górna granica potencjalnego kodowania jest osiągana przy szybkości transmisji danych 971 bps. W rezultacie potencjalne kody na kanałach częstotliwości głosu nigdy nie są używane.

Przy modulacji amplitudy widmo składa się z sinusoidy o częstotliwości nośnej f do oraz dwie boczne harmoniczne: (f c + f m ) i ( f c- f m), gdzie f m – częstotliwość zmian parametr informacyjny sinusoida, która pokrywa się z szybkością przesyłania danych przy użyciu dwóch poziomów amplitudy (ryc. 28, b). Częstotliwość m określa przepustowość łącza dla danej metody kodowania. Przy niskiej częstotliwości modulacji szerokość widma sygnału będzie również niewielka (równa 2f m ), więc sygnały nie będą zniekształcane przez linię, jeśli jej szerokość pasma jest większa lub równa 2f m . Dla kanału częstotliwości głosowej ten sposób modulacji jest akceptowalny przy szybkości transmisji danych nie większej niż 3100/2=1550 bps. Jeśli do reprezentacji danych używane są 4 poziomy amplitudy, to wydajność kanał jest zwiększona do 3100 bps.

Ryż. 28. Widma sygnałów podczas kodowania potencjału

i modulacji amplitudy

W przypadku modulacji fazy i częstotliwości widmo sygnału jest bardziej złożone niż w przypadku modulacji amplitudy, ponieważ powstają tutaj więcej niż dwie harmoniczne boczne, ale są one również rozmieszczone symetrycznie względem głównej częstotliwości nośnej, a ich amplitudy szybko maleją. Dlatego te modulacje są również dobrze dostosowane do transmisji danych przez kanał częstotliwości głosowej.

Podczas cyfrowego kodowania informacji dyskretnych stosuje się kody potencjałowe i impulsowe. W kodach potencjałowych do reprezentacji zer i jedynek logicznych używana jest tylko wartość potencjału sygnału, a jego spadki nie są brane pod uwagę. Kody impulsowe umożliwiają reprezentację danych binarnych albo przez impulsy o określonej polaryzacji, albo przez część impulsu - przez spadek potencjału o określonym kierunku.

Używając prostokątnych impulsów do przesyłania dyskretnych informacji, konieczne jest wybranie metody kodowania, która pozwoliłaby jednocześnie osiągnąć kilka celów:

· miał przy tej samej przepływności najmniejszą szerokość widma sygnału wynikowego;

· zapewniona synchronizacja między nadajnikiem a odbiornikiem;

· miał umiejętność rozpoznawania błędów;

· charakteryzował się niskim kosztem wdrożenia.

Węższe spektrum sygnałów pozwala na osiągnięcie większej szybkości transmisji danych na tej samej linii. Często widmo sygnału wymaga braku stałej składowej.

Konieczna jest synchronizacja nadajnika i odbiornika, aby odbiornik dokładnie wiedział, w którym momencie należy odczytać nową informację z linii komunikacyjnej. Problem ten jest trudniejszy do rozwiązania w sieciach niż przy wymianie danych między blisko rozmieszczonymi urządzeniami, na przykład między jednostkami w komputerze lub między komputerem a drukarką. Dlatego w sieciach stosuje się tzw. kody samosynchronizujące, których sygnały niosą instrukcje dla nadajnika o tym, w jakim momencie należy rozpoznać kolejny bit (lub kilka bitów). Każde ostre zbocze sygnału - tzw. front - może być dobrym wskaźnikiem synchronizacji odbiornika z nadajnikiem.

Podczas używania sinusoid jako sygnału nośnego, wynikowy kod ma właściwość samosynchronizacji, ponieważ zmiana amplitudy częstotliwości nośnej pozwala odbiornikowi określić moment pojawienia się kodu wejściowego.

Wymagania dotyczące metod kodowania są wzajemnie sprzeczne, więc każda z omówionych poniżej popularnych metod kodowania cyfrowego ma swoje zalety i wady w porównaniu z innymi.

na ryc. 29a przedstawia sposób potencjalnego kodowania, zwany także kodowaniem bez powrotu do zera (Nie Powrót do zera, NRZ) . Nazwisko odzwierciedla fakt, że podczas transmisji sekwencji jedynek sygnał nie wraca do zera w trakcie cyklu. Metoda NRZ jest łatwa do wdrożenia, ma dobre rozpoznawanie błędów (ze względu na dwa ostro różne potencjały), ale nie ma właściwości samosynchronizacji. Podczas nadawania długiej sekwencji jedynek lub zer sygnał na linii nie zmienia się, więc odbiornik nie jest w stanie określić na podstawie sygnał wejściowy momenty, w których należy odczytać dane. Nawet z bardzo dokładnym generatorem zegarowym odbiornik może pomylić się z momentem zbierania danych, ponieważ częstotliwości obu generatorów nigdy nie są całkowicie identyczne. Dlatego przy dużych szybkościach transmisji danych i długich sekwencjach jedynek lub zer niewielkie niedopasowanie częstotliwości zegara może prowadzić do błędu w całym cyklu, a co za tym idzie, odczytu nieprawidłowej wartości bitu.

Inną poważną wadą metody NRZ jest obecność składowej o niskiej częstotliwości, która zbliża się do zera podczas przesyłania długich sekwencji jedynek lub zer. Z tego powodu wiele kanałów komunikacyjnych, które nie zapewniają bezpośredniego połączenia galwanicznego między odbiornikiem a źródłem, nie obsługuje tego typu kodowania. W rezultacie kod NRZ w czystej postaci nie jest używany w sieciach. Niemniej jednak stosuje się jego różne modyfikacje, w których wyeliminowano zarówno słabą samosynchronizację kodu NRZ, jak i obecność stałego składnika. Atrakcyjność kodu NRZ, z powodu której warto go ulepszać, polega na dość niskiej częstotliwości podstawowej harmonicznej f 0, która jest równa N/2 Hz. Inne metody kodowania, takie jak Manchester, mają wyższą częstotliwość podstawową.

Ryż. 29. Sposoby kodowania danych dyskretnych

Jedną z modyfikacji metody NRZ jest metoda kodowanie bipolarne z alternatywną inwersją (Dwubiegunowy Inwersja znaku alternatywnego, AMI). Ta metoda (ryc. 29, b) wykorzystuje trzy poziomy potencjału - ujemny, zerowy i dodatni. Do zakodowania logicznego zera używany jest potencjał zerowy, a jednostka logiczna jest kodowana przez potencjał dodatni lub ujemny, przy czym potencjał każdej nowej jednostki jest przeciwny do potencjału poprzedniej.

Kod AMI częściowo eliminuje DC i brak problemów z samoczynnym synchronizowaniem nieodłącznie związanych z kodem NRZ. Dzieje się tak podczas wysyłania długich sekwencji jedynek. W takich przypadkach sygnał na linii jest ciągiem impulsów dwubiegunowych o takim samym widmie jak kod NRZ, przesyłających naprzemiennie zera i jedynki, to znaczy bez składowej stałej i z podstawową harmoniczną N/2 Hz (gdzie N to szybkość transmisji danych). Długie ciągi zer są również niebezpieczne dla kodu AMI, jak również dla kodu NRZ - sygnał degeneruje się do stałego potencjału o zerowej amplitudzie. Dlatego kod AMI wymaga dalszych ulepszeń.

Ogólnie rzecz biorąc, dla różnych kombinacji bitów na linii, użycie kodu AMI prowadzi do węższego widma sygnału niż dla kodu NRZ, a tym samym do większej przepustowości linii. Na przykład, podczas przesyłania na przemian jedynek i zer, podstawowa harmoniczna f0 ma częstotliwość N/4 Hz. Kod AMI zapewnia również pewne funkcje rozpoznawania błędnych sygnałów. Zatem naruszenie ścisłej zmiany biegunowości sygnałów wskazuje na fałszywy impuls lub zniknięcie prawidłowego impulsu z linii. Taki sygnał nazywa się sygnał zakazu (sygnał naruszenie).

Kod AMI wykorzystuje nie dwa, ale trzy poziomy sygnału na linię. Dodatkowa warstwa wymaga zwiększenia mocy nadajnika o około 3 dB, aby zapewnić taką samą wierność bitową na linii, co jest ogólną wadą kodów z wieloma stanami sygnału w porównaniu z kodami, które rozróżniają tylko dwa stany.

Istnieje kod podobny do AMI, ale z tylko dwoma poziomami sygnału. Kiedy zero jest przesyłane, przekazuje potencjał, który został ustawiony w poprzednim cyklu (czyli go nie zmienia), a gdy jest przesyłane, potencjał jest odwracany na przeciwny. Ten kod nazywa się potencjalny kod z inwersją w jedności (Nie powrót do Zero z te odwrotny , NRZI ) . Ten kod jest przydatny w przypadkach, gdy użycie trzeciego poziomu sygnału jest wysoce niepożądane, na przykład w kablach optycznych, w których niezawodnie rozpoznawane są dwa stany sygnału - światło i cień.

Oprócz kodów potencjalnych sieci wykorzystują również kody impulsowe, gdy dane są reprezentowane przez pełny impuls lub jego część - front. Najprostszym przypadkiem tego podejścia jest kod pulsu bipolarnego , w którym jednostka jest reprezentowana przez impuls o jednej polaryzacji, a zero to druga (ryc. 29, c). Każdy impuls trwa pół cyklu. Ten kod ma doskonałe samosynchronizujący się właściwości, ale składnik stały może być obecny, na przykład podczas przesyłania długiej sekwencji jedynek lub zer. Ponadto jego spektrum jest szersze niż potencjalne kody. Tak więc, podczas przesyłania samych zer lub jedynek, częstotliwość podstawowej harmonicznej kodu będzie równa NHz, czyli dwukrotnie wyższa niż podstawowa harmoniczna kodu NRZ i czterokrotnie wyższa niż podstawowa harmoniczna kodu AMI podczas przesyłania na przemian jedynek i zer. Ze względu na zbyt szerokie spektrum kod impulsu bipolarnego jest rzadko używany.

W sieciach lokalnych do niedawna najpowszechniejszą metodą kodowania była tzw Kodeks Manchesteru (ryc. 29, d). Wykorzystywany jest w technologiach Ethernet i Token Ring.

W kodzie Manchester do zakodowania jedynek i zer używa się spadku potencjału, czyli czoła impulsu. W kodowaniu Manchester każdy zegar jest podzielony na dwie części. Informacje są kodowane przez potencjalne spadki, które występują w środku każdego cyklu. Jednostka jest kodowana przez poziom sygnału od niskiego do wysokiego, a zero jest kodowane przez odwrotne zbocze. Na początku każdego cyklu może wystąpić zbocze sygnału serwisowego, jeśli trzeba przedstawić kilka zer lub jedynek z rzędu. Ponieważ sygnał zmienia się co najmniej raz na cykl transmisji jednego bitu danych, kod Manchesteru jest dobry samosynchronizujący się nieruchomości. Szerokość pasma kodu Manchester jest węższa niż szerokość impulsu bipolarnego. Nie ma też składowej stałej, a harmoniczna podstawowa w najgorszym przypadku (przy transmisji ciągu jedynek lub zer) ma częstotliwość NHz, a w najlepszym przypadku (przy transmisji naprzemiennie zer i jedynek) jest równa do N/2 Hz, jak w kodach AMI czy NRZ. Średnio szerokość pasma kodu Manchester jest półtora raza węższa niż kodu bipolarnego, a podstawowa harmoniczna oscyluje wokół 3N/4. Kod Manchester ma jeszcze jedną przewagę nad bipolarnym kodem impulsowym. Ten ostatni wykorzystuje trzy poziomy sygnału do transmisji danych, podczas gdy Manchester wykorzystuje dwa.

na ryc. 29, e pokazuje potencjalny kod z czterema poziomami sygnału do kodowania danych. Jest to kod 2B1Q, którego nazwa oddaje jego istotę - co dwa bity (2B) są transmitowane w jednym cyklu przez sygnał, który ma cztery stany (1Q). Bit 00 to -2,5 V, bit 01 to -0,833 V, bit 11 to +0,833 V, a bit 10 to +2,5 V. Sekwencje identycznych par bitów, ponieważ w tym przypadku sygnał jest przetwarzany na składową stałą. W przypadku losowego przeplatania bitów widmo sygnału jest dwukrotnie węższe niż w przypadku kodu NRZ, ponieważ przy tej samej przepływności czas zegara jest dwukrotnie dłuższy. W ten sposób, używając kodu 2B1Q, możesz przesyłać dane przez tę samą linię dwa razy szybciej niż przy użyciu kodu AMI lub NRZI. Jednak do jego realizacji moc nadajnika musi być większa, aby cztery poziomy były wyraźnie rozróżniane przez odbiornik na tle zakłóceń.

Temat 2. Warstwa fizyczna

Plan

Teoretyczne podstawy transmisji danych

Informacje można przesyłać przewodami, zmieniając pewne wielkości fizyczne, takie jak napięcie lub prąd. Reprezentując wartość napięcia lub prądu jako jednowartościową funkcję czasu, możliwe jest modelowanie zachowania się sygnału i poddanie go analizie matematycznej.szereg Fouriera

Na początku XIX wieku francuski matematyk Jean-Baptiste Fourier udowodnił, że każdą funkcję okresową z okresem T można rozwinąć w szereg (prawdopodobnie nieskończony) składający się z sum sinusów i cosinusów:(2.1)

gdzie to częstotliwość podstawowa (harmoniczna), a to amplitudy sinusów i cosinusów n-tej harmonicznej, a c jest stałą. Takie rozwinięcie nazywa się szeregiem Fouriera. Funkcję rozwiniętą w szereg Fouriera można przywrócić elementami tego szeregu, to znaczy, jeśli znany jest okres T i amplitudy harmonicznych, to pierwotną funkcję można przywrócić za pomocą sumy szeregu (2.1).

Sygnał informacyjny, który ma skończony czas trwania (wszystkie sygnały informacyjne mają skończony czas trwania) można rozszerzyć do szeregu Fouriera, jeśli wyobrazimy sobie, że cały sygnał powtarza się w nieskończoność (to znaczy, że przedział od T do 2T całkowicie powtarza przedział od 0 do T itd.).

Amplitudy można obliczyć dla dowolnej danej funkcji. W tym celu należy pomnożyć lewą i prawą stronę równania (2.1) przez, a następnie scałkować od 0 do T. Ponieważ:

(2.2)

pozostaje tylko jeden członek serii. Linia znika całkowicie. Podobnie, mnożąc równanie (2.1) przez i całkując po czasie od 0 do T, można obliczyć wartości. Jeśli scałkujemy obie części równania bez jego zmiany, możemy otrzymać wartość stałej z. Rezultaty tych działań będą następujące:

(2.3.)

Zarządzane nośniki pamięci

Celem fizycznej warstwy sieci jest przesyłanie surowego strumienia bitów z jednej maszyny do drugiej. Do transmisji można wykorzystać różne nośniki fizyczne, zwane również nośnikami propagacji sygnału. Każdy z nich ma charakterystyczny zestaw przepustowości, opóźnień, cen oraz łatwości instalacji i użytkowania. Media można podzielić na dwie grupy: media sterowalne, takie jak drut miedziany i kabel światłowodowy, oraz media niesterowane, takie jak transmisja radiowa i laserowa bez użycia kabla.Media magnetyczne

Jeden z najbardziej proste sposoby przenosić dane z jednego komputera na drugi - zapisywać je na taśmie magnetycznej lub innym nośniku wymiennym (na przykład DVD wielokrotnego zapisu), fizycznie przenosić te taśmy i dyski do miejsca docelowego i tam je czytać.Wysoka przepustowość. Standardowa kaseta z taśmą Ultrium mieści 200 GB. Około 1000 takich kaset jest umieszczonych w pudełku 60x60x60, co daje łączną pojemność 1600 Tbit (1,6 Pbit). Pudełko z kasetami może zostać wysłane na terenie Stanów Zjednoczonych w ciągu 24 godzin przez firmę Federal Express lub inną firmę. Efektywna przepustowość dla tej transmisji to 1600 Tb/s/86400 s, czyli 19 Gb/s. Jeśli miejsce docelowe jest oddalone tylko o godzinę, przepustowość wyniesie ponad 400 Gb/s. Żadna sieć komputerowa nie jest jeszcze w stanie nawet zbliżyć się do takich wskaźników.

Rentowność. Cena hurtowa kasety to około 40 dolarów. Pudełko wstążek kosztuje 4000 USD, a ta sama wstążka może być używana dziesiątki razy. Dodajmy 1000 USD za wysyłkę (właściwie znacznie mniej) i otrzymajmy około 5000 USD za przesłanie 200 TB, czyli 3 centy za gigabajt.

Wady. Chociaż szybkość przesyłania danych za pomocą taśm magnetycznych jest znakomita, to jednak wielkość opóźnienia w takim przesyłaniu jest bardzo duża. Czas transferu jest mierzony w minutach lub godzinach, a nie w milisekundach. Wiele aplikacji wymaga natychmiastowej odpowiedzi ze strony systemu zdalnego (w trybie połączenia).

zakręcona para

Skrętka składa się z dwóch izolowanych drutów miedzianych o typowej średnicy 1 mm. Druty owijają się jeden wokół drugiego w formie spirali. Pozwala to zmniejszyć oddziaływanie elektromagnetyczne kilku sąsiednich skręconych par.Zastosowanie - linia telefoniczna, sieć komputerowa. Może przesyłać sygnał bez tłumienia mocy na odległość kilku kilometrów. W przypadku większych odległości wymagane są repeatery. Są one połączone w kabel, z powłoką ochronną. Para przewodów jest skręcona w kablu, aby uniknąć nakładania się sygnałów. Mogą służyć do transmisji danych zarówno analogowych, jak i cyfrowych. Przepustowość zależy od średnicy i długości drutu, ale w większości przypadków kilka megabitów na sekundę można osiągnąć na odległościach kilku kilometrów. Ze względu na dość dużą przepustowość i niski koszt skrętki są szeroko stosowane i najprawdopodobniej będą nadal popularne w przyszłości.

Kable skrętkowe występują w kilku formach, z których dwie są szczególnie ważne w dziedzinie sieć komputerowa. Skrętka dwużyłowa kategorii 3 (CAT 3) składa się z dwóch izolowanych przewodów skręconych razem. Cztery takie pary są zwykle umieszczane razem w plastikowej skorupie.

Skrętka kategorii 5 (CAT 5) jest podobna do skrętki kategorii 3, ale ma więcej zwojów na centymetr długości przewodu. Pozwala to na dalszą redukcję zakłóceń pomiędzy różnymi kanałami i zapewnia lepszą jakość transmisji sygnału na duże odległości (rys. 1).

Ryż. 1. UTP kategorii 3 (a), UTP kategorii 5 (b).

Wszystkie te rodzaje połączeń są często określane jako UTP (nieekranowana skrętka - nieekranowana skrętka)

Ekranowane kable typu skrętka firmy IBM nie stały się popularne poza IBM.

Kabel koncentryczny

Innym powszechnym środkiem transmisji danych jest kabel koncentryczny. Jest lepiej ekranowany niż skrętka, dzięki czemu może przesyłać dane na większe odległości z większą prędkością. Powszechnie stosowane są dwa rodzaje kabli. Jeden z nich, 50-omowy, jest zwykle używany do transmisji danych wyłącznie cyfrowych. Inny rodzaj kabla, 75-omowy, jest często używany do przesyłania informacji analogowych, a także w telewizji kablowej.Przekrój kabla pokazano na rysunku 2.

Ryż. 2. Kabel koncentryczny.

Konstrukcja i specjalny rodzaj ekranowania kabla koncentrycznego zapewniają wysoką przepustowość i doskonałą odporność na zakłócenia. Maksymalna przepustowość zależy od jakości, długości i stosunku sygnału do szumu linii. Nowoczesne kable mają przepustowość około 1 GHz.

Zastosowanie - instalacje telefoniczne (sieciowe), telewizja kablowa, sieci regionalne.

światłowody

Obecna technologia światłowodowa może osiągnąć szybkość transmisji danych do 50 000 Gb/s (50 Tb/s), a wiele osób szuka lepszych materiałów. Dzisiejszy praktyczny limit 10 Gb/s wynika z braku możliwości szybszej konwersji sygnałów elektrycznych na sygnały optyczne i odwrotnie, chociaż 100 Gb/s na pojedynczym włóknie osiągnięto już w warunkach laboratoryjnych.Światłowodowy system transmisji danych składa się z trzech głównych elementów: źródła światła, nośnika, przez który rozchodzi się sygnał świetlny oraz odbiornika sygnału, czyli detektora. Impuls światła jest traktowany jako jeden, a brak impulsu jest traktowany jako zero. Światło rozchodzi się w ultracienkim włóknie szklanym. Kiedy pada na nią światło, detektor generuje impuls elektryczny. Poprzez podłączenie źródła światła do jednego końca światłowodu i detektora do drugiego, uzyskuje się jednokierunkowy system transmisji danych.

Podczas przesyłania sygnału świetlnego wykorzystywana jest właściwość odbicia i załamania światła podczas przejścia z 2 mediów. Tak więc, gdy światło jest dostarczane pod pewnym kątem do granicy ośrodka, wiązka światła jest całkowicie odbijana i blokowana w światłowodzie (ryc. 3).

Ryż. 3. Własność załamania światła.

Istnieją 2 rodzaje kabla światłowodowego: wielomodowy - przepuszcza wiązkę światła, jednomodowy - cienki do granicy kilku długości fal, działa prawie jak falowód, światło porusza się po linii prostej bez odbicia. Dzisiejsze jednomodowe łącza światłowodowe mogą działać z prędkością 50 Gb/s na odległość do 100 km.

W systemach komunikacyjnych stosowane są trzy zakresy długości fal: odpowiednio 0,85, 1,30 i 1,55 µm.

Struktura kabla światłowodowego jest podobna do struktury kabla koncentrycznego. Jedyna różnica polega na tym, że pierwszy z nich nie posiada siatki ekranującej.

W środku rdzenia światłowodu znajduje się szklany rdzeń, przez który rozchodzi się światło. Światłowód wielomodowy ma rdzeń o średnicy 50 µm, czyli mniej więcej grubości ludzkiego włosa. Rdzeń we włóknie jednomodowym ma średnicę od 8 do 10 µm. Rdzeń jest pokryty warstwą szkła o niższym współczynniku załamania niż rdzeń. Został zaprojektowany, aby bardziej niezawodnie zapobiegać ucieczce światła z rdzenia. Warstwę zewnętrzną stanowi plastikowa powłoka chroniąca oszklenie. Rdzenie światłowodowe są zwykle pogrupowane w wiązki chronione zewnętrzną powłoką. Rysunek 4 przedstawia kabel trójżyłowy.

Ryż. 4. Kabel światłowodowy trójżyłowy.

W przypadku zerwania połączenia odcinków kabla można dokonać na trzy sposoby:

- Na końcu kabla można przymocować specjalne złącze, za pomocą którego kabel jest wkładany do gniazda optycznego. Strata wynosi 10-20% natężenia światła, ale ułatwia zmianę konfiguracji systemu.

Zaplatanie - dwa starannie przycięte końce kabla układamy obok siebie i zaciskamy specjalną tuleją. Poprawioną transmisję światła uzyskuje się poprzez wyrównanie końcówek kabla. Strata - 10% mocy światła.

Połączenie. Praktycznie nie ma strat.

Tabela 1.

Tabela porównawcza wykorzystania diod LED i laserów półprzewodnikowych

Odbiorczym końcem kabla optycznego jest fotodioda, która generuje impuls elektryczny, gdy pada na nią światło.

Charakterystyka porównawcza kabla światłowodowego i drutu miedzianego.

Światłowód ma kilka zalet:- Wysoka prędkość.

Mniejsze tłumienie sygnału, mniej wzmacniaczy wyjściowych (jeden na 50 km, a nie 5)

Obojętny na zewnątrz promieniowanie elektromagnetyczne, neutralny chemicznie.

Lżejszy w wadze. 1000 skręconych par miedzianych o długości 1 km waży około 8000 kg. Para kabli światłowodowych waży tylko 100 kg przy większej przepustowości

Niskie koszty układania

- Trudność i kompetencje w instalacji.

kruchość

Więcej niż miedź.

transmisja w trybie simpleks, wymagane są co najmniej 2 przewody między sieciami.

Połączenie bezprzewodowe

widmo elektromagnetyczne

Ruch elektronów generuje fale elektromagnetyczne, które mogą rozchodzić się w przestrzeni (nawet w próżni). Liczba oscylacji oscylacji elektromagnetycznych na sekundę nazywana jest częstotliwością i jest mierzona w hercach. Odległość między dwoma kolejnymi szczytami (lub spadkami) nazywana jest długością fali. Wartość ta jest tradycyjnie oznaczana grecką literą (lambda).jeśli w obwód elektryczny włączyć antenę o odpowiednim rozmiarze, wtedy fale elektromagnetyczne mogą być z powodzeniem odbierane przez odbiornik z określonej odległości. Wszystkie systemy komunikacji bezprzewodowej opierają się na tej zasadzie.

W próżni wszystkie fale elektromagnetyczne poruszają się z tą samą prędkością, niezależnie od ich częstotliwości. Ta prędkość nazywana jest prędkością światła, - 3*108 m/s. W miedzi lub szkle prędkość światła wynosi około 2/3 tej wartości i zależy również nieco od częstotliwości.

Związek ilości i:

Jeśli częstotliwość () jest mierzona w MHz, a długość fali () w metrach, to wtedy.

Całość wszystkich fale elektromagnetyczne tworzy tzw. widmo ciągłe promieniowania elektromagnetycznego (ryc. 5). Radio, mikrofale, podczerwień i światło widzialne mogą być wykorzystywane do przesyłania informacji przy użyciu modulacji amplitudy, częstotliwości lub fazy fal. Promieniowanie ultrafioletowe, rentgenowskie i gamma byłoby jeszcze lepsze ze względu na ich wysokie częstotliwości, ale są trudne do wytworzenia i modulacji, nie przechodzą dobrze przez budynki, a ponadto są niebezpieczne dla wszystkich żywych istot. Oficjalne nazwy zakresów podano w tabeli 6.

Ryż. 5. Widmo elektromagnetyczne i jego zastosowanie w komunikacji.

Tabela 2.

Oficjalne nazwy zespołów ITU

Ilość informacji, jaką może przenosić fala elektromagnetyczna, jest związana z zakresem częstotliwości kanału. Nowoczesne technologie umożliwiają zakodowanie kilku bitów na herc na niskie częstotliwości. W pewnych warunkach liczba ta może wzrosnąć ośmiokrotnie wysokie częstotliwości.

Znając szerokość zakresu długości fali, można obliczyć odpowiedni zakres częstotliwości i szybkość transmisji danych.

Przykład: W takim razie dla kabla światłowodowego o średnicy 1,3 mikrona. Następnie przy 8 bps okazuje się, że można uzyskać prędkość transferu 240 Tbps.

Komunikacja radiowa

Fale radiowe są łatwe do wygenerowania, pokonują duże odległości, przechodzą przez ściany, otaczają budynki, rozchodzą się we wszystkich kierunkach. Właściwości fal radiowych zależą od częstotliwości (ryc. 6). Podczas pracy na niskich częstotliwościach fale radiowe dobrze przenikają przez przeszkody, ale siła sygnału w powietrzu gwałtownie spada w miarę oddalania się od nadajnika. Stosunek mocy i odległości od źródła wyraża się w przybliżeniu następująco: 1/r2. Przy wysokich częstotliwościach fale radiowe na ogół poruszają się tylko w linii prostej i odbijają się od przeszkód. Ponadto są wchłaniane np. przez deszcz. Sygnały radiowe o dowolnej częstotliwości podlegają zakłóceniom powodowanym przez silniki szczotek iskrowych i inne urządzenia elektryczne.Ryż. 6. Fale z pasm VLF, LF, MF obiegają nierówności powierzchni ziemi (a), fale z pasm HF i VHF są odbijane od jonosfery i pochłaniane przez ziemię (b).

Komunikacja w zakresie mikrofal

Przy częstotliwościach powyżej 100 MHz fale radiowe rozchodzą się prawie po linii prostej, dzięki czemu można je skupiać w wąskie wiązki. Koncentracja energii w postaci wąskiej wiązki za pomocą anteny parabolicznej (jak znana antena satelitarna) prowadzi do poprawy stosunku sygnału do szumu, ale dla takiego połączenia anteny nadawcza i odbiorcza muszą być dość dokładnie wycelowani w siebie.W przeciwieństwie do fal radiowych o niższych częstotliwościach, mikrofale nie przechodzą dobrze przez budynki. Radio mikrofalowe stało się tak szeroko stosowane w telefonii międzymiastowej, telefonach komórkowych, transmisjach telewizyjnych i innych obszarach, że wystąpił poważny niedobór widma.

To połączenie ma szereg zalet w stosunku do światłowodu. Głównym jest to, że nie ma potrzeby układania kabla, a co za tym idzie, nie ma potrzeby płacenia za dzierżawę gruntu wzdłuż ścieżki sygnałowej. Wystarczy co 50 km kupić małe działki i zainstalować na nich wieże przekaźnikowe.

Podczerwień i fale milimetrowe

Promieniowanie podczerwone i milimetrowe bez użycia kabla jest szeroko stosowane do komunikacji krótkie odległości(przykładowe piloty). Są stosunkowo kierunkowe, tanie i łatwe w instalacji, ale nie przechodzą przez obiekty stałe.Komunikacja w zakresie podczerwieni wykorzystywana jest w systemach komputerów stacjonarnych (np. do łączenia laptopów z drukarkami), ale nadal nie odgrywa istotnej roli w telekomunikacji.

Satelity telekomunikacyjne

Wykorzystywane są satelity typu E: geostacjonarny (GEO), średniogórski (MEO) i niskoorbitalny (LEO) (ryc. 7).Ryż. 7. Satelity komunikacyjne i ich właściwości: wysokość orbity, opóźnienie, liczba satelitów potrzebnych do pokrycia całej powierzchni globu.

Publiczna komutowana sieć telefoniczna

Struktura systemu telefonicznego

Strukturę typowej trasy komunikacji telefonicznej na średnich odległościach przedstawiono na rysunku 8.Ryż. 8. Typowa trasa komunikacji ze średnią odległością między abonentami.

Linie lokalne: modemy, ADSL, bezprzewodowe

Ponieważ komputer pracuje z sygnałem cyfrowym, a lokalna linia telefoniczna jest transmisją sygnału analogowego, urządzenie modemowe służy do konwersji sygnału cyfrowego na analogowy i odwrotnie, a sam proces nazywa się modulacją / demodulacją (ryc. 9) .Ryż. 9. Korzystanie z linii telefonicznej podczas przesyłania sygnału cyfrowego.

Istnieją 3 metody modulacji (ryc. 10):

- modulacja amplitudy - stosowane są 2 różne amplitudy sygnału (dla 0 i 1),

częstotliwość - stosuje się kilka różnych częstotliwości sygnału (dla 0 i 1),

faza - przesunięcia fazowe są wykorzystywane podczas przejścia między jednostkami logicznymi (0 i 1). Kąty ścinania - 45, 135, 225, 180.

Ryż. 10. Sygnał binarny (a); modulacja amplitudy (b); modulacja częstotliwości (c); modulacja fazy.

Wszystkie nowoczesne modemy umożliwiają przesyłanie danych w obu kierunkach, ten tryb działania nazywa się dupleks. Połączenie z możliwością transmisji szeregowej nazywa się half-duplex. Połączenie, w którym transmisja odbywa się tylko w jednym kierunku, nazywa się simplex.

Maksymalna możliwa do osiągnięcia w tej chwili prędkość modemu to 56Kb/s. Standard V.90.

Cyfrowe linie abonenckie. Technologia xDSL.

Gdy prędkość modemów osiągnęła swój limit, firmy telekomunikacyjne zaczęły szukać wyjścia z tej sytuacji. Tym samym pod ogólną nazwą xDSL pojawiło się wiele propozycji. xDSL (Digital Subscribe Line) - cyfrowa linia abonencka, gdzie zamiast x mogą być inne litery. Najbardziej znaną technologią z tych propozycji jest ADSL (Asymmetric DSL).Powodem ograniczenia prędkości modemów było to, że wykorzystywały one zakres transmisji ludzkiej mowy do transmisji danych - od 300 Hz do 3400 Hz. Wraz z częstotliwościami granicznymi szerokość pasma wynosiła nie 3100 Hz, ale 4000 Hz.

Chociaż widmo lokalnej linii telefonicznej wynosi 1,1 Hz.

Pierwsza propozycja technologii ADSL wykorzystywała całe widmo lokalnej linii telefonicznej, które podzielone jest na 3 pasma:

- POTS - zasięg konwencjonalnej sieci telefonicznej;

zasięg wychodzący;

zakres wejściowy.

Alternatywna metoda zwana dyskretną modulacją wielotonową, DMT (Discrete MultiTone) polega na podziale całego widma linii lokalnej o szerokości 1,1 MHz na 256 niezależnych kanałów po 4312,5 Hz każdy. Kanał 0 to POTS. Kanały od 1 do 5 nie są używane, więc sygnał głosowy nie może zakłócać sygnału informacyjnego. Z pozostałych 250 kanałów jeden zajmuje się kontrolą transmisji w kierunku dostawcy, jeden w kierunku użytkownika, a wszystkie pozostałe są dostępne do przesyłania danych użytkownika (rys. 11).

Ryż. 11. Działanie ADSL z wykorzystaniem dyskretnej modulacji wielotonowej.

Standard ADSL pozwala odbierać do 8 Mb/s, a wysyłać do 1 Mb/s. ADSL2+ - wychodzące do 24Mb/s, przychodzące do 1,4 Mb/s.

Typowa konfiguracja sprzętu ADSL zawiera:

- DSLAM - multiplekser dostępowy DSL;

NID to urządzenie interfejsu sieciowego, które oddziela własność firmy telekomunikacyjnej od abonenta.

Rozdzielacz (rozdzielacz) to rozdzielacz częstotliwości, który oddziela pasmo POTS i dane ADSL.

Linie i uszczelnienia

Oszczędzanie zasobów odgrywa ważną rolę w systemie telefonicznym. Koszt ułożenia i utrzymania sieci szkieletowej o dużej przepustowości i linii niskiej jakości jest prawie taki sam (to znaczy lwia część tych kosztów jest wydawana na kopanie rowów, a nie na sam kabel miedziany lub światłowodowy).Z tego powodu firmy telefoniczne współpracowały nad opracowaniem kilku schematów prowadzenia wielu rozmów za pomocą jednego fizycznego kabla. Schematy multipleksowania (kompresji) można podzielić na dwie główne kategorie: FDM (Frequency Division Multiplexing – multipleksowanie z podziałem częstotliwości) oraz TDM (Time Division Multiplexing – multipleksowanie z podziałem czasu) (rys. 13).

Dzięki multipleksowaniu częstotliwości widmo częstotliwości jest dzielone między kanały logiczne, a każdy użytkownik otrzymuje wyłączną własność swojego podpasma. W multipleksowaniu z podziałem czasu użytkownicy na zmianę (cyklicznie) korzystają z tego samego kanału, a każdy otrzymuje pełną przepustowość kanału na krótki okres czasu.

Kanały światłowodowe wykorzystują specjalny wariant multipleksowania częstotliwości. Nazywa się to multipleksowaniem z podziałem widmowym (WDM, Wavelength-Division Multiplexing).

Ryż. 13. Przykład multipleksowania częstotliwościowego: oryginalne widma 1 sygnałów (a), widma przesunięte częstotliwościowo (b), multipleksowany kanał (c).

Przełączanie

Z punktu widzenia przeciętnego inżyniera telefonicznego, system telefoniczny składa się z dwóch części: urządzeń zewnętrznych (lokalne linie telefoniczne i magistrale poza centralami) oraz urządzeń wewnętrznych (przełączniki) zlokalizowanych w centrali telefonicznej.Wszelkie sieci komunikacyjne obsługują jakiś sposób przełączania (komunikacji) swoich abonentów między sobą. Praktycznie niemożliwe jest zapewnienie każdej parze współpracujących ze sobą abonentów własnej niekomutowanej fizycznej linii komunikacyjnej, którą mogliby zmonopolizować „własne” przez długi czas. Dlatego w każdej sieci zawsze stosuje się jakiś sposób przełączania abonentów, który zapewnia dostępność dostępnych kanałów fizycznych jednocześnie dla kilku sesji komunikacyjnych pomiędzy abonentami sieci.

W systemach telefonicznych stosowane są dwie różne techniki: komutacja obwodów i komutacja pakietów.

Przełączanie obwodów

Przełączanie obwodów oznacza tworzenie ciągłego złożonego kanału fizycznego z połączonych szeregowo poszczególnych sekcji kanału w celu bezpośredniej transmisji danych między węzłami. W sieci z komutacją łączy przed transmisją danych zawsze należy wykonać procedurę zestawiania połączenia, w trakcie której tworzony jest kanał kompozytowy (rys. 14).Przełączanie pakietów

W przełączaniu pakietów wszystkie komunikaty przesyłane przez użytkownika sieci są dzielone w węźle źródłowym na stosunkowo małe części, zwane pakietami. Każdy pakiet jest dostarczany z nagłówkiem, który określa informacje adresowe potrzebne do dostarczenia pakietu do hosta docelowego, a także numer pakietu, który zostanie użyty przez hosta docelowego do złożenia wiadomości. Pakiety są transportowane w sieci jako niezależne bloki informacyjne. Przełączniki sieciowe odbierają pakiety z węzłów końcowych i na podstawie informacji adresowych przesyłają je między sobą, a ostatecznie do węzła docelowego (rys. 14).itp.................

Do transmisji danych dyskretnych liniami komunikacyjnymi o wąskim paśmie częstotliwości, modulacja analogowa. Typowym przedstawicielem takich łączy jest łączność głosowa udostępniana użytkownikom publicznych sieci telefonicznych. Ta linia komunikacyjna przesyła sygnały analogowe w zakresie częstotliwości od 300 do 3400 Hz (czyli szerokość pasma linii wynosi 3100 Hz). Ścisłe ograniczenie przepustowości linii komunikacyjnych jest w tym przypadku związane ze stosowaniem w sieciach telefonicznych urządzeń multipleksujących i przełączających obwody.

Nazywa się urządzenie, które wykonuje funkcje modulacji sinusoidy nośnej po stronie nadawczej i demodulacji po stronie odbiorczej modem (modulator-demodulator).

Modulacja analogowa to fizyczna metoda kodowania, w której informacje są kodowane poprzez zmianę amplitudy, częstotliwości lub fazy sygnał sinusoidalny o częstotliwości nośnej. Na modulacja amplitudy dla jedynki logicznej wybiera się jeden poziom amplitudy sinusoidy częstotliwości nośnej, a dla logicznego zera inny. Ta metoda jest rzadko stosowana w praktyce w czystej postaci ze względu na niską odporność na zakłócenia, ale często jest stosowana w połączeniu z innymi rodzajami modulacji. Na modulacja częstotliwości wartości 0 i 1 oryginalnych danych są przesyłane przez sinusoidy o różnych częstotliwościach . Ta metoda modulacji nie wymaga kompleksów elektroniczne obwody w modemach i jest zwykle używany w modemach o niskiej szybkości działających z szybkością 300 lub 1200 bps. Na modulacja fazy wartości danych 0 i 1 odpowiadają sygnałom o tej samej częstotliwości, ale różnej fazie, na przykład 0 i 180 stopni lub 0, 90, 180 i 270 stopni. W szybkich modemach często stosuje się połączone metody modulacji, z reguły amplituda w połączeniu z fazą. Połączone metody modulacji służą do zwiększenia szybkości transmisji danych. Najczęstsze metody to Kwadraturowa modulacja amplitudy-QAM). Metody te opierają się na połączeniu modulacji fazy z 8 wartościami przesunięcia fazowego oraz modulacji amplitudy z 4 poziomami amplitudy. Jednak nie wszystkie z 32 możliwych kombinacji sygnałów są wykorzystywane. Taka redundancja kodowania jest wymagana, aby modem rozpoznawał błędne sygnały, które są wynikiem zniekształceń spowodowanych zakłóceniami, które w kanałach telefonicznych (zwłaszcza komutowanych) mają bardzo znaczną amplitudę i długi czas.

Na kodowanie cyfrowe wykorzystywane są informacje dyskretne potencjał oraz impuls kody. W potencjał W kodach do reprezentacji zer i jedynek logicznych używana jest tylko wartość potencjału sygnału, a nie uwzględnia się jego spadków, które tworzą pełne impulsy. Puls kody umożliwiają reprezentację danych binarnych albo przez impulsy o określonej polaryzacji, albo przez część impulsu - spadek potencjału o określonym kierunku.

Używając prostokątnych impulsów do przesyłania dyskretnych informacji, konieczne jest wybranie metody kodowania, która pozwoliłaby jednocześnie osiągnąć kilka celów: przy tej samej przepływności mieć najmniejszą szerokość widma sygnału wynikowego; zapewniona synchronizacja między nadajnikiem a odbiornikiem; miał umiejętność rozpoznawania błędów; charakteryzował się niskim kosztem wdrożenia.

Węższe widmo sygnału pozwala na osiągnięcie większej szybkości transmisji danych na tej samej linii (przy tej samej przepustowości). Konieczna jest synchronizacja nadajnika i odbiornika, aby odbiornik dokładnie wiedział, w którym momencie należy odczytać nową informację z linii komunikacyjnej. Ten problem jest trudniejszy do rozwiązania w sieci niż w przypadku komunikacji między urządzeniami znajdującymi się w bliskiej odległości, na przykład między urządzeniami wewnątrz komputera lub między komputerem a drukarką. Na krótkich dystansach dobrze sprawdza się schemat oparty na oddzielnej taktującej linii komunikacyjnej, a informacja jest usuwana z linii danych dopiero w momencie nadejścia impulsu zegarowego. W sieciach zastosowanie tego schematu powoduje trudności ze względu na niejednorodność charakterystyki przewodów w kablach. Na dużych odległościach fale prędkości sygnału mogą powodować, że zegar dociera tak późno lub zbyt wcześnie dla odpowiedniego sygnału danych, że bit danych jest pomijany lub ponownie odczytywany. Innym powodem, dla którego sieci odmawiają używania impulsów zegarowych, jest oszczędność przewodników w drogich kablach. Dlatego sieci wykorzystują tzw kody samosynchronizujące się, których sygnały niosą ze sobą wskazówki dla nadajnika, w którym momencie należy rozpoznać kolejny bit (lub kilka bitów, jeśli kod jest zorientowany na więcej niż dwa stany sygnału). Wszelkie gwałtowne spadki sygnału – tzw z przodu- może służyć jako dobry wskaźnik synchronizacji odbiornika z nadajnikiem. Podczas używania sinusoid jako sygnału nośnego, wynikowy kod ma właściwość samosynchronizacji, ponieważ zmiana amplitudy częstotliwości nośnej pozwala odbiornikowi określić moment pojawienia się kodu wejściowego.

Rozpoznanie i korekta zniekształconych danych jest trudna do zrealizowania za pomocą warstwy fizycznej, dlatego najczęściej tej pracy podejmują się protokoły leżące wyżej: kanał, sieć, transport czy aplikacja. Z drugiej strony rozpoznawanie błędów w warstwie fizycznej oszczędza czas, ponieważ odbiornik nie czeka na całkowite zbuforowanie ramki, ale natychmiast ją odrzuca, gdy w ramce zostaną rozpoznane błędne bity.

Wymagania dotyczące metod kodowania są wzajemnie sprzeczne, więc każda z omówionych poniżej popularnych metod kodowania cyfrowego ma swoje zalety i wady w porównaniu z innymi.

Jedna z najprostszych metod potencjał kodowanie jest jednobiegunowy kod potencjału, zwany także kodowaniem bez powrotu do zera (Non Return to Zero-NRZ) (rys.7.1.a). Nazwisko odzwierciedla fakt, że podczas transmisji sekwencji jedynek sygnał nie wraca do zera w trakcie cyklu. Metoda NRZ ma dobre wykrywanie błędów (ze względu na dwa ostro różne potencjały), ale nie ma właściwości samosynchronizacji. Podczas transmisji długiej sekwencji jedynek lub zer sygnał liniowy nie zmienia się, więc odbiornik nie jest w stanie określić z sygnału wejściowego punktów czasowych, w których konieczne jest ponowne odczytanie danych. Nawet z bardzo dokładnym generatorem zegarowym odbiornik może pomylić się z momentem zbierania danych, ponieważ częstotliwości obu generatorów prawie nigdy nie są całkowicie identyczne. Dlatego przy dużych szybkościach transmisji danych i długich sekwencjach jedynek lub zer niewielkie niedopasowanie częstotliwości zegara może prowadzić do błędu w całym cyklu, a co za tym idzie, odczytu nieprawidłowej wartości bitu.

|

Ryż. 7.1. Metody kodowania danych binarnych: a-potencjał jednobiegunowy

kodeks społeczny; b- kod potencjału bipolarnego; w- jednobiegunowy im-

kod pulsu; G -kod impulsu bipolarnego; d-Kod „Manchesteru”;

mi- potencjalny kod z czterema poziomami sygnału.

Inną poważną wadą metody NRZ jest obecność składowej o niskiej częstotliwości, która zbliża się do zera podczas przesyłania długich sekwencji jedynek lub zer. Z tego powodu wiele linii komunikacyjnych, które nie zapewniają bezpośredniego połączenia galwanicznego między odbiornikiem a źródłem, nie obsługuje tego typu kodowania. W rezultacie kod NRZ w czystej postaci nie jest używany w sieciach, ale stosowane są jego różne modyfikacje, w których eliminowana jest zarówno słaba samosynchronizacja kodu NRZ, jak i obecność stałego składnika.

Jedną z modyfikacji metody NRZ jest metoda kodowanie potencjału bipolarnego z alternatywną inwersją (Bipolar Alternate Mark Inversion-JESTEM). W tej metodzie ( Ryż. 7.1.b) stosowane są trzy potencjalne poziomy - ujemny, zerowy i dodatni. Do zakodowania logicznego zera używany jest potencjał zerowy, a jednostka logiczna jest kodowana przez potencjał dodatni lub ujemny (w tym przypadku potencjał każdej nowej jednostki jest przeciwny do potencjału poprzedniej). Kod AMI częściowo eliminuje DC i brak problemów z samoczynnym synchronizowaniem nieodłącznie związanych z kodem NRZ. Dzieje się tak podczas wysyłania długich sekwencji jedynek. W takich przypadkach sygnał na linii jest ciągiem impulsów dwubiegunowych o takim samym widmie jak kod NRZ, przesyłających naprzemiennie zera i jedynki, to znaczy bez składowej stałej i z podstawową harmoniczną N/2 Hz (gdzie N to szybkość transmisji danych). Długie ciągi zer są również niebezpieczne dla kodu AMI, jak również dla kodu NRZ - sygnał degeneruje się do stałego potencjału o zerowej amplitudzie. Ogólnie rzecz biorąc, dla różnych kombinacji bitów w linii, użycie kodu AMI prowadzi do węższego widma sygnału niż w przypadku kodu NRZ, a zatem do większej przepustowości linii. Na przykład, podczas przesyłania na przemian jedynek i zer, podstawowa harmoniczna f0 ma częstotliwość N/4 Hz. Kod AMI zapewnia również pewne funkcje rozpoznawania błędnych sygnałów. Zatem naruszenie ścisłej zmiany biegunowości sygnałów wskazuje na fałszywy impuls lub zniknięcie prawidłowego impulsu z linii. Sygnał z niewłaściwą polaryzacją jest wywoływany zabroniony sygnał (naruszenie sygnału). Ponieważ kod AMI wykorzystuje nie dwa, ale trzy poziomy sygnału na linię, dodatkowy poziom wymaga zwiększenia mocy nadajnika, aby zapewnić taką samą wierność bitową na linii, co jest ogólną wadą kodów z wieloma stanami sygnału w porównaniu z kodami, które tylko rozróżnić dwa stany.

Bardzo proste metody impulsywny kodowania są jednobiegunowy kod impulsowy, w którym jeden jest reprezentowany przez pęd, a zero przez jego brak ( Ryż. 7.1c), oraz kod pulsu bipolarnego, w którym jednostka jest reprezentowana przez impuls o jednej polaryzacji, a zero - o drugiej ( Ryż. 7,1g). Każdy impuls trwa pół cyklu. Kod impulsu bipolarnego ma dobre właściwości samotaktowania, ale składowa impulsu prądu stałego może być obecna, na przykład podczas przesyłania długiej sekwencji jedynek lub zer. Ponadto jego spektrum jest szersze niż potencjalne kody. Tak więc, podczas przesyłania samych zer lub jedynek, częstotliwość podstawowej harmonicznej kodu będzie równa NHz, czyli dwukrotnie wyższa niż podstawowa harmoniczna kodu NRZ i czterokrotnie wyższa niż podstawowa harmoniczna kodu AMI podczas przesyłania na przemian jedynek i zer. Ze względu na zbyt szerokie spektrum kod impulsu bipolarnego jest rzadko używany.

W sieciach lokalnych do niedawna najpowszechniejszą metodą kodowania była tzw. kod Manchesteru”(Ryż. 7.1d). W kodzie Manchester do zakodowania jedynek i zer używa się spadku potencjału, czyli czoła impulsu. W kodowaniu Manchester każdy zegar jest podzielony na dwie części. Informacje są kodowane przez potencjalne spadki, które występują w środku każdego cyklu. Jednostka jest kodowana przez przejście od niskiego do wysokiego, a zero jest kodowane przez odwrotną krawędź. Na początku każdego cyklu może wystąpić zbocze sygnału serwisowego, jeśli trzeba przedstawić kilka zer lub jedynek z rzędu. Ponieważ sygnał zmienia się co najmniej raz na cykl transmisji jednego bitu danych, kod Manchester ma dobre właściwości samotaktowania. Szerokość pasma kodu Manchester jest węższa niż szerokość impulsu bipolarnego. Nie ma też składowej stałej, a harmoniczna podstawowa w najgorszym przypadku (przy transmisji ciągu jedynek lub zer) ma częstotliwość NHz, a w najlepszym przypadku (przy transmisji naprzemiennie zer i jedynek) jest równa do N/2 Hz, jak w kodach AMI czy NRZ. Średnio szerokość pasma kodu Manchester jest półtora raza węższa niż kodu bipolarnego, a podstawowa harmoniczna oscyluje wokół 3N/4. Kolejną zaletą kodu Manchester jest to, że ma tylko dwa poziomy sygnału, podczas gdy bipolarny kod impulsowy ma trzy.

Istnieją również potencjalne kody z dużą liczbą poziomów sygnału do kodowania danych. Pokazano jako przykład ( rys. 7.1e) potencjalny kod 2B1Q z czterema poziomami sygnału do kodowania danych. W tym kodzie każde dwa bity są przesyłane w jednym cyklu przez sygnał, który ma cztery stany. Para bitów „00” odpowiada potencjałowi -2,5 V, parze bitów „01” potencjałowi -0,833 V, parze bitów „11” potencjałowi +0,833 V, a parze bitów „11” potencjałowi +0,833 V. bity „10” - potencjał +2,5 V. Ta metoda kodowania wymaga dodatkowych środków, aby poradzić sobie z długimi sekwencjami identycznych par bitów, ponieważ wtedy sygnał zamienia się w składową stałą. W przypadku losowego przeplatania bitów widmo sygnału jest dwukrotnie węższe niż w przypadku kodu NRZ (przy tej samej przepływności czas cyklu jest dwukrotnie dłuższy). Tym samym przy użyciu przedstawionego kodu 2B1Q możliwe jest przesyłanie danych tą samą linią dwukrotnie szybciej niż przy użyciu kodu AMI. Jednak do jego realizacji moc nadajnika musi być większa, aby cztery poziomy były wyraźnie rozróżniane przez odbiornik na tle zakłóceń.

Aby ulepszyć potencjalne kody, takie jak AMI i 2B1Q, kodowanie logiczne. Kodowanie logiczne ma na celu zastąpienie długich sekwencji bitów, prowadzących do stałego potencjału, przeplatanego jedynkami. Dla kodowania logicznego charakterystyczne są dwie metody - nadmiarowe kody i szyfrowanie.

Nadmiarowe kody opierają się na podziale oryginalnej sekwencji bitów na części, które często nazywane są znakami. Następnie każdy oryginalny znak jest zastępowany nowym, który ma więcej bitów niż oryginał. Na przykład kod logiczny 4B/5B zastępuje oryginalne znaki 4-bitowe znakami 5-bitowymi. Ponieważ symbole wynikowe zawierają nadmiarowe bity, łączna liczba kombinacji bitów w nich jest większa niż w oryginalnych. Tak więc w kodzie 4B / 5B wynikowe symbole mogą zawierać 32-bitowe kombinacje, podczas gdy oryginalne symbole - tylko 16. Dlatego w wynikowym kodzie można wybrać 16 takich kombinacji, które nie zawierają dużej liczby zer i policz resztę zabronione kody (naruszenie kodu). Oprócz usunięcia DC i samosynchronizacji kodu, nadmiarowe kody umożliwiają odbiornikowi rozpoznawanie uszkodzonych bitów. Jeśli odbiornik otrzyma zakazany kod, oznacza to, że sygnał został zniekształcony na linii. Kod 4V/5V jest przesyłany linią za pomocą kodowania fizycznego przy użyciu jednej z potencjalnych metod kodowania, która jest wrażliwa tylko na długie sekwencje zer. Symbole kodu 4V/5V o długości 5 bitów gwarantują, że na linii nie może wystąpić więcej niż trzy zera w rzędzie dla dowolnej ich kombinacji. Litera B w kryptonimie oznacza, że elementarny sygnał ma 2 stany (z angielskiego binarny - binarny). Istnieją również kody z trzema stanami sygnału, na przykład w kodzie 8B / 6T do zakodowania 8 bitów informacji początkowej używany jest kod 6 sygnałów, z których każdy ma trzy stany. Redundancja kodu 8B/6T jest większa niż kodu 4B/5B, ponieważ z 256 kodów źródłowych wynika 729 (3 do potęgi 6) symboli. Korzystanie z tabeli przeglądowej jest bardzo prostą operacją, więc to podejście nie komplikuje karty sieciowe oraz bloki interfejsów przełączników i routerów (patrz sekcje 9,11).

Aby zapewnić określoną przepustowość linii, nadajnik wykorzystujący kod redundantny musi pracować ze zwiększoną częstotliwością zegara. Tak więc, aby przesyłać kody 4V / 5V z szybkością 100 Mb / s, nadajnik musi działać z częstotliwością zegara 125 MHz. W tym przypadku widmo sygnału na linii jest rozszerzone w porównaniu z przypadkiem, gdy linią przesyłany jest czysty, nieredundantny kod. Mimo to widmo kodu potencjałów redundantnych okazuje się węższe niż widmo kodu manchesterskiego, co uzasadnia dodatkowy etap kodowania logicznego oraz pracę odbiornika i nadajnika z podwyższoną częstotliwością taktowania.

Inny sposób kodowania logicznego polega na wstępnym „mieszaniu” informacji początkowych w taki sposób, aby prawdopodobieństwa pojawienia się jedynek i zer na linii stały się bliskie. Urządzenia lub bloki, które wykonują tę operację, są nazywane mieszacze(wyścig - wysypisko, nieuporządkowany montaż). Na szamotanina używany jest dobrze znany algorytm, więc odbiornik po otrzymaniu danych binarnych przesyła je do deszyfrator, który przywraca pierwotną sekwencję bitów. Nadmiarowe bity nie są przesyłane przez linię. Ulepszona redundancja potencjału i zaszyfrowane kody są stosowane w nowoczesnych szybkich technologie sieciowe zamiast „Manchester” i dwubiegunowego kodowania impulsów.

7.6. Technologie multipleksowania linii komunikacyjnych

Do multipleksowanie(„zagęszczanie”) linii komunikacyjnych stosuje się kilka technologii. Technologia częstotliwośćmultipleksowanie(Multipleksowanie z podziałem częstotliwości - FDM) został pierwotnie opracowany dla sieci telefonicznych, ale jest również używany w innych typach sieci, takich jak sieci telewizja kablowa. Technologia ta zakłada przeniesienie sygnałów każdego kanału abonenckiego do własnego zakresu częstotliwości oraz jednoczesną transmisję sygnałów z kilku kanałów abonenckich w jednym szerokopasmowym łączu komunikacyjnym. Na przykład wejścia przełącznika FDM odbierają sygnały początkowe od abonentów sieci telefonicznej. Przełącznik dokonuje translacji częstotliwości każdego kanału we własnym paśmie częstotliwości. Zazwyczaj zakres wysokich częstotliwości jest podzielony na pasma, które są przeznaczone do transmisji danych z kanałów abonenckich. W linii komunikacyjnej pomiędzy dwoma centralami FDM transmitowane są jednocześnie sygnały wszystkich kanałów abonenckich, ale każdy z nich zajmuje własne pasmo częstotliwości. Wyjściowy przełącznik FDM oddziela zmodulowane sygnały każdej częstotliwości nośnej i przesyła je do odpowiedniego kanału wyjściowego, do którego bezpośrednio podłączony jest telefon abonencki. Przełączniki FDM mogą wykonywać zarówno dynamiczne, jak i trwałe przełączanie. W komutacji dynamicznej jeden abonent inicjuje połączenie z innym abonentem, wysyłając do sieci wywołany numer abonenta. Przełącznik dynamicznie przydziela temu abonentowi jedno z wolnych pasm. Przy ciągłym przełączaniu pasmo jest przydzielane abonentowi przez długi czas. Zasada przełączania oparta na podziale częstotliwości pozostaje niezmienna w sieciach innego typu, zmieniają się jedynie granice pasm przydzielonych do odrębnego kanału abonenckiego oraz ich liczba.

Technologia multipleksowaniadzielenie czasu(multipleksowanie z podziałem czasu - TDM) lub tymczasowy multipleksowanie opiera się na wykorzystaniu urządzeń TDM (multiplekserów, przełączników, demultiplekserów) pracujących w trybie time-sharing, obsługujących po kolei wszystkie kanały abonenckie w cyklu. Każdemu połączeniu przydzielany jest jeden wycinek czasu cyklu pracy sprzętu, tzw przedział czasu. Czas trwania przedziału czasowego zależy od liczby kanałów abonenckich obsługiwanych przez urządzenie. Sieci TDM mogą obsługiwać oba dynamiczny, lub stały przełączania, a czasami obu tych trybów.

Sieci z przełączanie dynamiczne wymagają wstępnej procedury ustanawiania połączenia między abonentami. W tym celu adres wywoływanego abonenta jest przesyłany do sieci, która przechodzi przez przełączniki i konfiguruje je do późniejszej transmisji danych. Żądanie połączenia jest kierowane z jednego przełącznika do drugiego i ostatecznie dociera do dzwoniącego. Sieć może odmówić nawiązania połączenia, jeśli pojemność wymaganego kanału wyjściowego została już wyczerpana. Dla przełącznika FDM pojemność wyjściowa jest równa liczbie pasm częstotliwości, a dla przełącznika TDM jest równa liczbie szczelin czasowych, na które podzielony jest cykl pracy kanału. Sieć odrzuca również połączenie, jeśli żądany abonent nawiązał już połączenie z kimś innym. W pierwszym przypadku mówią, że przełącznik jest zajęty, aw drugim - abonent. Wadą metody przełączania obwodów jest możliwość zerwania połączenia. Jeśli połączenie może zostać nawiązane, to przydzielana jest mu stała przepustowość w sieciach FDM lub stała przepustowość w sieciach TDM. Wartości te pozostają niezmienne przez cały okres połączenia. Gwarantowana przepustowość sieci po nawiązaniu połączenia to ważna cecha wymagana w aplikacjach takich jak transmisja głosu i obrazu czy sterowanie obiektami w czasie rzeczywistym.

Jeżeli istnieje tylko jeden fizyczny kanał komunikacyjny, np. przy wymianie danych za pomocą modemów przez sieć telefoniczną, działanie dupleksowe zorganizowane jest na zasadzie podziału kanału na dwa logiczne podkanały z wykorzystaniem technologii FDM lub TDM. Podczas korzystania z technologii FDM modemy do organizacji pracy dupleksowej na linii dwuprzewodowej działają na czterech częstotliwościach (dwie częstotliwości - do kodowania jedynek i zer podczas przesyłania danych w jednym kierunku, a pozostałe dwie częstotliwości - do kodowania podczas przesyłania w przeciwnym kierunku ). W technologii TDM niektóre szczeliny czasowe są wykorzystywane do przesyłania danych w jednym kierunku, a niektóre służą do przesyłania danych w drugim kierunku. Zwykle przedziały czasowe o przeciwnych kierunkach naprzemiennie.

W kablach światłowodowych do organizacji operacji dupleksowych przy użyciu tylko jednego światłowodu transmisja danych w jednym kierunku odbywa się za pomocą wiązki światła o jednej długości fali, aw przeciwnym kierunku - o innej długości fali. Technologia ta jest zasadniczo związana z metodą FDM, ale dla kabli światłowodowych nazywa się technologie multipleksowania długości fal(multipleksowanie z podziałem fal - ŚDM) lub fala multipleksowanie.

Technologiagęsta fala(spektralne)multipleksowanie(multipleksowanie z podziałem na gęste fale - DWDM) ma na celu stworzenie nowej generacji szkieletów optycznych działających z prędkościami wielogigabitowymi i terabitowymi. Taki jakościowy skok wydajności wynika z faktu, że informacja w światłowodzie jest przesyłana jednocześnie przez dużą liczbę fal świetlnych. Sieci DWDM działają na zasadzie przełączania obwodów, gdzie każda fala świetlna reprezentuje oddzielny kanał widmowy i przenosi własne informacje. Jedna z głównych zalet technologie DWDM to znaczny wzrost współczynnika wykorzystania potencjału częstotliwościowego światłowodu, którego teoretyczna szerokość pasma wynosi 25 000 GHz.

Streszczenie

W nowoczesnych systemach telekomunikacyjnych informacja przekazywana jest za pomocą fal elektromagnetycznych – sygnałów elektrycznych, świetlnych lub radiowych.

Linie komunikacyjne, w zależności od rodzaju nośnika fizycznego służącego do przesyłania informacji, mogą być przewodowe (przewodowe) lub bezprzewodowe. Jako linie komunikacyjne stosuje się kable telefoniczne oparte na żyłach równoległych nieskręcanych, kable koncentryczne, kable oparte na parach skręconych żył (nieekranowanych i ekranowanych), kable światłowodowe. Najbardziej efektywne dziś i obiecujące w niedalekiej przyszłości są kable oparte na skręconych parach żył oraz kable światłowodowe. Linie komunikacji bezprzewodowej realizowane są najczęściej poprzez transmisję sygnałów radiowych w różnych pasmach fal radiowych. technologia podczerwieni transmisja bezprzewodowa dane wykorzystują część widma elektromagnetycznego między światłem widzialnym a najkrótszymi mikrofalami. Najbardziej szybki i odporny na hałas jest technologia laserowa połączenie bezprzewodowe.

Główne cechy linii komunikacyjnych to odpowiedź częstotliwościowa, szerokość pasma i tłumienie przy określonej częstotliwości.

Przepustowość linii komunikacyjnej charakteryzuje maksymalną możliwą szybkość przesyłania danych. Odporność linii komunikacyjnej na zakłócenia określa jej zdolność do zmniejszania poziomu zakłóceń generowanych w środowisku zewnętrznym na przewodach wewnętrznych. Niezawodność transmisji danych charakteryzuje prawdopodobieństwo zniekształcenia dla każdego przesyłanego bitu danych.

Reprezentacja dyskretnych informacji w takiej czy innej formie sygnałów dostarczanych do linii komunikacyjnej nazywana jest kodowaniem fizycznym. Kodowanie logiczne polega na zastąpieniu bitów oryginalnej informacji nową sekwencją bitów, która zawiera te same informacje, ale ma dodatkowe właściwości.

Do przesyłania dyskretnych danych liniami komunikacyjnymi o wąskim paśmie częstotliwości stosowana jest modulacja analogowa, w której informacje są kodowane poprzez zmianę amplitudy, częstotliwości lub fazy sinusoidalnego sygnału o częstotliwości nośnej. Podczas cyfrowego kodowania informacji dyskretnych stosuje się kody potencjałowe i impulsowe. Do multipleksowania linii komunikacyjnych wykorzystywane są technologie multipleksowania częstotliwościowego, czasowego i falowego.

Pytania kontrolne i zadania

1. Podaj klasyfikację linii komunikacyjnych.

2. Opisz najczęściej spotykane linie komunikacji kablowej.

3. Przedstaw główne linie komunikacji bezprzewodowej i podaj ich charakterystykę porównawczą.

4. Z powodu jakich czynników fizycznych kanały komunikacyjne zniekształcają przesyłane sygnały?

5. Jaka jest charakterystyka amplitudowo-częstotliwościowa kanału komunikacyjnego?

6. W jakich jednostkach mierzona jest przepustowość kanału komunikacyjnego?

7. Opisz pojęcie „odporność linii komunikacyjnej na zakłócenia”.

8. Co decyduje o charakterystycznej „niezawodności transmisji danych” iw jakich jednostkach jest mierzona?

9. Co to jest „modulacja analogowa” i jakie jej rodzaje są wykorzystywane do przesyłania danych dyskretnych?

10. Jakie urządzenie realizuje funkcje modulacji sinusoidy nośnej po stronie nadawczej i demodulowania jej po stronie odbiorczej?

11. Wskaż różnicę między kodowaniem potencjałowym i impulsowym sygnałów cyfrowych.

12. Co to są kody samosynchronizujące się?

13. Jaki jest cel logicznego kodowania sygnałów cyfrowych i jakimi metodami się je stosuje?

14. Opisać technologię multipleksowania częstotliwości linii komunikacyjnych.

15. Jakie są cechy technologii multipleksowania z podziałem czasu?

16. Jaką technologię multipleksowania stosuje się w kablach światłowodowych w celu zorganizowania operacji dupleksu przy użyciu tylko jednego światłowodu?

17. Jaki jest cel technologii multipleksowania gęstych fal?

Podczas przesyłania danych dyskretnych kanałami komunikacyjnymi stosowane są dwa główne rodzaje kodowania fizycznego -na podstawie sinusoidalnego sygnału nośnego i oparty na sekwencji prostokątnych impulsów. Często nazywana jest również pierwsza metoda modulacja lub modulacja analogowa, podkreślając fakt, że kodowanie odbywa się poprzez zmianę parametrów sygnału analogowego. Drugi sposób jest zwykle nazywany kodowanie cyfrowe. Metody te różnią się szerokością widma sygnału wynikowego oraz złożonością sprzętu wymaganego do ich realizacji.

W przypadku stosowania impulsów prostokątnych widmo sygnału wynikowego jest bardzo szerokie. Nie jest to zaskakujące, jeśli pamiętamy, że widmo idealnego pędu ma nieskończoną szerokość. Zastosowanie sinusoidy skutkuje znacznie mniejszym widmem przy tej samej szybkości informacyjnej. Jednak realizacja modulacji sinusoidalnej wymaga bardziej złożonego i droższego sprzętu niż realizacja impulsów prostokątnych.

Obecnie coraz częściej dane, które początkowo mają postać analogową - mowa, obraz telewizyjny - transmitowane są kanałami komunikacyjnymi w postaci dyskretnej, czyli w postaci ciągu jedynek i zer. Nazywa się proces przedstawiania informacji analogowych w postaci dyskretnej dyskretna modulacja. Terminy „modulacja” i „kodowanie” są często używane zamiennie.

Na kodowanie cyfrowe stosowane są dyskretne kody informacyjne, potencjałowe i impulsowe. W kodach potencjałowych do reprezentacji logicznych jedynek i zer używana jest tylko wartość potencjału sygnału, a jego spadki, które tworzą pełne impulsy, nie są brane pod uwagę. Kody impulsów umożliwiają reprezentację danych binarnych przez impulsy o określonej polaryzacji lub przez część impulsu - spadek potencjału o określonym kierunku.

Używając prostokątnych impulsów do przesyłania dyskretnych informacji, konieczne jest wybranie metody kodowania, która pozwoliłaby jednocześnie osiągnąć kilka celów: przy tej samej przepływności mieć najmniejszą szerokość widma sygnału wynikowego; zapewniona synchronizacja między nadajnikiem a odbiornikiem;

Posiadał umiejętność rozpoznawania błędów; charakteryzował się niskim kosztem wdrożenia.

Sieci używają tzw kody samosynchronizujące się, których sygnały niosą ze sobą wskazówki dla nadajnika, w którym momencie należy rozpoznać kolejny bit (lub kilka bitów, jeśli kod jest zorientowany na więcej niż dwa stany sygnału). Każde ostre zbocze w sygnale - tzw. zbocze - może służyć jako dobry wskaźnik synchronizacji odbiornika z nadajnikiem. Rozpoznanie i korekta zniekształconych danych jest trudna do zrealizowania za pomocą warstwy fizycznej, dlatego najczęściej tej pracy podejmują się protokoły leżące wyżej: kanał, sieć, transport czy aplikacja. Z drugiej strony rozpoznawanie błędów w warstwie fizycznej oszczędza czas, ponieważ odbiornik nie czeka na całkowite umieszczenie ramki w buforze, ale odrzuca ją natychmiast po umieszczeniu. znając błędy bitowe w ramce.