System CrocoTime przeznaczony jest do pracy w sieciach wielopoziomowych. Jednak program działa również z sieciami lokalnymi typu peer-to-peer. Klienci często zwracają się do nas o pomoc w tworzeniu sieci wewnętrznej firmy, dlatego przygotowaliśmy szczegółowe instrukcje.

W sieci peer-to-peer wszystkie komputery mają takie same prawa. Każdy komputer może pełnić rolę klienta i serwera. Niemal zawsze sieć peer-to-peer jest reprezentowana przez jedną grupę roboczą. Taka sieć jest odpowiednia, jeśli liczba pracowników nie przekracza 20 osób, a bezpieczeństwo danych nie jest tak krytyczne. Większość małych firm korzysta z tego typu lokalna sieć.

Należy pamiętać, że wszystkie czynności muszą być wykonywane w imieniu konta administratora komputera. W przeciwnym razie mogą wystąpić problemy z konfiguracją sieci lokalnej.

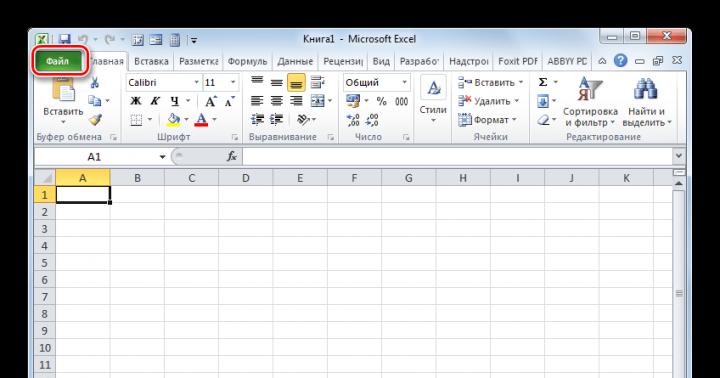

1. Konfiguracja grupy roboczej

Podczas konfigurowania sieci lokalnej należy przede wszystkim upewnić się, że wszystkie znajdujące się w niej komputery są połączone w jedną grupę roboczą. Aby określić, w której grupie roboczej znajduje się komputer, należy kliknąć przycisk „Start” -> „Komputer” i wybrać polecenie „Właściwości” kliknij prawym przyciskiem myszy myszką w menu podręcznym.

Otworzy się okno System. W prawym dolnym rogu okna wybierz „Zmień ustawienia”, w otwartym oknie „Właściwości systemu” sprawdź nazwę grupy roboczej. Domyślnie grupa robocza w systemie Windows nazywa się WORKGROUP, możesz wymyślić własną nazwę lub użyć już istniejącej, jeśli twoja grupa robocza ją posiada. Możesz zmienić nazwę, klikając przycisk „Zmień”.

W celu uniknięcia problemów z dostępem do zasobów sieciowych ważne jest zapisywanie nazwy komputera literami łacińskimi. W tym samym oknie można zmienić nazwę komputera. Po wprowadzeniu zmian kliknij przyciski „Zastosuj” i „OK”. Windows poprosi o ponowne uruchomienie komputera. Uruchom ponownie i postępuj zgodnie z dalszymi instrukcjami.

2. Konfiguracja kart sieciowych

Na tym etapie należy upewnić się, że komputery w grupie roboczej mają ten sam zakres adresów IP, tę samą maskę podsieci i tę samą bramę domyślną (jeśli istnieje router, który dystrybuuje Internet do grupy). Na przykład, jeśli w Twojej sieci jest 20 komputerów, to odpowiednio każdemu komputerowi należy przypisać adres IP w postaci: 192.168.1.1 dla pierwszego komputera, 192.168.1.2 dla drugiego komputera. Odpowiednio dla dwudziestego komputera adres będzie następujący: 192.168.1.20

Maska podsieci dla wszystkich komputerów w organizacji będzie taka sama, na przykład 255.255.255.0.

Bramą domyślną będzie adres IP routera, na przykład 192.168.1.100.

Możesz mieć włączony DHCP - protokół sieciowy, który umożliwia komputerom automatyczne uzyskanie adresu IP i innych ustawień niezbędnych do pracy w sieci. Jeśli DHCP jest włączony, podczas konfigurowania programu obsługi czasu, zamiast adresu IP komputera, na którym zainstalowany jest serwer CrocoTime, wprowadź nazwę komputera. Jeśli DHCP jest wyłączony, możesz zarejestrować adresy IP.

Aby sprawdzić, czy DHCP jest włączony, musisz przejść do właściwości karty sieciowej (Panel sterowania -> Sieć i Internet -> Centrum sieci i udostępniania -> Zmień ustawienia karty -> Połączenie LAN -> kliknij przycisk „Szczegóły” ).

3. Zakładanie kont użytkowników

Przed skonfigurowaniem kont należy otworzyć Centrum sieci i udostępniania w systemie Windows i zmienić ustawienia dostęp publiczny włączając go. Jak to zrobić, opisano w tym artykule. Musisz wykonać ten krok na każdym komputerze w Twojej sieci.

Zakładanie kont operacyjnych Systemy Windows 7, 8 Profesjonalny i wyższy, najlepiej wykonać za pomocą konsoli "Zarządzanie". Aby otworzyć konsolę, kliknij prawym przyciskiem myszy aplikację „Komputer” i wybierz polecenie „Zarządzaj” z menu podręcznego, otworzy się konsola „Zarządzanie komputerem”. W drzewie konsoli rozwiń listę „Narzędzia”, a następnie „ Użytkownicy lokalni i grupy." Jeśli nie ma listy „Lokalni użytkownicy i grupy”, najprawdopodobniej jesteś zalogowany jako zwykły użytkownik lub Rachunek administrator jest wyłączony. Włącz konto administratora, zaloguj się pod nim. Otwórz ponownie folder "Lokalni użytkownicy i grupy" i utwórz lub zmień nazwy potrzebnych kont, klikając je prawym przyciskiem myszy i wybierając polecenie "Zmień nazwę".

W systemach operacyjnych Windows 7, 8 poniżej Professional konto z uprawnieniami administratora jest konfigurowane za pomocą konsoli „Konta użytkowników”, która jest wywoływana przez wiersz poleceń, używając polecenia netplwiz. Kliknij przycisk „Dodaj”, otworzy się kreator tworzenia konta. Podaj nazwę konta, na przykład „admin”, nazwę wyświetlaną (lub pełną nazwę) i hasło. Uczyń również konto członkiem grupy Administratorzy.

Korzystając z konta administratora, upewnij się, że każdy komputer ma dostęp do udziałów sieciowych. Aby to zrobić, otwórz dowolny folder i w pasku adresu wprowadź adres w postaci \\nazwa_tego_komputera\admin$. Na przykład: \\COMP1\admin$. Jeśli otworzy się folder z plikami, oznacza to, że uzyskano dostęp i komputery w sieci będą mogły wymieniać dane z pełny dostęp do dowolnego zasobu. Jeśli system poprosi o potwierdzenie dostępu, wprowadź dane konta Administratora w polu i kliknij „OK”.

Teraz, jeśli to konieczne, możesz ustawić prawa dostępu dla kont użytkowników komputera. Przejdź ponownie do konsoli Użytkownicy i grupy lokalne (lub do konsoli Konta użytkowników) otwórz właściwości potrzebnego konta i przejdź do zakładki Członkostwo w grupie. Kliknij przycisk Dodaj i wybierz grupy z pełnymi lub ograniczonymi prawami dostępu (prawa te można skonfigurować dla każdego obiektu, który będzie udostępniany w sieci). Należy pamiętać, że dla wygody administratora (dostęp konta do komputerów sieciowych) konto to musi być obecne na każdym komputerze, a prawa dostępu do określonych obiektów (dokumentów, folderów i drukarek) muszą być dla niego skonfigurowane na każdym komputerze.

V sieci peer-to-peer (Ryż. 9,5) Wszystko komputery równy dostęp do swoich zasobów. Każdy użytkownik może dowolnie zadeklarować dowolny zasób swojego komputer udostępniony, po czym inni użytkownicy mogą z nim pracować. V sieci peer-to-peer dla wszystkich komputery zainstalowany jest system operacyjny, który zapewnia wszystkim komputery w sieci jest potencjalnie równych szans. Sieć OS tego typu są nazywane systemami operacyjnymi peer-to-peer. Oczywiście systemy operacyjne peer-to-peer muszą zawierać zarówno składniki serwera, jak i klienta usług sieciowych (na rysunku są one oznaczone odpowiednio literami C i K). Przykładami systemów operacyjnych peer-to-peer są LANtastic, Personal Ware, Okna dla Grupy robocze, stacja robocza Windows NT, Windows 95/98.

Ryż. 9.5. Sieć peer-to-peer (tu słowo „Commun.” oznacza urządzenia komunikacyjne).

Z potencjalną równością wszystkich komputery v sieć peer-to-peer często występuje asymetria funkcjonalna. Zazwyczaj niektórzy użytkownicy nie chcą dzielić się swoimi zasobami. W takim przypadku możliwości serwerowe ich systemów operacyjnych nie są aktywowane i komputery odgrywają rolę „czystych” klientów (nieużywane składniki systemu operacyjnego są zacienione na rysunku).

Jednocześnie administrator może przydzielić niektóre komputery sieci tylko funkcje związane z obsługą żądań od reszty komputery, zmieniając je w „czyste” serwery, na których użytkownicy nie pracują. W tej konfiguracji sieci peer-to-peer stać się jak sieci z dedykowanymi serwerami, ale jest to tylko zewnętrzne podobieństwo – pomiędzy tymi dwoma typami sieci pozostaje znacząca różnica. Początkowo w sieci peer-to-peer nie ma specjalizacji systemu operacyjnego w zależności od roli, jaką odgrywa komputer- klient lub serwer. Zmiana roli komputer v sieć peer-to-peer osiąga się dzięki temu, że funkcje części serwera lub klienta po prostu nie są wykorzystywane.

Sieci peer-to-peerłatwiejszy do wdrożenia i obsługi; według tego schematu praca jest zorganizowana w duże sieci, w którym liczba komputery nie przekracza 10-20. W takim przypadku nie ma potrzeby korzystania z scentralizowanych narzędzi administracyjnych - kilku użytkowników może łatwo uzgodnić listę udostępnianych zasobów i hasła dostępu do nich.

Jednak w dużych sieciach niezbędne są narzędzia do scentralizowanej administracji, przechowywania i przetwarzania danych, a zwłaszcza ochrony danych. Takie możliwości łatwiej zapewnić w .

Sieci serwerów dedykowanych

V sieci z dedykowanymi serwerami (Ryż. 9,6) wykorzystuje specjalne warianty sieciowych systemów operacyjnych, które są zoptymalizowane do pracy jako serwery i są nazywane system operacyjny serwera. Zwyczaj komputery w takich sieciach działamy pod kontrolą system operacyjny klienta.

Ryż. 9.6. Sieć z dedykowanym serwerem.

Ryż. 9.6. Sieć z dedykowanym serwerem.

Wyspecjalizowanie się systemu operacyjnego do pełnienia funkcji serwera jest naturalnym sposobem na zwiększenie efektywności działania serwera. A potrzeba takiego wzrostu jest często bardzo dotkliwie odczuwana, zwłaszcza w duża sieć. Gdy w sieci znajdują się setki, a nawet tysiące użytkowników, intensywność żądań do współdzielonych zasobów może być bardzo znacząca, a serwer musi radzić sobie z takim przepływem żądań bez dużych opóźnień. Oczywistym rozwiązaniem tego problemu jest użycie jako serwera komputer z potężnym sprzętem Platforma oraz system operacyjny zoptymalizowany pod kątem funkcji serwera.

Im mniej funkcji wykonuje system operacyjny, tym wydajniej można je zaimplementować, więc w celu optymalizacji działania serwera programiści zmuszeni są do naruszania niektórych innych jego funkcji, a czasem nawet całkowicie z nich zrezygnować. Jednym z godnych uwagi przykładów tego podejścia jest: system operacyjny serwera NetWare. Jego twórcy postawili sobie za cel zoptymalizowanie wydajności usługi plików i usługi drukowania. Aby to zrobić, całkowicie wykluczyli z systemu wiele elementów ważnych dla uniwersalnego systemu operacyjnego, w szczególności graficzny interfejs użytkownika, obsługę aplikacji uniwersalnych, ochronę aplikacji w trybie wieloprogramowym od siebie oraz mechanizm pamięci wirtualnej. Wszystko to umożliwiło osiągnięcie wyjątkowej szybkości dostępu do plików i wyniosło NetWare na czoło. system operacyjny serwera przez długi czas.

Jednak wąska specjalizacja niektórych system operacyjny serwera jest także ich słabością. Tym samym brak uniwersalnego interfejsu programistycznego i narzędzi ochrony aplikacji w NetWare 4, który nie pozwalał na wykorzystanie tego systemu operacyjnego jako środowiska do wykonywania aplikacji, prowadzi do konieczności korzystania z innych system operacyjny serwera w przypadkach, w których musisz wykonać inne funkcje niż obsługa plików i usługa drukowania. Dlatego twórcy wielu serwerowych systemów operacyjnych rezygnują z ograniczeń funkcjonalnych i uwzględniają: system operacyjny serwera wszystkie komponenty, które pozwalają na używanie ich jako serwerów uniwersalnych, a nawet system operacyjny klienta. Taki system operacyjny serwera są wyposażone w zaawansowany graficzny interfejs użytkownika i obsługują uniwersalne API. To przybliża je do systemów operacyjnych peer-to-peer, ale istnieje kilka różnic, które pozwalają im przypisać je konkretnie do klasy system operacyjny serwera:

wsparcie dla wydajnego sprzętu platformy, w tym wieloprocesorowy;

obsługa dużej liczby jednocześnie działających procesów i połączeń sieciowych;

włączenie do systemu operacyjnego komponentów scentralizowanej administracji sieciowej (np. help desk lub usługi uwierzytelniania i autoryzacji użytkowników sieci);

szerszy zestaw usługi sieciowe.

Systemy operacyjne klienta v sieci z dedykowanymi serwerami są zazwyczaj zwolnione z funkcji serwera, co znacznie upraszcza ich organizację. Deweloperzy system operacyjny klienta skoncentruj się na interfejsie użytkownika i części klienta usługi sieciowe. Najprostszy system operacyjny klienta obsługuje tylko podstawowe usługi sieciowe, zwykle plik oraz usługa drukowania. Jednocześnie istnieją tak zwani klienci uniwersalni, którzy obsługują szeroką gamę części klienckich, które pozwalają im współpracować z prawie wszystkimi serwerami sieciowymi.

Wiele firm zajmujących się sieciowymi systemami operacyjnymi wydaje dwie wersje tego samego systemu operacyjnego. Jedna wersja została zaprojektowana do pracy jako system operacyjny serwera, a drugi - do pracy na maszynie klienta. Wersje te są najczęściej oparte na tym samym kodzie podstawowym, ale różnią się zestawem usług i narzędzi, a także opcjami konfiguracyjnymi, w tym domyślnymi i niemodyfikowalnymi.

Na przykład system operacyjny Windows NT został wydany w wersji dla stanowisko pracy- Windows NT Workstation - aw wersji serwerowej - Windows NT Server. Obie te opcje systemu operacyjnego obejmują części klienckie i serwerowe wielu usług sieciowych.

W ten sposób Windows NT Workstation, oprócz pełnienia funkcji klienta sieciowego, może dostarczać użytkownikom sieci usługi plików, usługi drukowania, zdalny dostęp i innych, a zatem może służyć jako podstawa do sieć peer-to-peer. Z drugiej strony system operacyjny Windows NT Server zawiera wszystkie niezbędne narzędzia, które pozwalają na korzystanie komputer jako stacja robocza klienta. Windows NT Server uruchamia lokalnie aplikacje, które mogą wymagać funkcji klienta systemu operacyjnego do wykonania, gdy żądania są kierowane do innych zasobów. komputery sieci. Windows NT Server ma ten sam zaawansowany interfejs graficzny, co Windows NT Workstation, co pozwala używać tych systemów operacyjnych z równym powodzeniem do interaktywnej pracy użytkowników lub administratorów.

Jednak wersja systemu Windows NT Server ma więcej opcji udostępniania własnych zasobów. komputer innych użytkowników sieci, ponieważ może wykonywać szerszy zakres funkcji, obsługuje więcej jednoczesnych połączeń z klientami, wdraża scentralizowane zarządzanie siecią i posiada bardziej zaawansowane narzędzia bezpieczeństwa. Dlatego zaleca się używanie Windows NT Server jako systemu operacyjnego dla serwerów dedykowanych, a nie dla klienta komputery.

Sieci peer-to-peer są powszechnie stosowane w sieciach domowych lub małych biurach. W najprostszym przypadku do zorganizowania takiej sieci wystarczy kilka komputerów wyposażonych w karty sieciowe, oraz kabel koncentryczny (potrzebujesz jeszcze kilku terminatorów (wtyczek), ale na razie nie będziemy się zagłębiać w szczegóły).

Po fizycznym utworzeniu sieci (komputery są połączone kablem koncentrycznym), sieć musi zostać skonfigurowana programowo. Wymaga to zainstalowania na komputerach sieciowych systemów operacyjnych (Linux, FreeBSD, Windows NT, Windows 98) lub systemów sieciowych obsługujących funkcje sieciowe (Windows 95, Windows for Workgroups).

Komputery w sieci peer-to-peer są łączone w grupy robocze. Każda grupa robocza ma swój własny identyfikator – nazwę grupy roboczej. Mimo że komputery znajdują się w tym samym segmencie sieci (fizycznie podłączone do tego samego kabla), komputery A i B nie „widzą” komputera C, a komputer C nie będzie widzieć komputerów A i B. Jeśli uruchomisz polecenie, aby znaleźć komputer w systemie Windows 9x (Start -» Wyszukaj --> Znajdź komputer), komputer "zobaczy" komputery A i B, ale zostanie zgłoszone, że znajdują się w innej grupie roboczej - WG1.

Jedynym ograniczeniem dostępu, które jest możliwe w sieci peer-to-peer, jest użycie hasła w celu uzyskania dostępu do niektórych zasobów. Aby uzyskać dostęp do tego zasobu, takiego jak drukarka, musisz znać hasło. Nazywa się to kontrolą dostępu na poziomie zasobów. Sieć klient/serwer wykorzystuje inną metodę kontroli dostępu – na poziomie użytkownika. W takim przypadku możesz ograniczyć dostęp do zasobu tylko do określonych użytkowników. Na przykład dwóch użytkowników może korzystać z komputera A przez sieć: Iwanow i Pietrow. Do tego komputera jest podłączona drukarka, z której można korzystać przez sieć. Nie chcesz jednak, aby ktokolwiek drukował na Twojej drukarce, a masz ustawione hasło dostępu do tego zasobu. Jeśli masz sieć peer-to-peer, każdy, kto zna to hasło, może korzystać z Twojej drukarki. W przypadku sieci klient/serwer możesz zezwolić na korzystanie z drukarki tylko Ivanov lub tylko Petrov (oba są dozwolone).

LAN peer-to-peer daje możliwość takiej organizacji pracy śieć komputerowa, w którym każda stacja robocza może być jednocześnie serwerem. Zaletą sieci peer-to-peer jest to, że współdzielone zasoby mogą być zasobami wszystkich komputerów w sieci i nie ma potrzeby kopiowania na serwer wszystkich plików używanych przez kilku użytkowników jednocześnie. W zasadzie każdy użytkownik sieci ma możliwość korzystania ze wszystkich danych przechowywanych na innych komputerach w sieci oraz podłączonych do nich urządzeniach. Koszty organizacji sieci komputerowych typu peer-to-peer są stosunkowo niewielkie. Jednak wraz ze wzrostem liczby stacji roboczych efektywność ich wykorzystania gwałtownie spada. Próg Według Novella liczba stacji roboczych wynosi 25. Dlatego sieci LAN typu peer-to-peer są używane tylko dla małych grup roboczych.

Główną wadą sieci peer-to-peer jest znaczny wzrost czasu rozwiązywania problemów aplikacyjnych. Wynika to z faktu, że każdy komputer w sieci przetwarza wszystkie żądania przychodzące do niego od innych użytkowników. Dlatego w sieciach peer-to-peer każdy komputer pracuje znacznie intensywniej niż w sieci offline. Istnieje kilka innych ważnych problemów, które pojawiają się podczas działania sieci peer-to-peer: możliwość utraty danych sieciowych po ponownym uruchomieniu stacji roboczej oraz złożoność organizacji kopii zapasowych. W sieci peer-to-peer wszystkie komputery są równe. Nie ma hierarchii między komputerami i nie ma serwera dedykowanego (dedykowanego). Zazwyczaj każdy komputer działa zarówno jako klient, jak i serwer. Nie oddzielny komputer odpowiedzialny za całą sieć. Użytkownicy decydują, jakie dane i zasoby na swoim komputerze udostępniać w sieci. Sieci peer-to-peer najczęściej łączą nie więcej niż 10 komputerów. Stąd ich inna nazwa - grupa robocza (grupa robocza).

Sieci peer-to-peer są stosunkowo proste i tanie, ponieważ nie ma potrzeby stosowania wydajnego serwera. Wymagania dotyczące wydajności sieci i bezpieczeństwa oprogramowanie są generalnie niższe niż te same wymagania programowe dla serwerów dedykowanych. W systemach operacyjnych rodziny MS Obsługa systemu Windows sieci peer-to-peer są wbudowane, więc do zorganizowania sieci peer-to-peer nie jest wymagane żadne dodatkowe oprogramowanie.

Podstawową zasadą administracji jest to, że użytkownicy sami pełnią rolę administratorów i zapewniają ochronę informacji oraz dostarczają dostęp do sieci do zasobów komputera. Udziały mogą znajdować się na wszystkich komputerach, nie tylko na centralnym serwerze. Nie ma scentralizowanego zarządzania ochroną w sieci peer-to-peer.

Ponieważ każdy komputer działa zarówno jako klient, jak i serwer w sieci peer-to-peer, użytkownicy muszą mieć wystarczającą wiedzę, aby skutecznie wykonywać obowiązki nie tylko użytkownika, ale także administratora swojego komputera.

W sieciach peer-to-peer (peer-top-peer) nie ma scentralizowanego zarządzania. Te sieci nie mają serwerów. W razie potrzeby użytkownicy pracują z udostępnionymi dyskami i zasobami, takimi jak drukarki i faksy.

Użytkownicy pracują z udostępnionymi zasobami, takimi jak dyski, katalogi, drukarki i tak dalej. Sieci peer-to-peer są zorganizowane w grupy robocze. Grupy robocze nie zapewniają silnych kontroli bezpieczeństwa. Rejestrując się na jednym węźle, użytkownik uzyskuje dostęp do dowolnych zasobów w sieci, które nie są chronione specjalnym hasłem.

Dostęp do poszczególnych zasobów można kontrolować, wymagając od użytkownika podania hasła podczas uzyskiwania do nich dostępu. Ponieważ nie ma tu scentralizowanych uprawnień bezpieczeństwa, musisz znać hasła, aby uzyskać dostęp do określonego zasobu, co może być bardzo niewygodne.

Ponadto sieci peer-to-peer nie są zoptymalizowane pod kątem udostępniania zasobów. Ogólnie rzecz biorąc, wielu użytkowników uzyskujących dostęp do współużytkowanego zasobu na komputerze równorzędnym znacznie obniża jego wydajność.

Korzyści z sieci peer-to-peer

Sieci peer-to-peer mają wiele zalet i są szczególnie odpowiednie dla małych firm, które nie mogą sobie pozwolić na wysokie koszty drogiego sprzętu i oprogramowania serwerowego.

Sieci peer-to-peer:

- · Nie wymagają dodatkowych kosztów za serwery i niezbędne oprogramowanie;

- Łatwe do zainstalowania;

- · Nie wymagają specjalnego stanowiska administratora sieci;

- · Zezwalaj użytkownikom na zarządzanie udostępnianiem zasobów;

- · Podczas pracy nie są zmuszani do polegania na funkcjonowaniu innych komputerów;

- · Koszt tworzenia małych sieci jest dość niski;

Wady sieci peer-to-peer;

Sieci jednorodne charakteryzują się następującymi wadami:

- · Dodatkowe obciążenie komputerów ze względu na współdzielenie zasobów;

- · Niezdolność węzłów równorzędnych do obsługi dużej liczby połączeń;

- · Brak scentralizowanej organizacji, co utrudnia wyszukiwanie danych;

- · Brak centralnej lokalizacji do przechowywania plików, co komplikuje ich archiwizację;

- · Konieczność administrowania przez użytkowników własnych komputerów;

- Słaby i niewygodny system ochrony;

- · Brak scentralizowanego zarządzania, co komplikuje pracę z dużymi sieciami peer-to-peer;

Rys. 1 Przykład sieci peer-to-peer

W sieci peer-to-peer każdy komputer może łączyć się z dowolnym innym komputerem, do którego jest podłączony (rysunek 2). W rzeczywistości każdy komputer może działać zarówno jako klient, jak i serwer; jeśli komputer zapewnia dostęp do drukarek, folderów, dysków i innych zasobów innym komputerom, to jest to serwer w sieci peer-to-peer. Dlatego w kontekście sieci peer-to-peer wymienia się procesy serwera i klienta. Do takiej sieci można podłączyć od dwóch komputerów do kilkuset. Chociaż nie ma teoretycznego ograniczenia liczby systemów, które mogą tworzyć sieć peer-to-peer, sieci z więcej niż 10 komputerami doświadczają znacznego spadku wydajności i problemów z bezpieczeństwem danych.

Dodatkowo, zgodnie z zaleceniami Microsoftu, sieć peer-to-peer jest ograniczona do 10 komputerów z systemem Windows 2000 Professional lub XP Professional i współużytkujących zasoby z innymi systemami. Dlatego, aby utworzyć sieć z więcej niż 10 komputerami, zaleca się stosowanie koncepcji klient/serwer.

Sieć peer-to-peer jest zwykle instalowana w małych biurach lub działach dużych organizacji. Zaletą tego typu sieci jest to, że nie ma potrzeby wyznaczania żadnego komputera jako serwera plików. Większość sieci peer-to-peer umożliwia udostępnianie dowolnego urządzenia podłączonego do dowolnego komputera w sieci.

Figa. 2. Architektura logiczna typowej sieci peer-to-peer

Wady to niskie bezpieczeństwo przesyłanych informacji i słaba kontrola sieci, podczas gdy sieć klient/serwer pozwala na scentralizowaną administrację.

Porównanie sieci peer-to-peer i sieci klient/serwer

Sieć klient/serwer zapewnia odpowiedni poziom bezpieczeństwa, wyższą wydajność, utworzyć kopię zapasową danych oraz możliwość korzystania z dodatkowych zasilaczy, a także macierzy dyskowych RAID. Jednak koszt stworzenia i utrzymania sieci jest dość wysoki. W tabeli. 1 przedstawia charakterystykę porównawczą sieci peer-to-peer i sieci klient/serwer.

Tabela 1. Porównanie sieci peer-to-peer i sieci klient/serwer

|

Element |

Klient sieciowy/serwer |

sieć peer-to-peer |

|

Kontrola dostępu |

Zaimplementowane z listą uprawnień użytkownika/grupy; jedno hasło zapewnia użytkownikowi dostęp tylko do tych zasobów, które są zdefiniowane na liście dostępu; użytkownik może mieć wiele poziomów dostępu |

Zaimplementowane przy użyciu listy haseł dla każdego zasobu; aby uzyskać dostęp do każdego zasobu, wymagane jest oddzielne hasło; dostęp typu wszystko albo nic; brak scentralizowanej listy użytkowników |

|

Bezpieczeństwo |

Wysoki, ponieważ dostęp jest na poziomie użytkownika lub grupy |

Niski, ponieważ gdy hasło jest znane, każdy może uzyskać dostęp do współdzielonych zasobów |

|

Wydajność |

Wysoka, ponieważ serwer korzysta z najnowocześniejszego i wydajnego sprzętu |

Niski, ponieważ serwer często pełni rolę stacji roboczej |

|

Koszt sprzętu |

Wysoki dzięki specjalnemu sprzętowi zainstalowanemu na serwerze |

Niski, ponieważ stacja robocza może stać się serwerem, zapewniając: dzielenie sięśrodki własne |

|

Koszt oprogramowania |

Często licencja stacji roboczej jest częścią licencji sieciowego systemu operacyjnego (Windows NT, Windows 2000 Server, .NET Server è Novell NetWare) |

Bezpłatne, całe oprogramowanie klienckie dołączone do systemów operacyjnych Windows 9 x/Ja/Stacja robocza NT/2000 profesjonalistów/XP |

|

Utworzyć kopię zapasową |

Scentralizowany, ponieważ dane są przechowywane na serwerze; możesz korzystać z najnowocześniejszych urządzeń do backupu danych |

Użytkownik decyduje; zazwyczaj każda stacja robocza ma swoje własne urządzenie do tworzenia kopii zapasowych |

|

Nadmierność |

Podwójne zasilanie; możliwość podłączenia urządzeń „na gorąco”; zazwyczaj serwer w razie potrzeby automatycznie łączy nadmiarowe urządzenia |

Nie ma takich możliwości; awarie w systemie muszą być korygowane ręcznie; wysokie prawdopodobieństwo utraty ważnych danych |

Okna 9 õ /Me i Windows NT/2000/XP obsługują wbudowaną sieć peer-to-peer — wystarczy podłączyć kabel do karty sieciowej, ustawić kilka opcji i włączyć udostępnianie zasobów. Ponieważ od Windows 95 wszystkie systemy operacyjne Microsoft używają Pulg i gra, instalacja karty sieciowej jest łatwa. Potem pozostaje tylko wybrać odpowiedni kabel i śmiało stworzyć sieć peer-to-peer.

Rodzaje sieci: peer-to-peer i serwerowe. Zalety i wady.

W sieci peer-to-peer wszystkie komputery są równe: nie ma hierarchii między komputerami i nie ma dedykowanego serwera. Zazwyczaj każdy komputer działa zarówno jako klient, jak i serwer; innymi słowy, nie ma jednego komputera odpowiedzialnego za administrowanie całą siecią. Wszyscy użytkownicy sami decydują, jakie dane na swoim komputerze udostępnić publicznie w sieci.

Sieci peer-to-peer są również nazywane grupami roboczymi. Grupa robocza- To mały zespół, więc w sieciach peer-to-peer najczęściej nie więcej niż 30 komputerów. Sieci peer-to-peer są stosunkowo proste. Ponieważ każdy komputer jest zarówno klientem, jak i serwerem, nie ma potrzeby korzystania z potężnego serwera centralnego ani innych komponentów potrzebnych do więcej złożone sieci. Sieci peer-to-peer są zwykle tańsze niż sieci oparte na serwerach, ale wymagają mocniejszych (i droższych) komputerów.W sieci peer-to-peer wymagania dotyczące wydajności i bezpieczeństwa oprogramowania sieciowego są na ogół niższe niż w sieciach z serwer dedykowany. Serwery dedykowane działają wyłącznie jako serwery, a nie klienty lub stacje robocze. Porozmawiamy o tym nieco niżej. W systemach operacyjnych, takich jak Microsoft Windows NT Workstation, Microsoft Windows 9X, Microsoft Windows 2000/XP, wbudowana obsługa sieci peer-to-peer. Dlatego do skonfigurowania sieci peer-to-peer nie jest wymagane żadne dodatkowe oprogramowanie.

Realizacja

Peer-to-peer charakteryzuje się szeregiem standardowych rozwiązań:

- komputery znajdują się na komputerach stacjonarnych użytkowników;

- sami użytkownicy działają jako administratorzy i

- zapewnić ochronę informacji;

- do podłączenia komputerów do sieci używany jest prosty system okablowania.

Sieć peer-to-peer jest odpowiednia, gdy:

- liczba użytkowników nie przekracza 30 osób;

- użytkownicy są zwarty;

- kwestie ochrony danych nie są krytyczne;

- w dającej się przewidzieć przyszłości nie przewiduje się znacznej rozbudowy firmy, a co za tym idzie sieci.

Jeśli te warunki są spełnione, najprawdopodobniej wybór sieci peer-to-peer będzie poprawny. Ponieważ każdy komputer działa zarówno jako klient, jak i serwer w sieci peer-to-peer, użytkownicy muszą mieć wystarczającą wiedzę, aby działać zarówno jako użytkownicy, jak i administratorzy swojego komputera.

Sieci oparte na serwerze

Jeśli do sieci podłączonych jest więcej niż 30 użytkowników, sieć peer-to-peer, w której komputery działają zarówno jako klienci, jak i serwery, może nie być wystarczająco wydajna. Dlatego większość sieci korzysta z serwerów dedykowanych. Serwer dedykowany to serwer, który działa tylko jako serwer (z wyłączeniem funkcji klienta lub stacji roboczej). Są one specjalnie zoptymalizowane pod kątem szybkiego przetwarzania żądań od klientów sieciowych oraz zarządzania ochroną plików i katalogów. Sieci oparte na serwerach stały się standardem branżowym i są one zwykle przytaczane jako przykłady.

Wraz ze wzrostem rozmiaru i objętości sieci ruch sieciowy musisz zwiększyć liczbę serwerów. Podział zadań na kilka serwerów zapewnia, że każde zadanie zostanie wykonane przez większość efektywny sposób wszystkich możliwych.

Serwery specjalistyczne

Zakres zadań, które muszą wykonać serwery, jest zróżnicowany i złożony. Aby sprostać rosnącym potrzebom użytkowników, serwery w dużych sieciach stały się wyspecjalizowane. Na przykład w Sieci Windows 2003 Serwer istnieje różne rodzaje serwery.

- Serwery plików i serwery wydruku.

Serwery plików i serwery wydruku zarządzają odpowiednio dostępem użytkowników do plików i drukarek. Na przykład, aby pracować z edytorem tekstu, musisz najpierw uruchomić go na swoim komputerze. Dokument edytora tekstu przechowywany na serwerze plików jest ładowany do pamięci komputera, dzięki czemu możesz pracować na tym dokumencie na swoim komputerze. Innymi słowy, serwer plików jest przeznaczony do przechowywania plików i danych. - Serwery aplikacji.

Serwery aplikacji uruchamiają części aplikacji aplikacji klient-serwer, a także zawierają dane dostępne dla klientów. Na przykład, aby ułatwić wyszukiwanie danych, serwery przechowują duże ilości informacji w uporządkowany sposób. Te serwery różnią się od serwerów plików i drukarek. W tym ostatnim, cały plik lub dane są kopiowane na komputer żądający. A na serwerze aplikacji tylko wyniki żądania są wysyłane do komputera żądającego. aplikacja kliencka włączona komputer zdalny uzyskuje dostęp do danych przechowywanych na serwerze aplikacji. Jednak zamiast całej bazy danych, z serwera na Twój komputer pobierane są tylko wyniki zapytania. - Serwery pocztowe.

Serwery pocztowe zarządzają transmisją wiadomości elektronicznych między użytkownikami sieci. - Serwery faksowe. Serwery faksów zarządzają przepływem przychodzących i wychodzących faksów przez jeden lub więcej faksmodemów.

- Serwery komunikacyjne.

Serwery komunikacyjne zarządzają przepływem danych i wiadomości pocztowych między tą siecią a innymi sieciami, komputerami mainframe lub zdalnymi użytkownikami za pośrednictwem modemu i linii telefonicznej.

Usługa katalogowa w systemie Windows 2000/2003 (Active Directory) umożliwia zorganizowanie centralnego zarządzania wszystkimi obiektami sieciowymi, jednoczenie domen komputerowych, integrację z DNS, zapewniając w pełni funkcjonalny system ochrony.

W rozszerzonej sieci korzystanie z serwerów różne rodzaje nabiera szczególnego znaczenia. Dlatego konieczne jest uwzględnienie wszystkich możliwe niuanse, który może pojawić się wraz z rozwojem sieci, dzięki czemu zmiana roli konkretnego serwera w przyszłości nie wpłynie na działanie całej sieci.

serwer sieciowy Bez systemu operacyjnego nawet najbardziej potężny serwer to tylko kupa żelaza. A system operacyjny pozwala wykorzystać potencjał zasobów sprzętowych serwera. Niektóre systemy, takie jak Microsoft Windows 2003 Server, zostały zaprojektowane specjalnie z myślą o wykorzystaniu najbardziej zaawansowanych technologie serwerowe.

Udostępnianie zasobów

Serwer został zaprojektowany tak, aby zapewnić dostęp do wielu plików i drukarek, zapewniając jednocześnie wysoka wydajność i ochrona. Administracja i kontrola dostępu do danych odbywa się centralnie. Zasoby są również zwykle zlokalizowane centralnie, co ułatwia ich znalezienie i utrzymanie.

Zapasowa kopia danych

Ponieważ witalny ważna informacja położony centralnie, tj. jest skoncentrowany na jednym lub kilku serwerach, nie jest trudno zapewnić jego regularną kopię zapasową (backup).

Nadmierność

Dzięki redundantnym systemom dane na dowolnym serwerze mogą być duplikowane w czasie rzeczywistym, dzięki czemu w przypadku uszkodzenia głównego obszaru przechowywania danych informacje nie zostaną utracone - łatwy w obsłudze utworzyć kopię zapasową.

Liczba użytkowników

Sieci oparte na serwerze są w stanie obsłużyć tysiące użytkowników. Sieci tej wielkości, gdyby były typu peer-to-peer, byłyby niemożliwe do zarządzania.

Sprzęt komputerowy

Ponieważ komputer użytkownika nie pełni funkcji serwera, wymagania dotyczące jego właściwości zależą od potrzeb samego użytkownika.

Połączone sieci

Istnieją również połączone typy sieci, które się łączą najlepsze cechy sieci peer-to-peer i oparte na serwerze. Wielu administratorów uważa, że ta sieć najlepiej odpowiada ich potrzebom, ponieważ mogą na niej działać oba typy systemów operacyjnych.

Systemy operacyjne dla sieci opartych na serwerach, takie jak Microsoft Windows NT/2000/2003 Server lub Novell® NetWare®, są wówczas odpowiedzialne za udostępnianie podstawowych aplikacji i danych. Na komputerach klienckich można uruchomić dowolny system operacyjny Microsoft Windows, który będzie zarządzał dostępem do zasobów serwera dedykowanego i jednocześnie współdzielił ich dyski twarde i, w razie potrzeby, umożliwiają dostęp do swoich danych. Sieci kombinowane są najczęstszym typem sieci, ale dla ich poprawnej implementacji i niezawodna ochrona wymagana jest pewna wiedza i umiejętności planowania.

Streszczenie

Rozpowszechnione są 2 typy sieci: sieci peer-to-peer i sieci oparte na serwerze. W sieciach peer-to-peer każdy komputer działa zarówno jako klient, jak i serwer. Dla niewielkiej grupy użytkowników takie sieci z łatwością zapewniają separację danych i urządzeń peryferyjnych. Ponieważ jednak administracja w sieciach peer-to-peer nie jest scentralizowana, trudno jest zapewnić zaawansowaną ochronę danych.

Sieci oparte na serwerze są najbardziej efektywne, gdy są udostępniane duża liczba zasoby i dane. Administrator może zarządzać ochroną danych poprzez monitorowanie pracy sieci. Takie sieci mogą mieć jeden lub więcej serwerów, w zależności od natężenia ruchu w sieci, liczby urządzeń peryferyjnych i tak dalej. Istnieją również sieci łączone, które łączą właściwości obu typów sieci. Takie sieci są dość popularne, chociaż wymagają dokładniejszego planowania, aby działać efektywnie, a pod tym względem szkolenie użytkowników powinno być wyższe.

Poniżej przedstawiono charakterystykę 2 głównych typów sieci.