Существует три метода подключения удаленного пользователя или отделения фирмы к ЛВС компании (рис. 9.4).Эмуляция терминала - это метод, при котором пользователь удаленного терминала с помощью специального программного обеспечения подключается по глобальной сети к другому компьютеру, как локальный узел. Этот способ часто используется на мейнфреймах и мини-компьютерах, но мало распространен в ЛВС. Удаленной управление (remote control) - это метод, который позволяет удаленному пользователю получить контроль над локальными ПК в ЛВС корпорации (т. е. управлять одним из ПК в ЛВС). Скорость проведения сеанса и его возможности зависят от характеристик управляемого ПК, т. к. именно на нем выполняется обработка всех сетевых команд. Коды клавиш, нажимаемых на удаленном ПК, посылаются в управляемый ПК, а все изменения на экране управляемого выводятся на экран удаленного ПК (рис. 9.5.). Используемые файлы и прикладные программы не загружаются в удаленный ПК. Передача через модем со скоростью 2400 - 57600 бит/с. Недостаток метода: для выполнения одной работы задействованы два ПК. Метод удаленного узла (remote node) основан на использовании сервера удаленного доступа, который служит своего рода "регулировщиком" и позволяет отдельному удаленному ПК или ЛВС связываться с центральной ЛВС. Программное обеспечение удаленного ПК, реализующее функции удаленного узла, позволяет ему функционировать как полноценному пользователю ЛВС. Таким программным обеспечением может быть Windows 98, NT WorkStation. Как только связь установлена, телефонные линии становятся "прозрачными" и пользователь может работать со всеми ресурсами сети, как будто он сидит за ПК, непосредственно подключенным к ЛВС. Сервер удаленного доступа может быть реализован: -в виде модема со встроенным специальным ПО; -либо быть сервером ЛВС, на котором выполняются программы удаленного узла (рис.9.6). Желательно, чтобы на удаленном ПК помимо сетевого системного ПО находилось все прикладное ПО, необходимое для сеанса связи: все выполняемые (*.exe) файлы; необходимые Windows-приложения. В противном случае их необходимо будет передавать с сетевого сервера на канал связи. Т. к. они имеют, как правило, большие объемы данных, то это потребует значительных затрат времени. Как каждый полноценный пользователь ЛВС, удаленный узел имеет свой сетевой адрес. Сетевая операционная система преобразует сетевые пакеты, которые нужно передать через модем, из формата протокола IP или IPX в формат, совместимый со стандартом последовательной передачи. С появлением все большего количества программ, поддерживающих архитектуру "клиент - сервер", усиливается тенденция на программное обеспечение для удаленных узлов, т. к. такие программы позволяют обрабатывать большие файлы данных на серверах ЛВС, а на удаленный ПК передать только результаты обработки.

Общие положения

Удаленный доступ - очень широкое понятие, которое включает в себя различные типы и варианты взаимодействия компьютеров, сетей и приложений. Существует огромное количество схем взаимодействия, которые можно назвать удаленным доступом, но их объединяет использование глобальных каналов или глобальных сетей при взаимодействии. Кроме того, для удаленного доступа, как правило, характерна несимметричность взаимодействия, то есть с одной стороны имеется центральная крупная сеть или центральный компьютер, а с другой - отдельный удаленный терминал, компьютер или небольшая сеть, которые должны получить доступ к информационным ресурсам центральной сети. За последние год-два количество предприятий, имеющих территориально распределенные корпоративные сети, значительно возросло. Поэтому для современных средств удаленного доступа очень важны хорошая масштабируемость и поддержка большого количества удаленных клиентов.

Основные тенденции развития средств удаленного управления

Стандартизация. Еще совсем недавно для удаленного управления корпоративными сетями применялись фирменные решения, отличающиеся использованием собственных протоколов передачи данных по телефонным сетям и собственных методов аутентификации удаленных пользователей, а также оригинальными способами предоставления ресурсов центральной сети. Естественно, это вызывало определенные проблемы и при необходимости «сращивания» двух сетей, имевших прежде различную конфигурацию средств управления сетью, и при подготовке специалистов, и в других ситуациях. Сейчас в системах управления работает все больше стандартных компонентов: протокол передачи данных PPP; «джентльменский набор» средств аутентификации - с помощью систем Kerberos, Novell NDS или MicrosoftDirectoryServices; предоставление информационных ресурсов удаленным пользователям с помощью службы WWW или тех же сервисов, которые работают и в локальной сети. Этот процесс облегчает взаимодействие серверов удаленного доступа с клиентами и сетевыми операционными системами, работающими в локальной сети. Хотя до полной стандартизации еще далеко (она, как всегда, является скорее целью), за последние несколько лет ситуация изменилась коренным образом.

Повышение скорости доступа. Основные усилия операторов телекоммуникационных сервисов сегодня направлены на преодоление для массовых пользователей ограничения в 56,2 Кбит/c, накладываемого аналоговыми модемами. Кроме того, передача информации через сеть Интернет является, мягко говоря, небезопасной. Поэтому идеальным вариантом было бы создание виртуальной частной сети - VPN (об этой технологии можно прочесть в КомпьютерПресс № 5"2001). Мы не будем подробно останавливаться на вопросах физического соединения пользователей или подсетей, рассмотрим их лишь в минимальном объеме.

Подключение корпоративной сети к Internet оправданно в том случае, если вам нужен доступ к соответствующим услугам. Использовать Internet как среду передачи данных стоит только тогда, когда другие способы недоступны и когда финансовые соображения перевешивают требования надежности и безопасности.

Одной из наиболее широко обсуждаемых проблем удаленного администрирования является именно безопасность. Если допускается возможность удаленного управления вашей сетью, то какой бы технологией вы ни пользовались, появится ряд проблем, связанных с обеспечением безопасности передающейся по сети информации.

В каких случаях это может быть опасно

Мы неоднократно писали о важности обеспечения безопасности при передаче информации по общей сети. Как показывает практика, случаи взлома сети все еще довольно часто встречаются. Повторим еще раз, какие опасности могут угрожать частной сети при использовании той или иной технологии передачи данных. Прежде всего это перехват информации при передаче. Здесь могут помочь средства шифрования, которые решают проблему лишь частично, поскольку применимы в основном к почте и передаче файлов. Решения же, позволяющие с приемлемой скоростью шифровать информацию в реальном времени (например, при непосредственной работе с удаленной базой данных или файл-сервером), пока малодоступны и дороги. Есть, конечно, средство защиты от несанкционированного доступа к сети - Firewall (межсетевой экран). Однако считать это панацеей не стоит - вспомните о вирусах и антивирусных программах. Любую защиту можно сломать, особенно если полученная информация окупает стоимость взлома. Таким образом, рекомендовать Internet как основу для систем, в которых требуется надежность и закрытость, можно лишь в крайнем случае и при использовании всех мер защиты, включая межсетевые экраны, шифрование канала и VPN. Кроме того, не стоит забывать и о человеческом факторе - о сотрудниках «внутри» и «снаружи» корпоративной сети. Но это уже тема отдельной статьи.

Отметим, что для организации удаленного доступа можно использовать технологии X.25 и Frame Relay, которые предоставляют ряд весьма интересных возможностей. Проблема несанкционированного доступа также может достаточно эффективно решаться средствами самой сети. Сегодня существуют средства шифрования, которые созданы специально для сетей X.25 и Frame Relay и позволяют работать на достаточно высоких скоростях. Такое оборудование производят компании Racal, Cylink, Siemens. Есть и отечественные разработки, созданные под эгидой ФАПСИ. Естественно, существуют разработки и для сетей на основе протокола IP, о которых мы неоднократно писали в статьях о безопасности.

Схемы удаленного управления сетью

Теперь перейдем к схемам удаленного управления сетью. На рис. 1 представлены основные схемы удаленного доступа, отличающиеся типом взаимодействующих систем: 1 - «терминал-компьютер»; 2 - «компьютер-компьютер»; 3 - «компьютер-сеть»; 4 - «сеть-сеть».

Первые три вида удаленного доступа часто объединяют понятием индивидуального доступа, а схемы доступа «сеть-сеть» иногда делят на два класса - ROBO (RegionalOffice/BranchOffice) и SOHO (SmallOffice/HomeOffice). Класс ROBO соответствует случаю подключения к центральной сети сетей средних размеров - сетей региональных подразделений предприятия, а классу SOHO - случаю удаленного доступа сетей небольших офисов и домашних сетей.

Особое место среди всех видов удаленного доступа к компьютеру занимает способ, при котором пользователь получает возможность удаленно работать с компьютером так же, как если бы он управлял им с помощью локально подключенного терминала. В этом режиме он может запускать программы на удаленном компьютере и видеть результаты их выполнения. При этом такой способ доступа принято разделять на терминальный доступ и на удаленное управление. Хотя это близкие режимы работы, но в описании продуктов удаленного доступа их не принято объединять в один класс. Обычно под терминальным доступом понимают символьный режим работы пользователя с удаленными многопользовательскими ОС - UNIX, VAXVMS, ОС мэйнфреймов IBM. В класс удаленного управления включают программы эмуляции графического экрана ОС персональных компьютеров - в первую очередь разных версий Windows, а в последнее время к этому классу можно отнести Linux-системы, Solaris и др.

Многие производители операционных систем предусмотрели в своих стеках протоколов средства терминального доступа пользователей к компьютерам по сети. Эти средства позволяют пользователю, работающему за компьютером, подключенным к сети, превратить экран своего монитора в эмулятор терминала другого компьютера, также подключенного к сети. Наиболее популярным средством такого типа является протокол telnet стека TCP/IP, появившегося в рамках операционной системы UNIX и с тех пор неразрывно с нею связанного.

В отличие от систем терминального доступа, превращающих компьютер пользователя в эмулятор экрана центрального компьютера, средства поддержки режима удаленного узла (remote node) делают вызывающую машину полноправным звеном локальной сети. Это достигается за счет того, что на удаленном компьютере работает тот же стек протоколов, что и в компьютерах центральной локальной сети, за исключением протоколов канального и физического уровня. На этом уровне вместо традиционных протоколов Ethernet или Token Ring работают модемные протоколы (физический уровень) и канальные протоколы соединений «точка-точка», такие как SLIP, HDLC и PPP. Эти протоколы используются для передачи по телефонным сетям пакетов сетевого и других протоколов верхних уровней. Таким образом, осуществляется полноценная связь удаленного узла с остальными узлами сети.

Сервис удаленного узла обеспечивает ему транспортное соединение с локальной сетью, поэтому на удаленном узле могут использоваться все сервисы, которые доступны локальным клиентам сети, например файл-сервис NetWare, сервис telnet или X-Window ОС UNIX, администрирование Windows NT.

Наибольшие сложности вызывает удаленное управление популярными настольными операционными системами семейства Windows, OS/2 и т.п. Это связано с тем, что для данных систем нет стандартного протокола эмуляции терминала, подобного telnet или X-Window для UNIX или LAT для VAXVMS. Кроме того, эти операционные системы наиболее знакомы конечному пользователю, и ему было бы очень удобно использовать привычный графический интерфейс Windows при управлении удаленным хостом. Поэтому именно средствам удаленного управления, встроенным в ОС семейств UNIX, Windows и NetWare, а также созданным третьими фирмами-разработчиками, будет посвящена оставшаяся часть этой статьи.

Средства для удаленного администрирования, встроенные в операционные системы

Семейство UNIX

UNIX можно назвать операционной системой, хорошо приспособленной для задач системного и сетевого администрирования, но гораздо хуже - для офисных приложений. Поскольку речь идет о системе удаленного администрирования, а не о настольной системе, можно сказать, что благодаря сервисам telnet любой имеющий на то право пользователь может управлять сетью из любой точки земного шара, запустив на своем компьютере удаленный терминал. Единственный серьезный недостаток такого подхода - высокие требования к квалификации администратора: он должен хорошо владеть утилитами командной строки. Естественно, у неопытных администраторов возникают большие сложности, а рядовые пользователи просто паникуют при виде черного экрана с мигающим курсором командной строки.

В последнее время эта ситуация меняется в лучшую сторону - появляются клиент-серверные приложения, позволяющие удаленно администрировать UNIX/Linux-системы в графическом режиме. Примером может служить VNC Server для Suse Linux. Эти приложения заслуживают того, чтобы стать темой отдельной статьи.

А сейчас остановимся на telnet. Он входит в число стандартов, которых насчитывается три десятка на полторы тысячи рекомендуемых официальных материалов сети, называемых RFC (Request For Comments).

Изначально под telnet подразумевалась триада, состоящая из: telnet-интерфейса пользователя, telnet-процесса и telnet-протокола.

Эта триада обеспечивает описание и реализацию сетевого терминала для доступа к ресурсам удаленного компьютера.

Telnet строится как протокол приложения над транспортным протоколом TCP. При установке telnet-соединения программа, работающая с реальным терминальным устройством, и процесс обслуживания этой программы используют для обмена информацией сетевой виртуальный терминал (Network Virtual Terminal, NVT) - стандартное описание наиболее широко используемых возможностей реальных физических терминальных устройств. NVT позволяет описать и преобразовать в стандартную форму способы ввода и вывода информации. Терминальная программа (user) и процесс (server), работающий с ней, преобразуют характеристики физических устройств в спецификацию NVT, что позволяет обеспечить принцип совместимости устройств с разными возможностями. Характеристики диалога диктуются устройством с меньшими возможностями.

Принцип договорных опций или команд позволяет согласовать возможности вывода информации на терминальных устройствах. NVT - это минимально необходимый набор параметров, который позволяет работать по telnet даже самым допотопным устройствам. Реально используемые современные устройства обладают гораздо большими возможностями вывода информации, и принцип договорных команд позволяет использовать эти возможности.

Взаимодействие по протоколу telnet симметрично, что позволяет в течение одной сессии программе-user и программе-server меняться местами. Это принципиально отличает взаимодействие в рамках telnet от традиционной схемы «клиент-сервер». Если же речь идет об обмене информацией между двумя терминальными программами в режиме «терминал-терминал», то каждая из сторон может выступать инициатором изменения принципов представления информации и при этом здесь проявляется еще одна особенность протокола telnet. Протокол использует не принцип «запрос - подтверждение», а принцип «прямого действия». Это значит, что если терминальная программа хочет расширить возможности представления информации, то она делает это (например, вставляет в информационный поток Esc-последовательности), а если в ответ она получает информацию в новом представлении, то это обозначает удачную попытку, в противном случае происходит возврат к стандарту NVT.

Однако у Telnet есть достаточно серьезные минусы - проблемы с безопасностью. Если вы разрешаете удаленные telnet-соединения с портами вашего сервера, то вам надо обратить особое внимание на тот факт, что человек, подключающийся к машине, взаимодействует с одной из программ-демонов. Он не имеет никаких прав на чтение/запись информации и не идентифицируется системой UNIX (вы не сможете его обнаружить командой who), но зато может давать команды этим демонам и, используя ошибки в программах или конфигурации, получить доступ к информации, хранящейся на сервере.

Семейство Windows

Сложность удаленного администрирования сервера Windows NT всегда удручала системных администраторов, сталкивавшихся с этой задачей. И хотя наиболее опытные освоили такие трюки, как использование RCMD (Remote Command Service, RCMD.EXE) в сочетании с программами regini или regedit, все равно удаленное администрирование Windows NT существенно отличается от своего локального аналога. В этом случае необходимо освоение специального инструментария, поскольку операционные системы персональных компьютеров всегда были тесно привязаны к локальным клавиатуре и дисплею. В самом деле, до недавнего времени большинство персоналок не подключалось к сети и, следовательно, не нуждалось во взаимодействии с другими клавиатурами или мониторами.

Этот пробел восполняется рядом продуктов третьих фирм-разработчиков, и речь о них пойдет ниже. Но существует также несколько пакетов для управления настольными системами на базе Windows, созданных разработчиками фирмы Microsoft.

Один из них - Systems Management Server (SMS) 2.0 (рис. 2), который тесно интегрирован с СУБД Microsoft SQL Server и программой Crystal Reports и имеет широкие возможности в плане управления информацией. Кроме того, очень привлекательна имеющаяся в SMS возможность планирования процесса сопровождения базы данных. Как и следовало ожидать, область диагностики неполадок в работе Windows великолепна.

Среди недостатков, имеющихся в SMS на сегодня, можно назвать следующие: нет поддержки инсталляции драйверов принтеров; функция блокирования конфигурирования ПО на клиентских компьютерах не включена в консоль пакета; отсутствуют встроенные средства защиты от вирусов.

Если же вам нужно всего лишь получить терминальный доступ к удаленному компьютеру и вы знакомы с работой telnet в UNIX-системах, то удобнее использовать такой продукт, как telnet-сервер, встроенный в Windows 2000 Professional.

По умолчанию запуск telnet-сервера отключен из-за очевидной угрозы безопасности. Чтобы запустить эту службу, воспользуйтесь командой: net start telnet

Если у вас под рукой telnet-клиент, а у сервера имеется постоянный IP-адрес, вы можете открыть окно командной строки на сервере откуда угодно и из любой точки земного шара удаленно управлять сервером посредством стандартных команд telnet.

Семейство NetWare

Для управления рабочими станциями в состав операционной системы NetWare 5 входит пакет Z.E.N. works (Zero Effort Networking, - работа в сети с нулевыми усилиями). Хотя достичь нулевого уровня затрат при организации сети нельзя, пакет Z.E.N. works намного облегчает удаленное управление множеством клиентских станций. Сравнивая Z.E.N. works 2.0 с предыдущей версией, нельзя не отметить множество дополнительных возможностей последней версии, например: распространение приложений в зависимости от выполнения определенных условий, инвентаризация ПО рабочих станций и контроль его использования, генерация отчетов.

Для облегчения управления рабочими столами Windows пакет Z.E.N. works тесно интегрирован со службой справочника NDS. Этот пакет хорошо подходит также для территориально распределенных сервисных центров, серверы которых могут хранить копии разделов NDS.

С установкой Z.E.N. works у вас появляются следующие возможности:

- Поддержка рабочих станций. Пакет Z.E.N. works содержит агент регистрации рабочих станций (Workstation Registration), который автоматически регистрирует рабочие станции в том случае, если рабочая станция была обновлена в Novell Client с использованием Z.E.N. works или по крайней мере один раз регистрировалась в сети. После регистрации рабочих станций в службе NDS можно установить удаленное управление, распределяя соответствующие агенты пользователей. Имеются две возможности автоматического распространения агентов пользователей для рабочих станций Windows: с помощью терминально-резидентных программ (TSR) и с помощью NAL (Novell Application Launcher). Не важно, какая схема будет выбрана, пользователи в любом случае получат соответствующую NDS и права в файловой системе, чтобы принять инструкции удаленного управления.

- Управление рабочим столом. Системный администратор может настраивать рабочий стол пользователя, используя две специальные политики Z.E.N. works: системную политику пользователя (в пакете политик пользователя) и системную политику компьютера (в пакете политик рабочей станции). Соответственно системная политика пользователя позволяет настроить функции рабочего стола, которые будут доступны определенному пользователю, а политика компьютера - настроить параметры Windows каждой рабочей станции. Большим плюсом Z.E.N. works является возможность конфигурировать пользовательскую среду печати при помощи NDS. Можно автоматически загружать необходимый драйвер печати для каждого пользователя, когда он регистрируется в сети. Также существует возможность настраивать профили пользователей, то есть такие настройки рабочего стола, как обои, заставка и звуки, могут быть стандартизованы и разосланы всем пользователям предприятия.

- Управление приложениями. Пакет Z.E.N. works содержит специальную версию средства запуска приложений (NAL), позволяющую распространять сетевые приложения по рабочим станциям пользователей и управлять ими как объектами дерева NDS. Реализованы такие решения, как отказоустойчивость и выравнивание нагрузки, гарантирующие доступ пользователя к нужному приложению. Более того, если пользователь удалит со своего жесткого диска библиотеки необходимого приложения, а затем обратится к нему, NAL автоматически обнаружит пропавшие файлы и восстановит их.

Однако, несмотря на множество достоинств, у Z.E.N. works есть и некоторые недостатки, например: нет возможности автоматического создания процедуры удаления устанавливаемых приложений, а функция контроля использования приложений не охватывает локальные приложения, что делает невозможным контроль запуска игровых и других нежелательных программ на рабочих станциях.

Программные средства третьих фирм

UNIX/Linux-системы изначально приспособлены к дистанционному управлению. Сложилось так, что первыми UNIX-машинами были дорогие мини-компьютеры, к которым через последовательные порты подключалось множество терминалов. Даже сегодня, когда UNIX обзавелась графическим интерфейсом, установка сеанса связи остается одинаково простой на удаленной и на локальной машине (при условии, что пользователь имеет право на запуск сеанса с удаленного хоста). Таким образом, если для управления расположенным в другой стране компьютером с Linux нужно лишь подключиться к нему с помощью программы telnet, то для решения той же задачи с сервером NT придется в эту страну съездить. Поскольку это, как правило, невозможно, то системным администраторам Windows NT приходится искать программные средства для восполнения данного пробела.

Средств сетевого администрирования, представленных в большинстве Windows-систем, вполне достаточно на уровне пользователя и рабочей группы. Однако они уступают по разнообразию поддерживаемых функций продуктам независимых разработчиков. Так, например, Windows NT Server хорош для администрирования сервера и пользователей по отношению к разделяемым ресурсам, но игнорирует множество других задач, таких, например как контроль за лицензиями. В состав Windows NT входит приложение сетевого мониторинга для контроля соответствия количества пользователей или подключений в сети числу приобретенных лицензий, но оно не в состоянии делать то же самое для других приложений, выполняющихся на сервере или рабочих станциях.

Следующие три продукта для администрирования сети показательны в отношении расширения возможностей NT: Norton Network Series от компании Symantec, LANDesk Management Suite от Intel и Desktop Management Suite (DMS) от фирмы Veritas Software.

Пакет Norton Network Series от Symantec включает в себя целый ряд продуктов, таких как Norton Administrator Suite (NAS) и Expose. Средство NAS осуществляет инвентаризацию программных и аппаратных ресурсов, распространение программного обеспечения, контроль использования лицензионного ПО, защиту от вирусов и управление конфигурацией настольных компьютеров. NAS работает с целым рядом платформ, в том числе с Windows NT Server, NetWare, VINES компании Banyan и другими. Expose выполняет мониторинг системы в реальном времени и выдает предупреждения о неполадках на серверах NetWare, NT и VINES. Он поддерживает административную консоль NAS и, кроме того, SNMP.

LANDesk от Intel во многом похож на SMS от компании Microsoft, о котором уже говорилось в этой статье. На практике LANDesk стоит использовать в сети NetWare, имеющей несколько серверов Windows NT, в то время как SMS логично применять в сети NT с несколькими серверами NetWare. LANDesk обеспечивает поддержку DMI (Desktop Management Interface), а также имеет множество других сервисов, в числе которых - инвентаризация программных и аппаратных ресурсов, контроль использования лицензионного ПО и распространение программного обеспечения. Помимо этого LANDesk поддерживает управление принтерами рабочих станций и антивирусное ПО Norton AntiVirus от фирмы Symantec, которое устанавливается вместе с агентом управления. И наконец, этот продукт имеет инструментарий мониторинга сети, позволяющий контролировать характер использования сети, выявлять сбои, а также, посылать аварийные сигналы системам управления на серверах NetWare и Windows NT. Служба удаленного управления рабочей станцией используется для организации справочной системы (help desk).

LANDesk имеет встроенную мощную систему сценариев для распространения программного обеспечения, а также для создания общей среды программирования при настройке сети. Диспетчер настольных систем позволяет администратору сети сконфигурировать из центрального узла общую для всех рабочих станций среду.

Следует сказать, что реализованный в пакете метод поиска рабочих станций с агентами Common Base Agents имеет достаточно серьезный недостаток. Дело в том, что для обнаружения рабочих станций в конкретной подсети пакет LANDesk использует направленные широковещательные сообщения, и маршрутизаторы, которые не передают их между подсетями, могут сорвать процесс обнаружения рабочих станций. В частности, это может произойти в результате того, что администратор сети отключил в маршрутизаторе функцию передачи направленных широковещательных сообщений.

Фирма Veritas выпускает один из наиболее полнофункциональных пакетов системного управления - DMS, который выполняет абсолютно все, начиная от распространения ОС и заканчивая контролем использования программ. Распространение приложений в зависимости от выполнения условий в пакете DMS осуществляется посредством диалогового окна, а не группы запросов. В состав средств управления информацией входит набор шаблонов отчетов и запросов, с помощью которых можно генерировать запросы ко всей базе данных продукта. Кроме того, очень приятно, что DMS уведомляет администратора о событиях, связанных с инсталляцией приложений, посредством протоколов SMTP и SNMP.

Помимо режимов доступа к рабочим станциям только по разрешению их пользователей или без оного, можно настроить клиенты DMS таким образом, чтобы они спрашивали разрешение у пользователей, а, если спустя какое-то время ответа не будет, то сами разрешали проведение сеанса удаленного управления.

Основной проблемой при работе с DMS является отсутствие централизованного удаленного управления. Контролировать большое число рабочих станций без функции удаленного управления просто немыслимо, а наличие индивидуальных паролей для рабочих станций существенно затрудняет этот процесс.

КомпьютерПресс 7"2001

В наше время даже для собак придумали удаленное управление .

Возвращаясь к циклу «Конспект Админа», мне хотелось бы рассказать о вариантах запуска исполняемых программ на удаленных компьютерах. Эта статья будет интересна тем, у кого еще нет систем централизованного управления, но уже есть понимание утомительности ручного обхода рабочих станций и серверов. Либо тем, кому решения «под ключ» не интересны ввиду неспортивности.

В качестве того, зачем нужен такой запуск программ, можно привести недавнюю истерию с Петей\Не-Петей, когда все бросились проверять\отключать и загружать обновления. Да и провести инвентаризацию или установить срочный патч таким методом тоже можно.

Когда-то давно я устроился работать в организацию в период эпидемии Kido\Conficker . Наиболее простым способом выяснить, все ли хорошо в ИС компании, была славная утилита от Касперского под названием Kido Killer , которая проверяла наличие вируса и устраняла его. Запускать программу на доброй сотне машин руками было невесело, поэтому пришлось знакомиться с автоматизацией.

Если в операционных системах *nix для удаленного запуска, как правило, используется SSH, то у Windows способов запуска программ и скриптов воистину как песка в пустыне. Я разберу основные варианты, как общеизвестные, так и экзотические. Таких очевидных вещей как telnet-сервер касаться не буду, тем более Microsoft уже убрала его из современных ОС.

Способы старые, временем проверенные

Psexec

Пожалуй, это первое, что приходит на ум, когда идет речь об удаленном запуске программ. Утилита от Марка Руссиновича используется еще со времен Windows NT и до сих пор применяется. Помимо основной функции, можно использовать ее и как Runas, и для запуска программ в пользовательской сессии терминального сервера. Psexec также позволяет задавать ядра процессора, на которых будет запускаться программа, и ее приоритет в системе.

В качестве примера посмотрим, установлено ли обновление, закрывающее нашумевшую уязвимость SMB на списке компьютеров:

psexec @computers.txt /u USER /p PASS cmd.exe /v /c ""systeminfo | find "KB4012212" || echo !computername! >> \\server\share\log.txt"""

В файле computers.txt находится список компьютеров. Для запуска по всему домену можно использовать \\*. В файле \\server\share\log.txt будут появляться имена рабочих станций или серверов без обновления. Если в домене существуют компьютеры с *nix на борту или нет доступа к административному сетевому ресурсу Admin$ ― команда на этой машине не выполнится, но обработка продолжится. Чтобы скрипт не зависал при каждой попытке подключения, можно задать тайм-аут с помощью ключа -n .

Если компьютер выключен ― мы об этом не узнаем. Поэтому лучше предварительно проверять доступность машин или собирать в файле информацию об успешном или неудачном выполнении.

К минусам Psexec можно отнести то, что она из-за своего удобства и популярности часто используется вирусописателями. Поэтому антивирусные системы могут обнаруживать утилиту как опасность вида remote admin.

По умолчанию процесс на удаленной машине выполняется от имени пользователя, запустившего Psexec. При необходимости логин и пароль можно задать явно или же использовать аккаунт SYSTEM.

WMIC

Для управления системами Windows с помощью разных графических утилит часто используется WMI (Windows Management Instrumentation) ― реализация объектно-ориентированного стандарта управления WBEM. В качестве утилиты с графическим интерфейсом для работы с WMI можно использовать wbemtest.exe.

Для работы с WMI из консоли создана wmic.exe . Например, для проверки установленных обновлений вместо жутковатой конструкции из предыдущего примера можно использовать простую команду:

wmic /node:"servername" qfe get hotfixid | find "KB4012212"

Использовать список компьютеров также можно командой /node:"@computers.txt".

Еще при помощи WMI можно запускать программы – синтаксис предельно прост:

wmic /node:"servername" process call create "cmd /c somecommands"

К сожалению, в отличие от Psexec, получить вывод в консоли не получится ― придется выводить результаты команды в файл.

По умолчанию процесс на удаленной машине выполняется от имени пользователя, запустившего wmic. При необходимости логин и пароль можно задать явно.

Групповые политики и скрипты

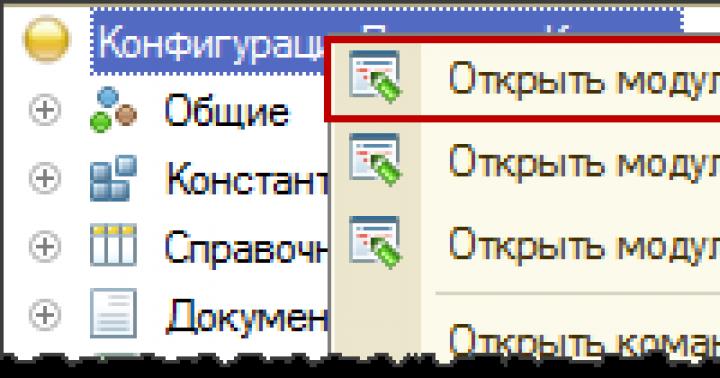

Если предыдущие варианты не требовали доменной среды, то в этом случае потребуется домен. Поддерживаются скрипты при входе и выходе пользователя из системы, а также при ее включении и выключении. Поскольку каждый администратор Windows сталкивался с ними, я не буду подробно расписывать как ими пользоваться ― лишь напомню, где их искать.

Скрипты, выполняющиеся при старте и завершении системы.

Скрипты, выполняющиеся при входе и выходе пользователя из системы.

Скрипты, настраиваемые в пользовательском разделе, выполняются от имени пользователя, а в разделе компьютера ― под аккаунтом SYSTEM.

Назначенные задания

Довольно интересный способ, заслуживающий право на жизнь. Назначенные задания можно создавать из командной строки при помощи утилиты schtasks.exe , выполнять их, затем удалять. Подробнее с синтаксисом можно ознакомиться в документации , я же разберу пример использования назначенных заданий в доменной среде. Предположим, нам нужно выполнить команду как можно быстрее вне зависимости от того, выключен компьютер или нет. Для этого используются так называемые предпочтения групповых политик (Group Policy Preference).

Искать установку назначенных заданий следует в конфигурации компьютера или пользователя ― «Настройка ― Параметры панели управления ― Назначенные задания».

Создание нового назначенного задания.

Для выполнения команды или скрипта ASAP понадобится создать «Немедленную задачу (Windows 7 и выше)». Если вдруг в инфраструктуре остались машины под управлением Windows XP, то подойдет «Очередное задание (Windows XP)».

Стоит сделать несколько политик с соответствующими WMI-фильтрами или создать два разных назначенных задания в одной политике с нацеливанием ― например, при помощи того же WMI-фильтра. Это поможет избежать конфликтов в разнородной среде со старыми и новыми Windows.

Пример WMI-фильтра для применения политики только на компьютерах с Windows XP:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "5.1%" AND ProductType = "1"

В остальном процедура создания назначенного задания тривиальна. Единственное, не забывайте отметить пункт «Применить один раз и не применять повторно», если задача не требует повторного запуска.

Запускаем немедленную задачу только один раз.

При использовании таких назначенных заданий программа запустится, как только компьютер получит обновление групповой политики. Это удобно: не нужно проверять доступность компьютеров в случае Psexec и wmic и заставлять пользователей перезагружать машины, как в случае скриптов групповых политик. При необходимости можно скопировать файл скрипта локально в разделе «Настройка ― Конфигурация Windows ― Файлы».

Назначенные задания позволяют явно задать имя пользователя для запуска программы, в том числе и для SYSTEM.

Через реестр

Модификация реестра на пользовательских машинах ― странный вариант, лишь на случай крайней необходимости. Можно использовать ветки Run или RunOnce. Подробнее о них ― в документации . Сама модификация реестра может проводиться через групповые политики или из командной строки ― например, такой командой:

reg add \\COMPUTER\HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce /v script /t Reg_SZ /d "script.cmd"

В зависимости от ветки реестра, процесс будет выполняться или под пользователем, выполнившим вход в систему, или под аккаунтом SYSTEM.

Есть и другие способы, такие как правка ярлыков в папке «Автозагрузка» или добавление в ярлык к популярной программе && script.cmd , но эти методы уже из серии «можно, но не нужно».

Теперь перейдем к новым инструментам.

Способы новые или куда же без PowerShell

PowerShell, оправдывая свое название, может подключаться к удаленным компьютерам при помощи WMI, RPC и WS-Management (WSMan). Использование последнего метода требует предварительной настройки.

Командлеты, не требующие предварительной настройки, как правило, имеют параметр ComputerName, но не имеют параметра Session. Посмотреть список таких командлетов можно командой:

Get-Command | where { $_.parameters.keys -contains "ComputerName" -and $_.parameters.keys -notcontains "Session"}

Для настройки WSMan в общем случае достаточно выполнить команду Enable-PSRemoting-Force. Она запустит службу удаленного управления WinRM и пропишет исключения в фаерволе ― в принципе, это можно сделать для всего домена при помощи групповых политик. Подробнее настройка описана в документации .

После того как все компьютеры будут готовы принимать запросы, мы сможем подключаться при помощи соответствующих командлетов PowerShell. Для проверки возможности подключения используется командлет Test-WSMan .

Проверка возможности подключения.

Для того чтобы выполнить определенную команду или скрипт, используется командлет Invoke-Command со следующим синтаксисом:

Invoke-Command -ComputerName COMPUTER -ScriptBlock { COMMAND } -credential USERNAME

Где COMPUTER ― имя компьютера, COMMAND ―– имя команды, а USERNAME ― имя пользователя, если оно нужно.

Смотрим содержимое диска С удаленного компьютера.

Если же нам нужно получить полноценную консоль ― не автоматизации ради, а ради управления конкретным компьютером, ― то можно использовать командлет Enter-PSSession.

Работаем в консоли удаленного компьютера.

Напомню, что с помощью можно ограничить доступные подобной сессии командлеты или дать доступ нужным без прав администратора.

Конечно, кроме встроенных средств и небольших утилит, существует множество программ для управления структурой. Помимо взрослых решений, для управления конфигурациями вроде Chef, Ansible и MS SCCM можно использовать и средства мониторинга вроде Zabbix, и даже консоль управления антивирусом Касперского.

В период гетерогенных структур хорошо бы иметь возможность унифицированного управления Windows и Linux. Это можно сделать и с помощью PowerShell, что само по себе достойно отдельной статьи ― стоит такую сделать или уже лишнее?

Администраторы сетей на базе Windows лучше других знакомы с недостатками встроенных средств удаленного управления операционной системы. Несмотря на определенный прогресс в их развитии с точки зрения усовершенствования утилит командной строки и обеспечения удаленного доступа к серверам через графический интерфейс (Windows 2000 Server Terminal Services), ограниченная функциональность и степень безопасности, предоставляемые ими, оставляют широкий простор для деятельности независимых разработчиков.

В свою очередь, пакеты удаленного управления, такие, как Timbuktu компании Netopia или pcAnywhere компании Symantec, предъявляют сравнительно высокие требования к аппаратному обеспечению, чтобы поддержать необходимый уровень производительности. Известно, что в процессе обмена информацией с удаленной машиной львиная доля полосы пропускания канала расходуется на передачу трафика, связанного с функционированием графической оболочки Windows. К тому же подобные программы стоят достаточно дорого, а с увеличением количества рабочих мест цена растет. В этих условиях программа Remote Administrator (RAdmin) компании Famatech представляется настоящей находкой.

Начало работы

Программа на удивление нетребовательна к аппаратному обеспечению - в качестве минимальной конфигурации заявлены компьютеры на базе процессора Intel 386, оснащенные оперативной памятью объемом 8 Мбайт, с установленной Windows 95. В сети должен функционировать протокол TCP/IP. В случае использования Windows NT 4.0 следует установить SP4 или более поздний пакет исправлений. Для установки пользователю необходимо иметь права администратора (Windows NT/2000).

Программа состоит из двух компонентов - серверной части на каждом управляемом компьютере и модуля управления на машине администратора. Предусмотрена работа программы в режиме службы Windows NT, Windows 2000 и Windows 9x. Для установки нужно распаковать архив, запустить файл Setup.exe и следовать инструкции. По окончании установки в меню кнопки «Пуск» (Start) появится группа с элементами для запуска серверной и клиентской частей, доступа к настройкам и файлу помощи.

Нужно иметь в виду, что одновременное обращение к драйверу видеозахвата из нескольких программ может привести к разрушению системы в процессе загрузки. Поэтому пользователям Windows NT, которые хотят задействовать RAdmin-сервер с драйвером видеозахвата, следует отключить другие программы удаленного доступа, использующие эту технологию (NetMeeting 3.0+, SMS, Timbuktu). Альтернативным решением может стать отключение драйвера из командной строки при помощи ключа, а именно: r_server.exe /uninstalldrv.

Удаленная установка RAdmin

Администратору большой сети, безусловно, необходимо иметь возможность установки серверной части программы по сети. Этот процесс легко автоматизировать при помощи сценария (пример приведен в Листинге 1). Сценарий создает временный сетевой диск, копирует файлы сервера RAdmin в системную папку Windows, устанавливает RAdmin в качестве службы, сохраняет настройки в реестре и удаляет сетевой диск.

Листинг 1. Сценарий для установки RAdmin по сети.

net use z: serverd copy "z:install admin _server.exe" "c:winntsystem32 _server.exe" copy "z:install admin addrv.dll" "c:winntsystem32 addrv.dll" copy "z:install adminadmdll.dll" "c:winntsystem32admdll.dll" c:winntsystem32 _server.exe /install /silence regedit.exe /s z:installsettings.reg net use z: /deleteДля конкретного применения достаточно подставить реальные значения путей к файлам. При запуске этого сценария под Windows NT пользователь должен обладать правами администратора. Файл settings.reg содержит необходимые настройки. Чтобы сформировать такой файл, требуется проделать следующее: установить необходимые значения настроек на одном из компьютеров (подробнее о настройках будет рассказано ниже), воспользовавшись пунктом «Настройки RAdmin сервера» меню «Пуск», а затем экспортировать их при помощи regedit.exe в файл settings.reg для дальнейшего использования. Настройки располагаются в разделе HKEY_LOCAL_MACHINESYSTEMRAdminv2.1Server, а их точное назначение описано в документации к программе.

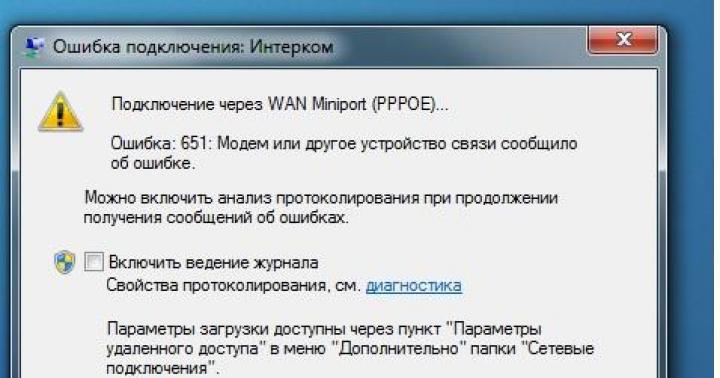

Варианты подключения

Если используется протокол TCP/IP, то не имеет значения, соединены ли компьютеры высокоскоростной локальной сетью, подсоединены к локальной сети по модему или через Internet. Во втором случае RAdmin работает не с модемом, а с TCP/IP-соединением, которое настраивается через модуль «Удаленный доступ». На серверной стороне устанавливается сервер удаленного доступа, а на стороне клиента - подключение к сети через удаленное соединение, настроенное на работу по протоколу TCP/IP. Когда соединение установлено, IP-адрес удаленного сервера из свойств подключения (или из «Монитора подключения» в «Панели управления») используется для RAdmin-клиента. Чтобы установить соединение через Internet, достаточно знать IP-адрес удаленного компьютера. Если провайдером выделен статический адрес, можно использовать его. Если адрес назначается динамически, то есть два варианта: неудобный - определить адрес после подключения к Internet (следует использовать ipcofig.exe или всплывающую подсказку пиктограммы RAdmin) и передать на компьютер-клиент, и удобный - прибегнуть к помощи динамических служб DNS (например, dns2go.com). Принцип действия этих служб заключается в привязке изменяющегося ip к выделяемому службой фиксированному имени dns.

Установление соединения

Установить соединение не составляет труда. Нужно запустить сервер RAdmin на удаленном компьютере; в системной области панели задач появится пиктограмма (если ее хочется скрыть, следует выбрать в настройках соответствующий режим, как показано на Экране 1). Помимо того, что пиктограмма позволяет узнать, загружен ли RAdmin, двойной щелчок по ней открывает список текущих соединений, а всплывающая подсказка показывает IP-адрес компьютера.

Наконец настал тот миг, ради которого была написана предыдущая часть статьи: с локального компьютера можно управлять удаленной машиной. Какие возможности открываются перед нами?

Можно просматривать экран удаленного компьютера в окне (см. Экран 3 ) или развернуть его на весь экран. Размеры окна можно менять, что позволяет расположить на экране несколько окон так, чтобы они не перекрывались, и управлять несколькими компьютерами практически одновременно. Признаюсь, наибольшее удивление в этот момент вызывает скорость работы. Даже без каких-либо ухищрений, с установками по умолчанию, работа с программой в полноэкранном режиме способна ввести в заблуждение, поскольку возникает полное ощущение работы за локальным компьютером (при использовании технологии видеоперехвата под Windows NT частота обновления экрана может достигать нескольких сотен кадров в секунду). Высокая скорость работы - конечно, не самоцель, но она, бесспорно, повышает производительность труда.

Определенное удобство кроется в возможности переключать режим вывода между полноэкранным и оконным режимами прямо по ходу работы. Для циклического переключения между нормальным, масштабируемым и полноэкранным режимами работы используется клавиша F12. Очевидно, что, когда экран удаленного компьютера больше, чем локального, режим нормального просмотра (в масштабе 1:1) не подходит - следует использовать вывод в окно или на весь экран локального компьютера. В том случае, когда режимы, установленные в настройках экрана локальной и удаленной машин, совпадают, уменьшенное изображение в окне выглядит хуже, чем полноэкранная «картинка». К тому же отсутствие необходимости масштабировать изображение положительно сказывается на скорости работы. Влияние других факторов, от которых зависит скорость, описано во врезке «В плену у скорости».

RAdmin позволяет обмениваться файлами с удаленным компьютером с помощью интерфейса, аналогичного Windows Explorer (см. Экран 4 ). Окно передачи файлов поддерживает приемы «перетаскивания» и все основные манипуляции с файлами. Можно переименовать или удалить файл, создать папку, просмотреть свойства объекта. Пользователи, которым приходится часто принимать и передавать файлы, оценят функцию автоматического возобновления передачи (которая появилась в версии 2.1). Процесс передачи больших объемов данных удобно отслеживать по индикатору выполнения. Предусмотрен выбор привычных режимов сортировки и вида.

Если сконфигурировать локальный принтер для общего использования в сети Microsoft и установить его на удаленном компьютере, то можно посылать туда задания на печать с удаленного компьютера из приложений, запущенных при помощи RAdmin.

Предусмотрена дистанционная перезагрузка и выключение компьютера, завершение и начало нового сеанса работы (два последних варианта возможны, если сервер RAdmin запущен в качестве службы).

Еще одно достоинство клиента RAdmin состоит в том, что с его помощью можно без проблем передавать на удаленный компьютер «горячие» клавиши, включая системные. Например, если требуется передать удаленному компьютеру последовательность Ctrl-Alt-Del, следует воспользоваться пунктом меню окна соединения «Послать Ctrl-Alt-Del». Только нужно иметь в виду, что эта возможность будет работать лишь при подключении в режиме полного контроля и при работе RAdmin-сервера в режиме системной службы под Windows NT.

Помимо операций с файлами существует еще одна процедура, которая может пригодиться во время работы с удаленным компьютером, - это обмен данными между приложениями локальной и удаленной машины через буфер обмена. Чтобы выполнить подобную операцию, нужно выделить интересующий фрагмент в окне локального или удаленного компьютера и скопировать его содержимое в буфер обмена обычным способом (например, нажать Ctrl+C или воспользоваться соответствующим пунктом меню редактирования). Затем в зависимости от того, в каком направлении необходимо передать данные, следует выбрать команду «Установить буфер» (передаем данные на удаленный компьютер) или «Получить буфер» (принимаем данные от удаленного компьютера). Содержимое буфера обмена передано. Теперь можно использовать его как обычно, т. е. перейти в нужное приложение и вставить (например, с помощью команды Ctrl+V).

В случае использования на сервере Windows NT или 2000 возможен доступ по telnet (к сожалению, из-за ограничений самой системы невозможно получить доступ по telnet к компьютеру, работающему под Windows 95/98).

Другие случаи подключения

Если нет возможности напрямую соединиться с нужным компьютером, можно прибегнуть к режиму «Соединение через...» в том же окне подключения (см. Экран 2). Требуется включить режим и выбрать из списка адрес хоста, который имеет TCP/IP-соединение с нужным компьютером. Конечно, на промежуточном компьютере должен быть установлен и запущен сервер RAdmin. Описанный прием можно использовать, если подключение к сети осуществляется через один компьютер, а администрировать предстоит другую машину. Еще один пример - локальная сеть, в которой только один компьютер имеет прямой выход в Internet. Достаточно установить сервер RAdmin на этом компьютере и можно подключиться через Internet и к другим компьютерам локальной сети. В случае работы через proxy-сервер или брандмауэр следует открыть порт для запросов RAdmin (по умолчанию - порт 4899). Если по какой-либо причине открыть его нельзя, нужно попробовать выбрать для соединения другой номера порта, который открыт на proxy-сервере. Адреса, номера портов и режимы, которые можно указать в качестве параметров командной строки, описаны во врезке «Некоторые ключи командной строки».

Безопасность - тема дня

Самая лучшая программа удаленного управления не тронет сердце опытного администратора, если ее использование пробивает брешь в системе сетевой безопасности. Как обстоит дело в случае с RAdmin? Разработчики отдавали себе отчет в том, что предоставляющая широкие возможности работы с удаленным компьютером программа автоматически может сделать систему более уязвимой. Вот почему RAdmin 2.1 поддерживает систему безопасности Windows NT/2000. Можно явно присвоить права удаленного доступа только одному пользователю или группе пользователей. Чтобы активизировать систему безопасности Windows NT/2000, необходимо включить режим «Использовать безопасность NT» в окне «Настройка Remote Administrator server», а затем нажать кнопку «Разрешения». В окне «Разрешения пользователей» задаются права доступа

к RAdmin-соединению. Вы можете разрешать или запрещать соединения различных типов, основываясь на политике безопасности NT. На выбор предоставляется пять вариантов доступа: «Редирект», telnet, «Перепись файлов», «Полный контроль» и «Обзор» (разрешен только просмотр).

Если поддержка системы безопасности Windows NT выключена, то доступ к удаленному компьютеру защищается паролем. Аутентификация выполняется по схеме запроса с подтверждением (аналогичный метод используется и в Windows NT, но длина ключа, применяемого в RAdmin, больше). Все данные, передаваемые между компьютерами (картинки экранов, движение мыши, нажатие клавиши), шифруются случайно генерируемым ключом. Благодаря высокой скорости работы этого алгоритма снижение скорости передачи практически незаметно (разработчики оценивают его в 5%). Если включить журнал, все действия пользователя будут записаны в файл журнала. Для ограничения доступа извне предусмотрено использование сервером RAdmin таблицы IP-адресов. В этой таблице нужно указать только те адреса хостов или подсетей, для которых требуется разрешить доступ. И, наконец, последний штрих - программные модули RAdmin снабжены защитой от модификации (заражения), основанной на самотестировании кода.

Параллельным курсом

Когда эта статья еще не была закончена, на завершающую стадию разработки вышла новая, усовершенствованная версия Remote Administrator 3.0. По планам разработчиков, в нее будет включен драйвер видеозахвата для Windows 2000/XP и другие новинки: например, функция блокировки клавиатуры и отключения экрана, а также звуковой чат. Зарегистрированные пользователи прежних версий смогут обновить свои копии программы бесплатно.

Георгий Филягин - разработчик программного обеспечения, пишет статьи и обзоры для компьютерных журналов. С ним можно связаться по адресу: [email protected] .

В плену у скорости

Скорость работы программы удаленного администрирования - один из объективных показателей, отражающих удобство ее повседневного использования. Очевидно, что программа, вносящая минимальную задержку между действиями на локальной машине и их реализацией на удаленном компьютере, воспринимается как более быстрая. Именно поэтому использование утилит командной строки для администрирования предпочтительно по сравнению с привычными в других областях инструментами с графическим интерфейсом. Я хочу дать несколько советов на тот случай, если кто-то будет неудовлетворен скоростью работы RAdmin в конкретных условиях.

Наибольшая скорость достигается, если удаленный компьютер работает под управлением Windows NT с установленным драйвером видеозахвата. В качестве дополнительного преимущества в этом случае можно отметить значительное снижение загрузки процессора удаленной машины. Если драйвер видеозахвата по какой-либо причине не используется, следует выполнить оптимизацию. Для начала нужно установить значение обновлений в минуту, скажем 30-40 (для модемного соединения - 10). Затем следует убрать обои с рабочего стола удаленной машины, установить минимальное количество цветов - 16 для окна, в котором отображается удаленный рабочий стол. Поможет снижение разрешения, выбранного на удаленной машине. Следует переключиться (хотя бы на время интенсивной работы) в пониженный режим, скажем 800х600х16. Нужно иметь в виду, что многие современные видеоадаптеры работают быстрее при 16-разрядной глубине цвета, чем при 8-разрядной, т. е. режим 800х600х16, вероятно, даст лучший результат, чем 800х600х8.

Некоторые ключи командной строки

/copyphonebook - конвертирование адресной книги старой версии

/connect:xxxxx:nnnn - подключиться к серверу xxxxx, порт nnnn

/through:xxxxx:nnnn - подключиться через промежуточный сервер xxxxx, порт nnnn

По умолчанию используется режим соединения "Полный контроль" (видеть удаленный экран, управлять мышью и клавиатурой).

Для установки других режимов соединения используются команды:

/noinput - режим просмотра

/shutdown - режим удаленного выключения компьютера

/file - режим пересылки файлов

/telnet - режим telnet

В режимах "Полный контроль" и "Просмотр" имеют значение ключи:

/fullscreen - выбрать полноэкранный режим просмотра;

/hicolor - выбрать режим 16-разрядного цвета;

/locolor - выбрать режим 4-разрядного цвета;

/updates:nn - установить максимальное количество обновлений в минуту.

/unregister - удалить все ранее введенные ключи RAdmin;

/? - показать окно помощи.

Помимо перечисленных существуют ключи для управления сервером RAdmin из командной строки, которые можно найти в документации к программе.

Официальное название:

Remote Administrator

Версия: 2.1

Компания-производитель: ООО "Фаматек".

Цена: 750 руб. на два компьютера (для граждан СНГ).

Пользователю современной операционной системы от Microsoft для управления своим ПК может понадобиться узнать, как осуществить администрирование Windows.

Для этого в ОС предусмотрено немало различных инструментов, обеспечивающих управление компьютером как с помощью клавиатуры и мыши, так и путём удалённого доступа.

Большинству обычных пользователей, включающих компьютер для запуска игры или входа в Интернет, нет необходимости разбираться в особенностях администрирования.

Но, если пользоваться этими, уже встроенными в систему, функциями, можно заметно облегчить себе жизнь при выполнении на ПК любой задачи.

Вход в меню управления компьютером

Для запуска основных инструментов администрирования следует открыть вкладку управления. Это можно сделать двумя способами:

- Войти в меню «Пуск» и, кликнув правой кнопкой на пункте «Компьютер», выбрать «управление»;

- Нажав на клавиши «Win» и «R», открыв окно выполнения команд и введя compmgmtlauncher. После первого запуска команда сохранится, и её можно уже не набирать каждый раз, а выбирать из выпадающего списка.

После этого открывается окно управления системой, где представлены все основные инструменты, которые позволят полностью настроить её для своих нужд.

Эти же программы и службы можно запускать и отдельно (для чего существуют специальные команды) или через пункт «Администрирование».

Использовать средства для редактирования реестра часто приходится при возникновении каких-либо проблем с вредоносными кодами или программами из автозагрузки.

Также он будет полезен при удалении следов каких-либо приложений (в том числе и вирусов, хотя не обязательно).

Запустить редактор можно, открыв окно выполнения (Win+R) и введя команду regedit.

При его редактировании следует помнить, что изменять стоит только те пункты, в назначении которых пользователь уверен.

Иначе можно нарушить работу компьютера и даже привести к необходимости переустановки программ, драйверов или всей операционной системы.

Редактор локальных пользователей и групп

Возможность редактирования как отдельных пользователей ПК, так и их групп предоставлена не для всех версий Windows – только для профессиональных.

Зато с её помощью можно настроить и систему, и возможности доступа к ней различных людей, позволяя им пользоваться одними программами, и запрещая запускать другие.

Службы

Вкладка служб открывает доступ к списку. Здесь представлены все имеющиеся в операционной системе службы, включая запущенные или отключенные.

Часть из них работает автоматически, и без особой необходимости в работу этих процессов вмешиваться не стоит.

Однако есть службы, которыми управляют вручную – это может быть, например, программа или утилита её обновления.

Управление дисками компьютера

Управлять дисками компьютера может понадобиться не только опытному пользователю.

Иногда некоторые из дисков (особенно при использовании на компьютере нескольких винчестеров или устаревших файловых систем типа FAT32) после переустановки системы становятся невидимыми.

И для их поиска придётся зайти в это меню управления.

С помощью утилиты управления дисками можно включать и отключать различные разделы на подключенных к ПК винчестерах, менять их названия и буквы.

А ещё можно решить здесь проблему с неоткрывающейся флешкой, не пользуясь сторонними программами.

Диспетчер устройств

Для установки нового оборудования и решения вопросов с драйверами не обойтись без использования диспетчера устройств, встроенного в систему.

Кроме того, работая со списком устройств, их можно включать и отключать.

А также узнавать информацию о каждом, что может потребоваться, например, для проверки соответствия конфигурации компьютера требованиям программы (игры).

Диспетчер задач

Функций у диспетчера задач довольно много.

В первую очередь, он оказывается полезным при поиске вредоносных программ (вирусов), запускающих посторонние процессы для выполнения компьютером.

Здесь же на Windows 8 и 10 происходит настройка приложений, автоматически загружающихся вместе с системой («Автозагрузка»).

События

Утилита для просмотра событий в системе не всегда полезна даже для опытного пользователя ПК и администратора группы таких компьютеров.

Однако с помощью этого инструмента можно легко определить причину неполадок.

Правда, для его использования требуются специальные знания, без которых никаких действий лучше не предпринимать.

В Windows предусмотрено системное планирование выполнения ряда задач. Благодаря этой утилите можно назначить, например, периодическую дефрагментацию или проверку диска.

Хотя ей же пользуются и некоторые вредоносные программы.

Так что, избавляясь от вирусов, стоит проверить и планировщик.

Системный монитор

Пользуясь утилитой «системный монитор», можно получить данные загруженности некоторых составляющих ПК – памяти, процессора и файла подкачки.

А ещё множество другой полезной информации о работе системы.

Монитор ресурсов

Часть данных о работе Windows доступна прямо из диспетчера задач.

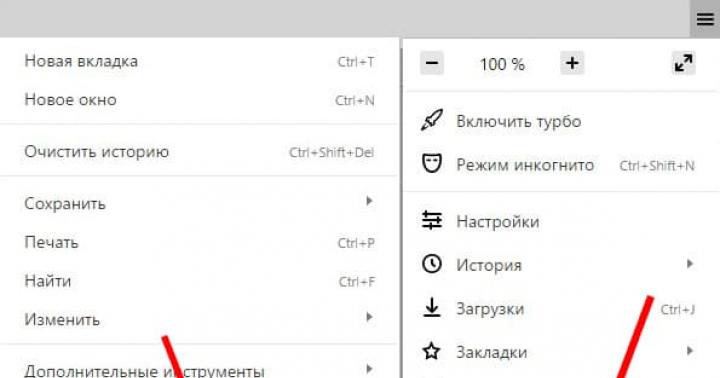

Однако «монитор ресурсов» обеспечивает более полную картину об использовании ресурсов ПК всеми процессами системы. Для этого нажмите кнопку «Пуск».

В поле поиска введите Монитор ресурсов, а затем в списке результатов выберите пункт Монитор ресурсов.

Брандмауэр

Задачами стандартного брандмауэра является обеспечение сетевой безопасности. Без него не будет эффективным большинство антивирусов.

Если же использовать дополнительные настройки утилиты, можно значительно уменьшить вероятность взлома вашего ПК и попадания на него вирусов.

Важно! Правда, использование брандмауэра также может мешать и запуску других, нужных программ, которые приходится добавлять в его список исключений.

Удалённое администрирование

Администрирование компьютера может осуществлять непосредственно сам пользователь, однако в некоторых случаях возникает необходимость обеспечить удаленное управление.

Причиной обычно бывает невозможность самостоятельно разобраться с неполадками системы.

И, для того чтобы опытному пользователю не приходилось физически присутствовать за компьютером, существует возможность дистанционного администрирования.

Иногда такая возможность требуется и для самого пользователя, работающего на домашнем компьютере из дома или наоборот.

Для предоставления доступа к одному ПК с другого требуется установка и настройка специальной программы. Чаще всего для этого пользуются приложением TeamViewer.

В возможности этой популярной программы входит простой удалённый доступ, с которым справится даже неопытный пользователь.

Кроме того, TeamViewer легко устанавливается и обладает сравнительно простым способом доступа.

Достаточно ввести ID компьютера и его пароль, после чего можно проводить администрирование системы, физически находящейся даже в нескольких тысячах километров.

Выводы

Использование утилит для администрирования системы Windows может оказаться неплохим вариантом для контроля всех процессов, происходящих на компьютере.

Однако без соответствующих знаний не стоит пытаться вносить изменения в работу ОС, так как это может привести к серьёзным последствиям.

Администрирование в Windows 7

Знакомство с разделом Администрирование в панели управления Windows 7