Aby poprawnie skonfigurować rozkład ruchu, musisz wybrać typ połączenia internetowego.

Dla każdego lokalna sieć najbardziej odpowiedni jest skonfigurowany. Istnieje możliwość podłączenia stałego dostępu, dzięki tej funkcji istnieje stałe połączenie z Internetem.

Drugą opcją może być połączenie w razie potrzeby - program sam nawiąże połączenie w razie potrzeby.

Istnieją dwa połączenia, Kerio Control utworzy ponowne połączenie z innym kanałem, jeśli utraci połączenie z Internetem.

Jeśli masz dwa lub więcej kanałów internetowych, możesz wybrać czwarty rodzaj połączenia. Obciążenie zostanie rozłożone równomiernie we wszystkich kanałach.

: konfigurowanie użytkowników

Konieczna jest konfiguracja parametrów dostępu użytkownika, wymagana jest podstawowa konfiguracja programu. Musisz określić i dodać interfejsy sieciowe, wybrać usługi sieciowe dostępne dla użytkowników. Nie zapomnij skonfigurować reguł dla połączeń VPN oraz reguł dla usług działających w sieci lokalnej. Aby dodać użytkowników do programu, zalecamy najpierw podzielenie ich na grupy. Ta funkcja można ustawić w zakładce „Użytkownicy i grupy”.

W grupach trzeba tworzyć prawa dostępu, na przykład możliwość korzystania z VPN, przeglądanie statystyk.

W sieci jest domena, bardzo łatwo jest dodawać użytkowników. Musisz włączyć opcję Użyj bazy danych użytkowników domeny w menu Użytkownicy. W sieci nie ma domeny, użytkowników należy dodać ręcznie, podając każdemu nazwę, adres e-mail, login i opis.

Konfigurowanie statystyk w

Kerio Control pokazał statystyki ruchu internetowego, trzeba autoryzować użytkowników.

Musisz monitorować statystyki użytkowników, włączyć tę funkcję automatyczna rejestracja przeglądarki każdego użytkownika.

W firmie jest niewielka liczba pracowników, można skonfigurować stały adres IP dla każdego komputera i powiązać z nim każdego użytkownika.

: filtrowanie treści - opcje ustawień

Aby skonfigurować system bezpieczeństwa należy przejść z zakładki „Konfiguracja” do opcji „Filtrowanie treści”. W sekcji "Antywirus" możesz skonfigurować aktualizację antywirusowych baz danych i wybrać protokoły do skanowania za pomocą pól wyboru.

Aby włączyć skanowanie ruchu HTTP, przejdź do zakładki „Polityka HTTP”. Aktywuj „czarną listę” i dodaj do niej zabronione słowa. Korzystając z dodanych przez Ciebie punktów orientacyjnych, wszystkie witryny, w których te wyrażenia zostaną napotkane, zostaną natychmiast zablokowane przez system. Stwórz bardziej elastyczny system filtrowania Utwórz reguły za pomocą podsekcji Reguły URL.

: ustalanie zasad ruchu

Reguły ruchu są konfigurowane w sekcji „Konfiguracja”. Przejdź do zakładki „Polityka ruchu” i wybierz jeden z trzech parametrów, które chcesz skonfigurować. W sekcji „Reguły ruchu” tworzysz reguły, które będą regulować dostęp użytkowników do Internetu, filtrowanie treści oraz połączenie ze zdalnym biurem.

Nadaj regule nazwę. W kolumnie „Źródło” możesz wybrać „Dowolne źródło”, „Zaufane źródło” lub listę konkretne źródła... W kolumnie „Destination” należy określić, dokąd będą wysyłane dane, do sieci lokalnej, tunelu VPN lub Internetu. Pozycja „Usługi” ma na celu wylistowanie wszystkich usług i portów, przez które zostanie zaimplementowana konkretna reguła.

Konfigurowanie równoważenia obciążenia

Konieczne jest skonfigurowanie równoważenia obciążenia w celu kontrolowania ruchu w sieci i racjonalnego rozłożenia go pomiędzy najważniejsze kanały transmisji. W ten sposób optymalizowany jest dostęp do Internetu dla użytkowników. Rozprowadzając ruch na najważniejszym kanale połączenia, zawsze będzie zapewniony nieprzerwany dostęp do Internetu do przesyłania ważnych danych.

Do przypisania głośności ruch sieciowy W programie zaimplementowana jest obsługa QoS. Możesz utworzyć maksymalną przepustowość dla kanału priorytetowego, podczas gdy ruch o niskim poziomie ważności zostanie zawieszony. Możliwe jest skonfigurowanie równoważenia obciążenia w wielu połączeniach.

NAT: ustawienie

Dzięki zaporze Kerio możesz zapewnić bezpieczne połączenie z komputerem w sieci lokalnej. Utwórz dostęp do Internetu dla niektórych pracowników w zdalnym biurze, bez żadnych działań z ich strony. Aby to zrobić, musisz utworzyć połączenie VPN w sieci lokalnej ze zdalnego biura. Zainstaluj i skonfiguruj interfejsy do łączenia się z Internetem. W panelu sterowania, na karcie Zasady ruchu, utwórz regułę zezwalającą na ruch lokalny.

Nie zapomnij zawrzeć w źródle wszystkich wymaganych obiektów. Będziesz także musiał stworzyć regułę, która pozwoli lokalni użytkownicy Dostęp do Internetu. Należy skonfigurować NAT, mimo stworzonych reguł dostęp do Internetu nie będzie możliwy bez włączenia tej funkcji. W zakładce „Polityka ruchu” wybierz sekcję „Tłumaczenie” i zaznacz pole wyboru „Włącz źródło NAT”. Określ ścieżkę równoważenia.

: konfigurowanie interfejsów

Interfejsy są konfigurowane natychmiast po zainstalowaniu programu. Już aktywowany, który został zakupiony i wybrany rodzaj połączenia internetowego, możesz rozpocząć konfigurację interfejsów. Przejdź do konsoli zarządzania do sekcji „Interfejsy”. Interfejsy, które są połączone z Internetem i są dostępne, są wykrywane przez sam program. Wszystkie tytuły zostaną wyświetlone jako lista.

Przy rozłożonym obciążeniu interfejsów (wybierając rodzaj połączenia internetowego) można dodać nieograniczoną liczbę interfejsów sieciowych. Dla każdego z nich ustalane jest maksymalne możliwe obciążenie.

Wideo

Niewłaściwe zarządzanie przepustowością w sieci biurowej (lub brak takiego zarządzania) prowadzi do znacznych zakłóceń: Internet działa wolno, jakość połączeń głosowych i wideo itp. pomoże w prawidłowym ustaleniu priorytetów i zapewnieniu wystarczającej przepustowości dla ważnego ruchu.

O możliwościach Kerio Control

Oprogramowanie Kerio Control należy do produktów klasy UTM (Unified Threat Management) i zapewnia pełną ochronę stacji roboczych i serwerów podczas pracy w Internecie. Rozwiązanie skierowane jest do średnich sieci korporacyjnych i wywodzi się z dobrze znanego produktu WinRoute. Kompleksowa ochrona oznacza, że Kerio Control składa się z wielu modułów odpowiedzialnych za różne aspekty bezpieczeństwa, a mianowicie:

- zapora;

- router;

- system wykrywania i zapobiegania włamaniom (IPS/IDS);

- ochrona ruchu antywirusowego;

- filtrowanie treści ruchu;

- monitorowanie i analiza aktywności użytkowników w Internecie;

- dwa serwery VPN - jeden oparty na własnym protokole, a drugi na otwarty standard IPSec VPN;

- kontrola przepustowości i obsługa QoS.

W tym artykule omówimy ostatni punkt na tej liście, ale nie ostatni ważny.

Problemy z optymalizacją dostępu do Internetu

Rozważmy kilka typowych scenariuszy.

Pierwszy: głowa potrzebuje nielimitowany dostęp do przepustowości, lepiej niż inne. Nawiasem mówiąc, nie jest to konieczne dla menedżera - gwarantowanej szerokiej przepustowości będzie wymagał serwer replikujący bazę danych ze zdalnym centrum danych.

Drugi: menedżerowie skarżą się na słabą słyszalność i zrywanie połączeń. Lub terminal płatniczy akceptuje płatność kartą już po raz trzeci, ponieważ nie może skontaktować się z bankiem.

Trzeci: prędkość całego biura nagle spadła. Czas sprawdzić, kto pobiera torrenty w pracy.

Wszystkie te scenariusze wymagają zarządzania przepustowością, a mianowicie ustalania priorytetów i wykrywania nieprawidłowości. Zadania zarządzania będą wyglądać mniej więcej tak:

- VoIP wymaga przepustowości 10 Mb/s, nie mniej, w dowolnym momencie;

- dane strumieniowe nie powinny zużywać więcej niż 100 kb/s;

- ruch gościnny musi być odseparowany od działającego i nie przełączany na kanał zapasowy w przypadku awarii głównego;

- ruch uprzywilejowany jest ważniejszy niż normalny ruch w godzinach pracy.

Aby sformalizować każde z tych zadań, konieczne jest ustalenie, dlaczego i według jakich kryteriów priorytetyzujemy.

Rodzaje ruchu. Wideokonferencje online, telefonia, transmisja wideo, VPN są na pierwszym miejscu, tutaj przepustowość jest bardzo ważna. Po drugie - regularny dostęp do stron, plików, poczty. Najniższy priorytet można ustawić na dostęp do witryn rozrywkowych, zakupów itp.

Czas dostępu. Dla godzin pracy i poza godzinami pracy można ustawić różne priorytety. Możesz nadać serwerowi wysoki priorytet na okres replikacji danych i ograniczyć resztę.

Reguła = sformalizowane ograniczenie

Po zdefiniowaniu wymienionych kryteriów można przejść do zasad ograniczania pasma. Wyjaśnijmy na przykładzie rozwiązania Kerio dla transportu stosowanego np. na statkach. Jeśli statek ma kanał satelitarny przy drogim ruchu i wąskiej przepustowości, a w portach dostępny jest szeroki kanał, jasne jest, jak ustalić priorytety. Na przykład tak:

Właściwie jest to już dość zasada w Kerio Control.

Wróćmy teraz ze statku do biura i spójrzmy na przykład z telefonią IP. Jeśli przepustowość jest przeciążona, obniża to jakość komunikacji głosowej, co oznacza, że priorytetowo traktujemy:

To także trzy zasady w Kerio Control.

Podobnie, dzięki regułom, rozwiązywane są zadania gwarantowanej szerokiej przepustowości do zarządzania i sprzętu, ograniczenia połączeń gości itp.

Zarządzanie pasmem w Kerio Control

W górnej części panelu sterowania Kerio Control, możesz zobaczyć listę dostępnych interfejsów internetowych. Na przykład kanał szybki i wolny. Pod nim znajdują się sieci lokalne, na przykład główna i gościnna.

Teraz konieczne jest zmapowanie interfejsów internetowych do sieci lokalnych, co zrobimy w zakładce „Reguły ruchu”. Na przykład przypisujemy nasz interfejs (najtańszy) do sieci gościnnej, a goście nie zapychają głównej sieci biurowej. Tutaj również ustawiamy ograniczenia dotyczące rodzajów ruchu, na przykład tylko dostęp do sieci dla gości i wszelki ruch dla nas.

Teraz, gdy skonfigurowano routing interfejsu, nadszedł czas na ustalenie priorytetów wykorzystania przepustowości. Przejdź do zakładki Zarządzanie przepustowością i QoS, utwórz regułę dla użytkowników VIP, dodaj utworzone wcześniej grupy Właściciele (ci użytkownicy VIP) i Sprzęt (które muszą mieć dobre połączenie) i ustaw np. rezerwację przepustowości na 20%.

Ważna uwaga – te 20% liczone są od pasma określonego w ustawieniach! Ważne jest, aby nie podawać liczby zadeklarowanej przez dostawcę, ale rzeczywistą przepustowość.

Teraz tworzymy regułę dla ruchu krytycznego i dodajemy do niej typy ruchu: SIP VoIP, VPN, wiadomości błyskawiczne i zdalny dostęp.

A my zarezerwujemy mu np. 3 Mb/s do ściągania i wysyłania.

Następnie utworzymy regułę dla ważnego ruchu i uwzględnimy typy ruchu, takie jak przeglądanie stron internetowych, poczta, media i FTP. I nałożymy ograniczenie na zużycie nie więcej niż 50% przepustowości i tylko w godzinach pracy.

Teraz stwórzmy regułę dla szkodliwego ruchu. Jeśli przy wyborze rodzaju ruchu klikniesz menu „Połączenie zgodne z regułą treści”, możesz użyć filtru treści i wybrać sieci społecznościowe, sklepy, ruch, gry itp. Możesz także ograniczyć P2P. Daj im poważny limit 256 kb/s i pozwól im go pobrać.

Przyjrzyjmy się teraz użytkownikom-gościom. Łatwo zobaczyć, co się teraz dzieje na karcie Aktywne hosty. Prawdopodobnie znajdziesz gościa, który napompował już gigabajt i nadal korzysta z Internetu z przyzwoitą prędkością.

Dlatego ustalamy zasadę dla gości. Na przykład nie przekraczaj 5% paska.

I dalej. Jak pamiętasz, kierujemy gości do konkretnego interfejsu sieciowego. Możesz skonfigurować regułę ograniczania przepustowości, aby ograniczyć przepustowość do jednego określonego interfejsu sieciowego lub do wszystkich interfejsów sieciowych. W tym drugim przypadku, jeśli zmienimy interfejs powiązany z siecią gościa, reguła będzie nadal obowiązywać.

ORAZ ważny punkt... Reguły działają w kolejności, w jakiej pojawiają się na liście, od góry do dołu. Dlatego warto na początku wprowadzić reguły odfiltrowujące wiele żądań dostępu.

Wszystko to jest szczegółowo opisane w artykułach na bazie wiedzy firmy Kerio.

- Ustawienie szybkości łącza (KB 1373)

- Konfigurowanie zarządzania pasmem (KB 1334)

- Konfigurowanie routingu zasad (KB 1314)

- Monitorowanie aktywnych hostów (KB 1593)

Przed i po optymalizacji

Zanim. Cały ruch odbywał się na równych warunkach, bez priorytetów. W przypadku korka cierpi cały ruch, w tym ruch krytyczny.

Później. Priorytet nadano ważnemu ruchowi. Mechanizmy ograniczania i redundancji są konfigurowane według typu użytkownika, typu ruchu, czasu.

Zamiast konkluzji

Upewniliśmy się, że ograniczenie dostępu do przepustowości za pomocą konfigurowalnych reguł nie jest trudne. To właśnie łatwość użytkowania swoich produktów Kerio uważa za najważniejszą zaletę i utrzymuje się przez lata, pomimo ich rosnącej złożoności i funkcjonalności.

O badaniu produktów firmy Kerio Technologies, która produkuje różne środki ochronne rozwiązania programowe, dla małych i średnich przedsiębiorstw. Według oficjalnej strony internetowej firmy, z jej produktów korzysta ponad 60 000 firm na całym świecie.

SEC Consult odkrył wiele luk w zabezpieczeniach Kerio Control, rozwiązania UTM firmy, które łączy w sobie funkcje firewalla, routera, IDS/IPS, bramki antywirusowej, VPN i tak dalej. Badacze opisali dwa scenariusze ataków, które pozwalają atakującemu nie tylko przejąć kontrolę nad Kerio Control, ale także nad siecią korporacyjną, którą produkt ma chronić. Chociaż programiści udostępnili już poprawki dla większości znalezionych błędów, badacze zauważają, że nadal możliwe jest zaimplementowanie jednego ze scenariuszy ataku.

Według naukowców rozwiązania Kerio Control są podatne na zagrożenia ze względu na niebezpieczne użytkowanie Funkcje PHP unserializować, a także z powodu użycia stara wersja PHP (5.2.13), w którym wykryto już poważne problemy. Eksperci odkryli również szereg podatnych na ataki skryptów PHP, które umożliwiają XSS i Ataki CSRF i omijanie ochrony ASLR. Ponadto, według SEC Consult, serwer WWW działa z uprawnieniami roota i nie ma ochrony przed atakami typu brute-force i naruszeniem integralności informacji w pamięci.

Schemat pierwszego scenariusza ataku

Pierwszy scenariusz ataku opisany przez ekspertów obejmuje jednoczesne wykorzystanie kilku luk w zabezpieczeniach. Atakujący będzie musiał użyć socjotechniki i zwabić ofiarę na złośliwą witrynę, która będzie hostować skrypt, który pozwoli mu znaleźć wewnętrzny adres IP Kerio Control. Atakujący musi następnie wykorzystać błąd CSRF. Jeśli ofiara nie jest zalogowana do panelu kontrolnego Kerio Control, osoba atakująca może użyć standardowej metody brute force do brute-force. Wymaga to podatności XSS, aby ominąć ochronę SOP. Możesz wtedy ominąć ASLR i użyć starego błędu PHP (CVE-2014-3515) do uruchomienia powłoki jako root. W rzeczywistości atakujący otrzymuje następnie: pełny dostęp do sieci organizacji. Poniższy film przedstawia atak w akcji.

Drugi scenariusz ataku obejmuje wykorzystanie luki RCE, która jest powiązana z funkcją aktualizacji Kerio Control i została wykryta ponad rok temu przez jednego z pracowników SEC Consult. Eksperci sugerują wykorzystanie tego błędu, który umożliwia zdalne wykonanie dowolnego kodu, w połączeniu z podatnością XSS, co pozwala rozszerzyć funkcjonalność ataku.

Specjaliści Kerio Technologies zostali powiadomieni o problemach pod koniec sierpnia 2016 roku. Na ten moment firma wydała Kerio Control 9.1.3, w którym usunięto większość luk. Firma zdecydowała się jednak pozostawić uprawnienia roota serwerowi WWW i to również bez naprawy, podczas gdy błąd RCE związany z funkcją aktualizacji pozostaje.

Dzień dobry, drodzy czytelnicy i goście strony bloga, w każdej organizacji zawsze są ludzie, którzy nie chcą pracować i wykorzystują zasoby firmy do innych celów, podam prosty przykład, że masz małe biuro, powiedzmy 50 pracowników i kanał internetowy z wydajność 20 megabitów i miesięczny limit ruchu 50 GB, dla normalne użytkowanie do tego wystarczy internet i praca budowlana dla biura, ale są osoby, które mogą chcieć pobrać film na wieczór lub nowy album z muzyką i najczęściej używają do tego trackerów terroru, pokażę ci jak w Kerio Control 8 możesz zablokować ruch p2p i ustawić dzienny limit ruchu dla pracownika.

Blokuj ruch p2p w Kerio Control 8

I tak masz zbudowaną sieć lokalną, w której pojawiło się złośliwe urządzenie kołyszące, myślę, że od razu zidentyfikujesz je z logów statystyk, przefiltrujesz według kolumn. Oprócz nagany, która nastąpi ze strony kierownictwa, lubisz Administrator systemu powinien uniemożliwić dalsze próby pobierania treści za pośrednictwem ruchu p2p.

Masz dwie opcje:

- Włącz pełne blokowanie ruchu p2p

- Ustaw dzienny limit dla każdego użytkownika

Zacznijmy od zablokowania ruchu peer-to-peer, przejdź do filtra treści i utwórz nową regułę. Kliknij dodaj i wybierz „Aplikacje i kategorie treści internetowych”

Znajdź sekcję pobierania i zaznacz sieć peer-to-peer.

W działaniu reguły ustaw na usuwanie.

Teoretycznie do całkowitego zablokowania ruchu p2p wystarczy stworzona reguła, ale radzę też ustawić limity dla użytkowników, jeśli masz limit w Internecie, aby nauczyć ich używać go wyłącznie do problemów związanych z pracą. Aby to zrobić, przejdź do zakładki użytkownicy i we właściwościach dowolnego na zakładce „Przydział” określ dzienny limit w megabajtach.

Kerio Control należy do tej kategorii oprogramowanie , w którym szeroki zakres funkcjonalności łączy się z łatwością wdrożenia i obsługi. Dzisiaj przeanalizujemy, jak ten program można wykorzystać do organizowania Praca grupowa pracowników w Internecie, a także niezawodnie chronią sieć lokalną przed zagrożeniami zewnętrznymi.

należy do kategorii produktów, w których szeroka gama funkcjonalności łączy się z łatwością wdrożenia i obsługi. Dzisiaj przeanalizujemy, w jaki sposób ten program można wykorzystać do organizowania pracy grupowej pracowników w Internecie, a także do niezawodnej ochrony sieci lokalnej przed zagrożeniami zewnętrznymi.

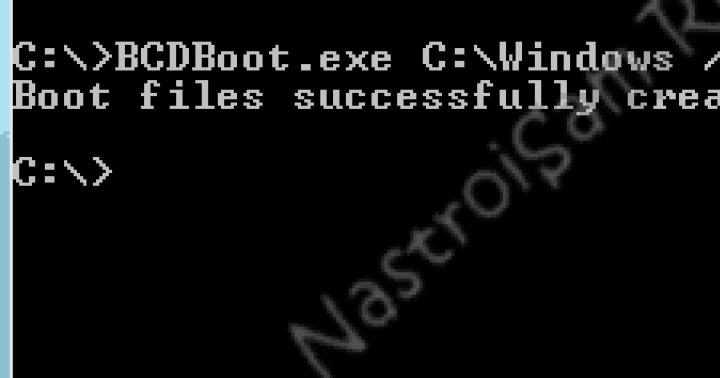

Wprowadzenie produktu rozpoczyna się od jego instalacji na komputerze pełniącym rolę bramy internetowej. Ta procedura nie różni się od instalacji jakiegokolwiek innego oprogramowania, dlatego nie będziemy się nad nią rozwodzić. Zauważamy tylko, że podczas niej niektórzy usługi Windows uniemożliwienie działania programu. Po zakończeniu instalacji możesz przystąpić do konfiguracji systemu. Można to zrobić zarówno lokalnie, bezpośrednio na bramie internetowej, jak i zdalnie, z dowolnego komputera podłączonego do sieć korporacyjna.

Przede wszystkim biegniemy menu standardowe "Początek"konsola zarządzania. Za jej pomocą przeprowadzana jest konfiguracja przedmiotowego produktu. Dla wygody można utworzyć połączenie, które w przyszłości pozwoli na szybkie połączenie. W tym celu należy dwukrotnie kliknąć element " Nowe połączenie", określ produkt (Kerio Control) w oknie, które się otworzy, host, na którym jest zainstalowany, a także nazwę użytkownika, a następnie kliknij " Zapisz jako"i wprowadź nazwę połączenia. Następnie możesz nawiązać połączenie z. Aby to zrobić, kliknij dwukrotnie utworzone połączenie i wprowadź hasło.

Podstawowa konfiguracja Kerio Control

W zasadzie wszystkie parametry pracy można regulować ręcznie. Jednak do początkowej implementacji znacznie wygodniej jest użyć specjalnego kreatora, który uruchamia się automatycznie. W pierwszym kroku proponuje się zapoznać się z podstawowymi informacjami o systemie. Jest tu również przypomnienie, że komputer z uruchomionym Kerio Control musi być podłączony do sieci lokalnej i mieć działające połączenie z Internetem.

Drugim krokiem jest wybór rodzaju połączenia internetowego. W sumie dostępne są tutaj cztery opcje, z których należy wybrać najbardziej odpowiednią dla konkretnej sieci lokalnej.

- Dostęp stały - bramka internetowa ma stałe połączenie z Internetem.

- Dial-on-demand — w razie potrzeby samodzielnie nawiąże połączenie z Internetem (jeśli istnieje interfejs RAS).

- Połącz ponownie w przypadku awarii - gdy połączenie z Internetem zostanie zerwane, automatycznie przełączy się na inny kanał (potrzebujesz dwóch połączeń internetowych).

- Równoważenie obciążenia na kanałach - wykorzysta kilka kanałów komunikacyjnych jednocześnie, rozkładając obciążenie między nimi (wymagane są dwa lub więcej łączy internetowych).

W trzecim kroku musisz określić interfejs sieciowy lub interfejsy podłączone do Internetu. Sam program wykrywa i wyświetla wszystkie dostępne interfejsy w formie listy. Więc administrator może wybrać tylko odpowiednią opcję. Warto zauważyć, że w pierwszych dwóch rodzajach połączeń wystarczy zainstalować tylko jeden interfejs, a w trzecim dwa. Ustawienie czwartej opcji różni się nieco od pozostałych. Daje możliwość dodania dowolnej liczby interfejsów sieciowych, dla każdego z nich konieczne jest ustawienie maksymalnego możliwego obciążenia.

Czwarty krok to wybór usług sieciowych, które będą dostępne dla użytkowników. W zasadzie możesz wybrać opcję „ Bez limitów". Jednak w większości przypadków nie będzie to całkowicie rozsądne. Lepiej jest odhaczyć usługi, których naprawdę potrzebujesz: HTTP i HTTPS do przeglądania stron, POP3, SMTP i IMAP do pracy z pocztą itp.

Następnym krokiem jest skonfigurowanie reguł dla połączeń VPN. W tym celu używane są tylko dwa pola wyboru. Pierwszy określa, których klientów będą używać użytkownicy do łączenia się z serwerem. Jeśli "natywny", czyli wydany przez Kerio, to pole wyboru musi być aktywowane. W przeciwnym razie, na przykład podczas korzystania z wbudowanego Narzędzia Windows, musisz go wyłączyć. Drugie pole wyboru określa możliwość korzystania z funkcji Kerio Clientless SSL VPN (zarządzanie plikami, folderami, pobieranie i wysyłanie przez przeglądarkę internetową).

Szósty krok to stworzenie reguł dla usług, które działają w sieci lokalnej, ale muszą być również dostępne z Internetu. Jeśli w poprzednim kroku włączyłeś technologię Kerio VPN Server lub Kerio Clientless SSL VPN, wszystko, co jest potrzebne, zostanie skonfigurowane automatycznie. Jeśli potrzebujesz zapewnić dostępność innych usług (korporacyjnych serwer poczty elektronicznej, serwer FTP itp.), a następnie dla każdego z nich kliknij przycisk „ Dodać”, wybierz nazwę usługi (zostaną otwarte standardowe porty dla wybranej usługi) i, jeśli to konieczne, podaj adres IP.

Ostatnim ekranem kreatora konfiguracji jest ostrzeżenie przed rozpoczęciem procesu generowania reguł. Po prostu przeczytaj i kliknij „ Kompletny Oczywiście w przyszłości wszystkie utworzone reguły i ustawienia można będzie zmienić. Co więcej, można ponownie uruchomić opisanego kreatora lub ręcznie edytować parametry.

W zasadzie po zakończeniu pracy kreator już działa. Warto jednak nieco poprawić niektóre parametry. W szczególności możesz ustawić limity wykorzystania przepustowości. Przede wszystkim jest „zatkany” podczas przesyłania dużych, obszernych plików. Dlatego możesz ograniczyć prędkość pobierania i / lub wysyłania takich obiektów. Aby to zrobić, w „ Konfiguracja"trzeba otworzyć sekcję" Ograniczenie przepustowości”, włącz filtrowanie i wprowadź przepustowość dostępną dla dużych plików. W razie potrzeby możesz uelastycznić ograniczenie. Aby to zrobić, kliknij „ Dodatkowo"i określ usługi, adresy i przedziały czasowe dla filtrów w oknie, które się otworzy. Ponadto możesz od razu ustawić rozmiar plików, które są uważane za duże.

Użytkownicy i grupy

Po wstępnej konfiguracji systemu możesz rozpocząć dodawanie do niego użytkowników. Jednak wygodniej jest najpierw podzielić je na grupy. W takim przypadku łatwiej będzie nimi zarządzać w przyszłości. Do tworzenia Nowa grupa przejdź do „ Użytkownicy i Grupy-> Grupy"i kliknij przycisk" Dodać". Spowoduje to otwarcie specjalnego kreatora, składającego się z trzech kroków. Na pierwszym musisz wprowadzić nazwę i opis grupy. Na drugim możesz natychmiast dodać do niej użytkowników, jeśli oczywiście już to zrobili W trzecim kroku należy zdefiniować uprawnienia grupy: dostęp do administracji systemem, możliwość wyłączenia różnych reguł, uprawnienia do korzystania z VPN, przeglądanie statystyk itp.

Po utworzeniu grup możesz przystąpić do dodawania użytkowników. Najłatwiej to zrobić, jeśli domena jest wdrożona w sieci firmowej. W takim przypadku wystarczy przejść do sekcji „ Użytkownicy i grupy-> Użytkownicy”, otwórz kartę Active Directory, włącz pole wyboru ” Użyj bazy danych użytkowników domeny„oraz wpisać login i hasło konta, które ma prawo dostępu do tej bazy danych. Konta domena, co oczywiście jest bardzo wygodne.

W przeciwnym razie konieczne będzie ręczne wprowadzenie użytkowników. W tym celu dostępna jest pierwsza zakładka danej sekcji. Tworzenie konta składa się z trzech kroków. W pierwszej kolejności należy ustawić login, imię i nazwisko, opis, adres E-mail, a także parametry uwierzytelniania: login i hasło lub dane z Active Directory. W drugim kroku możesz dodać użytkownika do jednej lub kilku grup. W trzecim etapie możliwe jest automatyczne zarejestrowanie konta w celu uzyskania dostępu zapora ogniowa oraz określone adresy IP.

Konfigurowanie systemu bezpieczeństwa

Wdrożono szerokie możliwości zapewnienia bezpieczeństwa sieci firmowej. W zasadzie ochronę przed zagrożeniami zewnętrznymi rozpoczęliśmy już podczas konfigurowania firewalla. Ponadto ten produkt zawiera system zapobiegania włamaniom. Jest domyślnie włączony i skonfigurowany pod kątem optymalnej wydajności. Więc możesz to zostawić w spokoju.

Następnym krokiem jest program antywirusowy. Należy tutaj zaznaczyć, że nie jest on dostępny we wszystkich wersjach programu. Aby korzystać z ochrony przed złośliwym oprogramowaniem, należy zakupić wbudowany program antywirusowy lub na bramie internetowej musi być zainstalowany zewnętrzny moduł antywirusowy. Włączyć ochrona antywirusowa musisz otworzyć sekcję " Konfiguracja-> Filtrowanie treści-> Antywirus". W nim należy aktywować używany moduł i zaznaczyć polami wyboru protokoły do zaznaczenia (zalecane jest włączenie wszystkich). Jeśli korzystasz z wbudowanego programu antywirusowego, musisz włączyć aktualizację antywirusowe bazy danych i ustaw interwał wykonywania tej procedury.

Następnie musisz skonfigurować system filtrowania dla ruchu HTTP. Można to zrobić w „ Konfiguracja-> Filtrowanie treści-> Polityka HTTP". Najbardziej prosta opcja filtrowanie to bezwarunkowe blokowanie witryn zawierających słowa z „czarnej” listy. Aby go włączyć, przejdź do „ Zakazane słowa„i uzupełnij listę wyrażeń. Istnieje jednak bardziej elastyczny i niezawodny system filtrowania. Opiera się on na regułach opisujących warunki blokowania dostępu użytkownika do niektórych witryn.

Aby utworzyć nową regułę, przejdź do „ Zasady URL", kliknij prawym przyciskiem myszy na polu i wybierz w menu kontekstowe akapit " Dodać Okno dodawania reguły składa się z trzech zakładek. Pierwsza z nich określa warunki, pod którymi zostanie ona wywołana. Najpierw musisz wybrać, kogo reguła dotyczy: wszystkich użytkowników lub tylko określonych kont. aby ustawić kryteria dopasowania adresu URL żądanej strony.W tym celu możesz użyć ciągu, który jest zawarty w adresie, grupie adresów lub ocenie projektu internetowego w systemie Kerio Web Filter (w rzeczywistości kategoria do której należy strona).

Na drugiej zakładce możesz określić interwał, w którym reguła będzie działać (domyślnie zawsze), a także grupę adresów IP, których dotyczy (domyślnie wszystkie). Aby to zrobić, wystarczy wybrać odpowiednie pozycje z rozwijanych list predefiniowanych wartości. Jeśli przedziały czasowe i grupy adresów IP nie zostały jeszcze ustawione, to za pomocą przycisków „Edytuj” można otworzyć żądany edytor i dodać je. Również na tej karcie możesz ustawić działanie programu w przypadku zablokowania witryny. Może to być wydanie strony z podanym tekstem odmowy, wyświetlenie pusta strona lub przekierowanie użytkownika pod wskazany adres (na przykład na stronę firmową).

W przypadku korzystania z sieci firmowej technologie bezprzewodowe, sensowne jest włączenie filtrowania według adresu MAC. To znacznie zmniejszy ryzyko nieautoryzowanych połączeń. różne urządzenia... Aby wykonać to zadanie, otwórz sekcję „ Konfiguracja-> Polityka ruchu-> Ustawienia bezpieczeństwa". Aktywuj w nim pole wyboru." Filtr MAC włączony", a następnie wybierz interfejs sieciowy, do którego będzie propagowany, przełącz listę adresów MAC na" Zezwalaj tylko wymienionym komputerom na dostęp do sieci"i wypełnij wpisując dane bezprzewodowe urządzenia własnością firmy.

Podsumujmy

Tak więc, jak widzimy, pomimo szerokiego funkcjonalność, można z jego pomocą zorganizować pracę grupową użytkowników sieci firmowej w Internecie. Oczywiste jest, że rozważaliśmy tylko podstawowe ustawienie tego produktu.