5.2. Класифікація засобів захисту інформації

В цілому кошти забезпечення захисту інформації в частині запобігання навмисних дій в залежності від способу реалізації можна розділити на групи:

Технічні (апаратні) засоби. Це різні за типом пристрою (механічні, електромеханічні, електронні та ін.), Які апаратними засобами вирішують завдання захисту інформації. Вони або перешкоджають фізичній проникненню, або, якщо проникнення все ж відбулося, доступу до інформації, в тому числі за допомогою її маскування. Першу частину завдання вирішують замки, решітки на вікнах, захисна сигналізація та ін. Другу - згадувані вище генератори шуму, мережеві фільтри, скануючі радіоприймачі і безліч інших пристроїв, "перекривають" потенційні канали витоку інформації або дозволяють їх виявити. Переваги технічних засобів пов'язані з їх надійністю, незалежністю від суб'єктивних факторів, високу стійкість до модифікації. Слабкі сторони - недостатня гнучкість, відносно великі обсяг і маса, висока вартість.

Програмні засоби включають програми для ідентифікації користувачів, контролю доступу, шифрування інформації, видалення залишкової (робочої) інформації типу тимчасових файлів, тестового контролю системи захисту та ін. Переваги програмних засобів - універсальність, гнучкість, надійність, простота установки, здатність до модифікації і розвитку. Недоліки - обмежена функціональність мережі, використання частини ресурсів файл-сервера і робочих станцій, висока чутливість до випадкових або навмисним змін, можлива залежність від типів комп'ютерів (їх апаратних засобів).

Змішані апаратно-програмні засоби реалізують ті ж функції, що апаратні і програмні засоби окремо, і мають проміжні властивості.

Організаційні засоби складаються з організаційно-технічних (підготовка приміщень з комп'ютерами, прокладка кабельної системи з урахуванням вимог обмеження доступу до неї та ін.) І організаційно-правових (національні законодавства і правила роботи, що встановлюються керівництвом конкретного підприємства). Переваги організаційних засобів полягають у тому, що вони дозволяють вирішувати безліч різнорідних проблем, прості в реалізації, швидко реагують на небажані дії в мережі, мають необмежені можливості модифікації і розвитку. Недоліки - висока залежність від суб'єктивних чинників, в тому числі від загальної організації роботи в конкретному підрозділі.

Шифрування даних являє собою різновид програмних засобів захисту інформації і має особливе значення на практиці як єдина надійний захист інформації, що передається по протяжним послідовним лініях, від витоку.

Поняття "шифрування" часто вживається в зв'язку з більш загальним поняттям криптографії. Криптографія включає способи і засоби забезпечення конфіденційності інформації (в тому числі за допомогою шифрування) і аутентифікації.

Конфіденційність - захищеність інформації від ознайомлення з її змістом з боку осіб, які не мають права доступу до неї. У свою чергу аутентифікація є встановлення автентичності різних аспектів інформаційної взаємодії: сеансу зв'язку, сторін (ідентифікація), змісту (імітозащіти) і джерела (встановлення авторства c допомогою цифрового підпису).

Всі засоби захисту можна розділити на дві групи - формальні і неформальні. До формальних відносяться такі засоби, які виконують свої функції щодо захисту інформації формально, тобто переважно без участі людини. До неформальним відносяться кошти, основу яких складає цілеспрямована діяльність людей. Формальні засоби поділяються на технічні (фізичні, апаратні) і програмні.

Технічні засоби захисту - це засоби, в яких основна захисна функція реалізується деяким технічним пристроєм (комплексом, системою).

До безперечних достоїнств технічних засобів відносяться широке коло завдань, досить висока надійність, можливість створення розвинених комплексних систем захисту, гнучке реагування на спроби несанкціонованих дій, традиційність використовуваних методів здійснення захисних функцій.

Основними недоліками є висока вартість багатьох засобів, необхідність регулярного проведення регламентованих робіт і контролю, можливість подачі помилкових тривог.

Системну класифікацію технічних засобів захисту зручно провести за такою сукупності показників:

- 1) функціональне призначення, тобто основні завдання захисту об'єкта, які можуть бути вирішені за їх застосуванням;

- 2) спряженість засобів захисту з іншими засобами об'єкта обробки інформації (ОНІ);

- 3) складність засоби захисту і практичного його використання;

- 4) тип засоби захисту, який вказує на принципи роботи їх елементів;

- 5) вартість придбання, встановлення та експлуатації.

Залежно від мети і місця застосування, виконуваних функцій і фізичної можливості бути реалізованим технічні засоби можна умовно розділити на фізичні і апаратні:

Фізичні засоби - механічні, електричні, електромеханічні, електронні, електронно-механічні та інші устрою і системи, які функціонують автономно, створюючи різного роду перешкоди на шляху дестабілізуючих факторів.

- 1. зовнішня захист - захист від впливу дестабілізуючих факторів, що виявляються за межами основних засобів об'єкта (фізична ізоляція споруд, в яких встановлюється апаратура автоматизованої системи, від інших споруд);

- 2. внутрішній захист - захист від впливу дестабілізуючих факторів, що виявляються безпосередньо в засобах обробки інформації (огорожу території обчислювальних центрів парканами на таких відстанях, які є достатніми для виключення ефективної реєстрації електромагнітних випромінювань, і організації систематичного контролю цих територій);

- 3. упізнання - специфічна група засобів, призначена для впізнання людей та ідентифікації технічних засобів по різним індивідуальним характеристикам (організація контрольно-пропускних пунктів у входів в приміщення обчислювальних центрів або обладнаних вхідних дверей спеціальними замками, що дозволяють регулювати доступ в приміщення).

Апаратні засоби - різні електронні, електронно-механічні та інші устрою, схемно вбудовуються в апаратуру системи обробки даних або сполучаються з нею спеціально для вирішення завдань щодо захисту інформації. Наприклад, для захисту від витоку технічними каналами використовуються генератори шуму.

- 1. нейтралізація технічних каналів витоку інформації (ТКУИ) виконує функцію захисту інформації від її витоку технічними каналами;

- 2. пошук закладних пристроїв - захист від використання зловмисником закладних пристроїв знімання інформації;

- 3 маскування сигналу, що містить конфіденційну інформацію, - захист інформації від виявлення її носіїв (стенографічні методи) і захист змісту інформації від розкриття (криптографічні методи).

Особливу і одержує найбільшого поширення групу апаратних засобів захисту становлять пристрої для шифрування інформації (криптографічні методи).

Програмні засоби - спеціальні пакети програм або окремі програми, що включаються до складу програмного забезпечення автоматизованих систем з метою вирішення завдань щодо захисту інформації. Це можуть бути різні програми за криптографічним перетворенню даних, контролю доступу, захисту від вірусів і ін. Програмна захист є найбільш поширеним видом захисту, чому сприяють такі позитивні властивості даного засобу, Як універсальність, гнучкість, простота реалізації, практично необмежені можливості зміни і розвитку і т.п. За функціональним призначенням їх можна розділити на наступні групи:

- 1. ідентифікація технічних засобів (терміналів, пристроїв групового управління введенням-висновком, ЕОМ, носіїв інформації), завдань і користувачів,

- 2. визначення прав технічних засобів (дні та час роботи, дозволені до використання завдання) і користувачів,

- 3. контроль роботи технічних засобів і користувачів,

- 4. реєстрація роботи технічних засобів і користувачів при обробці інформації обмеженого використання,

- 5. знищення інформації в ЗУ після використання,

- 6. сигналізації при несанкціонованих діях,

- 7. допоміжні програми різного призначення: контролю роботи механізму захисту, проставлення грифа секретності на які видаються документи.

Неформальні засоби поділяються на організаційні, законодавчі та морально-етичні.

Організаційні засоби - спеціально передбачені в технології функціонування об'єкта організаційно-технічні заходи для вирішення завдань щодо захисту інформації, що здійснюються у вигляді цілеспрямованої діяльності людей.

Організаційні заходи відіграють велику роль в створенні надійного механізму захисту інформації. Причини, за якими організаційні заходи відіграють підвищену роль в механізмі захисту, полягає в тому, що можливості несанкціонованого використання інформації в значній мірі обумовлюються нетехническими аспектами: зловмисними діями, недбальством або недбалістю користувачів або персоналу систем обробки даних. Вплив цих аспектів практично неможливо уникнути або локалізувати за допомогою вище розглянутих апаратних і програмних засобів і фізичних заходів захисту. Для цього необхідна сукупність організаційних, організаційно-технічних і організаційно-правових заходів, яка виключала б можливість виникнення небезпеки витоку інформації так само.

Основними заходами є такі:

обов'язкові

- 1) Заходи, здійснювані при проектуванні, будівництві та обладнанні обчислювальних центрів.

- 2) Заходи, здійснювані при підборі і підготовки персоналу обчислювального центру (перевірка прийнятих на роботу, створення умов, при яких персонал не хотів би втратити роботу, ознайомлення з заходами відповідальності за порушення правил захисту).

- 3) Організація надійного пропускного режиму.

- 4) Контроль внесення змін до математичне і програмне забезпечення.

- 5) Ознайомлення всіх співробітників з принципами захисту інформації та принципами роботи засобів зберігання і обробки інформації. Представляючи собі хоча б на якісному рівні, що відбувається при тих чи інших операціях, співробітник уникне явних помилок.

- 6) Чітка класифікація всієї інформації по мірі її закритості і введення правил поводження з документами обмеженого поширення.

- 7) Зобов'язати працівників виконувати вимоги щодо захисту інформації, підкріпивши це відповідними організаційними і дисциплінарними заходами.

бажані

- 1) Змусити всіх співробітників вивчити сучасні засоби захисту інформації і здати по ним залік.

- 2) Мати в штаті фахівця, професійно розбирається в проблемах захисту інформації.

- 3) Чи не використовувати в роботі програмне забезпечення, щодо якої немає чіткої впевненості, що воно не робить несанкціонованих дій з оброблюваної інформацією, таких, наприклад, як самовільне створення копій, збір інформації про комп'ютер, відсилання по Інтернету відомостей виробнику програмного забезпечення.

- 4) Придбати сертифіковані засоби захисту інформації.

- 5) Заборонити співробітникам (крім уповноважених фахівців) інсталювати будь-яке нове програмне забезпечення. При отриманні будь-яких виконуваних файлів по електронній пошті прати їх, не розбираючись.

додаткові

- 1) Розробити комплексну стратегію захисту інформації на вашому підприємстві. Краще доручити таке завдання стороннім фахівцям.

- 2) Провести «випробування» наявних у вас засобів захисту інформації, доручивши сторонньому фахівцеві випробувати на міцність вашу захист.

Одне з найважливіших організаційних заходів - утримання в обчислювальному центрі спеціальної штатної служби захисту інформації, чисельність і склад якої забезпечували б створення надійної системи захисту та регулярне її функціонування.

Законодавчі засоби - існуючі в країні або спеціально видаються нормативно-правові акти, за допомогою яких регламентуються права і обов'язки, пов'язані із забезпеченням захисту інформації, всіх осіб і підрозділів, що мають відношення до функціонування системи, а також встановлюється відповідальність за порушення правил обробки інформації, наслідком чого може бути порушення захищеності інформації.

Морально-етичні норми - сформовані в суспільстві або даному колективі моральні норми або етичні правила, дотримання яких сприяє захисту інформації, а порушення їх прирівнюється до недотримання правил поведінки в суспільстві або колективі.

Морально-етичні способи захисту інформації припускають, перш за все, виховання співробітника, допущеного до секретів, тобто проведення спеціальної роботи, спрямованої на формування у нього системи певних якостей, поглядів і переконань (патріотизму, розуміння важливості і корисності захисту інформації і для нього особисто) , і навчання співробітника, який знає про відомостях, що становлять охоронювану таємницю, правилам і методам захисту інформації, прищеплення йому навичок роботи з носіями секретної та конфіденційної інформації.

Основними організаційними і технічними методами, використовуваними в захисті державної таємниці, є: приховування, ранжування, дроблення, облік, дезінформація, морально-етичні заходи, кодування і шифрування.

Приховування як метод захисту інформації є в основі своїй реалізації на практиці одним з основних організаційних принципів захисту інформації - максимального обмеження числа осіб, що допускаються до секретів. Реалізація цього методу досягається зазвичай шляхом:

- 1. засекречування інформації, тобто віднесення її до секретної або конфіденційної інформації різного ступеня секретності і обмеження в зв'язку з цим доступу до цієї інформації в залежності від її важливості для власника, що проявляється в проставляється на носії цієї інформації грифі секретності;

- 2. усунення або послаблення технічних демаскирующих ознак об'єктів захисту і технічних каналів витоку відомостей про них.

Приховування - один з найбільш загальних і широко застосовуваних методів захисту інформації.

Ранжування як метод захисту інформації включає, по-перше, розподіл засекречувати інформації за ступенем секретності і, по-друге, регламентацію допуску та розмежування доступу до інформації, що захищається: надання індивідуальних прав окремим користувачам на доступ до необхідної їм конкретної інформації і на виконання окремих операцій.

Ранжування як метод захисту інформації є окремим випадком методу приховування: користувач не допускається до інформації, яка йому не потрібна для виконання його службових функцій, і тим самим ця інформація приховується від нього і всіх інших (сторонніх) осіб.

Дезінформація - один з методів захисту інформації, що полягає в поширенні завідомо неправдивих відомостей щодо справжнього призначення якихось об'єктів і виробів, дійсного стану якійсь області державної діяльності.

Дезінформація зазвичай проводиться шляхом поширення неправдивої інформації по різним каналам, імітацією або спотворенням ознак і властивостей окремих елементів об'єктів захисту, створення помилкових об'єктів, по зовнішнім виглядом або проявів схожих на питання, що цікавлять суперника об'єкти, і ін.

Дроблення (розчленування) інформації на частини з такою умовою, що знання якоїсь однієї частини інформації (наприклад, знання однієї операції технології виробництва якогось продукту) не дозволяє відновити всю картину, всю технологію в цілому.

Застосовується досить широко при виробництві засобів: озброєння і військової техніки, а також при виробництві товарів народного споживання.

Облік (аудит) також є одним з найважливіших методів захисту інформації, що забезпечують можливість отримання в будь-який час даних про будь-якому носії інформації, що захищається, про кількість та місцезнаходження всіх носіїв засекреченої інформації, а також дані про всіх користувачів цієї інформації. Без урахування вирішувати проблеми було б неможливо, особливо коли кількість носіїв перевищує якийсь мінімальний обсяг.

Кодування - метод захисту інформації, який переслідує мету приховати від порушника зміст інформації, що захищається і полягає в перетворенні за допомогою кодів відкритого тексту в умовний при передачі інформації по каналах зв'язку, напрямку письмового повідомлення, коли є загроза, що воно може потрапити в чужі руки, а також при обробці і зберіганні інформації в засобах обчислювальної техніки (СВТ).

Для кодування використовуються зазвичай сукупність знаків (символів, цифр і ін.) І система певних правил, за допомогою яких інформація може бути перетворена (закодована) таким чином, що прочитати її можна буде, тільки якщо користувач у своєму розпорядженні відповідний ключем (кодом) для її розкодування .

Шифрування - метод захисту інформації, що використовується частіше при передачі повідомлень за допомогою різної радіоапаратури, напрямку письмових повідомлень і в інших випадках, коли є небезпека перехоплення цих повідомлень. Шифрування полягає в перетворенні відкритої інформації в вигляд, що виключає розуміння його змісту, якщо перехопив не має відомостей (ключа) для розкриття шифру.

Знання можливостей наведених методів дозволяє активно і комплексно застосовувати їх при розгляді і використанні правових, організаційних та інженерно-технічних заходів захисту секретної інформації.

У першій частині «Основ інформаційної безпеки»Нами були розглянуті о. Для того щоб ми могли приступити до вибору засобів захисту інформації, необхідно більш детально розглянути, що ж можна віднести до поняття інформації.

Інформація та її класифікація

Існує досить багато визначень і класифікацій «Інформації». Найбільш короткий і в той же час ємне визначення дано в федеральному законі від 27 липня 2006 року № 149-ФЗ (Ред. Від 29.07.2017 року), стаття 2: Інформація - це відомості (повідомлення, дані) незалежно від форми їх подання ».Інформацію можна класифікувати за кількома видами і залежно від категорії доступу до неї поділяється на загальнодоступну інформацію, А також на інформацію, доступ до якої обмежено - конфіденційні дані і державна таємниця.

Інформація в залежності від порядку її надання або поширення поділяється на інформацію:

- вільно поширювану

- Надану за згодою осіб, Що беруть участь у відповідних відносинах

- Яка відповідно до федеральних законів підлягає наданню або поширенню

- Поширення, якої в Російської Федерації обмежується або забороняється

- масова - містить тривіальні відомості і оперує набором понять, зрозумілим більшій частині соціуму.

- спеціальна - містить специфічний набір понять, які можуть бути не зрозумілі основній масі соціуму, але необхідні і зрозумілі в рамках вузької соціальної групи, Де використовується дана інформація.

- секретна - доступ, до якої надається вузькому колу осіб і за закритими (захищеним) каналам.

- Особиста (приватна) - набір відомостей про яку-небудь особистості, що визначає соціальний стан і типи соціальних взаємодій.

Згідно закону РФ від 21.07.1993 N 5485-1 (Ред. Від 08.03.2015) «Про державну таємницю» стаття 5. «Перелік відомостей що становлять державну таємницю» відноситься:

- Відомості у військовій області.

- Відомості в області економіки, науки і техніки.

- Відомості в області зовнішньої політики і економіки.

- Відомості в області розвідувальної, контррозвідувальної і оперативно-розшукової діяльності, а також в області протидії тероризму і в області забезпечення безпеки осіб, щодо яких прийнято рішення про застосування заходів державного захисту.

конфіденційні дані - це інформація, доступ до якої обмежується відповідно до законів держави і нормами, які компанії встановлюються самостійно. Можна виділить наступні види конфіденційних даних:

- Особисті конфіденційні дані: Відомості про факти, події і обставини приватного життя громадянина, що дозволяють ідентифікувати його особу (персональні дані), за винятком відомостей, що підлягають поширенню в засобах масової інформації в встановлених федеральними законами випадках. Винятком є \u200b\u200bтільки інформація, яка поширюється в ЗМІ.

- Службові конфіденційні дані: Службові відомості, доступ до яких обмежений органами державної влади відповідно до Цивільного кодексу Російської Федерації і федеральними законами (службова таємниця).

- Судові конфіденційні дані: Про державний захист суддів, посадових осіб правоохоронних і контролюючих органів. Про державний захист потерпілих, свідків та інших учасників кримінального судочинства. Відомості, що містяться в особових справах засуджених, а також відомості про примусове виконання судових актів, актів інших органів і посадових осіб, крім відомостей, які є загальнодоступними відповідно до Федерального закону від 2 жовтня 2007 р N 229-ФЗ «Про виконавче провадження» .

- Комерційні конфіденційні дані: всі види інформації, яка пов'язана з комерцією (прибутком) і доступ до якої обмежується законом або відомості про сутність винаходу, корисної моделі чи промислового зразка до офіційної публікації інформації про них підприємством (секретні розробки, технології виробництва і т.д.).

- Професійні конфіденційні дані: Відомості, пов'язані з професійною діяльністю, доступ до яких обмежено відповідно до Конституції Російської Федерації і федеральними законами (лікарська, нотаріальна, адвокатська таємниця, таємниця листування, телефонних переговорів, поштових відправлень, Телеграфних або інших повідомлень і так далі)

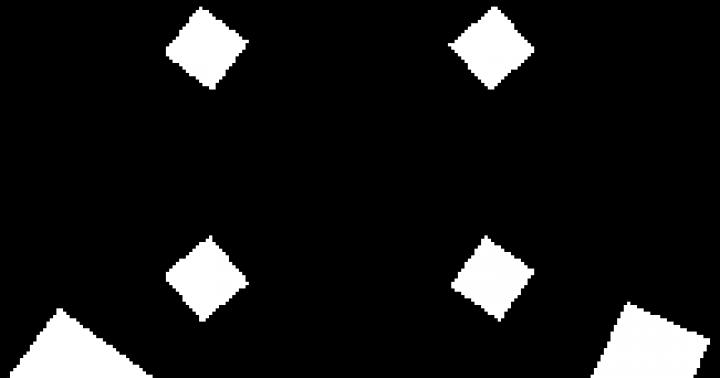

Малюнок 1. Класифікація видів інформації.

Персональні дані

Окремо варто приділити увагу і розглянути персональні дані. Згідно федерального закону від 27.07.2006 № 152-ФЗ (Ред. Від 29.07.2017) «Про персональні дані», стаття 4: Персональні дані - це будь-яка інформація, що стосується прямо або побічно певного або визначається фізичній особі (суб'єкту персональних даних).Оператором персональних даних є - державний орган, муніципальний орган, юридична або фізична особа, Самостійно або спільно з іншими особами організують і (або) здійснюють обробку персональних даних, а також визначають цілі обробки персональних даних, склад персональних даних, що підлягають обробці, дії (операції), що здійснюються з персональними даними.

Обробка персональних даних - будь-яка дія (операція) або сукупність дій (операцій), що здійснюються з використанням засобів автоматизації або без використання таких засобів з персональними даними, включаючи збір, запис, систематизацію, накопичення, зберігання, уточнення (оновлення, зміна), витяг, використання, передачу (поширення, надання, доступ), знеособлення, блокування, видалення, знищення персональних даних.

Права на обробку персональних даних закріплено в положеннях про державні органи, федеральними законами, ліцензіями на роботу з персональними даними, які видає Роскомнадзор або ФСТЕК.

Компанії, які професійно працюють з персональними даними широкого кола осіб, наприклад, хостинг компанії віртуальних серверів або оператори зв'язку, повинні увійти до реєстру, його веде Роскомнадзор.

Для прикладу наш хостинг віртуальних серверів VPS.HOUSE здійснює свою діяльність в рамках законодавства РФ і відповідно до ліцензій Федеральної служби з нагляду в сфері зв'язку, інформаційні технології і масових комунікацій №139322 від 25.12.2015 (Телематичні послуги зв'язку) і №139323 від 25.12.2015 (Послуги зв'язку з передачі даних, за винятком послуг зв'язку по передачі даних для цілей передачі голосової інформації).

Виходячи з цього будь-який сайт, на якому є форма реєстрації користувачів, в якій вказується і надалі обробляється інформація, що відноситься до персональних даних, є оператором персональних даних.

З огляду на статтю 7, закону № 152-ФЗ «Про персональні дані», оператори та інші особи, які отримали доступ до персональних даних, зобов'язані не розголошувати третім особам і не поширювати персональні дані без згоди суб'єкта персональних даних, якщо інше не передбачено федеральним законом. Відповідно будь-який оператор персональних даних, зобов'язаний забезпечити необхідну безпеку і конфіденційність даної інформації.

Для того щоб забезпечити безпеку і конфіденційність інформації необхідно визначити які бувають носії інформації, доступ до яких буває відкритим і закритим. Відповідно способи і засоби захисту підбираються так само в залежності і від типу носія.

Основні носії інформації:

- Друковані та електронні засоби масової інформації, соціальні мережі, Інші ресурси в інтернеті;

- Співробітники організації, у яких є доступ до інформації на підставі своїх дружніх, сімейних, професійних зв'язків;

- Засоби зв'язку, які передають або зберігають інформацію: телефони, АТС, інше телекомунікаційне обладнання;

- Документи всіх типів: особисті, службові, державні;

- Програмне забезпечення як самостійний інформаційний об'єкт, особливо якщо його версія допрацьовувалася спеціально для конкретної компанії;

- Електронні носії інформації, які обробляють дані в автоматичному порядку.

Класифікація засобів захисту інформації

Відповідно до федерального закону від 27 липня 2006 року № 149-ФЗ (Ред. Від 29.07.2017 року) «Про інформацію, інформаційні технології і про захист інформації», стаття 7, п. 1. і п. 4:

1. Захист інформації являє собою прийняття правових, організаційних і технічних заходів, Спрямованих на:

- забезпечення захисту інформації від незаконного втручання, знищення, модифікування, блокування, копіювання, надання, поширення, а також від інших неправомірних дій у відношенні такої інформації;

- дотримання конфіденційності інформації обмеженого доступу;

- реалізацію права на доступ до інформації.

- запобігання несанкціонованого доступу до інформації та (або) передачі її особам, які не мають права на доступ до інформації;

- своєчасне виявлення фактів несанкціонованого доступу до інформації;

- попередження можливості несприятливих наслідків порушення порядку доступу до інформації;

- недопущення впливу на технічні засоби обробки інформації, в результаті якого порушується їх функціонування;

- можливість негайного відновлення інформації, модифікованою чи знищеною через несанкціонованого доступу до неї;

- постійний контроль за забезпеченням рівня захищеності інформації;

- знаходження на території Російської Федерації баз даних інформації, з використанням яких здійснюються збір, запис, систематизація, накопичення, зберігання, уточнення (оновлення, зміна), витяг персональних даних громадян Російської Федерації (п. 7 введений Федеральним законом від 21.07.2014 № 242-ФЗ).

- правовий рівень забезпечує відповідність державним стандартам у сфері захисту інформації та включає авторське право, укази, патенти і посадові інструкції.

Грамотно вибудувана система захисту не порушує права користувачів і норми обробки даних. - організаційний рівень дозволяє створити регламент роботи користувачів з конфіденційною інформацією, підібрати кадри, організувати роботу з документацією і носіями даних.

Регламент роботи користувачів з конфіденційною інформацією називають правилами розмежування доступу. Правила встановлюються керівництвом компанії спільно зі службою безпеки і постачальником, який впроваджує систему безпеки. Мета - створити умови доступу до інформаційних ресурсів для кожного користувача, наприклад, право на читання, редагування, передачу конфіденційного документа.

Правила розмежування доступу розробляються на організаційному рівні і впроваджуються на етапі робіт з технічної складової системи. - технічний рівень умовно поділяють на фізичний, апаратний, програмний і математичний (криптографічний).

Засоби захисту інформації

Засоби захисту інформації прийнято ділити на нормативні (неформальні) і технічні (формальні).Неформальні засоби захисту інформації

Неформальними засобами захисту інформації - є нормативні (законодавчі), адміністративні (організаційні) і морально-етичні кошти, до яких можна віднести: документи, правила, заходи.Правову основу ( законодавчі засоби) Інформаційної безпеки забезпечує держава. Захист інформації регулюється міжнародними конвенціями, Конституцією, федеральними законами «Про інформацію, інформаційні технології і про захист інформації», закони Російської Федерації «Про безпеку», «Про зв'язок», «Про державну таємницю» та різними підзаконними актами.

Так само деякі з перерахованих законів були приведені і розглянуті нами вище, в якості правових основ інформаційної безпеки. Не дотримання цих законів тягне за собою загрози інформаційній безпеці, які можуть привести до значних наслідків, що в свою чергу карається відповідно до цих законів в плоть до кримінальної відповідальності.

Держава також визначать міру відповідальності за порушення положень законодавства в сфері інформаційної безпеки. Наприклад, глава 28 «Злочини у сфері комп'ютерної інформації» в Кримінальному кодексі Російської Федерації, включає три статті:

- Стаття 272 «Неправомірне доступ до комп'ютерної інформації»;

- Стаття 273 «Створення, використання і поширення шкідливих комп'ютерних програм»;

- Стаття 274 «Порушення правил експлуатації засобів зберігання, обробки або передачі комп'ютерної інформації та інформаційно-телекомунікаційних мереж».

Для зниження впливу цих аспектів необхідна сукупність організаційно-правових та організаційно-технічних заходів, які виключали б або зводили до мінімуму можливість виникнення загроз конфіденційної інформації.

У даній адміністративно-організаційної діяльності щодо захисту інформаційної для співробітників служб безпеки відкривається простір для творчості.

Це і архітектурно-планувальні рішення, що дозволяють захистити переговорні кімнати і кабінети керівництва від прослуховування, і встановлення різних рівнів доступу до інформації.

З точки зору регламентації діяльності персоналу важливим стане оформлення системи запитів на допуск до інтернету, зовнішньої електронній пошті, інших ресурсів. Окремим елементом стане отримання електронної цифрового підпису для посилення безпеки фінансової та іншої інформації, яку передають державним органам по каналах електронної пошти.

До морально-етичним засобам можна віднести сформовані в суспільстві або даному колективі моральні норми або етичні правила, дотримання яких сприяє захисту інформації, а порушення їх прирівнюється до недотримання правил поведінки в суспільстві або колективі. Ці норми не є обов'язковими, як законодавчо затверджені норми, однак, їх недотримання веде до падіння авторитету, престижу людини або організації.

Формальні засоби захисту інформації

Формальні засоби захисту - це спеціальні технічні засоби і програмне забезпечення, які можна розділити на фізичні, апаратні, програмні та криптографічні.Фізичні засоби захисту інформації - це будь-які механічні, електричні та електронні механізми, які функціонують незалежно від інформаційних систем і створюють перешкоди для доступу до них.

Замки, в тому числі електронні, екрани, жалюзі покликані створювати перешкоди для контакту дестабілізуючих факторів з системами. Група доповнюється засобами систем безпеки, наприклад, відеокамерами, відеореєстраторами, датчиками, що виявляють рух або перевищення ступеня електромагнітного випромінювання в зоні розташування технічних засобів для зняття інформації.

Апаратний засоби захисту інформації - це будь-які електричні, електронні, оптичні, лазерні та інші пристрої, які вбудовуються в інформаційні та телекомунікаційні системи: спеціальні комп'ютери, системи контролю співробітників, захисту серверів і корпоративних мереж. Вони перешкоджають доступу до інформації, в тому числі за допомогою її маскування.

До апаратних засобів відносяться: генератори шуму, мережеві фільтри, скануючі радіоприймачі і безліч інших пристроїв, «перекривають» потенційні канали витоку інформації або дозволяють їх виявити.

Програмні засоби захисту інформації - це прості і комплексні програми, Призначені для вирішення завдань, пов'язаних із забезпеченням інформаційної безпеки.

Прикладом комплексних рішень служать DLP-системи і SIEM-системи.

DLP-системи ( «Data Leak Prevention» дослівно «запобігання витоку даних») відповідно служать для запобігання витоку, переформатування інформації та перенаправлення інформаційних потоків.

SIEM-системи ( «Security Information and Event Management», що в перекладі означає «Управління подіями і інформаційною безпекою») забезпечують аналіз в реальному часі подій (тривог) безпеки, що виходять від мережевих пристроїв і додатків. SIEM представлено додатками, приладами або послугами, і використовується також для журналирования даних і генерації звітів з метою сумісності з іншими бізнес-даними.

Програмні засоби вимогливі до потужності апаратних пристроїв, і при установці необхідно передбачити додаткові резерви.

Математичний (криптографічний) - впровадження криптографічних і стенографічних методів захисту даних для безпечної передачі по корпоративній або глобальної мережі.

Криптографія вважається одним з найнадійніших способів захисту даних, адже вона охороняє саму інформацію, а не доступ до неї. Криптографічно перетворена інформація має підвищеним ступенем захисту.

Впровадження засобів криптографічного захисту інформації передбачає створення програмно-апаратного комплексу, архітектура і склад якого визначається, виходячи з потреб конкретного замовника, вимог законодавства, поставлених задач і необхідних методів, і алгоритмів шифрування.

Сюди можуть входити програмні компоненти шифрування (криптопровайдери), засоби організації VPN, засоби посвідчення, засоби формування та перевірки ключів та електронного цифрового підпису.

Засоби шифрування можуть підтримувати алгоритми шифрування ГОСТ та забезпечувати необхідні класи криптозахисту в залежності від необхідного ступеня захисту, нормативної бази та вимог сумісності з іншими, в тому числі, зовнішніми системами. При цьому засоби шифрування забезпечують захист усього безлічі інформаційних компонент в тому числі файлів, каталогів з файлами, фізичних і віртуальних носіїв інформації, цілком серверів і систем зберігання даних.

На закінчення другої частини розглянувши коротко основні способи і засоби захисту інформації, а так само класифікацію інформації, можна сказати наступне: Про те що ще раз підтверджується давно відому тезу, що забезпечення інформаційної безпеки - це цілий комплекс заходів, який включає в себе всі аспекти захисту інформації, до створення і забезпечення якого, необхідно підходити найбільш ретельно і серйозно.

Необхідно суворо дотримуватися і ні за яких обставин не можна порушувати «Золоте правило» - це комплексний підхід.

Для більш наочного уявлення засоби захисту інформації, саме як неподільний комплекс заходів, представлені нижче на малюнку 2, кожен з цеглинок якого, є захист інформації в певному сегменті, приберіть один з цеглинок і виникне загроза безпеці.

Малюнок 2. Класифікація засоби захисту інформації.

Види захисту інформації, сфери їх дії.

Класифікація методів захисту інформації. універсальні методи захисту інформації, області їх застосування. Області застосування організаційних, криптографічних та інженерно-технічних методів захисту інформації.

Поняття і класифікація засобів захисту інформації. Призначення програмних, криптографічних та технічних засобів захисту.

Під виглядом ЗІ розуміється відокремлена область ЗІ, що включає властиві в основному їй методи, засоби і заходи щодо забезпечення безпеки інформації.

правовий захист - вид захисту, що включає сукупність встановлених і охоронюваних державою правил, що регламентують захист інформації.

Правовий захист інформації регламентує:

1) визначає вид таємниці; склад відомостей, які відносяться і можуть бути віднесені до кожного виду таємниці, крім комерційної; і порядок віднесення відомостей до різних видів таємниці;

3) встановлює права і обов'язки власників захищається;

4) встановлює основні правила (норми) роботи з захищається, крім що становить комерційну таємницю;

5) встановлює кримінальну, адміністративну та матеріальну відповідальність за незаконне замах на захищається інформацію, а також її втрату і розголошення внаслідок чого настали або могли настати негативні наслідки для власника або власника інформації.

Частина з цих питань має регулюватися тільки законом, інша частина законами, так і підзаконними актами.

Організаційна захист інформації - це вид захисту, що включає сукупність організаційно-розпорядчих документів, організаційних методів і заходів, що регламентують і забезпечують організацію, технологію і контроль захисту інформації.

Організаційна захист інформації є найважливішим видом захисту інформації, це обумовлено тим, що вона багатофункціональна і на відміну від інших видів захисту в стані автономно (самостійно) забезпечувати окремі напрямки захисту, і в той же час супроводжувати інші види захисту, так як не один з них не може забезпечити той чи інший напрямок захисту без здійснення необхідних організаційних заходів.

Стосовно до сфер діяльності можна виділити п'ять областей застосування організаційної захисту:

1. Забезпечення виконання встановлених правових норм захисту інформації. Цей напрямок здійснюється шляхом такої регламентації діяльності підприємства і його співробітників, яка дозволяє, зобов'язує або змушує виконувати вимоги правових норм захисту інформації. З цією метою правові норми або закладаються (переносяться) в нормативні документи підприємства, що регулюють організацію і технологію виконання робіт, взаємини службовців, умови прийому та звільнення співробітників, правила трудового розпорядку тощо, або трансформуються в спеціальних нормативних документах щодо захисту інформації. При цьому одне не виключає іншого: частина питань може знаходити відображення в загальних документах, частина в спеціальних документах.

2. Забезпечення реалізації криптографічного, програмно-апаратної і інженерно-технічного захисту інформації. Цей напрямок здійснюється шляхом розробки нормативно-методичних і організаційно-технічних документів, а також проведення необхідних організаційних заходів, що забезпечують реалізацію і функціонування методів і засобів цих видів захисту.

3. Забезпечення захисту окремих напрямків самостійно тільки організаційними методами і заходами. Воно дозволяє вирішити тільки організаційними методами наступні питання:

Визначення носіїв інформації, що захищається;

Встановлення сфери обігу інформації, що захищається;

Забезпечення диференційованого підходу до захисту інформації (особливість захисту таємниць, специфіка захисту інформації);

Встановлення кола осіб, що допускаються до інформації, що захищається;

Забезпечення виконання правил роботи з інформацією її користувачами;

Попередження використання інформації, що захищається при проведенні відкритих робіт і заходів, в тому числі при підготовці матеріалів для засобів масової інформації, демонстрації на відкритих виставках, у виступах на відкритих заходах, веденні несекретного діловодства і так далі.

4. Забезпечення захисту окремих напрямків в поєднання з іншими видами захисту. Цей напрямок дозволяє в сукупності з іншими видами захисту:

Виявити джерела, види і способи дестабілізуючого впливу на інформацію;

Визначити причини, обставини і умови реалізації дестабілізуючого впливу на інформацію;

Виявити канали та методи несанкціонованого доступу до інформації, що захищається;

Визначити методи захисту інформації;

Встановити порядок поводження з захищається;

Встановити систему доступу до інформації, що захищається;

Забезпечити захист інформації: в процесі її виготовлення, обробки і зберігання; при її передачі по лініях зв'язку і при фізичної передачі стороннім організаціям; при роботі з нею користувачів; при проведенні закритих конференцій, нарад, семінарів, виставок; при проведенні закритого навчального процесу і захисту дисертації; при здійсненні міжнародного співробітництва; при виникненні надзвичайних ситуацій.

5. Даний напрямок є об'єднанням в єдину систему всіх видів, методів і засобів захисту інформації. Воно реалізується шляхом розробки і впровадження нормативно-методичних документів з організації локальних систем і комплексного захисту інформації, організаційного супроводу функціонування систем, а також шляхом забезпечення контролю надійності систем.

основу криптографічного захисту інформаціїскладає криптографія, яка розшифровується як тайнопис, система зміни інформації з метою зробити її незрозумілою для непосвячених осіб, тому криптографічний захист інформації визначається як вид захисту, який здійснюється шляхом перетворення (закриття) інформації методами шифрування, кодування або іншими спеціальними методами.

Цілі криптографії змінювалися протягом всієї історії. Спочатку вона служила більше для забезпечення секретності, щоб перешкоджати несанкціонованому розкриттю інформації, переданої по військовій і дипломатичній зв'язку. З початком інформаційного століття виявилася потреба застосування криптографії і в приватному секторі. Кількість конфіденційної інформації величезна - історії хвороб, юридичні, фінансові документи. Останні досягнення криптографії дозволили використовувати її не тільки для забезпечення достовірності і цілісності інформації. Для збереження таємниці повідомлення крім криптографічних засобів застосовуються фізичний захист і стеганографія. Як показала практика, найбільш ефективний захист інформації забезпечується на основі криптографічних засобів і, як правило, в поєднанні з іншими способами. Важливим поняттям криптографії є \u200b\u200bстійкість - це здатність протистояти спробам добре озброєного сучасною технікою і знаннями криптоаналитика дешифрувати перехоплене повідомлення, розкрити ключі шифру або порушити цілісність і / або справжність інформації.

Сучасна криптографічний захист реалізується сукупністю математичних, програмних, організаційних методів і засобів. Вона використовується не тільки і не стільки для закриття інформації при її зберіганні і обробки, скільки при її передачі, як традиційними способами, так і особливо по каналах радіо - і кабельного зв'язку.

Програмно-апаратний захист інформації - вид захисту інформації, що включає спеціальні програми захисту, що функціонують автономно, або реалізовано в програмних засобах обробки інформації або технічних пристроях захисту інформації.

Програмно-апаратних методів захисту інформації не існує, таким чином, захист інформації здійснюється тільки засобами захисту інформації.

Інформатизація багатьох напрямків діяльності товариства (оборона, політика, фінанси і банки, екологічно небезпечні виробництва, охорону здоров'я та інші) приводить до використання обчислювальних засобів при проведенні робіт, пов'язаних з обробкою і зберіганням конфіденційної інформації і вимагають гарантованої достовірності результатів і самої оброблюваної інформації. Як обчислювальних засобів найчастіше використовуються універсальні ЕОМ і програмне забезпечення. Це змушує розробляти і застосовувати додаткові засоби захисту інформації при створенні захищених автоматизованих систем і захищених інформаційних технологій.

Таким чином, програмно-апаратний захист призначена для захисту інформаційних технологій і технічних засобів обробки інформації.

У вимогах з безпеки інформації при проектуванні інформаційних систем вказуються ознаки, що характеризують застосовуються засоби захисту інформації. Вони визначені різними актами регуляторів в області забезпечення інформаційної безпеки, зокрема - ФСТЕК і ФСБ Росії. Які класи захищеності бувають, типи і види засобів захисту, а також де про це дізнатися докладніше, відображено в статті.

Вступ

Сьогодні питання забезпечення інформаційної безпеки є предметом пильної уваги, оскільки впроваджуються повсюдно технології без забезпечення інформаційної безпеки стають джерелом нових серйозних проблем.

Про серйозність ситуації повідомляє ФСБ Росії: сума збитку, нанесена зловмисниками за кілька років по всьому світу склала від $ 300 млрд до $ 1 трлн. За відомостями, представленим Генеральним прокурором РФ, тільки за перше півріччя 2017 року в Росії кількість злочинів у сфері високих технологій збільшилася в шість разів, загальна сума збитку перевищила $ 18 млн. Зростання цільових атак в промисловому секторі в 2017 р відзначений по всьому світу . Зокрема, в Росії приріст числа атак по відношенню до 2016 р склав 22%.

Інформаційні технології стали застосовуватися в якості зброї у військово-політичних, терористичних цілях, для втручання у внутрішні справи суверенних держав, а також для здійснення інших злочинів. Російська Федерація виступає за створення системи міжнародної інформаційної безпеки.

На території Російської Федерації володарі інформації та оператори інформаційних систем зобов'язані блокувати спроби несанкціонованого доступу до інформації, а також здійснювати моніторинг стану захищеності ІТ-інфраструктури на постійній основі. При цьому захист інформації забезпечується за рахунок прийняття різних заходівРазом із технічною.

Засоби захисту інформації, або СЗІ забезпечують захист інформації в інформаційних системах, по суті представляють собою сукупність інформації, що зберігається в базах даних інформації, інформаційних технологій, що забезпечують її обробку, і технічних засобів.

Для сучасних інформаційних систем характерне використання різних апаратно-програмних платформ, територіальна розподіленість компонентів, а також взаємодія з відкритими мережами передачі даних.

Як захистити інформацію в таких умовах? Відповідні вимоги висувають уповноважені органи, зокрема, ФСТЕК і ФСБ Росії. В рамках статті постараємося відобразити основні підходи до класифікації СЗІ з урахуванням вимог зазначених регуляторів. Інші способи опису класифікації СЗІ, відображені в нормативних документах російських відомств, а також зарубіжних організацій і агентств, виходять за рамки цієї статті і далі не розглядаються.

Стаття може бути корисна починаючим фахівцям в області інформаційної безпеки в якості джерела структурованої інформації про способи класифікації СЗІ на підставі вимог ФСТЕК Росії (більшою мірою) і, коротко, ФСБ Росії.

Структурою, яка визначає порядок і координуючої дії забезпечення некріптографіческімі методами ІБ, є ФСТЕК Росії (раніше - Державна технічна комісія при Президенті Російської Федерації, Гостехкомиссией).

Якщо читачеві доводилося бачити Державного реєстру сертифікованих засобів захисту інформації, який формує ФСТЕК Росії, то він безумовно звертав увагу на наявність в описовій частині призначення СЗІ таких фраз, як «клас РД СВТ», «рівень відсутності НДВ» та ін. (Малюнок 1) .

Малюнок 1. Фрагмент реєстру сертифікованих СЗІ

Класифікація криптографічних засобів захисту інформації

ФСБ Росії визначені класи криптографічних СЗІ: КС1, КС2, КС3, КВ і КА.

До основних особливостей СЗІ класу КС1 відноситься їх можливість протистояти атакам, що проводяться з-за меж контрольованої зони. При цьому мається на увазі, що створення способів атак, їх підготовка та проведення здійснюється без участі фахівців в області розробки і аналізу криптографічних СЗІ. Передбачається, що інформація про систему, в якій застосовуються зазначені СЗІ, може бути отримана з відкритих джерел.

Якщо криптографічний СЗІ може протистояти атакам, що блокується засобами класу КС1, а також проводяться в межах контрольованої зони, то таке СЗІ відповідає класу КС2. При цьому допускається, наприклад, що при підготовці атаки могла стати доступною інформація про фізичних заходи захисту інформаційних систем, забезпечення контрольованої зони та ін.

У разі можливості протистояти атакам при наявності фізичного доступу до засобів обчислювальної техніки з установленими криптографічними СЗІ говорять про відповідність таких засобів класу КС3.

Якщо криптографічний СЗІ протистоїть атакам, при створенні яких брали участь фахівці в області розробки і аналізу зазначених коштів, в тому числі науково-дослідні центри, була можливість проведення лабораторних досліджень засобів захисту, то мова йде про відповідність класу КВ.

Якщо до розробки способів атак залучалися фахівці в галузі використання НДВ системного програмного забезпечення, була доступна відповідна конструкторська документація і був доступ до будь-яких апаратних компонентів криптографічних СЗІ, то захист від таких атак можуть забезпечувати засоби класу КА.

Класифікація засобів захисту електронного підпису

Засоби електронного підпису в залежності від здібностей протистояти атакам прийнято зіставляти з наступними класами: КС1, КС2, КС3, КВ1, КВ2 і КА1. Ця класифікація аналогічна розглянутої вище щодо криптографічних СЗІ.

висновки

У статті були розглянуті деякі способи класифікації СЗІ в Росії, основу яких складає нормативна база регуляторів в області захисту інформації. Розглянуті варіанти класифікації не є вичерпними. Проте сподіваємося, що представлена \u200b\u200bзведена інформація дозволить швидше орієнтуватися починаючому фахівцеві в області забезпечення ІБ.