Многие владельцы домашних ПК, ноутбуков и планшетов пользуются интернетом, совершенно не понимая принципов его функционирования. Можно получить намного более стабильную связь, чем нам обычно предоставляет провайдер, уделив время для изучения этого вопроса. Одной из возможностей, позволяющих улучшить комфорт при пользовании сетью, является замена адреса DNS, используемого по умолчанию, на альтернативный вариант.

Что такое DNS и для чего он нужен

Для начала давайте разберёмся: в чём заключается смысл буквенного сочетания DNS. Полное название Domain Name System, а в переводе на русский язык означает «служба доменных имён». У каждого сайта в интернете есть своё доменное имя, его мы видим каждый день в адресной строке браузера. Например, для известной социальной сети Facebook он будет иметь такой вид https://www.facebook.com. Кроме этого, у каждого сайта существует свой IP адрес в виде цифрового значения, наподобие такого: 31.13.65.36.

DNS сервер транслирует доменное имя сайта в IP адрес

Функция DNS заключается в хранении данных об адресах и доменных именах сайтов. При поступлении буквенного запроса имени сайта, сервер DNS отдаёт числовое значение адреса ресурса.

Как узнать, какой DNS предоставляется провайдером

Если у вас периодически возникают сложности со входом в интернет, лучше использовать установку конкретного адреса DNS, а не автоматическую настройку. Подобное соединение работает стабильней. Для этого необходимо узнать адрес своего провайдера. Самый простой способ - позвонить оператору организации, поставляющей вам услугу интернета. Если такой возможности нет, узнайте адрес DNS используя средства Windows. Для этого нужно вызвать командную строку.

Вы должны произвести следующие действия:

- Откройте меню «Пуск», дальше «Все программы», на вкладке «Стандартные» кликните «командная строка».

Войдите в «Меню пуск» выберите пункт «Командная строка»

- Альтернативный способ: одновременно нажмите сочетание клавиш Win и R - в появившейся вкладке наберите команду «cmd» и нажмите «ОК»

На вкладке выполнить введите команду «cmd» и нажмите «ОК»

- В появившемся окне введите команду «nslookup» и нажмите «Enter».

В Командной строке наберите «nslookup» и нажмите «Enter»

- Таким образом, вы получите значение адреса DNS провайдера.

В окне «Командная строка» появятся данные об IP адресе вашего провайдера

Альтернативные серверы DNS в интернете, обзор, плюсы и минусы

У каждого интернет-провайдера есть собственная служба DNS, но иногда имеет смысл подключиться к альтернативному серверу. Причины могут быть разные:

- провайдер не в состоянии обеспечить стабильную работу DNS;

- пользователь стремится повысить уровень защиты своего компьютера;

- владелец ПК хочет увеличить быстродействие сети;

- желание избавится от ограничений доступа к информации на основе территориального положения.

Рассмотрим лучшие варианты и попытаемся выбрать наиболее подходящий.

Google Public DNS

Сервис запущен в декабре 2009 года, как экспериментальная служба. В данный момент является крупнейшей публичной службой DNS в мире, обрабатывая в среднем более 70 миллиардов запросов в день. Он использует способ передачи информации CDN (сети распространения контента). Сервера Google Public DNS осуществляют поддержку протокола интернета IPv 6.

Видео: подробное и доступное описание установки альтернативного DNS от Googl

Его неоспоримыми преимуществами являются:

- Высокая скорость - обеспечена использованием новейших технических разработок.

- Надёжность - получена благодаря применению мощных серверов и разветвлённой инфраструктуре.

- Безопасность - основана на использовании собственного программного обеспечения.

Единственный минус связан с деятельностью сервиса - сбор данных о пользователях для заработка на рекламе. Это нельзя назвать серьёзным нарушением безопасности, но потенциально, возможно, раскрытие вашей личной информации.

Open DNS

Open DNS крупнейший, самый надёжный DNS сервис в интернете. Имеет 12 глобальных дата-центров. Использует технологию маршрутизации Anycast, благодаря этому он отвечает на DNS запросы быстрее других провайдеров. Веб-сайты будут загружаться быстрее, вам не придётся беспокоиться о сбоях DNS, зависящих от вашего интернет-провайдера. Более чем 50 настраиваемых категорий фильтрации позволяют родителям контролировать сайты, посещаемые детьми. Open DNS блокирует сайты, которые пытаются украсть вашу конфиденциальную информацию и пароли, делая вид, что они являются законными сайтами.

Видео: как настроить Open DNS на домашнем компьютере

Его преимущества:

- Быстрая реакция на запросы благодаря использованию новых технологий и разветвлённой сети серверов.

- Высокая степень надёжности, достигнутая благодаря применению новейшего оборудования.

- Возможность остановить интернет-атаку прежде, чем она произойдёт - сервис производит фильтрацию трафика, он имеет собственную базу данных вредоносных сайтов.

- Базовые возможности предоставляются на бесплатной основе.

- Настройка занимает буквально минуты.

Недостатком можно назвать необходимость регистрации на сервисе.

DNS WATCH

Если вам необходима полная конфиденциальность - DNS WATCH для вас. Он не требует регистрации и предоставляет дополнительную защиту. Никто не сможет указывать, какие веб-сайты вы не должны посещать. Используя услуги DNS WATCH, вам больше не нужно полагаться на своего провайдера при поисках в интернете. Вы можете быть уверены, что никакие запросы DNS не подвергаются цензуре. Сервис не производит регистрацию интернет-запросов, вы всегда остаётесь анонимным пользователем. Недостаток один - невысокая скорость.

Страница сервиса DNS WATCH, предоставляющего услуги DNS

Norton Connect Safe

Norton ConnectSafe обеспечит защиту вашего компьютера от вредоносных и нежелательных ресурсов интернета. Не требует установки дополнительного оборудования и программного обеспечения. Достаточно ввести IP-адреса DNS сервиса. Является бесплатным для некоммерческого использования.

Видео: установка защиты на входящий интернет-трафик, настройка Norton ConnectSafe

Помогает обезопасить просмотр веб-страниц:

- Являясь продуктом компании Norton, специализирующейся на программном обеспечении в области интернет-безопасности, поставит надёжный барьер на пути вредоносных, мошеннических сайтов.

- Блокирует сайты с материалами откровенного сексуального характера.

- Даёт возможность ограничить просмотр детьми сайтов с сомнительным содержанием.

Сервис не является полноценной заменой антивирусной программе, устанавливаемой на компьютере пользователя. Norton ConnectSafe - первый уровень вашей защиты.

Level 3 DNS

Сервис занимает третье место по популярности. Кроме услуг DNS, предлагает большое количество других продуктов. Постоянно разрабатывает новые сервисы, призванные помочь бизнесу. Передовой поставщик услуг DNS c гибкой и надёжной сетью серверов оперативно реагирует на нужды клиентов. Использует комбинацию возможностей публичного и частного подключения через оптоволокно или облако. Они сочетаются с решениями безопасности уровня 3, включают необходимые приложения, службы и функции DNS. Level 3 DNS позволяет создать идеальную гибридную сетевую среду с уровнем 3.

Описание возможностей сервиса Level 3 DNS

Необходимо учитывать факт регистрации сервисом всех запросов, поступающих с вашего компьютера.

Comodo Secure DNS

Comodo Secure DNS - это служба разрешения доменных имён, которая обрабатывает запросы DNS через свою сеть избыточных DNS-серверов. Она обеспечит гораздо более надёжное соединение, чем сервера вашего интернет-провайдера. Если вы решите использовать Comodo Secure DNS, сетевые настройки вашего ПК будут изменены так, чтобы все приложения, которые обращаются к интернету, будут использовать серверы Comodo Secure DNS.

Описание возможностей, предоставляемых пользователям Comodo Secure DNS

Comodo Secure DNS даёт вам более безопасный, умный и быстрый интернет. Он использует:

- надёжную серверную инфраструктуру;

- высоко структурированную систему DNS и справочные страницы Comodo;

- функции фильтрации доменных имён;

- Secure DNS ссылается на список блокировок опасных сайтов.

Большинство дополнительных функций предоставляются на платной основе.

Open NIC DNS

Некоммерческий проект, не берёт плату за доступ к услугам DNS. Полностью управляющийся добровольцами, и свободный для пользователей. Ни одно правительство не сможет запретить вам посещать любимые сайты. Начав использовать серверы DNS OpenNIC, предоставленные волонтёрами, вы будете уверены - ваше подключение не подвергнется цензуре. У сервиса огромная инфраструктура сети, вы можете подключиться к серверу, находящемуся наиболее близко к вам. Достаточно просто выбрать его из списка.

Описание целей и политики сервиса Open NIC DNS

Настройка DNS

Ознакомившись с возможностями сервисов, предоставляющих свои сервера, выберите наиболее подходящий, на ваш взгляд. Для настройки альтернативного DNS воспользуйтесь таблицей с IP адресами.

Таблица: IP адреса альтернативных DNS серверов

| Сервис | DNS 1 | DNS 2 |

| Google Public DNS | 8.8.8.8 | 8.8.4.4. |

| Open DNS | 208.67.222.222 | 208.67.220.220 |

| DNS WATCH | 82.200.69.80 | 84.200.70.40 |

| Norton Connect Safe | 199.85.126.10 | 199.85.127.10 |

| Level 3 DNS | 209.244.0.3 4.2.2.1 4.2.2.3 | 209.244.0.4 4.2.2.2 4.2.2.4 |

| Comodo Secure DNS | 8.26.56.26 | 8.20.247.20 |

| Open NIC DNS | Выбирайте из списка https://servers.opennic.org | Выбирайте из списка https://servers.opennic.org |

Выбрав подходящий сервис, можно приступать к изменению настроек DNS:

- Наведите курсор мыши на значок «Сеть» и кликните левой кнопкой.

Значок «Сеть» показывает наличие подключения к интернету

- В появившейся вкладке «Текущие подключения» выбираете «Центр управления сетями и общим доступом» и нажмите левую кнопку мыши.

Нажмите левой кнопкой мыши на пукт «Центр управления сетями и общим доступом»

- В новом окне выберите пункт «Подключение по локальной сети».

На вкладке «Просмотр основных сведений о состоянии сети» кликнете левой кнопкой мыши пункт «Подключение по локальной сети»

- Появится новая вкладка, нажмите пункт «Свойства».

На появившейся вкладке нажмите «Свойства»

- Выберите «Протокол интернета версии 4 (TCP/IP 4)», опять нажмите кнопку «Свойства».

Выбирете пункт «Протокол интернета версии 4 (TCP/IP 4)» и нажмите «Свойства»

- В новой вкладке в пункте «Использовать следующие адреса DNS серверов» заполните: «Предпочитаемый DNS сервер» и «Альтернативный DNS сервер».

Заполните пункты «Предпочитаемый DNS-сервер» и «Альтернативный DNS-сервер», нажмите «ОК»

- Отметьте «Подтвердить параметры при выходе».

- Нажимаете кнопку «ОК», перезагружаете компьютер.

Часто встречающиеся ошибки DNS и способы их устранения

Есть несколько распространённых ошибок DNS, с которыми периодически сталкиваются пользователи:

- DNS сервер не отвечает, не удаётся найти DNS адрес сервера.

- Windows не удаётся связаться с устройством или ресурсом.

- Нет доступа к DNS серверу.

При возникновении ошибки, в первую очередь необходимо проверить не выпал ли кабель интернета из компьютера. Если все нормально, попробуйте подключить его напрямую, минуя маршрутизатор. Если без роутера все работает - попробуйте его перезагрузить. Разновидностей этих устройств много, но в общих чертах настройки у всех почти одинаковые. Как это сделать рассмотрим на примере одной из моделей известной марки TP-Link:

- Введите в адресную строку браузера 192.168.0.1 и нажмите поиск.

Введите в адресную строку браузера IP адрес роутера

- В появившемся окне введите логин и пароль (по умолчанию «admin», если пароль был изменён вы должны его помнить).

Правильно введите логин и пароль

- Нажмите кнопку «Войти».

- В появившейся панели управления маршрутизатором выберите пункт «Системные инструменты».

В открывшемся меню выберите пункт «Системные инструменты»

- Откроется следующее окно, в нём нажмите пункт «Перезагрузка».

В разделе «Системные инструменты» кликните пункт «Перезагрузка»

- В следующей вкладке появится сообщение «Нажмите на эту кнопку, чтобы перезагрузить устройство», нажимаете кнопку, подтверждаете перезагрузку, ожидаете.

После перезагрузки маршрутизатора ошибка должна пропасть. Элементарные сбои устройства случаются довольно часто, не спешите паниковать, любую проблему можно решить своими силами.

Довольно часто причиной возникновения различных ошибок DNS являются неполадки серверов вашего поставщика интернет-услуг. Если вы уже предприняли перечисленные выше действия, но сообщение об ошибке не пропало - позвоните своему провайдеру, возможно, причина кроется в некорректной работе его сервера DNS.

Если оборудование провайдера работает, роутер исправен, сеть доступна, а браузер продолжает выдавать ошибку, помогут такие действия.

Приветствую! Сегодня мы обсудим все важные моменты про DNS сервер. От того, что это такое, до настройки и выбора альтернативных DNS.. Рассаживаемся по местам и не забываем пристегнуться!

Если у вас появились вопросы или есть что дополнить – ОБЯЗАТЕЛЬНО напишите в комментарии к этой статье. Вы очень поможете и нам, и другим читателям!

Что такое DNS?

Начинаем с отдаленной теории. Кому это не интересно, переходите в нужную главу ниже – вся настройка и выбор будут там. А здесь мы поговорим про само явление DNS.

DNS – Domain Name System – система доменных имен

Стало страшно? Попробуем запутать еще больше… т.е. распутать. Давайте по пунктам:

- Во время пользования интернетом вы вбиваете название сайта в окно браузера. Например, ГУГЛ.ФУ (да простят они нас и тоже подкинут трафика).

- В сетях вся адресация происходит по IP адресам. Т.е. железо умеет искать маршруты только по цифрам. Например, 7.7.7.7. Но пользователям неудобно запоминать эти цифры (вспомните хотя бы номера 50 своих контактов из телефона).

- И тут как аналогия с телефоном. Номера вы знать не обязаны, а вот имена примерно помните. Т.е. вы забиваете в телефоне имя, а звонок идет уже по номеру. Так и в интернете – вы вводите символьное имя (доменное имя), а браузер уже в обход ваших глаз отправляется искать нужный сайт по IP адресу.

DNS сервер как раз и занимается преобразованием доменного имени в IP адрес. Получает буквы – отдает числа.

Чтобы убедиться в таком преобразовании, можно «пингануть» любой сайт:

У домена ya.ru текущий IP 87.250.250.242

У домена ya.ru текущий IP 87.250.250.242 Серверы – теория

Не будем сильно углубляться в архитектуру DNS серверов, но для общего понимания стоит знать:

- Их много – нет единого верного, как правило вы получаете DNS провайдера, но это не всегда лучшее решение.

- Имеют вложенную структуру – корневые, страны, провайдеры, роутеры (очень грубо). В том плане, что все DNS наследуют друг от друга информацию, и если чего-то нет на текущем, запрос будет послан выше.

- У них есть IP адрес – вы стучитесь на него, а он уже отдает нужные IP адреса сайтов.

Как правило, после подключения к интернету при ничегонеделании с настройками вы получите DNS от своего провайдера.

Как узнать текущий?

Прежде чем перейти к установке, возможно понадобится узнать текущий ДНС сервер. Чтобы далее не было вопросов, показываю как это быстро сделать:

- Нам нужно открыть командную строку (есть и другие варианты открытия, можно погуглить). Нажимаем клавиши Win+ R (открывается утилита «Выполнить», вбиваем в нее cmd

- Вводим nslookup

В моем случае текущий DNS – 192.168.0.1. Для продвинутых пользователей – это адрес роутера. Все запросы адресуются на него, а уже он отправляет далее (в текущий момент на нем работают гугловские ДНСы).

Провайдер

Разыменовывать сайты через своего провайдера можно, но не всегда это работает как надо. Для обычного домашнего пользователя все может пройти незаметно и всю жизнь, но вот если вы очень плотно работаете с интернетом, беда может наступить негаданно. Мои тезисы по поводу провайдерских серверов:

- Стабильность оставляет желать лучшего – в том плане, что раз в год и палка стреляет, так и здесь раз в пару лет их серверы падают, сайты не открываются наглухо. Неприятный момент, домашний пользователь мог бы подумать, что отвалился интернет, а проблема была зарыта на поверхности. Кому-то падения раз в пару лет достаточно для счастья.

- Территориальные ограничения – забанят в DNS какой-нибудь сайт и туши пропало. На самом деле через него сейчас банят редко чего, но так, к слову, были прецеденты.

- Медленное обновление зон (для меня это самый важный пункт). Серверы провайдеров обновляются очень медленно. Изменил владелец сайта у себя сервер (переехать ему захотелось на железо помощнее), поменял у себя в настройках DNS на новый IP адрес, а пользователю в регионе такая информация может долететь лишь через пару дней. И будет он стучаться по несуществующему адресу, получать недоступный сайт, или сайт с нарушением сертификатов безопасности и морем других болячек.

Итого – все работает, иногда очень долго и хорошо, но есть ведь минусы, которые легко заменить альтернативными DNS.

Альтернативные DNS

В настройках Windows, которые мы будем смотреть ниже, есть поле с альтернативным DNS. Так вот, в том случае речь идет просто о резервном адресе DNS сервера, если основной будет недоступным. В этой же главе «альтернативный» означает лишь то, что он не выдан провайдером.

Вот табличка основных актуальных сейчас DNS:

| Сервис | DNS 1 | DNS 2 |

|---|---|---|

| Google Public DNS | 8.8.8.8 2001:4860:4860::8888 (IPv6) | 8.8.4.4 2001:4860:4860::8844 (IPv6) |

| Open DNS | 208.67.222.222 | 208.67.220.220 |

| Яндекс | 77.88.8.8 77.88.8.88 (без сайтов мошенников) 77.88.8.7 (без сайтов для взрослых) | 77.88.8.1 77.88.8.2 (без сайтов мошенников) 77.88.8.3 (без сайтов для взрослых) |

| DNS WATCH | 82.200.69.80 | 84.200.70.40 |

| Norton Connect Safe | 198.153.192.1 198.153.192.40 (только безопасные сайты) 198.153.192.50 (без порно) 198.153.192.60 (полная безопасность) | 198.153.194.1 198.153.194.40 (только безопасные сайты) 198.153.194.50 (без порно) 198.153.194.60 (полная безопасность) |

| Level 3 DNS | 209.244.0.3 4.2.2.1 4.2.2.3 | 209.244.0.4 4.2.2.2 4.2.2.4 |

| Comodo Secure DNS | 8.26.56.26 | 8.20.247.20 |

| Open NIC DNS | Выбирайте из списка https://servers.opennic.org | Выбирайте из списка https://servers.opennic.org |

Кратко пробегусь по каждому:

- Google Public DNS – сам пользуюсь и рекомендую, пока не запретили. Работает как часы, быстро обновляется. Адреса легко запоминаются – «восьмерки». Есть и IPv6 версии.

- Open DNS – второй по популярности сервис. Некоторое время пользовался, особой разницы от Гугла замечено не было. Работает и да ладно.

- Яндекс – из бонусных отличий есть дополнительные серверы с фильтрами сайтов – без известных фишинговых и мошеннических сайтов, и без сайтов для взрослых – они просто не будут открываться. Эдакий родительский контроль.

- Остальные – тоже работают. Описывать не вижу смысла, будет водная вода. Для дома достаточно первого, а в случае чего и второго. Остальное – избыток для технических специалистов. К сожалению или к счастью, наш WiFiGid не для спецов.

Настройка

А теперь покажу, куда нужно вставить эти адреса, чтобы все работало как дорогие швейцарские часы.

- Переходим в «Центр управления сетями» (Windows 7) ил «Параметры сети и интернет» (Windows 10). Можно для этого щелкнуть по значку сети правой кнопкой мыши и выбрать этот пункт:

- Далее «Настройка параметров адаптера» (или «Изменение параметров адаптера»):

- А тут уже ищем наш адаптер, через который мы подключились к сети, правой кнопкой – «Свойства» и делаем все как на схеме:

Здесь я установил адреса Google – первый и второй (первая и вторая колонка таблицы выше соответственно). Можете сделать так же, а можете поэкспериментировать с другими сервисами.

Эти действия выполняются одинаково на операционных системах Windows 7, Windows 8, Windows 10.

Подобное можно провернуть на каждому устройстве, включая и телефоны (смотрите инструкции по настройкам DNS под свою модель). Один из примеров, сделать возможно:

А лучше все сразу сделать на роутере в настройках DHCP сервера (который занимается раздачей сетевых настроек на подключенные устройства). Тогда все подключенные к нему устройства сразу будут идти через нормальные серверы. На примере TP-Link, под свою модель ищите настройки через поиск на нашем сайте:

Некоторые программы, приложения и мобильные устройства в своих конфигурациях просят поле DNS Address – IP адреса из таблицы выше тоже подойдут.

Возможные ошибки

Нет возможности перечислять все возможные ошибки, связанные с багами ДНС – их можно поискать по названиям на нашем сайте, мы действительно разобрали основные из них. Но суть по решению любой из них очень простая:

- Перезагружаем роутер и компьютер, ноутбук, телефон – для повторной попытки получения сетевых настроек.

- Пока все перезагружается проверяем провода – все ли заходит, нигде ли нет перелома.

- Если не помогает – вписываем адреса DNS вручную как в разделе выше.

- Если и это не помогает – ошибка где-то на стороне провайдера или же на самом сайте (тот самый возможный переезд). Если поголовно не открывается ничего – на всякий случай пробуем отключать антивирусы, брандмауэры, прокси, VPN и прочий софт, который использует сеть.

Если все совсем плохо и ничего не нашли – пишите комментарий ниже!

DNS (или также известная как Система доменных имен) — это система, которая сопоставляет доменные имена, такие как Google.com или Yandex.ru, с правильными IP-адресами. Эта система представляет собой базу данных доменных имен и IP-адресов. Он используется для ведения каталога доменных имен и помогает преобразовать эти доменные имена в правильные IP-адреса.

Доменные имена — это удобочитаемые адреса, которые мы используем каждый день. Например, доменное имя Yandex — yandes.ru. Если вы хотите посетить веб-сайт Яндекс, просто введите yandex.ru в адресную строку веб-браузера.

Но ваш компьютер не знает, где находится «yandex.ru». За кулисами ваш компьютер свяжется с DNS-серверами и спросит, какой IP-адрес связан с yandex.ru.

После этого он подключится к этому веб-серверу, загрузит содержимое и отобразит в вашем веб-браузере.

В этом случае yandex.ru находится по IP-адресу 77.88.55.70 в Интернете. Вы можете ввести этот IP-адрес в своем веб-браузере, чтобы посетить веб-сайт Yandex. Однако вместо 77.88.55.70 мы используем «yandex.ru», потому что его легче запомнить.

Без DNS весь интернет не будет доступен. Мы вернемся к тому времени, когда Интернет еще не родился. И ваш компьютер может использовать только для создания документов или играть в автономные игры.

Конечно, это просто простое объяснение, на самом деле, это немного сложно. Для получения дополнительной информации, я бы порекомендовал вам прочитать эту статью или посмотреть видео ниже.

Разные интернет-провайдеры (ISP) используют разные DNS-серверы. По умолчанию, если вы не настроили определенные DNS-серверы на своем компьютере (или маршрутизаторе), будут использоваться DNS-серверы по умолчанию от вашего интернет-провайдера.

Если эти DNS-серверы нестабильны, возможно, у вас возникли некоторые проблемы при использовании Интернета на вашем компьютере. Например, не может загрузить веб-сайты полностью или не имеет доступа к Интернету. Чтобы избежать нежелательных ошибок DNS, переключитесь на общедоступные DNS-серверы, такие как Google DNS и OpenDNS.

Вот несколько распространенных ошибок, связанных с DNS, которые вы можете посмотреть:

- Исправлена ошибка поиска DNS в Google Chrome

- Как исправить ошибку Err_Connection_Timed_Out

- Как исправить ошибку Err_Connection_Refused

- Исправить Dns_Probe_Finished_Nxdomain Ошибка

- Исправить DNS-сервер не отвечает на Windows

Вы можете исправить эти ошибки, перейдя на сторонние DNS-серверы в списке ниже.

Преимущества использования публичных DNS-серверов

Вы можете спросить, есть ли у вашего интернет-провайдера DNS-серверы по умолчанию, зачем вам эти публичные DNS-серверы? Вот причины, почему вы должны использовать эти альтернативные DNS-серверы:

- Некоторые DNS-серверы по умолчанию не достаточно быстрые, а иногда их время истекло. При этом ваше интернет-соединение не стабильно. Переключение на эти самые быстрые DNS-серверы поможет повысить скорость вашего интернета.

- Использование этих общедоступных DNS-серверов поможет улучшить стабильность.

- Некоторые сторонние DNS-серверы имеют функции защиты и фильтрации. Эти функции помогут вам защитить ваш компьютер от фишинговых атак.

- Это поможет вам пройти через ограничения по содержанию географии и веб-инспекций. Например, вы можете легко смотреть видео на YouTube, когда на нем написано: «Это видео недоступно в вашей стране».

Список 10 лучших публичных DNS-серверов

После прочтения объяснения того, что такое DNS-сервер, полезны сторонние DNS-серверы, ознакомьтесь со списком ниже. Это список топ-10 лучших сторонних DNS-серверов:

1. Публичный DNS-сервер Google

Это один из самых быстрых DNS-серверов, которые многие пользователи используют на своих компьютерах. Используя DNS-серверы Google, вы получите более высокий уровень безопасности и удобство работы на своем компьютере.

Чтобы использовать общедоступные DNS-серверы Google, настройте параметры сети со следующими IP-адресами:

8.8.8.8 в качестве предпочитаемого DNS-сервера

8.8.4.4 в качестве вашего альтернативного DNS-сервера

2. OpenDNS

Помимо DNS-серверов Google, OpenDNS является одним из лучших облачных DNS-серверов. Это поможет защитить ваш компьютер от вредоносных атак.

Чтобы использовать OpenDNS, давайте настроим параметры вашей сети со следующими IP-адресами:

208.67.222.222

208.67.222.220

OpenDNS также предлагает два бесплатных решения для частных клиентов: OpenDNS Family Shield и OpenDNS Home.

Семейство OpenDNS Shield поставляется с предварительно настроенным для блокировки контента для взрослых. Чтобы использовать его, в настройках сети необходимо настроить разные DNS-серверы со следующими IP-адресами.

Предпочитаемый DNS-сервер: 208.67.222.123

Альтернативный DNS-сервер: 208.67.220.123

Между тем, OpenDNS Home поставляется с настраиваемой защитой от кражи и фишинга.

3. Norton ConnectSafe

Norton предлагает не только антивирусные программы и программы для обеспечения безопасности в Интернете. Он также предлагает услугу DNS-сервера под названием Norton ConnectSafe. Этот облачный DNS-сервис поможет защитить ваш компьютер от фишинговых сайтов.

Norton ConnectSafe поставляется с тремя заранее определенными политиками фильтрации содержимого. Это безопасность, безопасность + Порнография и безопасность + Порнография + прочее.

Вы можете взглянуть на изображение ниже для получения дополнительной информации о каждой заранее определенной политике. Посетите для получения дополнительной информации.

4. Comodo Secure DNS

Comodo Secure DNS — это служба сервера доменных имен, которая разрешает ваши DNS-запросы через множество глобальных DNS-серверов. Он обеспечивает гораздо более быстрый и лучший опыт работы в Интернете, чем использование стандартных DNS-серверов, предоставляемых вашим Интернет-провайдером.

Если вы хотите использовать Comodo Secure DNS, вам не нужно устанавливать какое-либо оборудование или программное обеспечение. Просто измените ваш основной и дополнительный DNS-серверы на 8.26.56.26 и 8.20.247.20.

5. Уровень 3

Level3 — следующая бесплатная служба DNS в этом списке. Он работает на уровне 3 связи. Чтобы воспользоваться этой бесплатной услугой, просто настройте параметры сети с помощью следующих IP-адресов DNS:

209.244.0.3

208.244.0.4

Посетите для более подробной информации.

6. Преимущество DNS

Это один из самых быстрых DNS-серверов, обеспечивающих наилучшую производительность при работе в Интернете. Это поможет вам загружать сайты быстрее и безопаснее. Чтобы использовать DNS Advantage, настройте предпочтительные / альтернативные DNS-серверы со следующими подробностями:

156.154.70.1

156.154.71.1

7. OpenNIC

Как и многие другие DNS-серверы выше, OpenNIC является хорошей альтернативой для замены ваших DNS-серверов по умолчанию. Это защитит ваш компьютер от правительства и сохранит вашу конфиденциальность. Чтобы использовать эту службу DNS, настройте предпочтительные и альтернативные DNS-серверы следующим образом:

46.151.208.154

128.199.248.105

Чтобы найти более надежные DNS-серверы.

8. Дин

Dyn — следующий лучший бесплатный сторонний DNS-сервер в списке. Он обеспечивает удивительный опыт работы в Интернете и защищает вашу информацию от большинства фишинговых атак. Настройте параметры сети с указанными ниже IP-адресами DNS, чтобы использовать DNS-сервер Dyn.

216.146.35.35

216.146.36.36

9. SafeDNS

SafeDNS — это еще одна служба DNS, основанная на облаке. Это поможет вам защитить ваш компьютер, а также обеспечить лучший опыт просмотра веб-страниц. Чтобы использовать SafeDNS, используйте следующую информацию DNS ниже:

195.46.39.39

195.46.39.40

О бесплатных и премиальных услугах DNS от SafeDNS.

10. DNS.Watch

DNS.Watch является последней бесплатной общедоступной службой DNS в этом списке. Это обеспечивает цензуру, быстрый и надежный опыт просмотра веб-сайтов бесплатно. Чтобы настроить свой ПК или маршрутизатор с помощью «DNS.Watch», используйте два IP-адреса DNS ниже:

84.200.69.80

84.200.70.40

Иногда, если вы не можете правильно просматривать веб-страницы, вы можете попробовать изменить DNS-серверы по умолчанию на вашем компьютере или маршрутизатор на эти DNS-серверы. Это обеспечит вам лучший опыт просмотра веб-страниц, а также защитит вас от возможных атак.

Не знаете, как изменить DNS-серверы на Windows, Mac или Android? Просто прочитайте .

Зона представляет собой базу данных, содержащую полномочную информацию об области пространства имен DNS. При установке DNS-сервера вместе сконтроллером домена автоматически создается зона DNS для поддержки домена Active Directory. Если же DNS-сервер был установлен на контроллере домена, сервере - члене домена или автономном сервере, зоны следует создавать иконфигурировать вручную.

В этом занятии описаны принципы создания и настройки зоны, а также изложены сведения, необходимые для корректного конфигурирования зоны.

Создание зон

Зона DNS

представляет собой базу данных, содержащую записи, которые

связывают имена с адресами в описываемой области пространства имен DNS

. Хотя

для ответов на запросы имен DNS

-сервер может использовать кэшированную

информацию с других серверов, он уполномочен отвечать на запросы лишь в

локально управляемой зоне. Для любой области пространства имен DNS

,

представленной именем домена (например, google

.ru

), существует только один

полномочный источник данных зоны.

При необходимости создать на DNS

-сервере новую зону можновоспользоваться мастером создания новой зоны (New

Zone

Wizard

) в диспетчере DNS

(DNS

Manager

). Для запуска мастера щелкните правой кнопкой мыши значок сервера в дереве консоли диспетчера DNS

и примените команду Создать новую зону (New

Zone

).

Мастер создания новой зоны содержит следующие страницы конфигурации:

■ Тип зоны (Zone Type);

■ Область репликации зоны , интегрированной в Active Directory (Active Directory Zone Replication Scope);

■ Зона прямого или обратного просмотра (Forward or Reverse Lookup Zone );

■ Имя зоны (Zone Name );

■ Динамическое обновление (Dynamic Update ).

В следующих разделах описаны концепции конфигурации, связанные с этими пятью страницами мастера.

Выбор типа зоны

На странице Тип зоны (Zone Type) мастера создания новой зоны (New Zone Wizard) можно выбрать создание основной зоны, дополнительной или зоны-заглушки. Создав на контроллере домена основную зону или зону-заглушку, вы сможете хранить данные зоны в Active Directory.

* Основные зоны

Самым распространенным типом зон DNS является основная зона (Primary zone). Она обеспечивает исходные данные чтения/записиисточника, предоставляющие локальному DNS-серверу полномочия отвечать назапросы DNS области пространства имен DNS.

Локальный DNS-сервер, управляющий основной зоной, служит первичным источником данных об этой зоне. Сервер хранит главную копию данных зоны в локальном файле или в доменных службах Active Directory (Active Directory Domain Services , AD DS ). Если зона сохраняется в файле, а не в Active Directory, этот файл но умолчанию получает имя имя_зоны. dns и хранится в папке %systemroot %\System 32\Dns на сервере.

* Дополнительные зоны

Обеспечивают полномочную копию с правом только для чтения основной зоны или еще одной дополнительной зоны.

Дополнительные зоны (Secondary zones ) предоставляют возможностьснизить объем трафика запросов DNS в областях сети, где происходитинтенсивное запрашивание и использование данных зоны. Кроме того, в случаенедоступности сервера, который управляет основной зоной, дополнительная зона может обеспечивать разрешение имен до тех пор, пока основной сервер снова не станет доступным.

Исходные зоны, из которых дополнительные зоны получают информацию, называются мастер-зонами, а процедуры копирования данных, обеспечивающие регулярное обновление информации зоны, называются передачами зон. Мастер-зоной может быть основная зона или другая дополнительная зона. Мастер-зону можно назначить для создаваемой дополнительной зоны в мастере создания новой зоны (New Zone Wizard ). Поскольку дополнительная зона — это копия основной зоны, управляемая еще одним сервером, ее нельзя хранить в Active Directory .

* Зоны-заглушки

Аналогичны дополнительной зоне, однако содержат записи ресурсов, необходимые для идентификации полномочных DNS -серверовглавной зоны. Зоны-заглушки (Stub zone ) часто применяются для того, чтобыродительская зона (например, google .ru ) могла использовать обновляемый список серверов имен, доступных в делегированной дочерней зоне (например: translate .google .ru ). Они также служат для улучшения разрешения имен иупрощения администрирования DNS .

* Хранение зон в Active Directory

При создании основной зоны илизоны-заглушки на контроллере домена, на странице Тип зоны (Zone Type ) мастера можно выбрать опцию сохранения зоны в Active Directory . Данные зон,интегрированных в Active Directory , автоматически реплицируются в Active Directory в соответствии с параметрами, выбранными на странице Областьрепликации зоны, интегрированной в Active Directory (Active Directory Zone Replication Scope ). Благодаря этой опции нет необходимости настраивать передачу зон на дополнительные серверы.

Интеграция зоны DNS в Active Directory дает несколько преимуществ. Во-первых, поскольку службы Active Directory выполняют репликацию зон, нет необходимости в настройке отдельного механизма передачи зон DNS между основным и дополнительными серверами. Множественная репликация в сети автоматически обеспечивает отказоустойчивость и повышеннуюпроизводительность благодаря доступности множества основных серверов с правом чтения/записи. Во-вторых, службы Active Directory позволяют выполнять обновление и репликацию отдельных свойств записей ресурсов на DNS-серверах.Поскольку не передается множество полных записей ресурсов, снижается нагрузка на сетевые ресурсы во время передачи зон. Наконец, зоны, интегрированные в Active Directory, обеспечивают также опциональные возможности внедрения требований безопасности динамических обновлений, настройка которыхосуществляется на странице Динамическое обновление (Dynamic Update) мастера создания зоны.

ПРИМЕЧАНИЕ: Контроллеры домена с правом чтения и зоны, интегрированные в Active Directory

На традиционных контроллерах доменов копии зоны предоставляется право чтения/записи. На контроллерах доменов с доступом лишь для чтения (Read-O nly Domain Controller, RODC) копии зоны назначается лишь право чтения.

* Стандартные зоны

При создании зоны на контроллере домена опциясохранения зоны в Active Directory на странице Тип зоны (Zone Type ) выбирается по умолчанию. Однако этот флажок можно снять и создать так называемую стандартную зону. На сервере, не являющемся контроллером домена, можно создавать лишь стандартные зоны, а флажок на этой странице неактивен.

В отличие от зоны, интегрированной в Active Directory , стандартная зона сохраняет свои данные в текстовом файле на локальном DNS -сервере. Кроме того, в случае использования стандартных зон можно конфигурировать только основную копию с правом чтения и записи данных зоны. Всем остальнымкопиям зоны (дополнительные зоны) назначено право только для чтения.

Модель стандартной зоны подразумевает одну точку сбоя перезаписываемой версии зоны. В случае недоступности основной зоны в сети никакие изменения в зону внести нельзя. Однако запросы имен в зоне могут не прерываться, пока доступны дополнительные зоны.

Выбор области репликации зоны, интегрированной в Active Directory

На странице Область репликации зоны, интегрированной в Active Directory (Active Directory Zone Replication Scope ) мастера создания новой зоны (New Zone Wizard ) можно выбрать контроллеры домена в сети для сохранения данных зоны. Эта страница, появляется только при выборе опции сохранения зоны и Active Directory . Опции выбора области репликации зон определяют контроллеры домена, среди которых будет выполниться репликация данных зон.

Па этой странице представлены такие опции:

■ Сохранение зоны на всех контроллерах домена , которые также являются DNS-серверами во всем лесе Active Directory;

■ Сохранение зоны на всех контроллерах домена , которые также служит DNS-серверами и локальном домене Active Directory;

■ Сохранение зоны на всех контроллерах домена и локальном домене Active Directory (используется для совместимости с Windows 2000);

■ Сохранение зоны на всех контроллерах домена , указанных и области настраиваемого раздела каталога Active Directory.

Более подробно эти опции описаны во второй теме.

Создание зон прямого и обратного просмотра

На странице Зона прямого или обратного просмотра (Forward or Reverse Lookup Zone) мастера создания попой зоны (New Zone Wizard) необходимо выбрать тип создаваемой зоны; зона прямого просмотра (Forward Lookup Zone) или зона обратного просмотра (Reverse Lookup Zone).

В зонах прямого просмотра DNS-серверы сопоставляют полные доменные имена FQDN с IP-адресами. В зонах обратного просмотра DNS-серверы сопоставляют I P-адреса именам FQDN. Таким образом, зоны прямого просмотра отвечают на запросы разрешения имен FQDN в IP-адреса, а зоны обратного просмотра отвечают на запросы разрешения IP-адресов в имена FQDN.Отметим, что зоны прямого просмотра получают имя в соответствии с доменными именами D NS, для которых выполняется разрешение, например google .com. Зоны обратного просмотра именуются и обратном порядке первых трех октетов адресного пространства, для которого обеспечивается разрешение имен, плюс, дополнительный тег in-addr.arpa. Например, при разрешении имен для подсети 192.168.1.0/24 зона обратного просмотра получит имя 1.168.192.in-addr.arpa. В зоне прямого просмотра отдельная запись базы данных, сопоставляющая имя узла с адресом, называется записью узел (А). В зоне обратного просмотра отдельная запись базы данных, сопоставляющая IP-адрес, с именем узла, называется указателем или PTR -записью.

Принцип работы мои прямого и обратного просмотра продемонстрирован на рисунке.

Зона прямого просмотра

Зона обратного просмотра

ПРИМЕЧАНИЕ: Мастер настройки DNS-сервера

Для одновременного создания зон прямого и обратного просмотра можноиспользовать мастер настройки DNS-сервера (Configure A DNS Server Wizard). Чтобы запустить мастер, в дереве консоли диспетчера DNS щелкните правой кнопкой мыши значок сервера и примените команду Настроить DNS-сервер (Configure A DNS Server).

Выбор имени зоны

На странице Имя зоны (Zone Name ) мастера создания новой зоны (New Zone Wizard ) можно выбрать имя создаваемой зоны прямого просмотра, Зоны обратного просмотра получают особые имена в соответствии с диапазоном IP -адресов, для которых являются полномочными.

Если зона создается для разрешения имен в домене Active Directory, лучше всего указать имя зоны, соответствующее имени домена Active Directory. Например, если организация содержит два домена Active Directory, с именами google .ru и translate .google .ru , инфраструктура разрешения имен должна включать две зоны с именами, соответствующими именам этих доменов.

В случае создания зоны для пространства имен DNS не в среде ActiveDirectory, нужно указать имя Интернет-домена организации, например wikipedia .org .

ПРИМЕЧАНИЕ: Добавление DNS -сервера на контроллер домена

Чтобы добавить DNS -сервер на существующий контроллер домена, обычно добавляется копия основной зоны, обеспечивающая разрешение имен влокальном домене Active Directory . Для этого нужно просто создать зону, имя которой соответствует имени существующей зоны в локальном домене Active Directory . Новая зона будет заполнена данными с других DNS -серверов в домене.

Настройка параметров динамического обновления

Клиентские компьютеры DNS могут регистрировать и динамически обновлять свои записи ресурсов с помощью DNS -сервера. По умолчанию DNS -клиенты со статическими IP -адресами обновляют записи узлов (А или АААА) иуказателей (PTR ), a DNS -клиенты, являющиеся DHCP -клиентами, — лишь записи узлов. В среде рабочей группы DHCP -сервер обновляет записи указателя от лица DHCP -клиента при каждом обновлении конфигурации IP .

Для успешного динамического обновления DNS зона, в которой клиенты регистрируют или обновляют записи, должна быть отконфигурирована для приема динамических обновлений. Существует два типа такого обновления:

■ Безопасное обновление (Secure updates )

Позволяет выполнять регистрацию только с компьютеров домена Active Directory и обновление лишь с того компьютера, который изначально выполнял регистрацию.

■ Небезопасные обновления (Nonsecure updates )

Позволяет выполнять обновление с любого компьютера.

На странице Динамическое обновление (Dynamic Update ) мастера создания новой зоны (New Zone Wizard ) для создаваемой зоны можно разрешитьбезопасные, небезопасные динамические обновления или вообще запретить обновление.

Анализ встроенных записей ресурсов

При создании новой зоны автоматически создается два типа записей. Во-первых, такая зона всегда включает начальную запись зоны SOA (Start Of Authority ), определяющую основные свойства зоны. Кроме того, новые зоны содержат хотя бы одну запись сервера имен NS (Name Server ), указывающую имяполномочного сервера (серверов) зоны. Далее описаны функции этих двух записей ресурсов.

Начальные записи зоны

При загрузке зоны DNS-сервер использует начальную запись зоны SOA (Start Of Authority) для определения основных свойств и полномочий зоны. Эти параметры также характеризуют частоту передачи зон между основным идополнительным сервером. Если дважды щелкнуть запись SOA, откроется вкладка Начальная запись зоны (SOA) (Start Of Authority (SOA)) диалогового окна свойств зоны.

■ Серийный номер (Serial Number)

Это текстовое поле вкладки Начальная запись зоны (SOA) содержит номер редакции файла зоны. Указанное здесь число увеличивается каждый раз при изменении записей ресурсов в зоне. Его также можно увеличить вручную с помощью кнопки Увеличить (Increment).

Если зоны отконфигурированы для выполнения передач зон на один или несколько дополнительных серверов, эти дополнительные серверыпериодически запрашивают серийный номер зоны на главном сервере. Такие запросы называются запросами SOA. Если в запросе SOA получен серийный номер основной зоны, равный серийному номеру дополнительной зоны, передача не выполняется. Если же серийный номер зоны на главном сервере больше соответствующего значения на запрашивающем дополнительном сервере, последний инициирует передачу зоны.

ПРИМЕЧАНИЕ: Передача зон на основном сервере

Щелчком кнопки Увеличить (Increment) инициируется передача зоны.

■ Основной сервер (Primary Server )

■ Ответственное лицо (Responsible Person)

В это поле вводится имяответственного лица (RP), соответствующее доменному почтовому ящикуадминистратора зоны. Имя, введенное в это поле, всегда должно завершаться точкой. По умолчанию используется имя hostmaster.

■ Интервал обновления (Refresh Interval)

Значение в этом поле определяет время ожидания дополнительного DNS-сервера перед запросом обновления зоны на главном сервере. По истечении интервала обновлениядополнительный DNS-сервер запрашивает на главном сервере копию текущей записи SOA. После получения ответа дополнительным DNS-сервер сравниваетсерийный номер текущей записи SOA главного сервера (указанной в ответе) с серийным номером своей локальной записи SOA. Если эти значенияотличаются, дополнительный DNS-сервер запрашивает передачу зоны с главного DNS-сервера. По умолчанию назначается интервал обновления 15 минут.

■ Интервал повтора (Retry Interval)

■ Срок истекает после (Expires After)

Значение в этом поле определяет интервал времени, в течение которого дополнительный сервер продолжает выполнение запросов DNS-клиентов, не обращаясь к главному серверу. По истечении этого времени данные считаются ненадежными. По умолчанию для этого параметра назначается один день.

■ Минимальный срок жизни TTL (Minimum (Default) T TL)

Значения TTL не относятся к записям ресурсов в полномочных зонах. И этих зонах для значений TTL используется время жизни кэша записи ресурсов на неполномочных серверах. DNS-сервер, который внес в кэш запись ресурса из предыдущего запроса, сбрасывает эту запись, но истечении TTL записи.

■ Срок жизни (TTL) записи (TTL For This Record)

Значение , указанное в этом иоле, определяет срок жизни текущей записи SOA . Это значение заменяет значение по умолчанию, указанное в предыдущем поле.

Записи серверов имен

Запись сервера имен (NS) указывает полномочный сервер для зоны. Присоздании зоны в Windows Server 2008 каждый сервер, управляющий основной копией зоны, интегрированной в Active Directory, получит собственную запись NS в новой зоне по умолчанию. При создании стандартной основной зоны по умолчанию будет добавлена запись NS локального сервера.

Для серверов, управляющих дополнительными зонами, нужно вручную добавить записи NS в основную копию зоны.

Записи NS создаются с помощью иной процедуры, чем в случае создания других типов записей ресурсов. Чтобы добавить записи NS, в диспетчере DNS дважды щелкните любую существующую запись NS. Откроется вкладкаСерверы имен (Name Servers) диалогового окна свойств зоны. На вкладке Серверы имен щелкните кнопку Добавить (Add), чтобы добавить имя FQDN и IP-адрес сервера, управляющего дополнительной зоной локальной основной зоны. Добавив новый сервер, щелкните ОК - в диспетчере DNSпоявится новая запись NS, указывающая этот сервер.

ПРИМЕЧАНИЕ: Включение передачи в дополнительные зоны

Дополнительная зона не распознает эту запись как действительный сервер имен, пока содержит действительную копию данных зоны. Чтобы дополнительная зона получила эти данные, нужно включить передачу зон для этого сервера на вкладке Передача зон (Zone Transfers) диалогового окна свойства зоны. Эта вкладка более детально описана в следующей теме.

Ниже приведен пример записи, созданной в файле стандартной зоны:

@ NS dns1.lucernepublishing.com.

Символ @ представляет зону, определенную записью SOA в файле зоны. Затем полная запись сопоставляет домен wikipedia .org с DNS-сервером dns1.wikipedia .org .

Создание записей ресурсов

Помимо записей SOA и NS автоматически создаются еще некоторые записи ресурсов. Например, во время установки нового DNS -сервера, когда сервер назначается контроллером домена, многие записи SRV доменных служб Active Directory (AD DS ) создаются автоматически в локально управляемой зоне. Помимо этого, посредством динамического обновления многие DNS -клиенты по умолчанию автоматически регистрируют записи узлов (А и АААА) иуказателей (PTR ) в зоне.

Несмотря на то что многие записи ресурсов создаются автоматически, вкорпоративных средах обычно требуется создать некоторые записи ресурсоввручную, например почтовые обменники MX (Mail Exchanger ) для почтовыхсерверов, псевдонимы (CNAME ) для веб-серверов и серверов приложений, а также записи узлов для серверов и клиентов, которые не могут выполнять собственные обновления.

Чтобы вручную добавить запись ресурса для зоны, в консоли Диспетчер DNS (DNS Manager ) щелкните правой кнопкой мыши значок зоны и в контекстном меню выберите тип создаваемой записи.

После выбора записи в контекстном меню откроется диалоговое окно, где можно указать имя записи и связанный с ней компьютер. Отметим, что имя компьютера с IP -адресом связывают толькозаписи узла. Большинство типов записей связывают имя службы или псевдоним с исходной записью узла. Таким образом, запись MX полагается на присутствие в зоне записи узла SRV 12.nwtraders .msft .

Типы записей

Ниже приведены распространенные записи ресурсов, создаваемые вручную:

■ узел (А или АЛАА );

■ псевдоним (CNAME );

■ почтовый обменник (MX );

■ указатель (PTR );

■ расположение службы (SRV ).

Узел (А или АААА)

Для большинства сетей основную часть записей ресурсов в базе данных зоны составляют записи ресурсов узлов. Эти записи используются в зоне для связывания компьютерных имен (имен узлов) с IP -адресами.

Даже при включении динамических обновлений для зон в некоторыхсценариях записи узлов нужно будет добавлять записи в зону вручную. На рисунке далее компания Contoso , Inc . использует доменное имя contoso .com в общедоступном пространстве имен и внутреннем домене Active Directory . В этом случаепубличный веб-сервер www .contoso .com расположен вне домена Active Directory ивыполняет обновления лишь на публичном полномочном DNS -сервере contoso .com . Но внутренние клиенты пересылают свои запросы DNS на внутренние DNS - серверы. Так как запись А сервера www .contoso .com не обновляется динамически на внутренних DNS -серверах, ее добавляют вручную, чтобы внутренниеклиенты могли разрешать имена и подключаться к общественному веб-серверу.

Записи узлов можно добавлять вручную, если в сети используется сервер UNIX. Например, компания Fabrikam, Inc. имеет в своей частной сети один домен Active Directory с именем fabrikam ,com . Эта сеть такжевключает UNIX-сервер App1.fabrikam,com, который запускает важное приложение для выполнения ежедневных операций компании. Так как UNIX-серверы не могут выполнять динамические обновления, придется вручную добавить запись узла сервера Арр1 на DNS-сервер, управляющий зоной fabrikam,com. Впротивном случае пользователи не смогут подключаться к серверу приложений, указывая его имя FQDN.

Псевдоним (CNAME)

Эти записи иногда называют каноническими именами. Они позволяют использовать несколько имен для указания одного узла. Например, известные имена серверов (ftp, www), как правило, регистрируются спомощью записей CNAME. Эти записи сопоставляют имена узлов, соответствующие их службам, с реальной записью Акомпьютера, управляющего службой.

■ Когда требуется переименовать узел , указанный в записи А той же зоны .

■ Когда групповое имя известного сервера (например , www) требуется разрешить в группу отдельных компьютеров (каждый из которых содержит индивидуальные записи А), обеспечивающих одну и ту же службу (например, группа резервных веб-серверов).

Почтовый обменник (MX )

Эти записи используются приложениями электронной почты для локализации почтового сервера в зоне. Они позволяютсопоставлять доменное имя, указанное в адресе электронной почты с записью Акомпьютера, управляющего почтовым сервером в домене. Таким образом, этот типзаписи позволяет DNS -серверу обрабатывать адреса электронной почты, вкоторых не указан почтовый сервер.

Часто записи MX создаются для обеспечения отказоустойчивости ещеодного почтового сервера на случай недоступности предпочтительного сервера.

Множеству серверов назначаются значения предпочтений. Чем ниже это значение, тем выше порядок предпочтения сервера.

ПРИМЕЧАНИЕ: Символ @

В данном примере символ @ представляет локальное доменное имя, содержащееся в адресе электронной почты.

Указатель PTR

Эта запись используется лишь в зонах обратного просмотра для поддержки обратного просмотра, который производится при разрешении IP -адресов в имена узлов или имена FQDN . Обратный просмотр выполняется в корневых зонах домена in -addr .arpa . Записи PTR можно добавлять в зоны вручную или автоматически.

Ниже приведен пример текстового представления в файле зоны записи PTR , созданной в диспетчере DNS , которая сопоставляет IP -адрес 192.168.0.99 имени узла server 1.google .ru :

99 PTR server 1. google . ru .

ПРИМЕЧАНИЕ: Номер 99 записи PRT

В зоне обратного просмотра последний октет IPv 4-адреса эквивалентен имени узла. Поэтому число 99 представляет имя, назначенное узлу внутри зоны 0.168.192.in -addr .arpa . Эта зона соответствует подсети 192.168.0.0.

Расположение службы SRV

Записи SRV применяют для указаниярасположения служб в домене. Клиентские приложения, использующие SRV , посредством DNS могут извлекать записи SRV серверов приложений.

В качестве приложения, использующего SRV , можно привести Windows Server 2008 Active Directory . Служба сетевого входа в систему Netlogon использует записи SRV для локализации контроллеров домена, выполняя поискдомена Службы Active Directory облегченного доступа к каталогам (Lightweight Directory Access Protocol , LDAP ). DNS , чтобы повысить отказоустойчивость или устранить неполадки сетевых служб.

Включение DNS для разрешения WINS

На вкладке WINS окна свойств зоны можно указать WINS -сервер, к которому будет обращаться служба DNS -сервер для просмотра имен, не найденных с помощью запросов DNS . При указании WINS -сервера на вкладке WINS диалогового окна свойств зоны прямого просмотра в эту зону добавляется особая запись WINS , ссылающаяся на этот WINS -сервер. При указанииWINS -сервера на вкладке WINS диалогового окна свойств зоны обратного просмотра в зону добавляется особая запись WINS -R , определяющая этот WINS -сервер.

Например, если DNS -клиент запрашивает имя ClientZ .contoso .com ипредпочитаемый DNS -сервер не может найти ответ в обычных источниках (кэше, данных локальной зоны и с помощью опроса других серверов), серверзапрашивает имя CLIENTZ . на WINS -сервере, указанном в записи WINS . Если WINS -сервер отвечает на запрос, DNS -сервер возвращает его ответ клиенту.

Очистка и удаление устаревших записей

Штампы времени используются в DNS для отслеживания возрастадинамически регистрируемых записей ресурсов. Очистка устаревших записейпредставляет собой процесс удаления устаревших записей со штампами времени. Очистка может выполняться только в случае использования штампов времени. Штампы времени и очистка в совокупности обеспечивают удаление старых записей, которые могут накапливаться со временем в зоне. По умолчанию штампы времени и очистка отключены.

Включение очистки

Чтобы включить очистку для отдельной зоны, нужно включить эту функцию на уровне сервера и уровне зоны.

Чтобы включить очистку на уровне сервера, в дереве консоли Диспетчера DNS (DNS Manager ) щелкните правой кнопкой мыши значок сервера ипримените команду Установить свойства очистки для всех зон (Set Aging /Scavenging For All Zones ). Затем в открывшемся диалоговом окне Свойства очистки сервера (Server Aging /Scavenging Properties ) установите флажок Удалять устаревшие записи ресурсов (Scavenge Stale Resource Records ). Хотя этот параметр включает на уровне сервера штампы времени и очистку для всех новых зон, он не включает штампы времени и очистку существующих зон, интегрированных в Active Directory .

Чтобы задействовать их, щелкните ОК, а затем в открывшемся диалоговом окне Подтверждение очистки сервера от устаревших ресурсов (Server Aging/ Scavenging Confirmation) установите флажок для применения этих параметров к существующим зонам, интегрированным в Active Directory.

Чтобы включить штампы времени и очистку на уровне зоны, откройте Свойства зоны, а затем на вкладке Общие (General) щелкните кнопку Очистка (Aging). В открывшемся диалоговом окне Свойства очистки для зоны (Zone Aging/Scavenging Properties) установите флажак Удалять устаревшие записи ресурсов (Scavenge Stale Resource Records ).

Штампы времени DNS-сервер выполняет очистку с помощью штампов времени, установленных для записей ресурсов в зоне. Зоны, интегрированные в Active Directory, устанавливают значения штампов времени для динамически регистрируемых записей по умолчанию еще до включения очистки, Однако основные стандартные зоны устанавливают штампы времени для динамически регистрируемых записей в зоне лишь после включения очистки. Записям ресурсов, создаваемым вручную для всех типов зон, назначается штамп времени 0; это означает, что их возраст определяться не будет. — это время между последним обновлением штампа и его возможным следующим обновлением. Блокирование не позволяет серверу обрабатывать ненужные обновления и снижает объем трафика. По умолчанию назначается интервал блокирования 7 дней.

■ Модификация интервала обновления

Интервал обновления — это промежуток между самым ранним временем обновления штампа времени и самым ранним временем начала очистки записи. По истечении интерваловблокирования и обновления записи могут удаляться из зоны. По умолчаниюинтервал равен 7 дням. Поэтому при включении штампов времени динамически регистрируемые записи ресурсов могут быть удалены через 14 дней.

Выполнение очистки

Очистка выполняется в зоне автоматически или вручную. Для автоматического выполнения очистки нужно разрешить, автоматическое удаление устаревших записей ресурсов на вкладке Дополнительно (Advanced) диалогового окна свойств DNS-сервера.

Если эта опция не включена, вы можете выполнить очистку в зонах вручную, щелкнув правой кнопкой мыши значок сервера в дереве консоли Диспетчер DNS (DNS Manager) и применив команду Удалить устаревшие записи (Scavenge Stale Resource Records).

Зона GlobalNames

В Windows Server 2008 включен новый компонент, позволяющий всем DNS-клиентам в лесу Active Directory использовать имена из одной метки, например Mail, для подключения к ресурсам сервера. Этот компонент удобноиспользовать, если список просмотра DNS-суффиксов по умолчанию для DNS-клиентов не позволяет пользователям быстро подключаться (или подключаться вообще) к ресурсу с помощью такого имени из одной метки.

DNS-сервер в Windows Server 2008 позволяет создавать зону GlobalNames. По умолчанию зона GlobalNames не существует, однако, развернув зону с этим именем, можно обеспечить доступ к выбранным ресурсам с помощью имен из одной метки, не используя WINS. Как правило, имена из одной меткиназначаются важным и широко используемым серверам, которым уже назначены статические IP-адреса. GlobalNames на удаленном сервере, вместо точки введите имя удаленного сервера.

■ Создание з оны GlobalNames

Следующий шаг а развертывании зоныGlobalNames состоит в создании зоны для DNS-сервера, служащегоконтроллером домена Windows Server 2008. Зона GlobalNames представляет собой не особый тип зоны, а всего лишь интегрированную в Active Directory зону прямого просмотра с именем GlobalNames. При создании зоны выберите репликацию данных зоны для всех DNS-серверов в лесу. Эта опциянаходится на странице Область репликации зоны, интегрированной в Active Directory (обеспечить возможность разрешения имен из одной метки, создайте и зоне G lobalNames запись псевдонима (CNAME ) ресурса. Имя, назначенноекаждой записи CNAME , представляет имя из одной метки, с помощью которого пользователи смогут подключаться к ресурсу. Отметим, что каждая запись CNAME указывает запись узла в еще одной зоне.

Всем добрый день, продолжаем нужу эпопею с ДНС службами и разбиранием принципов их работы. В первой части мы создали дополнительную зон у, теперь ее нужно среплицировать с основной. Делается это для того, чтобы у вас в созданной области появились нужные записи, для обслуживание клиентских запросов.

Настройка dns windows server 2012 r2

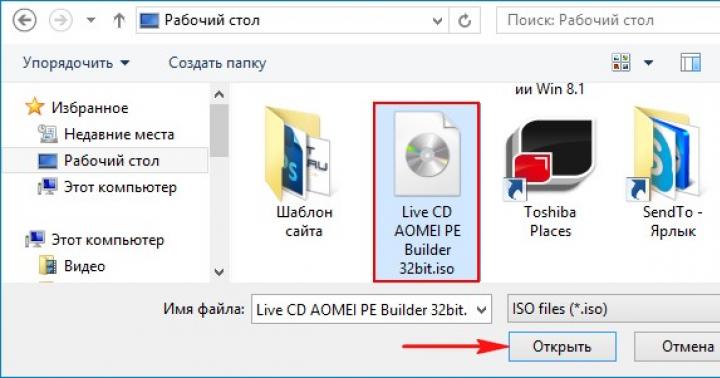

Настройку dns windows server 2012 r2 мы начнем с открывания оснастки Диспетчер DNS. Как видите, contoso.com еще пустая.

Для этого идем на ваш Контроллер домена, у меня это dc. Выбираем свойства нужной зоны

Идем на вкладку сервера имен. Нажимаем Добавить

пишем имя нужного сервера, у меня это sccm

В итоге у меня получился вот такой список.

Если все DNS-серверы расположены на контроллерах доменов, для обеспечения согласованности данных зон среди всех DNS-серверов используется репликацияActive Directory. Однако эта возможность недоступна при установке DNS-сервера на компьютере, не являющемся контроллером домена. В таком случае зону нельзя сохранять в Active Directory, вместо этого нужно использовать стандартную зону, которая сохраняет данные в локальном текстовом файле на каждом DNS-сервере. Если в организации используется много DNS-серверов, то исходные данные можно копировать в управляемые другими серверами дополнительные зоны с правом только для чтения. Для того чтобы обеспечить согласованность и обновление данных между основной и дополнительными зонами, нужно настроить передачу зон.

Передача зон, по сути, представляет собой извлечение данных, инициируемое в дополнительных зонах, копирование данных главной зоны, которая сама по себе может быть основной или еще одной дополнительной зоной. Главной зоне необязательно даже быть стандартной по отношению к дополнительной зоне - вы можете отконфигурировать дополнительную зону для основной зоны, интегрированной в Active Directory. К примеру, у вас есть два сайта - один в Нью-Йорке, другой в Лос-Анджелесе, причем каждый сайт принадлежит отдельному домену Active Directory. В каждом домене можно обеспечить разрешение имен для противоположного домена, не устанавливая новый контроллер домена и не управляя трафиком репликации между двумя сайтами.

Включение передачи зон

Передача данных для дополнительных зон может быть инициирована в любом из трех случаев.

■ По истечении интервала обновления начальной записи SOA основной зоны.

■ При загрузке дополнительной зоны сервером.

■ В результате изменения конфигурации основной зоны, если эта зона настроена для уведомления дополнительной зоны об обновлениях.

По умолчанию передача для всех зон отключена. Ее нужно включить на вкладке Передача зон (Zone Transfers) окна свойств зоны. Установив флажок разрешения передачи зон, можно выбрать одни из трех параметров передачи.

■ На любой сервер (To Any Server) Этот параметр обеспечивает минимальную безопасность. Поскольку передача зоны представляет собой копирование данных зоны, этот параметр позволяет кому угодно с сетевым доступом к DNS-серверу просмотреть содержимое зоны, включая имена всех серверов и компьютеров с их IP-адресами. Поэтому данный параметр следует использовать только в частных сетях с высоким уровнем безопасности.

■ Только на серверы, перечисленные на странице серверов зон (Only To ServersListed On The Name Servers Tab) Этот параметр позволяет выполнять передачу зон с записью NS только на те дополнительные DNS-серверы, которые полномочны для данных зон.

■ Только на серверы из этого списка (Only To The Following Servers) Этот параметр позволяет указать список дополнительных серверов, на которые будет выполняться передача зон. Для этих дополнительных серверов не требуется идентификация с помощью записи NS в зоне.

Настройка уведомлений

На вкладке Передача зон (Zone Transfers) можно также настроить уведомление, которое будет отправлено дополнительным серверам в случае изменений в основной зоне. Поскольку передача зон представляет собой операции PULL, их нельзя конфигурировать для переноса новых данных на дополнительные серверы. Вместо этого при модификации данных основная зона отправляет уведомление на все указанные серверы, управляющие дополнительными зонами. Дополнительная зона, получившая уведомление, инициирует передачу зоны.

Для настройки уведомлений на вкладке Передача зон (Zone Transfers) щелкните кнопку Уведомить (Notify). Откроется диалоговое окно Уведомление (Notify), где можно указать дополнительные серверы, которые будут оповещаться при обновлении зоны на локальном главном сервере.

По умолчанию при включении передачи зон все серверы, перечисленные на вкладке Серверы имен (Name Servers), автоматически уведомляются об обновлениях зоны.

Обновление дополнительной зоны вручную

Если щелкнуть дополнительную зону правой кнопкой мыши на вашем DNS, у меня это vcenter, откроется контекстное меню, в котором можно использовать следующие операции для обновления зоны.

Перезагружается дополнительная зона из локального хранилища.

■ Передать зону с основного сервера (Transfer From Master)

Сервер, управляющий локальной дополнительной зоной, определяет истечение интервала обновления серийного номера дополнительной зоны в записи SOA и выполняет передачу зоны с главного сервера.

■ Перезагрузить повторно зону с основного сервера (Reload From Master)

Выполняется передача зоны с главного сервера дополнительной зоны независимо от серийного номера в записи SOA дополнительной зоны.

Выбираем Передать зону с основного сервера

Как видим если нажать F5 зона передалась

Все записи прилетели, единственное они не редактируемые.

Иногда может не получиться, тогда перезапустите службу на сервере DNS где дополнительная зона, сто процентов проканает.

Зона-заглушка

Если зона, хранящаяся на DNS-сервере, является зоной-заглушкой, DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны. Зона на этом сервере должна быть получена от другого DNS-сервера, который хранит зону. Этот DNS-сервер должен иметь сетевой доступ к удаленному DNS-серверу для копирования сведений о полномочных серверах имен для этой зоны.

Зоны-заглушки можно использовать в следующих целях:

- Поддержка самых текущих сведений о зоне. С помощью регулярного обновления зоны-заглушки для одной из дочерних зон DNS-сервер, содержащий как родительскую зону, так и зону-заглушку, будет поддерживать текущий список полномочных DNS-серверов для дочерней зоны.

- Улучшение разрешения имен. С помощью зон-заглушек DNS-сервер может выполнять рекурсию, используя список серверов имен из зоны-заглушки, без необходимости отправки запроса о пространстве имен DNS в Интернет или на внутренний корневой сервер.

- Упрощение администрирования DNS. С помощью использования зон-заглушек в инфраструктуре DNS можно распределить список полномочных DNS-серверов для зоны без необходимости использования дополнительных зон. Однако назначение зон-заглушек отличается от назначения дополнительных зон, и зоны-заглушки не являются альтернативой увеличению избыточности и распределению нагрузки.

Существует два списка DNS-серверов, участвующих в загрузке и поддержке зоны-заглушки:

- Список главных серверов, из которого DNS-сервер загружает и обновляет зону-заглушку. Главный сервер может быть главным или дополнительным DNS-сервером для зоны. В обоих случаях он будет располагать полным списком DNS-серверов для зоны.

- Список полномочных DNS-серверов для зоны. Список содержится в зоне-заглушке с использованием записей ресурсов сервера имен (NS).

Создадим зону заглушку или как еще ее называют stub zone.

Щелкаем правым кликом по зоны прямого просмотра и выбираем создать

Откроется мастер создания зоны.

Выбираем зона заглушка

задаем имя зоны

создать новый файл, в котором все будет храниться.

Пишем имя главного dns с которого будем запрашивать зону

Видим что файл зоны заглушки лежим в папке windows\system32\dns

Файл кстати открывается любым текстовым редактором.

Пример зоны-заглушки

Предположим, вы работаете администратором DNS-сервера Dns1.microsoft.com, который уполномочен для зоны Microsoft.com. Ваша компания имеет дочерний домен Active Directory с именем India.microsoft.com, для которого выполняется делегирование. При начальном делегировании дочерняя зона, интегрированная иActive Directory, содержит только два полномочных DNS-сервера - 192.168.2.1 и 192.168.2.2. Позже администраторы домена India.microsoft.com развертывают дополнительные контроллеры домена и устанавливают роль DNS-сервер (DNSServer) на новых контроллерах. Однако администраторы не уведомили вас о том, что добавили полномочные DNS-серверы на свой домен. В результате на сервереDns1.microsoft.com оказались не отконфигурированными записи новых DNS-серверов, уполномоченных для домена lndia.microsoft.com, и запросы продолжают пересылаться лишь на два DNS-сервера, заданный в начальном делегировании.

Эту проблему можно устранить, создав зону-заглушку на сервере Dns1. microsoft.com для домена India.microsoft.com. С помощью новой зоны-заглушки компьютер Dns1 посредством передачи зон изучает новые серверы имен, уполномоченные для родительской зоны India.microsoft.com. Таким образом, сервер Dns1 сможет направлять запросы пространства имен Inclia.microsoft.com на все полномочные DNS-серверы дочерней зоны.