Niemal wszystkie modele organizacji interakcji użytkownika z bazą danych budowane są w oparciu o technologię klient-serwer. Zakłada się, że każda taka aplikacja różni się sposobem dystrybucji funkcji: część kliencka odpowiada za ukierunkowane przetwarzanie danych i organizację interakcji użytkownika, część serwerowa zapewnia przechowywanie danych - przetwarza żądania i wysyła wyniki do klienta do specjalnego przetwarzania . Typową architekturę technologii klient-serwer przedstawiono na ryc. 4.1:

Ryż. 4.1. Typowa architektura technologii klient-serwer

Część funkcji komputerów centralnych przejęły komputery lokalne. Każda aplikacja w tym przypadku jest reprezentowana przez trzy komponenty: komponent prezentacji, który implementuje interfejs użytkownika; komponent aplikacji, który zapewnia wykonywanie funkcji aplikacji; dostęp do komponentu zasoby informacji(menedżer zasobów), który zajmuje się gromadzeniem informacji i zarządzaniem danymi.

Na podstawie rozmieszczenia tych komponentów pomiędzy stacją roboczą a serwerem sieciowym wyróżnia się modele architektury klient-serwer:

model dostępu do danych zdalnych (rys. 4.2). Serwer zawiera tylko dane:

Ryż. 4.2. Model zdalnego dostępu do danych

Ten model charakteryzuje się niską wydajnością, ponieważ wszystkie informacje przetwarzane są na stanowiskach pracy; ponadto utrzymywany jest niski kurs wymiany przy przesyłaniu dużej ilości informacji z serwera na stacje robocze;

model serwera zarządzania danymi (rys. 4.3):

Ryż. 4.3. Model serwera zarządzania danymi

Cechy tego modelu: zmniejszenie ilości informacji przesyłanych przez sieć, ponieważ wybór niezbędnych elementów informacji odbywa się na serwerze, a nie na stacjach roboczych; unifikacja i szeroki wybór narzędzi do tworzenia aplikacji; brak wyraźnego rozróżnienia między komponentem prezentacji a komponentem aplikacji, co utrudnia ulepszanie system komputerowy. Wskazane jest stosowanie w przypadku przetwarzania umiarkowanych ilości informacji, natomiast złożoność komponentu aplikacji powinna być niewielka,

złożony model serwera (rys. 4.4):

Ryż. 4.4. Złożony model serwera

Zalety modelu: wysoka wydajność, scentralizowana administracja, oszczędność zasobów sieciowych. Taki serwer jest optymalny dla dużych sieci, które koncentrują się na przetwarzaniu dużych ilości informacji, które z czasem rosną;

Trójwarstwowa architektura klient-serwer (rys. 4.5). Jest używany podczas komplikowania i zwiększania intensywności zasobów komponentu aplikacji.

Ryż. 4.5. Architektura trójwarstwowa

Serwer aplikacji może zaimplementować kilka funkcji aplikacji, z których każda jest spakowana jako osobna usługa udostępniająca pewne usługi wszystkim programom. Takich serwerów może być kilka, każdy z nich koncentruje się na świadczeniu określonego zestawu usług. Architektura ta opiera się na dalszej specjalizacji elementów architektury: klient tylko organizuje interfejs z użytkownikiem, serwer bazy danych wykonuje tylko standardowe przetwarzanie danych, do realizacji logiki przetwarzania danych, architektura zapewnia osobną warstwę - warstwę logiki biznesowej, może to być serwer dedykowany (serwer aplikacji) lub hostowany na kliencie jako biblioteka.

W ramach architektury klient-serwer istnieją dwie główne koncepcje:

cienki klient. Wykorzystywany jest wydajny serwer bazy danych oraz biblioteka procedur składowanych, które umożliwiają obliczenia implementujące główną logikę przetwarzania danych bezpośrednio na serwerze. W związku z tym aplikacja kliencka stawia niskie wymagania sprzętowemu stacji roboczej;

„Gruby” klient implementuje główną logikę przetwarzania na kliencie, a serwer jest czystym serwerem bazy danych, który zapewnia wykonanie tylko standardowych żądań manipulacji danymi (zwykle odczytywanie, zapisywanie, modyfikowanie danych w tabelach relacyjnych baz danych).

Sieć IT

E-mail. Ta forma elektronicznego przesyłania wiadomości (e-mail), która powstała jako pierwsza, pokazała możliwość niemal natychmiastowej komunikacji za pośrednictwem sieci komputerowych. Przeznaczony do wymiany wiadomości między dwoma subskrybentami, umożliwiał grupom ludzi wymianę informacji. Taką modyfikacją stały się grupy lub listy mailingowe. Dzięki oprogramowaniu do obsługi poczty e-mail możesz tworzyć i dołączać wiadomości e-mail. Funkcja załączników służy do wysyłania pocztą dowolnego typu dokumentów, takich jak dokumenty tekstowe, arkusze kalkulacyjne, pliki multimedialne, pliki baz danych i tak dalej. Później rozwijane oprogramowanie do filtrowania tekstu rozszerzyło możliwości E-mail aby pomóc użytkownikowi w konstruowaniu, kierowaniu i filtrowaniu wiadomości. Zapotrzebowanie na te usługi wynika z faktu, że ilość poczty, która jest prawie lub nie jest potrzebna użytkownikowi (Spam), stale rośnie. Oprogramowanie filtrujące może zapewnić, że użytkownikom będą dostarczane tylko spersonalizowane wiadomości zawierające ważne dla nich wiadomości, a także pomoże użytkownikom znaleźć informacje, których potrzebują w procesie podejmowania decyzji.

Grupy dyskusyjne lub grupy dyskusyjne. Telekonferencje to kolejny etap rozwoju systemów komunikacyjnych. Ich cechą było po pierwsze przechowywanie wiadomości i zapewnienie zainteresowanym dostępu do całej historii giełdy, a po drugie, różne drogi grupowanie tematyczne komunikatów. Takie systemy konferencyjne umożliwiają grupie współpracujących, ale odseparowanych geograficznie osób, wymianę opinii, pomysłów lub informacji on-line podczas omawiania dowolnego zagadnienia, pokonując bariery czasowe i przestrzenne. Obecnie istnieje wiele odmian systemów konferencyjnych, w tym konferencje komputerowe (spotkania prowadzone przez e-mail), połączenia konferencyjne z łącznością abonentów mobilnych, konferencje na komputerach stacjonarnych, multimedia, tele- i wideokonferencje.

Komunikacja interaktywna(czaty). Wraz z rozwojem telekomunikacji coraz większa liczba użytkowników zaczyna pracować w Internecie w trybie stałej obecności, dlatego pojawiła się usługa komunikacji w czasie rzeczywistym, gdy abonent otrzymuje wiadomość w krótkim czasie po jej wysłaniu przez rozmówca.

Najpopularniejszym współczesnym środkiem komunikacji interaktywnej są aplikacje webowe, które wspierają następujące formy organizacji komunikacji:

o Księgi gości. Pierwsza i najprostsza forma. Najprostsza księga gości to lista wiadomości wyświetlanych od ostatniej do pierwszej, z których każdy zostawił w niej jakiś gość.

o Forum. Pierwsze fora pojawiły się jako udoskonalenie księgi gości i uporządkowały wiadomości w wątki - podobnie jak grupy dyskusyjne. Wiadomości użytkowników na forach są pogrupowane według tematów, które zwykle są ustalane przez pierwsze wiadomości. Wszyscy odwiedzający mogą zobaczyć temat i opublikować swoją wiadomość - w odpowiedzi na już napisane. Tematy pogrupowane są w fora tematyczne, systemem zarządzają nieformalni administratorzy i moderatorzy. Na najbardziej rozwiniętych forach zaczynają pojawiać się pierwsze oznaki sieci społecznościowych - między uczestnikami można nawiązać długoterminowe więzi społeczne.

o Blogi(Dziennik sieciowy — dziennik sieciowy, protokół sieciowy). W tych usługach każdy uczestnik prowadzi swój własny dziennik - pozostawia wpisy w porządek chronologiczny. Tematyka wpisów może być dowolna, najczęstszym podejściem jest blogowanie jak własny pamiętnik. Inni odwiedzający mogą komentować te wpisy. W takim przypadku użytkownik, oprócz możliwości prowadzenia własnego dziennika, otrzymuje możliwość zorganizowania widoku listy – listy wpisów z magazynów „przyjaciół”, regulacji dostępu do wpisów, wyszukiwania interesujących rozmówców. Na podstawie takich systemów tworzone są wspólnoty zainteresowań – czasopisma, które są utrzymywane kolektywnie. W takiej społeczności członek może swobodnie publikować dowolną wiadomość w kierunku działań społeczności.

Ogólnie rzecz biorąc, wszystkie nowoczesne systemy zapewniające działanie społeczności sieciowych mają kilka wspólnych cech:

· Zdecydowana większość społeczności przewiduje rejestrację użytkowników, czyli tzw. Każdy uczestnik musi posiadać konto. Podczas rejestracji użytkownik podaje pewne informacje o sobie w celu identyfikacji. Prawie wszystkie systemy wymagają podania adresu e-mail i sprawdzenia jego działania poprzez wysłanie e-maila z kodem aktywacyjnym rachunek. Jeśli adres jest nieprawidłowy, tylko administrator systemu może aktywować wpis. Takie podejście gwarantuje w pewnym stopniu wyjątkowość uczestnika i jego identyfikowalność.

· Praca w środowisku realizowana jest poprzez sesje. Każda sesja rozpoczyna się od podania przez użytkownika swojego imienia i nazwiska oraz weryfikacji tożsamości poprzez wprowadzenie hasła. Dla wygody uczestnictwo w sesji jest zwykle ukryte przed użytkownikiem. środki techniczne, ale mimo to identyfikacja użytkownika odbywa się stale.

· Oprócz poświadczeń użytkownik ustawia środowisko - wygląd, dodatkowe dane o sobie, wskazuje swoje zainteresowania, pożądane kontakty, tematy do komunikacji itp.

Sieci społecznościowe i obsługujące je usługi okazały się niezwykle skuteczna metoda zapewnienie ruchu na stronie, informacja zwrotna, stopniowo stały się jednym ze sposobów wypełniania treści witryny treściami, które mają realną wartość handlową i społeczną.

Opierając się na tym drugim podejściu, pojawiła się dość duża liczba serwisów społecznościowych, które szybko zyskały popularność, zjednoczone wspólną nazwą usługi internetowe 2.0. Możesz określić niektóre z następujących zasobów:

o Zakładki społecznościowe. Niektóre witryny pozwalają użytkownikom udostępniać innym listę zakładek lub popularnych witryn. Takie witryny mogą być również wykorzystywane do wyszukiwania użytkowników o wspólnych zainteresowaniach. Przykład: pyszne.

o Katalogi społecznościowe przypominający social bookmarking, ale skoncentrowany na zastosowaniach akademickich, pozwalający użytkownikom na pracę z bazą cytowań z artykułów naukowych. Przykłady: Academic Search Premier, LexisNexis Academic University, CiteULike, Connotea.

o Biblioteki społeczne to aplikacje, które umożliwiają odwiedzającym pozostawienie linków do swoich kolekcji, książek, nagrań audio dostępnych dla innych. Zapewnia obsługę systemu rekomendacji i ocen. Przykłady: discogs.com, IMDb.com.

o Wieloosobowe gry online symuluj wirtualne światy z różnymi systemami punktacji, poziomów, konkurencyjności, zwycięzców i przegranych. Przykład: World of Warcraft.

o Wielojęzyczne sieci społecznościowe pozwalają na nawiązanie więzi społecznych między ludźmi mówiącymi różnymi językami. W tym przypadku używane jest specjalne oprogramowanie, które pozwala na tłumaczenie fraz z jednego języka na inny w czasie rzeczywistym. Przykłady: Dudu.

o Sieci geospołeczne tworzyć powiązania społecznościowe w oparciu o lokalizację geograficzną użytkownika. W tym samym czasie używają różne narzędzia geolokalizację (np. GPS lub systemy hybrydowe, takie jak technologia AlterGeo), które umożliwiają określenie aktualnej lokalizacji użytkownika i skorelowanie jego położenia w przestrzeni z lokalizacją różnych miejsc i osób wokół.

o Profesjonalne sieci społecznościowe są tworzone z myślą o komunikacji na tematy zawodowe, wymianie doświadczeń i informacji, wyszukiwaniu i ofertowaniu wakatów, rozwijaniu więzi biznesowych. Przykłady: lekarz w pracy, Professionals.ru, MyStarWay.com, LinkedIn, MarketingPeople, Viadeo.

o Serwisowe sieci społecznościowe pozwalają użytkownikom łączyć się online wokół ich wspólnych zainteresowań, hobby lub przy różnych okazjach. Na przykład niektóre witryny udostępniają usługi, za pośrednictwem których użytkownicy mogą publikować dostęp publiczny dane osobowe niezbędne do poszukiwania partnerów. Przykłady: LinkedIn, VKontakte.

o Komercyjne sieci społecznościowe skupiają się na wspieraniu transakcji biznesowych i budowaniu zaufania ludzi do marek na podstawie ich opinii o produkcie, dzięki czemu konsumenci mogą uczestniczyć w promocji produktu i zwiększać ich świadomość.

TEMAT #8

8. Lokalne sieci komputerowe. jeden

Wstęp. jeden

8.1. Sprzęt LAN... 2

8.2. Topologia sieci LAN... 4

8.3. Zasady zarządzania. 6

8.3. Zasady zarządzania. 7

8.4. Technologia klient-serwer. osiem

8.5. Technologia oprogramowania „klient-serwer”. 9

8.6. Logowanie do sieci. jedenaście

Organizacja dostępu sieciowego do zasobów komputerowych. 12

Organizacja dostępu do plików i drukarek komputera. 12

Organizacja ochrony zasobów sieciowych. 13

Konfiguracja komputera do pracy w sieci. 16

Wyświetlanie zasobu sieciowego. osiemnaście

Korzystanie z drukarki sieciowej. 19

Rozwiązywanie problemów, które pojawiają się podczas pracy w sieci. 21

8.7. Ćwiczenia praktyczne. 23

Ćwiczenie 1: Praca z otoczeniem sieciowym. 23

Ćwiczenie 2: Kopiuj z udziału sieciowego. 23

Ćwiczenie 3. Organizacja dostępu sieciowego do zasobu. 24

8.8. pytania testowe.. 24

8.10. Lista bibliograficzna. 24

Sieci lokalne

Wstęp

Sieć komputerowa to zbiór komputerów i różnych urządzeń, które zapewniają wymianę informacji między komputerami w sieci bez użycia pośrednich nośników pamięci.

Środki transmisji danych w ogólnym przypadku mogą składać się z następujących elementów: komputerów komunikacyjnych, kanałów komunikacyjnych (satelitarnych, telefonicznych, cyfrowych, światłowodowych, radiowych i innych), aparatury przełączającej, repeaterów, różnego rodzaju konwerterów sygnałów oraz innych elementów i urządzeń .

Architektura sieci komputerowej określa zasady budowy i działania sprzętu oraz oprogramowanie elementy sieci.

Nowoczesne sieci można sklasyfikować według różne funkcje:

przewaga terytorialna;

Przynależność departamentalna;

Szybkości przesyłania informacji;

Topologie;

Wizyta, umówione spotkanie;

Lista świadczonych usług;

Zasady zarządzania (scentralizowane i zdecentralizowane);

Metody przełączania (bez przełączania, przełączania telefonu, przełączania obwodów, wiadomości, pakietów i datagramów itp.);

Rodzaje mediów transmisyjnych itp.

Według przewagi terytorialnej sieci mogą być lokalne, globalne i regionalne. Lokalne - są to sieci o powierzchni nie większej niż 10 m2, regionalne - zlokalizowane na terenie miasta lub regionu, globalne - na przykład na terytorium państwa lub grupy państw, ogólnoświatowa sieć internetowa.

Według afiliacji rozróżnia się sieci departamentalne i państwowe. Te wydziałowe należą do jednej organizacji i znajdują się na jej terytorium. Sieci państwowe– sieci wykorzystywane w strukturach rządowych.

W zależności od szybkości przesyłania informacji sieci komputerowe dzielą się na małej, średniej i dużej szybkości.

W zależności od rodzaju medium transmisyjnego dzieli się je na współosiowe, skrętkowe, światłowodowe sieci, z transmisją informacji drogą radiową w zakresie podczerwieni.

Komputery można łączyć za pomocą kabli, tworząc inną topologię sieci (gwiazda, magistrala, pierścień itp.).

Należy dokonać rozróżnienia między sieciami komputerowymi a sieciami terminali (sieci terminali). Sieci komputerowe łączą komputery, z których każdy może pracować autonomicznie. Sieci terminalowe zwykle łączą potężne komputery (mainframe), aw niektórych przypadkach komputery PC z urządzeniami (terminalami), które mogą być dość złożone, ale poza siecią ich praca jest albo niemożliwa, albo zupełnie bez znaczenia. Na przykład sieć bankomatów lub kas do sprzedaży biletów lotniczych. Są zbudowane na zupełnie innych zasadach niż sieci komputerowe, a nawet na innej technologii komputerowej.

Sieci są warunkowo podzielone na lokalny oraz światowy w zależności od odległości komputerów . W klasyfikacji sieci istnieją dwa główne terminy: LAN i WAN.

LAN (Local Area Network) - sieci lokalne, które mają zamkniętą infrastrukturę przed dotarciem do usługodawców. Terminem „LAN” można opisać zarówno małą sieć biurową, jak i dużą sieć fabryczną obejmującą kilkaset hektarów. Źródła zagraniczne podają nawet dokładne szacunki - około sześciu mil (10 km) w promieniu; korzystanie z szybkich kanałów.

Sieć lokalna (LAN) reprezentuje system komunikacji, który umożliwia współdzielenie zasobów komputerów podłączonych do sieci, takich jak drukarki, plotery, dyski, modemy, napędy CD-ROM i inne urządzenia peryferyjne. W lokalnych sieciach komputerowych komputery znajdują się w odległości do kilku kilometrów i są zwykle połączone za pomocą szybkich linii komunikacyjnych o kursie wymiany od 1 do 10 lub więcej Mbit / s (przypadki łączenia komputerów za pomocą wolnych linii telefonicznych nie są wykluczone). Sieci LAN są zwykle wdrażane w ramach jakiejś organizacji (korporacji, instytucji). Dlatego czasami nazywa się je systemy korporacyjne lub sieci. Komputery w tym przypadku z reguły znajdują się w tym samym pomieszczeniu, budynku lub sąsiednich budynkach.

WAN (Wide Area Network) to globalna sieć obejmująca duże regiony geograficzne, obejmująca zarówno sieci lokalne, jak i inne sieci i urządzenia telekomunikacyjne. Przykładem sieci WAN jest sieć z komutacją pakietów (Frame Relay), za pośrednictwem której różne sieci komputerowe mogą „komunikować się” ze sobą.

Bezpłatny sieć globalna może obejmować inne sieci globalne, sieci lokalne, a także oddzielnie podłączone do niej komputery ( komputery zdalne) lub oddzielnie podłączone urządzenia I/O. Istnieją cztery główne typy sieci globalnych: miejskie, regionalne, krajowe i ponadnarodowe. Jako urządzenia wejścia-wyjścia mogą być używane na przykład drukarki i kopiarki, bankomaty i bankomaty, wyświetlacze (terminale) i faksy. Wymienione elementy sieci można od siebie odsunąć na znaczną odległość.

Funkcje oprogramowania komputerowego zainstalowanego w sieci można warunkowo podzielić na dwie grupy: zarządzanie zasobami sam komputer (w tym w celu rozwiązywania problemów dla innych komputerów) oraz zarządzanie giełdą z inne komputery (funkcje sieciowe).

System operacyjny tradycyjnie zarządza własnymi zasobami komputera. Wdraża funkcje zarządzania siecią oprogramowanie sieciowe, które mogą być realizowane zarówno w postaci oddzielnych pakietów programów sieciowych, jak i w postaci sieciowego systemu operacyjnego.

Klasyfikacja ŁKS

Sieci lokalne dzielą się na dwie radykalnie różne klasy: sieci peer-to-peer (jednopoziomowe lub Peer to Peer) i hierarchiczne (wielopoziomowe).

sieci peer-to-peer.

Sieć peer-to-peer to sieć komputerów równorzędnych, z których każdy ma unikalną nazwę (nazwę komputera) i zwykle hasło do wprowadzenia podczas uruchamiania systemu operacyjnego. Nazwa logowania i hasło są przydzielane przez właściciela komputera PC za pomocą systemu operacyjnego.

Sieci hierarchiczne.

W hierarchicznych sieciach lokalnych istnieje jeden lub więcej specjalnych komputerów - serwerów przechowujących informacje udostępniane przez różnych użytkowników.

Serwer w sieciach hierarchicznych to trwały magazyn współdzielonych zasobów. Sam serwer może być tylko klientem serwera znajdującego się na wyższym poziomie w hierarchii. Dlatego sieci hierarchiczne są czasami określane jako sieci serwerów dedykowanych. Serwery to zazwyczaj komputery o wysokiej wydajności, prawdopodobnie z kilkoma procesorami pracującymi równolegle, z dyskami twardymi o dużej pojemności, z szybką kartą sieciową (100 Mb/s lub więcej). Komputery, z których uzyskuje się dostęp do informacji na serwerze, nazywane są stacjami lub klientami.

Po uzgodnieniu LKS są klasyfikowane :

· Sieci usług terminalowych. Obejmują one komputery i urządzenia peryferyjne używane w trybie wyłączności przez komputer, do którego jest podłączony, lub stanowią zasób w całej sieci.

· Sieci, w oparciu o które budowane są systemy zarządzania produkcją i działalnością instytucjonalną. Łączy ich grupa standardów MAP/TOP. MAP opisuje standardy stosowane w przemyśle. TOP opisuje standardy dla sieci stosowanych w sieciach biurowych.

· Sieci, które łączą automatyzację, projektowanie systemów. Stacje robocze takich sieci są zwykle oparte na wystarczająco wydajnych komputerach osobistych, takich jak Sun Microsystems.

· Sieci, na podstawie których budowane są rozproszone systemy obliczeniowe.

Na podstawie prędkości – dla małej szybkości (do 10 Mb/s), średniej szybkości (do 100 Mb/s), dużej szybkości (powyżej 100 Mb/s).

Według rodzaju metody dostępu – dla losowych, proporcjonalnych, hybrydowych;

Rodzaj środowisko fizyczne przenoszenie - na zakręcona para, kabel koncentryczny lub światłowodowy, kanał podczerwieni, kanał radiowy.

Sprzęt LAN

Główne komponenty sprzętowe sieci LAN to:

1. Stacje robocze (komputer) - są to z reguły komputery osobiste, będące miejscami pracy użytkowników sieci.

Wymagania dotyczące składu komputera PC są określone przez charakterystykę zadań rozwiązanych w sieci, zasady organizacji procesu obliczeniowego, używany system operacyjny i kilka innych czynników. Czasami komputer PC podłączony bezpośrednio do kabla sieciowego może nie mieć dysków magnetycznych. Takie komputery nazywają się bezdyskowe stacje robocze. Jednak w tym przypadku, aby uruchomić system operacyjny z serwera plików na PC, konieczne jest posiadanie zdalnego chipa rozruchowego w karcie sieciowej tej stacji. Ten ostatni jest dostarczany osobno, jest znacznie tańszy niż dyski i jest używany jako rozszerzenie podstawowego systemu wejścia/wyjścia BIOS-u. Mikrochip zawiera program do ładowania systemu operacyjnego do pamięci RAM komputera. Główny korzyść bezdyskowy komputer PC to niski koszt, a także wysokie zabezpieczenie przed nieautoryzowanym dostępem do systemu użytkownika i wirusy komputerowe. Wada Bezdyskowy komputer PC to brak możliwości pracy w trybie offline (bez połączenia z serwerem), a także posiadania własnych archiwów danych i programów.

2. Serwery w sieci LAN pełnią funkcje dystrybucji zasobów sieciowych. Zwykle jego funkcje są przypisane do wystarczająco wydajnego komputera PC, minikomputera, komputera głównego lub specjalnego komputera serwerowego. Jedna sieć może mieć jeden lub więcej serwerów. Każdy z serwerów może być osobny lub połączony z komputerem PC. W tym drugim przypadku nie wszystkie, a jedynie część zasobów serwera jest publicznie dostępna.

Jeśli w sieci LAN jest kilka serwerów, każdy z nich kontroluje działanie podłączonych do niego komputerów. Zbiór serwerów i powiązanych komputerów jest często określany jako domena. Czasami w tej samej domenie jest wiele serwerów. Zazwyczaj jeden z nich jest głównym, a pozostałe pełnią funkcję zapasową (na wypadek awarii głównego serwera) lub logicznego rozszerzenia głównego serwera.

Najważniejszymi parametrami, które należy wziąć pod uwagę przy wyborze komputera serwerowego, są rodzaj procesora, ilość pamięci RAM, rodzaj i ilość twardy dysk i typ kontrolera dysku. Wartości tych cech, podobnie jak w przypadku komputera PC, zależą zasadniczo od rozwiązywanych zadań, organizacji obliczeń w sieci, obciążenia sieci, używanego systemu operacyjnego i innych czynników.

Baran w serwerze służy nie tylko do rzeczywistego wykonywania programów, ale także do umieszczania w nim buforów, wejścia i wyjścia dysku. Określając optymalną ilość i wielkość buforów można znacznie przyspieszyć wykonywanie operacji I/O.

Wybrany dysk powinien być wystarczająco duży, aby pomieścić wymagane oprogramowanie (zwłaszcza w przypadku komputerów bezdyskowych), a także współużytkowane pliki i bazy danych.

3. Linie danych połączyć ze sobą komputery i serwery w lokalizacji sieciowej. Najczęstsze linie danych to kable . Najbardziej rozpowszechnione są skrętki (ryc. 8.1, a) i kabel koncentryczny (ryc. 8.1, b). Bardziej obiecujący i postępowy jest kabel światłowodowy. Ostatnio pojawiły się sieci bezprzewodowe, medium transmisji danych, w którym jest kanał radiowy. W takich sieciach komputery są instalowane na krótkie odległości od siebie: w obrębie jednego lub kilku sąsiednich pomieszczeń.

![]()

![]()

a) b)

Ryż. 8.1. Kable sieciowe: a - kabel oparty na skrętkach (skrętka);

b - kabel koncentryczny

4. Karty sieciowe (karty interfejsu) służy do podłączenia komputerów do kabla (rys. 8.2) . Funkcją karty sieciowej jest przesyłanie i odbieranie sygnałów sieciowych z kabla. Adapter akceptuje polecenia i dane z sieciowego systemu operacyjnego (OS), konwertuje te informacje na jeden z standardowe formaty i przesyła go do sieci za pomocą kabla podłączonego do adaptera.

Ryż. 8.2. Adapter sieciowy

Używane karty sieciowe mają trzy główne cechy: typ opony komputer, do którego są podłączone (ISA, EISA, Micro Channel itp.), głębia bitowa (8, 16, 32, 64) i topologia utworzona sieć (Ethernet, Arcnet, Token-Ring).

Do dodatkowe wyposażenie Sieci LAN obejmują zasilacze awaryjne, modemy, transceivery, repeatery, a także różne złącza (złącza, terminatory).

Zasilacze bezprzerwowe(UPS) służą do zwiększenia stabilności sieci i zapewnienia bezpieczeństwa danych na serwerze. W przypadku zaniku zasilania UPS podłączony do serwera poprzez specjalną przejściówkę wysyła sygnał do serwera, zapewniając przez pewien czas stabilne napięcie. Na tym sygnale serwer wykonuje procedurę wyłączania, która zapobiega utracie danych. Głównym kryterium wyboru UPS jest moc, która nie może być mniejsza niż moc pobierana przez serwer podłączony do UPS.

Transceiver - jest to urządzenie do podłączenia komputera PC do grubego kabla koncentrycznego. Przekaźnik przeznaczony do łączenia segmentów sieci. Złącza (złącza) są potrzebne do łączenia kart sieciowych komputerów cienkim kablem, a także do łączenia kabli ze sobą. Terminatory służą do łączenia z otwartymi kablami sieciowymi, a także do uziemiania (tzw. terminatory uziemiające).

Modem używany jako urządzenie do podłączenia sieci LAN lub oddzielnego komputera do globalnej sieci za pomocą telefonu.

Topologia sieci LAN

Topologia to konfiguracja do łączenia elementów z siecią. Topologia w dużej mierze determinuje tak ważne cechy sieci, jak jej niezawodność, wydajność, koszt, bezpieczeństwo itp.

Jednym z podejść do klasyfikacji topologii sieci LAN jest rozróżnienie dwóch głównych klas topologii: audycja oraz kolejny.

W audycja konfiguracje, każdy komputer osobisty przesyła sygnały, które mogą być odbierane przez inne komputery. Takie konfiguracje obejmują topologie „wspólnej magistrali”, „drzewa”, „gwiazda z centrum pasywnym”. Gwiazdową sieć pasywnego centrum można traktować jako rodzaj drzewa, które ma korzeń z odgałęzieniem do każdego podłączonego urządzenia.

W kolejny konfiguracje, każda fizyczna podwarstwa przesyła informacje tylko do jednej komputer osobisty. Przykładami konfiguracji sekwencyjnych są: arbitralne (dowolne połączenie komputerów), hierarchiczne, „pierścień”, „łańcuch”, „gwiazda z inteligentnym centrum”, „płatek śniegu” itp.

Rzućmy okiem na trzy najpopularniejsze (podstawowe) topologie sieci LAN: gwiazda, magistrala i pierścień.

Kiedy topologie gwiazdy każdy komputer jest podłączony za pomocą specjalnej karty sieciowej osobnym kablem do węzła centralnego (rys. 8.3). Węzeł centralny jest albo łącznikiem pasywnym, albo aktywnym repeaterem.

Ryż. 8.3. Topologia gwiazdy

Wadą takiej topologii jest niska niezawodność, ponieważ awaria węzła centralnego prowadzi do wyłączenia całej sieci, a także zwykle dużej długości kabli (zależy to od faktycznego rozmieszczenia komputerów). Czasami, w celu zwiększenia niezawodności, w węźle centralnym instalowany jest specjalny przekaźnik, który umożliwia wyłączenie uszkodzonych wiązek kablowych.

Topologia „wspólna magistrala” wiąże się z użyciem jednego kabla, do którego podłączone są wszystkie komputery. Informacje o tym przekazywane są kolejno przez komputery (rys. 8.4).

Ryż. 8.4. Topologia „wspólna magistrala”

Zaletą takiej topologii jest z reguły krótsza długość kabla, a także wyższa niezawodność niż w przypadku „gwiazdy”, ponieważ awaria pojedynczej stacji nie zakłóca całej sieci. Wadą jest to, że przerwa w głównym kablu prowadzi do nieoperacyjności całej sieci, a także słabego bezpieczeństwa informacji w systemie na poziomie fizycznym, ponieważ w zasadzie można odbierać wiadomości wysyłane przez jeden komputer do drugiego na dowolnym innym komputerze.

Na topologia pierścienia dane są przesyłane z jednego komputera do drugiego w sztafecie (ryc. 8.5). Jeśli komputer otrzyma dane, które nie są dla niego przeznaczone, przekazuje je wzdłuż pierścienia. Odbiorca nigdzie nie przekazuje przeznaczonych dla niego danych.

Ryż. 8.5. Topologia pierścienia

Zaletą topologii pierścienia jest to, że system jest bardziej niezawodny w przypadku przerwania kabla niż w przypadku wspólnej topologii magistrali, ponieważ istnieją dwie ścieżki dostępu do każdego komputera. Wady topologii to duża długość kabla, niska wydajność w porównaniu do „gwiazdy” (ale współmierna do „wspólnej szyny”), a także słabe bezpieczeństwo informacji, jak w topologii ze wspólną szyną.

Topologia prawdziwej sieci LAN może dokładnie powtarzać jedną z powyższych lub zawierać ich kombinację. Strukturę sieci determinują na ogół następujące czynniki: liczba podłączonych komputerów, wymagania dotyczące niezawodności i szybkości przesyłania informacji, względy ekonomiczne itp.

Zasady zarządzania

Istnieją dwie główne zasady zarządzania w sieciach lokalnych: centralizacja i decentralizacja.

W sieciach z scentralizowane zarządzanie Funkcje zarządzania wymianą danych są przypisane do serwerów plików. Pliki przechowywane na serwerze są dostępne dla sieciowych stacji roboczych. Jeden komputer nie ma dostępu do plików innego komputera. To prawda, że wymiana plików między komputerami może również odbywać się z pominięciem głównych ścieżek za pomocą specjalnych programów.

Istnieje wiele sieciowych systemów operacyjnych, które wdrażają scentralizowane zarządzanie. Pomiędzy nimi Microsoft Windows 2000 serwer, Novell NetWare, Microsoft Lan Manager, OS/2 Warp Server Advanced, VINES itp.

Przewaga sieci scentralizowanych to wysokie bezpieczeństwo zasobów sieciowych przed nieautoryzowanym dostępem, łatwość administrowania siecią, możliwość tworzenia sieci z dużą liczbą węzłów. Główną wadą jest podatność systemu na awarię serwera plików (można to przezwyciężyć, jeśli jest kilka serwerów lub w wyniku podjęcia innych środków), a także dość wysokie wymagania dotyczące zasobów serwera.

W scentralizowanym schemacie sterowania wszystkie zasoby obliczeniowe, dane i programy do ich przetwarzania były skoncentrowane w jednym komputerze. Użytkownicy mieli dostęp do zasobów maszyny za pomocą terminali (wyświetlaczy). Terminale zostały podłączone do komputera za pomocą połączeń interfejsowych lub zdalnego linie telefoniczne połączenia (tzw terminale zdalne). Główną funkcją terminala było wyświetlanie informacji prezentowanych użytkownikowi. Zaletami tego schematu są łatwość administrowania, modyfikacja oprogramowania i ochrona informacji. Wadą schematu jest jego niska niezawodność (awaria komputera pociąga za sobą zniszczenie procesu obliczeniowego), trudność skalowania (zwiększania mocy) modyfikacji sprzętu i oprogramowania, z reguły gwałtowny spadek wydajności wraz ze wzrostem w liczbie użytkowników systemu itp.

zdecentralizowany Sieci (peer-to-peer) nie zawierają serwerów dedykowanych. Funkcje zarządzania siecią w nich są naprzemiennie przenoszone z jednego komputera na drugi. Zasoby jednego komputera (dyski, drukarki i inne urządzenia) są udostępniane innym komputerom.

Najpopularniejszymi produktami programowymi umożliwiającymi tworzenie sieci peer-to-peer są następujące programy oraz pakiety: Novell NetWare Lite, Okna dla Workgroups, Artisoft LANtastic, LANsmart, Invisible Software NET-30, itp. Wszystkie mogą działać w systemie DOS. W przypadku sieci peer-to-peer można również użyć systemu Windows 2000 Prof.

Wdrożenie sieci peer-to-peer dla niewielkiej liczby komputerów często skutkuje wydajniejszym i bardziej niezawodnym rozproszonym środowiskiem obliczeniowym. Oprogramowanie sieciowe w nich jest prostsze w porównaniu do sieci scentralizowanych. Nie wymaga instalacji serwera plików (zarówno komputera, jak i powiązanych programów), co znacznie obniża koszt systemu. Jednak takie sieci są słabsze pod względem bezpieczeństwa informacji i administracji.

Technologia klient-serwer

Technologia klient-serwer zastąpił scentralizowany schemat zarządzania procesem obliczeniowym oparty na średnim lub dużym komputerze (Główna rama).

W architekturze klient-serwer terminal został zastąpiony przez komputer PC (klient), a komputer typu mainframe - przez jeden lub więcej wydajnych komputerów specjalnie dedykowanych do rozwiązywania typowych zadań przetwarzania informacji (komputery serwerowe). Zaletą tego modelu jest wysoka przeżywalność i niezawodność systemu obliczeniowego, łatwość skalowania, możliwość jednoczesnej pracy użytkownika z kilkoma aplikacjami, wysoka wydajność przetwarzania informacji, zapewnienie użytkownikowi wysokiej jakości interfejsu itp.

Zauważ, że ta bardzo obiecująca i daleka od wyczerpania technologia została dalej rozwinięta. Ostatnio mówi się o technologii intranet , które pojawiły się w wyniku przeniesienia idei Internetu do otoczenia systemy korporacyjne. W przeciwieństwie do technologii klient-serwer, technologia ta koncentruje się nie na danych, ale na informacjach w ostatecznej postaci gotowej do spożycia. Technologia intranetowa łączy zalety dwóch poprzednich schematów. Zbudowane na jej podstawie systemy obliczeniowe obejmują centralne serwery informacyjne oraz rozproszone komponenty służące do prezentowania informacji użytkownikowi końcowemu (programy nawigacyjne lub przeglądarki). Szczegółowe omówienie tej technologii wykracza poza zakres tego podręcznika.

W interakcji dowolnych dwóch obiektów w sieci zawsze można wyróżnić stronę dostarczającą określony zasób (usługę, usługę) oraz stronę, która ten zasób zużywa. Konsument zasobów jest tradycyjnie nazywany klient, i dostawca serwer.

Uważany za zasób komponent sprzętowy(dysk, drukarka, modem, skaner itp.), program, plik, wiadomość, informacje, a nawet komputer jako całość. Stąd pochodzi wiele terminów: serwer plików lub serwer dysków, serwer wydruku lub serwer wydruku, serwer komunikatów, serwer SQL (program przetwarzający zapytania do bazy danych sformułowany w SQL), komputer serwera itp. Oczywiście wszystkie te serwery mają odpowiednich klientów.

Z punktu widzenia oprogramowania technologia „klient-serwer” oznacza obecność programów klienckich i programów serwerowych. Programy klienckie to zazwyczaj programy, takie jak edytory tekstu i arkusze kalkulacyjne. Najczęściej systemy zarządzania bazami danych działają jak programy serwerowe. Przykładem typowej pary programów klient-serwer jest edytor tekstu przetwarzający dokument zawierający tabelę z informacjami z bazy danych.

Pewien program działający w sieci może działać jako klient dla niektórych programów i jednocześnie być serwerem dla innych programów. Co więcej, po pewnym czasie role klienta i serwera między tymi samymi programami mogą się zmieniać.

Istnieje wiele bardziej złożonych modeli klient-serwer model z trzema ogniwami "Serwer aplikacji" – AS-model (Serwer aplikacji). Model ten opisuje proces funkcjonowania sieci wykorzystujących bazy danych. Zgodnie z modelem as-model każda z trzech głównych funkcji (zarządzanie danymi, przetwarzanie aplikacji i prezentacja informacji użytkownikowi końcowemu) jest zaimplementowana na osobnym komputerze.

8.5. Oprogramowanie technologiczne

"klient-serwer"

Aby pomyślnie zastosować technologię klient-serwer, należy użyć odpowiedniego oprogramowania, w tym części klient i serwer. W szczególności szeroko stosowany Pakiet Microsoft Office to pakiet programów dla komputera klienckiego. W jego skład wchodzą: edytor tekstu Word, arkusz kalkulacyjny Excel, system przygotowania Prezentacje PowerPoint, system zarządzania bazą danych Access oraz program do zarządzania informacjami Outlook.

W związku z sukcesem dystrybucji tego pakietu, Microsoft postanowił złożyć zestaw programów dla serwera - tak pojawił się pakiet MS BackOffice.

Ten pakiet zawiera następujące elementy:

Windows NT Server to sieciowy system operacyjny;

· System Management Server – system administrowania siecią;

· Serwer SQL– serwer zarządzania bazą danych;

· SNA Server – serwer do połączenia z komputerami hosta;

· Exchange Server – serwer systemu pocztowego;

· Internet Information Server - serwer do pracy z Internetem.

Windows 2000 Server może udostępniać pliki, urządzenia drukujące, udostępniać usługi połączeń ze stacjami roboczymi ( komputery klienckie) i inną usługę.

Istnieją następujące dwie odmiany systemu Windows 2000:

Stacja robocza Windows 2000 jest przeznaczona do użytku w komputer offline ;

Windows 2000 Server jest przeznaczony do użytku jako: sieciowy system operacyjny i może być używany na stacji roboczej do implementacji dodatkowych funkcji.

Okna Serwer NT właściwy używać w przypadkach, gdy oczekuje się wielu procesorów (zwykle do czterech). Ponadto Windows NT Server zapewnia współdzielenie zasobów pomiędzy wielu użytkowników, możliwość łączenia się z sieciami zdalnymi poprzez usługę zdalnego dostępu - RAS (Remote Access Service), a także poprzez środki komunikacji z sieciami innych firm (Novell, Digital Pathworks i Apple).

Serwer zarządzania systemem (SMS) pozwala Administrator sieci centralnie zarządzać całą siecią. Daje to możliwość administrowania każdym komputerem podłączonym do sieci, w tym zainstalowanym na nim oprogramowaniem. SMS świadczy następującą usługę:

zarządzanie inwentaryzacją oprogramowania i sprzętu;

· automatyzacja instalacji i dystrybucji oprogramowania, w tym jego aktualizacji;

· Zdalne rozwiązywanie problemów i udzielanie pełnej kontroli administratora nad klawiaturą, myszą i ekranami wszystkich komputerów w sieci z systemem MS-DOS lub Windows;

zarządzanie aplikacjami sieciowymi.

Serwer SQL to system zarządzania relacyjnymi bazami danych, który wykorzystuje zasady technologii „klient-serwer”. MS SQL Server obsługuje system przetwarzania transakcji, system zachowania integralności referencyjnej, mechanizm transakcji rozproszonych, replikację danych.

SNASerwer zapewnia łączność z komputerami mainframe IBM AS/400 i IBM (komputery EC). Ten produkt umożliwia wielu komputerom stacjonarnym z systemem MS-DOS, Windows, Macintosh, Unix lub OS/2 „widzieć” komputery hosta.

Wymiana serweru zapewnia sposób przesyłania i odbierania wiadomości w sieci informacyjnej organizacji. Ta usługa obejmuje pocztę elektroniczną (e-mail) i wymianę komunikaty informacyjne dla grup roboczych. Microsoft Exchange Server jest zbudowany na zasadach technologii „klient-serwer” i skaluje się wraz ze wzrostem możliwości obliczeniowych sieci.

Internetowy serwer informacyjny zapewnia możliwość tworzenia serwerów WWW, FTP i Gopher dla Internetu, wspiera zarządzanie nimi za pomocą wbudowanego programu Internet Service Manager.

Logowanie do sieci

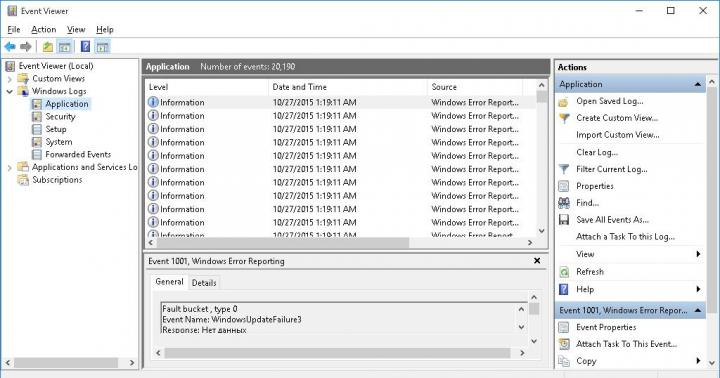

Przed zakończeniem pobierania system Windows prosi o wprowadzenie „nazwy użytkownika” i hasła (rys. 8.6).

Ryż. 8.6. Wprowadzanie hasła sieciowego

W ten sposób wykonywane są następujące czynności:

1. Domyślna nazwa pokazana w wierszu tekstu Nazwa użytkownika , to nazwa komputera wprowadzona podczas konfiguracji. W razie potrzeby możesz zmienić nazwę wejściową na inną, na przykład swoje imię.

2. Wpisz w wierszu Hasło hasło, aby uniemożliwić innym użytkownikom dostęp do Twojej kopii systemu Windows. Podczas wprowadzania hasła litery są zastępowane gwiazdkami, aby nikt nie szpiegował hasła. Jeśli nie będziesz używać hasła, pozostaw tę linię pustą.

3. Kliknij przycisk OK. Jeśli naciśniesz przycisk Anulować, Windows Professional nie pozwoli na uruchomienie systemu operacyjnego. Tych. bez poprawnej nazwy użytkownika i hasła w systemie Windows praca użytkownika jest niemożliwa.

Jeśli podczas uruchamiania systemu Windows nie został wyświetlony monit o wprowadzenie hasła sieciowego, a na pulpicie systemu Windows nie ma ikony środowisko sieciowe, oznacza to, że komputer nie jest skonfigurowany do pracy w sieci.

Jeśli jesteś w trybie offline lub chcesz zalogować się do sieci pod inną nazwą użytkownika, postępuj zgodnie z poniższą procedurą.

Dla Windowsa:

1. Naciśnij przycisk Początek i wybierz przedmiot Kończenie sesji....

2. Naciśnij przycisk OK.

3. Po pojawieniu się okna Wprowadzanie hasła sieciowego wykonaj czynności opisane w tej sekcji.

Praca z dokumentem lub programem znajdującym się na innym komputerze praktycznie nie różni się od pracy z podobnymi zasobami na własnym komputerze.

Ryż. 8.7. Ikona Moje środowisko sieciowe w systemie Windows.

W systemie Windows 2000 ta ikona nazywa się Moje środowisko sieciowe(ryc. 8.7). Następnie kliknij dwukrotnie ikonę żądanego komputera. Jeśli żądanego komputera nie ma na liście, użyj ikony Cała sieć. Otwórz ten folder, aby wyświetlić wszystkie grupy robocze, które są częścią całej sieci, do której podłączony jest komputer. (Jeśli jesteś podłączony tylko do swojej grupy roboczej, zobaczysz tylko tę jedną grupę roboczą.) Po otwarciu folderów grup roboczych wyświetlane są nazwy wszystkich komputerów, które tworzą każdą grupę roboczą. Kliknij dwukrotnie folder, którego szukasz.

Dla każdego komputera widoczne są tylko te zasoby, do których właściciel lub administrator systemu zezwolił na dostęp.

Klient-serwer (klient-serwer)- obliczenia lub architektura sieci, w którym zadania lub obciążenie sieci są rozdzielane między dostawców usług (usług), zwanych serwerami, a usługobiorców, zwanych klientami.

Często zdarza się, że klienci i serwery wchodzą w interakcje za pośrednictwem sieci komputerowej i mogą być różnymi urządzeniami fizycznymi lub oprogramowaniem.

Sama technologia jest bardzo prosta. Na przykład użytkownik wykonuje żądanie (w google szuka informacji), a serwer wysyła odpowiedź (w postaci listy witryn dla tych informacji). To najprostszy przykład tej technologii. Graficznie wygląda to tak:

Model klient-serwer wykorzystywany jest przy budowie systemu przetwarzania informacji w oparciu o, a także systemy pocztowe. Istnieje również tzw. architektura plik-serwer, która znacznie różni się od architektury klient-serwer.

Dane w systemie serwera plików są przechowywane na serwerze plików (Novell NetWare lub WindowsNT Server) i przetwarzane na stacjach roboczych poprzez działanie „desktop DBMS” takich jak Access, Paradox, FoxPro itp.

Korzyści z technologii klient-serwer

1. Umożliwia, w większości przypadków, dystrybucję systemu obliczeniowego na kilka niezależnych komputerów w sieci.

Pozwala to uprościć konserwację systemu komputerowego. W szczególności wymiana, naprawa, modernizacja lub przenoszenie serwera nie ma wpływu na klientów.

2. Wszystkie dane są przechowywane na serwerze, który z reguły jest znacznie lepiej chroniony niż większość klientów. Na serwerze łatwiej jest wymusić kontrolę uprawnień, aby umożliwić dostęp do danych tylko klientom z odpowiednimi prawami dostępu.

3. Umożliwia łączenie różnych klientów. Klienci z różnymi platformami sprzętowymi, systemami operacyjnymi itp. często mogą korzystać z zasobów jednego serwera.

Wady technologii klient-serwer

- Awaria serwera może uniemożliwić korzystanie z całej sieci komputerowej.

- Wsparcie obsługi tego systemu wymaga osobnego, specjalistycznego administratora systemu.

- Wysoki koszt sprzętu.

Warstwowa architektura klient-serwer

Warstwowa architektura klient-serwer to rodzaj architektury klient-serwer, w której funkcja przetwarzania danych jest umieszczona na jednym lub kilku oddzielnych serwerach. Pozwala to na rozdzielenie funkcji przechowywania, przetwarzania i prezentacji danych w celu efektywniejszego wykorzystania możliwości serwerów i klientów.

Dedykowana sieć serwerów

Dedykowana sieć serwerów (sieć klient/serwer) to sieć lokalna (LAN), w której urządzenia sieciowe są scentralizowane i kontrolowane przez jeden lub więcej serwerów. Poszczególne stacje robocze lub klienci (na przykład komputery PC) muszą uzyskiwać dostęp do zasobów sieciowych za pośrednictwem serwera(ów).

Technologia klient-serwer zapewnia obecność dwóch niezależnych, współpracujących ze sobą procesów - serwera i klienta, między którymi połączenie odbywa się przez sieć.

Serwery to procesy odpowiedzialne za utrzymanie i system plików, a klienci to procesy, które wysyłają żądanie i czekają na odpowiedź z serwera.

Model klient-serwer wykorzystywany jest przy budowie systemu opartego na DBMS, a także systemów pocztowych. Istnieje również tzw. architektura plik-serwer, która znacznie różni się od architektury klient-serwer.

Dane w systemie serwera plików są przechowywane na serwerze plików (Novell NetWare lub WindowsNT Server) i przetwarzane na stacjach roboczych poprzez działanie „desktop DBMS” takich jak Access, Paradox, FoxPro itp.

DBMS znajduje się na stacji roboczej, a manipulacja danymi jest wykonywana przez kilka niezależnych i niespójnych procesów. Wszystkie dane przesyłane są z serwera przez sieć do stacji roboczej, co spowalnia szybkość przetwarzania informacji.

Technologia klient-serwer realizowana jest poprzez działanie dwóch (przynajmniej) aplikacji - klientów i serwera, które dzielą między sobą funkcje. Serwer odpowiada za przechowywanie i bezpośrednią manipulację danymi, czego przykładem może być SQLServer, Oracle, Sybase i inne.

Interfejs użytkownika jest tworzony przez klienta, który opiera się na specjalnych narzędziach lub desktopowym DBMS. Logiczne przetwarzanie danych odbywa się częściowo na kliencie, a częściowo na serwerze. Wysyłanie zapytań do serwera odbywa się przez klienta, zwykle w SQL. Otrzymane żądania są przetwarzane przez serwer, a wynik jest zwracany do klienta (klientów).

W takim przypadku dane przetwarzane są w tym samym miejscu, w którym są przechowywane – na serwerze, dzięki czemu duża ich ilość nie jest przesyłana przez sieć.

Korzyści z architektury klient-serwer

Technologia klient-serwer wnosi do systemu informatycznego następujące cechy:

- Niezawodność

Modyfikacja danych dokonywana jest przez serwer bazy danych z wykorzystaniem mechanizmu transakcyjnego, który nadaje zestawowi operacji takie właściwości jak: 1) atomowość, która zapewnia integralność danych przy każdym zakończeniu transakcji; 2) niezależność transakcji różnych użytkowników; 3) odporność na awarie - zapisywanie wyników realizacji transakcji.

- Skalowalność, czyli zdolność systemu do niezależności od liczby użytkowników i ilości informacji bez wymiany używanego oprogramowania.

Technologia klient-serwer obsługuje tysiące użytkowników i gigabajty informacji dzięki odpowiedniej platformie sprzętowej.

- Bezpieczeństwo, czyli niezawodna ochrona Informacja z

- Elastyczność. W aplikacjach pracujących z danymi wyróżnia się warstwy logiczne: interfejs użytkownika; logiczne zasady przetwarzania; Zarządzanie danymi.

Jak już wspomniano, w technologii plik-serwer wszystkie trzy warstwy są połączone w jedną monolityczną aplikację działającą na stacji roboczej, a wszystkie zmiany w warstwach nieuchronnie prowadzą do modyfikacji aplikacji, wersje klienta i serwera różnią się i wymagane jest zaktualizuj wersje na wszystkich stacjach roboczych.

Technologia klient-serwer w aplikacji dwuwarstwowej zapewnia wykonanie wszystkich funkcji tworzenia na kliencie oraz wszystkich funkcji zarządzania informacjami z bazy danych - na serwerze reguły biznesowe mogą być implementowane zarówno na serwerze, jak i na klient.

Aplikacja trójwarstwowa udostępnia warstwę pośrednią, która implementuje reguły biznesowe, które są najbardziej modyfikowalnymi składnikami.

Wiele warstw umożliwia elastyczne i ekonomiczne dostosowywanie istniejącej aplikacji do ciągle zmieniających się wymagań biznesowych.

Charakter interakcji komputerów w sieci lokalnej jest zwykle związany z ich funkcjonalnym przeznaczeniem. Podobnie jak w przypadku połączenia bezpośredniego, sieci LAN wykorzystują koncepcję klienta i serwera. Technologia klient-serwer - jest to specjalny sposób interakcji komputerów w sieci lokalnej, w której jeden z komputerów (serwer) użycza swoich zasobów innemu komputerowi (do klienta) . W związku z tym rozróżnia się sieci peer-to-peer i sieci serwerów.

Na architektura peer-to-peer w sieci nie ma dedykowanych serwerów, każda stacja robocza może pełnić funkcje klienta i serwera. W takim przypadku stacja robocza przeznacza część swoich zasobów na: powszechne zastosowanie wszystkie stacje robocze w sieci. Z reguły sieci peer-to-peer tworzone są na bazie komputerów o tej samej mocy. Sieci peer-to-peer są dość proste w konfiguracji i obsłudze. W przypadku, gdy sieć składa się z niewielkiej liczby komputerów, a jej główną funkcją jest wymiana informacji między stacjami roboczymi, najbardziej akceptowalnym rozwiązaniem jest architektura peer-to-peer. Taką sieć można szybko i łatwo zaimplementować przy użyciu tak popularnego systemu operacyjnego jak Windows 95.

Obecność rozproszonych danych i możliwość zmiany zasobów serwera przez każdą stację roboczą komplikuje ochronę informacji przed nieautoryzowanym dostępem, co jest jedną z wad sieci peer-to-peer. Rozumiejąc to, programiści zaczynają płacić Specjalna uwaga zagadnienia bezpieczeństwa informacji w sieciach peer-to-peer.

Kolejną wadą sieci peer-to-peer jest ich niższa wydajność. Wynika to z faktu, że zasoby sieciowe są skoncentrowane na stacjach roboczych, które muszą jednocześnie pełnić funkcje klientów i serwerów.

W sieciach serwerów istnieje wyraźny rozdział funkcji między komputerami: niektóre z nich są stale klientami, podczas gdy inne są serwerami. Biorąc pod uwagę różnorodność usług świadczonych przez sieci komputerowe, istnieje kilka rodzajów serwerów, a mianowicie: serwer sieciowy, serwer plików, serwer wydruku, serwer poczty itp.

serwer sieciowy to wyspecjalizowany komputer skoncentrowany na wykonywaniu głównej ilości prac obliczeniowych i funkcji zarządzania siecią komputerową. Serwer ten zawiera rdzeń sieciowego systemu operacyjnego, który kontroluje działanie całej sieci lokalnej. Serwer sieciowy ma dość wysoką wydajność i dużą ilość pamięci. Przy takiej organizacji sieci funkcje stacji roboczych sprowadzają się do wejścia-wyjścia informacji i ich wymiany z serwerem sieciowym.

Termin serwer plików odnosi się do komputera, którego podstawową funkcją jest przechowywanie, zarządzanie i przesyłanie plików danych. Nie przetwarza ani nie modyfikuje plików, które zapisuje lub przesyła. Serwer może nie „wiedzieć”, czy plik jest dokumentem tekstowym, obrazem czy arkuszem kalkulacyjnym. Ogólnie serwer plików może nawet nie mieć klawiatury i monitora. Wszystkie zmiany w plikach danych są dokonywane ze stacji roboczych klientów. W tym celu klienci odczytują pliki danych z serwera plików, wprowadzają niezbędne zmiany w danych i zwracają je z powrotem na serwer plików. Taka organizacja jest najbardziej efektywna, gdy duża liczba użytkowników pracuje ze wspólną bazą danych. W dużych sieciach kilka serwerów plików może być używanych jednocześnie.

Serwer druku(serwer wydruku) to urządzenie drukujące, które jest podłączone do medium transmisyjnego za pomocą karty sieciowej. Takie sieciowe urządzenie drukujące jest samowystarczalne i działa niezależnie od innych urządzeń sieciowych. Serwer druku obsługuje żądania druku ze wszystkich serwerów i stacji roboczych. Jako serwery wydruku wykorzystywane są specjalne drukarki o wysokiej wydajności.

Przy dużej intensywności wymiany danych z sieciami globalnymi w ramach sieci lokalnych, serwery pocztowe , które służą do przetwarzania wiadomości e-mail. Do efektywnej interakcji z Internetem możesz użyć Serwery WWW .