Złośliwy oprogramowanie- nazwa wszystkich produktów oprogramowania, których celem jest celowe wyrządzenie szkody użytkownikowi końcowemu.

Cyberprzestępcy wymyślają nowe i sprytne sposoby dystrybucji złośliwego oprogramowania, z których większość jest przeznaczona dla systemu operacyjnego Android. W takim przypadku wirus może zostać „przechwycony” nie tylko na jakiejś podejrzanej stronie, ale także poprzez otrzymanie wiadomości z linkiem od osoby, którą znasz (znajomego, krewnego, kolegi).

Jedna z modyfikacji szkodliwego oprogramowania dla smartfonów i tabletów w oparciu o salę operacyjną System Android Po uruchomieniu urządzenia mobilnego pierwszą rzeczą, jaką zrobi, jest wysłanie linku z przyjazną wiadomością „Sprawdź link!” lub „Moje zdjęcie dla Ciebie” dla całej listy kontaktów. Każdy, kto wejdzie w link, otrzyma wirusa już na swoim smartfonie.

Najczęściej jednak przestępcy prezentują trojany jako użyteczne aplikacje.

Jakie jest zagrożenie wirusem?

Odebrane Koń trojański możesz nie tylko wysyłać SMS-y do znajomych, ale także opróżniać konto. Trojany bankowe należą do najbardziej niebezpiecznych. Ucierpieć mogą wszyscy posiadacze gadżetów korzystających z aplikacji bankowych. Najbardziej zagrożeni są użytkownicy smartfonów z systemem Android — 98% mobilnych trojanów bankowych jest zaprojektowanych dla tego systemu operacyjnego.

Po uruchomieniu aplikacji bankowej trojan wyświetla swój własny interfejs nad interfejsem prawdziwego banku mobilnego. I w ten sposób kradnie wszystkie dane, które wprowadza użytkownik. Najbardziej zaawansowane złośliwe oprogramowanie może fałszować interfejsy dziesiątek różnych banków mobilnych, systemy płatności a nawet systemy przesyłania wiadomości.

Kolejnym ważnym krokiem w kradzieży pieniędzy jest przechwytywanie SMS-ów z jednorazowymi hasłami do dokonywania płatności i przelewów. Dlatego trojany zazwyczaj potrzebują uprawnień dostępu do SMS-ów, dlatego należy zachować szczególną ostrożność w przypadku aplikacji, które żądają takich praw.

Oznaki, że Twój telefon jest zainfekowany

Istnieje kilka oznak, że Twój telefon jest zainfekowany złośliwym oprogramowaniem:

- Ukryte wysyłanie SMS-ów na listę kontaktów - zaczynają się z Tobą kontaktować znajomi, znajomi i współpracownicy, którzy otrzymali podejrzane wiadomości;

- Szybkie wydatki pieniądze- środki są pobierane z Konta Osobistego szybciej niż zwykle;

- Nieautoryzowane obciążenia z karty bankowej;

- Brak SMS-ów z banku - po podłączeniu usługi „SMS-informowanie” nie otrzymujesz już powiadomień SMS o wypłacie środków z konta;

- Akumulator szybciej się rozładowuje.

Jak się chronisz?

- Regularnie śledź aktualizacje zabezpieczeń swojego systemu operacyjnego. urządzenie przenośne i zainstaluj je w odpowiednim czasie;

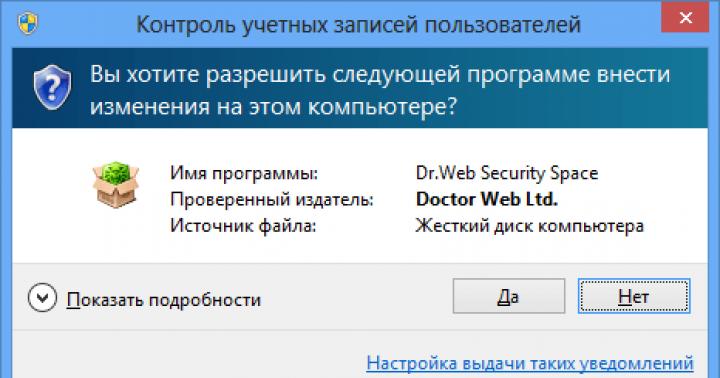

- Zainstaluj oprogramowanie antywirusowe na smartfonie, tablecie, po instalacji zaktualizuj je i sprawdź swoje urządzenie mobilne;

- Korzystaj z oprogramowania antywirusowego on-line i regularnie je aktualizuj;

- Pobieraj i uruchamiaj aplikacje tylko z oficjalne sklepy- Sklep Play, Sklep z aplikacjami, Graj w Google itp;

- Zachowaj ostrożność podczas nadawania uprawnień aplikacjom – programy, które proszą o prawa dostępu do przetwarzania wiadomości SMS, zasługują na szczególnie podejrzaną postawę;

- Pomyśl, zanim klikniesz link. Nie trać czujności, nie otwieraj linków z listów, SMS-ów, wiadomości w portale społecznościowe jeśli nie masz pewności, że wiadomość pochodzi od znanego Tobie adresata i jest bezpieczna;

- Jeśli otrzymałeś podejrzanego SMS-a z linkiem od znajomego, zadzwoń do niego, aby dowiedzieć się, czy wysłał wiadomość. Jeśli nie, ostrzeż, że jego smartfon lub tablet jest zainfekowany wirusem;

- Uważaj na publiczność Sieci Wi-Fi, a podczas łączenia się z siecią upewnij się, że jest to legalne;

- Używaj skomplikowanych haseł;

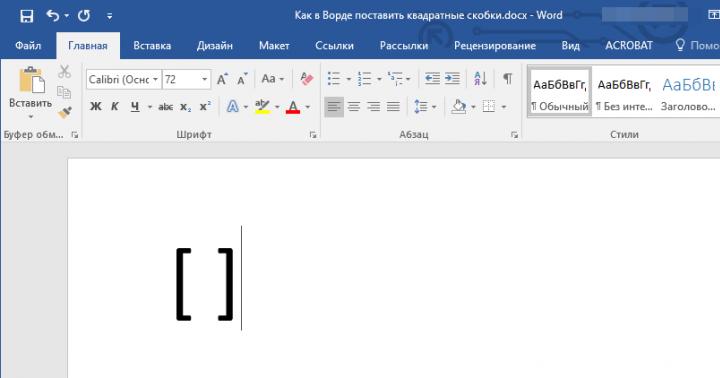

- W menu Ustawienia kliknij Wykorzystanie danych w sekcji Bezprzewodowe i sieci ( Połączenie bezprzewodowe) możesz zobaczyć, ile danych wykorzystuje każda aplikacja i ustawić limit pracy z danymi;

- Aktywuj "informowanie SMS" o pobieraniu środków z konta - nie wszystkie trojany przechwytują SMS-y.

Co zrobić w przypadku kradzieży pieniędzy?

Pierwszą rzeczą do zrobienia jest jak najszybszy kontakt z bankiem.

Oprócz firm telekomunikacyjnych ofiarami ataków hakerskich, według źródeł RBC, a także Gazeta.Ru i Mediazona, były resorty energetyczne Rosji - Ministerstwo Spraw Wewnętrznych i Komitet Śledczy.

Rozmówca RBC w MSW opowiedział o ataku na wewnętrzne sieci departamentu. Według niego atakowane były głównie regionalne departamenty ministerstwa. Podał, że wirus zainfekował komputery w co najmniej trzech regionach europejskiej części Rosji. Źródło dodało, że atak ten nie powinien znaleźć odzwierciedlenia w pracach MSW. Inny rozmówca RBC w resorcie powiedział, że hakerzy mogliby uzyskać dostęp do baz MSW, ale nie wiadomo, czy udało im się pobrać stamtąd informacje. Atak na Ministerstwo Spraw Wewnętrznych objął tylko te komputery, na których system operacyjny nie był aktualizowany od dłuższego czasu - podało źródło. Praca ministerstwa nie jest paraliżowana przez hakerów, ale jest bardzo trudna.

W Niemiec hakerzy obsługują firmę Deutsche Bahn, która jest głównym operatorem kolejowym w kraju. Poinformował o tym kanał telewizyjny ZDF w odniesieniu do Ministerstwa Spraw Wewnętrznych kraju.

Partnerzy Departamentu Bezpieczeństwa Wewnętrznego USA pomoc techniczna i pomóż w walce z oprogramowaniem ransomware WannaCry.

Jaki rodzaj wirusa?

Zgodnie z postem Kaspersky Lab Omawiany wirus to ransomware WannaCry. „Jak wykazała analiza, atak miał miejsce przez znaną lukę w sieci Zabezpieczenia Microsoft Biuletyn MS17-010. Następnie w zainfekowanym systemie zainstalowano rootkita, za pomocą którego cyberprzestępcy uruchomili program szyfrujący ”- powiedziała firma.

„Wszystkie rozwiązania firmy Kaspersky Lab wykrywają tego rootkita jako MEM: Trojan.Win64.EquationDrug.gen. Nasze rozwiązania wykrywają również programy ransomware użyte w tym ataku z następującymi werdyktami: Trojan-Ransom.Win32.Scatter.uf, Trojan-Ransom.Win32.Fury.fr, PDM: Trojan.Win32.Generic (do wykrywania tego szkodliwego oprogramowania Komponent systemu Obserwator musi być włączony), ”- zauważyła firma.

Aby zmniejszyć ryzyko infekcji, eksperci z Kaspersky Lab zalecają użytkownikom zainstalowanie oficjalnej łaty firmy Microsoft, która usuwa lukę wykorzystywaną podczas ataku, a także, aby zapobiegać takim incydentom, korzystać z usług powiadamiania o zagrożeniach, aby na czas otrzymywać dane o najbardziej niebezpiecznych atakach i możliwych infekcjach.

Atak hakerski został skomentowany w: Microsoft ... „Dzisiaj nasi specjaliści dodali wykrywanie i ochronę przed nowymi złośliwe oprogramowanie znany jako Ransom: Win32.WannaCrypt. W marcu wprowadziliśmy również dodatkową ochronę przed tego typu złośliwym oprogramowaniem wraz z aktualizacją zabezpieczeń, która zapobiega rozprzestrzenianiu się złośliwego oprogramowania w sieci. Użytkownicy naszego darmowy antywirus i zaktualizowane Wersje Windows chroniony. Współpracujemy z użytkownikami, aby zapewnić dodatkowa pomoc”- mówi oświadczenie przedstawiciela Microsoftu w Rosji, otrzymane przez RBC.

Przedstawiciel Bezpieczeństwo słoneczne powiedział RBC, że firma jest świadkiem ataku i obecnie bada próbkę wirusa. „W tej chwili nie jesteśmy gotowi dzielić się szczegółami, ale złośliwe oprogramowanie jest wyraźnie napisane przez profesjonalistów. Jak dotąd nie można wykluczyć, że jest on czymś bardziej niebezpiecznym niż ransomware. Już teraz widać, że prędkość jego rozprzestrzeniania się jest bezprecedensowo wysoka ”- powiedział źródło. Według niego szkody wyrządzone przez wirusa są „ogromne”, dotknęły duże organizacje w 40 krajach świata, ale nadal nie można podać dokładnych szacunków, ponieważ możliwości złośliwego oprogramowania nie zostały jeszcze w pełni zbadane, a atak jest obecnie w fazie rozwoju.

CEO Grupa-IB Ilya Sachkov powiedział RBC, że programy szyfrujące podobne do tego używanego w obecnym ataku to rosnący trend. Jak powiedział, w 2016 roku liczba takich ataków wzrosła ponad stukrotnie w porównaniu z rokiem poprzednim.

Sachkov zauważył, że z reguły infekcja urządzenia w tym przypadku następuje przez e-mail... Mówiąc o WannaCry, ekspert zauważył, że ten program ransomware ma dwie funkcje. „Po pierwsze wykorzystuje exploit ETERNALBLUE, który został opublikowany w otwarty dostęp hakerzy Shadow Brokers. Łatka na tę lukę dla systemu operacyjnego Windows Vista a później stał się dostępny 9 marca jako część biuletynu MS17-010. Jednocześnie łatka dla starych systemów operacyjnych, takich jak Windows XP i Serwer Windows Rok 2003 nie będzie, ponieważ zostaną one pozbawione wsparcia ”- powiedział.

„Po drugie, oprócz szyfrowania plików, skanuje Internet w poszukiwaniu podatnych na ataki hostów. Oznacza to, że jeśli zainfekowany komputer dostanie się do innej sieci, złośliwe oprogramowanie również się w niej rozprzestrzeni, stąd lawinowy charakter infekcji ”- dodał Sachkov.

Ochronę przed takimi atakami, zdaniem Sachkova, można zapewnić, stosując rozwiązania sandbox, które są instalowane w sieci organizacji i sprawdzają wszystkie pliki wysyłane do pracowników pocztą lub pobierane z Internetu. Ponadto ekspert przypomniał, że ważne jest prowadzenie rozmów wyjaśniających z pracownikami na temat podstaw „higieny cyfrowej” - nie instaluj programów z niezweryfikowanych źródeł, nie wkładaj do komputera nieznanych dysków flash i nie korzystaj z podejrzanych linków, ponieważ a także aktualizować oprogramowanie na czas i nie używać systemu operacyjnego, który nie jest obsługiwany przez producenta.

Kto jest winny?

Kto stoi za cyberatakiem na dużą skalę, nie jest jeszcze jasne. Były oficer NSA Edward Snowden atak hakerski 12 maja mógł zostać wykorzystany wirus opracowany przez NSA. Ta możliwość została wcześniej ogłoszona przez WikiLeaks.

Z kolei za próbą ataku władze rumuńskie twierdzą, że organizacja „związana z grupą cyberprzestępczą APT28/Fancy Bear”, która tradycyjnie jest uważana za „rosyjskich hakerów”, może stać za próbą ataku.

The Telegraph sugeruje, że za atakiem może kryć się powiązana z Rosją grupa Shadow Brokerów. Przypisują to oświadczeniom hakerów z kwietnia, że rzekomo ukradli „cyberbroń” amerykańskiej społeczności wywiadowczej, która daje im dostęp do wszystkich komputerów z systemem Windows.

Dyrektor ds. public relations MegaFon, Piotr Lidov, powiedział Kommiersantowi, że siedziba firmy została zhakowana. „Komputery zepsuły się – pojawił się na nich ekran blokady, na którym poprosili o 300 USD do odblokowania” – powiedział. Potem pojawiła się informacja, że to samo stało się z abonentami operatorów Telefonica i Vodafone w Hiszpanii.

Według Petra Lidova specjaliści musieli na pewnym etapie wyłączyć sieci, aby wirus nie rozprzestrzeniał się dalej. „Wiele regionów zostało dotkniętych, reszta musiała zostać tymczasowo wyłączona. Wpłynęło to na sprzedaż detaliczną i obsługę klienta, ponieważ operatorzy w naturalny sposób korzystają z komputerów PC, aby uzyskać dostęp do swoich baz danych. Centra telefoniczne zostały naprawione. Do komunikacji i konta osobiste to nie miało wpływu ”- powiedział pan Lidov.

Jak powiedział badacz z Digital Security Boris Ryutin Kommersant, eksperci MalwareHunterTeam i inni niezależni badacze zgadzają się, że jest to złośliwe oprogramowanie typu ransomware, czyli wirus ransomware. „Niebezpieczeństwo infekcji polega na tym, że w zależności od implementacji, pliki użytkownika mogą zostać bezpowrotnie utracone” – powiedział.

„Widzimy atak, a wirus jest bardzo złożony” – powiedział Solar Security Kommiersant. ten moment opracowujemy zalecenia dotyczące środków zaradczych.” „Wirus jest bardzo złożony i jak dotąd nie można wykluczyć, że jest to coś bardziej niebezpiecznego niż zwykłe oprogramowanie ransomware. Już teraz widać, że szybkość jego dystrybucji jest niespotykanie wysoka” – dodała firma.

Przedstawicielka Microsoftu Kristina Davydova powiedziała Kommmersantowi, że specjaliści dodali wykrywanie i ochronę przed nowym złośliwym programem znanym jako Ransom: Win32.WannaCrypt. „W marcu wprowadziliśmy również dodatkową ochronę przed tego rodzaju złośliwym oprogramowaniem, wraz z aktualizacją zabezpieczeń, która zapobiega rozprzestrzenianiu się złośliwego oprogramowania w sieci” – powiedziała.

Alarmujący czerwono-biały wygaszacz ekranu pojawił się na tysiącach komputerów na całej planecie w ciągu kilku godzin. Wirus internetowy o nazwie WannaCry zaszyfrował miliony dokumentów, zdjęć i archiwów. Aby odzyskać dostęp do własnych plików, użytkownicy są proszeni o zapłacenie okupu w ciągu trzech dni: najpierw - 300 USD, a następnie kwota wzrasta. Co więcej, żądają zapłaty w wirtualnej walucie, w bitcoinach, aby nie śledzić płatności.

Zaatakowano około stu krajów. Wirus ransomware pojawił się w Europie. W Hiszpanii - Telefonica, Iberica bank, Gas Natural gas company, FedEx delivery service. Później WannaCry został nagrany w Singapurze, Tajwanie i Chinach, po czym dotarł do Australii i Ameryki Łacińskiej, a także do policji stanowej Andhra Pradesh w Indiach.

W Rosji wirus próbował szantażować Megafon, VimpelCom, Sbierbank i Rosyjskie Koleje, a także agencje rządowe - Ministerstwo Zdrowia, Ministerstwo ds. Sytuacji Nadzwyczajnych i Ministerstwo Spraw Wewnętrznych. Jednak wszędzie mówią, że ataki były szybko śledzone i odpierane i nie ma wycieków danych.

„Wirus jest zlokalizowany, prace inżynierskie za jego zniszczenie i odnowienie funduszy ochrona antywirusowa... Należy zauważyć, że wyciek informacji serwisowych z zasoby informacji Rosyjskie MSW zostało całkowicie wykluczone - powiedziała Irina Volk, rzecznik rosyjskiego MSW.

„Cele są bardzo trudne do zrozumienia. Myślę, że nie są to cele polityczne, to ewidentni oszuści, którzy właśnie próbowali zarobić na tym biznesie. Mówią tak, żądają pieniędzy, to jest wirus ransomware. Możemy założyć, że Cel jest finansowy - powiedziała. powiedziała prezes holdingu InfoWatch Natalya Kasperskaya.

Ale kim są ci oszuści? Wersje dotyczące natury wirusa są przedstawiane w zależności od stopnia świeżości umysłu lub stanu zapalnego mózgu. Kto by wątpił, że ktoś od razu zacznie szukać rosyjskich hakerów. Mówią, że Rosja była aktywnie atakowana jak wszyscy. Więc to są Rosjanie. Cóż, powiedzenie „na złość matce odmrozę sobie uszy” pochodzi oczywiście z naszego folkloru.

Wirus został po raz pierwszy wykryty w lutym. Nawet Siły Powietrzne twierdzą, że ich korzenie sięgają amerykańskiej NSA, gdzie opracowali sposoby testowania zrównoważonego rozwoju. Systemy Windows, ale kody dotarły do oszustów. O amerykańskim pochodzeniu mówią też rosyjscy eksperci. Mówią tylko, że korzenie tkwią nie w NSA, ale w amerykańskiej CIA.

"Istnieją pewne szczegóły, które pokazują, że wirus najprawdopodobniej nie jest rosyjski. Po pierwsze wiemy, że jego oryginał jest zmiażdżony, pochodzi z narzędzi bojowych CIA, a po drugie, że nawet ci, którzy go zaktualizowali i uruchomili w pracy, najbardziej prawdopodobnie nie Rosjanie, ponieważ wśród formatów, w których działa, nie ma jednego z najpopularniejszych formatów w naszym kraju - pliku 1C. Gdyby byli to prawdziwi rosyjscy hakerzy, którzy chcieliby zainfekować jak najwięcej, użyliby 1C, oczywiście ”- uważa CEO Ashmanov & Partners, programista systemów sztuczna inteligencja i bezpieczeństwo informacji Igor Aszmanow.

Może więc korzenie wirusa są amerykańskie, ale rosyjscy oszuści wciąż są zhakowani?

„Musisz zrozumieć, że ten wirus został wypuszczony, jego kod wyciekł przez WikiLeaks dwa miesiące temu. Tam został wysterylizowany, ale hakerzy, którzy go zabrali, ożywili go, spryskali żywą wodą i umieścili gdzieś, na przykład na pobierz stronę lub wyślij ją pocztą. Być może była to tylko próba sprawdzenia, czy te wirusy działają "- powiedział Igor Ashmanov.

Tymczasem notoryczny Edward Snowden, że amerykańskie służby specjalne, a raczej NSA, były zamieszane w sam cyberatak. Według innej wersji tych samych Sił Powietrznych atak mógł zostać zaaranżowany przez ideologicznych przeciwników prezydenta Trumpa. Jeśli tak, to są „cudowni ludzie”. W walce o triumf filantropii uderzano także w obiekty społeczne. W Brazylii – zgodnie z systemem ubezpieczeń społecznych.

A w Wielkiej Brytanii cios spadł na NHS – Narodowy System Zdrowia. Operacje zostały wstrzymane tylko w wielu szpitalach Karetka pogotowia... Nawet premier Theresa May wygłosiła specjalne przemówienie.

Wygląda na to, że wirus rzeczywiście atakował użytkowników korporacyjnych. Tak czy inaczej, podejrzana wiadomość e-mail nie powinna być otwierana, lepiej to zrobić kopie zapasowe ważne dokumenty, zdjęcia i filmy włączone media zewnętrzne... I porady ekspertów: musisz zaktualizować.

„Fakt, że wirus poszedł błyskawicznie, pokazuje, że użytkownicy najwyraźniej nie są bardzo zaktualizowani. Jednocześnie wiele organizacji zostało zainfekowanych. A w organizacjach, jak wiadomo, aktualizacje są bardzo często scentralizowane. Oznacza to, że administratorzy organizacje te nie śledziły aktualizacji i zamykania luk w zabezpieczeniach. Albo proces został zbudowany w ten sposób. Możemy tylko stwierdzić, że ta dziura nie została zamknięta, chociaż łatka na nią była już gotowa "- powiedziała Natalia Kasperska.

- 12 maja 2017, 19:43 Systemy komputerowe Ministerstwa Spraw Wewnętrznych i Megafon zostały zaatakowane przez wirusa

Wewnętrzny system komputerowy Ministerstwo Spraw Wewnętrznych Rosji zostało dotknięte wirusem, donosi "Varlamov.ru", powołując się na kilka źródeł zaznajomionych z sytuacją.

Źródło Mediazony w Ministerstwie Spraw Wewnętrznych potwierdziło infekcję komputerów resortowych. Według niego, nadchodzi o biurach w kilku regionach.

Wcześniej informacje o możliwej infekcji wirusowej pojawiły się na stronie Pikabu i forum Kaspersky. Według niektórych użytkowników jest to wirus Wpłacz(znany również jako WannaCry lub WannaCryptor) - szyfruje pliki użytkownika, zmienia ich rozszerzenie i wymaga wykupienia specjalnego deszyfratora dla bitcoinów; w przeciwnym razie pliki zostaną usunięte.

Według użytkowników na forum Kaspersky, wirus pojawił się po raz pierwszy w lutym 2017 roku, ale „został zaktualizowany i teraz wygląda inaczej niż poprzednie wersje”.

Służba prasowa „Kasperskiego” nie mogła szybko skomentować incydentu, ale obiecała wydać oświadczenie w najbliższej przyszłości.

Członek firmy Avast Jakub Kroustek zgłoszone napisał na Twitterze, że zainfekowanych zostało co najmniej 36 tysięcy komputerów w Rosji, na Ukrainie i na Tajwanie.

Strona internetowa Varlamova odnotowuje, że pojawiły się również informacje o infekcji komputerów w publicznych szpitalach w kilku regionach Wielkiej Brytanii oraz ataku na hiszpańską firmę telekomunikacyjną. Telefonica... W obu przypadkach wirus prosi również o płatność.

Firma zauważyła, że w marcu aktualizacja została już zaprezentowana dodatkowa ochrona z podobnych wirusów.

„Użytkownicy naszego bezpłatnego programu antywirusowego i zaktualizowanej wersji systemu Windows są chronieni. Współpracujemy z użytkownikami, aby zapewnić dodatkową pomoc ”- dodała firma.

Wcześniej „Kaspersky Lab” „Mediazone”, w którym wirus WannaCrypt wykorzystuje lukę w sieci Windows, zamkniętą przez specjalistów Microsoft w marcu.

Ministerstwo Spraw Wewnętrznych potwierdziło ataki hakerów na ich komputery

Ministerstwo Spraw Wewnętrznych potwierdziło ataki hakerów na ich komputery, donosi RIA Novosti.

Według sekretarza prasowego MSW Iriny Volk, departament… Technologie informacyjne, Ministerstwo Łączności i Ochrony Informacji zarejestrowało atak wirusa na komputery Ministerstwa Spraw Wewnętrznych z system operacyjny Okna.

„Dzięki podjętym na czas środkom zablokowano około tysiąca zainfekowanych komputerów, czyli mniej niż 1%”, powiedział Volk, dodając, że zasoby serwerowe Ministerstwa Spraw Wewnętrznych nie zostały zainfekowane, ponieważ działają na innych systemach operacyjnych.

„W tej chwili wirus został zlokalizowany, trwają prace techniczne mające na celu jego zniszczenie i aktualizację ochrony antywirusowej” – powiedziała rzeczniczka ministerstwa.

Ponad 6000 USD przelane do portfeli bitcoin hakerów, którzy rozprzestrzeniają wirusa WannaCry

Co najmniej 3,5 bitcoinów zostało przekazanych hakerom, którzy rozprzestrzeniali wirusa ransomware WannaCry, pisze Meduza. Według kursu wymiany 1740 USD za jeden bitcoin o godzinie 22:00 czasu moskiewskiego kwota ta wynosi 6090 USD.

Meduza doszedł do tego wniosku na podstawie historii transakcji na portfelach bitcoin, do których wirus żądał przelania pieniędzy. Adresy portfeli zostały opublikowane w raporcie firmy Kaspersky Lab.

Na trzech portfelach 12 maja przeprowadzono 20 transakcji. Zasadniczo zostały im przekazane po 0,16-0,17 bitcoin, czyli około 300 USD. Hakerzy zażądali zapłaty tej kwoty w wyskakującym okienku na zainfekowanych komputerach.

Avast naliczył 75 tysięcy ataków w 99 krajach

firma informatyczna Avast poinformował, że wirus WanaCrypt0r Według strony internetowej organizacji 2.0 zainfekowało 75 tysięcy komputerów w 99 krajach.

Zainfekowane są głównie komputery w Rosji, na Ukrainie i na Tajwanie.

13 godzin temu na blogu specjalisty w tej dziedzinie bezpieczeństwo komputera Brian Krebs ma w historii transfer bitcoinów hakerom na łączną kwotę 26 tys. dolarów.

Europol: 200 tysięcy komputerów w 150 krajach zostało zaatakowanych przez wirusa

Infekcja wirusowa WannaCry w ciągu trzech dni poddano ponad 200 tys. komputerów w 150 stanach – powiedział w rozmowie z brytyjską telewizją ITV Dyrektor Europejskiej Służby Policyjnej Europol Rob Wainwright. Jego słowa są cytowane Sky News.

„Rozprzestrzenianie się wirusa na całym świecie jest bezprecedensowe. Według najnowszych szacunków w co najmniej 150 krajach jest 200 000 ofiar, a wśród tych ofiar są firmy, w tym duże korporacje ”- powiedział Wainwright.

Zasugerował, że liczba zainfekowanych komputerów prawdopodobnie znacznie wzrośnie, gdy ludzie wrócą do pracy na swoich komputerach w poniedziałek. Jednocześnie Wainwright zauważył, że do tej pory ludzie przekazali dystrybutorom wirusa „zaskakująco mało” pieniędzy.

W Chinach wirus zaatakował komputery 29 tys. instytucji

Wirus WannaCry zaatakowały komputery ponad 29 tys. instytucji, liczba zaatakowanych komputerów sięga setek tysięcy, agencja informacyjna Xinhua cytuje dane centrum oceny zagrożeń komputerowych Qihoo 360.

Według naukowców zaatakowano komputery na ponad 4340 uniwersytetach i innych instytucjach edukacyjnych. Odnotowano również infekcje na komputerach stacji kolejowych, organizacji pocztowych, szpitali, centra handlowe i agencje rządowe.

„Nie ponieśliśmy żadnych poważnych szkód dla nas, dla naszych instytucji – ani dla banków, ani dla służby zdrowia, ani dla innych” – powiedział.

„Jeśli chodzi o źródło tych zagrożeń, to moim zdaniem kierownictwo Microsoftu stwierdziło to wprost, stwierdziło, że głównym źródłem tego wirusa są służby wywiadowcze Stanów Zjednoczonych, Rosja nie ma z tym absolutnie nic wspólnego. Dziwnie mi słyszeć coś innego w tych warunkach – dodał prezes.

Putin wezwał także do omówienia problemu cyberbezpieczeństwa „na poważnym szczeblu politycznym” z innymi krajami. Podkreślił, że konieczne jest „opracowanie systemu ochrony przed takimi przejawami”.

Wirus WannaCry pojawiły się klony

Wirus WannaCry były dwie modyfikacje, pisze Wiedomosti, odnosząc się do Kaspersky Lab. Firma uważa, że oba klony zostały stworzone nie przez autorów oryginalnego oprogramowania ransomware, ale przez innych hakerów, którzy próbują wykorzystać sytuację.

Pierwsza modyfikacja wirusa zaczęła się rozprzestrzeniać rankiem 14 maja. Kaspersky Lab wykrył trzy zainfekowane komputery w Rosji i Brazylii. Firma zauważyła, że drugi klon nauczył się omijać fragment kodu, który powstrzymał pierwszą falę infekcji.

Pisze też o klonach wirusa Bloomberg... Założyciel firmy Technologie Comae Specjalista ds. cyberbezpieczeństwa Matt Suish powiedział, że drugą modyfikacją wirusa zostało zainfekowanych około 10 tysięcy komputerów.

Według firmy Kaspersky Lab zainfekowanych zostało dziś sześć razy mniej komputerów niż w piątek, 12 maja.

Wirus WannaCry mogły zostać stworzone przez północnokoreańską grupę hakerów ha Łazarz

Wirus ransomware WannaCry mogły zostać stworzone przez hakerów z północnokoreańskiej grupy Lazarus, według specjalistycznej strony internetowej „Kaspersky Lab”.

Specjaliści firmy zwrócili uwagę na tweet analityka Google Neila Mehty. Jak podsumowano w „Kaspersky Lab”, wiadomość wskazuje na podobieństwo między dwiema próbkami - mają wspólny kod. Tweet przedstawia próbkę kryptograficzną WannaCry od lutego 2017 i grupa próbna Łazarz z lutego 2015 r.

"Detektyw kręci coraz mocniej i teraz ten sam kod znajduje się w # WannaCry oraz w trojanach z Łazarz», —